OpenVPN supporta Ikev2?

Transizione al protocollo OpenVPN o IKEV2 da SSTP

Riepilogo:

OpenVPN aggiunge fino al 20%, mentre Wireguard (e Nordlynx) aggiungerà solo il 4% in più. Ikev2 è nel mezzo, con il 7% aggiunto

In questo articolo, confronteremo vari protocolli VPN e discuteremo i loro benefici, differenze e casi d’uso.

1. Cos’è un protocollo VPN?

Un protocollo VPN fornisce istruzioni chiare su come gestire una connessione VPN, inclusi i controlli di integrità dei dati e metodi di crittografia.

2. Quali sono i principali protocolli VPN?

I protocolli VPN principali includono Nordlynx (WireGuard), IKEV2, OpenVPN e L2TP.

3. Cos’è Nordlynx (Wireguard)?

Nordlynx è un protocollo di tunneling open source che si basa sul protocollo di datagram utente (UDP) per velocità più elevate. Nordlynx risolve il problema dell’assegnazione di indirizzi IP agli utenti implementando un sistema di traduzione degli indirizzi di rete univoca.

4. Cos’è Ikev2?

IKEV2 è un protocollo di crittografia VPN che utilizza lo scambio di chiave Diffie-Hellman e x.509 certificati per l’autenticazione. È noto per la sua bassa latenza e la capacità di mantenere le connessioni quando si passa tra Wi-Fi e dati mobili.

5. Cos’è OpenVPN?

OpenVPN è un protocollo di tunneling open source che supporta le modalità UDP e TCP. Offre connessioni secure point-to-point e sito-to-sito, fornendo una connessione affidabile con l’opzione di velocità o stabilità.

6. Cos’è L2TP?

L2TP è un protocollo che combina il protocollo di tunneling point a punto (PPTP) e lo strato 2 (L2F). È comunemente usato in combinazione con ipsec per la crittografia.

7. Quali sono i vantaggi di Nordlynx?

Nordlynx fornisce prestazioni e sicurezza migliorate assegnando indirizzi IP univoci agli utenti e ai loro tunnel. Garantisce la privacy dei dati senza registrare le identità dell’utente.

8. Quali sono i vantaggi di Ikev2?

IKEV2 offre bassa latenza e commutazione senza soluzione di continuità tra Wi-Fi e dati mobili. Ha anche funzionalità come l’auto-connessione quando la connessione scende.

9. Quali sono i vantaggi di OpenVPN?

OpenVPN è ampiamente utilizzato e altamente personalizzabile. Offre l’opzione della modalità UDP o TCP, a seconda delle priorità di velocità o stabilità.

10. Quali sono i vantaggi di L2TP?

L2TP fornisce connessioni sicure ed è comunemente usato in combinazione con ipsec per la crittografia.

11. Quale protocollo ha il sovraccarico di dati più basso?

WireGuard (Nordlynx) ha il sovraccarico di dati più basso, aggiungendo solo il 4% in più ai dati trasmessi.

12. Quale protocollo è adatto per i dispositivi mobili?

IKEV2 è adatto per i dispositivi mobili in quanto può mantenere la connessione quando si passa tra i dati Wi-Fi e Mobile.

13. Cosa distingue Nordlynx dalla guardia del filo?

Nordlynx ha aggiunto un doppio sistema di traduzione dell’indirizzo di rete per garantire la privacy dell’utente senza registrare le identità.

14. Può OpenVPN funzionare in entrambe le modalità UDP e TCP?

Sì, OpenVPN può funzionare in entrambe le modalità UDP e TCP, fornendo opzioni per velocità o stabilità.

15. Quali sono le caratteristiche di sicurezza di Ikev2?

Ikev2 usa lo scambio di chiave Diffie-Hellman e x.509 certificati per l’autenticazione, garantendo connessioni sicure e crittografia di alto livello.

Transizione al protocollo OpenVPN o IKEV2 da SSTP

Tuttavia, non tutti i protocolli hanno lo stesso sovraccarico di dati. Ad esempio, OpenVPN aggiunge fino al 20%, mentre Wireguard (e Nordlynx) aggiungerà solo il 4% in più. Ikev2 è nel mezzo, con il 7% aggiunto, che è ancora un buon risultato. Quindi, se vuoi ridurre al minimo i dati dell’utente, dovresti rimanere con Nordlynx.

Confronto dei protocolli VPN

Una rete privata virtuale (VPN) è probabilmente il metodo più popolare per impostare connessioni per condividere dati sensibili. La tecnologia funziona collegando il dispositivo a un server VPN creando un tunnel sicuro. Prima di iniziare la connessione VPN, deve esserci una definizione condivisa di come dovrebbe apparire.

Un protocollo VPN fornisce istruzioni chiare su come gestire questa connessione. Specifica tutti i dettagli che il dispositivo e il server sulla fine ricevente devono sapere. I protocolli sono disponibili in tutte le forme e dimensioni. Alcuni richiedono ulteriori controlli di integrità dei dati mentre altri aggiungono una crittografia più robusta. La varietà è immensa e c’è molto spazio per la personalizzazione.

Questo articolo introdurrà i protocolli VPN più popolari e valuterà i loro benefici, differenze e casi d’uso.

Quali sono i principali protocolli VPN?

I dati che passano attraverso un protocollo di tunneling vengono divisi in pezzi e inseriti all’interno dei pacchetti di dati crittografati. Dopo aver raggiunto la destinazione prevista, il server decrittica i pacchetti con la chiave privata configurata e disimballa i dati inviati. Il processo va avanti e indietro tra il dispositivo e un server VPN per l’intera sessione.

Mentre il principio fondamentale di come funziona il tunneling rimane costante, Proprietà specifiche distinguono i protocolli di tunneling l’uno dall’altro. La maggior parte dei dispositivi hardware li supporta in modo nativo e alcuni sono anche considerati standard.

Ecco una breve carrellata di alcuni dei protocolli di tunneling più popolari:

Nordlynx (Wireguard)

WireGuard è un protocollo di tunneling open source con codice semplificato per ridurre al minimo la superficie di attacco e migliorare drasticamente la manutenzione. Si basa sul protocollo di Datagram User Datagram (UDP), che salta la stretta di mano per beneficiare di una velocità significativamente aumentata.

WireGuard non può assegnare dinamicamente gli indirizzi IP a tutti quelli connessi a un server. Per gestire questo e rendere possibili connessioni, il server necessita di un libro mastro interno. Questo registra ogni utente, assicurandosi che i loro pacchetti non siano confusi. In una violazione dei dati, questo potrebbe ritorcersi contro in quanto sarebbe facile identificare l’identità dell’utente assegnata dal server.

Nordlynx è stato creato dal team di sicurezza del Nord. Rappresentando un miglioramento del nucleo del codice di Wireguard, risolve il problema per quanto riguarda le identità dell’utente.

Nordlynx differisce dalla guardia del filo aggiungendo un Doppio sistema di traduzione dell’indirizzo di rete. Crea un’interfaccia locale per ogni sessione, assegnando un indirizzo IP univoco agli utenti e ai loro tunnel. Ciò risolve il problema del libro mastro senza registrare gli utenti attuali per tracciare la destinazione di ciascun pacchetto di dati. Gli indirizzi IP rimangono assegnati solo quando la sessione è attiva, fornendo prestazioni e sicurezza senza pari quando sono connessi a un server VPN.

Solo i prodotti di sicurezza Nord come Nordvpn e Nordlayer hanno questo protocollo di tunneling.

Ikev2

Internet Key Exchange versione 2 è un protocollo di crittografia VPN che gestisce le azioni di richiesta e risposta. Si basa su due meccanismi per l’autenticazione e la crittografia. Per la crittografia, utilizza Diffie -Hellman Key Exchange Protocol per impostare una sessione condivisa. L’autenticazione di Ikev2 è elaborata da x.509 Certificato di infrastruttura a chiave pubblica, basato sullo standard internazionale delle telecomunicazioni (ITU).

IKEV2 appartiene a una suite di protocolli di sicurezza Internet che gestisce la sicurezza (SA). Il loro compito è trovare condizioni reciprocamente concordate per stabilire un tunnel VPN. Poiché Ikev2 usa UDP, ha una latenza relativamente bassa e sarà un’opzione rapida per la maggior parte dei casi d’uso. Inoltre non è molto impegnativo per le prestazioni, quindi funziona bene su dispositivi hardware più deboli.

Il protocollo IKE VPN può anche mantenere la connessione quando si passa tra i dati Wi-Fi e Mobile. Pertanto, potrebbe essere una buona opzione per i dispositivi mobili che si basano sui dati cellulari ma possono passare a Wi-Fi. Inoltre, Ikev2 implementa anche funzionalità come l’auto-connessione quando la connessione scende.

Openvpn

OpenVPN è il protocollo VPN più utilizzato. È un Protocollo di tunneling open source e sistema che consente la creazione di connessioni da punto a punto e sito-punto. Sicurezza del livello di trasporto, combinato con algoritmi di biblioteca crittografica OpenSSL, gestisce lo scambio di chiave private per aumentare la sicurezza delle reti private virtuali.

Da una prospettiva di networking, il Il protocollo OpenVPN può funzionare in due modalità: UDP o Protocollo di controllo della trasmissione (TCP).

UDP – non utilizza la stretta di mano, che significa l’invio di pacchetti di dati senza ricevere la conferma di aver raggiunto la destinazione. È lo stesso metodo utilizzato da Wireguard e Ikev2 dà la priorità alla velocità piuttosto che alla stabilità di connessione.

TCP -Utilizza una stretta di mano a tre tra l’iniziatore e il ricevitore. Il client invia una richiesta, il server riconosce la ricevuta e il client risponde con una conferma. Sebbene ciò possa sembrare molti passaggi extra, questo aiuta a ottenere una connessione affidabile al rovescio della medaglia di latenza più considerevole.

Sia UDP che TCP tagliano i dati in pacchetti più piccoli durante l’invio. Includono l’IPS del mittente e del ricevitore, i dati effettivi e altri dati di configurazione. Quindi, sebbene sia un’iterazione molto più avanzata, OpenVPN si basa ancora sugli stessi principi di tunneling.

L2tp

Il protocollo di tunneling strato 2 (L2TP) Combina il protocollo Tunneling Point to Point (PPTP) e lo strato 2 Per creare tunnel VPN. Da solo, L2TP non fornisce crittografia. Questo è generalmente fornito da IPsec (vedi sotto).

Originariamente pubblicato nel 1999, L2TP crea una connessione tra il concentratore di accesso (LAC) e il server di rete (LNS). Questa connessione può presentare più sessioni e funziona attraverso il livello 2 del modello OSI.

Uno degli aspetti positivi del protocollo è la compatibilità. PPTP è integrato in Microsoft Windows e MacOS. La configurazione dei tunnel è facile tramite entrambi i sistemi operativi, mentre L2TP è anche compatibile con Linux.

Sul lato negativo, il protocollo da solo manca di sistemi di crittografia e autenticazione. Per questo motivo è supportato da poche VPN moderne.

Ipsec

Internet Protocol Security (IPSEC) funziona con L2TP sotto forma di L2TP/IPSEC. IPSEC fornisce sia l’autenticazione che la crittografia per i dati che passano attraverso tunnel L2TP. Ciò si traduce in un modo molto più robusto per inviare dati in modo sicuro sul Web.

IPSEC utilizza il cifra AES per crittografare i dati. Il protocollo VPN esegue un’operazione di associazione di sicurezza utilizzando i tasti IKE condivisi. Quando è disponibile una connessione sicura, il protocollo crea un payload di sicurezza incapsulato (ESP). Ciò avvolge i pacchetti di dati in due livelli di informazioni, consentendo a due dispositivi di comunicare. Nasconde inoltre l’identità del mittente originale con un ulteriore livello di dati sull’indirizzo IP.

IPsec è classificato come un protocollo sicuro. Tuttavia, è noto che l’NSA ha cercato di compromettere la crittografia AES a 256 bit come parte del suo programma Bullrun. Lo stato di sicurezza effettivo del cifra è quindi incerto.

Le velocità IPSEC possono essere compromesse dal doppio incapsulamento. E sia L2TP che IPSEC lottano per navigare. Ciò può comportare problemi di prestazioni.

Tls

Sicurezza del livello di trasporto (TLS) ha due elementi: il Protocollo di registrazione TLS e protocollo Handshake TLS. Il protocollo record crea connessioni sicure, mentre Handshake anonimizza i dati per la trasmissione.

TLS è un Iterazione aggiornata del Protocollo di livello SCOKECH Secure (SSL). Va oltre SSL, offrendo l’autenticazione HMAC, la generazione della chiave PRF e l’uso di cifre di eventi avversi. Le connessioni funzionano tramite porta 443, che è disponibile nella maggior parte delle situazioni. Questo rende anche TLS un buon protocollo VPN per la navigazione di firewall.

TLS è generalmente basato sul browser. È regolarmente Utilizzato come base per il protocollo sicuro per tunneling socket (SSTP) – Il protocollo di scelta per le VPN sempre basate sul Web.

In questo contesto, TLS viene utilizzato per collegare applicazioni Web e dispositivi utente o server, sebbene possa anche essere utilizzato per crittografare le connessioni vocali-over-IP. Le connessioni basate sul browser possono anche essere senza clienti, Ridurre la necessità di un software VPN aggiuntivo.

L’aspetto negativo di TLS è che opera solo tramite browser o app supportate. Per questo motivo, gli utenti combinano spesso VPN IPSEC e TLS per una copertura completa della rete.

Quali sono le differenze chiave tra i protocolli VPN?

Sia che tu stia ospitando un server VPN o rivolgendoti a un provider VPN, dovrai scegliere un protocollo VPN per la tua connessione. È uno dei componenti essenziali di una connessione VPN.

Ecco una panoramica di come si confrontano i protocolli più comuni. Scegliere il protocollo VPN adeguato può beneficiare della tua attività su Internet e non spreca le tue risorse quando non è necessario.

Confronto della velocità

La ricerca di Nord Security rileva che il protocollo VPN Nordlynx può aumentare fino a 1200 Mbps, mentre Ikev2 raggiunge solo 600 Mbps e OpenVPN gestisce una velocità migliore di 400 Mbps. Le stesse tendenze si ripetono su tutta la scheda indipendentemente dalla distanza tra il server VPN e la posizione del client.

Basato su questi risultati, Se stai cercando il protocollo tunneling sicuro più veloce, dovresti andare con Nordlynx (o Wireguard). Il secondo più veloce sarà Ikev2, che può contenere con sicurezza anche quando si collega all’altro lato del mondo.

Tutti i protocolli di cui sopra tendono a superare L2TP/IPSEC in termini di velocità. TLS soffre anche di tempi di negoziazione più lunghi, posizionandolo al di sotto di Ikev2/IPSEC, OpenVPN e Nordlynx.

Crittografia

OpenVPN offre la crittografia più forte tramite la libreria OpenSSL. Supporta vari algoritmi crittografici come AES, Chacha20, Poly1305, ecc. OpenVPN può anche utilizzare algoritmi di hashing per credenziali come MD5, BLAKE2 e altri. RSA, DSA e molti altri algoritmi possono elaborare la derivazione della chiave privata del protocollo. L’entità delle opzioni di personalizzazione rende OpenVPN un protocollo VPN molto adattabile per molti casi d’uso che potrebbero essere rilevanti per la configurazione VPN.

Nordlynx/Wireguard è meno flessibile per quanto riguarda la crittografia. La sua crittografia si basa esclusivamente su Chacha20, (che è considerato più sicuro degli eventi avversi). L’autenticazione viene elaborata dalla funzione crittografica Poly1305 usando BLAKE2 per hashing. Il suo livello di trasporto fornisce solo l’opzione UDP.

Ikev2 offre più scelta di Nordlynx ma leggermente meno di OpenVPN. Fornisce una varietà di robusti algoritmi di crittografia tra cui scegliere, come la crittografia AES 256, il pesce pompino e altri. La differenza principale è che ha solo un’impostazione UDP.

OpenVPN, Nordlynx e Ikev2 dovrebbero essere considerati protocolli di tunneling sicuri. Questo è meno vero per quanto riguarda L2TP/IPSEC e TLS.

Il protocollo di tunneling di livello 2 da solo non offre crittografia ma gli utenti possono aggiungere cifre esagerate se lo si desidera. Gli esperti ora dubitano che l’IPsec sia totalmente sicuro, seguendo le informazioni divulgate da Edward Snowden. IPSEC non è inoltre open-source e gli utenti devono fidarsi delle credenziali di sicurezza dei suoi sviluppatori.

SSL/TLS fornisce una crittografia AES sicura tramite crittografia a chiave pubblica. Tuttavia, il protocollo TLS è meno flessibile delle alternative più avanzate.

Sicurezza

Mentre WireGuard è open source, Nordlynx è proprietario, il che può essere un problema se gli utenti hanno sempre bisogno di consapevolezza totale del codice dell’app di sicurezza. Nonostante questo, Wireguard di Nordlynx non ha vulnerabilità di sicurezza conosciute. Lo stesso vale per OpenVPN.

Tuttavia, dal momento che OpenVPN era più lungo, i tester indipendenti avevano più tempo per appianare la maggior parte dei bug, il che significa che poteva essere considerato l’opzione VPN più sicura. Wireguard è ancora in corso.

Ikev2 è leggermente meno sicuro. Secondo una presentazione NSA trapelata, lo sfruttamento delle vulnerabilità del protocollo ha comportato una decrittazione di successo. Sebbene visti come speculazione, OpenVPN e Wireguard saranno opzioni migliori quando mirano alla massima sicurezza.

SSL/TLS è stato collegato agli attacchi man-in-the-middle tramite certificati di sicurezza non attendibili. Gli utenti possono essere esposti da errori di configurazione. Ma la crittografia AES a 256 bit utilizzata da TLS è considerata sicura dalla maggior parte degli esperti.

L2tp/ipsec soffre degli stessi problemi di ikev2. Sono stati sollevati dubbi sulle credenziali di sicurezza del protocollo e si trova sotto OpenVPN e Nordlynx nelle classifiche Secure VPN.

Requisiti della porta di rete

Gli utenti VPN possono riscontrare problemi di connettività se le reti non supportano una porta specifica utilizzata dal protocollo VPN scelto. Alcuni amministratori di rete o ISP possono chiudere le porte per limitare la superficie dell’attacco. Nel processo, possono limitare l’accesso alle risorse di lavoro con una VPN.

Nordlynx e Ikev2 usano UDP – Traffico Internet regolare no. L’amministratore della rete può quindi disabilitarlo. Se la porta è chiusa, il protocollo VPN non sarà in grado di avviare una connessione, che può essere un problema.

OpenVPN è una delle migliori opzioni per quanto riguarda la compatibilità. Il protocollo VPN utilizza la porta TCP 443, lo stesso di HTTPS. Anche se è consentita la navigazione Web limitata, gli utenti dovrebbero essere in grado di passare con OpenVPN.

L2TP/IPSEC può riscontrare problemi con i firewall a causa dell’uso del doppio incapsulamento. Da solo il protocollo di tunneling strato 2 gestisce bene i firewall, ma manca di funzionalità di sicurezza. D’altra parte, TLS utilizza la porta 443. Ciò consente ai tunnel TLS di passare facilmente la maggior parte dei firewall.

Utilizzo dei dati

Il consumo di dati di solito aumenta quando si utilizza un protocollo VPN. Questo perché ogni pacchetto di dati viene riconfezionato. L’aggiunta di dati aggiuntivi sopra di essi aumenta le sue dimensioni. Nel tempo si somma e quando lavorano su una connessione a misurato, gli utenti possono raggiungere i limiti di dati mensili più velocemente.

Tuttavia, non tutti i protocolli hanno lo stesso sovraccarico di dati. Ad esempio, OpenVPN aggiunge fino al 20%, mentre Wireguard (e Nordlynx) aggiungerà solo il 4% in più. Ikev2 è nel mezzo, con il 7% aggiunto, che è ancora un buon risultato. Quindi, se vuoi ridurre al minimo i dati dell’utente, dovresti rimanere con Nordlynx.

L2TP/IPsec generalmente supererà tutti questi protocolli in termini di utilizzo dei dati. Incapsulamento doppio aggiunge sovraccarichi extra a ogni trasmissione di pacchetti. TLS utilizza più dati di Ikev2 e Nordlynx, ma dovrebbe consumare meno di OpenVPN.

Compatibilità del dispositivo

IKEV2, L2TP/IPSEC e OpenVPN sono generalmente migliori quando si tratta di compatibilità.

La maggior parte dei dispositivi supporta in modo nativo Ikev2 e sarà relativamente facile impostare connessioni manuali su di essi. Di solito, gli utenti devono scegliere il protocollo VPN dall’elenco e inserire indirizzi e credenziali specifici.

OpenVPN si basa su librerie crittografiche supplementari. La maggior parte dei produttori di prodotti di consumo non li include per impostazione predefinita, quindi potresti essere richiesto di esaminare il lampeggiamento del firmware se lo si imposta su un router.

Nordlynx e Wireguard possono essere utilizzati solo tramite le loro app, il che significa che ogni sistema operativo primario è supportato: la maggior parte delle app dei provider VPN supportano sia IKEV2 che OpenVPN.

La funzionalità nativa L2TP/IPSEC è inclusa con MS Windows e MacOS e la compatibilità torna fino a Windows 2000. Gli utenti dovrebbero riscontrare pochi problemi quando si combinano il protocollo VPN con computer o router.

TLS è basato sul browser. Funziona con tutti i principali browser Web, ma può essere utilizzato solo con connessioni Web. Ciò lo rende meno utile per l’installazione sui router o per la protezione delle reti aziendali, ma rende SSL/TLS utile per le connessioni di lavoro remote.

Quale protocollo VPN dovresti usare e quando?

Ecco un riepilogo dei benefici e degli svantaggi di ciascun protocollo.

Transizione al protocollo OpenVPN o IKEV2 da SSTP

Una connessione VPN Gateway Point-to-Site (P2S) consente di creare una connessione sicura alla rete virtuale da un singolo computer client. Una connessione P2S viene stabilita avviandola dal computer client. Questo articolo si applica al modello di distribuzione di Resource Manager e parla di modi per superare il limite di connessione concomitante 128 di SSTP passando al protocollo OpenVPN o IKEV2.

Quale protocollo usa i p2?

La VPN point-to-site può utilizzare uno dei seguenti protocolli:

- Protocollo OpenVPN®, Un protocollo VPN basato su SSL/TLS. Una soluzione SSL VPN può penetrare nei firewall, poiché la maggior parte dei firewall apri la porta TCP 443 in uscita, che SSL utilizza SSL. OpenVPN può essere utilizzato per connettersi da Android, iOS (versioni 11.0 e sopra), Windows, Linux e MAC dispositivi (versioni macOS 10.13 e oltre).

- Protocollo sicuro per tunneling socket (SSTP), un protocollo VPN basato su SSL proprietario. Una soluzione SSL VPN può penetrare nei firewall, poiché la maggior parte dei firewall apri la porta TCP 443 in uscita, che SSL utilizza SSL. SSTP è supportato solo sui dispositivi Windows. Azure supporta tutte le versioni di Windows che hanno SSTP (Windows 7 e successivo). SSTP supporta fino a 128 connessioni simultanee solo indipendentemente dallo sku gateway.

- IKEV2 VPN, una soluzione IPSEC VPN basata su standard. IKEV2 VPN può essere utilizzato per connettersi dai dispositivi MAC (versioni macOS 10.11 e sopra).

IKEV2 e OpenVPN per P2 sono disponibili solo per il modello di distribuzione di Resource Manager. Non sono disponibili per il modello di distribuzione classico. Basic Gateway SKU non supporta i protocolli IKEV2 o OpenVPN. Se stai utilizzando lo SKU di base, dovrai eliminare e ricreare uno SKU Virtual Network Gateway.

Migrazione da SSTP a IKEV2 o OpenVPN

Potrebbero esserci casi in cui si desidera supportare più di 128 connessione P2S simultanea a un gateway VPN ma stai usando SSTP. In tal caso, devi passare al protocollo Ikev2 o OpenVPN.

Opzione 1 – Aggiungi Ikev2 oltre a SSTP sul gateway

Questa è l’opzione più semplice. SSTP e Ikev2 possono coesistere sullo stesso gateway e darti un numero più elevato di connessioni simultanee. Puoi semplicemente abilitare ikev2 sul gateway esistente e caricare il client.

L’aggiunta di IKEV2 a un gateway VPN SSTP esistente non influenzerà i client esistenti e puoi configurarli per utilizzare IKEV2 in piccoli lotti o semplicemente configurare i nuovi client per utilizzare ikev2. Se un client Windows è configurato sia per SSTP che per IKEV2, proverà a connettersi usando IKEV2 prima e se ciò non riesce, ricadrà su SSTP.

IKEV2 utilizza porte UDP non standard, quindi è necessario assicurarsi che queste porte non siano bloccate sul firewall dell’utente. Le porte in uso sono UDP 500 e 4500.

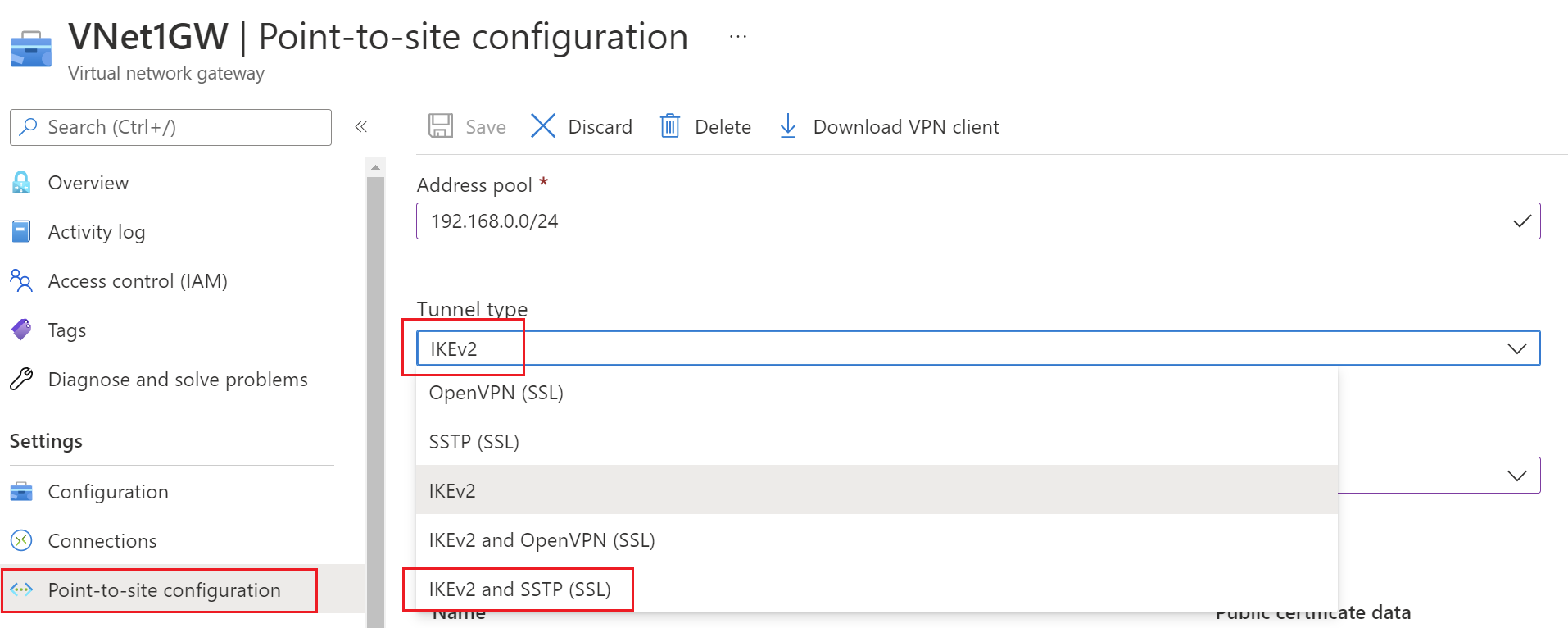

Per aggiungere IKEV2 a un gateway esistente, vai alla scheda “Configurazione punto-sito” sotto il gateway di rete virtuale nel portale e seleziona IKEV2 e SSTP (SSL) Dalla scatola a discesa.

Quando hai abilitato sia SSTP che IKEV2 sul gateway, il pool di indirizzi point-to-siti verrà staticamente diviso tra i due, quindi i client che utilizzano protocolli diversi verranno assegnati indirizzi IP da entrambi i sotto-range. Si noti che la quantità massima di client SSTP è sempre 128 anche se l’intervallo di indirizzi è maggiore di /24 con una quantità maggiore di indirizzi disponibili per i clienti IKEV2. Per gamme più piccole, la piscina verrà equamente dimezzata. I selettori del traffico utilizzati dal gateway potrebbero non includere il raggio di indirizzo del sito a CIDR, ma i due CIDRS secondari.

Opzione 2: rimuovere SSTP e abilitare OpenVPN sul gateway

Poiché SSTP e OpenVPN sono entrambi protocolli basati su TLS, non possono coesistere sullo stesso gateway. Se decidi di allontanarti da SSTP a OpenVPN, dovrai disabilitare SSTP e abilitare OpenVPN sul gateway. Questa operazione farà perdere la connettività ai client esistenti al gateway VPN fino a quando il nuovo profilo non sarà configurato sul client.

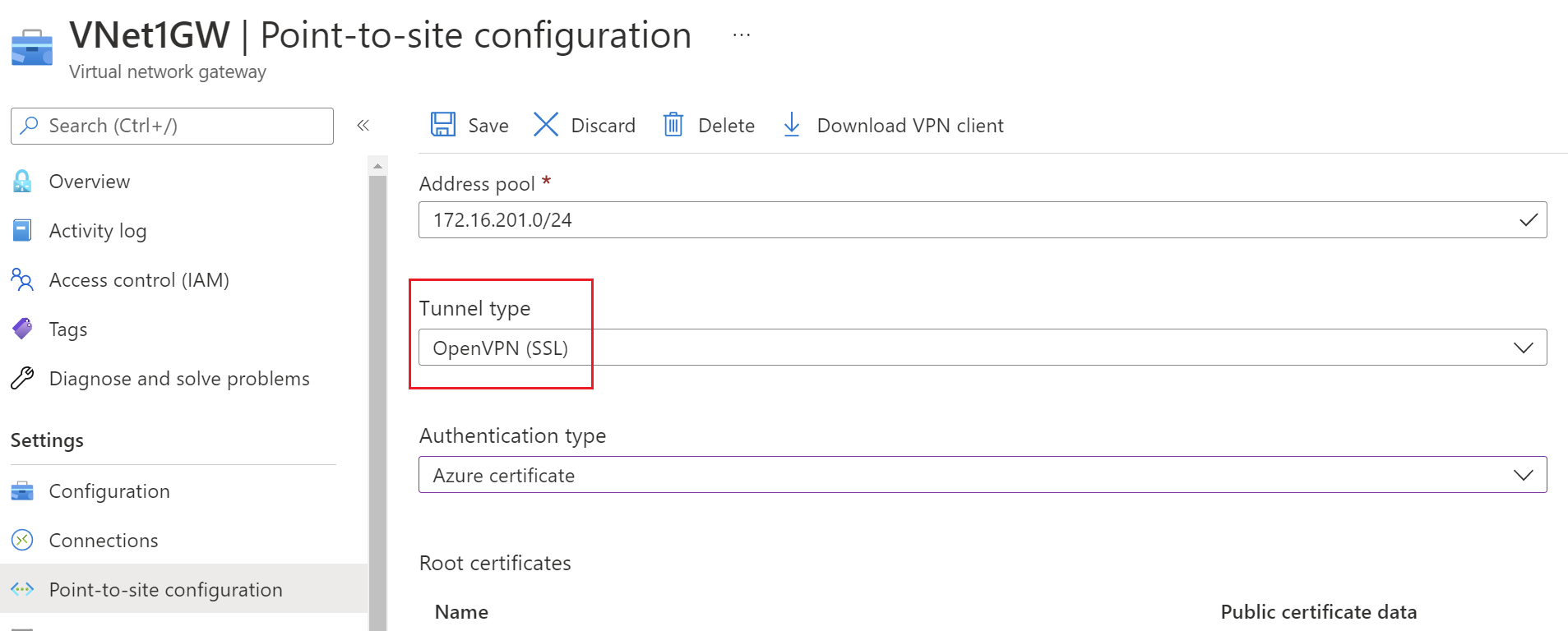

Puoi abilitare OpenVPN a fianco con Ikev2 se lo desideri. OpenVPN è basato su TLS e utilizza la porta standard TCP 443. Per passare a OpenVPN, vai alla scheda “Configurazione point-to-sito” sotto il gateway di rete virtuale in Portal e seleziona OpenVPN (SSL) O IKEV2 e OpenVPN (SSL) Dalla scatola a discesa.

Una volta che il gateway è stato configurato, i client esistenti non saranno in grado di connettersi fino a quando non si distribuiscono e configurano i client OpenVPN.

Se stai utilizzando Windows 10 o successive, puoi anche utilizzare il client VPN azure.

Domande frequenti

Quali sono i requisiti di configurazione del client?

Per i client Windows, è necessario disporre dei diritti dell’amministratore sul dispositivo client per avviare la connessione VPN dal dispositivo client a Azure.

Gli utenti utilizzano i client VPN nativi su dispositivi Windows e Mac per P2S. Azure fornisce un file zip di configurazione client VPN che contiene impostazioni richieste da questi client nativi per connettersi ad Azure.

- Per i dispositivi Windows, la configurazione del client VPN è costituita da un pacchetto di installazione che gli utenti installano sui propri dispositivi.

- Per i dispositivi MAC, è costituito dal file mobileconfig che gli utenti installano sui propri dispositivi.

Il file zip fornisce anche i valori di alcune delle impostazioni importanti sul lato Azure che è possibile utilizzare per creare il proprio profilo per questi dispositivi. Alcuni dei valori includono l’indirizzo del gateway VPN, i tipi di tunnel configurati, i percorsi e il certificato di root per la convalida del gateway.

A partire dal 1 luglio 2018, il supporto viene rimosso per TLS 1.0 e 1.1 da Azure VPN Gateway. VPN Gateway supporterà solo TLS 1.2. Sono influenzate solo le connessioni da punto a sito; Le connessioni del sito a sito non saranno interessate. Se tu’RE Utilizzando TLS per VPN point-to-site su client Windows 10 o successivi, non’b deve intraprendere qualsiasi azione. Se stai utilizzando TLS per connessioni point-to-site sui client Windows 7 e Windows 8, consultare le FAQ del gateway VPN per le istruzioni di aggiornamento.

Quale Gateway Skus Support P2S VPN?

| VPN Gateway Generazione | Sku | S2S/VNET-a-VNET Tunnel | P2s Connessioni SSTP | P2s Connessioni IKEV2/OpenVPN | Aggregato Benchmark di throughput | Bgp | Ridondante della zona |

|---|---|---|---|---|---|---|---|

| Generazione1 | Di base | Max. 10 | Max. 128 | Non supportato | 100 Mbps | Non supportato | NO |

| Generazione1 | Vpngw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Supportato | NO |

| Generazione1 | Vpngw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Supportato | NO |

| Generazione1 | Vpngw3 | Max. 30 | Max. 128 | Max. 1000 | 1.25 Gbps | Supportato | NO |

| Generazione1 | Vpngw1az | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Supportato | SÌ |

| Generazione1 | VPNGW2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Supportato | SÌ |

| Generazione1 | Vpngw3az | Max. 30 | Max. 128 | Max. 1000 | 1.25 Gbps | Supportato | SÌ |

| Generazione2 | Vpngw2 | Max. 30 | Max. 128 | Max. 500 | 1.25 Gbps | Supportato | NO |

| Generazione2 | Vpngw3 | Max. 30 | Max. 128 | Max. 1000 | 2.5 Gbps | Supportato | NO |

| Generazione2 | Vpngw4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Supportato | NO |

| Generazione2 | VPNGW5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Supportato | NO |

| Generazione2 | VPNGW2AZ | Max. 30 | Max. 128 | Max. 500 | 1.25 Gbps | Supportato | SÌ |

| Generazione2 | Vpngw3az | Max. 30 | Max. 128 | Max. 1000 | 2.5 Gbps | Supportato | SÌ |

| Generazione2 | Vpngw4az | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Supportato | SÌ |

| Generazione2 | Vpngw5az | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Supportato | SÌ |

(*) Usa WAN virtuale se hai bisogno di più di 100 tunnel VPN S2S.

- Il ridimensionamento di VPNGW SKU è consentito all’interno della stessa generazione, ad eccezione del ridimensionamento della SKU di base. Lo sku di base è uno sku legacy e ha limiti di funzionalità. Per passare da Basic a un altro SKU, è necessario eliminare il gateway SKU VPN di base e creare un nuovo gateway con la combinazione di generazione e dimensione SKU desiderata. (vedi lavorare con skus legacy).

- Questi limiti di connessione sono separati. Ad esempio, puoi avere 128 connessioni SSTP e anche 250 connessioni IKEV2 su uno sku VPNGW1.

- Le informazioni sui prezzi sono disponibili nella pagina dei prezzi.

- Le informazioni SLA (Accordo a livello di servizio) sono disponibili nella pagina SLA.

- Se hai molte connessioni P2S, può avere un impatto negativo sulle connessioni S2S. I benchmark di throughput aggregati sono stati testati massimizzando una combinazione di connessioni S2S e P2S. Una singola connessione P2S o S2S può avere un rendimento molto più basso.

- Si noti che tutti i parametri di riferimento non sono garantiti a causa delle condizioni del traffico Internet e dei comportamenti dell’applicazione

Per aiutare i nostri clienti a comprendere le prestazioni relative di SKU utilizzando diversi algoritmi, abbiamo utilizzato strumenti Iperf e ctstraffic disponibili pubblicamente per misurare le prestazioni per le connessioni del sito a sito. La tabella seguente elenca i risultati dei test delle prestazioni per SKU VPNGW. Come puoi vedere, le migliori prestazioni si ottengono quando abbiamo usato l’algoritmo GCMAES256 sia per la crittografia IPSEC che per l’integrità. Abbiamo ottenuto prestazioni medie quando si utilizzano AES256 per la crittografia IPsec e SHA256 per integrità. Quando abbiamo usato Des3 per la crittografia IPSEC e SHA256 per l’integrità, abbiamo ottenuto prestazioni più basse.

Un tunnel VPN si collega a un’istanza del gateway VPN. Ogni throughput di istanza è menzionato nella tabella di throughput sopra ed è disponibile aggregata su tutti i tunnel che si collegano a tale istanza.

La tabella seguente mostra la larghezza di banda osservata e i pacchetti al secondo throughput per tunnel per le diverse skus gateway. Tutti i test sono stati eseguiti tra gateway (endpoint) all’interno di Azure in diverse regioni con 100 connessioni e in condizioni di carico standard.

Lo sku di base non supporta l’autenticazione IKEV2 o RADIUS.

Quali politiche IKE/IPSEC sono configurate sui gateway VPN per P2S?

Ikev2

| Cifra | Integrità | Prf | Gruppo DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | Sha384 | Gruppo_24 |

| GCM_AES256 | GCM_AES256 | Sha384 | Gruppo_14 |

| GCM_AES256 | GCM_AES256 | Sha384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | Sha384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | Sha256 | Gruppo_24 |

| GCM_AES256 | GCM_AES256 | Sha256 | Gruppo_14 |

| GCM_AES256 | GCM_AES256 | Sha256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | Sha256 | GROUP_ECP256 |

| AES256 | Sha384 | Sha384 | Gruppo_24 |

| AES256 | Sha384 | Sha384 | Gruppo_14 |

| AES256 | Sha384 | Sha384 | GROUP_ECP384 |

| AES256 | Sha384 | Sha384 | GROUP_ECP256 |

| AES256 | Sha256 | Sha256 | Gruppo_24 |

| AES256 | Sha256 | Sha256 | Gruppo_14 |

| AES256 | Sha256 | Sha256 | GROUP_ECP384 |

| AES256 | Sha256 | Sha256 | GROUP_ECP256 |

| AES256 | Sha256 | Sha256 | Gruppo_2 |

Ipsec

| Cifra | Integrità | Gruppo PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | Group_none |

| GCM_AES256 | GCM_AES256 | Gruppo_24 |

| GCM_AES256 | GCM_AES256 | Gruppo_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | Sha256 | Group_none |

| AES256 | Sha256 | Gruppo_24 |

| AES256 | Sha256 | Gruppo_14 |

| AES256 | Sha256 | GROUP_ECP384 |

| AES256 | Sha256 | GROUP_ECP256 |

| AES256 | Sha1 | Group_none |

Quali politiche TLS sono configurate sui gateway VPN per P2S?

Tls

| Politiche |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Come configura una connessione P2S?

Una configurazione P2S richiede alcuni passaggi specifici. I seguenti articoli contengono i passaggi per guidare la configurazione P2S e collegamenti per configurare i dispositivi client VPN:

- Configurare una connessione P2S – autenticazione del raggio

- Configurare una connessione P2S – Autenticazione del certificato nativo di Azure

- Configurare OpenVPN

Prossimi passi

- Configurare una connessione P2S – autenticazione del raggio

- Configurare una connessione P2S – Autenticazione del certificato di Azure

“OpenVPN” è un marchio di OpenVPN Inc.

Openvpn vs. Ikev2 vs. L2TP: quale protocollo VPN è il migliore?

Una rete privata virtuale (VPN) fornisce agli utenti dati privacy e sicuri quando navigano in Internet o si impegnano in attività online. Uno degli elementi più cruciali di una VPN è il protocollo che protegge l’anonimato dell’utente da hacker, agenzie pubblicitarie e enti governativi.

Il protocollo determina come la VPN proteggerà i dati in transito. I fornitori offrono una vasta gamma di protocolli basati su sistemi operativi per computer, dispositivi, prestazioni e altri aspetti. Di seguito, esaminiamo tre dei protocolli più utilizzati del settore: OpenVPN, IKEV2 e L2TP. Quale è il migliore? Permettere’S Dogare uno sguardo più da vicino.

Openvpn

OpenVPN è il protocollo più popolare e consigliato da parte degli esperti VPN. OpenVPN è versatile e altamente sicuro, rendendolo un pilastro del settore della rete privata virtuale. La VPN è giustamente denominata perché si basa su tecnologie open source come la libreria di crittografia OpenSSL o protocolli SSL V3/TLS V1.

In una piattaforma OpenVPN, i provider mantengono, aggiornano e valutano la tecnologia. Uno dei motivi per cui un OpenVPN è così efficace è perché protegge gli utenti che si impegnano in attività online in bella vista. Gli utenti sono meno vulnerabili agli hacker e meno probabilità di essere rilevati dalle agenzie governative o dagli esperti di marketing aggressivi.

Secondo questa fonte, quando i dati viaggiano attraverso gli spettatori OpenVPN non possono distinguere tra un HTTPS e la connessione SSL. Il protocollo può funzionare su qualsiasi porta utilizzando i protocolli UDP o TCP. Questo rende facile per gli utenti spostarsi. Le aziende possono utilizzare una vasta gamma di strategie come la crittografia AES, HMAC o OpenSLL quando si aggiungono OpenVPN ai loro processi.

OpenVPNS richiede un’applicazione di terze parti perché non sono supportate da nessuna piattaforma. I fornitori di terze parti come iOS e Android, tuttavia, sono supportati. Sebbene la maggior parte delle aziende offra configurazioni OpenVPN personalizzate, consentono anche agli utenti di personalizzare la propria configurazione.

Quindi lascia’s riassumi:

Openvpn Professionisti:

- Bypassa la maggior parte dei firewall.

- Controllato da terze parti.

- Offre sicurezza di alto livello.

- Funziona con più metodi di crittografia.

- Può essere configurato e personalizzato per soddisfare qualsiasi preferenza.

- Può bypassare i firewall.

- Supporta una vasta gamma di algoritmi criptici.

Openvpn Contro:

- Configurazione altamente tecnica e complessa.

- Si basa su software di terze parti.

- Desktop-forte, ma i dispositivi mobili possono essere deboli.

Ikev2

IKEV2 è stato progettato come un progetto congiunto tra Cisco Systems e Microsoft. Funziona come un vero protocollo e controlla lo scambio di chiavi IPSEC.

Ikev2 ha la distinzione di operare su piattaforme non mainstream come Linux, BlackBerry o altre piattaforme marginali. Tuttavia, viene fornito anche con il sistema operativo di Windows 7. A causa della sua capacità di adattamento, Ikev2 offre una connessione coerente in varie reti. Quindi, se una connessione scende, Ikev2 aiuta l’utente a mantenere una connessione VPN.

Come la maggior parte dei protocolli, Ikev2 soddisfa le richieste di privacy degli utenti. Poiché offre supporto per Mobike, può adattarsi ai cambiamenti in qualsiasi rete. Pertanto, se l’utente passa improvvisamente da una connessione Wi-Fi a una connessione dati, Ikev2 può gestirla in modo impeccabile senza perdere la connessione.

Ikev2 Professionisti:

- Supporta una vasta gamma di protocolli di crittografia.

- Offre stabilità di alto livello e connettività costante.

- Offre una facile configurazione.

- Protocollo VPN super veloce.

Ikev2 Contro:

- Supporto limitato per le piattaforme.

- Non immune ai blocchi di firewall.

L2tp

La caratteristica più notevole di L2TP è la sua incapacità di operare da sola. Per offrire crittografia o protezione per i dati in transito, deve essere associato a IPSEC.

L2TP è un’estensione del protocollo PPTP. Funziona su una doppia incapsulamento che include una connessione PPP a livello uno e una crittografia IPSEC sul livello due. Mentre il protocollo L2TP supporta l’AES-256, i protocolli più forti possono rallentare le prestazioni.

La maggior parte dei sistemi operativi desktop e mobili contiene L2TP, il che rende l’implementazione relativamente semplice. Tuttavia, utenti e sviluppatori hanno notato che L2TP può essere bloccato dai firewall. Quali lotte potrebbe avere con i firewall, è più che compensato nella privacy del mittente/ricevitore.

Il design L2TP impedisce agli hacker di visualizzare o intercettare i dati in transito.

Mentre la connessione è sicura, il protocollo può essere debole e lento. La connessione può essere ostacolata a causa della conversione del traffico nel formato L2TP. Gli sviluppatori e gli utenti devono inoltre tenere conto del livello aggiuntivo di crittografia.

Permettere’S guarda il riassunto:

L2tp Professionisti:

- Disponibile su quasi tutti i dispositivi e i sistemi operativi.

- Processo di configurazione facile.

- Alti livelli di sicurezza che mostrano alcuni punti deboli.

- Il multithreading migliora le prestazioni.

L2tp Contro:

- Può essere bloccato dai firewall.

- Le prestazioni possono essere bloccate.

- Il doppio incapsulamento può rallentare le prestazioni.

Quale protocollo è il migliore?

Con i diversi elementi di ciascun protocollo e la loro diversa applicazione, il miglior protocollo dipende dalle esigenze dello sviluppatore e degli utenti. Mentre OpenVPN può essere considerato il protocollo di riferimento, ci sono diversi fattori da considerare.

OpenVPN è veloce, versatile e sicuro. Esso’s anche compatibile con qualsiasi sistema operativo sia in loco che remoto. Gli utenti che desiderano un protocollo ad alte prestazioni senza problemi dovrebbero probabilmente attenersi a OpenVPN.

Ricorda, tuttavia, che OpenVPNS richiede una terza parte. Gli sviluppatori che hanno un problema con questo tipo di configurazione potrebbero voler passare a un L2TP o IKEV2. Alcune considerazioni principali sono la sicurezza, la velocità, la coerenza della connettività e le prestazioni complessive. Quindi, il supporto di terze parti potrebbe non essere in cima alla lista delle priorità.

E ultimo, in che modo la configurazione con tutte le piattaforme e i dispositivi influenzerà le prestazioni complessive del servizio e della rete? Gli sviluppatori devono porre queste domande al proprio cliente’prospettiva. Uno sviluppatore può fornire un servizio eccezionale con una VPN che non lo fa’t fornire la migliore sicurezza o velocità superve?

Tenendo conto di tutto, la nostra convinzione è che OpenVPN è ancora il miglior protocollo per tutti i tipi di sistemi operativi, dispositivi e piattaforme.

- ← Le minacce inoltra aumenta l’intelligenza delle minacce con triage e categorizzazione automatizzati

- Cos’è l’inclusione dei file locali (LFI)? →

Naomi Hodges

Naomi Hodges è un consulente per la sicurezza informatica e uno scrittore che contribuisce a Surfshark. Il suo obiettivo è principalmente su tecnologie innovative, comunicazioni di dati e minacce online. È impegnata a combattere per Internet più sicuro e far avanzare l’agenda sulla privacy.

Naomi-Hodges ha 1 post e conteggio.Vedi tutti i post di Naomi-Hodges

Ikev2 vs OpenVPN

Voglio chiederti informazioni sul protocollo IKEV2 per una connessione VPN. Non ho trovato così tante informazioni sul web. Sono interessato soprattutto per quanto riguarda l’uso su un telefono cellulare. È sicuro come il protocollo OpenVPN? Se sì, potresti suggerirmi alcuni fornitori di VPN che consentono di utilizzare il protocollo IKEV2?

2.743 8 8 badge d’oro 22 22 badge d’argento 35 35 badge di bronzo

ha chiesto il 19 novembre 2015 alle 18:40

361 1 1 badge d’oro 3 3 badge d’argento 3 3 badge in bronzo

3 risposte 3

Openvpn vs Ipsec:

- Ipsec ha bisogno di più tempo per negoziare il tunnel;

- Openvpn Usa cifre e TL forti; (Al momento è considerato la crittografia più forte);

- Porta singola e configurabile per Openvpn e opzione per scegliere tra UDP o TCP.

- Porte/protocolli multipli per Ipsec;

- Ipsec non è possibile gestire Nat. (ha bisogno di un indirizzo IP pubblico su entrambe le parti altrimenti), L2TP richiesto. Openvpn può facilmente agire su Nat;

- Openvpn può avere più istanze e Ipsec può essere stabilito solo per la coppia di indirizzi IP singoli.

- Openvpn può essere usato sia come classe L2 che L3.

Sto usando entrambi Ipsec E Openvpn connessioni infrastrutturali, ma Openvpn mostra stabilità e flessibilità molto migliori.

Ike stesso è solo un protocollo di scambio chiave, fornendo una negoziazione di chiavi di sessione sicura. Funziona insieme a moduli di crittografia e autenticazione. Quindi, Ike stesso fornisce solo una sessione con chiavi sicure. Inoltre, è stato sviluppato il lontano 2005. Viene spesso usato insieme ai protocolli ESP e AH.

Openvpn è un progetto open source che sta crescendo rapidamente e sviluppato anche dalla comunità.

I dispositivi mobili hanno supporto SSL/TLS nativo e Openvpn L’implementazione è preferibile per l’uso mobile per i seguenti motivi:

- Internet mobile non fornisce un indirizzo IP fisso che è un problema Ipsec, avendo Ikev2 – È necessario utilizzare DDNS o acquistare un indirizzo IP pubblico. L2TP che fornisce il livello di trasporto per Ipsec usa la porta fissa e può essere bloccato da alcuni firewall;

- Openvpn è facile da configurare e flessibile nel suo utilizzo – versioni moderne (superiore a 2.2) Usa TLSV1.X. È possibile utilizzare l’autenticazione multilivello con certificati client, password e chiave sicura se necessario. Il server può essere facilmente impostato per ascoltare qualsiasi porta;

- Applicazioni mobili per Openvpn esiste per Android e iOS: ha limiti solo con i sistemi basati su Windows.

- Openvpn considerato più lento di Ipsec. Tuttavia, Openvpn non è sensibile alla sincronizzazione del tempo degli host, all’esistenza di PI pubblica, necessita solo di uno gratuito per scegliere la porta.

Risposta l’8 marzo 2016 alle 15:05

356 2 2 badge d’argento 4 4 badge in bronzo

Posso consigliarti di modificare leggermente questa risposta e di renderla più definitiva su ciò che stai cercando di dire. hai fornito all’OP alcune ottime informazioni, ma se potessi chiarire con una sorta di sintesi per raccogliere una risposta alla domanda, sarebbe apprezzato.

8 marzo 2016 alle 16:53

Per quanto riguarda il numero 4, l’ultima volta ho letto OpenVPN non è più veloce di IPSEC principalmente quando è necessario ridimensionare, perché OpenVPN non è multithread. L’unico è stato scalare è eseguire più istanze, ma ciò significa anche che è necessario utilizzare numeri di porta diversi.

6 maggio 2016 alle 11:07

Puoi mescolare la porta e proto. Ogni processo diventa un “dispositivo” separato. Ma tutti possono esistere con singolo IP esterno o anche dietro NAT

2 novembre 2016 alle 5:37

2. Strongswan può usare tutti gli stessi moderni protocolli di sicurezza che OpenVPN possono. 5. Ipsec non ha problemi con Nat Traversal. 6. Inoltre, non è vero, puoi avere più istanze per coppia di iPaddress (almeno Strongswan non ha problemi con questo). 7. l2tp/ipsec (ikev1) può fare tunneling L2 e ipsec (ikev2) può fare il tunneling L3.

3 ottobre 2017 alle 18:37

Ipsec / ikev2 sono così personalizzabili che ho difficoltà a credere che OpenVPN possa supportare qualsiasi suite di cifratura che ad esempio Strongswan non può, penso che l’elenco delle tute supportate sia abbastanza grande X’d. Immagino che il problema più problematico qui sia le affermazioni che l’NSA ha cercato di indebolire lo standard fin dall’inizio.

Sono d’accordo con alcune delle informazioni di @Etech nella risposta precedente, in particolare sul peccato che il traffico IPsec è così facilmente bloccato, specialmente rispetto a OpenVPN, anche se Nat-Traversal aiuta con alcune situazioni (non è così in bianco e nero, IMO)

Non ho idea di cosa intendi al punto 6 puoi impostare quasi tutto ciò che è immaginabile con tutti gli endpoint e i gateway che vuoi.

Informazioni sulla mobilità, puoi usare Mobike per un molto stabile Connessione sui dispositivi mobili e anche non si utilizza Mobike, puoi sicuramente avere un IP dinamico su uno dei lati della connessione (ad es. Il telefono). Ho usato entrambi e onestamente dopo averlo messo, funziona solo (a parte le molte volte in cui ti ritrovi con i problemi relativi a NAT/FW).

Un possibile esempio di configurazione con I file di configurazione se si desidera testarlo possono essere trovati nel sito ufficiale di Strongswan