Outlook blocca malware?

Sicurezza avanzata per gli abbonati Microsoft 365

Ogni soluzione anti-malware in atto traccia la versione del software e quali firme sono in esecuzione. Il download automatico e l’applicazione di aggiornamenti di firma almeno ogni giorno dal sito di definizione del virus del fornitore sono gestiti centralmente dallo strumento anti-malware appropriato per ciascun team di servizio. Le seguenti funzioni sono gestite centralmente dallo strumento anti-malware appropriato su ciascun endpoint per ciascun team di servizio:

Protezione anti-malware in EOP

Sapevi che puoi provare le funzionalità in Microsoft 365 Defender per Office 365 Piano 2 gratuitamente? Utilizzare il difensore di 90 giorni per la prova di Office 365 presso Microsoft 365 Defender Portal Trials Hub. Scopri chi può iscriverti e i termini di prova qui.

Si applica a:

- Scambia protezione online

- Microsoft Defender per Office 365 Piano 1 e Piano 2

- Microsoft 365 Defender

Nelle organizzazioni di Microsoft 365 con cassette postali in cambio o EOP (EPS Exchange Online Protection) senza cassette postali online, i messaggi di posta elettronica vengono automaticamente protetti da Malware da EOP. Alcune delle principali categorie di malware sono:

- Virus: che infettano altri programmi e dati e si diffondono attraverso il tuo computer o rete alla ricerca di programmi per infettare.

- Spyware: Ciò raccoglie le tue informazioni personali, come informazioni di accesso e dati personali, e le invia al suo autore.

- Ransomware: Ciò crittografa i tuoi dati e richiede il pagamento per decrittarli. Il software anti-malware non ti aiuta a decrittografare i file crittografati, ma può rilevare il payload malware associato al ransomware.

EOP offre una protezione da malware a più livelli progettata per catturare tutti i malware noti in Windows, Linux e Mac che viaggiano o fuori dalla tua organizzazione. Le seguenti opzioni aiutano a fornire protezione anti-malware:

- Difese a strati contro malware: Molteplici motori di scansione anti-malware aiutano a proteggere da minacce sia note che sconosciute. Questi motori includono un potente rilevamento euristico per fornire protezione anche durante le prime fasi di un’epidemia di malware. Questo approccio a più motori ha dimostrato di fornire una protezione significativamente maggiore rispetto all’utilizzo di un solo motore anti-malware.

- Risposta della minaccia in tempo reale: Durante alcuni focolai, il team anti-malware può avere informazioni sufficienti su un virus o altra forma di malware per scrivere sofisticate regole di politica che rilevano la minaccia, anche prima che una definizione sia disponibile da uno qualsiasi dei motori di scansione utilizzati dal servizio. Queste regole sono pubblicate sulla rete globale ogni 2 ore per fornire alla tua organizzazione un ulteriore livello di protezione contro gli attacchi.

- Distribuzione della definizione anti-malware veloce: Il team anti-malware mantiene stretti rapporti con i partner che sviluppano motori anti-malware. Di conseguenza, il servizio può ricevere e integrare le definizioni e le patch di malware prima di essere rilasciati pubblicamente. La nostra connessione con questi partner spesso ci consente di sviluppare anche i nostri rimedi. Il servizio controlla le definizioni aggiornate per tutti i motori anti-malware ogni ora.

In EOP, i messaggi che si trovano contengono malware in Qualunque Gli allegati sono messi in quarantena. Se i destinatari possono visualizzare o altrimenti interagire con i messaggi in quarantena è controllato da politiche di quarantena. Per impostazione predefinita, i messaggi che sono stati messi in quarantena a causa di malware possono essere visualizzati e rilasciati dagli amministratori. Per ulteriori informazioni, consultare i seguenti argomenti:

- Anatomia di una politica di quarantena

- Impostazioni della politica anti-malware EOP

- Gestisci messaggi e file in quarantena come amministratore in EOP.

Come spiegato nella sezione successiva, le politiche anti-malware contengono anche un Filtro di allegati comuni. Messaggio che contengono i tipi di file specificati sono automaticamente identificato come malware. Puoi scegliere se mettere in quarantena o rifiutare i messaggi.

Per ulteriori informazioni sulla protezione anti-malware, consultare le FAQ di protezione anti-malware.

Per configurare i criteri anti-malware, consultare Configura i criteri anti-malware.

Politiche anti-malware

Le politiche anti-malware controllano le impostazioni e le opzioni di notifica per i rilevamenti di malware. Le impostazioni importanti nelle politiche anti-malware sono:

- Filtri del destinatario: Per le politiche anti-malware personalizzate, è possibile specificare le condizioni e le eccezioni del destinatario che determinano a chi si applica la politica. È possibile utilizzare queste proprietà per condizioni ed eccezioni:

- Utenti

- Gruppi

- Domini

- Utenti: [email protected]

- Gruppi: dirigenti

- Scambia protezione online

- Microsoft Defender per Office 365 Piano 1 e Piano 2

- Microsoft 365 Defender

- Virus che infettano altri programmi e dati e si diffondono attraverso il tuo computer o rete alla ricerca di programmi per infettare.

- Spyware Ciò raccoglie le tue informazioni personali, come informazioni di accesso e dati personali, e le invia al suo autore.

- Ransomware Ciò crittografa i tuoi dati e richiede il pagamento per decrittarli. Il software anti-malware non ti aiuta a decrittografare i file crittografati, ma può rilevare il payload malware associato al ransomware.

- Difese a strati contro malware: Più motori di scansione anti-malware aiutano a proteggere da minacce sia note che sconosciute. Questi motori includono un potente rilevamento euristico per fornire protezione anche durante le prime fasi di un’epidemia di malware. Questo approccio a più motori ha dimostrato di fornire una protezione significativamente maggiore rispetto all’utilizzo di un solo motore anti-malware.

- Risposta delle minacce in tempo reale: Durante alcuni focolai, il team anti-malware può avere informazioni sufficienti su un virus o altra forma di malware per scrivere sofisticate regole politiche che rilevano la minaccia, anche prima che una definizione sia disponibile da uno qualsiasi dei motori di scansione utilizzati dal servizio. Queste regole sono pubblicate sulla rete globale ogni 2 ore per fornire alla tua organizzazione un ulteriore livello di protezione contro gli attacchi.

- Distribuzione della definizione anti-malware veloce: Il team anti-malware mantiene stretti rapporti con i partner che sviluppano motori anti-malware. Di conseguenza, il servizio può ricevere e integrare le definizioni e le patch di malware prima di essere rilasciati pubblicamente. La nostra connessione con questi partner spesso ci consente di sviluppare anche i nostri rimedi. Il servizio controlla le definizioni aggiornate per tutti i motori anti-malware ogni ora.

- Anatomia di una politica di quarantena

- Impostazioni della politica anti-malware EOP

- Gestisci messaggi e file in quarantena come amministratore in EOP.

- Filtri del destinatario: Per le politiche anti-malware personalizzate, è possibile specificare le condizioni e le eccezioni del destinatario che determinano a chi si applica la politica. È possibile utilizzare queste proprietà per condizioni ed eccezioni:

- Utenti

- Gruppi

- Domini

È possibile utilizzare una condizione o un’eccezione solo una volta, ma la condizione o l’eccezione possono contenere più valori. Valori multipli della stessa condizione o eccezione Utilizzo o logica (ad esempio o). Condizioni diverse o eccezioni usano e logica (ad esempio e).

Più diversi tipi di condizioni o eccezioni non sono additivi; Sono inclusivi. La politica viene applicata soltanto A quei destinatari che corrispondono Tutto dei filtri del destinatario specificato. Ad esempio, si configura una condizione di filtro del destinatario nella politica con i seguenti valori:

- Utenti: [email protected]

- Gruppi: dirigenti

La politica viene applicata a [email protected] soltanto Se è anche membro del gruppo di dirigenti. Se non è un membro del gruppo, allora la politica non gli viene applicata.

Allo stesso modo, se si utilizza lo stesso filtro del destinatario come eccezione alla politica, la politica non viene applicata a [email protected] soltanto Se è anche membro del gruppo di dirigenti. Se non è un membro del gruppo, allora la politica gli applica ancora.

- I tipi di file predefiniti: ACE, APK, APP, APPX, ANI, ARJ, BAT, CAB, CMD, COM, DEB, DEX, DLL, DOCM, ELF, EXE, HTA, IMG, ISO, JAR, JNLP, PPA, PPA sct, sys, uif, vb, vbe, vbs, vxd, wsc, wsf, wsh, xll, xz, z .

- Ulteriori tipi di file predefiniti da cui è possibile selezionare nel portale di difensore di Microsoft 365 *: 7Z, 7zip, A, Accdb, Accde, Action, Ade, ADP, AppXBundle, ASF, ASP, AVI, AVI, Bin, Bundle, Bz, BZ2, BZIP2, CAB, CACCAction, CER, CHM, CHM, CPS, CSH, Docx, Dot, Dotm, Dtox, Dylib, Font, Gz, Gzip, HLP, HTM, HTML, Imp, INF, INS, IPA, ISP, IT HT, MHTML, MSCompress, MSH, MSH1, MSH1XML, MSH2, MSH2XML, MSHXML, MSIXBUNDLE, O, OBJ, ODP, ODS, ONE, ONENOTE, OPS, pacchetto, pagine, PBIX, PDB, PDF, PHP, PKG, PPP, PPSM, PPSX F, PRG, PS1, PS1XML, PS2, PS2XML, PSC1, PSC2, PST, PUB, PY, RAR, RPM, RTF, SCPT, SERVIZI, SH, SHB, SHTM, SHX, SO, TARZ, TERZ, TERFAL, TGZ, Strumento, URL, VHD, VSD, VSDM, VSDX, VSMS. VSTM, VSTX, VSW,Flusso di lavoro, WS, XHTML, XLA, XLAM, XLS, XLSB, XLSM, XLSX, XLT, XLTM, XLTX, ZI, ZIPX . * È possibile inserire qualsiasi valore di testo nel portale del difensore o utilizzando il Tipi di file Parametro nei cmdlet di cmdlet di New-MalwareFilterpolicy o Set-MalwareFilterPolicy in cambio di PowerShell online.

Il filtro degli allegati comuni utilizza il migliore sforzo per rilevare il tipo di file indipendentemente dall’estensione del nome file. Se il vero tipo non riesce o non è supportato per il tipo di file specificato, viene utilizzata una semplice corrispondenza di estensione.

- Quando si trovano questi tipi di file: Quando i file vengono rilevati dal filtro degli allegati comuni, è possibile scegliere di Rifiuta il messaggio con un rapporto non consegna (NDR) O Quarantena il messaggio.

NOTA Le notifiche di amministrazione vengono inviate solo per Allegati che sono classificati come malware. La politica di quarantena assegnata alla politica anti-malware determina se i destinatari ricevono notifiche e-mail per i messaggi che sono stati messi in quarantena come malware.

Politica anti-malware predefinita

Ogni organizzazione ha una politica anti-malware integrata denominata impostazione predefinita che ha queste proprietà:

- La politica è la politica predefinita (il Isdefault la proprietà ha il valore vero) e non è possibile eliminare la politica predefinita.

- La politica viene applicata automaticamente a tutti i destinatari dell’organizzazione e non è possibile disattivarla.

- La politica viene sempre applicata per ultimo (il Priorità Il valore è Il più basso E non puoi cambiarlo. Eventuali politiche anti-malware personalizzate che create vengono sempre applicate prima della politica predefinita (le politiche anti-malware personalizzate hanno sempre una priorità più elevata rispetto alla politica predefinita).

Feedback

Inviare e visualizzare il feedback per

Prospettiva avanzata.COM Sicurezza per gli abbonati Microsoft 365

Tutte le prospettive.Gli utenti COM beneficiano del filtro spam e malware. Per Microsoft 365 Family e Microsoft 365 Personal abbonati, Outlook.com esegue uno screening extra degli allegati e dei collegamenti nei messaggi che ricevi.

Allegati

Quando ricevi messaggi con allegati, Outlook.com scansioni gli allegati per virus e malware utilizzando tecniche di rilevamento avanzate che forniscono un livello di protezione più elevato rispetto alla versione gratuita di Outlook.com. Se Outlook.com rileva un file pericoloso, verrà rimosso in modo da non’t Aprirlo accidentalmente.

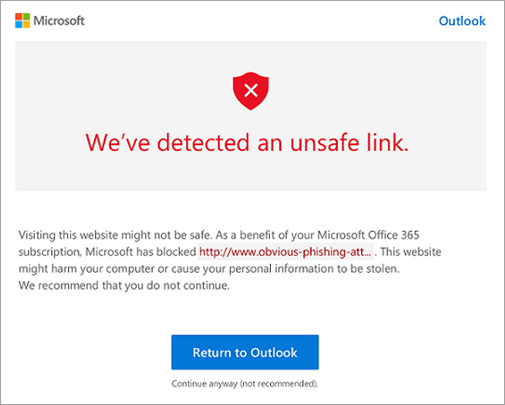

Safelinks

Quando ricevi messaggi con collegamenti alle pagine Web, Outlook.com verifica se i collegamenti sono correlati a truffe di phishing o è probabile che scaricino virus o malware sul tuo computer. Se fai clic su un link sospetto, verrai reindirizzato a una pagina di avviso come quella sotto.

Non ti consigliamo di fare clic su qualsiasi pagine Web che innescano l’aspetto della pagina di avvertimento.

La protezione è automatica. Queste funzionalità di sicurezza premium si attivano automaticamente per gli abbonati personali Microsoft 365 e Microsoft 365 che hanno account di posta elettronica che terminano in @outlook.com, @hotmail.com, @live.com e @msn.com.

Queste funzionalità di sicurezza funzionano indipendentemente da come accedi alle tue prospettive.com email. Veduta.Com implementa queste funzionalità di sicurezza nel cloud, quindi sarai protetto se stai accedendo alle tue prospettive.com email sul Web, sul tuo telefono, l’app di posta su Windows 10 o su qualsiasi altro client di posta elettronica.

La protezione si applica alle prospettive.Solo cassette postali Com. Queste funzionalità di sicurezza avanzate non si applicano ad account di posta elettronica di terze parti come Gmail e Yahoo Mail che sono sincronizzati da un Outlook.Account com.

Domande frequenti

Accedo al mio account Gmail tramite la funzione Account Connected in Outlook.com. Le funzionalità di sicurezza avanzate funzionano per me?

NO. Gli account di posta elettronica di terze parti come Gmail e Yahoo Mail non sono coperti dalle funzionalità di sicurezza avanzate.

Accedo al mio account Gmail utilizzando l’app Outlook per iOS o Android, Mail per Windows 10 o Outlook 2016 per PC o Mac. Le funzionalità di sicurezza avanzate funzionano per me?

NO. Gli account di posta elettronica di terze parti come Gmail e Yahoo Mail non sono coperti dalle funzionalità di sicurezza avanzate.

Posso condividere le funzionalità di sicurezza con gli altri come parte del mio abbonamento familiare Microsoft 365?

SÌ. Con un abbonamento familiare Microsoft 365, puoi condividere i vantaggi con altri 5. Se le persone con cui hai condiviso hanno prospettive.cassette postali com, loro’Otterrò automaticamente i vantaggi. Scopri la condivisione dei vantaggi di abbonamento.

Perché i collegamenti nei miei messaggi sembrano diversi?

Dopo aver attivato le funzionalità di sicurezza avanzate, i collegamenti nella tua e -mail potrebbero apparire diversi. Ad esempio, in alcuni messaggi i collegamenti potrebbero apparire più lunghi del solito e includono testo come “Na01.Safelinks.protezione.veduta.com.”Questo è legato ai controlli che eseguiamo per proteggerti dagli attacchi di phishing.

Posso disattivare i safelink?

Per fornire la migliore protezione per il tuo account, i safelink sono in corso per impostazione predefinita. Puoi disattivarli accedendo a https: // outlook.vivere.com. Quindi selezionare Impostazioni > Premium > Sicurezza. C’è un interruttore in una sicurezza avanzata che è possibile utilizzare per disattivare i safelink. Si noti che lo spegnimento di SafeLink influenzerà solo i messaggi futuri che ricevi. Non cambierà il formato di collegamento nei messaggi che hai già ricevuto.

Ancora bisogno di aiuto?

Per ottenere supporto in Outlook.com, fai clic qui o seleziona sulla barra dei menu e inserisci la query. Se l’auto-aiuto non risolve il tuo problema, scorrere verso il basso fino a Ancora bisogno di aiuto? e seleziona SÌ.

Per contattarci in Outlook.com, dovrai accedere. Se non puoi accedere, fai clic qui.

Per altri aiuto con il tuo account Microsoft e abbonamenti, visitare l’account e la guida di fatturazione.

Per ottenere aiuto e risolvere altri prodotti e servizi Microsoft, inserisci il tuo problema qui.

Pubblica domande, segui le discussioni e condividi le tue conoscenze nelle prospettive.Community com.

Protezione da malware e ransomware in Microsoft 365

Il malware è costituito da virus, spyware e altri software dannosi. Microsoft 365 include meccanismi di protezione per evitare che il malware venga introdotto in Microsoft 365 da un client o da un server Microsoft 365. L’uso del software anti-malware è un meccanismo principale per la protezione delle risorse Microsoft 365 da software dannoso. Il software anti-malware rileva e impedisce che i virus informatici, il malware, i rootkit, i vermi e altri software dannosi vengano introdotti in qualsiasi sistema di servizio. Il software anti-malware fornisce il controllo sia preventivo che detective sul software dannoso.

Ogni soluzione anti-malware in atto traccia la versione del software e quali firme sono in esecuzione. Il download automatico e l’applicazione di aggiornamenti di firma almeno ogni giorno dal sito di definizione del virus del fornitore sono gestiti centralmente dallo strumento anti-malware appropriato per ciascun team di servizio. Le seguenti funzioni sono gestite centralmente dallo strumento anti-malware appropriato su ciascun endpoint per ciascun team di servizio:

- Scansioni automatiche dell’ambiente

- Scansioni periodiche del file system (almeno settimanalmente)

- Scansioni in tempo reale dei file come vengono scaricati, aperti o eseguiti

- Download automatico e applicazione di aggiornamenti di firma almeno ogni giorno dal sito di definizione del virus del fornitore

- Avviso, pulizia e mitigazione del malware rilevato

Quando gli strumenti anti-malware rilevano malware, bloccano il malware e generano un avviso per il personale del team di servizio Microsoft 365, la sicurezza di Microsoft 365 e/o il team di sicurezza e conformità dell’organizzazione Microsoft che gestisce i nostri dati di dati dati. Il personale ricevente avvia il processo di risposta agli incidenti. Gli incidenti vengono tracciati e risolti e viene eseguita l’analisi post mortem.

Scambia la protezione online contro il malware

Tutti i messaggi di posta elettronica per Exchange Online Travel tramite Exchange Online Protection (EOP), che quarantene e scansioni in tempo reale tutti gli allegati e -mail e e -mail sia che entrano e lasciano il sistema per virus e altri malware. Gli amministratori non devono impostare o mantenere le tecnologie di filtraggio; Sono abilitati per impostazione predefinita. Tuttavia, gli amministratori possono effettuare personalizzazioni di filtraggio specifiche dell’azienda utilizzando il Centro Exchange Admin.

Utilizzando più motori anti-malware, EOP offre una protezione multistrato progettata per catturare tutti i malware noti. I messaggi trasportati attraverso il servizio sono scansionati per malware (inclusi virus e spyware). Se viene rilevato malware, il messaggio viene eliminato. Le notifiche possono anche essere inviate a mittenti o amministratori quando viene eliminato un messaggio infetto e non consegnato. È inoltre possibile scegliere di sostituire gli allegati infetti con messaggi predefiniti o personalizzati che avvisano i destinatari del rilevamento del malware.

Quanto segue aiuta a fornire protezione anti-malware:

- Difese a strati contro malware – Molteplici motori di scansione anti-malware utilizzati in EOP aiutano a proteggere da minacce sia note che sconosciute. Questi motori includono un potente rilevamento euristico per fornire protezione anche durante le prime fasi di un’epidemia di malware. Questo approccio a più motori ha dimostrato di fornire una protezione significativamente maggiore rispetto all’utilizzo di un solo motore anti-malware.

- Risposta delle minacce in tempo reale – Durante alcuni focolai, il team anti-malware può avere informazioni sufficienti su un virus o altra forma di malware per scrivere sofisticate regole politiche che rilevano la minaccia anche prima che una definizione sia disponibile da uno qualsiasi dei motori utilizzati dal servizio. Queste regole sono pubblicate sulla rete globale ogni 2 ore per fornire alla tua organizzazione un ulteriore livello di protezione contro gli attacchi.

- Distribuzione della definizione anti-malware veloce – Il team anti-malware mantiene stretti rapporti con i partner che sviluppano motori anti-malware. Di conseguenza, il servizio può ricevere e integrare le definizioni e le patch di malware prima di essere rilasciati pubblicamente. La nostra connessione con questi partner spesso ci consente di sviluppare anche i nostri rimedi. Il servizio controlla le definizioni aggiornate per tutti i motori anti-malware ogni ora.

Microsoft Defender per Office 365

Microsoft Defender per Office 365 è un servizio di filtro e -mail che fornisce una protezione aggiuntiva contro tipi specifici di minacce avanzate, tra cui malware e virus. Exchange Online Protection attualmente utilizza una protezione anti-virus robusta e stratificata alimentata da più motori contro malware e virus noti. Microsoft Defender per Office 365 estende questa protezione attraverso una funzionalità chiamata Attaccamenti Safe, che protegge da malware e virus sconosciuti, e fornisce una migliore protezione zero-day per salvaguardare il sistema di messaggistica. Tutti i messaggi e gli allegati che non dispongono di una firma di virus/malware conosciuti vengono instradati in uno speciale ambiente Hypervisor, in cui un’analisi del comportamento viene eseguita utilizzando una varietà di tecniche di apprendimento automatico e analisi per rilevare intenti dannosi. Se non viene rilevata alcuna attività sospetta, il messaggio viene rilasciato per la consegna alla cassetta postale.

Exchange Online Protection scansiona anche ogni messaggio in transito in Microsoft 365 e fornisce il tempo di protezione della consegna, bloccando eventuali collegamenti ipertestuali dannosi in un messaggio. A volte gli aggressori cercano di nascondere URL dannosi con collegamenti apparentemente sicuri che vengono reindirizzati a siti non sicuri da un servizio di inoltro dopo che il messaggio è stato ricevuto. I collegamenti sicuri proteggono in modo proattivo i tuoi utenti se selezionano tale collegamento. Tale protezione rimane ogni volta che selezionano il collegamento e i collegamenti dannosi vengono bloccati dinamicamente mentre i buoni collegamenti sono accessibili.

Microsoft Defender per Office 365 offre anche ricche capacità di reporting e monitoraggio, in modo da poter ottenere approfondimenti critici su chi viene preso di mira nella tua organizzazione e nella categoria di attacchi che stai affrontando. Il reporting e il tracciamento dei messaggi consentono di studiare i messaggi che sono stati bloccati a causa di un virus o malware sconosciuti, mentre la capacità di traccia dell’URL consente di tenere traccia dei singoli collegamenti dannosi nei messaggi che sono stati cliccati.

Per ulteriori informazioni su Microsoft Defender per Office 365, consultare Exchange Online Protection e Microsoft Defender per Office 365.

SharePoint online e OneDrive per la protezione delle imprese contro il ransomware

Esistono molte forme di attacchi ransomware, ma una delle forme più comuni è il luogo in cui un individuo dannoso crittografa i file importanti di un utente e quindi richiede qualcosa dall’utente, come denaro o informazioni, in cambio della chiave per decrittarli. Gli attacchi di ransomware sono in aumento, in particolare quelli che crittografano i file che vengono archiviati nel cloud Storage dell’utente. Per ulteriori informazioni su ransomware, consultare il sito di Intelligence di sicurezza di Microsoft Defender.

Il versioning aiuta a proteggere gli elenchi online di SharePoint e SharePoint online e OneDrive per le biblioteche aziendali da alcuni, ma non tutti, di questi tipi di attacchi ransomware. Il versioning è abilitato per impostazione predefinita in OneDrive for Business e SharePoint Online. Poiché la versione di versione è abilitata negli elenchi di siti online di SharePoint, è possibile esaminare le versioni precedenti e recuperarle, se necessario. Ciò consente di recuperare versioni di articoli che precedono la loro crittografia da parte del ransomware. Alcune organizzazioni mantengono anche più versioni di articoli nelle loro liste per motivi legali o scopi di audit.

SharePoint Online e OneDrive per bidoni del riciclo di business

Gli amministratori online di SharePoint possono ripristinare una raccolta di siti eliminati utilizzando il Centro amministratore online di SharePoint. Gli utenti online di SharePoint hanno un cestino per il riciclo in cui è memorizzato il contenuto eliminato. Possono accedere al cestino per il recupero di documenti ed elenchi cancellati, se necessario. Gli articoli nel cestino di riciclo vengono mantenuti per 93 giorni. I seguenti tipi di dati vengono acquisiti dal cestino:

- Collezioni del sito

- Siti

- Elenchi

- Biblioteche

- Cartelle

- Elementi della lista

- Documenti

- Pagine di web part

Le personalizzazioni del sito effettuate tramite SharePoint Designer non vengono catturate dal cestino del riciclo. Per ulteriori informazioni, consultare gli articoli eliminati ripristinati dal cestino della raccolta del sito. Vedi anche, ripristinare una raccolta di siti cancellati.

Il titolo di versione non protegge dagli attacchi di ransomware che copiano i file, li crittografano e quindi elimina i file originali. Tuttavia, gli utenti finali possono sfruttare il cestino per il recupero di OneDrive per i file aziendali dopo che si verifica un attacco di ransomware.

La sezione seguente è in dettaglio sulle difese e controlla che Microsoft utilizza per mitigare il rischio di attacco informatico contro la tua organizzazione e le sue risorse.

Come Microsoft mitiga i rischi di un attacco ransomware

Microsoft ha integrato difese e controlli che utilizza per mitigare i rischi di un attacco ransomware contro la tua organizzazione e le sue risorse. Le attività possono essere organizzate per dominio con ciascun dominio con una propria serie di mitigazioni del rischio.

Dominio 1: controlli a livello degli inquilini

Il primo dominio sono le persone che compongono la tua organizzazione e l’infrastruttura e i servizi di proprietà e controllati dalla tua organizzazione. Le seguenti funzionalità in Microsoft 365 sono in corso per impostazione predefinita o possono essere configurate per aiutare a mitigare il rischio e riprendersi da un compromesso di successo delle risorse in questo dominio.

Exchange online

- Con la conservazione del recupero e della cassetta postale a singolo articolo, i clienti possono recuperare gli articoli in una cassetta postale su eliminazione prematura involontaria o dannosa. I clienti possono far ripristinare i messaggi di posta eliminati entro 14 giorni per impostazione predefinita, configurabile fino a 30 giorni.

- Ulteriori configurazioni dei clienti di queste politiche di conservazione all’interno del servizio online di Exchange consentono:

- Conservazione configurabile da applicare (1 anno/10 anni+)

- Copia sulla protezione della scrittura da applicare

- la capacità di bloccare la politica di conservazione in modo tale che si possa raggiungere l’immutabilità

SharePoint online e OneDrive per la protezione delle imprese

SharePoint Online e OneDrive for Business Protection hanno incorporato funzionalità che aiutano a proteggere dagli attacchi di ransomware.

Versioni: Poiché il versioning mantiene un minimo di 500 versioni di un file per impostazione predefinita e può essere configurata per trattenere di più, se il ransomware modifica e crittografa un file, una versione precedente del file può essere recuperata.

Cestino: Se il ransomware crea una nuova copia crittografata del file ed elimina il vecchio file, i clienti hanno 93 giorni per ripristinarlo dal cestino del riciclo.

Preservation Hold Library: I file archiviati in siti di SharePoint o OneDrive possono essere mantenuti applicando le impostazioni di conservazione. Quando un documento con versioni è soggetto a impostazioni di fideli. Se un utente sospetta che i propri file siano stati compromessi, possono indagare le modifiche ai file esaminando la copia mantenuta. Il ripristino dei file può quindi essere utilizzato per recuperare i file negli ultimi 30 giorni.

Squadre

Le chat dei team sono archiviate all’interno delle cassette e dei file degli utenti online Exchange sono archiviati in SharePoint Online o OneDrive for Business. I dati di Microsoft Teams sono protetti dai controlli e dai meccanismi di recupero disponibili in questi servizi.

Dominio 2: controlli del livello di servizio

Il secondo dominio sono le persone che compongono Microsoft l’organizzazione e l’infrastruttura aziendale di proprietà e controllata da Microsoft per eseguire le funzioni organizzative di un’azienda.

L’approccio di Microsoft alla protezione della sua proprietà aziendale è zero fiducia, implementato utilizzando i nostri prodotti e servizi con le difese in tutta la nostra proprietà digitale. Puoi trovare maggiori dettagli sui principi di Zero Trust qui: Zero Trust Architecture.

Ulteriori caratteristiche in Microsoft 365 estendono le mitigazioni del rischio disponibili nel dominio 1 per proteggere ulteriormente le attività in questo dominio.

SharePoint online e OneDrive per la protezione delle imprese

Versioni: Se Ransomware ha crittografato un file in atto, come modifica, il file può essere recuperato fino alla data di creazione del file iniziale utilizzando le funzionalità di cronologia delle versione gestite da Microsoft.

Cestino: Se il ransomware ha creato una nuova copia crittografata del file ed elimina il vecchio file, i clienti hanno 93 giorni per ripristinarlo dal cestino del riciclo. Dopo 93 giorni, c’è una finestra di 14 giorni in cui Microsoft può ancora recuperare i dati. Dopo questa finestra, i dati vengono eliminati in modo permanente.

Squadre

Le mitigazioni del rischio per le squadre delineate nel dominio 1 si applicano anche al dominio 2.

Dominio 3: sviluppatori e infrastrutture di servizio

Il terzo dominio sono le persone che sviluppano e gestiscono il servizio Microsoft 365, il codice e l’infrastruttura che forniscono il servizio e l’archiviazione e l’elaborazione dei dati.

Microsoft Investments che proteggono la piattaforma Microsoft 365 e mitigano i rischi in questo dominio, si concentrano su queste aree:

- Valutazione continua e convalida della posizione di sicurezza del servizio

- Costruire strumenti e architettura che proteggono il servizio dal compromesso

- Costruire la capacità di rilevare e rispondere alle minacce se si verifica un attacco

Valutazione continua e convalida della postura della sicurezza

- Microsoft mitiga i rischi associati alle persone che sviluppano e gestiscono il servizio Microsoft 365 utilizzando il principio di Privilegio minimo. Ciò significa che l’accesso e le autorizzazioni alle risorse sono limitate solo a ciò che è necessario per eseguire un’attività necessaria.

- Un modello Just-Time (JIT), Just-Enough-Access (JEA) viene utilizzato per fornire agli ingegneri Microsoft con privilegi temporanei.

- Gli ingegneri devono presentare una richiesta per un’attività specifica per acquisire privilegi elevati.

- Le richieste sono gestite tramite Lockbox, che utilizza Azure Based Access Control (RBAC) per limitare i tipi di richieste di richieste di elevazione JIT che gli ingegneri possono effettuare.

Strumenti e architettura che proteggono il servizio

- Microsoft’s Security Development Lifecycle (SDL) si concentra sullo sviluppo di software sicuro per migliorare la sicurezza delle applicazioni e ridurre le vulnerabilità. Per ulteriori informazioni, consultare la panoramica dello sviluppo della sicurezza e della sicurezza e delle operazioni.

- Microsoft 365 limita la comunicazione tra diverse parti dell’infrastruttura di servizio solo a ciò che è necessario per operare.

- Il traffico di rete è fissato utilizzando firewall di rete extra nei punti di confine per aiutare a rilevare, prevenire e mitigare gli attacchi di rete.

- I servizi Microsoft 365 sono archiviati per operare senza ingegneri che richiedono l’accesso ai dati dei clienti, se non esplicitamente richiesto e approvato dal cliente. Per ulteriori informazioni, consultare come raccoglie Microsoft ed elaborare i dati dei clienti.

Capacità di rilevamento e risposta

- Microsoft 365 si impegna nel monitoraggio continuo della sicurezza dei suoi sistemi per rilevare e rispondere alle minacce ai servizi Microsoft 365.

- La registrazione centralizzata raccoglie e analizza gli eventi di registro per attività che potrebbero indicare un incidente di sicurezza. I dati di registro vengono analizzati in quanto vengono caricati nel nostro sistema di avviso e produce avvisi in tempo reale.

- Gli strumenti basati su cloud ci consentono di rispondere rapidamente alle minacce rilevate. Questi strumenti consentono la bonifica utilizzando azioni attivate automaticamente.

- Quando non è possibile la bonifica automatica, gli avvisi vengono inviati agli ingegneri di chiamata appropriati, che sono dotati di una serie di strumenti che consentono loro di agire in tempo reale per mitigare le minacce rilevate.

Recuperare da un attacco ransomware

Affinché i passaggi si riprendano da un attacco ransomware in Microsoft 365, vedi recuperare da un attacco ransomware in Microsoft 365.

Risorse di ransomware aggiuntive

Informazioni chiave da Microsoft

- La crescente minaccia di ransomware, Microsoft sul post sul blog dei numeri il 20 luglio 2021

- Ransomware gestito dall’uomo

- Proteggere rapidamente dal ransomware ed estorsione

- L’ultimo rapporto di Microsoft Security Intelligence (vedi pagine 22-24)

- Ransomware: una minaccia pervasiva e in corso Rapporto nel Analisi delle minacce Nodo del portale di difensore di Microsoft 365 (vedere questi requisiti di licenza)

Microsoft 365

- Distribuisci la protezione del ransomware per il tuo inquilino Microsoft 365

- Recuperare da un attacco ransomware

- Proteggi il tuo PC Windows 10 da Ransomware

- Gestione del ransomware in SharePoint online

Microsoft 365 Defender

Microsoft Azure

- Difese di Azure per l’attacco ransomware

- Backup e ripristino del piano per proteggere dal ransomware

- Aiuta a proteggere da Ransomware con Microsoft Azure Backup (video di 26 minuti)

- Recupero dal compromesso dell’identità sistemica

- Rilevamento avanzato di attacco a più stadi in Microsoft Sentinel

- Rilevamento della fusione per ransomware in Microsoft Sentinel

- Protezione ransomware in Azure

- Preparati per un attacco ransomware

- Rileva e rispondi agli attacchi di ransomware

- Funzionalità e risorse di Azure che ti aiutano a proteggere, rilevare e rispondere

- Backup e ripristino di Azure per proteggere dal ransomware

Microsoft Defender per le app cloud

Microsoft Security Team Blog post

- 3 passaggi per prevenire e recuperare dal ransomware (settembre 2021)

- Diventando resiliente comprendendo i rischi di sicurezza informatica: parte 4 – navigando le minacce attuali (maggio 2021) vedere il Ransomware sezione.

- Attacchi di ransomware gestiti dall’uomo: un disastro prevenibile (marzo 2020) include analisi della catena di attacco di attacchi reali.

- Risposta di ransomware: pagare o non pagare? (Dicembre 2019)

- Norsk Hydro risponde all’attacco Ransomware con trasparenza (dicembre 2019)

Feedback

Inviare e visualizzare il feedback per

Outlook ha bloccato l’accesso ai seguenti allegati potenzialmente non sicuri

In Microsoft Outlook, quando si riceve un’e-mail che contiene un allegato, ricevi questo messaggio di avviso in cima al messaggio o nel riquadro di lettura:

Outlook ha bloccato l’accesso ai seguenti allegati potenzialmente non sicuri: []

Tutte le versioni di Outlook da Outlook 2000 Release 1 (SR1) includono una funzione di sicurezza che blocca gli allegati che rappresentano un rischio di virus o altre minacce. Outlook blocca l’accesso all’allegato, ma l’allegato è presente nel messaggio di posta elettronica.

Questo articolo descrive come aprire un allegato bloccato e quali tipi di prospettive possono bloccare.

Maggiori informazioni

Quando Outlook blocca un allegato, non è possibile salvare, eliminare, aprire, stampare o lavorare in altro modo con l’allegato in Outlook. Utilizzare uno dei metodi descritti di seguito per accedere in modo sicuro all’allegato:

I primi quattro metodi sono progettati per gli utenti di computer intermedi per principianti. Se questi metodi non funzionano per te e se ti senti a tuo agio con la risoluzione avanzata dei problemi, usa i metodi descritti nella sezione “Risoluzione dei problemi avanzati”.

Alcuni metodi richiedono per riavviare il computer. Potresti prima stampare questo articolo se scegli uno di questi metodi.

Risoluzione generale dei problemi

Metodo 1: utilizzare una condivisione file per accedere all’allegato

Potresti chiedere al mittente di salvare l’allegato a un server o a un sito FTP a cui è possibile accedere. Chiedi al mittente di inviarti un collegamento all’allegato sul server o sul sito FTP. È possibile fare clic sul collegamento per accedere all’allegato e salvarlo sul tuo computer.

Se hai bisogno di aiuto utilizzando il server o il sito FTP, è possibile chiedere assistenza al mittente o puoi contattare l’amministratore del server per ulteriori informazioni.

Metodo 2: utilizzare un’utilità di compressione del file per modificare l’estensione del nome del file

Se non è disponibile nessun server o sito FTP, puoi chiedere al mittente di utilizzare un’utilità di compressione del file, come WinZip, per comprimere il file. Questo crea un file di archivio compresso che ha un’estensione del nome di file diverso. Outlook non riconosce queste estensioni del nome del file come potenziali minacce. Pertanto, non blocca il nuovo allegato.

Quando il mittente si riaccende il nuovo allegato, puoi salvarlo sul tuo computer e quindi è possibile utilizzare il software di compressione dei file di terze parti per estrarre l’allegato. Se hai bisogno di aiuto utilizzando il software di compressione dei file di terze parti, consultare la documentazione del prodotto.

Metodo 3: rinominare il file per avere un’estensione del nome file diverso

Se il software di compressione dei file di terze parti non è disponibile per te, potresti richiedere che il mittente rinomina l’allegato per utilizzare un’estensione del nome file che Outlook non riconosce come una minaccia. Ad esempio, un file eseguibile che ha l’estensione del nome del file .Exe potrebbe essere rinominato come un file word 97 che ha a .Estensione del nome del file DOC.

Chiedi al mittente di ricorrere a te l’allegato rinominato. Dopo aver ricevuto l’allegato rinominato, puoi salvarlo sul tuo computer e rinominare nuovamente il file per utilizzare l’estensione del nome del file originale.

Seguire questi passaggi per salvare l’allegato e rinominarlo per utilizzare l’estensione del nome del file originale:

- Individua l’allegato nell’e-mail.

- Fare clic con il pulsante destro del mouse sull’allegato, quindi fare clic su copia.

- Fare clic con il pulsante destro del mouse sul desktop, quindi fare clic su Impasto.

- Fare clic con il tasto destro del mouse sul file incollato, quindi fare clic su Rinominare.

- Rinominare il file per utilizzare l’estensione del nome del file originale, come ad esempio .exe.

Metodo 4: chiedi all’amministratore del server Exchange di modificare le impostazioni di sicurezza

Se si utilizza Outlook con un server Microsoft Exchange e l’amministratore ha configurato le impostazioni di sicurezza di Outlook, l’amministratore potrebbe essere in grado di aiutarti. Chiedi all’amministratore di regolare le impostazioni di sicurezza sulla cassetta postale per accettare allegati come quello che Outlook ha bloccato.

Se questi metodi non hanno funzionato per te e ti senti a tuo agio con la risoluzione avanzata dei problemi, prova i passaggi nella sezione “Risoluzione dei problemi avanzati”.

Se non ti senti a tuo agio con la risoluzione avanzata dei problemi, sfortunatamente questo contenuto non è in grado di aiutarti più. Per i tuoi prossimi passi, potresti chiedere aiuto a qualcuno o potresti voler contattare il supporto. Per informazioni su come contattare il supporto, visitare il seguente sito Web Microsoft:

Risoluzione avanzata dei problemi

Se non si utilizza Outlook con un server Exchange o se l’amministratore del server Exchange consente agli utenti di modificare il comportamento di sicurezza dell’allegato Outlook, utilizzare il metodo 1: “Personalizza il comportamento di sicurezza dell’allegato.”

Se si utilizza Outlook con un server Exchange e l’amministratore del server Exchange ha modificato le modifiche al comportamento di sicurezza dell’allegato Outlook, utilizzare il metodo 2: “Configura Outlook in un ambiente di scambio.”

Metodo 1: personalizzare il comportamento di sicurezza dell’allegato

Importante questa sezione, metodo o attività contiene passaggi che dicono come modificare il registro. Tuttavia, potrebbero verificarsi gravi problemi se si modifica il registro in modo errato. Pertanto, assicurati di seguire attentamente questi passaggi. Per una maggiore protezione, eseguire il backup del registro prima di modificarlo. Quindi, puoi ripristinare il registro se si verifica un problema. Per ulteriori informazioni su come eseguire il backup e il ripristino del registro, fare clic sul seguente numero di articolo per visualizzare l’articolo nella base di Knowledge Microsoft:

322756 Come eseguire il backup e ripristinare il registro in Windows

IMPORTANTE Prima di poter personalizzare il comportamento di sicurezza dell’allegato in Outlook 2000 SR1 e Microsoft Outlook 2000 SR1A, è necessario applicare Microsoft Office 2000 Service Pack 2 o Microsoft Office 2000 Service Pack.

Segui questi passaggi per modificare il registro e modificare il comportamento di sicurezza dell’allegato di Outlook.

- Esci Outlook se è in esecuzione.

- Clic Inizio, e poi fare clic Correre. Copiare e incollare (o digitare) il seguente comando in Aprire scatola, quindi premere Invio: regedit

- Verifica che esista la seguente chiave di registro per la tua versione di Outlook.

Microsoft Office Outlook 2016 Hkey_current_user \ software \ Microsoft \ Office \ 16.0 \ Outlook \ Security Microsoft Office Outlook 2013 Hkey_current_user \ software \ Microsoft \ Office \ 15.0 \ Outlook \ Security Microsoft Office Outlook 2010 Hkey_current_user \ software \ Microsoft \ Office \ 14.0 \ Outlook \ Security Microsoft Office Outlook 2007 Hkey_current_user \ software \ Microsoft \ Office \ 12.0 \ Outlook \ Security Microsoft Office Outlook 2003 Hkey_current_user \ software \ Microsoft \ Office \ 11.0 \ Outlook \ Security Microsoft Outlook 2002 Hkey_current_user \ software \ Microsoft \ Office \ 10.0 \ Outlook \ Security Microsoft Outlook 2000 Hkey_current_user \ software \ Microsoft \ Office \ 9.0 \ Outlook \ Security Se esiste la chiave del registro, vai al passaggio 5.

- Individuare, quindi fare clic sulla seguente chiave del registro: Hkey_current_user \ software \ Microsoft

- Sotto Modificare, clic Nuovo, e poi fare clic Chiave.

- Digita Office, quindi premi Invio.

- Sotto Modificare, clic Nuovo, e poi fare clic Chiave.

- Per Outlook 2016, Tipo 16.0, quindi premere Invio.

Per Outlook 2013, Tipo 15.0, quindi premere Invio.

Per Outlook 2010, Tipo 14.0, quindi premere Invio.

Per Outlook 2007, Tipo 12.0, quindi premere Invio.

Per Outlook 2003, Tipo 11.0, quindi premere Invio.

Per Outlook 2002, Tipo 10.0, quindi premere Invio.

Nota È necessario specificare l’estensione senza il punto/periodo come exe o exe; com in versioni Microsoft 365 di Outlook prima di 16.0.12923.10000. Da quella versione in poi, Outlook supporta i tipi di file con o senza il punto/periodo nell’estensione.

- Clic OK.

- Editore del registro di uscita.

- Riavvia il tuo computer.

Quando si avvia Outlook, apri i tipi di file specificati nel registro.

Nota ti consiglia di abilitare solo i tipi di file che devi avere. Se ricevi raramente un particolare tipo di file, si consiglia di dare a Outlook Accesso temporaneo al tipo di file in questione. Quindi, riconfigurare le prospettive per bloccare il tipo di file annullando le modifiche al registro. Per ulteriori informazioni su come configurare Outlook per bloccare le estensioni del nome del file di allegato che Outlook non blocca per impostazione predefinita, fare clic sul seguente numero di articolo per visualizzare l’articolo nella base di Knowledge Microsoft:

837388 Come configurare Outlook per bloccare le estensioni del nome del file di allegato aggiuntive

Metodo 2: configurare Outlook in un ambiente di scambio

Se si esegue Outlook in un ambiente di scambio, l’amministratore di Exchange Server può modificare il comportamento di sicurezza dell’allegato predefinito.

Comportamento di attaccamento

Gli allegati sono divisi in tre gruppi in base all’estensione del nome del file o al tipo di file. Outlook gestisce ogni gruppo in modo specifico.

Livello 1 (non sicuro)

La categoria non sicura rappresenta qualsiasi estensione del nome file che può avere script o codice ad essa associato. Non è possibile aprire alcun allegato che abbia un’estensione del nome del file non sicuro. Per un elenco delle estensioni del nome del file non sicuro, consultare questa pagina di supporto dell’ufficio. L’elenco seguente descrive come si comporta Outlook quando si riceve o si invia un allegato di file non sicuro:

- Non è possibile salvare, eliminare, aprire, stampare o altrimenti funzionare con file non sicuri. Un messaggio nella parte superiore del messaggio di posta elettronica indica che Outlook ha bloccato l’accesso all’allegato non sicuro. L’attacco è inaccessibile dalle prospettive. Tuttavia, l’allegato non viene effettivamente rimosso dal messaggio di posta elettronica.

- Se inoltri un messaggio di posta elettronica che ha un allegato non sicuro, l’allegato non è incluso nel messaggio di posta elettronica inoltrato.

- Se si invia un messaggio di posta elettronica che contiene un allegato non sicuro, ricevi un messaggio di avviso che afferma che altri destinatari di Outlook potrebbero non essere in grado di accedere all’allegato che si sta cercando di inviare. È possibile ignorare in sicurezza il messaggio di avviso e inviare il messaggio di posta elettronica oppure è possibile decidere di non inviare il messaggio di posta elettronica.

- In Outlook 2003, se si salva o si chiude un messaggio di posta elettronica che contiene un allegato non sicuro, ricevi un messaggio di avvertimento che afferma che non potrai aprire l’allegato. È possibile sostituire il messaggio di avviso e salvare il messaggio di posta elettronica.

- Non è possibile utilizzare il comando Insert Object per aprire gli oggetti inseriti in Microsoft Outlook Rich E-mail di testo Messaggi. Vedi una rappresentazione visiva dell’oggetto. Tuttavia, non è possibile aprire o abilitare l’oggetto nel messaggio di posta elettronica.

- Non è possibile aprire file non sicuri che sono archiviati in una cartella Outlook o in Exchange. Sebbene questi file non siano allegati a un elemento Outlook, sono ancora considerati non sicuri. Quando si tenta di aprire il file non sicuro, ricevi il seguente messaggio di errore:

Non riesco ad aprire l’articolo. Outlook ha bloccato l’accesso a questo articolo potenzialmente non sicuro.

Livello 2

I file di livello 2 non sono non sicuri. Tuttavia, richiedono più sicurezza rispetto ad altri allegati. Quando si riceve un allegato di livello 2, Outlook ti richiede di salvare l’allegato su un disco. Non è possibile aprire l’allegato nel messaggio di posta elettronica. Per impostazione predefinita, le estensioni del nome del file non sono associate a questo gruppo. Tuttavia, se si utilizza Outlook con un server Exchange e la posta viene consegnata a una cassetta postale Exchange, l’amministratore di Exchange Server può aggiungere estensioni dei nomi di file all’elenco di livello 2.

Altri allegati

Quando si tenta di aprire un allegato che ha un’estensione del nome file diverso da quelli nell’elenco di livello 1 o livello 2, Outlook ti richiede di aprire il file direttamente o salvarlo su un disco. È possibile disattivare i futuri istruzioni per quell’estensione del nome del file se si cancella il Chiedi sempre prima di aprire questo tipo di file Casella di controllo.

Nota Se un programma si associa a una nuova estensione del nome del file, Outlook tratta l’estensione del nome del file come sicuro fino a quando non si aggiunge l’estensione del nome file all’elenco delle estensioni del nome del file di livello 1 o di livello 2.

Ad esempio, se si installa un programma sul tuo computer che utilizza file con un .estensione del nome del file xyz, quando si apri un allegato che ha un file .Estensione del nome del file XYZ, il programma apre ed esegue l’allegato. Per impostazione predefinita, il .L’estensione del nome del file XYZ non viene visualizzata nell’elenco di livello 1 o livello 2. Pertanto, Outlook lo tratta come un’estensione del nome file sicuro. Se vuoi che Outlook tratti gli allegati con il .XYZ FILE Nome estensione come non sicuro, è necessario aggiungere il .Estensione del nome del file XYZ all’elenco delle estensioni del nome del file di livello 1.

Riferimenti

Per ulteriori informazioni sugli allegati bloccati in Outlook, visitare questo sito Web online Microsoft Office:

926512 Informazioni per gli amministratori sulle impostazioni di sicurezza e-mail in Outlook 2007

Phishing e comportamento sospetto

Un’e -mail di phishing è un’e -mail che appare legittima ma in realtà è un tentativo di ottenere le tue informazioni personali o rubare i tuoi soldi. Ecco alcuni modi per affrontare le truffe di phishing e spoofing in Outlook.com.

Spoof Intelligence di Microsoft 365 Protezione avanzata delle minacce e protezione online aiuta a impedire ai messaggi di phishing di raggiungere la tua casella di posta. Outlook verifica che il mittente sia quello che dicono di essere e segna i messaggi dannosi come e -mail spazzatura. Se il messaggio è sospetto ma non è considerato dannoso, il mittente non sarà contrassegnato come non verificato per avvisare il ricevitore che il mittente potrebbe non essere quello che sembrano essere.

Come individuare un’e -mail di phishing

Ecco alcuni dei tipi più comuni di truffe di phishing:

- E -mail che promettono una ricompensa. “Fai clic su questo link per ottenere il rimborso fiscale!”

- Un documento che sembra provenire da un amico, una banca o un’altra organizzazione affidabile. Il messaggio è qualcosa di simile “Il tuo documento è ospitato da un provider di archiviazione online e devi inserire il tuo indirizzo e -mail e password per aprirlo.”

- Una fattura da un rivenditore o fornitore online per un acquisto o un ordine che non hai effettuato. L’allegato sembra essere un documento protetto o bloccato e è necessario inserire l’indirizzo e -mail e la password per aprirlo.

- Maggiori informazioni a imparare a individuare un’email di phishing.

- Se pensi che qualcuno abbia acceduto alle tue prospettive.COM ACCONTRO, oppure hai ricevuto un’e -mail di conferma per una modifica della password che hai fatto’t autorizzare, leggere le mie prospettive.L’account com è stato violato.

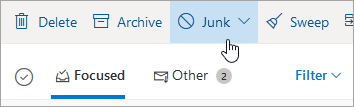

Segnala un messaggio come phishing in Outlook.com

- Nell’elenco dei messaggi, selezionare il messaggio o i messaggi che si desidera segnalare.

- Sopra il riquadro di lettura, seleziona Robaccia >Phishing >Rapporto Per segnalare il mittente del messaggio.

Nota: Quando si segna un messaggio come phishing, riporta il mittente ma non li blocca dall’invio di messaggi in futuro. Per bloccare il mittente, è necessario aggiungerli all’elenco del mittente bloccato. Per ulteriori informazioni, consultare Block Hender o contrassegna la posta elettronica come spazzatura in Outlook.com.

Come posso identificare un messaggio sospetto nella mia casella di posta?

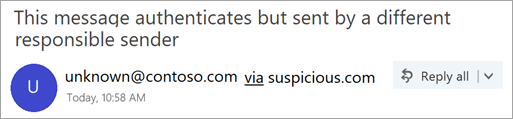

Outlook mostra gli indicatori quando il mittente di un messaggio non è verificato e non può essere identificato tramite protocolli di autenticazione e -mail o la loro identità è diversa da quella che vedi nell’indirizzo.

- Vedi un ‘?’Nell’immagine del mittente Quando Outlook non può verificare l’identità del mittente utilizzando le tecniche di autenticazione e -mail, visualizza un ‘?’Nella foto del mittente.

- Non tutti i messaggi che non riescono ad autenticarsi sono dannosi. Tuttavia, dovresti stare attento a interagire con i messaggi che non si autenticano se non riconosci il mittente. Oppure, se riconosci un mittente che normalmente non ha un ‘?’Nell’immagine del mittente, ma improvvisamente inizi a vederlo, questo potrebbe essere un segno che il mittente viene falsificato. Puoi saperne di più su Spoof Intelligence da Microsoft 365 Advanced Threat Protection and Exchange Online Protection negli argomenti correlati seguenti.

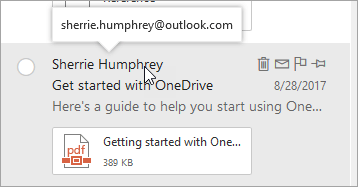

- L’indirizzo del mittente è diverso da quello che appare nell’indirizzo Spesso, l’indirizzo e -mail che vedi in un messaggio è diverso da quello che vedi nell’indirizzo. A volte i phisher cercano di indurti a pensare che il mittente sia qualcuno diverso da quello che sono veramente. Quando Outlook rileva una differenza tra l’indirizzo effettivo del mittente e l’indirizzo sull’indirizzo from, mostra il mittente effettivo utilizzando il tag Via, che verrà sottolineato.

In questo esempio, il dominio di invio “sospetto.com “è autenticato, ma il mittente ha messo” [email protected] “nell’indirizzo. Non tutti i messaggi con un tag Via sono sospettosi. Tuttavia, se non riconosci un messaggio con un tag Via, dovresti essere cauto sull’interazione con esso. In Outlook e nelle nuove prospettive sul Web, puoi passare il cursore sul nome o l’indirizzo di un mittente nell’elenco dei messaggi per vedere il loro indirizzo e -mail, senza dover aprire il messaggio.

Nota: Questa funzione è disponibile solo se accedi con un account di lavoro o scuola.

È possibile utilizzare una condizione o un’eccezione solo una volta, ma la condizione o l’eccezione possono contenere più valori. Valori multipli della stessa condizione o eccezione Utilizzo o logica (ad esempio o). Condizioni diverse o eccezioni usano e logica (ad esempio e).

Più diversi tipi di condizioni o eccezioni non sono additivi; Sono inclusivi. La politica viene applicata soltanto A quei destinatari che corrispondono Tutto dei filtri del destinatario specificato. Ad esempio, si configura una condizione di filtro del destinatario nella politica con i seguenti valori:

La politica viene applicata a [email protected] soltanto Se è anche membro del gruppo di dirigenti. Se non è un membro del gruppo, allora la politica non gli viene applicata.

Allo stesso modo, se usi lo stesso filtro destinatario di un

Sicurezza avanzata per gli abbonati Microsoft 365

Ogni soluzione anti-malware in atto traccia la versione del software e quali firme sono in esecuzione. Il download automatico e l’applicazione di aggiornamenti di firma almeno ogni giorno dal sito di definizione del virus del fornitore sono gestiti centralmente dallo strumento anti-malware appropriato per ciascun team di servizio. Le seguenti funzioni sono gestite centralmente dallo strumento anti-malware appropriato su ciascun endpoint per ciascun team di servizio:

Protezione anti-malware in EOP

Sapevi che puoi provare le funzionalità in Microsoft 365 Defender per Office 365 Piano 2 gratuitamente? Utilizzare il difensore di 90 giorni per la prova di Office 365 presso Microsoft 365 Defender Portal Trials Hub. Scopri chi può iscriverti e i termini di prova qui.

Si applica a

Nelle organizzazioni di Microsoft 365 con cassette postali in cambio o EOP (EPS Exchange Online Protection) senza cassette postali online, i messaggi di posta elettronica vengono automaticamente protetti da Malware da EOP. Alcune delle principali categorie di malware sono:

EOP offre una protezione da malware a più livelli progettata per catturare tutti i malware noti in Windows, Linux e Mac che viaggiano o fuori dalla tua organizzazione. Le seguenti opzioni aiutano a fornire protezione anti-malware:

In EOP, i messaggi che si trovano contengono malware in Qualunque Gli allegati sono messi in quarantena. Se i destinatari possono visualizzare o altrimenti interagire con i messaggi in quarantena è controllato da politiche di quarantena. Per impostazione predefinita, i messaggi che sono stati messi in quarantena a causa di malware possono essere visualizzati e rilasciati dagli amministratori. Per ulteriori informazioni, consultare i seguenti argomenti:

Come spiegato nella sezione successiva, le politiche anti-malware contengono anche un Filtro di allegati comuni. Messaggio che contengono i tipi di file specificati sono automaticamente identificato come malware. Puoi scegliere se mettere in quarantena o rifiutare i messaggi.

Per ulteriori informazioni sulla protezione anti-malware, consultare le FAQ di protezione anti-malware.

Per configurare i criteri anti-malware, consultare Configura i criteri anti-malware.

Politiche anti-malware

Le politiche anti-malware controllano le impostazioni e le opzioni di notifica per i rilevamenti di malware. Le impostazioni importanti nelle politiche anti-malware sono:

In questo esempio, il dominio di invio “sospetto.com “è autenticato, ma il mittente ha messo”

In questo esempio, il dominio di invio “sospetto.com “è autenticato, ma il mittente ha messo”