Outlook usa automaticamente TLS

Come verificare se Outlook sta usando la crittografia TLS

La crittografia e -mail è importante ma tecnicamente complessa. TLS funziona solo quando entrambi i mittenti sono il ricevitore utilizzano sistemi e -mail per utilizzarlo. In caso contrario, la crittografia viene generalmente abbandonata, rendendo i tuoi messaggi vulnerabili agli hacker.

Riepilogo:

In questo articolo, fornirò informazioni su come verificare se Outlook sta utilizzando la crittografia TLS. TLS (Sicurezza del livello di trasporto) è un protocollo crittografico che protegge le comunicazioni e -mail crittografando la connessione tra i computer. È essenziale garantire che sia il mittente che il ricevitore utilizzino i sistemi di posta elettronica configurati per utilizzare TLS per mantenere la crittografia e proteggere i messaggi dagli hacker.

Punti chiave:

1. TLS è un protocollo crittografico che protegge le comunicazioni e -mail.

2. Crittografa la connessione tra i computer per proteggere i messaggi.

3. Sia il mittente che il ricevitore devono utilizzare i sistemi di posta elettronica configurati per TLS.

4. Senza TLS, la crittografia viene eliminata, rendendo i tuoi messaggi vulnerabili agli hacker.

5. Exchange Online e Microsoft 365 Utilizza TLS e Forward Secrecy (FS) per la sicurezza e -mail.

6. TLS crittografa la connessione, non il messaggio stesso.

7. Per crittografare il messaggio, utilizzare tecnologie come Microsoft Purview Message Encryption o S/Mime.

8. Exchange Online tenta sempre di utilizzare TLS per proteggere le connessioni e -mail.

9. Versioni TLS 1.0 e 1.1 sono stati deprecati in Office 365 e Office 365 GCC.

10. Exchange Online crittografa automaticamente le connessioni tra i server di scambio online.

Domande:

- Cos’è TLS?

- Perché TLS è importante?

- Come funziona TLS con Exchange Online e Microsoft 365?

- Qual è la differenza tra la crittografia TLS e la crittografia dei messaggi?

- La crittografia TLS può essere forzata per tutte le comunicazioni e -mail?

- Come posso verificare se Outlook sta usando la crittografia TLS?

- Cos’è il TLS opportunistico?

- È forzato TLS necessario per tutte le aziende?

- I TL forzati possono essere impostati per lo scambio online in Office 365?

- Qual è il ruolo dei connettori nella configurazione di TLs forzati?

- Come funziona TLS forzato tra Microsoft 365 e partner esterni e affidabili?

- Quali versioni TLS sono supportate in Office 365 e Office 365 GCC?

- Come funziona TLS nelle distribuzioni del server Exchange Hybrid?

- Qual è il processo di creazione di TL forzati per lo scambio online in Office 365?

- Quali tecnologie alternative possono essere utilizzate per la crittografia dei messaggi in Office 365?

- Quali sono i vantaggi di TLS nelle comunicazioni e -mail?

TLS è un protocollo crittografico che protegge le comunicazioni e -mail crittografando la connessione tra i computer. Garantisce che i messaggi vengano trasmessi in modo sicuro e non possano essere intercettati dagli hacker.

TLS è essenziale per mantenere la privacy e la sicurezza delle comunicazioni e -mail. Senza TLS, i messaggi possono essere vulnerabili all’intercettazione e all’accesso non autorizzato dagli hacker.

Exchange Online e Microsoft 365 Utilizza TLS e Forward Secrecy (FS) per proteggere le connessioni e -mail. TLS crittografa le connessioni tra server di scambio e altri server, garantendo che i dati inviati tramite queste connessioni siano protetti.

La crittografia TLS protegge la connessione tra i server, garantendo che i dati trasmessi tramite la connessione siano protetti. La crittografia dei messaggi, d’altra parte, crittografa il contenuto del messaggio stesso, garantendo che il messaggio sia accessibile solo dal destinatario previsto.

Sì, la crittografia TLS può essere forzata per tutte le comunicazioni e -mail configurando i connettori in Office 365. Questi connettori assicurano che i messaggi di posta elettronica vengano inviati e ricevuti su connessioni TLS sicure.

Per verificare se Outlook sta utilizzando la crittografia TLS, è possibile rivedere le intestazioni e -mail dei messaggi inviati e ricevuti. Cerca l’indicazione “TLS” o “Sicurezza del livello di trasporto” nelle intestazioni, che conferma che la crittografia TLS viene utilizzata.

TLS opportunistico è l’impostazione predefinita in cambio online. Significa che Exchange Online tenta sempre di crittografare le connessioni con la versione più sicura di TLS prima. Se entrambe le parti possono concordare un cifra TLS, la connessione verrà crittografata.

Per la maggior parte delle aziende, il TL opportunistico è sufficiente. Tuttavia, le aziende con requisiti di conformità, come organizzazioni mediche, bancarie o governative, potrebbero dover configurare TLs forzati per garantire comunicazioni e -mail sicure.

Sì, i TL forzati possono essere impostati per Exchange Online in Office 365 configurando connettori. Questi connettori richiedono la crittografia TLS per tutte le comunicazioni e -mail e creano canali di comunicazione affidabili.

I connettori in Office 365 svolgono un ruolo cruciale nella configurazione di TLs forzati. Proteggono i messaggi inviati dall’accesso non autorizzato e assicurano che i messaggi vengano consegnati in modo sicuro ai fornitori di e -mail dei destinatari.

I TL forzati tra Microsoft 365 ed esterni, i partner di fiducia richiedono all’organizzazione partner di autenticarsi di scambiare online con un certificato di sicurezza. Questo certificato garantisce che la comunicazione e -mail sia sicura e affidabile.

Office 365 e Office 365 GCC hanno deprecato versioni TLS 1.0 e 1.1. Si consiglia di utilizzare le versioni TLS più aggiornate per una maggiore sicurezza.

Nelle distribuzioni di server Exchange Hybrid, i server di scambio on-premise si autenticano su Microsoft 365 utilizzando i certificati di sicurezza per inviare posta ai destinatari con cassette postali solo in Office 365. I certificati di sicurezza devono essere gestiti e archiviati in modo sicuro per queste distribuzioni.

Per impostare TL forzati per lo scambio online in Office 365, è necessario creare più connettori. Questi connettori richiedono la crittografia TLS per le comunicazioni e -mail in uscita e in arrivo. Configurando questi connettori, tutte le e -mail inviate e ricevute saranno protette con TLS forzato.

Le tecnologie alternative per la crittografia dei messaggi in Office 365 includono Microsoft Purview Message Encryption e S/Mime. Queste tecnologie crittografa il contenuto dei messaggi, fornendo un ulteriore livello di sicurezza per informazioni sensibili.

I vantaggi di TLS nelle comunicazioni e -mail includono una maggiore sicurezza, protezione contro l’intercettazione e salvaguardia di informazioni sensibili. Utilizzando TLS, le organizzazioni possono garantire che le loro comunicazioni e -mail siano sicure e private.

Come verificare se Outlook sta usando la crittografia TLS

La crittografia e -mail è importante ma tecnicamente complessa. TLS funziona solo quando entrambi i mittenti sono il ricevitore utilizzano sistemi e -mail per utilizzarlo. In caso contrario, la crittografia viene generalmente abbandonata, rendendo i tuoi messaggi vulnerabili agli hacker.

Come Exchange Online utilizza TLS per proteggere le connessioni e -mail

Scopri come Exchange Online e Microsoft 365 Utilizza la sicurezza dei layer di trasporto (TLS) e il segreto in avanti (FS) per proteggere le comunicazioni e -mail. Fornisce inoltre informazioni sul certificato emesso da Microsoft per Exchange Online.

Se non sei un cliente E5, usa la prova Microsoft Purview Solutions di 90 giorni per esplorare come ulteriori funzionalità di Purview possono aiutare la tua organizzazione a gestire la sicurezza dei dati e le esigenze di conformità. Inizia ora presso l’hub Microsoft Purview Compliance Portal Trials. Impara i dettagli sull’iscrizione e sui termini di prova.

Nozioni di base TLS per Microsoft 365 e Exchange Online

Transport Layer Security (TLS) e SSL che sono venuti prima di TLS sono protocolli crittografici che proteggono la comunicazione su una rete utilizzando i certificati di sicurezza per crittografare una connessione tra i computer. TLS sostituisce il livello di prese sicure (SSL) e viene spesso definito SSL 3.1. Exchange Online utilizza TLS per crittografare le connessioni tra i server di scambio e le connessioni tra server di scambio e altri server come i server di scambio locale o i server di posta dei destinatari. Una volta crittografata la connessione, tutti i dati inviati tramite tale connessione vengono inviati tramite il canale crittografato. Tuttavia, se inoltri un messaggio inviato tramite una connessione crittografata TLS a un’organizzazione destinataria che non supporta la crittografia TLS, quel messaggio non è necessariamente crittografato. TLS non crittografa il messaggio, solo la connessione.

Se si desidera crittografare il messaggio, utilizzare una tecnologia di crittografia che crittografa il contenuto del messaggio. Ad esempio, è possibile utilizzare Microsoft Purview Message Encryption o S/Mime. Vedere la crittografia e -mail in Office 365 e la crittografia dei messaggi per informazioni sulla crittografia dei messaggi in Office 365.

Usa TLS in situazioni in cui si desidera impostare un canale sicuro di corrispondenza tra Microsoft e l’organizzazione locale o un’altra organizzazione, come un partner. Exchange Online tenta sempre di utilizzare TLS per proteggere la tua e -mail ma non posso se l’altra parte non offre la sicurezza TLS. Continua a leggere per scoprire come puoi garantire tutta la posta ai tuoi server locali o ai partner importanti utilizzando connettori.

Per fornire la migliore crittografia dei nostri clienti, Microsoft ha versioni di sicurezza del livello di trasporto (TLS).0 e 1.1 in Office 365 e Office 365 GCC. Tuttavia, puoi continuare a utilizzare una connessione SMTP non crittografata senza TLS. Non consigliamo la trasmissione e -mail senza alcuna crittografia.

Come Exchange Online utilizza TLS tra i clienti di Exchange Online

I server online di scambio crittografa sempre le connessioni ad altri server online di scambio nei nostri data center con TLS 1.2. Quando si invia un messaggio a un destinatario all’interno della tua organizzazione, lo scambio online invia automaticamente il messaggio su una connessione crittografata utilizzando TLS. Exchange Online invia anche e -mail che invii ad altri clienti tramite connessioni crittografate utilizzando TLS che sono garantiti utilizzando il segreto in avanti.

Come Microsoft 365 utilizza TLS tra Microsoft 365 e partner esterni e affidabili

Per impostazione predefinita, Exchange Online utilizza sempre TL opportunisti. TLS opportunistico significa che Exchange Online cerca sempre di crittografare le connessioni con la versione più sicura di TLS prima, quindi si fa strada nell’elenco delle cifre TLS fino a quando non trova una su cui entrambe le parti possono essere d’accordo. A meno che non abbia configurato Exchange online per garantire che i messaggi a quel destinatario debbano utilizzare connessioni sicure, per impostazione predefinita il messaggio verrà inviato senza crittografia se l’organizzazione del destinatario non supporta la crittografia TLS. I TL opportunistici sono sufficienti per la maggior parte delle aziende. Tuttavia, per le aziende che dispongono di requisiti di conformità come organizzazioni mediche, bancarie o governative, è possibile configurare Exchange online per richiedere o forzare TLS. Per istruzioni, vedere Configura il flusso di posta utilizzando i connettori in Office 365.

Se decidi di configurare TLS tra la tua organizzazione e un’organizzazione di partner di fiducia, Exchange Online può utilizzare TLS forzato per creare canali di comunicazione fidati. TLS forzato richiede che la tua organizzazione partner di autenticazione da scambiare online con un certificato di sicurezza per inviarti posta a te. Il tuo partner dovrà gestire i propri certificati. Exchange Online utilizza connettori per proteggere i messaggi che invii dall’accesso non autorizzato prima di arrivare al provider di posta elettronica del destinatario. Per informazioni sull’uso dei connettori per configurare il flusso di posta, vedere Configura il flusso di posta utilizzando i connettori in Office 365.

Distribuzioni TLS e Hybrid Exchange Server

Se stai gestendo una distribuzione di Exchange Hybrid, il server Exchange locale deve autenticarsi su Microsoft 365 utilizzando un certificato di sicurezza per inviare posta ai destinatari le cui cassette postali sono solo in Office 365. Di conseguenza, devi gestire i propri certificati di sicurezza per i server di scambio locale. È inoltre necessario archiviare e mantenere in modo sicuro questi certificati di server. Per ulteriori informazioni sulla gestione dei certificati nelle distribuzioni ibride, consultare i requisiti di certificato per le distribuzioni ibride.

Come impostare TLS forzato per lo scambio online in Office 365

Per i clienti online di Exchange, affinché TLS forzato funzioni per proteggere tutte le e -mail inviate e ricevute, è necessario impostare più di un connettore che richiede TLS. Avrai bisogno di un connettore per i messaggi inviati alle cassette postali dell’utente e un altro connettore per i messaggi inviati dalle cassette postali utente. Crea questi connettori nel Centro di amministrazione di Exchange in Office 365. Per istruzioni, vedere Configura il flusso di posta utilizzando i connettori in Office 365.

Informazioni sul certificato TLS per lo scambio online

Le informazioni sul certificato utilizzate da Exchange Online sono descritte nella tabella seguente. Se il tuo partner commerciale sta impostando TLS forzato sul loro server di posta elettronica, dovrai fornire loro queste informazioni. Per motivi di sicurezza, i nostri certificati cambiano di volta in volta. Il certificato corrente è valido dal 24 settembre 2020.

Informazioni sul certificato corrente valido dal 24 settembre 2020

| Attributo | Valore |

|---|---|

| Emittente radice dell’autorità certificata | Digicert Ca – 1 |

| Nome certificato | posta.protezione.veduta.com |

| Organizzazione | Microsoft Corporation |

| Unità organizzativa | www.Digicert.com |

| Forza chiave del certificato | 2048 |

Come verificare se Outlook sta usando la crittografia TLS

Il design di Microsoft non è così semplice come quello di Google ed è diverso a seconda della versione che stai utilizzando.

Ryan Ozawa 7 marzo 2022

Evita le violazioni di HIPAA per e -mail conforme a HIPAA

L’e -mail è un obiettivo popolare per gli hacker perché ogni account e -mail è un endpoint potenzialmente vulnerabile che può essere compromesso. Attacchi come il ransomware sono sempre più comuni. L’e -mail può essere intercettata, creando una potenziale violazione HIPAA per le entità coperte.

L’e -mail può essere protetta tramite crittografia, più comunemente utilizzando uno standard di settore chiamato Transport Layer Security (TLS).

Noi’Ve ha coperto diversi modi per controllare la configurazione e -mail per il supporto TLS, incluso il verifica della crittografia TLS in Google’S Email Services. Ma fuori per le prospettive?

Outlook supporta TLS ed è la mia e -mail HIPAA crittografata?

La Microsoft Office Suite e la sua controparte online Microsoft 365, è la raccolta più popolare di strumenti software per le aziende (sebbene Google’L’offerta S si sta rivelando un feroce concorrente nello spazio del cloud).

Microsoft’S Email Application, Outlook, supporta TLS e a marzo Microsoft ha iniziato a richiedere TLS versione 1.2, e cadere il supporto di TLS 1.0 e 1.1. (Paubox supporta entrambi i TLS 1.2 e 1.3, per linee guida NSA).

Tuttavia, anche se ciò significa che l’e -mail inviata e ricevuta tramite Outlook Potere essere crittografato, non lo fa’T significa e -mail È crittografato. Se un destinatario sta utilizzando un fornitore di servizi di posta elettronica che non supporta TLS, la crittografia viene rimossa e il messaggio viene consegnato in un testo semplice, rendendo facile per le parti dannose intercettarlo.

Come si verifica la crittografia TLS in Outlook e come mantenere la posta e -mail HIPAA?

Come con Google’Servizio Gmail, puoi vedere se un messaggio di Outlook è stato crittografato esaminando l’intestazione dell’email. Microsoft’S Design non è così semplice come Google’s, ed è diverso a seconda della versione’Re utilizza: l’applicazione Outlook installata localmente o l’interfaccia Microsoft 365 basata sul Web.

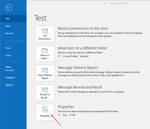

In Outlook, devi aprire il messaggio in una nuova finestra. Fare doppio clic sul messaggio nell’elenco della posta in arrivo, quindi apri il “File” menu e seleziona “Proprietà.”

In Microsoft 365, fai clic sui tre punti in alto a destra della finestra del messaggio:

In entrambi i casi, ti verrà presentato l’intestazione del messaggio di posta elettronica grezzo. Include molte informazioni e può essere scoraggiante. Per semplificare la revisione, puoi copiarlo in un nuovo blocco note o file di testo, dove è possibile utilizzare un “Trovare” strumento per cercare attraverso di esso.

Tu dovresti vedere “Tls” o un identificatore della versione TLS nell’intestazione. Potrebbe dire “Tls1.2” O “Tls1.3.” Se lo vedi, TLS è stato usato per proteggere questo messaggio.

Ovviamente, questo processo potrebbe essere più semplice.

Altri modi per verificare il supporto TLS

Il sito Web CheckTLS è uno strumento popolare e gratuito che puoi utilizzare per controllare la tua azienda’S supporto per TLS. Gestito da SecureMail, LLC, il sito lancia anche vari servizi di sicurezza come EmailsEntry, un plug -in Outlook che rende più accessibili le informazioni sulla sicurezza e -mail.

Se tu’Re A System Administrator, è inoltre possibile utilizzare i controlli del flusso di posta per richiedere l’uso della crittografia TLS durante lo scambio di e -mail con altre organizzazioni specifiche. Questo non è un processo semplice, tuttavia, e una configurazione errata potrebbe causare problemi di consegna e -mail.

La mia email è conforme a HIPAA e crittografata da TLS?

La crittografia e -mail è importante ma tecnicamente complessa. TLS funziona solo quando entrambi i mittenti sono il ricevitore utilizzano sistemi e -mail per utilizzarlo. In caso contrario, la crittografia viene generalmente abbandonata, rendendo i tuoi messaggi vulnerabili agli hacker.

Fortunatamente, Paubox ha brevettato un metodo per mantenere la privacy e la sicurezza anche se il ricevitore non utilizza TLS: il messaggio non viene consegnato in un testo semplice e invece viene reso disponibile tramite un collegamento HTTPS sicuro.

Quando si utilizza Paubox Email Suite per e-mail conforme a HIPAA, si dispone di una soluzione a più livelli e a più livelli per e-mail sicura, utilizzando gli ultimi standard di sicurezza del settore.