Tor agisce come VPN?

Usando Tor vs. VPN per navigazione anonima

Riepilogo:

1. Tor è uno strumento di navigazione privato che fornisce l’anonimato crittografando la connessione e passandola attraverso più relè.

2. Nodo torr guard: L’ingresso principale alla rete TOR che collega gli utenti TOR alla rete.

3. Tor nodo centrale: Aggiunge un livello di sicurezza passando i dati crittografati tra i nodi.

4. Tor Exit Node: La destinazione finale di qualsiasi query inserita nel browser TOR, proteggendo gli indirizzi IP dell’utente.

5. Vantaggi dell’utilizzo di TOR: Nascondere l’attività online, ripristina i cookie, garantisce l’anonimato e non richiede la registrazione o le commissioni.

6. Tor vs. VPN: Tor si concentra sull’accesso ai siti Web bloccati e all’anonimato sul W.

Domande:

1. È sicuro senza VPN?

Risposta: TOR fornisce connessioni anonimato e crittografate, rendendo sicuro l’uso senza VPN per la navigazione privata e l’accesso a siti Web bloccati. Tuttavia, VPN può aggiungere un ulteriore livello di sicurezza.

2. Come funziona Tor?

Risposta: Tor crittografa le connessioni e passa i dati crittografati attraverso più relè, inclusi nodi di protezione, nodi medi e nodi di uscita, per garantire l’anonimato e proteggere gli indirizzi IP dell’utente.

3. Può essere utilizzato per accedere al web scuro?

Risposta: Sì, Tor può essere utilizzato per accedere al Web oscuro in quanto nasconde gli indirizzi IP dell’utente e fornisce l’anonimato.

4. Quali sono i vantaggi dell’utilizzo di TOR?

Risposta: Tor nasconde l’attività online, ripristina i cookie, garantisce l’anonimato e consente l’accesso a siti Web bloccati.

5. Come funziona VPN?

Risposta: VPN crea una rete sicura e crittografata per la trasmissione dei dati, proteggendo l’identità dell’utente e consentendo la navigazione online anonima.

6. Quali sono i vantaggi dell’utilizzo di una VPN?

Risposta: VPN nasconde gli indirizzi IP originali, consente di aggirare le limitazioni regionali, aiuta a battere la censura del governo e fornisce una connessione sicura sul Wi-Fi pubblico.

7. VPN può essere utilizzato per accedere al web scuro?

Risposta: VPN non fornisce accesso diretto al Web oscuro. La sua funzione principale è garantire l’anonimato e proteggere l’identità sui siti Web tradizionali.

8. Possono essere usati insieme TOR e VPN?

Risposta: Sì, TOR e VPN possono essere utilizzati insieme per migliorare la privacy e la sicurezza combinando l’anonimato di TOR con la crittografia e la protezione dell’identità di VPN.

9. Che è meglio per accedere ai siti Web bloccati: TOR o VPN?

Risposta: TOR è appositamente progettato per accedere ai siti Web bloccati e fornisce l’anonimato, rendendolo una scelta migliore a questo scopo. Tuttavia, la VPN può anche aggirare efficace le limitazioni regionali.

10. È legale usare TOR e VPN?

Risposta: Sia Tor che VPN sono strumenti legali. Tuttavia, la legalità di alcune attività condotte attraverso questi strumenti può variare in base alle leggi e ai regolamenti locali.

Usando Tor vs. VPN per navigazione anonima

Quando cerchi qualcosa sul browser Tor, ti collegano prima al nodo Tor Guard. Questo nodo è come l’ingresso principale per entrare nel mondo di Tor. Per ogni utente Tor, è disponibile una serie di nodi di guardia. Ogni volta che navighi nel browser Tor, ti collega a uno dei nodi di guardia tor.

È sicuro senza VPN?

Tor è uno strumento di navigazione privato che fornisce anonimato ai suoi utenti. È sufficiente sufficiente da solo? È sicuro usare Tor senza VPN? Scopriamolo.

Mischa Untaga

9 febbraio 2022 • 5 minuti di lettura

Il mondo tecnologico in cui viviamo oggi non è sicuro per nessuno. Un rapporto rivela che ogni trentano secondi, una violazione dei dati avviene online. Ciò significa che ogni giorno, quasi trentamila siti Web sono hackerati in tutto il mondo. A causa di queste violazioni dei dati, le persone utilizzano diversi strumenti per proteggere la loro privacy e le loro informazioni. Questo strumento può essere TOR, VPN o qualsiasi browser proxy che garantisce l’anonimato.

Tra tutti questi strumenti, uno si distingue come un bastone luminoso nel buio. Agisce come la difesa principale contro gli stalker. Questo è tor.

Cos’è tor?

La parola tor è abbreviata per il routing di cipolla.

I dipendenti di laboratorio di ricerca navale degli Stati Uniti hanno progettato questo software. Inizialmente, il browser Tor ha servito la forza navale degli Stati Uniti. Il suo obiettivo principale era di conservare la privacy della comunicazione governativa. Lentamente, il browser ha guadagnato popolarità tra le persone comuni. Oggi Tor ha oltre quattro milioni di utenti attivi.

Tor è uno strumento di navigazione privato che garantisce il surf anonimo. Lo fa crittografando la connessione molte volte. Quindi Tor passa queste informazioni crittografate a più relè. I relè sono diffusi in tutto il mondo e agiscono come strati di protezione.

La migliore caratteristica di Tor è che è uno strumento di navigazione privato. Ciò significa che un’organizzazione non la controlla. I volontari seduti in tutto il mondo controllano tutti questi relè. Quindi garantire la sicurezza.

Nodi che fanno funzionare il tor:

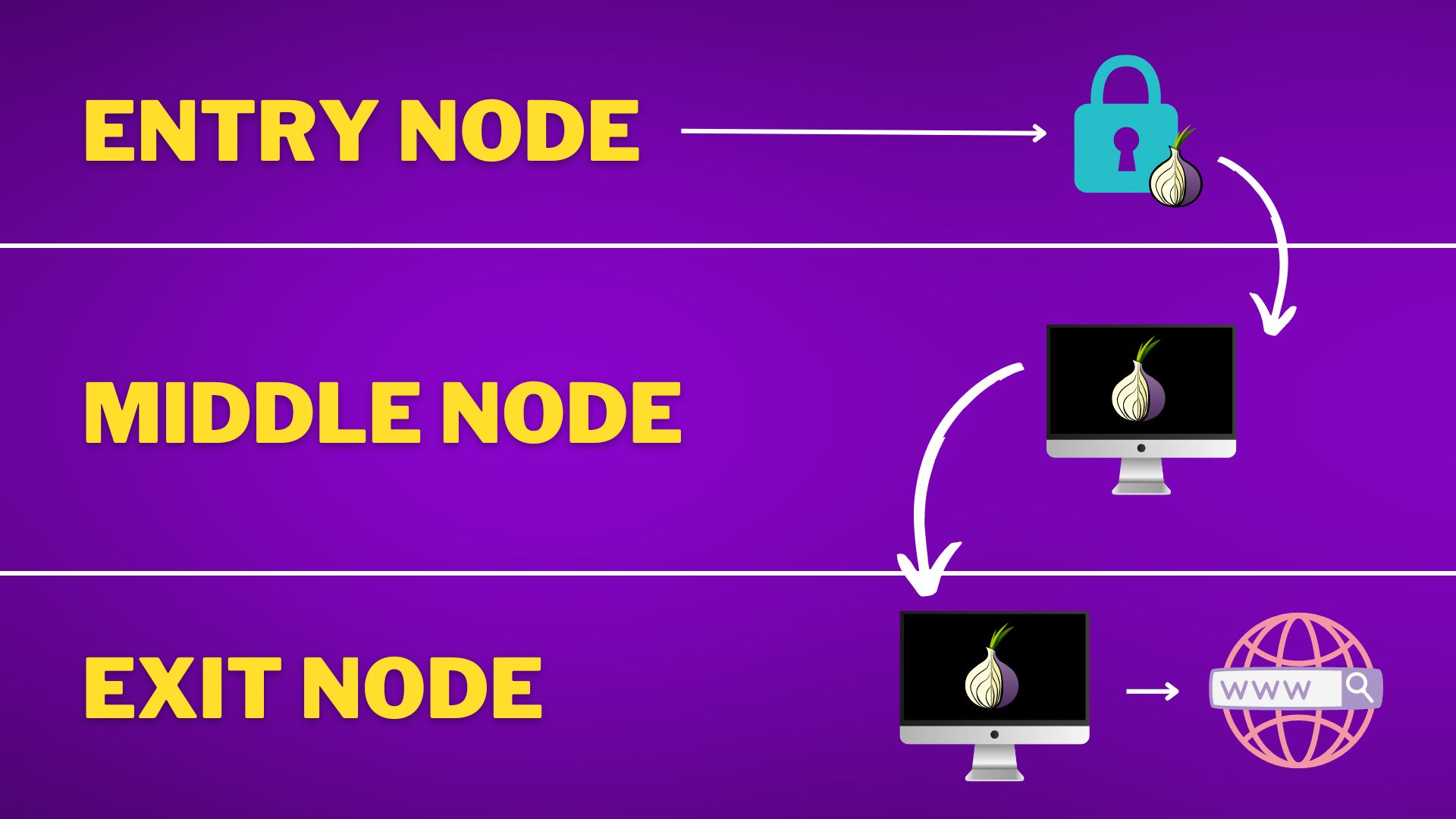

Per capire come funziona il browser Tor, dobbiamo avere una buona comprensione di tutti i suoi strati protettivi.

Nodo di guardia

Quando cerchi qualcosa sul browser Tor, ti collegano prima al nodo Tor Guard. Questo nodo è come l’ingresso principale per entrare nel mondo di Tor. Per ogni utente Tor, è disponibile una serie di nodi di guardia. Ogni volta che navighi nel browser Tor, ti collega a uno dei nodi di guardia tor.

Tor Guard Node ottiene il tuo indirizzo IP, ma non c’è nulla di cui preoccuparsi. Questo nodo è difficile da rompersi, quindi non preoccuparti. Nessun cyberpunk può vedere il tuo indirizzo IP o usarlo per doxx.

Tor nodo centrale

I nodi medi di tor sono ciò che rende la rete Tor così grande. Questi nodi/relè non possono accedere all’indirizzo IP di quelli di navigazione per. Né sanno a quale sito Web stai per accedere. Quando guardi qualcosa su Tor, passa dal nodo di guardia al nodo centrale in forma crittografata. Tor passa i dati crittografati da un nodo centrale a un altro.

Tor I nodi medi aggiungono un livello di sicurezza. Quindi i tuoi dati vengono passati al nodo di uscita.

Nodo di uscita tor

La destinazione finale di qualsiasi query immessa nel browser Tor è il nodo di uscita Tor. A differenza dei nodi di guardia, i nodi di uscita non conoscono il tuo indirizzo IP. Quindi, il sito Web a cui hai avuto accesso non ottiene il tuo vero indirizzo IP. Quello che ottiene invece è l’indirizzo del nodo di uscita Tor.

Quindi, quando le persone effettuano ricerche illegali, i nodi di uscita prendono tutto l’onere. Ciò significa che molti nodi di uscita di Tor diventano vittime di avvisi legali e ottengono avvertimenti sull’essere rimosso.

Quali sono i vantaggi dell’utilizzo di TOR?

Tor è uno strumento di navigazione privato che nasconde la tua attività online. Ha una funzione che ripristina i cookie quando smetti di usarlo.

Quando accedi a un sito Web tramite il browser Tor, assicura il tuo anonimato. Nessun hacker o agenzia governativa può ottenere queste informazioni.

Tor nasconde l’identità dei suoi utenti fintanto che navigano sul browser Tor. È perché promette di tenerti anonimo 24 ore su 24, 7 giorni su 7, che è diventata la scelta preferita di giornalisti e assistenti sociali. Tor non richiede ai suoi utenti di registrarsi o pagare commissioni pesanti. È un browser privato che chiunque può entrare tramite Firefox, ecc.

È sicuro senza VPN?

Ora che sappiamo tutto su Tor, gettiamo luce su una domanda frequente. È sicuro senza VPN?

Per rispondere a ciò, dobbiamo capire cos’è VPN. E come differisce da tor.

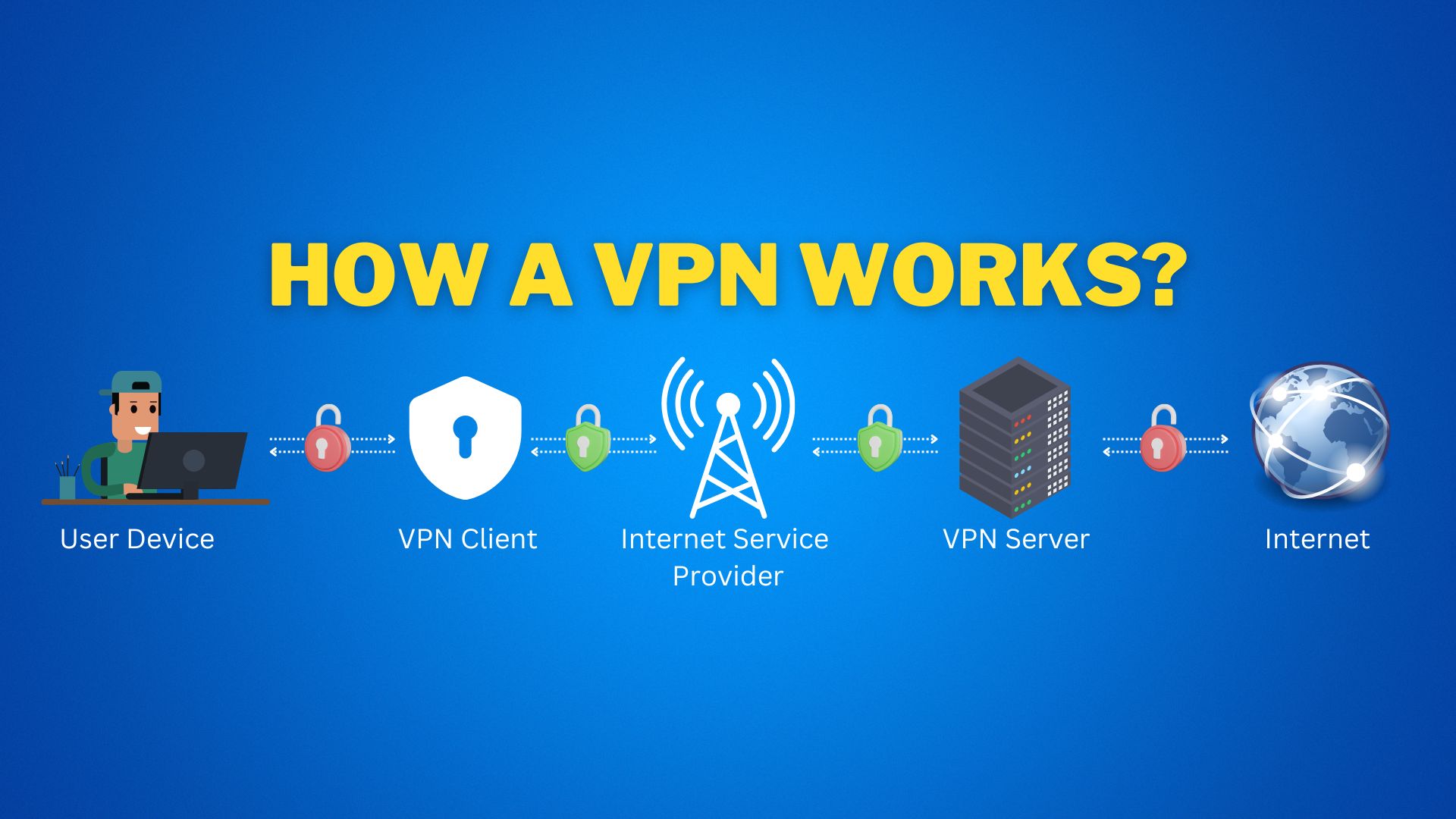

VPN è una rete privata virtuale. Salvaguarda la tua identità online assemblando una rete crittografata per i tuoi dati. È come un tunnel nascosto costruito su una rete pubblica, aiutandoti a ricevere e condividere dati crittografati, in forma anonima.

Quali sono i vantaggi dell’utilizzo di una VPN?

VPN nasconde il tuo indirizzo IP originale e ti consente di navigare all’unanimità.

VPN ha i suoi server diffusi in tutto il mondo. Ciò elimina il problema delle limitazioni regionali. Quindi, puoi accedere facilmente ai siti Web di qualsiasi paese.

VPN ti aiuta a battere la censura impiegata dal governo su alcuni siti Web. VPN sviluppa una connessione sicura quando si collega il dispositivo al Wi-Fi pubblico.

Rete privata virtuale vs il routing di cipolla

Sia VPN che TOR proteggono efficacemente la tua identità e hanno aree di competenza. Tor salvaguarda la tua privacy quando provi ad accedere ai siti Web bloccati dal tuo paese. VPN ti aiuta a superare le restrizioni regionali, permettendo di trasmettere in streaming i tuoi programmi preferiti.

I server TOR non possono essere rilevati e quindi possono essere utilizzati per accedere al web scuro. Al contrario, VPN non offre tale servizio. Invece, nasconde la tua identità dai siti Web tradizionali a cui stai accedendo. Questo impedisce ai siti Web di accumulare i tuoi dati e venderli.

Tor assicura che nessuno possa trovare una sola traccia di ciò che hai accesso. Considerando che VPN protegge i tuoi dati dall’essere hackerati quando si utilizza Wi-Fi pubblica.

Tuttavia, TOR e VPN eccellono entrambi nel proteggere la tua identità in modi diversi. Ciò dimostra che è sicuro utilizzare Tor senza VPN. In effetti, il sito ufficiale di Tor non raccomanda l’uso di TOR con VPN. Tor chiede ai suoi utenti di non fare tale tentativo a meno che non siano esperti. Puoi mettere a repentaglio la tua sicurezza utilizzando i due strumenti senza una conoscenza adeguata.

Sebbene Tor sia abbastanza in grado di proteggere la tua identità online, sappi che nulla è sicuro. Diversi problemi di sicurezza sono stati sollevati negli ultimi decenni.

Chiunque può diventare un operatore di nodo tor

Mentre questo decentramento è un vantaggio, può rapidamente trasformarsi in un grande svantaggio. Poiché gli operatori del nodo Tor possono vedere l’indirizzo IP e i dati, possono facilmente rubarlo. Un hacker di nome Dan Egerstad ha iniziato a gestire i nodi. In un breve periodo, ha raccolto una quantità significativa di informazioni personali.

Sei facilmente riconoscibile quando usi Tor tramite Wi-Fi pubblico

Eldo Kim, uno studente di Harvard, ha usato Tor per inviare minacce di bombardamento. Quando ha avuto accesso al browser Tor con la connessione Internet dell’università, è diventato facilmente tracciabile.

Le agenzie governative possono regolare i nodi Tor

Un rapporto rivela che alcuni nodi Tor sono gestiti a costi pesanti. Diciamo migliaia di dollari. Nessuna persona normale pagherebbe così tanto per niente. Quindi si ritiene che questi nodi Tor siano di proprietà del governo. Li usano per raccogliere informazioni sugli utenti Tor.

Esistenza di nodi torrosi malvagi

Un sistema decentralizzato di Tor lavora sulla convinzione che ogni volontario del nodo sia vero al 100% alla causa. Questo è per proteggere le identità di tutti i suoi utenti. Sfortunatamente, la verità è abbastanza contraria. Nel 2016, pochi ricercatori hanno avuto le loro scoperte in un articolo chiamato “Onioni: verso il rilevamento e l’identificazione di maltrattamenti per gli hsdirs“. L’obiettivo di questo documento era quello di illustrare come il gruppo ha identificato 110 relè Tor dannosi.

Conclusione

Ora che conosci il bene e il male di Tor, è su di te decidere se è un buon browser per te.

Mastering Chatgpt: 8 suggerimenti pro per gli sviluppatori

Massimizza la tua esperienza di chatgpt con i nostri primi 8 suggerimenti per una comunicazione AI efficace. Scopri come riformulare negativi negativi, mantenere un contesto chiaro e fare domande precise per ricevere risposte accurate e utili. Scopri come risolvere il codice, riformulare query e impostare il contesto per risultati ottimali. Sblocca il pieno potenziale di Chatgpt

16 marzo 2023 2 minuti Leggi

Google Authenticator funziona offline?

Google Authenticator è un ottimo modo per proteggere i tuoi account e -mail. Puoi usarlo quando non sei connesso a Internet? SÌ!

16 febbraio 2022 2 minuti Leggi

Dovrei usare il mio vero nome su Stack Overflow?

Sei un programmatore? Avere un account di overflow dello stack può dare una spinta alla tua carriera, ma dovresti usare il tuo vero nome per questo? Se stai combattendo la stessa confusione, questo articolo è per te.

Usando Tor vs. VPN per navigazione anonima

Non importa perché vuoi rimanere incognito online, tu’è probabile che scelga una rete privata virtuale (VPN) o un browser Tor. Queste sono due delle opzioni più popolari tra quelle preoccupate di proteggere la loro identità digitale.

Ma se stai cercando di sceglierne uno, che è il più adatto?

Per dirla semplicemente, Tor è il migliore per coloro che trasmettono informazioni sensibili. Una VPN è di solito una soluzione più efficace per l’uso quotidiano in quanto colpisce un grande equilibrio tra velocità di connessione, convenienza e privacy.

Tuttavia, ogni utente online’le esigenze sono diverse. Quindi lascia che ti aiutiamo a decidere quale è meglio. Qui noi’LL approfondisce i seguenti numeri.

Sommario

- Tor vs. VPN

- Cos’è il browser Tor?

- Cos’è un servizio VPN?

- Che cosa’è la differenza tra TOR e una VPN?

- Vantaggi di Tor

- Vantaggi di una VPN

- Quando dovresti usare tor?

- Quando dovresti usare una VPN?

- FAQ

- È meglio di una VPN?

- È sicuro senza una VPN?

- È illegale?

- È un VPN pericoloso?

- Se si utilizza una VPN con TOR?

- Clario offre una VPN?

- La linea di fondo

Tor vs. VPN

TOR e VPN sono strumenti utilizzati per rimanere anonimi online. Questi due svolgono funzioni simili ma diverse.

Cos’è il browser Tor?

Il browser Tor è un progetto gratuito e open source che ti consente di navigare in modo anonimo Web. Il titolo è un acronimo proveniente dalla frase “il router di cipolla”. Sì, il nome sembra sciocco, ma l’idea alla base è brillante: la rete di browser Tor è costruita con livelli su livelli di nodi indipendenti gestiti dagli utenti Tor.

Cos’è un servizio VPN?

Una VPN ti aiuta a proteggere la tua privacy online creando una connessione sicura a qualsiasi rete o server su Internet. Le VPN sono ampiamente utilizzate per evitare le restrizioni di geolocalizzazione, prevenire il filo del traffico e garantire un’interazione sicura con le app di shopping e banche.

Che cosa’è la differenza tra TOR e una VPN?

La differenza chiave tra TOR e una VPN è che sono disponibili più strumenti VPN e fornitori di servizi, ma solo una rete di browser TOR.

TOR si basa su un livello decentralizzato di nodi indipendenti per trasferire i dati in modo sicuro, mentre il software VPN si collega a un server centrale per fornire un tunnel VPN sicuro.

Un’altra differenza comune tra i due sono i dettagli del loro uso.

Se la tua attività online è correlata al file trasmissione di informazioni estremamente sensibili o potrebbe metterti nei guai in paesi con rigide leggi di censura, Tor è l’opzione migliore da scegliere. Il motivo è ovvio, poiché i fornitori di VPN devono ancora essere registrati, pagare le tasse e rispettare la legislazione.

Se vuoi semplicemente assicurarti il tuo anonimato e l’accesso sicuro quando viaggi o lavori da casa, allora una VPN è la scelta più adatta.

È possibile utilizzare queste due tecnologie allo stesso tempo per raggiungere il massimo livello di privacy. Questo aprirà un TOR tramite una connessione VPN in modo da poter accedere ai vantaggi di ciascuno. Tuttavia, questo è probabilmente da consigliare solo se sei un utente online tecnologicamente avanzato.

Vantaggi di Tor

- Nasconde la tua attività online. La cronologia della navigazione e i cookie vengono ripristinati automaticamente quando si smetti di usarla.

- Protezione anti-spy. TOR impedisce ad altri di monitorare i siti Web che visiti.

- Identità anonima. Tor cerca di rendere tutti gli utenti simili a impedire a chiunque ti identifichi dalle caratteristiche del browser o dei dispositivi.

- Crittografia multistrato. Nella rete Tor, il traffico viene reindirizzato e crittografato più volte per mantenerti totalmente anonimo.

- Accesso libero. Il browser Tor consente di accedere ai siti Web bloccati dalla rete.

Vantaggi di una VPN

- Una VPN consente la navigazione web anonima. Una VPN nasconde il tuo vero indirizzo IP, in modo da poter navigare in modo anonimo siti Web.

- Una VPN rimuove le restrizioni regionali. I server VPN si trovano in tutto il mondo, quindi puoi superare le limitazioni regionali e accedere a qualsiasi sito Web per guardare film o ascoltare musica.

- Una VPN mantiene una connessione ad alta velocità. Mentre usi un server VPN specifico per connettersi alla destinazione desiderata, IT’è molto più veloce del collegamento attraverso diversi nodi Tor.

- Una VPN supera la censura. Ti aiuta a evitare le limitazioni di censura imposte da alcuni governi collegando gli utenti ai server al di fuori delle giurisdizioni di un paese e dei fornitori di servizi Internet (ISP).

- Una VPN protegge la connessione tramite Wi-Fi pubblico. Se accedi a Internet da un hotspot Wi-Fi pubblico, una VPN mantiene la tua connessione Internet sicura.

Quando dovresti usare tor?

TOR è più efficace di una VPN nei seguenti casi:

- Vuoi stare al sicuro durante l’accesso al contenuto geo-limitato. L’uso di Tor è un buon modo per proteggere la tua privacy quando tu’sta cercando di accedere al contenuto’S vietato nel tuo paese. Ciò include i limiti geografici (accedere ai contenuti solo negli Stati Uniti dall’Europa o dall’Australia, ad esempio), evitando la censura in paesi come l’Iran e la Cina e molto altro.

- Vuoi accedere al web oscuro. Tor’S Hidden Services è anche il gateway per la rete oscura. È costituito da siti Web che sono accessibili solo attraverso una connessione TOR e non possono essere trovati attraverso motori di ricerca come Google. La rete oscura è spesso associata ai criminali, motivo per cui è illegale in alcuni paesi.

- Vuoi stare lontano dai tracker del browser. Se si desidera utilizzare Internet e non lasciare un impronta digitale, l’uso del browser Tor è la soluzione migliore. Esso’è quasi impossibile tracciare una connessione all’utente originale, in modo da poter navigare sul Web senza lasciare i segni identificativi alle spalle.

Quando dovresti usare una VPN?

Usa VPN su Tor se:

- Vuoi sbloccare il contenuto bloccato. Una VPN ti aiuterà a bypassare qualsiasi restrizione localizzata se ti trovi in un paese in cui l’accesso ai tuoi programmi preferiti o servizi di streaming è chiuso.

- Vuoi mantenere la tua connessione a Internet privata. Una VPN utilizza la crittografia più avanzata per proteggere i dati. Una buona VPN garantisce anche che i siti Web che elaborano i tuoi dati non vedano da dove provengano, dandoti il massimo grado di anonimato.

- Vuoi essere sicuro quando usi Wi-Fi pubblico. L’uso di una VPN sul Wi-Fi pubblico protegge le tue informazioni sensibili, le password e altre informazioni personali da aspiranti hacker.

FAQ

È meglio di una VPN?

Dipende dalla tua attività online. È il modo migliore per evitare la censura e garantire la sicurezza, ma fornisce una visualizzazione video limitata e un’esperienza di navigazione.

È sicuro senza una VPN?

SÌ. Puoi sicuramente usare Tor per la normale navigazione web senza una VPN.

È illegale?

Sebbene non severamente proibiti nella maggior parte dei paesi occidentali, i principali attori del settore tecnologico evitano di incoraggiare l’uso del browser Tor. Tuttavia, il browser Tor è illegale in alcuni paesi autoritari, come la Cina e l’Iran.

È un VPN pericoloso?

L’uso di un servizio VPN gratuito può mettere a rischio la sicurezza online. Quando si utilizza un server VPN, proteggi il traffico da monitorare dal tuo ISP. Ma allo stesso tempo, permetti al provider VPN di spiare il tuo traffico. Le aziende che forniscono servizi VPN gratuiti non mantengono riservate le informazioni private e possono invece condividerle con terzi.

Se si utilizza una VPN con TOR?

È possibile utilizzare i due strumenti allo stesso tempo, ma non ti consigliamo di farlo. L’eccezione è se sei un utente avanzato che sa esattamente come impostare sia una VPN che Tor in modo che il tuo anonimato rimanga sicuro.

Clario offre una VPN?

È un dato di fatto, lo facciamo! Dai un’occhiata a Clario’S VPN.

La linea di fondo

La sicurezza personale e la privacy stanno diventando sempre più importanti poiché i governi, gli hacker e persino i nostri motori di ricerca preferiti Google inventano modi più avanzati per rompere il nostro anonimato e tenere traccia del nostro comportamento.

Mentre i servizi TOR e VPN lavorano entrambi per mantenere la tua identità anonima, quest’ultima è una scelta più conveniente se utilizzata correttamente. Tor è un browser gratuito che crittograferà la tua attività online, ma è più lenta, non fornisce accesso a tutti i siti Web e può potenzialmente portare a problemi con la legge.

Per saperne di più:

- Un proxy vs. Una VPN: differenze e casi d’uso

- Come andare in modalità incognito

- Ho davvero bisogno di una VPN a casa?

Tor vs VPN: quale è meglio?

Sia VPN che Tor forniscono sicurezza online, ma poche persone considerano VPN con TOR o TOR su VPN. Qual’è la differenza tra loro? Lo scopo di questo articolo è di rispondere a questa domanda e spiegare con precisione se dovresti usare TOR o VPN.

Sommario

- Cos’è tor?

- Pro e contro del browser Tor

- Cos’è VPN?

- Pro e contro di VPN

- È più sicuro di una VPN?

- Se si utilizza una VPN con TOR?

- Conclusione: quale è meglio?

Cos’è tor?

Tor sta per ‘Il router di cipolla’ e loro’re un’organizzazione senza scopo di lucro che sviluppa strumenti di privacy digitale. Tor è uno strumento progettato per proteggere la tua identità digitale e esso’s una delle compagnie’Prodotti S.

Quando navighi sul Web utilizzando Tor, tutte le tue attività online sono crittografate e tutte viaggiano attraverso la rete TOR, garantendo che tutte le tue attività online rimangano private. Ma Come fa esattamente il browser Tor? Tor applica essenzialmente tre strati di protezione:

- Innanzitutto, i tuoi dati passano attraverso il Nodo di ingresso. L’unico che saprebbe chi accede alla connessione.

- Successivamente, la connessione viene instradata tramite a Nodo centrale Quindi nel nodo di uscita.

- L’unica Nodo di uscita sa da quali dati vengono emessi ma non da dove provengono.

Pro e contro del browser Tor

Ci sono molti vantaggi nell’uso del browser Tor, ma il più importante è che è gratuito. Il browser Tor può essere scaricato gratuitamente e se sei più avanzato, puoi persino scaricare il progetto open source e modificare il suo codice da solo. Tor è anche un browser molto intuitivo. Esso’S Super facile da usare. Infine, uno dei vantaggi più importanti del browser Tor è la sua protezione della tua privacy. Se sei preoccupato per la tua privacy, come ti protegge Tor? Non rivelando il tuo indirizzo IP ai siti Web che visiti.

Ci sono alcuni aspetti negativi. A causa dei molti relè che il traffico Internet passa, una diminuzione della velocità di connessione è inevitabile. Video e foto richiedono molto tempo per caricare.

Oltre ai suoi svantaggi, il browser Tor ha anche lo svantaggio di essere bloccato da molti servizi web. Alla fine, questo può diventare molto fastidioso. Esso’vale anche la pena ricordare che l’uso del browser Tor può metterti in difficoltà. Chiunque può usare il browser Tor. Ciò significa che se qualcuno nella rete Tor si sta impegnando in un atto illegale e tu sei il Nodo di uscita, Quindi puoi trovarti in gravi guai, poiché il traffico ti verrà ricondotto, anche se non hai nulla a che fare con esso.

Cos’è VPN?

Una VPN è un acronimo per la rete privata virtuale e questo’s uno strumento creato per modificare il tuo indirizzo IP durante la crittografia del traffico. Mentre lo strumento era riservato agli esperti IT e ai dipendenti delle principali aziende per accedere alle informazioni sensibili in privato, ora è diventato uno strumento indispensabile per l’utente di Internet quotidiano.

Come funziona esattamente una VPN? Permettere’S Dai un’occhiata più da vicino a come funziona. Tutti i servizi VPN hanno server situati in tutto il mondo. Quando ti connetti a uno dei loro server, il traffico Internet viaggia attraverso questo server prima di raggiungere Internet. Inoltre, il tuo indirizzo IP viene temporaneamente modificato in quello del server VPN’essere connesso a. Poiché il tuo dispositivo sembrerà essere in una posizione diversa perché l’indirizzo IP è cambiato nell’indirizzo IP del server’Ve scelto, puoi anche accedere alle risorse di quella rete locale in modo sicuro. Quindi, fondamentalmente, se ti connetti a un server basato sugli Stati Uniti, tu’Saremo in grado di guardare tutti i film che hanno sugli Stati Uniti Netflix.

Pro e contro di VPN

Il tuo traffico non viene instradato tramite più server come nel browser Tor, quindi ottieni una connessione Internet decente. Anche se tu’vi sperimenta un po ‘di perdita di velocità, esso’s molto meglio del browser Tor.

Puoi anche sbloccare il contenuto bloccato con una VPN. Con una VPN, puoi accedere a tutto su Internet, non importa dove ti trovi. Cambiare la tua posizione può ingannare un sito Web nel crederti’re in un altro paese se un servizio o un sito è bloccato nel tuo paese.

Inoltre, il tuo indirizzo IP è anche sotto il tuo controllo. Il tuo indirizzo IP rivela così tanto su di te online. Con una VPN, puoi semplicemente cambiare il tuo indirizzo IP e rendere più difficile per chiunque identificarti. E infine, una VPN crittografa tutto il tuo traffico. A differenza del browser Tor che crittografa quando lo chiedi, una VPN crittografa tutto il traffico Internet generato dal tuo computer. Questo significa’è più sicuro di Tor.

Ci sono anche alcuni aspetti negativi nell’uso di una VPN. Prima di tutto,’non è gratuito. Sono disponibili VPN gratuite, ma di solito sono inaffidabili. Per goderti il miglior servizio VPN, tu’Dovrà iscriverti.

Un altro aspetto negativo delle VPN è il fatto che i fornitori di servizi sono in grado di monitorare ciò che stai facendo su Internet. Alcuni provider VPN registrano persino la tua attività. Dovresti controllare qualsiasi servizio VPN’S Privacy Information prima di impegnarsi e assicurarsi che non lo faccia’t Raccogli, memorizza o condividi i tuoi dati personali.

È più sicuro di una VPN?

La rete Tor crittografa i dati mentre viaggia tra i nodi. Il nodo finale della comunicazione, tuttavia, non è crittografato, quindi il sito Web deve decrittografare il messaggio per capirlo in un modo che nasconde le tue tracce, ma non i tuoi contenuti. Pertanto, esso’è importante garantire che la richiesta non contenga informazioni identificative. Quando si tratta di servizi VPN, i migliori usano server solo RAM. Quindi i dati sono crittografati e possono’T restare in giro.

Il fatto che i tuoi dati passino attraverso un solo server e poi vengano crittografati con un solo livello fa sentire una VPN inferiore. In molti casi, quello’s lo standard, ma altre VPN offrono funzionalità extra per aggiungere livelli di sicurezza, come doppio VPN per connessioni da VPN a VPN.

Se si utilizza una VPN con TOR?

Puoi usare Tor e VPN insieme: il tuo ISP non ne avrà idea, la crittografia aggiunge un ulteriore livello di sicurezza e il sistema a triplo nodo è molto sicuro da solo. I vantaggi dell’utilizzo di VPN e TOR insieme sono piuttosto evidenti.

Anche questo non è’t perfetto. Tor rallenta già su Internet, quindi quando uso Tor con una VPN, ottengo velocità ancora più lente. Inoltre, non è possibile scegliere il nodo di uscita quando si imposta Tor su VPN.

Tuttavia, è possibile utilizzare VPN su Tor. In questo modo, il tuo nodo di uscita dipenderà dalla configurazione VPN, ma non io’Consiglio di farlo.

L’intero scopo della manovra Tor su VPN è nascondersi dal proprio ISP, aumentare la sicurezza e impedire al nodo di ingresso di conoscere la tua identità. VPN con TOR invalida completamente quelle cose.

La tabella seguente riassume perfettamente la differenza tra questi due modi di usare VPN con TOR.

| Tor sopra una VPN | VPN su un tor |

| Il tuo traffico non è protetto da Tor’s di uscita nodi | Il tuo traffico’s protetto a tor’s di uscita nodi. |

| Il tuo ISP può’Vedi che tu’RE usa Tor, ma può vedere che stai usando una VPN. | Il tuo ISP può’Vedi che stai usando una VPN ma puoi vedere che stai usando Tor. |

| Alcuni siti potrebbero bloccarti perché vedono il traffico Tor. | Ti consente di accedere ai siti che bloccano il traffico Tor. |

| Può accedere .siti di cipolle. | Potere’Accesso T .siti di cipolle |

| I nodi di ingresso tor possono’VEDI il tuo vero indirizzo IP | I nodi di immissione tor possono vedere il tuo vero indirizzo IP |

| Dosen’T consenti al tuo host nodo Tor di vedere il tuo vero indirizzo IP. | Consente al tuo host nodo Tor di vedere il tuo vero indirizzo IP. |

Conclusione: quale è meglio?

Nel complesso, sia TOR che VPN sono costruiti per proteggere la tua privacy digitale, ma credo che le VPN siano molto meglio. Mentre Tor è gratuito, viene fornito con troppi lati negativi per prenderlo sul serio. Esso’s lento, esso’S è stato bloccato da alcuni siti e solo essere un utente può farti atterrare in gravi problemi legali. D’altra parte, le VPN sono supervelve, sicure, possono sbloccare qualsiasi sito Web e metterti in controllo completo del tuo indirizzo IP.

Perché Whonix usa tor

Tor è un software che fornisce anonimato su Internet. Migliaia di volontari eseguono server per computer che mantengono gli utenti anonimi su Internet. Funziona dirigendo la connessione Internet dell’utente tramite più server TOR, chiamati Tor Relays. Il ruolo di ciascun server è spostare tali dati su un altro server, con i dati di spostamento del hop finale nel sito finale.

Cloaking IP [modifica]

Su Internet, l’indirizzo IP dell’utente funge da identificatore univoco a livello globale che viene comunemente utilizzato per tracciare tutta l’attività dell’utente. In termini semplici, Tor è un mantello IP. Tor nasconde l’indirizzo IP dell’utente.

Tor lo fa sostituendo l’indirizzo IP reale dell’utente con un IP di Tor Exit Relay Server. Quando si utilizzano TOR, i siti Web visitati dall’utente, possono vedere solo l’indirizzo IP del relè di uscita Tor. Il sito Web non può vedere l’indirizzo IP reale dell’utente.

Più server hops [modifica]

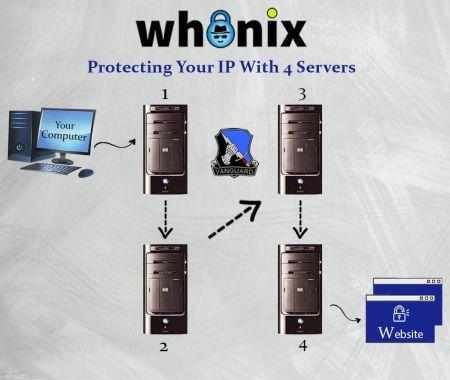

In passato, Tor ha usato 3 server. Oggi Tor utilizza 4 server, grazie alle Vanguards.

Numero di server tra l’utente e la destinazione:

- Passato: In passato, c’erano 3 luppoli. Una catena di 3 server. In altre parole, c’erano 3 server tra l’utente e la destinazione che protegge l’indirizzo IP dell’utente.

- Al giorno d’oggi: Al giorno d’oggi all’interno di Whonix ™ grazie a Vanguards, che è installato per impostazione predefinita in Whonix ™, il numero di relè Tor è almeno 4.

Indirizzi IP condivisi [Modifica]

Quando si osserva i siti Web che utilizzano TOR, il relè di uscita Tor deve necessariamente conoscere il server a cui l’utente si sta connettendo. Questo è per motivi tecnici. Altrimenti l’utente non poteva visitare il sito Web. Grazie alla necessità di conoscere l’architettura, il relè di uscita Tor non conosce l’indirizzo IP dell’utente, per non parlare dell’identità.

I relè di uscita di tor sono utilizzati da migliaia di altri utenti contemporaneamente. Pertanto migliaia di utenti condividono gli stessi indirizzi IP ogni giorno. Il vantaggio di ciò è che questo migliora l’anonimato per tutti.

Rotta randomizzazione [modifica]

Ci sono migliaia di relè Tor. [1]

Quando si visitano siti Web diversi, per un migliore anonimato, Tor utilizza percorsi diversi attraverso la rete TOR. In altre parole, Tor non usa sempre gli stessi 4 relè Tor.

Un percorso che Tor sceglie è chiamato un circuito Tor che viene utilizzato per un tempo limitato per uno scopo limitato.

I primi due relè Tor in un circuito Tor sono chiamati guardie di ingresso Tor. Il terzo relè Tor è chiamato relè centrale e il quarto relè Tor è chiamato Tor Exit Relay.

Le guardie dell’ingresso selezionate da Tor vengono mantenute per un periodo di tempo più lunghi perché è più sicuro secondo la ricerca sull’anonimato. Vedi anche le guardie dell’ingresso tor. Il relè medio e il relè di uscita cambia più regolarità. Questo rende più difficile per le spie snooping tracciare un utente.

Un circuito Tor viene solitamente utilizzato per 10 minuti prima che TOR cambi automaticamente il circuito TOR. Le connessioni di lunga durata che non possono essere interrotte (come il download di un grande file o una connessione IRC) sono tuttavia in esecuzione fino a quando non sono completati.

Tor in realtà ha sempre più circuiti Tor diversi allo stesso tempo. Ciò è correlato all’isolamento del flusso che viene elaborato nel prossimo capitolo.

Nessun registro architettura [modifica]

Il software Tor eseguito da Tor Relays non ha una funzione di registrazione IP che potrebbe essere attivata. [2] I relè TOR dannosi dovrebbero aggiungere da soli una funzione di registrazione IP. Pertanto non vi è alcun rischio per i relè Tor per mantenere accidentalmente i registri IP. Le funzionalità di registrazione sono inoltre progettate per disinfettare i dati sensibili nel caso in cui un utente li pubblichi online nei report di bug.

Richiedere ai relè Tor per iniziare la registrazione ha un senso limitato a causa della randomizzazione del percorso, attrito giurisdizionale in più paesi, inapplicabilità a causa della natura volontaria ed effimera della partecipazione di relè Tor in esecuzione nella rete rispetto alla gestione come un’azienda come VPNS/ISP.

Il fatto che il progetto TOR non sia in alcun modo legato all’hosting di relè gli dà l’immunità da tali attacchi legali (separazione organizzativa) poiché il loro design del codice è protetto dalle leggi sulla libertà di libertà e non può essere costretto ad aggiungere funzionalità sovversive come la registrazione o la backdoor.

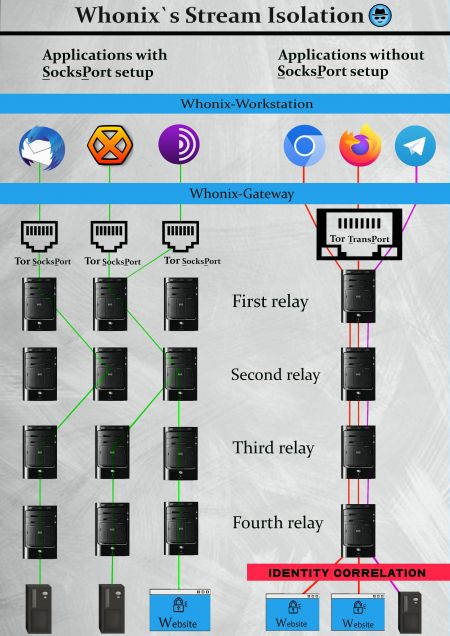

Stream Isolation [modifica]

Per un migliore anonimato, quando si visitano diversi siti Web utilizzando più schede del browser nel browser Tor, si utilizzano percorsi di rete diversi e isolati (circuiti TOR) attraverso la rete TOR. [3] Questi circuiti Tor sono isolati l’uno dall’altro. Questo si chiama isolamento del flusso. Anche le connessioni a diversi servizi di torta vengono trasmessi automaticamente in streaming. [4]

In WHONIX ™, le distinte applicazioni preinstallate vengono instradate attraverso percorsi diversi nella rete TOR, flusso isolato. Ad esempio, gli aggiornamenti del sistema operativo sono sempre isolati dal traffico di navigazione web. Questi non condividono mai lo stesso circuito Tor. Ciò impedisce ai relè di uscita di Tor dannosi e ad altri osservatori [5] di correlare tutta l’attività di Internet dallo stesso utente allo stesso pseudonimo.

Anonimato di applicazione [modifica]

Il progetto WHONIX ™ desidera far rispettare una buona sicurezza per impostazione predefinita per i nostri utenti. Ecco perché un design fondamentale Whonix ™ è quello di forzare tutto il traffico in uscita attraverso la rete di anonimato.

Dopo circa 20 anni di sviluppo, TOR è diventato una grande rete con un buon throughput (.cipolla) e molta capacità (.cipolla) .

Le reti private virtuali (VPN) sono generalmente più veloci di TOR, ma le VPN non sono progettate per l’anonimato. Gli amministratori VPN possono registrare sia da dove un utente si sta connettendo e dal sito Web di destinazione, rompendo l’anonimato nel processo. [6] TOR fornisce l’anonimato per progettazione piuttosto che politica, rendendo impossibile per un unico punto nella rete conoscere sia l’origine che la destinazione di una connessione. L’anonimato per progettazione fornisce uno standard più elevato, poiché la fiducia viene rimossa dall’equazione.

Quando si utilizza una VPN, un avversario può rompere l’anonimato monitorando le connessioni in entrata e in uscita dell’insieme limitato di server. D’altra parte, la rete TOR è formata da oltre 6000 relè e quasi 2000 ponti (.cipolla) corri in tutto il mondo da volontari. [7] Ciò rende molto più difficile condurre attacchi di correlazione end-to-end di successo (conferma), sebbene non impossibile.

Nonostante la superiorità di Tor per le VPN, i nodi Tor avvelenati rappresentano una minaccia per l’anonimato. Se un avversario gestisce una protezione per ingressi TOR dannosa e il nodo di uscita in una rete di 7.000 relè (2.000 guardie d’ingresso e 1.000 nodi di uscita), le probabilità dell’incrocio del circuito Tor sono di circa uno su 2 milioni. Se un avversario può aumentare i loro relè di ingresso e uscita dannosi per comprendere il 10 percento della larghezza di banda, potrebbero decanonimizzare l’1 % di tutti i circuiti Tor. [8]

Base di utenti [modifica]

Tor ha la più grande base di utenti di tutte le reti di anonimato disponibili. Più di 2 milioni di utenti (.cipolla) connettiti a tor ogni giorno. L’adozione di Tor da parte di un pubblico sostanziale dimostra la sua maturità, stabilità e usabilità. Ha anche portato a un rapido sviluppo e contributi significativi alla comunità.

Tor è ugualmente utilizzato da giornalisti, forze dell’ordine, governi, attivisti per i diritti umani, leader, militari, vittime di abusi e cittadini medi preoccupati per la privacy online. [9] Questa diversità fornisce in realtà un anonimato più forte perché rende più difficile identificare o indirizzare un profilo specifico dell’utente Tor. L’anonimato ama la compagnia. [10]

Meriti tecnici e riconoscimento [modifica]

Tor ha collaborato con le principali istituzioni di ricerca ed è stato soggetto a una ricerca accademica intensiva. È la rete di anonimato che beneficia della revisione più auditing e peer. Ad esempio, vedi Bibliografia dell’anonimato | Documenti selezionati nell’anonimato .

Tor ha ricevuto premi da istituzioni come la Frontier Foundation Electronic e la Free Software Foundation, per citarne alcuni .

Un estratto di una valutazione top secret da parte dell’NSA ha caratterizzato Tor come “il re di alta e sicura anonimato di latenza a bassa latenza” con “nessun contendente per il trono in attesa”. [11]

Bisogno di conoscere l’architettura [modifica]

L’architettura Tor si basa su una rigorosa attuazione del principio di bisogno. Ogni Tor Relays nella catena di relè anonimi ha accesso solo alle informazioni richieste per il suo funzionamento. In breve:

1. Il primo relè Tor sa chi sei (il tuo indirizzo IP), ma non dove ti stai connettendo.

2. Il secondo Tor Relays conosce le guardie dell’ingresso Tor, ma non ti conosce.

3. Il terzo conosce il tuo secondo Tor Relays, ma ovviamente non ti conosce.

4. Il quarto relè Tor (chiamato anche Tor Exit Relay) conosce il tuo terzo relè Tor, deve necessariamente conoscere il server di destinazione (come un sito Web a cui ti stai collegando, ma ovviamente non ha idea di chi sei.

La panoramica sotto la quale Tor Relay sa cosa? e la consapevolezza delle informazioni di relè TOR esprime gli stessi principi in diverse parole e formati con maggiori dettagli.

- 3 o più relè Tor: La panoramica di seguito elenca solo 3 relè Tor. Guardia d’ingresso, relè centrale e relè di uscita. Questo è stato vero in passato. Al giorno d’oggi grazie alle avanguardie, tuttavia il numero di relè Tor è almeno 4. La panoramica seguente non è stata riscritta da 3 a 4 relè per una migliore leggibilità, per evitare la ripetizione poiché i principi sono sempre gli stessi.

- Tor Entry Guards contro Bridges: Per una migliore leggibilità, la panoramica di seguito menziona solo la guardia di iscrizione, non la protezione dell’ingresso / ponti. Soltanto Ai fini della panoramica fluente, l’uso di una protezione per ingressi TOR è lo stesso dell’utilizzo di un ponte Tor. Per ulteriori informazioni sui ponti, sia per usarli o netti, vedere Bridges.

Quale relè tor sa cosa? [ modificare ]

- Guardia d’ingresso

- conosce:

- l’IP/posizione dell’utente TOR

- IP/posizione del relè centrale

- IP/Posizione del relè di uscita

- Messaggio per il relè medio

- Messaggio del relè di uscita

- Relè medio

- conosce:

- IP/Posizione della guardia

- IP/Posizione del relè di uscita

- Tor l’IP/posizione dell’utente

- Messaggio per il relè di uscita

- Messaggio per il relè della guardia

- Uscita relè

- conosce:

- IP/Posizione del relè medio

- Contenuto del messaggio dall’utente

- Quando non si utilizza la crittografia end-to-end, come SSL o se la crittografia end-to-end è rotta (Autorità del certificato dannoso, sì, è successo):

- Ad esempio, conosce alcune cose come:

- “Qualcuno vuole sapere quale IP ha l’esempio del nome DNS.com, che è 1.2.3.4.”

- “Qualcuno vuole visualizzare 1.2.3.4.”

- Data e ora di trasmissione.

- Quando si prendono 1.2.3.4: il contenuto di quella trasmissione (come appare il sito).

- Un modello, quantità di traffico X invia dal tempo y al tempo z.

- “Accedi con il nome utente: Esempio e password: ExexPassword.”

- Ad esempio, conosce alcune cose come:

- “Qualcuno vuole sapere quale IP ha l’esempio del nome DNS.com, che è 1.2.3.4.”

- “Qualcuno vuole visualizzare 1.2.3.4.”

- Data e ora di trasmissione.

- Quando si prendono 1.2.3.4: quanto traffico è stato trasmesso.

- Un modello, quantità di traffico X invia dal tempo y al tempo z.

- Tor l’IP/posizione dell’utente

- IP/posizione della guardia

- Messaggio per il relè della guardia

- Messaggio per il relè medio

Tor Relay Information Awareness [modifica]

Le informazioni disponibili per ciascuno dei relè Tor sono riassunte di seguito.

Tavolo: Tor Relay Information Awareness [12]

Categoria Guardia d’ingresso Relè medio Uscita relè Tor l’IP/posizione dell’utente SÌ NO NO IP della protezione dell’ingresso SÌ SÌ NO Messaggio per la guardia dell’ingresso SÌ NO NO IP del relè medio SÌ SÌ SÌ Messaggio per il relè medio NO SÌ NO IP del relè di uscita NO SÌ SÌ Messaggio per il relè di uscita NO NO SÌ IP del server di destinazione NO NO SÌ Messaggio per il server di destinazione NO NO SÌ Il client Tor dell’utente è a conoscenza di tutte le informazioni dalle categorie sopra. Questo perché per Tor Design, il cliente Tor pianifica i suoi circuiti TOR (percorsi attraverso la rete TOR).

Separazione organizzativa [modifica]

C’è una separazione organizzativa pulita tra,

- UN) Gli sviluppatori del software TOR (Tor Project),

- B) I volontari che gestiscono la rete Tor,

- C) e il progetto Whonix ™.

Crittografia a strati di cipolla [modifica]

Per l’implementazione della necessità di conoscere l’architettura utilizza più livelli di crittografia.

Il messaggio e l’indirizzo IP per il server di destinazione (come ad esempio un sito Web) sono avvolti in almeno 4 livelli di crittografia come illustrato nel diagramma seguente.

Figura: Diagramma di strati di crittografia di Tor Onion (licenza)

1. La comunicazione tra il client TOR in esecuzione locale e la macchina dell’utente con il primo relè Tor è crittografata.

2. Il primo relè Tor può scartare solo 1 strato di crittografia. Il messaggio decrittografato include l’indirizzo IP del secondo relè nella catena e un messaggio crittografato per il secondo relè.

3. Il messaggio viene passa attraverso la rete TOR dalla catena di relè Tor (come deciso dal client Tor dell’utente) fino a raggiungere l’ultimo relè Tor, il relè Tor Exit.

4. Il relè Tor Exit ha ricevuto un messaggio che include l’indirizzo IP del server di destinazione e un messaggio per il server di destinazione.

5. Il messaggio effettivo per il server di destinazione potrebbe essere crittografato o non crittografato. Che dipende dall’applicazione scelta dall’utente, se:

- Non crittografato: Questo in passato è stato un problema più grande quando molti siti Web e applicazioni non hanno ancora utilizzato la crittografia perché come menzionato nell’avvertimento: i relè di uscita possono intercettare le comunicazioni se non crittografati.

- Crittografato: In caso di un messaggio crittografato, che si chiama crittografia end-to-end che è molto raccomandato. La maggior parte delle applicazioni al giorno d’oggi utilizza la crittografia end-to-end

- Ad esempio, durante la navigazione in Internet, l’utilizzo della crittografia end-to-end viene facilmente eseguita utilizzando HTTP S . La S sta per sicura. http s è oggi standard. La maggior parte dei siti Web supporta HTTP S . I browser moderni come il browser Tor hanno la modalità solo HTTPS abilitata per impostazione predefinita e mostrerebbero un avvertimento minaccioso se HTTP S non è disponibile e interromperà il collegamento al sito Web. Vedi anche, browser Tor, crittografia.

- Per altre applicazioni (come i messaggeri istantanei) è consigliabile che l’utente sceglie le applicazioni che sono note per utilizzare la crittografia. Le applicazioni software più moderne e di libertà lo fanno. In dubbio, l’utente potrebbe tentare di cercare l’applicazione nella documentazione.

Posizione server nascosti [modifica]

- Servizi di cipolla

- Servizi nascosti per la posizione di hosting

Caratteristiche tecniche [modifica]

- Socksport s

- e può anche fornire un trasporto che Whonix ™ richiede.

- .Connettività del dominio di cipolla, che è richiesta da SDWDATE.

- Ha /etc /torrc.D Supporto frammento di configurazione drop-in.

- Compatibilità con applicazioni a friendly TOR come Onionshare, CWTCH, BisQ, Ricochet IM, Zeronet, Wahay, Bitcoin Core.

Relazione tra il progetto Tor e Whonix ™ [modifica]

- Il software Tor ® è realizzato dal progetto TOR .

- La rete Tor è gestita da una comunità mondiale di volontari.

- Whonix ™ è un progetto completamente separato sviluppato da un team diverso.

- WHONIX ™ è un sistema operativo completo che utilizza TOR come applicazione di rete predefinita.

Molte persone usano Tor al di fuori di Whonix ™. Allo stesso modo, un numero significativo utilizza WHONIX ™ per attività diverse dall’accesso a Internet tramite TOR, ad esempio ospitare servizi di cipolla, tunneling i2p tramite TOR, tunneling VPNS o altre reti di anonimato tramite TOR e altri.

Ulteriori letture [Modifica]

- Whonix contro VPNS

- Tor vs. Proxy, catene proxy

- Revisione della rete di anonimato

Footnotes [modifica]

- ↑ solo un sottoinsieme può essere usato come relè di uscita Tor.

- ↑ https: // tor.StackExchange.com/domande/21721/do-relay-and-entry-nodes-logs

- ↑ https: // gitlab.Torproject.Org/Legacy/Trac/-/Issues/3455

- ↑ https: // elenchi.Torproject.Org/Pipermail/Tor-Talk/2012-settembre/025432.html

- ↑ come il ionternet Service PRoudider (ISP) del relè di uscita Tor.

- ↑ Promesse fatte dagli operatori VPN non hanno senso, poiché non possono essere verificati.

- ↑ Affertto la rete ha una percentuale sconosciuta di operatori di relè dannosi.

- ↑ https: // arstechnica.com/Information-Technology/2016/08/Building-A-New-Tor-That-WithStasts-Next-Generazione-Stato-Surveillance/

- ↑ https: // 2019.www.Torproject.org/circa/touser.html.en

- ↑ https: // www.Freehaven.net/anonbib/cache/usabilità: weis2006.PDF

- ↑ https: // boingboing.net/2013/10/04/nsa-and-uk-intel-agency-gchq-t.html

- ↑ https: // gitlab.Torproject.Org/Legacy/Trac/-/Wikis/Doc/Torfaq#What-Tor-Node-Knows-What

Licenza [modifica]

Utente inglese Wikipedia Hantwister, CC BY-SA 3.0, tramite file: onion_diagram.Svg Wikimedia Commons

WHONIX ™ Perché Whonix usa la pagina wiki Tor Copyright (C) Amnesia

WHONIX ™ Perché WHONIX utilizza la pagina wiki Tor Copyright (C) 2012 – 2022 Supporto crittografato LP < [email protected] >Questo programma non ha assolutamente alcuna garanzia; Per i dettagli consultare il codice sorgente wiki.

Questo è un software gratuito e sei invitato a ridistribuirlo in determinate condizioni; Vedi il codice sorgente wiki per i dettagli.WHONIX ™ Il sistema operativo per la privacy più tenuta al mondo.

Donare

Seguici sui social media

Supporto Premium gratuito · Plus

A Whonix ci crediamo libertà e fiducia. Ecco perché supportiamo pienamente il software open source e libertà.

Le opinioni personali di moderatori o collaboratori del progetto WHONIX ™ non rappresentano il progetto nel suo insieme. Utilizzando questo sito Web, riconosci di aver letto, compreso e accettato di essere vincolato da questi questi accordi: Termini di servizio, Informativa sulla privacy, Politica sui cookie, Consenso E-Sign, DMCA, Impronta Whonix Cripted Support LP, 2023

Donare

Whonix è libero dall’interesse aziendale essendo finanziato dall’utente. Grazie mille!

Scansiona il codice QR o utilizza l’indirizzo del portafoglio di seguito.

Crediamo che il software di sicurezza come Whonix debba rimanere open source e indipendente. Aiuteresti sostenere e far crescere il progetto? Scopri di più sulla nostra storia di successo di 10 anni e forse donano!

Estratto da “https: // www.Whonix.org/w/indice.PHP?title = why_does_whonix_use_tor & oldid = 93835 “

Utilizzando il nostro sito Web, riconosci di aver letto, compreso e concordato con la nostra politica sulla privacy, la politica dei cookie, i termini di servizio e il consenso e-SIGN.

- Ad esempio, conosce alcune cose come:

- Quando non si utilizza la crittografia end-to-end, come SSL o se la crittografia end-to-end è rotta (Autorità del certificato dannoso, sì, è successo):

- Contenuto del messaggio dall’utente

- IP/Posizione del relè medio

- conosce:

- conosce:

- conosce: