Tor usa la catena proxy?

Anonimizza il traffico Linux con Proxychains e Tor

Riepilogo

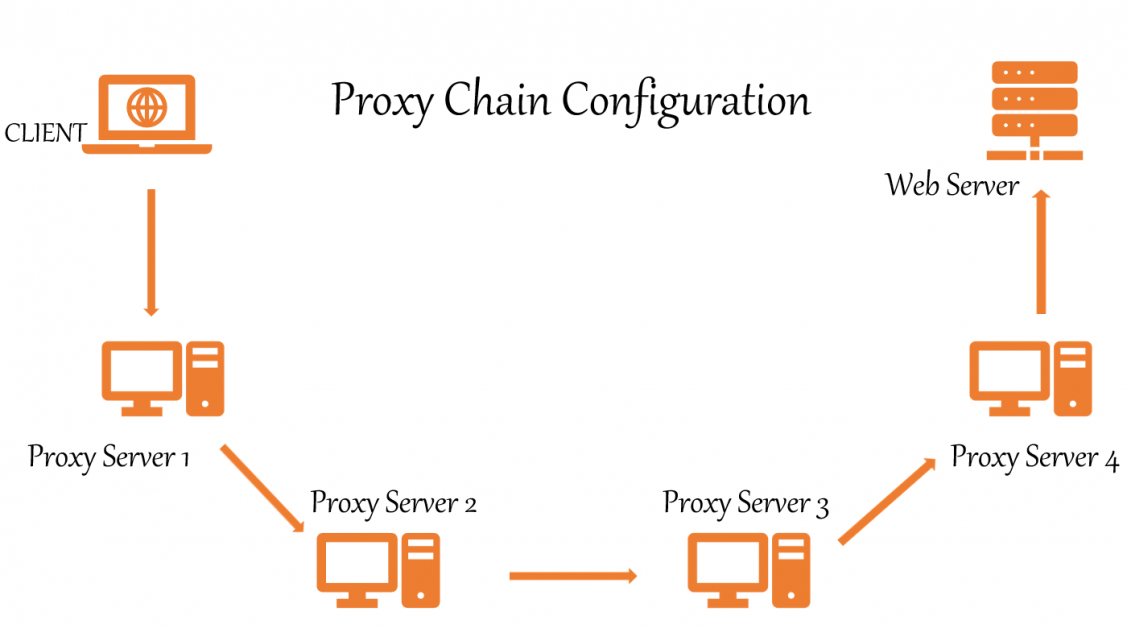

In questo articolo, spiegherò come utilizzare Proxychains e Tor per anonimi il traffico Linux. Fornirò istruzioni dettagliate sull’installazione e la configurazione di TOR e proxychain su un sistema operativo Linux. ProxyChains è un programma che ti consente di instradare il traffico di rete attraverso una serie di proxy, incluso TOR, per nascondere il tuo indirizzo IP e mantenere l’anonimato online.

Punti chiave:

- Proxychains e Tor possono essere utilizzati per incatenare più proxy e fornire anonimato.

- ProxyChains è un programma UNIX che instrada il traffico TCP attraverso vari proxy.

- Tor è una rete che consente la comunicazione anonima.

- L’uso di ProxyChains con Tor può aiutare a nascondere il tuo indirizzo IP autentico.

- Il concatenamento del proxy può essere utile per eludere i firewall, gli ID e il rilevamento IPS.

- L’installazione di TOR e ProxyChains in Linux richiede l’aggiornamento del sistema e l’installazione dei pacchetti necessari.

- È possibile avviare e fermare il servizio TOR utilizzando il terminale.

Domande:

1. Il browser Tor può essere utilizzato con i proxychains?

Sì, il browser Tor può essere utilizzato con i proxychain. È possibile configurare ProxyChains per utilizzare Tor eseguendo il comando Proxychains Tor Indirizzo. Questo instrada il traffico del tuo Tor attraverso i proxy specificati.

2. Qual è la differenza tra Tor e Proxychains?

La differenza principale tra Tor e Proxychains è che TOR crittografa le connessioni tra ciascun relè, mentre i proxychain non lo fa. Ciò significa che anche un relè che si comporta male in Tor non può vedere l’intero percorso di un utente, mentre un proxy aperto utilizzato dai proxychain può potenzialmente vedere tutti gli altri proxy e l’indirizzo IP dell’utente.

3. In che modo i proxychain possono aiutare a mantenere l’anonimato?

ProxyChains instrada il traffico di rete attraverso più proxy, rendendo più difficile rintracciare l’indirizzo IP reale. Questo aiuta a mantenere l’anonimato online e può essere utile per attività come eludere i firewall o il rilevamento di IDS.

4. Sono tutti proxy aperti sicuri da utilizzare con i proxychains?

No, non tutti i proxy aperti sono sicuri da utilizzare con i proxychains. Molti proxy aperti trovati attraverso i motori di ricerca sono macchine compromesse, proxy privati errati figurati o honeypot impostato per sfruttare gli utenti. È importante utilizzare proxy affidabili e affidabili per garantire l’anonimato e la sicurezza.

5. Come posso installare Tor e Proxychains in Linux?

Per installare Tor e ProxyChains in Linux, è possibile utilizzare i seguenti comandi nel terminale:

$ sudo apt update && sudo apt upgrade (per aggiornare il sistema)

$ sudo apt install proxychains tor -y (per installare ProxyChains e Tor)

6. Qual è la porta predefinita utilizzata dal servizio TOR?

La porta predefinita utilizzata dal servizio Tor è 9050.

7. Come posso iniziare e fermare il servizio Tor?

È possibile avviare il servizio Tor eseguendo il comando $ SERVICE TOR INIZIA. Per fermare il servizio TOR, utilizzare il comando $ SERVICE TOR STOP.

8. L’utilizzo di più proxy con proxychain influisce sulla velocità di Internet?

Sì, l’uso di più proxy con proxychain può causare una velocità di Internet più lenta. Più proxy usi, più il traffico deve attraversare, il che può portare ad una maggiore latenza e velocità di connessione più lente.

9. I proxychain possono essere utilizzati con strumenti di ricognizione TCP come NMAP?

Sì, i proxychain possono essere utilizzati con strumenti di ricognizione TCP come NMAP. ProxyChains consente a qualsiasi connessione TCP di essere inoltrata a Internet attraverso una serie di proxy, tra cui TOR, Socks e HTTP.

10. Quali sono i potenziali rischi di utilizzare proxy aperti con proxychain?

I potenziali rischi dell’utilizzo di proxy aperti con proxychain sono che questi proxy possono essere compromessi o impostati come honeypot per sfruttare gli utenti. È importante utilizzare proxy affidabili e affidabili per garantire l’anonimato e la sicurezza.

Risposta dettagliata

ProxyChains è un programma che ti consente di incatenare più proxy e instradare il traffico di rete attraverso di loro. Può essere utilizzato con vari tipi di proxy, tra cui TOR, Socks e HTTP.

Tor, d’altra parte, è una rete che fornisce una comunicazione anonima. Strada il traffico Internet attraverso una serie di relè, crittografando le connessioni tra loro per mantenere la privacy e l’anonimato.

L’uso di Proxychains con Tor può migliorare ulteriormente l’anonimato nascondendo il tuo indirizzo IP autentico. Quando usi ProxyChains, il traffico viene inviato per la prima volta a un server proxy, quindi a un altro server proxy e così via, prima di raggiungere la sua destinazione finale. Questo rende più impegnativo per chiunque tracciare il tuo indirizzo IP reale.

Tuttavia, è importante notare che non tutti i proxy aperti sono sicuri da utilizzare con i proxychains. Molti proxy aperti che possono essere trovati attraverso una semplice query di motori di ricerca sono macchine compromesse, proxy privati non configurati non destinati all’uso pubblico o addirittura honeypot impostati per sfruttare gli utenti ignari. È fondamentale utilizzare proxy affidabili e affidabili per garantire l’anonimato e la sicurezza.

L’installazione di TOR e proxychain in Linux è un processo semplice. Innanzitutto, devi aggiornare il tuo sistema Linux eseguendo il comando Sudo Apt Update && Sudo Apt Upgrade. Ciò garantirà che il tuo sistema abbia le ultime patch e applicazioni.

Per verificare se Tor e ProxyChains sono preinstallati, è possibile eseguire i comandi proxychains E tor separatamente nel terminale. Se non sono installati, è possibile utilizzare il comando SUDO APT Installa ProxyChains tor -y per installarli.

Una volta installato, è possibile avviare il servizio TOR eseguendo il comando Servizio Tor Start e smettila di usare SERVIZIO TOR STOP. La porta predefinita utilizzata dal servizio Tor è 9050.

Vale la pena ricordare che in questa guida stiamo installando il servizio TOR, non il browser TOR. Il servizio TOR viene eseguito localmente sul sistema operativo Linux ed è associato a una porta specifica. Ciò consente ad altre applicazioni, come i proxychain, di instradare il loro traffico attraverso Tor.

Nel complesso, l’uso di Proxychains e Tor in combinazione può migliorare notevolmente l’anonimato online. Tuttavia, è importante comprendere i potenziali rischi associati all’utilizzo di proxy aperti e utilizzare proxy affidabili per garantire la sicurezza.

Anonimizza il traffico Linux con Proxychains e Tor

Apri il terminale

Il browser Tor può essere utilizzato con i proxychains?

Ho configurato ProxyChains per utilizzare Tor e abilitato nessuna perdita DNS, ho installato TOR e funziona bene (mascherando il mio IP e DNS). Ho anche scaricato il browser Tor da usare al posto di Firefox. Qualcuno può aiutarmi, qual è il modo migliore e più sicuro per usare il browser Tor in modo anonimo? può essere usato insieme a proxychain come? $ Proxychains Tor Indirizzo

o come posso farlo?

(Anche sarò contento se esiste un modo più sicuro per usare il browser Tor)

- Tor-browser-bundle

- configurazione

Chiesto l’11 giugno 2020 alle 11:49

1 1 1 badge d’argento 1 1 badge in bronzo

1 Risposta 1

ProxyChains è un programma che invia il tuo traffico attraverso una serie di proxy Web aperti che fornisci prima di inviarlo alla destinazione finale. A differenza di TOR, ProxyChains non crittografa le connessioni tra ciascun server proxy. Un proxy aperto che voleva monitorare la tua connessione poteva vedere tutti gli altri server proxy che volevi utilizzare tra se stesso e la destinazione finale, nonché l’indirizzo IP da cui Proxy Hop ha ricevuto traffico da.

Poiché il protocollo TOR richiede connessioni crittografate al relè a relazione, nemmeno un relè che si comporta male può vedere l’intero percorso di qualsiasi utente TOR.

Mentre i relè Tor sono gestiti da volontari e verificati periodicamente per comportamenti sospetti, molti proxy aperti che possono essere trovati con un motore di ricerca sono macchine compromesse, proxy privati non configurati non destinati all’uso pubblico o honeypot istituiti per sfruttare gli utenti.

Risposta l’11 giugno 2020 alle 20:13

Elmerjfudd Elmerjfudd

2.244 1 1 badge d’oro 7 7 badge d’argento 18 18 badge di bronzo

Devi accedere per rispondere a questa domanda.

- Tor-browser-bundle

- configurazione

Il blog di Overflow

Imparentato

Domande sulla rete calda

Iscriviti a RSS

Feed di domande

Per iscriverti a questo feed RSS, copia e incolla questo URL nel tuo lettore RSS.

Design / logo del sito © 2023 Stack Exchange Inc; Contributi dell’utente autorizzati in CC BY-SA . Rev 2023.5.18.43441

Cliccando “Accetta tutti i biscotti”, Accetti che Stack Exchange può archiviare i cookie sul tuo dispositivo e divulgare informazioni in conformità con la nostra politica sui cookie.

Anonimizza il traffico Linux con Proxychains e Tor

Scanner di sicurezza delle applicazioni Web Invicti-L’unica soluzione che offre una verifica automatica delle vulnerabilità con scansione basata su prove ™.

L’uso di un sistema operativo basato su Linux per nascondere la tua identità su Internet è abbastanza semplice e puoi fare tutto senza pagare per un servizio VPN come quelli disponibili oggi.

Le distribuzioni Kali Linux vengono utilizzate per testare la sicurezza di reti, siti Web e server WiFi, tra le altre cose. Anche i sistemi operativi come Debian e Ubuntu sono comunemente utilizzati per questi scopi.

Proxychains e Tor possono essere utilizzati per incatenare molti proxy e fornire anonimato, rendendo più difficile rintracciare il tuo indirizzo IP reale. Di conseguenza, ProxyChains nasconde il tuo indirizzo IP autentico utilizzando molti server proxy. Ricorda che più proxy usi, più lento la tua connessione Internet diventerà.

Cosa sono i proxychain?

ProxyChains è un programma UNIX che ci consente di mascherare il nostro indirizzo IP reindirizzando il traffico di rete. Percorre il nostro traffico TCP attraverso una varietà di proxy, tra cui TOR, Socks e HTTP.

- Gli strumenti di ricognizione TCP come NMAP sono compatibili.

- Consente a qualsiasi connessione TCP di essere inoltrata a Internet tramite una serie di proxy configurabili.

- La rete Tor viene utilizzata per impostazione predefinita.

- All’interno di un elenco, esso’è possibile mescolare e abbinare diversi tipi di proxy.

- I proxychain possono anche essere utilizzati per eludere i firewall, gli ID e il rilevamento IPS.

Il concatenamento proxy è semplice e può essere realizzato da chiunque, come dimostrato in questo articolo.

Questa guida ti mostrerà come impostare Tor e Proxychains in Linux per l’anonimato.

Installazione di TOR e proxychains in Linux

Innanzitutto, aggiorna il sistema Linux con le patch e le ultime applicazioni. Per questo apriamo un terminale e un tipo:

$ sudo apt update && sudo apt upgrade Quindi controlla se TOR e i proxychain sono preinstallati o meno semplicemente digitando questi comandi separatamente:

$ proxychains $ torSe non sono stati installati, digitare il seguente comando nel terminale:

$ sudo apt install proxychains tor -ySi prega di notare che noi’non installare il browser Tor. Noi’RE Installazione del servizio TOR che è un servizio che funziona localmente sulla macchina virtuale o sul sistema operativo ed è effettivamente associato a una particolare porta su host locale. Nel nostro caso, esso’sarà 9050 e quello’S il valore predefinito con il servizio Tor.

Per controllare lo stato di Tor:

┌── (root��kali)-[/home/writer] └─# Stato di servizio ● Tor.Servizio-Rete di sovrapposizione anonimizzante per TCP (Multi-Instance-Master) Caricato: caricato (/lib/systemd/system/tor.servizio; Disabilitato; Preimpostazione del fornitore: disabile) Attivo: inattivo (morto)Per avviare il servizio Tor:

$ SERVICE TOR INIZIAPer fermare il servizio Tor:

$ SERVICE TOR STOPConfigurazione di ProxyChains

Innanzitutto, individua la directory dei proxychain usando questo comando:

┌── (root��kali)-[~] └─# individuare proxychains /etc /proxychains4.conf/etc/alternative/proxychains/etc/alternative/proxychains.1.GZ/usr/bin/proxychains/usr/bin/proxychains4/usr/lib/x86_64-linux-genu/libproxychains.COSÌ.4/usr/share/applicazioni/kali-proxychains.Desktop/usr/share/doc/librproxychains4/usr/share/doc/proxychains4Questo è il nostro file di configurazione.

/etc/proxychains4.confSulla base del risultato di cui sopra, possiamo notare che il file di configurazione proxychain si trova in /etc /.

Dobbiamo apportare alcune modifiche ai file di configurazione proxychains. Apri il file di configurazione nel tuo editor di testo preferito come LeafPad, VIM o Nano.

Qui sto usando Nano Editor.

nano /etc /proxychains.confIl file di configurazione viene aperto. Ora devi commentare e commentare alcune righe per impostare le catene proxy.

Voi’Avviso “#” Nella configurazione, che sta per i commenti del linguaggio bash. È possibile scorrere verso il basso e apportare le regolazioni usando i tasti freccia.

#1. La catena dinamica dovrebbe essere rimossa dal commento dell’osservazione. Tutto quello che devi fare è rimuovere un # davanti a Dynamic_Chain.

Dynamic_Chain # # Dynamic - Ogni connessione verrà effettuata tramite proxy incatenati # Tutti i proxy incatenati nell'ordine come appaiono nell'elenco # Almeno un proxy deve essere online per giocare nella catena # (i proxy morti sono saltati) # altrimenti Eintr viene restituito all'app #2 . Metti il commento davanti a Random_Chain e Strict_Chain. Basta aggiungere # davanti a questi.

#random_chain # # casuale - Ogni connessione verrà eseguita tramite proxy casuale # (o catena proxy, vedi catena_len) dall'elenco. # Questa opzione è buona per testare i tuoi ID :)#3. Max Times Include il deleto proxy-DNS, doppio controllo che è non compreso. Evillerai eventuali perdite DNS che potrebbero rivelare il tuo vero indirizzo IP in questo modo.

# Proxy Richieste DNS - Nessuna perdita per dati DNS Proxy_DNS #4. Aggiungi Socks5 127.0.0.1 9050 Nell’elenco proxy l’ultima riga.

[Proxylist] # Aggiungi proxy qui . # MeanWile # impostazione predefinita impostata su "Tor" Socks4 127.0.0.1 9050 Socks5 127.0.0.1 9050 Ecco il proxy Socks4 sarà già dato. È necessario aggiungere il proxy calzino come mostrato sopra. E infine, salva il file di configurazione ed esci dal terminale.

Uso di proxychains

All’inizio, devi avviare il servizio TOR per utilizzare Proxychains.

┌── (root��kali)-[/home/writer] └─## Service Tor Start Dopo l’avvio del servizio TOR, è possibile utilizzare Proxychains per la navigazione e per la scansione e l’enumerazione anonimi. È inoltre possibile utilizzare lo strumento NMAP o SQLMAP con ProxyChain per la scansione e la ricerca di exploit in modo anonimo. Esso’è fantastico, giusto?

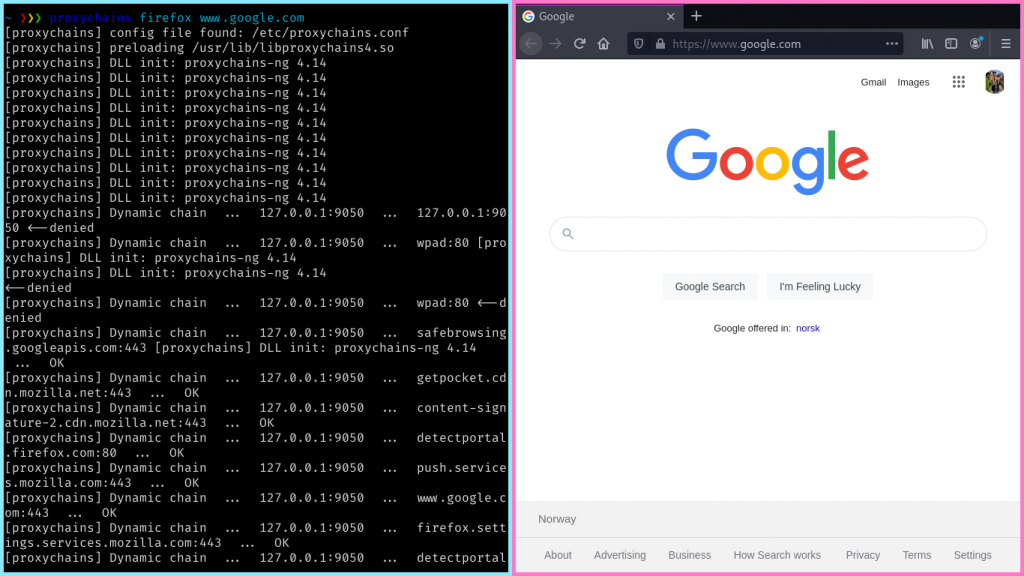

Per utilizzare ProxyChains, digita semplicemente il comando ProxyChains in un terminale, seguito dal nome dell’app che si desidera utilizzare. Il formato è il seguente:

┌── (writer㉿kali)-[~] └─ $ proxychains Firefox www.Flippa.com$ proxychains nmap -targetaddress$ ProxyChains Python Sqlmap -u TargetPuoi anche testare gli exploit in forma anonima

$ proxychains python sqlmap -u http: // www.TargetAddress/Products.PHP?Prodotto = 3Letteralmente, ogni strumento di ricognizione TCP può essere utilizzato con i proxychain.

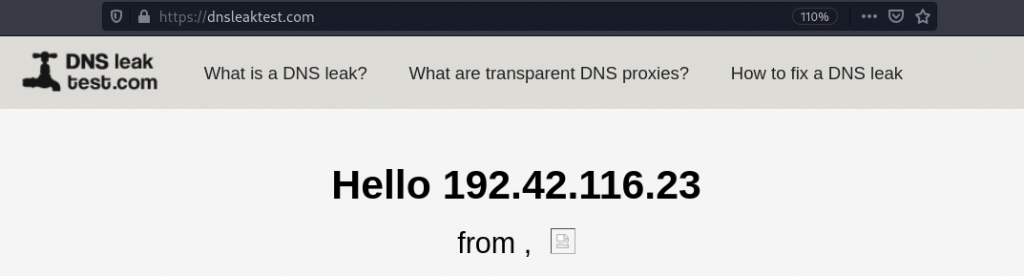

Per la conferma finale di ProxyChains funziona correttamente o no, vai su DNSleaktest.com e controlla il tuo indirizzo IP e le perdite di DNS.

Dopo aver eseguito Proxychains, noterai che Firefox è stato caricato con una lingua diversa. Adesso molla’S Eseguire un test di perdite DNS usando un comando:

$ ProxyChains Firefox DnSleaktest.comCome puoi vedere, la mia posizione si è spostata dall’India in Pakistan, e la buona notizia è che i proxychain cambiano continuamente il mio indirizzo IP in modo dinamico, garantendo che il mio anonimato sia mantenuto.

Se desideri vedere un nuovo risultato, chiudi semplicemente Firefox, pulisci il terminale, riavvia il servizio TOR e lancia di nuovo Proxychains. Nel test di perdite DNS, tu’Vedi una varietà di risultati, come illustrato di seguito.

Ancora una volta puoi vedere che la mia posizione è passata dal Pakistan alla Russia. Ecco come funzionano i proxy della catena dinamica. Aumenta le possibilità di maggiore anonimato durante l’hacking.

Conclusione ����

Abbiamo imparato come rimanere anonimi su Internet e proteggere la nostra privacy online mentre si pente. I proxychain possono anche essere utilizzati in combinazione con strumenti di sicurezza come NMAP e burppsuite e sono spesso utilizzati in ID evadanti, IP e rilevamento di firewall.

In alternativa, se stai cercando una soluzione di configurazione rapida e semplice, è possibile prendere in considerazione l’uso di una VPN che anonimi di traffico fuori dalla scatola.

Tor usa la catena proxy?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Andando anonimo sul web con Proxychains e Tor

In questo modulo, impareremo come possiamo farlo su Linux usando Proxychains e Tor. Internet può essere un posto spaventoso a volte e non si può mai essere troppo attenti sul web. A volte, si consiglia di essere il più anonimo possibile sul web.

Cosa sono i proxychain ?

Proxychains è un programma UNIX che ci aiuta a reindirizzare il traffico della nostra rete in modo da nascondere il nostro vero indirizzo IP. Reindirizza le nostre connessioni TCP attraverso diversi proxy come Tor, Socks4, Socks5, E Http (s).

Proxychains Permettici anche di catena server proxy per un maggiore anonimato e può anche essere fondamentale per eludere IDS/IPS E Firewall.

Prerequisiti

Per prima cosa dobbiamo installare alcune dipendenze con il comando APT

$ sudo apt install tor proxychains4

$ sudo -i

# SystemCtl Avvia Tor

È inoltre possibile controllare l’IF TOR funziona correttamente o meno con:

# Sistema Stato Tor ● Tor.Servizio - Rete di overlay anonimizzante per TCP Caricato: caricato (/USR/lib/systemd/system/tor.servizio; Disabilitato; Preimpostazione del fornitore: disabilitato) Attivo: attivo (in esecuzione) da mercoledì 2021-03-17 19:51:08 IST; 3H 33min fa processo: 45902 ExecStartPre =/usr/bin/tor -f/etc/tor/torrc -verify -config (code = usited, status = 0/successo) PID principale: 45904 (TOR) Compiti: 1 (limite: 4590) Memoria: 37 Memoria: 37.2m cgroup: /system.fetta/tor.Servizio └─45904/usr/bin/tor -f/etc/tor/torrc

Configurazione di ProxyChains

Dobbiamo apportare alcune modifiche ai file di configurazione utilizzati da proxychains. Il file si trova a /etc/proxychains.conf Quindi aprilo usando il tuo editor di testo preferito:

1. Abilitare catene dinamiche

Abilitare Dynamic_Chain devi :

2. Prevenire le perdite DNS

Per prevenire le perdite di DNS che ci aiuterebbero ad andare completamente anonimi sul web:

Ciò impedirà eventuali perdite DNS e ci aiuterà a diventare completamente anonimi sul web.

3. Aggiungi il proxy Socks5

Alla fine del file aggiungi la riga seguente per abilitare il proxy Socks5:

Socks5 127.0.0.1 9050

Nota: assicurarsi che la linea Socks4 127.0.0.1 9050 non è stato rimosso durante l’utilizzo tor.

Aggiunta di ulteriore livello di proxy

È inoltre possibile aggiungere ulteriori livelli di servizi proxy come il proxy HTTP/HTTPS e questo aggiungendoli alla fine del file nel formato:

Una volta che hai apportato le modifiche, salva ed esci dal file.

Esecuzione di catene proxy

Innanzitutto, controlla il tuo IP pubblico con:

$ CURL ifconfig.Me

Successivamente, inizia le catene proxy con:

$ proxychains Firefox www.Google.com

Questo dovrebbe generare a Firefox Scheda con Google

Puoi testare le perdite DNS Qui. Dovresti vedere un IP diverso dal tuo IP originale che è un indicatore che proxychains ha avuto successo nel fare ciò che intendevamo fare.

Come possiamo vedere, non solo il nostro IP è falsificato, ma anche la nostra posizione non può essere determinata dal sito Web.

Conclusione

Così abbiamo visto come andare anonimo sul web e proteggere la nostra privacy online. I proxychain possono anche essere integrati con strumenti di sicurezza come NMAP e Burpsuite e spesso aiuta a eludere ID, IPS e firewall.

Tor e proxychains

Tor è un software gratuito e open source per la comunicazione anonima e dirige gli utenti a Internet traffico attraverso una rete di sovrapposizione gratuita e mondiale composta da oltre 7000 server e 800 ponti per nascondere un utente’S Posizione e utilizzo di Internet da chiunque conduce analisi del traffico.

Rende più difficile tracciare le attività su Internet di utenti come la navigazione web e altre comunicazioni su Internet. L’uso principale del Tor è proteggere le informazioni sulla privacy personale (indirizzo IP, posizione, ecc.) ENTRO I suoi utenti e la capacità di condurre comunicazioni riservate mantenendo non monitorate le loro attività su Internet.

TOR è utilizzato dai professionisti della sicurezza per condurre test di penetrazione a scatola nera a tutti gli effetti per affrontare cose come i firewall e altri meccanismi di restrizione al cliente’lato s. Le reti TOR possono essere utilizzate per modificare costantemente gli indirizzi IP e DNS e quindi superare con successo eventuali restrizioni.

Come installare Tor in Linux

Apri una finestra del terminale

Correre Apt-get Installa Tor Per aggiornare o installare TOR (solo per Kali Linux)

Per altri sistemi operativi Linux segui questi passaggi:

Passo 1:

Apri il terminale

Passo 2:

Correre nano/etc/apt/fonti.elenco Per aggiungere la distribuzione nell’elenco aprendo le fonti.File di elenco

Passaggio 3:

Ora aggiungi il deb http: // deb.Torproject.org/Torproject.Org Wheezy Main linea in fondo alle fonti.File di elenco

Passaggio 4:

Esegui GPG –Keyserver Keys.gnupg.net –recv 886DDD89; GPG –Export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | Apt-Key Aggiungi- Per aggiungere la chiave GPG utilizzata per firmare i pacchetti

Passaggio 5:

Correre Aggiornamento APT-get Per aggiornare gli elenchi dei pacchetti

Passaggio 6:

Correre Apt-get Installa Deb.Torproject.Org-keyring per installare tasti di canto

Passaggio 7:

Correre Apt-get Installa Tor Per installare Tor dal repository Debian

Comandi di base per Tor

Correre Servizio Tor Start Per avviare il servizio TOR.

Correre Stato di servizio Per controllare lo stato del servizio Tor.

Infine, corri SERVIZIO TOR STOP per fermare il servizio Tor.

Proxychains

ProxyChains è uno strumento che costringe qualsiasi connessione TCP effettuata da una determinata applicazione a seguire il proxy come Tor o qualsiasi altro proxy Socks4, Socks5 o HTTP (S).

Pertanto, sono ampiamente utilizzati da Pentester durante la fase di ricognizione (ad esempio con NMAP).

Come installare i proxychain in Linux e la sua configurazione?

Per aggiornare e installare l’uso di ProxyChains Apt-get Installa ProxyChains.

Ora dobbiamo modificare i proxychains.File conf che viene archiviato nella directory ETC utilizzando il comando.

nano /etc /proxychains.conf

Nei proxychains.File conf che possiamo vedere che la maggior parte dei metodi è sotto il segno dei commenti. Possiamo leggere la loro descrizione e decidere quale metodo dobbiamo usare.

Adesso molla’S REGAMENTO il metodo Dynamic_Chain e commento su altri metodi (in poche parole ‘#’ A sinistra). Inoltre, è utile per il rompere il metodo Proxy_DNS per prevenire la perdita di DNS. Scorri attraverso il documento e vedi ogni volta che si desidera aggiungere alcuni proxy aggiuntivi nella parte inferiore della pagina.

Ora salva i proxychains.Conf File

Avvia il servizio Tor ed esegui Proxychains Firefox.

Di solito, è necessario mettere il ‘proxychains’ comanda prima di qualsiasi cosa per costringerli a trasferire i dati tramite tor.

ProxyChains Toolname –Arguments

Dopo la carica di Firefox, controlla se il tuo indirizzo IP è cambiato con qualsiasi sito Web che fornisce tali informazioni. Inoltre, prova a eseguire un test su dnsleaktest.com e vedi se anche il tuo indirizzo DNS è cambiato

Browser tor

Browser Tor è un browser che trasferisce quindi tutto il suo traffico attraverso Tor e utilizzando le intestazioni Firefox fa sembrare tutti gli utenti di Tor lo stesso.

Su base giornaliera, il browser Tor è utile anche per chiunque voglia tenere le proprie attività su Internet fuori dalle mani di inserzionisti, ISP e siti Web. Quindi, questo include persone che si aggirano le restrizioni di censura nel loro paese, agenti di polizia che cercano di nascondere il loro indirizzo IP o chiunque altro’voglio le loro abitudini di navigazione collegate ad esse.

Come installare il browser Tor

Opzione 1:

Passo 1: Correre sudo add-apt-repository universe && sudo apt update

Passo 2: Correre sudo Apt Installa Torbrowser-Launcher comando sul terminale.

Opzione 2:

Passo 1: Scarica il lanciatore del browser Tor dalla pagina del progetto Tor Sfoglia nella pagina di download del progetto Tor e fai clic sul pinguino.

Passo 2: Correre TAR -XVJF TOR-BROWSER-LINUX64-8.5.1_en-us.catrame.xz Per estrarre i file del browser Tor.

Step-3: Apri la directory del browser TOR estratto ed esegui ./tor-browser_en-us/browser/start-tor-browser & Per aprire il browser Tor.

Scritto da: Sahil Gupta

Recensione da: Sayan Chatterjee

Se sei interessato all’apprendimento automatico puoi controllare Programma di tirocinio per l’apprendimento automatico

Controlla anche altri tecnici e non tecnici Programmi di tirocinio

Sistema di monitoraggio della luce stradale utilizzando IoT

Introduzione L’Internet of Things in questi giorni è abbastanza popolare nello sviluppo di diversi sistemi a basso costo con l’aiuto di un microcontrollore. Obiettivo principale

ANCHIRE Smart Using IoT

Introduzione L’Internet of Things in questi giorni è abbastanza popolare nello sviluppo di diversi sistemi a basso costo con l’aiuto di un microcontrollore. Questi intelligenti

Sistema di reporting meteorologico che utilizza IoT

Introduzione L’Internet of Things aiuta a controllare e monitorare diversi dispositivi in modalità wireless su Internet. Internet funge da mezzo per la comunicazione tra