Trend Micro Spy su di te?

r mani. Sfortunatamente, per alcuni di noi, ci sono persone là fuori che vogliono sapere cosa stiamo facendo e con chi siamo in ogni momento. Potrebbe essere un partner geloso, un ex nervoso, genitori troppo protettivi o persino un datore di lavoro sospetto. Per loro, negli ultimi due anni è apparso un intero mini-industria, vendendo software di monitoraggio, o più pericolosamente, lo spyware e il codice di Trojan che possono nascondersi, quindi non sai nemmeno che è sul tuo dispositivo. Per pochi dollari, le persone possono mettere le mani su un’app che può monitorare tutto ciò che fai sul tuo dispositivo. Ciò include chiamate, messaggi, e -mail, cronologia di navigazione, posizione e persino la possibilità di attivare in remoto il microfono e la fotocamera a tua insaputa.

Punti chiave:

1. L’uso di software di monitoraggio e spyware è in aumento, consentendo alle persone di tracciare e monitorare gli altri in remoto.

2. Le app Stalkerware possono monitorare chiamate, messaggi, e -mail, cronologia di navigazione, posizione e persino attivare microfoni e telecamere sul dispositivo target.

3. Queste app possono essere acquistate per pochi dollari e installate sul dispositivo target senza la conoscenza dell’utente o il consenso.

4. Lo stalkerware è spesso utilizzato da partner gelosi, ex schierati, genitori troppo protettivi e datori di lavoro sospetti.

5. Stalkerware rappresenta una grave minaccia per la privacy e può essere utilizzato per controllare e manipolare gli individui.

6. Gli stalker possono raccogliere informazioni sensibili come password, dettagli finanziari e conversazioni personali attraverso queste app.

7. Lo stalkerware può essere difficile da rilevare e rimuovere da un dispositivo, che richiede assistenza professionale in alcuni casi.

8. È essenziale scansionare regolarmente i dispositivi per eventuali segni di stalkerware e prendere precauzioni per proteggere le informazioni personali.

9. Le vittime di stalkerware dovrebbero chiedere supporto da organizzazioni e forze dell’ordine per garantire la loro sicurezza.

10. Vengono introdotte le legislazioni e le misure legali per combattere la diffusione e l’uso di stalkerware.

Domande:

1. Cos’è lo stalkerware?

2. Come può essere installato lo stalkerware su un dispositivo?

3. Chi sono gli utenti tipici di Stalkerware?

4. Quali informazioni possono accedere alle app stalkerware?

5. Come può essere rilevato lo stalkerware su un dispositivo?

6. Quali sono le potenziali conseguenze per le vittime dello stalkerware?

7. Ci sono misure legali in atto per affrontare l’uso di stalkerware?

8. In che modo gli individui possono proteggersi da stalkerware?

9. Ci sono organizzazioni che forniscono supporto alle vittime di stalkerware?

10. Lo stalkerware può essere rimosso da un dispositivo?

11. È possibile tracciare la fonte delle app Stalkerware?

12. Lo stalkerware può essere utilizzato per lo spionaggio aziendale?

13. Cosa dovrebbero fare gli individui se sospettano di essere presi di mira con lo stalkerware?

14. Ci sono strumenti o software anti-stalkerware disponibili?

15. Come può la società sensibilizzare sui pericoli dello stalkerware?

Risposte:

1. Stalkerware si riferisce a software o app utilizzati per monitorare e tracciare le persone a loro insaputa o consenso. È spesso usato da persone come partner gelosi, ex, genitori o datori di lavoro per accedere alle informazioni private e controllare le attività del bersaglio.

2. Stalkerware può essere installato su un dispositivo con vari mezzi, incluso l’accesso fisico al dispositivo, il download di app o file dannosi o sfruttando le vulnerabilità nel software del dispositivo. Può anche essere mascherato come software legittimo o nascosto all’interno di altre app.

3. Gli utenti tipici di Stalkerware includono persone che vogliono tenere sotto controllo i propri partner, i genitori che vogliono monitorare le attività dei propri figli, i datori di lavoro che vogliono tenere traccia dei propri dipendenti e individui con intenti dannosi che cercano di invadere la privacy di qualcuno.

4. Le app Stalkerware possono accedere a una vasta gamma di informazioni sul dispositivo target, inclusi registri di chiamata, messaggi di testo, e -mail, cronologia di navigazione, dati sulla posizione, foto, video, attività di social media e persino registrare audio e video attraverso il microfono e la fotocamera del dispositivo.

5. Il rilevamento dello stalkerware su un dispositivo può essere impegnativo in quanto è progettato per rimanere nascosto. Tuttavia, alcuni segni che possono indicare la presenza di stalkerware includono scarico improvviso della batteria, un aumento dell’utilizzo dei dati, un comportamento insolito o un ritardo sul dispositivo, app o file non familiari e notifiche o messaggi sospetti.

6. Le conseguenze per le vittime dello stalkerware possono essere gravi, tra cui la perdita di privacy, il disagio emotivo, la manipolazione psicologica, le molestie e persino il pericolo fisico. Può portare a stalking, ricatto, furto di identità e altre forme di abuso.

7. Legislazione e misure legali vengono introdotte in molte giurisdizioni per affrontare l’uso dello stalkerware. Queste leggi mirano a criminalizzare la produzione, la distribuzione, la vendita e l’uso di stalkerware, oltre a fornire protezione e supporto alle vittime.

8. Per proteggersi da Stalkerware, le persone dovrebbero praticare una buona igiene digitale, come evitare app e download sospetti, aggiornare regolarmente il software di dispositivo, utilizzare password forti e uniche ed essere cauti con la condivisione di informazioni personali online.

9. Esistono organizzazioni e basi che forniscono supporto alle vittime di stalkerware, come hotline di violenza domestica, organizzazioni di sicurezza informatica e servizi di assistenza legale. Queste organizzazioni possono offrire assistenza, risorse e assistenza per affrontare lo stalkerware e garantire la sicurezza della vittima.

10. La rimozione dello stalkerware da un dispositivo può essere impegnativa e, in alcuni casi, può essere richiesta l’assistenza professionale. Si consiglia di chiedere aiuto agli esperti di sicurezza informatica o contattare le forze dell’ordine locali per la guida sulla rimozione dello stalkerware in modo sicuro e per la protezione del dispositivo.

11. Il monitoraggio dell’esatta fonte di app stalkerware può essere difficile in quanto spesso sono progettati per essere non rintracciabili. Tuttavia, gli esperti di sicurezza informatica possono analizzare il codice dell’app, il traffico di rete e altri indicatori per identificare potenziali fonti o connessioni.

12. Sì, lo stalkerware può essere utilizzato per lo spionaggio aziendale. I datori di lavoro o i concorrenti possono installare lo stalkerware sui dispositivi dei dipendenti per monitorare le proprie attività, raccogliere informazioni sensibili o ottenere un vantaggio competitivo. Ciò può avere gravi implicazioni legali ed etiche.

13. Se qualcuno sospetta di essere preso di mira con lo stalkerware, dovrebbero dare la priorità alla loro sicurezza. Ciò include il raggiungimento di amici, familiari o professionisti fidati per il supporto, mantenere la prova di eventuali attività sospette, cambiare password e cercare consulenza legale o intervento delle forze dell’ordine, se necessario.

14. Sono disponibili strumenti e software anti-stalkerware che possono aiutare a rilevare e rimuovere lo stalkerware dai dispositivi. Questi strumenti utilizzano tecniche di scansione avanzate per identificare potenziali stalkerware e fornire opzioni per la rimozione o la quarantena.

15. Sensibilizzare sui pericoli dello stalkerware è fondamentale per combattere la diffusione. Ciò può essere fatto attraverso campagne educative, risorse online, workshop e partenariati tra società tecnologiche, organizzazioni di sicurezza informatica e agenzie di contrasto. Promuovendo le pratiche di privacy e sicurezza digitali, le persone possono proteggersi meglio da stalkerware e altre minacce alla privacy.

Stalking dello stalkerware

Noi’Riesco a trascorrere più tempo sui nostri smartphone. Per la prima volta in assoluto quest’anno, il tempo trascorso sui dispositivi mobili ha superato quello speso davanti alla TV. Entro il 2021, esso’s ha previsto che gli americani saranno incollati ai loro telefoni per quasi quattro ore al giorno. Chattiamo e flirt con gli amici sui social media. Pubblichiamo le nostre foto e gli aggiornamenti di stato. Email, testo, IM e chiamiamo tramite i nostri dispositivi. Acquistamo anche taxi di grandine o navighiamo per la città, ascoltiamo musica o guardiamo YouTube o TV e persino Bank Online-tutto dal mini-computer nel palmo delle nostre mani. Sfortunatamente, per alcuni di noi, ci sono persone là fuori che vogliono sapere cosa noi’stanno facendo e chi noi’re con sempre. Potrebbe essere un partner geloso, un ex nervoso, genitori troppo protettivi o persino un datore di lavoro sospetto. Per loro, negli ultimi due anni è apparso un intero mini-industria, vendendo software di monitoraggio, o più pericolosamente, lo spyware e il codice di Trojan che possono nascondersi, quindi non indossi’non lo so nemmeno’S sul tuo dispositivo. Per pochi dollari, le persone possono mettere le mani su un’app che può monitorare tutto ciò che fai sul tuo dispositivo. Ciò comprende

Trend Micro Spy su di te?

Reddit e i suoi partner usano cookie e tecnologie simili per offrirti un’esperienza migliore.

Accettando tutti i cookie, accetti il nostro utilizzo dei cookie per fornire e mantenere i nostri servizi e il nostro sito, migliorare la qualità di Reddit, personalizzare i contenuti e pubblicità Reddit e misurare l’efficacia della pubblicità.

Rifiutando i cookie non essenziali, Reddit può ancora utilizzare alcuni cookie per garantire la corretta funzionalità della nostra piattaforma.

Per ulteriori informazioni, consultare il nostro avviso sui cookie e la nostra politica sulla privacy .

Ottieni l’app Reddit

Scansiona questo codice QR per scaricare ora l’app

O dai un’occhiata negli app store

R/TrendMicro

R/TrendMicro

Benvenuti nella tendenza micro subreddit! Siamo un leader globale della sicurezza informatica, contribuendo a rendere il mondo sicuro per lo scambio di informazioni digitali. Trend Micro è n. 1 nella quota di mercato globale della sicurezza del carico di lavoro ibrido; 500k+ aziende e 250+ milioni di persone conoscono la micro differenza di tendenza.

Membri online

Di Agueroagnis

Cosa fa esattamente Micro Trend?

Di recente mi sono unito a una società remota e hanno installato Micro Trend sul mio laptop personale perché non potevano fornirmi un laptop da lavoro. Dovrei essere preoccupato per la mia privacy? Trend Micro ha keylogger e funzionalità di monitoraggio? Mi hanno detto che è solo un antivirus e che ogni dipendente è tenuto a installarlo. Uso il mio laptop per accedere al mio conto bancario, quindi sono piuttosto ansioso per tutto questo.

Modifica: questi sono ciò che ho trovato sul mio task manager correlato a Trend Micro:

-Facilita la comunicazione tra endpoint e Trend Micro

-Gestito la funzione di prevenzione delle modifiche micro non autorizzate

-Telemetria di compatibilità Microsoft (non sono sicuro se correlato ma con la telemetria di parola in essa)

-Trend Micro Common Communication Service

-Servizio di registro client Micro Common Trend

-Trend Micro Common Client Client Servizio in tempo reale

-Trend Micro Common Client Solution Framework

-Trend Micro Data Protection Application

-Servizio di protezione da micro dati di tendenza

-Trend Micro Endpoint Basecamp

-Trend Micro Personal Firewall Service

-Trend Micro Security Agent Monitor (suppongo che questo stia monitorando le mie attività?)

-Micro telemetria di tendenza

-Servizio agente di micro telemetria di tendenza

-Agente del servizio di protezione della micro vulnerabilità di tendenza

-Servizio Micro WSC di tendenza

Stalking dello stalkerware

Ti senti mai come te’essere seguito? Quando si tratta della nostra vita digitale, questo è sempre più così. Mentre noi’è desideroso di aumentare i follower sui social media, questo’è una questione diversa per quanto riguarda i terzi anonimi che ci perseguitano segretamente online.

Di: Trend Micro 27 novembre 2019 Tempo di lettura: (parole)

“Hai mai avuto la sensazione di te’essere seguito? Sfortunatamente, quando si tratta della nostra vita digitale, questo è sempre più così. Ma mentre noi’sono tutti desiderosi di aumentare i nostri follower sui social media, esso’è una questione diversa quando si tratta di terze parti anonime che ci perseguitano segretamente online. Sì noi’Rimonizzato dagli ISP ogni volta che andiamo online o da provider web come Google e siti social come Facebook e Twitter. Ma in questi casi, riprendiamo un po ‘in cambio: servizi più snelli e personalizzati e, almeno, pubblicitari più rilevanti (se fastidiosi). Nel miglior scenario, però, noi’D Mai essere monitorato senza il nostro consenso. Con un fenomeno noto come stalkerware, Tuttavia, lì’s zero guadagno per la vittima. Questo è a dir poco un software di sorveglianza in stile governativo usato dagli individui per spiare gli altri-di solito qualcuno che conosci.

Cos’è lo stalkerware?

Noi’Riesco a trascorrere più tempo sui nostri smartphone. Per la prima volta in assoluto quest’anno, il tempo trascorso sui dispositivi mobili ha superato quello speso davanti alla TV. Entro il 2021, esso’s ha previsto che gli americani saranno incollati ai loro telefoni per quasi quattro ore al giorno. Chattiamo e flirt con gli amici sui social media. Pubblichiamo le nostre foto e gli aggiornamenti di stato. Email, testo, IM e chiamiamo tramite i nostri dispositivi. Acquistamo anche taxi di grandine o navighiamo per la città, ascoltiamo musica o guardiamo YouTube o TV e persino Bank Online-tutto dal mini-computer nel palmo delle nostre mani. Sfortunatamente, per alcuni di noi, ci sono persone là fuori che vogliono sapere cosa noi’stanno facendo e chi noi’re con sempre. Potrebbe essere un partner geloso, un ex nervoso, genitori troppo protettivi o persino un datore di lavoro sospetto. Per loro, negli ultimi due anni è apparso un intero mini-industria, vendendo software di monitoraggio, o più pericolosamente, lo spyware e il codice di Trojan che possono nascondersi, quindi non indossi’non lo so nemmeno’S sul tuo dispositivo. Per pochi dollari, le persone possono mettere le mani su un’app che può monitorare tutto ciò che fai sul tuo dispositivo. Ciò comprende

- Messaggi SMS

- Coordinate/posizione GPS

- E -mail

- navigare su Internet

- Registrazione di tasti

- Foto, video e registrazione audio

Infrangere la legge

Permettere’S sii chiaro: esso’S quando il monitoraggio del software – e certamente, spyware – è Utilizzato per lo stalking che diventa davvero stalkerware. Ciò significa che le aziende che vendono software di monitoraggio potrebbero funzionare in un’area grigia eticamente e legalmente, a seconda di come viene utilizzato il software. Mentre loro’Re tecnicamente legittimo, il software di sorveglianza è di solito marchiato in modo tale da mantenerli proprio da questo lato della legge. Pensa ai genitori interessati che vogliono assicurarsi che i loro figli siano al sicuro o ai datori di lavoro che vogliono assicurarsi che il proprio personale sia dove dovrebbero essere durante l’orario di lavoro. Detto questo, coloro che usano tale software per spiare le persone Senza la loro conoscenza o consenso stanno violando gli standard etici e violano la legge. E se il software o il codice lo sono Progettato specificamente per nascondersi, come con lo spyware o il codice di spionaggio di Trojan, quindi una linea è stata sicuramente attraversata. Voi’re ora il collo in profondità nel mondo ombreggiato di gumshoe di stalkerware. Là’è una vasta gamma di “spyware” O “monitoraggio” App disponibili sul mercato oggi, tra cui Retina-X, Flexispy, Mobistealth, Spy Master Pro, Spyhuman, Spyfone, Thetruthspy, Family Orbit, MSPY, Copy9, Spyera, SpyBubble e Android Spy. Data la natura spesso nascosta del settore, it’è difficile ottenere un quadro accurato di quanto sia diffuso l’uso di tale software per lo stalking, sebbene il numero di titoli sul mercato dovrebbe dare alcune indicazioni. I rapporti del 2017 hanno suggerito che 130.000 persone avevano un account con Retina-X o Flexispy, mentre è stato rivendicato qualche anno prima che MSPY avesse fino a due milioni di utenti. Stalkerware, o l’uso del software di monitoraggio per lo stalking, rappresenta non solo un’intrusione lorda nella tua privacy, ma anche una possibile preoccupazione per la sicurezza se le società che gestiscono queste app sono esse stesse ha violato o perdono accidentalmente dati appartenenti alle vittime dei loro clienti.

Come faccio a sapere se il mio telefono è stato colpito?

Può essere abbastanza difficile per gli utenti di stalkerware installare l’app di spionaggio sul dispositivo senza accesso fisico ad esso. Tuttavia, collegamenti dannosi in e -mail, testi, siti Web o anche sui social media potrebbero rappresentare un potenziale vettore di minaccia se gli aggressori riescono a indurti a fare clic su un’installazione indesiderata. Sebbene i dispositivi iOS siano difficili da manomettere a meno che non siano’Re jailbreak – e il jailbreak stesso è più complicato di quanto non fosse – gli utenti e gli utenti sono più esposti. Mentre ‘legittimo’ I tracker GPS e simili (come Life360 e altre app di monitoraggio) sono disponibili su Google Play e possono essere installati come app visibili, lo stalkerware è in genere disponibile su app store 3 di party, è installato senza l’utente’consenso e farà del suo meglio per rimanere nascosti sul tuo dispositivo, potenzialmente mascherandosi con diversi nomi di app o processi. Quindi ecco alcune cose che puoi fare per individuare i segni rivelatori che qualcosa non va bene:

- Controlla l’impostazione che consente di scaricare le app al di fuori del Google Play Store ufficiale (che non’T consenti lo stalkerware). L’interfaccia utente può variare a seconda del produttore, ma prova Impostazioni -> Sicurezza -> Consenti fonti sconosciute. Se’s on e tu lo hai fatto’t Accenderlo, potresti avere un problema.

- Controlla se ci sono app insolite sul tuo telefono che puoi’t Ricorda di download/installazione.

- Controllo Impostazioni -> Applicazioni -> Esecuzione dei servizi Per vedere se ci sono servizi dall’aspetto insolito in esecuzione sul tuo dispositivo. Prova a cercare su Google quelli’non ha familiarità con.

- Stalkerware potrebbe rallentare il dispositivo, quindi se tu’Ripensando a qualsiasi grande successo alla performance, potrebbe valere la pena indagare ulteriormente.

- Naturalmente, se inizi a ricevere messaggi dallo stalker, come in “IO’Ti guardo!” Esso’S è ora di perforare il dispositivo per l’app di spionaggio o il codice offensivi.

Come mantengo il mio dispositivo sicuro?

Per sua stessa natura, Stalkerware è progettato per rimanere nascosto, quindi può essere difficile da individuare. Ma ecco alcune idee per mantenere il tuo dispositivo e la vita, libera da snooping ingiustificato:

- Assistente’t Lascia uscire il tuo dispositivo dalla tua vista.

- Assistente’t fare clic su collegamenti sospetti in e -mail non richieste, messaggi di social media, ecc.

- Installa AV sul tuo dispositivo da un fornitore rispettabile che’S affrontato pubblicamente il problema dello stalkerware, per aiutare a individuare qualsiasi attività insolita/dannosa come il keylogging, nonché (potenzialmente) lo stalkerware stesso. Se l’AV può catturare applicazioni potenzialmente indesiderate (PUAS), potrebbe individuare lo stalkerware, sebbene l’industria AV nel suo insieme abbia bisogno di migliorare i suoi algoritmi per la protezione da Stalkerware.

- Tieni d’occhio quali app sono state installate sul dispositivo.

- Accendi l’autenticazione a due fattori per i tuoi account online, in modo che anche se una terza parte ha le tue password, hanno vinto’essere in grado di accedere come te, in particolare per i conti finanziari.

- Usa un gestore di password per archiviare password lunghe, forti e univoci per tutti i tuoi account, fuori portata di uno snooper.

Come la tendenza micro può aiutare

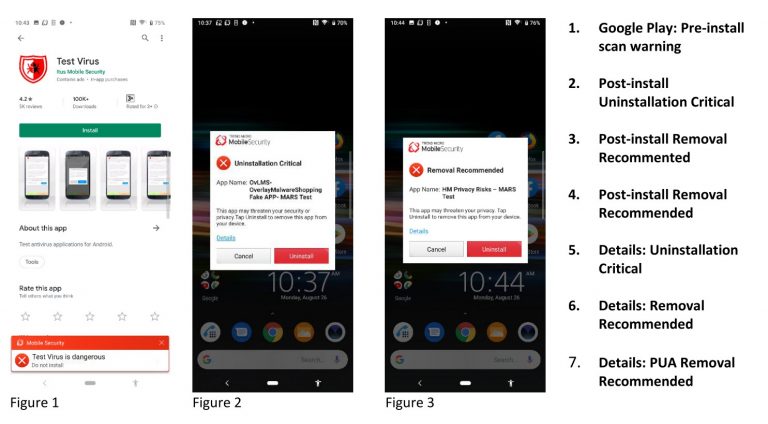

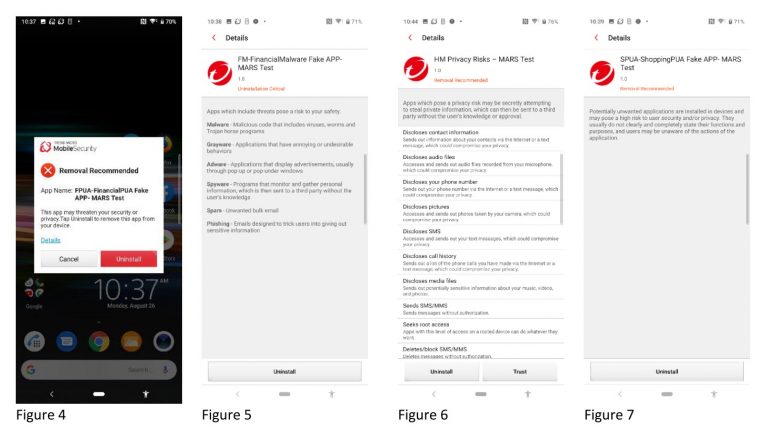

Trend Micro può aiutarti a combattere contro lo stalkerware sul tuo dispositivo Android con Trend Micro Mobile Security. Può scansionare il tuo dispositivo prima, durante e dopo un download per rilevare per:

- Malware, definito come qualsiasi software progettato intenzionalmente per causare danni, che può includere un furto di dati privati.

- Applicazioni potenzialmente indesiderate (PUAS), classificate come “Grayware” (come lo stalkerware), che può essere creato sia da editori legittimi che illegittimi, ma che sono potenzialmente una minaccia per la tua sicurezza o privacy.

- Applicazioni ad alto rischio: un’estensione dei PUA, che rappresentano chiaramente un grave rischio per l’utente’S Privacy chiedendo troppo accesso ai tuoi dati personali.

A seconda del tipo di stalkerware, potrebbe rientrare in una qualsiasi delle categorie di cui sopra, ma la tendenza alla tendenza micro mobile può aiutare a combattere contro tutti loro. Di seguito sono riportati esempi di test tipici dei processi di protezione che fornisce contro malware Android, PUAS e Stalkerware.

Trend Micro offre anche protezione dai PUA su PC e Mac tramite Trend Micro Security, per far fronte alla più ampia minaccia di stalkerware su più piattaforme fisse e mobili. Trend Micro Antivirus per Mac fornisce anche protezione contro gli hack di webcam, che possono essere utilizzati per lo stalking.

Insieme, entrambe le soluzioni possono aiutarti a proteggerti – e desktop Windows e Mac e dispositivi mobili Android – Agarshi Stalkerware.

Tag: stalkerware, antimalware, antivirus, sicurezza endpoint, sicurezza mobile “

Trend Micro Apps Etichettate Spyware, vietato da Mac App Store

Trend Micro sta affrontando feroci critiche questa settimana.

Esso’S associato che molte delle sue app per consumatori macOS hanno raccolto dati personali senza autorizzazione, o almeno senza informato consenso. E la società di sicurezza’Le dichiarazioni pubbliche di S hanno coperto l’intera gamma di negazioni aggressive, scusa “scuse,” e un mea culpa completo.

Oops. Ma come diavolo potrebbe accadere? In questa settimana’S Blogwatch di sicurezza, Noi’Resta alla tendenza.

Il tuo umile Blogwatcher ha curato questi bit di bloggy per il tuo intrattenimento. Per non parlare di: Top 5 errori DJ ..

Le app anti-malware erano … malware?

Che cosa’s il craic? Guilherme Rambo può’t Aiught i suoi occhi: App App Store Mac Catturato Rubare e caricare la cronologia del browser:

Quando dai a un’app l’accesso alla tua home directory su macOS, anche se lo è’è un’app dall’app store Mac, dovresti pensarci due volte. [In questo caso] Apps distribuite da … Trend Micro, Inc., che includono DR. Unarchiver, dr. Più pulito e altri.

..

[Le app] raccolgono … l’utente’S Browser History da Safari, Google Chrome e Firefox … file separati specificamente dedicati alla memorizzazione dell’utente’S Recenti ricerche su Google [e] informazioni su altre app installate sul sistema … comprese le informazioni su da dove sono state scaricate, siano esse compatibili con 64 bit e la loro firma del codice. Tutte queste informazioni vengono raccolte al momento dell’avvio dell’app, che quindi crea un file zip e lo carica sullo sviluppatore’S server.

..

Il certificato emesso per il Domain Drcleaner.com è registrato come Trend Micro, Inc.

..

“Dr. Unarchiver” [era] il no. 12 APP GRATUITA più popolare nell’App Store USA Mac. Questo è un enorme problema di privacy.

Dove sono andati quei dati? Thomas Reed recita Le app per Mac App Store stanno rubando i dati degli utenti:

Alcuni di questi dati vengono effettivamente inviati ai server cinesi, che potrebbero non essere soggetti agli stessi rigorosi requisiti relativi all’archiviazione e alla protezione delle informazioni di identificazione personale come le organizzazioni basate negli Stati Uniti o nell’UE.

..

Apri tutti i file … noi’ve ha visto diverse applicazioni di truffa come questa, che dirottano il sistema’S Funzionalità … Quando l’utente apre un file non familiare, questa app (e altri piacciono) si apre e promuove alcuni software antivirus. [Ma] stava caricando un file [per] aggiornamento.Appletuner.Trendmicro.com [contenente] navigazione e cronologia di ricerca.

..

Dr. Antivirus … abbiamo osservato lo stesso modello di esfiltrazione di dati vista in apertura qualsiasi file [ma] conteneva anche un file interessante denominato app.plist, che conteneva informazioni dettagliate su ogni applicazione trovata sul sistema. … Non c’era nulla nell’app per informare l’utente di questa raccolta di dati e non c’era modo di rinunciare.

..

Dr. Cleaner … abbiamo osservato gli stessi dati raccolti … meno l’elenco delle applicazioni installate. Non c’è davvero una buona ragione per un “pulizia” app per raccogliere questo tipo di dati utente, anche se gli utenti sono stati informati. … Abbiamo scoperto che il sito Web Drcleaner [Dot] Com veniva utilizzato per promuovere queste app. I record di Whois hanno identificato un individuo che vive in Cina e avendo una Foxmail.com Indirizzo e -mail.

Ma che dire di Apple’S coinvolgimento? Howard Oakley parla EavesDroppers dell’app Store:

Mela’S App Store [è] nella maggior parte … come una vendita di jumble, pieno di articoli di origine dubbi. Là’non è un tipo di controllo di qualità, esso’È quasi impossibile da navigare, e francamente un imbarazzo per un marchio premium come Apple.

..

Sono sbalordito dal fatto che Apple … continui a vendere o regalare … quattro prodotti [che] i ricercatori della sicurezza hanno dimostrato una pausa Apple’s Regole e abusano gravemente l’utente’S Privacy. Questo dopo il keynote al WWDC 2018 pronunciato:

..

“Crediamo che i tuoi dati privati dovrebbero rimanere privati … e pensiamo che dovresti avere il controllo di chi lo vede.”

..

L’App Store può sopravvivere? … Porto’Gli utenti hanno finalmente perso la fiducia nella sua insipida garanzia che le sue app sono schermate e controllate da Apple e sono ‘sicuro’?

..

Quanti altri nel negozio potrebbero rivelarsi altrettanto dannosi? … L’App Store rimane un grosso problema per Apple e fino a quando non affronterà questi problemi continuerà a offuscare l’intero marchio.

Cosa ha detto Tim Cook sull’essere il violazione della privacy “equivalente al cancro”? Patrick Wardle chiama questo tipo di comportamento ingannevole:

Probabilmente ti fidi delle applicazioni nell’App Store ufficiale Mac. E perché non dovresti tu?

..

È allettante chiedersi se il taglio del 30% di Apple di ogni vendita di questa app massicciamente popolare abbia portato a inazione così eclatante. E non sembra che le loro lodevoli dichiarazioni sul supporto della privacy dell’utente siano purtroppo solo parole?

Allora cosa fa Eva Yi-Hwa Chen’S Mob deve dire da solo? Offrono due o più sdolini anonimi Risposte alle tue domande sulle nostre app:

Riporta che Trend Micro è “rubare i dati utente” e inviarli a un server non identificato in Cina sono assolutamente falsi.

..

Dr Cleaner, Dr Cleaner Pro, DR. Antivirus, dr. Unarchiver, dr. Batteria e Duplicate Finder raccolti e caricato una piccola istantanea della cronologia del browser su base una tantum, coprendo le 24 ore prima dell’installazione. Questo è stato … fatto per scopi di sicurezza (per analizzare se un utente aveva recentemente incontrato adware o altre minacce).

..

La potenziale raccolta e l’uso dei dati sulla cronologia del browser sono stati divulgati esplicitamente [e] accettati dagli utenti per ciascun prodotto durante l’installazione. … I dati sulla cronologia del browser sono stati caricati su un u.S.-server basato.

..

Ci scusiamo con la nostra comunità per preoccupazione che avrebbero potuto provare e possono rassicurare tutto ciò che i loro dati sono al sicuro e in nessun momento è stato compromesso. … Abbiamo completato la rimozione delle funzionalità di raccolta del browser tra i nostri prodotti di consumo in questione. … Abbiamo scaricato permanentemente tutti i registri legacy.

..

Riteniamo di aver identificato un problema fondamentale che è umilmente il risultato dell’uso di librerie di codice comune. … questo è stato corretto.

..

Noi’Ve sempre mirato alla piena trasparenza. … Questo incidente ha messo in evidenza un’opportunità per ulteriori miglioramenti. A tal fine, stiamo attualmente esaminando e rivisitando la divulgazione dell’utente, i processi di consenso e i materiali pubblicati per tutti i micro prodotti Trend.

Oh! Dalla negazione aggressiva, attraverso scusa-non-scusa “scuse,” a full-on colpa mia in 48 ore? Mikko Hypponen non dorme mai: [Voi’RIVENTI – ED.”

Bad Day per Trend Micro. La maggior parte delle loro app Mac OS X sono state cacciate da Apple dopo che è stato scoperto che stavano raccogliendo e inviando informazioni private.

..

In un aggiornamento, Trend annuncia di aver eliminato permanentemente i dati raccolti dai sistemi degli utenti. Cosa succede ora ai casi in cui gli utenti hanno emesso una richiesta GDPR [Accesso all’oggetto] per i propri dati?

È tempo per un epico rant di Twitter? Gary Williams—@Garyw_—Oblighes:

Quando le società di sicurezza violano la fiducia dell’utente, qualcosa è seriamente sbagliato. @Trendmicro deve soffrire per questo.

..

Quindi, se ho letto bene, è una raccolta unica che è assolutamente richiesta dal prodotto, tranne per il fatto che possono semplicemente rimuovere quella “funzione” dal prodotto. … qualcosa non si somma.

..

Uno dei prodotti per cui Trend Micro ha raccolto la storia del browser era “Dr. Batteria “Un’app per il Mac che ha monitorato la salute della batteria. Perché tale app ha bisogno di tali informazioni? [Non aveva alcun motivo legittimo per raccogliere tali dati.

..

Ora stanno dicendo che hanno usato una biblioteca condivisa che “è successo” per avere questa funzionalità. Che cosa? Nessuno ha individuato questo? … Mi chiedo se qualche dev alla tendenza abbia sollevato questo come preoccupazione?

..

Mi mancano le parole. Come puoi definirti una società di sicurezza? … Il certificato utilizzato ha un sacco di San. Il primo ho scelto l’elenco. … Per un’azienda che è presumibilmente una società di sicurezza, questo è ingiustificabile. Quali altri problemi di “configurazione minore” hanno sui loro siti? nei loro database e così via? [A] litania di problemi.

..

Le aziende devono prendere in considerazione l’aggiunta di persone con conoscenza della sicurezza al consiglio.

Ma non è’t questo solo un problema unico? Erwin Geirnaert e gli amici non pensano:

Nel 2013 … quello che abbiamo trovato è … Trend Micro Scansioni qualsiasi pagina Web che visiti nel loro datacenter, comprese pagine protette come Dropbox Links, Financial Pages.

..

Scaricano anche l’intera pagina. Quindi, se ricevi un link a informazioni riservate, ad esempio la tua slittamento salariale o un Excel con i tuoi clienti che non è protetto con l’autenticazione ma protetti solo con una chiave di sessione nell’URL, hanno pieno accesso ai dati.

..

E questo è stato confermato dal giornalista belga @koenvervloesem.

Quello che fanno anche è visitare la pagina web stessa.

..

Lo vediamo nei test di phishing: se una vittima usa Trend Micro, c’è un rapido successo da TM sulla nostra pagina di phishing. Quindi sanno sicuramente cosa stai navigando.

..

E gli aggressori sanno cosa stai usando AV. 🙂

E Hank Nussbacher lo chiama vecchie notizie:

Nel 2013 ho scoperto che Hashserver TrendMicro Anti-SPAM è stato esfiltrante dati tramite DNS come: xxxxxxxx.Yyyyy.hashserver.cs.Trendmicro.com

Nel frattempo, questo Codardo anonimo non è’Sorpreso di vedere una società anti-malware che spinge lo spyware:

I venditori anti-virus sono la fonte della maggior parte dei virus informatici del mondo. In quale altro modo pensi che rimangono in attività?

La morale della storia? Audit le app sui tuoi Mac BYOD. E non dare mai per scontato un “curato” L’app store ti proteggerà dal malware.

E infine …

Hai letto Blogwatch di sicurezza di Richi Jennings. Richi cura i migliori pezzi di bloggy, i migliori forum e i siti Web più strani … quindi non’deve. L’odio può essere indirizzata a @Richi o SBW @RICHI.UK. Chiedi al tuo medico prima di leggere. Il tuo chilometraggio può variare. E & oe.

Fonte immagine: Andrew Weber (CC0)

Continua a imparare

- Impara dai tuoi coetanei SecOps Con TechBeacon’sstate of SecOPS 2021 Guide. Inoltre: scarica le operazioni di Cyberres 2021 State of Security.

- Ottieni una maniglia su Secops Toolingcon la guida di TechBeacon, che include il radar Gigaom per SIEM.

- Il futuro è la sicurezza come codice. Scopri come DevSecops ti porta lì con la guida di TechBeacon. Inoltre: consultare il rapporto sondaggio SANS Devsecops per le informazioni chiave per i professionisti.

- Salire sulla resilienza informatica con la guida di TechBeacon. Inoltre: prendi la valutazione della resilienza informatica.

- Metti tutto in azione con la guida di TechBeacon a un moderno centro operativo di sicurezza.

Trend Micro Study rileva che il 39% dei dipendenti accede ai dati aziendali su dispositivi personali

Dallas, settembre. 14, 2020 / PRNewswire / – Trend Micro Incorporated (TYO: 4704; TSE: 4704), il leader nella sicurezza del cloud, oggi hanno rilasciato i risultati del sondaggio che mostrano dispositivi smart home e le loro app rappresentano un importante legame debole nella catena di sicurezza informatica aziendale come le linee tra lavoro e sfugge di vita domestica sempre più sfumature.

Trend Micro’s Testa tra le nuvole Studio ha esaminato più di 13.000 lavoratori remoti in 27 paesi per scoprire di più sulle abitudini delle forze di lavoro distribuite durante la pandemica. Ha rivelato che il 39% dei lavoratori utilizza dispositivi personali per accedere ai dati aziendali, spesso tramite servizi e applicazioni ospitate nel cloud. Questi smartphone, tablet e laptop personali possono essere meno sicuri degli equivalenti aziendali ed esposti alle app e ai gadget IoT vulnerabili sulla rete domestica. Più di un terzo (36%) dei lavoratori remoti intervistati non dispongono di protezione da password di base su tutti i dispositivi personali, ad esempio.

Dr Linda K. Kaye, un esperto di cyberpsicologia ha dichiarato: “Il fatto che così tanti lavoratori remoti utilizzino dispositivi personali per accedere a dati e servizi aziendali suggerisce che potrebbe esserci una mancanza di consapevolezza sui rischi di sicurezza associati a questo. La formazione su misura della sicurezza informatica che riconosce la diversità dei diversi utenti e i loro livelli di consapevolezza e atteggiamenti nei confronti dei rischi sarebbero utili per aiutare a mitigare eventuali minacce di sicurezza che possono derivare da questi problemi.”

Più della metà (52%) dei lavoratori remoti globali ha dispositivi IoT collegati alla propria rete domestica, il 10% utilizzando marchi meno conosciuti, lo studio ha rivelato. Molti di questi dispositivi, specialmente da marchi più piccoli, hanno punti deboli ben documentati come le vulnerabilità del firmware non patch e gli accessi non sicuri. Questi potrebbero teoricamente consentire agli aggressori di ottenere un punto d’appoggio nella rete domestica, quindi utilizzare dispositivi personali non protetti come pietra di passo nelle reti aziendali a cui sono collegati.

Esiste un ulteriore rischio per le reti aziendali dopo il blocco se le infezioni da malware raccolte a casa vengono portate fisicamente in ufficio tramite dispositivi personali non garantiti nelle organizzazioni con pratiche di BYOD (BEAT-Your-Owne-Onne-Device).

La ricerca ha anche rivelato che il 70% dei lavoratori remoti globali collega laptop aziendali alla rete domestica. Sebbene queste macchine siano probabilmente meglio protette rispetto ai dispositivi personali, esiste ancora un rischio per i dati e i sistemi aziendali se gli utenti sono autorizzati a installare applicazioni non approvate su questi dispositivi per accedere ai dispositivi IoT domestici.

“L’IoT ha potenziato dispositivi semplici con calcolo e connettività, ma non necessariamente adeguate capacità di sicurezza”, ha affermato Bharat Mistry, principale stratega di sicurezza di Trend Micro. “Potrebbero effettivamente semplificare la vita degli hacker aprendo backdoors che potrebbero compromettere le reti aziendali. Questa minaccia è amplificata come un’età di lavoro remoto di massa offusca i confini tra dispositivi privati e aziendali, mettendo i dati personali e commerciali nella linea di fuoco. Ora più che mai, è importante che le persone si assumano la responsabilità della loro sicurezza informatica e che le organizzazioni continuino a educare i propri dipendenti sulle migliori pratiche.”

Trend Micro raccomanda i datori di lavoro assicurarsi che i loro lavoratori remoti siano conformi alle politiche di sicurezza aziendale esistenti o, se necessario, le aziende dovrebbero perfezionare queste regole per riconoscere la minaccia della pratica BYOD e dei dispositivi e delle applicazioni IoT.

Le aziende dovrebbero anche rivalutare le soluzioni di sicurezza che offrono ai dipendenti utilizzando le reti domestiche per accedere alle informazioni aziendali. Il passaggio a un modello di sicurezza basato su cloud può alleviare molti rischi di lavoro remoti in modo altamente efficiente in termini di costi ed efficaci.

Di Trend Micro

Trend Micro, leader globale nella sicurezza informatica, aiuta a rendere il mondo sicuro per lo scambio di informazioni digitali. Sfruttando oltre 30 anni di competenze di sicurezza, ricerca globale sulle minacce e innovazione continua, Micro di tendenza consente la resilienza per aziende, governi e consumatori con soluzioni connesse attraverso carichi di lavoro cloud, endpoint, e -mail, iiot e reti. La nostra strategia di sicurezza XGEN ™ alimenta le nostre soluzioni con una miscela intergenerazionale di tecniche di difesa delle minacce che sono ottimizzate per gli ambienti chiave e sfruttare l’intelligenza delle minacce condivise per una protezione migliore e più rapida. Con oltre 6.700 dipendenti in 65 paesi e la ricerca e l’intelligence delle minacce globali più avanzate al mondo, Trend Micro consente alle organizzazioni di proteggere il loro mondo connesso. www.Trendmicro.com.

Trend di origine Micro incorporato