UAC protegge dal malware

UAC ti protegge dall’unità di attacchi software dannosi?

UAC, o controllo dell’account utente, è una funzione di sicurezza di Windows che spinge gli utenti ad approvare determinate azioni, inclusa l’installazione del software. Sebbene l’UAC sia stato criticato in passato, è importante mantenerlo mentre più malware sta disabilitando questo strumento per nascondere la loro presenza su PC infetti.

1. Cos’è UAC e perché è importante?

UAC è una funzione di sicurezza di Windows che spinge gli utenti ad approvare determinate azioni, come l’installazione del software. È importante perché aiuta a difendere il tuo PC da hacker e software dannoso.

2. Uac era universalmente odiato in passato?

Sì, UAC era universalmente odiato quando è stato introdotto in Vista. Sia dal punto di vista dell’usabilità che da un punto di vista della sicurezza, non è stato ben accolto dagli utenti.

3. Perché Microsoft ha minimizzato UAC in Windows 7?

Microsoft ha minimizzato UAC in Windows 7 dopo aver ricevuto feedback che gli utenti si stavano infastidendo con i prompt frequenti. Miravano a trovare un equilibrio tra usabilità e sicurezza.

4. In che modo gli aggressori disabilitano UAC?

Gli aggressori possono disabilitare l’UAC sfruttando le vulnerabilità di “elevazione del privilegio” o ingannando gli utenti nel fare clic su “OK” sui suggerimenti UAC. Questo può essere realizzato con vari mezzi.

5. Quali varianti di malware possono spegnere UAC?

Alcune delle minacce di malware più comuni, come la famiglia del virus della salità, Alureon Rootkit, il Bancos Banking Trojan e il falso software antivirus, hanno varianti che possono disabilitare UAC.

6. Qual è la prevalenza di UAC spegne a causa del malware?

Quasi un numero di PC su quattro che hanno riportato i rilevamenti di malware a Microsoft hanno spento UAC, a causa delle buffonate di malware o dell’azione dell’utente.

7. UAC è stato senza problemi sul lato tecnico?

No, UAC ha avuto la sua parte di problemi tecnici. Prima del rilascio di Windows 7, è stato scoperto un bug che ha permesso agli hacker di ottenere diritti di accesso completo sfruttando il codice Microsoft preapprovato. Microsoft in seguito ha affrontato questo problema.

8. Gli utenti possono accendere o spegnere UAC su Windows Vista e Windows 7?

Sì, gli utenti possono accendere o spegnere UAC in Windows Vista e Windows 7. Le istruzioni per farlo sono disponibili nel link fornito.

9. Perché gli utenti dovrebbero mantenere UAC acceso?

Gli utenti dovrebbero tenere acceso UAC perché aggiunge un ulteriore livello di protezione contro software dannoso e modifiche non autorizzate al sistema.

10. UAC è una soluzione infallibile contro tutti i tipi di attacchi di malware?

Mentre UAC fornisce un ulteriore livello di sicurezza, non è una soluzione infallibile contro tutti i tipi di attacchi di malware. È importante utilizzare altre misure di sicurezza, come il software antivirus e le abitudini di navigazione sicure, in combinazione con UAC.

Nel complesso, UAC è un’importante funzionalità di sicurezza in Windows che dovrebbe essere mantenuta per proteggere da attacchi software dannosi. È fondamentale per gli utenti rimanere vigili e praticare abitudini informatiche sicure per migliorare la sicurezza generale.

UAC ti protegge dall’unità di attacchi software dannosi

Permettere’S Guarda Erebus Ransomware come esempio:

Il malware disattiva l’UAC di Windows, avverte Microsoft

Microsoft questa settimana ha invitato gli utenti a mantenere accesa una funzione di sicurezza Windows spesso criticata, anche se ha affermato che più malware sta disabilitando lo strumento.

Il controllo dell’account utente (UAC) è la funzionalità che ha debuttato in Vista e rivista in Windows 7 che spinge gli utenti ad approvare determinate azioni, inclusa l’installazione del software.

UAC era “universalmente odiato” a Vista, ed è stata una grande lamentela per il sistema operativo senza successo, ha detto un analista di sicurezza di Gartner più di due anni fa.

“Dal punto di vista dell’usabilità, nessuno era felice. E dal punto di vista della sicurezza, nessuno era felice, perché sapevamo che le persone hanno “fatica clicca”, ha detto John Pescatore di Gartner nei mesi precedenti il lancio di Windows 7.

Microsoft ha preso a cuore le lamentele e ha minimizzato UAC in Windows 7 dopo che i suoi dati hanno mostrato che gli utenti si sono irritati quando hanno affrontato più di due di questi suggerimenti in una sessione al computer.

Questa settimana, il Malware Protection Center (MMPC) di Microsoft ha dichiarato che il malware stava sempre più disattivando UAC come un modo per mascherare la sua presenza su PC infetti.

Per disabilitare UAC, il codice di attacco deve sfruttare un bug che consente all’hacker di ottenere diritti amministrativi – Microsoft chiama quei difetti di “elevazione del privilegio” o indurre l’utente a fare clic su “OK” su un prompt UAC.

Apparentemente, nessuno dei due è difficile.

Alcune delle minacce più comuni ora in circolazione-tra cui la famiglia di virus Sality, Alureon Rootkit, il Bancos Banking Trojan e il falso software antivirus-hanno varianti in grado di spegnere UAC, ha affermato Joe Faulhaber del team MMPC in un post sul blog del gruppo.

Un worm, soprannominato “Rorpian” da Microsoft, è particolarmente innamorato della tattica anti-UAC: in oltre il 90% dei casi che coinvolgono Rorpian in un solo giorno, MMPC ha osservato il worm che disabilita l’UAC sfruttando una vulnerabilità delle finestre di quattro anni.

Quasi un numero di PC su quattro che hanno riportato i rilevamenti di malware a Microsoft hanno spento UAC, a causa delle buffonate di malware o perché l’utente lo ha disattivato.

Anche l’UAC non è stato senza problemi dal lato tecnico. Mesi prima del debutto di Windows 7, una coppia di ricercatori ha rivelato un bug nella funzionalità che gli hacker potevano usare per Piggyback sul codice Microsoft preapprovato per ingannare Windows 7 nel concedere i diritti di accesso completo al malware.

Sebbene Microsoft inizialmente ha respinto i loro rapporti, in seguito ha cambiato UAC.

Faulhaber ha fornito un collegamento alle istruzioni per accendere o disattivare l’UAC su Vista. Possono anche essere usati su Windows 7, ma il passaggio finale è quello di tirare il cursore per “mai avvisare” di disattivare UAC.

Gregg Keizer Copre Microsoft, problemi di sicurezza, Apple, browser Web e ultime notizie generali sulla tecnologia per ComputerWorld. Segui Gregg su Twitter su @gkeizer, su Google+ o iscriviti al feed RSS di Gregg . Il suo indirizzo e-mail è [email protected].

- Sicurezza

- Malware

- finestre

- Microsoft

- Piccolo e medio business

Copyright © 2011 Idg Communications, Inc.

UAC ti protegge da “Drive da” attacchi software dannosi?

Iscriviti per un nuovo account nella nostra comunità. È facile!

Registrazione

Hai già un account? Accedi qui.

Altre opzioni di condivisione.

Recentemente navigando 0 membri

- Nessun utente registrato che visualizzano questa pagina.

Attività

Personale

- Indietro

- Personale

- Malwarebytes per Windows

- Malwarebytes per Mac

- Malwarebytes Privacy VPN

- Guardia del browser di Malwarebytes

- Malwarebtyes adwcleaner

- Malwarebytes per Chromebook

- Malwarebytes per Android

- Malwarebytes per iOS

Attività commerciale

- Indietro

- Attività commerciale

- Protezione endpoint

- Protezione endpoint per i server

- Protezione e risposta endpoint

- Rilevamento e risposta endpoint per server

- Risposta degli incidenti

- Sicurezza dell’endpoint

Moduli aziendali

- Indietro

- Moduli aziendali

- Filtro DNS

- Vulnerabilità e gestione delle patch

- Rediazione per Crowdstrike®

Partner

Imparare

Comincia qui

Tipo di malware/attacchi

Come si fa sul mio computer?

Truffe e grifts

Supporto

- Indietro

- Supporto personale

- Supporto aziendale

- Divulgazione della vulnerabilità

- Creare nuovo.

Informazioni importanti

Questo sito utilizza cookie: abbiamo inserito cookie sul tuo dispositivo per migliorare questo sito Web. Puoi regolare le tue impostazioni di cookie, altrimenti supponiamo che tu stia bene per continuare.

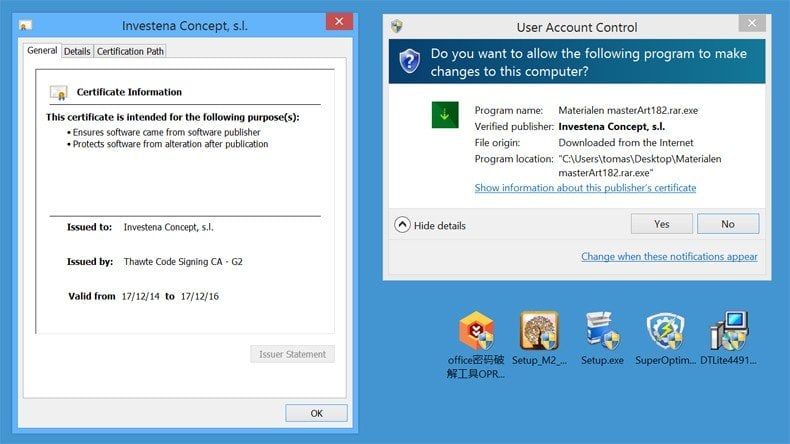

New Malware Exploit User Account Control (UAC)

Secondo Microsoft, la funzionalità di sicurezza dell’utente Account Control (UAC) integrata in tutte le moderne versione di Windows OS è progettata per aiutare a difendere il tuo PC contro hacker e software dannoso. Ogni volta che un programma tenta di apportare una modifica al PC, UAC avvisa l’utente e chiede l’autorizzazione. Quando ciò si verifica, gli utenti possono consentire le modifiche, rifiutare le modifiche o fare clic su un pulsante che visualizza ulteriori dettagli sul programma che tenta di apportare la modifica e quali modifiche specifiche sta tentando di apportare. Sfortunatamente, molte persone semplicemente scelgono ‘SÌ’ senza fare clic sul ‘Mostra dettagli’ Pulsante prima e questo è esattamente come un nuovo malware di prova di concetto noto come vergogna inganna le vittime. Nella maggior parte dei casi, UAC funziona molto bene. Spesso interrompe potenziali minacce di malware non consentendo al malware installato di apportare modifiche significative al PC senza il consenso dell’utente. Naturalmente, come la maggior parte delle altre considerazioni sulla sicurezza del PC, utilizzando efficacemente UAC significa che l’utente deve sapere quando consentire le modifiche tramite il prompt di escalation dei privilegi e quando rifiutare questi cambiamenti (i.e. Quando un programma sconosciuto tenta di apportare modifiche tramite il prompt UAC).

Vergognoso è stato sviluppato dal team di Spear Cylance mentre il gruppo stava ricercando potenziali modi per sovvertire i programmi durante l’escalation dei privilegi tramite UAC. Per capire come funziona questo malware, aiuta a capire come funziona UAC come originariamente destinato a Microsoft:

1. Un utente chiede a Windows Explorer di avviare un programma utilizzando i privilegi amministrativi.

2. Poiché Explorer è in esecuzione senza privilegi di amministrazione, richiede che il servizio AppInfo lanci il programma come amministratore.

3. AppInfo, in termini di termine, lancia il consenso, spingendo l’utente a confermare il programma utilizzando un’interfaccia sicura

4. All’utente viene chiesto di selezionare ‘SÌ’ O ‘NO’

5. Se sì, il consenso dice a AppInfo di avviare il programma con i privilegi di amministrazione. Se no, l’accesso viene negato e il programma non viene eseguito.

Una volta che il malware di vergogna è stato installato sul PC, lo scambio differisce perché la shell di vergogna all’interno di Windows Explorer chiede ad AppInfo di avviare un programma legittimo. La differenza è che questa richiesta include anche comandi arbitrari che potrebbero eseguire un assortimento di attività nefaste. L’unico modo in cui una potenziale vittima può dire la differenza è leggere il ‘Mostra dettagli” pulsante quando appare il prompt UAC. Cioè, ovviamente, se l’utente comprende effettivamente i comandi canaglia che sono stati aggiunti alla richiesta di un programma legittimo realizzato da Shameonuac.

Secondo Microsoft, il servizio AppInfo è stato progettato per facilitare la gestione delle applicazioni con privilegi di amministrazione. In altre parole, quando un programma necessita di privilegi amministrativi per operare, AppInfo innesca il prompt UAC che chiede agli utenti se desiderano che il programma apporti o meno. Cylance ha progettato UAC per colpire la CMD.exe (prompt dei comandi di Windows) e regedit.EXE (redattore del registro di Windows), ma Derek Soeder – un ricercatore per Cylance – afferma che “Sono sicuramente possibili più obiettivi.”

Quando si tratta di sfruttare il prompt dei comandi di Windows, vergogna assicura che l’utente riceva ancora il prompt dei comandi di amministrazione prevista una volta ‘SÌ” viene cliccato sul prompt UAC. La differenza è che il malware è autorizzato a eseguire un comando del proprio primo … con i privilegi di amministrazione.

Vergognoso funziona in modo leggermente diverso quando si tratta di sfruttare regedit.exe. In questo caso, le forze di malware si regedit.exe per installare un separato .File REG prima di chiedere Appinfo. Ciò si traduce in una seconda richiesta di elevazione [nascosta]. Secondo Soeder, questa richiesta aggiuntiva fa sì che AppInfo esegui un’istanza separata del consenso.processo exe. Questa istanza, tuttavia, funziona come sistema; In altre parole, con privilegi amministrativi. Ciò consente alla libreria di vergogna di essere eseguita prima di spingere l’utente. La libreria di malware modifica quindi i parametri inviati al ‘briccone’ consenso.Exe istanza – A sua volta sopprimendo il prompt del consenso. Sebbene l’utente veda ancora la finestra dell’editor di registro, ShameOnuac ha già eseguito comandi con i privilegi di sistema. Ciò significa che il malware ha già fatto il suo danno senza la necessità che l’utente faccia effettivamente fare clic ‘SÌ’ Sul prompt UAC (perché a questo punto il malware ha già eseguito il codice dannoso con i privilegi di amministrazione).

Ciò che rende questa iterazione malware così pericolosa è che non c’è modo di mitigare la minaccia di diventare vittima di questo exploit perché la vergogna non è’t una vulnerabilità, esso’s una caratteristica. Come tale,’è improbabile che una patch sia resa disponibile in qualsiasi momento nel prossimo futuro; A meno che Microsoft reinvenga completamente il modo in cui implementa UAC a livello amministrativo.

Questa minaccia è anche preoccupante perché dimostra che gli utenti potrebbero essere involontariamente elevando il malware da un semplice pericoloso a “game Over”, Secondo Soeder. In ogni caso, le informazioni che avvisherebbero un utente della minaccia sono disponibili se solo gli utenti avessero l’abitudine di controllare il ‘Mostra dettagli’ Box per qualsiasi richiesta di elevazione UAC. Sebbene la vergogna è una minaccia di malware di prova che ha’Sono stato visto in natura, il fatto che i ricercatori di sicurezza di Cylance abbiano pubblicato un rapporto dettagliato sulle loro scoperte significa che la vergogna potrebbe essere implementata in una pericolosa campagna di malware nel prossimo futuro. L’unico modo per proteggerti dalla vergogna o da qualsiasi altra minaccia di malware che sfrutta il servizio UAC è dare una buona occhiata ai dettagli di qualsiasi richiesta di escalation del privilegio che appare. Se ci sono comandi che Don’sembra essere familiare o se il prompt chiede l’autorizzazione per eseguire un programma legittimo che non hai’t Aperto esplicitamente, c’è una buona probabilità che questa vulnerabilità venga sfruttata davanti ai tuoi occhi. Rifiuta sempre qualsiasi richiesta di escalation del privilegio UAC che sembra sospetto in quanto il calo della richiesta potrebbe essere la cosa che protegge il tuo PC da uno sfruttamento ancora sconosciuto a seguito di questa vulnerabilità di Windows intrinseca.

Circa l’autore:

Karolis Liucveikis – Ingegnere del software esperto, appassionato di analisi comportamentale di app dannose.

Autore e operatore generale della sezione “Rimozione” di PCRISK. Co-ricercatore che lavora al fianco di Tomas per scoprire le ultime minacce e le tendenze globali nel mondo della sicurezza informatica. Karolis ha esperienza di oltre cinque anni di lavoro in questa filiale. Ha frequentato la KTU University e si è laureato in sviluppo del software nel 2017. Estremamente appassionato di aspetti tecnici e comportamento di varie applicazioni dannose. Contatta Karolis Liucveikis.

PCRISK Security Portal è portato da una società RCS LT. Le forze dei ricercatori della sicurezza hanno contribuito a educare gli utenti di computer sulle ultime minacce alla sicurezza online. Ulteriori informazioni sulla società RCS LT.

Le nostre guide di rimozione del malware sono gratuite. Tuttavia, se vuoi supportarci, puoi inviarci una donazione.

Su PCRISK

PCRISK è un portale di sicurezza informatica, che informa gli utenti di Internet sulle ultime minacce digitali. Il nostro contenuto è fornito da esperti di sicurezza e professionale Ricercatori di malware. Leggi di più su di noi.

Nuove guide di rimozione

- Allhypefeed.annunci com

- Elitemaximus adware (Mac)

- UnderwaterNewtab.com reindirizzamento

- ViewPointTools adware (Mac)

- Il mio browser estensione di estensione dirottatore

- Trunapol.Annunci XYZ

Attività di malware

Livello di attività di malware globale oggi:

Aumento del tasso di attacco di infezioni rilevate nelle ultime 24 ore.

Rimozione di virus e malware

Questa pagina fornisce informazioni su come evitare le infezioni da parte di malware o virus ed è utile se il sistema soffre di attacchi di spyware e malware comuni.

Guide di rimozione superiore

- Mr Beast Giveaway Pop-up Scam

- Hacker professionista è riuscito a hackerare la tua truffa e -mail del sistema operativo

- Geek Squad Email truffa

- Abbiamo violato la truffa e -mail del tuo sito web

- Hacker che ha accesso alla truffa e -mail del sistema operativo

- * Danneggerà il tuo computer. Dovresti spostarlo nella spazzatura. Pop-up (Mac)

Spotlight su ransomware: come il ransomware funziona parte 1

Codice sorgente non offuscato v Offuscato

Questo metodo è reso ancora più semplice mediante l’uso del software di offuscamento automatico. Questo software modifica automaticamente i dati del file in vari modi in modo che non lo faccia’assomiglia molto all’originale. Tuttavia, il file può comunque eseguire perfettamente bene.

Presto definizione: L’offuscamento è un processo attraverso il quale il ransomware cambia i dati del file in vari modi, quindi lo fa’sembra che il codice sorgente originale. Ciò nasconde il vero scopo del file pur consentendo il file da eseguire.

Una volta che il file offuscato ha iniziato a funzionare nel sistema, il ransomware si disimbellerà nella memoria.

Poiché gli offuscatori possono essere applicati più volte in molti livelli, il disimballaggio può persino verificarsi ripetutamente, a seconda delle configurazioni utilizzate. Un modo in cui questo disimballaggio funziona è attraverso l’iniezione di codice eseguita in un processo appena creato.

Bypass UAC

Il controllo dell’account utente (UAC) è una misura di sicurezza che Microsoft ha originariamente introdotto con Windows Vista. Basato su ‘Il principio del minimo privilegio,’ Windows per impostazione predefinita limita tutte le applicazioni sul computer ai privilegi utente standard. Se un’applicazione richiede privilegi più elevati, vedrai il pop-up seguente che appare sul tuo computer, richiedendo a un utente con diritti di amministrazione per confermare per continuare.

Notifica pop-up UAC

Questa è la parte spaventosa di come funziona il ransomware in questo particolare scenario: con il bypass UAC, il ransomware può impedire a questo popup di apparire in maiuscolo. Con UAC Bypass Ransomware opera a privilegi più elevati che gli consentono di apportare modifiche al sistema e interagire con altri programmi senza nemmeno realizzare.

Ma come fa esattamente questo?

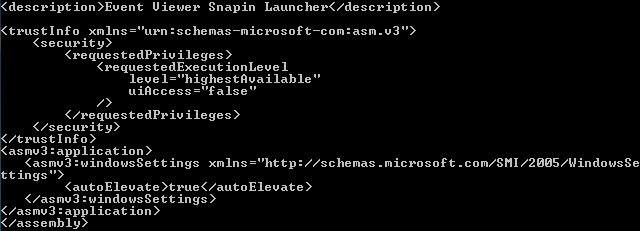

Permettere’S Guarda Erebus Ransomware come esempio:

Come esplorato in profondità da Matt Nelsen, Erebus si copia in un file chiamato casualmente nella stessa cartella dell’UAC. Quindi, modifica il registro di Windows per dirottare l’associazione per il .Estensione del file MSC. Ciò significa sostanzialmente che lancerà il nome Random Name Erebus Esecuted (.exe) invece di spingere il popup per autorizzazioni UAC.

Erebus inganna il tuo computer a aprire il file Erebus al livello di autorizzazioni più alte sul tuo computer. Ciò significa che tutto accade in background senza avvisarti o chiederti di approvare il lancio dell’applicazione.

Mentre Event Viewer funziona nella stessa modalità elevata (livello di amministrazione), il file eseguibile Eerebus lanciato (.exe) verrà anche lanciato con gli stessi privilegi. Ciò consente di bypassare completamente il controllo dell’account utente.

Definizione rapida: Il bypass di controllo dell’account utente (UAC) è un processo attraverso il quale il malware può elevare i propri privilegi a livello di amministrazione senza la tua approvazione, consentendogli di apportare modifiche al sistema come crittografare tutti i file.

Ma in che modo un bypass UAC evita il rilevamento?

Mentre il ransomware utilizzando l’iniezione di processo tenta di evitare il rilevamento attraverso l’uso della tecnologia di offuscamento, l’ultima tecnica di bypass UAC differisce nel suo approccio. Il ricercatore della sicurezza Matt Nelson spiega come sul suo blog e riassunto di seguito:

- La maggior parte (se non tutte) le precedenti tecniche di bypass UAC richiedevano la caduta di un file (in genere una libreria di link dinamico o DLL) nel file system. In questo modo aumenta il rischio che un utente malintenzionato venga catturato nell’atto o successivo quando viene studiato un sistema infetto, in particolare se il loro codice sorgente non viene offuscato come spiegato sopra. Poiché la tecnica di bypass UAC non lo fa’t Lascia cadere un file tradizionale, quel rischio extra per l’attaccante è mitigato.

- Questa tecnica di bypass UAC non richiede alcuna iniezione di processo come la tipica tecnica di offuscamento e iniezione del processo. Questo significa che l’attacco ha vinto’T essere contrassegnato da soluzioni di sicurezza che monitorano questo tipo di comportamento. (Nota: Emsisoft Solutions monitorano questo tipo di comportamento. Puoi saperne di più sulla nostra tecnologia di bloccante per comportamenti qui.)

Fondamentalmente, questo metodo riduce significativamente il rischio per l’attaccante perché può ottenere diritti di amministrazione senza dover rischiare l’utente dicendo di no. Mentre il principio di un bypass UAC è’t nuovo, ha guadagnato trazione ed è ora una caratteristica comune da includere un ransomware. Due esempi di malware che hanno usato questo sono il ransomware Erebus (discusso sopra) e il Trojan bancario Dridex, hanno adottato questo metodo e circolano dall’inizio del 2017.

Stabilire la persistenza: il ransomware si rende comodo

Occasionalmente il ransomware tenterà di rimanere nel tuo sistema il più a lungo possibile creando quella che viene chiamata persistenza. Ciò si assicura che il ransomware rimarrà sul sistema, continua a crittografare nuovi file mentre vengono copiati e persino infettano nuove vittime diffondendosi in altre unità.

Esistono molti modi diversi in cui ransomware può raggiungere la persistenza. Di seguito stiamo evidenziando quelli più comuni:

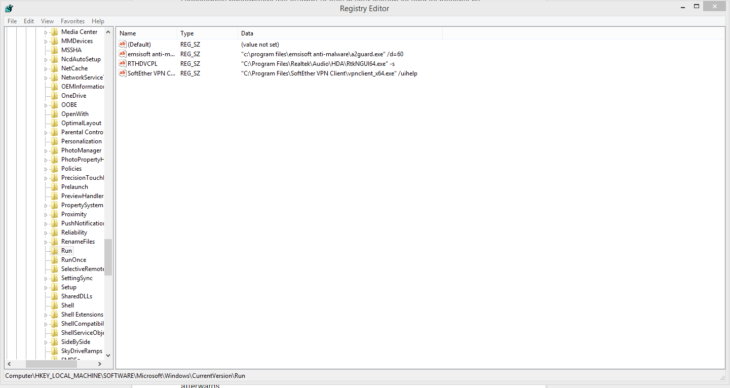

Tasti di posa di piantagione

Le chiavi di esecuzione si trovano nel registro, quindi ogni volta che un utente accede, i programmi che sono elencati sono eseguiti. Questi non vengono eseguiti in modalità provvisoria se non prefissati da un asterisco, il che significa che il programma verrà eseguito in modalità normale e di sicurezza. Se hai un ransomware persistente che sembra continuare a tornare ancora e ancora non importa quante volte ti pensi’VE ha ucciso, questo potrebbe essere il tuo problema.

Eseguire il tasto Esempio

Uno di questi esempi è il ransomware JavaScript RAA, che è apparso nel 2016.

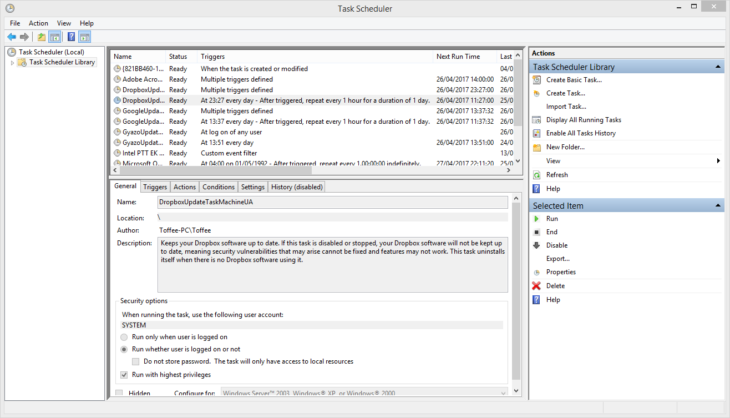

Pianificare un’attività

Le attività programmate sono un altro metodo che abbiamo visto l’uso del ransomware, consentendo una maggiore flessibilità di quando un programma dovrebbe essere eseguito. Ad esempio, è possibile impostare un programma da eseguire ogni 30 minuti, il che significa che vedi lo stesso malware all’avvio e ogni 30 minuti dopo. Alcune varianti di ransomware, come l’armadietto CTB o il crylocker, sono noti per impiegare questa tecnica.

Schermata di pianificazione delle attività

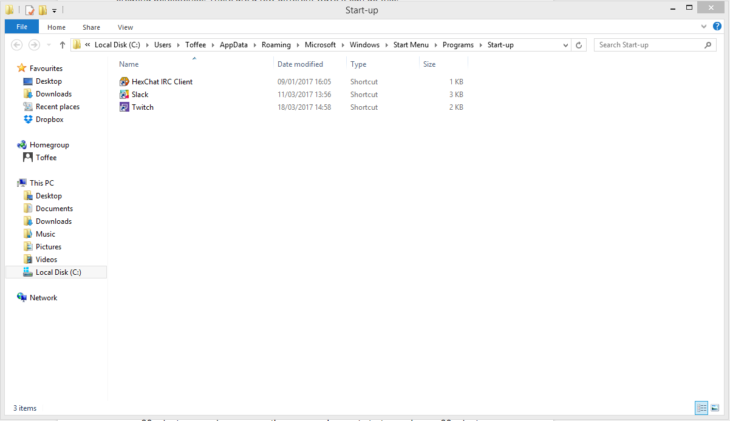

Incorporare un collegamento

Se un collegamento al file malware o copia del file malware si trova nella cartella di avvio, verrà eseguito quando il computer si avvia.

Un uso più sofisticato delle scorciatoie è stato recentemente osservato in ransomware come Spora. Prendendo in prestito le caratteristiche di un verme, il ransomware imposterà il ‘nascosto’ attributo a file e cartelle nella radice di tutte le unità. Creerà quindi scorciatoie (.lnk) con gli stessi nomi di quelli nascosti ed eliminare il simbolo della freccia associata nel registro che di solito indica un’icona. Il collegamento stesso conterrà gli argomenti per aprire il file o la cartella originale e il file ransomware, assicurando che il sistema continui a rimanere inutilizzabile fino a quando non viene disinfettato.

Server di comando e controllo: chiamare casa

Abbiamo visto come il ransomware fa strada nel tuo sistema. Una volta che il ransomware ha stabilito una presa aziendale, la maggior parte di essi comunicherà con un server di comando e controllo (noto anche come C2) dal tuo computer per una varietà di scopi.

Di solito useranno domini codificati o indirizzi IP, ma possono anche essere ospitati su siti Web hackerati. Prendi ad esempio Nemucod Ransomware. Questa famiglia di malware hackera i siti Web, aggiunge una cartella all’FTP (di solito denominato contatore) e utilizza quel sito come sito Web per ospitare non solo il malware che viene scaricato per infettare le vittime (lascia cadere il proprio ransomware debole e il Kovter Banking Trojan in genere), ma ospita anche il “Portale di pagamento”, dove la vittima va quindi a prendere il decrypter se hanno scelto di pagare.

In alternativa, viene impiegato un algoritmo di generazione di domini (DGA). Un DGA è un pezzo di codice nel ransomware che genererà e contatterà numerosi domini. L’autore di malware saprà in quale ordine è probabile che questi domini vengano generati e ne sceglieranno uno per registrarsi. Il vantaggio di DGA rispetto a domini codificati è che rende difficile abbattere tutti i domini in una volta, quindi c’è spesso da qualche parte per il ransomware e le pagine di pagamento del riscatto da ospitare.

Una volta stabilita la connessione, il ransomware può inviare informazioni sul tuo sistema al server, incluso;

- il sistema operativo che usi,

- Nome del tuo computer,

- il tuo nome utente,

- il paese in cui ti trovi,

- Il tuo ID utente,

- un indirizzo bitcoin generato,

- la chiave di crittografia (se viene generata dal malware).

Al contrario, il server C2 può inviare informazioni al ransomware, come la chiave di crittografia generata da server da utilizzare per crittografare i file, un indirizzo Bitcoin generato in cui ti verrà chiesto di pagare il riscatto, un ID utente per accedere al portale e all’URL del sito di pagamento (Nota: tratteremo questo aspetto in un prossimo post in questa serie).

In alcuni casi, il C2 può anche indicare al ransomware di scaricare altri malware una volta che ha finito di crittografare o di fare copie dei tuoi file da utilizzare per ricattarti per più soldi in futuro.

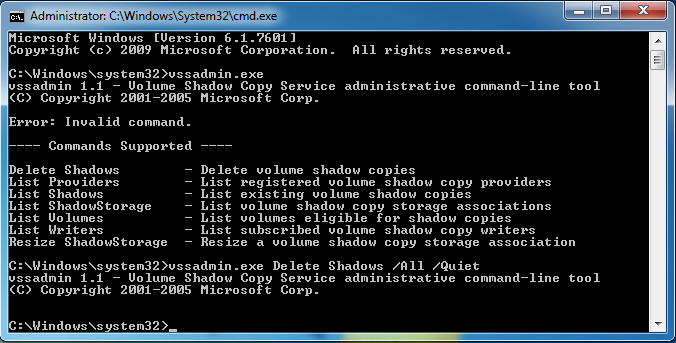

Rimozione di copie ombra: nessuna tornitura (su)

La fase finale in un ransomware’La acquisizione del sistema prima dell’inizio della crittografia è in genere la rimozione di eventuali copie ombra (o copie di backup automatica) dei file. Ciò impedisce alle vittime di tornare alle versioni non crittografate ed evitare di pagare il riscatto.

Volume Shadow Copy Service (VSS), originariamente incluso in Windows XP Security Pack 2, è un insieme di interfacce che possono essere impostate per creare automaticamente “backup” di file, anche quando sono in uso.

Questi backup vengono generalmente creati quando viene creato un punto di ripristino di Windows o di sistema. Ti consentono di ripristinare i file nelle versioni precedenti.

Eliminazione di copie ombra

Questo è qualcosa che il ransomware non vuole.

Ciò si traduce in ransomware di solito eliminando le istantanee usando il comando VSSADMIN.exe elimina ombre /all /quiet, e lo farà senza che non avvertono l’utente. Per fare ciò, necessita di autorizzazioni di amministratore ed è un altro motivo per cui il ransomware vorrebbe utilizzare un bypass UAC.

Conclusione

Come puoi vedere, ci sono vari modi in cui il ransomware prende il tuo sistema e tutti i tipi di modifiche che può apportare per renderlo inutilizzabile. Dall’ottenimento dei diritti di amministrazione o dal bypassarli del tutto, stabilendo la persistenza modificando le voci del registro e creando scorciatoie, alla comunicazione con un server di comando e controllo: come il ransomware funziona più sofisticato dal giorno.

Ora che capisci come il ransomware invade il tuo sistema, preparati a immergerti nel passaggio successivo dell’attacco: crittografia dei tuoi file. Resta sintonizzato per il prossimo post nella nostra serie nelle prossime settimane!

Mille grazie al software Emsisoft Antimalware per questo articolo. Contatta SWC per i tuoi prodotti Emsisoft.

Benvenuti nel South West Computable!

South West Computable è il fornitore di fiducia premium di supporto tecnico, hardware, software e servizi informatici, per affari, istruzione, industrie primarie e case in tutta la regione dal 1994.

Forniamo i più alti standard di vendite professionali, esperte, amichevoli, di assistenza e supporto locali per tutte le tue esigenze IT.

Offriamo soluzioni Windows e Apple.

Notizia

- Cinque suggerimenti per mantenere le password al sicuro

- Accedi fatture su Mac Mail

- Tempo fiscale 2021

- Il capo della tecnologia si dimette dopo 27 anni di commercio locale

- Proteggerti dalle infezioni da malware nel 2021

- Noi’RE ASSAGGIO – hai quello che serve?