Ubuntu 20.04 Usa NfTables?

Ubuntu per riprovare a cambiare iptables per utilizzare il backend NfTables

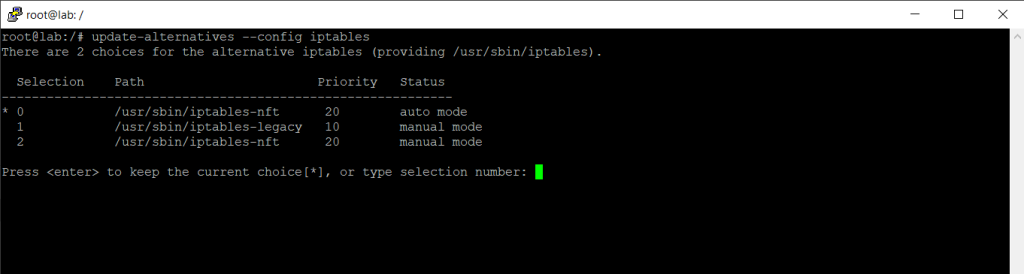

Come puoi vedere sotto quando si esegue il Aggiornatore-alternativo –config iptables comando, puoi anche passare all’eredità iptables attrezzo.

Riepilogo:

Ubuntu ha in programma di cambiare il back-end iptables a Nftables per impostazione predefinita nel prossimo Ubuntu 20.10 rilascio. Questa mossa segue altre distribuzioni come Fedora e Debian, che hanno già effettuato il passaggio a NfTables. NfTables offre vantaggi come una migliore gestione delle regole, prestazioni migliorate e un quadro più estensibile rispetto agli iptables.

Punti chiave:

- NFTABLE è un framework di filtraggio/classificazione dei pacchetti per il filtro del traffico di rete.

- Fornisce un framework di classificazione dei pacchetti in kernel basato su una macchina virtuale specifica per la rete (VM) e lo strumento di riga di comando NFT Userspace.

- NfTables sostituisce i vecchi popolari iptables, ip6Tables, Arptables ed Ebtables.

- Viene utilizzato in applicazioni come condivisione di connessioni Internet, firewall, contabilità IP, proxy trasparente, routing avanzato e controllo del traffico.

- Un kernel Linux> = 3.13 è richiesto, ma> = 4.14 è consigliato.

- Il pacchetto “iptables” in ubuntu 20.10 è in realtà “iptables-nft”, che controlla il modulo kernel NF_Tables.

- NFTables è considerato stabile e offre prestazioni migliori, gestione delle regole, benefici dell’API ed estensibilità rispetto agli iptables.

- Il passaggio a NfTables era stato precedentemente tentato in Ubuntu 20.04 ma ha affrontato problemi con LXD. Questi problemi sono stati affrontati.

- Ubuntu 20.10 dovrebbe avere il pieno supporto per NfTables e la maggior parte dei software, incluso LXD, dovrebbe essere compatibile.

- Gli utenti possono passare manualmente allo strumento iptables legacy se necessario.

Domande:

- Ciò che è nftables? NFTABLE è un framework di filtraggio/classificazione dei pacchetti per il filtro del traffico di rete.

- Quali sono i vantaggi di NfTables rispetto agli iptables? NFTables offre una migliore gestione delle regole, prestazioni migliorate, vantaggi dell’API ed estensibilità.

- Quali distribuzioni sono già passate a NfTables? Fedora e Debian hanno già effettuato il passaggio a NfTables.

- Quali problemi sono stati affrontati durante il precedente tentativo di passare a NfTables in Ubuntu 20.04? Il tentativo precedente ha affrontato problemi con LXD.

- Sono stati affrontati questi problemi? Sì, i problemi con LXD sono stati affrontati.

- È Ubuntu 20.10 previsto per avere il pieno supporto per NfTables? Sì, Ubuntu 20.10 dovrebbe avere il pieno supporto per NfTables.

- Gli utenti possono tornare allo strumento iptables legacy? Sì, gli utenti possono tornare agli iptables, se necessario.

- Quale versione del kernel è richiesta per NfTables? Un kernel Linux> = 3.13 è richiesto, ma> = 4.14 è consigliato.

- Quali applicazioni utilizzano NfTables? NFTABLE viene utilizzato in applicazioni come condivisione delle connessioni Internet, firewall, contabilità IP, proxy trasparente, routing avanzato e controllo del traffico.

- Quale pacchetto controlla il modulo kernel NF_Tables in Ubuntu 20.10? Il pacchetto “iptables” in ubuntu 20.10 è in realtà “iptables-nft”.

Risposta 1:

Il pacchetto “iptables” in ubuntu 20.10 è in realtà “iptables-nft”, il che significa che controlla il modulo kernel NF_Tables. Ciò consente agli utenti di utilizzare NfTables senza alcun problema. Tuttavia, il frontend di gestione predefinito utilizza ancora iptables-nft perché molti altri pacchetti Ubuntu dipendono pesantemente dagli iptables.

Risposta 2:

Se hai aggiornato da Ubuntu 20.04 a 20.10 E ancora vedere iptables installati, non implica che il processo di aggiornamento non sia riuscito. Le immagini di Ubuntu 20.10 per desktop e server si basa ancora su iptables e NfTables non è installato per impostazione predefinita. Canonical ha deciso di rimanere con iptables per ora. Da un punto di vista della sicurezza, non è un grosso problema in quanto iptables è ancora ampiamente utilizzato e supportato.

Ubuntu per riprovare a cambiare iptables per utilizzare il backend NfTables

Come puoi vedere sotto Wenn eseguendo il Aggiornatore-alternativo –config iptables comando, puoi anche passare all’eredità iptables attrezzo.

Programma per controllare le regole di filtraggio dei pacchetti da parte di NetFilter Project

Questo software fornisce un framework di classificazione dei pacchetti in kernel che è

Basato su una macchina virtuale specifica per rete (VM) e NFT Userspace

strumento di riga di comando. Il framework NFTABLE riutilizza il netfilter esistente

sottosistemi come l’infrastruttura di gancio esistente, il monitoraggio della connessione

Sistema, NAT, sottosistema di accodamento e registrazione degli utenti.

.

NfTables sostituisce i vecchi popolari iptables, ip6tables, arptables ed ebtables.

.

Il software netfilter e le nftables in particolare sono utilizzati in applicazioni come

Come condivisione delle connessioni Internet, firewall, contabilità IP, trasparente

proxy, routing avanzato e controllo del traffico.

.

Un kernel Linux> = 3.13 è richiesto. Tuttavia,> = 4.14 è consigliato.

Pacchetto di origine

Versioni pubblicate

- NfTables 0.9.3-2 in AMD64 (proposto)

- NfTables 0.9.3-2 in AMD64 (versione)

- NfTables 0.9.3-2 in ARM64 (proposto)

- NfTables 0.9.3-2 in ARM64 (versione)

- NfTables 0.9.3-2 in ARMHF (proposto)

- NfTables 0.9.3-2 in ARMHF (versione)

- NfTables 0.9.3-2 in PPC64el (proposto)

- NfTables 0.9.3-2 in PPC64el (versione)

- NfTables 0.9.3-2 in RISCV64 (versione)

- NfTables 0.9.3-2 in S390X (proposto)

- NfTables 0.9.3-2 in S390X (versione)

Ubuntu per riprovare a cambiare iptables per utilizzare il backend NfTables

Di nuovo durante l’Ubuntu 20.04 Ciclo c’è stato un tentativo di cambiare il back-end iptables a NfTables per impostazione predefinita. Quel piano è stato infine sventato da LXD al momento che ha incontrato problemi e altre ricadute. Ma ora tanti questi problemi dovrebbero essere affrontati e Debian Buster è passato a NfTables, la mossa verrà riattivata la prossima settimana per Ubuntu 20.10.

Distribuzioni come Fedora sono già passate a NfTables in passato, Debian è ora su di esso e Ubuntu 20.10 dovrebbe essere pronto per questo. NFTABLE come framework di filtraggio/classificazione dei pacchetti per il filtro del traffico di rete è molto stabile a questo punto e affronta i problemi con iptables. NFTables è generalmente considerato più veloce degli iptables, fornisce una migliore gestione delle regole, benefici API, più estensibili e altri vantaggi.

Balint Reczey of Canonical ha annunciato che la prossima settimana hanno intenzione di cambiare iptables per utilizzare il back-end NFTables. Ora che i problemi sono stati superati durante il loro Ubuntu 20.04 tentativo, dovrebbe essere una navigazione fluida la prossima settimana. Il valore predefinito può essere modificato ma la maggior parte del software (incluso LXD) dovrebbe ora avere il supporto completo per NFTables. Dettagli in questo post della mailing list.

Aggiornamento da 20.04 a 20.10 – iptables non sostituiti con nftables

Secondo questo articolo su Itsfoss.I commenti dovrebbero sostituire iptables dopo l’aggiornamento da 20.04 a 20.10. Nel mio caso non solo iptables sono ancora installati, ma manca anche a NFTables. Implica che il processo di aggiornamento non è riuscito e potrebbero esserci altri componenti mancanti? È un grosso problema dal punto di vista della sicurezza?

ha chiesto il 25 ottobre 2020 alle 16:45

Łukasz sypniewski łukasz sypniewski

795 1 1 badge d’oro 7 7 badge d’argento 9 9 badge in bronzo

2 risposte 2

Il pacchetto “iptables” in ubuntu 20.10 è in realtà “iptables-nft”, il che significa che controlla il modulo kernel NF_Tables.

Se lo desideri, puoi usare NfTables senza problemi. Basta installarlo.

Penso che il motivo per cui usa ancora iptables-nft come frontend management predefinito, sia che molti altri pacchetti Ubuntu sono ancora pesantemente a seconda degli iptables.

Risposta il 5 febbraio 2021 alle 3:07

Alvin Liang Alvin Liang

1.553 4 4 badge d’argento 15 15 badge in bronzo

Le immagini di Ubuntu 20.10 Per il desktop e il server si basa ancora su iftables, NfTables non è installato in nessuno dei due. Perché Canonical ha deciso di seguire ancora una volta i iftables. Quindi no, il tuo aggiornamento è andato bene sotto questo aspetto.

Risposta il 31 ottobre 2020 alle 9:32

Ferdinand Thommes Ferdinand Thommes

26 2 2 badge in bronzo

- 20.04

- iptables

- 20.10

- nftables

Il blog di Overflow

Imparentato

Domande sulla rete calda

Iscriviti a RSS

Feed di domande

Per iscriverti a questo feed RSS, copia e incolla questo URL nel tuo lettore RSS.

Design / logo del sito © 2023 Stack Exchange Inc; Contributi dell’utente autorizzati in CC BY-SA . Rev 2023.5.18.43439

Ubuntu e il logo Circle of Friends sono marchi di Canonical Limited e sono utilizzati su licenza.

Cliccando “Accetta tutti i biscotti”, Accetti che Stack Exchange può archiviare i cookie sul tuo dispositivo e divulgare informazioni in conformità con la nostra politica sui cookie.

Ubuntu 20.04 Usa NfTables?

26177 /105266898

Ubuntu 22.04

- Installa ubuntu

- Installare

- (01) Ottieni Ubuntu 22.04

- (02) Installa Ubuntu 22.04

- Impostazioni iniziali

- (01) Aggiungi un utente

- (02) Abilita l’utente root

- (03) Impostazioni di rete

- (04) Configurare i servizi

- (05) Sistema di aggiornamento

- (06) Configurare VIM

- (07) Configura sudo

- Server NTP

- (01) Configurare NTP Server (NTPD)

- (02) Configurare NTP Server (Chrony)

- (03) Configurare il client NTP

- Server SSH

- (01) Autenticazione password

- (02) SSH File Transfer (Ubuntu)

- (03) SSH File Transfer (Windows)

- (04) Autenticazione della coppia di chiavi SSH

- (05) Solo SFTP + Chroot

- (06) Usa ssh-agent

- (07) Usa SSHPASS

- (08) Usa SSHFS

- (09) SSH Port Forwarding

- (10) Usa SSH parallelo

- Server DNS / DHCP (DNSMASQ)

- (01) Installa dnsmasq

- (02) Configurare il server DHCP

- Server DNS (BIND)

- (01) Configurare per la rete interna

- (02) Configurare per la rete esterna

- (03) Configurare i file di zona

- (04) Verifica la risoluzione

- (05) Usa l’istruzione Visualizza

- (06) Imposta alias (CNAME)

- (07) Configurare il server secondario

- (08) DNS su HTTPS (server)

- (09) DNS su HTTPS (client)

- Server DHCP

- (01) Configurare il server DHCP

- (02) Configurare il client DHCP

- NFS

- (01) Configurare il server NFS

- (02) Configurare il client NFS

- (03) Strumento NFS 4 ACL

- iscsi

- (01) Conf iScsi Taregt (Targetcli)

- (02) Configurare ISCSI TAREGT (TGT)

- (03) Configurare l’iniziatore ISCSI

- Glusterfs

- (01) Installa GlusterFS

- (02) Configurazione distribuita

- (03) client GlusterFS

- (04) GlusterFS + NFS-GANESHA

- (05) Aggiungi nodi (mattoni)

- (06) Rimuovere i nodi (mattoni)

- (07) Configurazione della replica

- (08) distribuita + replica

- (09) Configurazione dispersa

- Ceph Quincy

- (01) Configurare il cluster Ceph #1

- (02) Configurare il cluster Ceph #2

- (03) Utilizzare il dispositivo a blocchi

- (04) Usa il file system

- (05) Cephfs + NFS-GANESHA

- (06) Ceph Object Gateway

- (07) Abilita Dashboard

- (08) Aggiungi o rimuovi OSDS

- (09) Aggiungi o rimuovi i nodi di monitoraggio

- Kvm

- (01) Installa KVM

- (02) Crea una macchina virtuale

- (03) Crea una macchina virtuale (GUI)

- (04) Funzionamento di base per VM

- (05) Installa strumenti di gestione

- (06) Impostazione della connessione VNC

- (07) Connessione VNC (client)

- (08) Configurare KVM nidificato

- (09) Migrazione dal vivo

- (10) Migrazione di archiviazione

- (11) Boot UEFI per VM

- (12) Abilita TPM 2.0

- (13) passthrough GPU

- (14) Usa virtualbmc

- Virtualbox

- (01) Installa VirtualBox

- (02) Crea macchine virtuali

- (03) Installa le ospiti

- (04) Crea macchine virtuali (GUI)

- Vagabondo

- (01) Installa Vagrant

- Podman

- (01) Installa Podman

- (02) Aggiungi immagini del contenitore

- (03) Accesso ai servizi di container

- (04) Usa Dockerfile

- (05) Utilizzare l’archiviazione esterna

- (06) Utilizzare l’archiviazione esterna (NFS)

- (07) Usa il registro

- (08) Base di rete Podman

- (09) Usa Docker CLI

- (10) Usa la compori Docker

- (11) Crea baccelli

- (12) Utilizzare per utenti comuni

- (13) Genera il file di unità di sistema

- Buildh

- (01) Installa buildah

- (02) Crea immagini da zero

- Minikube

- (01) Installa minikube

- (02) Uso di base

- Docker

- Kubernetes

- (01) Installa kubeadm

- (02) Configurare il nodo del piano di controllo

- (03) Configurare il nodo lavoratore

- (04) Distribuisci i pod

- (05) Configurare l’archiviazione esterna

- (06) Configurare il registro privato

- (07) Aggiungi nodi

- (08) Rimuovere i nodi

- (09) Abilita Dashboard

- (10) Distribuisci il server Metrics

- (11) Autoscaler del baccello orizzontale

- (12) Installa il timone

- (13) Provisioning dinamico (NFS)

- (14) Distribuisci Prometheus

- Microk8s

- (01) Installa microk8s

- (02) Distribuisci i pod

- (03) Aggiungi nodi

- (04) Abilita Dashboard

- (05) Utilizzare l’archiviazione esterna

- (06) Abilita registro

- (07) Abilita Prometeo

- (08) Abilita HELM3

- OpenStack Antelope

- (01) Panoramica dell’antilope

- (02) pre-requisiti

- (03) Configurare Keystone #1

- (04) Configurare Keystone #2

- (05) Configurare lo sguardo

- (06) Aggiungi immagini VM

- (07) Configurare Nova #1

- (08) Configurare Nova #2

- (09) Configurare Nova #3

- (10) Configurare il neutrone n. 1

- (11) Configurare il neutrone n. 2

- (12) Configurare il networking

- (13) Aggiungi nuovi utenti

- (14) Aggiungi sapori

- (15) Crea istanze

- (16) Crea istanze (Windows)

- (17) Configura Horizon

- (18) Aggiungi i nodi di calcolo

- (19) Conf neutron (nodo di controllo)

- (20) Conf neutron (nodo di rete)

- (21) Conf neutron (calcolo nodo)

- (22) Neutron Network (Flat)

- (23) Neutron Network (VXLAN)

- (24) Conf neutron OVN (rete)

- (25) Conf neutron OVN (Calco)

- (26) Neutron Network (Geneve)

- (27) Aggiungi nodi di calcolo (GPU)

- (28) conf cinder (nodo di controllo)

- (29) Conf Cinder (nodo di archiviazione)

- (30) Cinder Storage (LVM)

- (31) Cinder Storage (NFS)

- (32) Cinder Storage (multi-back)

- (33) Servizio di backup del cemento

- (34) Configurare il calore (nodo di controllo)

- (35) Configurare il calore (nodo di rete)

- (36) Come usare il calore

- (37) Configurare Barbican

- (38) Come usare il barbicano

- (39) Configurare Swift (nodo di controllo)

- (40) Configura Swift (nodo proxy)

- (41) Configurare SWIFT (nodo di archiviazione)

- (42) Come usare Swift

- (43) Conf Manila (nodo di controllo)

- (44) Conf Manila (nodo di archiviazione)

- (45) Usa Manila (dispositivo locale)

- (46) Conf Confente (nodo di controllo)

- (47) Confor designate (nodo di rete)

- (48) Come usare designare

- (49) Conf Octavia (nodo di controllo)

- (50) Conf Octavia (nodo di rete)

- (51) Crea l’immagine di carico

- (52) Come usare Octavia

- (53) Configurare Gnocchi

- (54) Conf Ceilometer (rete)

- (55) Conf Ceilometer (Calcola)

- (56) Come usare il ceilometro (nova)

- (57) Come utilizzare il ceilometro (lo sguardo)

- (58) Come utilizzare il ceilometro (ceppo)

- (59) Configurare Cloudkitty

- (60) Come utilizzare Cloudkitty

- (61) Conf Trove (nodo di controllo)

- (62) Conf Trove (nodo di rete)

- (63) Come usare Trove

- (64) Configurare Skyline

- OpenStack Zed

- Yoga OpenStack

- Openldap

- (01) Configurare il server LDAP

- (02) Aggiungi account utente

- (03) Configurare il client LDAP

- (04) LDAP su SSL/TLS

- (05) Replication OpenLDAP

- (06) Replica multi-master

- (07) Account Manager LDAP

- Nis

- (01) Configurare il server NIS

- (02) Configurare il client NIS

- (03) Configurare NIS secondario

- Apache2

- (01) Installa Apache2

- (02) Configurare le hostings virtuali

- (03) Configurare SSL/TLS

- (04) Abilita UserDir

- (05) Usa gli script CGI

- (06) Usa gli script PHP

- (07) PHP + PHP-FPM

- (08) Autenticazione di base

- (09) Configurare la cartella Webdav

- (10) Autenticazione di base + PAM

- (11) Autenticazione Kerberos

- (12) Configura mod_md

- (13) Configura mod_proxy

- (14) Configura mod_security

- (15) Configura mod_ratelimit

- (16) Configura mod_http2

- (17) Configura mod_evasive

- (18) Rapporto di registro: Awstats

- (19) Sistema di blog: WordPress

- (20) Web Mail: RoundCube

- Nginx

- (01) Installa nginx

- (02) Configurare le hostings virtuali

- (03) Configurare SSL/TLS

- (04) Abilita UserDir

- (05) Autenticazione di base

- (06) AUTH BASIC + PAM

- (07) Auth di base + Kerberos

- (08) Usa gli script CGI

- (09) Usa gli script PHP

- (10) proxy inverso nginx

- (11) Bilanciamento del carico Nginx

- (12) Usa il modulo Stream

- (13) Installa wiki.js

- PostgreSQL 14

- (01) Installa PostgreSQL

- (02) Settini per una connessione remota

- (03) Replica in streaming

- (04) Installa phppGadmin

- Mariadb 10.6

- (01) Installa MariaDB

- (02) MariaDB su SSL/TLS

- (03) Backup MariaDB

- (04) Replication MariaDB

- (05) Mariadb Galera Cluster

- (06) Installa phpmyadmin

- Mysql 8.0

- (01) Installa mysql

- (02) Mysql su SSL/TLS

- (03) Backup Mysqldump

- (04) Usa la funzione clone

- (05) Replica MySQL

- (06) Installa phpmyadmin

- Redis 6

- (01) Installa Redis

- (02) Funzionamento di base per il server

- (03) Funzionamento di base per il database

- (04) Impostazione SSL/TLS

- (05) Replication Redis

- (06) Configurare Redis Sentinel

- (07) Usa il benchmark Redis

- (08) Usa su Python

- (09) Utilizzare su PHP

- Afflusso

- (01) Installa afflusso

- (02) Gestione dell’utente di base

- (03) Gestione del database di base

- (04) Impostare la politica di conservazione

- (05) Abilita HTTPS

- (06) Backup e ripristino

- (07) Installa Telegraf

- (08) Visualizza con Grafana

- Server FTP

- (01) Installa VSFTPD

- (02) Installa ProfTPD

- (03) Client FTP (Ubuntu)

- (04) client FTP (Windows)

- (05) VSFTPD su SSL/TLS

- (06) ProfTPD su SSL/TLS

- Samba

- (01) cartella condivisa completamente accessibile

- (02) cartella condivisa limitata

- (03) Accesso alla condivisione dai clienti

- (04) Samba Winbind

- Server email

- (01) Installa postfix

- (02) Installa il dovecot

- (03) Aggiungi account utente di posta

- (04) Impostazione del client e -mail

- (05) Impostazione SSL/TLS

- (06) Imposta il dominio virtuale

- (07) Postfix + Clamav + Amavisd

- (08) Rapporto del registro della posta: PFLogsumm

- (09) Aggiungi utente di posta (utente virtuale)

- Calamaro

- (01) Installa i calamari

- (02) Configurare i client proxy

- (03) Imposta autenticazione di base

- (04) Configurare come proxy inverso

- Haproxy

- (01) Bilanciamento del carico HTTP

- (02) Impostazione SSL/TLS

- (03) Fare riferimento alle statistiche (Web)

- (04) Fare riferimento alle statistiche (CUI)

- (05) Bilanciamento del carico sul livello 4

- (06) Impostazioni ACL

- (07) Impostazioni ACL (L4)

- Prometeo

- (01) Installa Prometheus

- (02) Abilita Auth e HTTPS

- (03) Aggiungere il target di monitoraggio

- (04) Imposta notifica di avviso (e -mail)

- (05) Visualizza su Grafana

- (06) Imposta esportatore Blackbox

- Zabbix 6.0 lts

- (01) Installa Zabbix 6.0 lts

- (02) Impostazione iniziale

- (03) Modifica la password di amministrazione

- (04) Impostare l’host di destinazione di monitoraggio

- (05) Imposta SMTP per la notifica

- (06) Impostazione e -mail di notifica

- (07) Aggiungi target di monitoraggio (Ubuntu)

- (08) Aggiungi target di monitoraggio (Win)

- (09) Aggiungi il monitoraggio dell’articolo target

- (10) Configurare il proxy Zabbix

- Netdata

- (01) Installa NetData

- Sysstat

- (01) Installa Sysstat

- (02) Come usare Sysstat

- Cactus

- (01) Installa i cactus

- (02) Imposta Cacti

- (03) Impostazioni di monitoraggio

- (04) Imposta la notifica e -mail

- (05) Aggiungere il target di monitoraggio

- Auditd

- (01) Installa auditd

- (02) Cerca i registri con AUSEARCH

- (03) Visualizza i registri con Aureport

- (04) Aggiungi le regole di audit

- APPAMMor

- (01) Abilita / disabilita l’apparmo

- (02) Abilita / disabilita i profili

- (03) Crea profili: AA-Genprof

- (04) Crea profili: AA-AUTODEP

- Ufw

- (01) UFW BASIC UTILIZZO

- (02) Masquerade IP

- Nftables

- (01) Abilita il servizio

- (02) operazione di base NFTABLE

- Altri

- OpenScap – Audit di sicurezza

- Lynis – Audit di sicurezza

- Aiutante – ID basati su host

- PSACCCT – Contabilità di processo

- PWquality – Regole password

- Clamav – Antivirus

- ACL – Elenco di controllo degli accessi

- Rubino

- (01) Installa Ruby 3.0

- (01) Installa Ruby on Rails 7

- .NETTO

- (01) Installa .Net 6.0

- PHP

- (01) Installa PHP 8.1

- (02) Installa Laravel

- (03) Installa CakePHP

- JavaScript / TypeScript

- (01) Installa nodo.JS 12

- (02) Installa [n] comando

- (03) Installa angolare 12

- (04) Installa React

- (05) Installa successiva.js

- (06) nodo.JS + TypeScript

- Pitone

- (01) Installa Python 3.10

- (02) Installa Django 4

- Nvidia

- (01) Installa driver grafico

- (02) Installa un toolkit del contenitore

- (03) Installa Nvidia HPC SDK

- (04) Installa CUDA 11.5

- Tensorflow

- (01) Installa Tensorflow

- (02) Tensorflow Docker (CPU)

- (03) Tensorflow Docker (GPU)

- Ruggine

- (01) Installa la ruggine

- Andare

- (01) Installa GO

- Giava

- (01) Installa OpenJDK 8

- (02) Installa OpenJDK 11

- (03) Installa OpenJDK 17

- (04) Installa Tomcat 10

- (05) Installa Jenkins

- Altri

- Configurare RAID 1

- Crea certificati SSL (autonomo)

- Ottieni certificati SSL (crittografiamo)

- Cambia il livello run

- Imposta il fuso orario del sistema

- Imposta la locale del sistema

- Imposta il nome host

- Unisciti al dominio AD

- Ambiente desktop

- (01) Ambiente desktop Gnome

- (02) Ambiente desktop KDE

- (03) Desktop Environmen Cinnamon

- (04) Ambiente desktop per compagni

- (05) Ambiente desktop XFCE

- (06) Configurare VNC Server

- (07) Configurare il server XRDP

- (08) Cliente VNC: NOVNC

- Imposta quote del disco

- Visualizza le informazioni sulle impostazioni del disco

- Controlla la larghezza di banda della rete

- Configurare il bonding di rete

- JITSI MEET – Video Conference

- LSYNC – Sincronizzazione dei file

- RSYNC – Sincronizzazione dei file

- Grafana – Dashboard Web

- PowerShell – Commandline Shell

- Snappy – pacchetto gestire

- Gitlab – Project Manage

- Redmine – Gestione del progetto

- Usermin – Gestione del sistema

- Webmin – Gestione del sistema

- Cockpit – Gestione del sistema

- RSYSLOG – Gestisci del registro

- Journald – Gestisci del registro

- Elasticstack – Motore di ricerca++

- (01) Installa ElaSticSearch

- (02) Cluster Elasticsearch

- (03) Installa kibana

- (04) Installa metricbeat

- (05) Installa PacketBeat

- (06) Installa fileBeat

- (01) Installa Memcached

- (02) Uso di base

- (03) Usa su Python

- (04) Utilizzare su PHP

- (05) Utilizzare su Perl

- (01) Installa RabbitMQ

- (02) Usa su Python

- (03) Utilizzare su PHP

- (04) Usa su Ruby

- (05) Abilita l’interfaccia utente Web

- (06) Usa RabbitMQadmin

- (07) Configurare il cluster

- (01) Installa la sovversione

- (02) Accesso remoto ai repository

- (03) Imposta l’autorizzazione di accesso

- (04) Accesso HTTP a repository

- (05) Accesso dai client Windows

- (01) Installa Git

- (02) Accesso ai repository tramite SSH

- (03) Accesso ai repository tramite GIT

- (04) Accesso a Repos tramite HTTP

- (05) Crea repository condivisi

- (06) Installa GitWeb

- (07) Installa Git per Windows

- (08) Installa Tortoisegit

- (09) Usa Git-SVN

- (01) Installa Ansible

- (02) Uso di base Ansible

- (03) Usa PlayBook (BASIC)

- (04) Usa PlayBook (variabili)

- (05) Usa il playbook (quando)

- (06) Usa il playbook (notifica)

- (07) Usa il playbook (include)

- (08) Usa playbook (ruoli)

- (09) Installa Ansible AWX

- (10) AWX: Aggiungi inventari

- (11) AWX: Aggiungi credenziali

- (12) AWX: Aggiungi progetti

- (13) AWX: Aggiungi modelli di lavoro

- (14) AWX: eseguire lavori

- (01) Installa pacemaker

- (02) Imposta il dispositivo di recinzione

- (03) Imposta archiviazione condivisa LVM

- (04) Imposta Resource Cluster (NFS)

- (05) Imposta Resource Cluster (Apache2)

- (06) Accesso alla GUI Web

- (01) Configurare VPN Server

- (02) Configurare il client VPN

- (01) Configurare WireGuard Server

- (02) CONFIT CONF WIREGUARD (UBU)

- (03) Conf WireGuard Client (Win)

- (01) Installa NextCloud

- (02) Aggiungi account utente

- (03) Carica file

- (04) Usa le app di ufficio

- (05) Accesso tramite WebDav

- (06) Accesso tramite il client desktop

- (07) chat / talk / schermo condivisione

- (08) Usa la posta

- (09) Usa il calendario

- (10) Usa la rubrica

- (11) Utilizzare l’archiviazione esterna

- (12) Integrazione di Active Directory

- (01) Gestisci volumi phisicali

- (02) Gestisci i gruppi di volume

- (03) Gestisci volumi logici

- (04) Configurare i volumi di mirroring

- (05) Configurare i volumi a strisce

link sponsorizzato

NfTables: abilita il servizio

Questo è il funzionamento di base di NfTables.

Update-alternatives-config iptables

Ci sono 2 scelte per gli iptables alternativi (fornendo/usr/sbin/iptables). Stato di priorità del percorso di selezione ------------------------------------------------------------ * 0/USR/SBIN/IPTABLE-NFT 20 Modalità automatica 1/USR/SBIN/IPTABLE-LEGACY 10 Modalità manuale 2/USR/SBIN/IPTABLE-NFT 20 Modalità manuale Pressa

SystemCtl Disabilita –Now UFW

Sincronizzante lo stato di UFW.Servizio con SYSV Service Script con/lib/systemd/systemd-sysv-install. Esecuzione:/lib/systemd/systemd-sysv-install Disabilita UFW rimosso/etc/systemd/system/multi-utente.bersaglio.desideri/ufw.servizio.

SystemCtl Abilita -NOW NFTABLE

Creato SymLink/etc/systemd/system/sysinit.bersaglio.desideri/nftables.Servizio →/lib/systemd/system/nftables.servizio.

# [nftables.Servizio] ripristina il set di regole da [/etc/nftables.conf]

SystemCtl Cat NfTables.servizio

#/lib/systemd/system/nftables.Servizio [unità] Descrizione = Documentazione NFTABLE = Man: NFT (8) http: // wiki.nftables.Org wants = network-pres.Target prima = Network-PRE.arresto target.Conflitti target = arresto.Target DefaultDependency = no [Service] type = OneShot remafTeExit = Sì standardInput = null ProtectSystem = Full ProteCthome = True ExecStart =/usr/sbin/nft -f/etc/nftables.conf ExecreLoad =/usr/sbin/nft -f/etc/nftables.confectStop =/usr/sbin/nft flusht set [installa] Wantedby = sysInit.bersaglio

# [/etc/nftables.conf] non ha impostazione di filtraggio per impostazione predefinita

gatto /etc /nftables.conf

#!/USR/SBIN/NFT -F FLUSH REGOLE SET TABELLA FILTRO INET < chain input < type filter hook input priority 0; >catena in avanti < type filter hook forward priority 0; >Output a catena < type filter hook output priority 0; >>

# Conferma le regole UFW correnti (in base a tale UFW è in esecuzione)

UFW Stato Verbosio

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip To Action From -- ------ ---- 22/tcp ALLOW IN Anywhere 80/tcp ALLOW IN Anywhere 443 ALLOW IN Anywhere 22/tcp (v6) ALLOW IN Anywhere (v6) 80/tcp (v6) ALLOW IN Anywhere (v6) 443 (v6) ALLOW IN Anywhere (v6)

# Output il set di regole correnti su [/etc/nftables.conf]

iptables-save> ufw-rule.scarico

Iptables-Restore-Translate -f Ufw-Rules.Dump> Regolet.nft

Imposta Ubuntu’s firewall integrato

Ubuntu’s firewall integrato è chiamato UFW (firewall semplice).

In realtà Ufw è solo un’utilità che rende più facile configurare il complesso Regole del filtro dei pacchetti IP per il Firewall del kernel Linux che è da allora Kernel Linux 2.4.X e più tardi Netfilter.

Netfilter che è stato scritto da Rusty Russel è stato unito Marzo 2000 dentro Kernel Linux 2.4.X e successivamente serie di kernel. Il predecessore era ipchains nel kernel 2.Serie 2.

Fonte: https: // en.Wikipedia.org/wiki/netfilterNormalmente per configurare queste regole utilizzate nel passato iptables E ora il successore nftables (Da quando Linux Kernel 3.13).

Ufw è un fine frontale per iptables E nftables Il che rende molto più facile configurare queste regole.

Anche iptables E nftables di sé sono appena usati per connettersi Netfilter che è un framework all’interno del Kernel Linux.

Netfilter offre varie funzioni e operazioni per Filtro dei pacchetti, Traduzione dell’indirizzo di rete, E Traduzione della porta, che forniscono la funzionalità richiesta per la direzione dei pacchetti attraverso una rete e per il proibire dei pacchetti di raggiungere posizioni sensibili all’interno di una rete.

iptables è il programma di riga di comando utenti utilizzato per configurare il Linux 2.4.X e più tardi Set di regole di filtraggio dei pacchetti. È mirato agli amministratori di sistema.

nftables è il successore di iptables, Consente una classificazione dei pacchetti molto più flessibile, scalabile e prestazionale. È qui che vengono sviluppate tutte le nuove caratteristiche di fantasia.

nftables è ora il valore predefinito e dopo Debian 10, Ubuntu 20.04, RHEL 8, SUSE 15 E Fedora 32.

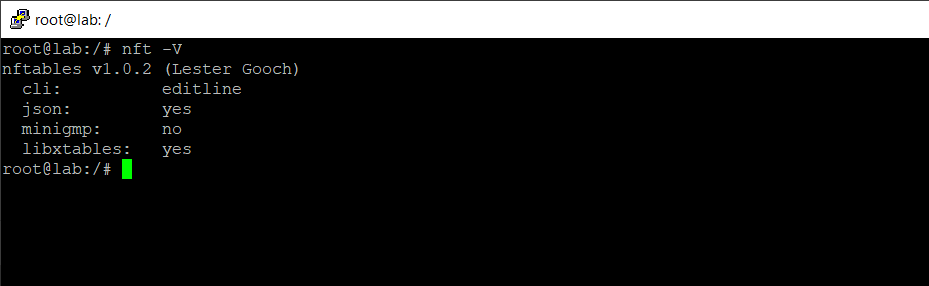

Per controllare la versione di nftables Puoi usare

Puoi ancora usare iptables In Ubuntu’S Nuove versioni (i.E, usando Sintassi iptables con il Sottosistema del kernel NF_Tables) ma con nf_tables Come backend predefinito.

Fonte: https: // wiki.Debian.org/nftablesCome puoi vedere sotto Wenn eseguendo il Aggiornatore-alternativo –config iptables comando, puoi anche passare all’eredità iptables attrezzo.

$ iptables -v

O

$ iptables -nft -vEseguendo il Aggiornatore-alternativo –config iptables comando, puoi vedere tutte le versioni installate.

Installazione

Normalmente Ufw è per impostazione predefinita installata su Ubuntu ma non abilitato, se non puoi installarlo come segue.

Configurazione

Per impostazione predefinita UFW è disabilitato. Quindi prima di abilitare Ufw, Dovresti prima configurare e consentire le porte necessarie per accedere a Ubuntu, come SSH.

$ sudo ufw consenti ssh

Oppure è possibile inserire direttamente il numero di porta per il servizio, ciò consentirà la porta 22 TCP e UDP

$ sudo ufw Consenti 22Per consentire solo il traffico TCP sulla porta

$ sudo UFW Consenti 22/TCPPer rimuovere puoi usare

$ sudo ufw elimina consenti ssh

$ sudo ufw elimina consenti 22UFW per impostazione predefinita imposterà la regola per il traffico in arrivo, per bloccare il traffico in uscita, è possibile specificare una direzione

$ sudo ufw rifiuta sshPer rimuovere l’uso della regola in uscita

$ sudo ufw elimina rifiuta sshSe vuoi bloccare il traffico solo da un IP specifico

$ sudo UFW Deny Proto TCP da 8.8.8.8 a qualsiasi porta 22Se vuoi consentire il traffico da un solo IP specifico

$ sudo UFW Consenti Proto TCP da 192.168.0.2 a qualsiasi porta 22Per controllare le regole e se UFW è abilitato

Per ripristinare il firewall nel suo stato predefinito