Ubuntu abilita il firewall per impostazione predefinita

Come abilitare/disabilitare il firewall UFW su Ubuntu 18.04 e 20.04

Riepilogo:

In questo articolo, discuteremo di come abilitare o disabilitare il firewall UFW su Ubuntu 18.04 e 20.04. Copriremo il processo passo-passo della configurazione di un firewall con UFW, inclusa la configurazione di politiche predefinite, consentendo connessioni SSH, attivando UFW e consentendo altri tipi di connessioni.

Passaggio 1: utilizzando IPv6 con UFW (opzionale)

Se si utilizza IPv6, è necessario assicurarsi che UFW sia configurato per supportare IPv6 e IPv4. Apri il file di configurazione UFW usando il comando:

sudo nano/etc/default/ufw

Controlla se IPv6 è impostato su “Sì”. In caso contrario, cambialo in “Sì”.

Passaggio 2: impostazione delle politiche predefinite

Le politiche predefinite in UFW controllano come affrontare il traffico che non corrisponde a nessun’altra regola. Per impostazione predefinita, UFW nega tutte le connessioni in arrivo e consente tutte le connessioni in uscita. Per impostare queste politiche predefinite, utilizzare i seguenti comandi:

UFW predefinito negano in arrivo

UFW predefinito consentire in uscita

Passaggio 3: consentire le connessioni SSH

Se si desidera consentire connessioni SSH al tuo server, puoi utilizzare il comando:

UFW consenti SSH

Questo comando crea regole di firewall per consentire tutte le connessioni sulla porta 22, la porta predefinita per SSH. In alternativa, è possibile specificare il numero di porta:

UFW consente 22

Se il tuo server SSH sta ascoltando su una porta diversa, sostituire 22 con il numero di porta appropriato.

Passaggio 4: attivando UFW

Per abilitare UFW, utilizzare il comando:

UFW abilita

Ti verrà richiesto un avviso che abilitare UFW può interrompere le connessioni SSH esistenti. Dato che abbiamo già consentito connessioni SSH, puoi continuare digitando “Y” e premendo ENTER. Questo attiverà il tuo firewall.

Passaggio 5: consentire altre connessioni

A seconda delle esigenze specifiche del server, potrebbe essere necessario consentire altri tipi di connessioni. Ecco alcuni esempi:

- Per consentire le connessioni HTTP sulla porta 80:

UFW consenti httpUFW consente 80- Per consentire le connessioni HTTPS sulla porta 443:

UFW consenti HTTPSUFW consente 443

È inoltre possibile specificare gli intervalli di porta se necessario. Questo può essere fatto usando il seguente formato:

UFW consenti [start_port]: [end_port]

Ad esempio, per consentire connessioni sulle porte da 3000 a 4000:

UFW consente 3000: 4000

Domande e risposte:

Domanda 1: UFW può essere utilizzato con IPv6 e IPv4?

Risposta: Sì, UFW può essere configurato per supportare sia IPv6 che IPv4. È necessario assicurarsi che IPv6 sia impostato su “Sì” nel file di configurazione UFW.

Domanda 2: quali sono le politiche predefinite in UFW?

Risposta: Per impostazione predefinita, UFW nega tutte le connessioni in arrivo e consente tutte le connessioni in uscita.

Domanda 3: come puoi consentire le connessioni SSH tramite UFW?

Risposta: È possibile consentire le connessioni SSH utilizzando il comando ‘ufw consenti ssh’ o ‘ufw consenti [port_number]’ se ssh è configurato per ascoltare su una porta diversa.

Domanda 4: come puoi attivare UFW?

Risposta: UFW può essere attivato usando il comando ‘ufw able’.

Domanda 5: possono essere consentiti altri tipi di connessioni tramite UFW?

Risposta: Sì, puoi consentire altri tipi di connessioni in base alle esigenze specifiche del server. Questo può essere fatto usando comandi come “UFW consenti http” o “ufw consenti [port_number]” per servizi o porte specifiche.

Domanda 6: come è possibile specificare un intervallo di porte in UFW?

Risposta: Gli intervalli di porta possono essere specificati utilizzando il formato ‘ufw consenti [start_port]: [end_port]’. Ad esempio, “UFW consente 3000: 4000” consente connessioni sulle porte da 3000 a 4000.

Domanda 7:

Risposta:

Domanda 8:

Risposta:

Domanda 9:

Risposta:

Domanda 10:

Risposta:

Domanda 11:

Risposta:

Domanda 12:

Risposta:

Domanda 13:

Risposta:

Domanda 14:

Risposta:

Domanda 15:

Risposta:

Come abilitare/disabilitare il firewall UFW su Ubuntu 18.04 e 20.04

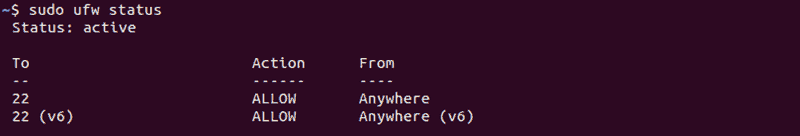

In questo esempio di seguito, l’output mostra che il firewall è attivo.

Come impostare un firewall con UFW su Ubuntu 18.04

Il firewall semplice, o UFW, è un’interfaccia iptables che mira a facilitare il processo di configurazione di un firewall. Sebbene iptables sia uno strumento solido e flessibile, può essere difficile per i principianti imparare a usarli per configurare correttamente un firewall. Se vuoi iniziare a proteggere la tua rete e don’t sapere quale strumento usare, UFW potrebbe essere la scelta giusta per te.

In questo tutorial imparerai come configurare un firewall con UFW su Ubuntu 18.04.

Prerequisiti

Per seguire questo tutorial, avrai bisogno di:

- A Ubuntu 18.04 Server.

- UFW è installato per impostazione predefinita su Ubuntu. Se è disinstallato per qualche motivo, è possibile installarlo con APT Installa UFW .

Passaggio 1: utilizzando IPv6 con UFW (opzionale)

Sebbene questo tutorial sia stato scritto con IPv4, funziona anche per IPv6. Se tu’RE utilizzando IPv6, assicurarsi che UFW sia configurato per supportare IPv6, in modo che possa gestire le regole del firewall su IPv6 e IPv4. Per fare ciò, apri la configurazione UFW con Nano sul tuo editor.

$sudo nano/etc/default/ufw

Dopo, verificare se IPv6 è sì . Dovrebbe essere così:

Salva i tuoi progressi e chiudi il file. Ora, quando UFW è abilitato, è configurato per registrare le regole del firewall su IPv4 e IPv6. Tuttavia, prima di attivare UFW, vogliamo assicurarci che il tuo firewall sia configurato per consentire la connessione SSH. Inizieremo definendo le politiche predefinite.

Passaggio 2: impostazione delle politiche predefinite

Se tu’Rie che iniziano solo con il tuo firewall, le prime regole da definire sono le politiche predefinite. Queste regole controllano come affrontare il traffico che non lo fa’t corrisponde esplicitamente a qualsiasi altra regola. Per impostazione predefinita, UFW è configurato per negare tutte le connessioni di input e consentire tutte le connessioni di output. Ciò significa che qualsiasi persona che cerca di accedere al tuo server ha vinto’essere in grado di connettersi, mentre qualsiasi applicazione nel server sarà in grado di raggiungere il mondo esterno.

Riesperemo le regole UFW su predefinito, in modo da poter essere sicuri che sarai in grado di seguire questo tutorial. Per definire i motivi utilizzati da UFW, utilizzare i comandi:

$$UFW predefinito negare l'UFW in arrivo predefinito consentire in uscita

Questi comandi definiscono i modelli per negare l’ingresso e consentire le connessioni di uscita. Solo questi modelli di firewall possono essere sufficienti per un personal computer, ma i server devono generalmente rispondere alle esigenze che riceve dagli utenti esterni.

Passaggio 3: consentire le connessioni SSH

Se attiviamo il nostro firewall UFW, negherebbe tutte le connessioni di input. Ciò significa che dovremo creare regole che consentano connessioni di reddito legittime – SSH o HTTP, ad esempio – se vogliamo che il nostro server risponda a questo tipo di richieste. Se stai utilizzando un server cloud, tu’Probabilmente vorrebbe consentire alle connessioni di input SSH di poter connettere e gestire il tuo server.

Per impostare il server per consentire le connessioni di input SSH, è possibile utilizzare questo comando:

$UFW consenti SSH

Ciò creerà regole di firewall che consentiranno tutte le connessioni sulla porta 22, che è la porta che Daemon SSH ascolta per impostazione predefinita. UFW sa che consente SSH significa porta perché è elencata come servizio nel file /ecc /servizi.

Tuttavia, possiamo davvero creare una regola equivalente che specifica la porta anziché il nome del servizio. Ad esempio, questo comando funziona allo stesso modo sopra:

$UFW consente 22

Se il tuo demone è configurato in una porta diversa, tu’dovrà specificare la porta corretta. Ad esempio, se il server SSH sta ascoltando la porta 2222, è possibile utilizzare questo comando per consentire connessioni a questa porta:

$ufw consenti 2222

Ora che il tuo firewall è configurato per consentire le connessioni SSH input, possiamo attivarlo.

Passaggio 4: attivando UFW

Per abilitare UFW, utilizzare questo comando:

$UFW abilita

Voi’Riceverà un avviso che dice che il comando può interrompere le connessioni SSH esistenti. Abbiamo già impostato una regola del firewall che consente le connessioni SSH, quindi potrebbe essere bene continuare. Rispondi al prompt con y e premi Invio .

Ora il tuo firewall è attivo. Esegui il comando UFW Stato Verbose per visualizzare le regole definite. Il resto di questo tutorial riguarda come utilizzare UFW in maggiori dettagli, come consentire o negare diversi tipi di connessione.

Passaggio 5: consentire altre connessioni

A questo punto, potresti consentire tutte le altre connessioni che il tuo server deve rispondere. Le connessioni necessarie per consentire dipendono da necessità specifiche. Fortunatamente, sai già come scrivere regole che consentono connessioni basate in un nome o porta di servizio; L’abbiamo già superato tramite SSH sulla porta 22 . Puoi anche farlo per:

Http sulla porta 80, che è ciò che i server Web non crittografati utilizzano, tramite UFW consentono HTTP o UFW consentire 80 HTTPS sulla porta 443, che è ciò che i server Web crittografati utilizzano, tramite UFW consenti HTTPS o UFW

Esistono altri modi per consentire connessioni, oltre a specificare una porta o un servizio. La porta specifica lo varia’s possibile specificare gli intervalli di porte con UFW. Alcune applicazioni utilizzano porte diverse, anziché una porta unica.

Ad esempio, per consentire le connessioni X11, che utilizzano le porte 6000 – 6007, usano i seguenti comandi:

$$ufw consenti 6000:6007/TCP UFW Consenti 6000:6007/UDP

Quando si specificano gli intervalli di porta con UFW, è necessario specificare il protocollo (TCP o UDP) a cui le regole devono applicare.

Indirizzi IP specifici

Quando si lavora con UFW, puoi anche specificare gli indirizzi IP. Ad esempio, se si desidera consentire connessioni di un determinato indirizzo IP, come l’indirizzo IP della casa o del lavoro 203.0.113.4, è necessario specificare dall’indirizzo IP:

$ufw consente da 203.0.113.4

È inoltre possibile specificare una porta specifica a cui è possibile connettersi l’indirizzo IP, aggiungendo a qualsiasi porta seguita dal numero di porta. Ad esempio, se si desidera consentire 203.0.113.4 Per connettersi alla porta 22 (SSH), usa questo comando:

$ufw consente da 203.0.113.4 a qualsiasi porto 22

Sottoreti

Se si desidera dare il permesso a una sottorete di indirizzi IP, puoi farlo tramite la notazione CIDR per specificare una maschera di rete. Ad esempio, se si desidera consentire a tutti gli indirizzi IP da 203.0.113.1 a 203.0.113.254 È possibile utilizzare il comando:

$ufw consente da 203.0.113.0/24

È inoltre possibile specificare la porta di destinazione a cui il sub 203.0.113.0/4 – La rete può connettersi. Ancora una volta, noi’Usano la porta 22 come esempio.

$ufw consenti 203.0.113.0/24 a qualsiasi porta 22

Collegamenti a un’interfaccia di rete specifica

Se si desidera creare una regola del firewall da applicare solo a una specifica interfaccia di rete, puoi farlo specificando “Consenti ad entrare” seguito dal nome dell’interfaccia.

Puoi cercare le tue interfacce prima di continuare. Per questo, usa il comando:

$IP ADDR

Exerzione di output

2: Eth0: MTU 1500 QDisc Pfifo_Fast State

. . .

3: Eth1: MTU 1500 QDISC NOOP Stato Down Group Default

. . .

L’output evidenziato indica i nomi dell’interfaccia di rete. Normalmente sono chiamati qualcosa come Eth0 o ENP3S2 .

Pertanto, se il tuo server ha un’interfaccia di rete pubblica chiamata ETH0, tu’Saremo in grado di consentire il traffico HTTP (porta 80) con questo comando:

$UFW consente di entrare Eth0 a qualsiasi porto 80

Ciò consentirebbe ad altri server nella tua rete di connettersi al tuo database MySQL.

Passaggio 6: rifiuto delle connessioni

Se non è stato modificato il criterio predefinito per le connessioni in arrivo, UFW è configurato per negare tutte le connessioni in arrivo. Ciò in genere semplifica il processo di creazione di una politica di firewall sicura, che richiede di creare regole che consentano esplicitamente indirizzi e porte specifici.

Tuttavia, a volte potresti voler negare connessioni specifiche in base all’indirizzo IP di origine o alla sottorete, forse perché sai che il tuo server viene attaccato da lì. Inoltre, se si desidera modificare la politica di input predefinita per consentire (che non è consigliato), dovrai creare regole di negazione per eventuali servizi o indirizzi IP per i quali non si desidera consentire connessioni.

Per scrivere le regole, è possibile utilizzare i comandi sopra descritti, prevalenti per logare.

Ad esempio, per negare le connessioni HTTP, è possibile utilizzare questo comando:

$Ufw Deny http

O se vuoi negare tutte le connessioni da 203.0.113.4, emette il comando:

$Ufw negare da 203.0.113.4

Passaggio 7: Eliminazione delle regole

Sapere come escludere le regole del firewall è importante quanto sapere come crearle. Esistono due modi diversi per specificare quali regole per escludere: per numero di regola o per regola effettiva (simile a come sono state specificate le regole quando sono state create). Inizieremo con il metodo del numero di Elimina per regola perché è più facile.

Per numero di regola

Se stai usando il numero della regola per escludere le regole del firewall, la prima cosa che vorrai fare è ottenere un elenco di regole del firewall. Il comando UFW Stato ha un’opzione per visualizzare i numeri accanto a ciascuna regola, come mostrato qui:

$Stato UFW numerato

Stato: attivo

All'azione da

[1] 22 Consenti in 15.15.15.0/24

[2] 80 Consenti ovunque

Se decidiamo di voler eliminare la Regola 2, che consente le connessioni della porta 80 (HTTP), possiamo specificarlo in un comando di eliminazione UFW come questo:

$UFW Elimina 2

Ciò visualizzerebbe un prompt di conferma e quindi eliminerebbe la Regola 2, che consente le connessioni HTTP. Si noti che se hai abilitato IPv6, è anche possibile eliminare la regola IPv6 corrispondente.

Dalla regola effettiva

L’alternativa ai numeri delle regole è specificare la regola effettiva da escludere. Ad esempio, se si desidera rimuovere la regola di consentire HTTP, è possibile digitare come segue:

$UFW Elimina consentire http

Passaggio 8: verifica dello stato e delle regole UFW

In qualsiasi momento, puoi verificare lo stato UFW con questo comando:

$UFW Stato Verbosio

Se UFW è disabilitato, che è predefinito, vedrai qualcosa del genere:

Stato: inattivo

Se UFW è attivo, il che dovrebbe accadere se hai seguito il passaggio 3, l’output dirà che è attivo e elencherà le regole configurate. Ad esempio, se il firewall è configurato per consentire 22 connessioni SSH (porta) da qualsiasi luogo, l’output potrebbe assomigliare a questo:

Stato: attivo

Registrazione: su (basso)

Predefinito: Deny (in arrivo), consenti (in uscita), disabilitato (instradato)

Nuovi profili: salta

All'azione da

22/TCP Consenti ovunque

Passaggio 9: disabilitazione o riconfigurazione di UFW

Se decidi di non voler usare UFW, puoi disabilitarlo con questo comando:

$UFW Disabilita

Qualsiasi regole che hai creato con UFW non sarà più attiva. Puoi sempre eseguire sudo UFW abilita per attivarlo in seguito.

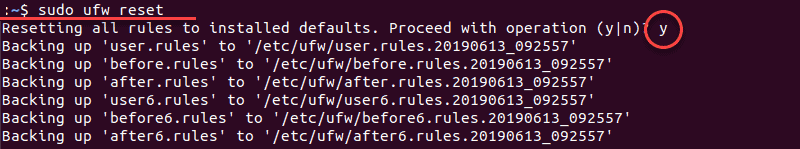

Se hai già configurato le regole UFW, ma decidi di voler ricominciare, è possibile utilizzare il comando di ripristino:

$RESET UFW

Ciò disabiliterà UFW e eliminerà tutte le regole precedentemente stabilite. Tieni presente che le politiche predefinite non verranno modificate nelle loro impostazioni originali se le hai modificate in qualsiasi momento. Questo dovrebbe darti un nuovo inizio con UFW.

Conclusione

Il tuo firewall è ora configurato per consentire (almeno) connessioni SSH. Assicurati di consentire qualsiasi altra connessione in arrivo al server limitando le connessioni non necessarie, quindi il server è funzionale e sicuro.

- Come installare la console Web della cabina di pilotaggio su Ubuntu 20.10 server

- Come impostare un nginx con certbot su ubuntu

- Come installare e configurare il firewall di config server (CSF) su CentOS 8

- Come installare e configurare il firewall di config server (CSF) su CentOS 7

Come abilitare/disabilitare il firewall UFW su Ubuntu 18.04 e 20.04

Ubuntu viene preinstallato con uno strumento di configurazione del firewall, Ufw (Firewall semplice). UFW è facile da usare per la gestione delle impostazioni del firewall del server.

Questo tutorial ti mostra come disabilitare e abilitare un firewall UFW Ubuntu usando la riga di comando.

- Una macchina che esegue Ubuntu 18.04, 20.04 o 22.04.

- Linea di comando / finestra terminale

- Utente con root o sudo privilegi

Controlla lo stato del firewall di Ubuntu

Prima di disabilitare il firewall UFW, è una buona idea controllare prima il suo stato. In Ubuntu, il firewall è disabilitato per impostazione predefinita. Come fai a sapere se il tuo firewall è acceso?

Per controllare lo stato corrente del firewall, eseguire il comando nel terminale del comando:

sudo ufw statusIn questo esempio di seguito, l’output mostra che il firewall è attivo.

Come abbiamo determinato lo stato attuale, ora possiamo procedere a disabilitare il firewall UFW.

Disabilita il firewall Ubuntu

Un firewall è un elemento vitale in una sicurezza di rete e server. Tuttavia, durante il test o la risoluzione dei problemi, potrebbe essere necessario chiudere o fermare il firewall.

Per disabilitare il firewall su Ubuntu, inserisci:

SUDO UFW DisabilitaIl terminale ti informa che il servizio non è più attivo.

Se si disabilita il firewall, tieni presente che le regole del firewall sono ancora in atto. Una volta abilitato di nuovo il firewall, si applicheranno le stesse regole che sono state impostate prima della disattivazione.

Abilita firewall

Imparare a abilitare il firewall su Ubuntu è vitale.

Per abilitare il firewall su Ubuntu, utilizzare il comando:

sudo ufw abilitaCome con il ‘disattivare’ comando, l’output conferma che il firewall è di nuovo attivo.

Utilizzo di UFW per impostare le regole del firewall

UFW non fornisce funzionalità completa di firewall tramite la sua interfaccia di riga di comando. Tuttavia, offre un modo semplice per aggiungere o rimuovere le regole semplici.

Un buon esempio è aprire una porta SSH.

sudo ufw consenti 22Una volta che il terminale conferma che la regola è ora in atto, controlla lo stato del firewall con il ‘stato’ comando:

sudo ufw statusL’output rifletterà il fatto che una porta SSH ora è aperta.

Ripristina le regole del firewall UFW

Se è necessario ripristinare tutte le regole alle impostazioni predefinite, utilizzare il Ripristina comando:

SUDO UFW RESETDopo aver confermato l’azione, digitando Y, le impostazioni del firewall tornano ai loro valori predefiniti.

In questa guida, hai imparato a disabilitare e fermare il firewall su Ubuntu. Ti abbiamo anche mostrato come abilitare il firewall e ripristinare le impostazioni.

Ora conosci le opzioni disponibili con lo strumento UFW. Questi comandi forniscono un’ottima base per esplorare le funzioni e le impostazioni del firewall.

Questo articolo è stato utile?

Vladimir Kaplarevic

Vladimir è uno scrittore tecnologico residente a Phoenixnap. Ha più di 7 anni di esperienza nell’implementazione di soluzioni di e-commerce e di pagamento online con vari fornitori di servizi IT globali. I suoi articoli mirano a infondere una passione per le tecnologie innovative negli altri fornendo consigli pratici e usando uno stile di scrittura coinvolgente.

Successivamente dovresti leggere

1 dicembre 2022

UFW è una semplice interfaccia implementata sopra iptables che fornisce un modo più semplice per configurare un firewall. Usalo per definire le regole di comunicazione da e verso un server e assicurati il tuo Ubuntu 18.04 è protetto.

4 settembre 2019

Questa guida PhoenixNap indica come abilitare e avviare Firewalld su CentOS 7. Spiega i concetti di base della zona del firewall e ti insegna come lavorare con zone di firewalld predefinite.

2 luglio 2019

Apache Tomcat è un server di applicazioni leggero gratuito, open source utilizzato per le applicazioni Web basate su Java. Gli sviluppatori lo usano per implementare Java Servlet e Javaserver.

6 giugno 2019

FTP sta per il protocollo di trasferimento di file. È simile a HTTP (Hypertext Transfer Protocol), in quanto specifica un linguaggio per il trasferimento di dati su una rete. FTP è.