Ubuntu ha un firewall?

Come configurare il firewall integrato di Ubuntu

Riepilogo

In questo articolo, esploreremo come configurare il firewall integrato di Ubuntu usando UFW (firewall semplice) e GUFW (front-end grafico per UFW). Discuteremo il firewall preinstallato di Ubuntu, come abilitarlo e come lavorare con le regole per consentire o negare il traffico specifico. Inoltre, copriremo i profili delle applicazioni e come possono semplificare il processo di configurazione del firewall.

Punti chiave

1. Ubuntu viene fornito con un firewall preinstallato noto come UFW (firewall semplice).

2. UFW è un frontend per i comandi standard di iptables.

3. GUFW è un front -end grafico per UFW, rendendo più facile per gli utenti normali configurare il firewall.

4. Il firewall è disabilitato per impostazione predefinita in Ubuntu.

5. Per abilitare il firewall, eseguire il comando “sudo ufw abilita” nel terminale.

6. Le regole possono essere aggiunte per consentire o negare tipi specifici di traffico.

7. Comandi di esempio per consentire il traffico SSH sulla porta 22:

- “sudo UFW consenti 22” (consente sia il traffico TCP che UDP, non l’ideale se UDP non è necessario)

- “SUDO UFW consenti 22/TCP” (consente solo il traffico TCP sulla porta 22)

- “SUDO UFW consenti SSH” (controlla il file /etc /servizi per la porta SSH richiede e lo consente)

8. Le regole possono essere stabilite per il traffico in arrivo e in uscita.

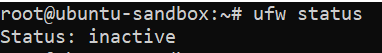

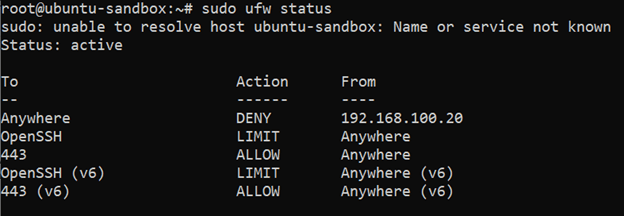

9. Le regole possono essere visualizzate utilizzando il comando “SUDO UFW Stato”.

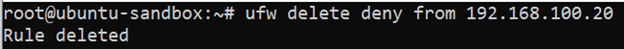

10. Le regole possono essere eliminate usando il comando “sudo ufw elimina [regola]”.

11. Il firewall può essere ripristinato allo stato predefinito utilizzando il comando “Sudo UFW reset”.

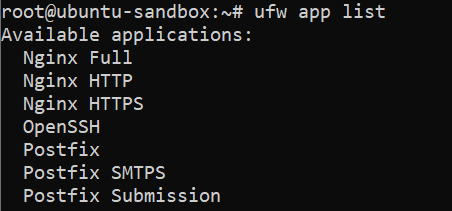

12. UFW supporta i profili dell’applicazione per una configurazione più semplice.

13. I profili delle applicazioni possono essere elencati utilizzando il comando “SUDO UFW Elenco delle app”.

14. Ulteriori informazioni su un profilo dell’applicazione specifico possono essere ottenute utilizzando il comando “SUDO UFW App Info [Nome]”.

Domande e risposte

1. C’è un firewall preinstallato o automatico a Ubuntu? Ne ho bisogno?

Sì, Ubuntu viene fornito con un firewall preinstallato noto come UFW (firewall semplice). Mentre Linux è generalmente considerato più sicuro rispetto ad altri sistemi operativi, avere un firewall è ancora importante per proteggere il tuo sistema dall’accesso non autorizzato.

2. Cos’è UFW e GUFW?

UFW è un frontend per i comandi standard Linux iptables e consente una configurazione più semplice del firewall. GUFW, d’altra parte, è un front-end grafico per UFW, che lo rende più intuitivo per gli utenti normali.

3. Come posso abilitare il firewall?

Per abilitare il firewall in Ubuntu, aprire il terminale ed eseguire il comando “sudo ufw abilita”. Ciò attiverà il firewall e inizierà ad applicare le regole configurate.

4. Come posso aggiungere regole per consentire un traffico specifico?

È possibile aggiungere regole per consentire il traffico specifico utilizzando il comando “SUDO UFW Consenti [porta/protocollo]”. Ad esempio, per consentire il traffico SSH sulla porta 22, è possibile eseguire il comando “sudo UFW consenti 22” o “sudo UFW consenti SSH”.

5. Posso visualizzare le regole che ho creato?

Sì, puoi visualizzare le regole che hai creato eseguendo il comando “sudo ufw status” nel terminale. Questo visualizzerà un elenco delle regole attive.

6. Come posso eliminare una regola?

Per eliminare una regola, usa il comando “sudo ufw elimina [regola]”. Ad esempio, per smettere di rifiutare il traffico SSH in uscita, eseguiresti “SUDO UFW Elimina rifiutare SSH”.

7. C’è un modo per ripristinare il firewall nel suo stato predefinito?

Sì, è possibile reimpostare il firewall nel suo stato predefinito eseguendo il comando “SUDO UFW reset”. Ciò rimuoverà tutte le regole e le impostazioni che hai configurato.

8. Quali sono i profili di applicazione?

I profili dell’applicazione sono configurazioni predefinite che consentono una configurazione più semplice del firewall per applicazioni specifiche. È possibile elencare i profili dell’applicazione disponibili utilizzando il comando “SUDO UFW App List”.

9. Come posso ottenere maggiori informazioni su un profilo dell’applicazione specifico?

Per ottenere ulteriori informazioni su un profilo dell’applicazione specifico, utilizzare il comando “SUDO UFW App Info [Nome]”. Ciò fornirà dettagli sul profilo e sulle sue regole incluse.

10. Come neghi il traffico specifico?

Per negare il traffico specifico, è possibile utilizzare il comando “SUDO UFW Deny [Port/Protocol]”. Ad esempio, per negare il traffico di TCP da un indirizzo IP specifico alla porta 22, esegui “SUDO UFW Deny Proto TCP da [IP] a qualsiasi porta 22”.

11. Il firewall può essere gestito attraverso un’interfaccia grafica?

Sì, il firewall può essere gestito attraverso un’interfaccia grafica usando GUFW, la parte anteriore grafica per UFW. Fornisce un modo intuitivo per configurare il firewall.

12. È il firewall in esecuzione per impostazione predefinita, anche se mostra come disabilitato in GUFW?

Sì, il firewall è in esecuzione per impostazione predefinita in Ubuntu, anche se mostra come disabilitato in GUFW. Il messaggio abilitato/disabilitato in GUFW si riferisce alle regole stabilite con UFW, non allo stato effettivo del firewall.

13. Come posso verificare se il firewall è in esecuzione?

È possibile verificare se il firewall è in esecuzione eseguendo il comando “sudo iptables -list –verbose” nel terminale. Ciò mostrerà le regole del firewall e confermerà che il firewall è attivo.

14. Posso configurare le regole del firewall senza abilitare prima il firewall?

Sì, puoi configurare le regole del firewall senza abilitare il firewall. Puoi aggiungere regole mentre il firewall è offline e quindi abilitarlo dopo aver finito di configurare le regole.

15. Posso configurare regole complesse con UFW?

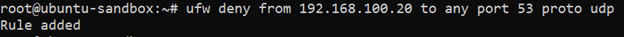

Sì, UFW supporta regole complesse. Ad esempio, è possibile negare il traffico da un indirizzo IP specifico a una porta specifica usando il comando “SUDO UFW nega Proto TCP da [IP] a qualsiasi porta [porta]”. Ciò consente il controllo a grana fine sul traffico consentito o negato dal firewall.

Come configurare Ubuntu’s firewall integrato

In questo modo bloccherai tutto il traffico da 192.168.100.20 alla porta 53 utilizzando il protocollo UDP, che di solito è riservato per un servizio DNS.

C’è un firewall preinstallato o automatico?

Ubuntu viene fornito con un firewall preinstallato o automatico? In caso contrario, ne ho bisogno? Ho letto alcuni articoli sui vantaggi di Linux rispetto ad altri sistemi operativi sulla sicurezza (non c’è bisogno di avere antivirus, . ) ma vorrei essere sicuro.

68.8k 55 55 badge d’oro 214 214 badge d’argento 325 325 badge di bronzo

Chiesto il 24 ottobre 2010 alle 14:55

Pedroo Pedroo

5 Risposte 5

Ubuntu ha un firewall incluso nel kernel ed è in esecuzione per impostazione predefinita. Ciò di cui hai bisogno per gestire questo firewall sono il iptables. Ma questo è complicato da gestire, quindi puoi usare UFW (firewall semplice) per configurarli. Ma UFW è ancora qualcosa di difficile per gli utenti normali, quindi quello che puoi fare è installare Gufw Questo è solo un front -end grafico per UFW.

Se usi GUFW, la prima volta che vedrai nella parte inferiore della finestra ‘Firewall disabile’. Ma questo non è vero, il tuo firewall è già in esecuzione. Questo messaggio abilitato/disabilitato si riferisce alle regole impostate con UFW, non al firewall.

Se non mi credi, apri un terminale e scrivi

sudo iptables -list -verbose Prova questo con GUFW abilitato E Disabilitato. Vedrai che le uniche differenze saranno le regole che hai fissato con GUFW.

Come configurare Ubuntu’s firewall integrato

Chris Hoffman

Chris Hoffman

Caporedattore

Chris Hoffman è caporedattore di How-to Geek. Ha scritto sulla tecnologia da oltre un decennio ed è stato editorialista di PCWorld per due anni. Chris ha scritto per Il New York Times E Digest del lettore, stato intervistato come esperto di tecnologia in stazioni televisive come la NBC 6 di Miami e ha avuto il suo lavoro coperto da notizie come la BBC. Dal 2011, Chris ha scritto oltre 2.000 articoli che sono stati letti più di un miliardo di volte-e questo è solo qui su How-to Geek. Per saperne di più.

Aggiornato il 10 luglio 2017, 16:11 EDT | 2 minuti Leggi

Ubuntu include il suo firewall, noto come UFW – breve per “Firewall semplice.” UFW è un frontend più facile da usare per i comandi standard Linux iptables. Puoi persino controllare UFW da un’interfaccia grafica. Ubuntu’S Firewall è progettato come un modo semplice per eseguire attività di firewall di base senza imparare iptables. Non lo fa’O offrire tutta la potenza dei comandi iptables standard, ma esso’è meno complesso.

Utilizzo del terminale

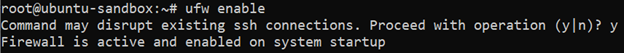

Il firewall è disabilitato per impostazione predefinita. Per abilitare il firewall, eseguire il seguente comando da un terminale:

sudo ufw abilita

Don’è necessariamente abilitare prima il firewall. Puoi aggiungere regole mentre il firewall è offline e quindi abilitarlo dopo di te’RE fatto Configurarlo.

Lavorare con le regole

Permettere’s dici che vuoi consentire il traffico SSH sulla porta 22. Per fare ciò, puoi eseguire uno dei numerosi comandi:

sudo UFW consente 22 (consente sia il traffico TCP che UDP, non l’ideale se UDP è’t necessario.) sudo UFW consenti 22/TCP (consente solo il traffico TCP su questa porta.) sudo UFW consenti SSH (controlla il file /etc /servizi sul sistema per la porta che SSH richiede e lo consente. Molti servizi comuni sono elencati in questo file.)

UFW presuppone che tu voglia impostare la regola per il traffico in arrivo, ma puoi anche specificare una direzione. Ad esempio, per bloccare il traffico SSH in uscita, eseguire il seguente comando:

sudo ufw rifiuta ssh

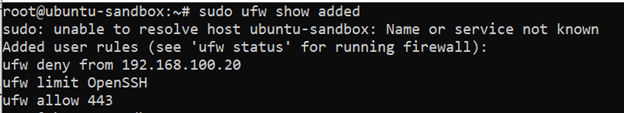

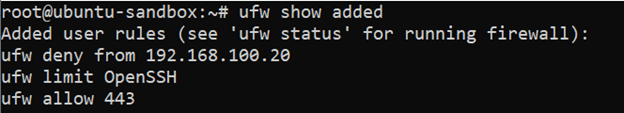

Puoi visualizzare le regole che ti’VE creato con il seguente comando:

sudo ufw status

Per eliminare una regola, aggiungi la parola Elimina prima della regola. Ad esempio, per interrompere il rifiuto del traffico SSH in uscita, eseguire il seguente comando:

SUDO UFW Elimina il rifiuto SSH

Ufw’La sintassi S consente regole abbastanza complesse. Ad esempio, questa regola nega il traffico TCP dall’IP 12.34.56.78 alla porta 22 sul sistema locale:

SUDO UFW Deny Proto TCP da 12.34.56.78 a qualsiasi porta 22

Per ripristinare il firewall nel suo stato predefinito, eseguire il seguente comando:

SUDO UFW RESET

Profili di applicazione

Alcune applicazioni che richiedono porte aperte sono dotate di profili UFW per renderlo ancora più semplice. Per vedere i profili dell’applicazione disponibili sul sistema locale, eseguire il comando seguente:

Elenco delle app sudo UFW

Visualizza le informazioni su un profilo e le sue regole incluse con il seguente comando:

Sudo UFW Nome informazione dell’app

Consenti un profilo dell’applicazione con il comando consentire:

SUDO UFW Consenti il nome

Maggiori informazioni

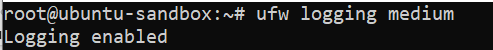

La registrazione è disabilitata per impostazione predefinita, ma è anche possibile abilitare la registrazione per stampare i messaggi del firewall al registro di sistema:

SUDO UFW Accesso

Per ulteriori informazioni, eseguire il uomo ufw comando di leggere ufw’Pagina manuale S.

Interfaccia grafica GUFW

GUFW è un’interfaccia grafica per UFW. Ubuntu non lo fa’T arrivare con un’interfaccia grafica, ma Gufw è incluso in Ubuntu’repository software S. Puoi installarlo con il seguente comando:

sudo apt-get installa gufw

GUFW appare nel cruscotto come un’applicazione denominata configurazione firewall. Come UFW stesso, GUFW fornisce un’interfaccia semplice e facile da usare. È possibile abilitare o disabilitare facilmente il firewall, controllare la politica predefinita per il traffico in entrata o in uscita e aggiungere regole.

L’editor delle regole può essere utilizzato per aggiungere regole semplici o più complicate.

Ricorda, puoi’fare tutto con UFW – per compiti di firewall più complicati, tu’dovrò sporcarti le mani con iptables.

| Comandi Linux | |

| File | catrame · Pv · gatto · tac · chmod · grep · Diff · sed · ar · Uomo · Pushd · popd · fsck · testdisk · seq · fd · Pandoc · CD · $ Path · Awk · giuntura · JQ · piega · Uniq · Journalctl · coda · statistica · ls · fstab · eco · meno · chgrp · Chown · Rev · Aspetto · stringhe · tipo · rinominare · cerniera lampo · decomprimere · montare · umount · installare · fdisk · MKFS · Rm · rmdir · rsync · df · gpg · vi · nano · mkdir · du · ln · toppa · convertire · rclone · brandello · srm · SCP · gzip · Chattr · taglio · Trovare · Umask · wc · tr |

| Processi | alias · schermo · superiore · Carino · Renice · progresso · Strace · SystemD · tmux · CHSH · storia · A · lotto · gratuito · Quale · dmesg · Chfn · UserMod · ps · Chroot · Xargs · tty · mignolo · lsof · vmstat · tempo scaduto · parete · SÌ · uccisione · sonno · sudo · Su · tempo · GroupAdd · UserMod · gruppi · lshw · fermare · riavviare · fermata · spegni · passwd · lscpu · Crrontab · data · bg · fg · Pidof · nohup · pMAP |

| Networking | NetStat · ping · Traceroute · IP · ss · chi è · Fail2ban · BMON · scavare · dito · nmap · ftp · arricciare · Wget · Chi · chi sono · w · iptables · ssh-keygen · ufw · arping · firewalld |

IMPARENTATO: I migliori laptop Linux per sviluppatori e appassionati

- › Come iniziare con Firewalld su Linux

- › Come creare la tua sincronizzazione del file cloud con NextCloud

- › Il tuo Mac’s firewall è spento per impostazione predefinita: devi abilitarlo?

- › Samsung Galaxy Z Fold 4 colpisce nuovi prezzi di tutti i tempi, più altre offerte

- › Revisione USB del profilo Sennheiser: microfono a streaming solido con controlli pratici

- › Ora puoi chiamare un numero per ottenere un giro Uber

- › Amazon rivela nuovo “Echo Pop” e display intelligenti aggiornati

- › Come riparare il “Qualcosa non lo ha fatto’Vai come previsto” Errore in Windows 11

Chris Hoffman

Chris Hoffman è caporedattore di How-to Geek. Ha scritto sulla tecnologia da oltre un decennio ed è stato editorialista di PCWorld per due anni. Chris ha scritto per Il New York Times E Digest del lettore, stato intervistato come esperto di tecnologia in stazioni televisive come la NBC 6 di Miami e ha avuto il suo lavoro coperto da notizie come la BBC. Dal 2011, Chris ha scritto oltre 2.000 articoli che sono stati letti più di un miliardo di volte-e questo è solo qui su How-to Geek.

Leggi la biografia completa »

Come impostare un firewall con UFW su Ubuntu 22.04

UFW, o firewall semplice, è un’interfaccia di gestione del firewall semplificata che nasconde la complessità delle tecnologie di filtraggio dei pacchetti di livello inferiore come iptables e nfTables . Se tu’Stai cercando di iniziare a proteggere la tua rete e tu’Non sono sicuro di quale strumento utilizzare, UFW potrebbe essere la scelta giusta per te.

Questo tutorial ti mostrerà come impostare un firewall con UFW su Ubuntu 22.04.

Prerequisiti

Per seguire questo tutorial, avrai bisogno di:

- Uno Ubuntu 22.04 Server con un utente non root sudo, che è possibile impostare seguendo il nostro server iniziale di configurazione con Ubuntu 22.04 Tutorial.

UFW è installato per impostazione predefinita su Ubuntu. Se è stato disinstallato per qualche motivo, è possibile installarlo con SUDO APT Installa UFW .

Passaggio 1 – Utilizzo di IPv6 con UFW (opzionale)

Questo tutorial è scritto pensando a IPv4, ma funzionerà per IPv6 e lo abilita. Se il tuo server Ubuntu ha abilitato IPv6, assicurarsi che UFW sia configurato per supportare IPv6 in modo che gestisca le regole del firewall per IPv6 oltre a IPv4. Per fare ciò, apri la configurazione UFW con Nano o il tuo editor preferito.

Quindi assicurati che il valore di IPv6 sia sì . Dovrebbe sembrare come questo:

/etc/default/ufw estratto

IPv6 =SÌ Salva e chiudi il file. Ora, quando UFW è abilitato, verrà configurato per scrivere entrambe le regole del firewall IPv4 e IPv6. Tuttavia, prima di abilitare UFW, vorremmo assicurarci che il tuo firewall sia configurato per consentire di connetterti tramite SSH. Permettere’s Inizia con l’impostazione delle politiche predefinite.

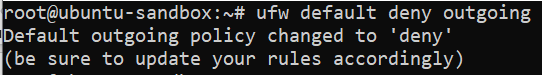

Passaggio 2 – Impostazione delle politiche predefinite

Se tu’è appena iniziato con il tuo firewall, le prime regole da definire sono le politiche predefinite. Queste regole controllano come gestire il traffico che non corrisponde esplicitamente a qualsiasi altra regola. Per impostazione predefinita, UFW è impostato per negare tutte le connessioni in arrivo e consentire tutte le connessioni in uscita. Ciò significa che chiunque cerchi di raggiungere il tuo server non sarebbe in grado di connettersi, mentre qualsiasi applicazione all’interno del server sarebbe in grado di raggiungere il mondo esterno.

Permettere’S Amposta le tue regole UFW sulle impostazioni predefinite in modo da poter essere sicuro che tu’potrò seguire insieme a questo tutorial. Per impostare le impostazioni predefinite utilizzate da UFW, utilizzare questi comandi:

Riceverai output come i seguenti:

ProduzioneLa politica in arrivo predefinita è stata modificata in "Deny" (assicurati di aggiornare le regole di conseguenza) la politica in uscita predefinita è stata modificata in "consentire" (assicurati di aggiornare le regole di conseguenza)

Questi comandi impostano le impostazioni predefinite per negare in arrivo e consentire connessioni in uscita. Queste impostazioni predefinite del firewall potrebbero essere sufficienti per un personal computer, ma in genere i server devono rispondere alle richieste in arrivo dagli utenti esterni. Noi’Lo cercherà di fare il prossimo.

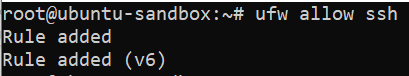

Passaggio 3 – consentendo le connessioni SSH

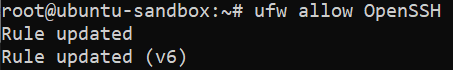

Se ora abilitassimo il nostro firewall UFW, negherebbe tutte le connessioni in arrivo. Ciò significa che dovremo creare regole che consentano esplicitamente connessioni in arrivo legittime – connessioni SSH o HTTP, ad esempio – se vogliamo che il nostro server risponda a tali tipi di richieste. Se tu’Re utilizza un server cloud, probabilmente vorrai consentire le connessioni SSH in arrivo in modo da poter connetterti e gestire il tuo server.

Per configurare il tuo server per consentire le connessioni SSH in arrivo, è possibile utilizzare questo comando:

Ciò creerà regole di firewall che consentiranno tutte le connessioni sulla porta 22, che è la porta che il demone SSH ascolta per impostazione predefinita. UFW sa cosa la porta consente SSH significa perché è’s elencato come servizio nel file /etc /servizi.

Tuttavia, possiamo effettivamente scrivere la regola equivalente specificando la porta anziché il nome del servizio. Ad esempio, questo comando funziona come quello sopra:

Se hai configurato il demone SSH per utilizzare una porta diversa, dovrai specificare la porta appropriata. Ad esempio, se il server SSH sta ascoltando sulla porta 2222, è possibile utilizzare questo comando per consentire connessioni su quella porta:

Ora che il tuo firewall è configurato per consentire le connessioni SSH in arrivo, possiamo abilitarlo.

Passaggio 4 – Abilitazione di UFW

Per abilitare UFW, utilizzare questo comando:

Riceverai un avvertimento che dice che il comando potrebbe interrompere le connessioni SSH esistenti. Hai già impostato una regola del firewall che consente le connessioni SSH, quindi dovrebbe andare bene continuare. Rispondi al prompt con y e premi Invio .

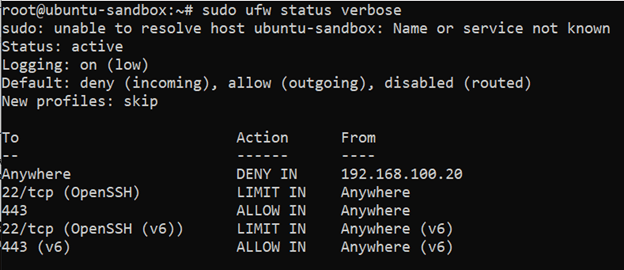

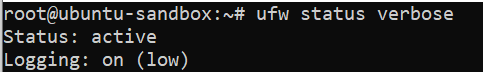

Il firewall è ora attivo. Esegui il comando sudo UFW Status Verbose per vedere le regole impostate. Il resto di questo tutorial copre come usare UFW in modo più dettagliato, come consentire o negare diversi tipi di connessioni.

Passaggio 5 – Consentire altre connessioni

A questo punto, dovresti consentire tutte le altre connessioni a cui il tuo server deve rispondere. Le connessioni che dovresti consentire dipendono dalle tue esigenze specifiche. Fortunatamente, sai già come scrivere regole che consentono connessioni in base a un nome di servizio o porta; L’abbiamo già fatto per SSH sulla porta 22 . Puoi anche farlo per:

- Http sulla porta 80, che è ciò che i server Web non crittografati usano, usando sudo UFW consenti a HTTP o sudo UFW per consentire 80

- Https sulla porta 443, che è ciò che i server Web crittografati usano, usando SUDO UFW Consenti HTTPS o SUDO UFW Consenti 443

Esistono molti altri modi per consentire altre connessioni, oltre a specificare una porta o un servizio noto.

Intervalli di porte specifiche

È possibile specificare gli intervalli di porte con UFW. Alcune applicazioni utilizzano più porte, anziché una sola porta.

Ad esempio, per consentire le connessioni X11, che utilizzano le porte 6000 – 6007, usano questi comandi:

Quando si specificano gli intervalli di porta con UFW, è necessario specificare il protocollo (TCP o UDP) a cui le regole dovrebbero essere applicate. Non ci siamo’T menzionato prima perché non specificare automaticamente il protocollo consente entrambi i protocolli, il che è OK nella maggior parte dei casi.

Indirizzi IP specifici

Quando si lavora con UFW, puoi anche specificare gli indirizzi IP. Ad esempio, se si desidera consentire connessioni da un indirizzo IP specifico, come un indirizzo IP di lavoro o casa di 203.0.113.4, è necessario specificare da, quindi dall’indirizzo IP:

È inoltre possibile specificare una porta specifica a cui l’indirizzo IP è consentito connettersi aggiungendo qualsiasi porta seguita dal numero di porta. Ad esempio, se si desidera consentire 203.0.113.4 Per connettersi alla porta 22 (SSH), utilizzare questo comando:

Sottoreti

Se si desidera consentire una sottorete di indirizzi IP, puoi farlo utilizzando la notazione CIDR per specificare una maschera di rete. Ad esempio, se si desidera consentire a tutti gli indirizzi IP che vanno da 203.0.113.1 a 203.0.113.254 Potresti usare questo comando:

Allo stesso modo, puoi anche specificare la porta di destinazione che la sottorete 203.0.113.0/24 è consentito connettersi. Ancora una volta, noi’LL Usa la porta 22 (ssh) come esempio:

Collegamenti a un’interfaccia di rete specifica

Se si desidera creare una regola del firewall che si applica solo a una specifica interfaccia di rete, puoi farlo specificando “Consenti ad entrare” seguito dal nome dell’interfaccia di rete.

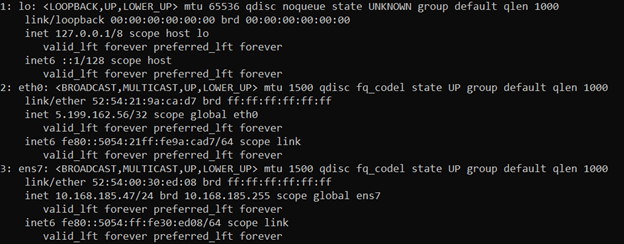

Potresti voler cercare le interfacce di rete prima di continuare. Per fare ciò, usa questo comando:

Estratto di output2: enp0s3: MTU 1500 QDisc Pfifo_Fast State . . . 3: enp0s4: MTU 1500 QDISC NOOP Stato Down Group Default . . .

L’output evidenziato indica i nomi dell’interfaccia di rete. In genere sono nominati qualcosa come Eth0, ENS1 o ENP3S2 .

Quindi, se il tuo server ha un’interfaccia di rete pubblica chiamata ENS3, potresti consentire il traffico HTTP (porta 80) con questo comando:

In questo modo consentirebbe al tuo server di ricevere richieste HTTP da Internet pubblico.

Oppure, se si desidera che il tuo server di database MySQL (porta 3306) ascolti le connessioni sull’interfaccia di rete privata ETH1, ad esempio, è possibile utilizzare questo comando:

Ciò consentirebbe ad altri server sulla tua rete privata di connettersi al tuo database MySQL.

Passaggio 6 – Negare le connessioni

Se non hai’T modificato Il criterio predefinito per le connessioni in arrivo, UFW è configurato per negare tutte le connessioni in arrivo. In generale, ciò semplifica il processo di creazione di una politica di firewall sicura richiedendo di creare regole che consentano esplicitamente porte e indirizzi IP specifici.

Tuttavia, a volte vorrai negare connessioni specifiche in base all’indirizzo IP di origine o alla sottorete, forse perché sai che il tuo server viene attaccato da lì. Inoltre, se si desidera modificare la politica in arrivo predefinita permettere (che non è consigliato), dovresti creare negare Regole per qualsiasi servizio o indirizzi IP che non’T vuole consentire connessioni per.

Scrivere negare regole, è possibile utilizzare i comandi sopra descritti, sostituendo permettere con negare.

Ad esempio, per negare le connessioni HTTP, è possibile utilizzare questo comando:

O se vuoi negare tutte le connessioni da 203.0.113.4 Potresti usare questo comando:

Adesso molla’S Dai un’occhiata a come eliminare le regole.

Passaggio 7 – Eliminazione delle regole

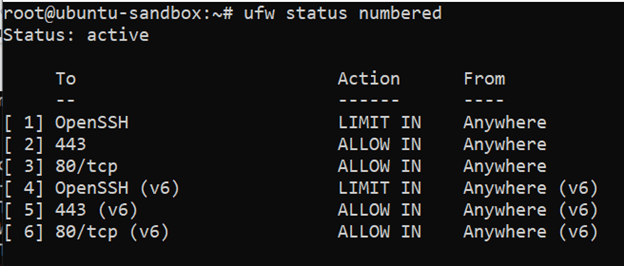

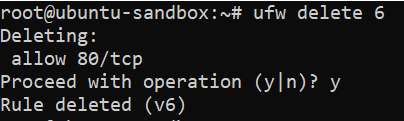

Sapere come eliminare le regole del firewall è importante tanto quanto conoscerle. Esistono due modi diversi per specificare quali regole eliminare: per numero di regola o per la regola effettiva (simile a come sono state specificate le regole quando sono state create). Noi’Inizio con il Elimina per numero di regola metodo perché è più facile.

Per numero di regola

Se tu’RE UTILIZZANO IL NUMERO DELLA REGOLA PER ELUCE LE REGOLE FIREWALL, la prima cosa’voglio fare è ottenere un elenco delle tue regole del firewall. Il comando di stato UFW ha un’opzione per visualizzare i numeri accanto a ciascuna regola, come dimostrato qui:

Output numerato:Stato: attivo all'azione da------- ---- [1] 22 Consenti in 15.15.15.0/24 [2] 80 Consenti ovunque

Se decidi di voler eliminare la Regola 2, quello che consente le connessioni della porta 80 (HTTP), è possibile specificarlo in un comando di eliminazione UFW come questo:

Ciò mostrerebbe un prompt di conferma quindi elimina la Regola 2, che consente le connessioni HTTP. Si noti che se hai abilitato IPv6, si desidera eliminare anche la regola ipv6 corrispondente.

Dalla regola effettiva

L’alternativa ai numeri delle regole è specificare la regola effettiva da eliminare. Ad esempio, se si desidera rimuovere la regola di consentire HTTP, potresti scriverla in questo modo:

È inoltre possibile specificare la regola per consentire 80, anziché per nome del servizio:

Questo metodo eliminerà entrambe le regole IPv4 e IPv6, se esistono.

Passaggio 8 – Controllo dello stato e delle regole UFW

In qualsiasi momento, puoi controllare lo stato di UFW con questo comando:

Se UFW è disabilitato, che è per impostazione predefinita, tu’Vedrò qualcosa di simile:

ProduzioneStato: inattivo

Se UFW è attivo, che dovrebbe essere se hai seguito il passaggio 3, l’output dirà che questo’s attivo e elencherà tutte le regole impostate. Ad esempio, se il firewall è impostato per consentire connessioni SSH (porta 22) da qualsiasi luogo, l’output potrebbe assomigliare a questo:

ProduzioneStato: registrazione attiva: su (basso) predefinito: nega (in arrivo), consenti (in uscita), nega (rotta) nuovi profili: salta all'azione da------- ---- 22/TCP Consenti in qualsiasi luogo 22 (V6) Ampire in qualsiasi luogo (V6)

Usa il comando di stato se si desidera controllare come UFW ha configurato il firewall.

Passaggio 9 – disabilitazione o ripristino UFW (opzionale)

Se decidi di non’vuoi usare UFW, puoi disabilitarlo con questo comando:

Qualsiasi regole creata con UFW non sarà più attiva. Puoi sempre eseguire sudo UFW abilita se hai bisogno di attivarlo in seguito.

Se hai già configurato le regole UFW ma decidi di voler ricominciare, è possibile utilizzare il comando di ripristino:

Ciò disabiliterà UFW ed eliminerà tutte le regole precedentemente definite. Tieni presente che le politiche predefinite hanno vinto’T modificare le loro impostazioni originali, se le hai modificate in qualsiasi momento. Questo dovrebbe darti un nuovo inizio con UFW.

Conclusione

Il tuo firewall è ora configurato per consentire (almeno) connessioni SSH. Assicurati di consentire qualsiasi altra connessione in arrivo di cui il tuo server ha bisogno, limitando eventuali connessioni non necessarie, in modo che il tuo server sia funzionale e sicuro.

Per conoscere configurazioni UFW più comuni, dai un’occhiata agli elementi essenziali UFW: tutorial di regole e comandi del firewall comuni.

Grazie per l’apprendimento con la comunità digitale. Dai un’occhiata alle nostre offerte per database di calcolo, archiviazione, networking e gestiti.

Serie di tutorial: Iniziare con il cloud computing

Questo curriculum introduce il cloud computing open source a un pubblico generale insieme alle competenze necessarie per distribuire in modo sicuro applicazioni e siti Web.

Serie di navigazione: 39 articoli

- 1/39 server cloud: un’introduzione

- 2/39 Un’introduzione generale al cloud computing

- 3/39 Impostazione del server iniziale con Ubuntu 22.04

Come configurare il firewall Ubuntu con UFW

Un firewall è un sistema di sicurezza per le reti che monitorano tutto il traffico in entrata e in uscita. Permette o blocca i pacchetti di dati in base alle regole di sicurezza predefinite.

Se stai eseguendo un sistema di produzione, è fondamentale capire come configurare un firewall. I sistemi protetti da firewall hanno meno probabilità di essere infettati da informazioni dannose, poiché sono meno esposti a Internet, poiché il traffico in entrata e in uscita è rigorosamente filtrato secondo le regole di sicurezza.

#Che cosa è UFW?

UFW, chiamato anche firewall semplice, è un framework front -end che fornisce una semplice interfaccia per l’utilizzo dell’utilità iptables per gestire NetFilter – un sistema di filtraggio del pacchetto Kernel Linux predefinito. È un sistema di firewall integrato per Ubuntu 20.04 che semplifica i comandi iptables complicati e consente di creare più facilmente configurazioni di firewall.

UFW utilizza un’interfaccia di comando con un numero limitato di comandi semplici. Supporta tutte le regole di base del firewall, vari protocolli di rete, registrazione e molte altre funzionalità. È possibile controllare un ampio elenco di funzionalità nella documentazione ufficiale UFW.

#Prerequisites

Per configurare UFW, è necessario avere le seguenti cose in anticipo:

- Ubuntu 20.04 Sistema con privilegi di radice

- Conoscenza di base dell’interfaccia della riga di comando (CLI)

NOTA: Questo tutorial non è applicabile solo a Ubuntu 20.04, ma anche altre versioni LTS. Le prime versioni di UFW erano disponibili da Ubuntu 12.04.

#Install UFW Firewall

UFW viene preinstallato con Ubuntu Operating System. Tuttavia, puoi assicurarti di avere l’ultima versione di UFW provando di installarlo usando il seguente comando:

Apt Installa ufw

Ora che hai l’ultima versione di UFW installata, let’s Controlla il suo stato utilizzando il seguente comando:

Come puoi vedere, UFW è inattivo per impostazione predefinita. Lo consentiremo prima di apportare alcune modifiche importanti prima.

#Ufw politiche di firewall predefinite

Se stai iniziando con UFW per la prima volta, è una buona idea ricontrollare le politiche di firewall predefinite. Per fare così controlla il file di configurazione predefinito di UFW:

Per impostazione predefinita, UFW è configurato per negare tutto il traffico in arrivo e consentire tutto il traffico in uscita. Ciò significa che nessuno è in grado di raggiungere il tuo sistema, mentre puoi effettuare richieste in uscita da qualsiasi applicazione o servizio.

Le politiche UFW predefinite possono essere modificate con il seguente modello di comando:

Ad esempio, se si desidera consentire a tutto il traffico in arrivo, utilizzare il seguente comando:

UFW predefinito consentire in arrivo

Mentre il seguente comando negherà tutto il traffico in uscita:

UFW Default Negare in uscita

Verrà mostrato un messaggio di conferma dopo ogni modifica della politica, ad esempio:

#Allove connessioni SSH

Per impostazione predefinita UFW bloccerà tutto il traffico in arrivo, inclusi SSH e HTTP. Se si abilita il firewall prima di impostare un’eccezione, la sessione remota corrente verrà terminata e hai vinto’essere in grado di connettersi più al tuo server.

Per evitare questo è necessario consentire le connessioni SSH in arrivo utilizzando il seguente comando:

Aprirà la porta 22 che è la porta predefinita. Come puoi vedere, sono state aggiunte due nuove regole di firewall per i protocolli IPv4 e IPv6: rispettivamente:

Se hai configurato SSH per utilizzare un’altra porta, utilizzare un comando più specifico per creare una regola di consentire le connessioni SSH. Ad esempio, se hai il servizio SSH che ascolta la porta 4422, utilizzare il seguente comando:

UFW consenti 4422/TCP

Questa regola del firewall consente alle connessioni TCP alla porta 4422.

#Enable UFW Firewall

Ora che il tuo UFW è stato configurato, è necessario abilitarlo utilizzando il seguente comando:

Questo inizierà immediatamente il demone UFW e lo abiliterà all’avvio del sistema. Accetta il prompt fornito digitando y e premi Invio per continuare.

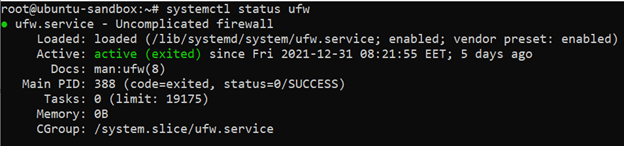

È possibile verificare che sia in esecuzione utilizzando SystemCtl Service Manager:

Stato SystemCtl Ufw

#Add UFW Firewall Regole

Esistono varie regole del firewall che puoi applicare al tuo sistema tramite UFW:

- Consenti: consenti il traffico

- Nega: scartare silenziosamente il traffico

- Rifiuta: rifiuta il traffico e invia un pacchetto di errore al mittente

- Limite – Limite connessioni da un indirizzo IP specifico che ha tentato di avviare 6 o più connessioni negli ultimi 30 secondi

È possibile applicare queste regole del firewall in un ambito generico o più specifico. L’ambito generico applica la regola UFW al traffico sia in arrivo che in uscita. È possibile utilizzarlo con il seguente modello di comando:

ufw [regola] [target]

D’altra parte, potresti voler applicare la regola al traffico in entrata o in uscita in modo specifico. In tal caso, è necessario utilizzare i seguenti modelli di comando di conseguenza:

ufw [regola] in [target]

ufw [regola] out [target]

In seguito passeremo alcuni esempi pratici, in modo da poter vedere alcune applicazioni di vita reale.

Le regole del firewall UFW possono operare su molti obiettivi diversi. È possibile prendere di mira nomi di servizi, indirizzi IP, porte e persino interfacce di rete. Permettere’s ora superare ciascuno di questi modelli di targeting per vedere cosa è possibile.

Profili dell’applicazione #target

Quando è installato UFW, la maggior parte delle applicazioni che si basano sulla rete per la comunicazione registrano il loro profilo con UFW, consentendo agli utenti di consentire o negare rapidamente l’accesso esterno a tale applicazione.

È possibile verificare quali applicazioni sono registrate su UFW con il seguente comando:

Ecco come potrebbe essere il tuo output:

Per consentire l’accesso in arrivo e in uscita a una di queste applicazioni utilizzare il seguente modello di comando:

ufw consenti [nome app]

Ad esempio, è possibile consentire le connessioni OpenSSH con il seguente comando:

UFW consenti OpenSsh

Questa regola del firewall consente tutto il traffico in entrata e in uscita per l’applicazione OpenSSH. Puoi essere più specifico e consentire solo il traffico SSH in arrivo con il seguente comando:

UFW consenti in opensssh

Tuttavia, la migliore pratica per abilitare l’accesso SSH in un server remoto è utilizzare il set di regole limite. Consente solo 6 connessioni dallo stesso indirizzo IP entro 30 secondi, salvandoti da un potenziale attacco di forza bruta. Usa il limite anziché consentire il set di regole per l’applicazione OpenSSH nell’ambiente di produzione:

limite UFW OpenSsh

#Target indirizzi IP

In UFW è possibile consentire o negare un indirizzo IP specifico con il seguente modello di comando:

ufw [regola] da [ip_address]

Ad esempio, se hai visto qualche attività dannosa dall’indirizzo IP 192.168.100.20, puoi bloccare tutto il traffico da esso utilizzando il seguente comando:

Ufw Deny da 192.168.100.20

Sebbene tu abbia bloccato tutto il traffico in arrivo da questo indirizzo IP dannoso, potrebbe comunque raggiungere il tuo server in alcuni casi. Ciò può accadere perché UFW applica le sue regole dall’alto a Buttom. Ad esempio, la tua prima regola può consentire a tutto il traffico in arrivo verso la porta 22 e la tua negazione da 192.168.100.20 La regola può essere un passo avanti.

Al fine di evitare tali situazioni, utilizzare l’opzione PREPEND per aggiungere le regole del firewall più specifiche al top dell’elenco delle regole. Il comando finale sarebbe così:

UFW Prepend Deny da 192.168.100.20

Porte #target

Puoi anche prendere di mira porte specifiche o gamme di porte con UFW. Ad esempio, è possibile consentire connessioni alla porta 8080 utilizzando qualsiasi protocollo:

Di solito, potresti voler essere più specifico e consentire solo connessioni a una porta specifica utilizzando un particolare protocollo di rete. Forn istanza, è possibile consentire alle connessioni TCP di porta 8080 solo con il seguente comando:

UFW consente 8080/TCP

Tuttavia, a volte l’applicazione può utilizzare una serie di porte per diverse attività. In tal caso, è possibile utilizzare il seguente comando per Whitelist A Port Range:

UFW Consenti 8080: 9090/TCP

Ricorda la possibilità di target indirizzi IP? Se non si desidera bloccare tutto il traffico da un indirizzo IP, potresti essere un po ‘più specifico e bloccare solo il traffico su una porta specifica:

Ufw Deny da 192.168.100.20 a qualsiasi porta 53 Proto UDP

In questo modo bloccherai tutto il traffico da 192.168.100.20 alla porta 53 utilizzando il protocollo UDP, che di solito è riservato per un servizio DNS.

Ecco come sarebbe il tuo output:

Interfacce di rete #target

Alcuni sistemi hanno più interfacce di rete configurate che potrebbero richiedere regole di firewall distinte. Forutnatelly, UFW consente di colpire una specifica interfaccia di rete e applicare solo la regola del firewall ad essa. Permettere’s Provalo.

Innanzitutto, elenca il tuo sistema’S Interfacce di rete con il seguente comando:

Come puoi vedere, attualmente ci sono tre interfacce di rete configurate su un Ubuntu 20.04 Sistema. Permettere’S Target Il secondo chiamato Eth0 . Per fare ciò dovresti usare l’opzione On ETH0 nel comando UFW:

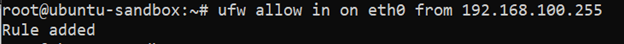

UFW consente di entrare su Eth0 da 192.168.100.255

Ora tutto il traffico da 192.168.100.255 è consentito solo all’interfaccia di rete ETH0:

#Check UFW Fire Fire Regole

Ora che hai finito di aggiungere le tue regole del firewall, è una buona idea controllare la tabella delle regole per vedere i risultati. Puoi controllare le tue regole Active UFW utilizzando il seguente comando:

Per vedere una versione più dettagliata delle regole del firewall UFW, utilizzare l’opzione Verbose:

UFW Stato Verbosio

E se vuoi semplicemente vedere un elenco di regole in un modo che le hai digitate per la prima volta, usa il seguente comando:

Contrariamente allo stato UFW, il comando UFW mostra le regole del firewall anche quando UFW è disabilitato.

#Delete UFW Fire Fire Regole

Ora che hai finito di aggiungere regole del firewall, cosa succede se volessi rimuoverne alcune? A tale scopo abbiamo due metodi disponibili: puoi eliminare una regola dal suo numero o eliminarla con il suo nome. Permettere’s attraversare ciascuno di essi.

#Delete per numero

È possibile eliminare le regole UFW numerando la tabella delle regole e quindi eliminando una regola specifica utilizzando il suo numero associato.

Innanzitutto, controlla un elenco numerato delle regole UFW utilizzando il seguente comando:

Stato UFW numerato

Come puoi vedere, le tue regole del firewall ora hanno numeri aassociati con loro che puoi usare per colpirli. Ad esempio, lascia’S Ora rimuovi la regola numero 6 utilizzando il seguente comando:

Basta premere y per accettare il prompt di conferma e la regola 3 verrà eliminata.

#Delete per nome della regola

Il secondo metodo per eliminare una regola UFW è specificarla con il suo nome. Primo elenco le regole in un modo che le hai digitate per la prima volta:

Permettere’s dici che vuoi rimuovere la regola che nega tutto il traffico da 192.168.100.20 Indirizzo IP. Per fare ciò è necessario utilizzare il comando Elimina con un nome di regola da 192.168.100.20 . Il comando finale sarebbe così:

UFW Elimina Deny da 192.168.100.20

#Manage UFW Logs

UFW supporta più livelli di registrazione, quindi potresti dare un’occhiata da vicino alla tua attività di networking. Per impostazione predefinita di registri UFW tutti i pacchetti bloccati non corrispondono alla politica definita, nonché pacchetti corrispondenti alle regole definite. Questo è un livello di registrazione basso che è possibile modificare se necessario.

Puoi ricontrollare l’attività di registrazione con il seguente comando:

UFW Stato Verbosio

La seconda riga dell’output mostra che la registrazione è accesa con il livello di registrazione impostato su basso.

#Set livello di registrazione UFW

Ci sono cinque livelli di registrazione UFW. Ognuno di essi ha una politica di registrazione diversa e raccoglie sempre più dati. Si prega di notare che i livelli di registro sopra il mezzo possono generare un sacco di output di registrazione e può riempire rapidamente un disco su un sistema occupato, quindi usali attentamente.

- OFF – Disabilita la registrazione gestita da UFW.

- Basso: registri tutti i pacchetti bloccati che non corrispondono alla politica predefinita, nonché pacchetti corrispondono alle regole pre -set.

- Medium – Come sopra, oltre a tutti i pacchetti consentiti che non corrispondono alla politica definita, a tutti i pacchetti non validi e a tutte le nuove connessioni.

- Alto – Come sopra, solo senza limitazione della velocità, oltre a tutti i pacchetti con limitazione della velocità.

- pieno – come sopra, solo senza limitazione della tariffa.

È possibile modificare il livello di registrazione basso predefinito con il seguente modello di comando:

Registrazione UFW [Livello]

Ad esempio, utilizzare il comando seguente per modificare il livello di registrazione in medio:

Medium di registrazione UFW

In questo modo hai abilitato il livello di registrazione medio con un ambito di registrazione aumentato.

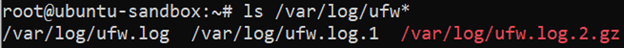

#Understand log UFW

I file di registro sono archiviati nella directory/var/log/. È possibile utilizzare il comando LS per elencare tutti i file di registro creati da UFW:

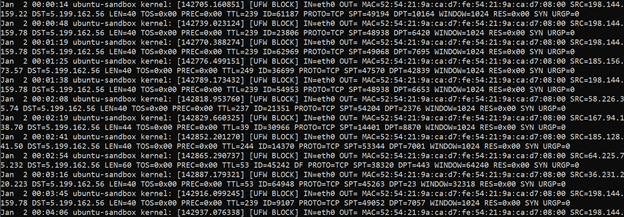

Ora puoi ispezionare i tuoi file di registro per trovare informazioni pertinenti sull’attività UFW, ad esempio:

Come puoi vedere, sono disponibili una vasta quantità di informazioni per comprendere l’attività UFW. Una singola riga può sembrare così:

2 gennaio 00:00:14 Kernel Ubuntu-sandbox: [142705.160851] [blocco UFW] in = eth0 out = mac = 52: 54: 21: 9a: CA: D7: Fe: 54: 21: 9a: CA: D7: 08: 00 SRC = 198.144.159.22 dst = 5.199.162.56 len = 40 tos = 0x00 prec = 0x00

Permettere’s ora emettere questa linea di registri UFW per comprenderne meglio il significato. Le variabili più informative sono probabilmente gli indirizzi IP SRC e DST con i loro numeri di porta associati SPT e DPT, ma è utile capirli tutti:

- [Blocco UFW]: ha indicato che il pacchetto è stato bloccato

- In = eth0: dispositivo di traffico in arrivo.

- Out =: il dispositivo di traffico in uscita è vuoto, poiché il traffico era in arrivo.

- Mac = 52: 54: 21: 9a: CA: D7: Fe: 54: 21: 9a: CA: D7: 08: 00: il dispositivo’S Mac Indirizzo.

- SRC = 198.144.159.22: Indirizzo IP di origine di un mittente di pacchetti.

- DST = 5.199.162.56: indirizzo IP di destinazione che ha lo scopo di ricevere un pacchetto. In questo caso era il mio indirizzo IP.

- Len = 40: lunghezza del pacchetto.

- Tos = 0x00 e Prec = 0x00: variabili deprecate che non sono rilevanti e impostate su 0.

- TTL = 239: tempo di vivere per un pacchetto. Ogni pacchetto può rimbalzare solo attraverso il numero dato di router prima che sia terminato.

- ID = 61187: ID univoco per il datagramma IP, condiviso da frammenti dello stesso pacchetto.

- Proto = TCP: protocollo utilizzato.

- SPT = 49194: porta di origine di una connessione. Questa porta può indicare quale servizio ha avviato il tentativo di connessione.

- Dpt = 10164: porta di destinazione di una connessione. Questa porta può indicare quale servizio doveva ricevere il tentativo di connessione.

- Finestra = 1024: la dimensione del pacchetto il mittente è disposto a ricevere.

- Res = 0x00: questo bit è riservato per uso futuro. Attualmente è irrilevante e impostato su 0.

- Syn urgp = 0: syn ha indicato che questa connessione richiede una stretta di mano a tre vie, URGP sta per una rilevanza del puntatore urgente che è irrilevante e impostata su 0.

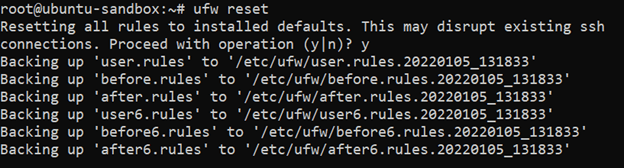

Ripristina la configurazione UFW

Ci sono momenti in cui è necessario iniziare la configurazione da zero. Nel caso in cui si desideri reimpostare la configurazione UFW alle impostazioni predefinite, esiste un comando a tale scopo:

Immettere y quando viene richiesto e premere Invio per ripristinare tutte le regole del firewall attive e disattivare il demone UFW. Come puoi vedere, UFW crea automaticamente file di backup per le regole che hai appena ripristinato, nel caso in cui cambi idea o desideri rivederli in futuro.

#Conclusione

Ora sai come impostare e gestire il sistema di firewall UFW su Ubuntu 20.04. Per riferimento futuro, sentiti libero di utilizzare la documentazione ufficiale di Ubuntu per aggiornare la tua memoria sulle funzionalità di base e conoscere la funzionalità UFW avanzata: https: // wiki.Ubuntu.com/nonlefirewall

Mantas Levinas

Aiutare gli ingegneri a imparare �� su nuove tecnologie e ingegnosi casi di utilizzo dell’automazione IT per costruire sistemi migliori ��

Unisciti alla comunità di Cherry Server

Ottieni guide pratiche mensili sulla costruzione di sistemi più sicuri, efficienti e più facili da ridimensionare su un ecosistema cloud aperto.