Ubuntu ruba i tuoi dati?

Riepilogo:

L’articolo discute le migliori pratiche per l’indurimento della sicurezza di Ubuntu. Sottolinea l’importanza di ridurre al minimo il numero di applicazioni installate per ridurre i rischi di sicurezza. La crittografia del disco è inoltre raccomandato per proteggere i dati in caso di accesso fisico non autorizzato. Inoltre, si consiglia l’impostazione di un firewall che utilizza UFW per proteggere il sistema contro gli attacchi di rete.

Punti chiave:

1. Ubuntu Linux è progettato per essere sicuro per impostazione predefinita. Tuttavia, possono essere prese ulteriori misure di sicurezza attraverso l’indurimento.

2. Ridurre al minimo il numero di applicazioni installate. Applicazioni non necessarie creano rischi per la sicurezza.

3. Si consiglia la crittografia del disco. Impedisce l’accesso non autorizzato ai dati in caso di furto fisico.

4. I firewall sono essenziali. Ubuntu ha uno strumento firewall integrato chiamato UFW.

5. Configurazione predefinita per UFW: Bloccare tutte le connessioni in arrivo e consentire tutte le connessioni in uscita.

6. Abilita tipi specifici di connessioni in arrivo se necessario. Utilizzare UFW per consentire connessioni in base al protocollo, alla porta e all’indirizzo IP.

7. La crittografia dovrebbe essere eseguita il backup prima dell’implementazione. In caso di problemi durante il processo di crittografia.

8. La crittografia del disco protegge i dati solo quando il sistema non è in esecuzione. Un utente malintenzionato può ancora accedere ai dati se ottengono un accesso fisico o remoto a un sistema in esecuzione.

9. Ubuntu 18.04 è l’ultima versione di supporto a lungo termine. Queste pratiche di indurimento della sicurezza sono applicabili a questa versione.

10. Ubuntu fornisce vari metodi per l’installazione e la rimozione delle applicazioni. Ubuntu Server Edition consente la personalizzazione durante l’installazione, mentre il centro software Ubuntu e APT-get possono essere utilizzati per la modifica.

Domande:

1. Perché sta minimizzando le applicazioni installate importanti per la sicurezza di Ubuntu?

2. Qual è il vantaggio della crittografia del disco in Ubuntu?

3. Qual è lo strumento firewall predefinito in Ubuntu?

4. Come può essere configurato UFW per indurire il sistema?

5. Cosa protegge la crittografia del disco?

6. Cosa dovrebbe essere fatto prima di applicare la crittografia a sistema completo?

7. Qual è la limitazione della crittografia del disco quando il sistema è in esecuzione?

8. Su quale versione di Ubuntu si concentra in questo articolo?

9. Come possono essere rimosse applicazioni non necessarie da Ubuntu?

10. Quali sono i tre aspetti da considerare quando si abilitano i tipi specifici di connessioni in arrivo usando UFW?

Risposte:

1. Ridurre al minimo le applicazioni installate riduce i rischi di sicurezza eliminando i pacchetti non utilizzati che possono avere vulnerabilità o fornire superfici di attacco inutili.

2. La crittografia del disco in Ubuntu garantisce che i dati rimangono illeggibili anche se qualcuno ottiene un accesso fisico non autorizzato al sistema, come nel caso di un laptop rubato.

3. Lo strumento firewall predefinito in Ubuntu si chiama UFW (firewall non composto).

4. Per configurare UFW per l’indurimento del sistema, è possibile impostare il criterio predefinito per negare le connessioni in arrivo usando il comando “sudo UFW predefinito negano in arrivo.”Puoi consentire tutte le connessioni in uscita con” sudo UFW predefinito consentire in uscita.”Questa configurazione blocca tutte le connessioni di rete in arrivo consentendo tutte le connessioni in uscita.

5. La crittografia del disco protegge i dati memorizzati sui dischi rigidi o sui partizioni del computer. Rende i dati illeggibili senza la chiave di decrittografia appropriata.

6. Si consiglia di eseguire il backup dei dati prima di applicare la crittografia a sistema completo come precauzione nel caso in cui qualcosa vada storto durante il processo di crittografia.

7. La crittografia del disco protegge i dati solo quando il sistema non è in esecuzione. Quando il sistema è in esecuzione e i dischi vengono decrittografati, un utente malintenzionato con accesso fisico o remoto può ancora accedere ai dati.

8. L’articolo si concentra su Ubuntu 18.04, l’ultima versione di supporto a lungo termine di Ubuntu.

9. Le applicazioni non necessarie possono essere rimosse da Ubuntu utilizzando il centro software Ubuntu o lo strumento di comando apt-get.

10. Quando si abilitano i tipi specifici di connessioni in arrivo utilizzando UFW, è necessario considerare il protocollo (E.G., TCP), numero di porta e indirizzo IP da cui ha origine la richiesta.

Ubuntu Security Indurning Best Practices

WSL richiede meno risorse (CPU, memoria e archiviazione) rispetto a una macchina virtuale completa. WSL consente inoltre di eseguire strumenti e app di comando Linux insieme alle app di comando, desktop e archiviate di Windows e di accedere ai file di Windows da Linux. Ciò consente di utilizzare le app di Windows e gli strumenti di riga di comando Linux sulla stessa serie di file se lo si desidera.

Ubuntu ruba i tuoi dati?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Ubuntu Security Indurning Best Practices

Come la maggior parte dei moderni sistemi operativi, Ubuntu Linux è progettato per essere sicuro per impostazione predefinita. Tuttavia, anche come la maggior parte dei moderni sistemi operativi, Ubuntu può essere reso ancora più sicuro attraverso l’indurimento della sicurezza.

Questo articolo fornisce una panoramica di Ubuntu Security Indurning Best Practices. I suggerimenti di indurimento della sicurezza di Ubuntu dovrebbero essere applicati a qualsiasi versione di Ubuntu rilasciata negli ultimi anni, ma ci concentreremo in particolare su Ubuntu 18.04, l’ultima versione “Supporto a lungo termine” di Ubuntu.

Selezione minima di software Ubuntu

Sulle versioni moderne di Ubuntu, ci sono circa 50.000 singoli pacchetti software che puoi installare sul tuo sistema. Ogni pacchetto fornisce un’applicazione o parte di un’applicazione.

La maggior parte delle installazioni di Ubuntu non richiede da nessuna parte vicino a tutti questi pacchetti, tuttavia. E ogni pacchetto che hai installato ma che non si utilizza crea rischi di sicurezza inutili.

Pertanto, puoi indurire il tuo sistema Ubuntu minimizzando il numero di applicazioni installate. Idealmente, lo farai durante il tempo di installazione del sistema. Questo è facile da fare su Ubuntu Server Edition, che ti consente di scegliere diverse categorie di pacchetti da installare, come illustra lo screenshot seguente:

Altre edizioni di Ubuntu forniscono meno libertà per personalizzare quali pacchetti sono inclusi con l’installazione. Tuttavia, è possibile rimuovere facilmente applicazioni non necessarie nel centro software Ubuntu (strumento di gestione software grafico di Ubuntu) o tramite il iap-get Strumento di comando.

Crittografia del disco e sicurezza di Ubuntu

Un’altra migliore pratica di Ubuntu Security è quella di crittografare i tuoi dischi rigidi. In questo modo, se qualcuno ottiene un accesso fisico non autorizzato ai tuoi sistemi (rubando il tuo laptop, per esempio), non saranno in grado di leggere i tuoi dati.

Nelle edizioni desktop di Ubuntu, puoi facilmente scegliere di crittografare il sistema durante l’installazione utilizzando una comoda interfaccia grafica:

E anche se hai già installato il tuo sistema Ubuntu senza crittografarlo, puoi comunque crittografarlo. Vedere la documentazione di crittografia del disco Ubuntu per le istruzioni. Tieni presente che è una buona pratica eseguire il backup dei dati prima di applicare la crittografia a sistema completo, nel caso in cui qualcosa vada storto durante il processo di crittografia.

Ricorda anche che, poiché Ubuntu decrittica i tuoi dischi quando si avvia, la crittografia del disco proteggerà solo i dati in un sistema che non è in esecuzione. Non fa nulla per impedire a un utente malintenzionato di accedere ai dati se sono in grado di ottenere un accesso fisico o remoto al sistema mentre è effettivamente acceso.

Firewalls e Ubuntu Security Indurning

Per indurire il tuo sistema Ubuntu contro l’attacco dalla rete, dovresti impostare un firewall. Per impostazione predefinita, la maggior parte delle edizioni di Ubuntu viene fornita con uno strumento firewall integrato chiamato UFW. (Tecnicamente, UFW non è un firewall; è solo un’interfaccia per iptables, il framework principale del kernel Linux per il controllo dell’accesso a porte di rete e host. Ma la maggior parte degli utenti finali non ha bisogno di conoscere la differenza.)

Tuttavia, anche se UFW è installato per impostazione predefinita sulla maggior parte dei sistemi Ubuntu, non fa nulla finché non lo dici. Una semplice configurazione UFW che indurirà il tuo sistema è eseguire questi comandi:

- sudo ufw predefinito negano in arrivo

- SUDO UFW Predefinito Consenti in uscita

Questo dice a UFW di bloccare tutte le connessioni di rete in arrivo (come qualcuno che cerca di accedere al tuo computer in remoto o di accedere ai file sulla rete) e consentire tutte le connessioni in uscita (come il sistema Ubuntu che si collega a un’applicazione remota).

Puoi quindi usare ufw Per abilitare tipi specifici di connessioni in arrivo in base alle necessità in base al protocollo di connessione (come TCP o RDP), il numero di porta e/o l’indirizzo IP in cui è originata la richiesta. Ad esempio, se si desidera abilitare le connessioni SSH (che utilizzano il protocollo TCP sulla porta 22 per impostazione predefinita) dall’host 192.168.1.10, potresti eseguire questo comando:

sudo ufw consente da 192.168.1.10 a qualsiasi porta 22 proto TCP

Ciò sarebbe utile se si desidera bloccare tutte le richieste SSH per impostazione predefinita, ma consenti le richieste da una workstation specifica (con l’indirizzo IP 192.168.1.10 Nell’esempio sopra) che usi per amministrare il tuo server Ubuntu.

Indurimento del tuo sistema Ubuntu con Apparmor (o Selinux)

AppAmor è un framework di indurimento per la sicurezza progettato per Ubuntu che consente di porre restrizioni su come possono comportarsi i singoli programmi e le risorse di sistema a cui possono accedere. Lo scopo previsto di AppARor è quello di mitigare l’entità di una violazione assicurando che anche se gli aggressori siano in grado di assumere il controllo di alcuni dei software sul tuo computer (ad esempio, convincendoti a installare malware sul sistema), il danno sarà limitato perché il software non avrà un regno libero per fare tutto ciò che desiderano.

AppAmor è uno strumento complicato e una spiegazione completa di come usarlo va oltre lo scopo di questo articolo. In breve, tuttavia, è necessario installare per la prima volta l’appARor (non è installato per impostazione predefinita sulla maggior parte dei sistemi Ubuntu), quindi creare profili che controllano come possono comportarsi le diverse applicazioni. La documentazione di Ubuntu offre maggiori dettagli.

Sulla maggior parte dei sistemi desktop Ubuntu, AppAmor è probabilmente un eccesso. Probabilmente non vale la pena imparare a configurare AppArmor se sei solo un normale utente per PC. Sui server Ubuntu, tuttavia, prendere il tempo per imparare a lavorare con AppArmor è un modo intelligente per indurire il tuo sistema contro l’attacco.

Potresti sentire le persone parlare di Selinux come alternativa ad AppAmor. Selinux è un framework simile che è popolare su distribuzioni Linux diverse da Ubuntu. Selinux può essere installato e utilizzato sui sistemi Ubuntu proprio come Apparmor; Tuttavia, AppAmor è il framework a cui favorisce canonico (la società dietro Ubuntu). Quindi, a meno che tu non sappia già come lavorare con Selinux, è generalmente una buona idea scegliere Apparmor come framework di sicurezza su Ubuntu, perché Apparmor è meglio integrato in Ubuntu.

Backup dei dati e sicurezza di Ubuntu

Ultimo ma non meno importante, il backup dei tuoi dati è un ubuntu che indurisce le migliori pratiche. Sebbene i backup dei dati non rendano il tuo sistema più difficile da attaccare, contribuiranno a garantire che se gli aggressori lo violano, avrai dati puliti da cui puoi ripristinare il sistema.

Esistono vari strumenti open source che è possibile utilizzare su Ubuntu per eseguire il backup dei dati; Per un elenco, controlla la documentazione di backup di Ubuntu. Tuttavia, la maggior parte di questi strumenti richiede un discreto sforzo per la configurazione, soprattutto se si desidera che siano eseguiti automaticamente. Alcuni funzionano anche sulla riga di comando.

Se si desidera un’esperienza di backup più semplice che includa backup cloud facilmente automatizzati e un’interfaccia utente grafica, dai un’occhiata al backup MSP360 per Linux (nella foto sopra).

Conclusione

Sono disponibili una varietà di strumenti e tecniche di indurimento della sicurezza di Ubuntu per rendere il tuo sistema Ubuntu ancora più sicuro di quanto non sia per impostazione predefinita. A seconda di quanto sia il tuo sistema Ubuntu Mission-critical e di quanto possano essere sensibili i dati che memorizza, seguendo le migliori pratiche di Ubuntu Security che induriscono sopra può essere un saggio investimento del tuo tempo, perché aiuterà a prevenire attacchi e violazioni dei dati.

Privacy in Ubuntu 12.10: annunci e perdite di dati Amazon

All’inizio di questo mese il sistema operativo software gratuito atteso con impazienza Ubuntu 12.10 è stato rilasciato e include una serie di nuove funzionalità (link YouTube), alcune delle quali hanno infuriato gli utenti a causa di problemi di privacy.

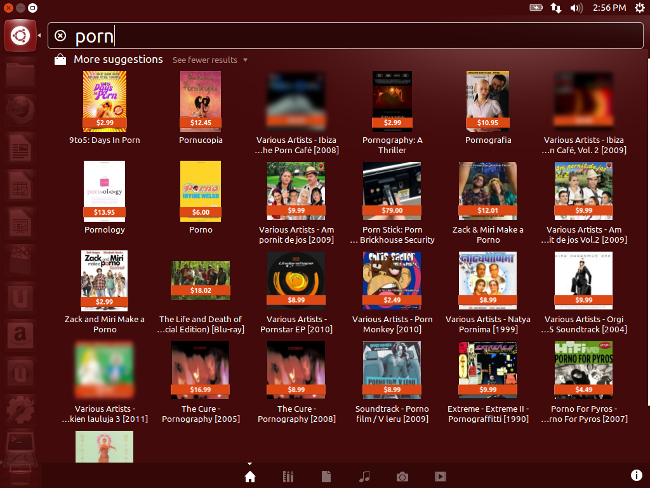

Negli ultimi due anni Canonical Ltd, la società che sviluppa Ubuntu, ha spinto il desktop Ubuntu in nuove direzioni con l’ambiente desktop chiamato Unity. Una caratteristica chiave di Unity è Dash, un unico posto per cercare app, documenti, musica e altri dati sul computer. A partire dall’ultima versione di Ubuntu, Dash sta anche iniziando a cercare su Internet. Mentre alcune persone lo trovano conveniente, altri trovano una violazione della loro privacy. Fortunatamente, Ubuntu rende facile disattivare questo. Scorri verso il basso su “Come disabilitare gli annunci e le perdite di dati Amazon” per imparare come.

La prima cosa che noterai del nuovo Dash è che quando cerchi qualcosa, non solo vedi file locali ma anche pubblicità affiliate ad Amazon per prodotti. Ci sono state enormi proteste di lamentele da parte della comunità di Ubuntu su questo, così come un bug riporta, entrambi seri (“non includono ricerche remote nella lente domestica”, “perdite dirette su Amazon”) e Tongue in Cheek (“Grep -r non cerca automaticamente Amazon”, “Copertura spyware – limitata a Dash”). Mark Shuttleworth, il fondatore di Ubuntu, ha difeso la decisione di includere gli annunci Amazon in Dash:

Non stiamo dicendo ad Amazon cosa stai cercando. Il tuo anonimato è preservato perché gestiamo la query per tuo conto. Assistente’t Fidati di noi? Erm, abbiamo root. Ti fidi già di noi con i tuoi dati. Ti fidi di non rovinare la tua macchina ad ogni aggiornamento. Ti fidi di Debian e ti fidi di una grande fascia della comunità open source. E, soprattutto, ti fidi di noi per affrontarlo quando, essendo umano, fai errori.

Tecnicamente, quando cerchi qualcosa in Dash, il tuo computer effettua una connessione HTTPS sicura a ProductSearch.Ubuntu.com, invio lungo la tua query di ricerca e il tuo indirizzo IP. Se restituisce la visualizzazione dei prodotti Amazon, il computer quindi carica in modo insicuro le immagini del prodotto dal server di Amazon su HTTP. Ciò significa che un intercettatore passivo, come qualcuno che condivide una rete wireless con te, sarà in grado di avere una buona idea di ciò che stai cercando sul tuo computer in base alle immagini dei prodotti Amazon.

È un grave problema di privacy se non riesci a trovare cose sul tuo computer senza trasmettere ciò che stai cercando al mondo. Potresti cercare l’ultima versione del tuo curriculum al lavoro perché stai pensando di lasciare il tuo lavoro; Potresti cercare una hotline di abuso domestico che hai scaricato o documenti legali sulla presentazione del divorzio; Forse stai cercando documenti con nomi di file che regalano segreti commerciali o piani di attivismo; Oppure potresti cercare un file nella tua collezione porno locale. Ci sono molte ragioni per cui non vorresti che nessuna di queste domande di ricerca lasci il tuo computer.

Non è solo Amazon

La nuova versione di Dash fornita con Ubuntu 12.10 introduce più di un semplice annuncio Amazon. Include un nuovo avviso legale che puoi vedere facendo clic su “I” nell’angolo di Dash che afferma che utilizzando Dash, accetti automaticamente di inviare il termine di ricerca e l’indirizzo IP a un numero di terze parti.

A meno che tu non abbia rinunciato, invieremo anche i tuoi tasti come termine di ricerca per Product.Ubuntu.com e terze parti selezionate in modo da poter integrare i risultati della ricerca con i risultati di ricerca online da tali terze parti tra cui: Facebook, Twitter, BBC e Amazon. Canonical e queste terze parti selezionate raccoglieranno i termini di ricerca e li utilizzerà per fornirti i risultati di ricerca durante l’utilizzo di Ubuntu.

Le politiche sulla privacy di terze parti di Ubuntu elenca tutte le terze parti a cui possono inviare il termine di ricerca e l’indirizzo IP e afferma: “Per informazioni su come le nostre terze parti selezionate possono utilizzare le tue informazioni, consulta le loro politiche sulla privacy.”In altre parole, una volta che regalano i tuoi dati, non è più il loro problema.

Canonical non è chiaro su quali terze parti inviano dati e quando, ma sembra che molte di queste terze parti vengano cercate solo in determinate circostanze. La nuova funzione Account online di Ubuntu ti consente di autorizzare Ubuntu a utilizzare i tuoi account da Facebook, Twitter, Google, Flickr e altri servizi per le app Ubuntu. Dash probabilmente cercherà a questi servizi foto, documenti e altri contenuti solo dopo aver autorizzato Ubuntu a usarli.

Canonical ha ascoltato il feedback degli utenti di Ubuntu e stanno lavorando a miglioramenti per Dash, come il caricamento di immagini Amazon su HTTPS per impedire agli EavesDroper di apprendere ciò che gli utenti cercano e filtri NSFW in modo che la pornografia non appaia in Dash. Queste modifiche sono fantastiche, ma non cambia il fatto che le query di ricerca degli utenti vengono automaticamente inviate a società di terze parti senza offrire agli utenti la possibilità di opt-in.

Anche il caricamento delle immagini del prodotto Amazon su HTTPS invece di HTTP, il fatto che siano carichi direttamente dai server di Amazon anziché dai mezzi di Canonical che Amazon ha la possibilità di correlare le query di ricerca con gli indirizzi IP. Un modo per risolvere questo sarebbe se canonico proxesse tutte le immagini di terze parti e altri contenuti per gli utenti di Ubuntu.

Come disabilitare gli annunci Amazon e le perdite di dati

Puoi disinstallare l’integrazione Amazon di Dash rimuovendo il pacchetto chiamato unità-lente-shopping dal tuo computer. Se stai attualmente usando Ubuntu 12.10, è possibile fare clic qui per aprire l’Unity-Lens-shopping nel centro software Ubuntu, quindi fare clic sul pulsante “Rimuovi” a destra. Puoi anche disinstallarlo aprendo l’app terminale e digitando:

sudo apt-get rimuovere unità-lente-shopping

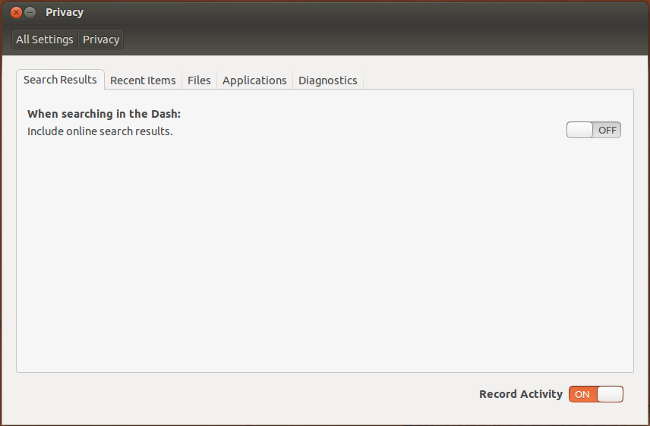

Se desideri che Dash cerchi solo il tuo computer locale e non cerchi affatto in Internet, puoi aprire l’app per la privacy e cambiare “includere i risultati di ricerca online” da On a Off, come nella foto sotto.

Infine, se non ti piace la direzione in cui l’unità sta andando ma ti piace ancora il sistema operativo Ubuntu, puoi passare a un ambiente desktop diverso come Gnome 3, KDE o Cannella.

Puoi ottenere Gnome 3 installando il pacchetto chiamato gnome-shell. Puoi ottenere KDE installando il pacchetto chiamato kde-full. E puoi ottenere la cannella aggiungendo il PPA alla cannella ai tuoi repository e quindi installando il pacchetto chiamato cannella. Dopo aver installato un nuovo ambiente desktop, puoi scegliere quale si desidera utilizzare dalla schermata di accesso. Fai clic sul logo Ubuntu accanto al tuo nome utente per modificare il tuo ambiente desktop.

Cosa vuole da Ubuntu

Ubuntu è il terzo sistema operativo desktop più popolare ed è il software libero più popolare. Molti dipendenti di EFP gestiscono Ubuntu sui propri computer. Ecco cosa vorremmo vedere dalle versioni future di Ubuntu.

- Disabilita “Includi i risultati di ricerca online” per impostazione predefinita. Gli utenti dovrebbero essere in grado di installare Ubuntu e iniziare immediatamente a usarlo senza doversi preoccupare di perdite di domande di ricerca o di inviare informazioni potenzialmente private a società di terze parti. Dal momento che molti utenti potrebbero trovare questa funzione utile, considera di visualizzare una finestra di dialogo la prima volta che un utente registri in questo ti chiede di opt-in.

- Spiega in dettaglio cosa fai con query di ricerca e indirizzi IP, Quanto tempo li conserva e in quali circostanze li dai a terzi.

- Effettuare la scheda Risultati di ricerca delle impostazioni sulla privacy consentire agli utenti di attivare e disattivare specifici risultati di ricerca online. Alcuni utenti potrebbero desiderare i prodotti Amazon nei loro risultati di ricerca, ma mai nulla da Facebook.

- Adoriamo che Ubuntu sia abbastanza audace da rompere nuove terre e competere direttamente con i grandi sistemi operativi proprietari, ma per favore Assicurati di rispettare la privacy e la sicurezza dei tuoi utenti Mentre lo fai. Gli utenti di Windows e Mac sono abituati a far sì che i loro dati sono stati inviati a terzi senza il loro espresso consenso da parte di società di software che stanno cercando di massimizzare i profitti per i loro azionisti. AssicuriamociUbuntu, come il sistema operativo GNU/Linux nel suo cuore, rimane un’eccezione a questo.

Resta sintonizzato per la seconda parte della privacy in Ubuntu 12.10, dove parleremo di nuove funzionalità di privacy di Ubuntu che ci piacciono davvero.

Domande frequenti sul sottosistema di Windows per Linux

Il sottosistema di Windows per Linux (WSL) è una funzionalità del sistema operativo Windows che consente di eseguire un file system Linux, insieme a strumenti Linux Command-Line e App GUI, direttamente su Windows, insieme al tradizionale desktop di Windows e.

Vedi la pagina Informazioni per maggiori dettagli.

Chi è WSL per?

Questo è principalmente uno strumento per gli sviluppatori, in particolare gli sviluppatori Web, quelli che lavorano su progetti open source o la distribuzione degli ambienti di Server Linux. WSL è per chiunque ami usare bash, strumenti comuni Linux (SED, AWK, ecc.) e framework Linux-First (Ruby, Python, ecc.) ma piace anche utilizzare gli strumenti di produttività di Windows

Cosa posso fare con WSL?

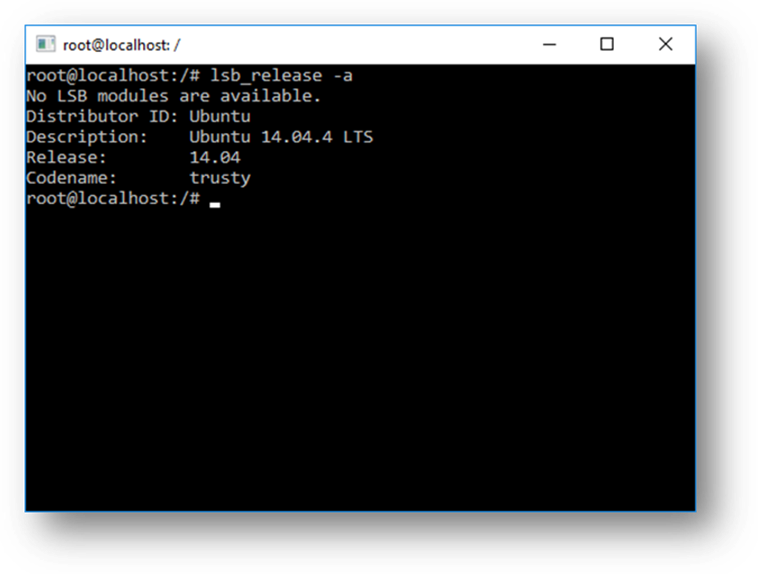

WSL consente di eseguire Linux in una shell bash con la tua scelta di distribuzione (Ubuntu, Debian, Opensuse, Kali, Alpine, ecc. Utilizzando Bash, è possibile eseguire strumenti e app Linux della riga di comando. Ad esempio, type lsb_release -a e premere invio; Voi’Vedi i dettagli della distribuzione Linux attualmente in esecuzione:

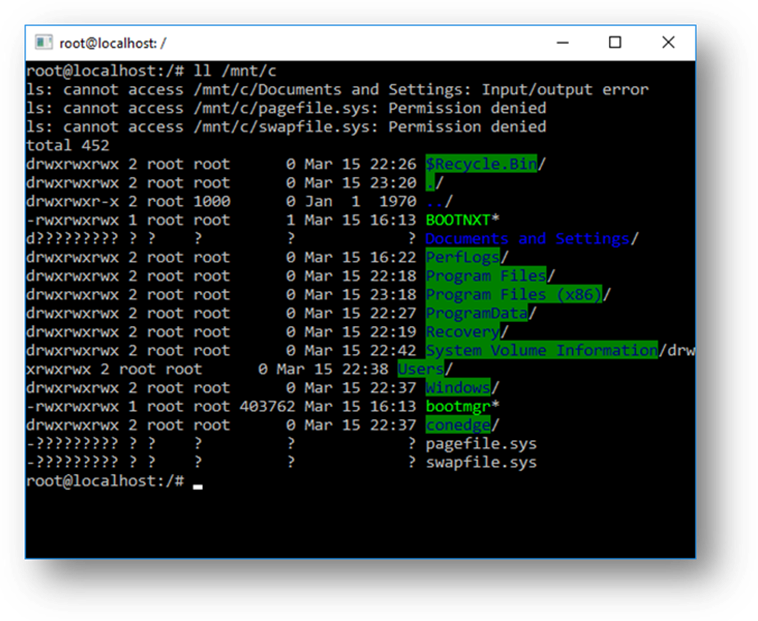

Puoi anche accedere alla macchina locale’S File system dall’interno della shell di Bash Linux – tu’Troverà le tue unità locali montate nella cartella /MNT. Ad esempio, il tuo C: Drive è montato sotto /MNT /C:

Potresti descrivere un flusso di lavoro di sviluppo tipico che incorpora WSL?

WSL prende di mira un pubblico di sviluppatori con l’intenzione di essere utilizzato come parte di un ciclo di sviluppo interiore. Diciamo che SAM sta creando una pipeline CI/CD (integrazione continua e consegna continua) e desidera testarla prima su una macchina locale (laptop) prima di distribuirla nel cloud. SAM può abilitare WSL (& WSL 2 per migliorare la velocità e le prestazioni), quindi utilizzare un’istanza Linux Ubuntu autentica localmente (sul laptop) con qualsiasi comando e strumenti Bash. Una volta verificata la pipeline di sviluppo localmente, SAM può quindi spingere quella pipeline CI/CD fino al cloud (cioè azzurro) trasformandola in un contenitore Docker e spingendo il contenitore in un’istanza del cloud in cui si svolge su una VM Ubuntu pronta per la produzione.

Cos’è Bash?

Bash è una shell basata sul testo e una lingua di comando popolari. È la shell predefinita inclusa in Ubuntu e altre Distri Linux. I comandi digita gli utenti in una shell per eseguire script e/o eseguire comandi e strumenti per svolgere molte attività.

Come funziona?

Dai un’occhiata a questo articolo sul blog della riga di comando di Windows: un’immersione profonda su come WSL consente a Windows di accedere ai file Linux che vanno nei dettagli sulla tecnologia sottostante.

Perché dovrei usare WSL piuttosto che Linux in una VM?

WSL richiede meno risorse (CPU, memoria e archiviazione) rispetto a una macchina virtuale completa. WSL consente inoltre di eseguire strumenti e app di comando Linux insieme alle app di comando, desktop e archiviate di Windows e di accedere ai file di Windows da Linux. Ciò consente di utilizzare le app di Windows e gli strumenti di riga di comando Linux sulla stessa serie di file se lo si desidera.

Perché dovrei usare, ad esempio, Ruby su Linux anziché su Windows?

Alcuni strumenti multipiattaforma sono stati costruiti presumendo che l’ambiente in cui eseguono si comporta come Linux. Ad esempio, alcuni strumenti presumono che siano in grado di accedere a percorsi di file molto lunghi o che esistono file/cartelle specifici. Questo spesso causa problemi alle finestre che spesso si comporta in modo diverso da Linux.

Molte lingue come Ruby e Node.JS sono spesso portati e funzionano alla grande, su Windows. Tuttavia, non tutti i proprietari di librerie GEM o NPM di Ruby GEM o NODE/NPM portano le loro librerie per supportare Windows e molti hanno dipendenze specifiche per Linux. Ciò può spesso provocare sistemi creati utilizzando tali strumenti e librerie che soffrono di errori di costruzione e talvolta di runtime o comportamenti indesiderati su Windows.

Questi sono solo alcuni dei problemi che hanno causato a molte persone a chiedere a Microsoft di migliorare Windows’ Strumenti di comando e ciò che ci ha spinto a collaborare con Canonical per consentire l’esecuzione di strumenti di linea di comando nativi e Linux su Windows.

Cosa significa questo per PowerShell?

Mentre si lavora con progetti OSS, ci sono numerosi scenari in cui esso’s immensamente utile per cadere in bash da un prompt di PowerShell. Il supporto bash è complementare e rafforza il valore della riga di comando su Windows, consentendo a PowerShell e alla comunità di PowerShell di sfruttare altre tecnologie popolari.

Cosa supporta i processori WSL?

WSL supporta le CPU X64 e ARM.

Come accedo al mio C: Drive?

I punti di montaggio per i dischi rigidi sulla macchina locale vengono creati automaticamente e forniscono un facile accesso al file system di Windows.

L’utilizzo di esempio sarebbe CD /MNT /C per accedere a C: \

Come faccio a impostare il direttore delle credenziali GIT? (Come uso le mie autorizzazioni GIT di Windows in WSL?)

Vedi il tutorial Inizia a utilizzare Git sul sottosistema di Windows per Linux, che presenta una sezione sulla configurazione di GIT Credential Manager e sulla memorizzazione di token di autenticazione in Windows Credential Manager.

Come si utilizza un file Windows con un’app Linux?

Uno dei vantaggi di WSL è essere in grado di accedere ai file tramite app o strumenti di Windows e Linux.

WSL monta le unità fisse della tua macchina sotto la cartella / MNT / nelle tue distro Linux. Ad esempio, il tuo C: Drive è montato sotto/MNT/C/

Utilizzando le tue unità montate, è possibile modificare il codice in, ad esempio C: \ Dev \ MyProj \ utilizzando il codice Visual Studio/o VS e build/Testa quel codice in Linux accedendo agli stessi file tramite/mnt/c/dev/myproj .

Sono file nell’unità Linux diversi dall’unità Windows montata?

- File sotto la root Linux (i.e. /) sono controllati da WSL che si allinea al comportamento Linux, incluso ma non limitato a:

- File che contengono caratteri di nome file di Windows non validi

- Symlinks creati per utenti non addmin

- Modifica degli attributi del file tramite Chmod e Chown

- Sensibilità al caso file/cartella

- I file in unità montati sono controllati da Windows e hanno i seguenti comportamenti:

- Supportare la sensibilità al caso

- Tutte le autorizzazioni sono impostate per riflettere al meglio le autorizzazioni di Windows

Come disinstallare una distribuzione WSL?

Per rimuovere una distribuzione da WSL e Elimina tutti i dati associati a quella distribuzione Linux, Esegui WSL -UN REGISTER Dov’è il nome della tua distribuzione Linux, che può essere vista dall’elenco nel comando WSL -l.

Inoltre, puoi quindi disinstallare l’app Linux Distro sulla tua macchina proprio come qualsiasi altra applicazione del negozio.

Per saperne di più sui comandi WSL, consultare l’articolo, comandi di base per WSL.

Come eseguo un server OpenSSH?

OpenSsh viene fornito con Windows come caratteristica opzionale. Vedi l’installazione OpenSsh Doc. I privilegi di amministratore in Windows sono tenuti a eseguire OpenSSH in WSL. Per eseguire un server OpenSSH, eseguire la distribuzione WSL (cioè Ubuntu) o il terminale Windows come amministratore. Ci sono diverse risorse là fuori che coprono scenari SSH con WSL. Dai un’occhiata agli articoli del blog di Scott Hanselman: come ssh in una macchina Windows 10 da Linux o Windows o ovunque, come SSH in WSL2 su Windows 10 da una macchina esterna, il modo semplice come SSH in Bash e WSL2 su Windows 10 da una macchina esterna e come utilizzare OpenSsh incorporato di Windows 10 su una macchina automatica in una macchina remota Linux.

Come cambio il linguaggio di visualizzazione di WSL?

L’installazione WSL proverà a modificare automaticamente la localizzazione di Ubuntu per abbinare l’installazione di Windows. Se non si desidera questo comportamento, è possibile eseguire questo comando per modificare la localizzazione di Ubuntu dopo l’installazione. Dovrai raccogliere la tua distribuzione WSL affinché questa modifica abbia effetto.

L’esempio seguente cambia in locale in EN-US:

sudo update-locale lang = en_us.UTF8 Perché non ho accesso a Internet da WSL?

Alcuni utenti hanno riportato problemi con applicazioni specifiche del firewall che bloccano l’accesso a Internet in WSL. I firewall segnalati sono:

- Kaspersky

- Avg

- Avast

- Protezione endpoint Symantec

- F-Secure

In alcuni casi spegnere il firewall consente l’accesso. In alcuni casi semplicemente avere il firewall installato sembra bloccare l’accesso.

Come accedo a una porta da WSL in Windows?

WSL condivide l’indirizzo IP di Windows, in quanto è in esecuzione su Windows. Pertanto, puoi accedere a qualsiasi porte su localhost e.G. Se avessi contenuti Web sulla porta 1234, potresti https: // localhost: 1234 nel browser Windows. Per ulteriori informazioni, consultare l’accesso alle applicazioni di rete.

Come posso eseguire il backup delle mie distribuzioni WSL o spostarle da un disco a un altro?

Il modo migliore per eseguire il backup o spostare le distribuzioni è tramite i comandi di esportazione/importazione disponibili nella versione 1809 di Windows e successivamente. È possibile esportare l’intera distribuzione in un tarball utilizzando il comando WSL -Export. È quindi possibile importare questa distribuzione in WSL utilizzando il comando WSL -IMPORT, che può nominare una nuova posizione dell’unità per l’importazione, consentendo di eseguire il backup e salvare (o spostare) le distribuzioni WSL.

Si prega di notare che i tradizionali servizi di backup che i file di backup nelle cartelle AppData (come Windows Backup) non corrompono i file Linux.

Posso usare WSL per scenari di produzione?

WSL è stato progettato e costruito per essere utilizzato con flussi di lavoro di sviluppo ad anello interno. Ci sono caratteristiche di design in WSL che lo rendono eccezionale per questo scopo, ma possono renderlo impegnativo per gli scenari relativi alla produzione rispetto ad altri prodotti. Il nostro obiettivo è chiarire come WSL differisce da un normale ambiente VM, in modo da poter prendere la decisione se si adatta alle esigenze delle tue imprese.

Le principali differenze tra WSL e un ambiente di produzione tradizionale sono:

- WSL ha una VM di utilità leggera che si avvia, si ferma e gestisce automaticamente le risorse.

- Se non si dispone di file di file aperti ai processi di Windows, la VM WSL verrà automaticamente chiusa. Ciò significa che se lo stai utilizzando come server Web, SSH in esso per eseguire il tuo server e quindi uscire.

- Gli utenti WSL hanno pieno accesso alle loro istanze Linux. La vita della VM, le distribuzioni WSL registrate, ecc., sono tutti accessibili dall’utente e possono essere modificati dall’utente.

- WSL fornisce automaticamente l’accesso al file ai file di Windows.

- I percorsi di Windows sono aggiunti al tuo percorso per impostazione predefinita, il che potrebbe causare comportamenti imprevisti per alcune applicazioni Linux rispetto a un ambiente Linux tradizionale.

- WSL può eseguire eseguibili Windows da Linux, che potrebbe anche portare a un ambiente diverso rispetto a una tradizionale VM Linux.

- Il kernel Linux utilizzato da WSL viene aggiornato automaticamente.

- L’accesso GPU in WSL avviene tramite il dispositivo A /Dev /DXG, che rotta GPU chiama alla GPU di Windows. Questa configurazione è diversa da una configurazione Linux tradizionale.

- Esistono altre differenze più piccole rispetto a Bare Metal Linux e si prevede che si presenteranno più differenze in futuro poiché il flusso di lavoro di sviluppo del ciclo interno ha la priorità.

Come posso trasferire i miei file WSL da una macchina a un’altra?

Ci sono alcuni modi in cui puoi realizzare questo compito:

- Il modo più semplice è utilizzare il comando WSL –export –vhd per esportare la distribuzione WSL in un file VHD. È quindi possibile copiare questo file su un’altra macchina e importarlo utilizzando WSL –IMport –vhd . Si prega di consultare il documento dei comandi per ulteriori informazioni.

- L’implementazione sopra richiede molto spazio su disco. Se non hai molto spazio su disco, puoi usare le tecniche Linux per spostare i file:

- Usa Tar -czf per creare un tarball dei tuoi file. È quindi possibile copiare questi file specifici sulla tua nuova macchina ed eseguire Tar -xzf per estrarli.

- È inoltre possibile esportare un elenco di pacchetti installati tramite APT con un comando come così: dpkg –get-selection | grep -v deinstall | awk ”> packe_list.txt e quindi reinstallare quegli stessi pacchetti su un’altra macchina con un comando come Sudo Apt Install -y $ (Cat Package_List.txt) dopo aver trasferito il file.

WSL 2

WSL 2 usa Hyper-V? Sarà disponibile su Windows 10 Home e Windows 11 Home?

WSL 2 è disponibile su tutte le skus desktop dove è disponibile WSL, tra cui Windows 10 Home e Windows 11 Home.

La versione più recente di WSL utilizza l’architettura Hyper-V per consentire la sua virtualizzazione. Questa architettura sarà disponibile nel componente opzionale “Virtual Machine Platform”. Questo componente opzionale sarà disponibile su tutti i SKU. Puoi aspettarti di vedere maggiori dettagli su questa esperienza non appena ci avviciniamo alla versione WSL 2.

Cosa succederà a WSL 1? Sarà abbandonato?

Al momento non abbiamo intenzione di deprecare WSL 1. È possibile eseguire il WSL 1 e WSL 2 Distrosi fianco a fianco e puoi aggiornare e declassare qualsiasi distribuzione in qualsiasi momento. L’aggiunta di WSL 2 come nuova architettura presenta una piattaforma migliore per il team WSL per fornire funzionalità che rendono WSL un modo straordinario per eseguire un ambiente Linux in Windows.

Sarò in grado di eseguire WSL 2 e altri strumenti di virtualizzazione di terze parti come VMware o VirtualBox?

Alcune applicazioni di terze parti non possono funzionare quando è in uso Hyper-V, il che significa che non saranno in grado di eseguire quando WSL 2 è abilitato, come VMware e VirtualBox. Tuttavia, recentemente sia VirtualBox che VMware hanno rilasciato versioni che supportano Hyper-V e WSL2. Ulteriori informazioni sulle modifiche di VirtualBox qui e le modifiche di VMware qui. Per i problemi di risoluzione dei problemi, dai un’occhiata alle discussioni sul problema di VirtualBox nel Repo WSL su GitHub.

Stiamo costantemente lavorando su soluzioni per supportare l’integrazione di terze parti di Hyper-V. Ad esempio, esponiamo una serie di API chiamata piattaforma Hypervisor che i fornitori di virtualizzazione di terze parti possono utilizzare per rendere compatibile il loro software con Hyper-V. Ciò consente alle applicazioni di utilizzare l’architettura Hyper-V per la loro emulazione come l’emulatore di Google Android e VirtualBox 6 e sopra che sono entrambi ora compatibili con Hyper-V.

Vedi il Repo dei problemi WSL per ulteriori background e discussioni sui problemi WSL 2 con VirtualBox 6.1.

*Se stai cercando una macchina virtuale Windows, VMware, Hyper-V, VirtualBox e Parallels VM sono disponibili su Windows Dev Center.

Posso accedere alla GPU in WSL 2? Ci sono piani per aumentare il supporto hardware?

Abbiamo rilasciato il supporto per l’accesso alla GPU all’interno delle distribuzioni WSL 2! Ciò significa che ora puoi utilizzare WSL per l’apprendimento automatico, l’intelligenza artificiale e gli scenari di scienze dei dati più facilmente quando sono coinvolti i big data. Dai un’occhiata al tutorial di supporto GPU. A partire da ora WSL 2 non include il supporto seriale o il supporto del dispositivo USB. Stiamo studiando il modo migliore per aggiungere queste funzionalità. Tuttavia, il supporto USB è ora disponibile attraverso il progetto USBIPD-WIN. Vedere i dispositivi Connetti USB per i passaggi per impostare il supporto del dispositivo USB.

Può wsl 2 utilizzare le applicazioni di networking?

Sì, in generale le applicazioni di networking funzionano meglio e saranno più veloci con WSL 2 poiché offre compatibilità completa delle chiamate di sistema. Tuttavia, l’architettura WSL 2 utilizza componenti di networking virtualizzati, il che significa che WSL 2 si comporterà in modo simile a una macchina virtuale: le distribuzioni WSL 2 avranno un indirizzo IP diverso rispetto alla macchina host (OS Windows). Per ulteriori informazioni, consultare l’accesso alle applicazioni di rete con WSL.

Posso eseguire wsl 2 in una macchina virtuale?

SÌ! È necessario assicurarsi che la macchina virtuale abbia abilitato la virtualizzazione nidificata. Questo può essere abilitato nell’host Hyper-V principale eseguendo il seguente comando in una finestra PowerShell con i privilegi di amministratore:

Set -vmprocessor -vmname -exposevirtualizationextensions $ true

Assicurati di sostituire “” con il nome della macchina virtuale.

Posso usare WSL.conf in wsl 2?

WSL 2 supporta lo stesso WSL.File conf che WSL 1 utilizza. Ciò significa che tutte le opzioni di configurazione che hai impostato in una distro WSL 1, come le unità di finestre di automobile, abilitando o disabilitano l’interrogato. funzionerà tutti all’interno di WSL 2. Puoi saperne di più sulle opzioni di configurazione in WSL nella pagina di gestione della distribuzione. Ulteriori informazioni sul supporto per le unità di montaggio, dischi, dispositivi o dischi rigidi virtuali (VHD) nel Monte un disco Linux in WSL 2 Articolo.

Dove posso fornire feedback?

- Cerca problemi esistenti per vedere se ci sono qualche problema che stai avendo. Si noti che nella barra di ricerca, è possibile rimuovere “è: aperto” per includere problemi che sono già stati risolti nella ricerca. Si prega di considerare di commentare o dare un pollice a qualsiasi problema aperto che desideri esprimere il tuo interesse ad andare avanti come priorità.

- Presenta un nuovo problema. Se hai trovato un problema con WSL e non sembra esserci un problema esistente, puoi selezionare il verde Nuovo problema pulsante e poi scegli WSL – Rapporto sui bug. Dovrai includere un titolo per il problema, il numero di build di Windows (esegui CMD.exe /c ver Per vedere il tuo # build corrente), sia che tu stia eseguendo WSL 1 o 2, la tua corrente di kernel Linux corrente # (esegui WSL.exe –status o cat /proc /versione), la versione n. Per maggiori informazioni, consultare il contributo a WSL.

- File una richiesta di funzionalità selezionando il verde Nuovo problema pulsante e quindi selezionare Richiesta di funzionalità. Dovrai affrontare alcune domande che descrivono la tua richiesta.

- Presenta un problema di documentazione Usando il repository WSL Docs. Per contribuire ai documenti WSL, consultare la Guida al collaboratore di Microsoft Docs.

- Presenta un terminale di Windows Emissione dell’utilizzo del Repo del prodotto del terminale Windows Se il problema è più correlato al terminale Windows, alla console Windows o all’interfaccia utente della riga di comando.

Se desideri rimanere aggiornato con le ultime notizie WSL, puoi farlo con:

- Il nostro blog del team di comando

- Twitter. Segui @craigaloewen su Twitter per conoscere notizie, aggiornamenti, ecc.