Vipre Disabilita Windows Defender?

Vipre Disabilita Windows Defender

L’accesso in un dispositivo Citrix con protezione attiva abilitata non riesce [VPBAGENT-275]

Note di rilascio per Agente Cloud Vipre – 18 settembre 2019

Informazioni sul rilascio del prodotto per Vipre Cloud Agent 11.0.7633, pubblicato il 18 settembre 2019.

Questo articolo contiene informazioni su ciò che è nuovo in questa versione. Ci sono anche istruzioni speciali per la rimozione della soluzione alternativa che potrebbe essere stata applicata in attesa di questa soluzione calda. I problemi precedentemente noti sono elencati qui insieme a suggerimenti su come lavorare il problema, se applicabile.

Cosa c’è di nuovo

Il seguente bug è stato risolto con questa versione.

- VPBAGENT-4608 – Outlook si blocca ad aprire alcuni allegati PDF

istruzioni speciali

Dopo aver installato questo agente Hotfix, rivedi le politiche per garantire il Protezione attiva – Estensioni ad alto rischio L’impostazione ha il PDF Estensione selezionata. Alcuni clienti potrebbero aver temporaneamente rimosso l’estensione PDF come soluzione alternativa a questo problema.

Problemi noti e soluzioni alternative

Questa sezione elenca i problemi che sono noti al momento del rilascio. In alcuni casi, questi sono bug che stiamo lavorando per risolvere con una versione successiva. Altri articoli possono essere dovuti a cause al di fuori del nostro controllo, come i bug con il software di altri fornitori. In tutti i casi, abbiamo cercato di fornire una soluzione alternativa da considerare, se hai un problema.

In caso di domande su un problema specifico, si prega di fornire l’ID problema (se applicabile) quando si contatta il nostro team di supporto tecnico.

In questo momento, non ci sono nuovi problemi noti con questa versione.

Problemi noti precedenti

Le semplici eccezioni della porta del firewall create dall’agente non bloccano come previsto [VPBAGENT-4209]

Quando vengono create semplici eccezioni della porta del firewall, Vipre non blocca come previsto.

Soluzione alternativa: Crea un’eccezione avanzata di firewall

Passare alla schermata delle eccezioni avanzate nell’agente Vipre, quindi selezionare Aiuto per istruzioni dettagliate.

- Apri l’agente Vipre

- Passare alla schermata delle eccezioni avanzate:

- Clic Firewall >Visualizza impostazioni

- Nella sezione firewall, fare clic su Eccezioni.

- Clicca il Porti Tab>Aggiungi avanzato. .

Puoi aggiungere eccezioni avanzate da questa schermata. Per passaggi dettagliati sull’aggiunta di eccezioni avanzate, fare clic su Aiuto Pulsante su questa schermata.

Gli agenti che eseguono Windows Server 2019 non si riavviano quando fanno clic su “Riavvia ora” su una condizione richiesta di riavvio Vipro [VPBAGENT-3920]

Questa è una condizione che si verifica a causa delle modifiche nelle impostazioni di sicurezza di Windows Server 2019.

I dispositivi endpoint in esecuzione di Windows Server 2019 non si riavviano quando viene selezionato il pulsante “Riavvia ora”, a meno che l’account utente non venga aggiunto a uno specifico criterio di sicurezza locale di Windows. Il gruppo “amministratori” predefiniti non può riavviare l’agente usando questo metodo.

Soluzione 1: Aggiungi l’utente al criterio “Spegnere il sistema”

Per aggiungere un account utente al criterio “spegnimento del sistema”

- Sulla macchina dell’agente, aprire il file Politica di sicurezza locale di Windows

- Aggiungi l’account utente richiesto a “Politiche locali”> “Assegnazione dei diritti degli utenti”> “Chiudi il sistema” politica

- Disconnessione E Registrazione alla macchina (o riavvia) per applicare la modifica della politica

La prossima volta che Vipre richiede un riavvio, l’utente modificato sarà in grado di riavviare il computer utilizzando il pulsante “Riavvia ora”.

Soluzione 2: Riavvia manualmente l’agente

Invece di utilizzare il pulsante di riavvio ora, gli utenti possono riavviare manualmente l’agente tramite il menu di avvio di Windows.

Le zone fidate di firewall definite con intervalli di indirizzo IPv6 non funzionano [VPBagent-3187]

L’agente VIPRE non riconosce gli intervalli di zona di fiducia IPv6 e tratta qualsiasi traffico IPv6 come non attenuato. Pertanto, qualsiasi regole di firewall per il traffico non attendibile si applicheranno comunque.

Non c’è soluzione di soluzione conosciuta in questo momento.

Su alcuni sistemi, lo schermo intelligente di Windows Defender blocca il programma di installazione Agent [VC-1279]

Questo sembra essere un errore nel processo di registrazione del software di Microsoft che stiamo rintracciando.

Soluzione alternativa: Selezionare Ulteriori informazioni Dal popup di Windows Defender e quindi selezionare Corri comunque.

Microsoft Windows Defender continua a funzionare anche se il criterio è disabilitato

Per le politiche che si applicano alle macchine che eseguono Windows Server 2016 o superiore, la selezione di “Disabilita Windows Defender” non disabilita effettivamente Windows Defender.

Soluzione alternativa: È possibile disabilitare manualmente Windows Defender su queste macchine. Fare riferimento a questi articoli per ulteriori informazioni:

- Disabilitazione di Windows Defender Antivirus su Windows Server 2016

- Articolo di Microsoft Technit: Panoramica di Windows Defender per Windows Server

Quando si cambia le impostazioni di protezione attiva all’interno di un ambiente VM, le modifiche richiedono fino a 15 minuti per applicare

Questo è normale, poiché la comunicazione tra la console> VM richiede del tempo per propagare.

Quando Vipre scansioni un archivio e -mail, i file non vengono messi in quarantena correttamente

Soluzione alternativa: Tramite il tuo client di posta elettronica, eseguire una pulizia manuale dell’archivio e -mail contenente l’email infetta. Una volta ripulito l’archivio e -mail infetto, Vipre dovrebbe funzionare correttamente.

Vipre Disabilita Windows Defender

L’accesso in un dispositivo Citrix con protezione attiva abilitata non riesce [VPBAGENT-275]

Note di rilascio per Agente Cloud Vipre – 18 settembre 2019

Informazioni sul rilascio del prodotto per Vipre Cloud Agent 11.0.7633, pubblicato il 18 settembre 2019.

Questo articolo contiene informazioni su ciò che è nuovo in questa versione. Ci sono anche istruzioni speciali per la rimozione della soluzione alternativa che potrebbe essere stata applicata in attesa di questa soluzione calda. I problemi precedentemente noti sono elencati qui insieme a suggerimenti su come lavorare il problema, se applicabile.

Cosa c’è di nuovo

Il seguente bug è stato risolto con questa versione.

- VPBAGENT-4608 – Outlook si blocca ad aprire alcuni allegati PDF

istruzioni speciali

Dopo aver installato questo agente Hotfix, rivedi le politiche per garantire il Protezione attiva – Estensioni ad alto rischio L’impostazione ha il PDF Estensione selezionata. Alcuni clienti potrebbero aver temporaneamente rimosso l’estensione PDF come soluzione alternativa a questo problema.

Problemi noti e soluzioni alternative

Questa sezione elenca i problemi che sono noti al momento del rilascio. In alcuni casi, questi sono bug che stiamo lavorando per risolvere con una versione successiva. Altri articoli possono essere dovuti a cause al di fuori del nostro controllo, come i bug con il software di altri fornitori. In tutti i casi, abbiamo cercato di fornire una soluzione alternativa da considerare, se hai un problema.

In caso di domande su un problema specifico, si prega di fornire l’ID problema (se applicabile) quando si contatta il nostro team di supporto tecnico.

In questo momento, non ci sono nuovi problemi noti con questa versione.

Problemi noti precedenti

Le semplici eccezioni della porta del firewall create dall’agente non bloccano come previsto [ VPBAGENT-4209]

Quando vengono create semplici eccezioni della porta del firewall, Vipre non blocca come previsto.

Soluzione alternativa: Crea un’eccezione avanzata di firewall

Passare alla schermata delle eccezioni avanzate nell’agente Vipre, quindi selezionare Aiuto per istruzioni dettagliate.

- Apri l’agente Vipre

- Passare alla schermata delle eccezioni avanzate:

- Clic Firewall >Visualizza impostazioni

- Nella sezione firewall, fare clic su Eccezioni.

- Clicca il Porti Tab>Aggiungi avanzato. .

Puoi aggiungere eccezioni avanzate da questa schermata. Per passaggi dettagliati sull’aggiunta di eccezioni avanzate, fare clic su Aiuto Pulsante su questa schermata.

Gli agenti che eseguono Windows Server 2019 non si riavviano quando fanno clic su “Riavvia ora” su una condizione richiesta di riavvio Vipro [VPBAGENT-3920]

Questa è una condizione che si verifica a causa delle modifiche nelle impostazioni di sicurezza di Windows Server 2019.

I dispositivi endpoint in esecuzione di Windows Server 2019 non si riavviano quando viene selezionato il pulsante “Riavvia ora”, a meno che l’account utente non venga aggiunto a uno specifico criterio di sicurezza locale di Windows. Il gruppo “amministratori” predefiniti non può riavviare l’agente usando questo metodo.

Soluzione 1: Aggiungi l’utente al criterio “Spegnere il sistema”

Per aggiungere un account utente al criterio “spegnimento del sistema”

- Sulla macchina dell’agente, aprire il file Politica di sicurezza locale di Windows

- Aggiungi l’account utente richiesto a “Politiche locali”> “Assegnazione dei diritti degli utenti”> “Chiudi il sistema” politica

- Disconnessione E Registrazione alla macchina (o riavvia) per applicare la modifica della politica

La prossima volta che Vipre richiede un riavvio, l’utente modificato sarà in grado di riavviare il computer utilizzando il pulsante “Riavvia ora”.

Soluzione 2: Riavvia manualmente l’agente

Invece di utilizzare il pulsante di riavvio ora, gli utenti possono riavviare manualmente l’agente tramite il menu di avvio di Windows.

Le zone fidate di firewall definite con intervalli di indirizzo IPv6 non funzionano [VPBagent-3187]

L’agente VIPRE non riconosce gli intervalli di zona di fiducia IPv6 e tratta qualsiasi traffico IPv6 come non attenuato. Pertanto, qualsiasi regole di firewall per il traffico non attendibile si applicheranno comunque.

Non c’è soluzione di soluzione conosciuta in questo momento.

Su alcuni sistemi, lo schermo intelligente di Windows Defender blocca il programma di installazione Agent [VC-1279]

Questo sembra essere un errore nel processo di registrazione del software di Microsoft che stiamo rintracciando.

Soluzione alternativa: Selezionare Ulteriori informazioni Dal popup di Windows Defender e quindi selezionare Corri comunque.

Microsoft Windows Defender continua a funzionare anche se il criterio è disabilitato

Per le politiche che si applicano alle macchine che eseguono Windows Server 2016 o superiore, la selezione di “Disabilita Windows Defender” non disabilita effettivamente Windows Defender.

Soluzione alternativa: È possibile disabilitare manualmente Windows Defender su queste macchine. Fare riferimento a questi articoli per ulteriori informazioni:

- Disabilitazione di Windows Defender Antivirus su Windows Server 2016

- Articolo di Microsoft Technit: Panoramica di Windows Defender per Windows Server

Quando si cambia le impostazioni di protezione attiva all’interno di un ambiente VM, le modifiche richiedono fino a 15 minuti per applicare

Questo è normale, poiché la comunicazione tra la console> VM richiede del tempo per propagare.

Quando Vipre scansioni un archivio e -mail, i file non vengono messi in quarantena correttamente

Soluzione alternativa: Tramite il tuo client di posta elettronica, eseguire una pulizia manuale dell’archivio e -mail contenente l’email infetta. Una volta rimossa l’e-mail infetta, riempire l’endpoint per confermare la rimozione.

L’anti-phishing non funziona se Outlook è aperto durante l’installazione dell’agente

Se Outlook è in esecuzione quando si abilita l’anti-phishing nella console Vipre prima di spingere un’installazione di agenti, non funzionerà correttamente fino a quando Outlook non viene riavviato.

Soluzione alternativa 1: Chiudi Outlook durante l’installazione dell’agente quando si abilita l’anti-phishing

Soluzione 2: Riavvia prospettive dopo l’installazione dell’agente quando si abilita l’anti-phishing

L’accesso in un dispositivo Citrix con protezione attiva abilitata non riesce [VPBAGENT-275]

Questo è un conflitto noto tra Vipre Active Protection e Citrix User Profile Management (UPM). Il tentativo di accedere a un dispositivo Citrix con entrambi i servizi abilitati fa appendere l’accesso e infine il fallimento.

Soluzione alternativa: Disabilitare temporaneamente la protezione attiva per gli agenti che devono accedere ai dispositivi Citrix.

I driver Citrix obsoleti possono causare BSOD sugli agenti di Windows 7

Aggiornamento di un agente Windows 7 a Vipre Endpoint Security 9.6 o prima può causare uno stato dello schermo blu su sistemi con versioni precedenti di driver Citrix su di essi.

Soluzione alternativa: Aggiornamento del driver Citrix dovrebbe risolvere il problema.

Questo articolo è stato utile?

Idee

Aiutaci a costruire il prossimo ottimo prodotto per te! Seleziona il prodotto che stai usando a sinistra per vedere se qualcuno ha già suggerito la tua idea (sentiti libero di votare e commentare!) e quindi fare clic su Aggiungi una nuova idea Per far scorrere i tuoi succhi creativi.

Se desideri aiutarci a perfezionare le funzionalità che costruiamo in base alle tue idee e ad avere accesso anticipato alle nuove cose, vieni a partecipare anche ai nostri programmi beta: https: // beta.Vipro.com/benvenuto/

Disabilita le notifiche di sicurezza di Windows quando si esegue un aggiornamento

Ricevo costantemente le richieste di assistenza clienti che mi notificano un messaggio che è apparso sul proprio computer dall’avviso di sicurezza di Windows, informandoli che il software di protezione dalle minacce è disattivato.

Windows Defender e più altri programmi antispyware riportano che sono disattivati

Hai più programmi antivirus ma nessuno di loro è acceso e aggiornato.

Questo in genere accade con Vipre sta facendo un aggiornamento.

Idea: Chiedi al software per la protezione delle minacce disabilitare gli avvisi di sicurezza prima di eseguire un aggiornamento, quindi riposare gli avvisi di sicurezza dopo il completamento dell’aggiornamento.

- Ospite

- 17 gennaio 2022

Il controllo di Windows Defender viene visualizzato anche quando viene installato l’Antivirus Vipre gestito

Dal 27 settembre 2022 in poi, i dispositivi che usano ancora l’antivirus gestito Vipre potrebbero non essere più protetti poiché gli aggiornamenti delle definizioni si fermano anche da questa data.

Vipro verrà rimosso da RMM interamente nei prossimi mesi.

Raccomandiamo, ove possibile, di migrare le politiche di protezione VIPRE alle politiche di protezione del motore Bitdefender e riperculonare il Bitdefender MAV-BD al posto di qualsiasi distribuzione del motore VIPRE MAV-BD attuali.

Ultima modifica

THU 20 set 15:40 GMT 2018

Descrizione

- Il controllo di Windows Defender viene visualizzato anche quando viene installato l’antivirus gestito

Ambiente

- RMM N-SIGHT

- Antivirus gestito – Vipre

Soluzione

- Fare clic con il pulsante destro del mouse sul controllo antivirus gestito – Windows Defender

- Clic Elimina assegno

- Inserire la password

- Clic OK

EDR – Politiche

Una politica è un gruppo di impostazioni che controlla il comportamento dell’agente VIPRE su ciascun dispositivo. Tutte le opzioni dell’agente sono controllate attraverso le politiche, tra cui:

- tempi di scansione programmati

- Importo dell’interazione dell’utente sull’agente

- Se rimuovere il software incompatibile durante l’installazione dell’agente

- . e altro

Le politiche vengono spesso create con tipi di dispositivi in mente, come server, laptop e desktop. Potresti anche creare politiche che raccolgono gruppi più specifici di dispositivi nella tua infrastruttura, come “Desktop Windows 10” o “MacBook di vendita.”

Una politica è adattata al gruppo di dispositivi che protegge.

A ogni agente deve essere assegnata una politica. Puoi definire qualsiasi numero di politiche per il tuo sito per soddisfare le tue esigenze specifiche.

Esplorare le politiche

La scheda Politiche (Gestisci> politiche Sul menu lato sinistro) in Vipre Cloud è il tuo punto per la gestione delle politiche. Seleziona Windows o Mac per vedere quali politiche si riferiscono a tali sistemi operativi.

Dopo aver scelto e selezionato una politica da rivedere, sotto Riepilogo, Vedrai un elenco di tutte le tue politiche insieme alle assegnazioni di criteri predefiniti, oltre a un breve riepilogo di quali funzionalità di protezione sono abilitate per ogni politica. Da qui, puoi praticare giù per vedere le impostazioni dettagliate delle politiche e creare o clonare politiche per creare nuove politiche personalizzate.

Politiche disponibili al primo lancio

Vipre Cloud inizialmente fornisce due politiche predefinite:

- Enterprise predefinita – Ideale per la maggior parte delle workstation e i laptop: questa è anche la politica predefinita a cui verranno assegnati tutti tranne i server

- Server predefiniti – Impostazioni che considerano specifiche esigenze hardware/software del server

Queste politiche si basano sulle impostazioni più comuni necessarie per questi tipi di dispositivi. Sono anche un buon punto di partenza per creare le tue politiche personalizzate.

- Agente

- Interfaccia utente – mostra l’icona dell’agente sulla barra delle attività o nella barra dei menu; Consentire/non consentire l’utente di eseguire scansioni manuali; Annullare, mettere in pausa e riprendere le scansioni; Personalizza il messaggio di riavvio; Abilita il riavvio automatico

- Autorizzazioni – Consentire/non consentire all’utente di aprire l’interfaccia utente dell’agente; Gestire la quarantena, esclusioni, programmi di scansione, cronologia di scansione o scansioni manuali di eliminare

- Sistema operativo – Disabilita Windows Defender, integrare con Windows Security Center, registrazione di eventi NT; mostrare agente nei programmi installati; Sveglia dal sonno per scansioni programmate, modalità di salvataggio dell’alimentazione per laptop

- Conservazione dei dati – Dati di cronologia automatica e cronologia della scansione; Specificare la durata del tempo per la conservazione dei dati quando è abilitato l’auto-selete

- Aggiornamenti e comunicazioni – La frequenza di controllo delle definizioni e degli aggiornamenti del software degli agenti, abilita l’uso di agenti beta quando disponibili

- Software incompatibile – Specificare se il software incompatibile viene rimosso automaticamente quando viene installato l’agente; Imposta il comportamento di riavvio quando si rimuove il software incompatibile

- Scansione

- Generale – On Demand (User-Click-Click Option), USB guida su inserto, randomizza i tempi di scansione programmati, gestione delle scansioni mancate

- Gestione delle minacce – azione da intraprendere quando viene trovata una possibile minaccia; e.G. Disinfetto, elimina o quarantena

- Scansione veloce – Imposta giorno e ora, posizioni e tipi di articoli (E.G., cookie, rootkit, processi)

- Scansione completa – Imposta giorno e ora, posizioni e tipi di articoli (E.G., cookie, rootkit, processi)

- Protezione attiva

- Protezione attiva – Abilita/disabilita la protezione attiva e imposta il livello su estensioni ad alto rischio, solo esecuzione o tutti i file toccati

- Interazione – Controllo Importo dell’interazione dell’utente consentito con protezione attiva

- FIANCHI – Abilita/disabilita il sistema di prevenzione delle intrusioni host e controlla come viene gestita l’iniezione del codice (E.G., Consenti, blocco, prompt)

- Protezione Web/DNS

- Protezione DNS– Abilita/disabilita il filtro del traffico DNS

- protezione della rete – Abilita/disabilita il blocco dell’URL dannoso per il traffico HTTP o HTTPS, specificare le porte per filtrare

- Registrazione e interazione – abilitare la registrazione o consentire all’utente di configurare

- Controllo dell’accesso Web

- Controllo dell’accesso Web – Abilita/disabilita il controllo dell’accesso Web

- Livello di controllo degli accessi – Seleziona un livello per bloccare le categorie di siti Web specifici

- Programmazione– Chiedi a Web Access Control Esegne 24 ore al giorno o impostare un programma specifico

- Protezione e -mail

- Generale – Abilita/disabilita e-mail e anti-phishing

- Clienti – Abilita/disabilita la protezione per Microsoft Outlook o altri client di posta elettronica

- Interazione – Consenti all’utente di abilitare/disabilitare

- Gestione delle minacce

- Bonifica – In base al tipo di articolo, specificare se consentire, solo segnalare, quarantena o eliminare gli articoli rilevati come possibili minacce

- Patching

- Scansione dell’applicazione – Abilita/disabilita le scansioni delle applicazioni per cercare vulnerabilità di sicurezza

- Aggiornamenti dell’applicazione – Abilita/disabilita aggiornamenti automatici dell’applicazione in base a una pianificazione

- EDR

- Indagine estesa – Abilita/disabilita le funzionalità per supportare indagini estese, tra cui eventi e raccolta di avvisi, correlazione e creazione e gestione degli incidenti

- Shell remoto – Abilita/disabilita l’accesso a guscio remoto; È inoltre possibile limitare l’insieme dei comandi disponibili solo ai comandi a basso rischio

- Firewall

- Generale – Abilita firewall

- Registrazione– Abilita/disabilita la registrazione per eventi o scansioni di porte

- Regola dell’applicazione Default – Regole da richiedere per le applicazioni

- Regole avanzate – Regole per impostare la direzione della comunicazione, l’applicazione, il protocollo, le porte

- IDS

- Generale– Abilita il sistema di rilevamento delle intrusioni

- Azioni di intrusione– Imposta la risposta in base alla priorità di rilevamento

- Regole IDS– Visualizza o disabilita le regole

Questo articolo è stato utile?

Impostazioni del criterio Windows

Questo articolo copre le impostazioni dei criteri degli agenti destinati all’uso con Microsoft Windows Operating Systems.

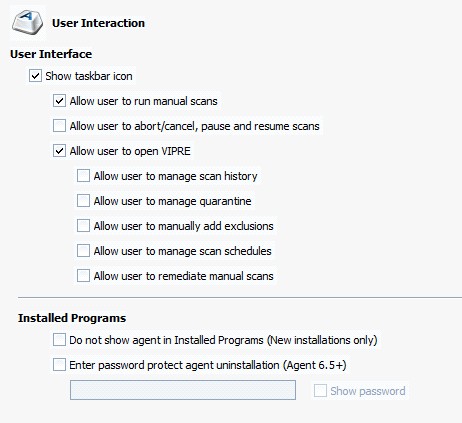

Configurare le impostazioni di interazione utente

L’interazione dell’utente si riferisce a come l’utente finale può interagire e controllare la funzionalità specifica nell’agente.

Per configurare il controllo dell’utente dell’interfaccia agente:

- Apri il Interazione dell’utente schermo (Proprietà della politica> Agente> Interazione dell’utente)

- Configurare il Interfaccia utente impostazioni:

- Mostra l’icona della barra delle applicazioni: Seleziona per posizionare l’icona Vipre nel vassoio di sistema delle macchine per utenti finali. Con questa opzione abilitata, gli utenti sono in grado di aprire l’interfaccia utente dell’agente e eseguire varie attività che possono essere abilitate/disabilitate dalle impostazioni dei criteri, come elencato di seguito. Con questa opzione non selezionata, gli utenti finali non avranno accesso all’interfaccia utente dell’agente e dipenderanno dalle impostazioni nella politica assegnata dell’agente

- Consenti all’utente di eseguire scansioni manuali: Seleziona per abilitare gli utenti finali di eseguire manualmente una scansione rapida o completa ogni volta che lo desiderano. Non eletto affinché le scansioni degli agenti dipendano dalla politica assegnata

- Consenti all’utente di interrompere/annullare, mettere in pausa e riprendere le scansioni: Selezionare per abilitare gli utenti finali per interrompere/annullare, mettere in pausa e riprendere a eseguire scansioni. Non eletto per non consentire agli utenti di avere alcuna interazione dell’utente su una scansione; Di conseguenza, le scansioni possono essere interrotte solo dalla console di amministrazione (fare clic con il pulsante destro del mouse sull’agente e selezionare Scansionare ning> abort scansione)

- Consenti all’utente di gestire la cronologia della scansione: Seleziona per consentire agli utenti finali di eliminare le storie di scansione, AP e e-mail e cronologia di chiara del sistema. Non eletto per non consentire agli utenti finali di eliminare/cancellare qualsiasi elemento di cronologia fatto dall’agente; Invece, le storie verranno eliminate in base alle impostazioni nell’area delle azioni agenti elencate di seguito

- Consenti all’utente di gestire la quarantena: Selezionare per consentire agli utenti finali di ripristinare un elemento in quarantena e di eliminare un elemento dal computer. Non eletto per non consentire agli utenti finali di gestire qualsiasi elemento di quarantena sul proprio computer

- Consenti all’utente di aggiungere manualmente esclusioni: Seleziona per consentire agli utenti finali di poter aggiungere esclusioni alle scansioni che saranno sempre consentite, oltre a gestire quegli articoli. Non eletto che gli agenti dipendano dalle esclusioni a livello di politica

- Consenti all’utente di gestire le pianificazioni di scansione: Seleziona per consentire agli utenti finali di modificare il loro programma di scansione. Se selezionato, il controllo dell’amministratore viene bloccato dalla modifica di questo programma. Se l’amministratore lo accende dopo che un utente ha creato i propri programmi, tutti quei nuovi programmi realizzati dall’utente verranno cancellati dall’agente. Dopo aver effettuato questa selezione e applicato la modifica, “User Managed” verrà visualizzato nella parte superiore delle schermate di scansione completa, scansione rapida e scansione personalizzata, come mostrato di seguito. Inoltre, le opzioni saranno grigie

- Consenti all’utente di rimediare alle scansioni manuali: Seleziona per consentire agli utenti finali di decidere l’azione per intraprendere i risultati di una scansione. Non eletto che gli agenti dipendano dalle impostazioni di bonifica

- Facoltativamente, selezionare Non mostrare agente nei programmi installati affinché l’utente finale non sia in grado di disinstallare o modificare il programma in alcun modo. Questo deve essere fatto prima di installare l’agente sulla workstation. Altrimenti, dovrai disinstallare l’agente, selezionare e salvare questa impostazione, quindi reinstallare l’agente

- Clic Fare domanda a per salvare le modifiche

Configurare le prompt utente e il riavvio delle opzioni

Configurare i suggerimenti dell’utente che gli utenti finali e come si verifica il riavvio.

Per configurare i prompt dell’utente e il riavvio:

- Apri la schermata delle richieste utente (Proprietà dei criteri> Agente> Prost degli utenti)

- Configurare quanto segue:

- Mostra messaggi a palloncini: seleziona per mostrare i popup a palloncini per gli agenti in questa politica. Non eletto per nascondere i popup

- Riavvia il messaggio: utilizzare esistente o modificare il messaggio che l’utente vedrà quando la macchina deve essere riavviata. Il campo è limitato a 200 caratteri

- Riavvia automaticamente il computer agente Se non si risponde all’utente in secondi: quando selezionata, la macchina si riavvierà automaticamente dopo il numero di secondi immessi se l’utente

- Clic Fare domanda a per salvare le modifiche

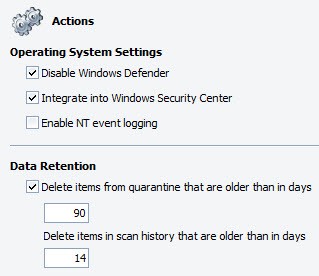

Azioni dell’agente

Le azioni si applicano alle impostazioni per il sistema operativo della macchina degli agenti e la conservazione dei dati per la sua quarantena e la cronologia di scansione.

Per configurare le azioni dell’agente:

- Apri la schermata delle azioni dell’agente (Proprietà della politica> Agente> Azioni).

- Configurare il Impostazioni del sistema operativo:

- Disabilita Windows Defender: se le macchine agenti hanno Windows Defender installato, è meglio disabilitarlo per evitare conflitti.

- Integrare in Windows Security Center: selezionare per integrarsi in Windows Security Center.

Importante!

Abilita la registrazione degli eventi NT non dovrebbe essere abilitato a meno che tu non stia utilizzando un programma di terze parti che tirerà gli eventi dal registro. Consuma risorse (come memoria, CPU e disco) sull’agente per eseguire la registrazione. Questa funzione è principalmente per i clienti e i rivenditori SDK.

- Configurare il Conservazione dei dati impostazioni:

- Elimina gli elementi dalla quarantena più vecchi che nei giorni: selezionare per consentire all’agente di eliminare gli elementi immagazzinati in quarantena dopo un numero specifico di giorni che vanno da 1 a 365.

- L’impostazione predefinita è di 15 giorni; Questi elementi vengono eliminati dalla quarantena sulla macchina degli agenti

- Elimina gli elementi nella cronologia di scansione più vecchi che nei giorni: inserire un intervallo tra 1 e 365 giorni. L’intervallo predefinito è di 14 giorni

- Elimina gli elementi dalla quarantena più vecchi che nei giorni: selezionare per consentire all’agente di eliminare gli elementi immagazzinati in quarantena dopo un numero specifico di giorni che vanno da 1 a 365.

- Clic Fare domanda a per salvare le modifiche

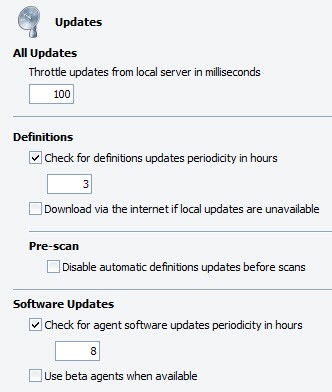

Gestisci gli aggiornamenti per le politiche

Gli aggiornamenti vengono distribuiti alle macchine in base alle impostazioni degli aggiornamenti dell’agente per ciascun criterio. Le impostazioni di aggiornamento dell’agente aiutano a gestire l’impatto sul traffico di rete e sulle prestazioni della macchina quando le politiche distribuiscono aggiornamenti agli agenti.

Per gestire la distribuzione degli aggiornamenti per politica:

- Apri il Agent> Aggiornamenti schermo nel Proprietà politiche per ogni politica

- Impostato Aggiornamenti dell’acceleratore dal server locale in millisecondi Per ridurre il carico sul server di aggiornamento quando si distribuiscono aggiornamenti alle macchine nell’ambito del criterio selezionato. Il valore predefinito per la limitazione è di 100 millisecondi ma può essere impostato fino a 60.000 millisecondi (o 1 minuto) per le reti con vincoli di larghezza di banda estremi. La dimensione media di aggiornamento è di circa 67 kb. Una guida generale:

1 rete Mbps: 1000 millisecondi.

10 Mbps Network: 200 millisecondi.

Rete da 100 mbps: 50 millisecondi.

1 rete Gbps: 20 millisecondi- Selezionare Verificare che le definizioni aggiornino la periodicità in ore Per attivare gli aggiornamenti di definizione automatica e quindi immettere un numero in ore per l’intervallo di aggiornamento. L’impostazione predefinita è verificare automaticamente a intervalli di 1 ora. I valori di intervallo sono 1-72 ore. Migliore set tra 1 e 3 ore. L’ora di inizio predefinita per gli aggiornamenti è quando il computer si avvia. Ad esempio, se il computer si avvia alle 7:43 a.M. e controlla gli aggiornamenti ogni 3 ore, controllerà alle 10:43 a.M., 1:43 p.M., 4:43 p.M., e così via

- L’impostazione “Disabilita le definizioni automatiche aggiorna prima delle scansioni:

- Unselect (consigliato) per garantire che l’agente riceva automaticamente le definizioni più recenti prima di eseguire qualsiasi tipo di scansione

- Seleziona se le macchine agenti sono modelli più vecchi ed eseguono più lenti o se l’intervallo per gli aggiornamenti delle definizioni è impostato frequentemente (1-3 ore)

- Nota! Questa impostazione deve essere eseguita in combinazione con l’impostazione di scansione “randomizzare i tempi di avvio della scansione pianificati in minuti.

- Per avere agenti sui laptop (o utenti remoti) connettersi alla sicurezza Vipre su Internet se l’agente non è in contatto con VSS o il server di aggiornamento, selezionare Scarica via Internet se gli aggiornamenti locali non sono disponibili. Se le macchine richiedono un proxy per accedere a Internet, assicurarsi di configurare le impostazioni del proxy della politica

È inoltre possibile specificare che tutti gli aggiornamenti provengano direttamente da Vipre Security, anziché da un server di aggiornamento

Importante! Se questa opzione viene utilizzata per gli agenti sulla tua rete, questo potrebbe mettere a dura prova il WAN.

Importante!

Usa questa opzione con cura. Se è necessario il rollback su una versione precedente, potrebbe essere richiesto una disinstallazione manuale e reinstallazione di ciascun agente.

Impostazioni di comunicazione degli agenti

La schermata di comunicazione consente di controllare il modo in cui gli agenti comunicano con il servizio del sito Vipre (VSS). Le impostazioni predefinite sono adatte per gli ambienti costituiti da 100 a 400 agenti, inclusi agenti in esecuzione sui laptop. Gli ambienti più grandi di circa 500 agenti possono richiedere regolazioni a questi impostazioni predefinite.

Nota! Modificare gli intervalli di comunicazione dell’agente solo se diventa necessario.

Per gestire gli intervalli di comunicazione degli agenti con VSS:

- Da Navigatore del sito, Fare doppio clic sul criterio Windows che si desidera configurare

- Dal riquadro sinistro della schermata delle proprietà della politica, espandi Agente e clicca Comunicazione

- Configurare la seguente comunicazione Intervalli:

- Stato dell’agente Heartbeat in pochi minuti

determina la frequenza con cui l’agente chiama VSS, principalmente per verificare che l’agente funzioni. Informazioni particolari passate attraverso la comunicazione includono versioni di agente, database delle minacce e sistema operativo, indirizzo IP e stato dell’agente.

- Nel Server delle politiche campo, chiave nella macchina Nome O indirizzo IP del server Vipre che distribuisce aggiornamenti delle politiche agli agenti gestiti da questa politica.

- Nel Porta campo, chiave nella porta TCP che VSS utilizza per ricevere le richieste degli agenti e le informazioni sulla sicurezza.

- Configurare Impostazioni del server del sito per l’interazione agente:

- Clic Fare domanda a E OK.

Impostazioni proxy per gli agenti

Se gli agenti richiedono un file Proxy Per raggiungere Internet per ottenere gli aggiornamenti delle definizioni, impostare le impostazioni proxy a livello di politica, che si applicheranno a tutte le macchine agenti assegnate al criterio.

Per configurare le impostazioni proxy per gli agenti a livello di politica:

- Apri la schermata delle impostazioni proxy della politica (Proprietà della politica> Agente> Impostazioni proxy).

- Selezionare Utilizzare un server proxy quando si comunica con Vipre Security Per abilitare le impostazioni del proxy della politica.

- Nel Indirizzo Box, immettere il nome di dominio completamente qualificato (FQDN) del server proxy. L’indirizzo IP del proxy non è consigliato.

- Inserisci il Porta, che in genere è porta 8080.

- Se si utilizza l’autenticazione per il proxy, selezionare il Richiede autenticazione Casella di controllo e specificare un nome utente, una password e un dominio, come applicabile.

- Impostare il Tipo di autenticazione per il tuo proxy selezionando uno dei seguenti: NTLM, base o digest. Il tipo comune è NTLM e viene utilizzato dai server ISA.

- Clic Fare domanda a per salvare le modifiche.

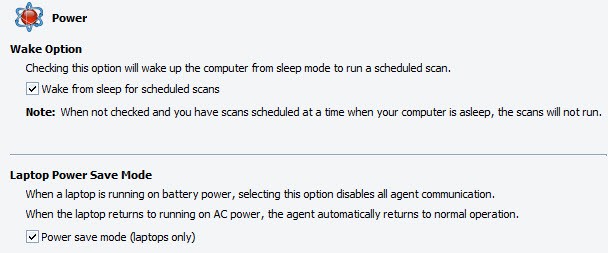

Impostazioni di risparmio di energia dell’agente

IL Energia Le impostazioni vengono utilizzate in politiche separate per gestire i laptop in modalità Power Saver. Le impostazioni predefinite per i laptop che eseguono un agente richiedono che il laptop sia alimentato da alimentazione CA (non batteria) affinché l’agente riceva correttamente gli aggiornamenti. Questa funzione è incorporata per garantire che il software agente possa completare il ciclo di aggiornamento che potrebbe essere interrotto a causa di una perdita imprevisto di potenza da una batteria del laptop esaurita.

Per configurare le impostazioni di salvataggio di potenza:

- Nel Proprietà politiche, aprire Agente> Comunicazione.

- Modifica di conseguenza una delle seguenti impostazioni predefinite:

- Sveglia dal sonno per scansioni programmate: Selezione di questa opzione si sveglierà il computer dalle modalità di sonno o in letargo per eseguire una scansione programmata. L’insultazione di questa opzione dice all’agente di ignorare qualsiasi scansione programmata durante il sonno o le modalità in letargo. Quando il computer di un agente utilizza la modalità di sospensione di Windows e questa opzione non è selezionata, il computer è a rischio di perdere importanti scansioni di sistema, specialmente durante i periodi di inattività. Per garantire che il computer sia protetto, eseguire scansioni manuali o programmare una scansione in un probabile momento in cui non dorme.

- Modalità di salvataggio dell’alimentazione (solo laptop): quando un laptop è in esecuzione sull’energia della batteria, la selezione di questa opzione disabilita l’agente dall’esecuzione di scansioni programmate o controlla gli aggiornamenti. Tuttavia, la protezione attiva continuerà a funzionare e le scansioni e gli aggiornamenti possono essere eseguiti manualmente. Quando il laptop ritorna in esecuzione su alimentazione CA, l’agente ritorna automaticamente al normale funzionamento. L’insultazione di questa opzione consentirà a un agente di continuare a verificare gli aggiornamenti e eseguire scansioni programmate sulla batteria.

- Clic Fare domanda a per salvare le modifiche.

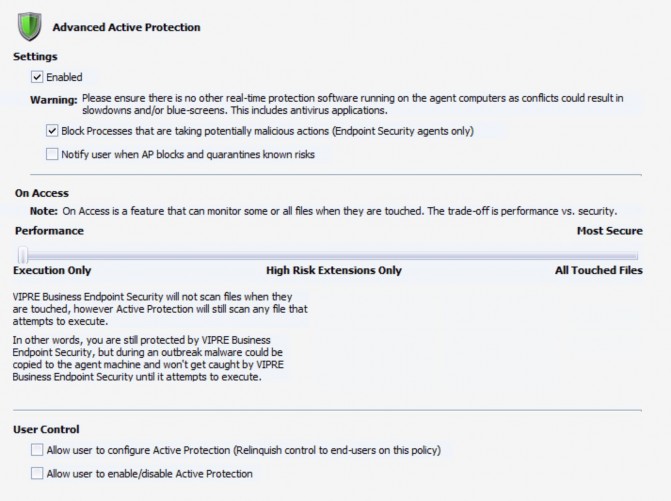

Impostazioni di protezione attiva

Configurare il Protezione attiva (AP) Impostazioni per la protezione dell’accesso per tutti gli agenti installati nell’ambito della politica.

Importante!

La protezione attiva non deve essere abilitata con nessun altro scanner sull’accesso. Una notevole riduzione delle prestazioni del sistema e/o blu-screen potrebbe derivare.

Per configurare le impostazioni di protezione attiva:

Avvertimento!

La disabilitazione della protezione attiva avanzata disabiliterà il monitoraggio dei processi e metterà i sistemi in uno stato vulnerabile per le infezioni. Ti consigliamo vivamente di lasciare questa opzione abilitata. Se ritieni che debba essere disabilitato per il tuo ambiente specifico o endpoint, consulta il nostro team di supporto prima di farlo.

- Selezionare Abilitato Per accendere AP per gli agenti nell’ambito di questa politica.

- Facoltativamente, selezionare I processi di blocco che stanno intraprendendo azioni potenzialmente dannose(Solo sicurezza endpoint di Vipre). Questo monitora attivamente i processi per verificare il comportamento potenzialmente dannoso. Se viene trovato un processo dannoso, il processo viene interrotto e bloccato dall’avvio di nuovo. Qualsiasi file dannoso che il processo potrebbe aver creato viene rimosso.

- Facoltativamente, selezionare Avvisare l’utente quando AP blocchi e quaranteni noti rischi per far sapere agli utenti finali che qualcosa è stato messo in quarantena sul proprio computer.

- Configurare Sull’accesso Per controllare come AP risponderà ai file quando si vede. Puoi impostarlo in base alle esigenze della sicurezza per il tuo ambiente, che si tratti di più per le prestazioni o più per la sicurezza:

- Solo esecuzione (Prestazione): selezionare AP per scansionare qualsiasi file che tenta di eseguire. Questa impostazione è ottimale durante condizioni normali.

- Solo estensioni ad alto rischio: Seleziona per ASP per scansionare solo file con estensioni che Vipre Security e You (noto) considerano “ad alto rischio.”Quindi, quando viene toccato un file con una delle estensioni elencate, verrà scansionato. Inoltre, qualsiasi file che tenta di eseguire verrà scansionato.

- Vipre noto: elenca le estensioni dei file (come EXE, INI, HLP e BAT) che si sono dimostrate “ad alto rischio.”Puoi non selezionare una di queste estensioni che potresti desiderare che AP non verifichi l’accesso.

- Amministratore noto: elenca estensioni definite dall’amministrazione che verranno controllate con l’accesso. È possibile aggiungere e rimuovere da questo elenco, quindi selezionare l’estensione che si desidera essere controllata con l’accesso.

- Aggiungere: Fare clic per aggiungere una nuova estensione all’elenco di amministrazione noto. Seleziona per abilitare la nuova estensione.

- Rimuovere: evidenzia (senza controllare la casella) un’estensione dall’elenco di amministrazione e fare clic su Rimuovi. L’estensione verrà rimossa immediatamente dall’elenco senza conferma.

- Tutti i file toccati (Sicurezza): è per uno stato di protezione più elevato e dovrebbe essere abilitato solo nel caso in cui si sospetti un focolaio di malware o si sia verificato. Se abilitato, tutti i file vengono scansionati quando vengono copiati o toccati.

Importante!

Quando si utilizza “tutti i file toccati”, devi guardarlo frequentemente e con grande cura. Questa impostazione può comportare prestazioni di sistema più lente, a seconda delle specifiche del computer, nonché del numero e del tipo di programmi in esecuzione.

- Configurare Controllo dell’utente:

- Consenti all’utente di configurare la protezione attiva: selezionare per capovolgere il controllo completo di AP agli utenti finali. Non eletto che gli agenti dipendano da ciò che è previsto per AP in questa console.

- Consenti all’utente di abilitare/disabilitare la protezione attiva: selezionare per consentire agli utenti di attivare/disattivare AP dal proprio agente.

- Clic Fare domanda a per salvare le modifiche.

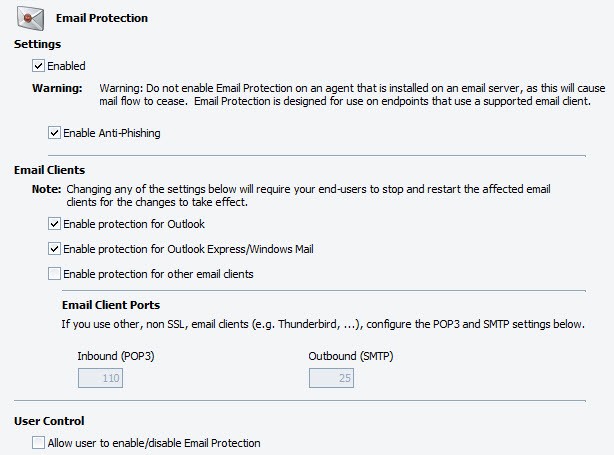

Impostazioni di protezione e -mail

Outlook e SMTP e POP3 sono supportati. Gli allegati e -mail infetti vengono rimossi e sostituiti da a .File txt indicando che sono stati infetti e quindi messi in quarantena.

Per configurare le impostazioni di protezione e -mail:

- Nel Proprietà politiche, aprire Protezione e -mail.

- Abilitare Impostazioni di protezione e -mail:

- Abilitato: selezionare per attivare la protezione e -mail per questa politica, che scansionerà tutti i messaggi di posta elettronica in entrata e in uscita, inclusi gli allegati.

- Abilita anti-phishing: selezionare per abilitare l’anti-phishing. Se abilitato e quando viene ricevuta un’e-mail di phishing, il collegamento Bad URL noto viene rimosso dall’e-mail, proteggendo l’utente finale dalla truffa di phishing. (Questa funzione si applica a Vipre Premium e Vipre Endpoint Security).

- Abilita uno o più Clienti di posta elettronica (SSL non è supportato):

- Abilita la protezione per le prospettive

- Abilita la protezione per altri clienti e -mail

- Se Porte dei client di posta elettronica sono diversi dalle impostazioni predefinite di 110/25, configura di conseguenza.

Importante!

Se si abilita/disabilita un client di posta elettronica con un client di posta elettronica in esecuzione su una macchina agente, il client di posta elettronica dovrà essere riavviato prima che le modifiche possano avere effetto.

- Configurare Controllo dell’utente:

- Consenti all’utente di abilitare/disabilitare la protezione e -mail: quando selezionati, i controlli dell’interfaccia utente per la protezione e -mail sono accessibili agli agenti nell’ambito di questa politica. Se non selezionato, abilitare/disabilitare la protezione e -mail è inaccessibile agli agenti.

- Clic Fare domanda a per salvare le modifiche.

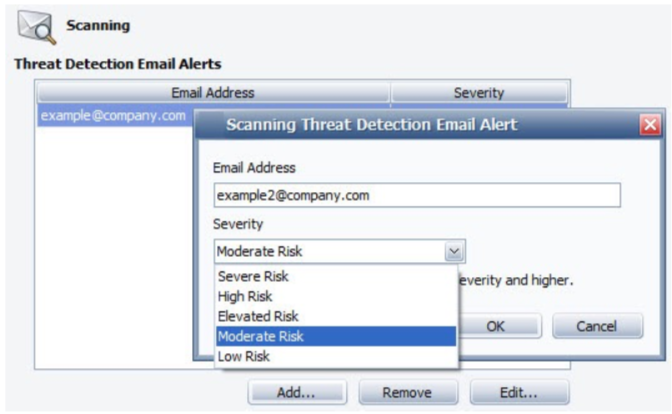

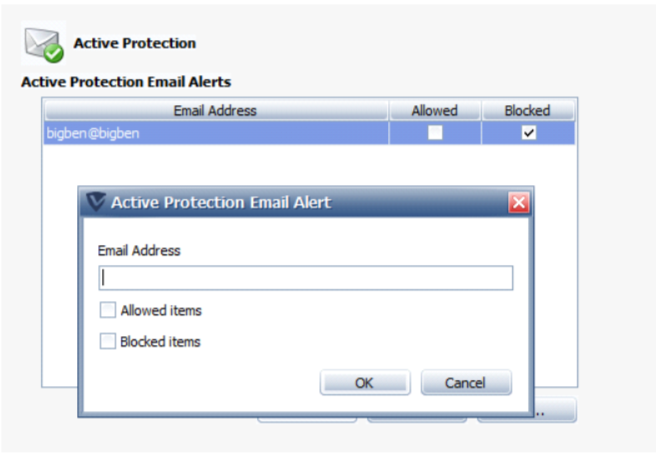

Avvisi e -mail

Gli avvisi e -mail sono messaggi e -mail inviati da VSS ai destinatari che inserisci. Configurare Avvisi e -mail Per gli eventi degli agenti, tra cui scansione, protezione attiva, protezione e -mail e gestione delle patch (VIPRE Premium o Endpoint Security). Gli avvisi e -mail sono configurati a livello di politica.

Mancia! Invece di ricevere avvisi e-mail in tempo reale, considera l’utilizzo dello spettatore del report per programmare una minaccia quotidiana trovata Report. È possibile impostare avvisi per i rischi più gravi dopo una scansione e utilizzare i report per il resto.

Per configurare gli avvisi e -mail per i rilevamenti delle minacce mediante scansione:

- Assicurarsi che le impostazioni del server di posta elettronica del sito siano configurate.

- Nel Proprietà politiche, aprire Avvisi e -mail> Scansione.

- Clic Aggiungere. Viene visualizzata la finestra di dialogo Avviso di rilevamento delle minacce alla scansione.

- Inserisci l’indirizzo e -mail di un destinatario.

- Dal Gravità scatola a discesa, selezionare un livello di rischio. Quando la gravità o superiore viene rilevata durante una scansione, viene inviata un’e -mail con i dettagli ai destinatari nell’elenco.

- Clic OK. L’indirizzo e -mail viene visualizzato nell’elenco.

- Per modificare un destinatario di avviso e -mail, selezionare un indirizzo e -mail e quindi fare clic su Modificare Per apportare le modifiche desiderate.

- Per rimuovere un destinatario di avviso e -mail, selezionare un indirizzo e -mail e quindi fare clic su Rimuovere.

Per configurare gli avvisi e -mail per la protezione attiva:

- Sposta un destinatario di avviso e -mail, seleziona un indirizzo e -mail e quindi fai clic su Rimuovere.

Per configurare gli avvisi e -mail per la protezione e -mail:

- Assicurarsi che le impostazioni del server di posta elettronica del sito siano configurate.

- Nel Proprietà politiche, aprire Avvisi e -mail> Protezione e -mail.

- Clic Aggiungere. Viene visualizzata la finestra di dialogo Avviso e -mail di protezione e -mail.

- Clic OK. L’indirizzo e -mail viene visualizzato nell’elenco. Quando la protezione e -mail rileva malware in un’e -mail, i destinatari nell’elenco riceveranno un avviso con i dettagli.

- Per modificare un destinatario di avviso e -mail, selezionare un indirizzo e -mail e quindi fare clic su Modificare Per apportare le modifiche desiderate.

- Per rimuovere un destinatario di avviso e -mail, selezionare un indirizzo e -mail e quindi fare clic su Rimuovere.

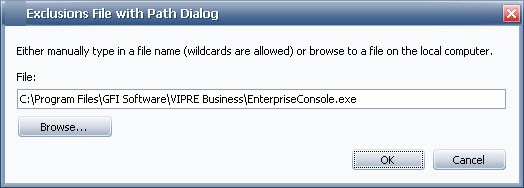

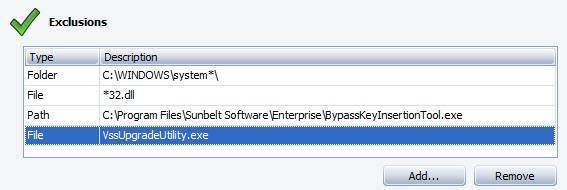

Eccezioni politiche

IL Eccezioni Le schermate vengono utilizzate per assegnare file, file con percorso e/o cartelle che, come amministratore, desideri consentito o bloccato per tutti gli agenti assegnati a un criterio. Questo vale per tutti i metodi utilizzati da Vipre per rilevare le minacce, tra cui protezione attiva, protezione e -mail e scansioni.

Aggiungere Sempre bloccato articoli da trattare come una minaccia nota. Ad esempio, se si doveva aggiungere ABCX come una cattiva applicazione, allora se ABCX viene eseguito su una macchina in base a questa politica, ABCX verrà automaticamente bloccato dall’esecuzione.

Aggiungere Esclusioni che sarà sempre autorizzato a correre, sovrascrivendo le definizioni delle minacce.

Per aggiungere un articolo:

- Nel Proprietà politiche, apri il Eccezioni> sempre bloccato O Esclusioni schermo, come applicabile.

- Clic Aggiungere E scegli tra le seguenti opzioni:

- Aggiungi file: Seleziona un file per Vipre per bloccare/ignorare tutti i file denominati “esempio.exe” Indipendentemente da dove si trova il file (come allegato e -mail, rete, macchina dell’utente, unità portatile e così via).

- Aggiungi file con percorso: Seleziona un file con il percorso per Vipre per bloccare/ignorare tutti i file denominati “esempio.exe” Con quel percorso esatto. Se il file viene mai spostato o un altro file con questo nome è da qualche altra parte, Vipre interrogherà di nuovo quel file come potenziale malware.

- Aggiungi cartella: Seleziona una cartella per Vipre per bloccare/ignorare tutti i contenuti in essa. Se una particolare cartella viene mai spostata o un’altra cartella con questo nome è da qualche altra parte, Vipro interrogherà ancora una volta i programmi in quella cartella come potenziale malware.

- Immettere il nome del file, percorso, della cartella.

-O-

Clic Navigare e individuare il file, il percorso o la cartella da aggiungere.

- Clic OK.

- Clic Fare domanda a per salvare le modifiche.

Per rimuovere un articolo

- Seleziona una riga e fai clic su Rimuovere.

- Clic Fare domanda a per salvare le modifiche.

Utilizzo dei caratteri jolly in esclusioni

Vipro supporta i caratteri jolly per esclusioni (solo articoli consentiti). Ciò non include variabili di ambiente. I caratteri jolly supportati sono:

- ‘?’ – corrisponde esattamente a un carattere, tranne il separatore della directory.

- ‘*’ – abbina zero o più caratteri, tranne il separatore della directory.

Tipi di entità supportati:

Percorso completo

Percorso completamente specificato per un file, caratteri jolly non consentiti.

Esempio: “C: \ Windows \ System32 \ Kernel32.dll “

Pattern percorso completo

Percorso completamente specificato per un file, i caratteri jolly consentiti.

Esempio: “C: \ Windows \ System32 \*32.dll “

Nome del file

Solo il nome di un file, caratteri jolly non consentiti.

Modello di nome file

Solo il nome di un file, i caratteri jolly consentiti.

Cartella

Percorso completamente specificato per una cartella, i cartelloni non consentiti (devono essere terminati con Directory Separator).

Esempio: “C: \ Windows \ System32 \”

Nota! I modelli di cartelle sono implementati come modelli di percorso completi terminati con un separatore di directory.

Nota! Le entità delle cartelle sono ricorsive e quindi corrisponderanno alla cartella stessa e a qualsiasi file e cartelle discendenti.

Esempi: “C: \ Windows \” corrisponde “C: \ Windows \”, “C: \ Windows \ System32 \”, “C: \ Windows \ Notepad.exe “,” C: \ Windows \ System32 \ regedit.exe “, e così via

Livelli di percorso multipli

I campi jolly dovrebbero comportarsi esattamente come in un prompt dei comandi di Windows, con la funzionalità aggiunta di supportare i jolly a più livelli di percorso tra cui l’unità.

Esempi:

“*. DLL ” – Matches” Kernel32.dll “,” advapi32.dll “,

ecc. “C: \ Windows \ System32 \*. DLL ” – corrispondenze” C: \ Windows \ System32 \ Kernel32.dll “,

“C: \ Windows \ System32 \ Advapi32.dll “, ecc

“?: \ Win*\ system*\*. DLL ” – corrispondenze” C: \ Windows \ System32 \ Kernel32.dll “,” d: \ winnt \ system \ advapi32.dll “, eccAggiunta di minacce consentite

Vipre può rilevare articoli che potresti prendere in considerazione non minacciosi nella tua rete, per i quali si desidera permettere di eseguire. Ad esempio, Virtual Network Computing (VNC) e Remote Administrator (RADMIN) possono entrambi essere considerati accettabili per l’uso nella tua organizzazione, ma possono essere considerati minacce in un’altra organizzazione.

Per aggiungere una minaccia consentita:

- Navigare a a Sito> Scheda di quarantena O Politica> Scheda di quarantena.

O:

Navigare verso Computer protetti> Dettagli dell’agente> Scheda Cronologia scansione. - Fare clic con il pulsante destro del mouse su una minaccia e selezionare Consentire la minaccia. La finestra di consumo di minacce viene visualizzato.

- Seleziona le politiche su cui dovrebbe essere consentita questa minaccia.

- Clic OK.

- La minaccia consentita ora viene visualizzata nell’elenco delle minacce consentite per le politiche selezionate (Proprietà politiche> Permessi minacce).

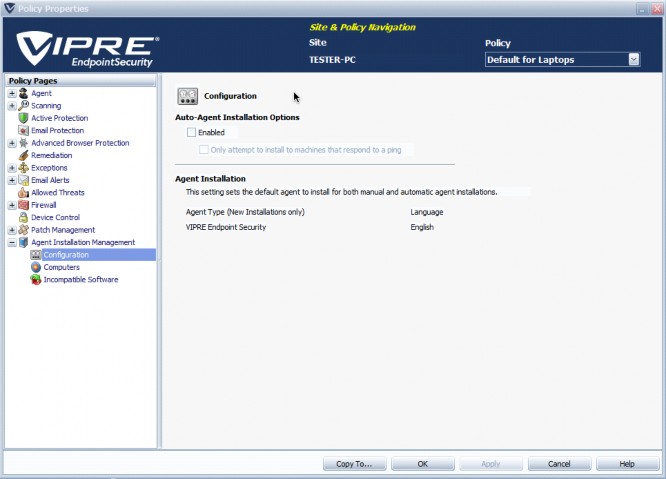

Agent Installation Management – Configurazione

IL Configurazione Lo schermo consente di configurare le impostazioni del servizio del sito per l’interazione agente e abilitare/disabilitare le installazioni di agenti automatici per il criterio.

Opzioni di installazione di auto-agente:

- Abilitato: selezionare per abilitare l’installazione di agenti automatici su livello politico. Le caselle di controllo seguenti “abilitate” sono grigiate fino a quando non viene selezionata “.

Nota! È necessario abilitare l’installazione dell’agente pianificato sia a livello di politica che di sito per l’installazione di un agente programmato. Per abilitare l’installazione dell’agente pianificato a livello del sito, vai a Proprietà del sito> Impostazioni di installazione dell’agente automatico. - Tentare solo di installare su macchine che r.approfondi: Se selezionato, VSS cerca prima di eseguire il ping di ciascuna macchina, quindi si installa solo su quelli che rispondono, riducendo considerevolmente il tempo di installazione degli agenti.

Nota! Se stai bloccando il traffico ICMP (Internet Control Message Protocol) tra Vipre e le workstation, non selezionare questa opzione. Ciò comporterà il fallimento dei ping e la creazione di un grande valore di timeout del ping, aumentando così il tempo di distribuzione considerevolmente.

Installazione degli agenti:

- Tipo di agente: Scegli un agente dalla casella a discesa da utilizzare per il criterio selezionato.

Importante!

Se gli agenti sono già installati su macchine nell’ambito di questa politica, è necessario disinstallarli prima. Quindi, seleziona un agente diverso e reinstallali per questa politica.

Affinché vengano visualizzate queste opzioni di installazione di agenti, è necessario prima selezionarle a livello del sito (schermata del software agente) e dare loro la possibilità di essere scaricati. Una volta scaricato, la possibilità di selezionarli sarà quindi disponibile

Configurare la rimozione del software incompatibile

Quando un agente viene distribuito su un computer, scansiona automaticamente il sistema per un software incompatibile. Il software incompatibile sono applicazioni che possono interferire con le prestazioni di Vipre se sono in esecuzione contemporaneamente e sulla stessa macchina di un agente Vipre.

Impostazioni software incompatibili consentono di specificare le azioni eseguite da Vipro quando viene rilevata un’applicazione incompatibile.

Per configurare le impostazioni di rimozione del software incompatibili:

- Da Navigatore del sito, Fare doppio clic sul criterio Windows che si desidera configurare.

- Dal riquadro sinistro della schermata delle proprietà della politica, espandi Gestione dell’installazione degli agenti e clicca Software incompatibile.

- Fai clic sull’elenco di mostra. Per un elenco completo di software incompatibile.

- Aprire Proprietà della politica> Gestione dell’installazione> Software incompatibile.

- Abilita/disabilita la rimozione del software incompatibile.

- Abilita/disabilita il recupero automatico della macchina degli agenti dopo la rimozione del software.

- Clic Fare domanda a per accettare le modifiche.

Questo articolo è stato utile?