VPN aiuta con WiFi?

Una VPN ti protegge dagli hacker

È una soluzione migliore che fare affidamento su SSL dai siti Web per una serie di motivi: con una VPN, tutto il traffico del tuo dispositivo è crittografato, se il sito che stai visitando ha SSL o no. Anche se il punto di accesso Wi-Fi a cui sei connesso è dannoso, non può vedere il traffico. Qualsiasi parte che è in grado di monitorare il tuo traffico non può nemmeno vedere gli indirizzi e gli URL dei siti con cui stai comunicando, qualcosa che possono fare con SSL su Wi-Fi aperto.

Anche con una VPN, Open Wi-Fi espone gli utenti

Quei momenti tra Wi-Fi Connect e VPN il lancio possono regalare molto.

Larry Seltzer – 12 giugno 2015 13:15 UTC

Commenti dei lettori

Larry Seltzer è l’ex direttore editoriale di Byte, Dark Reading e Network Computing presso UBM Tech e ha trascorso oltre un decennio di consulenza e scrittura su argomenti tecnologici, principalmente nel settore della sicurezza. Larry ha iniziato la sua carriera come ingegnere del software presso l’ormai defunto Desktop Software Corporation a Princeton, nel New Jersey, nel team che ha scritto il linguaggio della query NPL 4GL.

Ormai, qualsiasi persona senziente IT conosce i pericoli di Open Wi-Fi. Quelle connessioni gratuite in caffè e hotel non crittografano il traffico di rete, quindi altri sulla rete possono leggere il tuo traffico e possibilmente dirottare le tue sessioni. Ma una delle soluzioni principali a questo problema ha un buco che non è molto apprezzato.

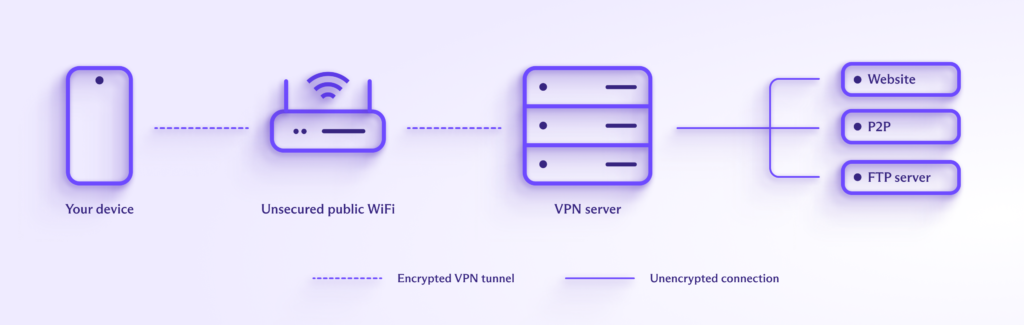

Siti di grandi dimensioni come Twitter e Google hanno adottato SSL in senso lato per proteggere gli utenti su tali reti. Ma per una protezione più ampia, molte persone usano una rete privata virtuale (VPN). La maggior parte delle persone, se usano affatto una VPN, ne usano una azienda. Ma ci sono anche servizi pubblici, come Freedome di F-Secure e Hidemyass di Privax. Il dispositivo si collega con i server del servizio VPN e stabilisce un tunnel crittografato per tutto il traffico Internet dal dispositivo ai loro server. Il servizio quindi proxy tutto il tuo traffico da e verso la sua destinazione.

È una soluzione migliore che fare affidamento su SSL dai siti Web per una serie di motivi: con una VPN, tutto il traffico del tuo dispositivo è crittografato, se il sito che stai visitando ha SSL o no. Anche se il punto di accesso Wi-Fi a cui sei connesso è dannoso, non può vedere il traffico. Qualsiasi parte che è in grado di monitorare il tuo traffico non può nemmeno vedere gli indirizzi e gli URL dei siti con cui stai comunicando, qualcosa che possono fare con SSL su Wi-Fi aperto.

Ma c’è un buco in questa protezione e succede al tempo di connessione. La VPN non può connettersi fino a quando non si connette a Internet, ma la connessione VPN non è istantanea. In molti, forse la maggior parte dei siti Wi-Fi pubblici, il tuo hardware Wi-Fi può connettersi automaticamente alla rete, ma è necessario aprire un browser a un “portale in cattività”, che proviene dal router locale e tentare di accedere a Internet oltre a Internet oltre a Internet. Potrebbe essere necessario accettare manualmente un accordo TOS (Termine of Service).

In questo periodo prima che la VPN prenda il sopravvento, ciò che potrebbe essere esposto dipende dal software che esegui. Utilizzi un client e-mail POP3 o IMAP? Se controllano automaticamente, quel traffico è in chiaro per tutti da vedere, comprese potenzialmente le credenziali di accesso. Altri programmi, come il client di messaggistica istantanea, possono provare ad accedere.

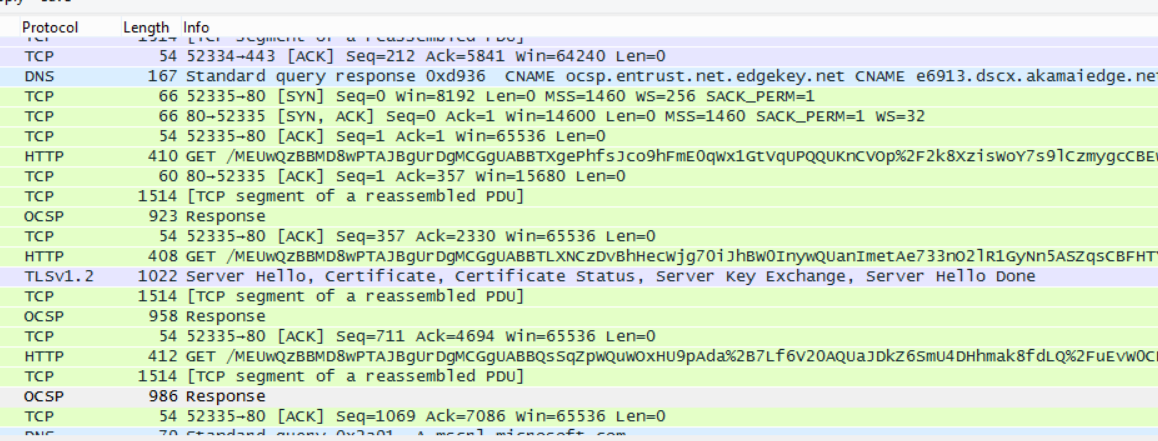

Ho testato questo scenario su uno Starbucks con Google Wi-Fi durante l’esecuzione di Wireshark. Migliaia di pacchetti sono andati avanti e indietro sulla rete aperta prima che la VPN tentasse di connettersi. Una rapida scansione dell’elenco non ha trovato nulla che sembrasse pericoloso e in realtà il software sul mio sistema ha utilizzato TLS 1.2 in quasi tutti i casi, il che era piuttosto un sollievo. Ma la tua configurazione potrebbe essere diversa dalla mia e anche se il tuo software tenta di utilizzare HTTPS, potrebbe essere vulnerabile ad attacchi come SSLStrip, il che inganna comunque il software nell’uso di HTTP aperto comunque.

Questo divario nella copertura può essere solo una questione di secondi, ma è sufficiente per esporre informazioni preziose come le credenziali di accesso. Prova a eseguire uno strumento di monitoraggio della rete come TCPVIEW di Microsoft per Windows o Little Snitch per Mac prima di stabilire la connessione Internet e vedere cosa succede in quei primi secondi. Le informazioni possono essere protette dalla crittografia, ma possono trasportare dettagli sulla configurazione del sistema che potrebbero essere utilizzati per identificarle o fornire indizi per un utente malintenzionato.

Anche oltre questo divario temporale, a volte le connessioni VPN scendono. Almeno nelle configurazioni predefinite della maggior parte dei sistemi operativi, le applicazioni sul sistema non riusciranno alla connessione Wi-Fi aperta. Non incolpare solo i fornitori di VPN pubblici. Lo stesso problema è vero per le VPN aziendali, a meno che non si abbinano al problema di configurare il sistema attorno al problema.

Allora, come fai a farlo? Shaun Murphy, fondatore di PrivateGiant (www.PrivateGiant.com), che produce prodotti per proteggere la sicurezza e la privacy delle comunicazioni online, suggerisce di farlo con un firewall software, uno che viene fornito con il tuo sistema operativo o uno di terze parti:

L’approccio di base è impedire tutte le connessioni in entrata e in uscita sulle tue reti pubbliche (o zone), ad eccezione di un browser che usi per connettersi ai portali in cattività e simili. Quel browser dovrebbe essere quello che usi solo per questo scopo e, forse, un po ‘di navigazione leggera (certamente non e -mail, social o qualsiasi altro scopo di identificazione personale.) Utilizzando lo stesso firewall, impostare un profilo / zona per il traffico VPN in cui il traffico in entrata / in uscita è meno limitato (ti consiglio di bloccare le connessioni in uscita che non utilizzano la VPN, quindi non perdono accidentalmente i dati). Ciò imita essenzialmente il failover attorno al quale i fornitori VPN devono configurare i prodotti di sicurezza.

Risposte a domande uniche:

- D: In che modo una VPN ti protegge dagli hacker su Wi-Fi aperto?

A: Una VPN crittografa tutto il traffico dal tuo dispositivo, sia che il sito che stai visitando abbia SSL o no. Ciò significa che anche se il punto di accesso Wi-Fi è dannoso, non può vedere il tuo traffico. Inoltre, qualsiasi partito che monitora il tuo traffico non può vedere gli indirizzi e gli URL dei siti con cui si comunica. - D: SSL è sufficiente per proteggere gli utenti su reti Wi-Fi aperte?

A: SSL fornisce una certa protezione, ma non è sufficiente. L’uso di una VPN fornisce una soluzione migliore in quanto crittografa tutto il traffico del dispositivo, offrendo protezione anche se il sito che stai visitando non ha SSL. - D: È possibile stabilire una connessione VPN istantaneamente?

A: No, una connessione VPN non è istantanea. C’è un divario temporale tra la connessione alla rete Wi-Fi e il lancio di VPN. Durante questo periodo, il traffico dal dispositivo può essere esposto a potenziali minacce. - D: Quali informazioni potrebbero essere esposte prima che la VPN si collega?

A: A seconda del software utilizzato, traffico come POP3 o IMAP E-mail client traffico e tentativi di accesso ai client di messaggistica istantanea possono essere esposti prima che la connessione VPN sia stabilita. Ciò potrebbe potenzialmente esporre le credenziali di accesso agli aggressori. - D: Come si possono utilizzare gli strumenti di monitoraggio della rete per identificare i potenziali rischi per la sicurezza?

A: Esecuzione di strumenti di monitoraggio della rete come TCPView di Microsoft per Windows o Little Snitch per Mac prima di stabilire una connessione Internet può fornire approfondimenti sui primi secondi di attività di rete. Queste informazioni, sebbene crittografate, possono rivelare i dettagli di configurazione del sistema che potrebbero aiutare gli aggressori. - D: Le connessioni VPN possono diminuire?

A: Sì, le connessioni VPN possono scendere. Quando una connessione VPN non riesce, le applicazioni sul sistema potrebbero non riuscire automaticamente alla connessione Wi-Fi aperta, esponendo potenzialmente il traffico ai rischi di sicurezza. - D: In che modo un firewall software può aiutare a proteggere dai guasti della connessione VPN?

A: Shaun Murphy suggerisce di utilizzare un firewall software per prevenire tutte le connessioni in entrata e in uscita su reti pubbliche, ad eccezione di un browser specifico utilizzato per i portali in cattività. Impostando un profilo/zona per il traffico VPN in cui il traffico in entrata/in uscita è meno limitato, è possibile imitare la configurazione di failover necessaria per la protezione da VPN dalla perdita di dati.

Una VPN ti protegge dagli hacker

È una soluzione migliore che fare affidamento su SSL dai siti Web per una serie di motivi: con una VPN, tutto il traffico del tuo dispositivo è crittografato, se il sito che stai visitando ha SSL o no. Anche se il punto di accesso Wi-Fi a cui sei connesso è dannoso, non può vedere il traffico. Qualsiasi parte che è in grado di monitorare il tuo traffico non può nemmeno vedere gli indirizzi e gli URL dei siti con cui stai comunicando, qualcosa che possono fare con SSL su Wi-Fi aperto.

Anche con una VPN, Open Wi-Fi espone gli utenti

Quei momenti tra Wi-Fi Connect e VPN il lancio possono regalare molto.

Larry Seltzer – 12 giugno 2015 13:15 UTC

Commenti dei lettori

Larry Seltzer è l’ex direttore editoriale di Byte, Dark Reading e Network Computing presso UBM Tech e ha trascorso oltre un decennio di consulenza e scrittura su argomenti tecnologici, principalmente nel settore della sicurezza. Larry ha iniziato la sua carriera come ingegnere del software presso l’ormai defunto Desktop Software Corporation a Princeton, nel New Jersey, nel team che ha scritto il linguaggio della query NPL 4GL.

Ormai, qualsiasi persona senziente IT conosce i pericoli di Open Wi-Fi. Quelle connessioni gratuite in caffè e hotel non crittografano il traffico di rete, quindi altri sulla rete possono leggere il tuo traffico e possibilmente dirottare le tue sessioni. Ma una delle soluzioni principali a questo problema ha un buco che non è molto apprezzato.

Siti di grandi dimensioni come Twitter e Google hanno adottato SSL in senso lato per proteggere gli utenti su tali reti. Ma per una protezione più ampia, molte persone usano una rete privata virtuale (VPN). La maggior parte delle persone, se usano affatto una VPN, ne usano una azienda. Ma ci sono anche servizi pubblici, come Freedome di F-Secure e Hidemyass di Privax. Il dispositivo si collega con i server del servizio VPN e stabilisce un tunnel crittografato per tutto il traffico Internet dal dispositivo ai loro server. Il servizio quindi proxy tutto il tuo traffico da e verso la sua destinazione.

È una soluzione migliore che fare affidamento su SSL dai siti Web per una serie di motivi: con una VPN, tutto il traffico del tuo dispositivo è crittografato, se il sito che stai visitando ha SSL o no. Anche se il punto di accesso Wi-Fi a cui sei connesso è dannoso, non può vedere il traffico. Qualsiasi parte che è in grado di monitorare il tuo traffico non può nemmeno vedere gli indirizzi e gli URL dei siti con cui stai comunicando, qualcosa che possono fare con SSL su Wi-Fi aperto.

Ma c’è un buco in questa protezione e succede al tempo di connessione. La VPN non può connettersi fino a quando non si connette a Internet, ma la connessione VPN non è istantanea. In molti, forse la maggior parte dei siti Wi-Fi pubblici, il tuo hardware Wi-Fi può connettersi automaticamente alla rete, ma è necessario aprire un browser a un “portale in cattività”, che proviene dal router locale e tentare di accedere a Internet oltre a Internet oltre a Internet. Potrebbe essere necessario accettare manualmente un accordo TOS (Termine of Service).

In questo periodo prima che la VPN prenda il sopravvento, ciò che potrebbe essere esposto dipende dal software che esegui. Utilizzi un client e-mail POP3 o IMAP? Se controllano automaticamente, quel traffico è in chiaro per tutti da vedere, comprese potenzialmente le credenziali di accesso. Altri programmi, come il client di messaggistica istantanea, possono provare ad accedere.

Ho testato questo scenario su uno Starbucks con Google Wi-Fi durante l’esecuzione di Wireshark. Migliaia di pacchetti sono andati avanti e indietro sulla rete aperta prima che la VPN tentasse di connettersi. Una rapida scansione dell’elenco non ha trovato nulla che sembrasse pericoloso e in realtà il software sul mio sistema ha utilizzato TLS 1.2 in quasi tutti i casi, il che era piuttosto un sollievo. Ma la tua configurazione potrebbe essere diversa dalla mia e anche se il tuo software tenta di utilizzare HTTPS, potrebbe essere vulnerabile ad attacchi come SSLStrip, il che inganna comunque il software nell’uso di HTTP aperto comunque.

Questo divario nella copertura può essere solo una questione di secondi, ma è sufficiente per esporre informazioni preziose come le credenziali di accesso. Prova a eseguire uno strumento di monitoraggio della rete come TCPVIEW di Microsoft per Windows o Little Snitch per Mac prima di stabilire la connessione Internet e vedere cosa succede in quei primi secondi. Le informazioni possono essere protette dalla crittografia, ma possono trasportare dettagli sulla configurazione del sistema che potrebbero essere utilizzati per identificarle o fornire indizi per un utente malintenzionato.

Anche oltre questo divario temporale, a volte le connessioni VPN scendono. Almeno nelle configurazioni predefinite della maggior parte dei sistemi operativi, le applicazioni sul sistema non riusciranno alla connessione Wi-Fi aperta. Non incolpare solo i fornitori di VPN pubblici. Lo stesso problema è vero per le VPN aziendali, a meno che non si abbinano al problema di configurare il sistema attorno al problema.

Allora, come fai a farlo? Shaun Murphy, fondatore di PrivateGiant (www.PrivateGiant.com), che produce prodotti per proteggere la sicurezza e la privacy delle comunicazioni online, suggerisce di farlo con un firewall software, uno che viene fornito con il tuo sistema operativo o uno di terze parti:

L’approccio di base è impedire tutte le connessioni in entrata e in uscita sulle tue reti pubbliche (o zone), ad eccezione di un browser che usi per connettersi ai portali in cattività e simili. Quel browser dovrebbe essere quello che usi solo per questo scopo e, forse, un po ‘di navigazione leggera (certamente non e -mail, social o qualsiasi altro scopo di identificazione personale.) Utilizzando lo stesso firewall, impostare un profilo / zona per il traffico VPN in cui il traffico in entrata / in uscita è meno limitato (ti consiglio di bloccare le connessioni in uscita per impostazione predefinita e quindi aggiungere programmi secondo necessità, è sorprendente quanti programmi chiamano casa a casa. tutto il tempo.) La cosa bella di questo approccio è il tuo client di posta elettronica, browser Web primario e altre applicazioni che usi saranno inutili a meno che tu non sia attivamente connesso alla VPN.

Sean Sullivan, consulente per la sicurezza di F-Secure, ci ha dato lo stesso consiglio con l’utile aggiunta che “. vorresti avviare il browser [per il portale prigioniero] in “modalità di sicurezza” in modo che i plugin siano disabilitati.”Se sei un utente Firefox o Google Chrome, allora Internet Explorer e Safari dovrebbero adattarsi al conto. Li hai comunque sul sistema.

Configurazione del software firewall sul tuo PC per bloccare il traffico non VPN non è poi così facile. Varia tra sistemi operativi e prodotti e potrebbe non essere nemmeno possibile in Windows 8.1. Su Windows, ecco un riepilogo di ciò che dovresti fare:

- Connettiti alla VPN di tua scelta utilizzando la normale procedura per quel prodotto.

- Nel pannello di controllo della rete e della condivisione nel pannello di controllo, assicurarsi che la connessione VPN sia impostata come una rete pubblica e che la rete Wi-Fi pubblica o pubblica sia impostata come casa o in ufficio (la casa è migliore). (In Windows 8 e più tardi questo può essere problematico, la connessione di rete è nuova, perché Windows 8.X non fornisce alcuna interfaccia utente con cui modificare il tipo di posizione, quindi l’intero esercizio potrebbe essere impossibile – a meno che non si elimini prima e ricrea tutte le connessioni di rete.)

- Infine, nel pannello di controllo Windows Firewall nel pannello di controllo vai alle impostazioni avanzate. Crea una regola per impedire a tutti i programmi di connettersi su reti pubbliche. Quindi crea una regola per consentire sia al programma VPN che al browser che si desidera utilizzare affinché il portale prigioniero sia autorizzato a connettersi su reti pubbliche. Dovrai impostare queste regole sia per le connessioni in entrata che in uscita.

Bolehvpn di Hong Kong ha prodotto una serie più dettagliata di istruzioni per l’utilizzo del firewall di Windows in Windows 7. Su un Mac, puoi ottenere gli stessi risultati con il summenzionato piccolo firewall da boccino. E Douglas Crawford a Bestvpn.COM ha istruzioni per il firewall Comodo su Windows, ma dice che non poteva ottenere la procedura per lavorare sul firewall di Windows standard in Windows 8.1.

Tutto sommato, è una buona dose di problemi da affrontare, ed è una configurazione che vorresti solo su Wi-Fi aperto. Se lavori dove c’è una crittografia WPA2 sicura sul Wi-Fi, allora la VPN probabilmente non vale il sovraccarico e le prestazioni ridotte della rete.

La vera soluzione a questo problema è l’hacking con i firewall, fornisce crittografia per impostazione predefinita in Wi-Fi pubblico. Questo non è fatto molto ora perché ciò significherebbe fornire password e il sovraccarico di supporto sarebbe troppo grande per un caffè. Il risultato è che abbiamo una situazione insicura con l’usabilità cattiva, ma adeguata.

L’alleanza Wi-Fi ha avuto una soluzione per questo problema quasi in atto per anni, chiamata Passpoint. Il protocollo passpoint è stato creato per consentire il “roaming” Wi-Fi creando un modo per l’accesso per concedere l’accesso tramite una credenziale di terze parti, come il tuo ID Google o il tuo account ISP. Quando ti connetti a un punto di accesso pubblico tramite Passpoint, ti autentica e stabilisce una connessione sicura utilizzando WPA2-Enterprise, il gold standard nella sicurezza Wi-Fi, invece di lasciare il traffico non crittografato o visibile sulla Lan wireless condivisa.

Il motivo per cui non vedi ancora Passpoint ovunque è che richiede il provider Wi-Fi-come un ISP del consumatore, Google o Boingo-per fidarti di alcuni fornitori di autentica. E gli utenti dovrebbero configurare Passpoint sul proprio sistema per utilizzare una o più delle loro credenziali quando si collegano a tale rete. Non c’è stata ancora una vasta adozione di Passpoint, mentre è stato utilizzato in determinati luoghi ad alto volume, come molti aeroporti, è ancora piuttosto raro.

L’alleanza Wi-Fi ora afferma che Passpoint sta guadagnando trazione nell’impresa come un modo per gestire BYOD. È interessante se vero, ma non affronta il punto dolente della privacy pubblica Wi-Fi. Passpoint ha il potenziale per chiudere la finestra di perdita di dati VPN e rendere i servizi pubblici Internet molto più sicuri. In sua assenza, non esiste una buona soluzione.

Una VPN ti protegge dagli hacker?

Pubblicato il 13 gennaio 2023 da Harry Bone in Privacy Basics.

Una VPN può aiutarti a proteggerti dagli hacker su reti WiFi pubbliche non garantite.

Gli hacker dannosi cercano di ottenere un accesso non autorizzato o di interrompere altrimenti il funzionamento del computer, dello smartphone o di qualsiasi altro dispositivo connesso a Internet.

Mentre una rete privata virtuale (VPN) è un ottimo modo per proteggere la tua privacy e la tua sicurezza online, IT’S non progettato per difenderti contro gli hacker in tutte le situazioni. Spieghiamo come e quando una VPN può aiutare a tenere a bada gli hacker.

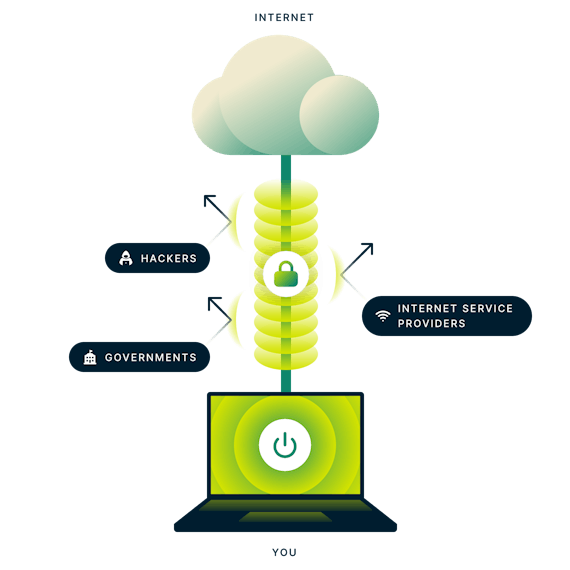

In che modo una VPN ti protegge dagli hacker?

Una buona VPN è uno strumento essenziale per proteggere la tua privacy e migliorare la tua sicurezza generale online. Ma aiuta solo a difendersi da specifici tipi di attacchi online.

Crittografia della connessione Internet e nascondendo il tuo indirizzo IP, una VPN può aiutare a impedire agli hacker di sfruttare le reti non garantite o utilizzare il tuo indirizzo IP per indirizzarti.

Crittografia della tua Internet

Con una VPN, tutto il traffico del tuo dispositivo è crittografato in modo sicuro, quindi il tuo provider di servizi Internet (ISP), la rete mobile o il fornitore WiFi pubblico possono’VEDI il tuo traffico. Anche le tue domande DNS o richieste per visitare i siti Web sono crittografate, quindi il tuo ISP può’T Vedi dove vai online.

Quindi se tu’Re usando una VPN sul WiFi pubblico, qualsiasi criminale che hackera nella rete può’m Monitora la tua attività online. Ma la maggior parte dei siti Web e delle app ora utilizza HTTPS, che ha ridotto significativamente la minaccia dagli hacker WiFi pubblici, come spieghiamo di seguito.

Nascondere il tuo indirizzo IP

Quando ti connetti a una VPN, l’indirizzo IP originale assegnato è nascosto alla vista pubblica. Tutto ciò che chiunque sia online può vedere è l’indirizzo del server VPN’essere connesso a.

Riducendo l’indirizzo IP originale, una VPN può impedire agli hacker di usarlo per hackerare o attaccare altrimenti il dispositivo.

Permettere’S considera più dettagliatamente i tipi di hacking di una VPN possono aiutare a prevenire.

Quali hacker ti proteggono una VPN?

Poiché una VPN crittografa tutto il traffico Internet e nasconde il tuo indirizzo IP, lo scenario principale in cui una VPN può difenderti contro gli hacker è su reti WiFi pubbliche non garantite.

Alcune reti WiFi pubbliche gratuite usano ancora una crittografia non sicura o mancano di una password forte, quindi sono’Re vulnerabile all’attacco: gli hacker possono entrare nella rete e spiare su di te.

Con una VPN accese, il tunnel VPN crittografato tra il dispositivo e la VPN mantiene la tua attività online al sicuro dagli hacker’ occhi indiscreti.

Tuttavia, la maggior parte dei siti Web ora utilizza HTTPS, che crittografa il traffico tra il dispositivo e il sito Web. Poiché HTTPS assicura le informazioni che invii online, come i dettagli personali o finanziari, il rischio da hacker WiFi pubblici è molto più basso di quanto non fosse una volta.

Ma HTTPS crittografa solo i dati che si scambiano con i siti Web. Non lo fa’T nascondi quali siti visiti, quindi un hacker potrebbe ancora monitorare dove vai online. Né ti difende contro lo spoofing DNS (vedi sotto).

Attacchi man-in-the-middle

In un attacco MITM (MITM) Man-in-the-Middle, l’hacker intercetta il traffico tra il dispositivo e il router WiFi. In questo modo, possono intercettare ciò che fai, ad esempio, per rubare i tuoi dettagli personali o impersonarti online.

Una VPN nasconde la tua attività su Internet, mantenendoti al sicuro dall’attacco. Gli attacchi del mitm includono gemelli malvagi, sniffing wifi e spoofing DNS.

Gemelli malvagi (hotspot maliziosi)

Cercando di connettersi al WiFi gratuito in un caffè un giorno, potresti vedere diverse reti sul tuo dispositivo: “Seattle_Starbucks_Wifi”, “Starbucks_Wifi”, O “Free_starbucks_wifi”. Fai attenzione, poiché si potrebbe essere un “gemello cattivo” Hotspot dannoso creato da un hacker: connettersi e tutti i tuoi dati potrebbero essere visibili a loro.

Se ti innamori del gemello malvagio, una VPN nasconderà i tuoi dati dall’intruso.

Snello wifi

Un modo in cui gli hacker possono sfruttare le reti non garantite è utilizzare software specialistico per “fiutare” pacchetti di dati e analizzarli. Con un pacchetto sniffer, potrebbero monitorare il tuo traffico Internet e persino dirottare i cookie per impersonarti online e accedere alla tua banca (per fare un esempio peggiore).

Con la tua VPN accesi, i tuoi dati e l’indirizzo IP reale sono crittografati e possono’essere annusato.

Spoofing DNS

Quando si inserisce un indirizzo del sito Web nel browser, invia una domanda DNS al tuo ISP per cercare il sito Web’s Indirizzo IP numerico corretto. Sfortunatamente, queste richieste DNS, che possono esporre l’intera storia di navigazione, sono in genere non crittografate. Se un hacker parodia o “veleni” Le tue richieste DNS, possono reindirizzarti a un sito dannoso che controllano.

Una buona VPN gestisce e crittografa tutte le tue richieste DNS, il che significa che gli hacker possono’Tamper con loro.

Altri attacchi remoti

Mentre una VPN nasconde il tuo vero indirizzo IP, può anche proteggerti da vari attacchi che sfruttano il tuo indirizzo IP, qualunque rete tu’re On.

Ad esempio, se gli hacker conoscono il tuo indirizzo IP, possono scansionare le porte sul dispositivo per individuare i punti deboli o indirizzarti con un attacco di negazione del servizio (DOS o DDoS).

Ciò che gli hacker non impediscono una VPN?

Oltre a sfruttare il wifi pubblico non garantito, gli hacker possono utilizzare vari modi per accedere o danneggiare i tuoi dispositivi online. Ecco alcune minacce che una VPN ha vinto’T STOP.

Malware

Gli hacker possono utilizzare tutti i tipi di malware per accedere al tuo dispositivo, come spyware, rootkit e Trojan ad accesso remoto. Una VPN è’T progettato come una linea di difesa primaria contro il malware.

Ma alcune buone VPN come Proton VPN possono darti un po ‘di protezione. Ottieni Proton VPN Plus e puoi consentire al bloccatore di annunci NetShield per bloccare un po ‘di malware di raggiungere sempre il tuo dispositivo.

Tuttavia, una VPN non sostituisce il software di sicurezza antivirus o Internet, che monitora e scansiona attivamente il dispositivo per malware. Installa il software antivirus sui tuoi dispositivi e mantienilo aggiornato.

Vulnerabilità del software

Una VPN può’T proteggerti dagli hacker che attaccano le debolezze delle app o del sistema operativo. Questi vanno dalle vulnerabilità note, per le quali possono essere disponibili patch di sicurezza, ai cosiddetti giorni zero, che non sono’T noto agli sviluppatori di prodotti e non hanno correzioni.

Per ridurre al minimo il rischio dalle minacce note, mantenere le tue app, il sistema operativo e le definizioni antivirus aggiornate alle versioni più recenti.

Errore umano

Uno dei modi più semplici dei criminali possono hackerare il tuo dispositivo è con il tuo aiuto. Se indossi’T bloccare i tuoi account online con password forti e autenticazione a due fattori (2FA) ove possibile’renderti a rischio di essere violato.

Gli hacker possono anche usare l’ingegneria sociale per indurti a divulgare informazioni riservate o ad agire che potrebbero compromettere il tuo dispositivo.

Una VPN non è difesa se segui un link in un’e -mail di phishing o scarichi software dannoso da un sito Web non autorizzato.

Ottieni una VPN di fiducia e altro ancora per combattere gli hacker

Una VPN è un ottimo strumento per proteggere la tua privacy e la tua sicurezza online, ma è’è solo una difesa contro alcuni tipi di hacking. Poiché una VPN crittografa la tua connessione Internet e nasconde il tuo indirizzo IP, può aiutarti a proteggerti dagli hacker wifi pubblici o chiunque utilizzi il tuo indirizzo IP per attaccarti.

Quindi una buona VPN è solo un’arma nell’armeria contro gli hacker, insieme a queste precauzioni di base:

- Usa password forti e autenticazione a due fattori (2FA).

- Installa il software di rimozione antivirus o malware.

- Fai attenzione al phishing e fai attenzione a ciò che scarichi.

- Mantieni aggiornati i sistemi operativi, le app e gli antivirus.

Ricorda che un provider VPN può vedere la tua attività online e potrebbe essere violato, quindi scegliere una VPN di cui ti puoi fidare è vitale. Proton VPN è affidabile da milioni di persone in tutto il mondo, compresi giornalisti e attivisti, perché l’abbiamo progettato per essere il più privato e sicuro possibile.

In Proton, il nostro obiettivo è quello di dare a tutti la privacy e la sicurezza online, quindi unisciti a noi. Insieme, possiamo costruire un Internet migliore in cui la privacy è l’impostazione predefinita.

Harry Bone

Un avvocato di lunga data sulla privacy, Harry ha lavorato come traduttore e scrittore in una serie di settori, tra cui un periodo in Mosca che monitora i media russi per la BBC. Si è unito a Proton per promuovere la privacy, la sicurezza e la libertà per tutti online.

Una VPN mi protegge quando usa un Wi-Fi pubblico ?

Quando si viaggia, in un aeroporto, in un hotel o semplicemente in un caffè lungo la strada, molte persone si collegano al Wi-Fi offerto gratuitamente da determinate aziende e istituzioni. In effetti, per molti anni, questi hotspot sono stati sempre più popolari. La ragione di ciò è che gli utenti hanno difficoltà a allontanarsi dai loro smartphone, tablet e altri dispositivi digitali. Non è così facile rinunciare a Internet e al suo vasto web! Ma questi punti di accesso a Internet, che sono aperti a tutti, possono essere particolarmente pericolosi a causa della loro minima sicurezza. Molte persone si fanno la domanda: “Una VPN protegge il mio anonimato quando usa un Wi-Fi pubblico?”È la mia navigazione confidenziale o sono in balia di hacker e terze parti sgradevoli? Rispondiamo in questo articolo.

Per cominciare, è essenziale capire come funziona una VPN. Un rapido promemoria per coloro che non hanno familiarità con le parole Sure Computer Tunnel, l’indirizzo IP mascherato, la crittografia dei dati e altre gemme.

Rete privata virtuale per manichini

Una rete privata VPN o virtuale (rete privata virtuale per altoparlanti non inglesi) è una semplice applicazione (o software) da scaricare e installare su tutti i dispositivi: laptop, tablet e, naturalmente, smartphone.

Sia che vengano offerti gratuitamente o per qualche euro al mese, tutte le VPN hanno lo stesso ruolo: per garantire la protezione online. Lo fanno crittografando il traffico Internet e mascherando il tuo indirizzo IP (il numero di identificazione del dispositivo) creando un tunnel di computer sicuro all’interno della rete comune.

Se non hai capito una parola del paragrafo precedente, non fare il panico! Ci torneremo più tardi. L’unica cosa davvero importante da ricordare è che le VPN, nonostante il loro nome complicato, sono molto facili da usare: basta fare clic su un pulsante per ottenere una connessione Internet sicura.

Come funziona una VPN?

Per capire come una VPN ti protegge quando si utilizza il WiFi pubblico, devi già capire come funziona il Web senza una VPN.

È abbastanza semplice: Internet può essere visto come un meccanismo gigantesco in cui ogni dispositivo digitale (computer, smartphone, server, ecc.) è collegato attraverso un sistema di tubi d’acqua comuni. Per comunicare tra loro, usano questi tubi: l’acqua è i dati del tuo computer. Senza una VPN, chiunque sia collegato a questo labirinto di tubi può vedere e usare l’acqua: è completamente accessibile.

Se si utilizza una VPN, tuttavia, il software farà scivolare un tubo sigillato all’interno del macchinario. Ciò significa che sei ancora collegato a tutti i macchinari, ma la tua acqua verrà accuratamente immagazzinata nel tubo. Nessun altro può accedervi.

Questo tubo è il tunnel sicuro per computer. All’interno, i tuoi dati sono crittografati in modo che sia completamente illeggibile se qualcuno riesce a irrompere nel tubo (che è già un compito molto complesso).

Per impostare questo tunnel per computer sicuro, la VPN si baserà su uno dei suoi server VPN disponibili al mondo. Questo server utilizzerà quindi il proprio indirizzo IP e mascherà il tuo. Si prenderà quindi cura di crittografare le tue informazioni. In questo modo, puoi essere praticamente anonimo sul web.

Quali sono i rischi di utilizzare un Wi-Fi pubblico o hotspot?

Sempre più utenti di Internet utilizzano Wi-Fi pubblico, noto anche come hotspot, sia negli aeroporti, negli hotel, in alcuni ristoranti o nei centri commerciali. Ma il fatto che questi punti di accesso a Internet siano aperti a tutti, senza restrizioni o password, li rende particolarmente insicuri.

Hacker, hacker e altri criminali informatici

In cima all’elenco dei pericoli collegati all’uso di un Wi-Fi pubblico arriva il crimine informatico. Sì, potresti essere protetto da un potente antivirus, ma sfortunatamente questo non è più sufficiente per garantire la conservazione dei tuoi dati personali e la tua sicurezza online.

Gli smartphone, che sono ancora più fragili dei computer, sono l’obiettivo numero uno di hacker e pirati web. Contengono altrettanto o più informazioni di un laptop, ma sono generalmente meno sicuri. Chiunque non abbia installato un antivirus sul proprio telefono dovrebbe alzare la mano!

I Wi-Fis gratuiti sono quindi un vero gateway per la pirateria online. Ci sono molti più buchi di sicurezza in un hotspot che dietro la rigorosa intranet di un’azienda o la tua connessione Internet a casa.

L’uso di un Wi-Fi aperto con un dispositivo che non è protetto da una VPN significa lasciare l’opportunità di criminali informatici a:

- Recupera i tuoi file personali e professionali (documenti, foto e video. );

- Ottenere password per i tuoi vari account;

- Ottieni accesso ai dati bancari;

- Propagare malware (virus, cavallo di trojan, worm. ) sul tuo dispositivo (e quelli collegati ad esso);

- Insuperabile la tua identità;

- Inserisci offerte fraudolente;

- Hack il tuo accesso a determinati servizi online.

Raccolta e rivendita di dati personali

Senza una VPN, lasci tracce ad ogni clic, con ogni ricerca, con ogni azione che intraprendi in rete. Mentre alcune persone sentono di non avere nulla da nascondere, per gli altri, questo aspetto del Grande Fratello li disturba profondamente.

Organizzazioni governative, aziende. Molte istituzioni vogliono avere accesso ai tuoi dati personali. E questo è ancora più vero quando questi hotspot sono offerti da alcuni di essi.

È una pratica comune per loro raccogliere informazioni mentre navighi sul web. Devi solo avere la pazienza per guardare i termini generali e le condizioni di utilizzo degli hotspot per vedere questo. Ma gli utenti di Internet non prestano molta attenzione. E chi può biasimarli?

Infine, dovresti sapere che alcune società senza scrupoli non esitano a infrangere la legge vendendo dati personali lasciati sul WiFi pubblico. Dopotutto. Se è gratuito, sei il prodotto!

Siti bloccati dalla censura

Infine, sebbene non a rigor di termini, alcuni hotel, aeroporti o aziende limitano regolarmente l’accesso a determinati servizi e siti.

I viaggiatori si renderanno presto conto che in alcuni paesi, come Cina, Iran e Cuba, la censura di Internet è diffusa. Senza essere così estremi, gli hotel che offrono wifi gratuiti possono anche bloccare l’accesso a piattaforme di streaming o server torrent.

Mascherare il tuo indirizzo IP, le informazioni cruciali che individuano la tua posizione, sono essenziali.

Una VPN mi protegge quando usa il wifi pubblico?

Quindi il collegamento a un hotspot è rischioso. Ma è abbastanza una VPN da proteggermi? SÌ. in determinate condizioni!

SÌ. If’t ha kill switch e doppia vpn!

Se sei un utente normale del Wi-Fi pubblico, devi aver notato che la rete è tutt’altro che stabile e che le disconnessioni sono legion. Questo inconveniente può sembrare innocuo, ma se il tuo provider VPN non offre la funzione di kill switch, può diventare molto problematico.

In effetti, lo switch kill monitora costantemente la tua connessione al server VPN. Lo switch Kill è responsabile della gestione della crittografia dei dati e della mascheramento del tuo indirizzo IP al fine di garantire la protezione e l’anonimato sul Web. Quando la connessione WiFi viene interrotta accidentalmente, l’interruttore di uccisione si disconnetterà immediatamente e automaticamente da Internet. In tal modo, eviti di esporre la navigazione online e il tuo indirizzo IP.

Inoltre, una seconda funzione, doppia VPN, rafforza considerevolmente la tua sicurezza quando sei connesso a un WiFi gratuito. Normalmente, il provider VPN ti guida su un server VPN per creare un tunnel per computer sicuro. Con Dual VPN, passerai quindi attraverso un secondo server VPN. Questo si chiama AZS 256 bit doppia crittografia. Ciò significa che il tuo traffico Internet non verrà crittografato una volta, ma due volte, dandoti una totale sicurezza, anche su un wifi pubblico.

Pertanto, queste due funzionalità sono assolutamente obbligatorie se si desidera che la tua VPN ti protegga quando si utilizza un hotspot.

SÌ. se è stato pagato per!

Quando si confrontano le diverse offerte di VPN, hai visto molto rapidamente che alcuni fornitori offrono i loro servizi gratuitamente, mentre altri non lo fanno. Ma sono davvero efficaci? Spoiler: no.

Per ottenere la migliore protezione possibile sul Web, non avrai molta scelta: dovrai passare attraverso un fornitore a pagamento.

In effetti, le VPN gratuite sono piene di difetti:

- La loro larghezza di banda è gravemente limitata (apposta);

- La velocità del loro throughput è (molto) rallentata;

- I loro server sono pochi e mal mantenuti;

- La loro applicazione e il loro software non sono aggiornati.

In breve, con una VPN gratuita, puoi aspettarti più disconnessioni (oltre alle interruzioni indotte da hotspot!) che ti espongono. E per una buona ragione, nessuna VPN gratuita offre Switch Kill o Dual VPN, a differenza dei servizi a pagamento.

Inoltre, mentre le VPN pagate utilizzano la vendita dei loro abbonamenti per mantenere il loro parco server e l’aggiornamento regolare della loro applicazione, questo non è il caso dei servizi gratuiti. È quindi impossibile certificare che sei al sicuro da qualsiasi difetto di sicurezza che possa apparire!

Quindi, per qualche euro al mese, opta per un fornitore a pagamento che garantirà la tua sicurezza sul Web.

In breve, una VPN può proteggerti quando si utilizza Wifi pubblico, negli aeroporti, hotel e simili. Ma non dovresti trascurare la qualità del servizio del tuo fornitore. Quindi non esitare a prenderti il tempo di leggere il nostro confronto tra le migliori VPN prima di fare la tua scelta.

Wi-Fi VPN: Suggerimenti per la sicurezza per reti pubbliche gratuite

Il Wi-Fi pubblico negli hotel, gli aeroporti e i caffè ti espone ai rischi reali per la privacy e la sicurezza. Scopri come ExpressVPN ti mantiene al sicuro, anche su reti Wi-Fi non garantite.

6 tipi di rischi pubblici di sicurezza Wi-Fi

Utilizzando Internet su reti Wi-Fi pubbliche non garantite, ti mette a rischio di tipi specifici di attacchi informatici e altri atti criminali.

Pacchetto annusato

Un hacker registra tutti i dati che passano tra te e il router Wi-Fi non garantito esaminando i pacchetti di dati. In generale, gli amministratori di rete utilizzano strumenti di sniffing dei pacchetti per monitorare e proteggere il traffico di rete. Tuttavia, gli hacker usano questi strumenti per rubare informazioni.

Reti Wi-Fi canaglia

Un hacker crea una rete falsa che si maschera come legittima per rubare informazioni da utenti ignari che si collegano ad esso. Questo metodo può anche essere usato per infettare un utente’dispositivo S con malware e virus.

Attacchi man-in-the-middle

Un hacker trasmette segretamente e eventualmente altera la comunicazione tra due parti che credono di comunicare direttamente tra loro. Esistono diversi tipi di attacchi man-in-the-middle (MITM). L’attacco MITM più comunemente usato è lo spoofing IP, in cui un hacker inganna gli utenti ignari nel pensare che interagiscono con un sito Web, sperando che rinunciano a informazioni personali che potrebbero essere rubate.

Furto d’identità

Usando attacchi man-in-the-middle, gli hacker possono rubare informazioni personali trovate su un dispositivo collegato al Wi-Fi pubblico. Il furto di identità di solito comporta informazioni rubate che gli hacker possono quindi usare per impersonare una vittima. Con abbastanza informazioni finanziarie, un hacker potrebbe prelevare denaro e fare acquisti a nome della loro vittima.

Violazione dei dati

Un hacker utilizza un router Wi-Fi non garantito per accedere allegalmente a informazioni personali da utenti ignari. Dati personali come foto, video e informazioni sulla carta di credito potrebbero essere a rischio durante una violazione dei dati.

Infezione da malware

Un hacker potrebbe distribuire malware o virus agli utenti ignari su qualsiasi dispositivo collegato a un router non garantito tramite Wi-Fi. Se sul Wi-Fi pubblico, evita di fare clic su annunci pop-up o video in quanto potrebbero ospitare virus pericolosi che potrebbero infettare i tuoi dispositivi.

Come una VPN smette di hackerare attraverso la Wi-Fi

Permettere’Supponiamo che qualcuno stia cercando di hackerare il tuo telefono tramite Wi-Fi con un pacchetto annusato programma. Se il Wi-Fi non è garantito, questo hacker Wi-Fi pubblico potrebbe essere in grado di leggere direttamente il tuo traffico. Una VPN può aiutare a proteggere un Wi-Fi non garantito.

Expressvpn impedisce questo tipo di hacking Wi-Fi creando un tunnel crittografato tra il dispositivo e un server VPN sicuro:

È sicuro utilizzare Wi-Fi pubblico con una VPN?

Gli hacker Wi-Fi pubblici non saranno in grado di leggere alcun dato all’interno di questo tunnel crittografato.

Adesso molla’s dì te’Stai cercando di connettersi all’Hotel Wi-Fi, ma ti connetti accidentalmente a un hacker’S Rete Wi-Fi canaglia Invece. Senza ulteriore sicurezza, l’hacker può leggere e modificare qualsiasi comunicazione non crittografata o addirittura iniettare un codice dannoso sul dispositivo.

Con Expressvpn, tuttavia, il tunnel crittografato impedisce agli hacker di leggere, iniettare o modificare qualsiasi dati.

Gli hacker Wi-Fi possono anche usare un attacco Man-in-the-Middle (MITM) per rompere la crittografia e impersonare i siti che stai visitando in modo che possano intercettare il tuo traffico a tua insaputa.

Protezione di sicurezza Wi-Fi su ogni dispositivo

ExpressVPN ha app per ogni dispositivo che ti connetti a Wi-Fi, tra cui Windows, Mac, iOS, Android, Linux e altro ancora.

Alla ricerca di sicurezza VPN Wi-Fi sul tuo router? L’app ExpressVPN per i router protegge contemporaneamente tutti i dispositivi di casa o in ufficio.

Suggerimenti per l’utilizzo di Wi-Fi pubblico in modo sicuro

1. Usa una VPN

Una VPN può aiutarti a rimanere privato e al sicuro su una connessione Wi-Fi pubblica non garantita crittografando la tua attività su Internet e proteggendola da Snoops. Il tuo traffico online viene inviato attraverso un tunnel crittografato per evitare l’intercettazione.

2. Evita di accedere ai conti bancari

Forse i conti più sensibili a cui accedi online sono bancari e altri servizi finanziari. Meglio non accedere a loro rispetto al Wi-Fi pubblico e aspettare fino a quando non ti fidi di una rete (come la tua casa Wi-Fi).

3. Assistente’T rimanere in modo permanente ad effettuare l’accesso ai conti

Un aggressore su Wi-Fi potrebbe influire più facilmente i tuoi account online se hai effettuato l’accesso a loro. Questo è uno dei motivi’è sempre una buona idea disconnettersi da un sito Web o app dopo di te’RE FATTO Usandolo.

4. Imposta il tuo dispositivo per dimenticare le reti Wi-Fi precedentemente utilizzate

Solo perché hai usato un servizio Wi-Fi pubblico una volta’significhi te’VOGLIO INCONTRI AL. Dimenticare la rete impedisce al tuo dispositivo di connettersi automaticamente ad esso quando si è’re nelle vicinanze, abbassando il rischio di utilizzare inconsapevolmente una rete non garantita.

5. Mantieni aggiornati il sistema operativo e le app

Le vulnerabilità nei software o nelle app obsoleti sono spesso sfruttate dagli attori delle minacce. È best practice tenerli aggiornati per assicurarsi che abbiano tutte le ultime patch di sicurezza.

6. Verificare una connessione sicura

Mentre è’è difficile dire se una rete Wi-Fi pubblica è sicura, almeno dovrebbe richiedere una password per accedere. Controlla anche il simbolo del pacchetto quando si utilizza un browser, che indica la crittografia HTTPS. In caso di dubbio, accendi una VPN.

7. Connettersi tramite LAN

L’attacco di un dispositivo su una connessione Ethernet richiede un hacker per accedere al suo cavo e router, quindi esso’non è facile come intercettare il traffico Wi-Fi. Ethernet sarebbe una buona opzione quando ti trovi in una camera d’albergo, ad esempio.

8. Attacca con HTTPS

I siti HTTPS utilizzano il protocollo SSL/TLS che crittografa tutte le comunicazioni e il traffico per impedire a terzi dannosi di rubare i dati. Puoi dire che una pagina web utilizza HTTPS se esiste un simbolo di lucchetto accanto all’URL. Lascia immediatamente un sito se non utilizza HTTPS, specialmente quando si è’RE utilizzando Wi-Fi pubblico.

9. Evita di utilizzare AirDrop e altri strumenti di condivisione di file

Mela’La funzione A AirDrop consente una facile condivisione del fuoco su tutti i dispositivi e mentre quello’è fantastico, può anche rendere facile per qualcuno inviarti file infetti. Se qualcuno ti invia inaspettatamente qualcosa su AirDrop, non accettarlo.