VPN facile richiede client Cisco VPN?

VPN facile richiede client Cisco VPN?

Tunnel attivare su traffico interessante (trigger ACL)

Riepilogo

L’articolo discute se Easy VPN richiede il client Cisco VPN. Fornisce inoltre informazioni sulla configurazione di una VPN utilizzando VPN EASY e un tunnel IPSEC. I router della serie Cisco 870 supportano la creazione di reti private virtuali (VPN) e forniscono connessioni ad alte prestazioni a Internet. L’articolo spiega i due tipi di VPN supportati-site al sito e accesso remoto-e si concentra sulla configurazione di una VPN di accesso remoto utilizzando Cisco Easy VPN e un tunnel IPSEC. Chiarisce inoltre che il materiale nel capitolo non si applica ai router della serie Cisco 850, in quanto non supportano Cisco Easy VPN.

Punti chiave

- I router della serie Cisco 870 supportano la creazione di reti private virtuali (VPNS).

- Sono supportati due tipi di VPN: site al sito e accesso remoto.

- Le VPN di accesso remoto vengono utilizzate da clienti remoti per accedere a una rete aziendale.

- L’esempio di configurazione nell’articolo illustra la configurazione di una VPN di accesso remoto utilizzando Cisco Easy VPN e un tunnel IPSEC.

- Cisco Easy VPN Client Funzione elimina gran parte del noioso lavoro di configurazione implementando il protocollo client unity Cisco Unity.

- Un semplice dispositivo abilitato per il server VPN può terminare i tunnel VPN avviati dai lavoratori mobili e remoti.

- La funzione client VPN Cisco Easy può essere configurata in modalità client o in modalità di estensione di rete.

- Dopo che il server IPSEC è stato configurato, una connessione VPN può essere creata con una configurazione minima su un client IPSEC.

- La funzione client Cisco Easy VPN supporta la configurazione di un solo peer di destinazione.

- È necessario eseguire diverse attività di configurazione per configurare il router per lo scenario di rete.

Domande

- VPN facile richiede il client Cisco VPN?

- Quali tipi di VPN sono supportati dai router della serie Cisco 870?

- Qual è lo scopo di una VPN di accesso remoto?

- Qual è la funzione client Cisco Easy VPN?

- Qual è la differenza tra la modalità client e la modalità di estensione della rete in Cisco Easy VPN?

- È possibile creare più tunnel VPN utilizzando la funzione client Cisco Easy VPN?

- Quali attività di configurazione devono essere eseguite per configurare il router per lo scenario di rete?

- Quali sono alcuni prerequisiti per la configurazione di VPN sul router della serie Cisco 870?

- Cosa dimostra l’esempio di configurazione nell’articolo?

- Il router Serie Cisco 850 supporta Cisco Easy VPN?

Sì, la VPN facile richiede il client Cisco VPN per l’implementazione.

I router Series Cisco 870 supportano VPN sul sito a sito e accesso remoto.

Una VPN di accesso remoto viene utilizzata da clienti remoti per accedere a una rete aziendale.

La funzionalità Cisco Easy VPN Client elimina gran parte del noioso lavoro di configurazione implementando il protocollo client Unity Cisco Unity.

In modalità client, solo i dispositivi nel sito client possono accedere alle risorse nel sito centrale. La modalità di estensione di rete consente agli utenti nel sito centrale di accedere alle risorse di rete sul sito client.

No, la funzione client VPN Cisco Easy supporta la configurazione di un solo peer di destinazione.

Le attività di configurazione includono la configurazione della politica IKE, le informazioni sulla politica del gruppo, la configurazione della modalità sulla mappa crittografica, la ricerca della politica abilitante, la configurazione di trasformazioni e protocolli IPSEC, configurazione del metodo e dei parametri di cripto.

Le funzionalità di base del router, le configurazioni PPPOE o PPPOA con NAT, DHCP e VLAN devono essere configurate in anticipo.

L’esempio di configurazione dimostra i risultati delle attività di configurazione sopra menzionate per lo scenario di rete.

No, i router della serie Cisco 850 non supportano Cisco Easy VPN.

Risposte dettagliate

1. VPN facile richiede il client Cisco VPN?

Sì, la VPN facile richiede il client Cisco VPN per l’implementazione. La funzionalità Cisco Easy VPN Client elimina gran parte del noioso lavoro di configurazione implementando il protocollo client Unity Cisco Unity. Questo protocollo consente alla maggior parte dei parametri VPN, come indirizzi IP interni, maschere di sottorete interne, indirizzi del server DHCP, indirizzi del server vincono e flag di tunneling split, definiti su un server VPN, come un concentratore di serie Cisco VPN che agisce come un server IPSEC.

2. Quali tipi di VPN sono supportati dai router della serie Cisco 870?

I router Series Cisco 870 supportano VPN sul sito a sito e accesso remoto. Le VPN del sito a sito vengono utilizzate per collegare le filiali agli uffici aziendali, mentre le VPN di accesso remoto vengono utilizzate da clienti remoti per accedere a una rete aziendale.

3. Qual è lo scopo di una VPN di accesso remoto?

Una VPN ad accesso remoto consente ai clienti remoti di connettersi in modo sicuro a una rete aziendale su Internet. Consente ai dipendenti remoti o ai lavoratori mobili di accedere alle risorse dell’azienda, come file, applicazioni e sistemi interni, come se fossero direttamente connessi all’interno della rete aziendale.

4. Qual è la funzione client Cisco Easy VPN?

La funzione client VPN Cisco Easy è un modo semplificato per configurare la connettività VPN. Consente alla maggior parte dei parametri VPN, come indirizzi IP interni, maschere da sottorete, indirizzi del server DHCP, vinci gli indirizzi del server e flag divisorie, che è definita su un server VPN, come un concentratore di serie 3000 Cisco VPN che agisce come un server IPSEC. La funzione client VPN Easy è implementata dal protocollo client Unity Cisco Unity, che elimina gran parte del noioso lavoro di configurazione.

5. Qual è la differenza tra la modalità client e la modalità di estensione della rete in Cisco Easy VPN?

In modalità client, i dispositivi sul sito del client possono accedere alle risorse nel sito centrale, ma le risorse nel sito del client non sono disponibili per il sito centrale. La modalità client è la configurazione predefinita della funzione client Cisco Easy VPN. D’altra parte, la modalità di estensione di rete consente agli utenti nel sito centrale (in cui si trova il concentratore della serie VPN 3000) di accedere alle risorse di rete sul sito client. La modalità di estensione di rete espande l’accessibilità delle risorse oltre il sito del client.

6. È possibile creare più tunnel VPN utilizzando la funzione client Cisco Easy VPN?

No, la funzione client VPN Cisco Easy supporta la configurazione di un solo peer di destinazione. Se sono necessari più tunnel VPN, la configurazione manuale di IPSEC VPN e la traduzione dell’indirizzo di rete/PEER Indirizzo Translation (PAT) dei parametri sia sul client che sul server è necessario.

7. Quali attività di configurazione devono essere eseguite per configurare il router per lo scenario di rete?

Per configurare il router per lo scenario di rete, è necessario eseguire le seguenti attività:

- Configurare la politica IKE

- Configurare le informazioni sui criteri di gruppo

- Applica la configurazione della modalità alla mappa crittografica

- Abilita la ricerca politica

- Configura trasformazioni e protocolli IPSEC

- Configurare il metodo e i parametri di criptovaluta ipsec

- Applicare la mappa crittografica all’interfaccia fisica

- Crea una semplice configurazione remota VPN

Un esempio che dimostra i risultati di queste attività di configurazione è fornito nella sezione “Esempio di configurazione” dell’articolo.

8. Quali sono alcuni prerequisiti per la configurazione di VPN sul router della serie Cisco 870?

Prima di configurare VPN sul router della serie Cisco 870, le funzionalità del router di base, come PPPOE o PPPOA con NAT, DHCP e VLAN, devono essere configurate. Queste configurazioni sono essenziali per stabilire le basi della rete e abilitare la connettività Internet e i servizi di rete locali.

9. Cosa dimostra l’esempio di configurazione nell’articolo?

L’esempio di configurazione fornito nell’articolo dimostra i risultati delle attività di configurazione menzionate in precedenza. Mostra le impostazioni di configurazione necessarie per stabilire e fissare una VPN di accesso remoto utilizzando Cisco Easy VPN e un tunnel IPSEC. Seguendo l’esempio, gli utenti possono replicare la configurazione sui propri router.

10. Il router Serie Cisco 850 supporta Cisco Easy VPN?

No, i router della serie Cisco 850 non supportano Cisco Easy VPN. Il materiale nell’articolo non si applica ai router della serie Cisco 850.

VPN facile richiede client Cisco VPN

Tunnel attivare su traffico interessante (trigger ACL)

VPN facile richiede client Cisco VPN?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Supporto

Configurazione di una VPN utilizzando VPN facile e un tunnel IPSEC

Navigazione gerarchica

Download

Sommario

Configurazione di una VPN utilizzando VPN facile e un tunnel IPSEC

I router della serie Cisco 870 supportano la creazione di reti private virtuali (VPNS).

I router Cisco e altri dispositivi a banda larga forniscono connessioni ad alte prestazioni a Internet, ma molte applicazioni richiedono anche la sicurezza delle connessioni VPN che eseguono un alto livello di autenticazione e che crittografano i dati tra due particolari endpoint.

Sono supportati due tipi di VPN: accesso al sito e remoto. Le VPN del sito a sito vengono utilizzate per collegare le filiali agli uffici aziendali, ad esempio. Le VPN di accesso remoto vengono utilizzate da clienti remoti per accedere a una rete aziendale.

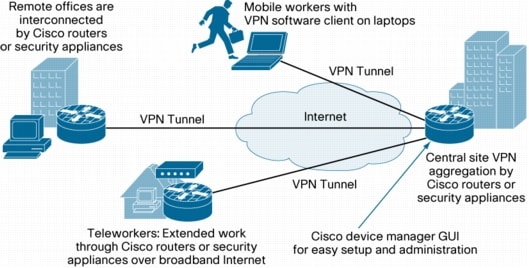

L’esempio in questo capitolo illustra la configurazione di una VPN di accesso remoto che utilizza Cisco Easy VPN e un tunnel IPSEC per configurare e fissare la connessione tra il client remoto e la rete aziendale. La Figura 6-1 mostra uno scenario di distribuzione tipico.

Nota Il materiale in questo capitolo non si applica ai router della serie Cisco 850. I router della serie Cisco 850 non supportano Cisco Easy VPN.

Figura 6-1 VPN di accesso remoto utilizzando ipsec tunnel

Cisco Easy VPN

La funzionalità Cisco Easy VPN Client elimina gran parte del noioso lavoro di configurazione implementando il protocollo client Unity Cisco Unity. Questo protocollo consente alla maggior parte dei parametri VPN, come indirizzi IP interni, maschere di sottorete interne, indirizzi del server DHCP, indirizzi del server vincono e flag di tunneling split, definiti su un server VPN, come un concentratore di serie Cisco VPN che agisce come un server IPSEC.

Un semplice dispositivo abilitato per il server VPN può terminare i tunnel VPN avviati da lavoratori mobili e remoti che eseguono il software remoto VPN Cisco Easy su PCS. I dispositivi facili abilitati per server VPN consentono ai router remoti di agire come facili nodi remoti VPN.

La funzione client VPN Cisco Easy può essere configurata in una delle due modalità: modalità Client o modalità di estensione di rete. La modalità client è la configurazione predefinita e consente solo dispositivi sul sito client di accedere alle risorse nel sito centrale. Le risorse nel sito del cliente non sono disponibili per il sito centrale. La modalità di estensione di rete consente agli utenti nel sito centrale (in cui si trova il concentratore di serie VPN 3000) di accedere alle risorse di rete sul sito client.

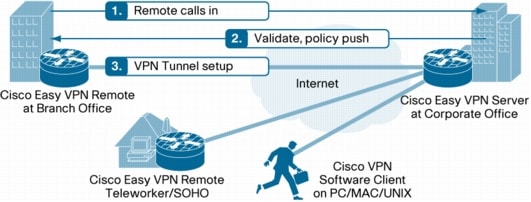

Dopo che il server IPSEC è stato configurato, una connessione VPN può essere creata con una configurazione minima su un client IPSEC, come un router di accesso alla serie Cisco 870 supportato. Quando il client IPSEC avvia la connessione tunnel VPN, il server IPSEC spinge i politici IPSEC al client IPSEC e crea la connessione Tunnel VPN corrispondente.

Nota La funzione client Cisco Easy VPN supporta la configurazione di un solo peer di destinazione. Se l’applicazione richiede la creazione di più tunnel VPN, è necessario configurare manualmente i parametri IPSEC VPN e l’indirizzo di rete/traduzione dell’indirizzo peer (PAT) sia sul client che sul server.

Attività di configurazione

Esegui le seguenti attività per configurare il router per questo scenario di rete:

• Configurare la politica IKE

• Configurare le informazioni sui criteri di gruppo

• Applicare la configurazione della modalità alla mappa crittografica

• Abilita la ricerca della politica

• Configurare trasformazioni e protocolli IPSEC

• Configurare il metodo e i parametri Crypto IPSEC

• Applicare la mappa crittografica sull’interfaccia fisica

• Crea una semplice configurazione remota VPN

Un esempio che mostra i risultati di queste attività di configurazione è fornito nella sezione “Esempio di configurazione”.

Nota Le procedure in questo capitolo presumono che tu abbia già configurato le funzionalità del router di base, nonché PPPOE o PPPOA con NAT, DCHP e VLAN. Se non hai eseguito queste attività di configurazioni, consultare il capitolo 1 “Configurazione del router di base”, Capitolo 3 “Configurazione di PPP su Ethernet con NAT,” Capitolo 4 “Configurazione di PPP su ATM con NAT” e capitolo 5 “Configurazione di una LAN con DHCP e VLAN” come appropriato per il tuo router.

Nota Gli esempi mostrati in questo capitolo si riferiscono solo alla configurazione endpoint sul router della serie Cisco 870. Qualsiasi connessione VPN richiede che entrambi gli endpoint siano configurati correttamente per funzionare. Vedere la documentazione di configurazione del software secondo necessità per configurare VPN per altri modelli di router.

Configurare la politica IKE

Esegui questi passaggi per configurare la politica di Exchange Key Exchange (IKE), a partire dalla modalità di configurazione globale:

Comando o azione

Router (config)# Crypto ISAKMP Policy 1 Cisco Easy VPN sui router basati su software Cisco IOS

La documentazione impostata per questo prodotto si sforza di utilizzare un linguaggio senza pregiudizi. Ai fini del presente set di documentazione, senza pregiudizi è definito come un linguaggio che non implica una discriminazione in base all’età, alla disabilità, al genere, all’identità razziale, all’identità etnica, all’orientamento sessuale, allo stato socioeconomico e all’intersezionalità. Eccezioni possono essere presenti nella documentazione dovuta a un linguaggio che è codificato nelle interfacce utente del software del prodotto, del linguaggio utilizzato in base alla documentazione RFP o al linguaggio utilizzato da un prodotto di terze parti di riferimento. Ulteriori informazioni su come Cisco sta usando il linguaggio inclusivo.

Panoramica della soluzione VPN e facile Cisco

La soluzione Cisco ® Easy VPN (Figura 1) offre flessibilità, scalabilità e facilità d’uso per VPN da sito a sito e accesso remoto:

• Rende più semplice che mai per i clienti di tutte le dimensioni distribuire VPN in sedi con personale tecnico limitato, come piccoli filiali, telelavori e lavoratori mobili

• Offre una flessibilità senza precedenti nella scelta e nel supporto dei dispositivi VPN, che consentono ai router Cisco, agli apparecchi di sicurezza e ai client VPN software di essere integrati in un’unica distribuzione

• Riduce la complessità di gestione delle distribuzioni VPN su larga scala centralizzando la gestione della VPN con una politica coerente e un metodo di gestione delle chiavi su tutti i dispositivi Cisco VPN

Figura 1. Panoramica della soluzione VPN e facile Cisco

Applicazioni: distribuzione di piccoli uffici

Per i lavoratori mobili e i telelavoratori, non è sufficiente avere una connessione ad alte prestazioni a Internet. Per essere veramente efficaci, questi utenti hanno bisogno di un accesso completo e sicuro alle risorse elettroniche presso il Ministero degli Interni, il che significa stabilire una connessione VPN con un alto livello di autenticazione e la capacità di crittografare i dati. La soluzione Cisco Easy VPN consente ai lavoratori remoti e ai telelavoratori di piccoli uffici o delle filiali aziendali di stabilire connessioni VPN su Internet pubblica direttamente al loro ufficio a casa, realizzando le risorse di rete ad alta velocità di cui hanno bisogno per svolgere il loro lavoro a loro disposizione a una frazione del costo alternativo di connessioni sicure.

In precedenza, fornire un accesso sicuro ai lavoratori remoti spesso comportava l’utilizzo del protocollo di tunneling point-to-point (PPTP) per connettersi a un ufficio a casa. Sebbene questo metodo consenta agli utenti di interrompere una connessione sicura al proprio ufficio a casa, un tunnel PPTP non fornisce l’autenticazione dell’utente, che può ridurre la soglia di sicurezza complessiva della connessione. I metodi alternativi per stabilire una connessione sicuri erano limitati perché non supportavano tutte le piattaforme in tutta la rete.

La soluzione Cisco Easy VPN è costituita principalmente da due componenti operativi: Cisco Easy VPN Remote e Cisco Easy VPN Server (Figura 2).

figura 2. Soluzione Cisco Easy VPN

Il telecomando Cisco Easy VPN rappresenta il ramo o il lato utente remoto della connessione VPN. Una varietà di dispositivi può partecipare come facili telecomandi VPN, tra cui router basati su software Cisco IOS ®, appliance di sicurezza Cisco ASA e PC che eseguono il software client Cisco VPN.

Cisco Easy VPN Server è il lato principale del tunnel VPN. I router basati su software Cisco IOS, gli switch Cisco Catalyst ® e gli apparecchi di sicurezza Cisco ASA possono agire come semplici punti di aggregazione VPN per migliaia di semplici dispositivi remoti VPN, compresi i dispositivi dei siti di filiale, telelavoro e lavoratori mobili.

I server Cisco Easy VPN utilizzano la spinta della politica centralizzata per inviare automaticamente i criteri di sicurezza predefiniti e i parametri di configurazione a semplici dispositivi remoti VPN. Ad esempio, i parametri di configurazione come indirizzi IP interni, maschere di sottorete interne, indirizzi del server DHCP, indirizzi del server vincono e flag di tunneling diviso possono essere spinti sul dispositivo remoto. Ciò semplifica la gestione, rendendola ideale per uffici remoti con scarso supporto IT o distribuzioni di attrezzature per i locali (CPE) su larga scala (CPE) in cui non è pratico configurare individualmente più dispositivi remoti.

Caratteristiche e vantaggi

La soluzione Cisco Easy VPN offre numerose funzionalità e vantaggi, tra cui:

• Integrazione di rete: il software Cisco IOS offre soluzioni VPN avanzate che funzionano su più topologie e casi d’uso. La chiave di ciò è l’integrazione di rete, i modi in cui VPN e Servizi IP sono integrati all’interno del dispositivo e su più dispositivi sulla rete.

• Facilità di gestione: la soluzione Cisco Easy VPN offre facilità di gestione in corso, con funzionalità come la spinta della politica centralizzata e un’architettura VPN EAST.

• Autenticazione: Cisco Easy VPN supporta un processo a due fasi per l’autenticazione del client e dell’utente remoto utilizzando l’autenticazione a livello di gruppo e XAUTH.

• Scalabilità e alta disponibilità: i server Cisco Easy VPN sono in grado di aggregare migliaia di dispositivi remoti, consentendo distribuzioni altamente scalabili. In questi scenari, l’alta disponibilità è una considerazione privilegiata. Numerosi meccanismi sono integrati nella soluzione Cisco Easy VPN per garantire che un gran numero di siti non venga eliminato per guasti di dispositivi o connettività.

• Riduzione del costo di proprietà: combinare la sicurezza e la VPN su un singolo dispositivo, specialmente un resulto obbligatorio del router di filiale nei risparmi iniziali sui costi, nonché la protezione degli investimenti sotto forma di scalabilità e modularità dei router mentre le esigenze aziendali si espandono. E con una sola soluzione di gestione per l’apprendimento, le esigenze di formazione sono ridotte al minimo e le operazioni in corso sono semplificate. I router basati su software Cisco IOS offrono la migliore soluzione all-in-one e scalabile per il routing multiprotocol, la sicurezza perimetrale, il rilevamento delle intrusioni e la VPN avanzata, insieme alla gestione dei dispositivi leader del settore e alla gestione.

La tabella 1 elenca le principali funzionalità di integrazione della rete e vantaggi della soluzione Cisco Easy VPN.

Tabella 1. Funzionalità e vantaggi di integrazione della rete

Descrizione e beneficio

Nuova integrazione VPN Easy Easy VPN Virtual Tunnel Interface)

• L’architettura VPN EASY MEGATINEDET è caratterizzata da nuove interfacce virtuali che possono essere configurate direttamente con IP Security (IPSEC) senza bisogno di incapsulare i protocolli IPSEC all’interno come l’incapsulamento del routing generico (GRE). I vantaggi di integrazione della rete includono:

• Attributi per utente come la qualità del servizio (QoS) -VTI consente la configurazione indolore delle politiche su base per utente; consentire agli amministratori di essere proattivi nella fornitura delle prestazioni delle applicazioni desiderate e nel mantenere gli utenti produttivi e motivati

• Funzionalità specifiche del tunnel-VTI consente di configurare ogni tunnel VPN di ramo con il proprio set di parametri, fornendo flessibilità per personalizzare la configurazione e la sicurezza in base alle esigenze specifiche del sito

Virtual Route Spiewing (VRF) Integrazione

L’integrazione VRF con VTI consente di terminare più istanze VRF in più interfacce, facilitando il provider di servizi su larga scala e le distribuzioni MPLS per l’etichetta multiprotocol (Enterprise.

Attraversamento del firewall basato su TCP

I pacchetti IPSEC TCP possono essere tunnel tramite dispositivi firewall di terze parti, che consentono una connessione sicura in cui la porta 500 UDP (ESP) di incapsulamento di sicurezza (ESP) o User Datagram Protocol) non è accettata o consentita.

Integrazione di traduzione dell’indirizzo di rete (NAT)

Indirizzamenti di integrazione NAT e risolve le incompatibilità note tra IPSEC e NAT supportando la trasparenza NAT nella porta UDP 500 (RFC 3947)

I client SafeNet si legano a un gruppo di configurazione del client utilizzando un indirizzo locale Associazione di sicurezza Internet e Protocollo di gestione delle chiavi). Diversi clienti possono utilizzare le stesse identità peer e le chiavi ISAKMP utilizzando diversi indirizzi di terminazione locale.

Alcune delle principali capacità di facilità d’uso in Cisco Easy VPN includono:

• Aggiornamenti delle politiche dinamiche: consente agli operatori di rete o ai fornitori di servizi di modificare le configurazioni di apparecchiature e di rete, se necessario, senza toccare i dispositivi per utenti finali. I server VPN facili spingono le ultime politiche di sicurezza in quanto e quando richiesto, minimizzando la configurazione manuale e gli errori dell’operatore, riducendo così ulteriori chiamate di servizio.

• Architettura VPN EASE MEGAZIONE (integrazione VTI): semplifica notevolmente i requisiti di configurazione al preside e nei rami remoti. I servizi IP possono essere configurati utilizzando le interfacce virtuali-template (o scaricati da server di autenticazione, autorizzazione e contabilità [AAA]) e, al momento della connessione, le istanze VTI sono clonate dinamicamente da questi modelli. Non è necessario creare manualmente set simili di comandi di configurazione per ciascun sito remoto. VPN EASY ESATHETHET non supporta i protocolli di routing; Tuttavia, funziona bene con l’iniezione del percorso inverso (RRI) per la distribuzione delle informazioni di raggiungibilità per varie sottoreti.

• Client VPN hardware: consente al router VPN o all’appliance di sicurezza di fungere da client VPN, elaborando la crittografia per conto degli utenti PC sulla LAN. Ciò elimina la necessità per gli utenti finali di acquistare e configurare dispositivi VPN esterni.

• Framework Cisco Easy VPN e Cisco Unity ®: riduce i problemi di interoperabilità tra i diversi client VPN software basati su PC, soluzioni VPN basate su hardware esterne e altre applicazioni VPN.

La dinamica (i.e., La natura su richiesta e automatizzata) della funzione di spinta politica di Cisco Easy VPN è fondamentale per semplificare significativamente le impugnature VPN in ambienti di piccoli uffici, telelavori e remoti/ramo. La tabella 2 di seguito elenca le principali caratteristiche e vantaggi di spinta della politica.

Tavolo 2. Caratteristiche e vantaggi di spinta della politica centralizzata

Descrizione e beneficio

Configurazione proxy del browser

Questa funzione consente al server VPN facile di spingere automaticamente il server proxy sul dispositivo remoto senza intervento manuale. Anche le impostazioni proxy originali sul telecomando vengono automaticamente ripristinate alla disconnessione.

La connettività LAN può essere mantenuta in una connessione non tunnel. Ciò consente a risorse locali come stampanti e server di rimanere raggiungibili quando viene stabilita una connessione sicura.

Login Banner (per client hardware)

Easy VPN Server spinge un banner sul dispositivo remoto, in cui il banner può essere utilizzato durante l’autenticazione estesa (XAUTH) e l’attivazione basata sul Web. I messaggi personalizzati possono essere visualizzati sul dispositivo remoto la prima volta che viene sollevato il tunnel VPN facile.

AUTOGRATTO AUTO (per i client software)

Il server VPN facile può essere configurato per fornire un meccanismo automatizzato per gli aggiornamenti del software a Easy VPN Client.

Aggiornamento della configurazione automatica

Easy VPN Server può essere configurato per fornire un meccanismo automatizzato per gli aggiornamenti di software e firmware su un client remoto VPN facile. Qualsiasi modifica della configurazione può essere spinta a qualsiasi numero di client, senza dover toccarli.

Push della politica centrale per il firewall del cliente integrato

Questa funzione consente ai server VPN facili basati su software Cisco IOS di configurare i firewall personali sulle macchine client, consentendo una migliore sicurezza contro il tunneling diviso. I server Easyvpn possono scegliere di non consentire ai client che non dispongono delle più recenti politiche di configurazione del firewall per unirsi alla VPN.

Proxy client DHCP e DNS distribuito

Il server VPN Easy funge da client DHCP proxy, acquisisce un indirizzo IP dal server DHCP e spinge l’indirizzo IP al client. Con questa funzione, il server VPN Cisco Easy è in grado di assegnare un indirizzo IP a un client dal server DHCP aziendale, rendendo centralizzata la gestione dell’allocazione dell’indirizzo IP.

Il tunneling diviso consente di inviato il traffico progettato da Internet non crittografato direttamente su Internet. Senza questa funzione, tutto il traffico viene inviato al dispositivo Headend e quindi indirizzato alle risorse di destinazione (eliminando la rete aziendale dal percorso per l’accesso al Web). Il tunneling diviso fornisce un uso più efficiente delle risorse IT aziendali, liberando la larghezza di banda per coloro che accedono ai dati e alle applicazioni mission-critical da sedi remote.

Supporto DNS diviso

Split-DNS consente al client VPN facile di fungere da proxy DNS, dirigendo le query su Internet al server DNS dell’ISP e dirigendo le richieste DNS aziendali ai server DNS aziendali.

La tabella 3 elenca le principali funzionalità di autenticazione e vantaggi della soluzione Cisco Easy VPN.

Tabella 3. Caratteristiche e vantaggi di autenticazione

Descrizione e beneficio

Agisce come client RADIUS, esegue l’autenticazione dell’utente tramite RADIUS, eseguendo autenticazione e autorizzazione locale e supportando le informazioni sulla sessione di contabilità.

Supporta i certificati digitali per l’autenticazione degli endpoint di tunnel.

Migliora lo schema di crittografia per offuscare le password nel software Cisco IOS utilizzando una cifra più forte.

Tunnel attivare su traffico interessante (trigger ACL)

I tunnel sicuri possono essere creati in base a un traffico interessante definito in un elenco di controllo degli accessi (ACL). La capacità di controllare, a livello granulare, il cui traffico è crittografato riduce i potenziali rifiuti di larghezza di banda.

Intercettazione web per xauth

Fornisce un’interfaccia HTTP per l’immissione delle credenziali XAUTH al client hardware basato su software Cisco IOS. Ciò elimina la necessità di utilizzare la CLI per accedere e consente agli utenti di autenticare l’intero dispositivo piuttosto che una sola porta singola.

Fornisce la possibilità di bypassare il tunnel, consentendo l’accesso a Internet non crittografato per i membri della famiglia.

Scadenza della password mediante AAA

Gli utenti client VPN possono inserire nuove password una volta scadute le vecchie password.

Scalabilità e alta disponibilità

La tabella 4 elenca le principali caratteristiche e vantaggi e vantaggi della soluzione VPN Cisco Easy VPN.

Tabella 4. Scalabilità e benefici e vantaggi ad alta disponibilità

Descrizione e beneficio

Iniezione del percorso inverso (RRI)

Per le VPN che richiedono un’alta disponibilità o un bilanciamento del carico, RRI semplifica i progetti di rete. RRI crea percorsi per ciascuna rete remota o host sul dispositivo headend per consentire la propagazione dinamica del percorso.

Rilevamento dei pari morti (DPD) e Keepalives

DPD è l’ideale per gli ambienti in cui i clienti desiderano il failover tra i concentratori su diverse sottoreti. Il router chiede il suo peer Ike a intervalli regolari, consentendo il rilevamento precedente di coetanei morti.

Hot Standby Router Protocol (HSRP)

HSRP fornisce un’elevata disponibilità di rete instradando il traffico IP dagli host su reti Ethernet senza fare affidamento sulla disponibilità di un singolo router. Se utilizzati insieme, RRI e HSRP forniscono una progettazione di rete più affidabile per le VPN e riducono la complessità nella configurazione di peer remoti.

IPSEC ISTALLE SILLAGATOR

Il failover statale consente a un router di continuare a elaborare e inoltrare i pacchetti IPsec dopo che si verifica un’interruzione pianificata o non pianificata.

Recupero di parametri di sicurezza non validi (SPI)

La ricezione di un messaggio SPI non valido innesca automaticamente il ricevitore per avviare un nuovo scambio chiave. Per i coetanei IKE che non supportano Keepives o DPD, il recupero SPI non valido aiuta a risincronizzare i coetanei dopo il failover.

Peer di backup multipli

Questa funzione consente il supporto per più configurazioni peer localmente sul router.

Riattivazione dei pari primari

Se si perde la connessione del tunnel VPN primario, il client VPN facile continuerà a riavvolgere una connessione con il peer primario dopo che si verifica il failover. Una volta disponibile il peer principale, la connessione viene ristabilita e la connessione al backup è diminuita.

Doppi tunnel remoti

Questa funzione consente di configurare più tunnel VPN facili che condividono interfacce interne ed esterne comuni per collegare due peer a due diversi server VPN contemporaneamente.

IPSEC Single Security Association

Questa funzionalità imposta un singolo tunnel IPSEC, indipendentemente dal numero di più sottoreti che sono supportate e delle dimensioni dell’elenco diviso. L’utilizzo delle risorse sui router VPN è ridotto, migliorando la loro capacità di ridimensionare.

Bilanciamento del carico del server

Il software Cisco IOS sceglie un server in base a un algoritmo di bilanciamento del carico configurato. Se uno dei server fallisce, tutte le richieste in arrivo vengono reindirizzate dinamicamente ai server rimanenti.

Costo totale ridotto di proprietà

La soluzione Cisco Easy VPN aiuta le aziende a ridurre il costo totale di proprietà in diversi modi:

• Riduzione delle spese in conto capitale: una soluzione integrata basata su software Cisco IOS riduce i costi di approvvigionamento iniziale rispetto alla distribuzione di apparecchi separati. Il software client VPN è incluso con la soluzione, fornendo supporto per utenti ad accesso remoto senza richiedere licenze di funzionalità aggiuntive.

• Costi di formazione ridotti: le funzionalità Cisco Easy VPN possono essere configurate con la CLI Cisco IOS standard, consentendo agli operatori di rete di impostare e risolvere la soluzione in modo semplice e intuitivo senza una formazione approfondita; Non è necessario imparare nuovi hardware e software.

• Costi operativi inferiori: le implementazioni di grandi dimensioni beneficiano delle capacità di spinta della politica centralizzata che minimizzano l’intervento umano durante le modifiche in corso a hardware e software remoti. Per distribuzioni più piccole, Cisco Easy VPN può essere configurato con l’applicazione di gestione dei dispositivi inclusi, il router Cisco e la gestione dei dispositivi di sicurezza (SDM). Le maghe Cisco SDM di facile utilizzo consentono la configurazione di routing, QoS, VPN e funzionalità di sicurezza (E.G., Politiche di firewall predefinite approvate da Cisco TAC), nonché il monitoraggio in tempo reale dei registri del firewall.

• Supporto inferiore e costi di manutenzione: un singolo dispositivo integrato indica un singolo contratto di supporto, riducendo ulteriormente i costi in corso associati a più dispositivi. Inoltre, la gestione di un singolo fornitore è molto più semplice della gestione di più relazioni.

La tabella 5 elenca il numero di tunnel VPN Cisco Easy supportati in base alla piattaforma Cisco.

Tabella 5. Numero di tunnel supportati per piattaforma

Numero massimo di tunnel VPN facili

Router di servizi integrati della serie Cisco 800

Cisco 1800 (tutti 18xx tranne 1841) router di servizi integrati

Router di servizi integrati Cisco 1841 con modulo di integrazione avanzato 1 (AIM-VPN/SSL-1)

Router di servizi integrati Cisco 1941 con modulo crittografico integrato

Router dei servizi integrati della serie Cisco 2800 con AIM-VPN/SSL-2

Router di servizi integrati della serie Cisco 2900 con criptovaluta a bordo

Router di servizi integrati Cisco 3825 con AIM-SSL-3

Router di servizi integrati Cisco 3925 con SPE-100

Router di servizi integrati Cisco 3845 con AIM-SSL-3

Router di servizi integrati Cisco 3945 con SPE-150

Router Serie Cisco ASR 1000

Router Serie Cisco 7200 con VPN Acceleration Module 2+ (VAM2+)

Router Cisco 7201/7301 con VAM2+

Router Cisco 7200vxr con adattatore VPN Services (VSA)

Router Serie Cisco 7600 con Adapter Porta condiviso VPN IPSEC (SPA)

Switch della serie Cisco Catalyst 6500 con IPSEC VPN SPA o VSPA

La tabella 6 elenca i requisiti di sistema per il software Cisco Easy VPN sui router Cisco e gli switch con il software Cisco IOS.

Tabella 6. Requisiti di sistema

Manuale dell’utente per Cisco Security Manager 4.22

La documentazione impostata per questo prodotto si sforza di utilizzare un linguaggio senza pregiudizi. Ai fini del presente set di documentazione, senza pregiudizi è definito come un linguaggio che non implica una discriminazione in base all’età, alla disabilità, al genere, all’identità razziale, all’identità etnica, all’orientamento sessuale, allo stato socioeconomico e all’intersezionalità. Eccezioni possono essere presenti nella documentazione dovuta a un linguaggio che è codificato nelle interfacce utente del software del prodotto, del linguaggio utilizzato in base alla documentazione RFP o al linguaggio utilizzato da un prodotto di terze parti di riferimento. Ulteriori informazioni su come Cisco sta usando il linguaggio inclusivo.

Contenuto del libro

Contenuto del libro

- Le basi dell’utilizzo di Security Manager

- Iniziare con il responsabile della sicurezza

- Preparare i dispositivi per la gestione

- Gestione dell’inventario del dispositivo

- Gestione delle attività

- Gestione delle politiche

- Gestione degli oggetti politici

- Gestione di FlexConfigs

- Gestione della distribuzione

- Risoluzione dei problemi di comunicazione e distribuzione

- Gestione del server di gestione di sicurezza

- Configurazione delle impostazioni amministrative di Security Manager

- Introduzione ai servizi di firewall

- Gestione delle politiche di firewall consapevoli dell’identità

- Gestione delle politiche del firewall TrustSec

- Gestire le regole del firewall AAA

- Gestione delle regole di accesso al firewall

- Gestione delle regole di ispezione del firewall

- Gestione delle regole del filtro Web firewall

- Gestione delle regole del filtro del traffico botnet firewall

- Lavorare con la sicurezza web di scansafe

- Gestire le regole del firewall basate sulla zona

- Gestire le zone di traffico

- Gestione delle regole del firewall transaverso

- Configurazione della traduzione dell’indirizzo di rete

- Gestione delle VPN del sito a sito: le basi

- Configurazione delle politiche IKE e IPSEC

- VPN GRE e DM

- VPN facile

- VPN di trasporto crittografato di gruppo (GET)

- Gestione delle VPN di accesso remoto: le basi

- Gestire VPN di accesso remoto su ASA e PIX 7.0+ dispositivi

- Gestione delle politiche di accesso dinamico per VPN di accesso remoto (ASA 8.0+ dispositivi)

- Gestire VPN di accesso remoto su iOS e PIX 6.3 dispositivi

- Configurazione di oggetti politici per VPN di accesso remoto

- Utilizzo della vista MAP

- Introduzione alla configurazione IPS

- Gestione dell’interfaccia del dispositivo IPS

- Configurazione di sensori virtuali

- Definizione delle firme IPS

- Configurazione delle regole di azione degli eventi

- Gestire il rilevamento dell’anomalia IPS

- Configurazione della correlazione globale

- Configurazione del controller di risposta di attacco per il blocco e la limitazione della velocità

- Gestire i sensori IPS

- Configurazione di router iOS IPS

- Gestione dei dispositivi firewall

- Configurazione di politiche di ponte su dispositivi firewall

- Configurazione delle politiche di amministrazione dei dispositivi su dispositivi firewall

- Configurazione delle impostazioni di accesso al dispositivo su dispositivi firewall

- Configurazione del failover

- Configurazione del nome host, delle risorse, degli account utente e degli SLA

- Configurazione delle impostazioni di accesso al server su dispositivi firewall

- Configurazione delle impostazioni di accesso al server FXOS su dispositivi Serie FirePower 2100

- Configurazione di politiche di registrazione su dispositivi firewall

- Configurazione di politiche multicast su dispositivi firewall

- Configurazione di politiche di routing su dispositivi firewall

- Configurazione di politiche di sicurezza sui dispositivi firewall

- Configurazione delle regole dei criteri di servizio sui dispositivi firewall

- Configurazione dei contesti di sicurezza sui dispositivi firewall

- Preferenze utente

- Gestione dei router

- Configurazione delle interfacce del router

- Amministrazione del dispositivo router

- Configurazione di politiche di identità

- Configurazione di politiche di registrazione

- Configurazione della qualità del servizio

- Configurazione di politiche di routing

- Gestire i router della serie Cisco Catalyst e Cisco 7600 Series

- Visualizzazione di eventi

- Gestione dei rapporti

- Monitoraggio della salute e delle prestazioni

- Utilizzo di monitoraggio esterno, risoluzione dei problemi e strumenti diagnostici

- Utilizzo di Image Manager

Trova le partite in questo libro

Accedi per salvare il contenuto

Lingue disponibili

Scarica le opzioni

Titolo del libro

Manuale dell’utente per Cisco Security Manager 4.22

VPN facile

- PDF – libro completo (44.67 MB) PDF – Questo capitolo (1.06 MB) Visualizza con Adobe Reader su una varietà di dispositivi

Risultati

Aggiornato: 10 novembre 2020

Capitolo: Easy VPN

Contenuto del capitolo

- VPN facile

- Comprensione di VPN facile

- VPN facile con backup del quadrante

- VPN facile con alta disponibilità

- VPN facile con interfacce tunnel virtuali dinamiche

- Modie di configurazione VPN facili

- Easy VPN e IKE Autenticazione estesa (Xauth)

- Panoramica della configurazione di VPN facile

- Note importanti sulla facile configurazione VPN

- Configurazione di oggetti Credenziali Policy

- Configurazione di VTI dinamico per VPN facile

VPN facile

Easy VPN è una topologia VPN per mozzo e razza che può essere utilizzata con una varietà di dispositivi router, pix e ASA. Le politiche sono definite principalmente sull’hub e spinte a dispositivi VPN a raggi remoti, garantendo che i clienti abbiano in atto politiche aggiornate prima di stabilire una connessione sicura.

Questo capitolo contiene i seguenti argomenti:

Comprensione di VPN facile

Easy VPN semplifica la distribuzione VPN per uffici remoti. Con una VPN facile, le politiche di sicurezza definite alla testa vengono spinte a dispositivi VPN remoti, garantendo che i clienti abbiano in atto politiche aggiornate prima di stabilire una connessione sicura.

Security Manager supporta la configurazione di semplici politiche VPN sulle topologie VPN hub-and-spoke. In tale configurazione, la maggior parte dei parametri VPN sono definiti sul server VPN Easy, che funge da dispositivo hub. Le politiche IPSEC gestite centralmente vengono spinte ai semplici dispositivi client VPN dal server, minimizzando la configurazione dei dispositivi remoti (Spoke).

Il server VPN Easy può essere un router Cisco IOS, un firewall pix o un dispositivo Serie ASA 5500. Il client VPN Easy è supportato su PIX 501, 506, 506E Firewall in esecuzione Pix 6.3, router Serie Cisco 800-3900 e dispositivi ASA 5505 che eseguono la versione del software ASA 7.2 o più tardi.

A partire dalla versione 4.17, Cisco Security Manager fornisce un facile supporto VPN con BVI. In genere, Easy VPN determina le interfacce di livello di sicurezza più alte e più basse durante l’avvio ASA. L’interfaccia di livello di sicurezza più basso viene utilizzata come interfaccia esterna su cui VPN client avvia il tunnel alla fine e l’interfaccia di livello di sicurezza viene utilizzata come interfaccia protetta interna.

Sulla piattaforma ASA5506, la configurazione predefinita include BVI con l’interfaccia di livello di sicurezza più elevata con il livello di sicurezza delle sue interfacce membri impostate anche al livello 100, insieme a un’interfaccia esterna con livello di sicurezza 0 (zero). Il client VPN rifiuta due o più interfacce con lo stesso livello di sicurezza più elevato. Easy VPN determina che esistono più di due interfacce con lo stesso livello di sicurezza più elevato e quindi il client VPN non è abilitato.

Al fine di superare questo problema, è stata introdotta l’interfaccia sicura VPNClient per tutti i dispositivi ASA 5506, 5508 e 5512 [X/H/W] da ASA 9.9 (2) in poi. Pertanto, per supportare la CLI in Cisco Security Manager, a partire dalla versione 4.17, un nuovo componente “Interfaccia client VPN” è introdotto in Hub & Spoke Topology of Type (Easy VPN).

Nota Alcune delle politiche utilizzate nelle topologie VPN facili sono simili a quelle utilizzate in VPN ad accesso remoto. Nelle VPN ad accesso remoto, i politici sono configurati tra server e PC remoti mobili che eseguono il software client VPN, mentre, nelle topologie VPN facilmente sito-sito, i client sono dispositivi hardware. Questa sezione contiene i seguenti argomenti:

- VPN facile con backup del quadrante

- VPN facile con alta disponibilità

- VPN facile con interfacce tunnel virtuali dinamiche

- Modie di configurazione VPN facili

- Easy VPN e IKE Autenticazione estesa (Xauth)

- Panoramica della configurazione di VPN facile

- Note importanti sulla facile configurazione VPN

VPN facile con backup del quadrante

Comporre backup per easy vpn consente di configurare una connessione a tunnel di backup del composizione sul dispositivo client remoto. La funzione di backup è attivata solo quando il traffico reale è pronto per essere inviato, eliminando la necessità di collegamenti a diap -up o ISDN costosi che devono essere creati e mantenuti anche quando non c’è traffico.

Nota Easy VPN Dial Backup può essere configurato solo su client remoti che sono router che eseguono iOS versione 12.3 (14) t o successivo. In una semplice configurazione VPN, quando un dispositivo remoto tenta di connettersi al server e l’IP tracciato non è più accessibile, la connessione primaria viene strappata e una nuova connessione viene stabilita sul tunnel di backup VPN facile al server. Se l’hub primario non è possibile raggiungere, la configurazione primaria si trasforma nell’hub di failover con la stessa configurazione primaria e non sulla configurazione di backup.

È supportata una sola configurazione di backup per ogni configurazione VPN EAST PRIMY. Ogni interfaccia interna deve specificare la configurazione VPN Easy Primary e Backup. Il monitoraggio del percorso statico IP deve essere configurato per il backup del composizione per funzionare su un dispositivo remoto VPN facile. La configurazione di monitoraggio degli oggetti è indipendente dalla configurazione di backup con composizione remota VPN ESEC. I dettagli di monitoraggio degli oggetti sono specificati nel raggio’S Modifica la finestra di dialogo Endpoints.

Per ulteriori informazioni sul backup del composizione, consultare Configurazione del backup del quadrante.

VPN facile con alta disponibilità

È possibile configurare l’alta disponibilità (HA) sui dispositivi in una semplice topologia VPN. L’alta disponibilità fornisce backup automatico del dispositivo quando configurato sui router Cisco IOS o sui dispositivi Catalyst 6500/7600 che eseguono IP su LANS. È possibile creare un gruppo HA composto da due o più dispositivi hub nella tua VPN facile che utilizza HSRP (HSRP) Hot Standby Routing Protocol) per fornire un failover trasparente e automatico del dispositivo. Per ulteriori informazioni, consultare la configurazione dell’alta disponibilità nella topologia VPN.

VPN facile con interfacce tunnel virtuali dinamiche

La funzione VTI (IPSEC Virtual Tunnel Interface (VTI) semplifica la configurazione dei tunnel GRE che devono essere protetti da IPSEC per collegamenti ad accesso remoto. Un VTI è un’interfaccia che supporta il tunneling IPsec e ti consente di applicare i comandi di interfaccia direttamente sui tunnel IPSEC. La configurazione di un’interfaccia tunnel virtuale riduce le spese generali in quanto non richiede una mappatura statica delle sessioni IPSEC su una particolare interfaccia fisica in cui viene applicata la mappa crittografica.

IPSEC VTIS Supporta il traffico unicast e multicast crittografato su qualsiasi interfaccia fisica, come nel caso di più percorsi. Il traffico viene crittografato o decrittografato quando viene inoltrato da o all’interfaccia tunnel ed è gestito dalla tabella di routing IP. Il routing IP dinamico o statico può essere utilizzato per instradare il traffico verso l’interfaccia virtuale. L’uso del routing IP per inoltrare il traffico all’interfaccia tunnel semplifica la configurazione VPN IPSEC rispetto al processo più complesso di utilizzo degli elenchi di controllo degli accessi (ACL) con una mappa crittografica. Funzione Dynamic VTIS come qualsiasi altra interfaccia reale in modo da poter applicare la qualità del servizio (QoS), il firewall e altri servizi di sicurezza non appena il tunnel è attivo.

VTI dinamici Utilizzare un’infrastruttura del modello virtuale per l’istanziazione dinamica e la gestione delle interfacce IPSEC. In una semplice topologia VPN, Security Manager crea implicitamente l’interfaccia del modello virtuale per il dispositivo. Se il dispositivo è un hub, l’utente deve fornire l’indirizzo IP sull’hub che verrà utilizzato come interfaccia del modello virtuale: questa può essere una sottorete (pool di indirizzi) o un loopback esistente o un’interfaccia fisica. Su un raggio, l’interfaccia del modello virtuale viene creata senza un indirizzo IP.

In Security Manager, si configura VTI dinamica nella pagina della proposta IPSEC Easy VPN. Vedere Configurazione di VTI dinamico per VPN facile.

Appunti

- Dynamic VTI può essere configurato solo in una topologia VPN Easy VPN su router con iOS versione 12.4 (2) t e successivamente, tranne 7600 dispositivi. Non è supportato su switch della serie 6000 ASA o switch della serie Catalyst 6000.

- Non tutti gli hub/i raggi richiedono una configurazione VTI dinamica durante il rilevamento o la disposizione. È possibile estendere la topologia VPN facile esistente (compresi i router che non supportano DVTI) per aggiungere router che supportano DVTI.

- Dynamic VTI è supportato solo su server, solo client (se il server non supporta DVTI) o sia client che server.

- Non è possibile configurare un’alta disponibilità su hub/server che sono stati configurati con DVTI.

- È inoltre possibile configurare VTI dinamico in VPN di accesso remoto. Per ulteriori informazioni, consultare la configurazione di VTI Dynamic VTI/VRF IPSEC in VPNS Accesso remoto (dispositivi iOS).

Modie di configurazione VPN facili

Easy VPN può essere configurato in tre modalità: cliente, estensione della rete ed estensione di rete Plus.

- Modalità client: la configurazione predefinita che consente ai dispositivi nel sito client di accedere alle risorse nel sito centrale, ma non consolida l’accesso al sito centrale per le risorse nel sito client. In modalità client, un singolo indirizzo IP viene spinto al client remoto dal server quando viene stabilita la connessione VPN. Questo indirizzo è in genere un indirizzo insufficiente nello spazio dell’indirizzo privato della rete dei clienti. Tutto il traffico che attraversa il semplice tunnel VPN subisce la traduzione dell’indirizzo di porta (PAT) a quell’indirizzo IP spinto.

- Modalità di estensione di rete: consente agli utenti nel sito centrale per accedere alle risorse di rete sul sito client e consente ai PC client e agli host di accesso diretto ai PC e agli host nel sito centrale. La modalità di estensione di rete specifica che gli host all’estremità client del tunnel VPN dovrebbero essere forniti indirizzi IP completamente instradabili e raggiungibili dalla rete di destinazione. I dispositivi ad entrambe le estremità della connessione formeranno una rete logica. Pat non viene utilizzato, quindi gli host alla fine del client hanno accesso diretto agli host presso la rete di destinazione. In altre parole, il server VPN Easy (l’hub) fornisce indirizzi instradabili al client VPN Easy (The Spoke), mentre l’intera LAN dietro il client non subirà PAT.

- Modalità Extension Plus di rete: un miglioramento della modalità di estensione di rete, che può essere configurata solo sui router iOS. Abilita un indirizzo IP ricevuto tramite la configurazione della modalità da assegnare automaticamente a un’interfaccia di loopback disponibile. Questo indirizzo IP può essere utilizzato per la connessione al router per la gestione remota e la risoluzione dei problemi (Ping, Telnet e Shell Secure). Se si seleziona questa opzione Un po ‘di CIENX`ts non sono router iOS, quei client sono configurati in modalità di estensione di rete.

Si configura la modalità nella politica delle caratteristiche della connessione client come descritto nella configurazione delle caratteristiche della connessione client per Easy VPN.

Argomenti correlati

- Note importanti sulla facile configurazione VPN

- Comprensione di VPN facile

Easy VPN e IKE Autenticazione estesa (Xauth)

Quando si negoziano i parametri di tunnel per stabilire tunnel IPSEC in una semplice configurazione VPN, Autenticazione estesa IKE (XAUTH) aggiunge un altro livello di autenticazione che identifica l’utente che richiede la connessione IPSEC. Se il server VPN è configurato per XAUTH, il client attende una sfida Nome utente/password dopo che l’IKE Security Association (SA) è stata istituita. Quando l’utente finale risponde alla sfida, la risposta viene inoltrata ai pari IPSEC per un ulteriore livello di autenticazione.

Le informazioni inserite vengono verificate rispetto alle entità di autenticazione utilizzando protocolli di autenticazione, autorizzazione e contabilità (AAA) come RADIUS e TACACS+. Le carte token possono anche essere utilizzate tramite proxy AAA. Durante Xauth, un attributo specifico per l’utente può essere recuperato se le credenziali di quell’utente sono validate tramite raggio.

Nota I server VPN configurati per gestire i client remoti devono sempre essere configurati per far rispettare l’autenticazione dell’utente. Security Manager ti consente di salvare il nome utente e la password XAUTH sul dispositivo stesso in modo da non dover inserire queste credenziali ogni volta che viene stabilita il tunnel VPN facile. Le informazioni vengono salvate nel dispositivo’s file di configurazione e utilizzato ogni volta che viene stabilito il tunnel. Salvare le credenziali nel dispositivo’S File di configurazione viene in genere utilizzato se il dispositivo è condiviso tra più PC e si desidera mantenere sempre più il tunnel VPN o se si desidera che il dispositivo visualizzi automaticamente il tunnel ogni volta che c’è traffico da inviare.

Salvare le credenziali nel dispositivo’Il file di configurazione, tuttavia, potrebbe creare un rischio per la sicurezza, perché chiunque abbia accesso alla configurazione del dispositivo può ottenere queste informazioni. Un metodo alternativo per l’autenticazione Xauth è inserire manualmente il nome utente e la password ogni volta che Xauth è richiesto. È possibile selezionare se utilizzare una finestra del browser Web o la console del router per inserire le credenziali. Utilizzando l’interazione basata sul Web, viene restituita una pagina di accesso, in cui è possibile inserire le credenziali per autenticare il tunnel VPN. Dopo l’arrivo del tunnel VPN, tutti gli utenti dietro questo sito remoto possono accedere alla LAN aziendale senza essere nuovamente richiesto per il nome utente e la password. In alternativa, puoi scegliere di bypassare il tunnel VPN e connettersi solo a Internet, nel qual caso non è richiesta una password.

Facile attivazione del tunnel VPN

Se le credenziali del dispositivo (nome utente e password XAUTH) sono archiviate sul dispositivo stesso, è necessario selezionare un metodo di attivazione del tunnel per i client router iOS. Sono disponibili due opzioni:

- Auto: il semplice tunnel VPN viene stabilito automaticamente quando la configurazione VPN facile viene consegnata al file di configurazione del dispositivo. Se il tunnel si scatena o fallisce, il tunnel si riconnette automaticamente e si riunisce indefinitamente. Questa è l’opzione predefinita.

- Attivazione innescata del traffico: viene rilevato il traffico locale facile da tunnel VPN ogni volta che viene rilevato il traffico locale (lato LAN) in uscita. È consigliabile l’attivazione attivata per il traffico per l’uso con la configurazione di backup di composizione VPN facile in modo che il backup sia attivato solo quando c’è traffico da inviare attraverso il tunnel. Quando si utilizza questa opzione, è necessario specificare l’elenco di controllo degli accessi (ACL) che definisce il “interessante” traffico.

Si configura la modalità di attivazione XAUTH e Tunnel nella politica delle caratteristiche della connessione client come descritto nella configurazione delle caratteristiche della connessione client per Easy VPN.

Argomenti correlati

- Note importanti sulla facile configurazione VPN

- Comprensione di VPN facile

- Configurazione di oggetti Credenziali Policy

Panoramica della configurazione di VPN facile

Quando un client remoto avvia una connessione a un server VPN, l’autenticazione del dispositivo tra i peer si verifica usando IKE, seguita dall’autenticazione dell’utente utilizzando l’autenticazione estesa IKE (XAUTH), PUSH POLITIVA VPN (in modalità client, estensione della rete o Extension Plus) e Modalità IPSEC Security Association (SA) Creation (SA).

Quanto segue fornisce una panoramica di questo processo:

- Il client avvia IKE Fase 1 tramite modalità aggressiva se deve essere utilizzata una chiave preshaded per l’autenticazione o la modalità principale se vengono utilizzati i certificati digitali. Se il client si identifica con una chiave preshaded, il nome del gruppo utente di accompagnamento (definito durante la configurazione) viene utilizzato per identificare il profilo di gruppo associato a questo client. Se vengono utilizzati i certificati digitali, il campo dell’unità organizzativa (OU) di un nome distinto (DN) viene utilizzato per identificare il nome del gruppo utente. Vedere la finestra di dialogo dell’iscrizione PKI – Nome oggetto Certificato.

- Il client tenta di stabilire un IKE SA tra il suo indirizzo IP pubblico e l’indirizzo IP pubblico del server VPN. Per ridurre la quantità di configurazione manuale sul client, viene proposta ogni combinazione di algoritmi di crittografia e hash, oltre ai metodi di autenticazione e alle dimensioni del gruppo D-H.

- A seconda della sua configurazione della politica IKE, il server VPN determina quale proposta è accettabile per continuare a negoziare la fase 1.

- Dopo che l’IKE SA è stato stabilito correttamente e se il server VPN è configurato per Xauth, il client attende un “Nome utente/password” sfida e poi risponde alla sfida del pari. Le informazioni inserite vengono verificate rispetto alle entità di autenticazione utilizzando protocolli di autenticazione, autorizzazione e contabilità (AAA) come RADIUS e TACACS+. Le carte token possono anche essere utilizzate tramite proxy AAA. Durante Xauth, un attributo specifico per l’utente può essere recuperato se le credenziali di quell’utente sono validate tramite raggio.

- Se il server indica che l’autenticazione ha avuto successo, il client richiede ulteriori parametri di configurazione dal peer. I parametri di sistema rimanenti (ad esempio, indirizzo IP, DNS e attributi di tunnel divisi) vengono spinti al client utilizzando la configurazione della modalità di estensione client o di rete.

- Dopo che a ciascun client viene assegnato un indirizzo IP interno tramite la configurazione della modalità, iniezione del percorso inverso (RRI), se configurato, garantisce che un percorso statico venga creato sul dispositivo per ciascun indirizzo IP interno client.

- La modalità Quick Ike viene avviata per negoziare e creare IPsec SAS.

La connessione è completa.

Note importanti sulla facile configurazione VPN

Prima di configurare una politica VPN facile nella tua topologia, dovresti sapere quanto segue:

- In una semplice configurazione della topologia VPN, la distribuzione non riesce se un router Serie 72xx viene utilizzato come dispositivo client remoto. Il client VPN Easy è supportato su PIX 501, 506, 506E Firewall in esecuzione Pix 6.3, router Serie Cisco 800-3900 e dispositivi ASA 5505 che eseguono la versione del software ASA 7.2 o più tardi.

- Se si tenta di configurare una politica di Infrastruttura a chiave pubblica (PKI) su una PIX 6.3 client remoto in una semplice configurazione di topologia VPN, la distribuzione fallisce. Per una distribuzione corretta su questo dispositivo, è necessario prima emettere il certificato PKI sul server CA, quindi riprovare a distribuire il dispositivo. Per ulteriori informazioni sulle politiche PKI, consultare la comprensione delle politiche di infrastruttura chiave pubblica.

- In alcuni casi, la distribuzione non riesce a un dispositivo che funge da client VPN facile se la mappa crittografica è configurata sull’interfaccia interna NAT (o PAT) anziché sull’interfaccia esterna. Su alcune piattaforme, le interfacce interne ed esterne sono fissate. Ad esempio, su un router della serie Cisco 1700 l’interfaccia VPN deve essere il dispositivo’interfaccia S FastEthernet0. Su un router della serie Cisco 800 l’interfaccia VPN potrebbe essere il dispositivo’S Ethernet0 o Dialer1 Interface, a seconda della configurazione. Su un router di accesso al cavo Cisco UBR905/UBR925, l’interfaccia VPN deve essere l’interfaccia Ethernet0.

Configurazione delle caratteristiche di connessione client per VPN facile

Utilizzare la pagina delle caratteristiche della connessione client per specificare il modo in cui il traffico verrà instradato nella topologia VPN facile e come verrà stabilito il tunnel VPN. Le caratteristiche definite in questa politica sono configurate sui client remoti. Prima di configurare questo criterio, leggi i seguenti argomenti:

- Modie di configurazione VPN facili

- Easy VPN e IKE Autenticazione estesa (Xauth)

Percorso di navigazione

- (Finestra VPN Manager del sito a sito) Selezionare una topologia VPN facile nel selettore VPNS, quindi selezionare le caratteristiche della connessione client nel selettore delle politiche.

- (Visualizza politica) Selezionare VPN-to-site VPN> Caratteristiche della connessione client e creare una nuova politica o modificare una politica esistente.

Argomenti correlati

- Comprensione di VPN facile

- Creazione di oggetti dell’elenco di controllo degli accessi

- Note importanti sulla facile configurazione VPN

Riferimento sul campo

La modalità di configurazione per i dispositivi remoti:

- Cliente —Pesa che tutto il traffico dal client remoto’s Inside Network subirà la traduzione dell’indirizzo di porta (PAT) su un singolo indirizzo IP assegnato per il dispositivo dal server Head End al momento della connessione.

- Estensione della rete: specifica che PC e altri host alla fine del client del tunnel VPN dovrebbero essere forniti indirizzi IP che sono completamente instradabili e raggiungibili dalla rete di destinazione. Pat non viene utilizzato, consentendo ai PC e agli host client di avere accesso diretto ai PC e agli host presso la rete di destinazione.

- Network Extension Plus: un miglioramento della modalità di estensione della rete, che consente di assegnare automaticamente un indirizzo IP che viene assegnato tramite la modalità. IPSEC SAS per questo indirizzo IP viene automaticamente creato dal client VPN EAST. L’indirizzo IP viene in genere utilizzato per la risoluzione dei problemi (utilizzando Ping, Telnet e Shell Secure).

Se si seleziona Network Extension Plus, questa modalità è configurata solo sui router iOS. I client che sono i dispositivi PIX o ASA sono configurati in modalità di estensione della rete.

Fonte delle credenziali Xauth

Seleziona come si desidera inserire le credenziali XAUTH per l’autenticazione dell’utente quando si stabilisce una connessione VPN con il server:

- Dispositivo credenziali memorizzate (impostazione predefinita): il nome utente e la password vengono salvati sul dispositivo stesso nel dispositivo’s file di configurazione da utilizzare ogni volta che viene stabilito il tunnel.

- Interactive Inserisci credenziali: ti consente di inserire manualmente il nome utente e la password ogni volta che Xauth è richiesto, in una finestra del browser Web o dalla console del router.

Disponibile solo se si seleziona le credenziali memorizzate dal dispositivo come fonte di credenziali Xauth.

L’oggetto politico delle credenziali che definisce le credenziali XAuth predefinite. Immettere il nome dell’oggetto o fare clic su Seleziona per selezionarlo da un elenco o per creare un nuovo oggetto. Per ulteriori informazioni, vedere Configurazione degli oggetti della politica delle credenziali.

Attivazione del tunnel (iOS)

Disponibile solo se è stata selezionata l’opzione credenziali memorizzata dal dispositivo per l’origine password Xauth.

Per i client router iOS, selezionare un metodo di attivazione del tunnel:

- Auto (impostazione predefinita): il semplice tunnel VPN viene stabilito automaticamente quando la configurazione VPN facile viene consegnata al file di configurazione del dispositivo. Se il tunnel si scatena o fallisce, il tunnel si riconnette automaticamente e si riunisce indefinitamente.

- Attivazione innescata del traffico: viene rilevato il traffico locale facile da VPN ogni volta che viene rilevato il traffico locale in uscita (lato LAN). Se si seleziona l’attivazione attivata del traffico, immettere anche il nome dell’oggetto politico Elenco Access Control) che definisce il traffico che dovrebbe attivare il tunnel. Fare clic su Seleziona per selezionare l’oggetto o per creare un nuovo oggetto.

È consigliabile l’attivazione attivata per il traffico per l’uso quando è configurato un semplice backup di composizione VPN in modo che il backup sia attivato solo quando c’è traffico da inviare attraverso il tunnel.

Metodo di autenticazione utente (iOS)

Disponibile solo se è stata selezionata l’opzione credenziali inserita interattiva per la sorgente di credenziali XAuth. L’opzione si applica solo ai router iOS remoti.

Seleziona uno di questi modi per inserire il nome utente XAUTH e la password in modo interattivo ogni volta che è richiesta l’autenticazione Xauth:

- Browser Web (impostazione predefinita): manualmente in una finestra del browser Web.

- Console del router: manualmente dal router’S Riga di comando.

Configurazione di oggetti Credenziali Policy

Utilizzare la finestra di dialogo Credenziali per creare, copiare e modificare gli oggetti delle credenziali.

Gli oggetti credenziali vengono utilizzati nella configurazione VPN facile durante l’autenticazione estesa IKE (XAUTH) quando si autenticano l’accesso dell’utente ai servizi di rete e rete. Quando si negozia i parametri di tunnel per stabilire tunnel IPSEC in una semplice configurazione VPN, XAUTH identifica l’utente che richiede la connessione IPSEC. Se il server VPN è configurato per XAUTH, il client attende un “Nome utente/password” Sfida dopo la fondazione dell’Ike SA. Quando l’utente finale risponde alla sfida, la risposta viene inoltrata ai pari IPSEC per un ulteriore livello di autenticazione. È possibile salvare le credenziali Xauth (nome utente e password) sul dispositivo stesso in modo da non doverle inserire manualmente ogni volta che viene stabilito il tunnel VPN facile.

Percorso di navigazione

Seleziona Gestisci> Oggetti dei criteri, quindi seleziona le credenziali dal selettore del tipo di oggetto. Fare clic con il pulsante destro del mouse all’interno dell’area di lavoro e selezionare un nuovo oggetto o fare clic con il pulsante destro del mouse su una riga e selezionare Modifica oggetto .

Argomenti correlati

- Easy VPN e IKE Autenticazione estesa (Xauth)

- Configurazione delle caratteristiche di connessione client per VPN facile

- Politico Object Manager

Riferimento sul campo

Il nome dell’oggetto, che può essere fino a 128 caratteri. I nomi degli oggetti non sono sensibili al caso. Per ulteriori informazioni, vedere la creazione di oggetti politici.

Una descrizione opzionale dell’oggetto (fino a 1024 caratteri).

Il nome che verrà utilizzato per identificare l’utente durante l’autenticazione Xauth.

La password per l’utente, inserita in entrambi i campi. La password deve essere alfanumerica e un massimo di 128 caratteri. Gli spazi non sono consentiti.

La categoria assegnata all’oggetto. Le categorie ti aiutano a organizzare e identificare regole e oggetti. Vedere usando gli oggetti di categoria.

Consentire il valore di sovraccarico per dispositivo

Se consentire la modifica della definizione dell’oggetto a livello di dispositivo. Per ulteriori informazioni, consultare la consumo di un oggetto politico da sovrascrivere e comprendere l’oggetto politico sovrascrive per i singoli dispositivi.

Se si consente di sovrascrivi. Il campo di sovraccarico indica il numero di dispositivi che hanno sovrascrive per questo oggetto.

Configurazione di una proposta IPSEC per VPN facile

Utilizzare la pagina della proposta IPSEC VPN facile per configurare la proposta IPSEC utilizzata durante le negoziazioni di Fase 2 IKE per le topologie VPN facili. La proposta IPSEC è configurata nella scheda Proposta IPSEC; Le opzioni sono descritte di seguito.

In Easy VPN Topologies, è anche possibile configurare un’interfaccia virtuale dinamica nella scheda VTI dinamica. Per una spiegazione della configurazione DVTI, seconfiguring Dynamic VTI per Easy VPN .

Nota Questo argomento descrive la pagina della proposta IPSEC quando la tecnologia VPN dal sito-per sito è facile VPN. Per una descrizione della pagina della proposta IPSEC quando la tecnologia VPN dal sito a sito è qualcos’altro, vedere Configurazione delle proposte IPSEC nelle VPN del sito a sito . Percorso di navigazione

- (Finestra VPN Gestione sito-to-sito) Seleziona una topologia VPN facile nel selettore VPNS, quindi seleziona una proposta VPN IPSEC facile nel selettore delle politiche. Fai clic sulla scheda Proposta IPsec.

- (Visualizza politica) Selezionare VPN site-Site> Proposta VPN IPSEC facile dal selettore dei tipi di politica. Seleziona una politica condivisa esistente o crea una nuova. Fai clic sulla scheda Proposta IPsec.

Argomenti correlati

- Comprensione di VPN facile

- Configurazione di una proposta IPSEC per VPN facile

- Comprensione degli oggetti del gruppo di server e server AAA

- Comprensione delle proposte IPsec

Riferimento sul campo

Set di trasformazione Ikev1

I set di trasformazione da utilizzare per la politica del tunnel. I set di trasformazione specificano quali algoritmi di autenticazione e crittografia verranno utilizzati per proteggere il traffico nel tunnel. È possibile selezionare fino a 11 set di trasformazione. Per ulteriori informazioni, consultare la comprensione dei set di trasformazioni.

I set di trasformazione possono utilizzare solo funzionamento in modalità tunnel.

Se più di uno dei set di trasformati selezionati è supportato da entrambi i colleghi, il set di trasformazione che fornisce la massima sicurezza verrà utilizzato.

Fare clic su Seleziona per selezionare gli oggetti IPSEC SET INSIET OGGIETS da utilizzare nella topologia. Se l’oggetto richiesto non è ancora definito, è possibile fare clic sul pulsante create (+) sotto l’elenco degli oggetti disponibili nella finestra di dialogo Selezione per crearne uno nuovo. Per ulteriori informazioni, consultare la configurazione di oggetti politici ISPEC IKEV1 o IKEV2.

Supportato su dispositivi Serie ASA 5500, PIX 7.0+ dispositivi e router Cisco IOS tranne 7600 dispositivi.

L’iniezione del percorso inverso (RRI) consente di inserire automaticamente le rotte nel processo di routing per tali reti e host protetti da un endpoint a tunnel remoto. Per ulteriori informazioni, consultare la comprensione dell’iniezione del percorso inverso.

Seleziona una delle seguenti opzioni per configurare RRI sulla mappa crittografica:

- Nessuno —Sable La configurazione di RRI sulla mappa crittografica.

- Standard – (ASA, PIX 7.0+, dispositivi iOS) crea percorsi in base alle informazioni di destinazione definite nell’elenco di controllo degli accessi alla mappa cripto (ACL). Questa è l’opzione predefinita.

- Peer remoto – (solo dispositivi iOS) crea due percorsi, uno per l’endpoint remoto e uno per la ricorsione del percorso all’endpoint remoto tramite l’interfaccia a cui viene applicata la mappa crittografica.

- IP peer remoto – (solo dispositivi iOS) Specifica un indirizzo come il prossimo hop esplicito sul dispositivo VPN remoto. Immettere l’indirizzo IP o un oggetto di rete/host che specifica l’indirizzo o fai clic su Seleziona per selezionare l’oggetto di rete/host da un elenco o per creare un nuovo oggetto.

Abilita la traduzione della traduzione dell’indirizzo di rete

Supportato su Pix 7.Dispositivi della serie 0+ e ASA 5500.

Se consentire l’attraversamento della traduzione dell’indirizzo di rete (NAT).

Utilizzare Nat Traversal quando esiste un dispositivo tra un hub connesso dalla VPN e SPOUT e che esegue la traduzione degli indirizzi di rete (NAT) sul traffico IPSEC. Per informazioni su NAT Traversal, consultare la comprensione NAT nelle VPN.

Metodo di autorizzazione della politica di gruppo/AAA

Supportato solo sui router Cisco IOS.

L’elenco dei metodi di autorizzazione AAA che verrà utilizzato per definire l’ordine in cui vengono cercate le politiche di gruppo. I criteri di gruppo possono essere configurati sia sul server locale che su un server AAA esterno. Gli utenti remoti sono raggruppati, in modo che quando il client remoto stabilisce una connessione riuscita al server VPN, le politiche di gruppo per quel particolare gruppo di utenti vengono spinte a tutti i client appartenenti al gruppo di utenti.

Fare clic su Seleziona per aprire una finestra di dialogo che elenca tutti i server di gruppo AAA disponibili e in cui è possibile creare oggetti del server di gruppo AAA. Seleziona tutto ciò che si applicano e usa i pulsanti di freccia su e giù per metterli in ordine prioritario.

Autenticazione utente (XAUTH)/AAA Autenticazione

Supportato su router Cisco IOS e PIX 6.Solo 3 firewall.

Il metodo di autenticazione utente AAA o XAUTH utilizzato per definire l’ordine in cui vengono cercati gli account utente.

Xauth consente a tutti i metodi di autenticazione AAA di eseguire l’autenticazione dell’utente in una fase separata dopo lo scambio di autenticazione IKE 1. L’elenco di configurazione AAA deve corrispondere al nome dell’elenco di configurazione Xauth per l’autenticazione dell’utente.

Dopo che Ike SA è stato stabilito correttamente e se il dispositivo è configurato per Xauth, il client attende una sfida Nome utente/password e quindi risponde alla sfida del peer. Le informazioni inserite vengono verificate rispetto alle entità di autenticazione utilizzando protocolli di autenticazione, autorizzazione e contabilità (AAA) come RADIUS e TACACS+.

Fare clic su Seleziona per aprire una finestra di dialogo che elenca tutti i server di gruppo AAA disponibili e in cui è possibile creare oggetti del server di gruppo AAA. Seleziona tutto ciò che si applicano e usa i pulsanti di freccia su e giù per metterli in ordine prioritario.

Configurazione di VTI dinamico per VPN facile

Utilizzare la scheda VTI dinamica della semplice politica di proposta IPSEC VPN per configurare un’interfaccia di tunnel virtuale dinamico su un dispositivo in una topologia VPN Easy Hub-and-Spoke. Per ulteriori informazioni, vedere Easy VPN con interfacce tunnel virtuali dinamiche.

Nota Dynamic VTI può essere configurato solo su router iOS con iOS versione 12.4 (2) t e successivamente, tranne 7600 dispositivi. Percorso di navigazione

- (Finestra VPN Gestione sito-to-sito) Seleziona una topologia VPN facile nel selettore VPNS, quindi seleziona una proposta VPN IPSEC facile nel selettore delle politiche. Fai clic sulla scheda VTI dinamica.

- (Visualizza politica) Selezionare VPN site-Site> Proposta VPN IPSEC facile dal selettore dei tipi di politica. Seleziona una politica condivisa esistente o crea una nuova. Fai clic sulla scheda VTI dinamica.

Argomenti correlati

- Comprensione di VPN facile

- Configurazione di una proposta IPSEC per VPN facile

Riferimento sul campo

Abilita VTI dinamica

Se selezionato, abilita Security Manager di creare implicitamente un’interfaccia dinamica del modello virtuale sul dispositivo.

Se il dispositivo è un server hub che non supporta VTI dinamico, viene visualizzato un messaggio di avviso e una mappa crittografica viene distribuita senza VTI dinamica. Nel caso di un dispositivo client, viene visualizzato un messaggio di errore.

Modello virtuale IP

Se si sta configurando VTI dinamico su un hub nella topologia, specificare l’indirizzo di sottorete o il ruolo di interfaccia:

- Sotthet: utilizzare l’indirizzo IP prelevato da un pool di indirizzi. Immettere l’indirizzo IP privato inclusa la maschera sottorete, ad esempio 10.1.1.0/24.

- Ruolo dell’interfaccia: utilizzare un’interfaccia fisica o loopback sul dispositivo. Se necessario, fare clic su Seleziona per aprire il selettore dell’interfaccia in cui è possibile selezionare l’oggetto del ruolo dell’interfaccia che identifica l’interfaccia desiderata. Se un oggetto appropriato non esiste già, puoi crearne uno nella finestra di dialogo Selezione.

Se si sta configurando VTI dinamico su un raggio in topologia, seleziona nessuno .

Configurazione di un criterio del profilo di connessione per VPN facile

Un profilo di connessione è costituito da una serie di record che contengono politiche di connessione a tunnel IPSEC. Profili di connessione o gruppi di tunnel, identificare la politica di gruppo per una connessione specifica e includere attributi orientati agli utenti. Se non si sta assegnando un determinato criterio di gruppo a un utente, si applica il criterio del gruppo predefinito per la connessione. Per una connessione riuscita, il nome utente del client remoto deve esistere nel database, altrimenti la connessione viene negata.

Nel sito VPN del sito-to-sito, si configurano i criteri del profilo di connessione su un server VPN facile, che può essere una versione 7 del firewall PIX.0+ o un dispositivo Serie ASA 5500. Il criterio del profilo di connessione VPN facile è simile a quello utilizzato per le VPN di accesso remoto.È possibile non assistere il criterio del profilo di connessione se nessuno dei server VPN facili è ASA o PIX 7.0+ dispositivi.