VPN impedisce il ransomware?

Riepilogo:

Gli attacchi ransomware sono diventati sempre più comuni e le aziende di tutte le dimensioni stanno cadendo vittima di questi attacchi. Le reti private virtuali (VPN) e il protocollo desktop remoto (RDP) sono stati collegati agli attacchi ransomware, con RDP il vettore di intrusione più popolare nel 2020. Il lavoro pandemico e remoto Covid-19 ha sollevato preoccupazioni per l’aumento del rischio di attacchi ransomware. È fondamentale implementare forti misure di sicurezza e aggiornare regolarmente VPN e RDP per prevenire le vulnerabilità. Splashtop, un provider di soluzioni di accesso remoto, offre una gamma di funzionalità di sicurezza per aiutare a prevenire attacchi di ransomware, come aggiornamenti automatizzati, autenticazione del dispositivo, autenticazione multi-factor (MFA), singolo accesso (SSO), registrazioni di sessioni e registri endpoint. Si consiglia di adottare un framework di trust zero e passare a soluzioni di accesso remoto a livello di applicazione e basate sull’identità per migliorare la sicurezza.

Domande:

1. Quanto sono comuni attacchi di ransomware?

Gli attacchi ransomware sono diventati sempre più comuni, con le compagnie di tutte le dimensioni che cadono vittime di questi attacchi.

2. Qual è il ruolo di VPN e RDP negli attacchi ransomware?

VPN e RDP sono stati collegati agli attacchi ransomware, con RDP il vettore di intrusione più popolare nel 2020.

3. In che modo la pandemia di Covid-19 ha influito sul rischio di attacchi ransomware?

Il lavoro pandemico e remoto Covid-19 ha aumentato il rischio di attacchi di ransomware di successo a causa di controlli più deboli sull’IT a casa e una maggiore probabilità che gli utenti fanno clic sulle e-mail di esca ransomware.

4. In che modo Splashtop può aiutare a prevenire il ransomware?

Splashtop offre varie funzionalità di sicurezza, tra cui aggiornamenti automatizzati, autenticazione del dispositivo, autenticazione a più fattori (MFA), Single Sign-On (SSO), registrazioni e registri di sessione e sicurezza endpoint, che aiutano a ridurre il rischio di attacchi ransomware.

5. Perché è importante aggiornare regolarmente VPN e RDP?

L’aggiornamento regolarmente di VPN e RDP è fondamentale per prevenire le vulnerabilità che possono essere sfruttate dagli hacker.

6. Cos’è un quadro di fiducia zero?

Un framework di fiducia zero significa fidarsi di nulla e verificare tutto, ed è consigliabile migliorare la sicurezza e prevenire gli attacchi di ransomware.

7. Perché si consiglia di spostarsi verso soluzioni di accesso remoto a livello di applicazione, basate sull’identità?

Passarsi verso le soluzioni di accesso remoto basate sull’identità e basate sull’identità migliora la sicurezza e riduce il rischio di attacchi ransomware.

8. Quali funzionalità di sicurezza offrono Splashtop?

Splashtop offre aggiornamenti automatizzati, autenticazione del dispositivo, autenticazione a più fattori (MFA), Single Sign-On (SSO), registrazioni e registri di sessione e sicurezza endpoint.

9. In che modo Splashtop supporta le politiche sulla password?

Splashtop supporta politiche di password come la forza della password e la rotazione della password tramite l’integrazione dei servizi di directory con Active Directory (AD), Active Directory Federation Services (ADFS), OKTA e altri servizi di directory.

10. Cosa fornisce ulteriori misure di sicurezza che splashtop fornisce?

Splashtop collabora con Bitdefender e Webroot per offrire funzionalità di sicurezza endpoint migliorate per i clienti che desiderano un ulteriore livello di protezione.

11. Che tipo di soluzioni di accesso remoto offre Splashtop?

Splashtop offre una soluzione di accesso remoto sicuro cloud-cloud-cloud progettata per supportare l’epoca post-covidi-from-anywhere.

12. Quali misure ha preso Splashtop per garantire la protezione dei clienti dalle minacce informatiche?

Splashtop monitora continuamente le ultime minacce informatiche, ha formato un consiglio consultivo per la sicurezza e ha lanciato un bollettino di sicurezza per aiutare i professionisti e gli MSP IT a rimanere informati sulle ultime vulnerabilità.

13. In che modo le aziende possono proteggersi dagli attacchi ransomware?

Le aziende possono proteggersi dagli attacchi di ransomware implementando forti misure di sicurezza, aggiornando regolarmente VPN e RDP, adottando un framework di fiducia zero e spostandosi verso soluzioni di accesso remoto a livello di applicazione e basate su identità.

14. Perché è importante considerare le funzionalità di sicurezza quando si seleziona una VPN?

Non tutte le VPN offrono solide misure di sicurezza e sistemi di monitoraggio. È importante selezionare una VPN che fornisce forti funzionalità di sicurezza e la possibilità di verificare gli utenti autorizzati tramite Autenticazione a più fattori (MFA) e monitorare ogni endpoint della rete.

15. In che modo il lavoro remoto aumenta il rischio di attacchi ransomware?

Il lavoro remoto aumenta il rischio di attacchi ransomware a causa di controlli più deboli su Home IT e una maggiore probabilità di utenti che fanno clic sulle e -mail di esca ransomware.

Gli attacchi di ransomware possono essere prevenuti con una VPN

L’industria VPN offre una vasta gamma di prodotti, con vari livelli di funzionalità di sicurezza. Quando si seleziona una VPN per l’uso aziendale o del governo, è incredibilmente importante considerare le funzionalità di sicurezza. Tutte le VPN offrono un metodo sicuro per connettersi alla tua rete privata, ma solo alcuni contengono misure di sicurezza e sistemi di monitoraggio robusti che Cisco’s qualsiasi servizio VPN con connessione. Cisco fornisce una grande suite di funzionalità di sicurezza che consentono di creare facilmente la VPN giusta per il tuo caso d’uso. Inoltre, Cisco’S Security Funziona la possibilità di verificare gli utenti autorizzati tramite Autenticazione multi-fattore (MFA) e monitorare ogni endpoint della rete.

Il ruolo di VPN e RDP negli attacchi ransomware

Il 19 marzo 2021, il gigante del computer Acer riferì di essere stato colpito da una domanda di ransomware da record di $ 50 milioni. Mentre l’importo del riscatto era sbalorditivo, il semplice fatto di un’azienda colpita da ransomware è diventato una notizia comune in questi giorni.

Le aziende grandi e piccole sono state vittime di ransomware, in cui i criminali informatici utilizzano software dannoso per impedire a un’azienda di accedere ai suoi dati, computer o rete a meno che non paghino una pesante tassa di riscatto.

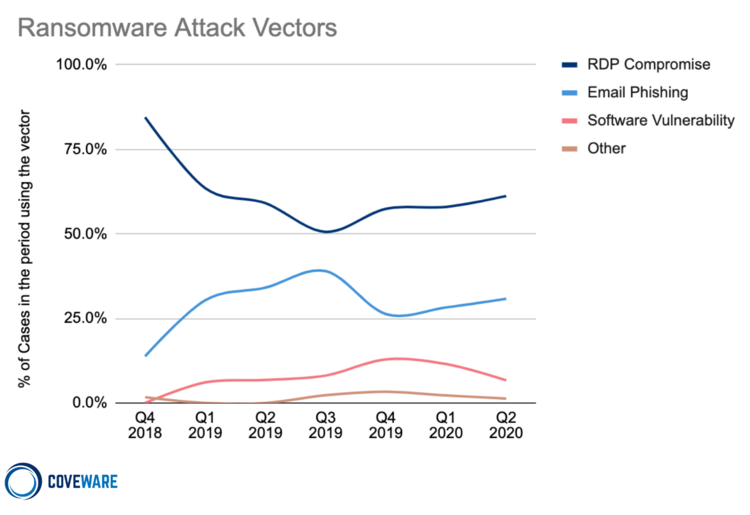

Come CEO di un fornitore di soluzioni di supporto remoto e di supporto remoto, i’m In particolare i legami regolarmente segnalati tra reti private virtuali (VPN), protocollo desktop remoto (RDP) e ransomware. I migliori exploit utilizzati dalle bande ransomware sono i bug VPN, ma RDP regna ancora supremo: come indicato in un articolo ZDNET, Reports from Coveware, Emsisoft e registrato futuro “Metti chiaramente RDP come vettore di intrusione più popolare e la fonte della maggior parte degli incidenti ransomware nel 2020.”

Le preoccupazioni per il ransomware sono cresciute durante la pandemia di Covid-19, con così tanti dipendenti che lavorano da casa. La società di contabilità globale KPMG ha riportato prove che “Il lavoro remoto aumenta significativamente il rischio di un attacco ransomware di successo. A causa di una combinazione di controlli più deboli su Home IT e una maggiore probabilità di utenti che fanno clic su e-mail di esca ransomware a tema Covid-19.”

Nel giugno 2020 il Dipartimento per la sicurezza nazionale emise un avvertimento su un aumento delle imprese di ransomware che si basano su RDP e VPN per l’accesso remoto.

Fortunatamente per i clienti di Splashtop, Splashtop è progettato pensando a un quadro di sicurezza a zero fiducia. Crediamo che Zero Trust possa aiutare a arginare la marea degli attacchi ransomware.

Come Splashtop aiuta a prevenire il ransomware

Mentre le minacce informatiche si stanno evolvendo ogni giorno, ecco alcuni dei modi in cui i prodotti splashtop aiutano a ridurre il ransomware:

- Automatizzare gli aggiornamenti e le patch di sicurezza – Oggi’S VPN e RDP richiedono tutti patching manuali e poiché le VPN sono in esecuzione 24/7, i professionisti IT e gli MSP hanno meno probabilità di tenerli aggiornati. Tutto ciò che serve è un momento di disattenzione per un hacker per sfruttare una vulnerabilità. Splashtop automatizza gli aggiornamenti per tutti i nostri punti finali e l’infrastruttura cloud.

- Autenticazione del dispositivo di supporto: A differenza della maggior parte delle VPN, che sono raramente configurate per supportare l’autenticazione del dispositivo, Splashtop viene automaticamente configurato per autenticare qualsiasi nuovo dispositivo che cerca di stabilire una sessione di accesso remoto. I team IT possono anche impedire agli utenti di accesso remoto di aggiungere nuovi dispositivi.

- Effettua l’autenticazione a più fattori (MFA) e Single Sign-On (SSO)- La verifica dell’identità è una parte fondamentale del framework di fiducia zero e Splashtop supporta MFA e SSO. Il nostro prodotto SPLASPTOP Enterprise offre l’integrazione SSO/SAML (Lingua di markup dell’asserzione di sicurezza) con Active Directory (AD), Active Directory Federation Services (ADFS), OKTA e altri servizi di directory. Attraverso i servizi di directory, IT/MSP può anche applicare politiche di password come la forza della password e la rotazione della password.

- Fornire registrazioni di sessioni e registri di sessione – Splashtop offre estesi registri di sessioni e funzionalità di registrazione. Come desiderato, Splashtop Enterprise si integra anche con le informazioni sulla sicurezza e la gestione degli eventi (SIEM) per la registrazione centralizzata.

- Offri la sicurezza endpoint – Splashtop collabora con Bitdefender e Webroot per offrire funzionalità di sicurezza endpoint migliorate per i clienti che desiderano un ulteriore livello di protezione.

Sin dall’inizio della pandemia, molti affari si sono rivolti a VPN e RDP per consentire il lavoro remoto, esponendo le loro attività all’espansione delle minacce informatiche. Negli ultimi anni, Gartner e molti esperti di sicurezza hanno raccomandato che le aziende si allontanino dall’accesso alla VPN a livello di rete e si muovano invece verso soluzioni di accesso remoto basate sull’identità e basate sull’identità che abbracciano un quadro di fiducia zero.

Splashtop’S Cloud-First, la soluzione di accesso remoto secure nativo cloud è stata progettata per supportare l’era post-covidi-from-ovunque.

Splashtop monitora continuamente le ultime minacce informatiche e ci impegniamo a investire milioni per garantire che i nostri clienti siano ben protetti contro di loro. Di recente, abbiamo formato un Consiglio consultivo per la sicurezza e lanciato un bollettino di sicurezza per aiutarla a fare professionisti e MSP a rimanere al passo con le ultime vulnerabilità.

Scopri di più sulle pratiche di sicurezza dell’accesso remoto splashtop . E lascia’S Continua a lavorare su come rendere il ransomware il più raro possibile.

Gli attacchi di ransomware possono essere prevenuti con una VPN?

Per ridurre al minimo il rischio che la tua data preziosa venga rubata dagli hacker si consiglia di utilizzare l’anti-virus e di essere cauti sul materiale che scarichi da Internet.

Tuttavia, una VPN può davvero proteggerti da un attacco ransomware?

Wannacry, l’attacco ransomware che minaccia migliaia di sistemi informatici in tutto il mondo

Venerdì 12 maggio, il mondo è quasi crollato a causa di un attacco ransomware chiamato WannaCry che si è rapidamente diffuso tramite un sistema di condivisione di Windows su migliaia di computer.

La minaccia informatica ha colpito oltre 100 paesi e ha colpito sistemi essenziali come il British NHS, la società di telecomunicazioni spagnole Telefónica o il gigante del servizio di posta FedEx FedEx.

Il software dannoso, che utilizzava strumenti rubati da NSA, veniva trasferito via e -mail e ha lavorato in modo da impedire agli utenti di accedere ai loro sistemi informatici fino a quando un riscatto non fosse stato pagato attraverso il popolare bitcoin in valuta digitale.

Dopo alcune ore, un anonimo analista di sicurezza informatica ha fermato la minaccia registrando il nome di dominio nascosto nel codice ransomware, impedendo in tal modo più grandi danni.

Ma come puoi rendere il tuo computer più sicuro nel caso in cui l’attacco venga ripetuto?

L’importanza dei servizi VPN per proteggerti dai malware online

Una delle domande che sorgono dopo il recente attacco informatico globale è se avrebbe potuto essere ucciso dall’inizio con l’uso di una VPN.

Come sostengono gli esperti di sicurezza del servizio Nordvpn, una VPN è davvero utile se si desidera proteggere il tuo computer dal malware quando si accede a Internet, anche da un hotspot pubblico.

Tuttavia, è nelle tue mani controllare che tipo di materiale scarichi online.

Con una VPN, i tuoi dati e l’attività online sono crittografati e il tuo IP nascosto, quindi è più difficile per gli hacker ottenere informazioni vitali dal tuo computer.

Ma devi essere particolarmente cauto per non fare clic su finestre pop-up sospette che potrebbero apparire sullo schermo. Fondamentalmente, evitando di scaricare documenti che provengono da un mittente sconosciuto.

Qui è dove entrano in gioco le VPN. La maggior parte dei servizi di URL dubbie a blacklist, quindi è un ottimo punto di partenza.

Cosa puoi fare per proteggere il tuo computer da un attacco ransomware?

Nordvpn’Gli esperti di sicurezza suggeriscono che il modo migliore per aumentare la sicurezza del computer è installare gli ultimi aggiornamenti, eseguire il backup dei dati ed evitare l’apertura di eventuali file sospetti.

Cosa fare se sei vittima di un attacco informatico?

Nel caso in cui tu abbia perso uno dei consigli precedenti e sfortunatamente il sistema informatico è stato infettato da questo tipo di malware, si consiglia di tagliare immediatamente il tuo

Connessione Internet per evitare di infettare altri.

Quindi, segnalalo alle autorità corrispondenti. Non dimenticare di chiedere aiuto a un tecnico professionale per passare attraverso il processo!

*Foto di Door Joe Prachatree | Shutterstock.

Una VPN può proteggerti da ransomware?

Fergus O’Sullivan

Fergus O’Sullivan

scrittore

Fergus è uno scrittore freelance per il geek. Ha sette anni di segnalazione tecnologica e revisione al suo attivo per una serie di pubblicazioni, tra cui GameCrate e Cloudwards. Ha scritto più articoli e recensioni sulla sicurezza informatica e sul software basato su cloud di quanto possa tenere traccia di — e conosce anche Linux e Hardware. Per saperne di più.

5 settembre 2022, 9:00 EDT | 3 minuti di lettura

Il ransomware è un problema piuttosto serio: un hack può costarti un sacco di soldi o i tuoi dati, sia se tu’essere sfortunato. Esso’è importante proteggersi da questa minaccia e abbiamo visto alcune VPN affermare che possono aiutare. Ma una VPN può davvero proteggerti dal ransomware?

Protezione Ransomware VPN

La risposta è semplicemente no, una VPN non può aiutarti con gli attacchi ransomware, impedirli o risolverli. Chiunque sostenga che possono cercare di venderti qualcosa. I fornitori di VPN inaffidabili sono colpevoli di commercializzare i loro prodotti come cura per ogni problema su Internet e “ransomware” è solo un’altra parola chiave per loro. Anche una VPN è’T a Cure-All per la privacy di Internet. Devi anche cambiare le tue abitudini di navigazione. Il motivo per cui una VPN può’t block ransomware è perché loro’sono cose molto diverse. In termini nel mondo reale,’è un po ‘come essere come sostituire la tua auto’Sneverali per riparare un chip nel parabrezza. Esso’s non direttamente correlato. Per capire un po ‘meglio come funziona – o piuttosto, non – dobbiamo dare un’occhiata più da vicino sia a ransomware che a VPNS.

Come funziona il ransomware

Il modo in cui funziona la maggior parte del ransomware è che in qualche modo infetta il tuo sistema, di solito attraverso un file che scarichi o addirittura un attacco mirato. Una volta sul sistema, si diffonde e crittografa parti del disco rigido, o anche tutto. Per sbloccare e decrittografare i tuoi dati, devi pagare soldi, un riscatto, agli aggressori; quindi “ransomware.” Come puoi immaginare, il ransomware è una cosa brutta a cui cadere vittima, e ciò che peggiora è che lì’non ti garantisce’In realtà ricevo i tuoi file dopo aver pagato il riscatto. Abbastanza spesso, gli aggressori semplicemente andranno fuori con i soldi senza rinunciare alla chiave per i file crittografati. Esso’Non sorprende quindi che il software anti-ransomware sia diventato un affare in forte espansione.

Come funzionano le VPN

Ovviamente, quando gli affari sono in forte espansione, le persone ne vorranno un pezzo, e in un certo senso’s logico pensare che le VPN potrebbero essere un modo per proteggerti dal ransomware. Dopotutto, possono proteggerti online e molti fornitori promettono una sicurezza di un tipo o di un altro. Il fatto è, tuttavia, che le VPN influiscono solo su come appari sul web. Quando si utilizza una rete privata virtuale, reindirizza la tua connessione tramite un server di proprietà e gestito dal provider VPN. Questo ti fa sembrare come te’essere da qualche altra parte della tua posizione reale, il che è fantastico se tu’sta cercando di aggirare le restrizioni regionali.

Non fa nulla, tuttavia, per scoraggiare il ransomware. Una posizione cambiata non lo fa’significhi te’è improvvisamente non rilevabile per i criminali, soprattutto se tu’è quello che ha scaricato il programma dannoso in primo luogo.

Tuttavia, il reindirizzamento della connessione non è’L’unica cosa che fanno le vpn, crittografa anche la tua connessione in un cosiddetto tunnel VPN. Questo è fantastico se vuoi evitare di essere spiato dal tuo fornitore di servizi Internet, dal tuo governo, dai cani da guardia del copyright o da chiunque altro che desideri monitorare la tua connessione.

Ancora una volta, tuttavia, questo non si applica al ransomware: il software è già sul tuo sistema e il software VPN non può fare nulla contro il fatto che sia lì. Né è in grado di impedirti di scaricarlo o proteggerti dagli hacker che entrano nel tuo sistema.

Sistemi di rilevamento delle minacce

Detto questo, alcuni bundle VPNS hanno aggiunto software di sicurezza con la loro descrizione, che può aiutare a combattere il ransomware. Buoni esempi sono protonvpn’S NetShield ed Expressvpn’S Responsabile delle minacce. Questi agiscono in modo molto simile a sistemi simili offerti da molti dei migliori software antivirus in quanto bloccano l’accesso a siti sospetti, compresi quelli che sono noti per infettarti con ransomware. In questi casi, una VPN può essere di aiuto nella lotta a ransomware, ma solo a causa di questi moduli extra; La tecnologia principale è ancora piuttosto impotente. Voi’è meglio con la protezione offerta dal tuo programma antivirus, che si estende anche alla scansione del computer per un ransomware pericoloso prima di funzionare’t do.

Proteggere la tua VPN dagli attacchi di ransomware: best practice

Molti credono che una rete privata virtuale (VPN) protegga in modo significativo dagli attacchi di ransomware. Questo mito non solo è errato, ma la tua VPN è in realtà un potenziale vettore di attacco per attori dannosi. La minaccia aumenta ulteriormente attraverso la recente proliferazione di VPN mentre milioni di lavoratori passano a lavorare da casa. Inoltre, questi fattori creano una serie di potenziali punti di accesso alla tua rete per gli aggressori per targeting. In questo blog, discutiamo delle migliori pratiche e soluzioni nel garantire la tua organizzazione’S VPNS.

Soluzioni software per la protezione del ransomware VPN

L’industria VPN offre una vasta gamma di prodotti, con vari livelli di funzionalità di sicurezza. Quando si seleziona una VPN per l’uso aziendale o del governo, è incredibilmente importante considerare le funzionalità di sicurezza. Tutte le VPN offrono un metodo sicuro per connettersi alla tua rete privata, ma solo alcuni contengono misure di sicurezza e sistemi di monitoraggio robusti che Cisco’s qualsiasi servizio VPN con connessione. Cisco fornisce una grande suite di funzionalità di sicurezza che consentono di creare facilmente la VPN giusta per il tuo caso d’uso. Inoltre, Cisco’S Security Funziona la possibilità di verificare gli utenti autorizzati tramite Autenticazione multi-fattore (MFA) e monitorare ogni endpoint della rete.

L’MFA offre un ulteriore livello di protezione da ransomware impedendo che le credenziali rubate vengano utilizzate in una violazione. Anche se un membro dello staff’Le credenziali S sono compromesse, MFA fornisce una barriera secondaria che impedisce l’accesso non autorizzato. Un’altra soluzione di sicurezza cruciale offerta da Cisco sono i loro strumenti di monitoraggio della rete. Queste soluzioni software consentono di identificare tentate violazioni della rete e impedire loro di crittografare correttamente i tuoi dati. Cisco offre molte altre soluzioni di sicurezza per proteggere la tua VPN. Per guardare la propria suite di prodotti completi, consultare la pagina del prodotto AnyConnect. Per uno sguardo dettagliato ad altri prodotti di sicurezza ransomware al di fuori del look di sicurezza VPN al nostro blog sui migliori prodotti di sicurezza Ransomware nel 2021.

Le migliori pratiche personali per la protezione VPN

Le soluzioni software offrono un grande livello di sicurezza nella loro capacità di neutralizzare gli attacchi di ransomware. Imparando le migliori pratiche VPN personali puoi impedire che questi attacchi si verifichino in primo luogo. Di seguito sono riportate alcune delle pratiche più importanti da implementare per proteggere la VPN:

- Ha scelto una password unica e complessa. Non utilizzare mai una password preesistente per l’accesso VPN, poiché questa password potrebbe già essere compromessa da una precedente perdita di dati. Anche se questa password non è stata compromessa, c’è ancora il pericolo di eventi futuri.

- Cambia la tua password ogni 3 mesi. Questa è una precauzione di sicurezza basilare ma molto importante che molte persone trascurano. Cambiare le credenziali di accesso realmente assicura che gli hacker della finestra di attacco possiedano rimane piccoli.

- Abilita autenticazione a più fattori. L’abbiamo già trattato nella sezione software soluzioni, ma è in ripetizione. Molte VPN hanno la possibilità di optare per MFA invece di essere obbligatorio. È importante non saltare questo passaggio e abilitare sempre MFA quando disponibile.

Contattare le comunicazioni strategiche per ulteriori informazioni

Per saperne di più su come proteggere la tua VPN e il resto dell’infrastruttura IT da Ransomware Fai clic sul pulsante in basso per contattare un esperto di sicurezza informatica presso le comunicazioni strategiche.

I truffatori ransomware stanno prendendo di mira i dispositivi VPN vulnerabili nei loro attacchi

I ricercatori di Kaspersky dettagliano come gli hacker sono stati in grado di ottenere pratico e compromettere un’intera rete con ransomware di cing.

Scritto da Danny Palmer, scrittore senior l’8 aprile 2021

I criminali informatici stanno sfruttando le vulnerabilità di sicurezza nei server VPN per crittografare le reti con una nuova forma di ransomware e potrebbero aver interrotto le strutture industriali nel processo.

Il ransomware è dettagliato in un rapporto della società teatrale Kaspersky, a seguito di un’indagine su un attacco ransomware contro una vittima non specificata in Europa.

Zdnet Consiglia

Come si confrontano le migliori VPN: inoltre, dovresti provare una VPN gratuita?

Abbiamo testato i migliori servizi VPN – concentrandoci sul numero di server, sulla capacità di sbloccare i servizi di streaming e altro – per determinare un no. 1 complessivo. Inoltre, ti diciamo se vale la pena provare le VPN gratuite.

Almeno uno degli attacchi che mirano a queste strutture è riuscito a crittografare i server di controllo industriale con ransomware, con conseguente arresto temporaneo delle operazioni. Kaspersky non ha identificato la vittima del successo dell’attacco ransomware o di come è stato ricolistico l’incidente, ma ha dettagliato il ransomware che ha crittografato la rete e come i criminali informatici sono stati in grado di ottenere l’accesso.

Conosciuto come Cring, il ransomware è apparso per la prima volta a gennaio e sfrutta una vulnerabilità nei server VPN FortiGate (CVE-2018-13379). Fortinet ha emesso una patch di sicurezza per correggere la vulnerabilità nel 2019, ma i criminali informatici possono ancora distribuire l’exploit contro reti che devono ancora applicare l’aggiornamento della sicurezza.

Sfruttando applicazioni VPN non patch, gli aggressori sono in grado di accedere a distanza al nome utente e alla password, consentendo loro di accedere manualmente alla rete.

Da qui, gli aggressori scaricano Mimikatz, un’applicazione open source per visualizzare e salvare le credenziali di autenticazione e usa questo per rubare nomi utente e password aggiuntivi per muoversi lateralmente attorno alla rete e anche distribuire strumenti, incluso Cobalt Strike, un software di penetrazione legittimo abusato degli aggressori, per ottenere un controllo aggiuntivo sui sistemi infetti.

Quindi, con l’aiuto di script maliziosi di PowerShell, gli aggressori sono in grado di crittografare tutti i sistemi che sono stati compromessi in tutta la rete con ransomware di cing. A questo punto, una nota degli aggressori dice alla vittima che la loro rete è stata crittografata con ransomware e che un riscatto deve essere pagato in bitcoin per ripristinare la rete.

Mentre non ci sono informazioni su come è stato risolto l’incidente nella struttura industriale europea, i ricercatori notano che l’incapacità di applicare la patch di sicurezza per proteggere da una vulnerabilità nota è stata la “causa principale” dell’incidente.

Altri fattori che hanno permesso agli aggressori di distribuire ransomware sulla rete includono la mancanza di aggiornamenti tempestivi di sicurezza applicati al software antivirus che dovrebbe proteggere la rete – e come alcuni componenti dell’antivirus sono stati persino disattivati, riducendo la capacità di rilevare intrusioni o attività dannose.

Il modo in cui questa particolare rete è stata configurata ha anche aiutato gli aggressori consentendo loro di spostarsi tra sistemi diversi che non hanno dovuto essere su una rete.

“Non ci sono state restrizioni all’accesso a sistemi diversi. In altre parole, a tutti gli utenti è stato permesso di accedere a tutti i sistemi. Tali impostazioni aiutano gli aggressori a distribuire malware sulla rete aziendale molto più rapidamente, poiché compromettere con successo solo un account utente fornisce loro l’accesso a numerosi sistemi “, ha affermato Vyacheslav Kopeytsev, senior Security Researcher di Kasperky.

Per aiutare a proteggere le reti dagli attacchi di ransomware di cingi, si consiglia di sfruttare i server VPN FortiGate.

Si raccomanda inoltre che l’accesso alla VPN sia limitato a coloro che ne hanno bisogno per motivi operativi e che le porte che non devono essere esposte al Web aperto siano chiuse.

I ricercatori suggeriscono anche che i sistemi critici sono backup offline, quindi se il peggio accade e la rete cade vittima di un attacco ransomware, può essere ripristinato senza la necessità di pagare i criminali.

Maggiori informazioni sulla sicurezza informatica

- Questa società è stata colpita da ransomware. Ecco cosa hanno fatto dopo e perché non hanno pagato

- Come proteggere gli endpoint remoti della tua organizzazione dai ransomware

- Le bande di ransomware ora hanno obiettivi industriali nei loro occhi. Questo solleva la posta in gioco per tutti

- L’FBI e le forze dell’ordine europee hanno chiuso la VPN utilizzata dai gruppi ransomware

- Questi quattro nuovi gruppi di hacking stanno prendendo di mira le infrastrutture critiche, avverte la società di sicurezza