VPN usa ipsec?

Cos’è ipsec

AH viene utilizzato per autenticare l’origine dati e controllare l’integrità dei pacchetti IP. Cioè, AH garantisce che la fonte dei pacchetti IP sia attendibile e che i dati non siano manomessi. Ah, tuttavia, non fornisce la funzione di crittografia. Un’intestazione AH viene aggiunta all’intestazione IP standard in ciascun pacchetto di dati. Ah controlla l’integrità dell’intero pacchetto IP.

VPN ipsec: cosa sono e come configurarli

Se hai mai dovuto lavorare in remoto, potresti aver utilizzato una VPN per connetterti in modo sicuro alle risorse sulla rete privata della tua azienda. Alcune VPN utilizzano il protocollo IPSEC per stabilire connessioni sicure. Ma cos’è esattamente una VPN e cos’è una VPN IPSEC?

In un contesto aziendale, una VPN stabilisce una connessione protetta a un ambiente di rete sicuro che altrimenti sarebbe inaccessibile da un utente esterno. È importante sottolineare che le VPN consentono agli utenti di stabilire queste connessioni su una rete pubblica, come Internet, in un modo che protegge la sicurezza e la privacy di tali connessioni.

Immagina di incontrare un cliente in una caffetteria e devi accedere a dati sensibili ospitati sui server privati della tua azienda. L’accesso ai server privati da reti pubbliche insicure come una caffetteria Starbucks Wi-Fi può mettere a rischio la tua azienda.

Le VPN consentono agli utenti di accedere a una rete privata e condividere dati sensibili in remoto tramite reti pubbliche come Internet. Una VPN sicura avvantaggia sia le piccole che le grandi aziende proteggendo i loro dati riservati.

Di seguito sono riportati alcuni dei vantaggi dell’utilizzo di una VPN:

– Una VPN protegge i tuoi dati da Snooping su hotspot Wi-Fi inaffidabili.

– Una VPN può nascondere informazioni private in modo che gli attori cattivi non rubino le tue informazioni e provano a impersonarti.

– Una VPN può anche bloccare alcuni siti e servizi da alcuni paesi sanzionati.

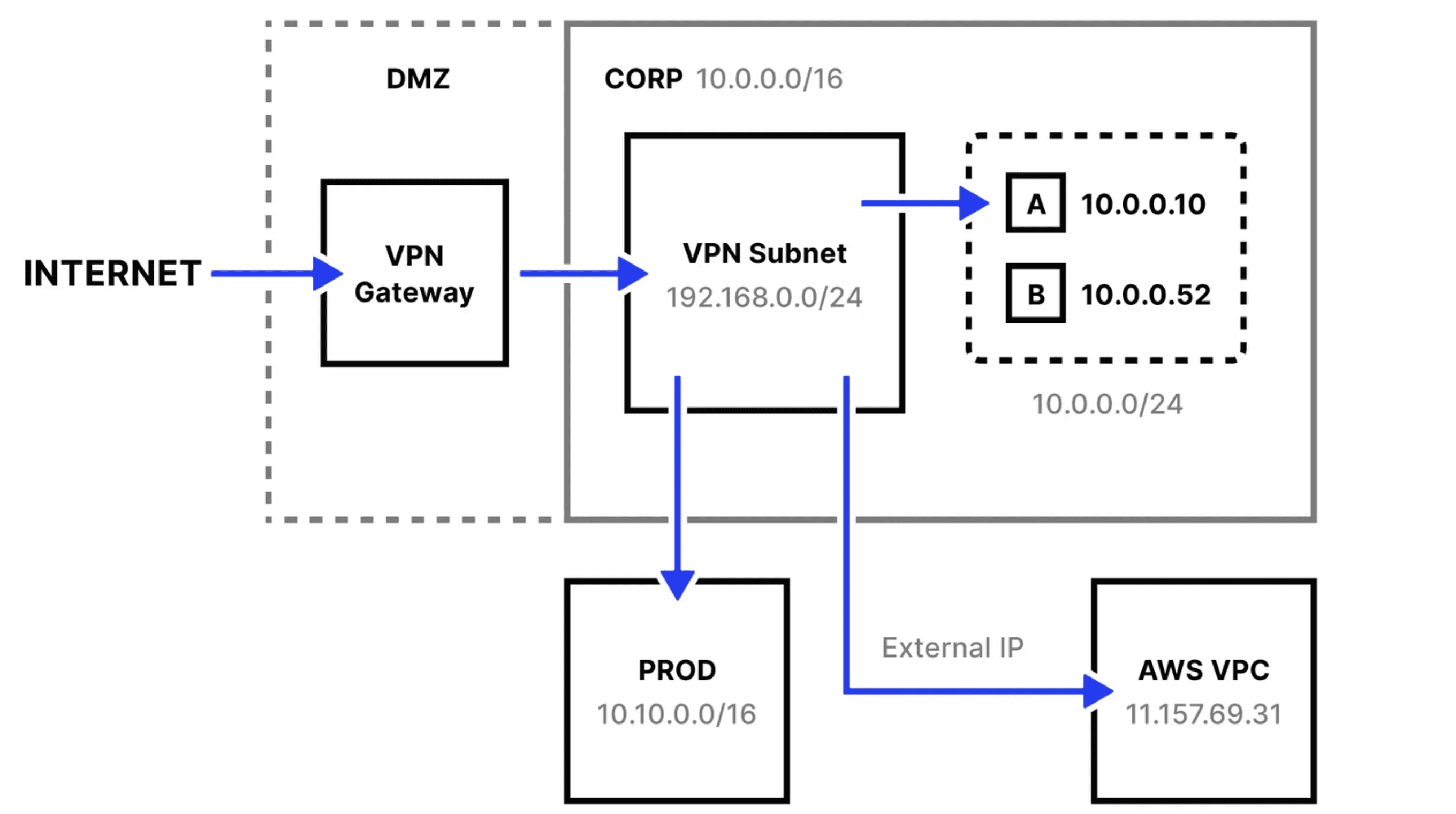

Come illustrato sopra, un’architettura di rete tradizionale è costituita da una combinazione di indirizzi IP statici consentiti, mappatura della sottorete per utenti remoti utilizzando la politica di gruppo, il firewall, la gestione del percorso e un gateway su Internet pubblico.

IPSEC sta per la sicurezza del protocollo Internet. IPSEC è un protocollo di rete sicuro che crittografa e autentica i pacchetti di dati per fornire una comunicazione sicura tra due dispositivi.

In questo articolo, imparerai in dettaglio le VPN IPSEC, incluso come configurare una VPN IPSEC. Iniziamo!

Cosa sono i VPN ipsec?

Una VPN IPSEC è una VPN che utilizza IPsec come protocollo per stabilire connessioni sicure tra dispositivi. Altri protocolli utilizzati dalle VPN includono SSL/TLS e L2TP. Esploriamo questi diversi protocolli:

– Transport Layer Security (TLS), il successore del Secure Sockets Layer (SSL), è un protocollo crittografico che fornisce sicurezza della comunicazione su una rete di computer. TLS è ben noto per fornire sicurezza rispetto alle connessioni HTTPS.

– Internet Protocol Security (IPSEC) è un protocollo di rete sicuro che viene utilizzato nelle VPN per autenticare e crittografare i pacchetti di dati per fornire una comunicazione sicura.

– Layer Tunneling Protocol (L2TP) è un protocollo di tunneling utilizzato per supportare VPNS. L2TP non fornisce una forte autenticazione da sola. IPsec è spesso usato per fissare i pacchetti L2TP. La combinazione di questi due protocolli è generalmente definita L2TP/IPSEC.

Ai fini di questo articolo, il nostro obiettivo principale sarà sulle VPN IPSEC.

La suite IPSEC di protocolli protegge i dati trasmessi su Internet o qualsiasi rete pubblica utilizzando la crittografia tra due endpoint. IPsec viene spesso usato per stabilire l’autenticazione reciproca tra i computer all’inizio di una sessione e per negoziare le chiavi crittografiche durante una sessione. Può proteggere i flussi di dati tra una coppia di host, reti o tra una rete e un host.

IPSEC può operare nelle seguenti due modalità:

– Modalità tunneling: crittografa l’intero pacchetto di dati.

– Modalità di trasporto: solo crittografa il messaggio del pacchetto di dati.

L’uso di una VPN IPSEC fornisce più livelli di sicurezza: fornisce autenticazione per garantire qualsiasi modifica ai pacchetti di dati e crittografa i payload all’interno di ciascun pacchetto. Ciò garantisce la sicurezza e l’integrità dei dati trasmessi attraverso il tunnel crittografato. Ciò consente l’integrità dei dati in transizione senza essere intercettati o modificati.

Ci sono due modalità VPN IPSEC:

– Modalità tunnel IPSEC VPN: questa modalità crittografa l’intero pacchetto in uscita. Questo è in genere implementato su un gateway sicuro utilizzando un firewall o una porta del router. Ad esempio, i dipendenti di una filiale aziendale possono connettersi in modo sicuro con i sistemi nell’ufficio principale tramite gateway sicuri. Il tunnel IPsec è stabilito tra due ospiti gateway.

– Modalità di trasporto IPSEC VPN: questa modalità crittografa solo il payload IP e il trailer ESP inviato tra due endpoint. Questo viene utilizzato principalmente durante la comunicazione end-to-end e non altera l’intestazione IP del pacchetto in uscita. Ad esempio, questo tipo di modalità consente a uno staff di supporto IT remoto di accedere a un server remoto per eseguire il lavoro di manutenzione. La modalità di trasporto viene utilizzata in cui un host deve interagire con un altro host.

Come impostare un server VPN IPSEC

Qui, ti mostrerò come impostare rapidamente e automaticamente il tuo server VPN IPSEC in CentOS/RHEL, Ubuntu e Debian Linux Distribuzioni.

Per iniziare, avrai bisogno di un server dedicato o un server privato virtuale (VPS) installato con uno dei seguenti sistemi operativi:

– Ubuntu 20.04 (focale) o 18.04 (Bionico)

– Debian 11 (Bullseye), 10 (Buster) o 9 (Stretch)

Cos’è ipsec

AH viene utilizzato per autenticare l’origine dati e controllare l’integrità dei pacchetti IP. Cioè, AH garantisce che la fonte dei pacchetti IP sia attendibile e che i dati non siano manomessi. Ah, tuttavia, non fornisce la funzione di crittografia. Un’intestazione AH viene aggiunta all’intestazione IP standard in ciascun pacchetto di dati. Ah controlla l’integrità dell’intero pacchetto IP.

VPN ipsec: cosa sono e come configurarli

Se tu’Ve ha mai dovuto lavorare in remoto, potresti aver usato una VPN per connetterti in modo sicuro alle risorse sulla tua azienda’S Rete privata. Alcune VPN utilizzano il protocollo IPSEC per stabilire connessioni sicure. Ma cos’è esattamente una VPN e cosa’s un vpn ipsec?

In un contesto aziendale, una VPN stabilisce una connessione protetta a un ambiente di rete sicuro che altrimenti sarebbe inaccessibile da un utente esterno. È importante sottolineare che le VPN consentono agli utenti di stabilire queste connessioni su una rete pubblica, come Internet, in un modo che protegge la sicurezza e la privacy di tali connessioni.

Immagina di incontrare un cliente in una caffetteria e devi accedere ai dati sensibili ospitati sulla tua azienda’S server privati. L’accesso ai server privati da reti pubbliche insicure come una caffetteria Starbucks Wi-Fi può mettere a rischio la tua azienda.

Le VPN consentono agli utenti di accedere a una rete privata e condividere dati sensibili in remoto tramite reti pubbliche come Internet. Una VPN sicura avvantaggia sia le piccole che le grandi aziende proteggendo i loro dati riservati.

Di seguito sono riportati alcuni dei vantaggi dell’utilizzo di una VPN:

- Una VPN protegge i tuoi dati da Snooping su hotspot Wi-Fi inaffidabili.

- Una VPN può nascondere informazioni private così cattive Attore Don’T rubare le tue informazioni e provare a impersonarti.

- Una VPN può anche bloccare alcuni siti e servizi da alcuni paesi sanzionati.

Come illustrato sopra, un’architettura di rete tradizionale è costituita da una combinazione di indirizzi IP statici consentiti, mappatura della sottorete per utenti remoti che utilizzano politiche di gruppo, firewall, gestione del percorso e un gateway su Internet pubblico.

IPSEC sta per la sicurezza del protocollo Internet. IPSEC è un protocollo di rete sicuro che crittografa e autentica i pacchetti di dati per fornire una comunicazione sicura tra due dispositivi.

In questo articolo, imparerai in dettaglio le VPN IPSEC, incluso come configurare una VPN IPSEC. Permettere’S Inizio!

Cosa sono i VPN ipsec?

Una VPN IPSEC è una VPN che utilizza IPsec come protocollo per stabilire connessioni sicure tra dispositivi. Altri protocolli utilizzati dalle VPN includono SSL/TLS e L2TP. Permettere’S Esplora questi diversi protocolli:

- Transport Layer Security (TLS), il successore del Secure Sockets Layer (SSL), è un protocollo crittografico che fornisce sicurezza della comunicazione su una rete di computer. TLS è ben noto per fornire sicurezza rispetto alle connessioni HTTPS.

- Internet Protocol Security (IPSEC) è un protocollo di rete sicuro che viene utilizzato nelle VPN per autenticare e crittografare i pacchetti di dati per fornire una comunicazione sicura.

- Layer Tunneling Protocol (L2TP) è un protocollo di tunneling utilizzato per supportare VPNS. L2TP non fornisce una forte autenticazione da sola. IPsec è spesso usato per fissare i pacchetti L2TP. La combinazione di questi due protocolli è generalmente definita L2TP/IPSEC.

Ai fini di questo articolo, il nostro obiettivo principale sarà sulle VPN IPSEC.

La suite IPSEC di protocolli protegge i dati trasmessi su Internet o qualsiasi rete pubblica utilizzando la crittografia tra due endpoint. IPsec viene spesso usato per stabilire l’autenticazione reciproca tra i computer all’inizio di una sessione e per negoziare le chiavi crittografiche durante una sessione. Può proteggere i flussi di dati tra una coppia di host, reti o tra una rete e un host.

IPSEC può operare nelle seguenti due modalità:

- Modalità tunneling: crittografa l’intero pacchetto di dati.

- Modalità di trasporto: solo crittografa il messaggio del pacchetto di dati.

L’uso di una VPN IPSEC fornisce più livelli di sicurezza: fornisce autenticazione per garantire qualsiasi modifica ai pacchetti di dati e crittografa i payload all’interno di ciascun pacchetto. Ciò garantisce la sicurezza e l’integrità dei dati trasmessi attraverso il tunnel crittografato. Ciò consente l’integrità dei dati in transizione senza essere intercettati o modificati.

Ci sono due modalità VPN IPSEC:

- Modalità tunnel IPSEC VPN: questa modalità crittografa l’intero pacchetto in uscita. Questo è in genere implementato su un gateway sicuro utilizzando un firewall o una porta del router. Ad esempio, i dipendenti di una filiale aziendale possono connettersi in modo sicuro con i sistemi nell’ufficio principale tramite gateway sicuri. Il tunnel IPsec è stabilito tra due ospiti gateway.

- Modalità di trasporto IPSEC VPN: questa modalità crittografa solo il payload IP e il trailer ESP inviato tra due endpoint. Questo viene utilizzato principalmente durante la comunicazione end-to-end e non altera l’intestazione IP del pacchetto in uscita. Ad esempio, questo tipo di modalità consente a uno staff di supporto IT remoto di accedere a un server remoto per eseguire il lavoro di manutenzione. La modalità di trasporto viene utilizzata in cui un host deve interagire con un altro host.

Come impostare un server VPN IPSEC

Qui, ti mostrerò come impostare rapidamente e automaticamente il tuo server VPN IPSEC in CentOS/RHEL, Ubuntu e Debian Linux Distribuzioni.

Per iniziare, tu’È necessario un server dedicato o un server privato virtuale (VPS) installato con uno dei seguenti sistemi operativi:

- Ubuntu 20.04 (focale) o 18.04 (Bionico)

- Debian 11 (Bullseye), 10 (Buster) o 9 (Stretch)

- Centos 8 o 7

- Rocky Linux 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 o 7

- Amazon Linux 2

Innanzitutto, accedi al VPS tramite SSH e quindi esegui i comandi per la distribuzione Linux per impostare il server VPN. Per impostazione predefinita, lo script genererà credenziali VPN casuali (chiave pre-condivisa, nome utente VPN e password) per te e visualizzarli alla fine dell’installazione.

Tuttavia, per utilizzare le tue credenziali, dovrai innanzitutto generare una password e PSK solidi, rispettivamente, con i seguenti comandi:

> OpenSSL RAND -BASE64 106XWSDX0Q7HRUAQ ==> OpenSSL RAND -BASE64 16BCM90ACDBKB6QDMSZM63VG ==

L’output del tuo primo comando è la tua password e l’output del tuo secondo comando è il tuo PSK.

Successivamente, imposta questi valori generati come descritto nel comando seguente. Tutti i valori devono essere inseriti all’interno di singoli citazioni come mostrato.

Vpn_ipsec_psk: “il tuo key pre-condiviso ipsec’vpn_user:” il tuo nome utente vpn “

Su Centos/Rhel o Ubuntu/Debian

wget https: // git.io/vpnsetup -o vpnsetup.SH vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’ vpn_user = ‘bobalice’ vpn_password = ‘8dbdippgbcr4wq ==’ sudo sh vpnsetupUpUp.sh

I pacchetti principali da installare sono:

- Bind-Utils

- strumenti di rete

- bisonte

- flettere

- GCC

- libcap-ng-devel

- libcurl-devel

- libselinux-devel

- NSPR-Devel

- NSS-Devel

- PAM-DEVEL XL2TPD

- servizi iptables

- SystemD-Devel

- Fipscheck-Devel

- libevent-devel

- Fail2ban

Scarica, compila e installa Libreswan dal codice sorgente, quindi abilita e avvia i servizi necessari.Una volta completata l’installazione, vedrai i dettagli VPN visualizzati nel seguente formato:

Server IP: xxx.xxx.xxx.XXXIPSEC PSK: VPN_IPSEC_PSKUSERNAME: VPN_USERPASSWORD: VPN_Password

Con questo output, il tuo server VPN IPSEC è ora pronto per l’uso. Adesso molla’s Explore Come impostare un client VPN IPSEC su macchine Windows, Linux e OS X.

Come impostare un client VPN IPSEC

La combinazione di L2TP con i protocolli IPSEC creerà un client VPN altamente sicuro. L2TP genera un tunnel poiché non è’t capace di crittografia. Il protocollo IPSEC gestisce la crittografia, la sicurezza del canale e l’integrità dei dati per garantire che tutti i pacchetti siano sicuri e non compromesso.

Windows 10 e 8.X

Dopo aver configurato il server VPN IPSEC, seguire i passaggi seguenti per impostare un client VPN IPSEC su Windows 8.X e 10. IPSEC VPN è supportato in modo nativo su Windows: non c’è un software aggiuntivo da installare.

- Fare clic con il pulsante destro del mouse sull’icona wireless/rete nel vassoio di sistema.

- Selezionare Rete aperta e centro di condivisione. Oppure, se si utilizza la versione 1709 di Windows 10 o più recente, seleziona Apri le impostazioni di rete e Internet, Quindi fare clic Centro connessioni di rete e condivisione.

- Clic Imposta una nuova connessione o rete.

- Selezionare Connettiti a un posto di lavoro e clicca Prossimo.

- Clic Usa la mia connessione Internet (VPN).

- Inserisci l’IP del server VPN nel Indirizzo Internet campo.

- Inserisci tutto ciò che ti piace nel Nome di destinazione campo, quindi fai clic su Creare.

- Ritornare a Centro connessioni di rete e condivisione. A sinistra, fare clic Cambia le impostazioni dell’adattatore.

- Fare clic con il pulsante destro del mouse sulla nuova voce VPN e scegli Proprietà.

- Clicca il Sicurezza scheda. Selezionare Protocollo di tunneling di livello 2 con IPSEC (L2TP/IPSEC) per il tipo di VPN.

- Clic Consenti questi protocolli. Controlla il Protocollo di autenticazione Handshake Challenge (CAP) E Microsoft Chap versione 2 (MS-CHAP V2) caselle di controllo.

- Clic Impostazioni avanzate.

- Selezionare Usa la chiave Preshared per l’autenticazione e inserisci il tuo VPN IPSEC PSK per la chiave.

- Clic OK per chiudere il Impostazioni avanzate.

- Clic OK Per salvare i dettagli della connessione VPN.

OS X (macOS)

Dopo aver configurato il server VPN, seguire i passaggi seguenti per impostare una VPN IPSEC su OS X. IPSEC VPN è supportato in modo nativo su OS X. Non esiste un software aggiuntivo che deve essere installato.

- Aprire Preferenze di Sistema e vai al Rete sezione.

- Clicca il + pulsante nell’angolo in basso a sinistra della finestra.

- Selezionare VPN dal Interfaccia menu a discesa.

- Selezionare L2TP su IPsec dal Tipo VPN menu a discesa.

- Inserisci tutto ciò che ti piace per il nome del servizio.

- Clic Creare.

- Immettere l’IP del server VPN per l’indirizzo del server.

- Inserisci il tuo nome utente VPN per il nome dell’account.

- Clicca il Impostazioni di autenticazione pulsante.

- Nel Autenticazione utente sezione, selezionare il Parola d’ordine Pulsante di opzione e inserisci la password VPN .

- Nel Autenticazione macchina sezione, selezionare Segreto condiviso e inserisci il tuo VPN ipsec psk .

- Clic OK.

- Controlla il Mostra lo stato VPN nel menu Casella di controllo a barre.

- Clic Avanzate e assicurati Invia tutto il traffico sulla connessione VPN La casella di controllo è controllata.

- Clicca il TCP/IP scheda e assicurarsi Solo link-locale è selezionato in Configurare IPv6 sezione.

- Clic OK, e poi fare clic Fare domanda a Per salvare le informazioni sulla connessione VPN.

Ubuntu Linux

Ubuntu (18.04 e nuovi) Gli utenti possono installare il packaging Network-Manager-L2TP-GNOME utilizzando APT, quindi configurare il client VPN IPSEC/L2TP utilizzando la GUI. Segui questi passi:

- Vai a Impostazioni> Network> VPN. Clicca il + pulsante.

- Selezionare Protocollo di tunneling di livello 2 (L2TP).

- Inserisci tutto ciò che ti piace nel Nome campo.

- Inserisci l’IP del server VPN per il Gateway.

- Inserisci il tuo nome utente VPN per il Nome utente.

- Fare clic con il tasto destro del mouse sul ? nel Parola d’ordine campo e selezionare Archiviare la password solo per questo utente.

- Inserisci la tua password VPN per il Parola d’ordine.

- Lasciare il Dominio NT campo vuoto.

- Clicca il Impostazioni IPsec .. pulsante.

- Controlla il Abilita il tunnel IPSEC all’host L2TP Casella di controllo.

- Lasciare il ID gateway campo vuoto.

- Inserisci il tuo vpn ipsec psk per il Chiave condivisa in precedenza.

- Espandere il Avanzate sezione.

- Immettere AES128-SHA1-Modp2048 per il Algoritmi di fase1.

- Immettere AES128-sha1 per il Algoritmi di fase2.

- Clic OK, Quindi fare clic Aggiungere Per salvare le informazioni sulla connessione VPN.

- Gira il VPN accendere.

Conclusione

Una rete privata virtuale (VPN) aiuta a proteggere la tua infrastruttura dagli hacker. Le VPN sono comunemente utilizzate nelle imprese per consentire ai dipendenti di accedere a una rete aziendale in remoto.

Con una VPN IPSEC, i pacchetti IP sono protetti mentre viaggiano da e verso il Gateway IPSEC. I protocolli IPSEC implementano una rete sicura che protegge i dati VPN da cattivi attori esterni.

Tuttavia, una VPN può creare un falso senso di sicurezza. Ad esempio, i tuoi fornitori o hacker di terze parti possono sfruttare le informazioni vulnerabili grazie al singolo punto di ingresso alla tua rete privata. Anche le VPN non sono’t La soluzione più economica. Richiedono costi di supporto elevati: uno spostamento improvviso al lavoro remoto mantenendo l’infrastruttura di rete può mettere a dura prova il team IT.

Dai un’occhiata a Twingate, un’alternativa moderna a zero trust alle VPN per proteggere la tua rete. A differenza delle VPN tradizionali, TwingAte non’ti richiede di esporre un gateway pubblico e riduce le vulnerabilità di attacco laterale.

Richiedi una demo se tu’mi piace saperne di più.

Implementa rapidamente una moderna rete di fiducia zero che lo è Più sicuro e mantenibile di VPNS.

Cos’è ipsec?

Internet Protocol Security (IPSEC) è una suite di protocolli e servizi che forniscono sicurezza per le reti IP. È una tecnologia VPN (VPN) ampiamente utilizzata. I pacchetti IP mancano di efficaci meccanismi di sicurezza e possono essere forgiati, rubati o manomessi quando vengono trasmessi su una rete pubblica, come Internet. Per risolvere questo problema, le parti comunicanti stabiliscono un tunnel IPsec per la trasmissione crittografata di pacchetti IP. Ciò garantisce una trasmissione sicura dei pacchetti IP su una rete insicua, come Internet.

- Cos’è una VPN IPsec?

- Come funziona ipsec?

- Quali sono i 3 protocolli in ipsec?

- Quali porte sono usate in ipsec?

- IPSEC VPN vs SSL VPN

Di più

Crollo

Cos’è una VPN IPsec?

Virtual Private Network (VPN) è una tecnologia per stabilire una rete privata su una rete pubblica. È una rete logica su una rete pubblica come Internet, che consente di trasmettere i dati dell’utente tramite un collegamento logico. Questo è diverso da una rete privata tradizionale, in cui i dati dell’utente vengono trasmessi tramite un collegamento fisico end-to-end.

I protocolli VPN comuni includono IPSEC, Livello Secure Sockets (SSL), Incapsulamento di routing generico (GRE), protocollo di tunneling point-to-point (PPTP) e protocollo di tunneling di livello 2 (L2TP). IPSEC è una tecnologia VPN comunemente usata e si applica a più scenari di accesso alla rete.

IPSEC VPN è una tecnologia VPN che utilizza ipsec per l’accesso remoto. La tecnologia consente di stabilire un tunnel IPsec tra due o più reti private su una rete pubblica e utilizzare algoritmi di crittografia e autenticazione per garantire la sicurezza delle connessioni VPN.

IPSEC VPN protegge la comunicazione punto a punto stabilendo tunnel sicuri tra host, host e gateway di sicurezza della rete o tra gateway di sicurezza della rete (come router e firewall). Funziona al livello IP per crittografare e autenticare i pacchetti di dati.

Rispetto ad altre tecnologie VPN, IPSEC VPN è più sicuro perché i dati sono crittografati per la trasmissione nei tunnel IPSEC. Tuttavia, la distribuzione di configurazione e networking di IPSEC VPN è più complessa.

Come funziona ipsec?

- Identificazione del traffico interessata. Dopo che un dispositivo di rete riceve un pacchetto, corrisponde al 5 tuplo del pacchetto contro la politica IPSEC configurata per determinare se il pacchetto deve essere trasmesso tramite un tunnel IPsec. Il traffico che deve essere trasmesso attraverso un tunnel IPSec è noto come traffico interessato.

- Negoziazione della Security Association (SA). Un SA definisce elementi per la trasmissione di dati sicuri tra le parti comunicanti. Questi elementi includono protocolli di sicurezza, modalità di incapsulamento dei dati, algoritmi di crittografia e autenticazione e chiavi utilizzate per la trasmissione dei dati. Dopo aver identificato il traffico interessato, il dispositivo di rete locale avvia la negoziazione di SA con il dispositivo di rete peer. In questa fase, le parti comunicanti utilizzano il protocollo IKE (Internet Key Exchange) per stabilire IKE SAS per l’autenticazione dell’identità e lo scambio di informazioni chiave, quindi stabilire IPsec SAS per la trasmissione di dati sicura in base al SAS IKE.

- Trasmissione dati. Dopo che i SAS IPSEC sono stati stabiliti tra le parti comunicanti, possono trasmettere dati su un tunnel IPsec. Per garantire la sicurezza della trasmissione dei dati, l’intestazione di autenticazione (AH) o l’incapsulamento del payload di sicurezza (ESP) viene utilizzato per crittografare e autenticare i dati. Il meccanismo di crittografia garantisce la riservatezza dei dati e impedisce l’intercettazione dei dati durante la trasmissione. Il meccanismo di autenticazione garantisce l’integrità e l’affidabilità dei dati e impedisce che i dati vengano forgiati o manomessi durante la trasmissione.

Nella figura seguente, il mittente IPSEC utilizza l’algoritmo di crittografia e la chiave di crittografia per crittografare un pacchetto IP, ovvero incapsula i dati originali. Quindi il mittente e il ricevitore utilizzano lo stesso algoritmo di autenticazione e la chiave di autenticazione per elaborare i pacchetti crittografati per ottenere il valore di controllo integrità (ICV). Se gli ICV ottenuti ad entrambe le estremità sono uguali, il pacchetto non viene manomesso durante la trasmissione e il ricevitore decrittica il pacchetto. Se gli ICV sono diversi, il ricevitore scarta il pacchetto.

Processo di crittografia e autenticazione IPsec

Quali sono i 3 protocolli in ipsec?

Internet Key Exchange (Ike)

IKE è un protocollo a livello di applicazione basato su UDP ed è utilizzato principalmente per la negoziazione SA e la gestione delle chiavi.

Ike ha due versioni: ikev1 e ikev2. Rispetto a Ikev1, Ikev2 fissa molteplici vulnerabilità crittografiche riconosciute, migliora le prestazioni della sicurezza, semplifica il processo di negoziazione SA e migliora l’efficienza della negoziazione.

Ike è un protocollo ibrido che combina l’Associazione di sicurezza Internet e il protocollo di gestione delle chiavi (ISAKMP), Oakley e Skeme. ISAKMP definisce il processo di istituzione di Ike SA. Il nucleo di Oakley e Skeme è l’algoritmo Diffie-Hellman (DH), che viene utilizzato per distribuire in modo sicuro le chiavi e l’autenticazione delle identità su Internet per la trasmissione sicura dei dati. La chiave di crittografia e la chiave di verifica richiesta da IKE SAS e IPSEC SAS sono generate e possono essere aggiornate dinamicamente tramite l’algoritmo DH.

Intestazione di autenticazione (AH)

AH viene utilizzato per autenticare l’origine dati e controllare l’integrità dei pacchetti IP. Cioè, AH garantisce che la fonte dei pacchetti IP sia attendibile e che i dati non siano manomessi. Ah, tuttavia, non fornisce la funzione di crittografia. Un’intestazione AH viene aggiunta all’intestazione IP standard in ciascun pacchetto di dati. Ah controlla l’integrità dell’intero pacchetto IP.

Incapsulando il payload di sicurezza (ESP)

ESP può crittografare i dati oltre all’autenticazione dell’origine dati e al controllo dell’integrità dei pacchetti IP. Un’intestazione ESP è aggiunta all’intestazione IP standard in ciascun pacchetto di dati e il trailer ESP e i campi di dati AUTH ESP sono aggiunti a ciascun pacchetto di dati. ESP in modalità di trasporto non controlla l’integrità delle intestazioni IP. Pertanto, ESP non può garantire che le intestazioni IP non siano manomesse.

Ah ed ESP possono essere usati in modo indipendente o insieme. Quando AH ed ESP vengono utilizzati insieme, l’incapsulamento ESP viene eseguito prima dell’incapsulamento AH e il decapsulamento AH viene eseguito prima del decapsulamento ESP.

Quali porte sono usate in ipsec?

In IPSEC, il protocollo IKE utilizza la porta 500 UDP per iniziare e rispondere ai negoziati. Pertanto, per garantire che i pacchetti di negoziazione IKE possano passare attraverso un gateway, è necessario configurare una politica di sicurezza sul gateway per consentire i pacchetti con porta UDP 500. Inoltre, nello scenario di attraversamento NAT IPSEC, è necessario consentire pacchetti con porta 4500 UDP.

AH ed ESP sono protocolli di livello di rete e non coinvolgono porte. Per garantire un’impostazione del tunnel IPSEC riuscita, è necessario configurare una politica di sicurezza sul gateway per abilitare i servizi AH (Protocollo IP 51) e ESP (Protocollo IP numero 50).

IPSEC VPN vs SSL VPN

- I livelli di lavoro del modello di riferimento OSI OSI definiscono un framework a sette strati per l’interconnessione di rete: livello fisico, livello di collegamento dati, livello di rete, livello di trasporto, livello di sessione, livello di presentazione e livello dell’applicazione. IPSEC funziona nel livello di rete e funziona direttamente su Internet Protocol (IP). SSL, che lavora nel livello dell’applicazione, è un protocollo a livello di applicazione che crittografa il traffico HTTP anziché i pacchetti IP.

IPSEC VPN: le basi

In breve, una VPN IPSEC (Virtual Private Network) è una VPN in esecuzione sul protocollo IPSEC. Ma lì’è di più. In questo articolo, noi’Spiegherò cosa Ipsec , Tunneling ipsec , E VPN ipsec Sono. Tutto è presentato in modo semplice ma dettagliato che speriamo te’Mi diverto. Permettere’S calci con le basi.

Sommario

Cos’è ipsec?

Ipsec sta per IO nternet P Rotocol Sec Urity. IL IP parte dice i dati dove andare e il sec crittografa e lo autentica. In altre parole, ipsec è un gruppo di protocolli Ciò ha impostato una connessione sicura e crittografata tra i dispositivi su Internet pubblico.

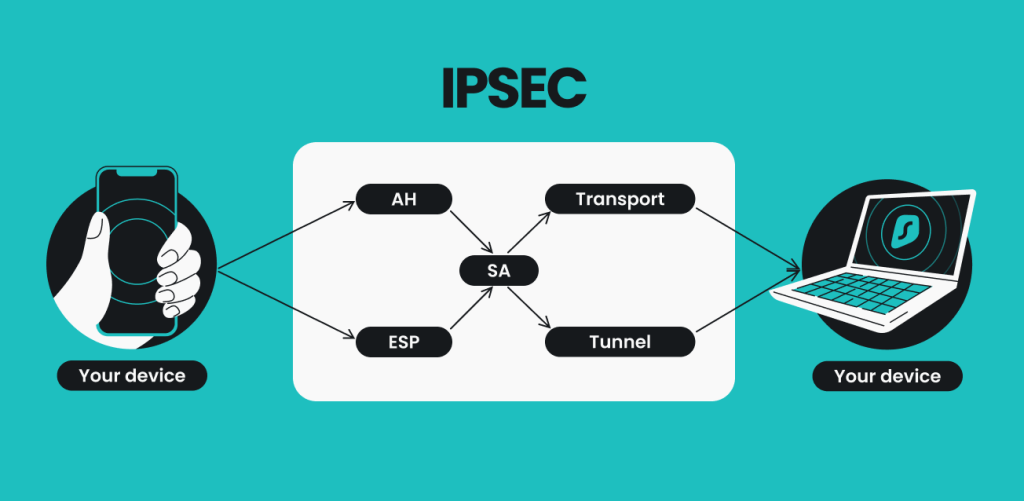

I protocolli IPSEC sono generalmente raggruppati dalle loro attività:

- Intestazione di autenticazione (AH);

- Incapsulando il payload di sicurezza (ESP);

- Sicurezza Associazione (SA).

Di cosa è fatto ipsec?

Chiedendo di cosa è fatto è simile a chiedere come funziona . Ipsec’S singolare l’obiettivo è crittografare e stabilire una connessione sicura; Quell’obiettivo singolare può essere sezionato in (e raggiunto da) tre gruppi più piccoli di protocolli. Ognuno di questi tre gruppi separati si occupa di compiti unici separati.

Intestazione di autenticazione della sicurezza (AH) – Garantisce che tutti i dati provengano dalla stessa origine e che gli hacker non’T cercando di trasmettere i propri dati come legittimi.

Immagina di avere una busta con un sigillo. Se il sigillo è’T rotto, nessuno ha manomesso la lettera, a destra? Le intestazioni di autenticazione fanno lo stesso per tutti i dati trasmessi su IPSEC VPN. Tuttavia, questo è solo uno dei due modi in cui l’IPsec può operare. L’altro è ESP.

Incapsulando il payload di sicurezza (ESP) – Esso’s un protocollo di crittografia, il che significa che il pacchetto di dati viene trasformato in un pasticcio illeggibile. Oltre alla crittografia, ESP è simile alle intestazioni di autenticazione: può autenticare i dati e verificarne l’integrità.

Per tornare alla lettera e sigillare, se qualcuno dovesse intercettare la lettera e aprirla, loro’d Trova solo un mucchio di incomprensibili che nessun essere umano possa leggere. Da parte tua, la crittografia avviene sul client VPN, mentre il server VPN si occupa dell’altro.

Security Association (SA) è una serie di specifiche che sono concordato tra due dispositivi che stabiliscono una connessione IPsec.

IL Scambio di chiavi Internet (Ike) o il protocollo di gestione delle chiavi fa parte di tali specifiche. Ike negozia con associazioni di sicurezza di altri dispositivi e li autentica. Ike fornisce canali di comunicazione sicuri da Scambiare una chiave crittografica con la SA di un altro dispositivo.

Per spiegare in laico’termini, sas sono come il cifra tra due spie: dice loro come interpretare il messaggio codificato e a chi dovrebbero trasmetterlo. Esso’s l’accordo tra due dispositivi su come proteggere le informazioni durante la comunicazione.

In che modo IPSEC trasmette le informazioni?

Dopo che IPSEC è stato impostato per utilizzare AH o ESP, sceglie la modalità di trasmissione: trasporto o tunnel.

Modalità di trasporto IPsec : questa modalità crittografa i dati’inviare ma non le informazioni su dove si’S che va. Quindi, mentre gli attori dannosi non potevano’t leggere le tue comunicazioni intercettate, potrebbero dire quando e dove sono state inviate.

Modalità tunnel IPsec : Tunneling crea una connessione sicura e chiusa tra due dispositivi utilizzando la stessa vecchia Internet. Pertanto, la connessione è resa sicura e privata. IPSEC VPN funziona in questa modalità, poiché crea il tunnel IPSEC VPN .

Keynote degno di nota – tra i due protocolli (UDP vs. TCP) Utilizzato per trasmettere i dati tramite Web, IPSEC utilizza UDP (Protocollo da datagram utente), il tipo di trasmissione che ignora i firewall.

Adesso molla’s Prova a mettere tutto insieme in un’app chiamata IPSEC VPN.

Cos’è ipsec vpn e come funziona?

Una VPN è un’applicazione che crittografa la connessione a Internet (o un altro dispositivo). Una VPN utilizza i protocolli per crittografare la connessione e c’è più di un modo per farlo. L’uso dell’IPsec è uno di questi. Una VPN che utilizza una suite di protocollo IPSEC è chiamata IPSEC VPN.

Permettere’s dire che hai un client VPN IPSEC in esecuzione. Come funziona tutto?

- Fai clic Collegare ;

- UN La connessione IPsec inizia Utilizzo della modalità ESP e tunnel;

- IL SA stabilisce i parametri di sicurezza , come il tipo di crittografia che’sarà usato;

- I dati sono pronti per essere inviati e ricevuti sebbene crittografato.

Queste sono le basi dell’IPsec. Può sembrare semplice, ma va un po ‘più in profondità di così.

Come funziona IpSec passo dopo passo?

Permettere’s dicono che due dispositivi stanno cercando di comunicare usando ipsec. Un dispositivo sta cercando di inviare un messaggio e qui’s cosa succede:

- Scambio chiave – Ipsec imposta tasti crittografici (stringhe di caratteri randomizzati) per crittografare e decrittografare ogni dispositivo’messaggi s;

- Teste e rimorchi – Tutti i dati trasmessi tramite Internet vengono tagliati in bit più piccoli chiamati pacchetti. Il protocollo IPSEC mette le informazioni di autenticazione e crittografia nella parte anteriore (intestazione) del pacchetto e la fine di esso (trailer). Queste intestazioni e rimorchi dicono al dispositivo cosa dovrebbe essere fatto con il pacchetto di dati;

- Autenticazione – IPsec autentica ogni pacchetto di dati dandogli un unico “nome” o id;

- Crittografia – IPSEC crittografa i pacchetti di dati’ Contenuti;

- Trasmissione – I pacchetti vengono spediti utilizzando i protocolli di trasporto o tunneling;

- Decrittografia – Il dispositivo dall’altra parte riceve il messaggio e utilizza la chiave di decrittografia per decodificare il messaggio.

In che modo IPsec ha un impatto MSS e MTU?

Tutti i viaggi di dati nei pacchetti di dati, che sono misurati in byte.

MSS, O dimensione massima del segmento , si riferisce a un valore del massimo Dimensione può essere un pacchetto di dati (che è 1460 byte).

Mtu, IL Unità di trasmissione massima , D’altra parte, è il valore del massimo dimensione qualsiasi dispositivo connesso a Internet può accettare (che è 1500 byte).

Questi pacchetti contengono le informazioni inviate, l’intestazione IP (20 byte) e l’intestazione TCP (20 byte) e tutti hanno un limite di dimensioni.

Ipsec non lo fa’T Impatto il valore di un massimo Unità di trasmissione ma lo farà sempre abbassare il valore della dimensione massima del segmento. E questa è la matematica che lo dimostra:

La trasmissione standard di pacchetti IP su Internet:

MTU (1500 byte) – (intestazione IP (20 byte) + intestazione TCP (20 byte)) = MSS (1460 byte)

Tuttavia, poiché IPsec aggiunge ulteriori intestazioni ai dati inviati, il ‘’peso’’ dell’intero pacchetto IP cambia in modo naturale .

MTU (1500 byte) – (intestazione IP (20 byte) + intestazione TCP (20 byte) + Ipsec byte) = MSS (1460 byte – Ipsec byte)

Sperimenta ipsec in azione

Quindi ora sai cosa è IPSEC VPN nel regno VPN . Per gli utenti di Surfshark VPN che eseguono l’app su smartphone, molto probabilmente la usi sotto il moniker IKEV2, che fa parte della famiglia IPsec . E se tu’non è un utente di surfshark, perché non diventare uno? Abbiamo più di un semplice IPsec da offrirti!

La tua privacy è la tua con Surfshark

Più di una semplice VPN

FAQ

Cos’è Ikev2?

Ikev2 (Internet Key Exchange versione 2) è un protocollo Utilizzato nella parte dell’associazione della sicurezza della suite del protocollo IPSEC.

Autentica gli utenti – conferma che i dispositivi alle estremità della connessione sono chi dicono di essere – e quindi imposta una connessione crittografata utilizzando Exchange Key Diffie – Hellman . Esso’S Un metodo ampiamente utilizzato per inviare cifre di crittografia su una rete pubblica senza trasformarli nella chiave per sbloccare i dati crittografati.

Viene chiamato un ipsec che esegue il protocollo IKEV2 IKEV2/IPSEC , Ma il nome standard del settore è ikev2. Esso’S Uno sviluppo lanciato nel 2005 che ha aggiornato e risolto alcuni dei problemi che l’IPSEC originale con IKEV1 (lanciato nel 1995).

È sicuro ipsec?

Se abbinato a Ikev2, IPsec è considerato abbastanza sicuro dai principali fornitori di VPN in tutto il mondo . Tuttavia, intorno al 2015, le accuse sono uscite che gli Stati Uniti’S National Security Agency (NSA) è stata in grado di sfruttarla . L’agenzia aveva lavorato a backdoor in IPsec o trovato modi per fare casino con lo scambio di chiave Diffie -Hellman. Tuttavia, alcuni esperti del settore hanno contestato questa affermazione.

Tuttavia, se non’T SENSI SICURO, la maggior parte dei fornitori VPN ha alternative ai protocolli VPN IPSEC .

È ipsec migliore di ssl?

Confronto Ipsec E SSL (Livello di prese sicure) è come confrontare mele e arance. Entrambi i protocolli funzionano su diversi livelli del modello OSI (Open Systems Interconnection). In breve, è così che i due guardano fianco a fianco:

Cos’è il protocollo IPsec? Come funzionano le VPN ipsec

IPsec consente ai dati di viaggiare in sicurezza su Internet. È una parte fondamentale di come comunichiamo e accediamo ai dati online. In questo articolo, spieghiamo come funziona IPsec, dai un’occhiata ai suoi vantaggi e svantaggi ed esploriamo i benefici di una VPN IPSEC.

17 aprile 2023

Время чтения: 15 мин.

- Cos’è ipsec?

- Come funziona ipsec?

- Protocolli ipsec e algoritmi di crittografia

- Politiche di sicurezza IPSEC e autenticazione

Cos’è ipsec?

IPSEC sta per la sicurezza del protocollo Internet. Questo termine si riferisce a una serie di regole di comunicazione utilizzate per stabilire connessioni sicure su una rete. I protocolli ipsec collegano i dispositivi e aggiungono la crittografia per mantenere i dati sicuri mentre viaggiano tra di loro.

La suite del protocollo IPsec può essere utilizzata da individui o organizzazioni più grandi e può persino fungere da protocollo principale per una varietà di VPN. Ma come funziona IPsec in pratica?

Come funziona ipsec?

IPSEC coinvolge cinque passaggi principali.

- Riconoscimento ospite. Il sistema host riconosce che un pacchetto di dati dovrebbe essere protetto e inviato tramite i protocolli IPSEC. A questo punto, il pacchetto di dati è crittografato e autenticato, pronto per il trasferimento.

- Negoziazione. I due sistemi host che comunicheranno tramite IPsec concordano sui protocolli che verranno utilizzati e si autenticheranno l’uno all’altro. Viene stabilita una connessione sicura tra loro, lungo la quale i negoziati possono aver luogo per determinare quali algoritmi e regole sono in atto. Questi negoziati assumono due forme, principali e aggressivi.

- Modalità principale: Il sistema host che avvia il processo suggerisce che gli algoritmi e i negoziati di crittografia e autentica.

- Modalità aggressiva: Il sistema host che avvia il processo propone i metodi di crittografia e autenticazione preferiti ma non negozia o cambia le sue preferenze. Se l’altro sistema host è d’accordo, il processo continua al passaggio successivo. Se non lo fa’t, il processo non continua.

Come dimostrato sopra, IPSEC è una raccolta di molte diverse funzioni e passaggi, simili al modello OSI e ad altri quadri di networking. Al centro di quella collezione ci sono i protocolli e gli algoritmi di crittografia.

Protocolli ipsec e algoritmi di crittografia

IPSEC utilizza due protocolli primari per fornire servizi di sicurezza, il protocollo AH AUTUENTICATION (AH) e il protocollo di payload di sicurezza incapsulante (ESP), insieme a molti altri. Non tutti questi protocolli e algoritmi devono essere utilizzati: la selezione specifica è determinata durante la fase dei negoziati.

- Intestazione di autenticazione (AH). L’intestazione di autenticazione del protocollo autentica l’origine e l’integrità dei dati e fornisce protezione da replay.

- Incapsulando il payload di sicurezza (ESP). La crittografia viene aggiunta dal protocollo di payload incapsulante.

- Internet Key Exchange (Ike). Il protocollo di scambio di chiave Internet garantisce che entrambi i sistemi host abbiano le chiavi necessarie per crittografare e decrittografare i pacchetti di dati.

- Triple Data Encryption Standard (3DES). Triple Data Cryption Standard è un algoritmo di crittografia che applica una cifra ai dati tre volte per ulteriore sicurezza.

- Advanced Encryption Standard (AES).Standard di crittografia avanzata crittografa i dati in blocchi di 128 bit.

Politiche di sicurezza IPSEC e autenticazione

IPSEC fornisce diversi metodi di autenticazione, tra cui:

- Autenticazione della chiave pre-condivisa (PSK). Una chiave segreta condivisa è nota sia al sistema host del mittente che al ricevitore e viene utilizzata per autenticare i dati trasferiti.

- Certificati digitali. Un’autorità di certificazione di fiducia (CA) fornisce certificati digitali per autenticare la comunicazione. Ciò consente al sistema host che riceve i dati per verificare che il mittente sia quello che sostengono di essere.

- Autenticazione Kerberos. Il protocollo Kerberos fornisce un servizio di autenticazione centralizzato, consentendo ai dispositivi che lo utilizzano per autenticarsi a vicenda.

Diverse implementazioni IPSEC possono utilizzare diversi metodi di autenticazione, ma il risultato è lo stesso: il transfert sicuro dei dati. La suite del protocollo può anche essere implementata in due modalità: modalità di trasporto e modalità tunnel.

Differenze tra le modalità di trasporto e tunnel ipsec

Le modalità IPSEC di trasporto e tunnel hanno diverse differenze chiave.

Modalità di trasporto

- La crittografia viene applicata solo al payload del pacchetto IP, con l’intestazione IP originale lasciata in testo normale.

- La modalità di trasporto viene utilizzata principalmente per fornire una comunicazione end-to-end tra due dispositivi.

- La modalità di trasporto viene utilizzata principalmente in situazioni in cui i due sistemi host comunicanti sono attendibili e hanno le proprie procedure di sicurezza in atto.

- Fondamentalmente, la modalità di trasporto offre meno sicurezza della modalità tunnel.

Modalità tunnel

- La crittografia viene applicata sia al payload che all’intestazione IP e una nuova intestazione IP viene aggiunta al pacchetto crittografato.

- La modalità tunnel fornisce una connessione sicura tra i punti, con il pacchetto IP originale avvolto all’interno di un nuovo pacchetto IP per una protezione aggiuntiva.

- La modalità tunnel può essere utilizzata nei casi in cui gli endpoint non sono attendibili o mancano di meccanismi di sicurezza.

- La modalità tunnel fornisce maggiore sicurezza per i dati in transito.

In breve, entrambe le modalità hanno i loro usi, ma la modalità tunnel è più sicura. La sicurezza è un vantaggio chiave per IPsec, motivo per cui la suite del protocollo viene spesso utilizzata per creare VPN.

Похожие статьи

Время чтения: 9 мин.

Время чтения: 7 мин.

Cosa sono i VPN ipsec?

Una VPN IPSEC, o rete privata virtuale, è una VPN che utilizza il protocollo IPSEC per creare un tunnel crittografato su Internet.

Una VPN percorre il traffico lungo un tunnel crittografato, proteggendo i dati da intrusioni indesiderate. Una VPN IPSEC lo fa usando il protocollo IPSEC per stabilire una connessione e crittografare i pacchetti di dati in transito ed è particolarmente utile per le aziende e le grandi organizzazioni con lavoratori fuori dal retro che necessitano di accesso remoto alle risorse.

Una società potrebbe creare una VPN IPSEC tra un lavoratore remoto’S dispositivo e un server interno, offrendo un dipendente l’accesso sicuro agli stessi sistemi e dati che qualcuno che lavora nel proprio ufficio avrebbe.

Una VPN IPSEC può essere configurata in diversi modi:

- Sito-to-sito. Una VPN dal sito a sito collega due o più reti con un tunnel crittografato. Ciò significa che gli utenti di entrambe le reti possono interagire come se fossero nello stesso spazio.

- Cliente al sito. Le VPN client-to-sito consentono ai singoli dispositivi di connettersi a una rete in remoto. Con questa opzione, un lavoratore remoto può operare sulla stessa rete del resto della loro squadra, anche se non sono’t nella stessa posizione.

- Cliente-Cliente. Il modello VPN client a cliente consente a più dispositivi di connettersi con tunnel crittografati, consentendo la condivisione e le comunicazioni sicure. Va notato che questo metodo viene raramente applicato poiché è difficile da gestire e ridimensionare.

Se tu’Re utilizza una VPN in sito o una VPN ad accesso remoto (client-to-site o client-a-client, ad esempio) la maggior parte delle topologie IPSEC sono dotate di vantaggi e svantaggi.

Vantaggi e svantaggi delle VPN IPSEC

Permettere’s Dogare più da vicino i vantaggi e gli svantaggi di una VPN IPSEC.

Vantaggi di una VPN IPSEC

Una VPN IPSEC offre diversi vantaggi chiave, in particolare per le grandi organizzazioni e le imprese.

- Sicurezza: Una VPN IPSEC fornisce una solida sicurezza di rete crittografando e autenticando i dati mentre viaggia tra i punti sulla rete.

- Flessibilità: Una VPN IPSEC è versatile e può essere configurata per diversi casi d’uso, come il sito a loco, il client-to-site e client-a-client. Questo lo rende una buona opzione per le organizzazioni di tutte le forme e dimensioni.

- Squadre disperse: Se un’organizzazione ha un team distribuito in più posizioni, con lavoratori remoti o più uffici, una VPN IPSEC può collegare senza soluzione di continuità tutte le parti.

Svantaggi di una VPN IPSEC

Naturalmente, l’IPSEC VPN non è privo di svantaggi:

- Riduzione della velocità minore: Una VPN IPSEC aggiunge ulteriori processi di crittografia e autenticazione a una rete, rendendo frazionalmente più lenti i dati, ma questo ha vinto’essere evidente per la maggior parte degli utenti.

- Complessità: Una VPN IPSEC può essere complessa per configurare e risolvere i problemi, che richiede personale IT esperto o supporto esterno.

- Overhead CPU: IPSEC utilizza una grande quantità di potenza di calcolo per crittografare e decrittografare i dati che si muovono attraverso la rete. Questo può degradare le prestazioni della rete.

Come impostare il protocollo VPN IPSEC

Segui i passaggi seguenti per impostare una VPN IPSEC.

- Decidi una topologia VPN. Ciò significa determinare la struttura della VPN (sito-per sito, client-to-site o client a cliente) e l’impostazione degli indirizzi IP e delle maschere di sottorete per ciascun endpoint VPN.

- Scegli un’implementazione IPsec. Un’implementazione IPSEC è la suite software specifica che eseguirai sui sistemi operativi. Esempi di implementazioni IPsec includono Strongswan, Openswan e Libreswan.

- Configurare le impostazioni IPSEC. Stabilire le impostazioni specifiche dell’implementazione, incluso il metodo di autenticazione, l’algoritmo di crittografia e il protocollo di gestione delle chiavi.

- Configurare le impostazioni di rete. Oltre alle tue impostazioni IPSEC, dovrai configurare la rete nel suo insieme per funzionare con una VPN, stabilire indirizzi IP, maschere di sottorete e regole di routing.

- Configurare i firewall. Assicurati che i firewall ad entrambe le estremità della VPN siano impostati per consentire al traffico IPSEC di passare attraverso le loro difese.

- Testare la connessione. Una volta presi tutti i passaggi, assicurati che i dati stiano viaggiando perfettamente attraverso l’IPSEC VPN e risolvere eventuali problemi di connessione.

Qual è la differenza tra una VPN IPSEC e SSL?

Le VPN IPSEC e SSL hanno una differenza principale: l’endpoint di ciascun protocollo. Nella maggior parte dei casi, una VPN IPSEC consente a un utente di connettersi in remoto a una rete e a tutte le sue applicazioni.

D’altra parte, una VPN SSL crea tunnel su app e sistemi specifici su una rete. Ciò limita i modi in cui la VPN SSL può essere utilizzata, ma riduce la probabilità di un endpoint compromesso che porta a una più ampia violazione della rete. Naturalmente, sia una VPN IPsec che SSL possono essere utili, ma quale scegli dipende dalle esigenze e dalla struttura della tua organizzazione.

Nordvpn usa ipsec?

Per macOS (tramite l’App Store) e le versioni iOS, NordVPN utilizza ikev2/ipsec. Questa è una combinazione dei protocolli IPsec e Internet Key Exchange versione 2 (IKEV2). IKEV2/IPSEC consente una connessione VPN sicura, senza compromettere le velocità di Internet.

IKEV2/IPsec è solo un’opzione disponibile per gli utenti NordVPN, tuttavia. NordVPN offre anche il protocollo OpenVPN e Nordlynx, un protocollo basato su Wireguard. Nordlynx fornisce velocità senza rivali, rendendo Nordvpn la VPN più veloce del mondo.

Posso connettermi manualmente al protocollo NordVPN IPSEC?

Sì, puoi connetterti manualmente a NordVPN su tutti i principali sistemi operativi. Per le guide specifiche del sistema operativo, consultare l’elenco seguente.

- Connettersi manualmente su Windows

- Connettersi manualmente su Linux

- Connettersi manualmente su macOS

- Connettersi manualmente su Android

- Connettersi manualmente su iOS

Naturalmente, puoi usare NordVPN senza connetterti manualmente a un protocollo. Basta scaricare l’app, impostare il tuo account e iniziare la navigazione con una maggiore sicurezza e privacy.

La sicurezza online inizia con un clic.

Stai al sicuro con il mondo’S leader VPN

Malcolm Higgins

MalColm – автор контента, специаизирющийй я на кибербезоutato. Имея оыт работы в жжрналистике и увлекаяс цифрв ко конфи cerct то контрол occupa.