VPN usa PPP?

Comprensione del protocollo di tunneling point-to-point (PPTP)

Riepilogo:

– PPTP è un protocollo di tunneling che incapsula i datagrammi del protocollo di rete all’interno di una busta IP.

– PPTP consente agli utenti di connettersi a un server RAS da qualsiasi punto su Internet e avere la stessa autenticazione, crittografia e accesso LAN azienda.

– Comporre in un ISP che supporta PPTP richiede un Windows NT 4 abilitato PPTP.0 RAS Server, uno switch di accesso remoto che supporta PPTP e il servizio PPTP abilitato per l’account dell’utente.

Punti chiave:

1. Pptp e ras: PPTP ruota attorno a Microsoft Ras per Windows NT. RAS consente a un amministratore di rete di impostare un server Windows NT con una banca modem come punto di comando per gli utenti remoti.

2. Incapsulamento IP: PPTP incapsula i datagrammi del protocollo di rete all’interno di una busta IP, consentendo di instradare protocolli diversi su un mezzo solo IP come Internet.

3. Funzionalità VPN: PPTP e RAS utilizzano metodi di autenticazione e crittografia per creare una rete privata virtuale, fornendo agli utenti la stessa autenticazione, crittografia e accesso LAN come composizione direttamente nel server RAS.

4. Due scenari comuni: Il primo scenario prevede che un utente remoto si compone in un ISP con un interruttore di accesso remoto abilitato PPTP che si collega al server RAS. Il secondo scenario coinvolge un utente che si collega a un ISP che non offre PPTP e iniziando la connessione PPTP sul proprio computer client.

5. Comporre in un ISP che supporta PPTP: Richiede un Windows NT 4 abilitato PPTP.0 RAS Server, uno switch di accesso remoto che supporta PPTP e il servizio PPTP abilitato per l’account dell’utente.

6. Comporre in un ISP che non supporta PPTP: Gli ISP devono utilizzare switch di accesso remoto che supportano PPTP per offrire il supporto PPTP agli utenti.

Domande:

- Cos’è pptp? PPTP è un protocollo di tunneling che incapsula i datagrammi del protocollo di rete all’interno di una busta IP.

- Come funziona PPTP? PPTP ruota attorno a Microsoft RAS per Windows NT, consentendo agli utenti di connettersi a un server RAS da qualsiasi punto su Internet e avere la stessa autenticazione, crittografia e accesso LAN come se stessero commentando direttamente in esso.

- Quali sono i vantaggi dell’incapsulamento IP? L’incapsulamento IP consente di instradare diversi protocolli su un mezzo solo IP, come Internet.

- Qual è lo scopo di RAS? RAS consente a un amministratore di rete di impostare un server Windows NT con una banca modem come punto di comando per gli utenti remoti.

- In che modo PPTP fornisce la funzionalità VPN? PPTP e RAS utilizzano metodi di autenticazione e crittografia per creare una rete privata virtuale, fornendo agli utenti la stessa autenticazione, crittografia e accesso LAN come composizione direttamente nel server RAS.

- Quali sono i due scenari comuni per VPN PPTP? Il primo scenario prevede che un utente remoto si compone in un ISP con un interruttore di accesso remoto abilitato PPTP che si collega al server RAS. Il secondo scenario coinvolge un utente che si collega a un ISP che non offre PPTP e iniziando la connessione PPTP sul proprio computer client.

- Ciò che è necessario per comporre un ISP che supporta PPTP? Richiede un Windows NT 4 abilitato PPTP.0 RAS Server, uno switch di accesso remoto che supporta PPTP e il servizio PPTP abilitato per l’account dell’utente.

- Cosa deve avere un ISP per supportare PPTP? Un ISP deve utilizzare uno degli switch di accesso remoto che supportano PPTP.

- Qual è il ruolo di un interruttore di accesso remoto in PPTP? L’interruttore di accesso remoto facilita la connessione PPTP tra il computer client dell’utente e il server RAS.

- PPTP può essere utilizzato con qualsiasi protocollo di rete? Sì, PPTP può trasportare più protocolli, tra cui TCP/IP, Netbeui e IPX/SPX.

- In che modo PPTP fornisce sicurezza? PPTP utilizza metodi di autenticazione e crittografia per garantire una comunicazione sicura tra l’utente e il server RAS.

- Quali sono i vantaggi dell’utilizzo di PPTP rispetto ad altri protocolli di tunneling? PPTP è ampiamente compatibile e disponibile su vari sistemi operativi, tra cui Windows, iOS, Mac e Android.

- PPTP può essere utilizzato per l’accesso remoto alle reti aziendali? Sì, PPTP consente agli utenti di connettersi a un server RAS e di avere la stessa autenticazione, crittografia e accesso LAN come se si stessero commentando direttamente in esso.

- In che modo PPTP differisce da L2TP/IPSEC? L2TP/IPSEC offre una sicurezza migliore rispetto a PPTP, fornendo funzionalità aggiuntive come la crittografia a 256 bit.

- PPTP può essere utilizzato su Internet? Sì, PPTP consente agli utenti di connettersi a un server RAS da qualsiasi punto su Internet.

Risposte dettagliate:

1. PPTP sta per il protocollo di tunneling point-to-point. È un protocollo di tunneling che incapsula i datagrammi del protocollo di rete all’interno di una busta IP. Questo incapsulamento consente di instradare diversi protocolli su un mezzo solo IP come Internet.

2. PPTP funziona ruotando attorno a Microsoft Ras (Remote Access Server) per Windows NT. RAS consente a un amministratore di rete di impostare un server Windows NT con una banca modem come punto di comando per gli utenti remoti. L’autenticazione per gli utenti RAS avviene sul server NT e una sessione di rete viene impostata utilizzando il protocollo PPP (protocollo punto-punto). Attraverso la connessione PPP, tutti i protocolli consentiti da RAS possono essere trasportati, tra cui TCP/IP, Netbeui e IPX/SPX. Ciò consente agli utenti di avere la stessa autenticazione, la crittografia e l’accesso alla LAN aziendale come se fossero direttamente connessi alla LAN aziendale.

3. L’incapsulamento IP è un vantaggio chiave di PPTP. Consente a diversi protocolli di essere instradati su un mezzo solo IP, come Internet. Quando un pacchetto è incapsulato con PPTP, qualsiasi router o macchina che lo incontra da quel momento in poi lo tratterà come un pacchetto IP. Ciò consente il routing di molti protocolli diversi attraverso una rete solo IP, aumentando la compatibilità e la flessibilità.

4. RAS, o server di accesso remoto, è un componente chiave di PPTP. Consente a un amministratore di rete di impostare un server Windows NT con una banca modem come punto di comando per utenti remoti. RAS gestisce l’autenticazione degli utenti, stabilisce sessioni di rete utilizzando PPP e consente il trasporto di vari protocolli, come TCP/IP, Netbeui e IPX/SPX. Questa funzionalità è essenziale per fornire agli utenti la stessa autenticazione, crittografia e accesso alla LAN come se si stessero commentando direttamente nella LAN aziendale.

5. PPTP fornisce funzionalità VPN (Virtual Private Network) utilizzando metodi di autenticazione e crittografia per creare una connessione di rete sicura e privata su Internet. Quando un utente si compone in un ISP che supporta PPTP, viene stabilita una sessione PPTP tra l’interruttore di accesso remoto dell’ISP e il server NT dell’ufficio aziendale. Questa sessione PPTP incapsula la sessione PPP dell’utente, fornendo una connessione sicura. Attraverso la sessione PPTP, l’utente ottiene l’accesso ai protocolli consentiti da RAS, facendolo apparire effettivamente come se fossero direttamente connessi alla LAN aziendale.

6. Esistono due scenari comuni per VPN PPTP. Il primo scenario prevede che un utente remoto si compone in un ISP con un interruttore di accesso remoto abilitato PPTP che si collega al server RAS. In questo scenario, la sessione PPP dell’utente viene tunnel attraverso il flusso PPTP e ottengono l’accesso ai protocolli consentiti da RAS. Il secondo scenario coinvolge un utente che si collega a un ISP che non offre PPTP. In questo caso, l’utente deve avviare la connessione PPTP sulla macchina client, stabilendo un tunnel sicuro sul server RAS su Internet.

7. Per comporre un ISP che supporta PPTP, sono necessarie tre cose. In primo luogo, la rete con cui l’utente desidera stabilire una VPN deve avere una Windows NT 4 abilitata per PPTP.0 RAS Server. Ciò significa che il protocollo PPTP è installato e le porte di dial-up VPN sono impostate in RAS. Il server deve anche essere accessibile da Internet. In secondo luogo, l’ISP deve utilizzare un interruttore di accesso remoto che supporta PPTP, come la serie Ascend Max 4000 o una U.S. Robotica Totale Control Enterprise Network Hub. Infine, l’ISP deve offrire al servizio PPTP agli utenti e abilitarlo per l’account dell’utente.

8. Se un ISP non supporta PPTP, non sarà in grado di fornire supporto PPTP agli utenti. Per offrire il supporto PPTP, un ISP deve utilizzare uno degli switch di accesso remoto che supportano PPTP, come la serie Ascend Max 4000 o una U.S. Robotica Totale Control Enterprise Network Hub. Questi switch consentono all’ISP di stabilire connessioni PPTP con server RAS e fornire funzionalità VPN agli utenti.

9. Lo switch di accesso remoto svolge un ruolo cruciale nella connessione PPTP. È responsabile della facilitazione della sessione PPTP tra la macchina client dell’utente e il server RAS. Quando un utente avvia una chiamata PPTP al proprio ISP, l’interruttore di accesso remoto stabilisce la connessione PPTP con il server RAS, incapsulando la sessione PPP dell’utente. Garantisce una comunicazione sicura e consente all’utente di ottenere l’accesso alla rete aziendale come se fosse direttamente connesso.

10. Sì, PPTP può trasportare più protocolli. I protocolli consentiti da RAS, come TCP/IP, Netbeui e IPX/SPX, possono essere tutti trasportati tramite la connessione PPTP. Ciò consente agli utenti di utilizzare vari protocolli di rete sul tunnel PPTP, fornendo flessibilità e compatibilità.

11. PPTP fornisce sicurezza tramite autenticazione e metodi di crittografia. Quando un utente avvia una connessione PPTP, viene autenticato dal server RAS utilizzando il proprio nome utente e password. Ciò garantisce che solo gli utenti autorizzati possano stabilire una connessione. Inoltre, PPTP supporta la crittografia dei dati trasmessi sul tunnel, proteggendolo da accesso non autorizzato.

12. PPTP offre diversi vantaggi rispetto ad altri protocolli di tunneling. In primo luogo, è ampiamente compatibile e disponibile su vari sistemi operativi, tra cui Windows, iOS, Mac e Android. Questo lo rende accessibile a una vasta gamma di utenti. In secondo luogo, PPTP è relativamente facile da configurare e utilizzare, rendendolo adatto sia per gli utenti alle prime armi ed esperti. Tuttavia, vale la pena notare che il PPTP è considerato meno sicuro di alcuni altri protocolli e alternative come L2TP/IPsec sono spesso raccomandate per una migliore sicurezza.

13. Sì, PPTP può essere utilizzato per l’accesso remoto alle reti aziendali. Gli utenti possono connettersi a un server RAS da qualsiasi punto su Internet utilizzando PPTP e avere la stessa autenticazione, crittografia e accesso LAN come se si stessero commentando direttamente in esso. Ciò consente ai lavoratori remoti di accedere in modo sicuro alle risorse aziendali, migliorando la produttività e la flessibilità.

14. L2TP/IPSEC è un altro protocollo di tunneling che offre una sicurezza migliore di PPTP. Contrariamente alla sicurezza relativamente debole di PPTP, L2TP/IPSEC fornisce ulteriori funzionalità di sicurezza come la crittografia a 256 bit. È quasi compatibile come PPTP, essere disponibile su Windows, iOS, Mac e Android. Mentre entrambi i protocolli hanno uno scopo simile, L2TP/IPSEC è spesso raccomandato agli utenti che danno la priorità alla sicurezza più forte.

15. Sì, PPTP può essere utilizzato su Internet. Gli utenti possono connettersi a un server RAS da qualsiasi punto su Internet utilizzando PPTP. Complicando un ISP che supporta PPTP o avviando la connessione PPTP sul proprio computer client, gli utenti possono stabilire un tunnel sicuro sul server RAS su Internet e ottenere l’accesso alla rete aziendale.

Comprensione del protocollo di tunneling point-to-point (PPTP)

Il protocollo L2TP/IPSEC offre una migliore sicurezza di PPTP. In questo caso, IPSEC fornisce ulteriori funzionalità di sicurezza come la crittografia a 256 bit. È quasi altrettanto compatibile quanto PPTP, essendo disponibile su Windows, iOS, Mac e Android.

Network private virtuali, seconda edizione di

Ottenere pieno accesso a Network private virtuali, seconda edizione e 60k+ altri titoli, con una prova gratuita di 10 giorni di O’Reilly.

Ci sono anche eventi dal vivo, corsi curati dal ruolo professionale e altro ancora.

Come funziona PPTP

Come protocollo di tunneling, PPTP incapsula datagrammi di protocollo di rete all’interno di una busta IP. Dopo che il pacchetto è stato incapsulato, qualsiasi router o macchina che lo incontra da quel momento in poi lo tratterà come un pacchetto IP. Il vantaggio dell’incapsulamento IP è che consente di instradare molti protocolli diversi su un mezzo solo IP, come Internet.

La prima cosa da capire su PPTP è che ruota attorno a Microsoft Ras per Windows NT. RAS consente a un amministratore di rete di impostare un server Windows NT con una banca modem come punto di comando per gli utenti remoti. L’autenticazione per gli utenti RAS avviene sul server NT e una sessione di rete viene impostata utilizzando il protocollo PPP. Attraverso la connessione PPP, tutti i protocolli consentiti da RAS possono essere trasportati: TCP/IP, Netbeui e IPX/SPX. Agli utenti RAS sembra come se loro’essere direttamente connesso alla LAN aziendale; Non notano alcuna differenza tra RAS tramite dial-in diretto e RA su Internet.

PPTP è stato progettato per consentire agli utenti di connettersi a un server RAS da qualsiasi punto su Internet e avere comunque la stessa autenticazione, crittografia e accesso LAN aziendale loro’d avere dal comporre direttamente in esso. Invece di comporre un modem collegato al server RAS, gli utenti finali si compongono nei loro ISP e utilizzano PPTP per impostare un “chiamata” al server su Internet. PPTP e Ras utilizzano metodi di autenticazione e crittografia per creare una rete privata virtuale.

Esistono due scenari comuni per questo tipo di VPN: nel primo, un utente remoto si sta componendo in un ISP con un interruttore di accesso remoto abilitato PPTP che si collega al server RAS; Nel secondo, l’utente si sta connettendo a un ISP che non lo fa’T offrire PPTP e deve avviare la connessione PPTP sul proprio computer client.

Comporre un ISP che supporta PPTP

Comporre in un ISP che supporta PPTP richiede tre cose:

- La rete con cui si desidera stabilire una VPN deve avere una finestra abilitata PPTP NT 4.0 RAS Server. Di “Abilitato per PPTP” Intendiamo che il protocollo PPTP è installato e ci sono porte di dial-up VPN impostate in RAS. Il server deve anche essere accessibile da Internet.

- Il tuo ISP deve utilizzare un interruttore di accesso remoto che supporta PPTP, come la serie Ascend Max 4000 o una U.S. Robotica Totale Control Enterprise Network Hub. (Insieme, questi due prodotti costituiscono una parte significativa del mercato hardware del dial-up ISP.)

- Il tuo ISP deve effettivamente offrire al servizio PPTP agli utenti e deve abilitarlo per il tuo account.

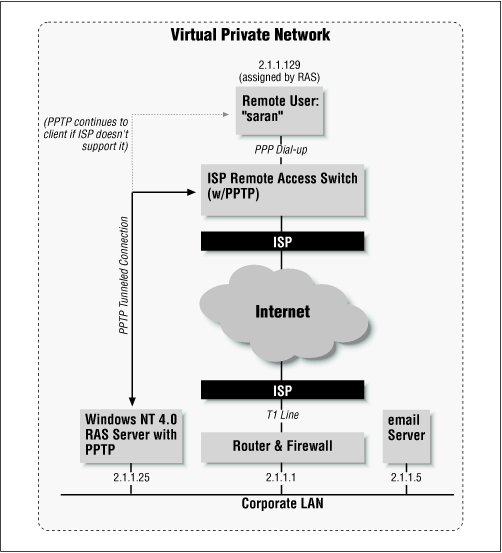

Per offrire uno scenario tipico, un ufficio aziendale centrale a Denver ha creato un Windows NT 4.0 server in esecuzione PPTP e RAS. Un gestore delle vendite di nome Sara N. è in una conferenza ad Atlanta e desidera comporre la rete aziendale per controllare la sua e -mail e copiare una presentazione dalla sua macchina desktop. Il suo sistema remoto è un computer portatile Windows 95 con un 28.Modem da 8kbps. Lei’è ovviamente fuori dall’area di composizione locale del suo ufficio, ma ha un account attraverso un ISP nazionale che supporta PPTP attraverso il loro u.S. Switch di accesso remoto robotico. All’ISP è stato detto all’indirizzo IP del server RAS a Sara n.’S Azienda Office, e lo ha aggiunto al suo profilo utente. L’indirizzo IP è 2.1.1.60.

Quando il responsabile delle vendite si compara nel suo ISP abilitato per PPTP, si verificano i seguenti eventi:

- Sara n. avvia una chiamata nel suo ISP’s pop usando Microsoft’S Retworking a dial-up. Lei accede al suo nome utente, “Saran.” In questo modo inizia una sessione PPTP tra l’ISP’S Switch di accesso remoto e l’ufficio aziendale’Server S nt, il cui indirizzo IP è specificato in Sara n.’S Profilo utente come 2.1.1.60.

- Sara n.’La sessione S PPP viene tunnel attraverso il flusso PPTP e il server NT RAS autentica il suo nome utente e la sua password e inizia la sua sessione PPP. In sostanza, tutto ciò avviene proprio come se stesse commentando il server RAS tramite un modem direttamente connesso.

- La sessione PPTP può quindi tunnel i protocolli che gli utenti non sono autorizzati a utilizzare. In Sara n.’S Case, TCP/IP è uno di quei protocolli e il server NT RAS assegna alla sua macchina l’indirizzo IP aziendale interno di 2.1.1.129.

Guardando la Figura 4-1, puoi seguire questi eventi e vedere dove il cliente’La sessione di PPP (Original Point-to-Point Protocol) è incapsulata dal tunnel PPTP. Questa cifra è una versione semplificata di come appare la topologia effettiva: i router presso l’ISP e la LAN aziendale, per esempio, sono stati rimossi.

Figura 4-1. Comporre un ISP che supporta PPTP

Una volta completato il PPTP e il responsabile delle vendite è autenticato, ha accesso alla rete aziendale come se fosse sulla LAN. Può quindi controllare la sua e -mail e accedere ai file sulla sua macchina desktop utilizzando la condivisione di file.

Comporre in un ISP che non lo fa’t Supportare PPTP

Affinché un ISP supporti PPTP, devono utilizzare uno degli switch di accesso remoto che abbiamo menzionato all’inizio di questo capitolo. Non tutti gli ISP utilizzano quei marchi di switch di accesso remoto e alcuni non’t usare questi dispositivi. Invece potrebbero utilizzare i modem collegati a una scheda seriale multiport in un sistema UNIX o in qualche altro dispositivo del server terminale. Altri potrebbero avere l’hardware appropriato, ma scelgono di non implementare PPTP perché non’T Vuoi essere costretto a fare supporto tecnico per le connessioni a tunnel. Qualunque sia la ragione, lì’è una possibilità che il tuo ISP non possa offrire PPTP; Tuttavia, questo non lo fa’T significa che puoi’t usarlo.

Questo scenario richiede due cose: in primo luogo, devi di nuovo avere un Windows NT 4.0 Server RAS con PPTP installato sulla rete e deve essere accessibile da Internet; In secondo luogo, la tua workstation di Windows NT, la macchina client di Windows 95 o Windows 98 deve avere il protocollo PPTP e il networking di dial-up installato.

Noi’Usterà Sara n. Anche per questo esempio. Questa volta, tuttavia, lei’S composto in un ISP che non lo fa’t Supportare PPTP. Inoltre, lei’S in esecuzione Windows NT 4.0 Workstation sul suo computer portatile. La sequenza di eventi per una sessione di tunneling con un fornitore non abilitato per PPTP è la seguente:

- Sara compone il suo ISP utilizzando un profilo di rete dial-up per il suo account e stabilisce una connessione PPP standard.

- Dopo che la connessione PPP è stata effettuata, Sara utilizza nuovamente il networking di dial-up per “comporre” nel server RAS PPTP presso l’ufficio aziendale. In questo profilo dial-up, tuttavia, mette l’indirizzo IP del server RAS, 2.1.1.60, nel campo Numero di telefono e seleziona il dispositivo di composizione per essere una porta VPN impostata tramite reti dial-up (noi’Spiega nel capitolo 5 come impostare questo).

- Una connessione PPTP viene effettuata tramite Sara’Connessione S PPP su Internet e sul server RAS. Il server RAS la accede quindi alla rete aziendale utilizzando il nome utente e la password che ha fornito. Il server RAS le assegna l’indirizzo IP interno di 2.1.1.129, e le viene quindi concesso l’accesso alla rete aziendale.

La Figura 4-2 mostra come la seconda chiamata PPTP viene incapsulata attraverso la connessione PPP iniziale all’ISP.

Figura 4-2. Connettersi a un server RAS aziendale tramite un ISP che non lo fa’t Supportare PPTP

Ancora una volta, una volta effettuata la connessione PPTP, Sara n. avrà accesso alla LAN aziendale proprio come se fosse collegata ad essa tramite una scheda di rete o una connessione RAS di dial-up.

Dove PPTP si inserisce nel nostro scenario

Nella Figura 4-3 abbiamo una rappresentazione di una rete di ufficio aziendale con una connessione T1 a Internet. Il router che si collega a Internet è anche un firewall di filtrazione dei pacchetti. Utente sara n. vuole controllare la sua e-mail aziendale e sta componendo il suo ISP, che utilizza uno switch di accesso remoto abilitato per PPTP. Dopo che si è connessa allo switch, avvia una chiamata PPTP al server RAS specificato nel suo profilo utente. In questa figura, una linea leggermente ombreggiata estende la sessione PPTP al client, piuttosto che solo allo switch di accesso remoto. Sara usa questa riga quando deve comporre un ISP che non lo fa’T supporta PPTP e avvia la sessione PPTP sulla sua workstation con una seconda chiamata RAS.

Figura 4-3. Un diagramma completo di una connessione PPTP su Internet

Sul router aziendale e del firewall, la porta TCP/IP su cui PPTP crea una presa (1723) deve essere aperta al traffico sia in entrata che in uscita. Se il resto della rete è protetto da un firewall che si distingue in entrata e in uscita tra il traffico Internet, viene stabilito un unico punto di ingresso alla LAN, che è protetto dall’autenticazione basata sull’utente.

Dissione di un pacchetto PPTP

La tecnica di incapsulamento PPTP si basa su un altro standard Internet chiamato protocollo GRE (GREACO ROUTNING), che può essere utilizzato per tunnel i protocolli su Internet. (Se tu’Ti interessa, vedi RFCS 1701 e 1702.) La versione PPTP, nota come GREV2, aggiunge estensioni per funzionalità specifiche come ID chiamata e velocità di connessione.

Un pacchetto PPTP è costituito da un’intestazione di consegna, un’intestazione IP, un’intestazione GREV2 e il pacchetto di payload. L’intestazione di consegna è il protocollo di inquadratura per qualsiasi mezzo in cui il pacchetto stia viaggiando, sia’S Ethernet, Frame Relay o PPP. L’intestazione IP contiene informazioni essenziali per il datagramma IP, come la lunghezza del pacchetto e gli indirizzi di origine e destinazione. L’intestazione GREV2 contiene informazioni sul tipo di pacchetto incapsulato, nonché dati specifici per PPTP che riguardano la connessione tra client e server. Infine, il pacchetto di payload è il datagramma incapsulato stesso. Nel caso di PPP, questo datagramma è i dati di sessione PPP originali che vengono inviati tra il client e il server e al suo interno possono essere pacchetti IP, IPX o NetBeui. La Figura 4-4 illustra gli strati di incapsulamento PPTP.

Figura 4-4. I quattro strati di un pacchetto PPTP trasportati su Internet

Il processo di incapsulamento

Il processo di incapsulamento per un utente che compone un ISP che supporta PPTP è il seguente:

- L’utente si compone nell’ISP’S Interruttore di accesso remoto utilizzando PPP. Tra il client e i pacchetti PPP di flusso di accesso di accesso remoto che sono circondati dai frame specifici del protocollo PPP da consegnare.

- All’interruttore, i frame specifici per media sono rimossi e la chiamata innesca l’interruttore di accesso remoto per aprire una sessione di tunneling PPTP su Internet tra se stesso e il server NT RAS abilitato PPTP specificato nell’utente’profilo s. L’interruttore di accesso remoto incapsula il pacchetto di payload PPP all’interno di un’intestazione GREV2, quindi un’intestazione IP. Infine, il pacchetto ottiene un’intestazione di consegna prima di uscire dall’interruttore. In tutto il pacchetto’S Viaggio, l’intestazione di consegna può cambiare a seconda del tipo di media attraverso il quale viene inviato il pacchetto. Ad esempio, può passare da Ethernet, per inquadrare il relè, di nuovo Ethernet, a PPP su ISDN e ad Ethernet ancora una volta prima di raggiungere finalmente la sua destinazione sul server RAS.

- Il server RAS tratta la connessione PPTP in arrivo come una chiamata in arrivo, proprio come se stesse arrivando su un modem. Si toglie l’intestazione di consegna, l’intestazione IP e l’intestazione GREV2 dal pacchetto di payload. Quindi gestisce la connessione PPP come normalmente se l’utente arrivasse su una connessione modem. Il server RAS convalida il client PPP utilizzando qualsiasi metodo di autenticazione richiesto sul server RAS: autenticazione crittografata Microsoft, autenticazione crittografata o qualsiasi tipo di autenticazione (incluso Clear Testo).

- Prima che i pacchetti dal client raggiungano la LAN, l’inquadratura PPP viene rimosso dai datagrammi IP, Netbeui o IPX allegati. La Figura 4-5 è un diagramma di quegli strati di protocollo che sono attivi durante ciascuna parte della connessione per il composizione in ISP che supportano PPTP.

Figura 4-5. Livelli di protocollo attivo durante una connessione PPTP

Sicurezza PPTP

Come la maggior parte dei sistemi di sicurezza, PPTP ha due componenti: autenticazione per prevenire connessioni improprie e crittografia per i dati inviati una volta che la connessione è stata stabilita.

Metodi di autenticazione RAS

PPTP utilizza l’autenticazione di Windows NT RAS. Le scelte per i diversi tipi di autenticazione che il server RAS può accettare si trovano nelle proprietà RAS in “Impostazioni di crittografia.” Questa impostazione consente di specificare il livello di autenticazione che il server RAS eseguirà contro il client’S tentativo di accesso. Questa sezione discute le opzioni che hai: autenticazione crittografata standard, autenticazione crittografata Microsoft- e consentendo qualsiasi tipo di autenticazione. La tua scelta determinerà quanto sarà sicura la tua VPN.

Accetta l’autenticazione crittografata

L’autenticazione crittografata in RAS è in realtà lo standard di autenticazione Internet noto come CAP (protocollo di autenticazione Handshake Challenge). CAP è descritto in RFC 1994 come un’estensione a PPP in cui le password di testo chiaro non vengono passate tra il client e il server. Invece, sia il client che il server hanno una password concordata, chiamata a “segreto,” che non viene mai inviato tramite il link non crittografato. Qui’S Come si verifica l’autenticazione Cap:

- Il server “sfide” il client si identifica quando il client cerca di connettersi.

- Il cliente invia il segreto tramite un algoritmo di hashing a senso unico, RSA’S md5. L’algoritmo utilizza formule matematiche e fattori casuali per elaborare un valore di hash. “Senso Unico” significa che il valore hash non può essere invertito negli elementi originali e l’uso di elementi casuali significa che qualcuno che annusa la connessione avrà meno probabilità di vedere lo stesso valore due volte. Il valore hash viene inviato attraverso la connessione al server.

- Il server confronta il valore che il server ha inviato al proprio calcolo del valore hash. Se i due valori corrispondono, la connessione è autenticata. In caso contrario, la connessione viene terminata.

Un altro vantaggio di Chap è che questo processo di autenticazione può avvenire più volte nel corso di una connessione. Ciò limita la probabilità di essere urtato e avere un impostore “dirottare” la tua connessione.

Nel caso di PPTP, il segreto è la password che l’utente utilizza per accedere al dominio NT, che è anche noto dal server RAS (direttamente o tramite i servizi di dominio NT).

Accetta l’autenticazione crittografata Microsoft

L’autenticazione crittografata Microsoft è anche nota come MS-CHAP. MS-CHAP esegue RSA’S Md4 Hash, così come la tecnica Des Hashing. I client Windows 95/98 e Windows NT RAS utilizzano l’hash MD4, che non’T richiede password di testo chiaro sul client o sul server. DES consente la compatibilità all’indietro con client RAS più vecchi come Windows per i gruppi di lavoro 3.11 e ras 1.1a. Altrimenti, MS-Chap funziona allo stesso modo di CAP. Lo svantaggio principale di MS-Chap è che non tutte le piattaforme hanno un client PPP che lo supporta. Se i tuoi utenti remoti sono tutti sui sistemi Windows, tuttavia, esso’s il miglior protocollo da usare. Inoltre, è necessario utilizzarlo per ottenere il vantaggio aggiuntivo della crittografia del flusso di dati su PPTP. Noi’Spiegare perché nella sezione sulla crittografia dei dati.

Accetta qualsiasi autenticazione, incluso un testo chiaro

L’accettazione di qualsiasi autenticazione, incluso il testo chiaro, significa che il server RAS accetterà MS-CHAP, CAP o Protocollo di autenticazione password (PAP). Pap è stato a lungo un modo comune per autenticare una connessione PPP. In effetti, la maggior parte degli ISP utilizza l’autenticazione PAP per le loro connessioni di dial-up PPP. Il suo inconveniente principale è che invia la password tramite la connessione in un testo chiaro, il che significa che qualcuno che monitora la connessione tra client e server potrebbe essere in grado di vedere lo scambio di accesso, quindi accedere in seguito come quella persona. Il PAP è un metodo di autenticazione inadatto per una VPN, poiché l’autenticazione sicura su una rete pubblica è una VPN’O obiettivo primario. Esso’S Pertanto ha suggerito di richiedere l’autenticazione Chap o MS-Chap sul server PPTP. Se i tuoi utenti remoti si trovano su piattaforme varie, potresti scoprire che non tutti i client su ogni piattaforma supportano l’autenticazione CAP o MS-Chap. Se potete’T Trova un’implementazione di TAP per un determinato sistema operativo, potresti essere costretto ad accettare password di testo chiare.

Crittografia dei dati

Nelle proprietà RAS per Windows NT, tu’Trova una casella di controllo per richiedere la crittografia dei dati per la connessione RAS. Questa opzione renderà tutti i dati che attraversano il flusso di connessione illeggibile a un intercettore. La casella può essere verificata solo se è anche selezionata l’opzione per richiedere l’autenticazione crittografata Microsoft, il che significa che è possibile utilizzarla solo se si è’è anche usando MS-Chap. Il motivo è che il valore generato dall’hash MD4 viene utilizzato dal client e dal server RAS per derivare una chiave di sessione per la crittografia. L’algoritmo di crittografia utilizzato è RSA’S RC4, con una chiave di sessione a 40 bit.

Come abbiamo detto nel capitolo 2, u.S. Le leggi sulle esportazioni impediscono la distribuzione di cifre che possono utilizzare le chiavi di sessione superiori a 40 bit. D’altra parte, le chiavi di 40 bit sono spesso considerate troppo vulnerabili per la trasmissione di dati sicuri su Internet. Al fine di soddisfare la domanda di migliori metodi di crittografia, Microsoft ha incluso un 128 bit “forte” Modulo di crittografia in un u.S.-Solo versione del loro servizio 3 per Windows NT 4.0.

Ottenere Network private virtuali, seconda edizione ora con la o’Piattaforma di apprendimento Reilly.

O’I membri di Reilly sperimentano libri, eventi dal vivo, corsi curati dal ruolo lavorativo e altro da O’Reilly e quasi 200 migliori editori.

Comprensione del protocollo di tunneling point-to-point (PPTP)

Riepilogo: PPTP (Point-to-Point Tunneling Protocol (PPTP) è un protocollo di rete che consente il trasferimento sicuro di dati da un client remoto a un server Enterprise privato creando una rete privata virtuale (VPN) attraverso le reti di dati basate su TCP/IP. PPTP supporta reti private virtuali su richiesta, multi-protocollo su reti pubbliche, come Internet.

Contenuti

introduzione

PPTP (Point-to-Point Tunneling Protocol (PPTP) è un protocollo di rete che consente il trasferimento sicuro dei dati da un client remoto a un server enterprise privato creando una rete privata virtuale (VPN) attraverso le reti di dati basate su TCP/IP. PPTP supporta reti private virtuali su richiesta, multi-protocollo su reti pubbliche come Internet.

La tecnologia di networking di PPTP è un’estensione del protocollo punto-punto di accesso remoto definito nel documento dalla Task Force di ingegneria Internet (IETF) intitolata “Il protocollo punto-punto per la trasmissione di datagrammi multi-protocol. PPTP è un protocollo di rete che incapsula i pacchetti PPP in datagrammi IP per la trasmissione su Internet o altre reti pubbliche basate su TCP/IP. Il PPTP può essere utilizzato anche in networking privato da LAN-a-LAN.

L’estensione PPTP di PPP è spiegata nel documento intitolato “Protocollo di tunneling point -to -point”, PPTP Draft -Itf – PPEXT – PPTP – 00.Testo. Una bozza di questo documento è stata presentata all’IETF nel giugno 1996 dalle società del forum PPTP, che include Microsoft Corporation, Ascend Communications, 3Com/Primary Access, ECI Telematics e US Robotics.

NOTA �� Internet Draft Documents dovrebbe essere considerato come “lavori in corso.”Vedi www.ietf.org/) per copie di bozze di Internet e RFC menzionati in questo documento. Per ulteriori informazioni su PPTP, visitare il nostro sito web all’indirizzo www.Microsoft.com/ntserver/. Vedi l’argomento “Comunicazioni di rete e telefonia” sotto “tutto. “

PPTP e Secure, Virtual Private Networking (VPN)

PPTP e networking privato virtuale

Il protocollo PPTP è incluso con Windows Nt’s Server versione 4.0 e Windows NT Workstation versione 4.0 sistemi operativi. I computer che eseguono questi sistemi operativi possono utilizzare il protocollo PPTP per connettersi in modo sicuro a una rete privata come client di accesso remoto utilizzando una rete di dati pubblici come Internet. In altre parole, PPTP abilita reti private virtuali su richiesta su Internet o altre reti di dati basate su TCP/IP pubbliche. PPTP può anche essere utilizzato dai computer connessi a una LAN per creare una rete privata virtuale attraverso la LAN.

Una caratteristica importante nell’uso di PPTP è il suo supporto per la rete privata virtuale utilizzando reti telefoniche a commutazione pubblica (PSTNS). PPTP semplifica e riduce il costo di distribuzione di una soluzione di accesso remoto a livello aziendale per utenti remoti o mobili perché fornisce comunicazioni sicure e crittografate su linee telefoniche pubbliche e Internet. PPTP elimina la necessità di server di comunicazione costosi, in leasing o privati dedicati alle imprese perché è possibile utilizzare PPTP su linee PSTN.

Nota�� Non è necessario il server di accesso di rete per creare un tunnel PPTP quando si utilizza un client PPTP collegato a una LAN per connettersi a un server PPTP collegato alla stessa LAN.

La sezione seguente descrive un tipico scenario PPTP usando questi computer, spiega come si relazionano tra loro e definisce pienamente ciascuno di questi componenti.

Tipico scenario PPTP

Una distribuzione tipica di PPTP inizia con un client PPTP remoto o mobile che necessita di accesso a una LAN aziendale privata utilizzando un fornitore di servizi Internet locale (ISP). Client che utilizzano computer che eseguono Windows NT Server versione 4.0 o Windows NT Workstation versione 4.0 Utilizzare il networking dial-up e il protocollo di accesso remoto per connettersi a un ISP.

Il client si collega a un server di accesso di rete (NAS) presso la funzione ISP. (I server di accesso alla rete sono anche indicati come processori front-end (FEPS), server dial-in o server Point-of-Presence (POP).) Una volta connesso, il client può inviare e ricevere pacchetti su Internet. Il server di accesso di rete utilizza il protocollo TCP/IP per tutto il traffico su Internet.

Dopo che il client ha effettuato la connessione PPP iniziale all’ISP, viene effettuata una seconda chiamata di rete dial-up sulla connessione PPP esistente. I dati inviati utilizzando questa seconda connessione sono sotto forma di datagrammi IP che contengono pacchetti PPP, indicati come pacchetti PPP incapsulati.

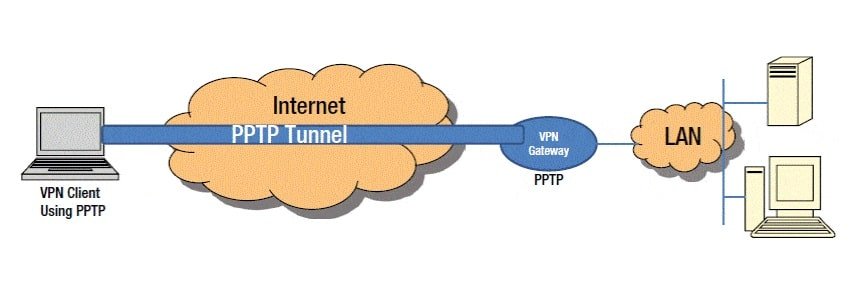

La seconda chiamata crea la connessione VPN (VPN) Virtual Private Networking) a un server PPTP sulla LAN Enterprise Private, questo viene definito tunnel . Questo è mostrato nella figura seguente:

Figura 1. Il tunnel PPTP

Il tunneling è il processo di invio di pacchetti a un computer su una rete privata instradandoli su un’altra rete, come Internet. Gli altri router di rete non possono accedere al computer che si trova sulla rete privata. Tuttavia, il tunneling consente alla rete di routing di trasmettere il pacchetto a un computer intermedia, come un server PPTP, che è collegato sia alla rete di routing che alla rete privata. Sia il client PPTP che il server PPTP utilizzano il tunneling per instradare in modo sicuro i pacchetti su un computer sulla rete privata utilizzando router che conoscono solo l’indirizzo del server di intermediario privato.

Quando il server PPTP riceve il pacchetto dalla rete di routing, lo invia attraverso la rete privata al computer di destinazione. Il server PPTP lo fa elaborando il pacchetto PPTP per ottenere il nome del computer di rete privato o le informazioni sull’indirizzo nel pacchetto PPP incapsulato. Si noti che il pacchetto PPP incapsulato può contenere dati multi-protocolli come protocolli TCP/IP, IPX o NetBeui. Poiché il server PPTP è configurato per comunicare attraverso la rete privata utilizzando i protocolli di rete privati, è in grado di leggere pacchetti multi-protocolli.

La figura seguente illustra il supporto multi-protocollo integrato in PPTP. Un pacchetto inviato dal client PPTP al server PPTP passa attraverso il tunnel PPTP a un computer di destinazione sulla rete privata.

figura 2. Collegamento di un client PPTP in rete dial-up alla rete privata

PPTP incapsula i pacchetti PPP crittografati e compressi in datagrammi IP per la trasmissione su Internet. Questi datagrammi IP vengono instradati su Internet fino a raggiungere il server PPTP connesso a Internet e alla rete privata. Il server PPTP smonta il datagramma IP in un pacchetto PPP e quindi decrittisce il pacchetto PPP utilizzando il protocollo di rete della rete privata. Come accennato in precedenza, i protocolli di rete sulla rete privata supportati da PPTP sono IPX, Netbeui o TCP/IP.

Clienti PPTP

Utilizzando un server di accesso di rete ISP che supporta le connessioni PPP in entrata

I client PPTP che utilizzano un server di accesso di rete ISP devono essere configurati con un modem e un dispositivo VPN per effettuare le connessioni separate all’ISP e al server PPTP. La prima connessione è una connessione di dial-up utilizzando il protocollo PPP su Modem a un provider di servizi Internet. La seconda connessione è una connessione VPN che utilizza PPTP, sul modem e la connessione ISP, a tunnel su Internet su un dispositivo VPN sul server PPTP. La seconda connessione richiede la prima connessione perché il tunnel tra i dispositivi VPN viene stabilito utilizzando la connessione Modem e PPP a Internet.

L’eccezione a questo requisito a due connessioni sta utilizzando PPTP per creare una rete privata virtuale tra i computer fisicamente connessi alla LAN di rete aziendale privata. In questo scenario, un client PPTP è già connesso alla rete e utilizza solo networking dial-up con un dispositivo VPN per creare la connessione a un server PPTP sulla LAN.

I pacchetti PPTP da un client PPTP ad accesso remoto e un client PPTP LAN locale vengono elaborati in modo diverso. Un pacchetto PPTP di un client PPTP ad accesso remoto viene posizionato sul dispositivo di telecomunicazione media fisico, mentre il pacchetto PPTP di un client PPTP LAN è posizionato sul supporto fisico dell’adattatore di rete come illustrato nella figura seguente:

Figura 3. Posizionare un pacchetto PPTP sul supporto di rete

La figura sopra illustra come PPTP incapsula i pacchetti PPP e quindi posiziona il pacchetto PPTP in uscita su un media moderno, ISDN o LAN Network.

Server di accesso alla rete presso un ISP

Gli ISP utilizzano i server di accesso di rete per supportare i client che comportino un protocollo, come Slip o PPP, per ottenere l’accesso a Internet. Tuttavia, per supportare i client abilitati a PPTP, un server di accesso di rete deve fornire un servizio PPP.

I server di accesso alla rete ISP sono progettati e costruiti per ospitare un numero elevato di client dial-in. I server di accesso alla rete sono costruiti da aziende, come 3com, Ascend, ECI Telematics e U.S. Robotica, che sono membri del forum PPTP.

Nota�� Un ISP che fornisce un servizio PPTP utilizzando un server di accesso di rete abilitato PPTP può supportare Windows+ 95, versioni di Windows NT 3.5 e 3.51, oltre a client PPP di terze parti, come Apple Macintosh o UNIX. Questi client possono utilizzare una connessione PPP al server ISP. Il server ISP funge da client PPTP e si collega al server PPTP sulla rete privata, creando un tunnel PPTP dal server ISP al server PPTP.

In questo scenario, l’architettura PPTP descritta in questo documento è fondamentalmente la stessa; Tuttavia, tutte le comunicazioni PPTP si verificano tra il server di accesso di rete e il server PPTP. Contatta il tuo ISP per vedere se forniscono un servizio PPTP e come è necessario configurare PPP e networking di dial-up per accedere al server ISP che supporta PPTP.

Server PPTP sulla LAN privata

I server PPTP sono server con funzionalità di routing connesse a una rete privata e a Internet. In questo documento, un server PPTP definito come un computer con Windows NT Server versione 4.0 e ras. PPTP è installato come protocollo di rete. Durante l’installazione, PPTP è configurato aggiungendo dispositivi virtuali indicati come reti private virtuali (VPN) a RAS e reti dial-up. Per ulteriori informazioni sui requisiti di installazione del server PPTP, consultare il documento “Utilizzo di PPTP.”

Architettura PPTP

Questa sezione fornisce informazioni sull’architettura di PPTP in Windows NT Server versione 4.0 o Windows NT Workstation versione 4.0. PPTP è progettato per fornire un metodo sicuro per raggiungere reti private su Internet. L’esame del PPTP rivela le caratteristiche di progettazione sicure del protocollo PPTP.

Panoramica dell’architettura PPTP

La comunicazione sicura creata utilizzando il protocollo PPTP prevede in genere tre processi, ognuno dei quali richiede un completamento con successo del processo precedente. Questo documento spiega questi tre processi e come funzionano:

Connessione e comunicazione PPP . Un client PPTP utilizza PPP per connettersi a un ISP utilizzando una linea telefonica standard o una linea ISDN. Questa connessione utilizza il protocollo PPP per stabilire i pacchetti di dati di connessione e crittografare.

Connessione di controllo PPTP . Utilizzando la connessione a Internet stabilita dal protocollo PPP, il protocollo PPTP crea una connessione di controllo dal client PPTP a un server PPTP su Internet. Questa connessione utilizza TCP per stabilire la connessione ed è un tunnel PPTP .

Tunneling dei dati PPTP . Infine, il protocollo PPTP crea datagrammi IP contenenti pacchetti PPP crittografati che vengono quindi inviati attraverso il tunnel PPTP al server PPTP. Il server PPTP scoraggia i datagrammi IP, decritta i pacchetti PPP e quindi instrada i pacchetti decrittografati verso la rete privata.

Protocollo PPP

PPP è un protocollo di accesso remoto utilizzato da PPTP per inviare dati multi-protocolli attraverso le reti basate su TCP/IP. PPP incapsula i pacchetti IP, IPX e Netbeui tra i frame PPP e invia i pacchetti incapsulati creando un collegamento punto-punto tra l’invio e la ricezione di computer.

Stabilisce e termina la connessione fisica . Il protocollo PPP utilizza una sequenza definita in RFC 1661 per stabilire e mantenere connessioni tra computer remoti.

L’intero processo è illustrato nella seguente illustrazione.

Figura 4. Connessione PPP in rete dial-up a ISP

Nota�� In alcune situazioni, i clienti remoti possono avere accesso diretto a una rete TCP/IP, come Internet. Ad esempio, un computer portatile con una scheda di rete può utilizzare un tocco di Internet in una sala conferenze. Con una connessione IP diretta, la connessione PPP iniziale a un ISP non è necessaria. Il client può avviare la connessione al server PPTP, senza prima stabilire una connessione PPP a un ISP.

Connessione di controllo PPTP

Il protocollo PPTP specifica una serie di messaggi di controllo inviati tra il client abilitato PPTP e il server PPTP. I messaggi di controllo stabiliscono, mantengono e terminano il tunnel PPTP. L’elenco seguente presenta i messaggi di controllo primari utilizzati per stabilire e mantenere il tunnel PPTP.

Tabella 1. Tipi di messaggio di controllo PPTP

| Tipi di messaggio | Scopo |

| Pptp_start_session_request | Avvia la sessione |

| Pptp_start_session_reply | Risposte per avviare la richiesta di sessione |

| Pptp_echo_request | Mantiene la sessione |

| Pptp_echo_reply | Risposte per mantenere la richiesta di sessione |

| Pptp_wan_error_notify | Segnala un errore sulla connessione PPP |

| Pptp_set_link_info | Configura la connessione tra client e server PPTP |

| Pptp_stop_session_request | Sessione di fine |

| Pptp_stop_session_reply | Risposte alla richiesta di sessione finale |

I messaggi di controllo vengono trasmessi nei pacchetti di controllo in un datagramma TCP. Viene creata una connessione TCP tra il client PPTP e il server PPTP. Questa connessione viene utilizzata per scambiare messaggi di controllo. I messaggi di controllo vengono inviati in datagrammi TCP contenenti i messaggi di controllo. Un datagram contiene un’intestazione PPP, un’intestazione TCP, un messaggio di controllo PPTP e rimorchi appropriati, simili a quanto segue:

Figura 5. PPTP TCP Datagram con messaggi di controllo

Lo scambio di messaggi tra il client PPTP e il server PPTP tramite la connessione TCP viene utilizzato per creare e mantenere un tunnel PPTP. L’intero processo è illustrato di seguito:

Figura 6. Collegamento di controllo PPTP al server PPTP tramite connessione PPP a ISP

Si noti che in questa illustrazione, la connessione di controllo è per lo scenario in cui il client di accesso remoto è il client PPTP. Nello scenario in cui il client di accesso remoto non è abilitato per PPTP e utilizza un server di accesso alla rete ISP abilitato PPTP, la connessione di controllo PPTP inizia sul server ISP. Per informazioni dettagliate sul protocollo PPTP e sui suoi messaggi di connessione di controllo e costruzione del datagram TCP, consultare il PPTP Internet Draft.

Trasmissione dei dati PPTP

Dopo aver stabilito il tunnel PPTP, i dati dell’utente vengono trasmessi tra il client e il server PPTP. I dati vengono trasmessi in datagrammi IP contenenti pacchetti PPP. I datagrammi IP vengono creati utilizzando una versione modificata del protocollo GRE (Internet Generic Routing Incapsulation). (GRE è definito nelle RFC 1701 e 1702.) Il datagramma IP creato da PPTP è simile a quanto segue:

Figura 7. IP Datagram contenente pacchetto PPP crittografato creato da PPTP

L’intestazione di consegna IP fornisce le informazioni necessarie per il datagramma per attraversare Internet. L’intestazione GRE viene utilizzata per incapsulare il pacchetto PPP all’interno del datagramma IP. Il pacchetto PPP è stato creato da RAS. Si noti che il pacchetto PPP è solo un blocco incomprensibile perché è crittografato. Anche se il datagramma IP fosse intercettato, sarebbe quasi impossibile decrittografare i dati.

Comprensione della sicurezza PPTP

Autenticazione e controllo degli accessi

Autenticazione

L’autenticazione dial-in iniziale può essere richiesta da un server di accesso alla rete ISP. Se è richiesta questa autenticazione, è rigorosamente accedere al server di accesso alla rete ISP; Non è correlato all’autenticazione basata su Windows NT. Verificare con il tuo ISP per i loro requisiti di autenticazione. Applicare questi requisiti nella voce di reti dial-up per quell’ISP.

D’altra parte, se il server Windows NT versione 4.0 è configurato come server PPTP, controlla tutto l’accesso alla rete privata. Cioè, il server PPTP è un gateway per la tua rete privata. Il server PPTP richiede un accesso standard basato su NT. Tutti i client PPTP devono fornire un nome utente e una password. Pertanto, accesso ad accesso remoto utilizzando un computer in esecuzione in Windows NT Server versione 4.0 o Windows NT Workstation versione 4.0 è sicuro come l’accesso da un computer basato su Windows NT collegato alla LAN locale.

L’autenticazione dei client PPTP remoto viene eseguita utilizzando gli stessi metodi di autenticazione PPP utilizzati per qualsiasi client RAS che compone direttamente su un server RAS. L’implementazione di Microsoft del Servizio di accesso remoto (RAS) supporta il protocollo di autenticazione di Handshake (CAP), il protocollo di autenticazione Microsoft Handshake Autentica.

NOTA ��ms-chap L’autenticazione supporta l’hash MD4 e il precedente schema di autenticazione utilizzato in Microsoft LAN Manager.

Come per tutti gli account utente, gli account utente degli utenti remoti risiedono nella versione 4 di Windows NT Server 4.0 Servizio di directory e vengono amministrati tramite l’utente manager per i domini. Ciò fornisce un’amministrazione centralizzata integrata con gli account utente esistenti della rete privata. Sono consentiti solo account a cui è stato concesso un accesso specifico alla rete attraverso un dominio attendibile. È necessaria un’attenta gestione degli account utente per ridurre i rischi per la sicurezza.

Avere in atto un modello di password sicuro è fondamentale per la distribuzione corretta di PPTP perché le connessioni Internet sono più suscettibili ai programmi di velocità o “dialer dei demoni”, che possono letteralmente scricchiolare attraverso migliaia di password e nome utente.

L’unico modo per ridurre al minimo questo tipo di attacco è implementare politiche di password sicure. Le password dovrebbero essere difficili da indovinare. Ad esempio, è possibile richiedere password per contenere lettere maiuscole, lettere minuscole, numeri e caratteri speciali. Si consiglia di richiedere almeno tre diversi tipi di caratteri per garantire unicità della password.

Controllo di accesso

Dopo l’autenticazione, tutto l’accesso a una LAN privata continua a utilizzare il modello di sicurezza basato su Windows NT,. L’accesso alle risorse sulle unità NTFS o ad altre risorse di rete richiede le autorizzazioni adeguate. Si consiglia di utilizzare il file system NTFS per le risorse dei file accessibili dai client PPTP.

Per ulteriori informazioni sull’utilizzo della sicurezza sulle unità NTFS o altre risorse di rete, consultare la documentazione del prodotto o la versione di workstation di Windows NT versione 4.0 e Windows NT Server versione 4.0 kit di risorse.

Crittografia dei dati

Per la crittografia dei dati, PPTP utilizza il processo di crittografia RAS “Condividi-Secret”. Viene definito un secret condiviso perché entrambe le estremità della connessione condividono la chiave di crittografia. Sotto l’implementazione di Microsoft di RAS, il segreto condiviso è la password dell’utente. (Altri metodi di crittografia basano la crittografia su alcune chiave disponibili in pubblico; questo secondo metodo di crittografia è noto come crittografia a chiave pubblica .)

PPTP utilizza gli schemi di compressione PPP di crittografia e PPP. Il CCP (protocollo di controllo della compressione) utilizzato da PPP negozia la crittografia.

Il nome utente e la password del client PPTP sono disponibili per il server PPTP e forniti dal client PPTP. Una chiave di crittografia deriva dalla password hashed memorizzata sia sul client che sul server. Lo standard RSA RC4 viene utilizzato per creare questa chiave di sessione a 40 bit in base alla password del client. Questa chiave viene utilizzata per crittografare tutti i dati che vengono passati su Internet, mantenendo la connessione remota privata e sicura.

I dati nei pacchetti PPP sono crittografati. Il pacchetto PPP contenente un blocco di dati crittografati viene quindi incapsulato in un datagramma IP più grande per il routing su Internet sul server PPTP. Se un hacker Internet intercettasse il tuo datagramma IP, troverebbe solo intestazioni multimediali, intestazioni IP e quindi il pacchetto PPP contenente un blocco di dati crittografati. Sarebbe indecifrabile.

Nota �� User negli Stati Uniti e in Canada possono ottenere una chiave di sessione a 128 bit attraverso un pacchetto di crittografia da utilizzare all’interno degli Stati Uniti. Contatta il tuo rivenditore Microsoft per ulteriori informazioni.

Filtro dei pacchetti PPTP

La sicurezza della rete da attività dannose può essere migliorata abilitando il filtro PPTP sul server PPTP. Quando il filtro PPTP è abilitato, il server PPTP sulla rete privata accetta e instrada solo i pacchetti PPTP da utenti autenticati. Ciò impedisce a tutti gli altri pacchetti di immettere il server PPTP e la rete privata. In combinazione con la crittografia PPP, ciò garantisce che entrano solo dati crittografati autorizzati o lascia la LAN privata.

Il filtro PPTP è abilitato sul server PPTP utilizzando la scheda Protocolli nell’opzione di rete del pannello di controllo. Per istruzioni dettagliate su come abilitare il filtro PPTP, consultare il white paper intitolato “Microsoft Point-to-Point Tunneling Protocol.”

Usando PPTP con firewall e router

Il traffico PPTP utilizza la porta 1723 TCP e il protocollo IP utilizza ID 47, come assegnato da Internet Autorità dei numeri assegnati (IANA). Il PPTP può essere utilizzato con la maggior parte dei firewall e dei router consentendo il traffico destinato alla porta 1723 di essere instradato attraverso il firewall o il router.

I firewall garantiscono la sicurezza della rete aziendale regolando rigorosamente i dati che arrivano nella rete privata da Internet. Un’organizzazione può distribuire un server PPTP con Windows NT Server versione 4.0 dietro il suo firewall. Il server PPTP accetta i pacchetti PPTP passati alla rete privata dal firewall ed estrae il pacchetto PPP dal datagramma IP, decritta il pacchetto e inoltra il pacchetto al computer sulla rete privata.

� 1997 Microsoft Corporation. diritti riservati.

Le informazioni contenute in questo documento rappresentano la visione attuale di Microsoft Corporation sui problemi discussi a partire dalla data di pubblicazione. Poiché Microsoft deve rispondere alle mutevoli condizioni del mercato, non dovrebbe essere interpretato come un impegno da parte di Microsoft e Microsoft non può garantire l’accuratezza di qualsiasi informazione presentata dopo la data di pubblicazione.

Questo white paper è solo a scopo informativo. Microsoft non ha garanzie, espresse o implicite, in questo documento.

Invia feedback su questo articolo.Opzioni di supporto .

� 2000 Microsoft Corporation. Tutti i diritti riservati. Termini di utilizzo.

Cos’è pptp vpn? Come funziona e a cosa serve?

Perché lo sappiamo’è una domanda piuttosto comune quando si tratta di VPN, cercheremo di fornire una risposta completa per quelli di voi che si chiedono “ cos’è pptp vpn? ” E come funziona questo protocollo. Come sappiamo, un protocollo VPN determina esattamente come una VPN gestisce i dati ed è un progetto per tutto ciò che fa una VPN, quindi esso’è importante conoscere tutte le loro caratteristiche al fine di fare la scelta migliore per le nostre esigenze particolari.

Sommario

- 1 Qual è il protocollo VPN PPTP?

- 2 Dettagli tecnici PPTP

- 3 Come funziona PPTP

- 4 PPTP Sicurezza, velocità, compatibilità e processo di configurazione

- 4.1 è PPTP sicuro?

- 4.2 Quanto è veloce PPTP?

- 4.3 compatibilità PPTP

- 4.4 configurazione VPN PPTP

- 5 PPTP contro altri protocolli VPN

- 5.1 PPTP vs OpenVPN

- 5.2 pptp vs ikev2/ipsec

- 5.3 pptp vs l2tp/ipsec

- 5.4 pptp vs morbero

- 5.5 PPTP vs SSTP

- 6 profitti

Qual è il protocollo VPN PPTP?

PPTP sta per il protocollo di tunneling point-to-point. È un metodo per connettersi a una rete privata virtuale. Consente agli utenti di accedere a determinate reti da una posizione remota.

Per migliorare questo, dovresti immaginare il tuo client PPTP che stabilisce una connessione al server PPTP attraverso il quale tutti i tuoi dati viaggiano da e verso il tuo dispositivo. Questa connessione può essere visualizzata come un tunnel crittografato attraverso il quale i dati di rete sono incapsulati e inseriti in una busta IP. I dati saranno trattati da qualsiasi dispositivo sulla rete allo stesso modo di un pacchetto IP.

La parte punto-punto si riferisce esattamente a questo: consente a un utente di connettersi attraverso Internet da un certo punto (il suo computer di casa, ad esempio), ad un altro punto (la sua rete di ufficio aziendale), senza dover essere lì fisicamente.

Il tunneling ha a che fare con il modo in cui il PPP (protocollo punto-punto) è combinato con la tecnologia Internet per formare il protocollo PPTP. Attraverso l’incapsulamento dei pacchetti di dati trasmessi sulla rete, PPTP stabilisce il tunnel che collega il dispositivo client al server VPN.

PPTP è stato progettato negli anni ’90 quando l’utilizzo di Internet ad alta velocità era in aumento. Windows, insieme ad alcune altre aziende, ha lavorato su una soluzione praticabile per i loro clienti che avrebbero assicurato un buon accesso a Internet e intranet, offrendo nel contempo la crittografia di base dei dati.

Nel 1999 la RFC 2637 è stata pubblicata per PPTP. Essendo stato progettato per funzionare bene su tutti i dispositivi Windows, il protocollo PPTP era facilmente accessibile al cliente medio. In combinazione con le alte velocità di Internet offerto e le sue caratteristiche di facile utilizzo, questo protocollo è diventato ampiamente utilizzato tra le piccole imprese all’inizio del 21 ° secolo.

Attualmente, il protocollo VPN PPTP è ancora utilizzato da molti. Un fattore importante alla base di questo è il fatto che i dispositivi Windows, Mac e Linux hanno tutti questo protocollo integrato in essi e possono quindi gestirlo senza ulteriori file che devono essere installati.

Sebbene il protocollo non sia più considerato sicuro, molti scelgono di usarlo per scopi non essenziali o semplicemente perché lo’è il più accessibile a loro. Tuttavia, per l’utente moderno che è minimamente preoccupato per le sue informazioni’S Sicurezza su Internet, questo protocollo dovrebbe sicuramente essere evitato.

Dettagli tecnici PPTP

Ora che noi’VE ha risposto alla domanda “ cos’è pptp vpn ”, Voi’probabilmente si chiede esattamente come funziona PPTP. Bene, per quelli di voi interessati, spiegherò.

Il protocollo PPTP è apparso come un’estensione del protocollo PPP e funziona in modo simile. Per questo motivo, inizierò presentando alcuni dettagli del PPP.

Il protocollo point-to-point (PPP)

PPP è un protocollo abbastanza vecchio per le comunicazioni descritte in RFC 1661. È un protocollo di livello 2 di collegamento dati e viene utilizzato per effettuare connessioni tra due punti (computer). Per quelli di voi che indossano’t sapere cosa “Livello di collegamento dati 2” significa che si riferisce al secondo livello del modello OSI (Open Systems Interconnection).

Questo protocollo offre crittografia dei dati, autenticazione delle connessioni e compressione dei dati. PPP ha 4 componenti principali:

Incapsulamento (chiamato anche inquadratura): PPP è in grado di trasmettere pacchetti più livelli 3 su un singolo collegamento. Pertanto, il protocollo incapsula nei frame dei pacchetti di livello di rete.

Il protocollo di controllo del collegamento (LCP): il ruolo di questo protocollo è stabilire, preservare e configurare connessioni di link dati, nonché terminare i collegamenti quando arriva il tempo. Si occupa anche di negoziare le condizioni e i parametri del collegamento. Per fare tutto questo, LCP ha diversi passaggi per passare. Questi sono:

- Autenticazione: i protocolli di autenticazione vengono utilizzati da LCP. Vengono utilizzati il protocollo di autenticazione della password (PAP) e il protocollo di autenticazione Handshake Challenge, di solito, quest’ultimo. Una terza opzione è il protocollo di autenticazione estensibile (EAP), i cui dettagli sono presentati in RFC 2284 e più recentemente in RFC 3748. Questi protocolli assicurano che il dispositivo server sia convinto che stia comunicando con il computer corretto.

- Compressione: per inviare dati più veloce, LCP utilizza la funzione di compressione, risparmiando così anche la larghezza di banda. I dati vengono compressi sul mittente’il lato s e dopo essere stato ricevuto è decompresso.

- MultiLink: questa opzione consente la fusione di due collegamenti in un singolo collegamento. Mentre questa opzione può forse accelerare i trasferimenti di dati, aumenta la possibilità di ricevere pacchetti di informazioni nell’ordine sbagliato.

- Rilevamento degli errori: LQM (monitoraggio della qualità del collegamento) è uno strumento utilizzato da LCP. Questo strumento supervisiona le interfacce e rileva se uno di loro supera la percentuale di errore ammessa. Se la soglia viene superata, LQM disattiverà l’interfaccia problematica.

- Rilevamento della connessione ad anello: un’altra caratteristica ordinata del PPP è che può trovare connessioni ad anello e terminarle. Questo viene fatto usando un file “numero magico”, che viene inviato tramite la connessione. Se viene loopato, questo numero magico tornerà da dove è partito e verrà rilevato.

Protocollo di controllo della rete (NCP): PPP offre la possibilità di funzionare più di un protocollo di livello di rete utilizzando un singolo collegamento di comunicazione. Tuttavia, per ogni protocollo di livello di rete utilizzato, deve esistere un NCP associato che configura e imposta i loro protocolli a livello di rete. Esempi di NCP utilizzati da PPP sono OSInLCP (IPCP (IPCP (IPCP) di OSInLCP (IPCP) di OSInLCP (IPCP), e così via.

Come funziona PPTP

Ora che noi’ve ampiamente spiegato cos’è il PPP, lascia’S torna a PPTP e scopri cosa lo fa spuntare.

In generale, questo protocollo è stato ampiamente utilizzato dalle imprese al fine di consentire ai clienti o ai dipendenti di accedere alla propria azienda’S server dalle loro case tramite Internet. Oggi è ancora spesso usato dalle aziende, ma anche da persone che cercano una soluzione VPN rapida.

Funzioni PPTP sul secondo livello (dati) del modello OSI. La connessione tra i due dispositivi passa attraverso la porta TCP 1723, che utilizza il protocollo di controllo della trasmissione (TCP). Questo protocollo è stato creato insieme a e per il protocollo Internet (IP). TCP offre la consegna dei pacchetti di informazioni in modo ordinato in modo che le informazioni siano contabilizzate.

Successivamente, i pacchetti di dati vengono realizzati utilizzando il processo GRE (incapsulamento di routing generale) . GRE, un protocollo di tunneling prodotto da Cisco, consente di incapsulare un ampio assortimento di protocolli a livello di rete all’interno. Questo viene fatto utilizzando una rete IP (Internet Protocol). Il tunnel è sostanzialmente realizzato dai pacchetti di dati che viaggiano da e verso il dispositivo client e il server VPN.

Sicurezza PPTP, velocità, compatibilità e processo di configurazione

Ok, quindi ora abbiamo un’idea di come funziona il protocollo PPTP e comprendiamo i tecnicismi dietro di esso. Ma è ancora utile oggi, e se lo è, è sicuro? Risponderò a queste e ad altre domande nella prossima sezione.

È sicuro PPTP?

Semplicemente dichiarato, la risposta è no. Questo protocollo non è più considerato sicuro poiché la chiave di crittografia che utilizza è stata rotta da governi e criminali. Sembra che questo protocollo sia stato considerato non sicuro quasi dal momento in cui è stato lanciato.

Ci sono metodi attraverso i quali un server PPTP può ottenere una migliore sicurezza. Uno di questi modi sarebbe quello di passare dal CAP standard (e altrimenti compromesso) (protocollo di autenticazione della mano di sfida), che ha dimostrato di avere passività fatali di sicurezza, all’EAP (protocollo di autenticazione estensibile).

EAP è un possibile sostituto, tuttavia, utilizza l’infrastruttura a chiave pubblica (PKI) che riduce notevolmente la velocità e può anche essere difficile da usare.

Mentre Windows ha fornito un aggiornamento al protocollo PPTP (PPTP versione 2), aveva ancora i suoi difetti. Da allora, Windows non ha investito in ulteriori aggiornamenti al protocollo e, di conseguenza, lì’S è stato un certo numero di problemi di sicurezza con il protocollo di tunneling point-to-point.

In conclusione, non consiglierei di utilizzare questo protocollo se ti interessa anche un po ‘della sicurezza dei tuoi dati. È ampiamente accettato come un fatto che questo protocollo ha gravi difetti e fornisce scarsa o nessuna sicurezza reale per le tue informazioni.

Quanto è veloce PPTP?

È interessante notare, sebbene utilizzi TCP e non UDP, che sembra offrire velocità Internet più veloci rispetto al primo, il protocollo PPTP offre una delle velocità migliori’Trova tra i protocolli VPN.

IO’non lo dico’è il più veloce, visto che protocolli come Softerther e Ikev2 offrono anche velocità comparabili, ma è uno dei più veloci. Detto questo, questo è uno dei grandi motivi per cui questo protocollo è ancora effettivamente usato da alcune persone.

Compatibilità PPTP

Veniamo al secondo principale motivo per cui il protocollo punto-punto è stato e viene utilizzato così frequentemente. Ha iniziato ad essere ampiamente utilizzato a causa del fatto che Microsoft lo ha implementato nei suoi dispositivi. Il protocollo è spesso preinstallato non solo sui dispositivi Windows ma anche su MAC, Android, Linux e dispositivi iOS.

Le persone che stavano cercando una soluzione VPN rapida e semplice si è ovviamente rivolta alla loro opzione più accessibile, PPTP. Sfortunatamente, sebbene abbia alcuni aspetti positivi, sicuramente non è più l’opzione migliore.

Setup VPN PPTP

Molti fornitori di VPN usano ancora il protocollo PPTP per offrire i loro servizi principalmente a causa delle grandi velocità che offre. Spesso, soprattutto con gli abbonamenti a pagamento, dovresti essere in grado di optare per un protocollo diverso, come OpenVPN. Se stai usando una VPN gratuita, non dovresti’essere troppo sorpreso se il protocollo che utilizza è in realtà pptp. Nonostante il fatto che sia abbastanza veloce, la protezione che offre è quasi esistente.

PPTP contro altri protocolli VPN

Mentre io’ha già affermato chiaramente che il protocollo PPTP non è il migliore per la sicurezza online, può essere utile vedere come si confronta con alcuni degli altri protocolli VPN principali là fuori.

PPTP vs Openvpn

OpenVPN è praticamente accettato come il miglior protocollo là fuori. Con velocità decenti e buone caratteristiche di sicurezza, non ci sono’T troppe cose’mancava.

Quando si confronta PPTP con OpenVPN, la differenza principale che si distingue è il fatto che, a differenza di OpenVPN, il PPTP è abbastanza facilmente bloccato dai firewall. Tuttavia, compensa le sue velocità superiori.

Pptp vs ikev2/ipsec

PPTP è chiaramente il meno sicuro di questi due, ma PPTP è anche il più semplice da configurare.

Quando si tratta di stabilità, sia PPTP che IKEV2/IPSEC mostrano risultati simili, anche se IKEV2/IPsec ha il vantaggio di essere molto migliori per gli utenti mobili.

In termini di velocità, PPTP e IKEV2/IPSEC sono abbastanza simili. Entrambi hanno segnato molto bene nei test di velocità e sono ottime scelte per coloro che cercano buone velocità di Internet.

Pptp vs l2tp/ipsec

Il protocollo L2TP/IPSEC offre una migliore sicurezza di PPTP. In questo caso, IPSEC fornisce ulteriori funzionalità di sicurezza come la crittografia a 256 bit. È quasi altrettanto compatibile quanto PPTP, essendo disponibile su Windows, iOS, Mac e Android.

La velocità è l’unica cosa che mantiene il confronto tra pptp e l2tp/ipsec degno della nostra attenzione. Poiché la crittografia su PPTP è abbastanza semplice rispetto a L2TP/IPSEC, PPTP offre un’esperienza di navigazione molto migliore per coloro che hanno fretta.

PPTP vs Softerther

Mentre PPTP è un chiaro vincitore quando si tratta di compatibilità, disponibilità e difficoltà di configurazione’è importante sapere che il morbido lascia PPTP in una nuvola di polvere in velocità e confronti di sicurezza.

Anche se Softether non è’Topato nativo da qualsiasi sistema operativo al momento, ci crediamo’vale la pena di installare software aggiuntivo per utilizzarlo, piuttosto che scegliere l’opzione PPTP che è più lenta e meno sicura.

PPTP vs SSTP

Mentre PPTP è noto per il livello discutibile di sicurezza che offre, SSTP supporta la crittografia a 256 bit, il che lo rende un chiaro vincitore in questo aspetto. SSTP è anche più efficace nell’evitare i blocchi di firewall perché opera sulla porta HTTPS 443.

Quando si tratta di velocità, tuttavia, PPTP è quello che brilla. Lo stesso vale per la compatibilità poiché SSTP è disponibile solo sui dispositivi Windows.

Linea di fondo

Mentre molti considerano il PPTP obsoleto e appena sicuro, ci sono ancora ragioni per usarlo fino ad oggi, principalmente la sua velocità e facilità di configurazione. Mentre altri protocolli VPN possono offrire prestazioni migliori, PPTP è ancora usato piuttosto ampiamente.

E se tu’Cerca un client VPN che supporta PPTP perché hai deciso che questo è il protocollo adatto alle tue esigenze, forse potresti controllare Hideipvpn .

Il nostro client VPN supporta diversi protocolli, tra cui PPTP, è disponibile sulla maggior parte dei dispositivi ed è stato progettato con te, l’utente, in mente.

Il prezzo è più che accessibile e siamo molto orgogliosi del livello di servizio e delle prestazioni che offriamo. Hideipvpn offre la crittografia AES-256, che è probabilmente il livello più complesso in offerta in questi giorni.

Inoltre, il nostro team di supporto è sempre disponibile un

Modello PPP, VPN, Tunneling e OSI

Sono davvero confuso sulla famiglia del protocollo tunneling e su tutti i protocolli correlati. Ho letto un sacco di articoli, RFC ma non riesco ancora a avere l’idea. Metterò le mie domande tra la mia spiegazione. Un po ‘sulla configurazione della mia rete.

1. Ho Home Router (WiFi), è collegato al mio ISP tramite PPPOE .

2. Tutti i pacchetti sono stati catturati mentre ero connesso al protocollo VPN remoto tramite PPTP. Nella rete di computer, il protocollo point-to-point (PPP) è un protocollo Link (Layer 2) utilizzato per stabilire una connessione diretta tra due nodi.

Q-1: cosa indica la media in generale ? Come posso connettermi non punta al punto ? Ho un solo cavo, nel caso della mia rete, il mio router è collegato all’interruttore con il cavo ? Ho catturato i pacchetti, ecco le informazioni di Wireshark sul pacchetto PPP. http: // imgur.com/vpyk9a3 Q-2: Il protocollo point-to-point (PPP) è un collegamento dati Hmm. Perché allora questo pacchetto è incapsulato all’interno di IP -> GRE . Non è il secondo strato Q-3: come PPP (PPPOE) differisce dal semplice frame Ethernet Link Data Link (utilizzato dagli switch) ? Anche la connessione VPN si chiama PPTP, così come posso indovinare il PPTP è usato solo per lo stabilimento di sessione, nient’altro. Perché posso vedere i pacchetti PPTP solo tempi serverici durante la comunicazione. Pacchetto catturato http: // imgur.com/a/w9qtk e questo va ancora più sopra il livello 4 (TCP). Quindi sono davvero confuso su tutte queste cose, quindi cerco di spiegare come capisco che un processo è generale. Prima di tutto il PPP è solo standard per il formato di pacchetti speciali sul livello di collegamento dati, viene utilizzato perché questo protocollo (PPP) è implementato sopra diversi ambienti fisici come Ethernet, ATM. Perché viene utilizzato ? Perché fornisce autenticazione sul secondo livello di OSI usando protocolli LCP, NCP. Quindi, fondamentalmente, quando mi connetto al mio fornitore utilizzo le credenziali per stabilire la connessione. A volte l’incapsulamento è menzionato come vantaggio di questo protocollo Q-4: perché questo è un vantaggio ? Lo stack OSI presuppone l’incapsulamento fuori dalla scatola, ogni livello superiore è appena incapsulato nel campo del payload di quello inferiore !! Quindi fondamentalmente PPP consente l’autenticazione e la compressione. Quando sto usando VPN (PPTP) per quanto riguarda il server PPTP è un’applicazione specifica che utilizza la porta (1723) per ascoltare le connessioni in entrata.Ecco perché si trova sopra TCP. E questo protocollo è solo utilizzato per stabilire la comunicazione con il server. Q-5: come funziona ulteriori comunicazioni se i pacchetti PPP sono solo avvolti in IP e non viene specificata la porta ? In che modo VPN Server Machine sa che questo pacchetto è tunnel e dovrebbe essere reindirizzato all’applicazione della porta 1723 per procedere ? Per favore aiutami a capire questo argomento, per favore rispondi alle mie domande. Sarei grato per qualsiasi aiuto

ha chiesto il 16 gennaio 2017 alle 17:48

23 3 3 badge in bronzo

1 Risposta 1

La tua domanda è davvero troppo ampia e i dispositivi di networking domestico e di livello consumer sono esplicitamente fuori tema qui, ma cercherò di darti alcune risposte generali.

- PPP è un protocollo di Layer-2, allo stesso modo in cui Ethernet, HDLC, Frame Relay, ATM, ecc. Sono. PPP è specificamente un protocollo punto-punto con solo due endpoint. Altri protocolli, E.G. Ethernet, sono progettati per funzionare con più endpoint possibili. Poiché Ethernet e altri protocolli LAN IEEE possono avere una connessione multipla, usano gli indirizzi MAC, ma PPP no.

- Non capisco davvero la tua seconda domanda. PPP è un protocollo Layer 2, ma IP è un protocollo Layer-3. In generale, i protocolli di Layer-2 non si preoccupano di Layer-3 e possono trasportare qualsiasi numero di protocolli Layer-3.

- Ethernet è sia un protocollo strato-1 che a livello 2. PPPOE utilizza PPP per il protocollo Layer-2 su un livello Ethernet-1. I frame PPP sono incapsulati in telai Ethernet. Per quanto riguarda il traffico, sta attraversando un’interfaccia che utilizza PPP come protocollo Layer-2. PPP può essere utilizzato su più interfacce di livello 1 diverse, E.G. seriale, atm, ecc. PPP aggiunge alcune funzionalità che consentono di negoziare l’indirizzo di Layer-3, la compressione dei dati, l’autenticazione, ecc. che non esistono in altri protocolli di Layer-2.

- La tua quarta domanda non ha davvero molto senso. Sembra che tu stia confrontando le mele con le arance. PPP è un protocollo Layer-2, ma PPTP fondamentalmente ti consente di estendere una LAN in cima ad altri protocolli. Come hai scritto, è al di sopra di Layer-4 e il protocollo Layer-2 utilizzato quando si utilizza PPTP potrebbe essere PPP. Purtroppo i protocolli sopra layer-4 sono esplicitamente fuori tema qui.

- I frame PPP non sono avvolti in pacchetti IP. È il contrario; I pacchetti IP possono essere avvolti in frame PPP (o altri protocolli di lay-2). Né Layer-2 né Layer-3 sanno nulla sulle porte, che sono indirizzi Layer-4 per alcuni protocolli Layer-4. I router spogliano i telai Layer-2 dai pacchetti Layer-3, quindi il router sull’altra estremità del collegamento PPP si schiererà il telaio PPP. Un router inserirà quindi il pacchetto Layer-3 e creerà un nuovo frame per la nuova interfaccia per il pacchetto. Quando il pacchetto arriva a un server, il frame PPP sarà scomparso da tempo. Il server avrà uno stack di rete attraverso il quale il frame che riceve passa. Quando arriverà a TCP a Layer-4, allora avrà la porta utilizzata e saprà a quale processo nel server dovrebbe inviare il segmento TCP.

Risposta il 16 gennaio 2017 alle 18:19

Ron Maupin ♦ Ron Maupin

97.6K 26 26 BADGI GOLD 112 112 Distintivi d’argento 188 188 BADGES BRONZO

Grazie per la risposta, apprezza il tuo aiuto, ho trovato un articolo interessante, penso che in qualche modo sia legato alla mia domanda. Twink-like-a-Computer.com/2011/07/28/pptp-passhthrough quindi se viene stabilita la connessione VPN con l’aiuto del server PPTP che ascolta sulla porta 1723, quindi questo server deve controllare la comunicazione, ma dopo lo stabilimento della sessione PPTP, tutti i pacchetti sono solo IPS, contengono pacchetti GRE-> PPP. Abbiamo l’IP per raggiungere il server, ma come fa il server (OS) sa dove dirigere il pacchetto in arrivo senza che la porta venga specificata ?

16 gennaio 2017 alle 18:48

Ma il porto È specificato. È sul segmento TCP. Un porta (indirizzo Layer-4 per TCP o UDP) è un campo nell’intestazione di Layer-4. Le intestazioni di Layer-3 hanno indirizzi Layer-3 e le intestazioni Layer-2 hanno indirizzi Layer-2. È lo stesso modo per un client HTTP che si collega a un server HTTP. I protocolli Layer-2 e Layer-3 non conoscono o non si preoccupano del protocollo o della porta Layer-4. Lo stack di rete nel server arriva al protocollo Layer-4 e la porta sull’intestazione Layer-4 indica al server quale processo nel server ottiene il payload Layer-4.