Windows 10 ha la crittografia?

Riepilogo dell’articolo: panoramica della crittografia del dispositivo BitLocker in Windows

- BitLocker To Go è progettato per crittografare dispositivi di archiviazione rimovibili come unità flash USB e schede microSD.

- La crittografia è importante per garantire la protezione dei dati ed è una pratica di sicurezza raccomandata.

- BitLocker è il software di crittografia del disco di Microsoft per Windows 10 ed è gratuito e non richiede alcuna installazione aggiuntiva.

- Puoi usare BitLocker per crittografare l’intero disco rigido e proteggere da cambiamenti e malware non autorizzati.

- Per crittografare il disco rigido in Windows 10 usando BitLocker, segui questi passaggi:

- Individua l’unità target in Windows Explorer e fai clic con il tasto destro per selezionare “Accendi BitLocker.”

- Scegli “Inserisci una password” e imposta una password sicura.

- Seleziona come si desidera abilitare il tuo tasto di recupero, che verrà utilizzato per accedere all’unità se dimentichi la tua password.

- Scegli di crittografare l’intera unità per una maggiore sicurezza.

- A meno che non sia necessaria la compatibilità con i sistemi Windows più vecchi, scegli la “nuova modalità di crittografia.”

- Fare clic su “Avvia crittografia” per iniziare il processo di crittografia, che potrebbe richiedere un riavvio del computer per l’unità di avvio.

- BitLocker non è disponibile in Windows 10 Home Edition, ma esiste una funzione simile per la crittografia dei dispositivi.

- La crittografia dei file è essenziale per proteggere le informazioni sensibili e prevenire le violazioni dei dati.

- La crittografia è particolarmente importante per le imprese e le organizzazioni che gestiscono i dati riservati.

- La creazione di una politica di crittografia può migliorare la sicurezza per le persone e le piccole imprese.

- La crittografia del dispositivo BitLocker in Windows fornisce protezione dei dati per i dispositivi, sia in transito che a riposo.

- Windows ha una lunga storia di offerta di soluzioni di protezione dei dati, incluso BitLocker.

- Windows 11, Windows 10 e Windows 7 offrono tutte diverse opzioni per la protezione dei dati.

- Prepararsi per la crittografia dell’unità e dei file in Windows 11 e Windows 10 può aiutare a semplificare il processo di implementazione.

Domande uniche basate sul testo:

- Q1: Quali tipi di dispositivi di archiviazione possono essere crittografati usando BitLocker per andare?

- Q2: Perché la crittografia è importante?

- Q3: Cos’è Bitlocker?

- Q4: Come possiamo crittografare un disco rigido in Windows 10 usando BitLocker?

- Individua l’unità target in Windows Explorer e fai clic con il tasto destro per selezionare “Accendi BitLocker.”

- Scegli “Inserisci una password” e imposta una password sicura.

- Seleziona come si desidera abilitare il tuo tasto di recupero, che verrà utilizzato per accedere all’unità se dimentichi la tua password.

- Scegli di crittografare l’intera unità per una maggiore sicurezza.

- A meno che non sia necessaria la compatibilità con i sistemi Windows più vecchi, scegli la “nuova modalità di crittografia.”

- Fare clic su “Avvia crittografia” per iniziare il processo di crittografia, che potrebbe richiedere un riavvio del computer per l’unità di avvio.

- Q5: È disponibile Bitlocker in Windows 10 Home Edition?

- Q6: Perché dovremmo crittografare i nostri file?

- Q7: Chi dovrebbe dare la priorità alla crittografia?

- Q8: Come possiamo migliorare la sicurezza per le persone e le piccole imprese?

- Q9: Cosa fornisce la crittografia del dispositivo BitLocker in Windows?

- Q10: Qual è lo scopo di prepararsi per la crittografia dell’unità e dei file in Windows 11 e Windows 10?

A1: BitLocker to Go Can crittografi dispositivi di archiviazione rimovibili come unità flash USB e schede microSD.

A2: La crittografia è importante in quanto garantisce la protezione dei dati ed è una pratica di sicurezza raccomandata.

A3: BitLocker è il software di crittografia del disco proprietario di Microsoft per Windows 10.

A4: Per crittografare un disco rigido in Windows 10 usando BitLocker, segui questi passaggi:

A5: No, BitLocker non è disponibile in Windows 10 Home Edition, ma esiste una funzione simile per la crittografia dei dispositivi.

A6: La crittografia dei file è essenziale per proteggere le informazioni sensibili e prevenire le violazioni dei dati.

A7: La crittografia è particolarmente importante per le imprese e le organizzazioni che gestiscono i dati riservati.

A8: La creazione di una politica di crittografia può migliorare la sicurezza per le persone e le piccole imprese.

A9: La crittografia del dispositivo BitLocker in Windows fornisce protezione dei dati per i dispositivi, sia in transito che a riposo.

A10: Prepararsi per la crittografia dell’unità e dei file in Windows 11 e Windows 10 può aiutare a semplificare il processo di implementazione.

Panoramica della crittografia del dispositivo BitLocker in Windows

Anche i dispositivi di archiviazione rimovibili necessitano di crittografia. Ciò include unità flash USB e schede microSD che possono essere utilizzate in alcuni PC. È qui che funziona Bitlocker.

Come crittografare un disco rigido con BitLocker in Windows 10

La crittografia è la chiave per assicurarsi che i tuoi dati siano protetti. Esso’S anche una migliore pratica da includere nelle politiche di sicurezza. SOC 2, un quadro di sicurezza comune, ha uno dei cinque criteri di servizio fiduciario, la riservatezza, che impone che le informazioni riservate devono essere crittografate per limitare l’accesso da parte di parti non qualificate. Questo processo di crittografia può variare tra sistemi e dispositivi, quindi noi’lo scomporterò uno alla volta per te, a partire da Windows 10 E Bitlocker.

Bitlocker è Microsoft’S software di crittografia del disco proprietario per Windows 10. Seguire questi otto passaggi si assicurerà che i tuoi dati siano sicuri e protetti. Inoltre’s gratuito e tu non’deve installare qualsiasi cosa. Puoi usare BitLocker per crittografare l’intera unità, oltre a proteggere da modifiche non autorizzate al sistema come malware a livello di firmware.

Come crittografare il disco rigido in Windows 10

- Individua il disco rigido che desideri crittografare “Questo PC” In Windows Explorer.

- Fare clic con il pulsante destro del mouse sull’unità target e scegli “Accendi Bitlocker.”

- Scegliere “Inserisci una password.”

- Immettere una password sicura.

- Scegliere “Come abilitare la chiave di recupero” che tu’Utilizzare per accedere all’unità se perdi la password. Puoi stamparlo, salvarlo come file sul disco rigido, salvalo come file su un’unità USB o salva la chiave sul tuo account Microsoft.

- Scegliere “Crittografare l’intero unità.” Questa opzione è più sicura e crittografa i file che hai contrassegnato per la cancellazione.

- A meno che tu non abbia bisogno dell’unità per essere compatibile con le macchine Windows più vecchie, scegli “Nuova modalità di crittografia.”

- Clic “Inizia a crittografare” Per iniziare il processo di crittografia. Si noti che questo richiederà un riavvio del computer se si è’Riflettimento dell’unità di avvio. La crittografia richiederà del tempo, ma funzionerà in background e tu’Sarei ancora in grado di utilizzare il tuo computer mentre funziona.

Nota: BitLocker non è disponibile su Windows 10 Home Edition, ma esiste una funzione simile per la crittografia del dispositivo.

Perché dovresti crittografare i tuoi file

La situazione da incubo sarebbe se il tuo laptop fosse stato rubato e avesse un milione di numeri di previdenza sociale o informazioni bancarie, archiviate su di esso. Non crittografato. O lascia’s diciamo, le informazioni private su 2.500 partecipanti a una sperimentazione clinica rubate dal camion di un lavoratore’cicatrice. Non crittografato. Nessuno di noi vuole essere in quella situazione.

Se indossi’T Memorizza informazioni come quelle sul tuo computer e le usi solo a casa, quindi non’T Bisogno Per usare la crittografia. Ma ciò’è ancora una buona idea. La crittografia è particolarmente rilevante per le persone che sono preoccupate per le violazioni dei dati. E le aziende spesso lo richiedono nelle politiche di sicurezza delle informazioni.

Queste politiche e procedure di sicurezza delle informazioni presso la tua azienda sono incredibilmente importanti. Don’Vuoi imparare la tua azienda il laptop non è stato solo rubato ma ha avuto dati non crittografati, in violazione delle politiche di sicurezza aziendale.

Politiche di crittografia e sicurezza

Una politica di crittografia è un modo di base, facile da implementare per rendere più sicuro te stesso o la tua azienda. Probabilmente dovrai creare le tue politiche di sicurezza se hai una piccola impresa o una startup. Don’Però devo scrivere politiche di sicurezza. Abbiamo un cheat sheet se vuoi creare la tua politica di crittografia, puoi cercare modelli per politiche di sicurezza o utilizzare la piattaforma in carburo per generare automaticamente politiche di sicurezza personalizzate.

Panoramica della crittografia del dispositivo BitLocker in Windows

Questo articolo spiega come la crittografia del dispositivo BitLocker può aiutare a proteggere i dati sui dispositivi che eseguono Windows. Vedi BitLocker per una panoramica generale e un elenco di articoli.

Quando gli utenti viaggiano, i dati riservati della loro organizzazione vanno con loro. Ovunque vengano archiviati dati riservati, devono essere protetti da un accesso non autorizzato. Windows ha una lunga storia di fornitura di soluzioni di protezione dei dati AT che si guardano contro gli aggressori nefasti, a partire dal file system crittografico nel sistema operativo di Windows 2000. Più recentemente, BitLocker ha fornito crittografia per unità completa e unità portatili. Windows migliora costantemente la protezione dei dati migliorando le opzioni esistenti e fornendo nuove strategie.

Protezione dei dati in Windows 11, Windows 10 e Windows 7

La tabella seguente elenca le preoccupazioni specifiche sulla protezione dei dati e il modo in cui vengono affrontati in Windows 11, Windows 10 e Windows 7.

Preparati per la crittografia dell’unità e dei file

Il miglior tipo di misure di sicurezza è trasparente per l’utente durante l’implementazione e l’uso. Ogni volta che c’è un possibile ritardo o difficoltà a causa di una funzione di sicurezza, c’è una forte probabilità che gli utenti provano a bypassare la sicurezza. Questa situazione è particolarmente vera per la protezione dei dati, e questo è uno scenario che le organizzazioni devono evitare. Sia che sia pianificata di crittografare interi volumi, dispositivi rimovibili o singoli file, Windows 11 e Windows 10 soddisfano queste esigenze fornendo soluzioni ottimizzate e utilizzabili. In effetti, possono essere presi diversi passaggi in anticipo per prepararsi alla crittografia dei dati e rendere la distribuzione rapida e regolare.

Pre-provisioning TPM

In Windows 7, la preparazione del TPM ha offerto alcune sfide:

- Accendere il TPM richiesto dall’andare nel firmware BIOS o UEFI del dispositivo. L’accensione del TPM sul dispositivo richiede a qualcuno di andare fisicamente nelle impostazioni del firmware BIOS o UEFI del dispositivo per attivare il TPM o per installare un driver in Windows per attivare il TPM da Windows.

- Quando il TPM è abilitato, potrebbe richiedere uno o più riavvio.

Ciò ha reso problematico la preparazione del TPM in Windows 7. Se il personale IT sta provocando nuovi PC, può gestire i passaggi richiesti per la preparazione di un TPM. Tuttavia, se Bitlocker dovesse essere abilitato su dispositivi che sono già nelle mani degli utenti, quegli utenti probabilmente avrebbero difficoltà con le sfide tecniche. L’utente chiamerebbe quindi per il supporto o lascerebbe BitLocker disabilitato.

Microsoft include la strumentazione in Windows 11 e Windows 10 che consentono al sistema operativo di gestire completamente il TPM. Non è necessario andare nel BIOS e tutti gli scenari che richiedevano un riavvio sono stati eliminati.

Distribuire la crittografia del disco rigido

BitLocker è in grado di crittografare interi dischi rigidi, inclusi sia il sistema che le unità di dati. Il pre-fornitura di BitLocker può ridurre drasticamente il tempo necessario per fornire nuovi PC con BitLocker abilitato. Con Windows 11 e Windows 10, gli amministratori possono attivare BitLocker e il TPM all’interno dell’ambiente di preinstallazione di Windows prima di installare Windows o come parte di una sequenza di attività di distribuzione automatizzata senza alcuna interazione utente. Combinato con lo spazio del disco usato solo crittografia e un’unità per lo più vuota (perché Windows non è ancora installato), ci vogliono solo pochi secondi per abilitare BitLocker.

Con le versioni precedenti di Windows, gli amministratori dovevano abilitare BitLocker dopo che Windows era stato installato. Sebbene questo processo possa essere automatizzato, BitLocker dovrebbe crittografare l’intera unità, un processo che potrebbe richiedere da diverse ore a più di un giorno a seconda delle dimensioni e delle prestazioni dell’unità, che ha ritardato la distribuzione. Microsoft ha migliorato questo processo attraverso più funzionalità in Windows 11 e Windows 10.

Crittografia del dispositivo BitLocker

A partire da Windows 8.1, Windows abilita automaticamente la crittografia del dispositivo BitLocker su dispositivi che supportano Modern Standby. Con Windows 11 e Windows 10, Microsoft offre un supporto di crittografia dei dispositivi BitLocker su una gamma molto più ampia di dispositivi, compresi quei dispositivi che sono moderni e dispositivi che eseguono Home Edition di Windows 10 o Windows 11.

Microsoft prevede che la maggior parte dei dispositivi in futuro supererà i requisiti per la crittografia dei dispositivi BitLocker che renderà pervasiva la crittografia dei dispositivi BitLocker tra i moderni dispositivi Windows. La crittografia del dispositivo BitLocker protegge ulteriormente il sistema implementando in modo trasparente la crittografia dei dati a livello di dispositivo.

A differenza di un’implementazione di BitLocker standard, la crittografia del dispositivo BitLocker è abilitata automaticamente in modo che il dispositivo sia sempre protetto. Il seguente elenco delinea come la crittografia del dispositivo BitLocker è abilitata automaticamente:

- Quando è completata un’installazione pulita di Windows 11 o Windows 10 e l’esperienza fuori dalla scatola, il computer è preparato per il primo utilizzo. Come parte di questa preparazione, la crittografia del dispositivo BitLocker viene inizializzata sull’unità del sistema operativo e le unità di dati fisse sul computer con una chiave chiara che è l’equivalente dello stato sospeso BitLocker standard. In questo stato, l’unità viene mostrata con un’icona di avviso in Windows Explorer. L’icona di avviso giallo viene rimossa dopo la creazione della protezione TPM e il tasto di recupero viene eseguito il backup, come spiegato nei seguenti punti elenco.

- Se il dispositivo non è unito a dominio, è richiesto un account Microsoft a cui è stato concesso i privilegi amministrativi sul dispositivo. Quando l’amministratore utilizza un account Microsoft per accedere, la chiave Clear viene rimossa, una chiave di recupero viene caricata sull’account Microsoft online e viene creato un protettore TPM. Se un dispositivo richiedesse il tasto di recupero, l’utente verrà guidato per utilizzare un dispositivo alternativo e navigare su un URL di accesso alla chiave di ripristino per recuperare il tasto di recupero utilizzando le credenziali dell’account Microsoft.

- Se l’utente utilizza un account di dominio per accedere, la chiave Clear non viene rimossa fino a quando l’utente non si unisce al dispositivo su un dominio e la chiave di recupero viene eseguita correttamente su Active Directory Domain Services (AD DS). Le seguenti impostazioni del criterio del gruppo devono essere abilitate per il backup della chiave di recupero fino a DS: Configurazione del computer >Modelli amministrativi >Componenti Windows >BitLocker Drive Critty >Drive del sistema operativo >Non abilitare BitLocker fino a quando le informazioni di recupero non vengono archiviate in AD DS per le unità del sistema operativo Con questa configurazione, la password di recupero viene creata automaticamente quando il computer si unisce al dominio e quindi il tasto di recupero viene eseguito il backup di AD DS, viene creato il protettore TPM e viene rimossa la chiave Clear.

- Simile all’accesso con un account di dominio, la chiave chiara viene rimossa quando l’utente si iscrisse a un account Azure AD sul dispositivo. Come descritto nel punto proiettile sopra, la password di recupero viene creata automaticamente quando l’utente si autentica su Azure AD. Quindi, il tasto di recupero viene eseguito il backup di Azure AD, viene creato il protettore TPM e viene rimossa la chiave chiara.

Microsoft consiglia di abilitare automaticamente la crittografia del dispositivo BitLocker su tutti i sistemi che lo supportano. Tuttavia, il processo di crittografia del dispositivo BitLocker automatico può essere impedito modificando la seguente impostazione del registro:

- Subkey: Hkey_local_machine \ system \ currentControlset \ Control \ bitLocker

- Tipo: Reg_dword

- Valore: PreventDeviceCryption uguale a 1 (vero)

Gli amministratori possono gestire dispositivi joeding di dominio che hanno la crittografia dei dispositivi BitLocker abilitati tramite Microsoft Bitlocker Amministration and Monitoring (MBAM). In questo caso, la crittografia del dispositivo BitLocker rende automaticamente disponibili opzioni BitLocker aggiuntive. Non è richiesta alcuna conversione o crittografia e MBAM può gestire il set di criteri BitLocker completo se sono necessarie modifiche alla configurazione.

La crittografia del dispositivo BitLocker utilizza il metodo di crittografia a 128 bit XTS-AES. Se è necessario un metodo di crittografia diverso e/o una resistenza alla cifra, ma il dispositivo è già crittografato, deve prima essere decrittografato prima che il nuovo metodo di crittografia e/o la resistenza alla cifratura possano essere applicati. Dopo che il dispositivo è stato decrittografato, è possibile applicare diverse impostazioni di bitlocker.

Spazio disco usato solo crittografia

BitLocker nelle precedenti versioni di Windows potrebbe richiedere molto tempo per crittografare un’unità perché crittografava ogni byte sul volume, comprese le aree che non avevano dati. Crittografia di ogni byte sul volume, comprese le aree che non avevano dati sono noti come crittografia a disco completo. La crittografia del disco completo è ancora il modo più sicuro per crittografare un’unità, soprattutto se un’unità ha precedentemente contenuto dati riservati che da allora sono stati spostati o eliminati. Se un’unità aveva precedentemente dati riservati che sono stati spostati o eliminati, le tracce dei dati riservate potrebbero rimanere su parti dell’unità contrassegnata come inutilizzata.

Per ridurre i tempi di crittografia, BitLocker in Windows 11 e Windows 10 consentono agli utenti di crittografare solo le aree del disco che contengono dati. Le aree del disco che non contengono dati e sono vuote non verranno crittografate. Qualsiasi nuovo dati viene crittografato come creano. A seconda della quantità di dati sull’unità, questa opzione può ridurre il tempo iniziale di crittografia di oltre il 99 percento.

ATTENZIONE DELL’ESTRAZIONE Quando la crittografia ha usato lo spazio solo su un volume esistente su cui i dati riservati potrebbero essere già stati archiviati in uno stato non crittografato. Quando si utilizza la crittografia spaziale usata, i settori in cui vengono archiviati i dati precedentemente non crittografati possono essere recuperati tramite strumenti di recupero disco fino a quando non vengono sovrascritti da nuovi dati crittografati. Al contrario, la crittografia usata solo su un volume nuovo di zecca può ridurre significativamente il tempo di distribuzione senza il rischio di sicurezza perché tutti i nuovi dati saranno crittografati quando sono scritti sul disco.

Supporto crittografato del disco rigido

I SED sono disponibili per anni, ma Microsoft non è stato in grado di supportare il loro uso con alcune versioni precedenti di Windows perché le unità mancavano di importanti funzionalità di gestione delle chiavi. Microsoft ha lavorato con i fornitori di archiviazione per migliorare le capacità hardware e ora Bitlocker supporta la prossima generazione di SED, che sono chiamati dischi rigidi crittografati.

I dischi rigidi crittografati forniscono capacità crittografiche integrate per crittografare i dati sulle unità. Questa funzione migliora sia le prestazioni di unità che di sistema scaricando i calcoli crittografici dal processore del PC all’unità stessa. I dati vengono rapidamente crittografati dall’unità utilizzando hardware dedicato e appositamente costruito. Se si pianifica di utilizzare la crittografia a trazione intera con Windows 11 o Windows 10, Microsoft consiglia di ricercare produttori e modelli a disco rigido per determinare se uno dei loro dischi rigidi crittografati soddisfi i requisiti di sicurezza e budget.

Per ulteriori informazioni sui dischi rigidi crittografati, consultare il disco rigido crittografato.

Protezione delle informazioni sul preboizione

Un’efficace implementazione della protezione delle informazioni, come la maggior parte dei controlli di sicurezza, considera l’usabilità e la sicurezza. Gli utenti in genere preferiscono una semplice esperienza di sicurezza. In effetti, più trasparente diventa una soluzione di sicurezza, più è probabile che gli utenti siano conformi ad essa.

È fondamentale che le organizzazioni proteggano le informazioni sui loro PC indipendentemente dallo stato del computer o dall’intento degli utenti. Questa protezione non dovrebbe essere ingombrante per gli utenti. Una situazione indesiderabile e precedentemente banale è quando all’utente viene richiesto l’input durante il pre-booot, e poi di nuovo durante l’accesso di Windows. Sfidare gli utenti per l’input più di una volta dovrebbe essere evitato.

Windows 11 e Windows 10 possono consentire una vera esperienza SSO dall’ambiente di pre -booot sui dispositivi moderni e in alcuni casi anche su dispositivi più vecchi quando sono in atto robuste configurazioni di protezione delle informazioni. Il TPM in isolamento è in grado di proteggere in modo sicuro il tasto di crittografia BitLocker mentre è a riposo e può sbloccare in modo sicuro l’unità del sistema operativo. Quando la chiave è in uso e quindi in memoria, una combinazione di funzionalità hardware e Windows può proteggere la chiave e prevenire l’accesso non autorizzato attraverso attacchi a freddo a freddo. Sebbene siano disponibili altre contromisure come lo sblocco a base di pin, non sono così intuitive; A seconda della configurazione dei dispositivi, potrebbero non offrire ulteriore sicurezza quando si tratta di protezione chiave. Per ulteriori informazioni, consultare le contromisure BitLocker.

Gestisci password e pin

Quando BitLocker è abilitato su un’unità di sistema e il PC ha un TPM, gli utenti possono essere necessari per digitare un PIN prima che BitLocker sblocchi l’unità. Un tale requisito PIN può impedire a un utente malintenzionato che ha un accesso fisico a un PC di arrivare anche all’accesso di Windows, il che rende quasi impossibile per l’attaccante accedere o modificare i dati degli utenti e i file di sistema.

Richiedere un pin all’avvio è una funzione di sicurezza utile perché funge da secondo fattore di autenticazione. Tuttavia, questa configurazione presenta alcuni costi. Uno dei costi più significativi è la necessità di modificare regolarmente il perno. Nelle aziende che utilizzavano BitLocker con Windows 7 e il sistema operativo di Windows Vista, gli utenti dovevano contattare gli amministratori di sistemi per aggiornare il pin o la password del BitLocker. Questo requisito non solo ha aumentato i costi di gestione, ma ha reso gli utenti meno disposti a modificare regolarmente il proprio PIN o la password di BitLocker.

Gli utenti di Windows 11 e Windows 10 possono aggiornare i loro pin e password BitLocker, senza credenziali di amministratore. Questa funzionalità non solo ridurrà i costi di supporto, ma potrebbe anche migliorare la sicurezza, perché incoraggia gli utenti a cambiare i loro pin e password più spesso. Inoltre, i dispositivi di standby moderni non richiedono un pin per l’avvio: sono progettati per iniziare raramente e avere altre mitigazioni che riducono ulteriormente la superficie di attacco del sistema.

Per ulteriori informazioni su come funziona la sicurezza startup e le contromisure fornite da Windows 11 e Windows 10, vedere Proteggi BitLocker dagli attacchi di pre-boot.

Configurare lo sblocco di rete

Alcune organizzazioni hanno requisiti di sicurezza dei dati specifici della posizione. I requisiti di sicurezza dei dati specifici della posizione sono più comuni negli ambienti in cui i dati di alto valore sono archiviati su PC. L’ambiente di rete può fornire una protezione cruciale dei dati e far rispettare l’autenticazione obbligatoria. Pertanto, la politica afferma che tali PC non dovrebbero lasciare l’edificio o essere disconnessi dalla rete aziendale. Le salvaguardie come i blocchi di sicurezza fisica e il geofening possono aiutare a far rispettare questa politica come controlli reattivi. Oltre a queste garanzie, un controllo di sicurezza proattivo che concede l’accesso ai dati solo quando il PC è connesso alla rete aziendale è necessario.

Network Sblocco Abilita l’avvio automatico dei PC protetti da BitLocker quando è connesso a una rete aziendale cablata su cui esegue i servizi di distribuzione di Windows. Ogni volta che il PC non è connesso alla rete aziendale, un utente deve digitare un PIN per sbloccare l’unità (se lo sblocco basato su PIN è abilitato). Lo sblocco di rete richiede la seguente infrastruttura:

- PC client che hanno un firmware UEFI UNIFITED Extensible Extensible Interface (UEFI) versione 2.3.1 o successivo, che supporta il protocollo di configurazione host dinamico (DHCP)

- Un server che esegue almeno Windows Server 2012 con il ruolo di Windows Deployment Services)

- Un server con il ruolo del server DHCP installato

Per ulteriori informazioni su come configurare la funzione di sblocco di rete, consultare BitLocker: come abilitare la rete sblocca.

Amministrazione e monitoraggio di Microsoft Bitlocker

Parte del pacchetto di ottimizzazione Microsoft Desktop, Microsoft BitLocker Amministration and Monitoring (MBAM) semplifica la gestione e il supporto di BitLocker e BitLocker. MBAM 2.5 con Service Pack 1, l’ultima versione, ha le seguenti caratteristiche chiave:

- Consente agli amministratori di automatizzare il processo di crittografia dei volumi sui computer client in tutta l’enterprise.

- Consente agli agenti di sicurezza di determinare rapidamente lo stato di conformità dei singoli computer o addirittura dell’impresa stessa.

- Fornisce reporting centralizzato e gestione hardware con Microsoft Configuration Manager.

- Riduce il carico di lavoro sull’help desk per aiutare gli utenti finali con le richieste di recupero BitLocker.

- Consente agli utenti finali di recuperare i dispositivi crittografati in modo indipendente utilizzando il portale self-service.

- Consente agli agenti della sicurezza di controllare facilmente le informazioni sulla chiave di recupero.

- Autorizza gli utenti di Windows Enterprise di continuare a lavorare ovunque con la certezza che i loro dati aziendali siano protetti.

- Applica le opzioni di critica di crittografia bitLocker che sono impostate per l’impresa.

- Si integra con gli strumenti di gestione esistenti, come Microsoft Configuration Manager.

- Offre un’esperienza utente di recupero IT.

- Supporta Windows 11 e Windows 10.

Le imprese potrebbero utilizzare MBAM per gestire i computer client con BitLocker che sono locali a dominio fino alla fine del supporto mainstream a luglio 2019, oppure potrebbero ricevere un supporto esteso fino ad aprile 2026.

In futuro, la funzionalità di MBAM sarà incorporata in Configuration Manager. Per ulteriori informazioni, consultare il piano per la gestione di bitlocker.

Le aziende che non utilizzano Configuration Manager possono utilizzare le funzionalità integrate di Azure AD e Microsoft Intune per l’amministrazione e il monitoraggio. Per ulteriori informazioni, consultare la crittografia del dispositivo di monitoraggio con Intune.

Feedback

Inviare e visualizzare il feedback per

Windows 10 ha la crittografia?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Come abilitare la crittografia del dispositivo su Windows 10 Home

Stai eseguendo Windows 10 a casa sul tuo laptop o sul computer desktop? Quindi è così che puoi proteggere i tuoi file usando la crittografia.

Windows 10 Home non include BitLocker, ma puoi comunque proteggere i tuoi file utilizzando “crittografia del dispositivo.”

Simile a BitLocker, la crittografia del dispositivo è una funzione progettata per proteggere i tuoi dati dall’accesso non autorizzato nel caso imprevisto in cui il tuo laptop è perso o rubato. Quando la funzione è abilitata, l’intera unità di sistema e le unità secondarie collegate al dispositivo vengono rimescolate e solo tu con la password corretta può accedere ai dati.

La più grande differenza tra i due è che la crittografia del dispositivo è disponibile su tutte le edizioni di Windows 10, mentre BitLocker è disponibile solo per Windows 10 Pro, Enterprise o Education e offre alcuni strumenti di gestione aggiuntivi.

In questa guida di Windows 10, ti accompagneremo attraverso i passaggi per abilitare (e disabilitare) la crittografia del dispositivo sul tuo computer eseguendo l’edizione domestica del sistema operativo.

Come crittografare l’intera unità su Windows 10 Home

Sebbene la casa di Windows 10 non viene fornita con BitLocker, è possibile utilizzare l’opzione “Device Encryption”, ma solo se il tuo dispositivo soddisfa i requisiti hardware.

Requisiti di crittografia del dispositivo

Questi sono i requisiti hardware per la crittografia del dispositivo su Windows 10:

- TPM (Trusted Platform Module) versione 2 con supporto per moderno standby.

- TPM deve essere abilitato.

- UNIFICATO EXTROUSBREFITY Interface (UEFI) Stile del firmware.

Verifica del supporto di crittografia del dispositivo

Per vedere se il computer portatile o desktop soddisfa i requisiti per la crittografia dei dispositivi, utilizzare questi passaggi.

- Aprire Inizio.

- Cercare Informazioni sul sistema, Fare clic con il tasto destro del mouse sul risultato superiore e selezionare il Esegui come amministratore opzione.

- Clicca il Riepilogo del sistema ramo dal riquadro sinistro.

- Controlla l’elemento “Supporto crittografia del dispositivo” e se legge Incontra i prerequisiti, Quindi il computer include la crittografia dei file di supporto.

Dopo aver completato i passaggi, puoi procedere per abilitare la crittografia sull’intero sistema.

Abilitazione della crittografia del dispositivo

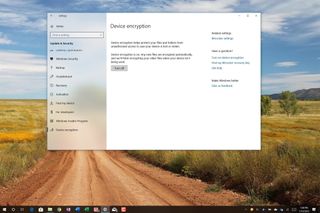

Per abilitare la crittografia del dispositivo sul laptop home o il computer desktop di Windows 10, utilizzare questi passaggi:

- Aprire Impostazioni.

- Clicca su Aggiornamento e sicurezza.

- Clicca su Crittografia del dispositivo.Consiglio rapido: Se la pagina “crittografia del dispositivo” non è disponibile, è probabile che il tuo dispositivo non supporti la funzione di crittografia.

- Nella sezione “crittografia del dispositivo”, fare clic su Accendere pulsante.

Una volta completati i passaggi, Windows 10 accenderà la crittografia per i file attuali e futuri che archiviate sul tuo computer.

Configurare TPM su UEFI

Se sai che il tuo dispositivo ha un chip TPM, ma è disabilitato, puoi fare riferimento a questi passaggi per abilitarlo:

- Aprire Impostazioni.

- Clicca su Aggiornamento e sicurezza.

- Clicca su Recupero.

- Nella sezione “Startup avanzato”, fare clic su Riavvia ora pulsante.

- Clicca su Risoluzione dei problemi.

- Clicca su Opzioni avanzate.

- Clicca su Impostazioni del firmware UEFI.

- Clicca il Ricomincia pulsante.

- Individua le impostazioni di sicurezza.Nota veloce: Potrebbe essere necessario consultare il sito Web di supporto del produttore per dettagli più specifici per trovare le impostazioni TPM.

- Abilita la funzione TPM.

Dopo aver completato i passaggi, dovresti essere in grado di abilitare la crittografia del dispositivo sul tuo computer eseguendo Windows 10 Home per proteggere i tuoi file.

Disabilitazione della crittografia del dispositivo

Per disabilitare la crittografia del dispositivo sul dispositivo Home Windows 10, utilizzare questi passaggi:

- Aprire Impostazioni.

- Clicca su Aggiornamento e sicurezza.

- Clicca su Crittografia del dispositivo.

- Nella sezione “crittografia del dispositivo”, fare clic su Spegnere pulsante.

- Clicca il Spegnere pulsante di nuovo per confermare.

Dopo aver completato i passaggi, il dispositivo sarà attraverso il processo di decrittografia, che a seconda della quantità di dati, può richiedere molto tempo.

Stiamo concentrando questa guida sugli utenti della casa di Windows 10, ma questa opzione, così come BitLocker, è disponibile anche per i dispositivi che eseguono Windows 10 Pro con hardware supportato.

Mauro raccomanda tutti questi accessori a prezzi accessibili

Ciao, sono Mauro Huculak, l’aiuto di Windows Central e il guru di How-to. Ho scritto il post che stai leggendo ora e conosco il sistema operativo Windows dentro e fuori. Ma sono anche un po ‘un geek hardware. Questi sono alcuni dei gadget a prezzi accessibili sulla mia scrivania oggi.

Logitech MX Master Wireless Mouse (apre nella nuova scheda) ($ 72 su Amazon)

Conosco i topi, e questo è quello che uso ogni giorno. MX Master è un mouse wireless ad alta precisione che è molto comodo da utilizzare e ha molte ottime caratteristiche, tra cui la possibilità di connettersi con più dispositivi, una ruota a scorrimento infinita, pulsanti posteriori e in avanti, tutti puoi personalizzare.

Ktrio Extended Gaming Mouse Pad (Apre in New Tab) ($ 12 su Amazon)

Se passi molto tempo a digitare, i palmi e il mouse lasceranno binari sulla tua scrivania. La mia soluzione era iniziare a utilizzare i pad di mouse da gioco, che sono abbastanza grandi da poter utilizzare comodamente la tastiera e il mouse. Questo è quello che uso e consiglio.

Supernight LED Light Strip (si apre nella nuova scheda) ($ 20 su Amazon)

Potresti semplicemente usare una lampadina normale nel tuo ufficio, ma se vuoi aggiungere un po ‘di illuminazione ambientale con colori diversi, una striscia a LED RGB è la strada da percorrere. Questo è approvato dal mauro.

Ottieni la newsletter di Windows Central

Tutte le ultime notizie, recensioni e guide per Windows e Xbox Diehards.

Inviando le tue informazioni, accetta i Termini e le condizioni (apre nella nuova scheda) e sulla Privacy Information (si apre nella nuova scheda) e hai 16 anni o più.

Mauro Huculak è scrittore tecnico per WindowsCentral.com. Il suo obiettivo principale è quello di scrivere How-TOS completi per aiutare gli utenti a ottenere il massimo da Windows 10 e dalle sue molte tecnologie correlate. Ha un background IT con certificazioni professionali di Microsoft, Cisco e CompTIA, ed è membro riconosciuto della comunità Microsoft MVP.

Guida BitLocker: come utilizzare questo strumento di crittografia Windows per proteggere i dati

La crittografia di ogni bit di dati su un PC Windows è una precauzione di sicurezza cruciale. Windows 10 e Windows 11 includono le stesse forti opzioni di crittografia, con edizioni aziendali che hanno il miglior set di strumenti di gestione. Ecco una guida pratica.

Scritto da Ed Bott, senior contributo editore il 23 marzo 2022

Se il tuo PC fosse perso o rubato, probabilmente si arrampicheresti al costo di sostituirlo. Ma non è niente in confronto a ciò che avresti perso se qualcuno avesse accesso libero ai dati su quel dispositivo. Anche se non riescono ad accedere all’utilizzo dell’account utente di Windows, un ladro potrebbe avviarsi da un dispositivo rimovibile e sfogliare il contenuto dell’unità di sistema con impunità.

Il modo più efficace per fermare lo scenario da incubo è crittografare l’intero dispositivo in modo che il suo contenuto sia disponibile solo per te o qualcuno con la chiave di recupero.

FAQ di Windows 11

Tutto quello che devi sapere

Cosa c’è di nuovo in Windows 11? Quali sono i suoi requisiti hardware minimi? Quando sarà idoneo il tuo PC per l’aggiornamento? Abbiamo le risposte alle tue domande.

Tutte le edizioni di Windows 10 e Windows 11 includono le opzioni di crittografia del dispositivo a 128 bit XTS-AES che sono abbastanza robuste da proteggere anche dagli attacchi più determinati. Utilizzando gli strumenti di gestione, è possibile aumentare la forza di crittografia a XTS-AES 256.

Su dispositivi moderni, il codice di crittografia esegue anche controlli di integrità del sistema pre-boot che rilevano i tentativi per bypassare il caricatore di avvio.

BitLocker è il marchio che Microsoft utilizza per gli strumenti di crittografia disponibili nelle edizioni aziendali di Windows (desktop e server). Un sottoinsieme limitato ma ancora efficace delle funzionalità di crittografia dei dispositivi BitLocker è disponibile anche in Windows 10 e Windows 11 Home Editions. Ecco come assicurarsi che i tuoi dati siano protetti.

Quali sono i requisiti hardware per BitLocker?

La funzione hardware più importante richiesta per supportare la crittografia del dispositivo BitLocker è un chip del modulo della piattaforma di fiducia o TPM. Il dispositivo deve anche supportare la moderna funzione di standby (precedentemente noto come InstantGo).

Praticamente tutti i dispositivi che sono stati originariamente fabbricati per Windows 10 soddisfano questi requisiti. Tutti i dispositivi compatibili con Windows 11, senza eccezione, soddisfano questi requisiti.

Come funziona BitLocker in Windows 10 e Windows 11?

Su tutti i dispositivi che soddisfano i requisiti hardware BitLocker (vedere la sezione precedente per i dettagli), la crittografia del dispositivo è automaticamente abilitata. Windows Setup crea automaticamente le partizioni necessarie e inizializza la crittografia sull’unità del sistema operativo con una chiave chiara. Per completare il processo di crittografia, è necessario eseguire uno dei seguenti passaggi:

- Accedi utilizzando un account Microsoft che ha i diritti dell’amministratore sul dispositivo. Tale azione rimuove la chiave chiara, carica una chiave di recupero sull’account OneDrive dell’utente e crittografa i dati sull’unità di sistema. Si noti che questo processo si verifica automaticamente e funziona su qualsiasi edizione Windows 10 o Windows 11.

- Accedi utilizzando un account Active Directory su un dominio Windows o un account Azure Active Directory. La configurazione richiede un’edizione aziendale di Windows 10 o Windows 11 (Pro, Enterprise o Education) e la chiave di recupero viene salvata in una posizione disponibile per il dominio o AAD Administrator.

- Se accedi a un account locale su un dispositivo che esegue un’edizione aziendale di Windows 10 o Windows 11, è necessario utilizzare gli strumenti di gestione BitLocker per abilitare la crittografia sulle unità disponibili.

Su unità a stato solido auto-crittografia che supportano la crittografia hardware, Windows scaricherà il lavoro di crittografia e decritting di dati sull’hardware. Si noti che una vulnerabilità in questa funzione, divulgata per la prima volta a novembre 2018, potrebbe esporre i dati in determinate circostanze. In quei casi, avrai bisogno di un aggiornamento del firmware per l’SSD; Su unità più vecchie in cui tale aggiornamento non è disponibile, è possibile passare alla crittografia del software utilizzando le istruzioni in questo avviso di sicurezza di Microsoft: Guida per la configurazione di BitLocker per far rispettare la crittografia del software.

Si noti che Windows 10 e Windows 11 supportano ancora la funzione di file system crittografata molto più vecchia. Questo è un sistema di crittografia basato su file e cartelle che è stato introdotto con Windows 2000. Per praticamente tutto hardware moderno, BitLocker è una scelta superiore.

Zdnet Consiglia

Il miglior gestore della password: uso aziendale e personale

Tutti hanno bisogno di un gestore di password. Se sei disposto a pagare una commissione mensile o annuale, queste opzioni ne valgono la pena.

Come gestisco la crittografia bitlocker?

Per la maggior parte, BitLocker è una funzione set-it-and-forget. Dopo aver abilitato la crittografia per un’unità, non richiede alcuna manutenzione. È possibile, tuttavia, utilizzare strumenti integrati nel sistema operativo per eseguire una varietà di attività di gestione.

Gli strumenti più semplici sono disponibili nell’interfaccia grafica di Windows, ma solo se si eseguono edizioni Pro o Enterprise. Apri File Explorer, fai clic con il pulsante destro del mouse su qualsiasi icona dell’unità e fai clic su Gestisci BitLocker. Questo ti porta a una pagina in cui puoi attivare o disattivare Bitlocker; Se BitLocker è già abilitato per l’unità di sistema, è possibile sospendere temporaneamente la crittografia o eseguire il backup della chiave di recupero da qui. Puoi anche gestire la crittografia su unità rimovibile e su unità interne secondarie. Su un sistema che esegue Windows Home Edition, troverai un pulsante on-off nelle impostazioni. In Windows 10, guarda in aggiornamento e ripristino> crittografia del dispositivo. In Windows 11, questa impostazione è in base alla privacy e alla sicurezza> crittografia dei dispositivi. Verrà visualizzato un messaggio di avvertimento se la crittografia del dispositivo non è stata abilitata mediante l’accesso a un account Microsoft.

Per un set di strumenti molto più ampio, apri un prompt dei comandi e usa uno dei due strumenti amministrativi BitLocker integrati, Gestione-BDE o Repair-BDE, con uno dei suoi switch disponibili. Il più semplice e utile di questi è Gestione -bde -status, che visualizza lo stato di crittografia di tutte le unità disponibili. Si noti che questo comando funziona su tutte le edizioni, tra cui Windows 10 e Windows 11 Home.

Per un elenco completo di switch, digita Gestisci-BDE -? O riparazione-bde -?

Infine, Windows PowerShell include un set completo di cmdlet bitlocker. Utilizzare Get-BitlockVolume, ad esempio, per vedere lo stato di tutte le unità fisse e rimovibili sul sistema corrente. Per un elenco completo dei cmdlet BitLocker disponibili, consultare la pagina della documentazione Bitlocker PowerShell.

Come salvo e utilizzo una chiave di recupero bitlocker?

In circostanze normali, sblocchi automaticamente l’unità quando accedi a Windows utilizzando un account autorizzato per quel dispositivo. Se si tenta di accedere al sistema in qualsiasi altro modo, ad esempio avviando da un’unità di configurazione di Windows 10 o Windows 11 o da un’unità di avvio USB basata su Linux, ti verrà richiesto un tasto di ripristino per accedere all’unità corrente. Potresti anche vedere un prompt per una chiave di recupero se un aggiornamento del firmware ha modificato il sistema in modo tale che il TPM non riconosca.

Come amministratore di sistema in un’organizzazione, è possibile utilizzare una chiave di recupero (manualmente o con l’assistenza del software di gestione) per accedere ai dati su qualsiasi dispositivo di proprietà della propria organizzazione, anche se l’utente non fa più parte dell’organizzazione.

La chiave di recupero è un numero di 48 cifre che sblocca l’unità crittografata in quelle circostanze. Senza questa chiave, i dati sull’unità rimangono crittografati. Se il tuo obiettivo è reinstallare Windows in preparazione per il riciclaggio di un dispositivo, puoi saltare inserendo la chiave e i vecchi dati saranno completamente illeggibili dopo che la configurazione è completata.

Il tasto di recupero è memorizzato automaticamente nel cloud se la crittografia del dispositivo abilitato con un account Microsoft. Per trovare la chiave, vai su https: // OneDrive.com/RecoveryKey e accedi con l’account Microsoft associato. (Si noti che questa opzione funziona su un telefono cellulare.) Espandi l’elenco per qualsiasi dispositivo per visualizzare ulteriori dettagli e un’opzione per eliminare la chiave salvata.

Se hai abilitato la crittografia BitLocker unendo il dispositivo Windows 10 o Windows 11 con un account Azure AD, troverai la chiave di recupero elencata nel tuo profilo Azure AD. Vai su Impostazioni> Account> Le tue informazioni e fai clic su Gestisci i miei account. Se stai utilizzando un dispositivo che non è registrato con Azure AD, vai su HTTPS: // Account.ActiveDirectory.Windowszure.com/profilo e accedi con le tue credenziali di annunci di Azure.

Trova il nome del dispositivo sotto l’intestazione di dispositivi e attività e fai clic su Clai BitLocker per visualizzare il tasto di ripristino per quel dispositivo. Si noti che l’organizzazione deve consentire a questa funzione di essere disponibile.

Infine, nelle edizioni aziendali di Windows 10 o Windows 11, è possibile stampare o salvare una copia del tasto di recupero e archiviare il file o la stampa (o entrambi) in un luogo sicuro. Utilizzare gli strumenti di gestione disponibili in File Explorer per accedere a queste opzioni. Utilizzare questa opzione se hai abilitato la crittografia del dispositivo con un account Microsoft e preferisci non avere la chiave di recupero disponibile in OneDrive.

Posso usare BitLocker per crittografare le unità rimovibili?

Anche i dispositivi di archiviazione rimovibili necessitano di crittografia. Ciò include unità flash USB e schede microSD che possono essere utilizzate in alcuni PC. È qui che funziona Bitlocker.

Per attivare la crittografia BitLocker per un’unità rimovibile, è necessario eseguire un’edizione aziendale di Windows 10 o Windows 11. Puoi sbloccare quel dispositivo su un dispositivo in esecuzione qualsiasi edizione.

Come parte del processo di crittografia, è necessario impostare una password che verrà utilizzata per sbloccare l’unità. È inoltre necessario salvare la chiave di recupero per l’unità. (Non è automaticamente salvato su un account cloud.)

Infine, devi scegliere una modalità di crittografia. Utilizzare la nuova opzione di crittografia (XTS-AES) se si prevede di utilizzare il dispositivo esclusivamente su Windows 10 o Windows 11. Scegli la modalità compatibile per un’unità che potresti voler aprire su un dispositivo che esegue una versione precedente di Windows.

La prossima volta che inserisci quel dispositivo in un PC Windows, ti verrà richiesto la password. Fare clic su più opzioni e selezionare la casella di controllo per sbloccare automaticamente il dispositivo se si desidera un facile accesso ai suoi dati su un dispositivo attendibile che controlli.

Questa opzione è particolarmente utile se si utilizza una scheda microSD per la capacità di archiviazione espansa su un dispositivo come Surface Pro. Dopo l’accesso, tutti i tuoi dati sono immediatamente disponibili. Se perdi l’unità rimovibile o viene rubata, i suoi dati sono inaccessibili al ladro.