Windows 10 ha la crittografia del disco?

Abilitazione della crittografia a disco completo

La crittografia del disco completo protegge i dati sul dispositivo nel caso in cui vengano persi o rubati. Senza la crittografia del disco completo, se l’unità dati nel computer viene rimossa, i dati possono essere facilmente letti e accessibili. Se distribuito correttamente, la crittografia a disco completa richiede agli utenti non autorizzati di avere sia un accesso fisico al dispositivo che la password per decrittografare i dati sul dispositivo.

Tuttavia, se sia la password che la chiave di recupero sono sconosciute o perse, il dispositivo non può essere decrittografato e i dati saranno irremovebili. Si consiglia vivamente di archiviare le password e le chiavi di recupero in un’app Password Manager come LastPass per evitare questo problema.

La crittografia del disco completo dovrebbe essere implementata per tutti i dispositivi portatili quando:

- Conservare o elaborare informazioni istituzionali classificate a P3 o superiore

- Requisiti esterni impongono l’uso della crittografia del disco completo (come gli accordi di utilizzo dei dati di ricerca con fornitori di dati di terze parti)

Se si dispone di un dispositivo gestito dall’università e non hai privilegi di amministratore sul dispositivo, utilizzare l’offerta di auto-servizio BigFix per la crittografia (utilizzando le istruzioni per Windows o istruzioni per MACOS). Se si incontrano difficoltà con l’offerta self-service o queste istruzioni, contatta i servizi clienti o il supporto IT dipartimentale per l’assistenza.

Per i computer gestiti personalmente, consultare le istruzioni per abilitare la crittografia del disco completo su Windows e Mac di seguito.

Abilita la crittografia del disco completo su Microsoft Windows

Bitlocker

Microsoft include una funzione di crittografia del disco completo integrato in Windows chiamato BitLocker.

BitLocker è disponibile su dispositivi supportati con Windows 10/11 Pro, Enterprise o Education Edition. Non è disponibile in Home Edition. Studenti, docenti e personale possono aggiornare il loro sistema Windows 10 all’Education Edition.

Esperienza utente

Molti computer più recenti hanno un chip di crittografia integrato che sblocca i file crittografati quando si accede.

Se il tuo computer non ha un chip di crittografia, avrai un passaggio di verifica aggiuntivo all’avvio prima di poter accedere. Questa fase di verifica è richiesta solo all’avvio; Una volta verificato, è possibile accedere e uscire dall’account utente come normalmente.

Una volta effettuato l’accesso, le cartelle di navigazione e il salvataggio dei file rimarranno gli stessi.

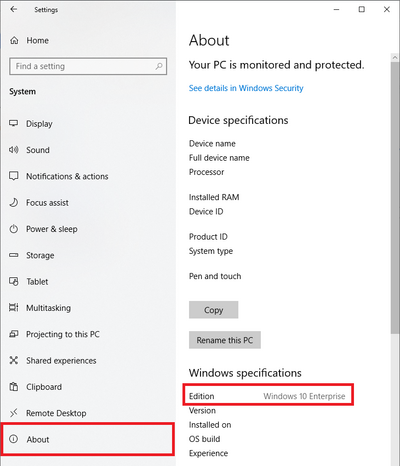

Scopri l’edizione del sistema operativo

Impostazioni> Sistema> Informazioni> elencate nelle specifiche di Windows

Esempio da Windows 10:

Abilita bitlocker

Abilitare BitLocker richiederà privilegi di amministratore. Se si dispone di un dispositivo gestito dall’università e non hai privilegi di amministratore sul dispositivo, utilizza l’offerta di auto-servizio Bigfix per la crittografia. Se si incontrano difficoltà con l’offerta self-service o queste istruzioni, contatta i servizi clienti o il supporto IT dipartimentale per l’assistenza.

ISO consiglia di utilizzare un account utente standard per tutte le attività quotidiane e di elevare i privilegi di amministrazione solo quando necessario. Questo processo può essere eseguito da un account utente standard e richiederà l’elevazione del privilegio quando necessario.

Puoi usare il tuo computer mentre l’unità viene crittografata, ma dovrai riavviare il computer una volta completato il processo di crittografia.

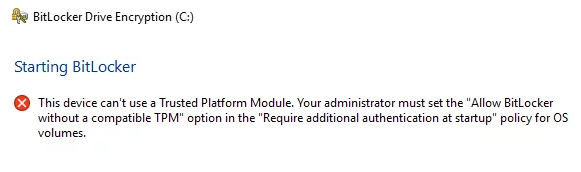

Se viene visualizzato un messaggio di errore (nessun errore del chip TPM):

Il tuo computer può visualizzare un messaggio di errore che dice “Questo dispositivo non può utilizzare un modulo di piattaforma affidabile. L’amministratore deve impostare l’opzione “Consenti BitLocker senza un’opzione TPM compatibile” nella politica “richiedere autenticazione aggiuntiva all’avvio” per i volumi del sistema operativo.”

Il TPM è il chip di crittografia che consente agli account utente di sbloccare l’unità all’avvio.

Se ricevi il messaggio di errore, il computer è stato effettuato senza un chip di crittografia e puoi utilizzare un USB o un PIN come sostituto.

Passi

Questo processo richiederà l’accesso a un account amministratore.

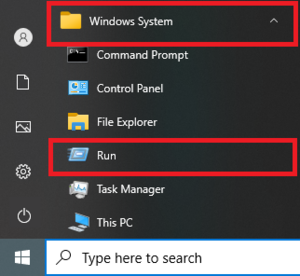

- Vai a Inizio > Sistema Windows > Correre

- Navigare verso Configurazione del computer/modelli di amministrazione/componenti Windows/BitLocker Drive di crittografia/sistema operativo > Richiedono un’autenticazione aggiuntiva all’avvio (Fare clic con il tasto destro/modifica o fare doppio clic)

.</li> </ul> <p>Se si dispone di un dispositivo gestito dall’università e non hai privilegi di amministratore sul dispositivo, utilizzare l’offerta di auto-servizio BigFix per la crittografia (utilizzando le istruzioni per Windows o istruzioni per MACOS). Se si incontrano difficoltà con l’offerta self-service o queste istruzioni, contatta i servizi clienti o il supporto IT dipartimentale per l’assistenza.</p> <p>Per i computer gestiti personalmente, consultare le istruzioni per abilitare la crittografia del disco completo su Windows e Mac di seguito.</p> <p><h2>Abilita la crittografia del disco completo su Microsoft Windows</h2> </p> <p><h3>Bitlocker</h3> </p> <p>Microsoft include una funzione di crittografia del disco completo integrato in Windows chiamato BitLocker.</p> <p>BitLocker è disponibile su dispositivi supportati con Windows 10/11 Pro, Enterprise o Education Edition. Non è disponibile in Home Edition. Studenti, docenti e personale possono aggiornare il loro sistema Windows 10 all’Education Edition.</p> <p><h4>Esperienza utente</h4> </p> <p>Molti computer più recenti hanno un chip di crittografia integrato che sblocca i file crittografati quando si accede.</p> <p>Se il tuo computer non ha un chip di crittografia, avrai un passaggio di verifica aggiuntivo all’avvio prima di poter accedere. Questa fase di verifica è richiesta solo all’avvio; Una volta verificato, è possibile accedere e uscire dall’account utente come normalmente.</p> <p>Una volta effettuato l’accesso, le cartelle di navigazione e il salvataggio dei file rimarranno gli stessi.</p> <p><h2>Scopri l’edizione del sistema operativo</h2> </p> <p><strong>Impostazioni> Sistema> Informazioni> elencate nelle specifiche di Windows</strong> </p> <p>Esempio da Windows 10:</p> <p><img decoding=)

Abilita bitlocker

Abilitare BitLocker richiederà privilegi di amministratore. Se si dispone di un dispositivo gestito dall’università e non hai privilegi di amministratore sul dispositivo, utilizza l’offerta di auto-servizio Bigfix per la crittografia . Se si incontrano difficoltà con l’offerta self-service o queste istruzioni, contatta i servizi clienti o il supporto IT dipartimentale per l’assistenza.

ISO consiglia di utilizzare un account utente standard per tutte le attività quotidiane e di elevare i privilegi di amministrazione solo quando necessario. Questo processo può essere eseguito da un account utente standard e richiederà l’elevazione del privilegio quando necessario.

Puoi usare il tuo computer mentre l’unità viene crittografata, ma dovrai riavviare il computer una volta completato il processo di crittografia.

Se viene visualizzato un messaggio di errore (nessun errore del chip TPM):

Il tuo computer può visualizzare un messaggio di errore che dice “Questo dispositivo può’t Utilizzare un modulo di piattaforma affidabile. Il tuo amministratore deve impostare il “Consenti BitLocker senza un TPM compatibile” opzione in ‘Richiedono un’autenticazione aggiuntiva all’avvio’ Politica per i volumi del sistema operativo.”

Il TPM è il chip di crittografia che consente agli account utente di sbloccare l’unità all’avvio.

Se ricevi il messaggio di errore, il computer è stato effettuato senza un chip di crittografia e puoi utilizzare un USB o un PIN come sostituto.

Passi

Questo processo richiederà l’accesso a un account amministratore.

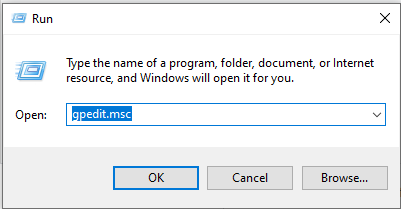

Accedere con un account amministratore> Avvia> Sistema Windows> Esegui> Gpedit.MSC> Passa ai modelli di configurazione/amministrazione del computer/componenti Windows/BitLocker Drive di crittografia/sistema operativo> Richiedi autentica

- Vai a Avvia> Sistema Windows> Esegui

- Navigare verso Configurazione del computer/modelli di amministrazione/componenti Windows/BitLocker Drive di crittografia/sistema operativo> Richiedi un’autenticazione aggiuntiva all’avvio (Fare clic con il tasto destro/modifica o fare doppio clic)

- Abilita> Controlla consenti BitLocker senza un TPM compatibile> Applica

Una volta completati questi passaggi, riprova a attivare BitLocker seguendo i passaggi precedenti:

Apri File Explorer> Questo PC> Disk locale (C :)> Gestisci [strumenti di drive]> BitLocker> Gestisci bitLocker> Accendi BitLocker

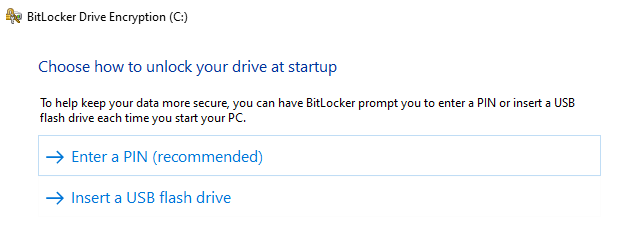

Sarai in grado di scegliere tra la creazione di un pin o un disco flash USB per sbloccare l’unità all’avvio. Una volta che hai scelto un’opzione, non c’è modo di cambiare senza decrittoni, quindi rivivere l’unità.

Ogni persona che utilizza il computer dovrà conoscere il pin o avere una copia dell’unità flash USB.

L’utilizzo di una di queste opzioni richiede che una persona sia fisicamente presente per l’avvio; Se stai gestendo il tuo sistema in remoto (E.G. Attraverso RDP), una persona con PIN o USB deve andare di persona per decrittografare l’unità prima che possa essere utilizzata le funzioni remote.

Se hai programmato aggiornamenti che richiedono un riavvio del computer, è possibile seguire le istruzioni seguenti per sospendere BitLocker. BitLocker si riavvia dopo il riavvio.

ISO consiglia l’opzione PIN. Il pin può essere archiviato in LastPass e condiviso in modo sicuro ad altri utenti del computer. Il pin è separato dalla password dell’account utente. Segui le linee guida ISO Passphrase per creare un pin lungo e sicuro.

ISO non raccomanda l’opzione USB. La USB creata non dovrebbe mai essere lasciata nel computer una volta che l’unità è stata sbloccata e dovrà essere immagazzinata in modo sicuro in un mobile o un cassetto bloccato. Anche l’USB non mostrerà il file che sblocca l’unità, quindi non sembrerà diverso dagli altri USB e deve essere etichettato.

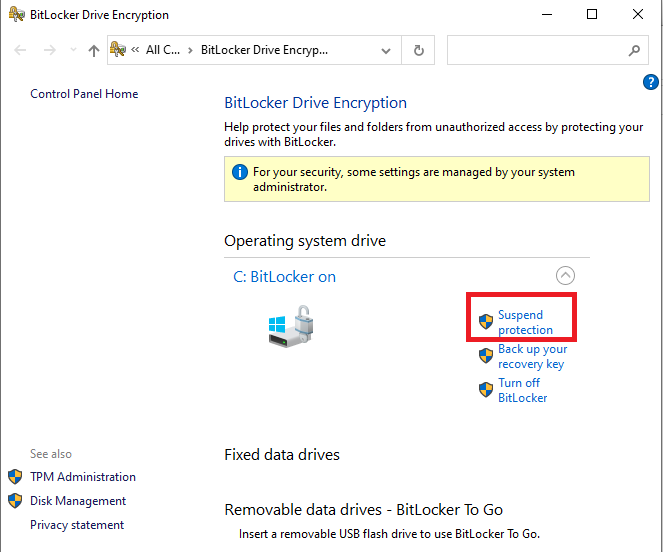

Sospendere Bitlocker

Per gli aggiornamenti pianificati, le modifiche hardware o le modifiche alla configurazione, c’è un’opzione nel menu BitLocker per sospendere BitLocker ma non disattivarlo. Non è consigliabile disattivare BitLocker per situazioni temporanee, in quanto decrittingrà l’unità e richiederà che l’intero processo venga ripetuto per essere riacceso.

Tasti di recupero

- Con TPM Chip: dimentica la password dell’account utente

- Senza chip TPM: perdere la chiave di avvio USB o dimenticare il perno di decrittografia

- Aggiorna il sistema operativo

- Sposta l’unità crittografata su un nuovo computer

- Installa una nuova scheda madre

- Modificare le impostazioni di configurazione di avvio

- Aggiorna il bios del computer

- Chiave di recupero in chiaro

- BitLocker può generare una chiave di recupero in chiaro che può essere digitato manualmente durante il recupero.

- (ISO consigliato) Copia in una voce LastPass.

- Salva in un file e stampare. Conservare la stampa in una posizione sicura, come un cassetto o un armadio chiuso.

- Salva su un USB. Conservare l’USB in una posizione sicura, come un cassetto o un armadio chiuso.

- Ogni proprietario di computer è responsabile della chiave di recupero sul proprio dispositivo, compresi i proprietari di dispositivi gestiti nel campus. ITCS non memorizza le chiavi di recupero.

Puoi accedere alle opzioni del tasto di recupero in qualsiasi momento tramite il menu principale BitLocker.

Se si rigenera mai la chiave di recupero, assicurati di aggiornare tutti i backup della chiave di recupero.

Abilita la crittografia del disco completo su Apple MacOS

Filevault

FileVault fornisce la protezione dei dati e del sistema operativo per il tuo Mac nel caso in cui il computer venga rubato o perso. FileVault è disponibile su tutti i computer Mac.

Abilitazione di FileVault non influirà sull’esperienza utente. Accesso, le cartelle di navigazione e il salvataggio dei file rimarranno tutti gli stessi. Una volta abilitato FileVault, tutti i dati archiviati sull’unità verranno crittografati.

Abilita FileVault

Abilitazione di FileVault richiederà privilegi di amministratore. Se non si dispone di privilegi di amministratore sul dispositivo, contatta i servizi client o il supporto IT dipartimentale per l’assistenza.

ISO consiglia di utilizzare un account utente standard per tutte le attività quotidiane e di elevare i privilegi di amministrazione solo quando necessario. Questo processo può essere eseguito da un account utente standard e richiederà l’elevazione del privilegio quando necessario.

FileVault crittograferà i file per tutti gli utenti del computer; A ogni utente verrà richiesto di inserire la propria password durante l’installazione. Se un utente non è abilitato in FileVault, non sarà in grado di accedere o accedere ai propri dati. Gli account utente che si aggiungono dopo aver attivato FileVault sono automaticamente abilitati.

Tasti di recupero

Quando si imposta FileVault, dovrai scegliere un’opzione di recupero nel caso in cui dimentichi la password del tuo account.

- Chiave di recupero in chiaro

- FileVault può generare una chiave di recupero in chiaro che può essere digitato manualmente durante il recupero.

- ISO consiglia di creare una voce ultima per archiviare la chiave di recupero. La chiave può anche essere copiata in un file e stampata. Conservare la stampa in una posizione sicura, come un cassetto o un armadio chiuso.

- Ogni proprietario di computer è responsabile della chiave di recupero sul proprio dispositivo, compresi i proprietari di dispositivi gestiti nel campus. ITCS non memorizza le chiavi di recupero.

- Se memorizzi la tua chiave di recupero nel tuo account iCloud, non vi è alcuna garanzia che Apple sarà in grado di darti la chiave se perdi o lo dimentichi. Non tutte le lingue e le regioni sono gestite da Applecare o iCloud e non tutte le regioni di Applecare offrono supporto in ogni lingua.

Se si desidera modificare il tasto di recupero utilizzato per crittografare il disco di avvio, disattivare FileVault nelle preferenze di sicurezza e privacy. Puoi quindi riaccenderlo per generare una nuova chiave e disabilitare tutte le chiavi più vecchie. Assicurati di aggiornare tutti i backup dei tasti di recupero.