Windows 10 ha un buon firewall

Riepilogo dell’articolo: Come attivare il firewall in Windows 10

1. Windows Defender Firewall with Advanced Security (WFAS) è un’importante funzionalità di firewall per proteggere il dispositivo.

2. Windows Defender Firewall consente di creare regole che determinano le autorizzazioni del traffico di rete.

3. Supporta la sicurezza del protocollo Internet (IPSEC) per l’autenticazione e la crittografia.

4. Il programma di pannello di controllo del firewall di Windows Defender è adatto per gli ambienti domestici, mentre lo snap-in MMC WFAS fornisce un maggiore controllo per gli ambienti aziendali aziendali.

5. Edizioni Windows Pro, Windows Enterprise, Windows Pro Education/SE e Windows Education supportano Windows Firewall.

6. I diritti della licenza di Windows Firewall sono concessi in base a licenze specifiche.

7. Windows Defender Firewall con sicurezza avanzata è una parte cruciale di un modello di sicurezza a strati e fornisce filtro del traffico di rete basato su host.

8. Riduce il rischio di minacce alla sicurezza della rete e salvaguardano dati sensibili.

9. Windows Defender Firewall estende il valore degli investimenti esistenti e può lavorare insieme a soluzioni di sicurezza di rete non Microsoft.

10. Il feedback può essere inviato e visualizzato per l’articolo su come attivare il firewall in Windows 10.

15 Domande uniche sull’accensione del firewall in Windows 10

1. Come posso abilitare il firewall di Windows in Windows 10?

Risposta:

Per abilitare il firewall di Windows in Windows 10, seguire questi passaggi: …

2. Qual è lo scopo di Windows Defender Firewall con sicurezza avanzata?

Risposta:

Windows Defender Firewall con sicurezza avanzata fornisce filtro del traffico di rete basato su host e migliora la sicurezza del dispositivo bloccando il traffico non autorizzato.

3. Windows Defender Firewall può proteggere il mio dispositivo dalle minacce di sicurezza della rete?

Risposta:

Sì, Windows Defender Firewall riduce la superficie di attacco di un dispositivo, rendendolo meno vulnerabile alle minacce alla sicurezza.

4. Windows Defender Firewall supporta la crittografia?

Risposta:

Sì, Windows Defender Firewall supporta Internet Protocol Security (IPSEC), che può crittografare il traffico di rete per impedire l’accesso non autorizzato ai dati.

5. In che modo Windows Defender Firewall differisce dal programma di pannello di controllo del firewall di Windows Defender?

Risposta:

Il programma di pannello di controllo di Firewall di Windows Defender è adatto per gli ambienti domestici, mentre Windows Defender Firewall con sicurezza avanzata offre un maggiore controllo per gli ambienti aziendali aziendali.

6. Posso abilitare Windows Firewall su tutte le edizioni Windows?

Risposta:

NO, Windows Pro, Windows Enterprise, Windows Pro Education/SE e Windows Education Editions supportano Windows Firewall.

7. Cosa ho bisogno per abilitare Windows Firewall sul mio dispositivo?

Risposta:

Controlla se la tua edizione Windows è supportata e assicurati di avere i diritti di licenza necessari.

8. In che modo Windows Defender Firewall fornisce ulteriore sicurezza per il mio dispositivo?

Risposta:

Windows Defender Firewall riduce il rischio di minacce di sicurezza della rete e salvaguardie dati sensibili fornendo filtro e integrazione del traffico di rete con IPSEC.

9. Il firewall di Windows Defender può funzionare con altre soluzioni di sicurezza della rete non Microsoft?

Risposta:

Sì, Windows Defender Firewall è progettato per integrare le soluzioni di sicurezza di rete non Microsoft esistenti attraverso un’API documentata.

10. Come posso fornire feedback sull’articolo per accendere il firewall in Windows 10?

Risposta:

È possibile inviare e visualizzare feedback per l’articolo seguendo il link fornito.

11. Windows Defender Firewall è disponibile solo in Windows 10?

Risposta:

No, Windows Defender Firewall è disponibile anche in Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 e Windows Server 2008 R2.

12. Quali sono i requisiti di licenza per Windows Defender Firewall?

Risposta:

I diritti di licenza per Windows Defender Firewall variano in base alle edizioni di Windows specifiche, come Windows Pro/Pro Education/SE, Windows Enterprise E3/E5 e Windows Education A3/A5.

13. Windows Defender Firewall può impedire agli analizzatori di pacchetti di rete di leggere il traffico di rete?

Risposta:

Sì, Windows Defender Firewall, se configurato con IPSEC, può richiedere che un determinato traffico di rete sia crittografato, impedendo che venga letto da analizzatori di pacchetti di rete dannosi.

14. Ci sono ulteriori vantaggi dell’utilizzo di Windows Defender Firewall con una sicurezza avanzata?

Risposta:

Windows Defender Firewall riduce la superficie di attacco di un dispositivo, protegge i dati sensibili e estende il valore degli investimenti esistenti essendo una funzione integrata che non richiede hardware o software aggiuntivi.

15. In che modo il firewall di Windows Defender può contribuire alla strategia di isolamento della mia rete?

Risposta:

Windows Defender Firewall, in combinazione con IPsec, può applicare le impostazioni di sicurezza adeguate a diversi tipi di reti, contribuendo a isolare la rete e proteggere dall’accesso non autorizzato.

Come accendere il firewall in Windows 10

In uno degli scenari sopra, una volta aggiunte queste regole devono essere eliminate per generare nuovamente il prompt. In caso contrario, il traffico continuerà a essere bloccato.

Windows Defender Firewall con sicurezza avanzata

Questo argomento è una panoramica di Windows Defender Firewall con funzionalità di sicurezza di sicurezza avanzata (WFAS) e di sicurezza Internet (IPSEC).

Panoramica di Windows Defender Firewall con sicurezza avanzata

Windows Defender Firewall in Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 e Windows Server 2008 R2 è un firewall host statale che aiuta a proteggere il dispositivo consentendo di creare regole che determinano quale traffico di rete è permesso di inserire il dispositivo dalla rete e quale traffico di rete è consentito a inviare alla rete in rete. Windows Defender Firewall supporta anche Internet Protocol Security (IPSEC), che è possibile utilizzare per richiedere l’autenticazione da qualsiasi dispositivo che sta tentando di comunicare con il tuo dispositivo. Quando è necessaria l’autenticazione, i dispositivi che non possono essere autenticati come dispositivo di fiducia non possono comunicare con il tuo dispositivo. Puoi anche utilizzare IPSEC per richiedere che un determinato traffico di rete sia crittografato per impedire che venga lettura dagli analizzatori di pacchetti di rete che potrebbero essere collegati alla rete da un utente dannoso.

Il firewall di Windows Defender con snap-in MMC di sicurezza avanzata è più flessibile e offre molte più funzionalità rispetto all’interfaccia di firewall di Windows Defender di Windows che si trova nel pannello di controllo. Entrambe le interfacce interagiscono con gli stessi servizi sottostanti, ma forniscono diversi livelli di controllo su tali servizi. Mentre il programma di pannello di controllo del firewall di Windows Defender può proteggere un singolo dispositivo in un ambiente domestico, non fornisce abbastanza funzionalità di gestione centralizzata o di sicurezza per aiutare a garantire un traffico di rete più complesso trovato in un tipico ambiente aziendale aziendale.

Windows Edition e Requisiti di licenza

La tabella seguente elenca le edizioni Windows che supportano Windows Firewall:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Istruzione di Windows |

|---|---|---|---|

| SÌ | SÌ | SÌ | SÌ |

I diritti della licenza di Windows Firewall sono concessi dalle seguenti licenze:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| SÌ | SÌ | SÌ | SÌ | SÌ |

Per ulteriori informazioni sulle licenze di Windows, consultare la panoramica delle licenze di Windows.

Descrizione della funzione

Windows Defender Firewall con sicurezza avanzata è una parte importante di un modello di sicurezza a strati. Fornendo un filtro di traffico di rete a due vie basato su host per un dispositivo, Windows Defender Firewall blocca il traffico di rete non autorizzato che scorre dentro o fuori dal dispositivo locale. Windows Defender Firewall funziona anche con la consapevolezza della rete in modo che possa applicare le impostazioni di sicurezza adeguate ai tipi di reti a cui è connesso il dispositivo. Windows Defender Firewall e Internet Protocol Security (IPSEC) Le impostazioni di configurazione sono integrate in una singola Console Microsoft Management (MMC) denominata Windows Defender Firewall, quindi Windows Defender Firewall è anche una parte importante della strategia di isolamento della rete.

Applicazioni pratiche

Per aiutare a affrontare le sfide della sicurezza della rete organizzativa, Windows Defender Firewall offre i seguenti vantaggi:

- Riduce il rischio di minacce alla sicurezza della rete. Windows Defender Firewall riduce la superficie di attacco di un dispositivo, fornendo un livello aggiuntivo al modello di difesa in profondità. La riduzione della superficie di attacco di un dispositivo aumenta la gestibilità e riduce la probabilità di un attacco di successo.

- Salvaguardie dati sensibili e proprietà intellettuale. Con la sua integrazione con IPsec, Windows Defender Firewall fornisce un modo semplice per applicare comunicazioni di rete end-to-end autenticate. Fornisce un accesso scalabile e a più livelli alle risorse di rete affidabili, contribuendo a far rispettare l’integrità dei dati e opzionalmente contribuendo a proteggere la riservatezza dei dati.

- Estende il valore degli investimenti esistenti. Poiché il firewall di Windows Defender è un firewall basato su host incluso nel sistema operativo, non è richiesto nessun altro hardware o software. Windows Defender Firewall è inoltre progettato per integrare le soluzioni di sicurezza di rete non Microsoft esistenti attraverso un’interfaccia di programmazione dell’applicazione documentata (API).

Feedback

Inviare e visualizzare il feedback per

Come accendere il firewall in Windows 10

Potresti essere richiesto di abilitare il firewall di Windows dal tuo lavoro. O disabilitalo per utilizzare software alternativo in base alla tua azienda’S politiche di sicurezza.

In Microsoft Windows 8 e 10, si ottiene un’utilità di firewall preinstallata. Tuttavia, potrebbe essere disabilitato per impostazione predefinita. Dovresti sempre verificare che sia abilitato poiché è un’importante funzionalità di sicurezza per proteggere il tuo sistema. Di seguito è possibile trovare i passaggi da seguire per abilitare o disabilitare questa funzione in queste versioni di Windows.

Abilitare il tuo firewall di Windows

ATTENZIONE: dovresti avere un solo firewall software abilitato alla volta. Se hai un antivirus o un altro programma di sicurezza installato con la propria funzione di firewall, assicurati di disabilitare prima.

- Apri il pannello di controllo in Windows.

- Clicca su Sistema e sicurezza.

- Clicca su firewall di Windows.

- Se il tuo firewall è disabilitato, tu’Vedi il firewall di Windows contrassegnato “Spento.” Per accenderlo, nel riquadro di navigazione a sinistra, puoi fare clic su Accendi o spegnere Windows Firewall.

- Nella finestra personalizza Impostazioni, selezionare Accendi Windows Firewall E fai clic su OK.

Bel lavoro! Se hai anche un dispositivo Apple, qui’s Le istruzioni necessarie per controllare le impostazioni del firewall per un Mac.

Cos’è un firewall?

Un firewall è un sistema di sicurezza di rete progettato per impedire l’accesso non autorizzato da o verso una rete privata.

È una migliore pratica di sicurezza utilizzare un firewall, in particolare per le aziende che dispongono di dati riservati ai clienti da proteggere. Abilitare il tuo firewall è una politica e una procedura di sicurezza comuni per proteggere te e la tua azienda.

È possibile implementare un firewall sia nell’hardware che nel software o in una combinazione di entrambi. Spesso, le aziende utilizzano firewall di rete per impedire agli utenti Internet non autorizzati di accedere a reti private connesse a Internet. I firewall sono particolarmente importanti per proteggere le intranet. Tutti i messaggi che entrano o lasciano l’intranet passano attraverso il firewall, che esamina ogni messaggio e blocca quelli che non soddisfano i criteri di sicurezza specificati.

La tua azienda ha una politica sull’uso dei firewall?

Windows Firewall è abbastanza nel 2023? (Pro e contro di Windows Defender)

Ti stai chiedendo se dovresti usare Windows Defender? La sedimentazione per l’opzione predefinita lascia un cattivo gusto in bocca? Prima di scriverlo, scopri i pro e contro del difensore e decidi se Windows Firewall è sufficiente nel 2021.

Lasciare le cose da correre su di default senza il controllo del triplo può portare ansia ad alcune persone, specialmente quando si tratta di proteggere la tua tecnologia. Quello’s perché fidarsi del programma antivirus predefinito sulle macchine Windows sembra una trappola.

Capiamo. Solo perché’s il valore predefinito che non lo fa’significhi te’farò meno ricerche!

Microsoft Defender Antivirus (comunemente indicato semplicemente come Windows Defender) è il programma antivirus predefinito di Windows. È stato rilasciato per la prima volta come programma anti-Spyware gratuito scaricabile per Windows XP ed è stato successivamente spedito con Windows Vista e Windows 7.

Ora si è evoluto in un programma antivirus completo, sostituendo Microsoft Security Essentials, come parte di Windows 8 e versioni successive.

Windows Firewall è un aspetto di questo programma. I rapporti nel 2016 hanno rivelato che lo’non è coerente nella protezione che dà – ma che ne dici del 2021? È ora il miglior programma antivirus?

Per aiutarti con quelle domande, qui’è una rapida occhiata ai pro e ai contro dell’utilizzo di Windows Defender:

| Pro di Windows Defender | Contro di Windows Defender |

| Migliore coerenza nei test antivirus | Manca la dashboard integrata per tutti i dispositivi utilizzando Windows Defender |

| Gratuito e integrato per i dispositivi Microsoft | Nessuna responsabilità se il computer è infetto dal malware |

| Software discreto | Caratteristiche limitate per uso su larga scala |

| Facilità d’uso | Rallenta l’installazione di applicazioni frequentemente utilizzate |

| Caratteristiche complete per l’uso domestico |

In questo articolo, discuteremo cosa significano ogni Pro e Con per utilizzare Windows Defender e le prestazioni di Windows Defender nel 2021. Entro la fine di questo articolo, tu’Saremo in grado di conoscere i pro e i contro di Windows Defender e se dovresti usarlo per la tua azienda.

Pro di Windows Defender

- Migliore coerenza nei test antivirus

- Gratuito e integrato per i dispositivi Microsoft

- Software discreto

- Facilità d’uso

- Caratteristiche complete per l’uso domestico

Migliore coerenza nei test antivirus

Secondo il sito Web di test antivirus, AV-test.org, Windows Defender versione 4.18 ha mostrato un tasso di rilevamento e prevenzione del 100% di malware – un forte miglioramento rispetto alla versione 2016. Questa versione di Windows Defender è l’ultima installata nei dispositivi Microsoft, ma gli aggiornamenti di sicurezza vengono implementati frequentemente e devono essere aggiornati.

Gratuito e integrato per i dispositivi Microsoft

I dispositivi Microsoft che utilizzano Windows 8 e oltre hanno Windows Defender preinstallato nel loro sistema operativo. Questo è un grande vantaggio per coloro che non’voglio andare a scaricare un nuovo software antivirus per la loro workstation.

Questo aiuta anche gli utenti a proteggere il loro sistema subito. Loro vinsero’non preoccuparti di non essere protetti quando hanno creato la loro workstation.

Software discreto

Windows Defender funziona in background. Non lo fa’T hanno grandi icone che occupano lo schermo mentre proteggono il tuo computer dalle minacce alla sicurezza. Anche non è’T Prendi molta potenza di elaborazione sul tuo computer.

Facilità d’uso

Esso’sono già lì quando installi il tuo sistema operativo Windows e lo schermo che mostra i servizi è davvero semplice. Il formato è intuitivo e fare impostazioni specializzate per il tuo firewall è facile da capire.

Caratteristiche complete per l’uso domestico

Ha le funzionalità standard per le persone che usano i loro computer per uso personale. Viene fornito con virus e protezione delle minacce, firewall e protezione della rete, controllo di app e browser, opzioni familiari e prestazioni del dispositivo e statistiche sanitarie.

E per la maggior parte della popolazione di utenti di computer leggeri e Internet, queste funzionalità (insieme ad altre pratiche di sicurezza come lo spam e la consapevolezza del crimine informatico) sono sufficienti per proteggere il tuo PC da intenti dannosi.

Contro di Windows Defender

- Manca la dashboard integrata per tutti i dispositivi utilizzando Windows Defender

- Nessuna responsabilità se il computer è infetto dal malware

- Caratteristiche limitate per uso su larga scala

- Rallenta l’installazione di applicazioni frequentemente utilizzate

Manca la dashboard integrata per tutti i dispositivi utilizzando Windows Defender

Mentre Windows Defender è una buona scelta per i personal computer, manca di una dashboard che consente di monitorare tutti i dispositivi sotto una rete. Ciò limita la sua funzionalità per l’uso su larga scala e costringe le aziende a cercare altrove un migliore controllo della rete.

Nessuna responsabilità se a Il computer è infetto dal malware

A differenza di altri programmi antivirus, Microsoft afferma esplicitamente nei loro termini e condizioni che non sono responsabili per alcun virus o malware che infetta il tuo computer. La mancanza di responsabilità può essere scoraggiante per alcuni utenti.

Caratteristiche limitate per uso su larga scala

Oltre a non avere una dashboard integrata per tutti i dispositivi, Windows Defender manca anche di altre funzionalità per l’uso su larga scala che altri programmi antivirus hanno. Esso’S Finicky Per fare indennità speciali per alcuni utenti, le funzionalità avanzate per gli utenti più avanzati non sono così facili da accedere, la protezione del phishing è limitata ai browser Web Microsoft (a meno che non si utilizzi un’estensione per altri).

Rallenta l’installazione di applicazioni frequentemente utilizzate

Windows Defender, su un PC standard, rallenta l’installazione di applicazioni utilizzate frequentemente del 35%. Il rallentamento dell’installazione è importante sapere se la velocità è il fattore più alto nella tua soddisfazione nell’uso di un PC.

In procinto di proteggere il tuo PC con Windows Defender?

Ricorda che Windows Defender è il programma antivirus predefinito di Windows e che ha i seguenti pro e contro:

Pro di Windows Defender

- Migliore coerenza nei test antivirus

- Gratuito e integrato per i dispositivi Microsoft

- Software discreto

- Facilità d’uso

- Caratteristiche complete per l’uso domestico

Contro di Windows Defender

- Manca la dashboard integrata per tutti i dispositivi utilizzando Windows Defender

- Nessuna responsabilità se il computer è infetto dal malware

- Caratteristiche limitate per uso su larga scala

- Rallenta l’installazione di applicazioni frequentemente utilizzate

Linea di fondo: Se tu’Resti su un computer Windows, dovresti approfittare di ciò che hai già. Windows Defender ha buone funzionalità per uso personale nel 2021. Tuttavia, non dovrebbe essere il soltanto software di sicurezza o pratica implementato sul tuo computer, soprattutto se tu’sta utilizzando il tuo PC per scopi di lavoro.

Al suo, noi’VE ha notato i clienti che hanno bisogno di maggiori informazioni sulla protezione della propria azienda’rete s. Abbiamo un centro di apprendimento dedicato con articoli sulla sicurezza informatica per te; Dopo tutto,’non è più abbastanza per avere solo un programma antivirus installato. Leggere “ Come proteggere la tua azienda’rete s (e perché l’antivirus è’T abbastanza) ” Per saperne di più sulla protezione della tua azienda.

Best practice per la configurazione di Windows Defender Firewall

Windows Defender Firewall con sicurezza avanzata fornisce filtro del traffico di rete bidirezionale basato su host e blocca il traffico di rete non autorizzato che scorre dentro o fuori dal dispositivo locale. Configurazione del firewall di Windows in base alle seguenti migliori pratiche può aiutarti a ottimizzare la protezione per i dispositivi nella rete. Queste raccomandazioni coprono una vasta gamma di distribuzioni tra cui reti domestiche e sistemi desktop/server aziendali.

Per aprire Windows Firewall, vai al Inizio Menu, selezionare Correre, tipo Wf.MSC, e poi seleziona OK. Vedi anche Open Windows Firewall.

Conservare le impostazioni predefinite

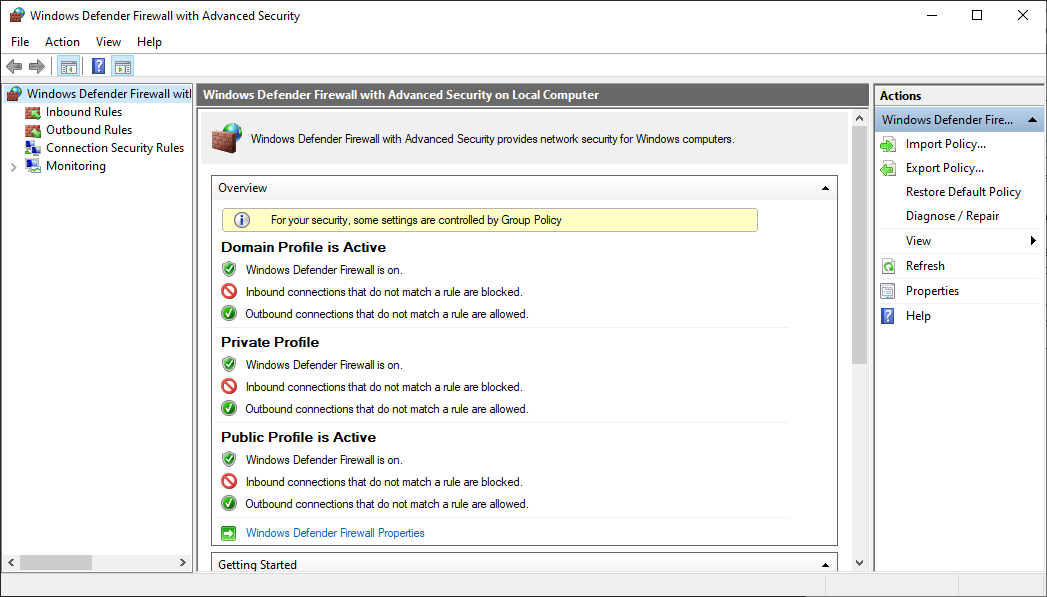

Quando si apri il firewall di Windows Defender per la prima volta, è possibile visualizzare le impostazioni predefinite applicabili al computer locale. Il pannello di panoramica visualizza le impostazioni di sicurezza per ogni tipo di rete a cui il dispositivo può connettersi.

Figura 1: Firewall di Windows Defender

- Profilo di dominio: Utilizzato per le reti in cui esiste un sistema di autenticazione dell’account contro un controller di dominio Active Directory

- Profilo privato: Progettato e utilizzato al meglio in reti private come una rete domestica

- Profilo pubblico: Progettato con una maggiore sicurezza in mente per le reti pubbliche, come hotspot Wi-Fi, caffetterie, aeroporti, hotel o negozi

Visualizza le impostazioni dettagliate per ciascun profilo facendo clic con il pulsante destro del mouse sul livello superiore Windows Defender Firewall con sicurezza avanzata nodo nel riquadro sinistro e quindi selezionando Proprietà.

Mantieni le impostazioni predefinite in Windows Defender Firewall ogni volta che è possibile. Queste impostazioni sono state progettate per proteggere il dispositivo per l’uso nella maggior parte degli scenari di rete. Un esempio chiave è il comportamento del blocco predefinito per le connessioni in entrata.

Figura 2: impostazioni predefinite in entrata/in uscita

Per mantenere la massima sicurezza, non modificare l’impostazione del blocco predefinito per le connessioni in entrata.

Comprendi la precedenza delle regole per le regole in entrata

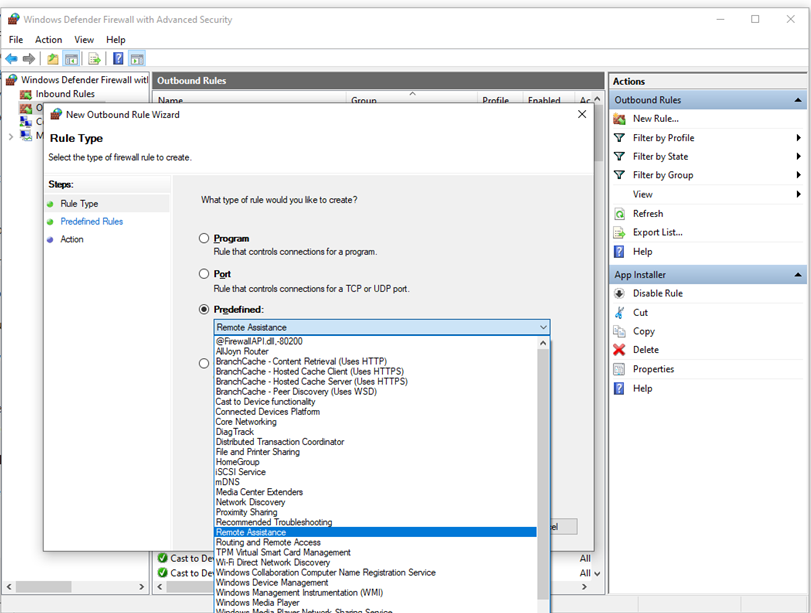

In molti casi, un passo successivo per gli amministratori sarà quello di personalizzare questi profili utilizzando le regole (a volte chiamate filtri) in modo che possano lavorare con app per utenti o altri tipi di software. Ad esempio, un amministratore o un utente può scegliere di aggiungere una regola per ospitare un programma, aprire una porta o un protocollo o consentire un tipo di traffico predefinito.

Questa attività di aggancio delle regole può essere eseguita nemmeno facendo clic con il pulsante destro del mouse Regole d’ingresso O Regole in uscita, e selezionando Nuova regola. L’interfaccia per l’aggiunta di una nuova regola sembra così:

Figura 3: Wizard della creazione di regole

Questo articolo non copre la configurazione della regola passo-passo. Vedere il firewall di Windows con una guida di distribuzione di sicurezza avanzata per la guida generale sulla creazione di politiche.

In molti casi, sarà necessario consentire tipi specifici di traffico in entrata affinché le applicazioni funzionino nella rete. Gli amministratori dovrebbero tenere presente i seguenti comportamenti di precedenza della regola quando si consentono di eccezioni in entrata.

- Esplicitamente definite le regole di consentire avranno la precedenza sull’impostazione del blocco predefinito.

- Le regole di blocco esplicite avranno la precedenza su qualsiasi conflitto consentire le regole.

- Regole più specifiche avranno la precedenza su regole meno specifiche, tranne se vi sono regole di blocco esplicite come menzionato in 2. (Ad esempio, se i parametri della Regola 1 includono un intervallo di indirizzi IP, mentre i parametri della Regola 2 includono un singolo indirizzo host IP, la Regola 2 avrà la precedenza.)

A causa di 1 e 2, è importante che, quando si progetta una serie di politiche, ti assicuri che non vi siano altre regole di blocco esplicite che possano sovrapporre inavvertitamente, impedendo così il flusso di traffico che si desidera consentire.

Una migliore pratica di sicurezza generale quando si creano regole in entrata deve essere il più specifica possibile. Tuttavia, quando devono essere stabilite nuove regole che utilizzino porte o indirizzi IP, prendi in considerazione l’utilizzo di intervalli consecutivi o sottoreti anziché individuali o porte ove possibile. Questo approccio evita la creazione di più filtri sotto il cofano, riduce la complessità e aiuta a evitare il degrado delle prestazioni.

Windows Defender Firewall non supporta l’ordinamento della regola tradizionale tradizionale, associato all’amministratore. Un’efficace politica politica con comportamenti previsti può essere creata tenendo presente i pochi, coerenti e logici comportamenti di regola sopra descritti sopra.

Crea regole per nuove applicazioni prima del primo lancio

In entrata consentire le regole

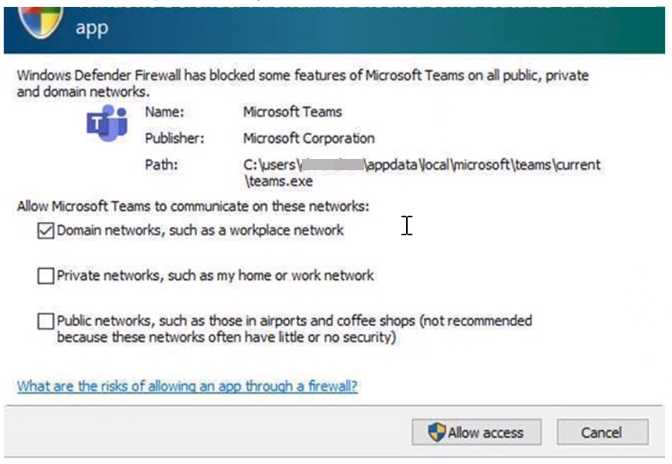

Quando installati per la prima volta, applicazioni e servizi in rete emettono una chiamata di ascolto che specifica le informazioni sul protocollo/porta richieste per loro per funzionare correttamente. Poiché esiste un’azione di blocco predefinita in Windows Defender Firewall, è necessario creare regole di eccezione in entrata per consentire questo traffico. È comune per l’app o per l’app stesso per aggiungere questa regola del firewall. Altrimenti, l’utente (o l’amministratore del firewall per conto dell’utente) deve creare manualmente una regola.

Se non esiste un’applicazione attiva o definita dall’amministratore consentire le regole, una finestra di dialogo richiederà all’utente di consentire o bloccare i pacchetti di un’applicazione la prima volta che viene lanciata l’app o cerca di comunicare nella rete.

- Se l’utente ha le autorizzazioni amministrative, verranno richieste. Se rispondono NO o annulla il prompt, verranno create le regole del blocco. Vengono in genere create due regole, una per traffico TCP e UDP.

- Se l’utente non è un amministratore locale, non verrà richiesto. Nella maggior parte dei casi, verranno create le regole del blocco.

In uno degli scenari sopra, una volta aggiunte queste regole devono essere eliminate per generare nuovamente il prompt. In caso contrario, il traffico continuerà a essere bloccato.

Le impostazioni predefinite del firewall sono progettate per la sicurezza. Consentire a tutte le connessioni in entrata per impostazione predefinita, introduce la rete a varie minacce. Pertanto, la creazione di eccezioni per le connessioni in entrata da software di terze parti dovrebbe essere determinata dagli sviluppatori di app affidabili, dall’utente o dall’amministratore per conto dell’utente.

Problemi noti con la creazione di regole automatiche

Quando si progetta una serie di politiche di firewall per la tua rete, è una buona pratica configurare consentire regole per eventuali applicazioni in rete distribuite sull’host. Avere queste regole in atto prima che l’utente lanci per la prima volta l’applicazione contribuirà a garantire un’esperienza senza soluzione di continuità.

L’assenza di queste regole messe in scena non significa necessariamente che alla fine un’applicazione non sarà in grado di comunicare sulla rete. Tuttavia, i comportamenti coinvolti nella creazione automatica delle regole dell’applicazione in fase di esecuzione richiedono l’interazione dell’utente e il privilegio amministrativo. Se il dispositivo dovrebbe essere utilizzato da utenti non amministrativi, è necessario seguire le migliori pratiche e fornire queste regole prima del primo lancio dell’applicazione per evitare problemi di networking imprevisti.

Per determinare perché alcune applicazioni sono bloccate dalla comunicazione nella rete, verificare le seguenti istanze:

- Un utente con privilegi sufficienti riceve una notifica di query che consiglia loro che l’applicazione deve apportare una modifica alla politica del firewall. Non comprendere appieno il prompt, l’utente annulla o licenzia il prompt.

- Un utente manca di privilegi sufficienti e pertanto non viene richiesto di consentire all’applicazione di apportare le modifiche alle politiche appropriate.

- L’iscrizione alla politica locale è disabilitata, impedendo all’applicazione o al servizio di rete di creare regole locali.

La creazione di regole di applicazione in fase di esecuzione può anche essere vietata dagli amministratori utilizzando l’app di impostazioni o il criterio di gruppo.

Figura 4: finestra di dialogo per consentire l’accesso

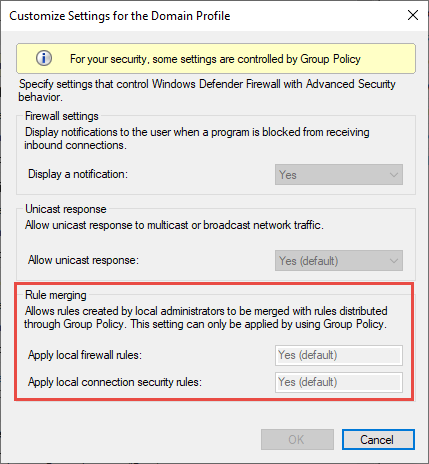

Stabilire unione politica locale e le regole delle domande

Le regole del firewall possono essere distribuite:

- Localmente utilizzando lo snap-in firewall (Wf.MSC)

- Usando a livello locale PowerShell

- Usando a distanza la politica di gruppo se il dispositivo è membro di un nome di Active Directory, di un gestore di configurazione del centro di sistema o di Intune (utilizzando Workplace join)

Le impostazioni di fusione delle regole controllano come si possono combinare le regole di diverse fonti politiche. Gli amministratori possono configurare comportamenti di unione diversi per profili di dominio, privato e pubblico.

Le impostazioni che muovono le regole consentono o impediscono agli amministratori locali di creare le proprie regole del firewall oltre a quelle regole ottenute dalla politica di gruppo.

Figura 5: Impostazione di fusione della regola

Nel provider di servizi di configurazione del firewall, l’impostazione equivalente è Consentire ilCalpolicyMerge. Questa impostazione può essere trovata sotto ogni rispettivo nodo del profilo, Domainprofile, PrivateProfile, E Profilo pubblico.

Se la fusione delle politiche locali è disabilitata, è necessaria un’implementazione centralizzata delle regole per qualsiasi app che necessita di connettività in entrata.

Gli amministratori possono disabilitare LocalPolicyMerge In ambienti ad alta sicurezza per mantenere un controllo più stretto sugli endpoint. Questa impostazione può avere un impatto su alcune applicazioni e servizi che generano automaticamente una politica di firewall locale al momento dell’installazione come discusso sopra sopra. Per questi tipi di app e servizi, gli amministratori dovrebbero spingere le regole a livello centrale tramite Politica di gruppo (GP), Mobile Device Management (MDM) o entrambi (per ambienti ibridi o di co-gestione).

Firewall CSP e politica CSP hanno anche impostazioni che possono influire sulla fusione delle regole.

Come best practice, è importante elencare e registrare tali app, comprese le porte di rete utilizzate per le comunicazioni. In genere, puoi trovare quali porte devono essere aperte per un determinato servizio sul sito Web dell’app. Per distribuzioni di applicazioni più complesse o clienti, potrebbe essere necessaria un’analisi più approfondita utilizzando strumenti di acquisizione dei pacchetti di rete.

In generale, per mantenere la massima sicurezza, gli amministratori dovrebbero solo spingere le eccezioni del firewall per app e servizi determinati a servire a scopi legittimi.

L’uso di modelli di caratteri jolly, come C:*\ Teams.exe non è supportato nelle regole dell’applicazione. Attualmente supportiamo solo le regole create utilizzando il percorso completo delle applicazioni.

Sapere come utilizzare la modalità “Shields up” per gli attacchi attivi

Un’importante funzionalità di firewall che puoi utilizzare per mitigare i danni durante un attacco attivo è la modalità “Shields up”. È un termine informale che si riferisce a un metodo facile che un amministratore di firewall può utilizzare per aumentare temporaneamente la sicurezza di fronte a un attacco attivo.

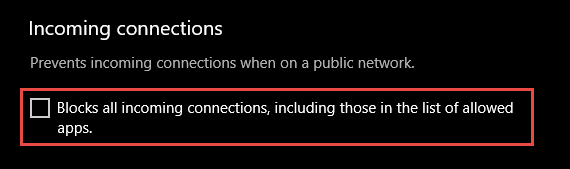

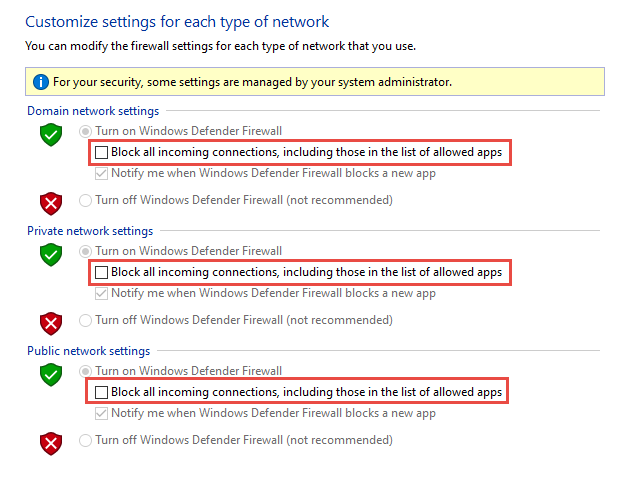

Gli scudi possono essere raggiunti controllando Blocca tutte le connessioni in arrivo, comprese quelle nell’elenco delle app consentite Impostazione trovata nell’app Impostazioni Windows o nel file legacy firewall.Cpl.

Figura 6: Impostazioni Windows APP/Windows Security/Firewall Protection/Tipo di rete

Figura 7: firewall legacy.Cpl

Per impostazione predefinita, Windows Defender Firewall bloccerà tutto a meno che non ci sia una regola di eccezione creata. Questa impostazione sovrascrive le eccezioni.

Ad esempio, la funzione desktop remota crea automaticamente le regole del firewall se abilitata. Tuttavia, se esiste un exploit attivo che utilizza più porte e servizi su un host, è possibile, invece di disabilitare le singole regole, utilizzare la modalità Shields Up per bloccare tutte le connessioni in entrata, annullando le precedenti eccezioni, comprese le regole per il desktop remoto. Le regole del desktop remote rimangono intatte ma l’accesso remoto non funzionerà fintanto che gli scudi saranno attivati.

Una volta terminata l’emergenza, deseleziona l’impostazione per ripristinare il traffico di rete normale.

Crea regole in uscita

Quali segue sono alcune linee guida generali per la configurazione di regole in uscita.

- La configurazione predefinita delle regole bloccate per le regole in uscita può essere presa in considerazione per alcuni ambienti altamente sicuri. Tuttavia, la configurazione della regola in entrata non dovrebbe mai essere modificata in modo da consentire il traffico per impostazione predefinita

- Si consiglia di consentire l’uscita per impostazione predefinita per la maggior parte delle distribuzioni per il bene della semplificazione attorno alle distribuzioni delle app, a meno che l’impresa non preferisca i controlli di sicurezza stretti rispetto alla facilità d’uso

- In ambienti di alta sicurezza, un inventario di tutte le app per la scansione aziendale deve essere prelevato e registrato dall’amministratore o dall’amministratore. I record devono includere se un’app utilizzata richiede la connettività di rete. Gli amministratori dovranno creare nuove regole specifiche per ciascuna app che necessita di connettività di rete e spingere queste regole a livello centrale, tramite la politica di gruppo (GP), la gestione dei dispositivi mobili (MDM) o entrambi (per ambienti ibridi o di co-gestione)

Per le attività relative alla creazione di regole in uscita, consultare l’elenco di controllo: creazione di regole di firewall in uscita.

Documenta le modifiche

Quando si crea una regola in entrata o in uscita, è necessario specificare i dettagli sull’app stessa, l’intervallo di porte utilizzato e le note importanti come la data di creazione. Le regole devono essere ben documentate per facilitare la revisione sia da te che da altri amministratori. Incoraggiamo fortemente a dedicare del tempo a rendere più facile la revisione delle regole del firewall. E Mai Crea buchi inutili nel tuo firewall.

Feedback

Inviare e visualizzare il feedback per