Windows 10 viene fornito con la crittografia?

Abilitazione della crittografia a disco completo

Ogni persona che utilizza il computer dovrà conoscere il pin o avere una copia dell’unità flash USB.

Recentemente acquistato un computer Windows? Microsoft probabilmente ha la tua chiave di crittografia

I nuovi dispositivi Windows hanno la crittografia del disco accesa per impostazione predefinita. Ma cosa succede alla tua chiave di recupero?

28 dicembre 2015, 2:57 P.M.

Illustrazione: Selman Design Illustrazione: Selman Design

Riepilogo

1. I nuovi dispositivi Windows hanno la crittografia del disco accesa per impostazione predefinita, fornendo protezione per i dati in caso di perdita o furto.

2. Se accedi a Windows 10 utilizzando il tuo account Microsoft, una copia del tasto di recupero viene caricata automaticamente sui server di Microsoft a tua insaputa o la possibilità di rinunciare.

3. Questo sistema di deposito a garanzia chiave, simile al programma CLIP CLIPPER 90S, consente agli utenti di eliminare le chiavi di recupero dagli account Microsoft ma solo dopo che sono già stati caricati nel cloud.

4. La crittografia end-to-end, in cui solo l’utente può sbloccare il disco, è considerata lo standard di riferimento nella crittografia del disco.

5. La memorizzazione delle chiavi di recupero con un’azienda come Microsoft solleva problemi di sicurezza poiché il destino delle chiavi è incerto in caso di hacking o violazioni dei dati.

6. Per la maggior parte degli utenti di Windows, avere una chiave di recupero di backup nell’account Microsoft è davvero utile in quanto consente l’accesso ai file in caso di errore del dispositivo.

7. A differenza di Microsoft, Apple offre agli utenti un’opzione per inviare la propria chiave di recupero ai loro server quando si imposta un nuovo Mac.

8. Microsoft’s Bitlocker, un prodotto di crittografia del disco premium, offre più opzioni per l’archiviazione dei tasti di recupero di backup.

9. Comprendere le diverse funzionalità di crittografia del disco di Microsoft richiede familiarità con la loro terminologia e le loro edizioni.

Domande

- Qual è l’impostazione predefinita per la crittografia del disco su nuovi dispositivi Windows?

La crittografia del disco è attivata per impostazione predefinita su nuovi dispositivi Windows. - Cosa succede alla chiave di recupero se un utente accede all’utilizzo del proprio account Microsoft?

Il tasto di recupero viene caricato automaticamente sui server di Microsoft senza la conoscenza dell’utente o la possibilità di rinunciare. - Qual è la somiglianza tra il sistema di deposito a garanzia di Microsoft e il programma chip Clipper degli anni ’90?

Entrambi coinvolgono il backup delle chiavi di crittografia, ma il sistema di Microsoft consente agli utenti di eliminare le chiavi di recupero dai loro account. - Perché la crittografia end-to-end è considerata il gold standard?

La crittografia end-to-end garantisce che solo l’utente possa sbloccare il proprio disco, fornendo un livello più elevato di sicurezza. - Quali sono i problemi di sicurezza associati alla memorizzazione delle chiavi di recupero con aziende come Microsoft?

Possibili hacking o violazioni dei dati possono compromettere la sicurezza delle chiavi di recupero. - Perché avere una chiave di recupero di backup nell’account Microsoft per gli utenti Windows?

Consente l’accesso ai file in caso di errore del dispositivo. - Quale opzione offre Apple quando si tratta di inviare la chiave di recupero ai loro server?

Apple offre agli utenti la scelta di inviare la chiave di recupero se lo desiderano. - Qual è il prodotto di crittografia del disco premium di Microsoft chiamato?

Il prodotto di crittografia del disco premium di Microsoft è chiamato BitLocker. - Quali sono le diverse opzioni per archiviare il tasto di ripristino con BitLocker?

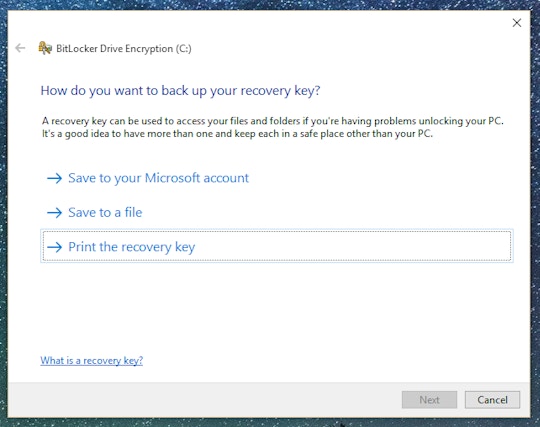

Gli utenti possono salvare la chiave di recupero nel proprio account Microsoft, su un bastone USB o stamparlo. - Ciò che è importante da capire quando si tratta delle funzionalità di crittografia del disco di Microsoft?

Comprendere la terminologia e le edizioni di Microsoft è fondamentale per comprendere appieno le diverse opzioni di crittografia del disco che offrono.

Risposte

- Risposta: L’impostazione predefinita per la crittografia del disco su nuovi dispositivi Windows è attivata per impostazione predefinita.

- Risposta: Se un utente accede all’utilizzo del proprio account Microsoft, il tasto di recupero viene caricato automaticamente sui server di Microsoft senza la conoscenza dell’utente o la possibilità di rinunciare.

- Risposta: La somiglianza tra il sistema di garanzia chiave di Microsoft e il programma chip Clipper 90S è che entrambi comportano il backup delle chiavi di crittografia. Tuttavia, il sistema di Microsoft consente agli utenti di eliminare le chiavi di recupero dai propri account.

- Risposta: La crittografia end-to-end è considerata il gold standard perché garantisce che solo l’utente possa sbloccare il proprio disco, fornendo un livello più elevato di sicurezza.

- Risposta: La memorizzazione delle chiavi di recupero con aziende come Microsoft solleva problemi di sicurezza poiché hacking o violazioni dei dati può compromettere la sicurezza delle chiavi.

- Risposta: Avere una chiave di recupero di backup nell’account Microsoft è utile per gli utenti di Windows in quanto consente l’accesso ai file in caso di errore del dispositivo.

- Risposta: Apple offre agli utenti la possibilità di inviare la chiave di recupero ai propri server quando si imposta un nuovo Mac.

- Risposta: Il prodotto di crittografia del disco premium di Microsoft è chiamato BitLocker.

- Risposta: BitLocker offre agli utenti le opzioni per salvare la chiave di recupero nel proprio account Microsoft, su un bastone USB o stamparlo.

- Risposta: È importante comprendere la terminologia e le edizioni di Microsoft per comprendere appieno le diverse opzioni di crittografia del disco che offrono.

Abilitazione della crittografia a disco completo

Ogni persona che utilizza il computer dovrà conoscere il pin o avere una copia dell’unità flash USB.

Recentemente acquistato un computer Windows? Microsoft probabilmente ha la tua chiave di crittografia

I nuovi dispositivi Windows hanno la crittografia del disco accesa per impostazione predefinita. Ma cosa succede alla tua chiave di recupero?

28 dicembre 2015, 2:57 P.M.

Illustrazione: Selman Design Illustrazione: Selman Design

Una delle caratteristiche eccellenti Di nuovi dispositivi Windows è che la crittografia del disco è integrata e attivata per impostazione predefinita, proteggendo i dati nel caso in cui il dispositivo sia perso o rubato. Ma ciò che è meno noto è che, se sei come la maggior parte degli utenti e accedi a Windows 10 utilizzando il tuo account Microsoft, il tuo computer ha caricato automaticamente una copia del tasto di recupero-che può essere utilizzato per sbloccare il tuo disco crittografato-su Microsoft’S server, probabilmente a tua insaputa e senza l’opzione di rinunciare.

Durante “Crypto Wars” del ’90s, la National Security Agency ha sviluppato una tecnologia backdoor di crittografia – approvata e promossa dall’amministrazione Clinton – chiamata Clipper Chip, che sperava che le società di telecomunicazioni utilizzino per vendere telefoni crittografici backdoored. In sostanza, ogni telefono con un chip clipper verrebbe con una chiave di crittografia, ma il governo otterrebbe anche una copia di quella chiave – questo è noto come impegno chiave – con la promessa di usarlo solo in risposta a un mandato valido. Ma a causa delle proteste pubbliche e della disponibilità di strumenti di crittografia come PGP, che il governo non ha fatto’T Control, il programma Clipper Chip ha cessato di essere rilevante entro il 1996. (Oggi, la maggior parte delle telefonate ancora non è’T crittografato. È possibile utilizzare l’app di segnale gratuita, open source e backdoumless per effettuare chiamate crittografate.)

Il fatto che i nuovi dispositivi Windows richiedano agli utenti di eseguire il backup della chiave di recupero su Microsoft’I server S sono notevolmente simili a un sistema di garanzia chiave, ma con una differenza importante. Gli utenti possono scegliere di eliminare le chiavi di recupero dai loro account Microsoft (puoi saltare in fondo a questo articolo per imparare come) – qualcosa che le persone non hanno mai avuto la possibilità di fare con il sistema Clipper Chip. Ma possono eliminarlo solo dopo che loro’ve averlo già caricato nel cloud.

“Il gold standard nella crittografia del disco è la crittografia end-to-end, dove solo tu puoi sbloccare il disco. Questo è ciò che la maggior parte delle aziende usa e sembra funzionare bene,” dice Matthew Green, professore di crittografia alla Johns Hopkins University. “Ci sono certamente casi in cui esso’è utile avere un backup della chiave o della password. In quei casi potresti optare per avere un’azienda archiviare tali informazioni. Ma consegnare le chiavi a un’azienda come Microsoft modifica fondamentalmente le proprietà di sicurezza di un sistema di crittografia del disco.”

Non appena la chiave di recupero lascia il tuo computer, non hai modo di conoscere il suo destino. Un hacker avrebbe potuto già hackerato il tuo account Microsoft e può fare una copia del tuo tasto di recupero prima di avere il tempo di eliminarlo. O Microsoft stesso potrebbe essere hackerato o avrebbe potuto assumere un dipendente Rogue con accesso ai dati degli utenti. Oppure un’agenzia di applicazione o spia potrebbe inviare a Microsoft una richiesta per tutti i dati nel tuo account, che lo costringerebbe legalmente a consegnare la chiave di recupero, cosa che potrebbe fare anche se la prima cosa che fai dopo aver impostato il tuo computer è eliminarlo.

Come dice Green, “Il tuo computer è ora sicuro solo come quel database di chiavi detenute da Microsoft, il che significa che può essere vulnerabile a hacker, governi stranieri e persone che possono estorcere i dipendenti di Microsoft.”

Naturalmente, mantenere un backup della chiave di recupero nel tuo account Microsoft è davvero utile per probabilmente la maggior parte degli utenti di Windows, motivo per cui Microsoft ha progettato lo schema di crittografia, noto come “crittografia del dispositivo,” Da questa parte. Se qualcosa va storto e il tuo computer Windows crittografato si rompe, tu’avrà bisogno di questa chiave di recupero per accedere a uno qualsiasi dei tuoi file. Microsoft preferirebbe dare ai propri clienti crittografia del disco paralizzato piuttosto che rischiare i dati.

“Quando un dispositivo entra in modalità di ripristino e l’utente non lo fa’T ha accesso alla chiave di recupero, i dati sull’unità diventeranno permanentemente inaccessibili. Sulla base della possibilità di questo risultato e di un ampio sondaggio sul feedback dei clienti abbiamo scelto di eseguire il backup automatico della chiave di recupero dell’utente,” un portavoce di Microsoft mi ha detto. “Il tasto di recupero richiede l’accesso fisico al dispositivo utente e non è utile senza di essa.”

Dopo aver finito di impostare il computer Windows, puoi accedere al tuo account Microsoft ed eliminare il tasto di recupero. È abbastanza sicuro? “Se Microsoft lo fa’tieni i backup, forse,” dice verde. “Ma ciò’è difficile garantirlo. E per le persone che non sono’T consapevole del rischio, opt-out sembra rischioso.”

Questa politica è in netto contrasto con Microsoft’S principale concorrente, Apple. I nuovi Mac spediscono anche con crittografia disco integrata e predefinita: una tecnologia nota come FileVault. Come Microsoft, Apple ti consente di archiviare un backup del tuo tasto di recupero nel tuo account iCloud. Ma in Apple’S Case, esso’è un’opzione. Quando imposti un Mac per la prima volta, puoi deselezionare una scatola se non’voglio inviare la tua chiave ad Apple’S server.

Questa politica è anche in contrasto con Microsoft’S Premium Disk Critty Product chiamato BitLocker, che non è’t La stessa cosa di ciò che Microsoft definisce come crittografia del dispositivo. Quando attivi Bitlocker’REPLIORE A FARE UN BACKUP DELLA CHIAVE DI RECUPERA, ma ottieni tre opzioni: salvalo nel tuo account Microsoft, salvalo su un bastone USB o stampalo.

Per comprendere appieno le diverse funzionalità di crittografia del disco che offre Windows, è necessario conoscere un po ‘di gergo Microsoft. Windows è disponibile in diverse edizioni: Home (il più economico), Pro e Enterprise (più costose). Windows Home include la crittografia dei dispositivi, che ha iniziato a diventare disponibile durante Windows 8 e richiede che il computer abbia un chip resistente alla manomissione che memorizza le chiavi di crittografia, qualcosa che tutti i nuovi PC sono disponibili. Pro ed Enterprise includono entrambi la crittografia dei dispositivi e includono anche BitLocker, che ha iniziato a diventare disponibili durante Windows Vista, ma solo per le edizioni premium. Sotto il cofano, la crittografia del dispositivo e il bitlocker sono la stessa cosa. La differenza è lì’S solo un modo per utilizzare la crittografia del dispositivo, ma BitLocker è configurabile.

Se tu’RE utilizza una versione recente di Windows e il tuo computer ha il chip di crittografia e se si dispone di un account Microsoft, il disco verrà automaticamente crittografato e il tasto di recupero verrà inviato a Microsoft. Se accedi a Windows utilizzando la tua azienda’s o università’s Dominio Windows, quindi il tuo tasto di recupero verrà inviato a un server controllato dalla tua azienda o università anziché Microsoft, ma è ancora possibile’t impedire alla crittografia del dispositivo di inviare la chiave di ripristino. Se si sceglie di non utilizzare un account Microsoft o di dominio e invece creare un “Solo locale” account, allora non’t Ottieni crittografia del disco.

Bitlocker, d’altra parte, ti dà più controllo. Quando attivi BitLocker, si ottiene la scelta per archiviare la tua chiave di recupero a livello locale, tra le altre opzioni. Ma se acquisti un nuovo dispositivo Windows, anche se supporta BitLocker, tu’Utilizzerò la crittografia del dispositivo quando lo imposti per la prima volta e tu’Invia automaticamente la chiave di recupero a Microsoft.

In breve, non c’è modo di impedire a un nuovo dispositivo Windows di caricare il tuo tasto di ripristino la prima volta che accedi al tuo account Microsoft, anche se si dispone di un’edizione Pro o Enterprise di Windows. E questo è peggio di Microsoft che sceglie un’opzione predefinita non sicura. Gli utenti della casa di Windows Don’t Avere la scelta di non caricare affatto la loro chiave di recupero. E mentre gli utenti di Windows Pro e Enterprise ottengono la scelta (perché possono usare BitLocker), possono’t esercitare quella scelta fino a quando Dopo Essi’VE ha già caricato la loro chiave di recupero su Microsoft’S server.

Come eliminare il tasto di recupero dal tuo account Microsoft

Vai a questo sito Web e accedi al tuo account Microsoft: questo sarà lo stesso nome utente e password che usi per accedere al tuo dispositivo Windows. Una volta tu’re in, ti mostrerà un elenco di chiavi di recupero eseguite il backup del tuo account.

Se uno qualsiasi dei tuoi dispositivi Windows è elencato, ciò significa che Microsoft o chiunque riesca ad accedere ai dati nel tuo account Microsoft, è tecnicamente in grado di sbloccare il disco crittografato, senza il tuo consenso, purché abbiano fisicamente il tuo computer. Puoi andare avanti ed eliminare la tua chiave di recupero in questa pagina, ma potresti voler eseguire il backup prima a livello locale, ad esempio scrivendolo su un pezzo di carta che tieni da qualche parte al sicuro.

Se indossi’VEDA qualsiasi chiavi di recupero, allora non lo fai’T ha un disco crittografato, o Microsoft non’t Avere una copia del tuo tasto di recupero. Questo potrebbe essere il caso se tu’sta usando BitLocker e Didn’Tarica il tuo tasto di recupero quando l’hai accesa per la prima volta.

Quando si elimina la chiave di recupero dal tuo account su questo sito Web, Microsoft promette che viene eliminata immediatamente e che anche le copie memorizzate sulle sue unità di backup vengono eliminate poco dopo. “La password della chiave di recupero viene eliminata immediatamente dal cliente’Profilo online. Poiché le unità utilizzate per il failover e il backup sono sincronizzate’d fino ai dati più recenti le chiavi vengono rimosse,” Un portavoce di Microsoft mi ha assicurato.

Se hai dati sensibili che’S memorizzato sul tuo laptop, in alcuni casi potrebbe essere più sicuro smettere di usare la tua vecchia chiave di crittografia e generarne una nuova che non invii mai a Microsoft. In questo modo puoi essere del tutto sicuro che la copia che si trovava su Microsoft’S server hasn’T è già stato compromesso.

Generare una nuova chiave di crittografia senza dare una copia a Microsoft

Aggiornamento: Dopo aver pubblicato questo articolo, Ars Technica ha scritto su un metodo per impedire alla chiave di recupero che hai inviato a Microsoft di poter sbloccare il disco che non lo fa’T richiede l’aggiornamento da Windows Home a Pro o Enterprise. Tuttavia, se hai già un’edizione Pro o Enterprise, seguire il resto dei passaggi di questo articolo potrebbe essere più semplice.

Per generare una nuova chiave di crittografia del disco, questa volta senza dare una copia a Microsoft, è necessario decrittografare l’intero disco rigido e poi rivitarlo, ma questa volta in modo tale’In realtà mi viene chiesto come vuoi eseguire il backup della tua chiave di recupero.

Questo è possibile solo se hai Windows Pro o Enterprise. Sfortunatamente, l’unica cosa che puoi fare se hai l’edizione domestica è l’aggiornamento a un’edizione più costosa o utilizzare il software di crittografia al disco non Microsoft, come BestCrypt, che devi pagare. Potresti anche essere in grado di ottenere software di crittografia open source come Veracrypt funzionante, ma purtroppo le opzioni open source per la crittografia a disco completa in Windows Don’T Attualmente funziona bene con l’hardware per PC moderno (come toccato qui).

Vai a iniziare, digita “bitlocker,” e clicca “Gestisci bitlocker” Per aprire le impostazioni di crittografia dell’unità BitLocker.

Da qui, clicca “Spegni Bitlocker.” Ti avvertirà che il tuo disco sarà decrittografato e che potrebbe richiedere del tempo. Vai avanti e continua. Puoi usare il tuo computer mentre è’S decritting.

Dopo che il disco ha finito la decrittografia, è necessario riaccendere Bitlocker. Di nuovo nelle impostazioni di crittografia dell’unità BitLocker, fare clic su “Accendi Bitlocker.”

Controllerà se il tuo computer supporta BitLocker e quindi ti chiederà come si desidera eseguire il backup del tasto di recupero. Sarebbe sicuramente bello se ti chiedesse quando imposti il tuo computer per la prima volta.

Se scegli di salvarlo in un file, ti farà salvare su un disco che tu’non è attualmente crittografico, come un bastone USB. Oppure puoi scegliere di stamparlo e mantenere una copia cartacea. Devi scegliere uno di loro per continuare, ma assicurati di non’t scegliere “Salva sul tuo account Microsoft.”

Nella pagina successiva ti chiederà se si desidera crittografare solo lo spazio del disco usato (più veloce) o crittografare l’intero disco incluso lo spazio vuoto (più lento). Se vuoi essere al sicuro, scegli quest’ultimo. Quindi nella pagina successiva ti chiederà se desideri eseguire il controllo del sistema BitLocker, cosa che probabilmente dovresti fare.

Infine, ti farà riavviare il tuo computer.

Quando si avvia il backup del disco rigido sarà crittografico in background. A questo punto puoi controllare nuovamente il tuo account Microsoft per vedere se Windows ha caricato il tasto di recupero – dovrebbe essere’T ha.

Ora aspetta solo che il tuo disco finisca la crittografia. Congratulazioni: il tuo disco è crittografato e Microsoft non ha più la possibilità di sbloccarlo.

Aspettare! Prima di andare avanti per la tua giornata, chiediti: quanto è probabile che la storia che hai appena letto sarebbe stata prodotta da un diverso punto vendita se l’intercept hadn’T ho fatto? Considera come sarebbe il mondo dei media senza l’intercettazione. Chi avrebbe ritenuto le élite del partito responsabili dei valori che proclamano di avere? Quante guerre nascoste, aborti di giustizia e tecnologie distopiche rimarrebbero nascoste se i nostri giornalisti non’T sul ritmo? Il tipo di segnalazione che facciamo è essenziale per la democrazia, ma non è facile, economico o redditizio. L’intercetta è un punto di notizie indipendente senza scopo di lucro. Noi non’T ha annunci, quindi dipendiamo dai nostri membri – 35.000 e contando – per aiutarci a tenere il potente da account. Unirsi è semplice e non’b deve costare molto: puoi diventare un membro sostenitore per un minimo di $ 3 o $ 5 al mese. Quello’è tutto ciò che serve per supportare il giornalismo su cui fai affidamento. Diventare membro

Abilitazione della crittografia a disco completo

La crittografia del disco completo protegge i dati sul dispositivo nel caso in cui vengano persi o rubati. Senza la crittografia del disco completo, se l’unità dati nel computer viene rimossa, i dati possono essere facilmente letti e accessibili. Se distribuito correttamente, la crittografia a disco completa richiede agli utenti non autorizzati di avere sia un accesso fisico al dispositivo che la password per decrittografare i dati sul dispositivo.

Tuttavia, se sia la password che la chiave di recupero sono sconosciute o perse, il dispositivo non può essere decrittografato e i dati saranno irremovebili. Si consiglia vivamente di archiviare le password e le chiavi di recupero in un’app Password Manager come LastPass per evitare questo problema.

La crittografia del disco completo dovrebbe essere implementata per tutti i dispositivi portatili quando:

- Conservare o elaborare informazioni istituzionali classificate a P3 o superiore

- Requisiti esterni impongono l’uso della crittografia del disco completo (come gli accordi di utilizzo dei dati di ricerca con fornitori di dati di terze parti).

Se si dispone di un dispositivo gestito dall’università e non hai privilegi di amministratore sul dispositivo, utilizzare l’offerta di auto-servizio BigFix per la crittografia (utilizzando le istruzioni per Windows o istruzioni per MACOS). Se si incontrano difficoltà con l’offerta self-service o queste istruzioni, contatta i servizi clienti o il supporto IT dipartimentale per l’assistenza.

Per i computer gestiti personalmente, consultare le istruzioni per abilitare la crittografia del disco completo su Windows e Mac di seguito.

Abilita la crittografia del disco completo su Microsoft Windows

Bitlocker

Microsoft include una funzione di crittografia del disco completo integrato in Windows chiamato BitLocker.

BitLocker è disponibile su dispositivi supportati con Windows 10/11 Pro, Enterprise o Education Edition. Non è disponibile in Home Edition. Studenti, docenti e personale possono aggiornare il loro sistema Windows 10 all’Education Edition.

Esperienza utente

Molti computer più recenti hanno un chip di crittografia integrato che sblocca i file crittografati quando si accede.

Se il tuo computer non ha un chip di crittografia, avrai un passaggio di verifica aggiuntivo all’avvio prima di poter accedere. Questa fase di verifica è richiesta solo all’avvio; Una volta verificato, è possibile accedere e uscire dall’account utente come normalmente.

Una volta effettuato l’accesso, le cartelle di navigazione e il salvataggio dei file rimarranno gli stessi.

Scopri l’edizione del sistema operativo

Impostazioni> Sistema> Informazioni> elencate nelle specifiche di Windows

Esempio da Windows 10:

Abilita bitlocker

Abilitare BitLocker richiederà privilegi di amministratore. Se si dispone di un dispositivo gestito dall’università e non hai privilegi di amministratore sul dispositivo, utilizza l’offerta di auto-servizio Bigfix per la crittografia . Se si incontrano difficoltà con l’offerta self-service o queste istruzioni, contatta i servizi clienti o il supporto IT dipartimentale per l’assistenza.

ISO consiglia di utilizzare un account utente standard per tutte le attività quotidiane e di elevare i privilegi di amministrazione solo quando necessario. Questo processo può essere eseguito da un account utente standard e richiederà l’elevazione del privilegio quando necessario.

Puoi usare il tuo computer mentre l’unità viene crittografata, ma dovrai riavviare il computer una volta completato il processo di crittografia.

Se viene visualizzato un messaggio di errore (nessun errore del chip TPM):

Il tuo computer può visualizzare un messaggio di errore che dice “Questo dispositivo può’t Utilizzare un modulo di piattaforma affidabile. Il tuo amministratore deve impostare il “Consenti BitLocker senza un TPM compatibile” opzione in ‘Richiedono un’autenticazione aggiuntiva all’avvio’ Politica per i volumi del sistema operativo.”

Il TPM è il chip di crittografia che consente agli account utente di sbloccare l’unità all’avvio.

Se ricevi il messaggio di errore, il computer è stato effettuato senza un chip di crittografia e puoi utilizzare un USB o un PIN come sostituto.

Passi

Questo processo richiederà l’accesso a un account amministratore.

Accedere con un account amministratore> Avvia> Sistema Windows> Esegui> Gpedit.MSC> Passa ai modelli di configurazione/amministrazione del computer/componenti Windows/BitLocker Drive di crittografia/sistema operativo> Richiedi autentica

- Vai a Avvia> Sistema Windows> Esegui

- Navigare verso Configurazione del computer/modelli di amministrazione/componenti Windows/BitLocker Drive di crittografia/sistema operativo> Richiedi un’autenticazione aggiuntiva all’avvio (Fare clic con il tasto destro/modifica o fare doppio clic)

- Abilita> Controlla consenti BitLocker senza un TPM compatibile> Applica

Una volta completati questi passaggi, riprova a attivare BitLocker seguendo i passaggi precedenti:

Apri File Explorer> Questo PC> Disk locale (C :)> Gestisci [strumenti di drive]> BitLocker> Gestisci bitLocker> Accendi BitLocker

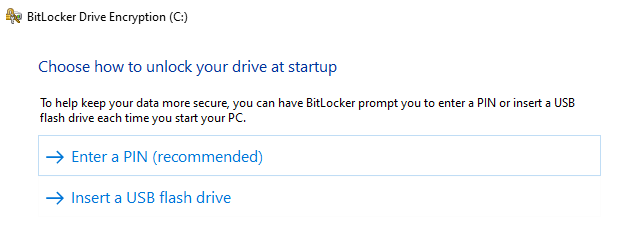

Sarai in grado di scegliere tra la creazione di un pin o un disco flash USB per sbloccare l’unità all’avvio. Una volta che hai scelto un’opzione, non c’è modo di cambiare senza decrittoni, quindi rivivere l’unità.

Ogni persona che utilizza il computer dovrà conoscere il pin o avere una copia dell’unità flash USB.

L’utilizzo di una di queste opzioni richiede che una persona sia fisicamente presente per l’avvio; Se stai gestendo il tuo sistema in remoto (E.G. Attraverso RDP), una persona con PIN o USB deve andare di persona per decrittografare l’unità prima che possa essere utilizzata le funzioni remote.

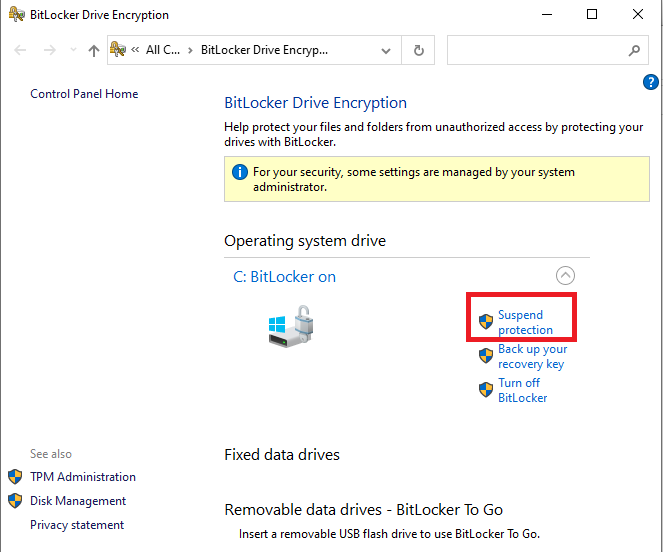

Se hai programmato aggiornamenti che richiedono un riavvio del computer, è possibile seguire le istruzioni seguenti per sospendere BitLocker. BitLocker si riavvia dopo il riavvio.

ISO consiglia l’opzione PIN. Il pin può essere archiviato in LastPass e condiviso in modo sicuro ad altri utenti del computer. Il pin è separato dalla password dell’account utente. Segui le linee guida ISO Passphrase per creare un pin lungo e sicuro.

ISO non raccomanda l’opzione USB. La USB creata non dovrebbe mai essere lasciata nel computer una volta che l’unità è stata sbloccata e dovrà essere immagazzinata in modo sicuro in un mobile o un cassetto bloccato. Anche l’USB non mostrerà il file che sblocca l’unità, quindi non sembrerà diverso dagli altri USB e deve essere etichettato.

Sospendere Bitlocker

Per gli aggiornamenti pianificati, le modifiche hardware o le modifiche alla configurazione, c’è un’opzione nel menu BitLocker per sospendere BitLocker ma non disattivarlo. Non è consigliabile disattivare BitLocker per situazioni temporanee, in quanto decrittingrà l’unità e richiederà che l’intero processo venga ripetuto per essere riacceso.

Tasti di recupero

- Con TPM Chip: dimentica la password dell’account utente

- Senza chip TPM: perdere la chiave di avvio USB o dimenticare il perno di decrittografia

- Aggiorna il sistema operativo

- Sposta l’unità crittografata su un nuovo computer

- Installa una nuova scheda madre

- Modificare le impostazioni di configurazione di avvio

- Aggiorna il bios del computer

- Chiave di recupero in chiaro

- BitLocker può generare una chiave di recupero in chiaro che può essere digitato manualmente durante il recupero.

- (ISO consigliato) Copia in una voce LastPass.

- Salva in un file e stampare. Conservare la stampa in una posizione sicura, come un cassetto o un armadio chiuso.

- Salva su un USB. Conservare l’USB in una posizione sicura, come un cassetto o un armadio chiuso.

- Ogni proprietario di computer è responsabile della chiave di recupero sul proprio dispositivo, compresi i proprietari di dispositivi gestiti nel campus. ITCS non memorizza le chiavi di recupero.

Puoi accedere alle opzioni del tasto di recupero in qualsiasi momento tramite il menu principale BitLocker.

Se si rigenera mai la chiave di recupero, assicurati di aggiornare tutti i backup della chiave di recupero.

Abilita la crittografia del disco completo su Apple MacOS

Filevault

FileVault fornisce la protezione dei dati e del sistema operativo per il tuo Mac nel caso in cui il computer venga rubato o perso. FileVault è disponibile su tutti i computer Mac.

Abilitazione di FileVault non influirà sull’esperienza utente. Accesso, le cartelle di navigazione e il salvataggio dei file rimarranno tutti gli stessi. Una volta abilitato FileVault, tutti i dati archiviati sull’unità verranno crittografati.

Abilita FileVault

Abilitazione di FileVault richiederà privilegi di amministratore. Se non si dispone di privilegi di amministratore sul dispositivo, contatta i servizi client o il supporto IT dipartimentale per l’assistenza.

ISO consiglia di utilizzare un account utente standard per tutte le attività quotidiane e di elevare i privilegi di amministrazione solo quando necessario. Questo processo può essere eseguito da un account utente standard e richiederà l’elevazione del privilegio quando necessario.

FileVault crittograferà i file per tutti gli utenti del computer; A ogni utente verrà richiesto di inserire la propria password durante l’installazione. Se un utente non è abilitato in FileVault, non sarà in grado di accedere o accedere ai propri dati. Gli account utente che si aggiungono dopo aver attivato FileVault sono automaticamente abilitati.

Tasti di recupero

Quando si imposta FileVault, dovrai scegliere un’opzione di recupero nel caso in cui dimentichi la password del tuo account.

- Chiave di recupero in chiaro

- FileVault può generare una chiave di recupero in chiaro che può essere digitato manualmente durante il recupero.

- ISO consiglia di creare una voce ultima per archiviare la chiave di recupero. La chiave può anche essere copiata in un file e stampata. Conservare la stampa in una posizione sicura, come un cassetto o un armadio chiuso.

- Ogni proprietario di computer è responsabile della chiave di recupero sul proprio dispositivo, compresi i proprietari di dispositivi gestiti nel campus. ITCS non memorizza le chiavi di recupero.

- Se memorizzi la tua chiave di recupero nel tuo account iCloud, non vi è alcuna garanzia che Apple sarà in grado di darti la chiave se perdi o lo dimentichi. Non tutte le lingue e le regioni sono gestite da Applecare o iCloud e non tutte le regioni di Applecare offrono supporto in ogni lingua.

Se si desidera modificare il tasto di recupero utilizzato per crittografare il disco di avvio, disattivare FileVault nelle preferenze di sicurezza e privacy. Puoi quindi riaccenderlo per generare una nuova chiave e disabilitare tutte le chiavi più vecchie. Assicurati di aggiornare tutti i backup dei tasti di recupero.

Windows 10 viene fornito con la crittografia?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Windows – Abilita la crittografia del dispositivo per la versione domestica

Ho un’edizione home di Windows 11 che è non un laptop e ho bisogno di avere il mio duro crittografato. Il problema è che BitLocker è disponibile solo per Win Professional Edition. Ho trovato la nostra funzione di crittografia del dispositivo in tutte le edizioni di Windows ma non posso abilitarlo (non appare in Update & Security . Ho scoperto l’utilizzo dello strumento di informazione di sistema sotto il supporto di crittografia del dispositivo che ho un problema, eccolo:

Motivi per la crittografia automatica del dispositivo automatico non riuscito: interfaccia di test di sicurezza hardware non riuscita e il dispositivo non è moderno standby, rilevato Bus/i) Bus abilitato DMA

- Questo è il link che ho seguito per abilitare il moderno standby, l’opzione 1 e 2 testato

- Ho anche provato questo:

Chiesto il 15 febbraio alle 15:13

1 1 1 badge in bronzo

Si prega di modificare la tua domanda da includere: le “impostazioni del registro” che hai provato a cambiare; le azioni che hai intrapreso in GUI e riga di comando; se hai abilitato moderno standby o hai provato e non è riuscito a abilitarlo? — Queste informazioni aiuteranno gli altri a evitare di menzionare le azioni che hai già intrapreso e forse ti aiuterai a provare le cose in modo diverso

15 febbraio alle 16:27

Questo laptop è arrivato con Windows 11? La crittografia del dispositivo è arrivata su dispositivi Windows 10 per diversi anni ormai. Tale politica si estende ai dispositivi Windows 11.

15 febbraio alle 17:05

Non hai Win11 che non funziona sul tuo laptop? Perché devi avere la crittografia? Cosa hai cambiato?

16 febbraio alle 5:28

Ho modificato la mia domanda aggiungendo moderni attenti di standby. Non è davvero un laptop, è un PC che stava eseguendo Win10 che ho aggiornato a Win11 (quando era disponibile nel 2021). Questo è un requisito di conformità che devo seguire per passare una certificazione da solo

16 febbraio alle 7:43

Non sono sicuro che sia possibile attivare Moden Standby con una CPU desktop e un chipset. Se devi essere conforme a qualcuno (come il tuo datore di lavoro) sai chi puoi chiedere di pagare per l’aggiornamento a Win11 Pro.