가이드 : 비트 코인을 위해 파일을 탈취하는 4 가지 불쾌한 프로그램

작년에 비트 코인은 새로운 유형의 악성 소프트웨어가 선호하는 통화 형태로 사용되기 시작했습니다. 일반적으로 랜섬웨어라고하며 자신의 몸값을 생성 한 해커에게 지불 할 때까지 컴퓨터 파일을 인질로 삼습니다..

그리고 빠르게 진화하고 있습니다 …

비트 코인을 요청하는 최초이자 가장 악명 높은 형태의 랜섬웨어는 “CryptoLocker”입니다. 이와 같은 순진한 스팸 이메일을 통해 컴퓨터에 몰래 다가갑니다..

이메일에는 작은 실행 파일 (Windows 컴퓨터에서 실행되는 프로그램, 일반적으로 ‘.exe’로 끝나는 프로그램)이 포함 된 ZIP 보관 파일이 첨부되었습니다. “.exe”파일을 감지하기 더 어렵게 만들기 위해 파일 이름에 문서 확장자 (예 : “.pdf”)를 사용하고 Adobe Reader 아이콘을 표시했습니다..

악성 파일을 열기로 선택하면 다운로드 및 실행됩니다. Gameover ZeuS, 차례로 CryptoLocker를 포함한 다른 악성 코드 군을 다운로드하고 설치합니다. 그러면 CryptoLocker가 계속해서 컴퓨터 파일을 암호화하므로 특정 개인 키 (비트 코인 지갑에서 사용되는 것과 같은) 없이는 파일에 액세스 할 수 없습니다. 물론 개인 키를 얻으려면 비용을 지불해야합니다..

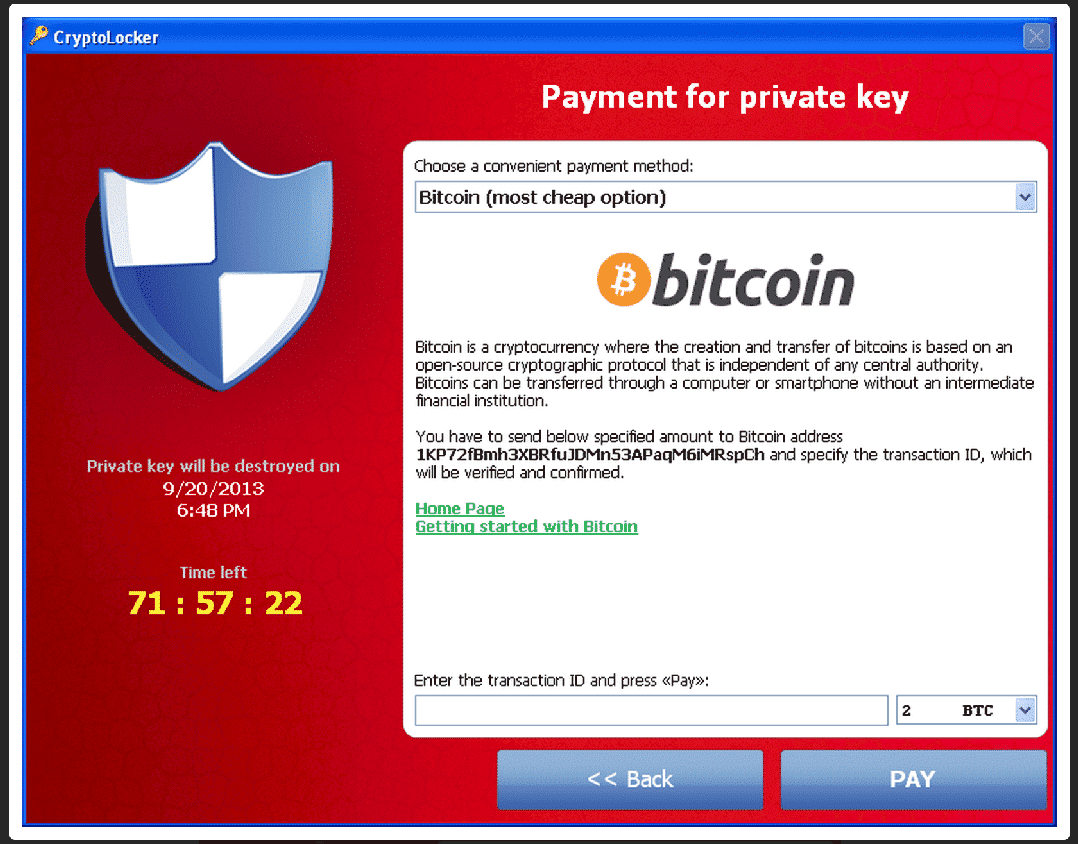

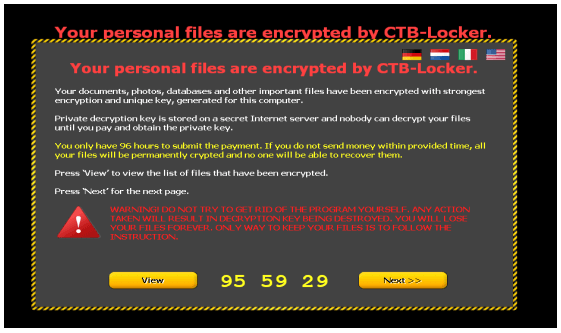

감염된 경우 컴퓨터에 표시되는 내용은 다음과 같습니다.

몸값을 제때 지불하지 않았다면 CryptoLocker의 “복호화 서비스”를 사용해야합니다. 물론 CryptoLocker의 ‘복호화 서비스’는 원래 몸값보다 훨씬 비쌉니다..

이것은 미친 짓입니다.

처음 100 일 동안 CryptoLocker가 출시 된 후 거의 500,000 대의 컴퓨터가 감염되었습니다. 시만텍에 따르면 3 %의 사람들이 몸값 지불에 동의하지만 추가 연구에 따르면이 수치는 1.3 %에 가깝습니다..

하나 명제 CryptoLocker의 제작자가이 기간 동안 1,216 BTC를 수집하여 수십만 달러의 수익을 올렸다고 주장합니다..

CryptoLocker는 2014 년 6 월 2 일 여러 법 집행 기관이이를 운영하는 네트워크를 중단하면서 마침내 폐쇄되었습니다. 감염된 사용자는 이제 DecryptCryptoLocker라는 웹 사이트를 사용하여 파일을 해독 할 수 있습니다..

그러나 이야기는 여기서 끝나지 않았습니다.

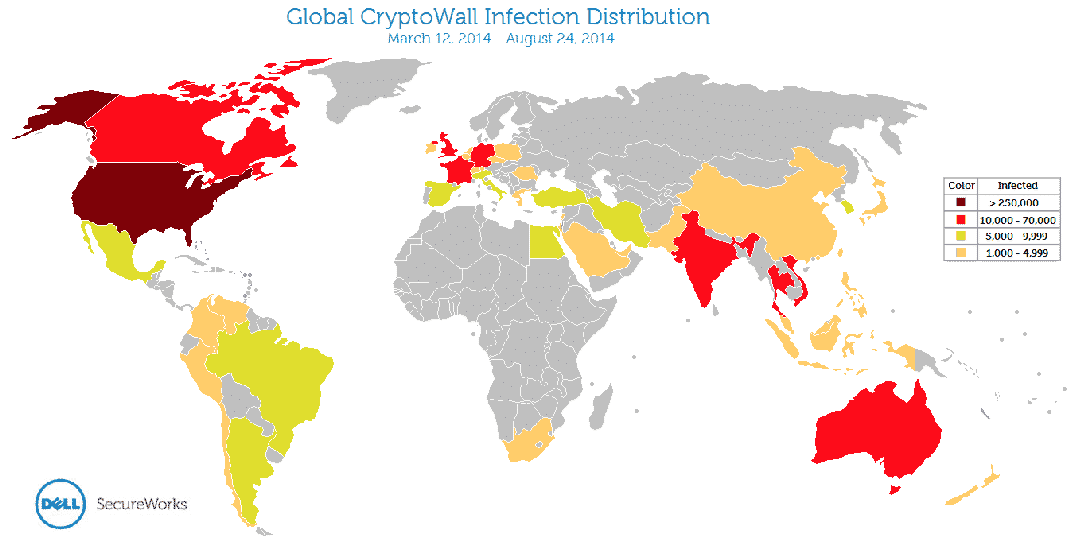

CryptoLocker에서 영감을 받아 2014 년 2 월경에 CryptoWall이 출시되었습니다. CryptoWall이 CryptoLocker보다 덜 정교함에도 불구하고 625,000 대의 컴퓨터를 감염시킬 수있었습니다. 이는 이전 제품보다 많은 수입니다..

가장 많이 감염된 국가는 미국, 베트남, 영국 및 캐나다였습니다. 다음은 감염된 국가의 지리적 표현입니다.

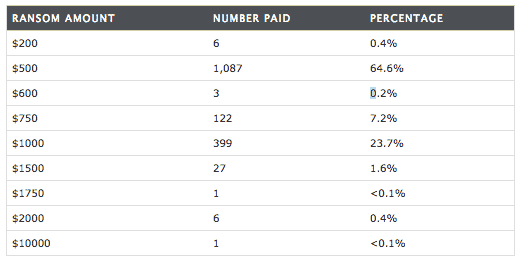

하지만 크립토 월을 최대한 배포하기 위해 많은 노력을 기울 였음에도 그 결과는 약간 실망 스러웠습니다. ‘단지’939 BTC는 지불하기로 결정한 다양한 용도에서 수집되었습니다. 몸값은 $ 200 ~ $ 10,000 (사용자 한 명만 지불).

나쁜 소식은 CryptoWall이 진화하고 있다는 것입니다.

CryptoWall이 CrptoLocker 클론으로 시작되었지만 이제는 2015 년 1 월에 CryptoWall 2.0으로, 2015 년 3 월에 CryptoWall 3.0으로 변경되었습니다. 오늘날 CryptoWall은 파일을 암호화 할뿐만 아니라 비트 코인 지갑의 개인 키를 포함하여 컴퓨터에서 정보를 훔칠 수도 있습니다. . 이것은 소프트웨어가 자신의 작업에 대해 어떤 형태의 지불을 받도록 보장함으로써 제작자에게 훨씬 더 많은 수익을 낼 수있게합니다..

2015 년의 지난 몇 개월 동안 다음 두 가지 주요 위협이보고되었습니다.

CTB 사물함 – Curve-Tor-Bitcoin의 약자.

- 곡선 타원 곡선을 기반으로하는 암호화에서 비롯됩니다. 파일을 암호화하는 데 사용되는 방법입니다..

- 토르 (The Onion Router의 약자) Darknet을 구성하는 컴퓨터 네트워크입니다..

- 비트 코인 비트 코인으로 지불 할 수있는 가능성을 나타냅니다..

다음은 CTB Locker가있는 “도용 된”컴퓨터의 모습입니다.

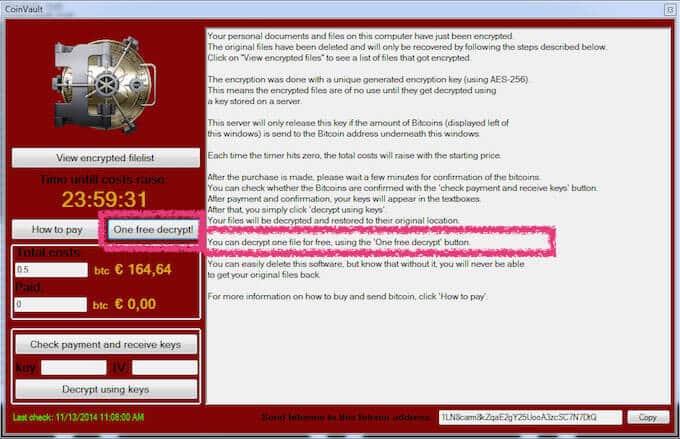

CoinVault – 2014 년 11 월에 출시 된이 CrpytoGraphic Locker는 ‘집에서’하나의 파일을 복호화하는 옵션을 제공합니다. 의미, 소프트웨어 제작자는 자신의 말에 적합하다는 맛이나 증거를 제공하기를 원합니다. 인질 한 명을 풀어주는 것과 같은 선의의 행동이라고 생각하십시오..

CoinVault는 현재까지 20 개 이상의 국가를 대상으로했지만 네덜란드 경찰은 CoinVault의 정보 중 일부를 얻을 수있었습니다. 이 정보를 사용하여 Kaspersky는 해독기 웹 사이트 CoinVault와 싸울 수 있도록.

그러나 좋은 소식도 있습니다.

CryptoGraphic Lockers의 증가하는 현상에 대해 할 수있는 일이 있습니다. .

우선,이 게시물에서 언급 한 랜섬웨어 유형은 모두 다양한 Microsoft Windows 버전 (XP에서 Windows 10까지)을 대상으로합니다. 그래서 Mac이 있고 Mac OS를 사용하고 있다면 아마도 안전 할 것입니다. (아마…).

둘째, 당신은 정기적으로 파일을 백업하는 습관을 만드십시오.. 이렇게하면 누군가 데이터를 암호화하더라도 암호화없이 항상 원본 파일을 복원 할 수 있습니다. Dropbox와 같은 연결된 서비스도 사례에 따라 감염 될 수 있으므로 오프라인 백업도 권장됩니다..

파일을 백업하려는 경우 다음을 따르십시오. 3-2-1 규칙 즉,

- 3 개의 다른 위치에 3 개의 다른 사본 (같은 하드 드라이브에있는 3 개의 사본은 포함되지 않음).

- 2 가지 형식 (예 : 하드 드라이브 및 DVD).

- 오프 사이트 (즉, 다른 위치에) 복사본 1 개를 보관합니다. 침입, 화재 등의 경우 두 복사본이 모두 파괴되는 것을 방지합니다..

취할 다음 조치는 매우 간단합니다. 재미있어 보이는 이메일 첨부 파일을 열지 마십시오. (네 엄마?!). 여기에는 모르는 사람이 보낸 이메일과 안전하지 않을 수있는 파일이 포함됩니다. Powerpoint 프레젠테이션, Excel 시트 및 Word 문서와 같이 무해 해 보일 수있는 파일도 언급되었습니다. 또한 실행 파일 포함 그들 안에.

항상 최신 업데이트로 운영 체제를 업데이트하고 안정적인 안티 바이러스 프로그램이 설치되어 있는지 확인하십시오. 이 단계를 따르면 대부분의 경우에 대해 다룰 수 있습니다. 추가 보호가 필요하다고 생각되면 다음을 참조하십시오. 이 가이드 취할 수있는 고급 단계를 제공합니다..

이러한 유형의 랜섬웨어가 다음과 같이 표시되는 것을 방지하기 위해 컴퓨터에 설치할 수있는 전용 도구도 있습니다. CryptoPrevent 과 CryptoGuard.

마지막으로, 특히 CoinVault에 대한 방대한 리소스가 있으며 감염된 경우 필요한 모든 정보를 제공합니다. 여기.

컴퓨터가 랜섬웨어에 감염된 적이 있다면 아래 댓글 섹션에서 여러분의 이야기를 듣고 싶습니다..

출처 :

TrendLabs, Dell 보안 네트워크, SecureList, TechRepublic