El sofisticado Bitcoin Ransomware evoluciona, Critroni y TOR

Un extremadamente avanzado Bitcoin-basado Secuestro de datos troyano fue descubierto por expertos en seguridad el mes pasado. Es el primer software malicioso de este tipo que se utiliza Red TOR para comunicarse de forma anónima con un servidor central de comando y control.

El ransomware es un tipo de malware que tiende a bloquear el acceso a determinados sistemas de la computadora que infecta. Exige que el usuario de la computadora pague un rescate al operador de la estafa para que desaparezcan las restricciones. Muchos troyanos de ransomware intentan engañar a los usuarios para que paguen una “multa” alegando ser software dirigido por las autoridades judiciales, acusando falsamente a las personas de posesión de pornografía infantil o descargando contenido pirateado..

Otros programas maliciosos de la familia del ransomware buscan en las computadoras archivos almacenados por los usuarios, como fotos o documentos, y luego usan criptografía para cifrarlos, de modo que la persona que usa la máquina infectada ya no pueda acceder a ellos. Esta es una táctica similar a la que usaba Cryptolocker, un troyano ransomware que alcanzó su punto máximo el año pasado. Los operadores de Cryptolocker lograron recolectar millones de dólares en Bitcoin antes de que el FBI lograra cerrar la operación criminal al reventar los servidores de comando y control que Cryptolocker estaba usando en mayo de 2014.

Contents

“Critroni”, que exige bitcoins, es el ransomware más avanzado que los expertos han visto hasta la fecha

En la última década, la industria criminal del ransomware ha experimentado un crecimiento masivo. Desde simples bloqueadores de pantalla que requieren un pago para desaparecer, hasta software malicioso que utiliza tecnologías avanzadas para obligar a las personas a pagar su rescate. El ransomware ahora está alcanzando su punto máximo, con troyanos de la nueva era que utilizan lo que se denomina cifradores. Programas que cifrarían archivos de usuario y exigirían un pago para que el bloqueo de archivos desapareciera y los archivos se descifraran. Algunos ejemplos de estos troyanos son CryptoLocker, CryptoDefence, CryptoWall, ACCDFISA y GpCode, pero también muchos otros software fundamentales similares menos conocidos que se habían extendido por Rusia. El troyano recién descubierto, Critroni, cobró vida a mediados de junio de 2014. Desde entonces se ha anunciado en varios foros clandestinos. Está siendo descrito como la nueva generación de ransomware de Bitcoin y no es similar a ninguno de sus antepasados. Se sabe que el nuevo malware llamado utiliza técnicas nunca antes utilizadas por ningún otro malware..

Una de sus características únicas es que Critroni utiliza la red TOR anónima para comunicarse con sus servidores de comando de forma anónima. Las computadoras infectadas por él se están comunicando con el servidor de comando central del ransomware a través de TOR. De esta manera, puede enviar una clave almacenada en el servidor después de que se pague el rescate de Bitcoin, y esta clave es la única posibilidad de que los usuarios de las máquinas infectadas descifren sus archivos..

Es posible que Critroni (también conocido como CTB-Locker) no sea el primer malware en utilizar TOR para ocultar sus raíces, pero sin duda es la primera vez que vemos un ransomware que lo hace. Sin embargo, esa no es la mayor ventaja que tiene Critroni. Critroni también es el primer malware que utiliza código TOR incrustado directamente en sus propios archivos en lugar de depender del software legítimo del paquete TOR para realizar comunicaciones..

Critroni también está utilizando uno de los esquemas de cifrado más extraños, pero efectivos, que el ransomware incluso ha usado para bloquear el acceso de los usuarios a los archivos. Los datos se comprimen primero mediante el algoritmo de cifrado ECDH (Curva elíptica Diffie-Hellman). A diferencia de la combinación de algoritmos más comúnmente utilizada entre el ransomware AES y RSA, ECDH no permitirá que se descifren los datos del usuario incluso si se detiene la conexión entre la comunicación del virus con el servidor de comandos. De esta manera, hacer que el pago del (generalmente hasta) 0,4 de rescate de Bitcoin sea prácticamente la única forma en que el usuario puede restaurar los archivos cifrados..

Cómo se propaga este ransomware de Bitcoin

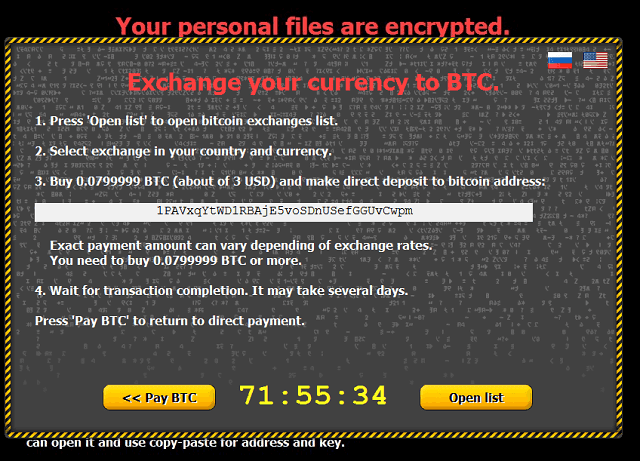

En sus primeras versiones, Critroni se dirigía principalmente a usuarios de habla inglesa. Por lo tanto, el inglés era el único idioma del programa. En algunas versiones posteriores, el ruso también comenzó a ser compatible con el idioma inglés. Las nuevas actualizaciones también trajeron un temporizador de cuenta regresiva a la GUI. De esta manera, les da a los usuarios una advertencia de tiempo en un intento de intimidarlos..

La siguiente imagen muestra aproximadamente cómo se instala y se propaga el software malicioso. Primero, el bot de Andromeda descarga y ejecuta una herramienta llamada Joleee. Esta herramienta maliciosa puede enviar correos electrónicos no deseados y ejecutar comandos recibidos de los ciberdelincuentes. Es Jolee quien descarga el cifrador en la computadora infectada.

Pagos Bitcoin y TOR

No es difícil darse cuenta de que los creadores del virus están haciendo un gran esfuerzo para permanecer en el anonimato. Tienen buenas razones para hacerlo, y no es solo porque lo que están haciendo se considere actividad delictiva. Al hacer que su software utilice una red anónima, también contribuyen a que su ransomware tenga una vida útil más prolongada. Como se mencionó anteriormente, en mayo, el FBI logró cerrar otro ransomware cifrador llamado Cryptolocker. Se las arreglaron para rastrear sus servidores y apagarlos. Esto podría ser mucho más difícil en el caso de Critroni, ya que recibe comandos a través de TOR. Esta combinación de incorporación de TOR y pagos de Bitcoin le ha permitido superar el anonimato de sus predecesores..

Recomendaciones sobre cómo mantenerse seguro y conservar su Bitcoin

Tener un software de seguridad como un antivirus habilitado y actualizado puede ser vital. Sin embargo, esa no es una solución de fin de línea.

La mejor forma de asegurarse de que sus archivos estén seguros es hacer sus propias copias de seguridad, y el ransomware no es la única razón por la que debería hacerlo. Nunca debe almacenar un archivo que sea importante para usted solo en un lugar. Es más probable que los archivos personales importantes no ocupen una gran parte de su disco duro. Hacer una copia de seguridad sin conexión, en una unidad externa o memoria USB, no es difícil y es una forma confiable de hacer copias de seguridad seguras. Sin embargo, lo que debe tener en cuenta al realizar copias de seguridad es que el dispositivo de almacenamiento no debe estar conectado directamente a Internet. Ya sea un USB, un disco duro externo o un disquete, tenerlo constantemente conectado a su computadora personal con acceso a Internet lo hará tan vulnerable al ransomware de cifrado como el almacenamiento principal de su disco duro. El almacenamiento en línea también está bien, pero nadie puede garantizar su existencia a largo plazo.

Más allá de eso, si bien este ransomware encripta archivos de manera maliciosa, siempre es una buena idea encriptar personalmente cualquier archivo sensible o valioso, como una billetera Bitcoin. Esto hará que sea mucho más difícil para el malware o los piratas informáticos robar con éxito sus archivos de una manera que sea utilizable..