האם אובונטו 20.04 השתמש ב- nftables?

אובונטו לנסות שוב במיתוג iptables כדי להשתמש ב- nftables backend

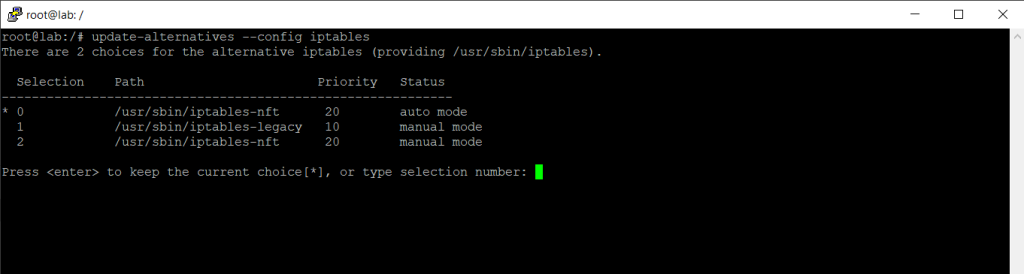

כפי שאתה יכול לראות למטה בעת ביצוע ה- עדכון אלטרנטיבי-config iptables פקודה, אתה יכול גם לעבור למורשת iptables כְּלִי.

סיכום:

אובונטו מתכננת להחליף את ה- iptabl.10 שחרור. מהלך זה עוקב אחר הפצות אחרות כמו פדורה ודביאן, שכבר עשו את המעבר ל- Nftables. Nftables מציע יתרונות כמו טיפול טוב יותר על הכללים, ביצועים משופרים ומסגרת הניתנת להרחבה יותר בהשוואה ל- iptables.

נקודות מפתח:

- Nftables הוא מסגרת סינון/סיווג מנות לסינון תנועת רשת.

- הוא מספק מסגרת סיווג מנות בגרעין המבוססת על מכונה וירטואלית ספציפית לרשת (VM) וכלי שורת הפקודה NFT המשתמשים.

- Nftabl.

- הוא משמש ביישומים כמו שיתוף חיבור לאינטרנט, חומות אש, הנהלת חשבונות IP, פרוקסיס שקוף, ניתוב מתקדם ובקרת תנועה.

- גרעין לינוקס> = 3.13 נדרש, אך> = 4.14 מומלץ.

- חבילת “iptables” באובונטו 20.10 הוא למעשה “iptables-nft”, השולט על מודול הגרעין NF_Tables.

- Nftabl.

- המעבר ל- Nftables ניסה בעבר באובונטו 20.04 אך התמודד עם בעיות עם LXD. הנושאים הללו טופלו כעת.

- אובונטו 20.10 צפוי לקבל תמיכה מלאה ב- NFTables, ורוב התוכנה, כולל LXD, צריכה להיות תואמת.

- משתמשים יכולים לעבור ידנית לכלי iptables מדור קודם במידת הצורך.

שאלות:

- מה זה nftables? Nftables הוא מסגרת סינון/סיווג מנות לסינון תנועת רשת.

- מהם היתרונות של nftables בהשוואה ל- iptables? Nftables מציעה טיפול טוב יותר על הכללים, ביצועים משופרים, יתרונות API והרחבה.

- אילו התפלגויות כבר עברו ל- Nftables? פדורה ודביאן כבר עשו את המעבר ל- nftables.

- אילו סוגיות התמודדו במהלך הניסיון הקודם לעבור ל- Nftables באובונטו 20.04? הניסיון הקודם התמודד עם בעיות עם LXD.

- האם טופלו בבעיות הללו? כן, הבעיות עם LXD טופלו.

- הוא אובונטו 20.10 צפוי לקבל תמיכה מלאה ב- Nftables? כן, אובונטו 20.10 צפוי לקבל תמיכה מלאה ב- nftables.

- האם המשתמשים יכולים לחזור לכלי IPTABLES Legacy? כן, משתמשים יכולים לחזור ל- iPtables במידת הצורך.

- איזו גרסת גרעין נדרשת ל- nftables? גרעין לינוקס> = 3.13 נדרש, אך> = 4.14 מומלץ.

- באילו יישומים משתמשים ב- nftables? Nftables משמש ביישומים כמו שיתוף חיבור לאינטרנט, חומות אש, חשבונאות IP, פרוקסיסטים שקופים, ניתוב מתקדם ובקרת תנועה.

- איזו חבילה שולטת במודול גרעיני NF_Tables באובונטו 20.10? חבילת “iptables” באובונטו 20.10 הוא למעשה “iptables-nft”.

תשובה 1:

חבילת “iptables” באובונטו 20.10 הוא למעשה “iptables-nft”, מה שאומר שהוא שולט במודול הגרעין NF_Tables. זה מאפשר למשתמשים להשתמש ב- Nftables ללא שום בעיה. עם זאת, חזית ניהול ברירת המחדל עדיין משתמשת ב- iPtabl.

תשובה 2:

אם עדכנת מאובונטו 20.04 עד 20.10 ועדיין רואה iptables המותקנים, זה לא מרמז על כך שתהליך העדכון נכשל. התמונות של אובונטו 20.10 עבור שולחן עבודה ושרת עדיין מסתמכים על iptables, ו- nftables אינו מותקן כברירת מחדל. Canonical החליטה להישאר עם iptables לעת עתה. מנקודת מבט אבטחה, זה לא נושא מרכזי מכיוון ש- iptables עדיין נמצא בשימוש נרחב ותומך.

אובונטו לנסות שוב במיתוג iptables כדי להשתמש ב- nftables backend

כפי שאתה יכול לראות למטה ון מבצע את עדכון אלטרנטיבי-config iptables פקודה, אתה יכול גם לעבור למורשת iptables כְּלִי.

תוכנית לבקרת כללי סינון מנות על ידי פרויקט NetFilter

תוכנה זו מספקת מסגרת סיווג מנות בגרעין

מבוסס על מכונה וירטואלית ספציפית לרשת (VM) ומרחב המשתמשים ב- NFT

כלי שורת פקודה. מסגרת Nftables משתמשת מחדש ב- NetFilter הקיימת

מערכות משנה כמו תשתית הוו הקיימת, מעקב אחר חיבור

System, NAT, משתמשים בתור ותור תת -מערכות רישום.

.

Nftabl.

.

תוכנת NetFilter ו- NFTables בפרט משמשים ביישומים כאלה

כשיתוף חיבור לאינטרנט, חומות אש, חשבונאות IP, שקופה

פרוקסיס, ניתוב מתקדם ובקרת תנועה.

.

גרעין לינוקס> = 3.13 נדרש. עם זאת,> = 4.14 מומלץ.

חבילת מקור

גרסאות שפורסמו

- nftables 0.9.3-2 ב- AMD64 (מוצע)

- nftables 0.9.3-2 ב- AMD64 (שחרור)

- nftables 0.9.3-2 ב- ARM64 (מוצע)

- nftables 0.9.3-2 ב- ARM64 (שחרור)

- nftables 0.9.3-2 ב- Armhf (מוצע)

- nftables 0.9.3-2 ב- Armhf (שחרור)

- nftables 0.9.3-2 ב- PPC64EL (מוצע)

- nftables 0.9.3-2 ב- PPC64EL (שחרור)

- nftables 0.9.3-2 ב- RISCV64 (שחרור)

- nftables 0.9.3-2 ב- S390X (מוצע)

- nftables 0.9.3-2 ב- S390X (שחרור)

אובונטו לנסות שוב במיתוג iptables כדי להשתמש ב- nftables backend

בחזרה במהלך האובונטו 20.04 מחזור היה ניסיון להחליף את הקצה האחורי של iptables ל- nftables כברירת מחדל. התוכנית הזו הוסכמה בסופו של דבר על ידי LXD באותה עת נקלעת לנושאים ונפילה אחרת. אבל עכשיו יש לטפל בבעיות האלה ולדביאן באסטר עבר ל- Nftables, המהלך נשאב מחדש בשבוע הבא עבור אובונטו 20.10.

התפלגויות כמו פדורה כבר עברו ל- Nftables בעבר, דביאן נמצא כעת על זה, ואובונטו 20.10 צריך להיות מוכן לזה. Nftables כמסגרת סינון/סיווג מנות לסינון תנועת רשת היא יציבה מאוד בשלב זה ומתייחס לבעיות עם iptables. בדרך כלל נחשבים ל- Nftables מהירים יותר מ- iptabl.

באלינט רזי מקאנוני הודיע כי בשבוע הבא הם מתכננים להחליף iptables כדי להשתמש ב- Nftables Back-end. כעת, לאחר שהנושאים התגברו מהם במהלך האובונטו שלהם 20.04 ניסיון, זה אמור להיות הפלגה חלקה בשבוע הבא. ניתן לשנות את ערך ברירת המחדל אך לרוב התוכנה (כולל LXD) צריכה להיות תמיכה מלאה ב- NFTABLE. פרטים בפוסט זה של רשימת התפוצה.

עדכון מ- 20.04 עד 20.10 – iptables שלא הוחלפו ב- nftables

על פי מאמר זה ב- ITSFOSS.com nftables אמור להחליף iptables לאחר העדכון מ- 20.04 עד 20.10. במקרה שלי לא רק ש- iptables עדיין מותקן, אלא גם חסר Nftabl. האם זה מרמז שתהליך העדכון נכשל וייתכן שיש רכיבים אחרים חסרים? האם זה נושא גדול מבחינה אבטחה?

שאל 25 באוקטובר 2020 בשעה 16:45

Łukasz sypniewski łukasz sypniewski

795 1 תג זהב 7 7 תגי כסף 9 9 תגי ברונזה

2 תשובות 2

חבילת “iptables” באובונטו 20.10 הוא למעשה “iptables-nft”, מה שאומר שהוא שולט במודול גרעין nf_tables.

אם אתה רוצה, אתה יכול להשתמש ב- nftables ללא בעיה. פשוט התקן אותו.

אני חושב שהסיבה לכך שהיא עדיין משתמשת ב- iptables-nft כחזית ניהול ברירת מחדל, היא שחבילות של אובונטו רבות אחרות עדיין תלויות מאוד ב- iptables.

ענה 5 בפברואר 2021 בשעה 3:07

אלווין ליאנג אלווין ליאנג

1,553 4 4 תגי כסף 15 15 תגי ברונזה

התמונות של אובונטו 20.10 עבור שולחן עבודה ושרת עדיין מסתמכים על iftables, Nftables לא מותקנים באף אחד מהם. מדוע Canonical החליטה ללכת עם iftables פעם נוספת אני לא יודע. אז לא, העדכון שלך הלך בסדר מבחינה זו.

ענה 31 באוקטובר 2020 בשעה 9:32

פרדיננד תומס פרדיננד תום

26 2 2 תגי ברונזה

- 20.04

- iptables

- 20.10

- nftables

הבלוג הצפה

קָשׁוּר

שאלות רשת חמות

הירשם ל- RSS

הזנת שאלה

כדי להירשם לעדכון RSS זה, העתק והדבק את כתובת האתר הזו לקורא ה- RSS שלך.

עיצוב / לוגו באתר © 2023 Stack Exchange Inc; תרומות למשתמש המורשות תחת CC BY-SA . Rev 2023.5.18.43439

אובונטו והלוגו של מעגל החברים הם סימני מסחר של Canonical Limited ומשמשים ברישיון.

על ידי לחיצה “קבל את כל העוגיות”, אתה מסכים כי Stack Exchange יכול לאחסן עוגיות במכשיר שלך ולגלות מידע בהתאם למדיניות העוגיות שלנו.

האם אובונטו 20.04 השתמש ב- nftables?

26177 /105266898

אובונטו 22.04

- התקן את אובונטו

- להתקין

- (01) קבל את אובונטו 22.04

- (02) התקן את אובונטו 22.04

- הגדרות ראשוניות

- (01) הוסף משתמש

- (02) הפעל משתמש שורש

- (03) הגדרות רשת

- (04) הגדר שירותים

- (05) עדכן מערכת

- (06) הגדר את VIM

- (07) הגדר את SUDO

- שרת NTP

- (01) הגדר שרת NTP (NTPD)

- (02) הגדר שרת NTP (Chrony)

- (03) קבע את התצורה של לקוח NTP

- שרת SSH

- (01) אימות סיסמא

- (02) העברת קבצי SSH (אובונטו)

- (03) העברת קבצי SSH (Windows)

- (04) אימות מפתחות SSH אימות

- (05) SFTP בלבד + chroot

- (06) השתמש ב- SSH-Agent

- (07) השתמש ב- sshpass

- (08) השתמש ב- SSHFS

- (09) העברת יציאת SSH

- (10) השתמש ב- SSH מקביל

- שרת DNS / DHCP (DNSMASQ)

- (01) התקן את DNSMASQ

- (02) הגדר את שרת DHCP

- שרת DNS (BIND)

- (01) הגדרת תצורה לרשת פנימית

- (02) הגדרת תצורה לרשת חיצונית

- (03) הגדר קבצי אזור

- (04) אמת את הרזולוציה

- (05) השתמש בהצהרת תצוגה

- (06) הגדר כינוי (CNAME)

- (07) הגדר שרת משני

- (08) DNS מעל HTTPS (שרת)

- (09) DNS מעל HTTPS (לקוח)

- שרת DHCP

- (01) הגדר את שרת DHCP

- (02) קבע את התצורה של לקוח DHCP

- NFS

- (01) הגדר את שרת NFS

- (02) קבע את התצורה של לקוח NFS

- (03) כלי ACL NFS 4

- ISCSI

- (01) conf iscsi taregt (targetcli)

- (02) קבע את התצורה של ISCSI TAREGT (TGT)

- (03) קבע את התצורה של יוזם ISCSI

- Glusterfs

- (01) התקן את Glusterfs

- (02) תצורה מופצת

- (03) לקוח Glusterfs

- (04) Glusterfs + NFS-Ganesha

- (05) הוסף צמתים (לבנים)

- (06) הסר צמתים (לבנים)

- (07) תצורת שכפול

- (08) מופץ + שכפול

- (09) תצורה מפוזרת

- Ceph Quincy

- (01) קבע את התצורה של אשכול Ceph #1

- (02) הגדר את Ceph Cluster #2

- (03) השתמש במכשיר בלוק

- (04) השתמש במערכת קבצים

- (05) Cephfs + NFS-Ganesha

- (06) שער האובייקט Ceph

- (07) הפעל לוח מחוונים

- (08) הוסף או הסר OSDS

- (09) הוסף או הסר צמתים על צג

- KVM

- (01) התקן KVM

- (02) צור מחשב וירטואלי

- (03) צור מכונה וירטואלית (GUI)

- (04) פעולה בסיסית ל- VM

- (05) התקן כלי ניהול

- (06) הגדרת חיבור VNC

- (07) חיבור VNC (לקוח)

- (08) קבע את התצורה של KVM מקונן

- (09) הגירה חיה

- (10) הגירה לאחסון

- (11) אתחול UEFI עבור VM

- (12) אפשר TPM 2.0

- (13) מעבר GPU

- (14) השתמש ב- VirtualBMC

- VirtualBox

- (01) התקן את VirtualBox

- (02) צור מכונות וירטואליות

- (03) התקן את האורחים

- (04) צור מכונות וירטואליות (GUI)

- מְשׁוֹטֵט

- (01) התקן את Vagrant

- פודמן

- (01) התקן את פודמן

- (02) הוסף תמונות מכולות

- (03) גישה לשירותי מכולות

- (04) השתמש ב- DockerFile

- (05) השתמש באחסון חיצוני

- (06) השתמש באחסון חיצוני (NFS)

- (07) השתמש ברישום

- (08) בסיס רשת פודמן

- (09) השתמש ב- Docker CLI

- (10) השתמש ב- Docker Compose

- (11) צור תרמילים

- (12) שימוש על ידי משתמשים נפוצים

- (13) צור קובץ יחידת Systemd

- Buildah

- (01) התקן את Buildah

- (02) צור תמונות מאפס

- Minikube

- (01) התקן את Minikube

- (02) שימוש בסיסי

- דוקר

- Kubernetes

- (01) התקן את Kubeadm

- (02) הגדר את צומת מישור הבקרה

- (03) הגדר את צומת העובדים

- (04) פרוס תרמילים

- (05) הגדר אחסון חיצוני

- (06) קבע את התצורה של רישום פרטי

- (07) הוסף צמתים

- (08) הסר צמתים

- (09) הפעל לוח מחוונים

- (10) פרוס שרת מדדים

- (11) POD POD AUTOSCALER

- (12) התקן את ההגה

- (13) אספקה דינמית (NFS)

- (14) לפרוס את פרומתאוס

- Microk8s

- (01) התקן microk8s

- (02) פרוס תרמילים

- (03) הוסף צמתים

- (04) הפעל לוח מחוונים

- (05) השתמש באחסון חיצוני

- (06) אפשר רישום

- (07) הפעל את פרומתאוס

- (08) הפעל את HELM3

- OpenStack Antelope

- (01) סקירה של אנטילופה

- (02) דרישות מקדימות

- (03) הגדר את אבן המפתח מספר 1

- (04) הגדר את אבן המפתח מספר 2

- (05) הגדר מבט

- (06) הוסף תמונות VM

- (07) קבע את התצורה של נובה מספר 1

- (08) קבע את התצורה של נובה מספר 2

- (09) קבע את התצורה של נובה מספר 3

- (10) קבע את התצורה של נויטרון מספר 1

- (11) קביעת תצורה של נויטרון מס ‘2

- (12) קביעת תצורה של רשת

- (13) הוסף משתמשים חדשים

- (14) הוסף טעמים

- (15) צור מקרים

- (16) צור מקרים (Windows)

- (17) הגדר אופק

- (18) הוסף צמתים מחשוב

- (19) Conf Neutron (צומת בקרה)

- (20) Conf Neutron (צומת רשת)

- (21) Conf Neutron (צומת חישוב)

- (22) רשת נויטרונים (דירה)

- (23) רשת נויטרונים (VXLAN)

- (24) CONF Neutron OVN (רשת)

- (25) conf neutron ovn (מחשב)

- (26) רשת נויטרונים (geneve)

- (27) הוסף צמתי מחשוב (GPU)

- (28) Conf Cinder (צומת בקרה)

- (29) Conf Cinder (צומת אחסון)

- (30) אחסון סינדר (LVM)

- (31) אחסון סינדר (NFS)

- (32) אחסון סינדר (רב-גב)

- (33) שירות גיבוי סינדר

- (34) הגדר חום (צומת בקרה)

- (35) הגדר חום (צומת רשת)

- (36) כיצד להשתמש בחום

- (37) קבע את התצורה של ברביקאן

- (38) כיצד להשתמש בברביקאן

- (39) הגדר את SWIFT (צומת בקרה)

- (40) הגדר את SWIFT (צומת פרוקסי)

- (41) הגדר את SWIFT (צומת אחסון)

- (42) כיצד להשתמש בסוויפט

- (43) conf מנילה (צומת בקרה)

- (44) Conf Manila (צומת אחסון)

- (45) השתמש במנילה (מכשיר מקומי)

- (46) conf מיועד (צומת בקרה)

- (47) CONF מיועד (צומת רשת)

- (48) כיצד להשתמש במיועד

- (49) Conf Octavia (צומת בקרה)

- (50) CONF אוקטביה (צומת רשת)

- (51) צור תמונת LoadBalancer

- (52) כיצד להשתמש באוקטביה

- (53) קבע את התצורה של ניוקי

- (54) Conf Ceilometer (רשת)

- (55) Conf Ceilometer (מחשוב)

- (56) כיצד להשתמש ב- Ceilometer (NOVA)

- (57) כיצד להשתמש בתקרון (מבט)

- (58) כיצד להשתמש בתקרון (CINDER)

- (59) הגדר את CloudKitty

- (60) כיצד להשתמש ב- CloudKitty

- (61) conf trove (צומת בקרה)

- (62) conf trove (צומת רשת)

- (63) כיצד להשתמש ב- Trove

- (64) הגדר את קו הרקיע

- OpenStack Zed

- יוגה OpenStack

- OpenLDAP

- (01) הגדר את שרת LDAP

- (02) הוסף חשבונות משתמש

- (03) קבע את התצורה של לקוח LDAP

- (04) LDAP מעל SSL/TLS

- (05) שכפול OpenLDAP

- (06) שכפול רב-מאסטר

- (07) מנהל חשבון LDAP

- ש”ח

- (01) הגדר את שרת ה- NIS

- (02) קבע את התצורה של לקוח NIS

- (03) הגדר את התצורה המשנית

- Apache2

- (01) התקן apache2

- (02) קבע את התצורה של אירוח וירטואלי

- (03) קבע את התצורה של SSL/TLS

- (04) הפעל את userdir

- (05) השתמש בסקריפטים של CGI

- (06) השתמש בסקריפטים של PHP

- (07) PHP + PHP-FPM

- (08) אימות בסיסי

- (09) הגדר את תיקיית WebDav

- (10) אימות בסיסי + PAM

- (11) אימות קרברוס

- (12) קבע את התצורה של mod_md

- (13) קבע את התצורה של mod_proxy

- (14) קבע את התצורה של mod_security

- (15) קבע את התצורה של mod_rateLimit

- (16) קבע את התצורה של mod_http2

- (17) קבע את התצורה של mod_evasive

- (18) דוח יומן: awstats

- (19) מערכת בלוגים: וורדפרס

- (20) דואר אינטרנט: RoundCube

- Nginx

- (01) התקן את nginx

- (02) קבע את התצורה של אירוח וירטואלי

- (03) קבע את התצורה של SSL/TLS

- (04) הפעל את userdir

- (05) אימות בסיסי

- (06) Auth Basic + Pam

- (07) Auth Basic + Kerberos

- (08) השתמש בסקריפטים של CGI

- (09) השתמש בסקריפטים של PHP

- (10) nginx proxy הפוך

- (11) איזון עומס Nginx

- (12) השתמש במודול זרם

- (13) התקן וויקי.JS

- PostgreSQL 14

- (01) התקן את Postgresql

- (02) מתייחסת לחיבור מרחוק

- (03) שכפול סטרימינג

- (04) התקן phppgadmin

- מריאדב 10.6

- (01) התקן את MariaDB

- (02) MariaDB מעל SSL/TLS

- (03) גיבוי MariaDB

- (04) שכפול MariaDB

- (05) אשכול Mariadb Galera

- (06) התקן phpmyadmin

- Mysql 8.0

- (01) התקן את MySQL

- (02) mysql מעל SSL/TLS

- (03) גיבוי mysqldump

- (04) השתמש בתכונת השיבוט

- (05) שכפול MySQL

- (06) התקן phpmyadmin

- Redis 6

- (01) התקן redis

- (02) פעולה בסיסית לשרת

- (03) פעולה בסיסית למסד נתונים

- (04) הגדרת SSL/TLS

- (05) Redis שכפול

- (06) הגדר את התצורה של Redis Sentinel

- (07) השתמש ב- Redis Benchmark

- (08) השתמש בפייתון

- (09) השתמש ב- PHP

- AlluxDB

- (01) התקן את FARLUXB

- (02) ניהול משתמשים בסיסי

- (03) ניהול בסיס נתונים בסיסי

- (04) קבעו מדיניות שמירה

- (05) הפעל https

- (06) גיבוי ושחזור

- (07) התקן טלגרף

- (08) דמיינו עם גרפנה

- שרת FTP

- (01) התקן VSFTPD

- (02) התקן את ProftPD

- (03) לקוח FTP (אובונטו)

- (04) לקוח FTP (Windows)

- (05) VSFTPD מעל SSL/TLS

- (06) Proftpd מעל SSL/TLS

- סמבה

- (01) ניגשים לתיקיה משותפת במלואה

- (02) תיקיה משותפת מוגבלת

- (03) גישה לשיתוף מלקוחות

- (04) סמבה ווינבינד

- שרת דואר

- (01) התקן את Postfix

- (02) התקן את Dovecot

- (03) הוסף חשבונות משתמש בדואר

- (04) הגדרת דוא”ל לקוח

- (05) הגדרת SSL/TLS

- (06) הגדר תחום וירטואלי

- (07) Postfix + Clamav + Amavisd

- (08) דוח יומן דואר: pflogsumm

- (09) הוסף משתמש דואר (משתמש וירטואלי)

- דיונון

- (01) התקן דיונון

- (02) קבע את התצורה של לקוחות פרוקסי

- (03) הגדר אימות בסיסי

- (04) הגדר כפרוקסי הפוך

- Haproxy

- (01) איזון עומס HTTP

- (02) הגדרת SSL/TLS

- (03) עיין בסטטיסטיקה (רשת)

- (04) עיין בסטטיסטיקה (CUI)

- (05) איזון עומס על שכבה 4

- (06) הגדרות ACL

- (07) הגדרות ACL (L4)

- פרומתאוס

- (01) התקן את Prometheus

- (02) אפשר Auth ו- Https

- (03) הוסף יעד ניטור

- (04) הגדר הודעה על התראה (דוא”ל)

- (05) דמיינו על גרפנה

- (06) הגדר את יצואן Blackbox

- זביקס 6.0 lts

- (01) התקן את זביקס 6.0 lts

- (02) הגדרה ראשונית

- (03) שנה את סיסמת המנהל

- (04) הגדר מארח יעד ניטור

- (05) הגדר SMTP להודעה

- (06) הגדרת דוא”ל הודעה

- (07) הוסף יעד ניטור (אובונטו)

- (08) הוסף יעד ניטור (WIN)

- (09) הוסף פריט יעד ניטור

- (10) קבע את התצורה של Zabbix Proxy

- NetData

- (01) התקן netdata

- Sysstat

- (01) התקן את Sysstat

- (02) כיצד להשתמש ב- Sysstat

- קקטוסים

- (01) התקן קקטוסים

- (02) הגדרת קקטוסים

- (03) הגדרות ניטור

- (04) הגדר הודעת דוא”ל

- (05) הוסף יעד ניטור

- ביקורת

- (01) התקן ביקורת

- (02) יומני חיפוש עם Ausearch

- (03) תצוגה יומני עם Aureport

- (04) הוסף כללי ביקורת

- Apparmor

- (01) הפעל / השבת Apparmor

- (02) הפעל / השבת פרופילים

- (03) צור פרופילים: AA-GenProf

- (04) צור פרופילים: aa-autodep

- UFW

- (01) שימוש בסיסי של UFW

- (02) מסכות IP

- Nftables

- (01) אפשר שירות

- (02) פעולה בסיסית של Nftables

- אחרים

- OpenScap – ביקורת אבטחה

- לניס – ביקורת אבטחה

- עוזר – מזהים מבוססי מארח

- PSACCT – חשבונאות תהליכים

- PWQuality – כללי סיסמא

- Clamav – אנטי -וירוס

- ACL – רשימת בקרת גישה

- אוֹדֶם

- (01) התקן את רובי 3.0

- (01) התקן את רובי על מסילות 7

- .נֶטוֹ

- (01) התקן .נטו 6.0

- PHP

- (01) התקן PHP 8.1

- (02) התקן את Laravel

- (03) התקן cakephp

- JavaScript / TypeScript

- (01) התקן צומת.JS 12

- (02) התקן את הפקודה [n]

- (03) התקן את Angular 12

- (04) התקן תגובה

- (05) התקן הבא.JS

- (06) צומת.JS + TypeScript

- פִּיתוֹן

- (01) התקן את פייתון 3.10

- (02) התקן את Django 4

- Nvidia

- (01) התקן מנהל התקן גרפי

- (02) התקן ערכת כלי מכולה

- (03) התקן NVIDIA HPC SDK

- (04) התקן את קודה 11.5

- Tensorflow

- (01) התקן את TensorFlow

- (02) Tensorflow Docker (CPU)

- (03) Tensorflow Docker (GPU)

- חֲלוּדָה

- (01) התקן חלודה

- ללכת

- (01) התקן Go

- ג’אווה

- (01) התקן את OpenJDK 8

- (02) התקן את OpenJDK 11

- (03) התקן את OpenJDK 17

- (04) התקן את Tomcat 10

- (05) התקן את ג’נקינס

- אחרים

- הגדר RAID 1

- צור תעודות SSL (סימן עצמי)

- קבל תעודות SSL (בוא נצפץ)

- שנה את רמת הריצה

- הגדר אזור זמן מערכת

- הגדר אזור מערכת

- הגדר שם מארח

- הצטרף לתחום מודעות

- סביבת שולחן עבודה

- (01) סביבת שולחן העבודה של Gnome

- (02) סביבת שולחן העבודה של KDE

- (03) סביבת שולחן עבודה קינמון

- (04) סביבת שולחן העבודה

- (05) סביבת שולחן העבודה של XFCE

- (06) הגדר את שרת VNC

- (07) הגדר את שרת ה- XRDP

- (08) לקוח VNC: NovNC

- הגדר מכסת דיסק

- הצגת מידע על הגדרות הדיסק

- בדוק את רוחב הפס של הרשת

- קבע את התצורה של מליטה ברשת

- Jitsi Meet – ועידת וידאו

- Lsync – סינכרון קבצים

- RSYNC – סנכרון קבצים

- Grafana – לוח מחוונים באינטרנט

- PowerShell – מעטפת פקודה

- Snappy – ניהול חבילה

- Gitlab – ניהול פרויקטים

- Redmine – ניהול פרויקטים

- Usermin – ניהול מערכת

- WebMin – ניהול מערכות

- תא הטייס – ניהול מערכות

- Rsyslog – יומן ניהול

- Journald – Log Manage

- Elasticastack – מנוע חיפוש++

- (01) התקן את Elasticsearch

- (02) אשכול Elasticsearch

- (03) התקן את קיבנה

- (04) התקן את MetricBeat

- (05) התקן את PacketBeat

- (06) התקן את FileBeat

- (01) התקן memcached

- (02) שימוש בסיסי

- (03) השתמש בפייתון

- (04) השתמש ב- PHP

- (05) השתמש בפרל

- (01) התקן את RabbitMQ

- (02) השתמש בפייתון

- (03) השתמש ב- PHP

- (04) השתמש ברובי

- (05) הפעל ממשק משתמש באינטרנט

- (06) השתמש ב- RabbitMQADMIN

- (07) הגדר אשכול

- (01) התקן חתרנות

- (02) גישה מרחוק למאגרים

- (03) הגדר הרשאת גישה

- (04) גישה HTTP למאגרים

- (05) גישה מלקוחות Windows

- (01) התקן את Git

- (02) גישה ל- Repos דרך SSH

- (03) גישה ל- Repos דרך Git

- (04) גישה ל- REPOS דרך HTTP

- (05) צור מאגרים משותפים

- (06) התקן את GitWeb

- (07) התקן את Git עבור Windows

- (08) התקן את TortoiseGit

- (09) השתמש ב- Git-SVN

- (01) התקן את Ansible

- (02) שימוש בסיסי Ansible

- (03) השתמש ב- Playbook (בסיסי)

- (04) השתמש ב- Playbook (משתנים)

- (05) השתמש ב- Playbook (מתי)

- (06) השתמש ב- Playbook (הודעה)

- (07) השתמש ב- Playbook (כולל)

- (08) השתמש ב- Playbook (תפקידים)

- (09) התקן את Ansible AWX

- (10) AWX: הוסף מלאי

- (11) AWX: הוסף אישורים

- (12) AWX: הוסף פרויקטים

- (13) AWX: הוסף תבניות עבודה

- (14) AWX: הפעל עבודות

- (01) התקן קוצב לב

- (02) הגדר מכשיר גדר

- (03) הגדר אחסון משותף LVM

- (04) הגדר משאב אשכול (NFS)

- (05) הגדר משאב אשכול (apache2)

- (06) גישה ל- GUI באינטרנט

- (01) הגדר את שרת VPN

- (02) הגדר את לקוח VPN

- (01) הגדר את שרת Wireguard

- (02) Conf Wireguard לקוח (UBU)

- (03) Conf Wireguard לקוח (WIN)

- (01) התקן את הבא

- (02) הוסף חשבונות משתמש

- (03) העלה קבצים

- (04) השתמש באפליקציות Office

- (05) גישה דרך WebDAV

- (06) גישה באמצעות לקוח שולחני

- (07) צ’אט / שיחה / שיתוף מסך

- (08) השתמש בדואר

- (09) השתמש בלוח השנה

- (10) השתמש בפנקס הכתובות

- (11) השתמש באחסון חיצוני

- (12) שילוב Active Directory

- (01) ניהול נפחים פיזיים

- (02) נהל קבוצות נפח

- (03) נהל נפחים לוגיים

- (04) קבע את התצורה של נפחי שיקוף

- (05) קבע את התצורה של נפחים מפוספסים

קישור ממומן

Nftables: אפשר שירות

זו הפעולה הבסיסית של Nftables.

עדכונים אלטרנטיים-config iptables

ישנן 2 אפשרויות עבור ה- iptables האלטרנטיבי (אספקת/usr/sbin/iptables). מצב בחירה סטטוס עדיפות ---------------------------------------------------------------- * 0/usr/sbin/iptables-nft 20 מצב אוטומטי 1/usr/sbin/iptables-legacy 10 מצב ידני 2/usr/sbin/iptables-nft 20 מצב ידני לחץ כדי לשמור על הבחירה הנוכחית [ *], או הקלד מספר בחירה:

SystemCtl השבת -עכשיו UFW

סנכרון מצב UFW.שירות עם סקריפט שירות SYSV עם/lib/systemd/systemd-sysv-Instalt. ביצוע:/lib/systemd/systemd-sysv-instalt השבת UFW הסרת/etc/systemd/system/multi-user.יַעַד.רוצה/UFW.שֵׁרוּת.

systemctl אפשר -עכשיו nftables

נוצר Symlink/etc/systemd/system/sysinit.יַעַד.רוצה/nftables.שירות →/lib/systemd/system/nftables.שֵׁרוּת.

# [nftables.שירות] משחזר את כללי הכללים מ- [/etc/nftables.conf]

SystemCtl חתול nftables.שֵׁרוּת

#/lib/systemd/system/nftables.שירות [יחידה] תיאור = תיעוד nftables = איש: nft (8) http: // wiki.nftables.org רוצה = Network-Pre.יעד לפני = Network-Pre.כיבוי יעד.קונפליקציות יעד = כיבוי.יעד ברירת מחדל לתלות בתלות = לא [שירות] סוג = ONESHOT SERATEAFTEREXIT = YES StandardInput = null Protectsyste.conf execreload =/usr/sbin/nft -f/etc/nftables.conf execstop =/usr/sbin/nft flusheteget.יַעַד

# [/etc/nftables.ל- CONP] אין הגדרת סינון כברירת מחדל

חתול /וכו ‘ /nftables.Conf

הִיכים!/usr/sbin/nft -f סומק טבלת כללים < chain input < type filter hook input priority 0; >שרשרת קדימה < type filter hook forward priority 0; >פלט שרשרת < type filter hook output priority 0; >>

# אשר את כללי ה- UFW הנוכחיים (בהתבסס על כך ש- UFW פועל)

סטטוס UFW מילולי

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip To Action From -- ------ ---- 22/tcp ALLOW IN Anywhere 80/tcp ALLOW IN Anywhere 443 ALLOW IN Anywhere 22/tcp (v6) ALLOW IN Anywhere (v6) 80/tcp (v6) ALLOW IN Anywhere (v6) 443 (v6) ALLOW IN Anywhere (v6)

# פלט את מערך הכללים הנוכחי ל- [/etc/nftables.conf]

iptables-save> ufw-rules.מזבלה

iptables-restore-translate -fu-rules.dump> כללים.nft

הגדר את אובונטו’חומת אש מובנית

אובונטו’חומת אש מובנית נקרא UFW (חומת אש לא מסובכת).

בעצם UFW הוא רק כלי עזר שמקל על הגדרת התצורה של המתחם כללי מסנן מנות IP בשביל ה חומת אש של גרעיני לינוקס וזה מאז גרעין לינוקס 2.4.איקס ואחר כך Netfilter.

Netfilter שנכתב על ידי רוסטי ראסל התמזג מרץ 2000 לתוך ה גרעין לינוקס 2.4.איקס ומאוחר יותר סדרת גרעינים. קודמו היה ipchains בגרעין 2.סדרה 2.

מקור: https: // en.ויקיפדיה.org/wiki/netfilterבדרך כלל כדי להגדיר את הכללים האלה בה השתמשת בעבר iptables ועכשיו היורש nftables (מאז גרעין לינוקס 3.13).

UFW הוא חזיתי ל iptables וכן nftables מה שמקל בהרבה על הגדרת התצורה של כללים אלה.

גַם iptables וכן nftables עצמה משמשת רק כדי להתחבר ל Netfilter שהיא מסגרת בתוך גרעין לינוקס.

Netfilter מציע פונקציות ותפעול שונות עבור סינון מנות, תרגום כתובת רשת, וכן תרגום נמל, המספקים את הפונקציונליות הנדרשת לכיוון מנות דרך רשת ואוסרות על מנות להגיע למיקומים רגישים ברשת.

iptables היא תוכנית שורת הפקודה של Fuserpace המשמשת להגדרת התצורה של לינוקס 2.4.איקס ואחר כך ערכת כללי סינון מנות. זה מכוון למנהלי מערכות.

nftables הוא ממשיך דרכו של iptables, זה מאפשר סיווג מנות הרבה יותר גמיש, מדרגיות וביצועים. כאן מפותחים כל התכונות החדשות המפוארות.

nftables הוא עכשיו ברירת המחדל פנימה ומאז דביאן 10, אובונטו 20.04, RHEL 8, SUSE 15 וכן פדורה 32.

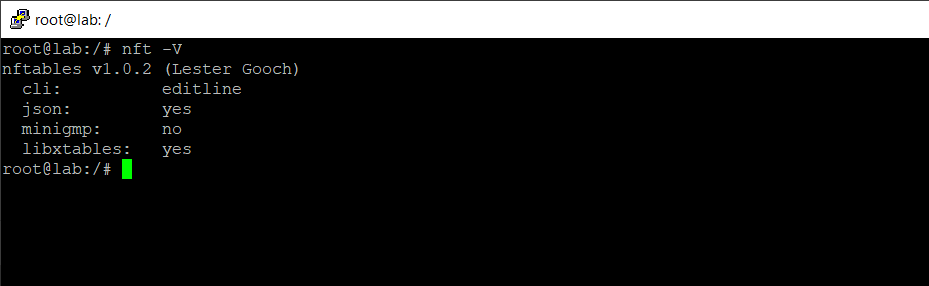

כדי לבדוק את הגרסה של nftables אתה יכול להשתמש

אתה עדיין יכול להשתמש iptables באובונטו’שחרורים חדשים (i.ה, שימוש תחביר iptables עם ה מערכת המשנה של גרעיני NF_TABLES) אבל עם NF_TABLES בתור Backend ברירת המחדל.

מקור: https: // wiki.דביאן.org/nftablesכפי שאתה יכול לראות למטה ון מבצע את עדכון אלטרנטיבי-config iptables פקודה, אתה יכול גם לעבור למורשת iptables כְּלִי.

$ iptables -v

אוֹ

$ iptables -nft -vעל ידי ביצוע ה- עדכון אלטרנטיבי-config iptables פקודה, אתה יכול לראות את כל הגרסאות המותקנות.

הַתקָנָה

בדרך כלל UFW כברירת מחדל מותקן ב- Ubuntu אך לא מופעל, אם לא אתה יכול להתקין אותו כדלקמן.

תְצוּרָה

כברירת מחדל UFW מושבת. אז לפני שתאפשר UFW, תחילה עליך להגדיר את התצורה ולאפשר את היציאות הדרושות לך כדי לגשת לאובונטו, כמו SSH.

$ sudo ufw לאפשר ssh

או שתוכל להזין את מספר היציאה ישירות לשירות, זה יאפשר יציאת TCP ו- UDP 22

$ sudo ufw מאפשר 22פשוט לאפשר תנועת TCP בנמל

$ sudo ufw מאפשר 22/tcpכדי להסיר אתה יכול להשתמש

$ sudo ufw מחק אפשר ssh

$ sudo ufw מחק אפשר 22כברירת מחדל UFW יקבע את הכלל לתנועה נכנסת, כדי לחסום תנועה יוצאת אתה יכול גם לציין כיוון

$ sudo ufw דחה את SSHכדי להסיר את השימוש בכלל היוצא

$ sudo ufw מחק דחייה sshאם אתה רוצה לחסום תנועה רק מ- IP ספציפי

$ sudo ufw דחה את Proto TCP מ- 8.8.8.8 לכל יציאה 22אם אתה רוצה לאפשר תנועה רק מ- IP ספציפי

$ sudo ufw אפשר פרוטו TCP משנת 192.168.0.2 לכל יציאה 22כדי לבדוק את הכללים ואם UFW מופעל

כדי לאפס את חומת האש למצב ברירת המחדל שלה