האם Bitlocker יש דלת אחורית?

שנייר על אבטחה

הצפנת Breaking Bitlocker: Brute מכריח את הדלת האחורית (חלק I)

החוקרים לעתים קרובות נתקלים בנפחים מוצפנים של Bitlocker, אך משתמשי מחשבים רבים עשויים אפילו לא להבין שהדיסק שלהם מוצפן. במאמר זה נחקור שיטות לפרוץ להצפנת Bitlocker. פרסום זה מחולק לשני חלקים, כאשר חלק הראשון מתמקד בניצול דלת אחורית כדי לקבל גישה ל Bitlocker. חלק ב ‘ידון בטכניקות כוח ברוט אם הגישה דרך הדלת האחורית אינה אפשרית.

ניצול הדלת האחורית

Elcomsoft מציעה שני כלים לשבירת הצפנת Bitlocker: Elcomsoft Forensic Disk Recryptor ו- Elcomsoft Becuted Shampory Recovery (EDPR). כלים אלה משרתים מטרות שונות, ומאמר זה נועד להבהיר את ההבדלים ביניהם.

הכלים

פענוח דיסק משפטית של Elcomsoft ושחזור סיסמא מופץ של Elcomsoft משתמשים בגישות שונות כדי לקבל גישה לנפחים מוצפנים. הבחירה ביניהם תלויה אם ניתן לחלץ מידע מסוים מהזיכרון הנדיף של המחשב (RAM).

פענוח הדיסק הפלילי של Elcomsoft נועד לפענח דיסקים ונפחים באופן מיידי באמצעות מקש הפענוח המופק מה- RAM של המחשב. זה יכול גם לפענח לניתוח לא מקוון או לנפחי Bitlocker באמצעות מקש ה- etcrow (מפתח התאוששות Bitlocker) שחולץ מחשבון Microsoft של המשתמש או לאחזר מ- Active Directory.

שחזור סיסמא של Elcomsoft הפצה מנסה לשבור סיסמאות לדיסקים ונפחים באמצעות התקפה.

שני הכלים תוקפים קישורים שונים בשרשרת האבטחה של Bitlocker, PGP ו- TrueCrypt. פענוח הדיסק הפלילי של Elcomsoft מתמקד בשימוש במפתח הפענוח המאוחסן ב- RAM של המחשב. כלי זה מבוקש מאוד, במיוחד מאז מותו של TrueCrypt.

על ידי חילוץ מפתח הפענוח ממזבלה של זיכרון, פענוח הדיסק הפלילי של Elcomsoft יכול להרכיב נפחים מוצפנים לצורך גישה תוך כדי תנועה או לפענח את הדיסק או הנפח כולו כדי לעבוד עם התוכן המפוצץ.

חָשׁוּב: פענוח דיסק משפטית של Elcomsoft משמש לרכישת נפחים המוצפנים בהגנה על מכשירי Bitlocker, שאינם מעסיקים סיסמאות הניתנות לבחירה במשתמש ולא ניתן לשבור אותם באמצעות גידול ברוט. ניתן לחלץ מפתחות של BitLocker ercrow מחשבון Microsoft של המשתמש ולהשתמש בהם כדי לפענח או להרכיב נפחים של Bitlocker.

כאשר מותקן דיסק מוצפן, המערכת מאחסנת את מפתח ההצפנה בזיכרון לגישה נוחה לנתונים מוצפנים. ניתן לחלץ מפתחות אלה מזיכרון המערכת בשיטות שונות:

- לפעמים ניתן לחלץ מפתחות פענוח מקובץ השינה, שנוצר כאשר המערכת מתרפרפת על שינה. Windows שומר עותק של RAM של המחשב ב- Hiberfil.קובץ SYS במהלך שינה.

שאלות:

- מה המטרה של חלק א ‘של מאמר זה?

- מהם שני הכלים שמציעה Elcomsoft לשבירת הצפנת Bitlocker?

- מה ההבדל בין פענוח הדיסק של Elcomsoft Forensic לבין התאוששות הסיסמה המופצת של Elcomsoft?

- כיצד מפענח דיסק משפטית של Elcomsoft מחלץ את מפתח הפענוח?

- מהי הגנה על מכשירי Bitlocker וכיצד ניתן לפענח עם פענוח הדיסק של Elcomsoft Forensic Disk?

- כיצד מאחסנים את מפתחות ההצפנה כאשר מותקנים דיסק מוצפן?

- מה מטרת קובץ השינה בחילוץ מפתח הפענוח?

- איזה כלי יומלץ לרכישת נפחי bitlocker המוצפנים בהגנה על מכשירי Bitlocker?

- מתי הושק פענוח הדיסק הפלילי של Elcomsoft, ומדוע הוא מבוקש בביקוש גבוה?

- מהו הגורם העיקרי בבחירת פענוח הדיסק המשפטי של Elcomsoft לבין התאוששות הסיסמאות המופצת של Elcomsoft?

- מהן שתי הגישות השונות בהן משתמשים ב- Elcomsoft Forensic Disk Recryptor ו- Elcomsoft Becuted Shaming Recovery?

- מהן כמה נקודות מפתח לגבי פענוח הדיסק הפלילי של Elcomsoft המוזכר במאמר זה?

- מה התאר את הפרסום “Elcomsoft מפענח את Bitlocker, PGP ו- TrueCrypt Containers”?

- מה מטרת מפתח ה- ercrow ביצירת דיסק משפטית של Elcomsoft?

חלק I מתמקד בניצול דלת אחורית כדי לקבל גישה לנפחים מוצפנים של Bitlocker.

שני הכלים המוצעים הם פענוח דיסק משפטית של Elcomsoft ושחזור סיסמא מופץ של Elcomsoft (EDPR).

פענוח הדיסק של Elcomsoft Forensic משתמש במפתח הפענוח המופק מ- RAM של מחשב כדי לפענח נפחים באופן מיידי, ואילו Elcomsoft הפצה את התאוששות הסיסמה מנסה לשבור סיסמאות באמצעות התקפה.

פענוח דיסק משפטית של Elcomsoft מחלץ את מפתח הפענוח ממזבלה זיכרון.

הגנת מכשירי Bitlocker היא סכמת הצפנה של דיסק שלם המגנה אוטומטית מכשירי Windows מסוימים. פענוח דיסק משפטית של Elcomsoft יכול לפענח אותו על ידי שימוש במפתח התאוששות BitLocker שחולץ מחשבון Microsoft של המשתמש.

המערכת מאחסנת מפתחות הצפנה בזיכרון לגישה נוחה לנתונים מוצפנים.

קובץ השינה מכיל תמונה של ה- RAM של המחשב, ולעתים ניתן לחלץ את מפתח הפענוח מקובץ זה.

ריבוי דיסק משפטית של Elcomsoft מומלץ לרכישת נפחי Bitlocker המוצפנים בהגנה על מכשירי Bitlocker.

פענוח הדיסק הפלילי של Elcomsoft הושק בשנת 2012 ונמצא ביקוש גבוה בגלל יכולתו לחלץ את מפתח הפענוח מה- RAM של המחשב.

הבחירה תלויה בעיקר אם ניתן לחלץ מידע מסוים מהזיכרון הנדיף של המחשב (RAM).

פענוח הדיסק של Elcomsoft Forensic משתמש במפתח הפענוח המופק מה- RAM של המחשב, ואילו Elcomsoft הפצה את התאוששות הסיסמה ניסיונות לשבור סיסמאות באמצעות התקפה.

פענוח דיסק משפטית של Elcomsoft יכול לפענח דיסקים ונפחים באופן מיידי באמצעות מפתח הפענוח מה- RAM של המחשב או ממפתח ה- ercrow שחולץ מחשבון Microsoft של המשתמש. זה יכול גם להרכיב נפחים של Bitlocker לגישה ללינה לקבצים ותיקיות.

הפרסום תיאר את הפונקציונליות ואת התכונות הייחודיות של פענוח הדיסק הפלילי של Elcomsoft.

מפתח ה- ercrow, או מפתח התאוששות Bitlocker, משמש לפענוח או להרכיב נפחים של Bitlocker.

שנייר על אבטחה

“נראה כי הפסקה בהקשר מדברת על חילוץ חומר המפתח המאוחסן ב- TPM בזמן שהמכשיר פועל.”

הצפנת Breaking Bitlocker: Brute מכריח את הדלת האחורית (חלק I)

החוקרים מתחילים לראות את Bitlocker מוצפנים נפחים יותר ויותר, ובכל זאת משתמשי המחשבים עצמם עשויים להיות לא מודעים באמת לעובדה שהם’הצפינו את הדיסק שלהם לאורך כל הדרך. איך אתה יכול לפרוץ להצפנת Bitlocker? האם אתה צריך לזרז את הסיסמה, או שיש פריצה מהירה לניצול?

עשינו את המחקר שלנו, ומוכנים לשתף את הממצאים שלנו. בגלל כמות המידע העצומה, היינו צריכים לשבור את הפרסום הזה לשני חלקים. ביום היום’חלק אני, אנחנו’אני דן באפשרות להשתמש בדלת אחורית כדי לפרוץ את דרכנו ל- Bitlocker. אחרי הפרסום הזה יגיע לחלק השני, בו אנו’לדון באפשרויות של כוח ברוט אם הגישה למידע מוצפן דרך הדלת האחורית אינה זמינה.

ניצול הדלת האחורית

אנחנו אוהבים כלים. יש לנו המון מהם. כמה כלים שיש לנו יעשו לכאורה את אותה העבודה, תוך השגת התוצאה דרך נתיבים שונים. שאלה אחת אנחנו’נשאל הרבה הוא מדוע לאלקומסופט יש שני כלים שונים לשבירת הצפנת Bitlocker. באמת למה?

אנו מציעים לפענוח דיסק משפטית של Elcomsoft כדי לפענח נפחים של BitLocker, ואנחנו מציעים שחזור סיסמאות מופץ של Elcomsoft כדי לשבור סיסמאות BitLocker. (EDPR בקיצור). יש לנו גם כלי קטן בשם Elcomsoft Disk Enfryption מידע (חלק משחזור סיסמא מופץ) כדי להציג מידע על מכולות מוצפנות. מהם הכלים האלה? מה הם עושים, בדיוק ואיזה מהם אתה צריך בחקירה שלך? הגיע הזמן לחשוף את הסודות ולשפוך אור על שאלות אלה.

הכלים

פענוח דיסק משפטית של Elcomsoft ושחזור סיסמאות מופץ של Elcomsoft. איזה מהם אתה צריך לבחור לחקירה שלך?

אם לומר זאת בקצרה, פענוח הדיסק הפלילי של Elcomsoft ושחזור סיסמא מופץ של Elcomsoft משתמשים בגישות שונות כאשר הם מקבלים גישה לנפחים מוצפנים. הבחירה תלויה בעיקר בשאלה אם יש לך פיסות מידע מסוימות המופק מהמחשב או לא’זיכרון נדיף (זיכרון RAM). אם כן, העבודה שלך יכולה להיות הרבה יותר קלה.

פענוח הדיסק הפלילי של Elcomsoft נועד לפענח באופן מיידי דיסקים ונפחים באמצעות מקש הפענוח המופק מהמחשב’זיכרון נדיף (זיכרון RAM). בנוסף, אתה יכול לפענח לניתוח לא מקוון או להרכיב מיידי נפחים של Bitlocker על ידי שימוש במפתח ה- ercrow (מפתח התאוששות Bitlocker) המופק מהמשתמש’חשבון מיקרוסופט או הוחזר מ- Active Directory. פענוח דיסק משפטית של Elcomsoft עובד עם דיסקים פיזיים כמו גם תמונות גולמיות (DD).

שחזור סיסמא של Elcomsoft הפצה, מצד שני, ניסיונות לשבור (לשחזר) סיסמאות לדיסקים ונפחים על ידי הפעלת התקפה.

האם קיבלת את הרושם ששני הכלים משלימים זה את זה? אָנוּ’אהיה שמח אם אתה קונה את שניהם, אבל למעשה אתה’כנראה שאשתמש רק באחד. שני הכלים תוקפים קישורים שונים בשרשרת האבטחה של Bitlocker, PGP ו- TrueCrypt. אָנוּ’לדון בשתי השיטות בנפרד.

לתת’התחל עם פענוח הדיסק של Elcomsoft Forensic. כאשר השקנו את המוצר הזה בשנת 2012, פרסמנו מאמר זה: Elcomsoft Tedrypts Bitlocker, PGP ו- TrueCrypt Containers. הפרסום מתאר את הכלי’פונקציונליות ותכונות ייחודיות. מאז, העולם היה עד לסוף TrueCrypt, ואילו PGP ו- Bitlocker ממשיכים להתקיים עם כמה עדכונים (כולל עדכון אבטחה גדול עבור Bitlocker ב- Windows 10 Build 1511, The “עדכון נובמבר”). כיום, פענוח הדיסק הפלילי של Elcomsoft הוא בביקוש גדול עוד יותר לפני שלוש שנים.

ל- Elcomsoft Forensic Disk Recryptor יש את היכולת לחלץ את מפתח הפענוח המקורי המאוחסן במחשב’זיכרון נדיף (זיכרון RAM). על ידי חילוץ מקש זה ממזבלה זיכרון, הכלי יכול להשתמש בו כדי להרכיב את הנפח המוצפן לגישה תוך כדי תנועה לקבצים ותיקיות (שזה מיידי), או לפענוח הדיסק או הנפח כולו בבת אחת כדי לעבוד עם תוכן מפוענח (איטי יותר אך נסבל).

חָשׁוּב: השתמש בפענוח דיסק משפטית של Elcomsoft כדי לרכוש נפחים המוצפנים הגנה על מכשירי Bitlocker. הגנה על מכשירי Bitlocker היא ערכת הצפנה של דיסק שלם המגנה אוטומטית מכשירי Windows מסוימים (כגון טאבלטים ואולטרה-ספורים מצוידים ב- TPM 2.0 מודולים) כאשר המשתמש נכנס לחשבון Microsoft שלהם. הגנה על מכשירי Bitlocker אינה מעסיקה סיסמאות הניתנות לבחירה במשתמש, ולא ניתן לפרוץ אותה על ידי אילוץ ברוט דבר. במקרים מסוימים, ניתן לחלץ את מפתחות ה- Bitlocker ercrow (מפתחות התאוששות Bitlocker) על ידי כניסה למשתמש’חשבון מיקרוסופט באמצעות https: // onedrive.לחיות.com/התאוששות. הגרסה האחרונה של פענוח הדיסק הפלילי של Elcomsoft (זו שאנחנו’זה עתה שוחרר) יש את היכולת להשתמש במפתחות אלה כדי לפענח או להרכיב נפחים של Bitlocker.

ברגע שהדיסק המוצפן מותקן במערכת (וזה כאשר אתה מזין את הסיסמה כדי לגשת אליו, או לספק את הכרטיס החכם, או משתמש בכל סוג אחר של אימות), המערכת מאחסנת את מפתח ההצפנה על מנת לפשט גישה לנתונים מוצפנים. ומכיוון שמפתחות אלה נשמרים בזיכרון המערכת (ללא קשר לשיטת האימות המשמשת), ניתן לנסות לחלץ אותם.

ישנן מספר דרכים להוציא את המפתחות המקוריים מהמערכת:

- לפעמים, ניתן לחלץ את מפתח הפענוח מקובץ השינה, שנוצר כאשר המערכת נוגעת במצב שינה. המערכת זורקת תמונה של המחשב’S RAM לקובץ בעת כניסה למצב שינה. Windows משתמש ב- Hiberfil.sys קובץ לאחסון עותק של זיכרון המערכת. עם זאת, כמה מערכות (ה.ז. צפחות עם המתנה מחוברת או המתנה מודרנית, אשר צפויים מאוד להפעיל הגנה על מכשירי Bitlocker) עשויים לא להשתמש בכלי שינה (המתנה מחוברת משמשת במקום עד שהמערכת תגיע למצב כוח נמוך מאוד, שלאחריו היא יכולה לשים שינה או לכבות). מידע נוסף כיצד להפעיל או להשבית שינה זמינה בכתובת http: // תמיכה.מיקרוסופט.com/kb/920730.

- אתה יכול גם לנסות להדמיין א ‘לחיות’ מערכת באמצעות אחד מכלי השלכת הזיכרון הרבים (הרשאות ניהול נדרשות). התיאור המלא של טכנולוגיה זו ורשימה מקיפה של כלים (בחינם ומסחריים) זמינים בכתובת http: // www.Forensicswiki.org/wiki/כלים: memory_imaging. אנו ממליצים על ערכת הכלים לזיכרון Moonsols Windows (כלי בתשלום, אין גרסת הדגמה, תמחור לפי בקשה ללא טופס יצירת קשר זמין) או על Belkasoft Live Ram Capturer (חינם, להורדה מיידית, טביעת רגל מינימלית ופעולה במצב גרעינים במערכות 32 סיביות ו 64 סיביות).

- האפשרות האחרונה זמינה במערכות מסוימות המצוידות ביציאת FireWire. אפשר לגשת ישירות לזיכרון של מחשב (גם אם הוא נעול) דרך יציאת FireWire. ישנם כמה כלים שיכולים לרכוש זיכרון באמצעות טכנולוגיה זו, ה.ז. התחלה (כן, זה’ג “כלי פיתון זה”).

אם אתה מסוגל לדמיין את המחשב’S זיכרון נדיף בזמן שהדיסק המוצפן מותקן, או אם יש לך גישה למערכת’S קובץ שינה, באפשרותך להשתמש בפענוח דיסק משפטית של Elcomsoft כדי לנתח את תמונת הזיכרון או קובץ השינה, לאתר ולחלץ את מקשי הפענוח. לאחר מכן תוכל להשתמש במפתחות אלה כדי להיות מפענח דיסק משפטית של Elcomsoft לפענח את הנפח או להרכיב אותו.

אנחנו יכולים לפרק את כל העבודה לשלושה שלבים בלבד:

- השג זיכרון או תפוס את קובץ השינה

- נתח את המזבלה ומצא מפתחות הצפנה

- לפענח או לעלות על הדיסק

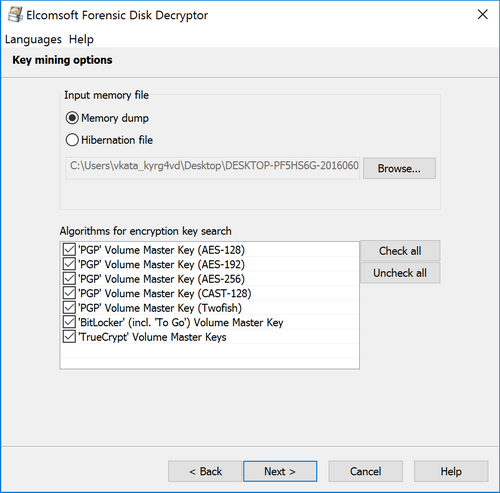

זה’שווה להזכיר כי חיפוש אחר מפתח יכול להיות זמן רב. ציון סוגי מפתחות ההצפנה (אם אתה יודע מה נעשה שימוש באלגוריתם) יכול לחסוך לך הרבה זמן. אם אתה לא’אני יודע באיזה סוג הצפנה נעשה שימוש, פשוט בחר את כולם.

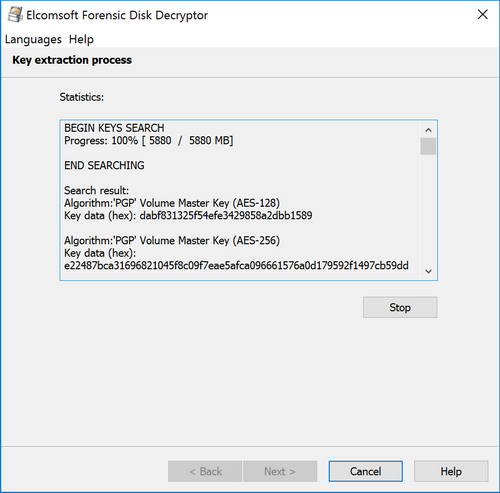

לאחר שהתגלה המפתחות, הכלי מציג אותם ומאפשר לך לשמור אותם בקובץ. אתה יכול לשמור מספר מפתחות מסוגים שונים בקובץ יחיד.

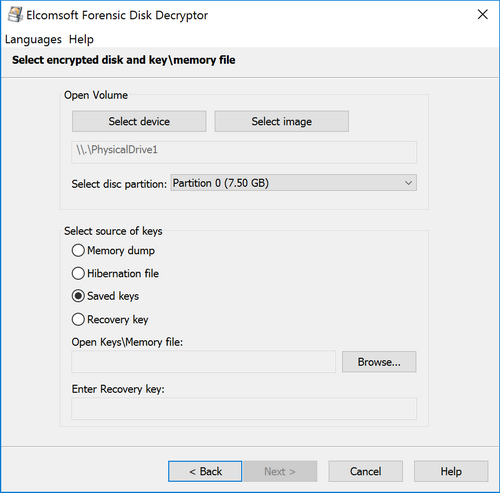

בעלת מפתחות הפענוח, אתה יכול להמשיך לפענח את הדיסק. ציין את סוג מיכל הקריפטו, בחר את הקובץ עם מקשי הפענוח ולחץ על הבא .

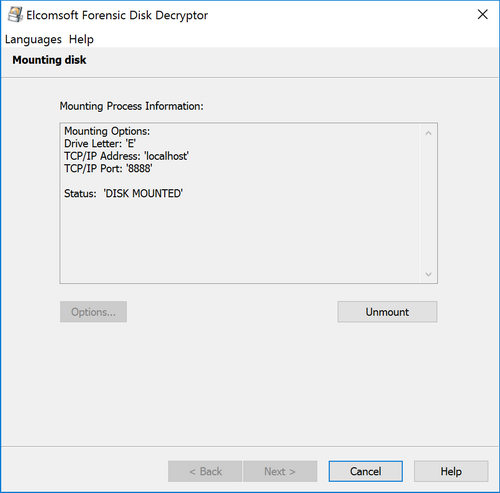

אם קיימים מקשי הצפנה נאותים, הכלי יבקש מכם לבצע פענוח מלא (יצירת תמונה גולמית שניתן להרכיב או לנתח אותה בעזרת כלי צד שלישי), או להכניס את עוצמת הקול למערכת הנוכחית. הרכבה מיושמת באמצעות מנהל התקן דיסק וירטואלי של imdisk (מותקן באמצעות פענוח דיסק משפטית של Elcomsoft). בדרך כלל ניצחת’צריך לשנות הגדרות כלשהן ופשוט לחץ על כפתור הר:

כפי שאתה יכול לראות, שיטה זו נוחה ויעילה. אם אתה יכול להשתמש בו או לא, תלוי לחלוטין באפשרות לרכוש את מפתח הפענוח מהמחשב’תמונת זיכרון RAM. אנא עיין בדף המוצר של Disk Disk Disk של Elcomsoft כדי ללמוד עוד על רכישת מפתחות הפענוח.

אתם מוזמנים לבדוק מדריך וידאו מהיר של EFDD שנעשה על ידי SETHIOZ.

מה אם אתה לא’יש גישה למפתח הפענוח? שחזור סיסמאות מופץ של Elcomsoft משתמש בגישה שונה לחלוטין. אָנוּ’אני מתעכב על זה בחלק השני של מאמר זה. הישאר מעודכן ובקר אותנו ביום או יומיים לחלק השני של הקריאה הזו!

שנייר על אבטחה

ה לעכב יש סיפור חדש ב- CIA’S – כן, ה- CIA, לא ה- NSA – מאמינים לשבור הצפנה. אלה הם ממסמכי סנודן, ומדברים על ועידה בשם בסיס המחשוב המהימן ג’מברי. ישנם כמה מסמכים מעניינים הקשורים למאמר, אך לא הרבה מידע קשה.

שם’פסקה על מיקרוסופט’S BitLocker, מערכת ההצפנה המשמשת להגנה על מחשבי Windows של MS:

הוצגו גם בג’מברי היו הצלחות במיקוד של מיקרוסופט’טכנולוגיית הצפנת דיסק, ושבבי ה- TPM המשמשים לאחסון מפתחות ההצפנה שלה. חוקרים בוועידת ה- CIA בשנת 2010 התפארו ביכולת לחלץ את מפתחות ההצפנה המשמשים את Bitlocker ובכך לפענח נתונים פרטיים המאוחסנים במחשב. מכיוון ששבב TPM משמש להגנה על המערכת מפני תוכנה לא מוכנה, תקיפה היא עשויה לאפשר התקנה סמויה של תוכנות זדוניות למחשב, אשר ניתן להשתמש בהן כדי לגשת לתקשורת מוצפנת אחרת וקבצי צרכנים. מיקרוסופט סירבה להגיב על הסיפור הזה.

זה מרמז שקהילת המודיעין האמריקאית – אני’אני מנחש את ה- NSA כאן – יכול לשבור את Bitlocker. עם זאת, מסמך המקור הוא הרבה פחות מוגדר לגביו.

ניתן להשתמש בניתוח כוח, התקף ערוץ צדדי, כנגד מכשירים מאובטחים כדי לחלץ באופן לא פולשני מידע קריפטוגרפי מוגן כגון פרטי יישום או מפתחות סודיים. העסקנו מספר התקפות ידועות בפומבי נגד קריפטוגרפיה של RSA שנמצאה ב- TPMs מחמישה יצרנים שונים. נדון בפרטי התקפות אלה ונספק תובנה כיצד ניתן להשיג מידע מפתח פרטי ב- TPM באמצעות ניתוח כוח. בנוסף לניתוח כוח קווי קונבנציונאלי, אנו נציג תוצאות לחילוץ המפתח על ידי מדידת אותות אלקטרומגנטיים הנובעים מ- TPM בזמן שהוא נשאר על לוח האם. אנו נתאר ונציג תוצאות עבור התקפה חדשה שלא פורסמה לחלוטין נגד יישום משפט שארית סינית (CRT) של RSA שיניב מידע מפתח פרטי בעקבות יחיד.

היכולת להשיג מפתח TPM פרטי לא רק מספקת גישה לנתונים המוצפנים TPM, אלא גם מאפשרת לנו לעקוף את מערכת שורש האמון על ידי שינוי ערכי העיכול הצפויים בנתונים אטומים. נתאר מקרה מבחן בו שינויים במיקרוסופט’S Bitlocker Metadata מוצפן מונע גילוי ברמת התוכנה של שינויים ב- BIOS.

ניתוח כוח דיפרנציאלי הוא התקפה קריפטנליטית עוצמתית. בעיקרון, הוא בוחן שבב’צריכת חשמל S בזמן שהיא מבצעת פעולות הצפנה ופענוח ומשתמשת במידע זה כדי לשחזר את המפתח. מה’חשוב כאן הוא שמדובר בהתקפה לחילוץ מידע מפתח משבב בזמן שהוא פועל. אם השבב מופעל, או אם הוא לא’יש את המפתח בפנים, שם’אין התקפה.

אני לא דון’לא קח את זה פירושו שה- NSA יכול לקחת כונן קשיח מצפצף על ידי BitLocker ולשחזר את המפתח. אני לוקח את זה אומר שה- NSA יכול לבצע חבורה של פריצות חכמות בכונן קשיח המוצפע של BitLocker בזמן שהוא פועל. אז אני לא’לא חושב שזה אומר ש- Bitlocker נשבר.

אבל מי יודע? אנו יודעים כי ה- FBI לחץ על מיקרוסופט להוסיף דלת אחורית ל- Bitlocker בשנת 2005. אני מאמין שזה לא הצליח.

יותר מזה אנחנו לא’לא יודע.

נערך כדי להוסיף (3/12): החל מ- Windows 8, מיקרוסופט הסירה את מפזר הפילים מ- Bitlocker. אני לא רואה שום סיבה להסיר אותו מלבד להפוך את ההצפנה לחלשה יותר.

הערות

אני לא דון’לא יודע על שבירתו, אבל לחתום אותו? זֶה’S וסיפור שונה לחלוטין (ויותר מזיק). תראה מה הם עשו עם xcode!

הרוע של קן תומפסון, וסקסי יותר, תאום סודי • 10 במרץ, 2015 15:09

מה’s סוגיית xcode זו שאתה מדבר עליה, ספיף?

שקלתי את Bitlocker שבורה מאז שכריסטופר טרנובסקי הציג הוכחת קונספט כזו עם Infineon TPM ב- Black Hat DC בשנת 2010. עבודת המחקר הראשונית שלו לקחה אותו כחצי שנה. לאחר מכן אחזור מפתח הרישיון של Xbox 360 Infineon TPM ככל הנראה נדרש רק שש שעות נוספות. על פי טרנובסקי, ציוד המעבדה הנדרש מייצג השקעה של כ -200,000 דולר.

“האם סוכנות הריגול החזקה ביותר יכולה לשבור את האבטחה של TPM המסופק על ידי המציע הנמוך ביותר?”

הניחוש שלי יהיה “כן” (ואם התשובה היא “לא” ואז התגובה שלי תהיה “למה לא?”).

ניתן גישה פיזית למערכת יעד i’D מצפה שהם יוכלו להביס אמצעי אבטחה שנועד בעיקר לספק קרצית ירוקה ידידותית בחוברת מכירות.

החל מ- Windows 8 Microsoft הסיר את מפזר הפיל מתכנית Bitlocker ללא סיבה מוצהרת. האם זו הייתה בקשת ה- NSA?

אני מאמין ש- Elcomsoft מייצרת מוצר בשביל זה

שלוש דרכים לרכוש מפתחות הצפנה

פענוח דיסק משפטית של Elcomsoft זקוק למפתחות ההצפנה המקוריים על מנת לגשת למידע מוגן המאוחסן במכולות קריפטו. ניתן לגזור את מפתחות ההצפנה מקבצי שינה או קבצי זיכרון שנרכשו בזמן שהנפח המוצפן הותקן. ישנן שלוש דרכים העומדות לרכוש את מפתחות ההצפנה המקוריים:

על ידי ניתוח קובץ השינה (אם המחשב המנותח כבוי);

על ידי ניתוח קובץ זיכרון זיכרון *

על ידי ביצוע התקפת FireWire ** (מחשב המנותח חייב להיות פועל עם נפחים מוצפנים המותקנים).

* ניתן לרכוש מזבלה של מחשב פועל עם אחד הכלים המשפטיים הזמינים כמו ערכת כלי הזיכרון של Moonsols Windows Windows

** כלי בחינם שהושק בחוקר’S PC נדרש לבצע את התקפת FireWire (ה.ז. הַתחָלָה)

אני לוקח את זה אומר שה- NSA יכול לבצע חבורה של פריצות חכמות בכונן קשיח המוצפע של BitLocker בזמן שהוא פועל.

נקודת בירור.

בפעם האחרונה שקראתי, הכונן עצמו לא נשלח עם TPM. ה- TPM הוא למעשה שבב כרטיס חכם המותקן על לוח. אז אתה’D צריך גם את הכונן וגם את הלוח כדי לפקח על המתח ובסופו של דבר לשחזר מקש. לא פריצה פשוטה. זו אחת השיטות הקשות ביותר לשחזור נתונים מוצפנים.

הפוך דלת אחורית למערכת ההפעלה לחלק מחוזה רכישה בריא. ליירט את הנתונים ברמת מערכת ההפעלה. הֵם’אעשה את זה.

אני’פשוט תשאיר את זה כאן

בעיניי, ההיבט הגדול ביותר של כל שודדי האימה של רוברטס/דרך המשי היה המאמצים המרוכזים שה- FBI לקח לוודא שהם תפסו את המחשב הנייד שלו בזמן שהוא עדיין רץ. מכהן שאם ל- FBI הייתה דרך קלה לפענח כוננים קשיחים הם לא היו דואגים שתפסו את המחשב הנייד לפני שהם תפסו אותו.

נראה שהשיעור כאן ברור. כן זה’הכאב כדי להפעיל ולכבות את הציוד. אבל אם ה- FBI/CIA הוא וקטור איום עבורך … שמור על הציוד כבוי בתדירות גבוהה ככל האפשר. זה מקטין משמעותית את פני ההתקפה שלהם.

הרוע של קן תומפסון, וסקסי יותר, תאום סודי • 10 במרץ, 2015 16:51

@Tom איך זה יכול לקרות, בזמן שהפנס השחור שלי לולץ שותק?!

אה, זה’פשוט קיבלתי מעטפת שבורה. חיל פנסים פחות ידועים, התפזר מחדש למידות העניין שלך, אזעקה שווא. טעות שלי.

נראה כי הפסקה בהקשר מדברת על חילוץ חומר המפתח המאוחסן ב- TPM בזמן שהמכשיר פועל.

חילוץ מקש BitLocker כאשר המכשיר כבוי ידרוש התקפה נגד AES עצמה או את היכולת להכניס את שגרת ה- PBKDF ביעילות לשילוב המשתמש של BitLocker ואת מפתח ה- TPM כדי לשחזר את מפתח הצפנת הדיסק.

עובש רפש עם חרדל • 10 במרץ, 2015 17:08

זה’החלק הראשון של הפוסט הזה שבאמת יש לי את הדם שלי. כולנו יודעים שהם’להריח מחדש על העסק שלנו, אבל העובדה שאני משלם עבורו פעמיים היא סוג של קומדיה טרגיית.

בשנת 1947 נוצר ה- CIA כתוצאה מחקירות בקונגרס שהראו כי לארה”ב היו הנתונים לחזות את ההתקפה על פרל הארבור, אך הסוכנויות השונות לא שיתפו מידע.

בשנת 1960’ה- CIA הקים יחידת סיגינט משלה מכיוון שחשד כי ה- NSA מתאפק.

בשנת 2002 יצר ארה”ב את מנהלת המודיעין הלאומי: המידע שעשוי היה למנוע את התקפות ה- 11 בספטמבר 2001 לא הופצו.

דפוס זה אינו ייחודי לממשלה: אני רואה את אותו הדבר הארור כמעט בכל תאגיד בו אני נכנס. כל שנה, חג המולד, גריי וצ’לנג’ר משחררים דוחות על דברים מטופשים כמו “הנגאובר לשנה החדשה עולה כל כך הרבה למשק”. האם מישהו יכול לחשב את העלות של “ציווי טריטוריאלי”?

האם ה- NSA יכול לאבטח אי פעם מוצר M $ מספיק נגד ה- FBI?

חוקרים בוועידת ה- CIA בשנת 2010 התפארו ב יכולת לחלץ את מפתחות ההצפנה המשמשים את Bitlocker וכך לפענח נתונים פרטיים המאוחסנים במחשב. מכיוון ששבב TPM משמש להגנה על המערכת מפני תוכנה לא מהימנה, תקיפה היא עשויה לאפשר התקנה סמויה של תוכנות זדוניות למחשב

- TPM’S לא נועדו להגן מפני יריבים מסוג Class III עם גישה פיזית – הם תת 1 $.00 רכיב (לחלק הדאקרטי!)

- לא כל ה- TPMs נוצרים שווים!

שימו לב לטקסט המודגש: (אני מקלט’לא קרא את כל המאמר)

זה לא אומר שהמפתחות חולצו על ידי תקיפת ה- TPM עצמה. כונן מפתחות הצפנה הָיָה יָכוֹל להתקבל על ידי תקיפת השתלה חלשה ב- BIOS, UEFI או רכיבים אחרים. ה- TPM לא “עובד לבד”, אם “מפתחות” הם חלשים “אָטוּם” או שמטא נתונים מלווים מאוחסנים מחוץ ל- TPM … סביר להניח שזה’s “חלש“ יישום הם מסוגלים לנצל.

היי יכול להיות שכל הבדיחה של TrueCrypt על השימוש ב- Bitlocker, Infact Meens תהיה מודעת מאוד לעובדה ש- Windows8 מסוכן, ה- Elephantdiffuser ו- Uefi ומה לא, זה יהיה מאוד מעניין לראות מה הטרואזיט מנתח חשיפות, אני נדבק בלינוקס ובאופן אירוע W7

לחיים ותודה על בלוג נפלא, זה משמח אותי לקרוא אותו כל יום!

למי איכפת? מיקרוסופט’למערכת ההפעלה כבר יש NSA’דלת האחורית בתוכו.

כמו כן, Windows 10 יישלח עם Keylogger.

השתמש ב- dikcryptor או truecrtpt והתרחק מ- Bitlocker.

ברוס, i’D אוהב לשמוע את ההתחייבות שלך על “יוזמת מחשוב מהימנה”. זה כרוך במעבד משותף (ARM ב- AMD, ARC באינטל) המריץ קוד ממי יודע-ככל הנראה כדי לאכוף “ניהול ימני דיגיטלי” עבור ה- MPAA/RIAA, ומי יודע מי עוד למטרות לאו דווקא לטובת האדם שבבעלותו המחשב המדובר.

… השתמש ב- DikCryptor ..

נשמע כמו שורה מסרט פרודיה של PR0N על אזרח ארבע.

זוהי בדיקה חדשה, באופן ספציפי לגישה של FireWire להפעלת הגדרת מדיניות קבוצת מפתחות מערכת שמפסיקה את העמסת מנהלי התקני Firewire.

נכון לחודשים האחרונים, הבעיה לעיל מציגה את עצמה, פתאום כאשר היא לא עשתה’לא תעשה את זה לפני כן, מכונת חלונות תעבור כעת ‘באופן אירועי’ טען את מכשיר ה- FireWire.

שימו לב גם כי מתעלמים מהגדרת ה- BIOS לא להשתמש במכשיר.

@Slime עובש עם חרדל

בשנת 1947 נוצר ה- CIA כתוצאה מחקירות בקונגרס שהראו כי לארה”ב היו הנתונים לחזות את ההתקפה על פרל הארבור, אך הסוכנויות השונות לא שיתפו מידע.

זה היה הובר’זה עושה. הוא כבש סוכן נאצי עם קובץ מיקרופישה שציין את פרל הארבור, אם אני זוכר.

האם ה- NSA יכול לאבטח אי פעם מוצר M $ מספיק נגד ה- FBI?

המילה ברחוב היא ה- FBI למעשה לא’יש הרבה אנליסטים של וולן שעובדים עבורם. כנראה נכון בהתחשב בכך שחזה האינטליגנציה הגדול האחרון שלהם היה בכאב “הו הום”. כנראה אנה צ’פמן (בסדר לא כך ‘הו הום’) ידעה שהיא ממוקדת על ידיה.

אני סוג של דון’לא חושב שמקרה סאבו ואיך זה יכול לצאת היה בדיוק קצה המקצועיות, או …:/

הם די ארורים בכמה מקרים פליליים בימינו, עם זאת,.

אני לא דון’לא תאמין שתוכל לקבל מידע שימושי מ- DPA כדי לפצח שבב TPM טוב. אני יודע שההערה הזו לא’לא להוסיף הרבה אבל מה שאני חושב שזה שהם רוצים שכולם יחשבו שהם יכולים לעשות את זה במקום באמת להיות מסוגלים לעשות את זה.

הייתי לא’לא לסמוך על כל מוצר הצפנה שהומצא על ידי מיקרוסופט לכל רגיש.

@ אנונימוס, הולך עם ..,

האם ה- NSA יכול לאבטח אי פעם מוצר M $ מספיק נגד ה- FBI?

ביום ובגיל הזה אני לא’לא תחשוב שאתה יכול לקנות מחשב נייד שכבר לא הוחזר על ידי חברת תוכנה זדונית בדרך זו או אחרת … וזה’לא רק מוצרים של M $ שיש להם בעיות עם ביטחון V השימושיות. לרוע המזל המקור “עדיף על יוניקס” העיצוב סבל מנושאי משאבים וביטחון היה הקרבה מוקדמת על השולחן כפי שהיא כמעט תמיד היא. הבעיה כעת היא כמה דורות אחר כך בעוד שיש כיום המשאבים שמחזרים את האבטחה היא משימה הרקולאית, ולכן “להבריח לא לבנות פנימה” נתיב עבר … התבגרות היא אף פעם לא תהליך אלגנטי או יעיל וכך “סינקים בשריון” כמעט תמיד תוצאה. כך זה’סביר להניח שיש הרבה פגיעויות אבטחה לא ידועות כיום במוצרים כאלה. באופן כללי זה’קשה להגן מפני מה שאתה לא יכול לראות או להבין. אז נגד תוקפים ומגינים מיומנים באותה מידה, לתוקף יש את היתרון בחיפוש אחר נקודת תצפית אחת בלתי מוגנת.

אז מה מרמות המיומנות היחסיות,

ה- FBI תמיד ניסה לשמור על הפטרקטור של היותו מעבדת הפשע המובילה בעולם, אך העובדה הפשוטה היא שהם נתפסו עם מכנסיהם עם פשע ממוחשב, וה- NSA עברו שלושים שנה בערך ברורה עליהם אז.

מאמרים שונים ציינו בעבר כי האופן בו ה- FBI עוסק בדברים הוא על ידי מנוף פסיכולוגי או משחקי נפש, תוך שימוש בחוקים מעורפלים – שהם כל כך רחבים שהם יכולים לגרום להיות בחיים להיראות כפשע – כדי לגרום לאנשים לחשוב שהם לעולם לא יראו את אור היום, קל וחדך, אהוביהם. אם זה לא עובד על אדם אז הם הולכים אחרי המשפחה ואהובים אחרים עד שהם מוצאים מישהו שהוא עובד עליו. בקיצור הם הולכים על עינויים נפשיים כדי לחלץ שיתוף פעולה מאלו שאינם חזקים נפשית מספיק כדי להתנגד לזה.

כשאתה חושב על זה, זה’הם למעשה דרך לא מוסרית לנהל דברים, ובאזורים מסוימים מקרה של “המטורפים השתלטו על המקלט.”. זה’גם התוצאה הצפויה של “טיעון ברגין” מערכת כאשר משתמשים בהם על ידי סוציופתים על מסלול קריירה מבוסס תוצאות, שם יש להטיל כישלון או החוצה, ובכך לא אפשרות.

הם גם רוצים “הצג ניסויים” כדי לחזק את דמותם, כך שאם בחיים הרגילים אתה ידוען מסוג כלשהו, הם ישלפו את העצירות. או לתפוס את מי שהפך אותך לקורבן, או להבטיח שאתה נמצא אשם בכל דבר אם אתה חשוד.

לפיכך כדי להימנע מהשפך שלהם אתה צריך להיות למעשה אי-ועדות שעושה דברים קלים לאי-עלויות אחרות באזורים שאינם’לאור אור פוליטי מאיר עליהם. ומה שתעשה אי פעם’לא לגרום להם להיראות פומבי מטופש שהוא הרוצח הקריירה האולטימטיבי עבור פד והם יבקשו נקמה בכל דרך שהם יכולים למחוק את הצפחה.

להיות טוב בתקיפת מחשבים דורש כמעט את ההפך “כישורי אנשים”, ותובנה לגבי האופן שבו ולדברים, והיכולת לבחון בשיטתיות לכישלונות במערכות מורכבות. בדרך כלל פעילויות כאלה הן “חורש את התלם הבודד” שפירושו חוסר אינטראקציה אנושית, שפירושו בדרך כלל מיומנויות אנושיות מפותחות בצורה לא טובה, מה שהופך את האדם לרגיש מאוד לטכניקות העינויים הנפשיות שנמצאות על ידי הפדס. זה גם הופך את האדם לפגיע למניפולציה רגשית. לפיכך הם לא מתכוונים לעבור את הדלת כעובדי ה- FBI המסורתיים, ואלה שלא היו להם מיומנים במיוחד להיות מיומנים באזור זה, קל וחומר לסבול מחמש עד עשר שנות האימונים כדי לקבל את הכישורים.

לפיכך, ה- Feds ניסו לפתור את חוסר הקציצות המחשבים שלהם במהירות על ידי מיקוד לאלה עם הכישורים “מפנה אותם”.

אז השאלה היא לא כל כך מה ה- NSA יכול לעשות כדי לעצור את ה- FBI, אלא מה ה- NSA יכול לעשות כדי לעצור את ה- FBI לשים יד על האנשים שיכולים לשבור מערכות מאובטחות של NSA ..

מה שמעלה את השאלה עד כמה מערכות NSA מאובטחות מנוגדות לבעלי יכולות מתאימות. ובכן ה- NSA התחיל עם שלושים שנה או יותר של ניסיון אבל הרבה מזה היה ב “ברזל גדול” בחצרים פיזיים מאובטחים וכו ‘. השוק השתנה במהירות מברזל גדול למשאבים מוגבלים שולחנות עבודה עצמאיים במקומות חסרי ביטחון פיזית, שעבורם הם נאלצו למעשה להתחיל שוב. השינויים המשיכו לקרות ואפילו ה- NSA עבד את “הליכון של כאב” מנסה לעמוד בקצב השינויים. כך היתרון שלושים שנה נרתע ללא כלום. זה’רק בשנים האחרונות משאבי מחשב למחשבים קדימה מספיק כי ניתן להעביר את שלושים שנות השיעורים שנלמדו קשים על ברזל גדול … אבל האנשים שחיו אותם הם בפנסיה ארוכה ורבים מהילדים החדשים או לא נוהגים’לא יודע את זה או לא’לא תביא את זה.

לפיכך, בגלל גילויי אד סנודן וכיצד הם התרחשו, זה מציע כי ה- NSA לא יכול לאבטח את המערכות שלהם או שלא’יש את המשאבים לעשות זאת בכל המערכות שלהם ..

עכשיו ה “לא יכול” יתכן שלא נובע מחוסר כישורים רלוונטיים, זה עשוי להיות מציאות של קבלת מחשבים ומשתמשים העובדים באופן יעיל בסביבת עבודה נתונה.

ונראה שאד סנודן למעשה היה מודע לכך ובמידה מסוימת ניצל את זה את זה כדי לעשות את מה שהוא עשה.

אז הייתי אומר שאם ה- FBI יכול לגייס מישהו עם הכישורים הנכונים ולהכניס אותו ל- NSA או לאחד מהם’הקבלנים אז התשובה היא “לא” הם לא יכלו להבטיח שום דבר שלא לדבר על רק מערכות $ מול ה- FBI.

אבל אז זו דרך הריגול שכן לפני שנשמרו הרשומות, וישנן דרכים להפחית מבפנים כאלה באמצעות רשומות ביקורת וערנות וכו ‘, אך הדבר נוטה להשפיע לרעה על העובדים ועל יעילותם של עבודתם … פלוס כמו אד סנודן גם הראה שיש דרכים לעקוף את ההמתנות, מספיק כדי לא להעלות אזעקות.

לפיכך נשאלת השאלה לכמה אנשים יש את הכישורים הטכניים והאנושיים הנדרשים, ומה הם שווה להגיע לעבוד בשבילך. סנודן ומיטניק אולי יוכלו לספר לך.

אסור לשכוח שבילי בוי הסכימה לתת למערכת ההפעלה של מיקרוסופט ל- FBI לבצע שינויים משלהם למערכת ההפעלה לפני שהיא הופצה, אז מה כל הדאגה לגבי ארונית סיביות? כתוצאה מכך, אין בוודאי שיש דרכים אחרות לשלוט ולקבל נתונים מהמחשב שלך. ואז יש את מערכת ההפעלה הנפרדת לחלוטין (CHIP) הפועלת על גבי שבב ההפעלה הראשי במחשבי אינטל שכנראה נותנים אינטל, ומי יודע מי עוד, גישה מלאה לנתונים שלך.

אנו נתאר ונציג תוצאות עבור התקפה חדשה שלא פורסמה לחלוטין נגד יישום משפט שארית סינית (CRT) של RSA שיניב מידע מפתח פרטי בעקבות יחיד.

מעניין למה הם מתכוונים בזה. האם היישום עדיין שם בחוץ?

“נראה כי הפסקה בהקשר מדברת על חילוץ חומר המפתח המאוחסן ב- TPM בזמן שהמכשיר פועל.”

כן, אבל כמה בעיה רחבה זו?

זה נראה כאילו ה- NSA יכול לשחק Bitlocker – סוף הסיפור.

השאלה הגדולה היא:

האם משחק ה- NSA מיקרוסופט יכול’עדכוני S – כרצונו. הניחוש שלי הוא כנראה. אם Locker Bit Gamed ממה שעדכוני טרשת נפוצה?

TCI אינו טוב ולא מרושע. הדרך הטובה ביותר לחשוב על זה היא כמו אקדח. באופן מהותי אין טוב או רע באקדח. הכל באיך השימוש בו. TCI למעשה הגיוני מאוד מבחינת אבטחה ברמה העליונה או בנקודת התשתית הבסיסית. הנושאים עם TCI נמצאים סביב יישום. הפגמים הנוכחיים עם TCI קשורים לחתיכות המקור הסגור השונות ברוב התוכנה הגדרת TCI.

כדי לקבל אבטחה ממשית, אתה צריך כמה דברים ..

פתח תוכנה מקורית עם נהלי בנייה מתועדים וכלי בנייה (כך שתוכל לאמת מה פועל ולוודא שמה שמותקן הוא בעצם מה שאתה רוצה להפעיל).

הפצה חתומה/חרדה קריפטוגרפית מאומתת באמצעות קידוד קשה (aka סטטי על שבב קריאה רק קושחה) (כאימות המקור).

כתוב ברגע שמפתחות ציבוריים מבוססי חומרה ו/או כתיבה מבוססת חומרה מבטלת את כל הקושחה הניתנת לכתיבה (כך שתוכל לשלוט במה שמותקן).

קושחה מבוססת תוכנה שאינו מבוססת תוכנות קריאה לכל המכשירים (וזה מעבר לקריטי, אם אתה צריך לסמוך על קושחה כדי לקרוא קושחה, אתה יכול’אי פעם לאמת קושחה!).

ואז בשלב זה, תשתית ה- TCI בפועל מאפשרת לך לוודא ששום דבר לא השתנה עליך. שזה באמת TCI באמת.

מדוע ה- NSA יוציא יותר משאבים על משהו ש- LLEA כבר מנצל בטבע?

@ עובש רפש עם חרדל

“… החלק הראשון של הפוסט הזה שבאמת יש לי את הדם שלי. כולנו יודעים שהם’ריח מחדש על העסק שלנו, אבל העובדה שאני משלם עבורו פעמיים היא סוג של קומדיה טרגיית ..”-עובש רפש עם חרדל

יש לך את זה נכון.

אבל זו לא קומדיה.

זוהי חתרנות כוריאוגרפית היטב של הכסף שלנו. אותם אנשים שאינם משלמי מס נטו’ תועלת. אלה שהם משלמי מס נטו אינם מרוויחים!

אני אומר שה- NSA וכל זה זרועות צריכות להיות 35% בכל תקציב הלוח תקציב.

נראה שזו הדרך היחידה לעצור אותם. הכה אותם איפה שזה כואב – בארנק.

‘מיקרוסופט מתקנת את באג Stuxnet, שוב’

-קרבס על אבטחה

כמה יותר מנגיפי ערכת השורש האלה קנינו מ- NSA/IDF?

לא משנה מה הם בסופו של דבר מיתוג מחדש את יוזמת הפלטפורמה המהימנה כ-’s רע.

זה’המטרה היא לנעול את משתמש הקצה מהחומרה ויוצרת תיבה נעולה מכל מחשב למטרה כללית. אלא אם כן אתה ה- NSA, או ה- FBI, או …

כמובן שאף אחד בענף לא מוכן להודות שבגלל הכסף והסמכויות המעורבות, אבל זה’s רע.

מה כולם חושבים על המשפט הבאים ב “מָקוֹר” מסמך:

“אנו נתאר ונציג תוצאות עבור התקפה חדשה שלא פורסמה לחלוטין נגד יישום משפט שארית סינית (CRT) של RSA שיניב מידע מפתח פרטי בעקבות יחיד.”

זה נראה כמו בעיה גדולה. מעניין מה המילים “עקבות יחיד” מרושע ומרמז …

תיקון Windows Update NSA • 11 במרץ, 2015 17:32

הציבור קנה וחטף כפליים על האק הצנטריפוגה האיראני NSA, והאמין שלא נכון ש- USB פרוץ שימש כדי להציג את הנגיף. כאשר למעשה, עדכון מיקרוסופט הוחזר. בלתי אפשרי? קרא שוב על הבודדים הביטחוניים כאשר הפריצה האיראנית הפכה לציבורית. שימו לב לעיבוד מחדש מוחלט של מפתחות ה- WU וכו ‘. מ.ס. לא הייתה מאושרת בשום אמצעי. אז כן, הם יכולים (או לפחות יכולים כרצונו) להתחזות לעדכון Windows.

יש כל כך הרבה שיכול להשתבש אם אתה מתכוון להסתכל על Bitlocker או אפילו TrueCrypt או על כל הצפנה בפני עצמה.

1.) נניח ריצה בשולחן העבודה, מחשבים ניידים, טאבלטים, טלפונים, תחנות עבודה ושרתי מחשוב רגילים וכאלה. הם לא נועדו להיות מאובטחים .

זה מביא את כל השיחה ביני, ניק פ, וואל, קלייב רובינסון ובעבר, רוברטט על אבטחת המערכת עצמה. לפני שאתה הולך לשכבת תוכנה או מערכת הפעלה, החומרה חייבת להיות מאובטחת ! זה כולל דיונים על טירות, בתי כלא וכדומה.

2.) השימוש בשבב TPM או ביצוע מאובטח כמו Arm TrustZone (שמשלב במעבדי ARM). שבבי TPM או אבטחה למעשה יכולים להיות מותקנים כשבב נפרד או משולב בתוך המעבד. לשבב מופרד יש את החיסרון של החלפתם ביתר קלות ו “חוסר התאמה” בין מצבו הידוע של המעבד למצב הידוע של שבב ה- TPM הופך אותו פחות מאובטח. שבב משולב כמו שבבי ARM TrustZone בונה שכבת אבטחה למעבד כך שניתן להשתמש בו למטרות מאובטחות ולמטרות חוסר ביטחון. שילוב כזה הופך את המדינה הידועה יותר מגובשת ופחות מועדת לזייף או לאי התאמה של מדינה.

ללא קשר לשבבים המאובטחים שאתה משתמש בהם, אני מתאוריה בפוסטים בעבר שללא שבבי אבטחה מגובים בסוללה, סביר להניח שאתה מאובטח אלא אם כן אתה משתמש בפונקציה סיליקון בלתי ניתנת לשבון (SPUF) מציעה במעבד האבטחה של AEGIS.

הסיבה שבבבי האבטחה המגובים בסוללה נחוצים היא למנוע התקפות לא מקוונות על השבב שיעקוף את מעגלי האבטחה. כמובן שיש התקפות מקוונות כמו איפוס שעון, התקפות מתח כוח, התקפות תקלות וכאלה, אך הן צריכות להמשיך בזהירות על שבב אבטחה מוגן היטב על סוללות כדי למנוע הפעלת תגובות חבלה.

שבב האבטחה האידיאלי ביותר לסוללה יהיה לטעון את כל המפתחות במצבי זיכרון חולפים, כך שנשלף מהסוללה/הכוח יגרום למעשה לכל המפתחות להרוס, אך זה לא המקרה עבור מרבית מעבדי האבטחה (הכוללים HSM, SmartCard, אסימונים

… וכו…). למה ששמתי לב אליו, במהלך כיבוי, מפתח הראשי והמפתחות הקריטיים נשמרים בקבוצה מוגבלת של זיכרון פלאש במעבד האבטחה בתוך אנקפסולציה האבטחה שאינה אידיאלית כלל. הסיבה לכך היא כשמופחת הכוח מחדש, המשתמש יכול לדלג על השלבים של טעינת המפתחות כדי להציע נוחות, אך הדבר יוריד את האבטחה בהפרש עצום.

3.) הראיתי באחד מהפוסטים שלי בעבר כיצד לבצע את המכשיר שלך ברמת FIPS מתוצרת הבית והראיתי ש- FIP.

לתת’בחירה ב- FIPS 140-2 ברמה 3. אז FIP. החוסן הבסיסי של חוסן החוסן שרוב הספקים יגיעו אליו הוא שימוש במעגל רשת אבטחה שהוא חוטי נחושת ארוזים היטב המוגדרים למעגל איתור חבלה, כך שחתך את המעגל לגישה לתכני האבטחה שמתחתיה היה מסיים באופן תיאורטי במפעל האלקטרוני וגורם למפתחות להיות אפס לאפס. ניתן להשתמש בתחנות עבודה של קרן יונים כדי לעבוד על חוטי הנחושת כדי לבצע חתך מדויק ולאפשר להכניס בדיקות (אם למעגל חוט החבל יש שטח ניכר וניתן להתאים את קרן היונים בדיוק). כדי להגשים את החבלה ניכרת, אתה פשוט “סיר” שבב האבטחה בשרף אפוקסי כך שהוא בולט. כל שריטות בשרף האפוקסי “הֲגָנָה” מראה חבלה. אתה יכול לחקות בקלות את ההגדרות הללו כדי להפוך את ה- FIP.

זה לא’לא לספק הגנה רבה כל כך.

עליכם לקחת בחשבון בדיקות אלקטרוניות לא פולשניות בקווי החשמל וקווי הנתונים וקווי השעון אותם התוקף יעשה בדיקות לא פיזיות על ידי תקלה בקווים אלה.

את כל הפרטים הללו ניתן למצוא ברוס אנדרסון’S ומרקוס G. קון’מחקר על חבלה עם שבבי אבטחה.

4.) ישן עם הפדס במיטה … אנחנו יודעים שהם עושים משהו. מיותר להסביר בפירוט. Bitlocker או לא, השבבים והתוכנה האלה בחוץ הם בעיקר בשכבה אחורית בכל מקרה.

5.) מושגי תכנות אבטחה, הבטחה גבוהה הניתנת להוכחה … אני לא’לא חושב שהם לקחו את ההרחבה של המחשבה בעת פיתוח מוצרי הקריפטו האלה. אם הם רוצים הבטחה גבוהה, עליהם פשוט לטעון את הקודים והמפתחות הקריטיים של BitLocker שלא במכונה חוסר ביטחון פועלת אלא במעבד אבטחה שנבנה ומעוצב כראוי או בהגדרת סוגים שונים של סוגים. עיצוב מובטח מאוד יכול להיות יקר מאוד ומגושם ומייגע לשימוש.

6.) הגדרת מקור סגור הם אחד האשמים הגדולים וזה’S נדיר עבור הגדרת אבטחת חומרה ותוכנה פתוחה מאוד. אתה לא דון’לא יודע מה’S בתוך אותו כרטיס חכם, אסימון אבטחה, TPM או HSM.

7.) בסך הכל, אופי המקור הסגור, מערך האבטחה כמעט אד-הוק וטבע כה נמוך או אף אחד לא מבוטח מקשה כל כך על בטוח באמת, אך הגרוע ביותר הוא בני האדם בשרשרת קבלת ההחלטות שמסרבים להכיר ולשנות.

8.) לבסוף, האבטחה היחידה שנותרה היא שדי נעשה את ההתקנה שלנו ו- Opsec. הענף אינו מגיב ותמיד מרמה לדאגות הביטחון ובלחצי השלטים הרודניים, סמכויות שיהיו וסוכנויות.

9.) למנוע מגרשים רודניים אלה להטיל מגבלות על פיתוח חופשי, שימוש חופשי ותנוחות, הפצה חופשית ומחקר חופשי של נושאי אבטחה חייבים להתבצע על בסיס פוליטי, אחרת אם היא תאכוף, היא תאיית אבדון על פרטיותם וביטחון ההמונים במרחב הדיגיטלי.

@Daniel: אנשים פרנואידים נוספים היו אומרים שהם רק עשו זאת כדי שיהיה להם הסבר מתקבל על הדעת כיצד הם קיבלו את זה. גם אם הם היו יכולים לפענח מערך הצפנה של דיסק מלא, הם לא היו עושים זאת’לא רוצה שזה יהיה ידוע בפומבי. אני חושד שהם לא’לא יהיה את ההפסקה הזו, אבל אתה צריך לקחת בחשבון שהם עשויים.

@wael: אני יכול’לא למצוא מה א “יריב Class III” הוא. אתה יכול בבקשה לקשר אותי להגדרה?

טירות? בתי כלא? TPMS? אזור אמון? אתה, קלייב רובינסון, וניק פ ‘בפוסט אחד? השתגעת? אני יכול’לא לשאת את ההתרגשות! כמעט נתת לי התקף לב! דבר טוב ששכחת את @FigureItout וכמה כוסות תה, אחרת הייתי כבר עכשיו!

@Nick p, @clive robinson,

@Nick P: אתה שונא את ה- C-V-P “מה שנקרא אנלוגיה, שהיא’לא” כי המודל שלך אינו טירה, אלא שילוב. האם אתה טוב להמשיך בדיון? לתת’דיבורים על גבולות אמון ומה קורה כאשר הם חוצים את שלך “לא-כל כך-טהור” דֶגֶם.

לאחר שעבדתי עם/בקבוצה שבסופו.

מטרתה מעולם לא הייתה לנעול את משתמש הקצה מהחומרה. מטרתה הייתה לנעול מטה את התוכנה כך שאתה מפעיל תצורה ידועה. זו דרישה בסיסית לכל סביבה מאובטחת לדעת מה אתה פועל בפועל.

כן, זה יכול לשמש לרוע אבל יכול לשמש גם לתמיד. זה מפרט, אין לו שום כוונה.

להלן התייחסות לבלוג וחיצוני קשור.

אני יכול’לא מצא את הקישור המדויק כרגע, אבל הסיווג עבר משהו כזה:

Class I: תסריט ילדים, חובבים עם מומחיות בכמה תחומים קשורים, אולי מסוגלים לנצל כמה חולשות ברגע שהם מתפרסמים.

כיתה II: מבפנים בקיאים שיכולים לא רק לנצל חולשות, אלא גם יכולים לגרום לחולשות מסוימות. יש להם גישה לציוד מיוחד יקר וגישה לידע דומיין הדרוש, ובדרך כלל עובדים בצוותים. דוגמאות: כמה כובעים שחורים

Class III: ממשלות עיקריות או ארגוני מחקר עיקריים עם סביבות מעבדה עם קרנות כמעט בלתי מוגבלות ומומחי תחום מיומנים מאוד. יכול גם להשתמש בצוותים של תוקפי Class II. החוק נמצא גם בצד שלהם. הם יכולים לקבל את המידע הדרוש להם בכל אמצעי אפשרי.

אני חושב שזה היה סיווג של יבמ. מנומנם מכדי למצוא את זה, ואני חושב שאולי הוצאתי את התיאור א קטן.

שני דברים:

1) חטפתי את זה קצת

2) שלוש רמות אולי היו בסדר בעבר, אך כבר לא מתאימות

אני’לעדכן את זה כשאני קוהרנטי יותר. “בכל דרך אפשרית” היה צריך להיות “בכל דרך אפשרית”.

כן, זה יכול לשמש לרוע אבל יכול לשמש גם לתמיד. זה מפרט, אין לו שום כוונה

תופעות נובל של אלפרד, כביכול!

@Wael

האם יש לך מידע על מה הם מכפפות האבטחה הרגילות כמו מלכודות וחיישנים חבלה על שבב TPM ?

האם יש לך מידע על מה הם מכפפות האבטחה הרגילות כמו מלכודות וחיישנים חבלה על שבב TPM ?

אני לא דון’לא יודע אם יש “נוֹרמָה”. לחלקם יש למעלה מ- 50 מדדי הגנה כמו הזרקת רעש, מיגון פעיל, טמפרטורה ומתח מבדיקות והגנה על גבולות נומינליים, חיישנים שמאפסים את ה- TPM אם מתגלה תחריט כימי וכו ‘… הם לא עושים’לא הפוך את כל השיטות למוכרות בפומבי, אך אתה עדיין יכול לחפש! אתה יכול להשוות את זה להגנת כרטיסים חכמים ..

פשוט תהיתי: מה עם כונן הבזק מוצפע של Bitlocker? האם שיטה זו של התקפה ממוקדת ינצלה פגיעות דומה בכונן הבזק שנגנב (או נמצא על המדרכה)?

“אבל מי יודע? אנו יודעים שה- FBI לחץ על מיקרוסופט להוסיף דלת אחורית ב- Bitlocker בשנת 2005. אני מאמין שזה לא הצליח.”

אני מניח שאחרי 10 שנים הם יכלו למצוא דרך כלשהי ..

מיקרוסופט דוחפת את BitLocker … בהינתן היסטוריית העבר, אני’מ’לא דלת אחורית בתוכו.

חשבתי שאתה רוצה מסגרת לכל דבר חחח. בכל מקרה, אנחנו יכולים אבל בעתיד הקרוב. העבודה שלי’סחוט את דעתי והאנרגיה לא מעט בימים האחרונים.

דניאל: “ההיבט הגדול ביותר של כל המצב של פיראט פיראט רוברטס/דרך משי היה המאמצים המרוכזים שה- FBI לקח לוודא שהם תפסו את המחשב הנייד שלו בזמן שהוא עדיין רץ. מכהן שאם ל- FBI הייתה דרך קלה לפענח כוננים קשיחים הם לא היו דואגים שתפסו את המחשב הנייד לפני שהם תפסו אותו”

המסקנה שלך פגומה. אם הם יכולים לשבור קריפטו דיסק לא מקוון, הם לא היו עושים זאת’לא רוצה לחשוף את היכולת הזו במסמכי בית המשפט הציבורי. תופס את המחשב בזמן שהוא’S ריצה היא דרך טובה להעלות את הראיות מהדיסק הקבוע בבית המשפט מבלי להזדקק לבצע בנייה מקבילה.

חשבתי שאתה רוצה מסגרת לכל דבר חחח.

לכולנו יש את החולשות שלנו … דון’לא לעבוד קשה מדי!

הנה קישור טוב יותר

אני חושב שזה אמור להיות יותר גרגירי:

כיתה 0: תסריט קידי

- בעל כישורים בסיסיים

- יכול למצוא ולהפעיל סקריפטים

- יכול לשנות סקריפטים למטרה אחרת

Class I:מבחוץ חכם

- יכול למצוא חולשות

- מומחה בנושא נחוץ

- יכולים לפתח סקריפטים בהם משתמשים חברי קבוצה בכיתה 0

- יש גישה לכמה כלים בסיסיים; מהדרים, בורגני SW, רחרחים וכו ‘..

כיתה II: מבקר בקיא

- מומחה לנושאים ביותר מתחום הנדרש; קריפטוגרפיה, מערכות הפעלה, חומרה וכו ‘..

- יש גישה לציוד מתוחכם; מנתחי לוגיקה, מנתחי ספקטרום, ציוד בדיקה, בורג חומרה, ..

- יש גישה לידע פנימי’זה לא זמין מבחוץ

- יש גישה למומחי נושאים באזורים נחוצים

- יכול לגרום לחולשות; זריקות תקלות, מתוך פעולות מפרט נומינליות

- עשוי לעבוד כחלק מצוות

Class III: ארגון ממומן

- יש גישה לכלים המתוחכמים ביותר

- יש גישה לצוותים של מומחי נושא בכל התחומים הדרושים

- מסוגל להקצות את הכספים והמשאבים הדרושים כדי לבצע משימה

- יכול לגייס או לכפות את התוקפים Class II

- אם זה’הוא שחקן ממלכתי, אז הטכנולוגיה אינה הנשק היחיד שברשותם

מקור ההגדרה של תוקפי Class I, Class II ו- Class III היה מניתוח האבטחה של מגן הביצועים הגבוהים (HSM ב- Today’s parlance). HPS פותח כחלק מ- IBM’S ארכיטקטורה קריפטוגרפית נפוצה לתעשייה הפיננסית בסוף שנות השמונים כדי להבטיח מערכות כספומט. HPS הייתה הסביבה המאובטחת עבור כל שירותי הקריפטו. לדוגמאות ל- HPS חשוב על מתאם הקריפטו של IBM 4755, מעבד הקריפטו של IBM 4758 וחבריו.

אחת ההחלטות בעיצוב המפתח הייתה אילו שיעורי תוקף עושים את המערכת להיות מאובטחת נגד?

באותה תקופה (1989) ההגדרות היו:

“Class I (אנשים מבחוץ חכמים) – לעתים קרובות הם אינטליגנטים מאוד אך עשויים להיות בעלי ידע מספיק על המערכת. יתכן שיש להם גישה לציוד מתוחכם בינונית בלבד. לעתים קרובות הם מנסים לנצל חולשה קיימת במערכת, במקום לנסות ליצור אחת.

כיתה II (מבפנים בקיאים) – יש להם חינוך טכני משמעותי מיוחד. יש להם דרגות שונות של הבנה של חלקי המערכת אך גישה פוטנציאלית לרוב זה. לעתים קרובות יש להם גישה לכלים ומכשירים מתוחכמים ביותר לניתוח.

Class III (ארגונים ממומנים) – הם מסוגלים להרכיב צוותים של מומחים עם כישורים קשורים ומשלימים המגובים במשאבי מימון גדולים. הם מסוגלים לניתוח מעמיק של המערכת, לתכנן התקפות מתוחכמות ולהשתמש בכלים המתוחכמים ביותר. הם עשויים להשתמש ביריבי Class II כחלק מצוות ההתקפה.”

כיתה 0 (ילדי סקריפט) לא’זה לא קיים באותה תקופה (אם כי המנהל של כריסטמה משנת 1987 החל להראות מה אפשרי כמה שנים קודם לכן).

מעניין לא פחות עבור הברוס’קוראים, יש קטע במתודולוגיה של תכנון 5 פאזות למערכות מאובטחות מאוד.

i) להבין את הסביבה בה המערכת תשמש, ולפרט את מה שצריך להיות מוגן

ii) שקול שיטות והתקפות הגנה ידועות, הגדר תרחישי התקפה, זהה את מה שצריך לפרוט, לזהות נקודות תורפה פוטנציאליות

iii) תכנון מהוסס, אב -טיפוס, מאפיין את היעילות

iv) פיתוח חומרה אמינה הניתנת לייצור מאבות -טיפוס פיזיים

v) הערכה כולל אפיון, ניתוח ובדיקת התקפה

וקטע בנושא שיטות התקפה:

- התקפות מיקרו -מעגל “מכוון לרכיבי החומרה שבהם מאוחסנים נתונים רגישים”

- זיוף והדמיית חומרה

- צִתוּת

זה’s deja vu שוב!

יש מאמר שפורסם אם יש לך גישה לספריה אוניברסיטאית או IEEE Xplore.

אברהם ד.ז., דולן G.M., כפול g.עמ ‘., וסטיבנס j.V. (1991) מערכת אבטחת עסקאות. IBM Systems Journal, 30 (2): 206–228.

תודה! זֶה’ההתייחסות שחיפשתי! היה טוב אז, אבל הדברים השתנו מעט מאז.

@Wael, @z.Lozinsk: תודה על המידע. הם הגיוניים, לא’לא יודע שהם סווגו.

נגד יריבי Class III, האסטרטגיה שלי היא לוותר. הם ינצחו והחיים קצרים מדי.

בחירה חכמה! אתה יכול’לא להביא סכין קטנה לאקדח (ותותחנים) להילחם ומצפה לנצח.

הסיבה הרשמית להסרת הפיל היא שהחומרה לא’לא תומך בזה. על ידי שימוש (IIRC) ישר AES-128, BitLocker יכול לדחות לחומרת הקריפטו בדיסקים קשיחים מוצפנים שונים. Windows כבר יכול היה להשתמש ב- AES-128 ישר בתרחישים מסוימים, לדעתי, למשל אם נעשה שימוש במצב תואם של FIPS.

אמנם אני מרגיש שזה יכול להיות מצדיק שינוי ברירת מחדל, אך זה לא’לא ממש מצדיק את הסרת האפשרות. במיוחד כאשר חלונות עדיין מבינים פיל, מכיוון שהוא עדיין יכול לקרוא ולכתוב דיסקי פיל. זה’S פשוט כבר לא מסוגל להשתמש בו בנפח חדש המוצפע.

המאמר מדבר בעיקר על תקיפת ה- TPM. מה עם מחשבים ללא אחד, המשתמשים בסיסמה מורכבת הנדרשת באתחול כדי לאבטח את הקבצים המוצפנים?

אני מסכים – זו נקודה נהדרת. ומה עם כונני פלאש מצפנים של Bitlocker? כיצד יכולות שיטות אלה להשיג מפתחות הצפנה למכשירים כאלה?

הרעיון של “דחיית חומרת הקריפטו בדיסקים קשיחים” דיסן’לא הגיוני: כולם משתמשים במצב XTS ולא CBC.

סליחה, אבל אני פשוט לא יכול לקחת ברצינות את דעותיהם של אנשים המשתמשים במונחים m $ ומכוסה!

מיקרוסופט שלה הם בנו דלתות אחוריות עבור ה- NSA עבור כל מוצר שהם מכינים.הצרפתים עברו מ- Windows ללינוקס בגלל “נמאס לנו שהממשלה האמריקאית יודעת את סודותינו לפני שאנחנו עושים!”קבל אחיזה שאנחנו נעולים הדוקים יותר ממה שהיטלר יכול היה לחלום אי פעם.קרא את חוק התקשורת משנת 1996.

ככל הנראה מפתח התאוששות BitLocker מועלה אוטומטית לשרתים של מיקרוסופט. [1]

מה עם Cofee של Microsoft USB? כמה דלת אחורה אתה יכול להשיג?

צפו ב https: // www.YouTube.com/watch?v = l6hip_ex72c

האזן היטב מחותמת זמן 09:50

שאל את עצמך

“האם אני האדם הראשון שעלה עם אלגוריטמיה ההצפנה הזו?”

“האם יכול להיות שכל אדם אחר היה מציג את ההצפנה הזו לפני שעשיתי?”

“האם הם היו יכולים לשמור על זה בסוד”

“האם כעת הם יכולים לשמור על סוד כדי למנוע שנדע שהצפנה הזו היא סדוקה?”

דוֹן’אני לא שונא אותי כי אני צוחק לך לעזאזל. דוֹן’לא לעשות רע.

תשכח מ- MS Bitlocker IT כן יש דלת אחורית שמאפשרת גוב’t ו- le כדי לעקוף אבטחה ולפענח את הקבצים שלך. אני לא דון’לא זוכר את הפרטים, אבל ראיתי את מצגת ה- PPT שנוצרה עבור Gov’ארגוני T ו- LE המתארים שלב אחר שלב כיצד לגשת לנתונים מוגנים BitLocker (זה היה עבור 98/XP מערכות, יכול’תגיד אם הדלת האחורית עדיין קיימת ב- 7/8/10). אם האבטחה חשובה לך, זרוק טרשת נפוצה והשתמש במערכת לינוקס מוצפנת של Luk. ללא כותרת Luks, סביר להניח שזה ייקח ל- NSA הרבה עשרות או אפילו מאות שנים’קריפטנליזה כדי ליצור ראשים או זנבות של הנתונים המוצפנים שלך.

השתמש במערכת לינוקס מוצפנת של Luk.

פשוט דון’לא להשתמש באובונטו, אלא אם כן אתה’ממש ממש דאג לך’גיבוי זה ..

לצטט את השאלות הנפוצות,

בפרט נראה כי מתקין אובונטו די מוכן להרוג מכולות של Luks בכמה דרכים שונות. נראה כי האחראים באובונטו לא אכפת להם מאוד (קל מאוד לזהות מיכל של Luk.

זה’לא רק להתקין שאתה צריך לטפל אלא לפעמים לשדרג ..

אבל אז אובונטו עשה “ET” והתקשר לבית עם “טלמטריה” וכו ‘כל כך עדיף פשוט לסלק את זה וזה’נגזרות.

“תיאור שלב אחר שלב כיצד לגשת לנתונים מוגנים על BitLocker (זה היה עבור 98/XP מערכות, יכול’תגיד אם הדלת האחורית עדיין קיימת ב- 7/8/10).”

98/XP לא ומעולם לא היה לו Bitlocker. Bitlocker התחיל מוויסטה ואילך.

שקיפות היא המפתח בעסקות עסקיות ואנושיות, קיבלתי את [email protected] דוא”ל, כאן מתוך מחשבה שהוא אחד מהציידים האלה אבל להפתעתי הוא התברר שהוא האמיתי ביותר שאי פעם פגשתי, שכרתי אותו לשתי עבודות שונות והוא עשה את שניהם בצורה מושלמת. אם אתה עדיין פונה לאקרים לא מוסריים ומזויפים, אתה תהיה ליצן לאחר שתפנה אותי להפיל את ההערה הזו על האקר אמיתי..הֱיה שלום……

אני מנחש’השתמש במקום זאת ב- Veracrypt, והתמודד עם חוסר היכולת מדי פעם לאתחל בגלל שינויים בתצורת האתחול במיקרוסופט’גחמה במהלך עדכונים.

לא בטוח מה יותר מצחיק: שלך “1337 H4X0R” אִישִׁיוּת’S Moniker או שהיא משתמשת ב- Gmail.

למה לא להימנע מאש המזבלה M $ כולם יחד? (שאלה רטורית)

(לא בטוח אם שם’זה סוג של מערכת התראות כאן כל כך ספק’אי פעם קראתי את זה אבל …)

אני באופן אישי אתחול כפול Windows 10 (LTSC) ולינוקס (Manjaro) ב- SSDs נפרדים. אני שומר על Windows 10 גרידא למשחקים ותוכניות בלעדיות של Windows אשר יוכלו להשתמש בכאב בלינוקס באמצעות יין או VM. אני’M מתקשר לאט לאט לכונן הקשיח של לינוקס שלי יותר כמנהג יומי, אבל אני עדיין מוצא את עצמי בחלונות הרבה בגלל המשחקים.

אני מעדיף הצפנה באמצעות Veracrypt, אבל לצורך מקרה השימוש שלי (ומודל האיום), Bitlocker יצטרך להספיק לצרכי ההצפנה שלי כרגע עד שיימצא דרך לעקיפת הבעיה בעתיד (אלא אם כן יש לך או למישהו אחר הצעות, שאותן אני לא תומך בעקיפה בת קיימא’לא יפטר כאן … אבל אני’ספק בספק את מערכת ההודעות כאן).

השאר תגובה בטל תגובה

תצלום סרגל צד של ברוס שנייר מאת ג’ו מקיניס.

על ברוס שנייר

אני טכנולוגי ריבית ציבורית, עובד בצומת אבטחה, טכנולוגיה ואנשים. אני כותב על סוגיות אבטחה בבלוג שלי מאז 2004, ובניוזלטר החודשי שלי מאז 1998. אני עמית ומרצה בבית הספר קנדי של הרווארד, חבר הנהלה ב- EFF, וראש האדריכלות האבטחה ב- INRUPT, Inc. אתר אישי זה מביע את דעותיהם של אף אחד מאותם ארגונים.

רשומות קשורות

- בריטניה מאיימת על הצפנה מקצה לקצה

- פריצות ב Pwn2own Vancouver 2023

- התקפה של ערוץ צדדי נגד קריסטלים-קיבר

- מרי מלכת הסקוטים מכתבים מפועלים

- ניתוח אבטחה של THREEMA

- ה- FBI זיהה משתמש TOR

מאמרים מוצגים

- ערך ההצפנה

- נתונים הם נכס רעיל, אז למה לא לזרוק אותו?

- כיצד ה- NSA מאיים על הביטחון הלאומי

- טרוריסטים עשויים להשתמש ב- Google Earth, אך פחד אינו סיבה לאסור על כך

- לשבח תיאטרון הביטחון

- מסרב להיות מחולל

- הערך הנצחי של הפרטיות

- טרוריסטים לא עושים חלקות סרטים

הוא אמין Bitlocker?

השאלה שלי אינה לגבי אם ההצפנה ב- Bitlocker עובדת, אך האם היו ביקורת אבטחה כלשהי על דלתות אחוריות פוטנציאליות מיקרוסופט ייתכן שהותקנה. אין לי הרבה אמון שמיקרוסופט לא הייתה מתקינה דלתות אחוריות מכוונות לתוכנה שלהם כזו. אני יודע שראיתי כמה דיווחים שהממשלה ביקשה מיקרוסופט להוסיף דלתות אחוריות, אבל אני לא בטוח אם משהו כזה הלך קדימה.

65.1K 24 24 תגי זהב 181 181 תגי כסף 218 218 תגי ברונזה

שאל 7 ביוני 2016 בשעה 22:55

51 1 1 תג כסף 2 2 תגי ברונזה

Bitlocker הוא מקור סגור, כך שאלת הדלת האחורית אינה ניתנת לניתוח למעט על ידי מיקרוסופט. בסופו של דבר, ההחלטה לסמוך עליהם תלויה בך.

8 ביוני, 2016 בשעה 0:12

קנה אם אתה קורא את העומס זו לא ממש שאלה אם יש דלתות אחוריות, אבל אם Bitlocker היה מבוקר באופן עצמאי.

8 ביוני, 2016 בשעה 0:25

זה אמון על ידי CESG (ממשלת בריטניה) כאשר הוא מוגדר בצורה ספציפית. עם זאת, זה כשלעצמו יכול לטעון כך או כך – כסוכנות ממשלתית, יתכן שהם מעוניינים להיות מסוגלים לגשת לנתונים נעולים, או למנוע מאחרים לגשת לנתונים שלהם. אפילו ביקורת לא תפתור זאת – אם יש דלת אחורית של הצפנה, הדרך היחידה למצוא את זה יכול להיות דרך לדעת המפתח. מבלי להיות מסוגל לאמת את כל השרשרת מקוד לפריסה, כולל מכונות ומהדרים המשמשים, פשוט לא ניתן לומר.

8 ביוני, 2016 בשעה 9:34

3 תשובות 3

בכל פעם שאתה מתקין תוכנה מספק או פרויקט שאתה מבצע אמון בספק או בפרויקט זה שלא הצב שם קוד זדוני וגם לעשות עבודה סבירה בהבטחתו.

יש אנשים שעשויים להציע כי קוד פתוח הוא התשובה לכך, אך ללא בנייה שניתן לחזור עליה וביקורת קוד מקור מלא שנעשתה על ידי מישהו שאתה סומך עליו, יש פחות תועלת לכך ממה שאתה עשוי לחשוב למשתמשים רגילים.

כמו רוב הדברים באבטחה זה מסתכם במודל האיום שלך. אם אינך סומך על מיקרוסופט, בטח אל תשתמש בתוכנה שלהם. בכנות של Bitlocker הוא הפחות מהדאגות שלך. אם טרשת נפוצה רוצה להתפשר עליך הם יכולים פשוט לטרויאני עדכון אבטחה (אתה מתקין עדכוני אבטחה, נכון. ).. כמובן שזה נכון בכל מערכת ההפעלה ותוכנת היישומים שאתה משתמש בהם. OSX, אפל יכולה להתפשר עליך, דביאן לינוקס, פרויקט Debian יכול לפגוע בך.

באופן מציאותי שאלה טובה יותר היא “האם סביר להניח שהם רוצים”?

ענה 12 ביוני 2016 בשעה 18:52

רורי מקון רורי מקון

61.7K 14 14 תגי זהב 140 140 תגי כסף 221 221 תגי ברונזה

אני בכלל לא מודאג ממיקרוסופט שתתקין טרויאנים במחשבים של הלקוחות שלהם, למרות שמבחינה טכנית זה יהיה טריוויאלי. אם מקרה כזה היה הופך לציבורי, זה יהיה מכה אדירה לעסק של מיקרוסופט, מכיוון שאנשים היו עוברים למערכות הפעלה אחרות. יצירת דלת אחורית או חולשה ב- Bitlocker עבור אכיפת החוק לשימוש היא איום אמין הרבה יותר לדעתי.

5 במאי 2017 בשעה 12:07

אם אינך סומך על מיקרוסופט, אל תשתמש ב- Windows. השימוש ב- BitLocker לא הופך אותך לפגיע יותר לדלתות האחוריות שמיקרוסופט אולי הציגה. תוכנה קריפטוגרפית היא למעשה המקום הטוב ביותר לשים דלת אחורית: יש לה עבודה די צרה, אי אפשר היה להסתיר באופן אמין את מה שהיא עושה ממישהו שמנהל באגים, וזה יהיה די מסורבל לחלץ את המידע שהוא מאחסן. בטח, Bitlocker עשוי להשתמש בהצפנה חלשה יותר ממה שהיא טוענת, אבל מישהו שרצה את הנתונים שלך עדיין יצטרך לקבל גישה למחשב שלך כדי להשיג לפחות את הצופן.

אם מיקרוסופט רוצה לשתול דלת אחורית, הם יכולים בקלות להכניס אחת לגרעין Windows, מה שהם עשו. קשה לדעת מה הגרעין עושה: אינך יכול לסמוך על ניפוי באגים שפועל בתוך Windows, תצטרך להריץ אותו במכונה וירטואלית – ודלת אחורית התגנבות עשויה לרוץ אחרת או פשוט להשבית את עצמה במכונה וירטואלית (הרבה תוכנות זדוניות מבטאות את עצמה אם היא מגלה שהיא פועלת ב- VM). אם המערכת תסתיים ברציפות מידע, גם אם זה נעשה על ידי הגרעין, ניתן לאתר אותה על ידי ציוד רשת. אבל אם לגרעין יש דלת אחורית שגורמת לו להתחיל לסובב רק כאשר הוא מקבל אות מסוים, זה כמעט בלתי אפשרי לגלות.

במילים אחרות, “הוא אמין Bitlocker?” היא השאלה הלא נכונה. השאלה הנכונה היא “הוא הבסיס המהימן של אמין Bitlocker?”, והבסיס המהימן של Bitlocker כולל חלק גדול מהחלונות. לייחד את Bitlocker לא הגיוני. (אולי חשוד של Bitlocker זה מה “הֵם” רוצה שתעשה, כדי שלא תגן על הנתונים שלך וכך תעשה “שֶׁלָהֶם” עבודה קלה יותר!)

דלת אחורית Bitlocker – TPM בלבד: ממחשב נייד גנוב ועד לרשת החברה

הצפנת כונן Bitlocker היא תכונה להגנת נתונים המשתלבת עם מערכת ההפעלה ומתייחסת לאיומים של גניבת נתונים או חשיפה ממחשבים שאבדו, גנובים או לא מתאימים. נתונים על מחשב אבוד או נגנב חשופים לגישה בלתי מורשית, בין אם על ידי הפעלת כלי התקפת תוכנה נגדו או על ידי העברת המחשב’S דיסק קשיח למחשב אחר. Bitlocker מסייע בהפחתת גישה לנתונים לא מורשים על ידי שיפור הגנות קבצים ומערכת. Bitlocker עוזר גם להפוך את הנתונים לבלתי נגישים כאשר מחשבים מוגנים על ידי BitLocker מופקדים או ממוחזרים. עיין במדריך הבא כיצד לאפשר הצפנת דיסק של FileVault במכשיר MAC ו- Bitlocker Drive Entryption Architecture ותרחישי יישום. אולי תרצה לראות “תובנה על הצפנת דיסק מלא עם PBA / ללא PBA, UEFI, אתחול מאובטח, BIOS, הצפנת קבצים וספריה והצפנת מיכל”, וכיצד להפעיל או להשבית הצפנת כונן Bitlocker ב- Windows 10 ובמכונות וירטואליות.

ה TPM-ONLמצב Y משתמש במחשב’S TPM חומרת אבטחה ללא כל אימות PIN. המשמעות היא שהמשתמש יכול להפעיל את המחשב מבלי להתבקש סיכה בסביבת ה- Windows לפני האתחול, ואילו TPM+PIN המצב משתמש במחשב’S TPM חומרת אבטחה ו- PIN כאימות. המשתמשים צריכים להזין סיכה זו בסביבת חלונות לפני האתחול בכל פעם שהמחשב מתחיל. TPM+PIN דורש TPM מוכן והגדרות ה- GPO של המערכת חייבות לאפשר את מצב ה- TPM+PIN.

זהו מחקר שנערך לאחרונה על ידי מומחי אבטחה של קבוצת דולוס כדי לקבוע אם תוקף יכול לגשת לארגון’רשת S ממכשיר גנוב וגם מבצעים תנועת רשת לרוחב. הוענק להם מחשב נייד של לנובו שהוגדר מראש עם ערימת האבטחה הסטנדרטית לארגון זה. לא נמסר מידע קודם על המחשב הנייד, אישורי בדיקה, פרטי תצורה וכו ‘. הם הצהירו שזה היה מבחן של 100% Blackbox. ברגע שהם תפסו את המכשיר, הם פנו ישר לעבודה וביצעו סיור כלשהו של המחשב הנייד (הגדרות BIOS, פעולת אתחול רגילה, פרטי חומרה וכו ‘) וציינו כי הרבה שיטות עבודה מומלצות, שוללות התקפות נפוצות רבות. לדוגמה:

- התקפות Pcileech/DMA נחסמו מכיוון שאינטל’הגדרת S VT-D BIOS הופעלה.

- כל הגדרות ה- BIOS היו נעולות עם סיסמה.

- סדר האתחול של BIOS ננעל כדי למנוע אתחול מ- USB או CD.

- SecureBoot הופעל במלואו ומנע כל מערכות הפעלה שאינן חתימה.

- מעקף Auth של Kon-Boot לא עבד בגלל הצפנת דיסק מלא.

- צב LAN והתקפי מגיב אחרים באמצעות מתאמי USB Ethernet לא החזירו שום דבר שמיש.

- ה- SSD היה מוצפן מלא דיסק (FDE) באמצעות מיקרוסופט’S bitlocker, מאובטח באמצעות מודול פלטפורמה מהימן (TPM)

בלי שום דבר אחר שעובד, הם היו צריכים להסתכל על ה- TPM והם הבחינו מהסיור שהמחשב הנייד מגפי ישירות למסך הכניסה של Windows 10. זהו יישום TPM בלבד.

זה, יחד עם הצפנת Bitlocker פירושו שמפתח פענוח הכונן נמשך רק מה- TPM, לא היה צורך בסיכה או סיסמה המסופקת על ידי המשתמש שהיא ברירת המחדל עבור Bitlocker. היתרון בשימוש ב- TPM בלבד הוא שהוא מבטל את השימוש בגורם שני (סיסמה + סיסמה) ובכך לשכנע את המשתמשים להשתמש במכשירים שלהם להצפין. יתכן שתרצה לראות כיצד לאפשר אימות Bitlocker לפני אתחול באמצעות מדיניות הקבוצה.

הם הצהירו את זה הצגת אבטחה נוספת כגון סיסמה או סיכה היה מסכל את ההתקפה הזו.

– המשמעות היא שהם ממליצים להשתמש ב- TPM + PIN או TPM עם סיסמה. המשמעות היא, עם סיכה אתה די מבטל את כל צורות ההתקפה, ובכל פעם שהמכשיר שלך מופעל, המכשיר שלך לא יתפוס את המפתח מה- TPM. נדרש סיכה נוספת כדי לבטל את נעילת הכונן, כך שללא הסיכה אינך יכול אפילו לאתחל חלונות כמתואר במדריך זה. אבל זה’S שכבת אימות נוספת שמשתמשים מסוימים עלולים למצוא.

למי שמשתמש ב- VPN עם טרום לוגון, לאחר שקיבלו גישה למכשיר, מבלי לדרוש גישה, זה יכול להוביל להרבה תנועה לרוחב בתוך הרשת.

סיכום: TPM מאוד מאובטח והתקפה עליה כמעט בלתי אפשרית. הפגם הוא Bitlocker אינו משתמש בתכונות תקשורת מוצפנות של ה- TPM 2.0 תקן, שמשמעותו כל נתונים שיוצאים מה- TPM יוצאים ב- Plaintext, כולל מפתח הפענוח עבור Windows. אם תוקף תופס את המפתח הזה, הוא אמור להיות מסוגל לפענח את הכונן, לקבל גישה לתצורת לקוח VPN ואולי לקבל גישה לרשת הפנימית.

עד שזה יתקבע, אמליץ להשתמש ב- TPM + PIN או סיסמא. מדריך זה יסייע בהגדרת תצורת PIN של BitLocker: כיצד להגדיר את נעילת הרשת ב- Windows. ייתכן שתרצה ללמוד כיצד לפרוס את כלי הניהול והניטור של מיקרוסופט סיבוק.

אני מקווה שמצאת את הפוסט בבלוג הזה מועיל. אם יש לך שאלות, אנא הודע לי בפגישת התגובות.