Έχει bitlocker ένα backdoor?

Schneier για την ασφάλεια

Breaking Bitlocker Encryption: Brute Αναγκάζοντας το backdoor (μέρος Ι)

Οι ερευνητές συχνά συναντούν κρυπτογραφημένους όγκους bitlocker, αλλά πολλοί χρήστες υπολογιστών μπορεί να μην συνειδητοποιήσουν ότι ο δίσκος τους είναι κρυπτογραφημένος. Σε αυτό το άρθρο, θα διερευνήσουμε μεθόδους για να εισέλθουμε στην κρυπτογράφηση Bitlocker. Αυτή η δημοσίευση χωρίζεται σε δύο μέρη, με το μέρος Ι να επικεντρώνεται στην εκμετάλλευση ενός backdoor για να αποκτήσει πρόσβαση στο Bitlocker. Το μέρος ΙΙ θα συζητήσει τεχνικές βίαιης δύναμης εάν η πρόσβαση μέσω του backdoor δεν είναι δυνατή.

Εκμεταλλευόμενος το backdoor

Η Elcomsoft προσφέρει δύο εργαλεία για να σπάσει την κρυπτογράφηση BitLocker: Elcomsoft Forensic Disk Decryptor και Elcomsoft Distributed Password Recovery (EDPR). Αυτά τα εργαλεία εξυπηρετούν διαφορετικούς σκοπούς και αυτό το άρθρο στοχεύει να διευκρινίσει τις διαφορές μεταξύ τους.

Τα εργαλεία

Elcomsoft Forensic Disk Decryptor και Elcomsoft Distributed Password Recovery Χρησιμοποιήστε διαφορετικές προσεγγίσεις για να αποκτήσετε πρόσβαση σε κρυπτογραφημένους όγκους. Η επιλογή μεταξύ τους εξαρτάται από το αν ορισμένες πληροφορίες μπορούν να εξαχθούν από την πτητική μνήμη του υπολογιστή (RAM).

Elcomsoft εγκληματολογικός αποκρυπτογραφητής έχει σχεδιαστεί για να αποκρυπτογραφεί δίσκους και τόμους αμέσως χρησιμοποιώντας το κλειδί αποκρυπτογράφησης που εξάγεται από τη μνήμη RAM του υπολογιστή. Μπορεί επίσης να αποκρυπτογραφήσει για ανάλυση εκτός σύνδεσης ή όγκους bitlocker χρησιμοποιώντας το πλήκτρο μεσεγγύησης (κλειδί ανάκτησης Bitlocker) που εξάγεται από τον λογαριασμό της Microsoft του χρήστη ή ανακτάται από την Active Directory Directory.

Elcomsoft Διανεμημένη ανάκτηση κωδικού πρόσβασης Προσπάθειες να σπάσουν τους κωδικούς πρόσβασης σε δίσκους και όγκους μέσω επίθεσης.

Και τα δύο εργαλεία επιτίθενται σε διαφορετικούς συνδέσμους στην αλυσίδα ασφαλείας των Bitlocker, PGP και TrueCrypt. Ο αποκρυπτογραφητής Elcomsoft Furensic Disk επικεντρώνεται στη χρήση του κλειδιού αποκρυπτογράφησης που είναι αποθηκευμένο στη μνήμη RAM του υπολογιστή. Αυτό το εργαλείο είναι ιδιαίτερα περιζήτητο, ειδικά μετά την κατάρρευση του TrueCrypt.

Με την εξαγωγή του κλειδιού αποκρυπτογράφησης από μια χωματερή μνήμη, ο αποκρυπτογραφητής Elcomsoft Forensic Disk μπορεί να τοποθετήσει κρυπτογραφημένους όγκους για πρόσβαση σε πτέρυγα ή αποκρυπτογράφηση ολόκληρου του δίσκου ή του όγκου για εργασία με το αποκρυπτογραφημένο περιεχόμενο.

ΣΠΟΥΔΑΙΟΣ: Το Elcomsoft Furensic Disk Decryptor χρησιμοποιείται για να αποκτήσει τόμους κρυπτογραφημένους με προστασία της συσκευής Bitlocker, η οποία δεν χρησιμοποιεί κωδικούς πρόσβασης που μπορούν να επιλεγούν από το χρήστη και δεν μπορούν να σπάσουν μέσω του Brute-Forcing. Τα πλήκτρα Bitlocker Escrow μπορούν να εξαχθούν από τον λογαριασμό της Microsoft του χρήστη και να χρησιμοποιηθούν για αποκρυπτογράφηση ή όγκους bitlocker.

Όταν τοποθετείται ένας κρυπτογραφημένος δίσκος, το σύστημα αποθηκεύει το κλειδί κρυπτογράφησης στη μνήμη για εύκολη πρόσβαση σε κρυπτογραφημένα δεδομένα. Αυτά τα πλήκτρα μπορούν να εξαχθούν από τη μνήμη του συστήματος χρησιμοποιώντας διάφορες μεθόδους:

- Τα κλειδιά αποκρυπτογράφησης μπορούν μερικές φορές να εξαχθούν από το αρχείο αδρανοποίησης, που δημιουργήθηκε όταν το σύστημα είναι αδρανοποιημένο. Τα Windows αποθηκεύουν ένα αντίγραφο της μνήμης RAM του υπολογιστή στο Hiberfil.αρχείο SYS κατά τη διάρκεια της αδρανοποίησης.

Ερωτήσεις:

- Ποιος είναι ο σκοπός του μέρους Ι αυτού του άρθρου?

- Ποια είναι τα δύο εργαλεία που προσφέρει η Elcomsoft για το Breaking Bitlocker Encryption?

- Ποια είναι η διαφορά μεταξύ του αποκρυπτογραφικού δίσκου Elcomsoft και της κατανεμημένης ανάκτησης κωδικού πρόσβασης Elcomsoft?

- Πώς εξάγει το Elcomsoft Furensic Disk Disk αποκρυπτογράφηση το κλειδί αποκρυπτογράφησης?

- Τι είναι η προστασία της συσκευής Bitlocker και πώς μπορεί να αποκρυπτογραφηθεί με αποκρυπτογραφικό δίσκο Elcomsoft?

- Πώς τοποθετείται τα πλήκτρα κρυπτογράφησης του συστήματος όταν τοποθετείται ένας κρυπτογραφημένος δίσκος?

- Ποιος είναι ο σκοπός του αρχείου αδρανοποίησης στην εξαγωγή του κλειδιού αποκρυπτογράφησης?

- Ποιο εργαλείο θα συνιστάται για την απόκτηση όγκων bitlocker κρυπτογραφημένοι με προστασία συσκευών Bitlocker?

- Πότε ξεκίνησε ο αποκρυπτογραφητής του Elcomsoft Furensic Disk και γιατί είναι σε μεγάλη ζήτηση?

- Ποιος είναι ο πρωταρχικός παράγοντας στην επιλογή μεταξύ του αποκρυπτογραφικού δίσκου Elcomsoft και της αποκατάστασης κωδικού πρόσβασης Elcomsoft?

- Ποιες είναι οι δύο διαφορετικές προσεγγίσεις που χρησιμοποιούνται από την Elcomsoft Furensic Disk Decryptor και την Elcomsoft Distributed Password Recovery?

- Ποια είναι μερικά βασικά σημεία σχετικά με τον αποκρυπτογραφικό δίσκο Elcomsoft που αναφέρεται σε αυτό το άρθρο?

- Τι περιγράφει η δημοσίευση “Elcomsoft αποκρύπτει τα δοχεία Bitlocker, PGP και TrueCrypt”?

- Ποιος είναι ο σκοπός του κλειδιού μεσεγγύησης στο Elcomsoft Furensic Disk αποκρυπτογραφητής?

Το μέρος Ι επικεντρώνεται στην εκμετάλλευση ενός backdoor για να αποκτήσει πρόσβαση σε κρυπτογραφημένους όγκους Bitlocker.

Τα δύο εργαλεία που προσφέρονται είναι η Elcomsoft Furensic Disk Decryptor και η Elcomsoft Distributed Password Recovery (EDPR).

Ο αποκρυπτογραφητής Elcomsoft Furensic Disk χρησιμοποιεί το κλειδί αποκρυπτογράφησης που εξάγεται από τη μνήμη RAM του υπολογιστή για να αποκρυπτογραφήσει τους όγκους αμέσως, ενώ η Elcomsoft Distributed Password Recovery προσπαθεί να σπάσει τους κωδικούς πρόσβασης μέσω μιας επίθεσης.

Η Elcomsoft Furensic Disk Decryptor εξάγει το κλειδί αποκρυπτογράφησης από μια χωματερή μνήμη.

Η προστασία της συσκευής BitLocker είναι ένα σχήμα κρυπτογράφησης ολόκληρου του δίσκου που προστατεύει αυτόματα ορισμένες συσκευές Windows. Ο αποκρυπτογραφητής Elcomsoft Furensic Disk μπορεί να τον αποκρυπτογραφήσει χρησιμοποιώντας το κλειδί ανάκτησης BitLocker που εξάγεται από τον λογαριασμό της Microsoft του χρήστη.

Το σύστημα αποθηκεύει κλειδιά κρυπτογράφησης στη μνήμη για εύκολη πρόσβαση σε κρυπτογραφημένα δεδομένα.

Το αρχείο αδρανοποίησης περιέχει μια εικόνα της μνήμης RAM του υπολογιστή και το κλειδί αποκρυπτογράφησης μπορεί μερικές φορές να εξαχθεί από αυτό το αρχείο.

Elcomsoft Forensic Disk Decryptor συνιστάται για την απόκτηση όγκων Bitlocker κρυπτογραφημένοι με προστασία συσκευών Bitlocker.

Το Elcomsoft Furensic Disk αποκρυπτογράφηση ξεκίνησε το 2012 και είναι σε μεγάλη ζήτηση λόγω της ικανότητάς του να εξαγάγει το κλειδί αποκρυπτογράφησης από τη μνήμη RAM του υπολογιστή.

Η επιλογή εξαρτάται κυρίως από το αν ορισμένες πληροφορίες μπορούν να εξαχθούν από την πτητική μνήμη του υπολογιστή (RAM).

Ο αποκρυπτογραφητής Elcomsoft Forensic Disk χρησιμοποιεί το κλειδί αποκρυπτογράφησης που εξάγεται από τη μνήμη RAM του υπολογιστή, ενώ η Elcomsoft Distributed Password Recovery προσπαθεί να σπάσει τους κωδικούς πρόσβασης μέσω επίθεσης.

Το Elcomsoft Furensic Disk αποκρυπτογραφητής μπορεί να αποκρυπτογραφήσει τους δίσκους και τους όγκους αμέσως χρησιμοποιώντας το κλειδί αποκρυπτογράφησης από τη μνήμη RAM ενός υπολογιστή ή το κλειδί μεσεγγύησης που εξάγεται από τον λογαριασμό Microsoft του χρήστη. Μπορεί επίσης να τοποθετήσει όγκους Bitlocker για πρόσβαση σε αρχεία και φακέλους.

Η δημοσίευση περιέγραψε τη λειτουργικότητα και τα μοναδικά χαρακτηριστικά του αποκρυπτογραφικού δίσκου Elcomsoft.

Το πλήκτρο Escrow, ή το κλειδί ανάκτησης Bitlocker, χρησιμοποιείται για την αποκρυπτογράφηση ή τον όγκο του Bitlocker.

Schneier για την ασφάλεια

“Η παράγραφος στο πλαίσιο φαίνεται να μιλάει για την εξαγωγή του αποθηκευμένου TPM κλειδιού-υλικού Ενώ η συσκευή είναι ενεργοποιημένη.”

Breaking Bitlocker Encryption: Brute Αναγκάζοντας το backdoor (μέρος Ι)

Οι ερευνητές αρχίζουν να βλέπουν όλο και πιο συχνά τους κρυπτογραφημένους όγκους, όμως οι ίδιοι οι χρήστες υπολογιστών μπορεί να αγνοούν πραγματικά το γεγονός ότι αυτοί’έχουν κρυπτογραφήσει το δίσκο τους καθ ‘όλη τη διάρκεια. Πώς μπορείτε να εισέλθετε στην κρυπτογράφηση Bitlocker? Πρέπει να φτιάξετε τον κωδικό πρόσβασης ή υπάρχει ένα γρήγορο hack για εκμετάλλευση?

Κάναμε την έρευνά μας και είμαστε έτοιμοι να μοιραστούμε τα ευρήματά μας. Λόγω του τεράστιου ποσού πληροφοριών, έπρεπε να σπάσουμε αυτή τη δημοσίευση σε δύο μέρη. Σήμερα’S Μέρος Ι, εμείς’Συζητήστε τη δυνατότητα χρήσης ενός backdoor για να χαράξετε το δρόμο μας στο Bitlocker. Αυτή η δημοσίευση θα ακολουθηθεί από το Μέρος ΙΙ, στο οποίο εμείς’Θα συζητήσω τις δυνατότητες Brute-Force εάν η πρόσβαση σε κρυπτογραφημένες πληροφορίες μέσω του backdoor δεν είναι διαθέσιμη.

Εκμεταλλευόμενος το backdoor

Αγαπάμε εργαλεία. Έχουμε πολλά από αυτά. Ορισμένα εργαλεία που έχουμε φαινομενικά θα κάνουν την ίδια δουλειά, επιτυγχάνοντας παράλληλα το αποτέλεσμα μέσω διαφορετικών διαδρομών. Μια ερώτηση εμείς’Ο Re ρώτησε πολλά είναι γιατί η Elcomsoft έχει δύο διαφορετικά εργαλεία για το σπάσιμο της κρυπτογράφησης Bitlocker. Πραγματικά γιατί?

Προσφέρουμε τον αποκρυπτογραφητή Elcomsoft Forensic Disk για να αποκρυπτογραφήσει τους όγκους Bitlocker και προσφέρουμε την ανάκτηση του Elcomsoft Distributed Password για να σπάσει τους κωδικούς πρόσβασης Bitlocker. (EDPR για σύντομο χρονικό διάστημα). Έχουμε επίσης ένα μικρό εργαλείο που ονομάζεται Elcomsoft Disk Encryption Info (μέρος της κατανεμημένης ανάκτησης κωδικού πρόσβασης) για την εμφάνιση πληροφοριών σχετικά με κρυπτογραφημένα δοχεία. Ποια είναι αυτά τα εργαλεία? Τι κάνουν, ακριβώς και ποιο χρειάζεστε στην έρευνά σας? Είναι καιρός να αποκαλύψουμε τα μυστικά και να ρίξουμε φως σε αυτές τις ερωτήσεις.

Τα εργαλεία

Elcomsoft Forensic Disk Decryptor και Elcomsoft Distributed Password Recovery. Ποιο θα πρέπει να επιλέξετε για την έρευνά σας?

Για να το θέσω εν συντομία, ο αποκρυπτογραφητής δίσκου Elcomsoft και η Elcomsoft Distributed Password χρησιμοποιούν διαφορετικές προσεγγίσεις όταν αποκτάτε πρόσβαση σε κρυπτογραφημένους όγκους. Η επιλογή εξαρτάται κυρίως από το αν έχετε ή όχι ορισμένα κομμάτια πληροφοριών που εξάγονται από τον υπολογιστή’Η πτητική μνήμη (μνήμη RAM). Εάν το κάνετε, η δουλειά σας μπορεί να γίνει πολύ πιο εύκολη.

Elcomsoft εγκληματολογικός αποκρυπτογραφητής έχει σχεδιαστεί για να αποκρυπτογραφήσει αμέσως τους δίσκους και τους όγκους χρησιμοποιώντας το κλειδί αποκρυπτογράφησης που εξάγεται από τον υπολογιστή’Η πτητική μνήμη (μνήμη RAM). Επιπλέον, μπορείτε να αποκρυπτογραφήσετε για ανάλυση εκτός σύνδεσης ή να τοποθετήσετε αμέσως όγκους Bitlocker χρησιμοποιώντας το κλειδί μεσεγγύησης (κλειδί ανάκτησης Bitlocker) που εξάγεται από τον χρήστη’S Λογαριασμός Microsoft ή ανακτήθηκε από την Active Directory. Το Elcomsoft Furensic Disk Decryptor λειτουργεί με φυσικούς δίσκους καθώς και ακατέργαστες εικόνες (DD).

Elcomsoft Διανεμημένη ανάκτηση κωδικού πρόσβασης, Από την άλλη πλευρά, προσπαθεί να σπάσει (ανάκτηση) κωδικούς πρόσβασης σε δίσκους και όγκους εκτελώντας μια επίθεση.

Έχετε την εντύπωση ότι τα δύο εργαλεία συμπληρώνουν ο ένας τον άλλον? Εμείς’θα χαρούμε αν αγοράσετε και τα δύο, αλλά στην πραγματικότητα εσείς’θα χρησιμοποιήσω πιθανώς μόνο ένα. Τα δύο εργαλεία επιτίθενται σε διαφορετικούς συνδέσμους στην αλυσίδα ασφαλείας των Bitlocker, PGP και TRUECrypt. Εμείς’Θα συζητήσω ξεχωριστά τις δύο μεθόδους.

Αφήνω’Ξεκινήστε με το Elcomsoft Forensic Disk αποκρυπτογραφητής. Όταν ξεκινήσαμε αυτό το προϊόν το 2012, δημοσιεύσαμε αυτό το άρθρο: Elcomsoft αποκρύπτει τα δοχεία Bitlocker, PGP και TrueCrypt. Η δημοσίευση περιγράφει το εργαλείο’Λειτουργικότητα και μοναδικά χαρακτηριστικά. Από τότε, ο κόσμος έχει δει το τέλος του TrueCrypt, ενώ το PGP και το BitLocker συνεχίζουν να υπάρχουν με αρκετές ενημερώσεις (συμπεριλαμβανομένης μιας μεγάλης ενημέρωσης ασφαλείας για το Bitlocker στα Windows 10 Build 1511, το “Ενημέρωση του Νοεμβρίου”·. Σήμερα, ο αποκρυπτογραφητής Elcomsoft Furensic Disk είναι σε ακόμη μεγαλύτερη ζήτηση από πριν από τρία χρόνια.

Ο αποκρυπτογραφητής Elcomsoft Furensic Disk έχει τη δυνατότητα να εξαγάγει το αρχικό κλειδί αποκρυπτογράφησης που είναι αποθηκευμένο στον υπολογιστή’Η πτητική μνήμη (μνήμη RAM). Με την εξαγωγή αυτού του κλειδιού από μια χωματερή μνήμη, το εργαλείο μπορεί να το χρησιμοποιήσει για να τοποθετήσει τον κρυπτογραφημένο όγκο για πρόσβαση σε αρχεία και φακέλους (που είναι στιγμιαία) ή για αποκρυπτογράφηση ολόκληρου του δίσκου ή του όγκου ταυτόχρονα για να εργαστεί με αποκρυπτογραφημένο περιεχόμενο (αυξημένο αλλά ανεκτίμητο).

ΣΠΟΥΔΑΙΟΣ: Χρησιμοποιήστε τον αποκρυπτογραφητή δίσκου Elcomsoft για να αποκτήσετε τόμους κρυπτογραφημένους με Προστασία συσκευών Bitlocker. Η προστασία της συσκευής BitLocker είναι ένα σχήμα κρυπτογράφησης ολόκληρου δίσκου που προστατεύει αυτόματα ορισμένες συσκευές των Windows (όπως δισκία και Ultrabooks εξοπλισμένα με TPM 2.0 Ενότητες) Όταν ο χρήστης συνδεθεί με τον λογαριασμό του Microsoft. Η BitLocker Device Protection δεν χρησιμοποιεί κωδικούς πρόσβασης επιλογής χρήστη και δεν μπορεί να διαλυθεί από το Brute αναγκάζοντας οτιδήποτε. Σε ορισμένες περιπτώσεις, τα πλήκτρα Bitlocker Escrow (Bitlocker Recovery Keys) μπορούν να εξαχθούν με τη σύνδεση του χρήστη’SCOCLECT MICROSOFT μέσω https: // onedrive.ζω.com/recoverykey. Η τελευταία έκδοση του αποκρυπτογραφικού δίσκου Elcomsoft Furensic (αυτός που εμείς’μόλις κυκλοφόρησε) έχει τη δυνατότητα να χρησιμοποιεί αυτά τα κλειδιά για να αποκρυπτογραφήσει ή να τοποθετήσει όγκους bitlocker.

Τη στιγμή που ο κρυπτογραφημένος δίσκος είναι τοποθετημένος στο σύστημα (το οποίο είναι όταν εισάγετε τον κωδικό πρόσβασης για να αποκτήσετε πρόσβαση σε αυτό ή να παρέχετε την έξυπνη κάρτα ή να χρησιμοποιήσετε οποιοδήποτε άλλο τύπο ταυτότητας), το σύστημα αποθηκεύει το κλειδί κρυπτογράφησης για να απλοποιήσει την πρόσβαση σε κρυπτογραφημένα δεδομένα. Και δεδομένου ότι αυτά τα κλειδιά διατηρούνται στη μνήμη του συστήματος (ανεξάρτητα από τη μέθοδο ελέγχου ταυτότητας που χρησιμοποιείται), μπορεί κανείς να προσπαθήσει να τα εξαγάγει.

Υπάρχουν διάφοροι τρόποι για να βγάλετε τα αρχικά κλειδιά από το σύστημα:

- Μερικές φορές, το κλειδί αποκρυπτογράφησης μπορεί να εξαχθεί από το αρχείο αδρανοποίησης, το οποίο δημιουργείται όταν το σύστημα είναι αδρανοποιημένο. Το σύστημα απορρίπτει μια εικόνα του υπολογιστή’S RAM σε ένα αρχείο κατά την είσοδο αδρανοποίησης. Τα Windows χρησιμοποιούν το χείλος.σύσρο αρχείο για να αποθηκεύσετε ένα αντίγραφο της μνήμης του συστήματος. Ωστόσο, ορισμένα συστήματα (ε.σολ. Οι πλάκες με συνδεδεμένη κατάσταση αναμονής ή σύγχρονη κατάσταση αναμονής, οι οποίες είναι πολύ πιθανό να χρησιμοποιήσουν την προστασία της συσκευής BitLocker) ενδέχεται να μην χρησιμοποιούν καθόλου χειμερία νάρκη (η συνδεδεμένη αναμονή χρησιμοποιείται μέχρι να φτάσει το σύστημα σε κατάσταση χαμηλής ισχύος, μετά την οποία μπορεί είτε να αδηχεύσει είτε να κλείσει). Περισσότερες πληροφορίες Πώς μπορείτε να ενεργοποιήσετε ή να απενεργοποιήσετε την αδρανοποίηση είναι διαθέσιμη στη διεύθυνση http: // υποστήριξη.Microsoft.com/kb/920730.

- Μπορείτε επίσης να επιχειρήσετε να απεικονίσετε ένα ‘ζω’ Σύστημα που χρησιμοποιεί ένα από τα πολλά εργαλεία απόρριψης μνήμης (απαιτούνται διαχειριστικά προνόμια). Η πλήρης περιγραφή αυτής της τεχνολογίας και ένας ολοκληρωμένος κατάλογος εργαλείων (δωρεάν και εμπορικών) διατίθενται στη διεύθυνση http: // www.εγκληματολογία.org/wiki/εργαλεία: memory_imaging. Συνιστούμε το Moonsols Windows Memory Toolkit (πληρωμένο εργαλείο, χωρίς έκδοση demo, τιμολόγηση κατόπιν αιτήματος χωρίς διαθέσιμη φόρμα επικοινωνίας) ή Belkasoft Live Ram Capturer (δωρεάν, αμέσως λήψη, ελάχιστο αποτύπωμα και λειτουργία πυρήνα σε συστήματα 32-bit και 64 bit).

- Η τελευταία επιλογή είναι διαθέσιμη σε ορισμένα συστήματα εξοπλισμένα με θύρα Firewire. Είναι δυνατόν να αποκτήσετε άμεση πρόσβαση στη μνήμη ενός υπολογιστή (ακόμη και αν είναι κλειδωμένο) μέσω μιας θύρας FireWire. Υπάρχουν διάφορα εργαλεία που μπορούν να αποκτήσουν μνήμη χρησιμοποιώντας αυτήν την τεχνολογία, e.σολ. Έναρξη (ναι, αυτό’μικρό “Αυτό το εργαλείο Python”·.

Εάν είστε σε θέση να απεικονίσετε τον υπολογιστή’Η πτητική μνήμη ενώ ο κρυπτογραφημένος δίσκος είναι τοποθετημένος ή εάν έχετε πρόσβαση στο σύστημα’Αρχείο αδρανοποίησης, μπορείτε να χρησιμοποιήσετε το Elcomsoft Forensic Disk αποκρυπτογράφηση για να αναλύσετε την εικόνα μνήμης ή το αρχείο αδρανοποίησης, να ανιχνεύσετε και να εξαγάγετε τα πλήκτρα αποκρυπτογράφησης. Στη συνέχεια, μπορείτε να χρησιμοποιήσετε αυτά τα κλειδιά για να έχετε Elcomsoft εγκληματολογικό δίσκο αποκρυπτογράφηση αποκρυπτογράφηση του όγκου ή να το τοποθετήσετε.

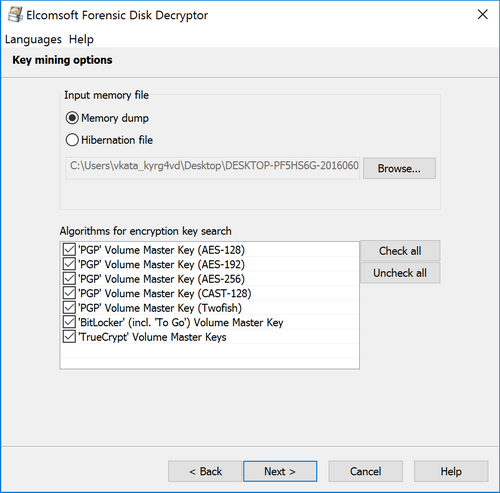

Μπορούμε να σπάσουμε ολόκληρη τη δουλειά σε μόλις τρία βήματα:

- Λάβετε μια χωματερή μνήμη ή αρπάξτε το αρχείο αδρανοποίησης

- Αναλύστε την απόρριψη και βρείτε κλειδιά κρυπτογράφησης

- Αποκρυπτογραφήστε ή τοποθετήστε το δίσκο

Το’αξίζει να σημειωθεί ότι η αναζήτηση ενός κλειδιού μπορεί να είναι χρονοβόρα. Ο καθορισμός των τύπων των πλήκτρων κρυπτογράφησης (αν γνωρίζετε ποιος αλγόριθμος έχει χρησιμοποιηθεί) μπορεί να σας εξοικονομήσει πολύ χρόνο. Αν δεν είσαι’Δεν ξέρω τι είδους κρυπτογράφηση χρησιμοποιήθηκε, απλώς επιλέξτε όλα αυτά.

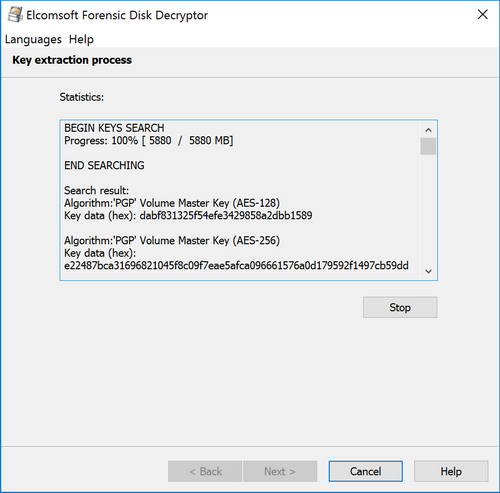

Μόλις ανακαλυφθούν τα πλήκτρα, το εργαλείο τους εμφανίζει και σας επιτρέπει να τα αποθηκεύσετε σε ένα αρχείο. Μπορείτε να αποθηκεύσετε πολλαπλά πλήκτρα διαφορετικών τύπων σε ένα μόνο αρχείο.

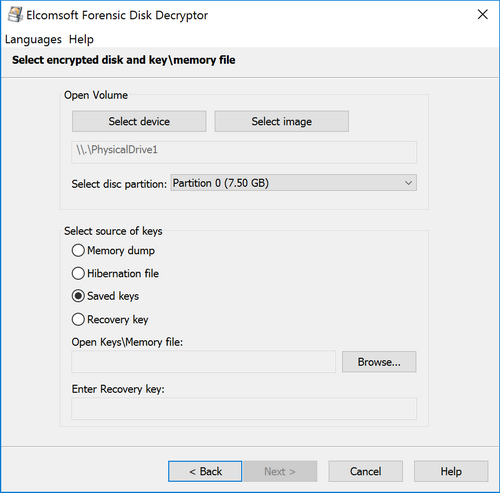

Έχοντας τα πλήκτρα αποκρυπτογράφησης, μπορείτε να προχωρήσετε στην αποκρυπτογράφηση του δίσκου. Καθορίστε τον τύπο του δοχείου κρυπτογράφησης, επιλέξτε το αρχείο με πλήκτρα αποκρυπτογράφησης και κάντε κλικ στο κουμπί Επόμενο .

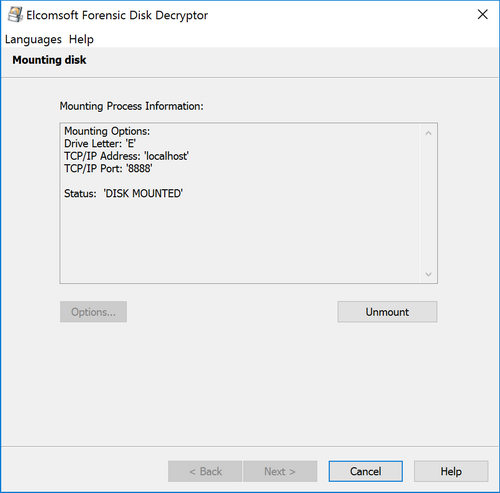

Εάν υπάρχουν τα κατάλληλα πλήκτρα κρυπτογράφησης, το εργαλείο θα σας ζητήσει είτε να κάνετε πλήρη αποκρυπτογράφηση (δημιουργώντας μια ακατέργαστη εικόνα που μπορεί να τοποθετηθεί ή να αναλυθεί με ένα εργαλείο τρίτων) ή να τοποθετήσει τον όγκο στο τρέχον σύστημα. Η τοποθέτηση εφαρμόζεται μέσω προγράμματος οδήγησης εικονικού δίσκου IMDisk (εγκατεστημένο με αποκρυπτογραφικό δίσκο ELCOMSOFT). Κανονικά, κερδίσατε’t Πρέπει να αλλάξετε οποιεσδήποτε ρυθμίσεις και απλά πατήστε το κουμπί MOWN:

Όπως μπορείτε να δείτε, αυτή η μέθοδος είναι βολική και αποτελεσματική. Το αν μπορείτε να το χρησιμοποιήσετε εξαρτάται εξ ολοκλήρου από τη δυνατότητα απόκτησης του κλειδιού αποκρυπτογράφησης από τον υπολογιστή’S ram εικόνα. Ρίξτε μια ματιά στη σελίδα προϊόντος Elcomsoft Furensic Disk Decryptor για να μάθετε περισσότερα σχετικά με την απόκτηση των πλήκτρων αποκρυπτογράφησης.

Είστε επίσης ευπρόσδεκτοι να ελέγξετε ένα γρήγορο tutorial efdd βίντεο από τον Sethioz.

Τι γίνεται αν δεν κάνεις’t έχουν πρόσβαση στο κλειδί αποκρυπτογράφησης? Η Elcomsoft Distributed Password Recovery χρησιμοποιεί μια εντελώς διαφορετική προσέγγιση. Εμείς’Θα ασχοληθεί με αυτό στο δεύτερο μέρος αυτού του άρθρου. Μείνετε συντονισμένοι και επισκεφθείτε μας σε μια μέρα ή δύο για το δεύτερο μέρος αυτής της ανάγνωσης!

Schneier για την ασφάλεια

ο Αναχαιτίζω Έχει μια νέα ιστορία για τη CIA’S -yes, η CIA, όχι η NSA -προσπαθεί να σπάσει την κρυπτογράφηση. Αυτά προέρχονται από τα έγγραφα Snowden και μιλάμε για ένα συνέδριο που ονομάζεται Trusted Computing Base Jamboree. Υπάρχουν μερικά ενδιαφέροντα έγγραφα που σχετίζονται με το άρθρο, αλλά όχι πολλές σκληρές πληροφορίες.

Εκεί’είναι μια παράγραφος για τη Microsoft’S Bitlocker, το σύστημα κρυπτογράφησης που χρησιμοποιείται για την προστασία των υπολογιστών MS Windows:

Παρουσιάστηκε επίσης στο Jamboree ήταν επιτυχίες στη στόχευση της Microsoft’Η τεχνολογία κρυπτογράφησης δίσκου S και τα τσιπ TPM που χρησιμοποιούνται για την αποθήκευση των πλήκτρων κρυπτογράφησης. Οι ερευνητές της διάσκεψης της CIA το 2010 κατείχαν για την ικανότητα να εξαγάγουν τα κλειδιά κρυπτογράφησης που χρησιμοποίησε το BitLocker και έτσι να αποκρυπτογραφούν τα ιδιωτικά δεδομένα που είναι αποθηκευμένα στον υπολογιστή. Επειδή το τσιπ TPM χρησιμοποιείται για την προστασία του συστήματος από το λογισμικό που δεν έχει αντισταθμιστεί, η επίθεση θα μπορούσε να επιτρέψει τη συγκαλυμμένη εγκατάσταση κακόβουλου λογισμικού στον υπολογιστή, το οποίο θα μπορούσε να χρησιμοποιηθεί για την πρόσβαση σε διαφορετικά κρυπτογραφημένες επικοινωνίες και αρχεία καταναλωτών. Η Microsoft αρνήθηκε να σχολιάσει αυτήν την ιστορία.

Αυτό σημαίνει ότι η αμερικανική κοινότητα πληροφοριών – εγώ’Μαντεύοντας το NSA εδώ – μπορεί να σπάσει το bitlocker. Το έγγραφο προέλευσης, ωστόσο, είναι πολύ λιγότερο οριστικό γι ‘αυτό.

Η ανάλυση ισχύος, μια επίθεση πλευρικής καναλιού, μπορεί να χρησιμοποιηθεί κατά των ασφαλών συσκευών για την μη επεμβατική εκχύλιση προστατευόμενων κρυπτογραφικών πληροφοριών, όπως λεπτομέρειες εφαρμογής ή μυστικά κλειδιά. Χρησιμοποιήσαμε αρκετές δημοσίως γνωστές επιθέσεις κατά της κρυπτογραφίας RSA που βρέθηκε σε TPMS από πέντε διαφορετικούς κατασκευαστές. Θα συζητήσουμε τις λεπτομέρειες αυτών των επιθέσεων και θα δώσουμε μια εικόνα για το πώς μπορούν να ληφθούν ιδιωτικές πληροφορίες κλειδιών TPM με ανάλυση ισχύος. Εκτός από τη συμβατική ανάλυση ενσύρματης ενέργειας, θα παρουσιάσουμε αποτελέσματα για την εξαγωγή του κλειδιού μετρώντας τα ηλεκτρομαγνητικά σήματα που προέρχονται από το TPM ενώ παραμένει στη μητρική πλακέτα. Θα περιγράψουμε και θα παρουσιάσουμε αποτελέσματα για μια εντελώς νέα αδημοσίευτη επίθεση εναντίον ενός κινεζικού θεώρημα για το υπόλοιπο θεώρημα (CRT) της RSA που θα αποφέρει ιδιωτικά βασικά στοιχεία σε ένα ενιαίο ίχνος.

Η δυνατότητα λήψης ενός ιδιωτικού κλειδιού TPM όχι μόνο παρέχει πρόσβαση σε δεδομένα κρυπτογραφημένα TPM, αλλά και μας δίνει τη δυνατότητα να παρακάμψουμε το σύστημα root-of-trust με την τροποποίηση των αναμενόμενων τιμών Digest σε σφραγισμένα δεδομένα. Θα περιγράψουμε μια μελέτη περίπτωσης στην οποία οι τροποποιήσεις στη Microsoft’Το S Bitlocker κρυπτογραφημένα μεταδεδομένα εμποδίζει την ανίχνευση αλλαγών σε επίπεδο λογισμικού στο BIOS.

Η ανάλυση διαφορικής ισχύος είναι μια ισχυρή κρυπτοαναλυτική επίθεση. Βασικά, εξετάζει ένα τσιπ’Η κατανάλωση ενέργειας S ενώ εκτελεί λειτουργίες κρυπτογράφησης και αποκρυπτογράφησης και χρησιμοποιεί αυτές τις πληροφορίες για να ανακτήσει το κλειδί. Τι’Σημαντικό εδώ είναι ότι πρόκειται για μια επίθεση για την εξαγωγή βασικών πληροφοριών από ένα τσιπ Ενώ τρέχει. Εάν το τσιπ είναι ενεργοποιημένο ή αν δεν το κάνει’να έχεις το κλειδί μέσα, εκεί’Δεν υπάρχει επίθεση.

Ασκώ’T πάρτε αυτό για να σημαίνει ότι το NSA μπορεί να πάρει ένα σκληρό δίσκο Bitlocker-κρυπτογραφημένο και να ανακτήσει το κλειδί. Το παίρνω για να σημαίνει ότι το NSA μπορεί να εκτελέσει μια δέσμη έξυπνων hacks σε ένα bitlocker-κρυπτογραφημένο σκληρό δίσκο ενώ τρέχει. Έτσι δεν κάνω’Δεν πιστεύω ότι αυτό σημαίνει ότι το bitlocker είναι σπασμένο.

Αλλά ποιος ξέρει? Γνωρίζουμε ότι το FBI πιέζει τη Microsoft για να προσθέσει ένα backdoor στο Bitlocker το 2005. Πιστεύω ότι ήταν ανεπιτυχής.

Περισσότερο από αυτό, κάνουμε’γνωρίζω.

Επεξεργασία για προσθήκη (3/12): Ξεκινώντας με τα Windows 8, η Microsoft αφαιρέθηκε το Diffuser Elephant από το Bitlocker. Δεν βλέπω κανένα λόγο να το αφαιρέσω εκτός από το να καταστήσω την κρυπτογράφηση ασθενέστερη.

Σχόλια

Ασκώ’δεν ξέρω για το σπάσιμο του, αλλά την ανατρέποντας το? Οτι’s και εντελώς διαφορετική (και πιο ολέθρια) ιστορία. Κοιτάξτε τι έκαναν με το xcode!

Το κακό και το Sexier, το Secret Twin του Ken Thompson • 10 Μαρτίου 2015 3:09 μ.μ

Τι’είναι αυτό το ζήτημα Xcode για το οποίο μιλάτε, εκφυλίστε?

Έχω εξετάσει το Bitlocker Broken από τότε που ο Christopher Tarnovsky παρουσίασε μια τέτοια απόδειξη της έννοιας με ένα Infineon TPM στο Black Hat DC το 2010. Το αρχικό ερευνητικό του έργο τον πήρε περίπου έξι μήνες. Στη συνέχεια, η ανάκτηση του κλειδιού άδειας ενός Xbox 360 Infineon TPM προφανώς απαιτούσε μόνο έξι ώρες. Σύμφωνα με τον Tarnovsky, ο απαιτούμενος εργαστηριακός εξοπλισμός αντιπροσωπεύει μια επένδυση περίπου 200.000 $.

“Μπορεί ο πιο ισχυρός οργανισμός κατασκοπείας στον κόσμο?”

Η εικασία μου θα ήταν “Ναί” (Και αν η απάντηση είναι “όχι” Τότε το σχόλιό μου θα ήταν “γιατί όχι?”·.

Δεδομένου ότι η φυσική πρόσβαση σε ένα σύστημα προορισμού i’Δ Αναμένετε ότι είναι σε θέση να νικήσουν ένα μέτρο ασφαλείας που σχεδιάστηκε κυρίως για να παρέχει ένα φιλικό πράσινο τσιμπούρι σε ένα φυλλάδιο πωλήσεων.

Ξεκινώντας από τα Windows 8 Microsoft αφαίρεσε το διαχύτη ελέφαντα από το σχήμα Bitlocker για μη δηλωμένο λόγο. Ήταν το αίτημα NSA?

Πιστεύω ότι η Elcomsoft κάνει ένα προϊόν για αυτό

Τρεις τρόποι για την απόκτηση κλειδιά κρυπτογράφησης

Ο αποκρυπτογραφητής Elcomsoft Forensic Disk χρειάζεται τα αρχικά κλειδιά κρυπτογράφησης για να αποκτήσετε πρόσβαση σε προστατευόμενες πληροφορίες που είναι αποθηκευμένες σε δοχεία κρυπτογράφησης. Τα πλήκτρα κρυπτογράφησης μπορούν να προέρχονται από αρχεία αδρανοποίησης ή αρχεία απόρριψης μνήμης που αποκτήθηκαν ενώ ο κρυπτογραφημένος όγκος τοποθετήθηκε. Υπάρχουν τρεις διαθέσιμοι τρόποι για την απόκτηση των αρχικών κλειδιά κρυπτογράφησης:

Με την ανάλυση του αρχείου αδρανοποίησης (εάν ο υπολογιστής που αναλύεται είναι απενεργοποιημένος)

Αναλύοντας ένα αρχείο χωματερής μνήμης *

Με την εκτέλεση μιας επίθεσης FireWire ** (ο υπολογιστής που αναλύεται πρέπει να λειτουργεί με κρυπτογραφημένους όγκους τοποθετημένους).

* Μια απόρριψη μνήμης ενός τρέχοντος υπολογιστή μπορεί να αποκτηθεί με ένα από τα άμεσα διαθέσιμα εγκληματολογικά εργαλεία όπως το Moonsols Windows Memory Toolkit

** Ένα δωρεάν εργαλείο που ξεκίνησε στον ερευνητή’Το S PC απαιτείται για την εκτέλεση της επίθεσης Firewire (e.σολ. Εναρξη)

Το παίρνω για να σημαίνει ότι το NSA μπορεί να εκτελέσει μια δέσμη έξυπνων hacks σε ένα bitlocker-κρυπτογραφημένο σκληρό δίσκο ενώ τρέχει.

Ένα σημείο διευκρίνισης.

Τελευταία διάβασα, η ίδια η μονάδα δεν μεταφέρεται με TPM. Το TPM είναι ουσιαστικά ένα τσιπ έξυπνης κάρτας που είναι τοποθετημένο στο σκάφος. Αρα εσύ’d χρειάζονται τόσο τη μονάδα όσο και το mainboard για να παρακολουθούν την τάση και τελικά να ανακτήσουν ένα κλειδί. Όχι ένα απλό hack. Αυτή είναι μια από τις πιο δύσκολες μεθόδους για την ανάκτηση κρυπτογραφημένων δεδομένων.

Κάντε ένα backdoor στο OS ένα μέρος ενός υγιούς συμβολαίου αγοράς. Παρακολούθηση των δεδομένων σε επίπεδο λειτουργίας λειτουργίας. Αυτοί’θα το κάνω.

Εγώ’Απλά αφήστε αυτό εδώ

Για μένα, η μοναδική μεγαλύτερη πτυχή ολόκληρης της κατάστασης του Pirate Pirate Roberts/Silk ήταν οι συγκεντρωμένες προσπάθειες που πήρε το FBI για να βεβαιωθεί ότι κατέλαβαν το φορητό υπολογιστή του ενώ ήταν ακόμα τρέχει. Μειώνει ότι εάν το FBI είχε έναν εύκολο τρόπο να αποκρυπτογραφήσει τους σκληρούς δίσκους, δεν θα είχαν σιγουρευτεί ότι κατέλαβαν το φορητό υπολογιστή πριν τον καταλάβουν.

Το μάθημα εδώ φαίνεται να είναι σαφές. Ναι αυτο’ο πόνος για να ενεργοποιήσετε και να απενεργοποιήσετε τον εξοπλισμό. Αλλά αν το FBI/CIA είναι ένα διάνυσμα απειλής για εσάς… κρατήστε τον εξοπλισμό απενεργοποιημένο όσο πιο συχνά γίνεται. Μειώνει σημαντικά την επιφάνεια επίθεσης τους.

Το κακό και το Sexier, το Secret Twin του Ken Thompson • 10 Μαρτίου 2015 4:51 μ.μ

@Tom πώς θα μπορούσε να συμβεί αυτό, ενώ το μαύρο φανάρι μου λουλούδι Παραμένει σιωπηλός?!

Ω, αυτό’μόλις πήρε ένα σπασμένο μανδύα. Σώμα με λιγότερα γνωστά φανάρια, επανεξετάστε ξανά στις διαστάσεις σας ενδιαφέροντος, ψευδής συναγερμός. Λάθος μου.

Η παράγραφος στο πλαίσιο φαίνεται να μιλάει για την εξαγωγή του αποθηκευμένου TPM κλειδιού-υλικού Ενώ η συσκευή είναι ενεργοποιημένη.

Η εξαγωγή του κλειδιού bitlocker όταν η συσκευή είναι απενεργοποιημένη θα απαιτούσε μια επίθεση εναντίον του ίδιου του AES ή της ικανότητας αποτελεσματικής βίας από τη ρουτίνα PBKDF που χρησιμοποιείται για να αναμίξει το κλειδί χρήστη Bitlocker και το κλειδί TPM για να ανακτήσει το πλήκτρο δίσκων-εννόμησης που χρησιμοποιείται.

Μούχλα λάσπης με μουστάρδα • 10 Μαρτίου 2015 5:08 μ.μ

Το’είναι το πρώτο μέρος αυτής της ανάρτησης που πραγματικά έχει το αίμα μου. Όλοι γνωρίζουμε ότι αυτοί’Το Remonding για την επιχείρησή μας, αλλά το γεγονός ότι πληρώνω για αυτό δύο φορές είναι ένα είδος τραγικής κωμωδίας.

Το 1947, η CIA δημιουργήθηκε ως αποτέλεσμα των ερευνών του Κογκρέσου που έδειξαν ότι οι ΗΠΑ είχαν τα στοιχεία για να προβλέψουν την επίθεση στο Περλ Χάρμπορ, αλλά οι διάφορες υπηρεσίες δεν μοιράζονταν πληροφορίες.

Το 1960’S Η CIA δημιούργησε τη δική της μονάδα Sigint καθώς υποψιαζόταν ότι η NSA κρατούσε πίσω.

Το 2002, οι ΗΠΑ δημιούργησαν τη Διεύθυνση Εθνικής Νοημοσύνης: οι πληροφορίες που θα μπορούσαν να εμποδίσουν τις επιθέσεις της 11ης Σεπτεμβρίου 2001 δεν είχαν διανεμηθεί.

Αυτό το μοτίβο δεν είναι μοναδικό για την κυβέρνηση: βλέπω το ίδιο καταραμένο πράγμα σε σχεδόν κάθε εταιρεία που μπαίνω. Κάθε χρόνο, τα Χριστούγεννα, το Gray & Challenger Release αναφέρουν τα ηλίθια πράγματα όπως “Τα Πρωτοχρονιά είναι πολύ κοστίζουν τόσο πολύ στην οικονομία”. Θα μπορούσε κάποιος να υπολογίσει το κόστος του “Εδαφική επιταγή”?

Μπορεί το NSA να εξασφαλίσει ποτέ ένα προϊόν M $ αρκετά μεγάλο ενάντια στο FBI?

Οι ερευνητές στο συνέδριο της CIA το 2010 καυχήθηκαν για το Δυνατότητα εξαγωγής των πλήκτρων κρυπτογράφησης που χρησιμοποιείται από το BitLocker και έτσι αποκρυπτογραφήστε τα ιδιωτικά δεδομένα που είναι αποθηκευμένα στον υπολογιστή. Επειδή το τσιπ TPM χρησιμοποιείται για την προστασία του συστήματος από το λογισμικό που δεν έχει αντισταθμιστεί, η επίθεση θα μπορούσε να επιτρέψει τη συγκαλυμμένη εγκατάσταση κακόβουλου λογισμικού στον υπολογιστή

- TPM’Το S δεν σχεδιάστηκε για να προστατεύει από τους αντιπάλους της κατηγορίας ΙΙΙ με φυσική πρόσβαση – είναι ένα υπο -$ 1.00 συστατικό (για το descrete μέρος!·

- Δεν δημιουργούνται όλα τα TPM!

Παρατηρήστε το επισημασμένο κείμενο: (HAVED’να διαβάσει ολόκληρο το άρθρο)

Δεν λέει ότι τα κλειδιά εξήχθησαν με επίθεση στο ίδιο το TPM. Κλειδιά κρυπτογράφησης οδήγησης θα μπορούσε να ληφθεί επιτίθεται σε αδύναμη εμφύτευση στο BIOS, UEFI ή άλλα εξαρτήματα. Το TPM δεν το κάνει “δουλεύω μόνος”, Εάν το “κλειδιά” είναι ασθενώς “σφραγισμένος” ή έχουν αποθηκευτεί μεταδεδομένα που συνοδεύουν έξω από το TPM … πιθανό, αυτό’ΑΝΩΝΥΜΗ ΕΤΑΙΡΙΑ “αδύναμος“ Εφαρμογή είναι σε θέση να εκμεταλλευτούν.

Γεια θα μπορούσε να είναι ότι ολόκληρο το αστείο για τη χρήση του bitlocker, το infact meens να γνωρίζουν πολύ καλά το γεγονός ότι τα Windows8 είναι επικίνδυνα, το Elephantdiffuser και το Uefi και τι όχι, θα ήταν πολύ ενδιαφέρον να δούμε τι αποκαλύπτει το TrueCrypt Analyze

Ευθυμία και σας ευχαριστώ για ένα υπέροχο blog, με κάνει χαρούμενο να το διαβάζω κάθε μέρα!

Ποιός νοιάζεται? Microsoft’Το S OS έχει ήδη NSA’s backdoor σε αυτό.

Επίσης, τα Windows 10 θα αποσταλούν με keylogger.

Χρησιμοποιήστε το dikcryptor ή το truectpt και μείνετε μακριά από το bitlocker.

Μπρους, εγώ’θα ήθελα να ακούσω τη λήψη σας για το “Πρωτοβουλία αξιόπιστης πληροφορικής”. Αυτό περιλαμβάνει έναν συν-επεξεργαστή (ARM στο AMD, ARC on Intel) που τρέχει κώδικα από το Who-Knows-where για την επιβολή “Ψηφιακή δικαιοσύνη διαχείριση” Για το MPAA/RIAA, και ποιος -kyking ποιος άλλος για σκοπούς όχι απαραίτητα προς το συμφέρον του ατόμου που κατέχει τον εν λόγω υπολογιστή.

… Χρησιμοποιήστε το Dikcryptor…

Ακούγεται σαν μια γραμμή από μια ταινία παρωδία Pr0n στο Citizen Four.

Πρόκειται για ένα νέο πρόβλημα, ειδικά για την πρόσβαση FireWire στην ρύθμιση πολιτικής ομάδας πλήκτρων συστήματος που σταματά τη φόρτωση των οδηγών συσκευών FireWire.

Από τους τελευταίους μήνες, το παραπάνω πρόβλημα παρουσιάζεται, ξαφνικά όταν το έκανε’Το να το κάνω πριν, ένα μηχάνημα Windows θα το κάνει τώρα ‘περιττός’ Φορτώστε τη συσκευή FireWire.

Σημειώστε επίσης ότι η ρύθμιση του BIOS για να μην χρησιμοποιήσετε τη συσκευή αγνοείται.

@Slime μούχλα με μουστάρδα

Το 1947, η CIA δημιουργήθηκε ως αποτέλεσμα των ερευνών του Κογκρέσου που έδειξαν ότι οι ΗΠΑ είχαν τα στοιχεία για να προβλέψουν την επίθεση στο Περλ Χάρμπορ, αλλά οι διάφορες υπηρεσίες δεν μοιράζονταν πληροφορίες.

Αυτό ήταν ο Χούβερ’κάνει. Πήρε έναν ναζιστικό πράκτορα με ένα αρχείο microfiche που εντοπίζει το Pearl Harbor, αν θυμάμαι.

Μπορεί το NSA να εξασφαλίσει ποτέ ένα προϊόν M $ αρκετά μεγάλο ενάντια στο FBI?

Η λέξη στο δρόμο είναι το FBI στην πραγματικότητα δεν’t έχουν πολύ vuln αναλυτές που εργάζονται για αυτούς. Πιθανώς αληθές, δεδομένου ότι η τελευταία μεγάλη προτομή νοημοσύνης ήταν οδυνηρά “χυμώδης”. Πιθανώς η Άννα Τσάπμαν (εντάξει όχι ‘χυμώδης’) ήξερε ότι ήταν στοχευμένος από αυτούς μόλις βγήκε από το αεροπλάνο από τον τρόπο που έκανε με σπουδαστικά τίποτα.

Εγώ κάπως’να πιστεύω ότι η υπόθεση Sabu και πώς μπορεί να βγει ήταν ακριβώς η κορυφή του επαγγελματισμού, είτε …:/

Είναι αρκετά καταραμένοι σε μερικές ποινικές υποθέσεις αυτές τις μέρες, όμως.

Ασκώ’Πιστεύετε ότι μπορείτε να λάβετε χρήσιμες πληροφορίες από το DPA για να σπάσετε ένα καλό τσιπ TPM. Ξέρω ότι αυτό το σχόλιο δεν’t Προσθέστε πολλά, αλλά αυτό που νομίζω είναι ότι θέλουν όλοι να πιστεύουν ότι μπορούν να το κάνουν αντί να είναι πραγματικά σε θέση να το κάνουν.

Θα ήθελα’Δεν εμπιστεύεστε οποιοδήποτε προϊόν κρυπτογράφησης που εφευρέθηκε από τη Microsoft για οτιδήποτε ευαίσθητο.

@ Anonymouse, περπατάει με…,

Μπορεί το NSA να εξασφαλίσει ποτέ ένα προϊόν M $ αρκετά μεγάλο ενάντια στο FBI?

Σε αυτήν την ημέρα και την ηλικία’δεν νομίζω ότι μπορείτε να αγοράσετε ένα φορητό υπολογιστή που δεν έχει ήδη υποβληθεί από κάποια εταιρεία κακόβουλου λογισμικού με τον ένα ή τον άλλο τρόπο… και αυτό’Δεν είναι μόνο προϊόντα M $ που έχουν προβλήματα χρηστικότητας-V-Security. Δυστυχώς το πρωτότυπο “Καλύτερα από το Unix” Ο σχεδιασμός υπέφερε από θέματα πόρων και η ασφάλεια ήταν μια πρώιμη θυσία στο τραπέζι, όπως σχεδόν πάντα είναι. Το πρόβλημα τώρα είναι αρκετές γενιές αργότερα, ενώ υπάρχουν τώρα οι πόροι που βάζουν την ασφάλεια είναι ένα herculean καθήκον, έτσι το “μπουλόνι για να μην χτίσετε” ακολουθήθηκε η διαδρομή… η βύθιση δεν είναι ποτέ μια κομψή ή αποτελεσματική διαδικασία και έτσι “Τσακίνε στη θωράκιση” Σχεδόν πάντα αποτέλεσμα. Έτσι’είναι λογικό να υποθέσουμε ότι υπάρχουν πολλά επί του παρόντος άγνωστα τρωτά σημεία ασφαλείας σε τέτοια προϊόντα. Γενικά’είναι δύσκολο να υπερασπιστείτε αυτό που δεν μπορείτε να δείτε ούτε να καταλάβετε. Έτσι, ενάντια σε εξίσου ειδικευμένους επιτιθέμενους και υπερασπιστές, ο επιτιθέμενος έχει το πλεονέκτημα να αναζητήσει ένα undegended πλεονέκτημα.

Λοιπόν, ποια είναι τα σχετικά επίπεδα δεξιοτήτων,

Το FBI προσπάθησε πάντα να διατηρήσει το Spector ότι ήταν το εργαστήριο εγκληματικότητας του κόσμου, αλλά το απλό γεγονός είναι ότι πιάστηκαν με τα παντελόνια τους κάτω από το έγκλημα στον υπολογιστή και η NSA είχε τριάντα χρόνια ή τόσο σαφές πλεονέκτημα σε αυτά τότε.

Διάφορα άρθρα έχουν επισημάνει στο παρελθόν ότι ο τρόπος με τον οποίο το FBI πηγαίνει για τα πράγματα είναι από την ψυχολογική μόχλευση ή τα παιχνίδια μυαλού, χρησιμοποιώντας ασαφείς νόμους – που είναι τόσο ευρύ που μπορούν να κάνουν ζωντανό φαίνεται να είναι έγκλημα -, για να κάνουν τους ανθρώπους να πιστεύουν ότι δεν πρόκειται ποτέ να δουν το φως της ημέρας και πάλι ας τους μόνο τους αγαπημένους τους. Εάν αυτό δεν λειτουργεί σε ένα άτομο τότε πηγαίνουν μετά την οικογένεια και άλλους αγαπημένους μέχρι να βρουν κάποιον που λειτουργεί. Εν ολίγοις πηγαίνουν για διανοητικά βασανιστήρια για να εξαγάγουν τη συνεργασία από εκείνους που δεν είναι διανοητικά αρκετά ισχυροί για να αντισταθούν.

Όταν το σκέφτεστε, αυτό’είναι στην πραγματικότητα ένας αρκετά ανήθικος τρόπος να προχωρήσουμε για πράγματα, και σε ορισμένες περιοχές μια περίπτωση “Οι τρελοί έχουν αναλάβει το άσυλο.”. Το’είναι επίσης το αναμενόμενο αποτέλεσμα του “επίκληση” Σύστημα όταν χρησιμοποιούνται από τους κοινωνιοπαθείς σε μια πορεία σταδιοδρομίας που βασίζεται σε αποτελέσματα, όπου η αποτυχία πρέπει να αποχωρήσει ή να εξαντληθεί, έτσι δεν είναι επιλογή.

Θέλουν επίσης “δείχνουν δοκιμές” για να ενισχύσουμε την εικόνα τους, οπότε αν σε συνηθισμένη ζωή είσαι μια διασημότητα κάποιου είδους τότε θα βγάλουν τις στάσεις. Είτε για να πιάσετε εκείνους που σας έχουν κάνει θύμα, είτε βεβαιωθείτε ότι είστε ένοχοι για οτιδήποτε αν είστε ύποπτος.

Έτσι, για να αποφύγετε τις προσοχές τους, πρέπει να είστε στην πραγματικότητα, μια μη ελάχιστη κάνοντας δευτερεύοντα πράγματα σε άλλες μη εραστές σε περιοχές που δεν don’να τα λάμψουμε πολιτικό φως πάνω τους. Και ό, τι κάνεις ποτέ’t να τους κάνει να φαίνονται ηλίθιοι publicaly που είναι ο τελικός δολοφόνος σταδιοδρομίας για μια Fed και θα αναζητήσουν εκδίκηση με οποιονδήποτε τρόπο μπορούν για να σκουπίσουν το σχιστόλιθο.

Το να είσαι καλός στην επίθεση υπολογιστών απαιτεί σχεδόν το αντίθετο “κοινωνικές ικανότητες”, και μια εικόνα για το πώς και το λόγο των πραγμάτων, και την ικανότητα να δοκιμάζουν μεθοδικά για αποτυχίες σε σύνθετα συστήματα. Συνήθως τέτοιες δραστηριότητες είναι “όργωμα της μοναχικής αυλάκιας” Αυτό σημαίνει έλλειψη ανθρώπινης αλληλεπίδρασης, η οποία συνήθως σημαίνει κακώς αναπτυγμένες ανθρώπινες δεξιότητες, γεγονός που καθιστά το άτομο πολύ ευαίσθητο στις τεχνικές ψυχικής βασανιστήρια ευνοούν από τους Ομοσπονδιακούς. Κάνει επίσης το άτομο ευάλωτο σε συναισθηματική χειραγώγηση. Έτσι, δεν πρόκειται να το κάνουν μέσω της πόρτας ως παραδοσιακοί υπάλληλοι του FBI, και εκείνοι που δεν είχαν ιδιαίτερα επιδέξια να γίνουν εξειδικευμένοι σε αυτόν τον τομέα, πόσο μάλλον υποφέρουν από τα πέντε έως δέκα χρόνια εκπαίδευσης για να αποκτήσουν τις δεξιότητες.

Έτσι οι ομοσπονδιακοί προσπάθησαν να λύσουν γρήγορα την έλλειψη ηλεκτρονικών μπριζόλων με στόχευε σε άτομα με τις δεξιότητες και “μετατρέποντάς τα”.

Επομένως, το ερώτημα δεν είναι τόσο αυτό που μπορεί να κάνει η NSA για να σταματήσει το FBI, αλλά τι μπορεί να κάνει η NSA για να σταματήσει το FBI να πάρει τα χέρια τους στους ανθρώπους που μπορούν να σπάσουν τα ασφαλισμένα συστήματα της NSA ..

Αυτό αναδεικνύει το ζήτημα του πόσο καλά ασφαλισμένα συστήματα NSA είναι εναντίον εκείνων με κατάλληλες ικανότητες. Λοιπόν το NSA ξεκίνησε με τριάντα χρόνια ή περισσότερο εμπειρία, αλλά πολλά από αυτά ήταν μέσα “Μεγάλος σιδήρου” σε ασφαλείς φυσικές εγκαταστάσεις κ.λπ. Η αγορά άλλαξε ραγδαία από το Big Iron σε Resource Limited Stand Alone Desktops σε φυσικά ανασφαλείς θέσεις, για τους οποίους έπρεπε να ξεκινήσουν ξανά. Οι αλλαγές συνέχισαν να συμβαίνουν και ακόμη και η NSA λειτούργησε το “διάδρομος πόνου” Προσπαθώντας να συμβαδίσει με τις αλλαγές. Έτσι, το τριάντα χρόνια πλεονέκτημα απομακρύνθηκε δίπλα σε τίποτα. Το’S μόνο τα τελευταία χρόνια, οι υπολογιστές με υπολογιστή έχουν επαρκώς μπροστά, ώστε τα τριάντα χρόνια των σκληρών μαθημάτων που έμαθαν για το μεγάλο σίδηρο να μπορούν να μεταφερθούν σε όλη την … αλλά οι άνθρωποι που τους ζούσαν είναι μακρά συνταξιούχοι και πολλά από τα νέα παιδιά είτε Don’Το ξέρω ή ο’T να το πάρει.

Έτσι, λόγω των αποκαλύψεων Ed Snowden και του τρόπου με τον οποίο προέκυψαν, υποδηλώνει ότι η NSA είτε δεν μπορεί να εξασφαλίσει τα συστήματά τους είτε Don’να διαθέτουν τους πόρους για να το κάνουν σε όλα τα συστήματά τους…

Τώρα το “δεν μπορώ” Μπορεί να μην οφείλεται στην έλλειψη σχετικών δεξιοτήτων, μπορεί να είναι μια πραγματικότητα να προσελκύσουν οι υπολογιστές και οι χρήστες που εργάζονται αποτελεσματικά σε ένα συγκεκριμένο περιβάλλον εργασίας.

Και φαίνεται ότι ο Ed Snowden γνώριζε πραγματικά αυτό και σε κάποιο βαθμό εκμεταλλεύτηκε αυτό το asspect για να κάνει ό, τι έκανε.

Θα έλεγα λοιπόν ότι αν το FBI μπορούσε να στρατολογήσει κάποιον με τις σωστές δεξιότητες και να τα πάρει στο NSA ή ένα από αυτά’οι εργολάβοι τότε η απάντηση είναι “Οχι” Δεν μπορούσαν να εξασφαλίσουν κανέναν μόνο συστήματα M $ εναντίον του FBI.

Αλλά τότε αυτός είναι ο τρόπος της κατασκοπείας πριν από τη διατήρηση των αρχείων και υπάρχουν τρόποι μετριασμού τέτοιων εμπιστευτών μέσω αρχείων ελέγχου και επαγρύπνησης κλπ., Αλλά αυτό τείνει να έχει αρνητικές επιπτώσεις στους υπαλλήλους και στην αποτελεσματικότητα του έργου τους … καθώς και ο Ed Snowden έδειξε επίσης τρόπους να περάσουν γύρω από τις σταθεροποιήσεις, επαρκώς ώστε να μην αυξάνουν τους συναγερμούς.

Έτσι, το ερώτημα πέφτει σε πόσα άτομα εκεί έξω έχουν τις απαιτούμενες τεχνικές και ανθρώπινες δεξιότητες και τι αξίζουν να φτάσουν στη δουλειά για εσάς. Ο Snowden και ο Mitnick θα μπορούσαν να σας πω.

Δεν πρέπει να ξεχνάμε ότι ο Billy Boy συμφώνησε να δώσει στο Microsoft OS στο FBI για να κάνει τις δικές του τροποποιήσεις στο λειτουργικό σύστημα πριν διανεμηθεί, οπότε τι είναι όλη η ανησυχία για το Bit Locker? Ως αποτέλεσμα, η Intels έχει σίγουρα άλλους τρόπους για τον έλεγχο και τη λήψη δεδομένων από τον υπολογιστή σας. Στη συνέχεια, υπάρχει το εντελώς ξεχωριστό λειτουργικό σύστημα (ChIP) που τρέχει πάνω από το κύριο τσιπ λειτουργικού συστήματος σε υπολογιστές Intel που πιθανώς δίνει Intel και ποιος ξέρει ποιος άλλος, ολοκληρώνει την πρόσβαση στα δεδομένα σας.

Θα περιγράψουμε και θα παρουσιάσουμε αποτελέσματα για μια εντελώς νέα αδημοσίευτη επίθεση εναντίον ενός κινεζικού θεώρημα για το υπόλοιπο θεώρημα (CRT) της RSA που θα αποφέρει ιδιωτικά βασικά στοιχεία σε ένα ενιαίο ίχνος.

Αναρωτιέμαι τι εννοούν με αυτό. Είναι αυτή η εφαρμογή ακόμα εκεί έξω?

“Η παράγραφος στο πλαίσιο φαίνεται να μιλάει για την εξαγωγή του αποθηκευμένου TPM κλειδιού-υλικού Ενώ η συσκευή είναι ενεργοποιημένη.”

Ναι, αλλά πόσο μεγάλο πρόβλημα είναι αυτό?

Φαίνεται ότι το NSA μπορεί να παίξει bitlocker – τέλος της ιστορίας.

Το μεγάλο ερώτημα είναι:

Μπορεί το παιχνίδι NSA Microsoft’ενημερώσεις S – κατά βούληση. Η εικασία μου είναι πιθανώς. Εάν το Bit Locker είναι τυχερό παιχνίδι από ό, τι γίνεται με τις ενημερώσεις MS?

Το TCI δεν είναι ούτε καλό ούτε κακό. Ο καλύτερος τρόπος για να το σκεφτείτε είναι σαν ένα όπλο. Εγγενώς δεν υπάρχει καλό ή κακό σε ένα όπλο. Είναι όλα στο πώς χρησιμοποιείται. Το TCI έχει πολύ νόημα από την άποψη της ασφάλειας στο ανώτατο επίπεδο ή το βασικό σημείο υποδομής. Τα ζητήματα με το TCI είναι γύρω από την εφαρμογή. Τα τρέχοντα ελαττώματα με το TCI σχετίζονται με τα διάφορα κομμάτια κλειστού πηγή της πλειοψηφίας του λογισμικού που δημιουργούν TCI.

Για να έχετε κάποια πραγματική ασφάλεια, χρειάζεστε μερικά πράγματα…

Ανοίξτε το λογισμικό με τεκμηριωμένες διαδικασίες δημιουργίας και δημιουργία εργαλείων (έτσι ώστε να μπορείτε να επαληθεύσετε τι λειτουργεί και να επαληθεύστε ότι αυτό που έχει εγκατασταθεί είναι στην πραγματικότητα αυτό που θέλετε να τρέχετε).

Κρυπτογραφικά υπογεγραμμένη/hashed διανομή επαληθεύεται μέσω hardcoded (aka static on chip read μόνο firmware) (ως επαλήθευση της πηγής).

Γράψτε μια φορά τα δημόσια κλειδιά και/ή το υλικό που βασίζεται σε υλικό απενεργοποιεί όλα τα δικαιολογημένα υλικολογισμικά (έτσι ώστε να μπορείτε πραγματικά να ελέγξετε τι έχει εγκατασταθεί).

Το Non-Firmware που βασίζεται στο firmware Read για όλες τις συσκευές (και αυτό είναι πέρα από το κρίσιμο, αν πρέπει να βασίζεστε στο υλικολογισμικό για να διαβάσετε το υλικολογισμικό τότε μπορείτε’t Επαλήθευση ποτέ το υλικολογισμικό!·.

Και έπειτα σε αυτό το σημείο, η πραγματική υποδομή TCI σας επιτρέπει να βεβαιωθείτε ότι τίποτα δεν έχει αλλάξει σε σας. Που είναι όλα τα TCI πραγματικά πραγματικά κάνει.

Γιατί η NSA θα δαπανήσει περισσότερους πόρους σε κάτι που η Llea ήδη εκμεταλλεύεται στην άγρια φύση?

@ Slime μούχλα με μουστάρδα

“… Το πρώτο μέρος αυτής της ανάρτησης που πραγματικά έχει το αίμα μου. Όλοι γνωρίζουμε ότι αυτοί’Το Rem που μυρίζει για την επιχείρησή μας, αλλά το γεγονός ότι πληρώνω για αυτό δύο φορές είναι ένα είδος τραγικής κωμωδίας…”-Καλούπι λάσπη με μουστάρδα

Το έχετε σωστό.

Αλλά δεν είναι κωμωδία.

Είναι μια καλά χορογραφημένη ανατροπή των χρημάτων μας. Εκείνοι που δεν είναι καθαροί φορολογούμενοι’ όφελος. Εκείνοι που είναι καθαροί φορολογούμενοι δεν ωφελούνται!

Λέω ότι η NSA και όλα τα πλοκάμια θα πρέπει να έχουν 35% σε όλο το σκάφος μείωση εκεί τον προϋπολογισμό.

Αυτό φαίνεται να είναι ο μόνος τρόπος να τους σταματήσετε. Χτυπήστε τους εκεί που πονάει – στο πορτοφόλι.

‘Η Microsoft διορθώνει ξανά το σφάλμα Stuxnet’

-Krebs για ασφάλεια

Πόσοι περισσότεροι από αυτούς τους ρίζες ρίζα ρίζα αγοράσαμε από το NSA/IDF?

Ό, τι καταλήγουν να επαναπροσδιορίζουν την πρωτοβουλία αξιόπιστης πλατφόρμας ως,’είναι κακό.

Το’S Σκοπός είναι να κλειδώσει τον τελικό χρήστη από το υλικό δημιουργώντας ένα κλειδωμένο κουτί από οποιονδήποτε υπολογιστή γενικού σκοπού. Εκτός αν είστε το NSA, ή το FBI, ή….

Φυσικά κανένας στον κλάδο δεν είναι πρόθυμος να παραδεχτεί ότι λόγω των εμπλεκόμενων χρημάτων και εξουσιών, αλλά αυτό’είναι κακό.

Τι πιστεύει ο καθένας για την παρακολούθηση της πρότασης στο “πηγή” έγγραφο:

“Θα περιγράψουμε και θα παρουσιάσουμε αποτελέσματα για μια εντελώς νέα αδημοσίευτη επίθεση εναντίον ενός κινεζικού θεώρημα για το υπόλοιπο θεώρημα (CRT) της RSA που θα αποφέρει ιδιωτικά βασικά στοιχεία σε ένα ενιαίο ίχνος.”

Αυτό φαίνεται σαν ένα μεγάλο πρόβλημα. Αναρωτιέμαι ποιες είναι οι λέξεις “μονό ίχνος” σημαίνει και υπονοεί….

Διορθώθηκε τα Windows Update NSA • 11 Μαρτίου 2015 5:32 μ.μ

Το κοινό αγόρασε και έπεσε διπλά κάτω στο ιρανικό φυγόκεντρο NSA hack, πιστεύοντας λανθασμένα ότι ένα hacked USB χρησιμοποιήθηκε για να εισαγάγει τον ιό. Όταν στην πραγματικότητα, η ενημέρωση της Microsoft ήταν απαρχαιωμένη. Αδύνατο? Διαβάστε ξανά τις Bullitens Security όταν το ιρανικό hack έγινε δημόσιο. Παρατηρήστε μια πλήρη αναθεώρηση των πλήκτρων Wu, κλπ. Η MS δεν ήταν ευτυχισμένη με κανένα τρόπο. Έτσι ναι, μπορούν (ή τουλάχιστον να μπορούν κατά βούληση) να μιμηθούν την ενημέρωση των Windows.

Υπάρχουν τόσα πολλά που μπορούν να πάνε στραβά αν πρόκειται να κοιτάξετε το bitlocker ή ακόμα και το truecrypt ή οποιαδήποτε κρυπτογράφηση από μόνη της.

1.) Υποθέστε ότι εκτελείται σε επιτραπέζιους υπολογιστές COTS, φορητούς υπολογιστές, δισκία, τηλέφωνα, σταθμούς εργασίας και κανονικούς διακομιστές υπολογιστών και πράγματα. Δεν έχουν σχεδιαστεί για να είναι ασφαλείς .

Αυτό φέρνει όλη τη συζήτηση μεταξύ μου, Nick P, Wael, Clive Robinson και στο παρελθόν, Robertt για την ασφάλεια του ίδιου του συστήματος. Πριν πάτε στο λογισμικό ή το στρώμα OS, το υλικό πρέπει να είναι ασφαλές ! Αυτό περιλαμβάνει συζητήσεις για κάστρα, φυλακές και συμπαθεί.

2.) Η χρήση ενός τσιπ TPM ή η ασφαλής εκτέλεση όπως το ARM TrustZone (το οποίο ενσωματώνεται στους επεξεργαστές ARM). Το TPM ή τα τσιπ ασφαλείας μπορούν πραγματικά να τοποθετηθούν ως ξεχωριστό τσιπ ή όπως ενσωματώνεται στον επεξεργαστή. Ένα διαχωρισμένο τσιπ έχει το μειονέκτημα της ανταλλαγής πιο εύκολα και ένα “αναντιστοιχία” Μεταξύ της γνωστής κατάστασης του επεξεργαστή και της γνωστής κατάστασης του τσιπ TPM το καθιστά λιγότερο ασφαλές. Ένα ολοκληρωμένο τσιπ όπως το ARM Trustzone Chips δημιουργεί ένα στρώμα ασφαλείας στον επεξεργαστή, ώστε να μπορεί να χρησιμοποιηθεί για ασφαλείς σκοπούς και ανασφαλείς σκοπούς. Αυτή η ενσωμάτωση καθιστά τη γνωστή κατάσταση πιο συνεκτική και λιγότερο επιρρεπής σε πλαστογράφηση ή αναντιστοιχία κράτους.

Ανεξάρτητα από τα ασφαλή τσιπ που χρησιμοποιείτε, θεωρώ σε προηγούμενες αναρτήσεις που χωρίς μπαταρίες υποστηρίζονται από τσιπ ασφαλείας, είναι λιγότερο πιθανό να εξασφαλιστεί εκτός εάν χρησιμοποιήσετε ένα πυρίτιο φυσικά άκαμπτη λειτουργία (SPUF) στον επεξεργαστή ασφαλείας AEGIS.

Ο λόγος για τον οποίο τα τσιπ ασφαλείας που υποστηρίζονται από μπαταρίες είναι απαραίτητες είναι να αποτρέψουμε τις επιθέσεις εκτός σύνδεσης στο τσιπ που θα παρακάμψει τα κυκλώματα ασφαλείας. Φυσικά υπάρχουν online επιθέσεις όπως επαναλήψεις ρολογιών, επιθέσεις τάσης ισχύος, επιθέσεις σφάλματος και τέτοια, αλλά πρέπει να προχωρήσουν προσεκτικά σε ένα καλά προστατευμένο τσιπ ασφαλείας που υποστηρίζεται από μπαταρίες για να αποφευχθεί η ενεργοποίηση αντιδράσεων παραβίασης.

Το πιο ιδανικό τσιπ ασφαλείας μπαταρίας θα ήταν να φορτώσετε όλα τα πλήκτρα σε μεταβατικές καταστάσεις μνήμης, έτσι ώστε να αφαιρεθεί η μπαταρία/ισχύς να καταστήσει αποτελεσματικά όλα τα κλειδιά που καταστράφηκαν, αλλά αυτό δεν ισχύει για τους περισσότερους επεξεργαστές ασφαλείας (που περιλαμβάνει HSM, SmartCard, Tokens

… και τα λοιπά…). Σε ό, τι έχω παρατηρήσει, κατά τη διάρκεια της λειτουργίας, το κύριο κλειδί και τα κρίσιμα κλειδιά αποθηκεύονται σε ένα περιορισμένο σύνολο μνήμης flash στον επεξεργαστή ασφαλείας μέσα στην εγκλεισμό ασφαλείας που δεν είναι ιδανικό καθόλου. Ο λόγος για αυτό είναι όταν η ισχύς επανατοποθετείται, ο χρήστης μπορεί να παραλείψει τα βήματα επαναφόρτωσης των κλειδιών για να προσφέρει ευκολία, αλλά αυτό θα υποβαθμίσει την ασφάλεια με ένα τεράστιο περιθώριο.

3.) Έχω δείξει σε μία από τις προηγούμενες δημοσιεύσεις μου πώς να κάνω τη συσκευή σας στο σπίτι FIPS και έδειξε ότι το FIPS 140-2 Pub είναι πολύ άσκοπο από την άποψη της κρυπτογραφικής συσκευής και την προστασία των βασικών.

Αφήνω’S Pick στο FIPS 140-2 Επίπεδο 3. Έτσι, το FIPS 1402-2 Επίπεδο 3 απαιτεί να έχετε εμφανές παραβίαση και κάποια ανθεκτικότητα παραβία. Η βασική ανθεκτικότητα παραβίασης που οι περισσότεροι προμηθευτές θα πάνε είναι να χρησιμοποιούν ένα κύκλωμα πλέγματος ασφαλείας το οποίο είναι σφιχτά συσκευασμένα καλώδια χαλκού που έχουν ρυθμιστεί σε ένα κύκλωμα ανίχνευσης παραβίασης, έτσι ώστε να κόβει το κύκλωμα να αποκτήσει πρόσβαση στα περιεχόμενα ασφαλείας κάτω από αυτό θα ήταν θεωρητικά να ταξιδέψει την ηλεκτρονική παρανόηση και να προκαλέσει μηδενικοποίηση των πλήκτρων. Οι σταθμοί εργασίας δέσμης ιόντων θα μπορούσαν να χρησιμοποιηθούν για να εργαστούν στα καλώδια χαλκού για να κάνουν μια περικοπή ακριβείας και να επιτρέψουν να εισαχθούν ανιχνευτές (εάν το κύκλωμα σύρματος παραβίασης έχει σημαντικό χώρο και η δέσμη ιόντων μπορεί να ρυθμιστεί με ακρίβεια). Για να εκπληρώσετε την παραβίαση, απλά “δοχείο” το τσιπ ασφαλείας στην εποξική ρητίνη έτσι ξεχωρίζει. Οποιεσδήποτε γρατζουνιές στην εποξική ρητίνη “ΠΡΟΣΤΑΣΙΑ” Δείχνει παραβίαση. Μπορείτε εύκολα να μιμήσετε αυτές τις ρυθμίσεις για να φτιάξετε τα σπιτικά σας FIPS 140-2 Επίπεδο 3 μάρκες κάνοντας τα παραπάνω.

Δεν κάνει’Ωστόσο, δεν παρέχει πολύ μεγάλη προστασία παραβίασης.

Πρέπει να εξετάσετε τους ηλεκτρονικούς μη επεμβατικούς ανιχνευτές στις γραμμές ηλεκτρικής ενέργειας και τις γραμμές δεδομένων και τις γραμμές ρολογιού που ο εισβολέας θα έκανε μη φυσικούς ανιχνευτές με την παραβίαση αυτών των γραμμών.

Όλες αυτές οι λεπτομέρειες μπορούν να βρεθούν στο Ross Anderson’S και Markus G. Είδος’Έρευνα για την παραβίαση με τσιπ ασφαλείας.

4.) Κοιμάται με τους ομοσπονδιακούς στο κρεβάτι…. Γνωρίζουμε ότι κάνουν κάτι. Περιττό να εξηγήσω λεπτομερώς. Bitlocker ή όχι, αυτά τα τσιπ και το λογισμικό εκεί έξω είναι ως επί το πλείστον backdoored ούτως ή άλλως.

5.) Έννοιες προγραμματισμού ασφαλείας, αποδεδειγμένη υψηλή διαβεβαίωση…’Δεν νομίζω ότι πήραν αυτή την επέκταση της σκέψης κατά την ανάπτυξη αυτών των προϊόντων κρυπτογράφησης. Εάν θέλουν υψηλή διαβεβαίωση, θα πρέπει απλώς να φορτώσουν τους κρίσιμους κώδικες Bitlocker και τα κλειδιά όχι σε μια τρέχουσα ανασφαλής μηχανή, αλλά σε έναν σωστά κατασκευασμένο και σχεδιασμένο επεξεργαστή ασφαλείας ή ασφαλή ρύθμιση των ειδών. Ένας πραγματικά εξαιρετικά σίγουρος σχεδιασμός μπορεί να είναι πολύ ακριβός και πολύ ογκώδης και κουραστική για χρήση.

6.) Η ρύθμιση κλειστού πηγή είναι ένας από τους μεγάλους ενόχους και αυτό’S RARE για μια πραγματικά ανοιχτή ρύθμιση υλικού και λογισμικού. Εσύ’δεν ξέρω τι’S μέσα σε αυτό το SmartCard, το διακριτικό ασφαλείας, το TPM ή το HSM.

7.) Συνολικά, η φύση της κλειστής πηγής, η σχεδόν ad-hoc setup ασφαλείας και τόσο χαμηλή ή κανένας εξασφαλισμένη φύση καθιστά τόσο δύσκολο να ασφαλίσει πραγματικά, αλλά ο χειρότερος είναι οι άνθρωποι στην αλυσίδα λήψης αποφάσεων που αρνείται να αναγνωρίσουν και να αλλάξουν.

8.) Τέλος, η μόνη ασφάλεια είναι για εμάς να κάνουμε σχεδόν τη δική μας εγκατάσταση και OPSEC. Η βιομηχανία δεν ανταποκρίνεται και πάντα απατηλή για τις ανησυχίες της ασφάλειας και κάτω από τις πιέσεις των τυραννικών κυβερνήσεων, των εξουσιών που είναι και των οργανισμών.

9.) Η πρόληψη αυτών των τυραννικών παρτίδων από την επιβολή περιορισμών στην ελεύθερη ανάπτυξη, την ελεύθερη χρήση και τις θέσεις, την ελεύθερη διανομή και την ελεύθερη έρευνα των θεμάτων ασφαλείας πρέπει να διεξάγεται και σε πολιτική βάση και διαφορετικά εάν επιβάλλεται, θα ανακαλύψει την καταστροφή για την ιδιωτική ζωή και την ασφάλεια των μαζών στον ψηφιακό χώρο.

@Daniel: Περισσότεροι παρανοϊκοί άνθρωποι θα έλεγαν ότι το έκαναν μόνο έτσι ώστε να έχουν μια εύλογη εξήγηση για το πώς το πήραν. Ακόμα κι αν μπορούσαν να αποκρυπτογραφήσουν μια ρύθμιση κρυπτογράφησης πλήρους δίσκου,’Δεν θέλω να είναι γνωστό στο κοινό. Υποψιάζομαι ότι δεν κάνουν’να έχουμε αυτό το διάλειμμα, αλλά πρέπει να εξετάσετε ότι θα μπορούσαν.

@Wael: Μπορώ’να βρεις τι “αντίπαλος κατηγορίας ΙΙΙ” είναι. Θα μπορούσατε να με συνδέσετε με έναν ορισμό?

Κάστρα? Φυλακές? TPMS? Ζώνη εμπιστοσύνης? Εσείς, Clive Robinson και Nick P σε μία ανάρτηση? Είσαι τρελός? εγώ μπορώ’να φέρει τον ενθουσιασμό! Μου έδωσες σχεδόν καρδιακή προσβολή! Καλό πράγμα που ξεχάσατε @figureitout και μερικά φλιτζάνια τσαγιού, αλλιώς θα ήμουν goner μέχρι τώρα!

@Nick P, @Clive Robinson,

@Nick P: Μισείς το C-V-P “η λεγόμενη αναλογία, την οποία’δεν είναι” Επειδή το μοντέλο σας δεν είναι κάστρο, αλλά συνδυασμός. Είστε καλοί να συνεχίσετε τη συζήτηση? Αφήνω’να μιλήσω για τα όρια εμπιστοσύνης και τι συμβαίνει όταν διασχίζονται στο δικό σας “όχι-τόσο-pure-κάστρο” μοντέλο.

Έχοντας συνεργαστεί με/στην ομάδα που τελικά έκανε την πλειοψηφία του έργου για την TCI/Secure Boot, ο χαρακτηρισμός σας είναι εντελώς λανθασμένος.

Ο σκοπός του δεν ήταν ποτέ να κλειδώσει τον τελικό χρήστη από το υλικό. Σκοπός του ήταν να κλειδώσει κάτω το λογισμικό έτσι ώστε να εκτελείτε μια γνωστή διαμόρφωση. Είναι μια βασική απαίτηση για οποιοδήποτε ασφαλές περιβάλλον να γνωρίζει τι πραγματικά τρέχετε.

Ναι, αυτό μπορεί να χρησιμοποιηθεί για το κακό, αλλά μπορεί επίσης να χρησιμοποιηθεί για πάντα. Είναι μια προδιαγραφή, δεν έχει πρόθεση.

Εδώ είναι μια αναφορά στο blog και μια σχετική εξωτερική.

εγώ μπορώ’να βρείτε τον ακριβή σύνδεσμο αυτή τη στιγμή, αλλά η ταξινόμηση πήγε κάτι τέτοιο:

Κατηγορία Ι: Script Kiddies, ερασιτέχνες με εμπειρογνωμοσύνη σε μερικούς σχετικούς τομείς, ίσως σε θέση να εκμεταλλευτούν κάποιες αδυναμίες μόλις δημοσιευθούν.

Κατηγορία II: Εμπιστευματοδόχοι που δεν μπορούν μόνο να εκμεταλλευτούν τις αδυναμίες, αλλά και να προκαλέσουν κάποιες αδυναμίες. Έχουν πρόσβαση σε ακριβό εξειδικευμένο εξοπλισμό και πρόσβαση στις απαιτούμενες γνώσεις τομέα και συνήθως εργάζονται σε ομάδες. Παραδείγματα: Μερικά μαύρα καπέλα

Κατηγορία III: Μεγάλες κυβερνήσεις ή μεγάλους ερευνητικούς οργανισμούς με εργαστηριακά περιβάλλοντα με σχεδόν απεριόριστα κεφάλαια και ειδικούς εξειδικευμένου τομέα. Μπορεί επίσης να χρησιμοποιήσει ομάδες επιτιθέμενων επιτιθέμενων κατηγορίας ΙΙ. Ο νόμος είναι επίσης στο πλευρό τους. Μπορούν να λάβουν τις πληροφορίες που χρειάζονται με οποιοδήποτε δυνατό τρόπο.

Νομίζω ότι αυτή ήταν μια ταξινόμηση IBM. Πολύ υπνηλία για να το βρω, και νομίζω ότι μπορεί να έχω τραβήξει την περιγραφή α λίγο.

Δύο πράγματα:

1) Το έκανα λίγο

2) Τρία επίπεδα μπορεί να ήταν εντάξει στο παρελθόν, αλλά δεν ήταν πλέον επαρκή

Εγώ’θα το ενημερώσω όταν είμαι πιο συνεπής. “Με οποιοδήποτε δυνατό τρόπο” θα έπρεπε να είναι “Με κάθε μέσο”.

Ναι, αυτό μπορεί να χρησιμοποιηθεί για το κακό, αλλά μπορεί επίσης να χρησιμοποιηθεί για πάντα. Είναι μια προδιαγραφή, δεν έχει πρόθεση

Τα φαινόμενα του Alfred Nobel, για να το πω!

@Wael

Έχετε πληροφορίες σχετικά με τις κανονικές εγκλεισμούς ασφαλείας όπως παγίδες και αισθητήρες παραβίασης σε τσιπ TPM ?

Έχετε πληροφορίες σχετικά με τις κανονικές εγκλεισμούς ασφαλείας όπως παγίδες και αισθητήρες παραβίασης σε τσιπ TPM ?

Ασκώ’δεν ξέρω αν υπάρχει “κανόνας”. Μερικοί έχουν πάνω από 50 μέτρα προστασίας, όπως έγχυση θορύβου, ενεργή θωράκιση, θερμοκρασία και τάση από ελέγχους και προστασία ονομαστικών ορίων, αισθητήρες που επαναφέρουν το TPM εάν ανιχνευθεί χημική χάραξη κλπ ..’να κάνουμε όλες τις μεθόδους που είναι γνωστές στο κοινό, αλλά μπορείτε ακόμα να αναζητήσετε! Μπορείτε να το συγκρίνετε με την προστασία της έξυπνης κάρτας…

Απλώς αναρωτιόμουν: Τι γίνεται με μια κρυπτογραφημένη μονάδα Bitlocker? Θα μπορούσε αυτή η μέθοδος στοχευμένης επίθεσης να εκμεταλλευτεί παρόμοια ευπάθεια σε μια μονάδα flash που έχει κλαπεί (ή βρίσκεται στο πεζοδρόμιο)?

“Αλλά ποιος ξέρει? Γνωρίζουμε ότι το FBI πιέζει τη Microsoft να προσθέσει ένα backdoor στο Bitlocker το 2005. Πιστεύω ότι ήταν ανεπιτυχής.”

Υποθέτω ότι μετά από 10 χρόνια θα μπορούσαν να βρουν κάποιο τρόπο…

Η Microsoft ωθεί το Bitlocker… δεδομένης της ιστορίας του παρελθόντος, εγώ’είναι λογικά σίγουρος ότι υπάρχει κάποιο είδος κυβερνήτη’t backdoor σε αυτό.

Νόμιζα ότι ήθελες ένα πλαίσιο για όλα lol. Τέλος πάντων, μπορούμε, αλλά στο εγγύς μέλλον. Η δουλεία μου’S αποστραγγίστηκε το μυαλό και η ενέργεια μου αρκετά για τις τελευταίες ημέρες.

Δανιήλ: “Η μοναδική μεγαλύτερη πτυχή του συνόλου του Dread Pirate Roberts/Silk Road Staties ήταν οι συγκεντρωμένες προσπάθειες που πήρε το FBI για να βεβαιωθεί ότι κατέλαβαν το φορητό υπολογιστή του ενώ ήταν ακόμα τρέχει. Μειώνει ότι εάν το FBI είχε έναν εύκολο τρόπο να αποκρυπτογραφήσει τους σκληρούς δίσκους, δεν θα είχαν σιγουρευτεί ότι κατέλαβαν το φορητό υπολογιστή πριν τον καταλάβουν”

Το συμπέρασμά σας είναι λανθασμένο. Εάν μπορούν να σπάσουν το Disk Crypto offline, δεν θα μπορούσαν’δεν θέλω να αποκαλύψω αυτή την ικανότητα στα έγγραφα του δημόσιου δικαστηρίου. Κατάσχεση του υπολογιστή ενώ’Το τρέξιμο είναι ένας καλός τρόπος για να κάνετε τα αποδεικτικά στοιχεία από το δίσκο παραδεκτό στο δικαστήριο χωρίς να χρειάζεται να κάνετε παράλληλη κατασκευή.

Νόμιζα ότι ήθελες ένα πλαίσιο για όλα lol.

Όλοι έχουμε τις αδυναμίες μας… Don’δεν δουλεύει πολύ σκληρά!

Εδώ είναι ένας καλύτερος σύνδεσμος

Νομίζω ότι αυτό πρέπει να είναι πιο κοκκώδες:

Κατηγορία 0: Σενάριο

- Διαθέτει βασικές δεξιότητες

- Μπορεί να βρει και να εκτελέσει σενάρια

- Μπορεί να τροποποιήσει σενάρια για διαφορετικό σκοπό

Κατηγορία Ι:Έξυπνος ξένος

- Μπορεί να βρει αδυναμίες

- Εμπειρογνώμονας σε ένα απαραίτητο θέμα

- Μπορούν να αναπτύξουν σενάρια που χρησιμοποιούν τα μέλη της ομάδας κατηγορίας 0

- Έχει πρόσβαση σε ορισμένα βασικά εργαλεία. Μεταγλωττιστές, sw debuggers, sniffers, κλπ ..

Κατηγορία II: Εμπιστευτικός

- Ένας εμπειρογνώμονας αντικειμένων σε περισσότερους από έναν απαιτούμενους τομείς. Κρυπτογραφία, λειτουργικά συστήματα, υλικό, κλπ ..

- Έχει πρόσβαση σε εξελιγμένο εξοπλισμό. Λογικοί αναλυτές, αναλυτές φάσματος, εξοπλισμός δοκιμών, εντοπιστές υλικού,…

- Έχει πρόσβαση σε εσωτερικές γνώσεις που’δεν είναι διαθέσιμο σε έναν ξένο

- Έχει πρόσβαση σε ειδικούς σε θέματα σε απαιτούμενες περιοχές

- Μπορεί να προκαλέσει αδυναμίες. Ενέσεις σφάλματος, από τις ονομαστικές λειτουργίες προδιαγραφών

- Μπορεί να λειτουργήσει ως μέρος μιας ομάδας

Κατηγορία III: Χρηματοδοτούμενος οργανισμός

- Έχει πρόσβαση στα πιο εξελιγμένα εργαλεία

- Έχει πρόσβαση σε ομάδες εμπειρογνωμόνων αντικειμένων σε όλους τους απαιτούμενους τομείς

- Ικανός να κατανείμει τα απαραίτητα κεφάλαια και πόρους για την ολοκλήρωση μιας εργασίας

- Μπορεί να προσλάβει ή να εξαναγκάσει τους επιτιθέμενους κατηγορίας ΙΙ

- Αν αυτο’είναι ένας κρατικός ηθοποιός, τότε η τεχνολογία δεν είναι το μόνο όπλο στην κατοχή τους

Η προέλευση του ορισμού της κατηγορίας Ι, της κατηγορίας ΙΙ και της κατηγορίας ΙΙΙ επιτιθέμενων ήταν η ανάλυση ασφαλείας της ασπίδας υψηλής απόδοσης (HSM σήμερα’parlance). Το HPS αναπτύχθηκε ως μέρος της IBM’S Κοινή κρυπτογραφική αρχιτεκτονική για τον χρηματοπιστωτικό κλάδο στα τέλη της δεκαετίας του 1980 για την εξασφάλιση συστημάτων ATM. Το HPS ήταν το ασφαλές περιβάλλον για όλες τις υπηρεσίες κρυπτογράφησης. Για παραδείγματα HPS σκεφτείτε τον προσαρμογέα κρυπτογράφησης IBM 4755, τον IBM 4758 Crypto Coprocessor και τους φίλους του.

Μία από τις βασικές αποφάσεις σχεδιασμού ήταν ποιες κατηγορίες επιτιθέμενου πρέπει να είναι ασφαλές το σύστημα?

Την εποχή εκείνη (1989) οι ορισμοί ήταν:

“Κατηγορία I (έξυπνοι ξένοι) – είναι συχνά πολύ έξυπνοι, αλλά μπορεί να έχουν ανεπαρκή γνώση του συστήματος. Μπορεί να έχουν πρόσβαση σε μόνο μετρίως εξελιγμένο εξοπλισμό. Συχνά προσπαθούν να επωφεληθούν από μια υπάρχουσα αδυναμία στο σύστημα, αντί να προσπαθήσουν να δημιουργήσουν ένα.

Κατηγορία ΙΙ (Εμπιστευματοδόχοι) – Έχουν σημαντική εξειδικευμένη τεχνική εκπαίδευση και εμπειρία. Έχουν διαφορετικούς βαθμούς κατανόησης των τμημάτων του συστήματος, αλλά πιθανή πρόσβαση στο μεγαλύτερο μέρος του. Έχουν συχνά πρόσβαση σε εξαιρετικά εξελιγμένα εργαλεία και όργανα για ανάλυση.

Κατηγορία ΙΙΙ (Χρηματοδοτούμενες Οργανισμοί) – Είναι σε θέση να συγκεντρώνουν ομάδες ειδικών με σχετικές και συμπληρωματικές δεξιότητες που υποστηρίζονται από μεγάλους πόρους χρηματοδότησης. Είναι ικανά για σε βάθος ανάλυση του συστήματος, σχεδιάζοντας εξελιγμένες επιθέσεις και χρησιμοποιώντας τα πιο εξελιγμένα εργαλεία. Μπορούν να χρησιμοποιήσουν τους αντιπάλους της κατηγορίας ΙΙ ως μέρος της ομάδας επίθεσης.”

Κατηγορία 0 (Script Kiddies) Didn’Την εποχή εκείνη (αν και το 1987 Christma Exec είχε αρχίσει να δείχνει τι ήταν δυνατόν πριν από μερικά χρόνια).

Εξίσου ενδιαφέρον για το Bruce’Οι αναγνώστες S, υπάρχει ένα τμήμα σχετικά με μια μεθοδολογία σχεδιασμού 5 φάσεων για εξαιρετικά ασφαλή συστήματα.

i) Κατανοήστε το περιβάλλον όπου θα χρησιμοποιηθεί το σύστημα και λεπτομερώς τι πρέπει να προστατευθεί

ii) Εξετάστε γνωστές μεθόδους και επιθέσεις προστασίας, καθορίστε σενάρια επίθεσης, προσδιορίστε τι πρέπει να προτεταχθεί, να προσδιορίσετε πιθανά αδύναμα σημεία

iii) Προσωρινός σχεδιασμός, πρωτότυπο, χαρακτηρίζει την αποτελεσματικότητα

iv) Ανάπτυξη αξιόπιστου κατασκευαστικού υλικού από φυσικά πρωτότυπα

v) Αξιολόγηση συμπεριλαμβανομένου του χαρακτηρισμού, της ανάλυσης και των δοκιμών επίθεσης

Και ένα τμήμα σχετικά με τις μεθόδους επίθεσης:

- επιθέσεις μικροκυκλοφορίας “με στόχο τα εξαρτήματα υλικού όπου αποθηκεύονται ευαίσθητα δεδομένα”

- παραποίηση και προσομοίωση υλικού

- παραβίαση

Το’s deja vu ξανά!

Υπάρχει ένα δημοσιευμένο έγγραφο εάν έχετε πρόσβαση σε πανεπιστημιακή βιβλιοθήκη ή IEEE XPlore.

Αβραάμ Δ.σολ., Dolan g.Μ., Διπλάσιος g.Π., και Stevens J.V. (1991) Σύστημα ασφαλείας συναλλαγών. IBM Systems Journal, 30 (2): 206-228.

Ευχαριστώ! Οτι’είναι η αναφορά που έψαχνα! Ήταν καλό τότε, αλλά τα πράγματα άλλαξαν λίγο από τότε.

@Wael, @z.Lozinsk: Ευχαριστώ για τις πληροφορίες. Έχουν νόημα, το έκανα’Δεν ξέρω ότι είχαν ταξινομηθεί όμως.

Ενάντια στους αντιπάλους της κατηγορίας ΙΙΙ, η στρατηγική μου είναι να τα παρατήσω. Θα κερδίσουν και η ζωή είναι πολύ μικρή.

Σοφη επιλογη! Μπορείς’να φέρει ένα μικρό μαχαίρι σε ένα όπλο (και πυροβολικό) αγώνα και αναμένεται να κερδίσει.

Ο επίσημος λόγος για την αφαίρεση του ελέφαντα είναι ότι το υλικό δεν’t Υποστηρίξτε το. Χρησιμοποιώντας (IIRC) ευθεία AES-128, το Bitlocker μπορεί να αναβάλει το υλικό κρυπτογράφησης σε διάφορους κρυπτογραφημένους σκληρούς δίσκους. Τα Windows θα μπορούσαν ήδη να χρησιμοποιήσουν ευθεία AES-128 σε ορισμένα σενάρια, νομίζω, όπως εάν χρησιμοποιήθηκε η λειτουργία FIPS Compray.

Ενώ πιστεύω ότι αυτό θα δικαιολογούσε αναμφισβήτητα μια αλλαγή αθέτησης, δεν το κάνει’να δικαιολογήσει πραγματικά την απομάκρυνση της επιλογής. Ειδικά καθώς τα Windows εξακολουθούν να κατανοούν τον ελέφαντα, αφού μπορεί ακόμα να διαβάσει και να γράψει δίσκους ελέφαντα. Το’απλά δεν είναι πλέον ικανό να το χρησιμοποιήσει σε ένα πρόσφατα κρυπτογραφημένο τόμο.

Το άρθρο μιλά κυρίως για επίθεση στο TPM. Τι γίνεται με τους υπολογιστές χωρίς ένα, που χρησιμοποιούν έναν πολύπλοκο κωδικό πρόσβασης που απαιτείται κατά την εκκίνηση για να εξασφαλίσει τα κρυπτογραφημένα αρχεία?

Συμφωνώ – αυτό είναι ένα εξαιρετικό σημείο. Και τι γίνεται με τις κρυπτογραφημένες δίσκους bitlocker? Πώς μπορούν αυτές οι μέθοδοι να αποκτήσουν κλειδιά κρυπτογράφησης για τέτοιες συσκευές?

Η έννοια του “αναβάλλοντας το υλικό κρυπτογράφησης σε σκληρούς δίσκους” πετρελαιοφόρα’δεν έχει νόημα: όλοι χρησιμοποιούν τη λειτουργία XTS, όχι CBC.

Συγγνώμη, αλλά απλά δεν μπορώ να λάβω σοβαρά υπόψη τις απόψεις των ανθρώπων που χρησιμοποιούν τους όρους m $ και crapple!

Η Microsoft του έχτισε πίσω πόρτες για το NSA για κάθε προϊόν που κάνουν.Οι Γάλλοι άλλαξαν από παράθυρα σε Linux επειδή “Είμαστε κουρασμένοι από την αμερικανική κυβέρνηση γνωρίζοντας τα μυστικά μας πριν το κάνουμε!”Πάρτε μια λαβή είμαστε κλειδωμένοι πιο σφιχτά από ό, τι ο Χίτλερ θα μπορούσε ποτέ να ονειρευτεί.Διαβάστε τον νόμο περί τηλεπικοινωνιών του 1996.

Προφανώς το κλειδί ανάκτησης BitLocker μεταφορτώνεται αυτόματα σε διακομιστές Microsoft. [1]

Τι γίνεται με το προϊόν Microsoft USB Cofee? Πόσο backdoor μπορείτε να πάρετε?

Παρακολουθήστε https: // www.YouTube.com/watch?V = L6HIP_EX72C

Ακούστε προσεκτικά από το Timestamp 09:50

Ρωτήστε τον εαυτό σας

“Είμαι το πρώτο άτομο που ήρθε με αυτό το algorythm κρυπτογράφησης?”

“Θα μπορούσε οποιοσδήποτε άλλος να έχει καταλήξει σε αυτήν την κρυπτογράφηση πριν το έκανα?”

“Θα μπορούσαν να το κρατήσουν μυστικό”

“Θα μπορούσαν τώρα να το κρατήσουν μυστικό για να αποτρέψουμε ότι θα γνωρίζουμε ότι αυτή η κρυπτογράφηση είναι ήδη ραγισμένη?”

κύριος’Δεν με μισώ γιατί σε γελάω. κύριος’To Evil.

Ξεχάστε την κ. Bitlocker ΚΑΝΕΙ να έχετε ένα backdoor που επιτρέπει τον Gov’T και LE για να παρακάμψετε την ασφάλεια και να αποκρυπτογραφήσετε τα αρχεία σας. Ασκώ’να θυμηθώ τις λεπτομέρειες, αλλά έχω δει την παρουσίαση PPT MS που δημιουργήθηκε για GOV’Οι οργανώσεις T και LE που περιγράφουν βήμα προς βήμα τον τρόπο πρόσβασης σε δεδομένα προστατευμένα BitLocker (αυτό ήταν για συστήματα 98/XP, μπορούν’να πούμε αν το backdoor εξακολουθεί να υπάρχει στις 7/8/10). Εάν η ασφάλεια είναι τόσο σημαντική για εσάς, απορρίψτε το MS και χρησιμοποιήστε ένα κρυπτογραφημένο σύστημα Linux με την κεφαλίδα Luks αποθηκευμένη σε μια ξεχωριστή συσκευή σαν κάρτα microSD ή κάτι εύκολο να χάσετε, να κρύψετε ή να καταστρέψετε. Χωρίς την κεφαλίδα Luks, θα χρειαζόταν πιθανώς το NSA πολλές δεκάδες ή ακόμα και εκατοντάδες χρόνια για αυτό’S Cryptanalysis για να φτιάξετε οποιαδήποτε κεφάλια ή ουρές των κρυπτογραφημένων δεδομένων σας.

Χρησιμοποιήστε ένα κρυπτογραφημένο σύστημα Luks με την κεφαλίδα Luks που αποθηκεύεται σε μια ξεχωριστή συσκευή σαν κάρτα microSD ή κάτι εύκολο να χάσετε, να κρύψετε ή να καταστρέψετε.

Απλά’t Χρησιμοποιήστε το Ubuntu, εκτός αν εσείς’πραγματικά πραγματικά σιγουρευτείτε’Το ve το υποστήριξε…

Για να αναφέρετε τις συχνές ερωτήσεις,

Συγκεκριμένα, ο εγκαταστάτης του Ubuntu φαίνεται να είναι αρκετά πρόθυμος να σκοτώσει τα δοχεία Luks με διάφορους τρόπους. Οι υπεύθυνοι στο Ubuntu φαίνεται να μην νοιάζονται πάρα πολύ (είναι πολύ εύκολο να αναγνωρίσετε ένα δοχείο Luks), οπότε αντιμετωπίστε τη διαδικασία εγκατάστασης του Ubuntu ως σοβαρού κινδύνου για οποιοδήποτε δοχείο Luks μπορεί να έχετε.

Το’Δεν είναι απλώς εγκατάσταση πρέπει να προσέξετε αλλά μερικές φορές αναβαθμίζοντας επίσης…

Αλλά τότε το Ubuntu έχει κάνει ένα “Et” και τηλεφώνησε στο σπίτι με “Τηλεμετρία” κ.λπ. τόσο καλύτερο για να το φτιάξετε και αυτό’παράγωγα.

“Περιγράφοντας βήμα προς βήμα τον τρόπο πρόσβασης σε δεδομένα προστατευμένα bitlocker (αυτό ήταν για συστήματα 98/XP, μπορεί’να πούμε αν το backdoor εξακολουθεί να υπάρχει στις 7/8/10).”

98/XP δεν έχει και ποτέ δεν είχε bitlocker. Ο Bitlocker ξεκίνησε από το Vista και μετά.

Η διαφάνεια είναι το κλειδί στις επιχειρηματικές και ανθρώπινες συναλλαγές, πήρα το [email protected] ηλεκτρονικό ταχυδρομείο, εδώ νομίζοντας ότι ήταν ένας από αυτούς τους fakers, αλλά προς έκπληξή μου αποδείχθηκε ότι είναι ο πραγματικός που έχω γνωρίσει ποτέ, τον προσέλαβα για δύο διαφορετικές δουλειές και έκανε και τα δύο τέλεια. Εάν εξακολουθείτε να έρχεται σε επαφή με ανήθικες και ψεύτικες χάκερ, τότε θα είστε κλόουν μετά από να με δώσει αυτό το σχόλιο για έναν πραγματικό χάκερ..Αντιο σας……

Μαντέψτε’ll χρησιμοποιήστε το Veracrypt αντ ‘αυτού και αντιμετωπίστε την περιστασιακή αδυναμία εκκίνησης λόγω της αλλαγής των δεδομένων config εκκίνησης στη Microsoft’shim κατά τη διάρκεια ενημερώσεων.

Δεν είμαι σίγουρος ποιο είναι πιο ξεκαρδιστικό: το δικό σας “1337 H4X0R” προσωπικότητα’s moniker ή ότι χρησιμοποιεί το Gmail.

Γιατί να μην αποφύγετε την πυρκαγιά M $? (ρητορική ερώτηση)

(Δεν είμαι σίγουρος αν υπάρχει’είναι κάποιο σύστημα ειδοποιήσεων εδώ τόσο αμφίβολο’Θα το διαβάσω ποτέ, αλλά…)

Εγώ προσωπικά τα Windows 10 (LTSC) και το Linux (Manjaro) σε ξεχωριστά SSDs. Κρατάω τα Windows 10 καθαρά για παιχνίδια και άλλα προγράμματα αποκλειστικά παράθυρα που θα ήταν ένας πόνος που θα χρησιμοποιηθεί στο Linux μέσω κρασιού ή VM. Εγώ’να συνδεθεί αργά στον σκληρό δίσκο Linux μου περισσότερο ως καθημερινός οδηγός, αλλά εξακολουθώ να βρίσκω τον εαυτό μου στα Windows πολύ λόγω του παιχνιδιού.

Προτιμώ την κρυπτογράφηση με το Veracrypt, αλλά για τη χρήση μου (και το μοντέλο απειλής), το Bitlocker θα πρέπει να αρκεί για τις ανάγκες κρυπτογράφησης μου αυτή τη στιγμή μέχρι να βρεθεί πιο βιώσιμη λύση στο μέλλον (εκτός και εσείς ή οποιοσδήποτε άλλος έχετε προτάσεις, τις οποίες δεν don’t μυαλό να επεξεργάζεται εδώ… αλλά εγώ’Αμφιβάλλω για το σύστημα ειδοποίησης εδώ).

Αφήστε ένα σχόλιο Ακύρωση απάντησης

Πλευρική φωτογραφία του Bruce Schneier από τον Joe Macinnis.

Για τον Bruce Schneier

Είμαι τεχνολόγος δημόσιου ενδιαφέροντος, που εργάζομαι στη διασταύρωση της ασφάλειας, της τεχνολογίας και των ανθρώπων. Έχω γράψει για θέματα ασφαλείας στο blog μου από το 2004, και στο μηνιαίο ενημερωτικό δελτίο μου από το 1998. Είμαι συνάδελφος και λέκτορας στο Kennedy School του Χάρβαρντ, μέλος του διοικητικού συμβουλίου της EFF και ο Αρχηγός Αρχηγής Ασφαλείας στο In Crowd, Inc. Αυτός ο προσωπικός ιστότοπος εκφράζει τις απόψεις καμία από αυτές τις οργανώσεις.

Σχετικές καταχωρήσεις

- Το Ηνωμένο Βασίλειο απειλεί την κρυπτογράφηση από άκρο σε άκρο

- Hacks στο PWN2OWN Vancouver 2023

- Επίθεση πλευρικής καναλιού εναντίον κρυστάλλων-kyber

- Η Μαρία βασίλισσα των Σκωτσέζικων επιστολών αποκρυπτογραφήθηκε

- Ανάλυση ασφαλείας του threema

- Το FBI αναγνώρισε έναν χρήστη TOR

Προτεινόμενα δοκίμια

- Η τιμή της κρυπτογράφησης

- Τα δεδομένα είναι ένα τοξικό περιουσιακό στοιχείο, οπότε γιατί να μην το πετάξετε?

- Πώς η NSA απειλεί την εθνική ασφάλεια

- Οι τρομοκράτες μπορούν να χρησιμοποιήσουν το Google Earth, αλλά ο φόβος δεν είναι λόγος να το απαγορεύσουμε

- Σε επαίνους του θεάτρου ασφαλείας

- Αρνείται να τρομοκρατείται

- Η αιώνια αξία της ιδιωτικής ζωής

- Οι τρομοκράτες δεν κάνουν κινηματογραφικά οικόπεδα

Είναι Bitlocker αξιόπιστο?

Η ερώτησή μου δεν είναι για το αν η κρυπτογράφηση σχετικά με τα έργα Bitlocker, αλλά αν υπήρξαν έλεγχοι ασφαλείας σχετικά με πιθανούς backdoors microsoft μπορεί να έχει εγκαταστήσει. Δεν έχω πολλή εμπιστοσύνη ότι η Microsoft δεν θα εγκαταστήσει σκόπιμα backdoors στο λογισμικό τους όπως αυτό. Ξέρω ότι είδα κάποιες αναφορές ότι η κυβέρνηση ζήτησε από τη Microsoft να προσθέσει backdoors, αλλά δεν είμαι σίγουρος αν κάτι τέτοιο προχώρησε.

65.1K 24 24 χρυσά κονκάρδες 181 181 ασημένια κονκάρδες 218 218 χάλκινα κονκάρδες

ρώτησε 7 Ιουνίου 2016 στις 22:55

51 1 1 ασημένιο σήμα 2 2 χάλκινα σήματα

Το Bitlocker είναι κλειστή πηγή, οπότε η ερώτηση backdoor είναι αναπάντητη εκτός από τη Microsoft. Τελικά, η απόφαση να τους εμπιστευτείτε εξαρτάται από εσάς.

8 Ιουνίου 2016 στις 0:12

Αγοράστε αν διαβάσετε μέσω της ακαταστασίας, δεν είναι πραγματικά μια ερώτηση εάν υπάρχουν backdoors, αλλά αν ο Bitlocker είχε ελεγχθεί ανεξάρτητα.

8 Ιουνίου 2016 στις 0:25

Είναι εμπιστευμένη από την CESG (κυβέρνηση του Ηνωμένου Βασιλείου) όταν διαμορφώνεται με συγκεκριμένο τρόπο. Ωστόσο, αυτό θα μπορούσε να υποστηρίξει με κάθε τρόπο – ως κυβερνητική υπηρεσία, ενδέχεται να έχει ενδιαφέρον να αποκτήσει πρόσβαση σε κλειδωμένα δεδομένα ή να εμποδίσει τους άλλους να έχουν πρόσβαση στα δεδομένα τους. Ακόμη και ένας έλεγχος δεν θα το λύσει αυτό – εάν υπάρχει ένα backdoor κρυπτογράφησης, ο μόνος τρόπος για να διαπιστώσετε ότι μπορεί να είναι μέσω της γνώσης του κλειδιού. Χωρίς να είναι σε θέση να επαληθεύσει ολόκληρη την αλυσίδα από κώδικα σε ανάπτυξη, συμπεριλαμβανομένων των μηχανών και των μεταγλωττιστών που χρησιμοποιούνται, δεν είναι δυνατόν να πούμε.

8 Ιουνίου 2016 στις 9:34

3 Απαντήσεις 3

Κάθε φορά που εγκαθιστάτε λογισμικό από έναν πωλητή ή ένα έργο, τοποθετείτε εμπιστοσύνη σε αυτόν τον πωλητή ή το έργο να μην έχετε τοποθετήσει κακόβουλο κώδικα εκεί και επίσης να έχετε κάνει μια λογική δουλειά για την εξασφάλιση του.

Μερικοί άνθρωποι μπορεί να προτείνουν ότι η ανοιχτή πηγή είναι η απάντηση σε αυτό, αλλά χωρίς επαναλαμβανόμενες κατασκευές και πλήρη έλεγχο πηγαίου κώδικα που γίνεται από κάποιον που εμπιστεύεστε, υπάρχει λιγότερο όφελος σε αυτό από ό, τι μπορείτε να σκεφτείτε τους απλούς χρήστες.

Όπως τα περισσότερα πράγματα στην ασφάλεια αυτό έρχεται κάτω στο μοντέλο απειλής σας. Εάν δεν εμπιστεύεστε τη Microsoft, τότε σίγουρα δεν χρησιμοποιείτε το λογισμικό τους. Το Bitlocker ειλικρινά είναι το λιγότερο από τις ανησυχίες σας. Εάν η MS θέλει να σας θέσει σε κίνδυνο, μπορούν απλώς να ενημερώσουν την ενημέρωση ασφαλείας (εγκαθιστάτε ενημερώσεις ασφαλείας, σωστά. ·.. Φυσικά αυτό είναι αληθές, ανεξάρτητα από το λειτουργικό σύστημα και το λογισμικό εφαρμογής που χρησιμοποιείτε. OSX, η Apple μπορεί να σας θέσει σε κίνδυνο, Debian Linux, το έργο Debian μπορεί να σας θέσει σε κίνδυνο.

Ρεαλιστικά μια καλύτερη ερώτηση είναι “είναι πιθανό ότι θέλουν”?

Απαντήθηκε στις 12 Ιουνίου 2016 στις 18:52

Rory McCune Rory McCune

61.7K 14 14 χρυσά κονκάρδες 140 140 ασημένια κονκάρδες 221 221 χάλκινα κονκάρδες

Δεν ανησυχώ καθόλου για την εγκατάσταση Trojans στους υπολογιστές των πελατών τους, παρόλο που τεχνικά θα ήταν ασήμαντο. Εάν μια τέτοια περίπτωση θα γίνει δημόσια, θα ήταν ένα τεράστιο πλήγμα για την επιχείρηση της Microsoft, καθώς οι άνθρωποι θα μεταβαίνουν σε άλλα λειτουργικά συστήματα. Η δημιουργία ενός backdoor ή μιας αδυναμίας στο Bitlocker για την επιβολή του νόμου για τη χρήση είναι μια πολύ πιο αξιόπιστη απειλή κατά τη γνώμη μου.

5 Μαΐου 2017 στις 12:07

Εάν δεν εμπιστεύεστε τη Microsoft, μην χρησιμοποιείτε Windows. Η χρήση του BitLocker δεν σας κάνει πιο ευάλωτους σε backdoors που μπορεί να έχει εισαγάγει η Microsoft. Το κρυπτογραφικό λογισμικό δεν είναι στην πραγματικότητα το καλύτερο μέρος για να βάλετε ένα backdoor: έχει μια αρκετά στενή δουλειά, θα ήταν αδύνατο να αποκρύψετε αξιόπιστα αυτό που κάνει από κάποιον που τρέχει ένα πρόγραμμα εντοπισμού σφαλμάτων και θα ήταν μάλλον δυσκίνητο να εξαγάγετε τις πληροφορίες που αποθηκεύει. Σίγουρα, το BitLocker μπορεί να χρησιμοποιήσει ασθενέστερη κρυπτογράφηση από ό, τι ισχυρίζεται, αλλά κάποιος που ήθελε τα δεδομένα σας θα πρέπει ακόμα να έχει πρόσβαση στο μηχάνημά σας για να πάρει τουλάχιστον το κρυπτογράφημα.

Εάν η Microsoft θέλει να φυτέψει ένα backdoor, μπορούν εύκολα να βάλουν ένα στον πυρήνα των Windows, το οποίο έκαναν. Είναι δύσκολο να γνωρίζουμε τι κάνει ο πυρήνας: δεν μπορείτε να εμπιστευτείτε ένα πρόγραμμα εντοπισμού σφαλμάτων που τρέχει μέσα στα παράθυρα, θα πρέπει να το τρέξετε σε μια εικονική μηχανή – και ένα μυστικό backdoor μπορεί να τρέξει διαφορετικά ή απλά να απενεργοποιηθεί σε μια εικονική μηχανή (πολλά κακόβουλο λογισμικό απενεργοποιείται αν ανιχνεύει ότι τρέχει σε ένα VM). Εάν το σύστημα απομακρύνει συνεχώς πληροφορίες, ακόμη και αν αυτό γίνεται από τον πυρήνα, τότε μπορεί να ανιχνευθεί από εξοπλισμό δικτύου. Αλλά αν ο πυρήνας έχει ένα backdoor που το κάνει να αρχίσει να εκτοξεύεται μόνο όταν λαμβάνει ένα συγκεκριμένο σήμα, αυτό είναι πρακτικά αδύνατο να το μάθετε.

Για να το θέσω διαφορετικά, “Είναι Bitlocker αξιόπιστο?” είναι η λανθασμένη ερώτηση. Η σωστή ερώτηση είναι “Είναι η αξιόπιστη βάση του Bitlocker αξιόπιστη?”, Και η αξιόπιστη βάση του BitLocker περιλαμβάνει ένα μεγάλο μέρος των Windows. Το ξεχωριστό Bitlocker δεν έχει νόημα. (Ίσως υποψιάζεται ότι το bitlocker είναι αυτό “αυτοί” Θέλετε να κάνετε, έτσι ώστε να μην προστατεύετε τα δεδομένα σας και έτσι να φτιάξετε “δικα τους” ευκολότερη εργασία!·

Bitlocker πίσω πόρτα – Μόνο TPM: από κλεμμένο φορητό υπολογιστή στο εσωτερικό του δικτύου της εταιρείας

Η κρυπτογράφηση Drive Drive Bitlocker είναι μια δυνατότητα προστασίας δεδομένων που ενσωματώνεται στο λειτουργικό σύστημα και αντιμετωπίζει τις απειλές κλοπής δεδομένων ή έκθεση από τους χαμένους, κλεμμένους ή ακατάλληλα παροπλισμένους υπολογιστές. Τα δεδομένα σχετικά με έναν χαμένο ή κλεμμένο υπολογιστή είναι ευάλωτα σε μη εξουσιοδοτημένη πρόσβαση, είτε με τη λειτουργία ενός εργαλείου επίθεσης λογισμικού εναντίον του είτε με τη μεταφορά του υπολογιστή’είναι σκληρός δίσκος σε διαφορετικό υπολογιστή. Το BitLocker βοηθά στην άμβλυνση της μη εξουσιοδοτημένης πρόσβασης δεδομένων, ενισχύοντας την προστασία των αρχείων και του συστήματος. Το BitLocker βοηθά επίσης να καταστεί τα δεδομένα απρόσιτα όταν οι υπολογιστές που προστατεύονται από το bitlocker είναι παροπλισμένοι ή ανακυκλωμένοι. Δείτε τον ακόλουθο οδηγό σχετικά με τον τρόπο ενεργοποίησης της κρυπτογράφησης δίσκου FileVault σε μια συσκευή MAC και τα σενάρια κρυπτογράφησης και υλοποίησης BitLocker Drive Drive. Μπορεί να θέλετε να δείτε “Insight On Full Disk Encryption με PBA / Χωρίς PBA, UEFI, Secure Boot, BIOS, Αρχείο και κρυπτογράφηση καταλόγου και κρυπτογράφηση εμπορευματοκιβωτίων”, και πώς να ενεργοποιήσετε ή να απενεργοποιήσετε την κρυπτογράφηση δίσκου Bitlocker στα Windows 10 και Virtual Machines.

ο Tpm-onlΗ λειτουργία Y χρησιμοποιεί τον υπολογιστή’S Hardware ασφαλείας S TPM χωρίς έλεγχο ταυτότητας PIN. Αυτό σημαίνει ότι ο χρήστης μπορεί να ξεκινήσει τον υπολογιστή χωρίς να του ζητηθεί ένα πείρο στο περιβάλλον προ-εκκίνησης των Windows, ενώ το PIN TPM+ Η λειτουργία χρησιμοποιεί τον υπολογιστή’Το υλικό ασφαλείας S TPM και η καρφίτσα ως έλεγχος ταυτότητας. Οι χρήστες πρέπει να εισάγουν αυτό το pin στο περιβάλλον πριν από την εκκίνηση των Windows κάθε φορά που ξεκινά ο υπολογιστής. Το TPM+PIN απαιτεί μια προετοιμασμένη TPM και οι ρυθμίσεις GPO του συστήματος πρέπει να επιτρέπουν τη λειτουργία PIN TPM+.

Αυτή είναι η πρόσφατη έρευνα από ειδικούς ασφαλείας του ομίλου Dolos για να διαπιστώσει εάν ένας εισβολέας μπορεί να έχει πρόσβαση στον οργανισμό’Δίκτυο S από μια κλεμμένη συσκευή και επίσης εκτελέστε μετακίνηση πλευρικού δικτύου. Τους παραδόθηκαν ένα φορητό υπολογιστή Lenovo με την τυπική στοίβα ασφαλείας για αυτόν τον οργανισμό. Δεν δόθηκαν προηγούμενες πληροφορίες σχετικά με το φορητό υπολογιστή, τα διαπιστευτήρια δοκιμής, τις λεπτομέρειες διαμόρφωσης κ.λπ. Δήλωσαν ότι ήταν δοκιμασία 100% Blackbox. Μόλις κατέλαβαν τη συσκευή, κατευθύνθηκαν κατευθείαν στη δουλειά και πραγματοποίησαν κάποια αναγνώριση του φορητού υπολογιστή (ρυθμίσεις BIOS, κανονική λειτουργία εκκίνησης, λεπτομέρειες υλικού κ.λπ.) και σημείωσαν πολλές βέλτιστες πρακτικές ακολουθώντας, αναιρώντας πολλές κοινές επιθέσεις. Για παράδειγμα:

- Οι επιθέσεις PCILEECH/DMA μπλοκαρίστηκαν επειδή η Intel’Ενεργοποιήθηκε η ρύθμιση S VT-D BIOS.

- Όλες οι ρυθμίσεις BIOS ήταν κλειδωμένες με κωδικό πρόσβασης.

- Η παραγγελία εκκίνησης BIOS ήταν κλειδωμένη για να αποτρέψει την εκκίνηση από USB ή CD.

- Το SecureBoot ήταν πλήρως ενεργοποιημένο και εμπόδισε οποιαδήποτε μη υπογεγραμμένα λειτουργικά συστήματα.