האם HTTPs מונעים מרחרח מנות?

כיצד להגן על הרשת הביתית שלך מפני מרחרח מנות

זה החלק השני שחשוב, ולכאורה שבור, כאן: אתה יושב ליד הדפדפן שלך, ומופתע שהדפדפן שלך מתחבר לפרוקסי ואילו ציפית שהוא יחבר לפייסבוק. מבחינה טכנית, ה- Proxy לא מרחרח את תנועת HTTPS, הוא מעביר אותו.

סיכום

– ניתן לרחרח בקשות HTTPS ו- SSL על ידי פרוקסי SSL כמו צ’ארלס.

– צ’ארלס מתקין את האישור שלו בדפדפן, ומאפשר לו ליירט חיבורי SSL.

– המשתמש צריך לסמוך על פרוקסי המיירט כדי שהוא יעבוד.

– SSL מבטיח את החיבור, היושרה ואימות החיבור.

– האישור המוצג על ידי ה- Proxy צריך לסמוך על ידי הדפדפן.

נקודות מפתח

1. פרוקסי SSL כמו צ’ארלס יכולים ליירט את תנועת HTTPS. צ’ארלס מתקין את תעודתו בדפדפן, ומאפשר לו ליירט ולהעביר חיבורי SSL. עם זאת, המשתמש צריך לסמוך על ה- Proxy כדי שהוא יעבוד.

2. הצפנת SSL מבטיחה את סודיות החיבור ושלמותו של החיבור. HTTPS ו- SSL נועדו להצפין את הבקשות והתגובות בין הלקוח לשרת. המטרה היא למנוע גישה בלתי מורשית למידע רגיש.

3. אימות SSL מסתמך על תעודות. השרת מציג תעודה המאמתת את זהותו. הדפדפן בודק אם האישור נאמן, אם באמצעות רשות תעודה מהימנה (CA) או קבלה ידנית על ידי המשתמש על ידי המשתמש.

4. אמון בפרוקסי פוגע באבטחת SSL. כאשר המשתמש מתקין את תעודת הפרוקסי או עוקף אזהרות SSL, הוא בעצם אומר לדפדפן לסמוך על ה- Proxy. זה מאפשר לפרוקסי ליירט ולהעביר את תנועת HTTPS.

5. הגנה מפני ריחרון דורשת זהירות ומודעות. המשתמשים צריכים לסמוך רק על פרוקסי שהם התקנו במפורש ולהיות זהירים בעת עקיפת אזהרות SSL. בדיקה קבועה של רשימת ה- CAS המהימנה והיותה מודעת לסיכוני אבטחה פוטנציאליים הם חיוניים.

6. קריאה מומלצת נוספת למידע נוסף:

- מתי בטוח ללחוץ על הודעת אזהרת SSL?

- האם חיבור SSL מבוסס פירושו שקו באמת מאובטח?

- SSL עם Get and Post

- כיצד אוכל לבדוק שיש לי חיבור SSL ישיר לאתר?

- האם HTTPs מונעים התקפות של אדם-אמצע על ידי שרת פרוקסי?

- איך יתכן שאנשים המתבוננים בחיבור HTTPS שנוצר לא היו יודעים לפענח אותו?

- כיצד ניתן למשתמשי קצה לגלות ניסיונות זדוניים לזייף SSL כאשר לרשת כבר יש פרוקסי SSL מורשה?

שאלות ותשובות

1. האם ניתן לרחרח בקשות HTTPS?

כן, פרוקסי SSL כמו צ’ארלס יכולים ליירט ולרחרח בקשות HTTPS אם המשתמש סומך על ה- Proxy ומתקין את האישור שלו.

2. מה המטרה של https ו- ssl?

HTTPS ו- SSL משמשים להצפנת בקשות ותגובות בין הלקוח לשרת, תוך הבטחת סודיות ויושרה.

3. איך עובד פרוקסי SSL כמו צ’ארלס?

פרוקסי SSL, כמו צ’ארלס, מתקין את תעודתו בדפדפן, ומאפשר לו ליירט ולהעביר חיבורי SSL.

4. מה קורה כאשר הדפדפן מתחבר לפרוקסי במקום לאתר המיועד?

הדפדפן מתחבר לפרוקסי מכיוון שהמשתמש התקין את תעודת ה- Proxy או עוקף אזהרות SSL, ובוטח ב- Proxy.

5. מה תפקיד התעודות באימות SSL?

אישורים מוודאים את זהות השרת. הדפדפן בודק אם האישור סומך, אם באמצעות CA או קבלה ידנית על ידי המשתמש על ידי המשתמש.

6. איך משתמשים יכולים להגן על הרשת הביתית שלהם מפני מרחרח מנות?

השימוש ב- VPN להצפנת נתונים הוא דרך אחת למנוע מרחרח מנות ליירט מידע רגיש.

7. מהם כמה VPNs מומלצים למניעת מרחרח מנות?

NORDVPN היא בחירה פופולרית עבור רשת השרתים הרחבה שלה ותמחור סביר.

8. ניתן להשתמש ברחרח מנות כדי לעקוב אחר פעילויות מקוונות?

כן, מרחרחים מנות יכולים לשמש משתמשים זדוניים כדי לעקוב וללכוד נתונים המועברים ברשת.

9. כיצד הצפנת נתונים עם VPN מגנים מפני מרחרח מנות?

VPN מצפין את הנתונים בין מכשיר המשתמש לשרת VPN, מה שמקשה על רחרחי המנות ליירט ולהבין את המידע.

10. אילו אמצעים אחרים ניתן לנקוט כדי לשפר את אבטחת הרשת הביתית?

אמצעים אחרים כוללים עדכון קבוע של קושחת נתב, שימוש בסיסמאות חזקות, הפעלת הצפנת רשת, וזאת זהירה בקישורים והורדות חשודות.

כיצד להגן על הרשת הביתית שלך מפני מרחרח מנות

זה החלק השני שחשוב, ולכאורה שבור, כאן: אתה יושב ליד הדפדפן שלך, ומופתע שהדפדפן שלך מתחבר לפרוקסי ואילו ציפית שהוא יחבר לפייסבוק. מבחינה טכנית, ה- Proxy לא מרחרח את תנועת HTTPS, הוא מעביר אותו.

מדוע ניתן לרחרח בקשת HTTPS / SSL?

אני חדש בתחום בקשות וביטחון HTTP וכל הדברים הטובים האלה, אבל ממה שקראתי, אם אתה רוצה את הבקשות והתגובות שלך מוצפנות, השתמש ב- HTTPS ו- SSL, ותהיה טוב. מישהו בשאלה קודמת פרסם קישור לאפליקציה הזו http: // www.Charlesproxy.com/ שמראה שלמעשה ניתן לרחרח בקשות HTTPS ולראות את הבקשה והתגובה בטקסט רגיל. ניסיתי את זה עם הפייסבוק.com login, ואכן הצלחתי לראות את שם המשתמש והסיסמה שלי בטקסט רגיל. זה היה גַם קַל. מה קורה? חשבתי שזו כל הנקודה של https – להצפין בקשות ותגובות?

103 7 7 תגי ברונזה

שאל 1 בספטמבר 2012 בשעה 12:58

611 1 1 תג זהב 6 6 תגי כסף 3 3 תגי ברונזה

פרוקסי SSL כמו צ’ארלס עובד רק בגלל שהדפדפן משתף פעולה עם ה- Proxy. כאשר התקנת את צ’ארלס, צ’ארלס מתקין את האישור שלו בדפדפן שלך, המאפשר לו ליירט את חיבור ה- SSL. תוקף יצטרך להשאיר את השימוש כדי להתקין את האישור שלו, ולא ניתן לעשות זאת ללא ידיעת המשתמש. במילים אחרות, מכיוון שאתה אומר לדפדפן שלך לסמוך על פרוקסי המיירט, אז זה עושה בדיוק את מה שאתה אומר לו לעשות. זה לא “שובר” SSL, אלא על ידי עיצוב.

25 בפברואר 2015 בשעה 11:00

אתה מתכוון “להערים את המשתמש”, לא “משאית את השימוש”, כן, שקר?

27 ביוני, 2015 בשעה 21:51

2 תשובות 2

זה מוסבר בדף שלהם על פרוקסי SSL, אולי לא עם מספיק הסברים.

פרוקסי הוא, בהגדרה, אדם באמצע: הלקוח מתחבר לפרוקסי, וה- Proxy מתחבר לשרת.

SSL עושה שני דברים:

- זה מבטיח סודיות ויושרה של החיבור מבוסס.

- זה מבצע אימות מסוים של למי אתה מתחבר.

זה החלק השני שחשוב, ולכאורה שבור, כאן: אתה יושב ליד הדפדפן שלך, ומופתע שהדפדפן שלך מתחבר לפרוקסי ואילו ציפית שהוא יחבר לפייסבוק. מבחינה טכנית, ה- Proxy לא מרחרח את תנועת HTTPS, הוא מעביר אותו.

הדפדפן שלך יודע שהוא קשור לפייסבוק מכיוון שלאתר יש תעודה שאומרת “אני באמת www.פייסבוק.com ”. קריפטוגרפיה של המפתח הציבורי, באמצע שלא אכנס לכאן, מבטיחה שרק מחזיק המפתח הפרטי יכול ליזום קשר תקף עם תעודה זו. זה רק מחצית הקרב: יש לך רק את טענת השרת שזה באמת www.פייסבוק.com ולא Randomijacker.com . מה שהדפדפן שלך עושה הוא לבדוק בנוסף שהתעודה קיבלה תוקף על ידי רשות תעודה. הדפדפן או מערכת ההפעלה שלך מגיעים עם רשימה של רשויות תעודות שהיא סומכת עליה. שוב, קריפטוגרפיה של המפתח הציבורי מבטיחה שרק ה- CA תוכל לפלוט אישורים שהדפדפן שלך יקבל.

כשאתה מתחבר לפרוקסי, הדפדפן שלך מקבל תעודה שאומרת “אני באמת www.פייסבוק.com ”. אולם תעודה זו אינה חתומה על ידי CA שהדפדפן שלך סומך כברירת מחדל. כך:

- או שקיבלת אזהרה על חיבור HTTPS חסר ביטחון, עליו לחצת דרך כדי לראות את הקריחה בכתובת https: // www.פייסבוק.com/;

- או הוספת את ה- CA שחתם על תעודת הפרוקסי (“תעודת CA של צ’ארלס”) לרשימת ה- CAS שלך שהדפדפן שלך סומך.

כך או כך, אמרת לדפדפן שלך לסמוך על ה- Proxy. כך זה כן. חיבור SSL אינו מאובטח אם אתה מתחיל לסמוך על זרים אקראיים.

קריאה מומלצת למידע נוסף:

- מתי בטוח ללחוץ על הודעת אזהרת SSL?

- האם חיבור SSL מבוסס פירושו שקו באמת מאובטח

- SSL עם Get and Post

- כיצד אוכל לבדוק שיש לי חיבור SSL ישיר לאתר?

- האם HTTPs מונעים מאדם בהתקפות האמצעיות על ידי שרת פרוקסי?

- איך יתכן שאנשים המתבוננים בחיבור HTTPS שנוצר לא היו יודעים לפענח אותו?

- כיצד ניתן למשתמשי קצה לגלות ניסיונות זדוניים לזייף SSL כאשר לרשת כבר יש פרוקסי SSL מורשה?

כיצד להגן על הרשת הביתית שלך מפני מרחרח מנות

מודאג שמישהו יעקוב אחריך ברשת עם רחרח מנות? דוֹן’לא לדאוג, יש לנו פתרונות לשמור על בטיחותך! למד כיצד למנוע מרחרח מנות על ידי משתמשים זדוניים ברשת המחפשים לגנוב את הנתונים הפרטיים שלך.

סקירה מהירה

אם אתה’אתה מנסה להגן על הרשת שלך מפני רחרחי מנות, אתה יכול להשתמש ב- VPN כדי להצפין את הנתונים שלך!

ה- VPNs הטובים ביותר למניעת מרחרח מנות

2 $.99 לחודש

גישה לשרתים 5000+ ברחבי העולם

מיטב ההבזקים לסטרימינג

ואם אתה’מחפש מחדש את הדרך הקלה ביותר להגדיר את ה- VPN שלך על כל המכשירים שלך, פלאש תיצור רשת Wi-Fi המותאמת ל- VPN המגנה על כל מה שאתה מתחבר!.

ASUS RT-AX68U FlashRouter Merlin-נהדר לבתים גדולים / מושלמים עבור 10-15 מכשירים / שומר + מבנים על רוב התכונות הסטנדרטיות של נתב ASUS / מהירויות Wi-Fi 6 מהירות (AX) הגדרת VPN מוגבה + יישום מחיר מבצע: 329 דולר.99 $ 374.99 | קנה עכשיו

מהן מנות?

בעת השימוש באינטרנט, בין אם זה לשלוח מיילים, גישה לחשבונות בנק או אפילו להקליד כתובת אתר, הנתונים שנשלחים נפרקים לחתיכות. חלקים, או מנות אלה, נשלחים מהמחשב שלך לקצה המקבל, שיכול להיות מחשב אחר או שרת.

מנות אלה חייבות לנסוע דרך האינטרנט ליעדן, מה שעלול להשאיר את המנות פגיעות לרחרחות מנות מנות.

מה זה מרחרח מנות?

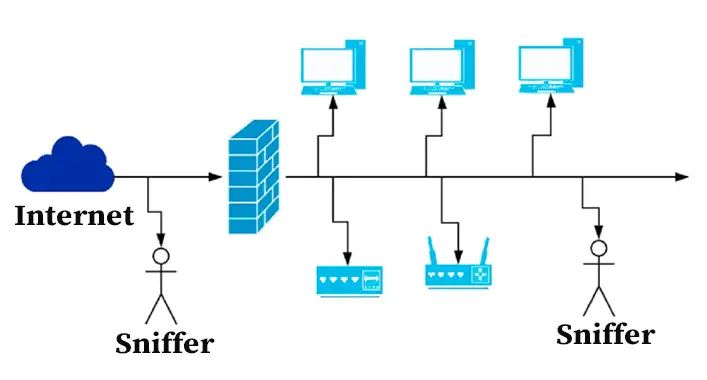

מרחרח מנות, המכונה גם מנות או מנתח פרוטוקול, מיירט ויומן תנועה בין שני מחשבים ברשת. ניתן לקנות רחרח מנות ולהשתמש בו כפיסת חומרה פיזית עצמאית או משמשת כתוכנה במחשב.

התוכנה משתמשת במכשיר’כרטיס רשת S כדי לפקח על תנועת הרשת. רחרוח מנות מקוד פתוח ופתוח אחד הוא Wireshark, המשמש בדרך כלל על ידי חוקרי אבטחה כתוכנית לבדיקת חדירה. עם זאת, מרחרחים מנות יכולים לשמש גם אנשים שרוצים לגנוב את המידע שלך.

הגן על הרשת שלך מפני מרחרח מנות באמצעות VPN!

6 $.67 לחודש

3,000+ שרתי VPN ב 90+ מדינות

איך עובד מנות שרחרח?

ברשתות קוויות, רחרח מנות יכול לגשת לכל התנועה או לחלק מהתנועה המועברת בהתאם לתצורת מתגי הרשת. עם זאת, ברשתות אלחוטיות, מרחרח מנות מסוגל רק לסרוק ערוץ אחד בכל פעם. מכשיר מארח יזדקק לממשקי רשת אלחוטיים מרובים כדי שרחרח מנות כדי להיות מסוגל לסרוק ערוצים מרובים.

מי משתמש לרחרח מנות?

המטרה המקורית של רחרח מנות הייתה לשימושים מנהליים, כגון בדיקת חדירה ומעקב אחר התנועה ברשת. מנהלי רשת עדיין משתמשים ברחרחי מנות ברשתות ארגוניות כדי להפעיל אבחון ולפתור בעיות בבעיות.

לרוע המזל, האקרים משתמשים כעת גם ברחרחי מנות כדי לגנוב מידע ונתונים. כל תנועה שנשלחת דרך רשת לא מוצפנת רגישה יותר להראות ולגנוב. יתרה מזאת, ניתן להשתמש ברחני מנות גם עם כלים ותוכניות אחרות ליירט ולתפעל מנות. בתורו, ניתן להשתמש במנות מניפולציות אלה כדי לספק תוכנות זדוניות ותוכן זדוני.

רשתות אלחוטיות ציבוריות רגישות במיוחד להתקפות מרחרחות מנות, מכיוון שהן בדרך כלל אינן מוגנות וניתן לגשת אליהן על ידי כל אחד.

אבטח את כל הרשת שלך ב- VPN כדי למנוע מרחרח מנות באמצעות פלאש!

NetGear R6400 DD-WRT FlashRouter-נהדר לבתים קטנים / מושלם עבור 2-6 מכשירים / DD-WRT משודרג / עובד עם כל ה- ISPs ו- VPNs נתמכים מחיר מבצע: 229 דולר.99 $ 259.99 | קנה עכשיו

הגנה על עצמך מפני מרחרחים מנות

מלבד להימנע משימוש ברשתות ציבוריות, הצפנה היא ההימור הטוב ביותר שלך להגנה על עצמך מפני מרחרח מנות פוטנציאליות. באמצעות HTTP. אתה יכול להיות בטוח שאתה משתמש ב- HTTPS על ידי בדיקת כתובת האתר בדפדפן שלך עבור סמל הנעילה.

דרך יעילה נוספת להגן על עצמך מפני מרחרח מנות היא מנהלת החיבור שלך דרך רשת פרטית וירטואלית (VPN). VPN מצפין את התנועה שנשלחת בין המחשב שלך ליעד. זה כולל מידע ש’S משמש באתרים, שירותים ויישומים. מרחרח מנות רק יראה כי נתונים מוצפנים נשלחים לספק שירותי VPN שלך, ולא יוכלו לדעת איזה מידע הנתונים כללו בפועל!

ה- VPNs הטובים ביותר להסתיר ממרחרח מנות

חלק מהלקוחות שלנו’ ספקי VPN מועדפים כוללים:

2 $.99

לחודש

- גישה לשרתים 5000+ ברחבי העולם

- אין מדיניות יומנים

6 $.67

לחודש

- 3,000+ שרתי VPN ב 90+ מדינות

- תמיכת לקוחות 5 כוכבים

$ 1.99

לחודש

- שרתים ב -140 מדינות

- העברת יציאה, הגנת DDOS ו- IP ייעודי זמינים כתוספות

כיצד למנוע מרחרח מנות באמצעות נתב

שילוב VPN ברשת הביתית שלך הוא צעד ראשון טוב בהגנה על הרשת הביתית שלך’נתוני תנועה מרחרוח מנות. הנתבים שלנו מגיעים עם קושחה קוד פתוח בהתאמה אישית המאפשרת לך ליישם רשת Wi-Fi המותאמת ל- VPN בכל הבית או העסק שלך. נוסף. עצור את מנות מרחרחות מנות לגנוב את המידע שלך עוד היום!

ASUS RT-AX68U MERLIN FLASHRouter

329 דולר.99

374 דולר.99

- נהדר לבתים גדולים

- מושלם ל 10-15 מכשירים

מה זה מרחרח מנות? משמעות, שיטות, דוגמאות ושיטות עבודה מומלצות למניעה לשנת 2022

במנות מתקפת מרחרחת, האקרים לוכדים מנות רשת כדי ליירט או לגנוב נתונים שעשויים להיות לא מוצפנים.

כותב טכני של Chiradeep Basumallick

עודכן לאחרונה: 10 במאי 2022

מתקפת מרחרחת מנות (או פשוט מתקפת ריחוף) היא איום שנוצר ברשת. ישות זדונית לוכדת מנות רשת בכוונה ליירט או לגנוב תנועת נתונים שעשויה להיות לא מוצפנת. מאמר זה מסביר כיצד מרחרח מנות עובד, סוגיה, דוגמאות טיפוסיות והשיטות המומלצות לטיפול בכך.

תוכן העניינים

- מהי התקפת מרחרחת מנות?

- שיטות המשמשות להתקפות מרחרחות מנות

- דוגמאות להתקפת מנות מרחרחת מנות

- מנות מרחרחות תקיפה שיטות עבודה מומלצות לשנת 2022

מהי התקפת מרחרחת מנות?

מתקפת מרחרחת מנות (או פשוט מתקפת רחרח) היא איום שנוצר ברשת בו ישות זדונית לוכדת מנות רשת בכוונה ליירט או לגנוב תנועת נתונים שעלולה להשאיר לא מוצפנת.

התקפות רחרח הן גניבות נתונים שמבוצעות על ידי לכידת תנועת רשת עם מרחרחות מנות, שיכולות לגשת באופן לא חוקי ולקרוא נתונים לא מוצפנים. מנות הנתונים נאספות כאשר הן עוברות דרך רשת מחשבים. מכשירי הרחרח או המדיה המשמשים לביצוע התקפת ריחרת זו ואיסוף מנות נתוני רשת ידועות בשם מרחרח מנות.

באופן כללי, רחרח מנות מתייחס לחומרה או תוכנה העוקבים אחר תנועת הרשת על ידי לכידת מנות. זה ידוע גם כמנתח מנות, מנתח פרוטוקול או מנתח רשת. רחרחים מנתחים זרמי מנות נתונים העוברים בין מחשבים ברשת כמו גם בין מערכות ברשת לאינטרנט. מנות אלה מיועדות למכונות ספציפיות, אך מנצלות מרחרח מנות ב “מצב מופקר,” אנשי IT, משתמשי קצה או פולשים מרושעים יכולים לבדוק כל מנות, ללא קשר ליעד.

ניתן להגדיר את התצורה בשתי דרכים. הראשון הוא “לא מסונן,” מה שיצלם את כל המנות האפשריות ויחסוך אותן בכונן הקשיח המקומי לבדיקה שלאחר מכן. האפשרות הבאה היא “מְסוּנָן,” מה שאומר שמנתחים יאספו רק מנות המכילות רכיבי נתונים מסוימים. מנהלי מערכות משתמשים לעתים קרובות לרחרח כדי לפתור בעיות או לחקור את הרשת. עם זאת, האקרים עשויים לנצל טכנולוגיה זו כדי לפרוץ לרשת, מה שמוביל להתקפת מרחרחת מנות.

איך עובד מנות מרחרח?

כרטיס ממשק רשת (NIC) הוא רכיב חומרה המכיל לוח מעגלים בכל רשת מחשבים. כברירת מחדל, NICs מתעלמים מתנועה שאינה מפורסמת. התקפות רחרח מחייבות את ה- NICS להיות מוגדר למצב מופקר, המאפשר ל- NICS לקבל את כל תנועת הרשת. רחרחים יכולים להאזין בכל התנועה העוברת ב- NICs על ידי פענוח המידע המקודד בחבילות הנתונים. התקפות רחרח נגישות יותר על ידי מנות נתונים מוצפנות חלשות.

ניתן לסווג את פעולת הרחרח לשני סוגים: פעילים ופסיביים.

- ריחוף פעיל: זוהי הטכניקה של הכנסת פרוטוקולי רזולוציית כתובת (ARPS) לרשת להעמסת טבלת זיכרון כתובת מתג (CAM) מתג (CAM). כתוצאה מכך, תנועה לגיטימית מופנית לנמלים אחרים, ומאפשרת לתוקף לרחרח תנועה מהמתג מהמתג. מתודולוגיות ריחוף פעילות משמשות להתקפות זיוף, התקפות פרוטוקול תצורת מארח דינמיות (DHCP) והרעלות מערכת שם דומיין (DNS).

- ריחוף פסיבי: זה מורכב אך ורק מהאזנה ומשמש בדרך כלל ברשתות המחוברות על ידי רכזות. התנועה גלויה לכל המארחים בצורה זו של רשת. לפקח על דיסקרטיות של חברה’הרשת, האקרים יעסיקו לרוב אחת משתי גישות לרחרח פסיבי.

- במקרה של ארגונים המשתמשים ברכזות כדי לחבר מספר מכשירים ברשת יחידה, האקרים יכולים להשתמש ברחרח כדי לפסיביות “מרגל” על כל התנועה הזורמת במערכת. סוג זה של ריחוף פסיבי קשה להפליא לגילוי.

- עם זאת, ניטור פסיבי אינו מספק גישה לכל תנועת הרשת כאשר מדובר ברשת נרחבת יותר, וממנף מספר מחשבים מחוברים ומתגי רשת לתנועה ישירה באופן בלעדי למכשירים שצוינו. בין אם למטרות חוקיות או לא לגיטימיות, ריחוף יהיה חסר תועלת במקרה זה – ובכך, מכריחים את האקרים לעבוד סביב הגבולות שהוטלו על ידי מתגי רשת, המחייבים ריחרון פעיל.

שיטות המשמשות להתקפות מרחרחות מנות

בעת ביצוע מתקפת ריחוף פסיבית, שחקני איום עשויים להשתמש בשיטות שונות:

1. ריחרת סיסמאות

ריחרת סיסמאות היא סוג של מתקפת סייבר הכוללת פיקוח על קורבן’חיבור למסד נתונים מרוחק אליו הם מנסים לגשת. זה נפוץ ברשתות Wi-Fi ציבוריות, שם קל יחסית לחטט על תקשורת לא מוצפנת או חלשה. כפי שהשם מרמז, מטרתו להשיג את הקורבן’S סיסמה. ריחרת סיסמאות היא התקפת סייבר של גבר בתוך אמצע (MITM) בה האקר מפר את החיבור ואז גונב את המשתמש’S סיסמה.

2. חטיפת מושב TCP

חטיפת הפעלה, המכונה גם חטיפת הפעלה של פרוטוקול בקרת הילוכים (TCP), משתלטת על הפעלת משתמש באינטרנט על ידי איסוף סתר את מזהה ההפעלה והתחפשות למשתמש המורשה. ברגע שהתוקף צבר את המשתמש’מזהה הפעלה, הוא או היא יכולים להתחפש למשתמש הזה ולעשות כל דבר שהמשתמש מותר לעשות ברשת.

רחרח מושב הוא אחת הטכניקות הבסיסיות ביותר המשמשות בחטיפת סשן שכבת יישומים. התוקף לוכד מידע על רשת המכיל את מזהה ההפעלה בין אתר אינטרנט ללקוח המשתמש ברחרח, כמו Wireshark, או פרוקסי כמו Owasp Zed. ברגע שהתוקף יש ערך זה, הם יכולים לנצל אותו כדי לקבל גישה לא חוקית.

3. הרעלת DNS

הרעלת DNS, המכונה לעיתים הרעלת מטמון DNS או זיוף DNS, היא התקפת סייבר מתעתעת בה האקרים מפנים את התעבורה באינטרנט לאתרי דיוג או שרתי אינטרנט מזויפים. הרעלת DNS מהווה איום על יחידים ותאגידים כאחד. אחת הבעיות המשמעותיות ביותר של הרעלת DNS (ליתר דיוק, הרעלת מטמון DNS) היא שברגע שהמכשיר הושפע, התייחסות לנושא עשויה להיות קשה מכיוון שהמכשיר היה ברירת מחדל לאתר הבלתי לגיטימי.

בנוסף, הרעלת DNS עשויה להיות קשה לצרכנים לגלות, במיוחד כאשר האקרים מקימים אתר מזויף שנראה אותנטי. לפיכך, בנסיבות רבות, סביר להניח שהמבקרים יבינו שהאתר הוא מתיחה וממשיכים להיכנס למידע רגיש, אינם מודעים לכך שהם מסכנים את עצמם ו/או את חברותיהם בסיכון.

4. מתקפות כרטיסי JavaScript

במתקפת רחרוח JavaScript, התוקף מזריק קווי קוד (i.ה., תסריט) לאתר, אשר לאחר מכן מקצר מידע אישי שהוזן על ידי משתמשים לטפסים מקוונים: באופן כללי, טפסי תשלום בחנות מקוונת. מספרי כרטיסי אשראי, שמות, כתובות, סיסמאות ומספרי טלפון הם נתוני המשתמש הממוקדים ביותר.

שקע קצף הוא מעין התקפה הדומה לרחרח JavaScript מכיוון שהוא מסתמך גם על JavaScript זדוני – עם זאת, הוא פחות ממוקד. התקפות שקע קצף מכוונות לכל סוג של מידע בכל צורה מקוונת, ואילו התקפות ריחרת JavaScript מתוכננות במיוחד למערכות תשלום מקוונות.

5. פרוטוקול רזולוציית כתובת (ARP) לרחרח

ARP הוא פרוטוקול חסר מדינה שממיר כתובות IP לכתובות לבקרת גישה למדיה (MAC). הוא משמש להמרת כתובות בין רשתות שונות. כדי לגלות את כתובות ה- MAC של מחשבים אחרים ברשת, כל מכשירים ברשת הזקוקים לתקשורת ישדרו שאילתות ARP.

הרעלת ARP (הידועה גם בשם “זיוף ARP,” “ניתוב רעל ARP,” וכן “הרעלת מטמון ARP”) מתייחס לטכניקה של אספקת הודעות ARP כוזבות ברחבי רשת מקומית (LAN) . התקפות אלה נועדו להחליף את התנועה הרחק מיעדם המיועד ולקראת תוקף. התוקף’כתובת MAC מקושרת למטרה’כתובת I IP, שעובדת רק נגד רשתות המופעלות על ידי ARP.

6. התקפת DHCP

טכניקת ריחרון פעילה התוקפים משתמשים בכדי לרכוש ולתפעל נתונים רגישים נקראת התקפת DHCP. DHCP הוא פרוטוקול לקוח/שרת המקצה כתובת IP למכונה. שרת DHCP מספק נתוני תצורה כמו שער ברירת המחדל ומסכת רשת המשנה יחד עם כתובת ה- IP. כאשר מתחיל מכשיר לקוח DHCP, הוא יוזם תנועת שידור, שעשויה להיות יורטת ומניפולציות באמצעות התקפת ריחרת מנות מנות.

דוגמאות להתקפת מנות מרחרחת מנות

הבה נבחן חמש דוגמאות לאופן בו האקרים יכולים לבצע התקפת מרחרחת מנות:

1. עכברוש ביולוגי ושביתה של קובלט

בשנת 2021, חוקרי אבטחת סייבר גילו פעולה הרסנית שכוונה לארגוני הימורים מקוונים בסין באמצעות התקפת חור השקיה. זה יכול לפרוס משואות קובלט שבית. זה עשה שימוש בתכונה של הזרמת החיים המסופקת על ידי סטודיו Open Broadcaster Software (OBS) לתפוס את הקורבנות שלה’ העדכוני תצוגה.

ההתקפה הביולוגית וקובלט שביתה החלה בטכניקת הנדסה חברתית שמטרתה להונות את משתמשי האתר להתקין מטען לתוכנה מיושנת. בעוד שהמתקין מוריד את היישום בפועל, הוא גם יוצר משימות מתוזמנות על מנת להדביק את המכונה באמצעות תוכנה זדונית של עכברוש ביולוגי .

2. ריחני מנות כטכניקה לפריצת רשתות Wi-Fi

פגיעה בפרוטוקולי הצפנת WPA/WPA2 הייתה זמן רב. זה כלל בהמתנה למשתמש לגיטימי להיכנס לרשת המאובטחת ומיקום פיזית להשתמש בו בכלי אוויר כדי ליירט את המידע שנשלח בין שרת הלקוח לנתב Wi-Fi במהלך תהליך לחיצת היד הארבע-כיוונית המשמש לאישור. כאשר משתמש מתחבר לנקודת גישה באמצעות נתב WPA/WPA2-Secul.

לעומת זאת, גישת ריחוף מנות רומן מאפשרת לתוקף להחזיר את ה- PMKID מהנתב באופן מיידי. זה מתרחש ללא צורך לחכות למשתמש להתחבר או למשתמש להשיג נראות ללחיצת היד הארבע-כיוונית כדי להשלים. טכניקת פיצוח חדשה זו עובדת רק על נתבים WPA ו- WPA2 המאובטחים המשתמשים ב- 802.פרוטוקולי 11i/p/q/r ויש להם תכונות נדידה המבוססות על PMKID. Kismet ו- Commview הם דוגמאות לרחני מנות ששחקני איום עשויים להשתמש בהם לצורך התקפות כאלה.

3. מתקפת ריחני ההיסטוריה

בעיתון 2018 שכותרתו “ היסטוריית הדפדפן Re: ביקור ,” החוקרים הדגימו שני פגמים שלא נצפו בהם בעלי אתרים יכולים להשתמש כדי לעקוב אחר מיליוני מבקרים. הפגיעויות מאפשרות לאתרים לבנות רשימה של דומיינים שביקרו בעבר גם לאחר שמשתמשים פינו את היסטוריית הגלישה שלהם ולייגים את המבקרים עם עוגיית מעקב שתשרוד גם לאחר שהמשתמשים מחקו את כל העוגיות הסטנדרטיות. למרבה האירוניה, הטקטיקות ניצלו את פונקציות האבטחה שהושמו לאחרונה ב- Google Chrome ו- Mozilla Firefox. בעוד שהתקפות אלה היו מוגבלות לשני הדפדפנים הללו, הם עשויים בסופו של דבר לפלס את דרכם לדפדפני הזרם המרכזי האחרים.

4. סיסמא לרחרח התקפת סייבר

בשנת 2017 גילה Fireeye, חברת ייעוץ אבטחה, קמפיין סייבר מבוסס דיוג על ידי Hackers APT28 של APT28 המכוונים לאורחי המלונות באירופה ובמזרח התיכון. ההתקפה כוללת שימוש במסמך נגוע, Wi-Fi ריחרת וניצול Eternalblue-פגיעות במחשבים שפותחה על ידי סוכנות הביטחון הלאומי של ארצות הברית המתייחסת למגוון פגיעויות של תוכנה של מיקרוסופט.

ניצול זה שימש גם במתקפת WannaCry Ransomware באותה שנה. כאשר משתמש פותח את המסמך הנגוע, הושק מאקרו, ומשחרר קוד שמסתנן למלון’רשת S. לאחר מכן הוא משתמש ב- EternalBlue כדי לחצות רשתות, תוך התחזה לאתרים שביקרו הקורבן כדי לתפוס שמות משתמש וסיסמאות.

5. הפרה של מערכות תשלומים של Heartland

מתקפת ריחוף בולטת נוספת התרחשה בשנת 2009, כאשר מערכות התשלומים של Heartland חוו הפרת אבטחה, מה שמאפשר לרחרח גישה לנתוני בעלי כרטיסי אשראי. תאגיד עיבוד התשלומים המקוון נקנס ב -12 דולר.6 מיליון עבור אי הגנה על לקוחות מפני התקפת הרחרח כראוי.

מנות מרחרחות תקיפה שיטות עבודה מומלצות לשנת 2022

לרוע המזל, התקפות ריחוף מנות נפוצות יחסית מכיוון שהאקרים עשויים להשתמש במנתחי מנות רשת זמינים לרווחיות כדי להנדס התקפות אלה. עם זאת, יש כמה אמצעי זהירות שתוכל לנקוט בשנת 2022 כדי להגן מפני איום מסוג זה:

1. הימנע משימוש ברשתות לא מאובטחות

מכיוון שרשת לא מאובטחת חסרה הגנה על חומת אש ותוכנת אנטי-וירוס, המידע שנשא ברחבי הרשת אינו מוצפן וקל לגישה. ניתן להפעיל התקפות לרחרח כאשר המשתמשים חושפים את המכשירים שלהם לרשתות Wi-Fi לא מאובטחות. התוקפים משתמשים ברשתות חסרות ביטחון כאלה כדי להתקין את רחרחי המנות, אשר מיירטים וקוראים כל נתונים שהועברו ברשת זו. בנוסף, תוקף יכול לעקוב אחר תנועת הרשת על ידי בניית מזויף “חינם” רשת Wi-Fi ציבורית.

2. מינוף VPN כדי להצפין את התקשורת שלך

הצפנה משפרת את האבטחה על ידי הקשה על האקרים יותר לפענח נתוני מנות. הצפנת כל התקשורת הנכנסת והיוצאת לפני שתשתף אותה באמצעות רשת פרטית וירטואלית (סמנכ”ל הוא גישה יעילה למניעת ניסיונות רחרח. VPN הוא סוג של טק שמציין את כל התעבורה ברשת. כל מי שמרגל או מרחרח על אנשים לא היה מסוגל לראות את האתרים שביקרו או את המידע שהם משדרים ומקבלים.

3. פיקוח וסורק באופן קבוע רשתות ארגוניות

מנהלי רשת צריכים לאבטח את הרשתות שלהם על ידי סריקה ומעקב אחר ניטור רוחב פס או ביקורת מכשירים כדי לייעל את סביבת הרשת ולאתר התקפות ריחוף. הם יכולים למנף כלי מיפוי רשת, כלי גילוי אנומליה של התנהגות רשת, כלי ניתוח תנועה ועזרים אחרים.

לצד ניטור רשת, יש להשתמש גם בחומת אש עוצמתית . כדי לייעל את אבטחת המכשירים והרשת, זה’הכי טוב שיש לך חומת אש בכל עת. הוכח כי התקנת חומת אש מונעת התקפות סייבר גדולות מכיוון שהם בדרך כלל מונעים ניסיונות לרחרח שמטרתם למערכת המחשבים לגשת לרשת או לקבצים.

4. לאמץ בקשת גילוי רחרח

בקשת זיהוי רחרח נבנתה למטרה לאתר ולהקדים התקפת ריחרון לפני שהיא עלולה לגרום נזק כלשהו. חלק מהאפליקציות הפופולריות שאפשר לחקור כוללות:

- אנטי-סוחר: אנטי סחרח היא תוכנית של L0PHT תעשיות כבדות. זה יכול לפקח על רשת ולגלות אם מחשב אישי נמצא במצב מופקר או לא.

- NEPED: זה מגלה כרטיסי רשת מופקרת ברשת על ידי ניצול חולשה בפרוטוקול ARP כפי שהוא מיושם במחשבי לינוקס.

- שעון ARP: זיווגי ArpWatch Conshernet/IP כתובות. זה חשוב אם המשתמשים חושדים שהם זוכים לזרום ARP.

- נְחִירָה: Snort היא מערכת גילוי חדירות פנטסטית, ואפשר להשתמש בגרסת ה- ARP-Spoof שלה כדי לאתר התרחשויות של זיוף ARP.

5. לפני הגלישה באופן מקוון, חפש פרוטוקולי HTTPS מאובטחים

אתרים מוצפנים מתחילים “Https” (העומד על אבטחת פרוטוקול העברת היפר -טקסט), מה שמצביע על כך שפעילות המשתמש באתרים אלה היא בטוחה. אתרים שמתחילים איתם “Http”,פחית’זה לא מציע אותה רמת הגנה. ה “ג” ב “Https” מייצג מאובטח ומציין שזה’S שימוש בחיבור שכבת שקעים מאובטחים (SSL). זה מבטיח שהנתונים מוצפנים לפני שנשלחים לשרת. לפיכך, עדיף לגלוש באתרים שמתחילים “Https” כדי להימנע מרחרח מנות.

6. לחזק את ההגנות שלך ברמת נקודת הקצה

מחשבים ניידים, מחשבים אישיים ומכשירים ניידים קשורים לרשתות ארגוניות, ונקודות קצה אלה עשויות לאפשר איומי אבטחה כמו מרחרח מנות לחדור. גישות כאלה מחייבות שימוש בתוכנת אבטחת נקודות קצה . כמו כן, תוכנית אנטי -וירוס חזקה יכולה למנוע מהתוכנות זדוניות להסתנן למכונה על ידי איתור כל דבר שצריך’לא להיות על אחד’מחשב, כמו רחרח. מלבד זאת, זה יכול גם לסייע למשתמש להסיר אותו.

סוויטות אבטחת אינטרנט הן פיתרון נוסף המספק הגנה על אנטי -וירוס ליבה למכשירים שלך. יתר על כן, הסוויטות הטובות ביותר כוללות כלים ותכונות נוספות שאינן זמינות בכלים חיוניים, כגון VPN משולב, מנהל סיסמאות, דיסקי הצלה, קמרונות קבצים מאובטחים לנתונים הקריטיים שלך, ודפדפן מאובטח לבנקאות מקוונת וקניות מקוונות.

7. ליישם מערכת גילוי חדירה

מערכת גילוי חדירות (IDS) היא תוכנה המעריכה את תנועת הרשת עבור כל הפעילויות הבלתי צפויות, עם מנגנון התראה של פולשים פוטנציאליים. זוהי תוכנית תוכנה המנתחת רשת או מערכת לפעילויות זדוניות או הפרות מדיניות. בדרך כלל מדווחים על כל פעילות או הפרה מזיקים או הפרה למנהל או בריכוז באמצעות מערכת מידע וניהול אירועים (SIEM). IDS סורק את הרשת לזייף ARP ולוכד מנות ברשתות המשתמשות בכתובות ARP מזויפות.

טייקים

בעולם בו אנו מסתמכים יותר על טכנולוגיה ברשת לביצוע פעילויות אישיות ומקצועיות, ריחרוף מייצג סכנה חמורה. זה מאפשר להאקרים לקבל גישה לתעבורת נתונים העוברת ברשת – ועם כל כך הרבה מידע סודי המשותף דרך האינטרנט, חיוני להגן מפני התקפות לרחרח מנות מנות. רחרחים מתוחכמים עשויים אפילו לפרוץ למכשירי אינטרנט של דברים (IoT), שיכולים לפגוע במפעלים גדולים ומחוברים.

ההגנה הטובה ביותר מפני מרחרח מנות היא מעקב קבוע אחר נוף הרשת, תוך שמירה על התנהגות או חריגות חריגות או חריגות. בינה מלאכותית מתקדמת יכולה לגלות אפילו את השינוי הקל ביותר בהתנהגות הרשת, שמנהלי ה- IT יכולים להתייחס אליו מייד.

עוד על אבטחה

- 10 כלים הטובים ביותר למניעת אובדן נתונים (DLP) לשנת 2021

- 10 הכלים של אבטחת סייבר עם קוד פתוח לעסקים בשנת 2022

- 11 סורקי ותוכנות זדוניות מובילות בשנת 202 1

- 10 כלי גילוי ותגובה של 10 נקודות קצה בשנת 2022

- 10 מנהלי הסיסמאות הטובים ביותר לשנת 2021

כיצד למנוע התקפת מרחרחת מנות | סיבות ותהליך מניעה

ככל שעוברים ימים, עולם המידע והטכנולוגיה מתרחב. מערכת האבטחה והיישום של מכשירי טק גם הם מקבלים חכמים יותר מיום ליום. עם זאת, האקרים גם הם חכמים יותר, הם מגלים טכניקות מסובכות חדשות לפרוץ מערכת, מכשיר או שרת. ריחרת מנות היא אחת הטכניקות המסובכות האחרונות שיכולות להוות איום מתמיד על כל מכשיר, שרת ומערכת. אף על פי שניתן להשתמש ברחרח מנות למטרות טובות ורעות, פושעי רשת משתמשים בו רק למטרות זדוניות.

מה זה מרחרח מנות?

השבת את Defender של Microsoft Windows .

אנא הפעל את JavaScript

מרחרח מנות הוא תהליך בו נבדקת התנועה המקוונת באמצעות רחרח (מנתח מנות). הרחרחים יכולים להגיע גם בצורת תוכנה וגם בחומרה. ריחרת מנות היא דרך לפקח על מנות הנתונים. באמצעות מרחרח מנות, מערכת הרשת מנוטרת ומשמשת למציאת התקלות הקלות ביותר של מערכת. לחיבור רשת בריא ומאובטח, ריחרת המנות היא חיונית.

איך עובד מנות מרחרח?

כל הנתונים שלנו התחלקו לחבילות קטנות יותר בעת נסיעה במערכות הרשת. מנות אלה מכילות הרבה נתונים על השולח הכולל כתובות IP, סוג בקשה, תהליך ותכנים אחרים המועברים ליעדים המיועדים. זה מאפשר למסיבת המקלט לזהות ולהרכיב אותם לפי הסדר.

עבריינים ופורצים יכולים להחזיק ולבדוק את חבילות הנתונים במהלך מסעם ליעדים מיועדים. על ידי שימוש בתוכנת הרחרח, הפושעים והפורצים ממירים את חבילות הנתונים לפורמט קריא. דרך זו דומה כמעט לאזנת סתר, שם נטוע מיקרו -שבב האזנה בטלפון שלך או ליצור קשר עם המכשיר על ידי הגבעולים או הסוכנים כדי להאזין לשיחות פה אחד. תהליך נטיעת השבבים מתבצע ברחרח מנות על ידי התקנת תוכנה ובדיקת הנתונים לפני שהמירו את חבילות הנתונים לפורמט קריא. לאחר תהליך ההמרה, קל לנתח את חתיכת הנתונים אחר חתיכה.

סיווג של מרחרח המנות

בהתבסס על סינון, התקפות ריחוף מנות מחולקות לשני סוגים, מסוננים ולא מסוננים לרחרח מנות. בחירה או לכידת מנות נתונים מסוימות לבדיקה נקרא. ריח המנות המסוננות מיושם כאשר המנתחים מחפשים נתונים ספציפיים, רק החלקים הכלולים של חבילת הנתונים נבדקים. מבחינת ריחוף מנות לא מסוננו, כל מנות הנתונים מנותחות. הכללת הנתונים לא’אפילו לא משנה על מרחרח מנות לא מסוננות.

מרחרח מנות מסוננות מיושם במידה רבה על ידי מומחי האבטחה והנתונים, האתרים החברתיים והמשתמשים המסחריים, כאשר מרחרח המנות הלא מסוננות אינו מיושם במידה רבה. לפעמים שרתים ואתרי אינטרנט מוכרים נתונים קולקטיביים לצד שלישי ללא אישור הבעלים.

למה משמש מרחרח מנות?

כאמור, ניתן להשתמש ברחרח מנות למטרות טובות ורעות כאחד. פושעי הסייבר וההאקרים משתמשים בו למטרות רעות, ואילו מומחי האבטחה, טכנאי הרשת או מנהלי מנהלים משתמשים ברחרח מנות למטרות טובות.

פושעי הסייבר וההאקרים מתאמנים בעיקר מרחרחים מנות כדי להשלים כמה תהליכים זדוניים, הכוללים;

– חוטף או גניבת מידע ונתונים רגישים ואישיים, כמו אישורי כניסה, היסטוריה של גלישה, מידע על חיוב/כרטיסי אשראי.

– לרגל על עסק או אדם לחטוף מידע סודי שאסור לשתף עם צדדים שלישיים.

– על ידי שימוש לרחרח מנות, פושעי רשת או האקר יכולים להזרים קודים או וירוסים זדוניים לשרת, מערכת או מכשיר.

– באמצעות מרחרח מנות, פושעי רשת והאקרים יכולים לקבל גישה בלתי חוקית לרשת, מערכת, שרת או מכשיר כדי לגרום נזק.

– על ידי שימוש לרחרח מנות, פושעי הסייבר יכולים לערוך חטיפת TCP, שיכולה לשמש ליירוט המנות בין כתובת ה- IP למקור.

מלבד השימוש הבלתי חוקי והלא אתי המתואר לעיל, ריחרוף מנות משמש גם למטרות טובות. טכנאי רשת, מנהלים ומומחי אבטחת סייבר משתמשים ברחרח מנות כדי להשיג משימות חיוביות, הכוללות;

– מנהל הרשת משתמש במנות מרחרחות בכבדות כדי לבדוק את הבריאות והביטחון של מערכת רשת. על ידי מעקב אחר תגובת הרשת, מומחי האבטחה ומנהל הרשת בודקים את מצב ההצפנה של חיבור HTTPS.

– באמצעות מרחרח מנות, מומחי סייבר בוחנים את הסחר של סיסמאות טקסט רגילות, שמות משתמש ונתונים קריאים אחרים כדי להחיל הצפנה עליהם.

– ריחרת מנות היא כלי נהדר לפתרון בעיות או לאבחון בעיות ברשת ושימוש ביישומים, הנחוצים כדי לשמור על מערכת הרשת בריאה ובטוחה.

– כדי לאתר בעיות ברשת ולפתור את המנה, ריחוף הוא אחד הכלים החיוניים ביותר למומחי אבטחה.

– ריחרת מנות משמשת כדי לפתור את ההגדרות השגויות של מערכת רשת, כמו גם להבטיח את מסלול הרשת המושלם ביותר לבקשות DNS.

– המפרסמים מיישמים שיטה זו כדי להגיע למשתמשים הממוקדים. רחרח מנות משמש את המפרסם כדי לפקח על האינטרסים של משתמשים ממוקדים.

– ניתן להשתמש ברחרח מנות כדי לבחון את עובדי החברה ולחברות יריבות עוקבות.

אז, ריחרת מנות היא הכרחית למטרות אבטחת רשת כמו פתרון בעיות, מה שמבטיח את מסלול הרשת היעיל ביותר לעיבוד בקשת ה- DNS. אף על פי שרחרח מנות משמש למטרות טובות ורעות, הצד הרע של זה ניתן להימנע.

מהם כלי הרחרח?

כלי הרחרח הם התוכנה/ יישום/ תוכנית/ חומרה המשמשת לביצוע מרחרח מנות. ללא כלי לרחרח מנות, כמעט בלתי אפשרי לפקח על מנות הנתונים של מערכת רשת או שרת. לכלי לרחרח את כל התכונות לפקח על מנות הנתונים ביעילות. להלן כמה כלי רחרח המשמשים ברובם;

1. Wireshark

הכלי לרחרוח המנות הנפוץ ביותר משמש את מרחרחי המנות ברחבי העולם. הוא מציע מספר רב של תכונות המיועדות לסיוע ומעקב אחר תהליך ריחרת המנות. ה- Wireshark בעיקר פופולרי בתכונותיו.

2. TCPDUMP

ה- TCPDUMP הוא מנתח מנות מבוסס שורת פקודה המספק את היכולת ליירט ולצפות בכתובות TCP/IP ומנות אחרות במהלך העברת המנות דרך מערכת הרשת או השרת. זה משמש ברובו על ידי המומחים ברשת ומומחי האבטחה כדי לזהות את אשמת מערכת הרשת כדי לתקן אותם.

3. NetWitness NextGen

יחד עם התכונות האחרות, NetWitness NextGen כולל כלי רחרח מבוסס חומרה שנועד לבדוק ולפקח על כל התנועה של מערכת רשת. זה משמש ברובו על ידי גורמי אכיפת החוק ברחבי העולם.

4. dsniff

זהו שילוב של כלי רחרח שנועדו לבצע רחרח מנות דרך הפרוטוקולים השונים. לפעמים הוא משמש לחטוף מידע אישי.

מרחרח מנות הופך להיות קל ויעיל עם כלי ריחרת המנות הללו. כלים אלה עוזרים למומחי האבטחה לפקח על התנועה ולנתח את זרימת הנתונים דרך רשת או מערכת שרת.

מהן התקפות מרחרחות מנות?

כאמור, הנתונים עוברים דרך מערכת רשת כחבילות נתונים. בעזרת כלים מיוחדים, פושעי רשת ופורצים בלתי חוקיים עוקבים אחר מנות הנתונים כדי להקל על עצמם כדי להקל על עצמם. מנות הנתונים נושאות מידע על השולח (המשתמש) למקלט. מתקפת הרחרח פירושה התמציות לא חוקיות של נתונים לא מוצפנים באמצעות לכידת תנועת הרשת. התקפות ריחוף מבוצעות לגישות זדוניות על ידי האקרים או פושעי סייבר.

יש שימוש חוקי וגם לא חוקי ברחרח מנות. כאשר משתמשים לרחרח מנות למטרות לא חוקיות (ה.ז. פריצה, דליפת נתונים, גניבה, הזרקת קודים זדוניים) זה נקרא התקפות מרחרח מנות. זה עלול לגרום נזק בדרכים שונות. השימוש הבלתי חוקי והחוקי ברחרח מנות מתואר לפני כן.

איך לזהות רחרח?

גילוי הרחרח תלוי ברמת התחכום של מתקפת הרחרח. הרחרח עשוי להתגלות ולהסתתר במשך זמן רב במערכת רשת ושרתים. קיימת תוכנות זמינות בשוק שיכולות לתפוס את הפורץ הבלתי חוקי ברשת או במערכת שרתים. אפשר גם לרחרח לעקוף את מערכת האבטחה על ידי יצירת תחושת ביטחון כוזבת. רחרח יכול להשתמש בכל דבר כדי ליירט את מערכת הרשת שלך, ניתן להשתמש במכשיר חומרה/ התקנת תוכנה/ רמת DNS וצמתי רשת אחרים כדי לרחרח. זה די קשה לאתר רחרח ברשת מעשית, בגלל המורכבות שלה. מכיוון שגילוי הוא עסק די קשה, שיטות מסוימות יכולות לעזור להעביר את המידע הרחרח, וזה יהיה חסר תועלת עבור התוקף.

לכל רשת מחולקת לכמה שכבות, ולכל שכבה יש משימה ייעודית להשלים. המשימה הייעודית מוסיפה את השכבה הבאה לקודמת. מרחרחים תוקפים עשויים לעבוד על שכבות שונות, התלויות במניע ההתקפה. למרות החשיבות של שכבת הרשת (שכבת 3 RD) ושכבת היישום (7), הרחרח יכול ליירט או ללכוד את יחידת נתוני הפרוטוקול (PDU) מכל שכבה כלשהי. בין כל הפרוטוקולים, חלקם די פגיעים להתקפות מרחרחות. למרות שהגרסה המאובטחת של פרוטוקולים אלה זמינה גם היא, מערכת רשת ושרתים מסוימת עדיין משתמשת בגרסה הלא מאובטחת של פרוטוקולי רשת אלה. לכן, הסיכון לדליפת מידע נותר ניכר. להלן פרוטוקולי הרשת הפגיעים להתקפות מרחרחות;

1. Http

פרוטוקול העברת HTTP או Hypertext משמש בשכבת פרוטוקול היישום של מודל חיבור המערכות הפתוחות (OSI). הוא מעביר את המידע בפורמט טקסט רגיל, המושלם לאתר סטטי שאינו דורש שום קלט מהמשתמש. אבל באתר הלא סטטי, זה יכול להיות נושא גדול, כל אחד יכול להגדיר פרוקסי MITM וליירט את זרימת הנתונים כדי לגרום נזק. זו הנקודה בה צריך לאבטח את האינטראקציה של המשתמש, אותה ניתן להבטיח באמצעות הגרסה המאובטחת של HTTP. הגירסה המאובטחת של HTTP, המכונה HTTPS, מצפיפה את תנועת הנתונים בכל פעם שהיא עוזבת את פרוטוקול שכבת היישום (שכבה 7)

2. פּוֹפּ

פרוטוקול סניף הדואר, המכונה גם ה- POP, משמש ברובו על ידי לקוחות דוא”ל כדי להוריד מיילים משרתי דוא”ל. למרות שהוא יכול להמכר טקסט רגיל לתקשורת, הוא די פגיע לריחרת התקפות. לפופ יש גרסאות מאובטחות חדשות בשם POP 2 ו- POP 3 שהם מאובטחים יותר מהגרסה המקורית של POP.

3. SNMP

SNMP משמש לקוצר כפרוטוקול ניהול רשת פשוט, משמש לביסוס חיבור בין מכשירי הרשת לרשת. כדי לבצע את אימות הלקוח, הוא משתמש במספר הודעות לתקשורת בין מיתרי הקהילה. זה שונה כ- SNMPV2 ו- SNMPV3. ה- SNMPV3 הוא הגרסה המאובטחת ביותר שלה.

4. טלנט

Telnet הוא פרוטוקול שרת לקוח המאפשר ומבטיח את מתקן התקשורת דרך המסוף הווירטואלי. הבעיה העיקרית של TELNE. בימינו, SSH משמשת כתחליף לתלנט הלא מאובטח.

5. Ftp

פרוטוקול העברת קבצים או FTP משמשים להעברת קבצים בין השרת ללקוח. כדי לאמת, הוא משתמש בשם משתמש ובסיסמה. כל פורץ או פושעי רשת יכולים ליירט בקלות את זרימת הנתונים ולגשת לכל קבצי השרת. ניתן להחליף אותה על ידי גרסה מאובטחת יותר שנקראת SFTP (פרוטוקול העברת קבצים של SSH) או מאובטחת באמצעות SSL/TSL.

כיצד למנוע התקפת ריחרון?

מניעה מגיעה לאחר הגילוי. כמו שאמרנו, הגילוי תלוי ברמת התחכום של מרחרח המנות. עם זאת, אם אינך מסוגל לאתר את מתקפת הרחרח, דון’לא לדאוג, אתה עדיין יכול לנצח את זה בשיטות מסוימות. שיטות אלה שתוארו מתחת לתואר יכולות לעזור לך לנצח את התקפות הרחרח;

1. שירות VPN

כדי לנצח את התקפות הרחרח, יש צורך בהצפנת נתונים. הצפנת נתונים מציעה את ההגנה המושלמת ביותר מפני התקפות ריחוף. כדי להצפין את הנתונים שלך, שירות VPN (רשת פרטית וירטואלית) נחוץ. שירות ה- VPN מצפין את הנתונים שלך ומעביר אותם דרך מערכת ערוץ רשת מאובטחת ומוצפנת דרך האינטרנט. תהליך זה מקשה על כל אחד לפענח את הנתונים המיורטים.

2. הימנעות מחיבור Wi-Fi ציבורי

תוך כדי שימוש בחיבור Wi-Fi הציבורי כדי לגלוש באינטרנט, כל אחד יכול לרחרח את המידע שלך כדי להקל על הנתונים שלך. לכן עדיף להימנע מחיבורי Wi-Fi ציבוריים. במקרה, אתה יכול להשתמש בשירות VPN תוך שימוש בחיבור Wi-Fi ציבורי.

3. באמצעות פרוטוקול מאובטח

השתמש תמיד בפרוטוקול רשת מאובטח כדי להימנע מרחרח מנות. כאן מומלץ להשתמש בשירות VPN כאישור לאבטחה. כמה תוספים או תוספות יכולות לעזור לך להגביר את האבטחה של פרוטוקול האינטרנט.

4. שדרוג תוכנת אבטחה

כלי אנטי-וירוס מספק לך הגנה מסביב לשעון מפני תוכנות זדוניות, וירוסים, טרויאנים, תולעים, תוכנות ריגול ואיומי אבטחה אחרים. כדי להפיל את הנגיף המוזרק על המערכת על ידי הרחרחים, עליך להשתמש בכלי אנטי -וירוס.

5. גלישה בטוחה

כדי להימנע מתקיפות לרחרח מנות, עליכם להימנע מכל אתרי האינטרנט הלא מוצפנים. גלישה באתרי אינטרנט לא מוצפנים מגדילה את הסיכונים של התקפות מרחרח מנות. זכור תמיד להימנע מיילים של דואר זבל, חלונות פופ-אפ חריגים, ולעולם לא להוריד תוכן מאתר שאינו מוגדר.

6. ניטור וסריקה של רשת

כדי להגן על מערכת הרשת או השרתים המסחריים מפני התקפות ריחרת מנות, עדיף תמיד להעסיק מנהלי רשת מקצועיים ואנשי IT מקצועיים. הם יפקחו ויסרקו את מערכת הרשת והשרת. זה ירחיק את המערכת שלך מהתקפות ריח המנות ואיומי סייבר אחרים.

שאלות נפוצות (שאלות נפוצות)

מהי התקפת Wi-Fi?

פושעי רשת והאקרים יכולים ליצור Wi-Fi מזויפים כדי ליירט ולהקל על עצמם עם נתוני המשתמש. התקפות Wi-Fi הן סוג של התקפה זדונית המתבצעת נגד רשתות אלחוטיות על ידי העלאת אבטחת ה- Wi-Fi כדי לגנוב את פרטי המשתמש (ה.ז. DDOS, צתה).

האם מנות מרחרחות אתיות או לא אתיות?

לרחרח מנות יש שימושים אתיים וגם לא אתיים. זה תלוי במטרה של ריחוף מנות. כאשר הוא מבוצע לשימוש אתי (ה.ז. אבחון רשת, סקר, פרסום) זה אתי, וכאשר הוא מתבצע לשימוש לא מוסרי (ה.ז. פריצה, דליפת נתונים, הזרקת קודים זדוניים) זה לא מוסרי.

יכול לשמש לרחרח לפריצה מורכבת?

כן, ניתן להשתמש ברחרח מנות לפריצה מורכבת. יתר על כן, באמצעות מרחרח מנות, אתה יכול לפצח מערכות רשת ושרתים. התקפת מרחרחת מנות על מערכת הרשת או השרתים שלך עשויה להיות אזהרה על כך שהושפעו מפריצה מורכבת.

לאחר מכן

עכשיו, אתה כבר יודע מספיק על ריחרת מנות ועל התועלת, ההגנה והגילוי שלה. כמה שלבי אבטחה יכולים לעזור לך להימנע מתקפת המנות מרחרחת. תמיד עיין בבטחה כדי להימנע מבעיות סייבר. זֶה’הכל להיום, נתראה שוב.