Ο HTTPS σταματά τον άνθρωπο στις μεσαίες επιθέσεις?

MITM (Man-the-Middle) επιθέσεις και πρόληψη

Είναι https η απάντηση στον άνθρωπο στις μεσαίες επιθέσεις?

Ο άνθρωπος στις μεσαίες επιθέσεις μπορεί να είναι καταστροφικός στον ιστότοπό σας και την εμπειρία των χρηστών σας. Μάθετε πώς το HTTPS μπορεί να βοηθήσει στην πρόληψη αυτών των επιθέσεων και άλλων.

Ένας άνθρωπος στη μεσαία επίθεση, ή MITM, είναι μια κατάσταση στην οποία μια κακόβουλη οντότητα μπορεί να διαβάσει/γράφει δεδομένα που μεταδίδονται μεταξύ δύο ή περισσότερων συστημάτων (στις περισσότερες περιπτώσεις, μεταξύ εσάς και του ιστότοπου που περιηγείστε). Τα MITMs είναι κοινά στην Κίνα, χάρη στο “Μεγάλο κανόνι.”

ο “Μεγάλο κανόνι” είναι ελαφρώς διαφορετικό από το “Το μεγάλο τείχος προστασίας.” Το τείχος προστασίας παρακολουθεί την κυκλοφορία ιστού που κινείται μέσα και έξω από την Κίνα και απαγορεύεται το περιεχόμενο.

Το μεγάλο κανόνι, από την άλλη πλευρά, ενεργεί ως άνθρωπος στη μέση και δεν είναι μόνο σε θέση να παρακολουθήσει τη συζήτηση που λαμβάνει χώρα μεταξύ δύο ή περισσότερων συστημάτων, αλλά είναι επίσης σε θέση να μεταβάλει το περιεχόμενο ή να ανακατευθύνει τους χρήστες σε διαφορετική ιδιοκτησία στο Διαδίκτυο χωρίς τον χρήστη να συνειδητοποιεί ακόμη και ότι δεν επικοινωνεί με την προοριζόμενη μηχανή.

Σε μια επίθεση MITM, ο εισβολέας μπορεί να χρησιμοποιήσει έναν από τους πολλούς πιθανούς τρόπους για να χωρίσει τη σύνδεση TCP σε δύο ξεχωριστές συνδέσεις. Μια σύνδεση θα χρησιμοποιηθεί μεταξύ του πελάτη και του εισβολέα, ενώ η δεύτερη σύνδεση θα χρησιμοποιηθεί μεταξύ του εισβολέα και του διακομιστή ιστού, καθιστώντας το eavesdropper να ενεργεί σαν πληρεξούσιος που είναι σε θέση να παρακολουθεί τα δεδομένα που αποστέλλονται μεταξύ του πελάτη και του διακομιστή.

Τέτοιες επιθέσεις είναι κοινές όταν πρόκειται για HTTP λόγω του τρόπου με τον οποίο έχει σχεδιαστεί το HTTP ως πρωτόκολλο. Το HTTP λειτουργεί ως πρωτόκολλο αίτησης/απάντησης όπου ένα πρόγραμμα περιήγησης ιστού, για παράδειγμα, θα είναι ο πελάτης και μια εφαρμογή ή ένας ιστότοπος που φιλοξενείται στον ιστό θα είναι ο διακομιστής. Το’είναι εύκολο για έναν πάροχο υπηρεσιών Διαδικτύου ή έναν διαχειριστή δικτύου για να εκτελέσει ένα πακέτο Sniffer (Wireshark, Fiddler, HTTP Analyzer) στο δίκτυο και να συλλάβει την κυκλοφορία που κινείται μεταξύ του πελάτη και του διακομιστή.

Γιατί το Διαδίκτυο θα πρέπει να αρχίσει να χρησιμοποιεί HTTPS περισσότερα?

Το HTTPS, γνωστό και ως HTTP μέσω TLS/SSL ή HTTP Secure, είναι ένα πρωτόκολλο που χρησιμοποιείται για την επικοινωνία που πρέπει να είναι ασφαλής. το’S που έχει σχεδιαστεί για τη μεταφορά πληροφοριών σε κρυπτογραφημένη φόρμα. Τα δεδομένα μεταφέρονται μέσω HTTP χρησιμοποιώντας το Secured Socket Layer (SSL). Οι συνδέσεις HTTPS χρησιμοποιήθηκαν αρχικά για την εξασφάλιση συναλλαγών που περιελάμβαναν χρήματα και ευαίσθητο περιεχόμενο.

Τον τελευταίο καιρό, το HTTPS χρησιμοποιείται σε ιστότοπους που δεν είναι απαραιτήτως οικονομικοί χώροι ή ιστότοποι που χειρίζονται ευαίσθητο περιεχόμενο. Αυτή είναι μια ευπρόσδεκτη τάση, καθώς επεκτείνει την κρυπτογράφηση δεδομένων πέρα από τις πύλες πληρωμών και τους τραπεζικούς ιστότοπους, καθιστώντας το Διαδίκτυο λίγο πιο ασφαλές.

Ξεκινώντας από την έκδοση του Chrome Version 56, οποιοσδήποτε ιστότοπος που δεν εκτελεί το HTTPS θα έχει το ακόλουθο μήνυμα που εμφανίζεται στη γραμμή τοποθεσίας που λέει “Αναιρέσιμος” Στις σελίδες που συλλέγουν κωδικούς πρόσβασης ή πιστωτικές κάρτες. Ανά google’μικρό “Αναφορά διαφάνειας,”

Η ασφαλής περιήγηση στο Web μέσω του HTTPS γίνεται ο κανόνας. Οι χρήστες της επιφάνειας εργασίας φορτώνουν περισσότερες από τις μισές σελίδες που βλέπουν πάνω από HTTPs και ξοδεύουν τα δύο τρίτα του χρόνου τους σε σελίδες HTTPS. Το HTTPS είναι λιγότερο διαδεδομένο σε κινητές συσκευές, αλλά μπορεί να δει μια ανοδική τάση.

Το HTTPS είναι ζωτικής σημασίας για την πρόληψη των επιθέσεων MITM, καθώς καθιστά δύσκολο για έναν εισβολέα να αποκτήσει έγκυρο πιστοποιητικό για έναν τομέα που δεν ελέγχεται από αυτόν, αποτρέποντας έτσι την παρακολούθηση.

Ανάλυση μιας περίπτωσης χρήσης

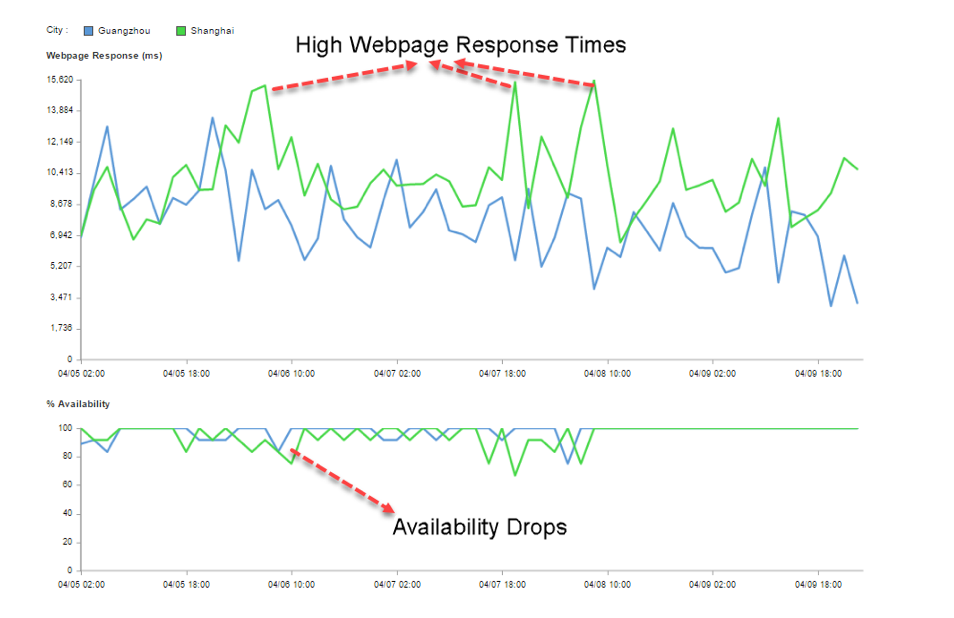

Πρόσφατα, ένας πελάτης που χρησιμοποίησε τη λειτουργικότητα μας για δοκιμές ιστού για να παρακολουθεί την απόδοσή του παραπονέθηκε ότι είδαν πολλά θέματα απόδοσης από ορισμένες από τις τοποθεσίες τους στην Κίνα.

Παρατηρήσαμε τα ακόλουθα κατά την περαιτέρω διερεύνηση:

1. Ο αριθμός των στοιχείων που λήφθηκαν ήταν εξαιρετικά ασυνεπής.

2. Η προβολή καταρράκτη μας έδειξε ότι η έκδοση HTTP του ιστότοπου μεταφέρθηκε σε τυχαίες ιστοσελίδες χρησιμοποιώντας HTTP 302 (προσωρινή ανακατεύθυνση), υποδηλώνοντας ότι αυτή ήταν μια επίθεση MITM στην Κίνα.

3. Η έκδοση HTTPS του ίδιου ιστότοπου δεν έδειξε αυτή τη συμπεριφορά και δεν πήρε ανακατευθυνόμενη.

4. Σε αυτή την περίπτωση, υπήρχε μόνιμη ανακατεύθυνση (http 301) από http: // to https: //. Ωστόσο, δεδομένου ότι το HTTP δεν ήταν ασφαλές, η επίθεση MITM συνέβαινε μεταξύ της ανακατεύθυνσης URL από HTTP σε HTTP Secure.

Σημαντικές διαδρομές

- Ο στόχος της παρακολούθησης των τελικών χρηστών δεν πρέπει να περιορίζεται στην παρακολούθηση του χρόνου uptime, αλλά θα πρέπει να λαμβάνει υπόψη πραγματικά σενάρια χρήστη και να καθορίσει εάν ο χρήστης είναι σε θέση να έχει πρόσβαση στον επιδιωκόμενο ιστότοπο.

- Η ασφάλεια διαδραματίζει πολύ σημαντικό ρόλο στο σήμερα’S World όπου οι άνθρωποι ανησυχούν για την ιδιωτική ζωή και την ηλεκτρονική ταυτότητα.

- Συνιστάται ιδιαίτερα στις επιχειρήσεις να μετακινούνται σε HTTPs και να διασφαλίσουν ότι έχουν τους διακομιστές τους patched και το TLS σωστά εφαρμόζεται.

- Σε σενάρια όπως αυτά, η σύστασή μας θα ήταν να χρησιμοποιήσουμε την έκδοση HTTPS των ιστότοπων για ενημερωτικά δελτία, κανόνες βελτιστοποίησης μηχανών αναζήτησης και διαφημιστικές καμπάνιες. Αυτό θα διασφαλίσει ότι η κυκλοφορία απευθύνεται στην έκδοση HTTPS του ιστότοπου και όχι στην έκδοση HTTP.

MITM (Man-the-Middle) επιθέσεις και πρόληψη

Συντάκτης

- Όνομα Teo Selenius Twitter Ακολουθήστε @teoselenius

Μάθετε πώς οι επιθέσεις Man-in-the-Middle (MITM) μπορούν να βάλουν τους χρήστες του ιστότοπού σας σε κίνδυνο και πώς να το αποτρέψετε.

Τι είναι οι επιθέσεις MITM?

Σε μια επίθεση MITM, μια κακόβουλη οντότητα παρακολουθεί την επικοινωνία μεταξύ δύο ή περισσοτέρων συστημάτων, επιτρέποντάς τους να διαβάζουν και να τροποποιούν τα δεδομένα που μεταδίδονται. Αυτές οι επιθέσεις είναι ιδιαίτερα επικίνδυνες, καθώς μπορούν να θέσουν σε κίνδυνο την ασφάλεια και την ιδιωτικότητα των εμπλεκόμενων χρηστών.

Πώς λειτουργεί το μεγάλο κανόνι?

Το Great Cannon είναι ένα εργαλείο που χρησιμοποιείται στην Κίνα που ενεργεί ως άνθρωπος στη μέση, επιτρέποντας στον εισβολέα όχι μόνο να παρακολουθεί την επικοινωνία αλλά και να τροποποιήσει ή να ανακατευθύνει την κυκλοφορία. Είναι διαφορετικό από το μεγάλο τείχος προστασίας, το οποίο εμποδίζει ορισμένο περιεχόμενο, καθώς χειρίζεται ενεργά την κυκλοφορία χωρίς τις γνώσεις των χρηστών.

Γιατί οι επιθέσεις MITM είναι κοινές με το HTTP?

Οι επιθέσεις MITM είναι κοινές με το HTTP λόγω του σχεδιασμού του ως πρωτοκόλλου αιτήματος/απόκρισης. Δεδομένου ότι η κυκλοφορία HTTP δεν είναι κρυπτογραφημένη, είναι εύκολο για τους επιτιθέμενους να παρεμποδιστούν και να βλέπουν τα δεδομένα που μεταδίδονται μεταξύ του πελάτη και του διακομιστή. Αυτό το καθιστά ευάλωτο στην παραμονή και την τροποποίηση.

Τι είναι το HTTPS και πώς εμποδίζει τις επιθέσεις MITM?

Το HTTPS είναι μια επέκταση του HTTP που προσθέτει ένα στρώμα ασφαλείας μέσω κρυπτογράφησης, χρησιμοποιώντας πρωτόκολλα SSL/TLS. Εξασφαλίζει ότι η επικοινωνία μεταξύ του πελάτη και του διακομιστή είναι κρυπτογραφημένη, καθιστώντας δύσκολο για τους επιτιθέμενους να διαβάζουν ή να τροποποιούν τα δεδομένα. Το HTTPS εμποδίζει τις επιθέσεις MITM με την επαλήθευση της αυθεντικότητας του διακομιστή μέσω πιστοποιητικών, καθιστώντας πιο δύσκολο για τους επιτιθέμενους να μιμηθούν τον διακομιστή.

Γιατί οι ιστότοποι πρέπει να αρχίσουν να χρησιμοποιούν HTTPS περισσότερα?

Το HTTPS παρέχει ένα ασφαλές κανάλι επικοινωνίας για ιστότοπους, προστασία της ιδιωτικής ζωής και της ακεραιότητας των ανταλλαγών δεδομένων. Δεν εμποδίζει μόνο τις επιθέσεις του MITM, αλλά ενσταλάζει την εμπιστοσύνη σε χρήστες που ανησυχούν όλο και περισσότερο για την ηλεκτρονική τους ασφάλεια. Με το HTTPS να γίνει ο κανόνας, είναι σημαντικό για τους ιστότοπους να το υιοθετήσουν για να εξασφαλίσουν την ασφάλεια των χρηστών τους.

Πώς μπορούν οι επιχειρήσεις να εφαρμόσουν HTTPS?

Οι επιχειρήσεις μπορούν να εφαρμόσουν HTTPs με την απόκτηση πιστοποιητικού SSL/TLS για τον τομέα τους και τη διαμόρφωση των διακομιστών τους για να χρησιμοποιήσουν HTTPS. Είναι σημαντικό να διασφαλιστεί ότι η εφαρμογή TLS γίνεται σωστά για να αποφευχθούν τυχόν τρωτά σημεία. Η τακτική επιδιόρθωση και η ενημέρωση των διακομιστών είναι επίσης ζωτικής σημασίας για τη διατήρηση μιας ασφαλούς σύνδεσης HTTPS.

Τι πρέπει να κάνουν οι επιχειρήσεις για την προστασία από επιθέσεις MITM?

Για να προστατεύσουν τις επιθέσεις MITM, οι επιχειρήσεις θα πρέπει να δώσουν προτεραιότητα στη χρήση του HTTPS για τους ιστότοπούς τους. Θα πρέπει επίσης να παρακολουθούν τακτικά την απόδοση του ιστότοπού τους και να διερευνούν οποιαδήποτε ύποπτη δραστηριότητα ή ανακατευθύνσεις. Η εφαρμογή ισχυρών μέτρων ασφαλείας, όπως η κατάλληλη διαμόρφωση διακομιστή και τα τρωτά σημεία επιδιόρθωσης, μπορεί επίσης να βοηθήσει στην πρόληψη αυτών των επιθέσεων.

Γιατί η παρακολούθηση των τελικών χρηστών είναι σημαντική για την πρόληψη των επιθέσεων MITM?

Η παρακολούθηση του τελικού χρήστη ξεπερνά απλώς την παρακολούθηση του χρόνου λειτουργίας ενός ιστότοπου. Περιλαμβάνει την εξέταση πραγματικών σεναρίων χρηστών και τη διασφάλιση ότι οι χρήστες μπορούν να έχουν πρόσβαση στον προοριζόμενο ιστότοπο χωρίς προβλήματα. Παρακολουθώντας την εμπειρία του χρήστη, οι επιχειρήσεις μπορούν να εντοπίσουν και να αντιμετωπίσουν τυχόν πιθανές επιθέσεις MITM ή προβλήματα απόδοσης.

Πώς μπορούν οι επιχειρήσεις να εξασφαλίσουν ότι η κυκλοφορία απευθύνεται στην έκδοση HTTPS της ιστοσελίδας τους?

Για να διασφαλιστεί ότι η κυκλοφορία απευθύνεται στην έκδοση HTTPS της ιστοσελίδας τους, οι επιχειρήσεις μπορούν να χρησιμοποιήσουν HTTPS για ενημερωτικά δελτία, κανόνες βελτιστοποίησης μηχανών αναζήτησης και διαφημιστικές καμπάνιες. Αυτό θα βοηθήσει την ανακατεύθυνση των χρηστών στην ασφαλή έκδοση του ιστότοπου και θα αποφύγει πιθανή έκθεση σε επιθέσεις MITM.

Γιατί οι επιχειρήσεις πρέπει να δώσουν προτεραιότητα στην ασφάλεια στον σημερινό κόσμο?

Η ασφάλεια διαδραματίζει κρίσιμο ρόλο στον σημερινό κόσμο, όπου η ιδιωτικότητα και η ηλεκτρονική ταυτότητα είναι σημαντικές ανησυχίες για τους χρήστες. Οι επιχειρήσεις που δίνουν προτεραιότητα στην ασφάλεια όχι μόνο προστατεύουν τα δεδομένα των χρηστών τους αλλά και δημιουργούν εμπιστοσύνη και αξιοπιστία. Με την εφαρμογή ισχυρών μέτρων ασφαλείας και την ενημέρωση με τις τελευταίες πρακτικές ασφαλείας, οι επιχειρήσεις μπορούν να προστατεύσουν τις πιθανές επιθέσεις όπως το MITM.

Ποια είναι η σημασία της επέκτασης της κρυπτογράφησης δεδομένων πέρα από το οικονομικό και ευαίσθητο περιεχόμενο?

Η επέκταση της κρυπτογράφησης δεδομένων πέρα από το οικονομικό και ευαίσθητο περιεχόμενο είναι ζωτικής σημασίας για την ενίσχυση της συνολικής ασφάλειας στο Διαδίκτυο. Με την κρυπτογράφηση όλων των δεδομένων, ανεξάρτητα από την ευαισθησία της, οι ιστότοποι μπορούν να διασφαλίσουν ότι οι πληροφορίες των χρηστών, η συμπεριφορά περιήγησης και άλλα δεδομένα παραμένουν ιδιωτικά και προστατεύονται. Αυτό βοηθά στη δημιουργία ενός ασφαλέστερου διαδικτυακού περιβάλλοντος για όλους.

Πώς μπορούν τα άτομα να προστατευθούν από επιθέσεις MITM?

Τα άτομα μπορούν να προστατευθούν από τις επιθέσεις του MITM με την προσεκτική σύνδεση ενώ συνδέονται με δημόσια δίκτυα Wi-Fi και αποφεύγοντας τη μετάδοση ευαίσθητων πληροφοριών σε μη εξασφαλισμένες συνδέσεις. Χρησιμοποιώντας μια αξιόπιστη υπηρεσία VPN και εξασφαλίζοντας ότι οι ιστότοποι που επισκέπτονται τη χρήση HTTPs μπορούν επίσης να παρέχουν ένα πρόσθετο επίπεδο ασφάλειας έναντι επιθέσεων MITM.

συμπέρασμα

Οι επιθέσεις MITM αποτελούν σημαντική απειλή για την ασφάλεια και την ιδιωτικότητα των ηλεκτρονικών επικοινωνιών. Με την υιοθέτηση του HTTPS και την εφαρμογή ισχυρών μέτρων ασφαλείας, οι επιχειρήσεις μπορούν να προστατεύσουν τους χρήστες τους και να εξασφαλίσουν μια ασφαλέστερη εμπειρία περιήγησης. Οι χρήστες μπορούν επίσης να λάβουν μέτρα για να προστατευθούν και να παραμείνουν σε επαγρύπνηση από πιθανές επιθέσεις MITM. Η ιεράρχηση της ασφάλειας είναι ζωτικής σημασίας στο σημερινό ψηφιακό τοπίο για τη δημιουργία ενός αξιόπιστου και ασφαλούς διαδικτυακού περιβάλλοντος.

MITM (Man-the-Middle) επιθέσεις και πρόληψη

Το πρωτόκολλο HTTPS είναι μια εκτεταμένη έκδοση του Plain HTTP Protocol. Προσθέτει ένα στρώμα ασφαλείας για την προστασία των δεδομένων κατά τη μεταφορά.

Είναι https η απάντηση στον άνθρωπο στις μεσαίες επιθέσεις?

Ο άνθρωπος στις μεσαίες επιθέσεις μπορεί να είναι καταστροφικός στον ιστότοπό σας και την εμπειρία των χρηστών σας. Μάθετε πώς το HTTPS μπορεί να βοηθήσει στην πρόληψη αυτών των επιθέσεων και άλλων.

Ένας άνθρωπος στη μεσαία επίθεση, ή MITM, είναι μια κατάσταση στην οποία μια κακόβουλη οντότητα μπορεί να διαβάσει/γράφει δεδομένα που μεταδίδονται μεταξύ δύο ή περισσότερων συστημάτων (στις περισσότερες περιπτώσεις, μεταξύ εσάς και του ιστότοπου που περιηγείστε). Τα MITMs είναι κοινά στην Κίνα, χάρη στο “Μεγάλο κανόνι.”

ο “Μεγάλο κανόνι” είναι ελαφρώς διαφορετικό από το “Το μεγάλο τείχος προστασίας.” Το τείχος προστασίας παρακολουθεί την κυκλοφορία ιστού που κινείται μέσα και έξω από την Κίνα και απαγορεύεται το περιεχόμενο.

Το μεγάλο κανόνι, από την άλλη πλευρά, ενεργεί ως άνθρωπος στη μέση και δεν είναι μόνο σε θέση να παρακολουθήσει τη συζήτηση που λαμβάνει χώρα μεταξύ δύο ή περισσότερων συστημάτων, αλλά είναι επίσης σε θέση να μεταβάλει το περιεχόμενο ή να ανακατευθύνει τους χρήστες σε διαφορετική ιδιοκτησία στο Διαδίκτυο χωρίς τον χρήστη να συνειδητοποιεί ακόμη και ότι δεν επικοινωνεί με την προοριζόμενη μηχανή.

Σε μια επίθεση MITM, ο εισβολέας μπορεί να χρησιμοποιήσει έναν από τους πολλούς πιθανούς τρόπους για να χωρίσει τη σύνδεση TCP σε δύο ξεχωριστές συνδέσεις. Μια σύνδεση θα χρησιμοποιηθεί μεταξύ του πελάτη και του εισβολέα, ενώ η δεύτερη σύνδεση θα χρησιμοποιηθεί μεταξύ του εισβολέα και του διακομιστή ιστού, καθιστώντας το eavesdropper να ενεργεί σαν πληρεξούσιος που είναι σε θέση να παρακολουθεί τα δεδομένα που αποστέλλονται μεταξύ του πελάτη και του διακομιστή.

Τέτοιες επιθέσεις είναι κοινές όταν πρόκειται για HTTP λόγω του τρόπου με τον οποίο έχει σχεδιαστεί το HTTP ως πρωτόκολλο. Το HTTP λειτουργεί ως πρωτόκολλο αίτησης/απάντησης όπου ένα πρόγραμμα περιήγησης ιστού, για παράδειγμα, θα είναι ο πελάτης και μια εφαρμογή ή ένας ιστότοπος που φιλοξενείται στον ιστό θα είναι ο διακομιστής. Το’είναι εύκολο για έναν πάροχο υπηρεσιών Διαδικτύου ή έναν διαχειριστή δικτύου για να εκτελέσει ένα πακέτο Sniffer (Wireshark, Fiddler, HTTP Analyzer) στο δίκτυο και να συλλάβει την κυκλοφορία που κινείται μεταξύ του πελάτη και του διακομιστή.

Γιατί το Διαδίκτυο θα πρέπει να αρχίσει να χρησιμοποιεί HTTPS περισσότερα?

Το HTTPS, γνωστό και ως HTTP μέσω TLS/SSL ή HTTP Secure, είναι ένα πρωτόκολλο που χρησιμοποιείται για την επικοινωνία που πρέπει να είναι ασφαλής. το’S που έχει σχεδιαστεί για τη μεταφορά πληροφοριών σε κρυπτογραφημένη φόρμα. Τα δεδομένα μεταφέρονται μέσω HTTP χρησιμοποιώντας το Secured Socket Layer (SSL). Οι συνδέσεις HTTPS χρησιμοποιήθηκαν αρχικά για την εξασφάλιση συναλλαγών που περιελάμβαναν χρήματα και ευαίσθητο περιεχόμενο.

Τον τελευταίο καιρό, το HTTPS χρησιμοποιείται σε ιστότοπους που δεν είναι απαραιτήτως οικονομικοί χώροι ή ιστότοποι που χειρίζονται ευαίσθητο περιεχόμενο. Αυτή είναι μια ευπρόσδεκτη τάση, καθώς επεκτείνει την κρυπτογράφηση δεδομένων πέρα από τις πύλες πληρωμών και τους τραπεζικούς ιστότοπους, καθιστώντας το Διαδίκτυο λίγο πιο ασφαλές.

Ξεκινώντας από την έκδοση του Chrome Version 56, οποιοσδήποτε ιστότοπος που δεν εκτελεί το HTTPS θα έχει το ακόλουθο μήνυμα που εμφανίζεται στη γραμμή τοποθεσίας που λέει “Αναιρέσιμος” Στις σελίδες που συλλέγουν κωδικούς πρόσβασης ή πιστωτικές κάρτες. Ανά google’μικρό “Αναφορά διαφάνειας,”

Η ασφαλής περιήγηση στο Web μέσω του HTTPS γίνεται ο κανόνας. Οι χρήστες της επιφάνειας εργασίας φορτώνουν περισσότερες από τις μισές σελίδες που βλέπουν πάνω από HTTPs και ξοδεύουν τα δύο τρίτα του χρόνου τους σε σελίδες HTTPS. Το HTTPS είναι λιγότερο διαδεδομένο σε κινητές συσκευές, αλλά μπορεί να δει μια ανοδική τάση.

Το HTTPS είναι ζωτικής σημασίας για την πρόληψη των επιθέσεων MITM, καθώς καθιστά δύσκολο για έναν εισβολέα να αποκτήσει έγκυρο πιστοποιητικό για έναν τομέα που δεν ελέγχεται από αυτόν, αποτρέποντας έτσι την παρακολούθηση.

Ανάλυση μιας περίπτωσης χρήσης

Πρόσφατα, ένας πελάτης που χρησιμοποίησε τη λειτουργικότητα μας για δοκιμές ιστού για να παρακολουθεί την απόδοσή του παραπονέθηκε ότι είδαν πολλά θέματα απόδοσης από ορισμένες από τις τοποθεσίες τους στην Κίνα.

Παρατηρήσαμε τα ακόλουθα κατά την περαιτέρω διερεύνηση:

1. Ο αριθμός των στοιχείων που λήφθηκαν ήταν εξαιρετικά ασυνεπής.

2. Η προβολή καταρράκτη μας έδειξε ότι η έκδοση HTTP του ιστότοπου μεταφέρθηκε σε τυχαίες ιστοσελίδες χρησιμοποιώντας HTTP 302 (προσωρινή ανακατεύθυνση), υποδηλώνοντας ότι αυτή ήταν μια επίθεση MITM στην Κίνα.

3. Η έκδοση HTTPS του ίδιου ιστότοπου δεν έδειξε αυτή τη συμπεριφορά και δεν πήρε ανακατευθυνόμενη.

4. Σε αυτή την περίπτωση, υπήρχε μόνιμη ανακατεύθυνση (http 301) από http: // to https: //. Ωστόσο, δεδομένου ότι το HTTP δεν ήταν ασφαλές, η επίθεση MITM συνέβαινε μεταξύ της ανακατεύθυνσης URL από HTTP σε HTTP Secure.

Σημαντικές διαδρομές

- Ο στόχος της παρακολούθησης των τελικών χρηστών δεν πρέπει να περιορίζεται στην παρακολούθηση του χρόνου uptime, αλλά θα πρέπει να λαμβάνει υπόψη πραγματικά σενάρια χρήστη και να καθορίσει εάν ο χρήστης είναι σε θέση να έχει πρόσβαση στον επιδιωκόμενο ιστότοπο.

- Η ασφάλεια διαδραματίζει πολύ σημαντικό ρόλο στο σήμερα’S World όπου οι άνθρωποι ανησυχούν για την ιδιωτική ζωή και την ηλεκτρονική ταυτότητα.

- Συνιστάται ιδιαίτερα στις επιχειρήσεις να μετακινούνται σε HTTPs και να διασφαλίσουν ότι έχουν τους διακομιστές τους patched και το TLS σωστά εφαρμόζεται.

- Σε σενάρια όπως αυτά, η σύστασή μας θα ήταν να χρησιμοποιήσουμε την έκδοση HTTPS των ιστότοπων για ενημερωτικά δελτία, κανόνες βελτιστοποίησης μηχανών αναζήτησης και διαφημιστικές καμπάνιες. Αυτό θα διασφαλίσει ότι η κυκλοφορία απευθύνεται στην έκδοση HTTPS του ιστότοπου και όχι στην έκδοση HTTP.

MITM (Man-the-Middle) επιθέσεις και πρόληψη

Συντάκτης

- Όνομα Teo Selenius Twitter Ακολουθήστε @teoselenius

Μάθετε πώς οι επιθέσεις Man-in-the-Middle (MITM) μπορούν να βάλουν τους χρήστες του ιστότοπού σας σε κίνδυνο και πώς να το αποτρέψετε.

Τι είναι οι επιθέσεις MITM?

Σε μια επίθεση MITM, κάποιος στο δίκτυο παρακολουθεί τις επικοινωνίες δικτύου μεταξύ ενός χρήστη και του ιστότοπού σας.

Πώς γίνονται επιθέσεις MITM?

Υπάρχουν πολλοί τρόποι για να καταλάβετε τη σύνδεση δικτύου κάποιου, αλλά είναι δύο τυποποιημένες μέθοδοι Δηλητηρίαση ARP και κακά σημεία πρόσβασης.

Δηλητηρίαση ARP

Οι οικοδεσπότες σε μια ομιλία δικτύου στον κόσμο έξω από το τοπικό δίκτυο (LAN) μέσω πύλης. Η πύλη έχει ρυθμιστεί στον πελάτη, είτε με το χέρι είτε μέσω του πρωτοκόλλου DHCP.

Ωστόσο, η επικοινωνία στο LAN διευκολύνεται μέσω διευθύνσεων MAC, όχι διευθύνσεων IP. Για το λόγο αυτό, χρειαζόμαστε ένα πρωτόκολλο για να χαρτογραφήσουμε τις διευθύνσεις IP σε διευθύνσεις MAC για να επικοινωνήσουμε με τους κεντρικούς υπολογιστές στο δίκτυο με τη διεύθυνση IP τους. Και αυτό το πρωτόκολλο ονομάζεται εύστοχα Πρωτόκολλο επίλυσης διευθύνσεων ή ARP για σύντομο.

Εδώ λειτουργεί το πώς λειτουργεί η επίθεση δηλητηρίασης ARP.

Ο εισβολέας στέλνει μια ανεπιθύμητη απάντηση ARP στη συσκευή δικτύου -στόχου (e.σολ., το τηλέφωνο του χρήστη του ιστότοπου), υποστηρίζοντας ότι η συσκευή του εισβολέα είναι η πύλη. Και ο τρόπος με τον οποίο εφαρμόζονται πρωτόκολλα δικτύου, το τηλέφωνο θα πιστέψει τον εισβολέα και θα αρχίσει να στέλνει την κυκλοφορία του μέσω της συσκευής του εισβολέα.

Κακά σημεία πρόσβασης

Η δεύτερη τυπική επίθεση λειτουργεί από τον εισβολέα που δημιουργεί ένα σημείο πρόσβασης WiFi που μιμείται ένα πραγματικό σημείο πρόσβασης κοντά.

Όταν οι χρήστες συνδέονται άθελά με το κακόβουλο σημείο πρόσβασης, η κυκλοφορία του δικτύου αποστέλλεται στον εισβολέα, ο οποίος στη συνέχεια το προωθεί στο Διαδίκτυο.

sslstrip

Μόλις παρεμποδιστεί η σύνδεση, ο εισβολέας μπορεί να χρησιμοποιήσει ένα εργαλείο όπως το SSLStrip για να απενεργοποιήσει όλες τις ανακατευθύνσεις του HTTPS και να αλλάξει https: // συνδέσμους σε μη κρυπτογραφημένα http: // .

Δεν πρέπει να έχει σημασία

Το βασικό εμπόδιο εδώ είναι ότι οι προγραμματιστές δεν μπορούν να βασίσουν την ασφάλεια μιας εφαρμογής με την υπόθεση ότι κανείς δεν μπορεί να παρεμποδίσει τη σύνδεση μεταξύ του χρήστη και του webserver.

Αντ ‘αυτού, πρέπει να χρησιμοποιήσουμε την κρυπτογράφηση για να βεβαιωθούμε ότι δεν έχει σημασία αν η σύνδεση έχει πειραματιστεί ή όχι.

Οι HTTPs εμποδίζουν τις επιθέσεις MITM?

Δυστυχώς, μόνο το HTTPS δεν αρκεί για να αποτρέψει τις επιθέσεις MITM εναντίον των χρηστών σας. Επιτρέψτε μου να σας δείξω τι εννοώ. Το παρακάτω είναι γενικά αυτό που συμβαίνει όταν ένα πρόγραμμα περιήγησης συνδέεται με έναν ιστότοπο:

1. Οι τύποι χρήστη στο www.παράδειγμα.com στη γραμμή URL και πιέσεις Enter Enter.

2. Το πρόγραμμα περιήγησης του χρήστη στέλνει ένα μη κρυπτογραφημένο αίτημα HTTP στη διεύθυνση http: // www.παράδειγμα.com/

3. Ο webserver επιστρέφει μια ανακατεύθυνση στο https: // www.παράδειγμα.com

4. Το πρόγραμμα περιήγησης του χρήστη στέλνει ένα κρυπτογραφημένο αίτημα HTTPS στο https: // www.παράδειγμα.com/.

5. Ο webserver επιστρέφει με τη σελίδα σύνδεσης.

6. Ο χρήστης εισάγει το όνομα χρήστη και τον κωδικό πρόσβασης, το οποίο το πρόγραμμα περιήγησης στέλνει με ασφάλεια στον webserver σε μια ασφαλή σύνδεση TLS.

Αλλά τι γίνεται αν υπάρχει εισβολέας στο δίκτυο?

1. Οι τύποι χρήστη στο www.παράδειγμα.com

2. Το πρόγραμμα περιήγησης του χρήστη στέλνει ένα μη κρυπτογραφημένο αίτημα HTTP στη διεύθυνση http: // www.παράδειγμα.com/

3. Ο εισβολέας παρακολουθεί αυτό το μη κρυπτογραφημένο αίτημα και επιστρέφει τη σελίδα σύνδεσης από τον πραγματικό διακομιστή. Βασικά, η σύνδεση εξακολουθεί να μην είναι κρυπτογραφημένη.

4. Ο χρήστης δίνει το όνομα χρήστη και τον κωδικό πρόσβασής του κατευθείαν στον εισβολέα πάνω από την μη κρυπτογραφημένη σύνδεση.

Δείτε το πρόβλημα? Ο διακομιστής ιστού δεν είχε ποτέ την ευκαιρία να ανακατευθύνει το χρήστη στο HTTPS επειδή ο εισβολέας είχε ήδη αναλάβει τη σύνδεση.

Πώς να αποτρέψετε τις επιθέσεις MITM?

Υπάρχουν τρεις βασικές απαιτήσεις για την προστασία της εφαρμογής ιστού σας από επιθέσεις MITM:

- Χρησιμοποιήστε το HTTPS.

- Χρησιμοποιήστε προφορτωμένα HSTS.

- Σκληρύνετε τα ssl/tls σας ciphers.

Χρησιμοποιήστε το HTTPS

Η πρώτη υπεράσπιση είναι απλή και ελπίζω ότι το κάνετε ήδη αυτό. Λάβετε δωρεάν πιστοποιητικό από το Let’s Encrypt και χρησιμοποιήστε το HTTPS για όλο το περιεχόμενό σας.

Χρησιμοποιήστε προφορτωμένα HSTS

Το HSTS (HTTP Strict Transport Security) είναι ένα χαρακτηριστικό ασφαλείας του προγράμματος περιήγησης opt-in που εμποδίζει τα προγράμματα περιήγησης να κάνουν τυχόν μη κρυπτογραφημένες συνδέσεις σε έναν τομέα.

Το παρακάτω είναι ο τρόπος με τον οποίο η ροή του δικτύου μπορεί να λειτουργήσει με ενεργοποιημένη την HSTS:

1. Οι τύποι χρήστη στο www.παράδειγμα.com

2. Ο ιστότοπος χρησιμοποιεί HSTS, οπότε το πρόγραμμα περιήγησης του χρήστη στέλνει αμέσως ένα κρυπτογραφημένο αίτημα HTTPS στο https: // www.παράδειγμα.com/. Ο επιτιθέμενος δεν έχει την ευκαιρία.

3. Ο webserver επιστρέφει με τη σελίδα σύνδεσης.

4. Ο χρήστης εισάγει το όνομα χρήστη και τον κωδικό πρόσβασης, το οποίο το πρόγραμμα περιήγησης στέλνει με ασφάλεια σε μια ασφαλή σύνδεση TLS.

Δείτε πώς το HST εμπόδισε την επίθεση? Το πρόγραμμα περιήγησης δεν έστειλε ποτέ το πρώτο μη κρυπτογραφημένο αίτημα HTTP και ο επιτιθέμενος δεν είχε τίποτα νόημα να παρακολουθείται.

Μπορείτε να ενεργοποιήσετε την προστασία για τον ιστότοπό σας με την αυστηρή κεφαλίδα της ασφάλειας μεταφοράς. Βεβαιωθείτε ότι έχετε συμπεριλάβει υποτομείς και ενεργοποιήστε την προφόρτιση HSTS. Μπορείτε να διαβάσετε περισσότερα σχετικά με τις επιλογές και τι σημαίνει προφόρτιση εδώ: HTTP αυστηρή ασφάλεια των μεταφορών (HSTS).

Σκληρύνετε τα κρυπτογραφικά σας tls

Μπορείτε να χρησιμοποιήσετε προφορτωμένα HSTS για να αναγκάσετε τις συνδέσεις στον ιστότοπό σας να κρυπτογραφούνται. Αλλά τι γίνεται αν κάποιος σπάσει αυτήν την κρυπτογράφηση? Πρέπει να είστε προσεκτικοί κατά τη διαμόρφωση των ρυθμίσεων TLS στον διακομιστή σας.

Εφαρμογή μυστικότητας προς τα εμπρός

Ένα από τα πιο σημαντικά πράγματα είναι να χρησιμοποιήσετε έναν αλγόριθμο ανταλλαγής κλειδιών όπως το Diffie-Hellman που δεν περιλαμβάνει τη μετάδοση του συμμετρικού κλειδιού μέσω του δικτύου. Διαφορετικά, όπως όταν χρησιμοποιείτε RSA για ανταλλαγή κλειδιών, εάν κάποιος στο μέλλον έχει πρόσβαση στο ιδιωτικό κλειδί (θυμηθείτε το Heartbleed?), ο επιτιθέμενος μπορεί να αποκρυπτογραφήσει όλες τις παρελθόν κρυπτογραφημένες συνδέσεις.

Αυτή η ιδιοκτησία ονομάζεται μυστικότητα προς τα εμπρός ή τέλεια μυστικότητα προς τα εμπρός. Βεβαιωθείτε ότι το έχετε ενεργοποιήσει.

Χρησιμοποιήστε την επικυρωμένη κρυπτογράφηση

Χρησιμοποιήστε κρυπτογραφικές σουίτες που επαληθεύουν την αυθεντικότητα ενός μηνύματος πριν προσπαθήσετε να το αποκρυπτογραφήσετε. Με αυτόν τον τρόπο είναι πολύ λιγότερο επιρρεπής σε κάθε είδους επιθέσεις όπως το Padding Oracles. Οι AES-GCM και Chacha20-Poly1305 είναι τόσο καλοί κρυπτογράφοι.

Απενεργοποιήστε τα πρωτόκολλα κληρονομιάς

Είναι σημαντικό να μην υποστηρίζουμε πρωτόκολλα κληρονομιάς επειδή ένας εισβολέας στο δίκτυο μπορεί να υποβαθμίσει τη σύνδεση με τις χειρότερες ρυθμίσεις που υποστηρίζονται τόσο από τον πελάτη όσο και από τον διακομιστή.

- Υποστήριξη μόνο TLS 1.2 και άνω.

- Υποστήριξη μόνο Sha και Sha2 (Sha256, Sha384, κλπ.) Για το MAC (κωδικός ελέγχου ταυτότητας μηνύματος).

- Υποστηρίξτε μόνο το AES-GCM από τις κρυπτογραφικές μπλοκ και το Chacha20-Poly1305 από τους κρυπτογράφους ρεύματος.

Μπορείτε να ελέγξετε την υποστήριξη του προγράμματος περιήγησης για το TLS 1.2 εδώ.

Δημιουργία ασφαλούς διαμόρφωσης

Επισκεφθείτε το SSL Config του Mozilla για να δημιουργήσετε μια ασφαλή διαμόρφωση για το webserver σας.

συμπέρασμα

Οι χρήστες οποιασδήποτε εφαρμογής ιστού μπορούν να στοχεύσουν με επιθέσεις MITM, ακόμη και αν ο ιστότοπος χρησιμοποιεί HTTPS. Ευτυχώς οι προγραμματιστές μπορούν να λάβουν κάποια μέτρα για την προστασία μιας εφαρμογής από αυτές τις επιθέσεις. Αυτά είναι:

- Χρησιμοποιήστε το HTTPS.

- Χρησιμοποιήστε HSTS και προφορτώστε το.

- Διαμορφώστε κατάλληλα τις ρυθμίσεις TLS του διακομιστή σας.

Το 95% των διακομιστών HTTPS είναι ευάλωτοι σε ασήμαντες επιθέσεις MITM

Μόνο 1 στους 20 διακομιστές HTTPS εφαρμόζει σωστά HTTP Trict Security Transport Security, ένα ευρέως υποστηριζόμενο χαρακτηριστικό ασφαλείας που εμποδίζει τους επισκέπτες να κάνουν μη κρυπτογραφημένες συνδέσεις HTTP σε έναν διακομιστή.

Επομένως, το υπόλοιπο 95% είναι ευάλωτο στις επιθέσεις κατάχρησης της ασήμαντης σύνδεσης, οι οποίες μπορούν να αξιοποιηθούν για την πραγματοποίηση αποτελεσματικών επιθέσεων ηλεκτρονικού ψαρέματος, φαρμακευτικού αγωγού και ανθρώπου σε μεσαίες επιθέσεις. Ένας εισβολέας μπορεί να εκμεταλλευτεί αυτά τα τρωτά σημεία κάθε φορά που ένας χρήστης προσπαθεί ακούσια να έχει πρόσβαση σε έναν ασφαλή ιστότοπο μέσω HTTP και έτσι ο εισβολέας δεν χρειάζεται καν να παραβιάσει ένα έγκυρο πιστοποιητικό TLS. Επειδή δεν απαιτείται καμία κρυπτογράφηση για να καταλάβει μια σύνδεση HTTP, αυτές οι επιθέσεις είναι πολύ πιο εύκολο να πραγματοποιηθούν από εκείνες που στοχεύουν TLS, όπως η πρόσφατα ανακοινωθείσα επίθεση Drown Attack.

Ιστορικό

Η ανάπτυξη του HTTPS αποτελεί ένα ως επί το πλείστον θετικό βήμα στην εξέλιξη του Διαδικτύου, επιτρέποντας τις κρυπτογραφημένες επικοινωνίες μεταξύ περισσότερων χρηστών και ιστοσελίδων από ποτέ. Πολλοί ιστότοποι υψηλού προφίλ χρησιμοποιούν τώρα HTTPs από προεπιλογή και εκατομμύρια πιστοποιητικά TLS χρησιμοποιούνται επί του παρόντος στον ιστό. Με εταιρείες όπως το Let’s Encrypt προσφέροντας δωρεάν πιστοποιητικά και αυτοματοποιημένα εργαλεία διαχείρισης, είναι επίσης ευκολότερο από ποτέ να αναπτύξουμε έναν ιστότοπο HTTPS που θα εμπιστευτεί όλα τα σύγχρονα προγράμματα περιήγησης.

Ο πρωταρχικός σκοπός ενός πιστοποιητικού TLS είναι να επιτρέψει σε ένα πρόγραμμα περιήγησης να επαληθεύσει ότι επικοινωνεί με τον σωστό ιστότοπο. Για παράδειγμα, εάν https: // www.παράδειγμα.Το COM χρησιμοποιεί ένα έγκυρο πιστοποιητικό TLS, τότε ένας εισβολέας Man-in-the-Middle δεν θα είναι σε θέση να καταλάβει τη σύνδεση ενός προγράμματος περιήγησης με αυτόν τον ιστότοπο, εκτός εάν είναι επίσης σε θέση να αποκτήσει έγκυρο πιστοποιητικό για αυτόν τον τομέα.

Μια τέτοια επίθεση με τον άνθρωπο σε μεσαία δεν είναι γενικά δυνατή εάν το αρχικό αίτημα από τον πελάτη χρησιμοποιεί HTTPS.

Θα ήταν εξαιρετικά δύσκολο για τον εισβολέα να αποκτήσει έγκυρο πιστοποιητικό για έναν τομέα που δεν ελέγχει και η χρήση ενός μη έγκυρου πιστοποιητικού θα προκαλούσε το πρόγραμμα περιήγησης του θύματος να εμφανίσει ένα κατάλληλο προειδοποιητικό μήνυμα. Κατά συνέπεια, οι επιθέσεις Man-in-the-Middle εναντίον των υπηρεσιών HTTPS είναι δύσκολο να απομακρυνθούν και συχνά δεν είναι πολύ επιτυχημένες. Ωστόσο, υπάρχουν πολλές ρεαλιστικές ευκαιρίες για να χρησιμοποιήσετε το μη κρυπτογραφημένο πρωτόκολλο HTTP για να επιτεθείτε στους περισσότερους ιστότοπους HTTPS.

HTTP ΑΡΧΙΚΗ ΑΣΦΑΛΕΙΑ ΣΥΝΕΔΡΙΑ (HSTS)

Οι κρυπτογραφημένες επικοινωνίες αποτελούν βασική απαίτηση για τράπεζες και άλλους οικονομικούς ιστότοπους, αλλά μόνο οι HTTPs δεν επαρκούν για την υπεράσπιση αυτών των τοποθεσιών εναντίον επιθέσεων Man-in-Middle. Εκπληκτικά, πολλοί τραπεζικοί ιστότοποι κρύβονται μεταξύ του 95% των διακομιστών HTTPS που δεν διαθέτουν ένα απλό χαρακτηριστικό που τους καθιστά ακόμα ευάλωτες στις επιθέσεις φαρμάκων και ανθρώπου σε μεσαίο. Αυτή η λειτουργία που λείπει είναι η HTTP Trict Transport Security (HSTS) και μόνο 1 στους 20 ασφαλείς διακομιστές χρησιμοποιούν επί του παρόντος, παρόλο που υποστηρίζεται από σχεδόν όλα τα σύγχρονα προγράμματα περιήγησης.

Κάθε ασφαλής ιστοσελίδα που κάνει δεν Εφαρμόστε μια πολιτική HSTS μπορεί να επιτεθεί απλώς με την αεροπειρατεία μιας σύνδεσης HTTP που προορίζεται για αυτό. Αυτό είναι ένα εκπληκτικά εφικτό διάνυσμα επίθεσης, καθώς υπάρχουν πολλοί τρόποι με τους οποίους ο χρήστης μπορεί να καταλήξει κατά λάθος να συνδεθεί μέσω HTTP αντί HTTPS.

Οι χειροκίνητα δακτυλογραφημένες διευθύνσεις URL συχνά οδηγούν σε ένα αρχικό αίτημα ανασφαλούς, καθώς οι περισσότεροι χρήστες δεν πληκτρολογούν ρητά στη συμβολοσειρά πρωτοκόλλου (http: // ή https: //·. Όταν δεν δίνεται πρωτόκολλο, το πρόγραμμα περιήγησης θα προεπιλεγεί στο HTTP – εκτός αν υπάρχει μια κατάλληλη πολιτική HSTS που ισχύει.

Για να βελτιωθεί η προσβασιμότητα, οι πιο ασφαλείς ιστοσελίδες εκτελούν επίσης μια υπηρεσία HTTP για την ανακατεύθυνση των χρηστών στον αντίστοιχο ιστότοπο HTTPS-αλλά αυτό τους καθιστά ιδιαίτερα επιρρεπείς σε επιθέσεις Man-in-the-Middle εάν δεν υπάρχει πολιτική HSTS σε ισχύ. Όχι μόνο πολλοί χρήστες θα είχαν συνηθίσει να επισκέπτονται πρώτα τον ιστότοπο HTTP, αλλά οποιοσδήποτε άλλος που επισκέπτεται τον ιστότοπο μέσω ενός παλιού αποτελέσματος σελιδοδείκτη ή μηχανής αναζήτησης θα μπορούσε επίσης να έχει πρόσβαση στον ιστότοπο μέσω μιας ανασφαλής διεύθυνσης HTTP. Κάθε φορά που συμβαίνει αυτό, ο εισβολέας μπορεί να καταλάβει το αρχικό αίτημα HTTP και να αποτρέψει τον πελάτη να ανακατευθύνεται στον ασφαλή ιστότοπο HTTPS.

Αυτός ο τύπος επίθεσης μπορεί να αυτοματοποιηθεί με το εργαλείο SSLStrip, το οποίο διαλύει με διαφανή την κυκλοφορία HTTP σε ένα δίκτυο και μετατρέπει τους συνδέσμους HTTPS και ανακατευθύνει σε HTTP. Αυτός ο τύπος εκμετάλλευσης θεωρείται μερικές φορές ως επίθεση υποβάθμισης του πρωτοκόλλου, αλλά αυστηρά μιλώντας, δεν είναι: Αντί υποβάθμιση Το πρωτόκολλο, απλά εμποδίζει το πρωτόκολλο HTTP αναβαθμισμένος σε HTTPS.

Ο διαδικτυακός τραπεζικός ιστότοπος της NatWest στη διεύθυνση www.νουγκόμπος.Το COM στερείται πολιτικής HSTS και προσφέρει επίσης υπηρεσία HTTP για την ανακατεύθυνση των πελατών της στον ιστότοπο HTTPS. Αυτή η ρύθμιση είναι ευάλωτη στον τύπο της επίθεσης Man-in-the-Middle που περιγράφεται παραπάνω.

Οι ευάλωτες τοποθεσίες μπορούν να επιτεθούν σε μια τεράστια κλίμακα, διακυβεύοντας τους διακομιστές δρομολογητών ή DNS για να δείξουν το όνομα HostName Target σε έναν διακομιστή που ελέγχεται από τον εισβολέα (μια λεγόμενη επίθεση “Pharming”). Ορισμένες επιθέσεις μικρότερης κλίμακας μπορούν να πραγματοποιηθούν πολύ εύκολα-για παράδειγμα, εάν ένας εισβολέας δημιουργήσει ένα Rogue Wi-Fi Access Point για να παρέχει πρόσβαση στο Διαδίκτυο σε κοντινά θύματα, μπορεί εύκολα να επηρεάσει τα αποτελέσματα των αναζητήσεων DNS τους.

Ακόμη και αν ένας ασφαλής ιστοσελίδα χρησιμοποιεί αποκλειστικά το HTTPS (i.μι. χωρίς καθόλου υπηρεσία HTTP), τότε οι επιθέσεις Man-in-the-Middle εξακολουθούν να είναι δυνατές. Για παράδειγμα, εάν ένα θύμα διατυπώνει χειροκίνητα www.παραδείγματα.com στη γραμμή διευθύνσεων του προγράμματος περιήγησής του – χωρίς να το προωθήσετε https: //-Το πρόγραμμα περιήγησης θα προσπαθήσει να κάνει μια μη κρυπτογραφημένη σύνδεση HTTP με http: // www.παραδείγματα.com, ακόμη και αν ο γνήσιος ιστότοπος δεν εκτελεί υπηρεσία HTTP. Εάν αυτό το όνομα κεντρικού υπολογιστή έχει φαρμακοποιηθεί ή υποβάλλεται με άλλο τρόπο σε μια επίθεση άνδρα στη μεσαία, ο επιτιθέμενος μπορεί να καταλάβει το αίτημα παρ ‘όλα αυτά και να παρακολουθεί τη σύνδεση καθώς μεταδίδεται στον γνήσιο ασφαλές χώρο ή σερβίρει περιεχόμενο ηλεκτρονικού ψαρέματος απευθείας στο θύμα.

Εν ολίγοις, η μη εφαρμογή μιας πολιτικής HSTS σε έναν ασφαλή ιστότοπο σημαίνει ότι οι επιτιθέμενοι μπορούν να πραγματοποιήσουν επιθέσεις Man-in-the-Middle χωρίς να χρειάζεται να αποκτήσουν έγκυρο πιστοποιητικό TLS. Πολλά θύματα θα πέφτουν για αυτές τις επιθέσεις, καθώς μπορούν να εκτελεστούν σε μια μη κρυπτογραφημένη σύνδεση HTTP, αποφεύγοντας έτσι οποιαδήποτε από τις προειδοποιήσεις του προγράμματος περιήγησης σχετικά με άκυρα πιστοποιητικά.

Εφαρμογή HSTS: Ένα απλό ένα-liner

Οι ασήμαντες επιθέσεις Man-in-the-Middle που περιγράφονται παραπάνω μπορούν να ματαιωθούν με την εφαρμογή κατάλληλης πολιτικής HSTS. Ένας ασφαλής ιστοσελίδα μπορεί να το κάνει απλά ρυθμίζοντας μια ενιαία κεφαλίδα HTTP στις απαντήσεις του:

Ασφαλεία αυστηρής μεταφοράς: μέγιστη ηλικία = 31536000;

Αυτή η κεφαλίδα μπορεί να ρυθμιστεί μόνο σε μια σύνδεση HTTPS και να δίνει οδηγίες συμβατές προγράμματα περιήγησης μόνο Πρόσβαση στον ιστότοπο μέσω HTTPS για το επόμενο έτος (31.536.000 δευτερόλεπτα = 1 έτος). Αυτή είναι η πιο συνηθισμένη τιμή μέγιστης ηλικίας, που χρησιμοποιείται από σχεδόν το ήμισυ όλων των διακομιστών HTTPS. Μετά την εφαρμογή αυτής της πολιτικής HSTS, ακόμη και αν ένας χρήστης προωθεί με μη αυτόματο τρόπο το όνομα κεντρικού υπολογιστή του ιστότοπου http: //, Το πρόγραμμα περιήγησης θα το αγνοήσει και θα αποκτήσει πρόσβαση στον ιστότοπο μέσω HTTPS αντ ‘αυτού.

Επομένως, ο συνδυασμός HSTS και HTTPS παρέχει μια καλή άμυνα κατά των επιθέσεων φαρμακευτικών αγωγών, καθώς ο εισβολέας δεν θα είναι σε θέση να ανακατευθύνει και να παρεμποδίζει την κυκλοφορία HTTP όταν ένας πελάτης υπακούει στην πολιτική HSTS, ούτε θα μπορέσει να παρουσιάσει έγκυρο πιστοποιητικό TLS για τον ιστότοπο που μιμείται.

Ο επιτιθέμενος δεν μπορεί καν να βασιστεί σε ένα μικρό ποσοστό τα θύματά του αγνοώντας άδικα τη χρήση ενός άκυρου πιστοποιητικού, καθώς τα προγράμματα περιήγησης πρέπει να θεωρούν αυτή την κατάσταση ως σκληρή αποτυχία όταν ισχύει μια πολιτική HSTS. Το πρόγραμμα περιήγησης απλά δεν θα αφήσει το θύμα να έχει πρόσβαση στον ιστότοπο εάν βρει ένα μη έγκυρο πιστοποιητικό, ούτε θα επιτρέψει να προστεθεί εξαίρεση.

Όταν το Google Chrome συναντά ένα μη έγκυρο πιστοποιητικό για έναν ιστότοπο που έχει αποτελεσματική πολιτική HSTS, το θύμα δεν επιτρέπεται να παρακάμψει το προειδοποιητικό μήνυμα του προγράμματος περιήγησης ή να προσθέσει εξαίρεση.

Για να αποφευχθεί άλλοι τύποι επίθεσης, είναι επίσης σοφό να προσθέσετε την οδηγία για την ONTERSUBDOMANS για να διασφαλίσετε ότι κάθε πιθανός υποτομέας ενός χώρου προστατεύεται από το HSTS. Αυτό μετριάζει τις επιθέσεις έγχυσης και στερέωσης περιόδου ανάδυσης που θα μπορούσαν να εκτελεστούν με την πλαστικοποίηση μιας τοποθεσίας HTTP σε έναν ανύπαρκτο υποτομέα όπως φουλάρι.www.παράδειγμα.com, και χρησιμοποιώντας το για να ρυθμίσετε ένα cookie που θα σταλεί στον ασφαλή ιστότοπο στο https: // www.παράδειγμα.com. Αυτή η οδηγία μπορεί να ενεργοποιηθεί έτσι:

Ασφαλεία αυστηρής μεταφοράς: μέγιστη ηλικία = 31536000; Περιλαμβάνει

Ωστόσο, κάποια σκέψη απαιτείται πριν από την ανάληψη της προσέγγισης του Carte Blanche να συμπεριλάβει όλους τους υποτομείς σε μια πολιτική HSTS. Οι διαχειριστές του ιστότοπου πρέπει να διασφαλίζουν ότι κάθε ένας από τους υποτομείς του υποστηρίζει HTTPS για τουλάχιστον τη διάρκεια που καθορίζεται από την παράμετρο μέγιστης ηλικίας, διαφορετικά οι χρήστες αυτών των υποτομέων κινδυνεύουν να κλειδωθούν.

Ο καθορισμός μιας πολιτικής HSTS θα προστατεύσει επίσης τους επισκέπτες για πρώτη φορά οι οποίοι χρησιμοποιούν συνήθως τις ράβδους αναζήτησης ή τις μηχανές αναζήτησης για να φτάσουν στον προορισμό τους. Για παράδειγμα, η πληκτρολόγηση του “PayPal” στη μηχανή αναζήτησης HTTPS της Google θα αποφέρει σύνδεσμο στο https: // www.paypal.com, επειδή η Google θα συνδέεται πάντα με την έκδοση HTTPS ενός ιστότοπου εάν υπάρχει κατάλληλη πολιτική HSTS.

Προφόρτιση HSTS

Το HSTS είναι σαφώς ένα σημαντικό χαρακτηριστικό ασφαλείας, αλλά υπάρχουν διάφορες περιστάσεις κάτω από τις οποίες τα οφέλη της δεν θα λειτουργήσουν. Επειδή οι οδηγίες HSTS παραδίδονται μέσω κεφαλίδας HTTP (μέσω σύνδεσης HTTPS), το HSTS μπορεί μόνο να δώσει εντολή σε ένα πρόγραμμα περιήγησης να χρησιμοποιεί μόνο HTTPS μετά Η πρώτη επίσκεψη του προγράμματος περιήγησης σε έναν ασφαλή ιστότοπο.

Επομένως, οι άνδρες στο μεσαίο μπορούν να πραγματοποιήσουν επιθέσεις εναντίον χρηστών που έχουν:

- Ποτέ δεν επισκέφθηκα τον ιστότοπο.

- Πρόσφατα επανεγκαταστήσαμε το λειτουργικό τους σύστημα.

- Πρόσφατα επανεγκαταστήσαμε το πρόγραμμα περιήγησής τους.

- Μεταβιβάστηκε σε ένα νέο πρόγραμμα περιήγησης.

- Μεταβιβάστηκε σε μια νέα συσκευή (e.σολ. κινητό τηλέφωνο).

- Διαγράφουν την προσωρινή μνήμη του προγράμματος περιήγησης.

- Δεν επισκέφθηκε τον ιστότοπο μέσα στο παρελθόν έτος (ή όσο διαρκεί η περίοδος μέγιστης ηλικίας).

Αυτά τα τρωτά σημεία μπορούν να εξαλειφθούν χρησιμοποιώντας Προφόρτιση HSTS, που διασφαλίζει ότι η πολιτική HSTS του ιστότοπου διανέμεται σε υποστηριζόμενα προγράμματα περιήγησης πριν Η πρώτη επίσκεψη του πελάτη.

Οι διαχειριστές ιστοσελίδων μπορούν να χρησιμοποιήσουν τη φόρμα στο https: // hstspreload.appspot.COM/ για να ζητήσετε να συμπεριληφθούν οι τομείς στη λίστα προφόρτισης HSTS που διατηρείται από την Google. Κάθε ιστότοπος πρέπει να διαθέτει έγκυρο πιστοποιητικό, να ανακατευθύνει όλη την επισκεψιμότητα HTTP σε HTTPS και να εξυπηρετεί όλους τους υποτομείς μέσω HTTPS. Η κεφαλίδα HSTS που σερβίρεται από κάθε τοποθεσία πρέπει να καθορίζει μια μέγιστη ηλικία τουλάχιστον 18 εβδομάδων (10.886.400 δευτερόλεπτα) και περιλαμβάνει τις οδηγίες προφόρτισης και περιλαμβάνει οδηγίες.

Μπορεί να χρειαστούν αρκετοί μήνες για να αναθεωρηθούν και να πολλαπλασιαστούν οι τομείς στις τελευταίες σταθερές εκδόσεις του Firefox, του Safari, του Internet Explorer, του Edge και του Chrome. Όταν οι τομείς προστίθενται στη λίστα προφόρτισης, όλοι οι χρήστες αυτών των προγραμμάτων περιήγησης θα επωφεληθούν από την ασφάλεια που προσφέρει η HSTS, ακόμη και αν δεν έχουν επισκεφθεί ποτέ τις τοποθεσίες πριν.

Συμπεράσματα

Το HSTS υποστηρίζεται ευρέως, αλλά δεν εφαρμόζεται ευρέως. Σχεδόν όλα τα σύγχρονα προγράμματα περιήγησης υπακούν σε πολιτικές HSTS, όπως το Internet Explorer 11, το Microsoft Edge, ο Firefox, το Chrome, το Safari και η Opera – αλλά λιγότερο από το 5% των ασφαλών ιστότοπων επιτρέπουν αυτό το σημαντικό χαρακτηριστικό ασφαλείας.

Οι ασφαλείς ιστοσελίδες που δεν χρησιμοποιούν HSTs είναι ασήμαντες για να επιτεθούν εάν ο εισβολέας μπορεί να πειραματιστεί η κυκλοφορία ιστού ενός θύματος, αλλά είναι ακόμα πιο εύκολο να νικήσουμε τέτοιες επιθέσεις εφαρμόζοντας μια πολιτική HSTS. Αυτό προκαλεί το ερώτημα γιατί τόσο λίγοι ιστότοποι χρησιμοποιούν το HSTS.

Η προδιαγραφή HSTS (RFC 6797) δημοσιεύθηκε το 2012 και έτσι δύσκολα μπορεί να θεωρηθεί πλέον νέα τεχνολογία. Παρ ‘όλα αυτά, πολλοί διαχειριστές ιστοσελίδων ενδέχεται να μην γνωρίζουν την ύπαρξή του ή ίσως να μην αισθάνονται έτοιμοι να δεσμευτούν να τρέξουν έναν ιστότοπο μόνο για HTTPS. Αυτοί είναι ίσως οι πιο σημαντικοί λόγοι για τη χαμηλή πρόσληψη του.

Ορισμένοι διαχειριστές ιστοσελίδων έχουν ακόμη απενεργοποιήσει το HSTS, ρυθμίζοντας ρητά μια μέγιστη ηλικία 0 δευτερολέπτων. Αυτό έχει ως αποτέλεσμα την απενεργοποίηση τυχόν προηγουμένως καθιερωμένων πολιτικών HSTS, αλλά αυτό το backpedaling μπορεί να λάβει υπόψη μόνο εάν κάθε πελάτης επανεξετάσει τον ασφαλή ιστότοπο μετά Η μέγιστη ηλικία έχει ρυθμιστεί στο μηδέν. Όταν ένας ιστότοπος εφαρμόζει μια πολιτική HSTS, δεσμεύεται αποτελεσματικά να διατηρήσει την υπηρεσία HTTPS για όσο διάστημα η μεγαλύτερη μέγιστη ηλικία που έχει καθορίσει ποτέ, διαφορετικά κινδυνεύει να αρνηθεί την πρόσβαση σε σπάνιους επισκέπτες. Σχεδόν το 4% όλων των διακομιστών HTTPS που χρησιμοποιούν την κεφαλίδα της αυστηρής μεταφοράς-ασφαλείας καθορίζουν επί του παρόντος μηδενικό μέγιστο, συμπεριλαμβανομένου του Twitter’s.συντροφικός.

Η υποστήριξη του προγράμματος περιήγησης για HSTS μπορεί επίσης να εισαγάγει κάποιες ανησυχίες για την προστασία της ιδιωτικής ζωής. Με την έναρξη αιτήσεων σε αρκετά ξεχωριστά ονόματα κεντρικού υπολογιστή (μερικά από τα οποία επιτρέπουν στο HSTS), μια εχθρική ιστοσελίδα μπορεί να δημιουργήσει ένα “supercookie” για να προσδιορίσει μοναδικά το πρόγραμμα περιήγησης πελατών κατά τις επόμενες επισκέψεις, ακόμη και αν ο χρήστης διαγράφει τα συμβατικά cookies του προγράμματος περιήγησης. Το πρόγραμμα περιήγησης θα θυμάται ποιο πρότυπο των ονόματος HostNames είχε ενεργοποιήσει το HSTS, επιτρέποντας έτσι στο Supercookie να επιμείνει. Ωστόσο, αυτή η ανησυχία για την προστασία της ιδιωτικής ζωής επηρεάζει μόνο τους πελάτες και δεν χρησιμεύει ως δικαιολογία για τους ιστότοπους για να αποφευχθεί η εφαρμογή των δικών τους πολιτικών HSTS.

Η εφαρμογή μιας πολιτικής HSTS είναι πολύ απλή και δεν υπάρχουν πρακτικά μειονεκτήματα όταν ένας ιστότοπος λειτουργεί ήδη εξ ολοκλήρου πάνω από HTTPS. Αυτό καθιστά ακόμη πιο περίεργο να βλέπουμε πολλές τράπεζες να μην χρησιμοποιούν HST, ειδικά στις ηλεκτρονικές πλατφόρμες τραπεζών τους. Αυτό αποδεικνύει κακές πρακτικές ασφάλειας όπου έχει σημασία περισσότερο, καθώς αυτές είναι πιθανό να είναι πρωταρχικοί στόχοι των επιθέσεων φαρμάκων.

Το Netcraft προσφέρει μια σειρά από υπηρεσίες που μπορούν να χρησιμοποιηθούν για την ανίχνευση και την αποτυχία των επιθέσεων φαρμάκων μεγάλης κλίμακας και των υπηρεσιών δοκιμών ασφαλείας που προσδιορίζουν τις ευπάθειες Man-in-Middle σε εφαρμογές ιστού και εφαρμογές για κινητά. Επικοινωνήστε με την ασφάλεια [email protected] για περισσότερες πληροφορίες.

Οι HTTPs εμποδίζουν τον άνθρωπο στη μέση?

Ο άνθρωπος στη μέση (MITM) είναι μια διάσημη ηλεκτρονική επίθεση που στοχεύει στην παρακολούθηση των συνδέσεων μεταξύ των συστημάτων υπολογιστών. Συνήθως στοχεύει στην κλοπή ευαίσθητων πληροφοριών, όπως τα διαπιστευτήρια σύνδεσης και τα στοιχεία της πιστωτικής κάρτας.

Ο άνθρωπος στη μέση είναι διάσημος στο περιβάλλον ιστού για στόχευση επικοινωνιών ιστοσελίδων. Οι επιτιθέμενοι εισάγονται μεταξύ διακομιστών ιστού και προγράμματα περιήγησης, έτσι ώστε να ακούν κρυφά τις επικοινωνίες, να κλέβουν δεδομένα και να μεταβάλλουν τα μηνύματα προς όφελός τους.

Τι είναι το πιστοποιητικό SSL και πώς SSL.

Ενεργοποιήστε το JavaScript

Οι HTTPs εμποδίζουν τον άνθρωπο στις μεσαίες επιθέσεις?

Το πρωτόκολλο HTTPS είναι αποτελεσματικό στην πρόληψη του ανθρώπου στις μεσαίες επιθέσεις. Βασίζεται σε ισχυρούς μηχανισμούς κρυπτογράφησης για την προστασία ευαίσθητων πληροφοριών ενώ ανταλλάσσονται μεταξύ ιστότοπων και επισκεπτών τους.

Κίνδυνος ανθρώπου στις μεσαίες επιθέσεις

Στο Web Systems, μια επίθεση MITM ξεκινά με την παρακολούθηση της σύνδεσης μεταξύ διακομιστών ιστού (ιστοσελίδες) και πελάτες (προγράμματα περιήγησης). Αυτό συμβαίνει βασικά με την πειρατεία του δικτύου μέσω οποιασδήποτε από τις πολλές συσκευές ή συστήματα που χειρίζονται τη σύνδεση, όπως οι δρομολογητές WiFi, τα δίκτυα ISP και οι διακομιστές DNS.

Καθώς οι επιτιθέμενοι αποκτούν πρόσβαση στο δίκτυο, ακούν και αναλύουν τα μεταδιδόμενα δεδομένα για να ανιχνεύσουν και να κλέψουν ευαίσθητες πληροφορίες. Μπορούν επίσης να αλλάξουν μηνύματα ανταλλαγής, να εισάγουν νέες κακόβουλες ή να ανακατευθύνουν το αίτημα σε έναν εντελώς διαφορετικό προορισμό.

Όλα αυτά λαμβάνουν χώρα κρυφά, ώστε να επικοινωνούν τα κόμματα Don’δεν γνωρίζουμε πραγματικά ότι οι επικοινωνίες τους παρεμποδίζονται.

Πώς εμποδίζει το HTTPS στη μέση?

Το πρωτόκολλο HTTPS είναι μια εκτεταμένη έκδοση του Plain HTTP Protocol. Προσθέτει ένα στρώμα ασφαλείας για την προστασία των δεδομένων κατά τη μεταφορά.

Το HTTPS χρησιμοποιεί το κρυπτογραφικό πρωτόκολλο TLS για την κρυπτογράφηση των επικοινωνιών μέσω ενός δικτύου υπολογιστή. Αυτός ο μηχανισμός χρησιμοποιεί ζευγάρια σχετικών κλειδιών (δημόσια και ιδιωτικά κλειδιά) για να κρυπτογραφούν/αποκρυπτογραφούν πληροφορίες χρησιμοποιώντας έναν πολύ ισχυρό αλγόριθμο κατακερματισμού.

Αυτή η κρυπτογράφηση είναι ζωτικής σημασίας για την πρόληψη των επιθέσεων MITM επειδή εφαρμόζει τρία βασικά μέτρα ασφαλείας:

- Το HTTPS μετατρέπει τα δεδομένα σύνδεσης σε κρυπτογραφημένη μορφή, οπότε οι επιτιθέμενοι μπορούν’να διαβάσετε τις πληροφορίες εάν θα μπορούσαν να καταφέρουν να χαράξουν στο δίκτυο.

- Το HTTPS εξασφαλίζει ότι οι πληροφορίες δεν μεταβλήθηκαν, καθώς οποιαδήποτε τροποποίηση θα ανιχνευθεί εύκολα με τον μηχανισμό κρυπτογράφησης/αποκρυπτογράφησης.

- Το HTTPS επαληθεύει ότι η επικοινωνία δημιουργείται με τον ζητούμενο ιστότοπο, οπότε η σύνδεση μπορεί’να αντιμετωπιστεί από έναν ψεύτικο παραλήπτη.

Για να γίνει αυτό, το HTTPS απαιτεί την έκδοση πιστοποιητικού TLS/SSL που κατέχει το δημόσιο κλειδί και χρησιμοποιείται για την κρυπτογράφηση των πληροφοριών και την επαλήθευση της ταυτότητας του ιστότοπου που επισκέπτεται. Ευτυχώς, αυτά τα πιστοποιητικά μπορούν να εκδοθούν δωρεάν από ένα σύνολο αξιόπιστων παρόχων.

Πιστοποιητικά SSL vs. Οι επιθέσεις του ανθρώπου σε μεσαία

Ένα πιστοποιητικό SSL δεν είναι’t μόνο ένα χαριτωμένο λουκέτο δίπλα σε μια διεύθυνση URL ιστότοπου. Δημιουργήθηκε για να εξασφαλιστεί μια ασφαλής ανταλλαγή δεδομένων μεταξύ του επισκέπτη και του ιστότοπου προστατεύοντας αυτά τα μέρη από τυχόν ενδεχόμενες εισβολές, όπως οι λεγόμενοι “Οι επιθέσεις του ανθρώπου σε μεσαία”.

Τι είναι μια επίθεση Man-in-the-Middle?

ΕΝΑ Επίθεση Man-in-the-Middle (MITM) είναι μια επίθεση στον κυβερνοχώρο που λαμβάνει χώρα όταν ένας χάκερ (επιτιθέμενος) τοποθετεί τον εαυτό του μεταξύ του πελάτη (πρόγραμμα περιήγησης) και του διακομιστή (ιστοσελίδα) και πλαστοπροσωπεί ένα από αυτά.

Αυτό σημαίνει ότι ο διακομιστής/πελάτης συνδέεται πραγματικά με τον χάκερ, όχι με το δεύτερο μέρος. ο πελάτης “νομίζω” ότι καθιέρωσε μια κρυπτογραφημένη σύνδεση με το διακομιστή, όμως και οι δύο είναι στην πραγματικότητα “ομιλία” Με τον χάκερ που έχει τη δυνατότητα να δει, να διαβάσει και να τροποποιήσει τα μεταδιδόμενα δεδομένα.

Οτι’Γιατί αυτή η επίθεση στον κυβερνοχώρο καλείται “Ανθρωπος στη μέση”.

Πώς λειτουργούν οι επιθέσεις του ανθρώπου στη μεσαία?

Διαβάζετε τώρα αυτό το άρθρο από το τηλέφωνό σας ή το φορητό υπολογιστή σας. Η συσκευή σας στέλνει δεδομένα από το πρόγραμμα περιήγησής σας στο μέσο’S διακομιστή ιστοσελίδων S.

Οι πληροφορίες πηγαίνουν από τη συσκευή σας στον παροχέα σας στο Διαδίκτυο και φτάνουν στο διακομιστή μέσω ενός πρωτοκόλλου που ονομάζεται HTTP. Επειδή αυτό το πρωτόκολλο δεν είναι ασφαλές, οποιοσδήποτε κωδικός πρόσβασης, πιστοποιητικά σύνδεσης ή πληροφορίες πιστωτικής κάρτας που αποστέλλονται με αυτό κέρδισε’να κρυπτογραφηθεί και να διαβαστεί από οποιονδήποτε μπορεί να έχει πρόσβαση.

Κατά τη διάρκεια μιας επίθεσης MITM, ο χάκερ παρακολουθεί τα δεδομένα που αποστέλλονται Με τη διάσπαση της σύνδεσης Wi-Fi ή του παρόχου Διαδικτύου’δίκτυο. Μόλις κλέψει τα δεδομένα, μπορεί εύκολα να διαβάσει (αφού δεν είναι’T κρυπτογραφημένο) και ταξινομήστε το για να βρείτε ευαίσθητες πληροφορίες.

Πώς αντιμετωπίζει η κρυπτογραφία το ζήτημα των επιθέσεων Man-in-the-Middle?

Χάρη στο “Ασύμμετρη κρυπτογραφία”, γνωστό ως το Δημόσια κρυπτογραφία κλειδιού, Οι ηλεκτρονικές και ηλεκτρονικές επικοινωνίες προστατεύονται από επιθέσεις MITM.

Αυτός ο κρυπτογραφικός αλγόριθμος χρησιμοποιεί το Δημόσιο – ιδιωτικό ζευγάρι κλειδιού Για να εκτελέσετε και να εξασφαλίσετε δύο βασικές λειτουργίες:

- Αυθεντικοποίηση – Εάν ένας ιδιωτικός κάτοχος κλειδιού στέλνει ένα μήνυμα, το δημόσιο κλειδί του χρησιμοποιείται για την επαλήθευση και τον έλεγχο ταυτότητας του κατόχου

- Κρυπτογράφηση – Μόνο ο κάτοχος του ιδιωτικού κλειδιού μπορεί να αποκρυπτογραφήσει αυτό το μήνυμα (που είχε προηγουμένως κρυπτογραφηθεί χρησιμοποιώντας το δημόσιο κλειδί)

Επομένως, ένα μήνυμα μπορεί να κρυπτογραφηθεί από οποιονδήποτε μέσω δημόσιου κλειδιού, αλλά μπορεί να αποκρυπτογραφηθεί μόνο από τον κάτοχο μέσω του αντίστοιχου ιδιωτικού κλειδιού του.

Με αυτόν τον τρόπο, κέρδισε ένας χάκερ’t να είναι σε θέση να αποκρυπτογραφήσει και να διαβάσει τυχόν μηνύματα που αποστέλλονται μέσω ενός κρυπτογραφημένου πρωτοκόλλου επειδή το ζεύγος κλειδιών διαπραγματεύεται μόνο μεταξύ των υφιστάμενων δύο μερών.

Πώς τα πιστοποιητικά SSL σας βοηθούν να υπερασπιστείτε από αυτές τις επιθέσεις?

Αναβαθμίζοντας στο Πρωτόκολλο HTTPS.

ο Δημόσια υποδομή ενεργοποιείται με την εγκατάσταση ενός Πιστοποιητικό SSL που περιέχει δύο στοιχεία: το Πρωτόκολλο SSL και το Πιστοποιητικό εαυτό.

ο Πρωτόκολλο SSL Εξασφαλίζει τη μετανάστευση σε HTTPS που εξασφαλίζει οποιαδήποτε ιστοσελίδα και ηλεκτρονική επικοινωνία. Το ιδιωτικό κλειδί είναι το μόνο που μπορεί να δημιουργήσει μια έγκυρη σύνδεση σε συνδυασμό με ένα αντίστοιχο πιστοποιητικό.

ο Πιστοποιητικό Εξηγεί την ταυτότητα και την αξιοπιστία του ιδιοκτήτη βάσει της υποδομής της Αρχής Πιστοποιητικών (CA).

Μόλις εγκατασταθεί ένα πιστοποιητικό SSL στον διακομιστή, εξαιρούνται τυχόν παρεμβάσεις τρίτων, όπως επιθέσεις MITM. Παρόλο που μπορεί να έχει τη δυνατότητα να παρεμποδίσει τα δεδομένα, ο χάκερ μπορεί’να το αποκρυπτογραφήσω επειδή δεν το κάνει’Τ Διαθέστε το ιδιωτικό κλειδί. Το ιδιωτικό κλειδί ανήκει αποκλειστικά στον διακομιστή.

Να ξεγελάσει τον πελάτη ότι είναι ο “Υπηρέτης”, Ο χάκερ πρέπει να χρησιμοποιήσει το δικό του πιστοποιητικό. Δεδομένου ότι τα πιστοποιητικά SSL εκδίδονται συνήθως από αξιόπιστα CAS, ο χάκερ δεν μπορεί να σφυρηλατήσει οποιοδήποτε αξιόπιστο πιστοποιητικό SSL για να φανεί ότι το κατέχει. Εάν προσπαθεί να το σφυρηλατήσει και να προσφέρει το δικό του ιδιωτικό κλειδί, το CA’Η υπογραφή S που περιέχεται στο πιστοποιητικό θα καταστραφεί και το πρόγραμμα περιήγησης θα προσδιορίσει το πιστοποιητικό ως “Μη έγκυρο”.

Ο χάκερ θα αναγκαστεί να λάβει ένα ψεύτικο πιστοποιητικό το οποίο δεν επικυρώνεται από αξιόπιστο CA. Και πάλι, αυτό το πιστοποιητικό θα αναγνωριστεί σίγουρα και “Αναιρέσιμος” από οποιοδήποτε σύγχρονο πρόγραμμα περιήγησης.

Με αυτόν τον τρόπο, ένα πιστοποιητικό SSL εξαλείφει την εμφάνιση επίθεσης MITM.

Τελικές σκέψεις

Αυτά τα προϊόντα ασφαλείας στο διαδίκτυο έχουν σχεδιαστεί ειδικά για να προστατεύουν τους ιστότοπους και τους πελάτες από αυτόν τον τύπο επιθέσεων στον κυβερνοχώρο.

Εάν σας άρεσε να διαβάζετε αυτό το κομμάτι, clap�� ή μοιραστείτε αυτό το άρθρο. Μάθετε περισσότερα για �� SSL SSL Dragon’s blog ή πάρτε το δωρεάν σας “Από HTTP σε HTTPS” eBook.