האם https עוצר את האדם בהתקפות האמצעיות?

התקפות ומניעה של MITM (Man in-the-middle)

היא https התשובה לאדם בהתקפות האמצעיות?

גבר בהתקפות האמצעיות יכול להיות קטסטרופלי לאתר שלך ולחוויית המשתמש שלך. למד כיצד HTTPS יכול לעזור במניעת התקפות אלה ועוד.

אדם בהתקפה האמצעית, או MITM, הוא מצב בו ישות זדונית יכולה לקרוא/לכתוב נתונים המועברים בין שתי מערכות או יותר (ברוב המקרים, בינך לבין האתר שאתה גולש). MITMs נפוצים בסין, בזכות ה- “תותח נהדר.”

ה “תותח נהדר” שונה במקצת מה- “חומת האש הגדולה.” חומת האש עוקבת אחר תנועת האינטרנט הנעה בסין ומחוצה לה וחוסמת תוכן אסור.

התותח הגדול, לעומת זאת, משמש כאדם באמצע ואינו מסוגל רק לצותת את השיחה שמתרחשת בין שתי מערכות או יותר, אלא גם מסוגל לשנות את התוכן או להפנות את המשתמשים לנכס שונה באינטרנט מבלי שהמשתמש אפילו יבין שהוא/היא לא מתקשרים עם המכונה המיועדת.

במתקפת MITM, התוקף עשוי להשתמש באחת מהדרכים הרבות האפשריות לפצל את חיבור TCP לשני קשרים נפרדים. חיבור אחד ישמש בין הלקוח לתוקף, ואילו החיבור השני ישמש בין התוקף לשרת האינטרנט, מה שגורם ל- EnavesDropper להתנהג כמו פרוקסי שמסוגל ליירט נתונים שנשלחים בין הלקוח לשרת.

התקפות כאלה נפוצות כשמדובר ב- HTTP בגלל הדרך בה HTTP כפרוטוקול מתוכנן. HTTP עובד כפרוטוקול בקשה/תגובה בו דפדפן אינטרנט, למשל, יהיה הלקוח, ואפליקציה או אתר המתארח באינטרנט יהיו השרת. זה’S קל לספק שירותי אינטרנט או מנהל רשת להפעיל רחרח מנות (Wireshark, כנר, HTTP Analyzer) ברשת וללכוד את התנועה הנעה בין הלקוח לשרת.

מדוע האינטרנט צריך להתחיל להשתמש ב- HTTPS יותר?

HTTPS, המכונה גם HTTP על פני TLS/SSL או HTTP Secure, הוא פרוטוקול המשמש לתקשורת שצריך להיות מאובטח; זה’s נועד להעביר מידע בצורה מוצפנת. הנתונים מועברים מעל HTTP באמצעות שכבת השקע המאובטחת (SSL). חיבורי HTTPS שימשו בתחילה לאבטחת עסקאות שכללו כסף ותוכן רגיש.

בזמן האחרון משתמשים ב- HTTPS באתרים שאינם בהכרח אתרים או אתרים פיננסיים המטפלים בתוכן רגיש. זוהי מגמה מבורכת, מכיוון שהיא מרחיבה את הצפנת הנתונים מעבר לשערי תשלום ואתרי בנקאות, מה שהופך את האינטרנט למעט יותר בטוח.

החל משחרור גרסת Chrome 56, כל אתר שאינו מפעיל HTTPS יופיע ההודעה הבאה בסרגל המיקום שאומר “לא מאובטח” בדפים שאוספים סיסמאות או כרטיסי אשראי. לכל גוגל’ג “דוח שקיפות,”

גלישה באינטרנט מאובטחת דרך HTTPS הופכת לנורמה. משתמשי שולחן העבודה טוענים יותר ממחצית הדפים שהם מציגים על HTTPS ומבלים שני שלישים מזמנם על דפי HTTPS. HTTPS נפוץ פחות במכשירים ניידים, אך ניתן לראות גם מגמה כלפי מעלה.

HTTPS חיוני במניעת התקפות MITM מכיוון שהיא מקשה על התוקף להשיג תעודה תקפה לתחום שאינו נשלט על ידיו, ובכך מונע את הצותת.

ניתוח מקרה שימוש

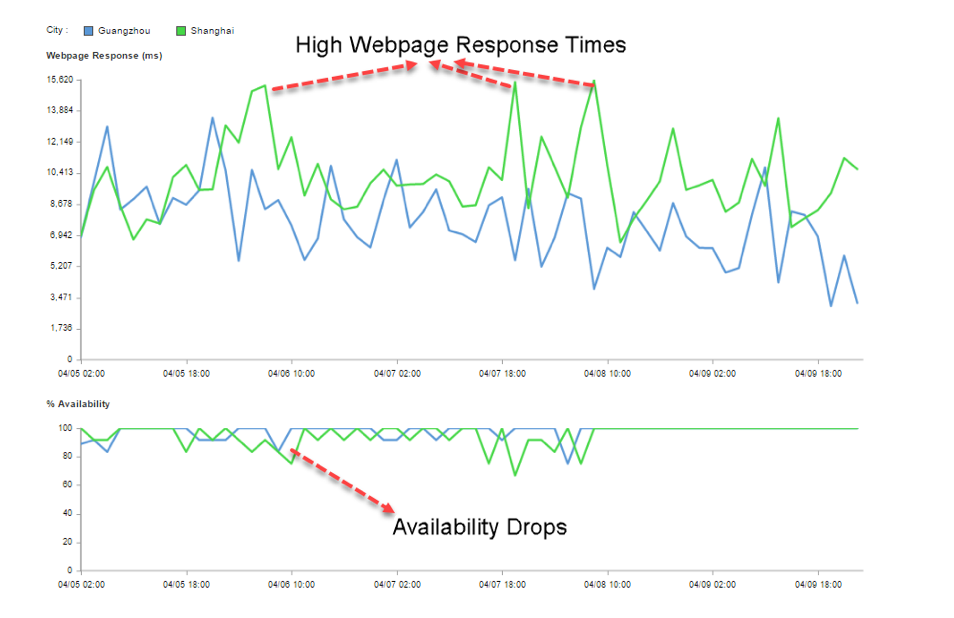

לאחרונה, לקוח שהשתמש בפונקציונליות שלנו לבדיקת אתרים כדי לפקח על הביצועים שלו התלונן כי הם רואים הרבה בעיות ביצועים מכמה מהמיקומים שלהם בסין.

ראינו את הדברים הבאים בעת חקירת עוד:

1. מספר הפריטים שהורדו לא היה עקבי מאוד.

2. תצוגת המפל הראתה לנו כי גרסת ה- HTTP של האתר הופנתה לאתרים אקראיים באמצעות HTTP 302 (הפניה זמנית), מה שמרמז שמדובר בהתקפת MITM בסין.

3. גרסת ה- HTTPS של אותו אתר לא הראתה התנהגות זו ולא הופנה מחדש.

4. במקרה זה, הפניה קבועה (HTTP 301) הייתה קיימת מ- http: // ל- https: //. עם זאת, מכיוון ש- HTTP לא היה מאובטח, התקפת MITM התרחשה בין הפניה מחדש של כתובת האתר מ- HTTP ל- HTTP Secure.

טייקים חשובים

- אין להגביל את המטרה של ניטור משתמש קצה לניטור זמן UP, אלא לקחת בחשבון תרחישי משתמש אמיתיים ולקבוע אם המשתמש מסוגל לגשת לאתר המיועד.

- האבטחה ממלאת תפקיד חשוב מאוד בימינו’העולם בו אנשים מודאגים מפרטיות וזהות מקוונת.

- מומלץ מאוד לעסקים לעבור ל- HTTP.

- בתרחישים כמו אלה, ההמלצה שלנו תהיה להשתמש בגרסת HTTPS של אתרי האינטרנט לעלוני מידע, כללי אופטימיזציה למנועי חיפוש וקמפיינים פרסומיים. זה יבטיח כי התנועה מופנית לגירסת HTTPS של האתר ולא לגרסת HTTP.

התקפות ומניעה של MITM (Man in-the-middle)

מחברים

- שם TEO SELENIUS TWIPTER עקוב אחר @Teoselenius

למד כיצד התקפות איש-בינוני (MITM) יכולות לסכן את משתמשי האתר שלך וכיצד למנוע זאת.

מהן התקפות MITM?

בהתקפת MITM, ישות זדונית מיירטת את התקשורת בין שתי מערכות או יותר, ומאפשרת להם לקרוא ולשנות את הנתונים המועברים. התקפות אלה מסוכנות במיוחד מכיוון שהן יכולות לפגוע באבטחתם ובפרטיותם של המשתמשים המעורבים.

איך עובד התותח הגדול?

התותח הגדול הוא כלי המשמש בסין המשמש כאדם באמצע, ומאפשר לתוקף לא רק לצותת לתקשורת אלא גם לשנות או להפנות את התנועה. זה שונה מחומת האש הגדולה, החוסמת תוכן מסוים, מכיוון שהיא מתפעלת באופן פעיל את התנועה ללא ידיעת המשתמשים.

מדוע התקפות MITM נפוצות עם HTTP?

התקפות MITM נפוצות עם HTTP בגלל תכנוןו כפרוטוקול בקשה/תגובה. מכיוון שתעבורת HTTP אינה מוצפנת, קל לתוקפים ליירט ולהציג את הנתונים המועברים בין הלקוח לשרת. זה הופך אותו לפגיע לצותת ולשינוי.

מה זה https, וכיצד הוא מונע התקפות MITM?

HTTPS הוא הרחבה של HTTP שמוסיפה שכבת אבטחה באמצעות הצפנה, באמצעות פרוטוקולי SSL/TLS. זה מבטיח שהתקשורת בין הלקוח לשרת מוצפנת, מה שמקשה על התוקפים לקרוא או לשנות את הנתונים. HTTPS מונע התקפות MITM על ידי אימות האותנטיות של השרת באמצעות תעודות, מה שמקשה על התוקפים להתחזות לשרת.

מדוע אתרים צריכים להתחיל להשתמש ב- HTTPS יותר?

HTTPS מספק ערוץ תקשורת מאובטח לאתרים, ומגן על פרטיותם ויושרה של הנתונים המוחלפים. זה לא רק מונע התקפות MITM, אלא גם מקדיש אמון במשתמשים שמודאגים יותר ויותר מהאבטחה המקוונת שלהם. כאשר HTTPS הופך לנורמה, חשוב לאתרים לאמץ אותה כדי להבטיח את בטיחות המשתמשים שלהם.

כיצד יכולים עסקים ליישם https?

עסקים יכולים ליישם HTTPS על ידי קבלת תעודת SSL/TLS לתחום שלהם ולהגדיר את התצורה של השרתים שלהם לשימוש ב- HTTPS. חשוב להבטיח כי יישום ה- TLS נעשה כראוי כדי למנוע פגיעויות. תיקון ועדכון שרתים קבועים הם מכריעים גם לשמירה על חיבור HTTPS מאובטח.

מה העסקים צריכים לעשות כדי להגן מפני התקפות MITM?

כדי להגן מפני התקפות MITM, על עסקים לתעדף את השימוש ב- HTTPS עבור אתרי האינטרנט שלהם. עליהם גם לפקח באופן קבוע על ביצועי האתר שלהם ולחקור כל פעילות חשודה או הפניות מחדש. יישום אמצעי אבטחה חזקים, כגון תצורת שרת נאותה ופגיעויות תיקון, יכול גם לסייע במניעת התקפות אלה.

מדוע מעקב אחר משתמשי קצה חשוב במניעת התקפות MITM?

ניטור משתמשי קצה חורר רק מעקב אחר זמן האתר של אתר אינטרנט. זה כרוך בהתחשב בתרחישי משתמש אמיתיים ולהבטיח שהמשתמשים יוכלו לגשת לאתר המיועד ללא בעיות. על ידי מעקב אחר חווית המשתמש, עסקים יכולים לזהות ולהתייחס לכל התקפות MITM או בעיות ביצועים פוטנציאליות.

כיצד יכולים עסקים להבטיח שתנועה מופנית לגירסת HTTPS של אתר האינטרנט שלהם?

כדי להבטיח תנועה מופנית לגירסת HTTPS של אתר האינטרנט שלהם, עסקים יכולים להשתמש ב- HTTP. זה יעזור להפנות את המשתמשים לגירסה המאובטחת של האתר ולהימנע מחשיפה אפשרית להתקפות MITM.

מדוע עסקים צריכים לתעדף ביטחון בעולם של ימינו?

האבטחה ממלאת תפקיד קריטי בעולם של ימינו, בו פרטיות וזהות מקוונת הם חששות חשובים למשתמשים. עסקים המתעדפים אבטחה לא רק מגנים על נתוני המשתמשים שלהם, אלא גם בונים אמון ואמינות. על ידי יישום אמצעי אבטחה חזקים והתעדכנות עם נוהלי האבטחה האחרונים, עסקים יכולים להגן מפני התקפות פוטנציאליות כמו MITM.

מה החשיבות של הרחבת הצפנת נתונים מעבר לתוכן פיננסי ורגיש?

הרחבת הצפנת נתונים מעבר לתוכן פיננסי ורגיש היא קריטית לשיפור האבטחה הכוללת באינטרנט. על ידי הצפנת כל הנתונים, ללא קשר לרגישות שלהם, אתרים יכולים להבטיח שמידע משתמשים, התנהגות גלישה ונתונים אחרים יישארו פרטיים ומוגנים. זה עוזר ליצור סביבה מקוונת בטוחה יותר לכולם.

איך אנשים יכולים להגן על עצמם מפני התקפות MITM?

אנשים יכולים להגן על עצמם מפני התקפות MITM על ידי היותם זהירים בזמן שהם מחברים לרשתות Wi-Fi ציבוריות והימנעות משדר מידע רגיש על פני קשרים לא מאובטחים. שימוש בשירות VPN אמין ולהבטיח כי אתרים שהם מבקרים בהם משתמשים ב- HTTPS יכולים גם לספק שכבה נוספת של אבטחה נגד התקפות MITM.

סיכום

התקפות MITM מהוות איום משמעותי על האבטחה והפרטיות של התקשורת המקוונת. על ידי אימוץ HTTPS ויישום אמצעי אבטחה חזקים, עסקים יכולים להגן על המשתמשים שלהם ולהבטיח חווית גלישה בטוחה יותר. משתמשים יכולים גם לנקוט צעדים כדי להגן על עצמם ולהישאר ערניים מפני התקפות MITM פוטנציאליות. עדיפות לאבטחה היא קריטית בנוף הדיגיטלי של ימינו ליצירת סביבה מקוונת אמינה ומאובטחת.

התקפות ומניעה של MITM (Man in-the-middle)

פרוטוקול HTTPS הוא גרסה מורחבת של פרוטוקול ה- HTTP הרגיל. זה מוסיף שכבת אבטחה להגנה על נתונים בזמן המעבר.

היא https התשובה לאדם בהתקפות האמצעיות?

גבר בהתקפות האמצעיות יכול להיות קטסטרופלי לאתר שלך ולחוויית המשתמש שלך. למד כיצד HTTPS יכול לעזור במניעת התקפות אלה ועוד.

אדם בהתקפה האמצעית, או MITM, הוא מצב בו ישות זדונית יכולה לקרוא/לכתוב נתונים המועברים בין שתי מערכות או יותר (ברוב המקרים, בינך לבין האתר שאתה גולש). MITMs נפוצים בסין, בזכות ה- “תותח נהדר.”

ה “תותח נהדר” שונה במקצת מה- “חומת האש הגדולה.” חומת האש עוקבת אחר תנועת האינטרנט הנעה בסין ומחוצה לה וחוסמת תוכן אסור.

התותח הגדול, לעומת זאת, משמש כאדם באמצע ואינו מסוגל רק לצותת את השיחה שמתרחשת בין שתי מערכות או יותר, אלא גם מסוגל לשנות את התוכן או להפנות את המשתמשים לנכס שונה באינטרנט מבלי שהמשתמש אפילו יבין שהוא/היא לא מתקשרים עם המכונה המיועדת.

במתקפת MITM, התוקף עשוי להשתמש באחת מהדרכים הרבות האפשריות לפצל את חיבור TCP לשני קשרים נפרדים. חיבור אחד ישמש בין הלקוח לתוקף, ואילו החיבור השני ישמש בין התוקף לשרת האינטרנט, מה שגורם ל- EnavesDropper להתנהג כמו פרוקסי שמסוגל ליירט נתונים שנשלחים בין הלקוח לשרת.

התקפות כאלה נפוצות כשמדובר ב- HTTP בגלל הדרך בה HTTP כפרוטוקול מתוכנן. HTTP עובד כפרוטוקול בקשה/תגובה בו דפדפן אינטרנט, למשל, יהיה הלקוח, ואפליקציה או אתר המתארח באינטרנט יהיו השרת. זה’S קל לספק שירותי אינטרנט או מנהל רשת להפעיל רחרח מנות (Wireshark, כנר, HTTP Analyzer) ברשת וללכוד את התנועה הנעה בין הלקוח לשרת.

מדוע האינטרנט צריך להתחיל להשתמש ב- HTTPS יותר?

HTTPS, המכונה גם HTTP על פני TLS/SSL או HTTP Secure, הוא פרוטוקול המשמש לתקשורת שצריך להיות מאובטח; זה’s נועד להעביר מידע בצורה מוצפנת. הנתונים מועברים מעל HTTP באמצעות שכבת השקע המאובטחת (SSL). חיבורי HTTPS שימשו בתחילה לאבטחת עסקאות שכללו כסף ותוכן רגיש.

בזמן האחרון משתמשים ב- HTTPS באתרים שאינם בהכרח אתרים או אתרים פיננסיים המטפלים בתוכן רגיש. זוהי מגמה מבורכת, מכיוון שהיא מרחיבה את הצפנת הנתונים מעבר לשערי תשלום ואתרי בנקאות, מה שהופך את האינטרנט למעט יותר בטוח.

החל משחרור גרסת Chrome 56, כל אתר שאינו מפעיל HTTPS יופיע ההודעה הבאה בסרגל המיקום שאומר “לא מאובטח” בדפים שאוספים סיסמאות או כרטיסי אשראי. לכל גוגל’ג “דוח שקיפות,”

גלישה באינטרנט מאובטחת דרך HTTPS הופכת לנורמה. משתמשי שולחן העבודה טוענים יותר ממחצית הדפים שהם מציגים על HTTPS ומבלים שני שלישים מזמנם על דפי HTTPS. HTTPS נפוץ פחות במכשירים ניידים, אך ניתן לראות גם מגמה כלפי מעלה.

HTTPS חיוני במניעת התקפות MITM מכיוון שהיא מקשה על התוקף להשיג תעודה תקפה לתחום שאינו נשלט על ידיו, ובכך מונע את הצותת.

ניתוח מקרה שימוש

לאחרונה, לקוח שהשתמש בפונקציונליות שלנו לבדיקת אתרים כדי לפקח על הביצועים שלו התלונן כי הם רואים הרבה בעיות ביצועים מכמה מהמיקומים שלהם בסין.

ראינו את הדברים הבאים בעת חקירת עוד:

1. מספר הפריטים שהורדו לא היה עקבי מאוד.

2. תצוגת המפל הראתה לנו כי גרסת ה- HTTP של האתר הופנתה לאתרים אקראיים באמצעות HTTP 302 (הפניה זמנית), מה שמרמז שמדובר בהתקפת MITM בסין.

3. גרסת ה- HTTPS של אותו אתר לא הראתה התנהגות זו ולא הופנה מחדש.

4. במקרה זה, הפניה קבועה (HTTP 301) הייתה קיימת מ- http: // ל- https: //. עם זאת, מכיוון ש- HTTP לא היה מאובטח, התקפת MITM התרחשה בין הפניה מחדש של כתובת האתר מ- HTTP ל- HTTP Secure.

טייקים חשובים

- אין להגביל את המטרה של ניטור משתמש קצה לניטור זמן UP, אלא לקחת בחשבון תרחישי משתמש אמיתיים ולקבוע אם המשתמש מסוגל לגשת לאתר המיועד.

- האבטחה ממלאת תפקיד חשוב מאוד בימינו’העולם בו אנשים מודאגים מפרטיות וזהות מקוונת.

- מומלץ מאוד לעסקים לעבור ל- HTTP.

- בתרחישים כמו אלה, ההמלצה שלנו תהיה להשתמש בגרסת HTTPS של אתרי האינטרנט לעלוני מידע, כללי אופטימיזציה למנועי חיפוש וקמפיינים פרסומיים. זה יבטיח כי התנועה מופנית לגירסת HTTPS של האתר ולא לגרסת HTTP.

התקפות ומניעה של MITM (Man in-the-middle)

מחברים

- שם TEO SELENIUS TWIPTER עקוב אחר @Teoselenius

למד כיצד התקפות איש-בינוני (MITM) יכולות לסכן את משתמשי האתר שלך וכיצד למנוע זאת.

מהן התקפות MITM?

בהתקפת MITM, מישהו ברשת מיייר את תקשורת הרשת בין משתמש לאתר שלך.

כיצד מתבצעות התקפות MITM?

ישנן מספר דרכים לחטוף את חיבור הרשת של מישהו, אך שתי שיטות סטנדרטיות הן הרעלת ARP וכן נקודות גישה רעות.

הרעלת ARP

מארח ברשת שיחה עם העולם מחוץ לרשת האזור המקומית (LAN) דרך שער. השער מוגדר על הלקוח, באופן ידני או דרך פרוטוקול DHCP.

עם זאת, תקשורת בתוך LAN מקלה באמצעות כתובות MAC ולא כתובות IP. מסיבה זו אנו זקוקים לפרוטוקול כדי למפות כתובות IP לכתובות MAC כדי לתקשר עם מארחים ברשת על ידי כתובת ה- IP שלהם. והפרוטוקול הזה נקרא בשם כתובת פרוטוקול החלטה או ARP בקיצור.

כך עובד התקפת הרעלת ARP.

התוקף שולח תשובה ARP בלתי רצויה למכשיר רשת היעד (ה.ז., הטלפון של משתמש האתר) בטענה כי מכשיר התוקף הוא השער. והדרך בה מיושמים פרוטוקולי רשת, הטלפון יאמין לתוקף ויתחיל לשלוח את התנועה שלו דרך מכשיר התוקף.

נקודות גישה רעות

ההתקפה האופיינית השנייה שעובדת על ידי התוקף הגדרת נקודת גישה WiFi המחקה נקודת גישה אמיתית בקרבת מקום.

כאשר משתמשים מתחברים ללא ידיעה לנקודת הגישה הזדונית, תנועת הרשת שלהם נשלחת לתוקף, אשר מעביר אותה לאינטרנט.

SSLStrip

לאחר יורט החיבור, התוקף יכול להשתמש בכלי כמו SSLStrip כדי להשבית את כל ההפניות מחדש של HTTPS ולשנות https: // קישורים ל- http: // .

זה לא אמור להיות חשוב

המפתח המפתח כאן הוא שמפתחים אינם יכולים לבסס את אבטחת היישום על ההנחה שאיש לא יכול ליירט את החיבור בין המשתמש לשרת האינטרנט.

במקום זאת, עלינו להשתמש בהצפנה כדי לוודא שזה לא משנה אם החיבור נחטף או לא.

האם HTTPs מונעים התקפות MITM?

לרוע המזל, HTTPS בלבד אינו מספיק כדי למנוע התקפות MITM נגד המשתמשים שלך. תן לי להראות לך למה אני מתכוון. להלן בדרך כלל מה שקורה כאשר דפדפן מתחבר לאתר:

1. המשתמש מקליד ב- www.דוגמא.com לסרגל האתר ולחץ על Enter.

2. דפדפן המשתמש שולח בקשת HTTP לא מוצפנת ל- http: // www.דוגמא.com/

3. שרת האינטרנט מחזיר להפניה מחדש ל- https: // www.דוגמא.com

4. דפדפן המשתמש שולח בקשת HTTPS מוצפנת ל- https: // www.דוגמא.com/.

5. שרת האינטרנט חוזר עם דף הכניסה.

6. המשתמש מזין את שם המשתמש והסיסמה שלו, שהדפדפן שולח בבטחה לשרת האינטרנט על פני חיבור TLS מאובטח.

אבל מה אם יש תוקף ברשת?

1. המשתמש מקליד ב- www.דוגמא.com

2. דפדפן המשתמש שולח בקשת HTTP לא מוצפנת ל- http: // www.דוגמא.com/

3. התוקף מיירט את הבקשה הלא מוצפנת הזו ומחזיר את דף הכניסה מהשרת האמיתי. באופן חיוני, החיבור עדיין לא מוצפן.

4. המשתמש נותן את שם המשתמש והסיסמה שלו היישר לתוקף על החיבור הלא מוצפן.

לראות את הבעיה? שרת האינטרנט מעולם לא קיבל הזדמנות להפנות את המשתמש ל- HTTPS מכיוון שהתוקף כבר השתלט על החיבור.

כיצד למנוע התקפות MITM?

ישנן שלוש דרישות עיקריות להגנה על יישום האינטרנט שלך מפני התקפות MITM:

- השתמש ב- HTTPS.

- השתמש ב- HSTs שנטענו מראש.

- להקשים את ה- SSL/TLS CIPHERS שלך.

השתמש ב- HTTPS

ההגנה הראשונה היא פשוטה, ואני מקווה שאתה כבר עושה את זה. קבל תעודה בחינם מ- Let’s Gentret והשתמש ב- HTTPS לכל התוכן שלך.

השתמש ב- HSTs שנטענו מראש

HSTS (HTTP קפדני אבטחת תחבורה) היא תכונה אבטחת דפדפן אופט-אין המונעת מדפדפנים ליצור חיבורים לא מוצפנים לדומיין.

להלן כיצד זרימת הרשת עשויה לעבוד עם HSTs מופעלת:

1. המשתמש מקליד ב- www.דוגמא.com

2. האתר משתמש ב- HSTS, כך שדפדפן המשתמש מייד שולח בקשת HTTPS מוצפנת ל- https: // www.דוגמא.com/. התוקף לא מקבל סיכוי.

3. שרת האינטרנט חוזר עם דף הכניסה.

4. המשתמש מזין את שם המשתמש והסיסמה שלו, שהדפדפן שולח בבטחה על חיבור TLS מאובטח.

ראה כיצד HSTs מנעו את ההתקפה? הדפדפן מעולם לא שלח את בקשת ה- HTTP הראשונה שלא הוצפנה, ולתוקף לא היה שום דבר משמעותי ליירט.

אתה יכול לאפשר את ההגנה לאתר שלך עם כותרת הביטחון הקפדנית-טרנספורט. הקפד לכלול תת -דומיינים ולאפשר לטעינה מוקדמת של HST. תוכלו לקרוא עוד על האפשרויות ומה המשמעות של טעינה מוקדמת כאן: HTTP קפדני אבטחת תחבורה (HSTS).

מקשים את הצופים שלך ב- TLS

אתה יכול להשתמש ב- HSTs שנטענו מראש כדי לאלץ חיבורים לאתר שלך להצפנה. אבל מה אם מישהו שובר את ההצפנה הזו? עליכם להיזהר בעת קביעת התצורה של הגדרות ה- TLS בשרת שלכם.

ליישם סודיות קדימה

אחד הדברים החשובים ביותר הוא להשתמש באלגוריתם חילופי מפתח כמו דיפי-הלמן שאינו כרוך בהעברת המפתח הסימטרי ברשת. אחרת, למשל בעת שימוש ב- RSA להחלפת מפתח, אם מישהו בעתיד יקבל גישה למפתח הפרטי (זכור לב לב?), התוקף יכול לפענח את כל הקשרים המוצפנים בעבר.

נכס זה נקרא סודיות קדימה או סודיות קדימה מושלמת. וודא שאתה מופעל.

השתמש בהצפנה מאומתת

השתמש בסוויטות צופן שמאמתות את האותנטיות של הודעה לפני שמנסים לפענח אותה. הדרך הזו נוטה הרבה פחות לכל מיני התקפות כמו ריפוד אורקלס. AES-GCM ו- CHACHA20-POLY1305 הם צופים כל כך טובים.

השבת פרוטוקולים מדור קודם

חשוב לא לתמוך בפרוטוקולי מדור קודם מכיוון שתוקף ברשת יכול לשדרג את החיבור להגדרות הגרועות ביותר הנתמכות הן על ידי הלקוח והן על השרת.

- תומך רק ב- TLS 1.2 ומעלה.

- תמיכה רק בשאה ו- SHA2 (SHA256, SHA384 וכו ‘.) עבור Mac (קוד אימות הודעות).

- תומך רק ב- AES-GCM מ- Block Ciphers ו- Chacha20-Poly1305 מ- Stream Ciphers.

אתה יכול לבדוק את תמיכת הדפדפן ב- TLS 1.2 כאן.

יצירת תצורה מאובטחת

בקר ב- SSL של Mozilla config כדי ליצור תצורה מאובטחת עבור שרת האינטרנט שלך.

סיכום

ניתן למקד את המשתמשים בכל יישום אינטרנט באמצעות התקפות MITM גם אם האתר משתמש ב- HTTPS. למרבה המזל מפתחים יכולים לנקוט כמה צעדים להגנה על בקשה מפני התקפות אלה. אלו הם:

- השתמש ב- HTTPS.

- השתמש ב- HSTS וטען אותו מראש.

- הגדר את הגדרות ה- TLS של השרת שלך באופן מתאים.

95% משרתי HTTPS פגיעים להתקפות MITM טריוויאליות

רק 1 מכל 20 שרתי HTTPS מיישמים נכון את HTTP אבטחת תחבורה קפדנית, תכונת אבטחה נתמכת באופן נרחב המונעת ממבקרים המייצרים חיבורי HTTP לא מוצפנים לשרת.

לפיכך, 95% הנותרים פגיעים להתקפות חטיפת חיבור טריוויאליות, שניתן לנצל כדי לבצע פיגוע יעיל, רוקח והתקפות של אדם-באמצע. תוקף יכול לנצל את הפגיעויות הללו בכל פעם שמשתמש מנסה שלא במתכוון לגשת לאתר מאובטח באמצעות HTTP, ולכן התוקף אפילו לא צריך לזייף תעודת TLS תקפה. מכיוון שלא נדרשת שום מכשיר קריפטו לחטוף חיבור HTTP, התקפות אלה הרבה יותר קלות לביצוע מאלו שמכוונות ל- TLS, כמו ההתקפה הטבעה שהוכרזה לאחרונה.

רקע כללי

הצמיחה של HTTPS הייתה צעד חיובי בעיקר בהתפתחות האינטרנט, מה שמאפשר תקשורת מוצפנת בין יותר משתמשים לאתרים מאי פעם. אתרים רבים בפרופיל גבוה משתמשים כעת ב- HTTPS כברירת מחדל, ומיליוני תעודות TLS נמצאים כיום בשימוש באינטרנט. עם חברות כמו Lett Cenrypt המציעות תעודות בחינם וכלי ניהול אוטומטיים, קל מתמיד לפרוס אתר HTTPS שיאמין על ידי כל הדפדפנים המודרניים.

המטרה העיקרית של תעודת TLS היא לאפשר לדפדפן לוודא שהוא מתקשר עם האתר הנכון. לדוגמה, אם https: // www.דוגמא.COM משתמש בתעודת TLS תקפה, ואז תוקף של גבר בתוך אמצע לא יוכל לחטוף את הקשר של דפדפן לאתר זה אלא אם כן הוא גם מסוגל להשיג תעודה תקפה עבור אותו דומיין.

בדרך כלל בדרך כלל לא ניתן להתקפה של גבר בתוך אמצע אם הבקשה הראשונית מהלקוח משתמשת ב- HTTPS.

יהיה קשה מאוד לתוקף לקבל תעודה תקפה לתחום שהוא לא שולט בו, ושימוש בתעודה לא חוקית יגרום לדפדפן הקורבן להציג הודעת אזהרה מתאימה. כתוצאה מכך, התקפות של אדם-באמצע נגד שירותי HTTPS קשה להפסיק, ולעתים קרובות לא מצליחים במיוחד. עם זאת, ישנן המון הזדמנויות מציאותיות להשתמש בפרוטוקול HTTP הלא מוצפן כדי לתקוף את רוב אתרי ה- HTTPS.

HTTP אבטחת תחבורה קפדנית (HSTS)

תקשורת מוצפנת היא דרישה חיונית לבנקים ולאתרים פיננסיים אחרים, אך HTTPs בלבד אינם מספיקים כדי להגן על אתרים אלה מפני התקפות אדם-אמצע. באופן מדהים, אתרים בנקאיים רבים אורבים בין 95% משרתי HTTPS חסרי תכונה פשוטה שהופכת אותם עדיין לפגיעים לריפוי והתקפות איש-אמצע. התכונה החסרה הזו היא HTTP Struct Extense Security (HSTS), ורק 1 מכל 20 שרתים מאובטחים משתמשים בה כיום, למרות שהיא נתמכת על ידי כמעט כל הדפדפנים המודרניים.

כל אתר מאובטח שכן לֹא יישום מדיניות HSTS ניתן לתקוף פשוט על ידי חטיפת חיבור HTTP המיועד לכך. זהו וקטור התקפה מפתיע באופן מפתיע, מכיוון שישנן דרכים רבות בהן משתמש יכול בסופו של דבר להתחבר באמצעות HTTP במקום HTTPS.

כתובות אתרים שהוקלדו באופן ידני גורמות לרוב לבקשה ראשונית חסרת ביטחון, מכיוון שרוב המשתמשים אינם מקלידים במפורש את מחרוזת הפרוטוקול (http: // אוֹ https: //). כאשר לא ניתן פרוטוקול, הדפדפן יהיה ברירת מחדל ל- HTTP – אלא אם כן קיימת מדיניות HSTS מתאימה בתוקף.

כדי לשפר את הנגישות, מרבית האתרים המאובטחים מפעילים גם שירות HTTP כדי להפנות את המשתמשים לאתר HTTPS המתאים-אך הדבר גורם להם להיות מועדים במיוחד להתקפות אדם-בינוני אם אין מדיניות HSTS בתוקף. לא רק שמשתמשים רבים היו רגילים לבקר תחילה באתר HTTP, אלא שכל אחד אחר שמבקר באתר באמצעות סימניה ישנה או תוצאת מנוע חיפוש עשוי גם לגשת לאתר באמצעות כתובת HTTP חסרת ביטחון. בכל פעם שזה קורה, התוקף יכול לחטוף את בקשת ה- HTTP הראשונית ולמנוע את הפניית הלקוח לאתר HTTPS המאובטח.

ניתן לבצע אוטומציה מסוג זה של סוג SSLStrip, החוטף בשקיפות תנועת HTTP ברשת וממייר קישורי HTTPS ומפנה מחדש ל- HTTP. סוג זה של ניצול נחשב לעיתים כהתקף שדרוג פרוטוקול, אך באופן קפדני, זה לא: ולא שדרוג לאחור הפרוטוקול, זה פשוט מונע את פרוטוקול HTTP משודרג ל- https.

אתר הבנקאות המקוון של Natwest בכתובת www.NWOLB.COM חסר מדיניות HSTS ומציע גם שירות HTTP להפניית לקוחותיה לאתר HTTPS. הגדרה זו חשופה לסוג ההתקפה של האדם-באמצע שתואר לעיל.

ניתן לתקוף אתרים פגיעים בקנה מידה מסיבי על ידי פגיעה בנתבים ביתיים או שרתי DNS כדי להפנות את שם המארח של היעד בשרת שנשלט על ידי התוקף (התקפה כביכול “רוקמת”). ניתן לבצע כמה התקפות בהיקף קטן יותר בקלות רבה-לדוגמה, אם תוקף מגדיר נקודת גישה Wi-Fi סוררת כדי לספק גישה לאינטרנט לקורבנות הסמוכים, הוא יכול להשפיע בקלות על תוצאות בדיקות ה- DNS שלהם.

גם אם אתר מאובטח משתמש ב- HTTPS באופן בלעדי (אני.ה. ללא שירות HTTP בכלל), אז פיגועי האדם-באמצע עדיין אפשריים. לדוגמה, אם קורבן מקליד ידנית www.דוגמה BANK.com לסרגל הכתובות של הדפדפן שלו – ללא קידומת זה עם זה https: //– הדפדפן ינסה ליצור חיבור http לא מוצפן ל- http: // www.דוגמה BANK.com, גם אם האתר האמיתי אינו מפעיל שירות HTTP. אם שם המארח הזה נרחק, או שהוא נתון אחרת להתקפה של אדם באמצע, התוקף יכול לחטוף את הבקשה בכל זאת ולמצות את החיבור כשהוא מועבר לאתר המאובטח האמיתי, או לשרת תוכן דיוג ישירות לקורבן.

בקיצור, אי ליישם מדיניות HSTS באתר מאובטח פירושו שהתוקפים יכולים לבצע פיגועים של אדם באמצע מבלי שיצטרכו להשיג תעודת TLS תקפה. קורבנות רבים היו נופלים על פיגועים אלה, מכיוון שהם יכולים להורג על חיבור HTTP לא מוצפן, ובכך להימנע מכל אחת מהאזהרות המספרות של הדפדפן על אישורים לא חוקיים.

יישום HSTS: קו חד פעמי פשוט

ניתן לסכל את ההתקפות הטריוויאליות-אמצעיות שתוארו לעיל על ידי יישום מדיניות HSTS מתאימה. אתר מאובטח יכול לעשות זאת פשוט על ידי הגדרת כותרת HTTP יחידה בתגובותיו:

הובלה קפדנית-אבטחה: מקסימום גיל = 31536000;

ניתן להגדיר כותרת זו רק על חיבור HTTPS, ומורה לדפדפנים תואמים רק גש לאתר מעל HTTPS לשנה הבאה (31,536,000 שניות = שנה). זהו הערך הנפוץ ביותר של עידן המקסימום, המשמש כמעט מחצית מכל שרתי HTTPS. לאחר החלת מדיניות HSTS זו, גם אם משתמש מקדם ידנית את שם המארח של האתר עם http: //, הדפדפן יתעלם מכך ויגשה לאתר דרך HTTPS במקום זאת.

השילוב של HSTS ו- HTTPS מספק אפוא הגנה טובה מפני התקפות רוקחות, מכיוון שהתוקף לא יוכל להפנות מחדש וליירט תנועת HTTP פנטקסטית כאשר לקוח מציית למדיניות HSTS, וגם לא יוכל להציג תעודת TLS תקפה לאתר שהוא מתחזק.

התוקף לא יכול אפילו לסמוך על חלק קטן קורבנותיו מתעלמים באופן בלתי רגיל מהשימוש בתעודה לא חוקית, מכיוון שדפדפנים חייבים לראות במצב זה כישלון קשה כאשר מדיניות HSTS בתוקף. הדפדפן פשוט לא יאפשר לקורבן לגשת לאתר אם הוא ימצא תעודה לא חוקית, וגם לא יאפשר להוסיף חריג.

כאשר גוגל כרום נתקלת בתעודה לא חוקית לאתר שיש לו מדיניות יעילה של HSTS, הקורבן אסור לעקוף את הודעת האזהרה של הדפדפן או להוסיף חריג.

כדי למנוע סוגים אחרים של התקפה, גם חכם להוסיף את הנחיית allovalubdomains כדי להבטיח שכל תת -דומיין אפשרי של אתר מוגן על ידי HSTS. זה מקלה על התקפות קיבוע הזרקת עוגיות וקיבוע מושבים שיכולים להורג על ידי התחזה לאתר HTTP על תת-דומיין שאינו קיים כמו כגון פו.www.דוגמא.com, ושימוש בו כדי להגדיר עוגיה שתישלח לאתר המאובטח בכתובת https: // www.דוגמא.com. ניתן להפעיל הנחיה זו כך:

הובלה קפדנית-אבטחה: מקסימום גיל = 31536000; alloversubdomains

עם זאת, נדרשת מחשבה מסוימת לפני שננקטים בגישה של קרטה בלאנש של הכללת כל תת -הדומיינים במדיניות HSTS. מנהלי האתר חייבים להבטיח שכל אחד מתת-הדומיינים שלו תומך ב- HTTP.

קביעת מדיניות HSTS תגן גם על המבקרים בפעם הראשונה שמשתמשים בדרך כלל בסרגלי חיפוש או במנועי חיפוש כדי להגיע ליעדם. לדוגמה, הקלדת “PayPal” למנוע החיפוש של Google HTTPS תניב קישור ל- https: // www.PayPal.com, מכיוון שגוגל תמיד תקשר לגרסת HTTPS של אתר אם קיימת מדיניות HSTS מתאימה.

HSTS טוען מראש

HSTS הוא בבירור תכונת אבטחה חשובה, אך ישנן מספר נסיבות בהן היתרונות שלה לא יעבדו. מכיוון שהוראות HSTS מועברות באמצעות כותרת HTTP (באמצעות חיבור HTTPS), HSTs יכולים רק להורות לדפדפן להשתמש רק ב- HTTPS לאחר הביקור הראשון של הדפדפן באתר מאובטח.

לכן גברים-בינוניים יכולים עדיין לבצע התקפות נגד משתמשים שיש להם:

- מעולם לא ביקר באתר.

- לאחרונה התקין מחדש את מערכת ההפעלה שלהם.

- לאחרונה התקין מחדש את הדפדפן שלהם.

- עבר לדפדפן חדש.

- מעבר למכשיר חדש (ה.ז. טלפון נייד).

- מחק את המטמון של הדפדפן שלהם.

- לא ביקר באתר במהלך השנה האחרונה (או ככל שתקופת התקופה המקסימאלית נמשכת).

ניתן לבטל פגיעויות אלה על ידי שימוש HSTS טוען מראש, מה שמבטיח שמדיניות ה- HSTS של האתר מופצת לדפדפנים נתמכים לפני הביקור הראשון של הלקוח.

מנהלי אתרים יכולים להשתמש בטופס בכתובת https: // hstspreload.Appspot.com/ לבקש דומיינים שייכללו ברשימת הטעינה המוקדמת של HSTS המוחזקת על ידי גוגל. על כל אתר להיות בעל תעודה תקפה, להפנות מחדש את כל תנועת HTTP ל- HTTPS ולשרת את כל תת -הדומיינים על פני HTTPS. כותרת ה- HSTS המוגשת מכל אתר חייבת לציין עידן מקסימלי של לפחות 18 שבועות (10,886,400 שניות) ולכלול את הנחיות הטעינה המוקדמות וכללות.

זה יכול לקחת מספר חודשים עד שהדומיינים ייבדקו ולהפיץ את הגרסאות היציבות האחרונות של Firefox, Safari, Internet Explorer, Edge ו- Chrome. כאשר מוסיפים תחומים לרשימת הטעינה המוקדמת, כל המשתמשים בדפדפנים אלה ירוויחו מהאבטחה שמציעה HSTS, גם אם הם מעולם לא ביקרו באתרים לפני כן.

מסקנות

HSTS נתמך באופן נרחב, אך אינו מיושם באופן נרחב. כמעט כל הדפדפנים המודרניים מצייתים למדיניות HSTS, כולל Internet Explorer 11, Microsoft Edge, Firefox, Chrome, Safari ו- Opera – ועם זאת, פחות מ- 5% מהאתרים המאובטחים מאפשרים תכונת אבטחה חשובה זו.

אתרים מאובטחים שאינם משתמשים ב- HSTs הם טריוויאליים לתקיפה אם התוקף יכול לחטוף את התעבורה באינטרנט של הקורבן, אך קל עוד יותר להביס התקפות כאלה על ידי יישום מדיניות HSTS. זה מעלה את השאלה מדוע כל כך מעט אתרים משתמשים ב- HSTS.

מפרט ה- HSTS (RFC 6797) פורסם בשנת 2012, ולכן הוא בקושי יכול להיחשב לטכנולוגיה חדשה יותר. עם זאת, מנהלי אתרים רבים עשויים עדיין להיות מודעים לקיומו, או שעדיין לא ירגישו מוכנים להתחייב להפעיל אתר HTTPS בלבד. אלה ככל הנראה הסיבות המשמעותיות ביותר לספיגתו הנמוכה.

חלק ממנהלי אתרים אפילו השביתו את HSTs על ידי הגדרת מפורשות של גיל מקסימום של 0 שניות. יש לכך השפעה של כיבוי כל מדיניות HSTS שהוקמה בעבר, אך ההפעלה האחורית הזו יכולה להשפיע רק אם כל לקוח יבקר מחדש באתר המאובטח לאחר עידן המקסימום נקבע לאפס. כאשר אתר מיישם מדיניות HSTS, הוא מחויב למעשה לשמור. כמעט 4% מכל שרתי HTTP.שיתוף מערות כתובות שותף.

תמיכה בדפדפנים ב- HSTs יכולה גם להציג כמה חששות לפרטיות. על ידי התחלת בקשות למספר שמות מארחים מובחנים (חלקם מאפשרים HSTS), דף אינטרנט עוין יכול להקים “סופר -סוקי” כדי לזהות באופן ייחודי את דפדפן הלקוח במהלך ביקורים הבאים, גם אם המשתמש מוחק את העוגיות המקובלות של הדפדפן. הדפדפן יזכור איזה דפוס של שמות מארחים אפשר היה ל- HSTs, ובכך יאפשר לסופרקוקי להתמיד. עם זאת, דאגת פרטיות זו משפיעה רק על לקוחות ואינה משמשת תירוץ לאתרים להימנע מיישום מדיניות HSTS משלהם.

יישום מדיניות HSTS הוא פשוט מאוד ואין חסרונות מעשיים כאשר אתר כבר פועל לחלוטין על HTTPS. זה הופך את זה מפתיע עוד יותר לראות בנקים רבים אינם מצליחים להשתמש ב- HSTs, במיוחד בפלטפורמות הבנקאות המקוונות שלהם. זה מדגים נוהלי ביטחון לקויים שבהם זה הכי חשוב, מכיוון שאלו עשויים להיות יעדים ראשוניים להתקפות פיקוק.

Netcraft מציעה מגוון שירותים שניתן להשתמש בהם כדי לאתר ולהביס התקפות רוקח רחבות היקף, ושירותי בדיקת אבטחה המזהים פגיעויות של אדם-אמצע ביישומי יישומים באינטרנט ובאפליקציות סלולריות. צור קשר עם מכירות אבטחה@netcraft.com למידע נוסף.

האם HTTPs מונע את האדם באמצע?

האדם באמצע (MITM) הוא התקפה מקוונת מפורסמת שמטרתה ליירט חיבורים בין מערכות מחשב. בדרך כלל הוא מכוון לגניבת מידע רגיש כגון אישורי כניסה ופרטי כרטיס אשראי.

האדם באמצע מפורסם בסביבת האינטרנט למיקוד לתקשורת באתר. התוקפים מכניסים את עצמם בין שרתי אינטרנט לדפדפנים, ולכן הם מקשיבים בסתר לתקשורת, גונבים נתונים ואולי משנים מסרים לטובתם.

מהי תעודת SSL וכיצד SSL.

אנא הפעל את JavaScript

האם HTTPs מונע את האדם בהתקפות האמצעיות?

פרוטוקול HTTPS יעיל במניעת האדם בהתקפות האמצעיות. זה מסתמך על מנגנוני הצפנה חזקים כדי להגן על מידע רגיש תוך כדי החלפתם בין אתרים למבקרים שלהם.

סיכון לאדם בהתקפות האמצעיות

במערכות אינטרנט, התקפת MITM מתחילה על ידי יירוט החיבור בין שרתי אינטרנט (אתרי אינטרנט) ללקוחות (דפדפנים). בעיקר.

כאשר התוקפים מקבלים גישה לרשת, הם מקשיבים ומנתחים את הנתונים המועברים כדי לאתר ולגנוב מידע רגיש. הם יכולים גם לשנות הודעות שהוחלפו, להזריק אותן זדוניות חדשות או להפנות את הבקשה ליעד אחר לגמרי.

כל זה מתרחש בסתר כך שמסיבות תקשורת לא תון’לא יודע שהתקשורת שלהם יורטת.

כיצד HTTPS מונע את האדם באמצע?

פרוטוקול HTTPS הוא גרסה מורחבת של פרוטוקול ה- HTTP הרגיל. זה מוסיף שכבת אבטחה להגנה על נתונים בזמן המעבר.

HTTPS משתמש בפרוטוקול הקריפטוגרפי TLS כדי להצפין תקשורת ברשת מחשבים. מנגנון זה עושה שימוש בזוגות מפתחות קשורים (מפתחות ציבוריים ופרטיים) כדי להצפין/לפענח מידע באמצעות אלגוריתם Hashing חזק מאוד.

הצפנה זו חיונית במניעת התקפות MITM מכיוון שהיא מיישמת שלושה אמצעי אבטחה מרכזיים:

- HTTPS הופך את נתוני החיבור לפורמט מוצפן, כך שתוקפים יכולים’t קרא את המידע אם הם יוכלו לפרוץ לרשת.

- HTTPS מבטיח שהמידע לא ישתנה, מכיוון שכל שינוי יתגלה בקלות על ידי מנגנון ההצפנה/פענוח.

- HTTP’לא יטופל על ידי מקבל מזויף.

לשם כך, HTTPS דורש הנפקת תעודת TLS/SSL המחזיקה במפתח הציבורי ומשמשת להצפנת המידע ולאמת את זהות האתר הביקור. למרבה המזל, ניתן להנפיק תעודות אלה בחינם מקבוצת ספקים אמינים.

תעודות SSL לעומת. התקפות של אדם-בתוך אמצע

תעודת SSL ISN’לא פשוט מנעול חמוד ליד כתובת אתר באתר. זה נוצר כדי להבטיח חילופי נתונים מאובטחים בין המבקר לאתר על ידי הגנה על צדדים אלה מפני כל חדירות פוטנציאליות, כמו מה שנקרא “התקפות של אדם-בתוך אמצע”.

מה זה התקפה של גבר בתוך אמצע?

א התקפת גבר-בתוך-אמצע (MITM) הוא התקפת סייבר שמתרחשת כאשר האקר (תוקף) מציב את עצמו בין הלקוח (דפדפן) לשרת (אתר) ומתחזק אחד מהם.

זה אומר שהשרת/הלקוח למעשה מתחבר להאקר ולא לצד השני; הלקוח “חושב” שהוא קבע חיבור מוצפן עם השרת, ובכל זאת שניהם למעשה “שִׂיחָה” עם ההאקר שיש לו אפשרות להציג, לקרוא ולשנות את הנתונים המועברים.

זֶה’מדוע התקפת סייבר זו נקראת “איש באמצע”.

איך עובדות התקפות של אדם בתוך אמצע?

עכשיו אתה קורא מאמר זה מהטלפון או מהמחשב הנייד שלך. המכשיר שלך שולח נתונים מהדפדפן שלך למדיום’S שרת אתר.

המידע עובר מהמכשיר שלך לספק האינטרנט שלך ומגיע לשרת באמצעות פרוטוקול שנקרא Http. מכיוון שפרוטוקול זה אינו מאובטח, כל סיסמא, אישור כניסה או מידע על כרטיסי אשראי שנשלחו עמה ניצחו’לא יהיה מוצפן ויכול לקרוא על ידי כל מי שיכול לגשת אליו.

במהלך מתקפת MITM, ההאקר מיירט את הנתונים שנשלחו על ידי פריצה לחיבור ה- Wi-Fi או לספק האינטרנט’רשת S. ברגע שהוא גנב את הנתונים, הוא יכול לקרוא בקלות (מכיוון שזה לא’t מוצפן) וממיין אותו כדי למצוא מידע רגיש.

כיצד קריפטוגרפיה מטפלת בסוגיית ההתקפות של האדם-באמצע?

הודות ל “קריפטוגרפיה א -סימטרית”, ידוע כ קריפטוגרפיה של מפתח ציבורי, תקשורת ברשת ואלקטרונית מוגנת מפני התקפות MITM.

אלגוריתם קריפטוגרפי זה משתמש ב ציבורי – זוג מפתח פרטי לביצוע ולהבטיח שתי פונקציות חיוניות:

- אימות – אם בעל מפתח פרטי שולח הודעה, המפתח הציבורי שלה משמש לאימות ולאמת המחזיק

- הצפנה – רק בעל המפתח הפרטי יכול לפענח את ההודעה הזו (שהוצפנה בעבר באמצעות המפתח הציבורי)

לכן, הודעה יכולה להצפין על ידי כל אחד באמצעות מפתח ציבורי, אך היא יכולה להיות מפוענחת רק על ידי המחזיק באמצעות המפתח הפרטי התואם שלו.

בדרך זו, האקר ניצח’לא יוכל לפענח ולקרוא את כל ההודעות שנשלחו דרך פרוטוקול מוצפן מכיוון שמשא ומתן על זוג המפתח רק בין שני הצדדים הקיימים.

כיצד תעודות SSL עוזרות לך להגן מהתקפות אלה?

על ידי שדרוג ל פרוטוקול HTTPS.

ה תשתית מפתח ציבורית מופעל באמצעות התקנת AN תעודת SSL המכיל שני אלמנטים: פרוטוקול SSL וה תְעוּדָה עצמה.

ה פרוטוקול SSL מבטיח את ההגירה ל- HTTPS שמאבטחת כל תקשורת באינטרנט ואלקטרוני. המפתח הפרטי הוא היחיד שיכול לבסס חיבור תקף בשיתוף עם תעודה תואמת.

ה תְעוּדָה מאמת את זהותו ואמינותו של הבעלים על בסיס תשתית רשות האישורים (CA).

לאחר התקנת תעודת SSL בשרת, לא נכללות כל התערבויות של צד שלישי, כמו התקפות MITM,. למרות שיש לזה אפשרות ליירט את הנתונים, ההאקר יכול’לא לפענח את זה כי הוא לא’לא יהיה לבעלות על המפתח הפרטי. המפתח הפרטי שייך אך ורק לשרת.

להערים על הלקוח שהוא הוא “שרת”, על ההאקר להשתמש בתעודה משלו. מכיוון שתעודות SSL מונפקות בדרך כלל על ידי CAS בעלות מוניטין, ההאקר לא יכול לזייף שום תעודת SSL מהימנה כדי שזה נראה כאילו הוא הבעלים של זה. אם הוא ינסה לזייף אותו ולספק מפתח פרטי משלו, CA’S חתימה הכלולה בתעודה תיהרס והדפדפן יזהה את האישור כ- “לא חוקי”.

ההאקר ייאלץ לקבל תעודה מזויפת שאינה מאומתת על ידי CA אמין. שוב, תעודה זו בהחלט תזוהה ומסומנת כ- “לא מאובטח” על ידי כל דפדפן מודרני.

בדרך זו, תעודת SSL מבטלת את התרחשותה של התקפת MITM.

מחשבות סופיות

מוצרי אבטחת אתרים אלה תוכננו במיוחד כדי להגן על אתרים ולקוחות מפני התקפות סייבר מסוג זה.

אם נהנית לקרוא את היצירה הזו, Clap�� או שתף את המאמר הזה. למידע נוסף על �� SSL ON דרקון SSL’בלוג S או קבל את בחינם “מ- http ל- https” ספר אלקטרוני.