Έχει το IKEV2 δύο φάσεις

Περίληψη:

1. Επισκόπηση IKEV1 και IKEV2: Το IKE είναι ένα πρωτόκολλο ελέγχου ταυτότητας που χρησιμοποιείται για την καθιέρωση ασφαλών καναλιών επικοινωνίας για το iPsec. Το IKEV1 και το IKEV2 είναι οι δύο εκδόσεις του IKE.

2. IKEV1: Το IKEV1 χρησιμοποιεί το ISAKMP για έλεγχο ταυτότητας και ανταλλαγή κλειδιών. Έχει δύο φάσεις διαπραγμάτευσης: Φάση 1 και Φάση 2.

3. IKEV1 Φάση 1: Η φάση 1 καθιερώνει την αμφίδρομη ISAKMP SA μεταξύ δύο συνομηλίκων. Μπορεί να χρησιμοποιήσει κύρια λειτουργία ή επιθετική λειτουργία για διαπραγμάτευση.

4. IKEV1 Φάση 2: Η φάση 2 καθιερώνει μονοκατευθυντική IPSEC SAS χρησιμοποιώντας το ISAKMP SA από τη φάση 1.

5. Κύρια λειτουργία (mm): Η κύρια λειτουργία είναι μία μέθοδος για τη διαπραγμάτευση της φάσης 1, αποτελούμενη από έξι ανταλλαγές μηνυμάτων.

6. Επιθετική λειτουργία (AM): Η επιθετική λειτουργία είναι μια ταχύτερη αλλά λιγότερο ασφαλής μέθοδος για τη διαπραγμάτευση Φάσης 1, που περιλαμβάνει τρεις ανταλλαγές μηνυμάτων.

7. Γρήγορη λειτουργία (QM): Η γρήγορη λειτουργία χρησιμοποιείται στη φάση 2 για να δημιουργήσει το iPsec SAS. Περιλαμβάνει ανταλλαγή τριών μηνυμάτων.

8. Τέλεια μυστικότητα προς τα εμπρός (PFS): Το PFS είναι ένα προαιρετικό χαρακτηριστικό στη φάση 2 που βελτιώνει την ασφάλεια δημιουργώντας ξεχωριστά κλειδιά περιόδου σύνδεσης ξεχωριστά.

9. IKEV2: Το IKEV2 είναι μια ενημερωμένη έκδοση του IKEV1, απευθύνοντας τα μειονεκτήματά του και προσφέροντας βελτιώσεις.

10. Υποστήριξη παρακαταθήκης: Είναι σημαντικό να κατανοήσουμε το IKEV1, καθώς ορισμένες υποδομές ενδέχεται να το χρησιμοποιούν ή να έχουν συσκευές που δεν υποστηρίζουν το IKEV2.

Ερωτήσεις:

1. Ποιος είναι ο σκοπός των Ikev1 και Ikev2?

Τα IKEV1 και IKEV2 είναι πρωτόκολλα ελέγχου ταυτότητας που χρησιμοποιούνται για τη δημιουργία ασφαλών καναλιών επικοινωνίας για το iPsec.

2. Ποιες είναι οι δύο εκδόσεις του Ike?

Οι δύο εκδόσεις του Ike είναι Ikev1 και Ikev2.

3. Ποια είναι η κύρια διαφορά μεταξύ Ikev1 και Ikev2?

Το IKEV2 είναι μια ενημερωμένη έκδοση του IKEV1, προσφέροντας βελτιώσεις και αντιμετωπίζοντας τα μειονεκτήματα του IKEV1.

4. Πόσες φάσεις διαπραγμάτευσης έχει το IKEV1?

Το IKEV1 έχει δύο φάσεις διαπραγμάτευσης: φάση 1 και φάση 2.

5. Ποιος είναι ο σκοπός της Φάσης 1 στο IKEV1?

Η φάση 1 καθιερώνει την αμφίδρομη ISAKMP SA μεταξύ δύο συνομηλίκων.

6. Ποιοι είναι οι δύο τρόποι διαπραγμάτευσης στη φάση 1 του IKEV1?

Οι δύο τρόποι διαπραγμάτευσης στη φάση 1 του IKEV1 είναι κύριος τρόπος (mm) και επιθετικός τρόπος (AM).

7. Πόσες ανταλλαγές μηνυμάτων εμπλέκονται στον κύριο τρόπο (mm) της IKEV1 Phase 1?

Ο κύριος τρόπος λειτουργίας της φάσης 1 IKEV1 περιλαμβάνει έξι ανταλλαγές μηνυμάτων.

8. Πόσες ανταλλαγές μηνυμάτων εμπλέκονται σε επιθετική λειτουργία (AM) της IKEV1 Phase 1?

Ο επιθετικός τρόπος λειτουργίας IKEV1 Phase 1 περιλαμβάνει τρεις ανταλλαγές μηνυμάτων.

9. Ποιος είναι ο σκοπός της φάσης 2 στο IKEV1?

Η φάση 2 καθιερώνει μονοκατευθυντική IPSEC SAS χρησιμοποιώντας το ISAKMP SA από τη φάση 1.

10. Τι είναι η γρήγορη λειτουργία (QM) στο IKEV1?

Η γρήγορη λειτουργία χρησιμοποιείται στη φάση 2 του IKEV1 για την ίδρυση της ένωσης ασφαλείας IPSEC.

11. Τι είναι η τέλεια μυστικότητα προς τα εμπρός (PFS) στο IKEV1?

Το PFS είναι ένα προαιρετικό χαρακτηριστικό στη φάση 2 που βελτιώνει την ασφάλεια δημιουργώντας ξεχωριστά κλειδιά περιόδου σύνδεσης ξεχωριστά.

12. Είναι απαραίτητο να κατανοήσουμε το ikev1 εάν χρησιμοποιείτε το ikev2?

Ναι, είναι σημαντικό να κατανοήσουμε το IKEV1, καθώς ορισμένες υποδομές ενδέχεται να το χρησιμοποιούν ή να έχουν συσκευές που δεν υποστηρίζουν το IKEV2.

13. Ποιες είναι οι βασικές διαφορές μεταξύ της κύριας λειτουργίας και της επιθετικής λειτουργίας στο IKEV1?

Η κύρια λειτουργία είναι πιο ασφαλής και ευέλικτη αλλά πιο αργή, ενώ η επιθετική λειτουργία είναι ταχύτερη, αλλά εκθέτει τις ταυτότητες των συνομηλίκων και προσφέρει λιγότερη ασφάλεια και ευελιξία.

14. Ποιος είναι ο σκοπός της γρήγορης λειτουργίας στο IKEV1?

Η γρήγορη λειτουργία χρησιμοποιείται για τον καθορισμό της ένωσης ασφαλείας IPSEC στη φάση 2 IKEV1.

15. Ποιος είναι ο ρόλος της τέλειας μυστικότητας (PFS) στο IKEV1?

Η τέλεια μυστικότητα προς τα εμπρός (PFS) ενισχύει την ασφάλεια στη φάση 2 με τη δημιουργία κλειδιά συνεδρίας ξεχωριστά, εμποδίζοντας τα συμβιβασμένα κλειδιά από το κίνδυνο των μελλοντικών πλήκτρων.

Οι ανταλλαγές μηνυμάτων Ikev2 Phase 1 (IKE SA) και Φάση 2 (Παιδική Α.Ε.)

Οι συνομηλίκοι IKEV2 IPSEC μπορούν να επικυρωθούν χρησιμοποιώντας προ-κοινόχρηστα πλήκτρα, πιστοποιητικά ή πρωτόκολλο επεκτάσιμου ελέγχου ταυτότητας (EAP). Το Extensible Protocol Authentication (EAP) επιτρέπει άλλες μεθόδους ελέγχου ταυτότητας κληρονομιάς μεταξύ των συνομηλίκων IPSEC.

Internet Key Exchange IKEV1 και IKEV2 Επισκόπηση

Το Internet Key Exchange (IKE) είναι ένα πρωτόκολλο ελέγχου ταυτότητας που χρησιμοποιείται για τη δημιουργία ασφαλούς και πιστοποιημένου καναλιού επικοινωνίας μεταξύ δύο τελικών σημείων για τη δημιουργία σήραγγων IKE ή ενώσεων ασφαλείας (SAS) που χρησιμοποιούνται για την ασφάλεια του πρωτοκόλλου Internet (IPSEC). Το IKEV1 και το IKEV2 είναι οι δύο εκδόσεις του IKE.

Internet Key Exchange V1 (IKEV1)

Το πρωτόκολλο διαχείρισης κλειδιών (ISAKMP) του Assection Security Association (ISAKMP) είναι ένα πλαίσιο ανταλλαγής ελέγχου ταυτότητας και βασικών ανταλλαγών. Το IKE Protocol είναι μια εφαρμογή ISAKMP που χρησιμοποιεί τις μεθοδολογίες Oakley και Skeme Key Exchange.

Το IKEV1 καθορίζει δύο σημαντικές φάσεις διαπραγμάτευσης για την ίδρυση IKE και IPSEC SA:

- Φάση 1: Καθιερώνει αμφίδρομη ISAKMP SA μεταξύ δύο συνομηλίκων IKE. Μόλις εγκατασταθεί, κάθε ομότιμος μπορεί να ξεκινήσει τις διαπραγματεύσεις Φάσης 2.

- Φάση 2: Δημιουργεί μονοκατευθυντικές ενώσεις ασφαλείας IPSEC (SAS) χρησιμοποιώντας το ISAKMP SA που δημιουργήθηκε στη φάση 1.

Φάση 1 Ikev1

Η διαπραγμάτευση Φάσης 1 μπορεί να πραγματοποιηθεί χρησιμοποιώντας κύρια λειτουργία ή επιθετική λειτουργία. ο μυητής είναι ο ομότιμος που ξεκινά τη διαδικασία διαπραγμάτευσης SA, ενώ η ανταποκριτής είναι ο άλλος ομότιμος.

Κύρια λειτουργία (mm)

Η κύρια λειτουργία περιλαμβάνει έξι ανταλλαγές μηνυμάτων και προσπάθειες εξασφάλισης όλων των πληροφοριών κατά τη διάρκεια της διαπραγμάτευσης για να αποφευχθεί η παρακολούθηση.

- MM1: Το πρώτο μήνυμα που αποστέλλει ο εκκινητής σε έναν ανταποκριτή. Παρουσιάζονται μία ή περισσότερες προσφορές SA και ο ανταποκριτής πρέπει να ταιριάζει με ένα από αυτά. Οι προτάσεις SA περιλαμβάνουν τους ακόλουθους συνδυασμούς:

- Αλγόριθμος hash: md5 ή sha

- Αλγόριθμος κρυπτογράφησης: DES, 3DES ή AES

- Μέθοδος ελέγχου ταυτότητας: PSK ή ψηφιακά πιστοποιητικά

- Ομάδα Diffie-Hellman (DH): 1, 2, 5, κλπ.

- Lifetime: Ο χρόνος που παίρνει τη σήραγγα της φάσης 1 του Ike μέχρι να το κάνει’storn down. Η προεπιλογή είναι 24 ώρες. Αυτή η παράμετρος δεν’Δεν χρειάζεται να ταιριάζει και οι δύο συνομηλίκοι από τη στιγμή που χρησιμοποιείται η συντομότερη διάρκεια ζωής.

- MM2: Ο ανταποκριτής στέλνει αυτό το μήνυμα μαζί με την αντιστοιχημένη πρόταση SA στον εκκινητή.

- MM3: Ο εκκινητής ξεκινά την ανταλλαγή κλειδιών DH σε αυτό το μήνυμα.

- MM4: Ο ανταποκριτής στέλνει στον εκκινητή το δικό του κλειδί. Σε αυτό το στάδιο, έχουν μοιραστεί τα κλειδιά κρυπτογράφησης και έχει δημιουργηθεί κρυπτογράφηση για το ISAKMP SA.

- MM5: Ο εκκινητής ξεκινά τον έλεγχο ταυτότητας στέλνοντας τη διεύθυνση IP του στον δρομολογητή ομοτίμων.

- MM6: Ο ανταποκριτής απαντά με ένα αντίστοιχο πακέτο για τον έλεγχο ταυτότητας της περιόδου σύνδεσης. Η ISAKMP SA έχει δημιουργηθεί σε αυτό το στάδιο.

Επιθετική λειτουργία (AM)

Με την κύρια λειτουργία, η αναγνώριση των δύο συνομηλίκων IKE είναι κρυμμένη. Είναι πολύ ασφαλές και ευέλικτο αλλά πιο αργό στην ολοκλήρωση της διαπραγμάτευσης. Η επιθετική λειτουργία περιλαμβάνει τρεις ανταλλαγές μηνυμάτων, οπότε’είναι ταχύτερα, αλλά οι συνομηλίκοι’ Οι ταυτότητες εκτίθενται και δεν το κάνει’t Παρέχετε το ίδιο επίπεδο ασφάλειας και ευελιξίας με την κύρια λειτουργία.

- AM1: Ο εκκινητής στέλνει όλες τις πληροφορίες από MM1 μέσω MM3 και MM5 σε αυτό το μήνυμα.

- AM2: Αυτό το μήνυμα στέλνει όλες τις ίδιες πληροφορίες από MM2, MM4 και MM6.

- AM3: Ο έλεγχος ταυτότητας που περιέχεται στο MM5 αποστέλλεται σε αυτό το μήνυμα.

IKEV1 Φάση 2

Η φάση 2 χρησιμοποιεί το τρέχον αμφίδρομο κανάλι Ike SA Secure που δημιουργήθηκε στη φάση 1 για τη μετάδοση μηνυμάτων μεταξύ των δύο συνομηλίκων για την ίδρυση IPSEC SAS. Μια ενιαία διαπραγμάτευση IPSEC SA δημιουργεί δύο μονοκατευθυντικά IPSEC SAS, ένα σε κάθε ομότιμο.

Γρήγορη λειτουργία (QM)

Η γρήγορη λειτουργία είναι η μέθοδος που χρησιμοποιείται για τον καθορισμό της ένωσης ασφαλείας IPSEC. Περιλαμβάνει ανταλλαγή τριών μηνυμάτων:

- QM1: Ο εκκινητής μπορεί να ξεκινήσει διάφορα IPSEC SAS σε ένα ενιαίο μήνυμα ανταλλαγής. Αυτό το μήνυμα περιέχει συμφωνημένους αλγόριθμους κρυπτογράφησης και ακεραιότητα που προορίζονται ως μέρος της φάσης 1, συμπεριλαμβανομένης της κυκλοφορίας που πρόκειται να κρυπτογραφηθεί ή να εξασφαλιστεί.

- QM2: Αυτός ο ανταποκριτής’Το μήνυμα s περιέχει αντιστοίχιση παραμέτρων iPsec.

- QM3: Μετά από αυτό το μήνυμα, πρέπει να υπάρχουν δύο μονοκατευθυντικά IPSEC SAS μεταξύ των δύο συνομηλίκων.

Τέλεια μυστικότητα προς τα εμπρός (PFS)

Το PFS είναι ένα συνιστώμενο αλλά προαιρετικό χαρακτηριστικό για τη φάση 2. Χρειάζεται περισσότερες ανταλλαγές DH, οι οποίες καταναλώνουν περισσότερους κύκλους CPU. Σκοπός του είναι να βελτιώσει την αντίσταση στις επιθέσεις κρυπτογράφησης και να διατηρήσει την ιδιωτικότητα των σήραγγων IPSEC δημιουργώντας ξεχωριστά κλειδιά περιόδου σύνδεσης από οποιοδήποτε προηγούμενο κλειδί. Επομένως, ένα συμβιβασμένο κλειδί δεν θέτει σε κίνδυνο τα μελλοντικά κλειδιά.

Τα παρακάτω μπορούν να συναχθούν από τον ελάχιστο αριθμό μηνυμάτων που μπορούν να σταλούν από κύριους, επιθετικούς και γρήγορους τρόπους για το IPSEC SAS:

- Κύρια λειτουργία (6 μηνύματα) συν γρήγορη λειτουργία (3 μηνύματα), για συνολικά 9 μηνύματα.

- Επιθετική λειτουργία (3 μηνύματα) συν γρήγορη λειτουργία (3 μηνύματα), για συνολικά 6 μηνύματα.

Internet Key Exchange V2 (IKEV2)

Το IKEV2 δημιουργήθηκε για να αντιμετωπίσει τα μειονεκτήματα του IKEV1 και προσφέρει αρκετές ενημερώσεις και βελτιώσεις έναντι του IKEV1. Η γνώση του IKEV1 εξακολουθεί να είναι απαραίτητη, αφού ορισμένες υποδομές κληρονομιάς δεν έχουν ακόμη μετακομίσει στο IKEV2 ή περιέχουν συσκευές ή χαρακτηριστικά που don’t Υποστήριξη ikev2.

Ανταλλαγές IKEV2

Μία από τις σημαντικότερες προόδους IKEV2 είναι η διαπραγμάτευση των ενώσεων ασφαλείας (SAS). Οι επικοινωνίες αποτελούνται από ζεύγη αιτήματος και απάντησης γνωστά ως ανταλλαγές ή απλά ζεύγη αιτήσεων/απάντησης.

- Ike_sa_init: Η πρώτη ανταλλαγή. Διαπραγματεύει κρυπτογραφικούς αλγόριθμους, ανταλλαγές nonces, και κάνει ανταλλαγή DH. Είναι πανομοιότυπο με το IKEV1’S MM1 σε μηνύματα MM4 αλλά ως ένα μόνο αίτημα/ζεύγος απάντησης.

- Ike_auth: Η δεύτερη ανταλλαγή. Επικυρίζει τα προηγούμενα μηνύματα και ανταλλαγές ταυτότητες και πιστοποιητικά. Δημιουργεί ένα Ike SA και ένα παιδί SA ή το IPSEC SA. Είναι πανομοιότυπο με το IKEV1’S MM5 σε MM6 και QM1 και QM2 αλλά έγιναν ως ένα μόνο ζεύγος αιτήματος/απόκρισης.

Η αμφίδρομη Ike SA και η μονάδα IPSEC SAS δημιουργούνται σε τέσσερα μηνύματα. Εάν είναι απαραίτητα περισσότερα SAS IPSEC, το IKEV2 χρησιμοποιεί μόνο δύο μηνύματα, ένα ζεύγος αιτήματος/απόκρισης, με ένα Create_child_sa ανταλλαγή. Οι ανταλλαγές IKEV1 και IKEV2 SA είναι εντελώς διαφορετικές και ασυμβίβαστες μεταξύ τους.

Βελτιώσεις IKEV2

Η τελευταία έκδοση του πρωτοκόλλου IKE που ορίζεται στο RFC 7296 είναι το IKEV2. Οι αλλαγές και οι βελτιώσεις του IKEV2 περιλαμβάνουν τα εξής:

- Βελτιωμένη απόδοση: Ελαφρύτερο και λιγότερες ανταλλαγές. Χρησιμοποιεί λιγότερο εύρος ζώνης για να δημιουργήσει SAS.

- Ελλειπτικός αλγόριθμος ψηφιακής υπογραφής Elliptic Curve (ECDSA-SIG): Νεότερη και αποτελεσματικότερη εναλλακτική λύση δημόσιου κλειδιού.

- Πρωτόκολλο επεκτάσεως ελέγχου ταυτότητας (EAP): Ιδανικό για εικονικό ιδιωτικό δίκτυο απομακρυσμένης πρόσβασης (VPN).

- Κρυπτογράφηση επόμενης γενιάς (NGE): Παρέχει ασφάλεια και κρυπτογραφία για την πρόληψη απειλών.

- Ασύμμετρη έλεγχος ταυτότητας: Κάθε ομότιμος μπορεί να επιλέξει τον δικό του μηχανισμό ελέγχου ταυτότητας.

- Anti-dos: Ανιχνεύει εάν ένας δρομολογητής IPSEC είναι υπό επίθεση και μειώνει τη χρήση των πόρων.

Κατεβάστε το δικό μας Δωρεάν οδηγός μελέτης CCNA PDF Για πλήρεις σημειώσεις για όλα τα θέματα εξετάσεων CCNA 200-301 σε ένα βιβλίο.

Συνιστούμε το Cisco CCNA Gold Bootcamp ως κύριο εκπαιδευτικό μάθημα CCNA. Το’είναι η υψηλότερη βαθμολογία Cisco Course online με μέση βαθμολογία 4.8 από πάνω από 30.000 δημόσιες κριτικές και είναι ο Χρυσό πρότυπο στην εκπαίδευση CCNA:

CCNP Encor 350-401 Tutorials

Βασική εναλλαγή και δρομολόγηση

- Διαμορφώστε τη στατική διεύθυνση MAC

- Στατική μηδενική εξήγηση και διαμόρφωση διαδρομής

- Δομή ομοιόμορφου εντοπισμού πόρων (URL)

- Πρόληψη βρόχου RIP

Ενισχυμένο πρωτόκολλο δρομολόγησης εσωτερικής πύλης (EIGRP)

- Μετρικός υπολογισμός και τύποι EIGRP

- Διαμόρφωση EIGRP

- Εξισορρόπηση ελέγχου ταυτότητας και εξισορρόπησης φορτίου EIGRP

- Οι χρονομετρητές, η αποτυχία και η σύγκλιση εξήγησαν

Ανοίξτε πρώτα το συντομότερο μονοπάτι (OSPF)

- Κατανόηση τύπων LSA και OSPF LSA

- Φιλτράρισμα διαδρομής OSPF: Περίληψη, Περιοχή, & Τοπικό OSPF

- Έλεγχος ταυτότητας OSPF

- Βελτιστοποίηση του αλγόριθμου SPF OSPF

Πρωτόκολλο Border Gateway (BGP)

- Επισκόπηση δρομολόγησης πρωτοκόλλου Border Gateway (BGP)

- Τύποι περιόδου λειτουργίας BGP: IBGP vs EBGP

- Τύποι μηνυμάτων BGP: Ανοίξτε, Keepalive, Ενημέρωση, Ειδοποίηση

- BGP δηλώνει: Κατανόηση της γειτονικής γειτονιάς BGP

- Βασική διαμόρφωση και επαλήθευση BGP

- Διαφήμιση και διαμόρφωση διαφήμισης BGP

- Διαφήμιση διαδρομής BGP από πολλαπλές πηγές

- Τι είναι το πρωτόκολλο BGP BGP Multihoming?

- BGP Κοινοτική Επεξήγηση και Διαμόρφωση

Τεχνολογία πολλαπλών διανομών

- Συμβάσεις διευθύνσεων IP multicast

- Το πρωτόκολλο διαχείρισης της ομάδας Διαδικτύου της Cisco IGMP εξήγησε

- Τι είναι το snooping IGMP? Επεξήγηση και παραδείγματα

- Κατανόηση ανεξάρτητου πρωτοκόλλου (PIM)

- Εξηγείται η λειτουργία IP Multicast PIM PIM

- Εξηγείται η λειτουργία IP Multicast PIM PIM

- PIM ισχυρίζεται ότι ο μηχανισμός και η έννοια του PIM Forwarder

- Εξηγούνται σημεία Rendezvous Multicast

Δρομολόγηση IPv6

- Επιλογές μετάβασης IPv6

- Κηλιδώνω

- Επισκόπηση πρωτοκόλλου δρομολόγησης OSPFV3 – LSA και τύπους πακέτων

- IPv6 OSPF έκδοση 3 (OSPFV3) διαμόρφωση & επαλήθευση

Πρώτο πρωτόκολλο πλεονασμού λυκίσκου (FHRP)

- Κατανόηση του VRRP: Πρωτόκολλο πλεονασμού εικονικού δρομολογητή

- Κατανόηση του GLBP: Πρωτόκολλο εξισορρόπησης φορτίου πύλης

Πρωτόκολλο Spanning Tree (STP)

- Αλλαγές τοπολογίας πρωτοκόλλου Spanning Tree (STP)

- Συντονισμός και βελτιστοποίηση τοπολογίας Spanning Tree

- Δίκτυο Cisco Multiple Spanning Tree (MSTP)

- MST Πολλαπλές διασύνδεσης δέντρου και προτεραιότητα

- Πολλαπλές λανθασμένες και λύσεις spanning tree

Αιθέρα

- Πρωτόκολλο ελέγχου συσσωμάτωσης συνδέσμου Cisco LACP

- Αντιμετώπιση προβλημάτων EtherChannel: Εμφάνιση συνοπτικής αιθέρα καναλιού

- EtherChannel Load Load Balancing Επεξήγηση & διαμόρφωση

Σχεδιασμός και αρχιτεκτονική επιχειρήσεων

Μηχανισμοί προώθησης πακέτων

- Εξηγείται μηχανισμός μεταγωγής διαδικασίας

- Επισκόπηση προώθησης Cisco Express (CEF)

- Κατανόηση του SSO: Cisco Stateful Switchover

- Πρότυπο διαχείρισης βάσης δεδομένων Cisco Switching (SDM)

Σχεδιασμός ασφαλείας δικτύου

- Σχεδιασμός ασφαλείας δικτύου: Cisco Safe

- Cisco Talos – Cisco’Ο Οργανισμός Πληροφοριών απειλής

- Cisco Secure Malware Analytics (Επισκόπηση Απειλών Απειλών)

- Εξήγησε η Cisco Advanced Malware Protection (AMP)

- Τι είναι το Cisco AnyConnect Secure Mobility Client?

- Τι είναι η ασφάλεια cloud cisco Umbrella?

- Cisco Secure Web Appliance (πρώην Cisco WSA)

- Cisco NGIPS: Σύστημα πρόληψης εισβολής επόμενης γενιάς

- Cisco NGFW: Τι είναι το τείχος προστασίας επόμενης γενιάς?

Έλεγχος πρόσβασης δικτύου (NAC)

- IEEE 802.Έλεγχος ελέγχου ελέγχου πρόσβασης 1x δικτύου

- Εξηγήθηκε το Extensible Authentication Protocol (EAP)

- Μεθόδους ελέγχου ταυτότητας πρόσβασης WiFi προστατευμένο

- Εξηγείται έλεγχος ταυτότητας Bypass Authentication Mac (MAB)

- Έλεγχος επαλήθευσης δικτύου: Webauth, Flexauth, IBNS

- Επισκόπηση λύσης ασφαλείας Cisco TrustSec

- Επισκόπηση ελέγχου πρόσβασης στα μέσα μαζικής ενημέρωσης MACSEC Επισκόπηση

Γραμμές και προστασία κωδικού πρόσβασης

- Γραμμές εικονικού τερματικού (VTY) με λίστα ελέγχου πρόσβασης

- Εισαγωγή μεταφοράς: ssh, telnet, all, none λέξεις -κλειδιά

- Cisco exec-timeout και εντολές απόλυτου χρόνου

Χαρακτηριστικά ασφαλείας δρομολογητή

- Επισκόπηση τείχους βάσει ζώνης

- Βασισμένο σε ζώνη τείχους προστασίας Cisco και επαλήθευση

- Διαμόρφωση αστυνόμευσης αεροπλάνου Cisco COPP

- Εξασφάλιση του δρομολογητή Cisco: Μέτρα σκλήρυνσης συσκευών

Εικονικοποίηση διαδρομής δεδομένων

- Cisco VRF εικονική δρομολόγηση και προώθηση

- Γενική σήραγγα ενθυλάκωσης δρομολόγησης (GRE)

- GRE σήραγγες και αναδρομικά προβλήματα δρομολόγησης

- Τι είναι το iPsec (ασφάλεια πρωτοκόλλου Internet)?

- Internet Key Exchange IKEV1 και IKEV2 Επισκόπηση

- Επισκόπηση λύσεων Cisco IPSEC VPN

- Site-to-site GRE σχετικά με τη διαμόρφωση και την επαλήθευση IPSEC

- Διεπαφή εικονικής σήραγγας (VTI) μέσω IPSec (VTI)

Έννοιες εικονικοποίησης δικτύου

- LISP: Πρωτόκολλο διαχωρισμού αναγνωριστικού εντοπισμού Cisco

- Αρχιτεκτονική και πρωτόκολλα δικτύωσης Cisco Lisp

- Εξηγήθηκαν λειτουργικά συστατικά πρωτοκόλλου LISP

- Cisco VXLAN: Εικονικό επεκτάσιμο τοπικό δίκτυο

Πρωτόκολλο χρόνου δικτύου (NTP)

Διαχείριση και αντιμετώπιση προβλημάτων δικτύου

- Διαμόρφωση θύρας αναλυτή θύρας μεταγωγής (span)

- Εξήγησε ο RSPAN (αναλυτής θύρας απομακρυσμένης θύρας)

- Εξήγησε ο Erspan (ενσωματωμένο απομακρυσμένο εύρος)

- Κατανόηση της IP SLA (συμφωνία σε επίπεδο υπηρεσίας)

Ποιότητα υπηρεσίας (QOS)

- Επισκόπηση QOS (ποιότητα υπηρεσίας)

- Diffserv QOS vs intserv μοντέλα QOS

- Εξήγησε ο μηχανισμός σήμανσης QOS

Έννοιες ασύρματης τεχνολογίας

- Εισαγωγή στη θεωρία ασύρματης επικοινωνίας

- Συχνότητα, φάση και μήκος κύματος WiFi

- Κατανόηση της ισχύος RF και της μετατροπής DB

Υποδομή ασύρματου LAN (WLAN)

- Cisco ελαφρύ σημείο πρόσβασης και ζεύγος WLC

- Εξηγούνται οι τρόποι ασύρματης πρόσβασης Cisco (AP)

- Εξηγούνται τα χαρακτηριστικά ασύρματης κεραίας

- Κατευθυντική κεραία εναντίον omnidirectional κεραία

Ασύρματη περιαγωγή

- Cisco αυτόνομο σημείο πρόσβασης Wi-Fi περιαγωγής

- Εξήγησε η ασύρματη ενδοκονική περιαγωγή WiFi Roaming

- Wlan Intercontroller Layer 2 και στρώμα 3 περιαγωγής

- Τι είναι μια ομάδα ασύρματης κινητικότητας?

- Παρακολούθηση τοποθεσίας συσκευής Wi-Fi σε ασύρματα δίκτυα

Εικονικοποίηση

- Τι είναι ένα δοχείο? Δοχείο VS VM (εικονική μηχανή)

- Τι είναι η λειτουργία του εικονικού δικτύου? Εξήγησε ο VNF

- SR-IOV, PCI Passthrough και OVS-DPDK

Λύσεις SD-Access και SD-WAN

- Επισκόπηση αρχιτεκτονικής Cisco SDA (SD-Access)

- Αρχιτεκτονική Cisco SD-Access: Layer Network

- Λογισμικό καθορισμένο από τους ρόλους υφάσματος δικτύου

- Αρχιτεκτονική Cisco SDA (SD-Access): Layer Controller

- Αρχιτεκτονική Cisco SD-Access: Layer Management

- Επισκόπηση αρχιτεκτονικής Cisco SD-WAN

- Cisco Software Defined WAN (SD-WAN) Cloud Onramp

Προγραμματιμότητα δικτύου

Αυτοματοποίηση δικτύου

- Επισκόπηση σεφ και αναπτύξεις διακομιστή σεφ

- Τι είναι ανοικτό? Κατανόηση των βασικών στοιχείων

Οι ανταλλαγές μηνυμάτων Ikev2 Phase 1 (IKE SA) και Φάση 2 (Παιδική Α.Ε.)

Προηγούμενο μάθημα, είχαμε μάθει για τις ανταλλαγές μηνυμάτων IKEV1 και IKEV1 στη φάση1 (κύρια λειτουργία/επιθετική λειτουργία) και φάση2 (γρήγορη λειτουργία). Στο IKEV1, υπάρχουν εννέα ανταλλαγές μηνυμάτων εάν το IKEV1 Phase 1 βρίσκεται σε κύρια λειτουργία (έξι μηνύματα για κύρια λειτουργία και τρία μηνύματα για γρήγορη λειτουργία) ή έξι ανταλλαγές μηνυμάτων εάν η φάση 1 IKEV1 βρίσκεται σε επιθετική λειτουργία (τρία μηνύματα για επιθετική λειτουργία και τρία μηνύματα για γρήγορη λειτουργία).

Η έκδοση Exchange 2 (IKEV2) είναι η επόμενη έκδοση του IKEV1. Το IKEV2 ορίστηκε αρχικά από το RFC 4306 και στη συνέχεια υποβλήθηκε σε απενεργοποιημένη από το RFC 5996. Τα τρέχοντα RFCs IKEV2 είναι RFC 7296 και RFC 7427. Το IKEV2 έχει τα περισσότερα από τα χαρακτηριστικά του IKEV1.

Όπως το IKEV1, το IKEV2 έχει επίσης μια διαδικασία διαπραγμάτευσης δύο φάσεων. Η πρώτη φάση είναι γνωστή ως IKE_SA_INIT και η δεύτερη φάση ονομάζεται ως IKE_AUTH. Στο τέλος της δεύτερης ανταλλαγής (φάση 2), το πρώτο παιδί SA δημιούργησε. Το Child SA είναι ο όρος IKEV2 για το IKEV1 IPSEC SA.

Σε μεταγενέστερη περίπτωση, είναι δυνατόν να δημιουργηθεί πρόσθετος SAS παιδιών στη χρήση νέας σήραγγας. Αυτή η ανταλλαγή καλείται ως create_child_sa ανταλλαγή. Οι νέες τιμές Diffie-Hellman και νέοι συνδυασμοί αλγόριθμων κρυπτογράφησης και κατακερματισμού μπορούν να διαπραγματευτούν κατά τη διάρκεια της ανταλλαγής CREATE_CHILD_SA.

Το IKEV2 τρέχει πάνω από τις θύρες UDP 500 και 4500 (IPSEC NAT Traversal) . Οι συσκευές διαμορφώνονται για χρήση IKEV2 δέχονται πακέτα από τις θύρες UDP 500 και 4500.

Οι συνομηλίκοι IKEV2 IPSEC μπορούν να επικυρωθούν χρησιμοποιώντας προ-κοινόχρηστα πλήκτρα, πιστοποιητικά ή πρωτόκολλο επεκτάσιμου ελέγχου ταυτότητας (EAP). Το Extensible Protocol Authentication (EAP) επιτρέπει άλλες μεθόδους ελέγχου ταυτότητας κληρονομιάς μεταξύ των συνομηλίκων IPSEC.

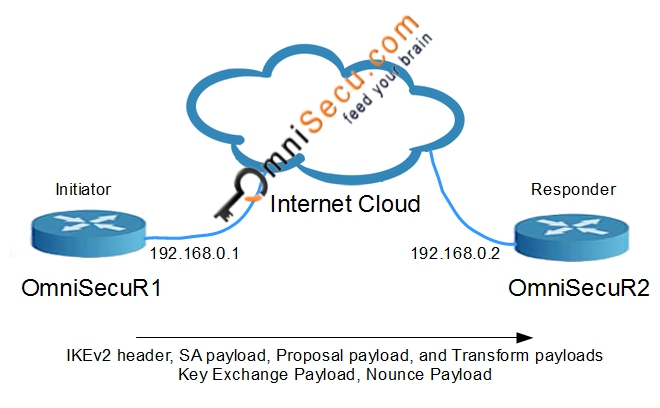

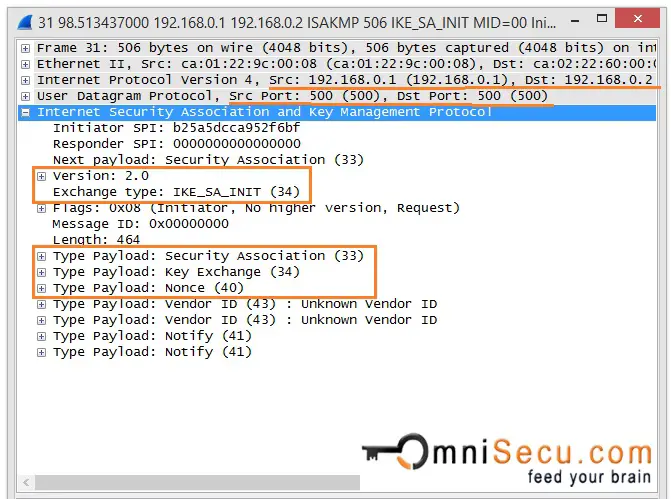

Μήνυμα IKEV2 Φάση 1 1

Στο IKEV2, το πρώτο μήνυμα από τον εκκινητή στον ανταποκριτή (IKE_SA_INIT) περιέχει τις προτάσεις της ένωσης ασφαλείας, τους αλγόριθμους κρυπτογράφησης και ακεραιότητας, τα πλήκτρα και τα πλήκτρα Diffie-Hellman και Nonces.

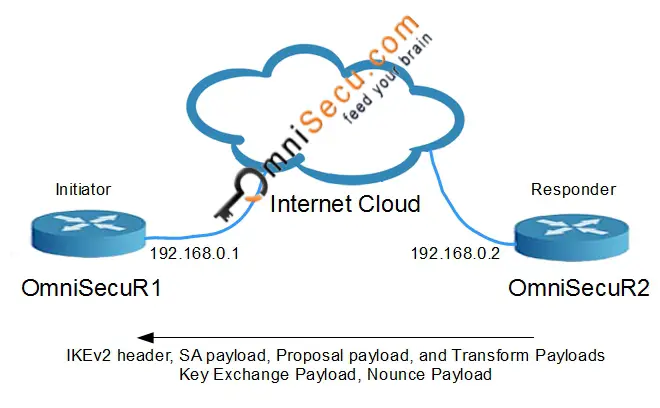

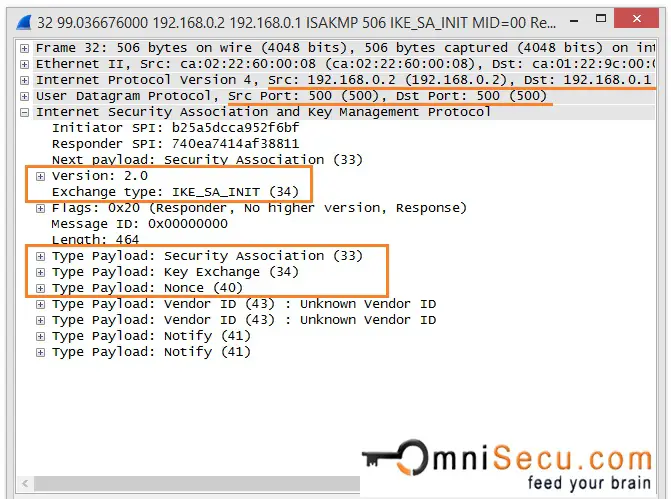

IKEV2 Φάση 1 Μήνυμα 2

Στο IKEV2, το δεύτερο μήνυμα από τον ανταποκριτή στον εκκινητή (IKE_SA_INIT) περιέχει τις προτάσεις ασφαλείας, τους αλγόριθμους κρυπτογράφησης και ακεραιότητας, τα πλήκτρα και τα πλήκτρα Diffie-Hellman και Nonces.

Σημειώστε ότι τα μηνύματα 1 και 2 δεν προστατεύονται. Τώρα οι ομότιμοι IPSEC δημιουργούν το SkeySeed που χρησιμοποιείται για την εξαγωγή των κλειδιών που χρησιμοποιούνται στο Ike-Sa. Όλα τα μελλοντικά κλειδιά Ike δημιουργούνται χρησιμοποιώντας το SkeySeed. Μετά τα μηνύματα 1 και 2, τα επόμενα μηνύματα προστατεύονται με κρυπτογράφηση και πιστοποίηση.

IKEV2 Φάση 1 – μηνύματα 3 και 4

Το τρίτο και το τέταρτο μασάζ (IKE_AUTH) είναι κρυπτογραφημένα και πιστοποιημένα πάνω από το IKE SA που δημιουργήθηκε από τα προηγούμενα μηνύματα 1 και 2 (IKE_SA_INIT). Αυτά τα δύο μηνύματα είναι για έλεγχο ταυτότητας. Ταυτότητα των εκκινητών και των ανταποκριτών, η ανταλλαγή πιστοποιητικών (εάν υπάρχει) ολοκληρώνεται σε αυτό το στάδιο. Το τρίτο και το τέταρτο μασάζ (IKE_AUTH) χρησιμοποιούνται για να πιστοποιήσετε τα προηγούμενα μηνύματα, να επικυρώσετε την ταυτότητα των συνομηλίκων IPSEC και να δημιουργήσετε το πρώτο Child_sa.

Στο τέλος των μηνυμάτων 3 και 4, επαληθεύονται οι ταυτότητες των συνομηλίκων IPSEC και δημιουργείται το First Child_sa.

Το πρωτόκολλο IKEV2 έχει δύο τρόπους όπως το IKE

Το πρωτόκολλο IKE έχει 2 τρόπους, ότι οι τρόποι έχουν διαφορετική δομή. Το πρωτόκολλο IKEV2 έχει δύο τρόπους όπως το IKE.

140K 11 11 χρυσά κονκάρδες 220 220 ασημένια κονκάρδες 349 349 χάλκινα κονκάρδες

ρώτησε 15 Απριλίου 2014 στις 7:17

GEV_SEDRAKYAN GEV_SEDRAKYAN

125 1 1 χρυσό σήμα 1 1 ασημένιο σήμα 5 5 χάλκινα κονκάρδες

1 Απάντηση 1

$ \ begingroup $

Όχι, το IKEV2 δεν έχει τίποτα ανάλογο με το «κύριο τρόπο» και την «επιθετική λειτουργία» και εξάλειψαν την αρχική «γρήγορη λειτουργία»,

Όταν το IKEV1 γράφτηκε αρχικά, ήθελαν ένα ισχυρό διαχωρισμό μεταξύ IKE και IPSEC. Είχαν ένα όραμα όπου το IKE μπορεί να χρησιμοποιηθεί για πράγματα εκτός από το iPsec (άλλοι “τομείς ερμηνείας”). Έτσι, απομονώθηκαν εντελώς το “διαπραγματεύονται το Ike SAS” και “διαπραγματεύονται το iPsec SAS” σε δύο ξεχωριστές σειρές ανταλλαγών.

Επιπλέον, δεν ήταν σίγουροι αν θα ήταν καλύτερο να ελαχιστοποιηθούν ο αριθμός των μηνυμάτων μετ ‘επιστροφής ή να παρέχουν προστασία ταυτότητας. Ως εκ τούτου, σχεδίασαν δύο διαφορετικούς τρόπους (που θα επέτρεπαν στους υλοποιητές να επιλέξουν το συμβιβασμό).

Όταν σχεδίασαν το IKEV2, επανεξέτασαν και τις δύο αυτές επιλογές. Συνειδητοποίησαν ότι κανείς δεν χρησιμοποίησε πραγματικά το IKE για οτιδήποτε άλλο εκτός από το iPsec, και ότι οι επιτυγχάνοντας στους υλοποιητές να υποστηρίξουν διαφορετικές επιλογές ήταν το λάθος πράγμα. Ως εκ τούτου, προσπάθησαν να συνδυάσουν το IKE SA και την αρχική διαπραγμάτευση IPSEC SA σε ένα σύνολο ανταλλαγών (μειώνοντας τον αριθμό των επιστροφών μετ ‘επιστροφής, επομένως λαμβάνοντας το μεγαλύτερο μέρος του “επιθετικού τρόπου”), διατηρώντας παράλληλα την προστασία ταυτότητας (και την αντίσταση DOS) του Main Mode.

Πρωτόκολλα VPN: IKEV2

Μάθετε τα πλεονεκτήματα και τις αδυναμίες του IKEV2 ως πρωτόκολλο VPN.

Εγγύηση χρημάτων 30 ημερών

Τι είναι το ikev2?

Το IKEV2 αντιπροσωπεύει την έκδοση ανταλλαγής κλειδιών στο Διαδίκτυο 2. Αυτό το πρωτόκολλο VPN αναφέρεται επίσης ως IKEV2/IPSEC, αλλά καθώς το IKEV2 δεν εφαρμόζεται ποτέ χωρίς το στρώμα κρυπτογράφησης IPSEC, γενικά μειώνεται μόνο στο IKEV2. Θεωρείται πιο ελαφρύ και σταθερό από το OpenVPN, διατηρώντας ταυτόχρονα κάποια προσαρμοστικότητα. Αλλά είναι διαθέσιμο μόνο μέσω του UDP, το οποίο εμποδίζεται από μερικά τείχη προστασίας.

Το IKEV2 είναι ένα από τα νεότερα πρωτόκολλα και έχει σημαντικά πλεονεκτήματα, ιδιαίτερα την ταχύτητά του. Το’είναι κατάλληλη για κινητές συσκευές σε όλες τις πλατφόρμες.

Το ExpressVPN σας συνιστά να χρησιμοποιήσετε το Lightway ως το πρωτόκολλο VPN, με το OpenVPN και το IKEV2 επίσης σταθερές επιλογές. Ενώ το L2TP/IPSEC εξακολουθεί να προσφέρει κρυπτογράφηση, ενδέχεται να υπάρχουν τρόποι για έναν εισβολέα να αποκρυπτογραφήσει τη συνεδρία VPN.

- Πιο ασφαλές από το L2TP/IPSEC

- Πιο αργή από το openvpn