האם MacOS אקראי כתובת MAC?

האם MacOS אקראי כתובת MAC?

משרד הקיצוני של משרד ה- CTO של ה- CTO שפורסם 30 באפריל 2021

כיצד לאקראי / פרטי כתובת MAC ב- MacBook (MacOS) ובמחשב שולחני (Windows 11) שיש לו רק חיבור Ethernet קווי

שיניתי את כל המכשירים שלי כדי להשתמש באקראיות של MAC על השלכות הפרטיות החיוביות. הצלחתי לשנות בקלות את מכשירי אנדרואיד ו- iOS שלי עם פריקת המנהלים. עם אנדרואיד זה נקרא Mac אקראי ועבור iOS זה נקרא כתובת Wi-Fi פרטית. ניסיתי גם לאפשר תכונה זו ב- MacBook שלי המריצה MacOS Monterey ובמחשב השולחני של Windows 11 שלי. עם זאת עבור MacOS לא נראה שיש שום אפשרות לאקראי / פרטי כתובת MAC. מחשב שולחן העבודה של Windows 11 שלי מחובר באמצעות חיבור אתרנט קווי בלבד, עם זאת יכולתי למצוא רק מדריכים כיצד לעשות זאת לחיבור Wi-Fi, אני לא יכול למצוא שום מעבר לאקראי Mac בחיבור קווי עבור Windows 11. השאלה שלי היא, האם ניתן אפילו לאקראי / פרטי כתובת MAC עבור MacBook המריץ MacOS, ומחשב שולחני של Windows 11 שיש לו רק חיבור Ethernet קווי? כמעט כל המחקר שעשיתי רק נתן לי מדריכים למכשירי iOS, אנדרואיד ו- Windows ב- Wi-Fi בלבד. המאמר הטוב ביותר שמצאתי היה זה, אך הוא לא מתייחס לחיבור אתרנט קווי עבור Windows 10/11 והדרך לעקיפת MacOS לא תימשך מהתחלה מחדש שאינה אידיאלית.

נשאל 19 באפריל 2022 בשעה 17:55

Sneakyshrike sneakyshrike

127 1 תג זהב 2 2 תגי כסף 7 7 תגי ברונזה

מה לכל הרוחות הנקודה לאקראי כתובת MAC בחיבור קווי? האקראי הוא למנוע חיבורי WiFi ציבוריים לא ידועים ולכן לא מהימנים לעקוב אחריכם. זה לא הגיוני אחרת [וצריך לכבות אותו גם לחיבורים ידועים באמרה ב- WiFi].

19 באפריל 2022 בשעה 18:06

אני לא יודע או אכפת לי איך היית עושה זיוף מק של Mac על תיבת אפל או חלונות, אבל החומרה בהחלט מסוגלת לכך. זה טריוויאלי תחת לינוקס.

19 באפריל 2022 בשעה 19:00

ישנם כמה כלים המאפשרים לך לעשות זאת (לפחות ב- Windows).

19 באפריל 2022 בשעה 19:10

@Tetsujin תודה שהודעת לי על זה. לא היה לי מושג. פשוט הנחתי שזה יועיל בכל המכשירים מחווטים ואלחוטיים.

20 באפריל 2022 בשעה 18:01

לא. כתובת MAC אינה חוצה גבולות, ולכן בחיבור קווי הוא לעולם לא עוזב את הבניין. ב- WiFi ציבורי, Mac קבוע יכול לשמש כדי לעקוב אחר הרגלי החיבור שלך – האם אתה הולך לסטארבקס כל יום, או לפעמים מתיימר במקום זאת. ברשת מקומית או אפילו עסקית, זה פשוט לא בעיה.

האם MacOS אקראי כתובת MAC?

משרד הקיצוני של משרד ה- CTO של ה- CTO שפורסם 30 באפריל 2021

כאשר ניתוח נתונים התפתח מכדור שלג למפולת, יוזמות פרטיות נתונים עמדו בפער בין יחידים לחברות שרוצים לרתום את הנתונים שלהם. כידוע, אפל הייתה תומכת פרטיות חזקה לאורך כל הדרך (צוותי השיווק שלהם יגידו לך שוב ושוב), אבל ב- iOS 14 הם כמעט לקחו את זה לרמה חדשה לגמרי.

אקראיות MAC

כפי שרבים מכם יודעים, כתובות MAC “נשרפות” מזהים של שבבי רדיו המעניקים להם את מה שאמור להיות כתובת עולמית ייחודית. השבב משתמש בכתובת ה- MAC לתקשורת רשת, שבאלחם אלחוטי נשלחים דרך האוויר כדי לראות. בגלל הייחודיות הזו, כתובת ה- MAC מייצגת באופן היסטורי את השבב עצמו, את המכשיר עם השבב המותקן והמשתמש הנושא אותו מסביב. לפיכך, כתובות MAC הן מעט שדה קרב לפרטיות נתונים אישיים.

כבר כמה שנים, iOS ו- Android תמכו באקראיות MAC, וזו דרך לשנות באופן דינמי את כתובת ה- MAC המשמשת לתקשורת מעל אוויר. בגרסאות קודמות, כתובת ה- MAC חולקה רק אקראית במהלך תהליך הגילוי של המכשיר, וכך מכשירים סורקים ללמוד על רשתות סמוכות. זה מנע את מרבית סוגי מעקב המכשירים/משתמשים של משתמשים עוברים עוברים (או מנותקים). אבל ברגע שמכשיר מתחבר לרשת, המכשיר ישתמש תמיד בכתובת ה- MAC “האמיתית”.

מה חדש?

הסיבה למאמר זה היא שאפל יצרה די מפחד בתעשייה במהדורות הבטא הראשונות שלה של iOS 14. למרות שלשחרור ה- iOS 14 הסופי יש התנהגות אקראיתית פחות אגרסיבית מאשר בטא, עולם האקראי של MAC משתנה, ומפעילי רשת חכמים לעקוב אחריו.

ב- iOS 14, אפל מוסיפה אקראיות של MAC לכל חיבורי ה- Wi-Fi, ולא רק לסריקה. עבור כל SSID ייחודי (רשת אלחוטית), המכשיר יבחר כתובת אקראית חדשה וישתמש בכתובת פרטית זו לרשת (במהלך בדיקת בטא, כתובת זו חולקה גם היא אקראית כל 24 שעות). תכונת הכתובת הפרטית מופעלת כברירת מחדל, אך היא יכולה להיות מושבתת על ידי המשתמש או באמצעות פרופילי רשת שנדחפים על ידי מנהלים.

איור 1: iOS 14 כתובת MAC פרטית

ייתכן בהחלט שאפל מתוכננת באופן לגיטימי לשחרר אלגוריתם אקראיות אגרסיבי, והם דיברו על ידי הספינה על ידי התעשייה. עם זאת, אני חושב שסביר יותר שהם שיחקו את התפקיד של סוכן שינוי באופן שרק אפל יכולה. על ידי הקנטה של ההתנהגות האגרסיבית, הם קיבלו את תשומת ליבם של כולם, והמטרה שלהם הייתה להשפיע על הענף לאמץ פרדיגמות מבצעיות שאינן תלויות כל כך בכבדות בכתובות MAC. אבל, שינוי זה ייקח זמן למפעילי רשת.

למרות העובדה שאפל נדנדה את הסירה פנימה

סיכום:

- שיניתי את כל המכשירים שלי כדי להשתמש ב- Mac Randomation מסיבות פרטיות, אך לא יכולתי למצוא את האפשרות לעשות זאת ב- MacBook שלי שמריצה MacOS ו- Windows 11 PC עם חיבור Ethernet Wired.

- Randomation Mac משמש בעיקר למניעת מעקב אחר חיבורי Wi-Fi ציבוריים.

- ישנם כלים זמינים לזיוף Mac הן במכשירי Apple והן ב- Windows.

- כתובת MAC אקראית נתמכת במכשירי iOS ו- Android לתקשורת מעל אוויר.

- ב- iOS 14, אפל הציגה את Mac Randomisation עבור כל חיבורי ה- Wi-Fi, לא רק במהלך הסריקה.

- תכונת הכתובת הפרטית ב- iOS 14 מופעלת כברירת מחדל, אך היא יכולה להיות מושבתת על ידי המשתמש או המנהלים.

- ההתנהגות האגרסיבית של אפל בפרסום בטא של iOS 14 העלתה את המודעות לאקראי Mac ולחשיבותה בפרטיות הנתונים.

- הענף מאמץ לאט לאט פרדיגמות תפעוליות שמפחיתות את התלות בכתובות MAC.

שאלות:

- מה המטרה של אקראי MAC על חיבור קווי?

- האם ניתן לזייף כתובת MAC במכשירי Apple ו- Windows?

- אילו מכשירים תומכים ב- MAC Randomisation?

- אילו שינויים בוצעו ב- MAC Randomation ב- iOS 14?

- האם תכונת הכתובת הפרטית ב- iOS 14 תהיה מושבתת?

- איזה תפקיד שיחקה אפל בקידום אקראי MAC?

אקראי Mac על חיבור קווי אינו הכרחי מכיוון שכתובת ה- MAC אינה עוזבת את הבניין ואינה משמשת למעקב כמו בחיבורי Wi-Fi ציבוריים. זה משמש בעיקר מסיבות פרטיות ברשתות אלחוטיות.

כן, זיוף MAC אפשרי גם במכשירי Apple וגם ב- Windows. ישנם כלים זמינים לביצוע משימה זו.

מכשירי iOS ו- Android תומכים באקראיות MAC לתקשורת מעל אוויר.

ב- iOS 14, Mac Randomation הורחב לכל קשרי ה- Wi-Fi, לא רק במהלך הסריקה. לכל SSID ייחודי תהיה כתובת MAC אקראית חדשה, והתכונה מופעלת כברירת מחדל.

כן, תכונת הכתובת הפרטית ב- iOS 14 יכולה להיות מושבתת על ידי המשתמש או המנהלים באמצעות פרופילי רשת.

ההתנהגות האגרסיבית של אפל בשחרור בטא של iOS 14 הפנה את תשומת ליבו לחשיבותה של אקראי MAC. הם שואפים להשפיע על הענף כדי להפחית את התלות בכתובות MAC.

האם MacOS אקראי כתובת MAC?

משרד הקיצוני של משרד ה- CTO של ה- CTO שפורסם 30 באפריל 2021

כיצד לאקראי / פרטי כתובת MAC ב- MacBook (MacOS) ובמחשב שולחני (Windows 11) שיש לו רק חיבור Ethernet קווי

אני’שינה את כל המכשירים שלי כדי להשתמש באקראיות של MAC על השלכות הפרטיות החיוביות. אני’VE הצליח לשנות בקלות את מכשירי אנדרואיד ו- iOS שלי עם פריקת המנהלים. עם אנדרואיד זה’s נקרא Mac אקראי ול- iOS זה’S נקרא כתובת Wi-Fi פרטית. אני’ve גם ניסה לאפשר תכונה זו ב- MacBook שלי המריצה MacOS Monteray ובמחשב השולחן של Windows 11 שלי. עם זאת עבור מקוס אין’נראה כי כל אפשרות לאקראי / פרטי כתובת MAC. מחשב שולחן העבודה של Windows 11 שלי מחובר באמצעות חיבור אתרנט קווי בלבד, עם זאת יכולתי למצוא רק מדריכים כיצד לעשות זאת לחיבור Wi-Fi, אני יכול’לא מצא כל חלוקת כדי לאקראי Mac בחיבור קווי עבור Windows 11. השאלה שלי היא, האם ניתן אפילו לאקראי / פרטי כתובת MAC עבור MacBook המריץ MacOS, ומחשב שולחני של Windows 11 שיש לו רק חיבור Ethernet קווי? כמעט כל המחקר שעשיתי רק נתן לי מדריכים למכשירי iOS, אנדרואיד ו- Windows ב- Wi-Fi בלבד. המאמר הטוב ביותר שמצאתי היה זה, אבל זה לא’t כתובת חיבור אתרנט קווי עבור Windows 10/11 והדרך לעקיפת MacOS זכתה’לא מתמיד באתחול מחדש שהוא לא’לא אידיאלי.

נשאל 19 באפריל 2022 בשעה 17:55

Sneakyshrike sneakyshrike

127 1 תג זהב 2 2 תגי כסף 7 7 תגי ברונזה

מה לכל הרוחות הנקודה לאקראי כתובת MAC בחיבור קווי? האקראי הוא למנוע חיבורי WiFi ציבוריים לא ידועים ולכן לא מהימנים לעקוב אחריכם. זה לא הגיוני אחרת [וצריך לכבות אותו גם לחיבורים ידועים באמרה ב- WiFi].

19 באפריל 2022 בשעה 18:06

אני לא יודע או אכפת לך איך היית עושה זיוף Mac בתיבת Apple Orwindows, אבל החומרה מסוגלת בהחלט ל- TJIS. הטריוויאלי שלה תחת לינוקס.

19 באפריל 2022 בשעה 19:00

ישנם כמה כלים המאפשרים לך לעשות זאת (לפחות ב- Windows).

19 באפריל 2022 בשעה 19:10

@Tetsujin תודה שהודעת לי על זה. לא היה לי מושג. פשוט הנחתי שזה יועיל בכל המכשירים מחווטים ואלחוטיים.

20 באפריל 2022 בשעה 18:01

לא. כתובת MAC אינה חוצה גבולות, ולכן בחיבור קווי הוא לעולם לא עוזב את הבניין. ב- WiFi ציבורי ניתן להשתמש ב- Mac קבוע כדי לעקוב אחר הרגלי החיבור שלך – האם אתה הולך לסטארבקס כל יום, או לפעמים מתיימר במקום זאת. ברשת מקומית או אפילו עסקית, זה פשוט לא בעיה.

האם MacOS אקראי כתובת MAC?

משרד הקיצוני של משרד ה- CTO של ה- CTO שפורסם 30 באפריל 2021

כאשר ניתוח נתונים התפתח מכדור שלג למפולת, יוזמות פרטיות נתונים עמדו בפער בין יחידים לחברות שרוצים לרתום את הנתונים שלהם. כידוע, אפל הייתה תומכת פרטיות חזקה לאורך כל הדרך (צוותי השיווק שלהם יגידו לך שוב ושוב), אבל ב- iOS 14 הם כמעט לקחו את זה לרמה חדשה לגמרי.

אקראיות MAC

כפי שרבים מכם יודעים, כתובות MAC הן “נשרף פנימה” מזהי שבבי רדיו שנותנים להם את מה שאמור להיות כתובת ייחודית ברחבי העולם. השבב משתמש בכתובת ה- MAC לתקשורת רשת, שבאלחם אלחוטי נשלחים דרך האוויר כדי לראות. בגלל הייחודיות הזו, כתובת ה- MAC מייצגת באופן היסטורי את השבב עצמו, את המכשיר עם השבב המותקן והמשתמש הנושא אותו מסביב. לפיכך, כתובות MAC הן מעט שדה קרב לפרטיות נתונים אישיים.

כבר כמה שנים, iOS ו- Android תמכו באקראיות MAC, וזו דרך לשנות באופן דינמי את כתובת ה- MAC המשמשת לתקשורת מעל אוויר. בגרסאות קודמות כתובת ה- MAC הייתה אקראית רק במהלך המכשיר’תהליך הגילוי, וכך מכשירים סורקים ללמוד על רשתות סמוכות. זה מנע את מרבית סוגי מעקב המכשירים/משתמשים של משתמשים עוברים עוברים (או מנותקים). אבל ברגע שמכשיר מתחבר לרשת, המכשיר ישתמש רק ותמיד משתמש בו “אמיתי” כתובת MAC.

מה’s חדש?

הסיבה למאמר זה היא שאפל יצרה די מפחד בתעשייה במהדורות הבטא הראשונות שלה של iOS 14. למרות שלשחרור ה- iOS 14 הסופי יש התנהגות אקראיתית פחות אגרסיבית מאשר בטא, עולם האקראי של MAC משתנה, ומפעילי רשת חכמים לעקוב אחריו.

ב- iOS 14, אפל מוסיפה אקראיות של MAC לכל חיבורי ה- Wi-Fi, ולא רק לסריקה. עבור כל SSID ייחודי (רשת אלחוטית), המכשיר יבחר כתובת אקראית חדשה וישתמש בכתובת פרטית זו לרשת (במהלך בדיקת בטא, כתובת זו חולקה גם היא אקראית כל 24 שעות). תכונת הכתובת הפרטית מופעלת כברירת מחדל, אך היא יכולה להיות מושבתת על ידי המשתמש או באמצעות פרופילי רשת שנדחפים על ידי מנהלים.

איור 1: iOS 14 כתובת MAC פרטית

זה’יתכן לחלוטין שאפל מתוכננת באופן לגיטימי לשחרר אלגוריתם אקראיות אגרסיבי, והם דיברו על ידי התעשייה על הסף על ידי התעשייה. עם זאת, אני חושב שזה’סביר יותר שהם שיחקו את התפקיד של סוכן שינוי באופן שרק אפל יכולה. על ידי הקנטה של ההתנהגות האגרסיבית, הם קיבלו את כולם’תשומת הלב, ומטרתם הייתה להשפיע על הענף לאמץ פרדיגמות מבצעיות שלא’זה תלוי כל כך בכבדות בכתובות MAC. אבל, שינוי זה ייקח זמן למפעילי רשת.

למרות העובדה שאפל נדנדה את הסירה בבטא שלהם, אנדרואיד התנהגות אקראית של MAC למפגשים מחוברים מאז אנדרואיד 10.0. אנדרואיד ברירת מחדל ל- Mac אקראי, שניתן להשבית אותו, כמוצג להלן.

בנוסף ליצרני מערכת ההפעלה, IEEE 802.קבוצת העבודה 11AQ שילבה גם שיפורים לפרטיות MAC. 802.11AQ מציין כי MAC כתובת, Scramblers נתוני OFDM, מספרי רצף, נתוני בקשת בדיקה ותכונות אחרות ניתן להשתמש בכולם כדי לזהות באופן ייחודי מכשירים. ישנן דרכים לטפל בכך בפרוטוקול, ויש מאמץ ענף רחב יותר לשפר את הפרטיות האישית.

רק שתדע, זה’זה ערך משושה שני בכתובת MAC שמציין כתובת פרטית (המיוצרת על ידי תוכנה). כל כתובת המתאימה לאחד מהדפוסים הבאים נחשבת פרטית:

- x2: xx: xx: xx: xx: xx

- x6: xx: xx: xx: xx: xx

- XA: XX: XX: XX: XX: XX

- XE: XX: XX: XX: XX: XX

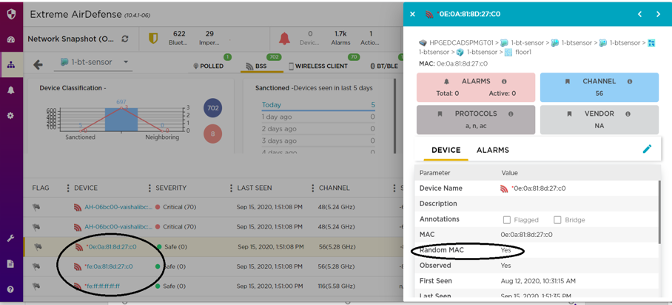

פלטפורמות ניתוח אבטחה כמו Defentente Extreme Airdefens.

אז מה’העסקה הגדולה?

אם להיות כנה, לעת עתה, אין’t אחד. משבר נמנע.

עם זאת, ה- iOS 14 בטא עורר מעט פאניקה בענפים מסוימים כאשר כולם נאבקו להעריך את הנזק הבטחוני. אני אומר “בטחונות” מכיוון שאפל מתמקדת בפרטיות, והם ימשיכו לתעדף אותה בעתיד. כל הנקודה של אקראיות MAC היא לטשטש כמה היבטים של מעקב אחר נוכחות המזהים דפוסים בהתנהגות, במיוחד ברשתות ומקומות שונים שיכולים להצביע על פעילות המשתמש.

כאשר יוזמות פרטיות דוחפות קדימה (והם יעשו), יתכנו גם תופעות לוואי בחוויית המשתמש ובזרימות העבודה של המפעילים. קחו בחשבון שכתובות MAC תמיד היו מזהה מכשירים לטווח הארוך צפוי, מה שאומר שכלים, תהליכים ופרדיגמות חיבור לרשת בנויים לעתים קרובות סביב כתובות MAC.

אז כאן’הנקודה החשובה. כתובות MAC של העתיד עשויות שלא להתנהג זהות ל- MAC כתובות היום (או אתמול). שיעורי הבית שלך הם להעריך את כל הרשת שלך’זרימות עבודה נפוצות המסתמכות על כתובת MAC יציבה ויציבה. ואז חשבו מחדש בין אם הם יעבדו אם כתובת ה- MAC שונה, או אם ה- Mac משתנה באופן קבוע (ה.ז. כל 24 שעות). התחל לסקר מחדש עכשיו כדי שלא תיתפס אחר כך אחר כך. להלן כמה אזורים מבצעיים כדי להתחיל.

פורטלי רשת שבויים

פורטלים שבויים הם דפי אינטרנט המוצגים למשתמשים במהלך חיבור רשת ראשונית, בדרך כלל עבור רשתות אורחים. הֵם’נהג להעביר תנאים והסכמים משפטיים, עבור כניסה לאורח/מבקרים, כדי לתפוס מידע על אורחים בתמורה לקישוריות, ולמטרות אימות/חיוב, כגון נקודות חמות מבוססות שימוש.

במקרים רבים, פורטלי אינטרנט שבויים משתמשים בכתובת MAC כעוגן ההתקנים, וכך המשתמש’מצב ההרשאה מחובר ל- Mac. אם ה- Mac ישתנה אי פעם, התשתית תאלץ את המשתמש שוב דרך הפורטל, ותיצור אתגר חוויות משתמש.

זה’זה קשה לתת הנחיות ספציפיות להתפתחות זרימות עבודה בפורטל מכיוון שהם’משמש בכל כך הרבה דרכים מגוונות. שיקול אחד יהיה להסתכל על תוכניות אימות חלופיות שאינן מקישות על ידי Mac, כמו 802.זרימת עבודה של תעודת 1x (אני יודע, אישורים מפחידים), קיצוניים’S PSK פרטי, או נקודה חמה 2.0.

אימות MAC

למרות שכתובות MAC תמיד היו פגיעות למתות וזיוף של האוויר (העתקה על ידי תוקף), מערכות מסוימות משתמשות בכתובות MAC לאימות מכשירים. בהקשרים רגישים לאבטחה, נוהג זה נדיר מאוד ולא מומלץ, אבל זה עדיין קורה. בסביבות ארגוניות מסוימות הוא משתמש בשילוב של 802.אימות משתמש 1X ואימות MAC כדי לספק אימות דו-גורמי של מכשירים בבעלות IT. במקרה זה, ניתן להימנע מבעיות האקראיות של MAC מכיוון שהוא יכול לדחוף פרופיל למכשירים שמשבית את תכונת האקראיות במהלך האונדינג. זה’S רק תיבה אחת נוספת שתסמן את התקנת הפרופיל (ברגע שה- MDM או כלי ההקצאה האחר שלך תומך ב- Mac Private Toggle). כמו כן, קחו בחשבון את ההשפעה של MAC אקראי לכל סיד אם מכשירי IT ארגוניים מתחברים ליותר מ- SSID אחד.

בכמה רשתות גישה ציבוריות עם מנויים לשימוש (חודשי, שנתי, מדוד), תוכניות שימוש עשויות להיות ספציפיות למכשירים, כאשר ה- Mac משמש בזרימת עבודה חשבונאית כדי לעקוב אחר צריכת נתוני המשתמשים. זרימות עבודה אלה עשויות להזדקק לגישה חדשה לשייך חשבונות למכשירים אם למשתמש יש כתובת פרטית מופעלת (או אם ה- Mac הפרטי משתנה אי פעם עבור ה- SSID). ברוב המקרים, מפעילים אלה יסתגלו לצורות אימות חלופיות (עשויה להיות נקודה חמה 2.0 את זרימת העבודה) בין אם שמות משתמש וסיסמאות, תעודות, אפליקציות, פרופילים במכשירים או SIMS. כמובן שהם יכולים להילחם בזה הידני על ידי הצגת המשתמשים כיצד להשבית את התכונה ולהיצמד עם הכתובת הלא-פרטית.

ניתוח מכשירים

עכשיו אנחנו’סוף סוף להגיע לנושא העניין עבור אפל. במציאות, ההתנהגות של iOS 14 לא עשתה’לא שנה את סיפור האנליטיקס מאוד, אבל יש כמה נקודות שכדאי לזכור:

- אם כתובות MAC פרטיות משתנות, כתובת ה- MAC החדשה תיחשב כמכשיר ייחודי חדש, שיכול להניע את ספירת המכשיר/המשתמש.

- כתובות פרטיות לא ימפו את מסדי הנתונים של OUI. OUI הוא מנגנון טריוויאלי למיפוי Mac ליצרן מכשירים, אך כתובות פרטיות יטשטשו אפילו את המנגנון הבסיסי הזה.

- יותר ויותר הופך להיות בלתי אפשרי ליצור קשר בין מכשיר סריקה למכשיר מחובר, למשל, לזהות מבקרים ספציפיים עם “מאורס” מבקרים. אך ניתן לטעון שמקרה השימוש במעקב מעורבות זה היה בכל מקרה מחליק יותר.

- מכיוון שה- Mac נשאר זהה ל- SSID נתון, הוא’עדיין ניתן למדוד חוזר מול אורחים חדשים, ובסופו של דבר לקשור משתמש’הפעילות לאורך זמן לפגישה ספציפית.

רוב ניתוחי הנוכחות האחרים נותרו ללא שינוי, כמו מדידות תפוסה, צפיפות משתמש, נתוני זרימת מיקום – וכמובן, בכל פעם שנוכל למפות משתמש ספציפי ל- Mac אקראי, אנו עשויים להשיג יותר.

אם חושבים קדימה לאקראיות MAC שמסתובבת מדי יום או שבועי, דרך פעולה אחת היא שמפעילי המקום יתמקדו בהנעת אימוץ משתמשים של אפליקציות – כמובן, זהו הגביע הקדוש של האירוסין. כדי לעסוק משתמשים, עקוב אחר חוזר על ידי המשתמש או לחלץ מידע, ייתכן שמפעילים יצטרכו להמתיק את הסיר באמצעות אפליקציות למכשירים שמוסיפים ערך רב יותר למשתמש, מה שמעלה את עלות הכניסה למקרה עסקי.

רישום MAC

עבור סביבות מסוימות בהן מפעילים רוצים שמשתמשים ירשמו את המכשירים שלהם, כתובות MAC משמשות לרוב כצורה פשוטה של שמירה על סף גישה. לדוגמה, בסביבות אוניברסיטאיות, סטודנטים במעונות עשויים להיות צפויים לרשום מכשירים (מדפסות, קונסולות משחק, טלוויזיות, סחורות IoT) שאינן תומכות ב 802.אבטחה 1x. יתר על כן, באוניברסיטה ובהקשרים אחרים של יחידות יחידות מרובות שערות, ניתן להשתמש במסד נתונים של רישום Mac לאבטחת רשת פרטית המאפשרת למשתמשים לגשת למכשירים משלהם (בדומה לרשתות ביתיות), תוך שהם חסומים מלהראות אחרים’ מכשירים. האתגר העיקרי להיום הוא לוודא שהרישום מתרחש עם ה- Mac הפרטי שקשור ל- SSID המבצעי. זה חשוב מאוד לזרימת העבודה מכיוון ש- SSID המשולב עשוי לא להתאים ל- SSID המבצעי, ולכן ה- Mac הפרטי עשוי להיות שונה באתרים אלה. אפשרות שימושית נוספת כאן היא לספק אישורי אימות ייחודיים, כגון PSKs פרטיים. מפתחות פרטיים מקדימים מראש (PPPSKS) מספקים נראות זהות באמצעות PSKs ייחודיים למכשיר או למשתמש שניתן לקבץ יחד כחלק ממדיניות המשתמש.

לעת עתה, יתכן שזו לא בעיה שכיחה מכיוון שמכשירים ניידים הם יעד האקראיות העיקרי, והם אכן תומכים במנגנוני אימות גמישים.

רשימות הכחשת מק

יש גם זרימות עבודה ב- Wi-Fi בהן מערכות חלות אוטומטית (או מנהלים עושות זאת באופן ידני) כלל הכחשת גישה למשתמשים שהתנהגו בזדון, הפריעו מדיניות שימוש או אימות שוב ושוב אימות. במציאות, הרשימות השחורות האלה לא’לא להפסיק את התוקפים הנחושים או מפרים. ובכל זאת, מדובר בכלי אבטחה-לייט במנהל הרשת’ארגז כלים S שאולי כבר לא יעיל עבור מפרים המשתמשים בפלטפורמות עם התנהגויות אקראיות.

פתרון תקלות

בקישוריות פתרון בעיות זרימות עבודה, כתובת ה- MAC עשויה להיות המזהה היחיד עבורו להתחיל בפתרון בעיות עם כלי מוצר, יומני או לכידות מנות. השגת כתובות MAC בדרך הידנית לפתרון בעיות אינה ממש נוחה, אך זו אולי האפשרות היחידה במצבים מסוימים. ב- iOS 14, אפל למעשה הקלה על פתרון הבעיה על ידי הצגת כתובת ה- MAC ממש בכלי השירות לחיבור. התנהגות הבטא עם אקראיות יומית די הרסה את זרימת העבודה הזו, אך המהדורה הסופית של iOS 14 הפכה את כתובות ה- MAC האקראיות לגלויות. כדי למצוא את כתובת ה- MAC, פשוט פתח את תפריט ה- Wi-Fi ולחץ על הרשת כדי לראות את הכתובת הפרטית.

תכנון לטווח הארוך, וודא שאתה בונה את קישוריות פתרון בעיות זרימות עבודה סביב שמות משתמש, שמות מארח או מזהים אחרים הקשורים למדיניות לפתרון בעיות ספציפיות.

מדיניות מבוססת MAC

נתבי Wi-Fi ביתי תומכים יותר ויותר מגבלות זמן ותוכן שניתן ליישם על מכשירים ספציפיים (כמו ילדכם’s טלפון). מדיניות זו נאכפת על ידי כתובת MAC. אם הם’כבר לא עובד, זה’S מכיוון שה- Mac הוא כעת כתובת פרטית. הפיתרון הקל כאן הוא להשבית את התכונה לרשתות ביתיות. אבל צעירים מנוסים עשויים פשוט לאפשר מחדש את התכונה לעקוף בקרות אבטחה. אז אתה’D להגדיר טוב יותר את המדיניות הן עבור הכתובת הפרטית בפועל והן בכתובת הפרטית.

הזמנות IP מבוססות MAC

אני לא דון’לא מצפה לראות מקרי שימוש רבים בהם מכשירים ניידים שמורים כתובות IP בשרת DHCP, אך זה עשוי לקרות. כתובות MAC הן הישות המקשרת הרגילה לתכונה זו. יש להניח כי למקרי השימוש הללו יש פיקוח על כך, כך שניתן בקלות להשבית את התכונה במכשיר, או שניתן להשתמש בכתובת הפרטית לצורך הזמנת ההזמנה.

שימוש פלילי שימוש

במקרים בהם Wi-Fi ציבורי שימש לביצוע פשעים מקוונים, כתובות MAC הן חלק קריטי מערך הכלים המשפטי שניתן להשתמש בהם כדי לתאם מכשיר למשתמש. החוקים לסוג זה של יישום משפטי משתנים לפי מדינה, ולכן יתכן שהוא לא יחול באופן שווה בכל מקום. שוב, יישום הבטא הרס את מקרה השימוש הזה, ואילו שחרור ה- iOS 14 שומר על זה במשחק, כל עוד אתה מבצע פלילי על הכתובות האמיתיות והפרטיות, למקרה.

סגירת מחשבות

שיחה זו מרגישה כמו משחק אבטחה קלאסי לעומת קלות שימוש. כאשר הפרטיות תתקדם, התעשייה תצטרך להסתגל. אפשר לומר שכתובת ה- MAC מעולם לא נועדה לשמש בכל הדרכים בהן אנו משתמשים היום. עם זאת, במשך למעלה מ 20 שנה כתובת ה- MAC הייתה מרכיב אמין בפרוטוקול האלחוטי, ו -20 שנות פונקציונליות נבנו סביבו. אפל חסכה מפעילי רשת הרבה כאב על ידי נטישת יישום הבטא שלהם, אבל אני חושב שפרדיגמת ה- MAC Randomization תמשיך להשתנות. זה יהיה חכם עבור מפעילי הרשת לחשוב עליו (ולהתחיל לעצב) עולם בו כתובות MAC אינן רק פרטיות, אלא מסתובבות באופן קבוע.

אֶמְצָעִי

אפל פרסמה דף בידע קצר בנושא זה: https: // תמיכה.תפוח עץ.com/en-us/ht211227

בלוג זה נכתב במקור על ידי מרקוס ברטון, אדריכל, טכנולוגיית ענן

אז מה’העסקה הגדולה על אקראיות MAC? – חלק 1

אפל מאפשרת כעת כתובות MAC אקראיות עבור כל מה שהמכשיר שלהם עושה כברירת מחדל. כתובות MAC אקראיות אינן’הכל רע. בעולם ה- Wi-Fi, כל מה שהמהנדסים עושים זה מעשה איזון. בבלוג זה, ג’ים פאלמר מסביר את זה מהמשתמש’נקודת מבט, זה’זה סחר בין אנונימיות לקלות הגישה לרשת.

מְחַבֵּר

ג’ים פאלמר

יצא לאור

18 בספטמבר 2020

לַחֲלוֹק

קטגוריות

Mac Randomization נשמע יותר כמו מה שיקרה במפרק המזון המהיר בשכונה שלך מאשר סיבה לרעש בכל קהל ה- IT. אבל זה’זה נכון. אפל הודיעה על תכונת פרטיות חדשה עם Apple iOS 14, iPados 14 ו- WatchOS 7 בעזרת Mac Randomization. כדי להבין מדוע זה עושה גלים עם אנשי מקצוע IT, אנחנו צריכים להיות קצת חננים כאן.

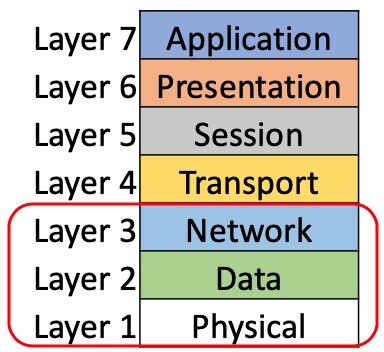

בקרת גישה בינונית (Mac, המכונה גם בקרת גישה למדיה) כתובות הן כיצד מכשירים, קווי ואלחוטיים, אינטראקציה עם המדיום בו הם מתכוונים לשלוח תנועה. המדיום הזה יכול להיות כבל נחושת, כבל סיב אופטי או רדיו. המדיום הזה, כל צורה שהיא דורשת, הוא ידוע בשם השכבה הפיזית במודל OSI. כתובת ה- MAC משמשת בשכבת הנתונים.

ככל שאנו הופכים לחברה ניידת יותר, נעלמו הם הימים של היכולת רק לגשת למידע ממקומות ספציפיים, כמו שולחן כתיבה או קיוסק. כיום אנו מתקדמים כל הזמן; סביב עיר או עיירה, או סתם מחדר אחד בבית למשנהו. ככל שהמכשירים נעים, השכבה הפיזית מתאימה כל העת על סמך המצב. מחשב נייד עשוי להיות מחובר לרשת במהלך הבוקר ובהמשך להיות אלחוטי בזמן שאתה עובד על המרפסת שלך. היכולת של השכבה הפיזית להסתגל לאורח החיים שלנו פירושה ששכבת הנתונים קיבלה תפקיד הרבה יותר גדול. זה’תמיד נדרש לגרום לתקשורת רשת לעבוד, כמו כל השכבות, אך עם השונות של השכבה הפיזית, מהנדסי רשת הסתמכו על אופיו הבלתי משתנה של שכבת הנתונים כדרך לשמור. לפעמים זה מגיע לרעת המשתמש הקצה. עוד על זה אחר כך.

איור 1 מודל OSI

המפתח ליציבות הרשת

כדי להבין מדוע אנו חושבים על שכבה 2, שבה כתובת ה- MAC חיה, כמפתח ליציבות הרשת, עלינו להסתכל על שכבה 3, שכבת הרשת. זה המקום בו כתובות IP מתגוררות. כתובות IP יכולות להשתנות כל הזמן. עבור רשתות Wi-Fi שונות, זה’כמעט נתון זה ישתנה. מבית לבית קפה למשרד לחנות מכולת ובחזרה הביתה, שכבת הרשת משתנה בכל מיקום. למרות שזה’S בדרך כלל Wi-Fi בכל המקומות הללו, השכבה הפיזית היא גם שונה: להקות שונות, ערוצים שונים, הגדרות שונות, אך עדיין Wi-Fi.

עם כל התנודה הזו בשכבות 1 ו -3, מהנדסי רשת הסתמכו על היציבות של שכבה 2 ועל כתובת ה- MAC לבניית רשתות יציבות. היתרון עבור משתמש הקצה ברור: יציבות רשת. החיסרון ביציבות זו, עבור אותו משתמש, הוא שמפעילי רשת יכולים להכיר את המשתמש הזה’הרגלים דרך פיסת מידע יציבה זו. מפעילי רשת יודעים מתי וכמה פעמים אותה כתובת MAC מופיעה בחנות מסוימת. אם הם יכולים לגרום למשתמש במכשיר זה לספק מידע אישי – למשל באמצעות חשבון מדיה חברתית כדי להתחבר לפורטל שבוי – הם יכולים לקשור את שתי פיסות המידע האלה יחד. קשר כתובת MAC למשתמש’שמו וחשבון המדיה החברתית ועולם חדש לגמרי נפתח. אמנם, העולם הזה עשוי להיות מהסרט “דו”ח מיעוט” אבל זה’מחליף משחק!

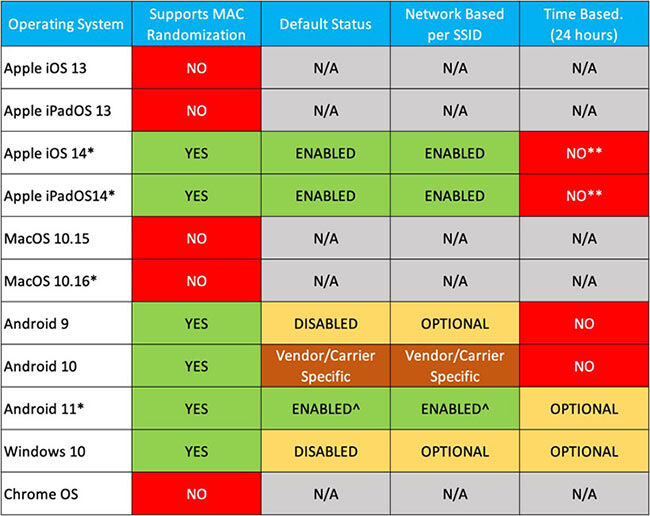

ברוך הבא לעולם הכתובות האקראיות MAC. אלה אינם’לא חדש, אגב. מכשירים החלו להשתמש בכתובות MAC אקראיות במהלך תהליך הבדיקה של ה- Wi-Fi עוד בשנת 2014. גם אנדרואיד וגם Windows השתמשו בכתובות MAC אקראיות עבור שתיהן ‘לבחון’ וכן ‘חיבור ל’ רשתות לזמן מה, אך רק אם מופעלות בהגדרות המתקדמות. כעת אפל מאפשרת כתובות MAC אקראיות עבור כל מה שהמכשיר עושה כברירת מחדל. להוסיף עוד יותר אקראיות לאקראי זה הוא תכונה שמשנה את כתובת ה- MAC האקראית כל 24 שעות עבור אותה רשת. זה אמור להיות מופעל כברירת מחדל ב- iOS 14 אך הוסר במהלך בדיקות בטא. עם זאת, ב- Android 11 ו- Windows 10 זוהי תכונה מתקדמת שניתן להפעיל על ידי משתמש הקצה. על ידי ביצוע מסלול זה, זה לא’קשה לדמיין שאקראיות MAC הולכת להיות מופעלת כברירת מחדל בכל המכשירים בעתיד הלא רחוק.

ממשתמש’נקודת מבט זו עשויה להיות מוזמנים. מכיוון שבית הקפה המקומי יכול’לא לקשור מידע אישי למשהו שמשתנה תמיד, אנונימיות משתמשים היא חזרה. משתמשים יכולים’לא לעקוב אחרי שהם מתנהלים ביומם. אבל האם זה תמיד דבר טוב?

איור 2 זרם 2 בספטמבר 2020

חשבו שוב בפעם האחרונה בה נשארתם במלון במשך כמה ימים. התחברת לרשת שלהם, הזנת משהו לדף התזה והיית בדרך שלך. בפעם הבאה שהיית צריך להשתמש בו. הרשת הכירה אותך’D כבר התחבר מכיוון שהם קשרו את הכניסה למכשיר’כתובת מק. אם כתובת ה- MAC אקראית וחדשה, רשתות יכולות’לא יודע אם המכשיר הזה כבר חתם או לא. המשתמשים יצטרכו להיכנס שוב. ושוב. אם המלון מגביל את מספר המכשירים – שנמצאים במעקב אחר כתובת MAC – זה יכול לשמש כל אורח, מה קורה עכשיו?

פורטלים שבויים, כתובות DHCP שמורות, רשימות בקרת גישה (ACL) בשכבות 2 ו -3, כללי חומת אש, רשימת השירותים והתכונות המושפעות שיכולות להישבר נמשכת ונמשכת.

כתובות MAC אקראיות אינן’הכל רע. בעולם ה- Wi-Fi, כל מה שהמהנדסים עושים זה מעשה איזון, סחר. מהמשתמש’נקודת מבט, זה’זה סחר בין אנונימיות לקלות הגישה לרשת. אמנם, משתמשים יכולים לאפשר או להשבית את תכונת כתובת ה- MAC האקראית הזו, אך לעשות זאת עבור כל רשת זה יהיה די מטלה. עבור מנהלי רשת, מהנדסים ואדריכלים, המשמעות היא לעבור על כל רשת כדי להבטיח אקראיות בשכבה 2 לנצח’לא משפיעים באופן משמעותי על הרשתות, אם כאשר מערכת ההפעלה החדשה הזו’S משוחררים לכולם לשדרג אל או כאשר מכשירים חדשים מושקים עם מערכת ההפעלה החדשה שנטענה מראש. יש התנהגות שונה בין שדרוג לטעון מראש במכשיר חדש. לשאת איתי בזמן שאני מסביר את זה.

אם יש לך מכשיר iOS 13 ושדרוג ל- iOS 14 או אנדרואיד 9 לאנדרואיד 10, זה’לא אמור כדי להשתמש בכתובות MAC אקראיות עבור כל רשתות שהצטרפתם בעבר. אם זה’הוא WLAN חדש, זה ינסה MAC אקראי לניסיון הראשון. אם העמותה נכשלת, זה’ג אמור* לחזור למק השרוף. אם יש לך מכשיר iOS 13 ושדרוג ל- iOS 14 ואז תשכח מ- WLAN שהצטרף בעבר, זה’ג אמור* להתנהג כאילו’זה WLAN חדש. שכחה והצטרפות לרשת היא שלב פתרון בעיות נפוץ עבור רבים (אני כלול) והבנת ההשלכה של מחשבי מקינטוש אקראיים חשובה לפתרון בעיות עתידי הן למשתמשים והן לצוות ה- IT.

אם אתה קונה מכשיר שיש לו iOS 14 או אנדרואיד 10 טעון מראש, כל WLAN יתייחס אליו כאל חדש, כך שהוא ינסה כתובת MAC אקראית עבור כל WLAN. אם העמותה נכשלת, זה’ג אמור* לחזור ל- Mac שנשרף ולנסות שוב. מאז’מכשיר חדש, זה לא’זה לא עוזר הרבה. כמות הבלבול שנגרמה בעת פתרון בעיות של מכשיר שהשתמש בכתובות MAC מרובות תוך ניסיון לחבר וגישה לרשת יגדיל את הזמן כדי לפתור כל בעיות בעיות. זו המתנה שתמשיך לתת למנהלי הרשת!

אני מקווה שבנקודה זו אתה שואל על ההשפעה וכיצד להקל עליה. הלוואי שהייתה תשובה קלה, אבל לעולם אין. הפיתרון הקל ביותר הוא לשאול את כל מי שאי פעם ישתמש ברשת שלך כדי לכבות את התכונה הזו עבור כל SSID שתנהל. אמנם אפשרי, זה’s בלתי אפשרי לחלוטין. קבלת 100% מהמשתמשים לעשות זאת לעולם לא תתרחש. גם אם יש לך ניהול מכשירים ניידים (MDM) עם כל מכשיר שמשתמש בו וכולם מחוברים לאחר ההפעלה, ניתן היה לדחוף פרופילים שמופנים כתובות MAC אקראיות. אפשרי, כן! סביר … לא. מה שמשתמשים יכולים לעשות 100% מהזמן זה להתקשר לדלפק העזרה כאשר הם יכולים’t התחבר. דמיין את נפח השיחה הנוכחי לדלפק העזרה הגובר באופן אקספוננציאלי בהתבסס על היכן מכשירים ומשתמשים נופלים לתרשים שלמעלה יחד עם הזמן המוגבר המוקדש לכל שיחה. הוא ארגון מוכן לקחת את זה הלאה?

כעת, לאחר שיש לך הבנה טובה יותר של הסיבה של כתובות MAC אקראיות, אתה יכול לקרוא עוד על ההשפעה על רשתות וכיצד CommScope יכול לסייע בחלק 2 בבלוג זה.

*חפש בלוג עתידי ברגע שטלפונים חדשים מתחילים למשלוח עם מערכת ההפעלה החדשה הזו שהותקנה מראש.

השבת כתובת MAC אקראית

מספר ספקים החלו להשתמש כתובות MAC פרטיות (אקראיות) לחיבור לכל רשת. זה עשוי להיות רצוי במקרים מסוימים להשבית את כתובות ה- MAC הפרטיות (האקראיות) כדי למנוע את הצורך להירשם מחדש של המכשיר שלך לשימוש ברשת MSU.

בחר את הספק שלך מהרשימה הבאה:

תפוח עץ

כתובת MAC אקראית מוגדרת עבור כל רשת:

iPhone, iPad או iPod Touch

- לִפְתוֹחַ הגדרות אפליקציה

- בחר וויי – פיי

- בחר את כפתור מידע ליד רשת

- השבתת כתובת פרטית

Apple Watch

- לִפְתוֹחַ הגדרות אפליקציה

- בחר וויי – פיי

- בחר את שם הרשת

- השבתת כתובת פרטית

דְמוּי אָדָם

כתובת MAC אקראית מוגדרת עבור כל רשת:

- לִפְתוֹחַ הגדרות אפליקציה

- בחר רשת ואינטרנט

- בחר וויי – פיי

- בחר ברשת כדי להגדיר

- בחר מִתקַדֵם

- בחר פְּרָטִיוּת

- השבתת Mac אקראי

חלונות

כתובת MAC אקראית מוגדרת עבור כל רשת:

- בחר את הַתחָלָה לַחְצָן

- בחר הגדרות

- רשת ואינטרנט

- וויי – פיי

- נהל רשתות ידועות

- בחר רשת

- בחר נכסים

- השבתת “השתמש בכתובות חומרה אקראיות עבור רשת זו”

- התקשר אלינו: (517) 432-6200

- פרטי התקשרות

- הצהרת פרטיות

- נגישות לאתר

- התקשרו ל- MSU: (517) 355-1855

- לְבַקֵר: MSU.אדו

- MSU הוא מעסיק חיובי, שוויון-אופטימנטיות.

- ספרטנים יעשו זאת.

- © אוניברסיטת מישיגן