Απομακρύνει το mcafee ransomware?

Το McAfee Malware Cleaner θα αφαιρέσει τον ιό στο Windows PC

Η διαφθορά των δεδομένων περιλαμβάνει απειλές που αποκτούν πρόσβαση σε έναν οργανισμό’συστήματα S και παραβίαση με κρίσιμα δεδομένα. Αντί να κρυπτογραφούν αρχεία, οι επιτιθέμενοι χειρίζονται ή διαγράφουν βασικές πληροφορίες, καθιστώντας την άχρηστη έως ότου ο στόχος πληρώνει το λύτρα. Αυτή η προσέγγιση μπορεί να είναι πιο επιζήμια και πιο δύσκολο να ανακάμψει από τις παραδοσιακές επιθέσεις ransomware.

Περίληψη του άρθρου:

1. Η McAfee διανέμει τρία μη υποστηριζόμενα εργαλεία λογισμικού αυτός ο στόχος και η κατάργηση ενός συγκεκριμένου συνόλου λοιμώξεων. Το πρώτο εργαλείο ονομάζεται McAfee Labs Stinger, το οποίο μπορεί να εντοπίσει και να αφαιρέσει σχεδόν 7.000 ιούς των Windows. Το δεύτερο εργαλείο είναι το Mac Stinger, σχεδιασμένο για να αφαιρέσει τις παραλλαγές OSX/Flashfake. Το τρίτο εργαλείο, rootkitremover, αφαιρεί την οικογένεια rootkits μηδενικής ρύθμισης και TDSS. Σημειώστε ότι αυτά τα εργαλεία δεν θα σας ενημερώσουν εάν έχετε βρει και αφαιρέσετε όλα τα κακόβουλα λογισμικά από το σύστημά σας.

2. Σας προειδοποιώντας για τη δυνατότητα μόλυνσης είναι η δουλειά του λογισμικού κατά του ιού. Μόλις μολυνθεί το σύστημά σας, ωστόσο, το λογισμικό κατά των ιών δεν μπορεί να σας βοηθήσει. Κλέπτης’S Τρία ελεύθερα εργαλεία μπορούν ή δεν μπορούν να βρουν και να αφαιρέσουν τη συγκεκριμένη μόλυνση σας. Οι μολυσμένοι υπολογιστές συχνά λειτουργούν αργά ή εμφανίζονται μηνύματα σφάλματος. Εάν αντιμετωπίζετε ανακατευθύνσεις σε άγνωστους ιστότοπους ή ανησυχητικά αναδυόμενα παράθυρα, το σύστημά σας μπορεί να έχει λοίμωξη κακόβουλου λογισμικού.

3. Κακόβουλο λογισμικό υπολογιστή αναφέρεται σε παρεμβολικό ή εχθρικό λογισμικό που φορτώνεται σε ένα σύστημα υπολογιστή χωρίς τον ιδιοκτήτη’άδεια. Μπορεί να αποκαλύψει προσωπικές και πιστωτικές πληροφορίες, να προκαλέσει συστηματική ζημιά και να επιτεθεί σε άλλους ιστότοπους. Η πρόληψη της λοίμωξης από κακόβουλο λογισμικό απαιτεί τη λειτουργία ενός προγράμματος κατά του ιού και ενός τείχους προστασίας, την άσκηση προσοχής με συνημμένα ηλεκτρονικού ταχυδρομείου και την αποφυγή άγνωστων ιστότοπων.

4. Το McAfee Malware Cleaner είναι ένα δωρεάν εργαλείο από το McAfee Αυτό σαρώνει έναν υπολογιστή Windows για adware, spyware, trojans και άλλες απειλές. Αφαιρεί τα μολυσμένα αρχεία, διαγράφει τροποποιημένες καταχωρήσεις μητρώου και επαναφέρει τους προγράμματα περιήγησης στο Web στις προεπιλεγμένες ρυθμίσεις τους για να αποφευχθεί η κλοπή ταυτότητας. Το λογισμικό μπορεί να μεταφορτωθεί από το McAfee’Επίσημη ιστοσελίδα και δεν απαιτεί εγκατάσταση.

15 μοναδικές ερωτήσεις:

- Ποια είναι τα τρία μη υποστηριζόμενα εργαλεία λογισμικού που διανέμονται από το McAfee?

Τα τρία εργαλεία είναι McAfee Labs Stinger, Mac Stinger και RootKitRemover. - Πόσα παράθυρα μπορούν να ανιχνεύσουν και να αφαιρέσουν οι ιοί McAfee Labs?

Μπορεί να εντοπίσει και να αφαιρέσει σχεδόν 7.000 ιούς παραθύρων. - Τι είναι το Mac Stinger σχεδιασμένο για να αφαιρέσει?

Το Mac Stinger έχει σχεδιαστεί για να καταργήσει τις παραλλαγές OSX/Flashfake. - Ποιος τύπος rootkits απομακρύνει το rootkitremover?

Το RootKitRemover αφαιρεί την οικογένεια μηδενικών και TDSS rootkits. - Ποια είναι η δουλειά του λογισμικού Anti-Virus?

Η δουλειά του λογισμικού αντι-ιού είναι να σας ειδοποιήσει για τη δυνατότητα μόλυνσης. - Μπορεί το λογισμικό αντι-ιού να βοηθήσει όταν το σύστημά σας μολυνθεί?

Όχι, μόλις το σύστημά σας είναι μολυσμένο, το λογισμικό αντι-ιού δεν μπορεί να βοηθήσει. - Ποια είναι μερικά σημάδια μόλυνσης από κακόβουλο λογισμικό?

Οι πινακίδες περιλαμβάνουν αργή απόδοση υπολογιστή, μηνύματα σφάλματος, ανακατευθύνσεις σε άγνωστους ιστότοπους και ανησυχητικά αναδυόμενα παράθυρα. - Τι είναι κακόβουλο λογισμικό υπολογιστή?

Το κακόβουλο λογισμικό υπολογιστών αναφέρεται σε παρεμβολικό ή εχθρικό λογισμικό φορτωμένο σε ένα σύστημα χωρίς την άδεια του ιδιοκτήτη. - Τι μπορεί να κάνει το κακόβουλο λογισμικό?

Το κακόβουλο λογισμικό μπορεί να αποκαλύψει πληροφορίες προσωπικών και πιστωτικών καρτών, να προκαλέσει συστηματική ζημιά και να επιτεθεί σε άλλους ιστότοπους. - Πώς μπορείτε να αποτρέψετε τη μόλυνση από κακόβουλο λογισμικό?

Τα μέτρα πρόληψης περιλαμβάνουν τη λειτουργία ενός προγράμματος κατά του ιού και ενός τείχους προστασίας, την προσεκτική επιφυλακτικότητα με τα συνημμένα ηλεκτρονικού ταχυδρομείου και την αποφυγή άγνωστων ιστότοπων. - Τι κάνει το McAfee Malware Cleaner?

Το McAfee Malware Cleaner σαρώνει έναν υπολογιστή Windows για adware, spyware, trojans και άλλες απειλές. Αφαιρεί τα μολυσμένα αρχεία, διαγράφει τροποποιημένες καταχωρήσεις μητρώου και επαναφέρει τα προγράμματα περιήγησης στο Web στις προεπιλεγμένες ρυθμίσεις τους. - Πού μπορεί να μεταφορτωθεί το McAfee Malware Cleaner?

Το McAfee Malware Cleaner μπορεί να μεταφορτωθεί από τον επίσημο ιστότοπο της McAfee. - Απαιτείται εγκατάσταση McAfee Malware Cleaner?

Όχι, είναι ένα φορητό εργαλείο που δεν απαιτεί εγκατάσταση. - Τι αφήνει το McAfee Malware Cleaner Untoubed κατά την επαναφορά των προγραμμάτων περιήγησης στο Web?

Κατά την επαναφορά των προγραμμάτων περιήγησης στο Web, το McAfee Malware Cleaner αφήνει τα μπισκότα, τους κωδικούς πρόσβασης και τις λεπτομέρειες σύνδεσης ιστότοπου. - Πώς μπορεί το κακόβουλο λογισμικό να εισαγάγει ένα σύστημα?

Το κακόβουλο λογισμικό μπορεί να εισαγάγει ένα σύστημα μέσω μολυσμένων ιστότοπων, συνημμένων ηλεκτρονικού ταχυδρομείου και άλλων εφαρμογών και ηλεκτρονικών εργαλείων.

Το McAfee Malware Cleaner θα αφαιρέσει τον ιό στο Windows PC

Η διαφθορά των δεδομένων περιλαμβάνει απειλές που αποκτούν πρόσβαση σε έναν οργανισμό’συστήματα S και παραβίαση με κρίσιμα δεδομένα. Αντί να κρυπτογραφούν αρχεία, οι επιτιθέμενοι χειρίζονται ή διαγράφουν βασικές πληροφορίες, καθιστώντας την άχρηστη έως ότου ο στόχος πληρώνει το λύτρα. Αυτή η προσέγγιση μπορεί να είναι πιο επιζήμια και πιο δύσκολο να ανακάμψει από τις παραδοσιακές επιθέσεις ransomware.

Το McAfee θα αφαιρέσει κακόβουλο λογισμικό?

Εάν είστε’t ένας γκουρού υπολογιστή και εσείς δεν’T Mind που πληρώνει λίγο επιπλέον, μπορείτε να επικοινωνήσετε με έναν τεχνικό ασφαλείας μέσω του ιστότοπου McAfee, ο οποίος θα συνδεθεί εξ αποστάσεως στον υπολογιστή σας και θα του δώσει επαγγελματικό καθαρισμό. Εάν αισθάνεστε ασφαλείς στα techie creds σας, ίσως μπορείτε να καθαρίσετε το δικό σας σύστημα χρησιμοποιώντας ένα από τα τρία ελεύθερα-αλλά μη υποστηριζόμενα-εργαλεία αφαίρεσης ιών στον ιστότοπο McAfee. Αλλά αν είστε μόνο ένας μέσος Joe, ίσως θελήσετε να επενδύσετε σε κάποιο λογισμικό αφαίρεσης κακόβουλου λογισμικού.

Λογισμικό

- Η McAfee διανέμει τρία μη υποστηριζόμενα εργαλεία λογισμικού που στοχεύουν και αφαιρέσουν ένα συγκεκριμένο σύνολο λοιμώξεων. Η McAfee δεν εγγυάται αυτά να λειτουργούν. Το πρώτο εργαλείο ονομάζεται McAfee Labs Stinger. Σύμφωνα με το εργαλείο’S List Viruss Tab, μπορεί να ανιχνεύσει και να αφαιρέσει σχεδόν 7.000 ιούς των Windows. Αυτό μοιάζει με πολλούς ορισμούς ιών μέχρι να μάθετε ότι το 2012, ο αριθμός των ορισμών του ιού που παρακολουθείται από τη Symantec ήταν 17.702.868. Κλέπτης’Το δεύτερο εργαλείο S ονομάζεται Mac Stinger και έχει σχεδιαστεί για να αφαιρέσει τις παραλλαγές OSX/Flashfake. Το τρίτο εργαλείο, rootkitremover, αφαιρεί την οικογένεια rootkits μηδενικής ρύθμισης και TDSS. Σημειώστε ότι αυτά τα εργαλεία δεν θα σας ενημερώσουν εάν έχετε βρει πραγματικά και αφαιρέσετε όλα τα κακόβουλα λογισμικά από το σύστημά σας.

Ανακάλυψη

- Σας προειδοποιώντας για τη δυνατότητα μόλυνσης είναι η δουλειά του λογισμικού κατά του ιού. Αυτά τα προϊόντα εξετάζουν προγράμματα ύποπτα, απομονώνουν τα και σας λένε. Μόλις μολυνθεί το σύστημά σας, ωστόσο, το λογισμικό κατά των ιών δεν μπορεί να σας βοηθήσει. Κλέπτης’S Τρία ελεύθερα εργαλεία μπορούν ή δεν μπορούν να βρουν και να αφαιρέσουν τη συγκεκριμένη μόλυνση σας. Μπορεί να μην είστε σίγουροι ότι έχετε ιό. Οι μολυσμένοι υπολογιστές συχνά λειτουργούν πιο αργά ή εμφανίζουν ιδιόμορφα μηνύματα σφάλματος. Αλλά η υψηλή χρήση του δίσκου δεν είναι πάντα ένα σημάδι λοίμωξης. Θα μπορούσε απλώς να σημαίνει ότι ο σκληρός δίσκος σας πεθαίνει. Εάν όταν χρησιμοποιείτε τον ιστό, βρίσκεστε ανακατευθυνόμενοι σε ιστότοπους που δεν έχετε ζητήσει ή υποβάλλονται σε ανησυχητικά και ασυνήθιστα αναδυόμενα παράθυρα, το σύστημά σας μπορεί πράγματι να έχει λοίμωξη κακόβουλου λογισμικού.

Κακόβουλο λογισμικό

- Το κακόβουλο λογισμικό υπολογιστών είναι ένας γενικός όρος για παρεμβατικό ή εχθρικό λογισμικό που φορτώνεται σε ένα σύστημα υπολογιστή χωρίς τον ιδιοκτήτη’ενημερωμένη άδεια. Το κακόβουλο λογισμικό μπορεί να αποκαλύψει τα προσωπικά σας στοιχεία και τα στοιχεία της πιστωτικής σας κάρτας σε εγκληματίες. Μπορεί να χρησιμοποιηθεί για να προκαλέσει συστηματική ζημιά σε ομάδες υπολογιστών και να επιτεθεί σε άλλους ιστότοπους. Μια αυστηρή εικόνα του κακόβουλου λογισμικού περιλαμβάνει τις διαφημίσεις και τα cookies που περιλαμβάνονται μερικές φορές με ελεύθερο λογισμικό. Δεν συμφωνούν, ωστόσο, ότι το adware μπορεί να θεωρηθεί ανεπιθύμητο ή μη συναινετικό. Η τελική ερώτηση πρέπει να είναι αν ο υπολογιστής σας σας παρουσιάζει ένα ασφαλές περιβάλλον ή όχι.

Πρόληψη

- Μόλις το σύστημά σας είναι ελεύθερο από ιούς, κρατήστε το έτσι. Ποτέ μην ανοίγετε συνημμένα από άτομα που δεν κάνετε’γνωρίζω. Στην πραγματικότητα, μην ανοίξετε ποτέ κανένα συνημμένο εάν δεν είστε σίγουροι τι περιέχει το συνημμένο. Πάντα να εκτελείτε ένα πρόγραμμα κατά του ιού και ένα τείχος προστασίας. Είναι ευκολότερο να αποφύγετε τα προβλήματα του συστήματος από ό, τι είναι να ανακάμψετε από αυτά.

Το McAfee Malware Cleaner θα αφαιρέσει τον ιό στο Windows PC

Εάν υποψιάζεστε ότι ο υπολογιστής σας έχει μολυνθεί από κακόβουλο λογισμικό ή ιό, Καθαριστής κακόβουλου λογισμικού McAfee θα το αφαιρέσει από τον υπολογιστή σας Windows. Το McAfee Malware Cleaner (MMC) είναι ένα δωρεάν εργαλείο απομάκρυνσης κακόβουλου λογισμικού από το McAfee που σαρώνει έναν υπολογιστή Windows για adware, spyware, trojans και άλλες απειλές και το διατηρεί απαλλαγμένο από επικρατούσα κακόβουλο λογισμικό.

Όλοι οι υπολογιστές των Windows είναι ευάλωτοι σε επιθέσεις κακόβουλου λογισμικού. Το κακόβουλο λογισμικό μπορεί να εισαγάγει ένα σύστημα μέσω μολυσμένων ιστότοπων, συνημμένων ηλεκτρονικού ταχυδρομείου και άλλων εφαρμογών και ηλεκτρονικών εργαλείων, για να εκθέσει οικονομικά δεδομένα και άλλες ευαίσθητες πληροφορίες σε εγκληματίες στον κυβερνοχώρο που το χρησιμοποιούν για προσωπικά κέρδη. Σε αυτήν την ανάρτηση, θα σας δείξουμε πώς να χρησιμοποιήσετε το McAfee Malware Cleaner για να αφαιρέσετε το κακόβουλο λογισμικό από έναν υπολογιστή Windows 11/10.

Το McAfee Malware Cleaner θα αφαιρέσει τον ιό στο Windows PC

Το Cleaner Malware McAfee είναι ένα απλό και εύχρηστο λογισμικό. Αφαιρεί τα μολυσμένα αρχεία από τον υπολογιστή σας, διαγράφει τις καταχωρήσεις μητρώου που τροποποιήθηκαν από το κακόβουλο λογισμικό και επαναφέρουν τα προγράμματα περιήγησης ιστού (Microsft Edge και Google Chrome) στις προεπιλεγμένες ρυθμίσεις τους για να αποφευχθεί η κλοπή ταυτότητας. Κατά την επαναφορά των προγραμμάτων περιήγησης, η MMC αφήνει τα μπισκότα, τους κωδικούς πρόσβασης και τις λεπτομέρειες σύνδεσης του ιστότοπου.

Κατεβάστε το McAfee Malware Cleaner

Το McAfee Malware Cleaner μπορεί να μεταφορτωθεί δωρεάν από το McAfee’Επίσημη ιστοσελίδα ή κάνοντας κλικ σε αυτόν τον σύνδεσμο.

Μόλις τελειώσει η λήψη, κάντε διπλό κλικ στο Mcafee_malware_cleaner.exe αρχείο για να ξεκινήσετε το λογισμικό. Κάντε κλικ ‘Ναί’ στην γραμμή ελέγχου λογαριασμού χρήστη που εμφανίζεται.

Δεδομένου ότι το MMC είναι φορητό, δεν don’Δεν χρειάζεται να το εγκαταστήσετε και μπορείτε επίσης να το βάλετε οπουδήποτε στο σύστημά σας για γρήγορη πρόσβαση.

- Πριν ξεκινήσετε το λογισμικό, φροντίστε να αποθηκεύσετε όλη τη δουλειά που μπορεί να κάνετε στα προγράμματα περιήγησής σας. Η McAfee θα κλείσει αυτόματα τα προγράμματα περιήγησής σας (χωρίς καμία προειδοποίηση) για να διορθώσετε τα συγκεκριμένα προβλήματα του προγράμματος περιήγησης.

- Το MMC δεν’να υποστηρίζουν αυτόματες ενημερώσεις προς το παρόν. Επομένως, πρέπει να κατεβάσετε ένα νέο αντίγραφο του εργαλείου εάν θέλετε να το χρησιμοποιήσετε συχνά, για να βεβαιωθείτε ότι ανιχνεύει πάντα τις νεότερες απειλές.

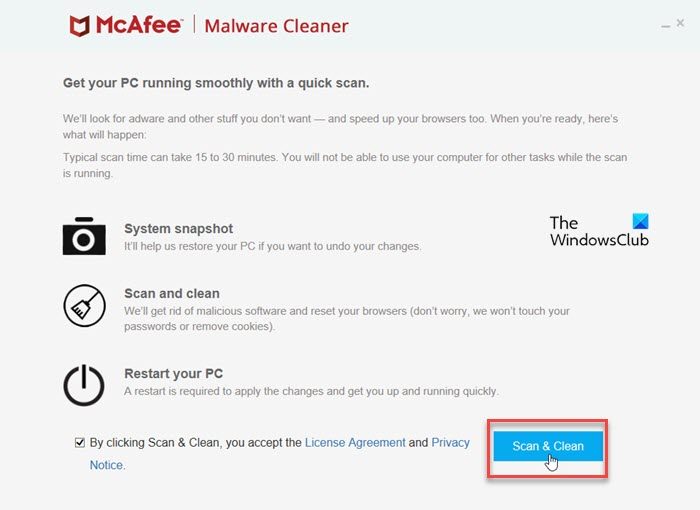

Εκτελέστε το McAfee Malware Cleaner

Η αρχική οθόνη του MMC δείχνει τις ενέργειες που θα λάβει το λογισμικό κατά τη διάρκεια της σάρωσης. Στην αρχή, χρειάζεται ένα ‘Στιγμιότυπο συστήματος’, που είναι βασικά η δημιουργία ενός σημείου αποκατάστασης για την αναίρεση των αλλαγών που έγιναν από το MMC. Στη συνέχεια, σαρώνει και καθαρίζει τον υπολογιστή και τελικά εφαρμόζει τις αλλαγές κατά τη διάρκεια μιας επανεκκίνησης.

Για να εκτελέσετε το McAfee Malware Cleaner, επιλέξτε το πλαίσιο ελέγχου για τους όρους συμφωνίας και την ειδοποίηση απορρήτου και, στη συνέχεια, κάντε κλικ στο Σάρωση και καθαρό κουμπί.

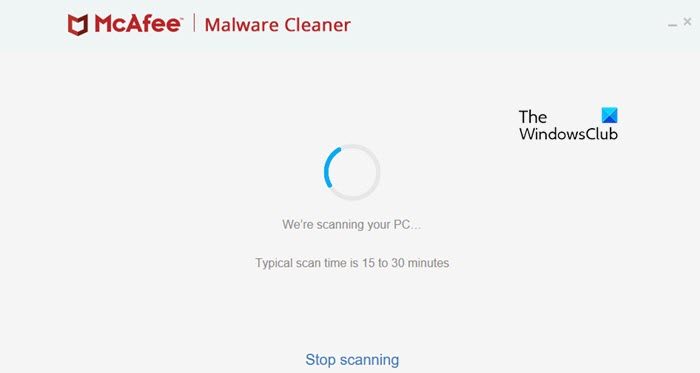

Να είστε υπομονετικοί ενώ η σάρωση βρίσκεται σε εξέλιξη, όπως μπορεί Πάρτε περίπου 15-30 λεπτά να ολοκληρωσω. Κατά τη διάρκεια της σάρωσης, τα προγράμματα περιήγησής σας θα κλείσουν απότομα και ενδέχεται να μην μπορείτε να δείτε την επιφάνεια εργασίας σας. Αν και, μπορείτε να μεταβείτε σε άλλες ανοιχτές εφαρμογές και να συνεχίσετε να εργάζεστε σε αυτές.

Σε οποιαδήποτε χρονική στιγμή μεταξύ της σάρωσης εάν θέλετε να το σταματήσετε, κάντε κλικ στο Σταματήστε τη σάρωση Σύνδεσμος.

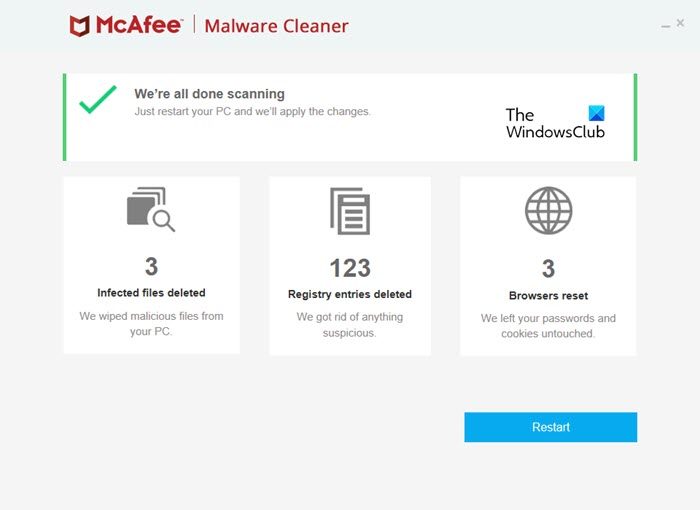

- Ο αριθμός των μολυσμένων αρχείων που διαγράφηκαν

- Ο αριθμός των καταχωρήσεων μητρώου που διαγράφηκαν και

- Ο αριθμός των επαναλήψεων του προγράμματος περιήγησης

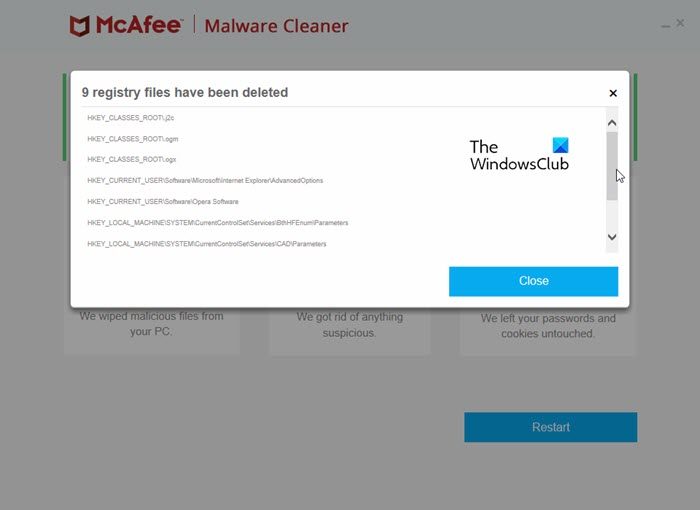

Για να δείτε λεπτομέρειες σχετικά με αυτές τις ενέργειες, μπορείτε να κάνετε κλικ στο αντίστοιχο εικονίδιο στην οθόνη συνοπτικής. Για παράδειγμα, για να δείτε ποιες καταχωρήσεις μητρώου έχουν διαγραφεί από το MMC, μπορείτε να κάνετε κλικ στο δεύτερο εικονίδιο στην οθόνη.

Επανεκκινήστε τον υπολογιστή σας

Για να ολοκληρώσετε την εφαρμογή των αλλαγών MMC που έγινε στο σύστημά σας, πρέπει να κάνετε κλικ στο Επανεκκίνηση κουμπί. Αλλά πριν το κάνετε αυτό, βεβαιωθείτε ότι εσείς’έσωσε όλα τα αρχεία ή τα έργα που εσείς’Διατηρούσε το άνοιγμα στον υπολογιστή.

Το σύστημά σας θα πάρει μια στιγμή για επανεκκίνηση. Και στη συνέχεια, θα εμφανιστεί η οθόνη McAfee. Η οθόνη εμφανίζει 2 κουμπιά αυτή τη φορά. ο Αναίρεση αλλαγών Το κουμπί θα σας μεταφέρει πίσω στην κατάσταση όταν ο υπολογιστής σας δεν σαρώθηκε από το MMC. ο Εγινε Το κουμπί θα βγεί από την εφαρμογή καθαρισμού κακόβουλου λογισμικού McAfee. Εάν επιθυμείτε να ανατρέψετε τις αλλαγές, το MMC μπορεί να διαρκέσει έως μια ώρα για να ολοκληρώσει ολόκληρη τη διαδικασία.

Οτι’όλα σχετικά με το McAfee Malware Cleaner. Ελπίζω να το βρείτε χρήσιμο.

Είναι το McAfee καλό για κακόβουλο λογισμικό?

Το McAfee είναι ένα από τα γνωστά εμπορικά σήματα λογισμικού προστασίας που χρησιμοποιούνται παγκοσμίως. Τα προϊόντα της Premium είναι ικανά να ανιχνεύσουν κακόβουλο λογισμικό σε πραγματικό χρόνο. Ωστόσο, προσφέρει επίσης ένα εξειδικευμένο εργαλείο αφαίρεσης κακόβουλου λογισμικού δωρεάν. Επίσης γνωστό ως καθαριστικό McAfee Malware, το εργαλείο βοηθά στην ανίχνευση και τη διόρθωση κακόβουλου λογισμικού, adware, spyware, ιών και άλλων απειλών σε υπολογιστή Windows.

Ανάγνωση: Το McAfee TechCheck σαρώνει για τα προβλήματα PC δωρεάν

Πώς μπορώ να ελέγξω τον υπολογιστή μου για κακόβουλο λογισμικό?

Όταν ένας υπολογιστής Windows μολύνεται με κακόβουλο λογισμικό, επιβραδύνεται ξαφνικά, συντρίβει ή παρουσιάζει επαναλαμβανόμενα μηνύματα σφάλματος. Αναζητήστε σημάδια όπως διαφημίσεις που εμφανίζονται παντού, άγνωστες διευθύνσεις URL στη γραμμή διευθύνσεων του προγράμματος περιήγησής σας, άγνωστες γραμμές εργαλείων προγράμματος περιήγησης ή εικονίδια, επεκτάσεις που δεν κάνατε’t Εγκαταστήστε σκόπιμα, ψεύτικες θέσεις κοινωνικών μέσων ή DMS, αδυναμία απομάκρυνσης λογισμικού κ.λπ.

Απομακρύνει το mcafee ransomware?

Διαχείριση

Ελέγξτε τα αρχεία καταγραφής συμβάντων

Κάντε κλικ στα αρχεία καταγραφής συμβάντων για να δείτε τα αποτελέσματα σάρωσης αφαίρεσης κακόβουλου λογισμικού. Όταν εντοπιστεί κακόβουλο λογισμικό, το σύστημα θα επισημάνει το αρχείο καταγραφής ως “ προειδοποίηση” και δείξτε ποια αρχεία έχουν αφαιρεθεί.

Τακτικές ενημερώσεις

Λάβετε τακτικές ενημερώσεις ορισμού κακόβουλου λογισμικού που βασίζονται σε σύννεφο

Η κρυπτογράφηση ransomware και κακόβουλο λογισμικό συνεχώς τροποποιείται και τροποποιείται, καθιστώντας τους δύσκολο να πολεμήσουν. Το Remover Malware κατεβάζει αυτόματα τους τελευταίους ορισμούς κακόβουλου λογισμικού και όταν σε συνδυασμό με αυτόματη σάρωση σας επιτρέπει να επωφεληθείτε από τη συνεχή προστασία δεδομένων.

Μοιραστείτε αποτελέσματα σάρωσης

Βοηθήστε στην ενίσχυση όλων’S Ασφάλεια δεδομένων

Στείλτε τα αποτελέσματα σάρωσης Malware Remover στο QNAP για να μας βοηθήσετε να επιταχύνετε τις ενημερώσεις ορισμού κακόβουλου λογισμικού και να βελτιώσετε την προστασία δεδομένων NAS.

Πολυεπίπεδη προσέγγιση

Συμπληρωματικά εργαλεία προστασίας δεδομένων

Το QNAP παρέχει μια ποικιλία εργαλείων προστασίας δεδομένων, συμπεριλαμβανομένων των προτάσεων διαμόρφωσης συσκευών, των τείχους προστασίας, του λογισμικού κατά των ιών και των ασφαλών συνδέσεων VPN, επιτρέποντάς σας να επιτύχετε πλήρη προστασία δεδομένων από πολλαπλές πτυχές.

Σύμβουλος ασφαλείας

Έλεγχοι για αδυναμίες και προσφέρει συστάσεις για την εξασφάλιση των δεδομένων σας έναντι πολλαπλών φορέων επίθεσης. Ενσωματώνει επίσης το λογισμικό αντι-ιού και αντι-μαλλιού για να εξασφαλίσει πλήρη προστασία του QNAP NAS σας.

Μάθετε περισσότερα: Σύμβουλος ασφαλείας

Quirewall

Υποστηρίζει το IPv6 και το GEOIP, επιτρέποντάς σας να διαμορφώσετε το τείχος προστασίας σας για να επιτρέψετε/αρνηθείτε συγκεκριμένα πακέτα και διευθύνσεις IP από ορισμένες χώρες για τη διασφάλιση των δεδομένων και της ασφάλειας των υπηρεσιών.

Μάθετε περισσότερα: Qufirewall

Antivirus mcafee

Με το Antivirus McAfee, μπορείτε να ξεκινήσετε ή να προγραμματίσετε σαρώσεις για απειλές από ιούς, καραντίνα κακόβουλα αρχεία, να εμποδίσετε τους ιούς να εξαπλωθούν μέσω της κοινής χρήσης αρχείων και.

Μάθετε περισσότερα: McAfee Antivirus

Quwan mesh vpn

Το Quwan SD-WAN υποστηρίζει το IPSEC VPN, επιτρέποντας τις πλατφόρμες HNAP NAS και VMware Hypervisor να κατασκευάζουν δίκτυα VPN Auto Mesh για εξαιρετικά ασφαλείς συνδέσεις πολλαπλών τοποθεσιών.

Μάθετε περισσότερα: Quwan SD-WAN

Qvpn

Δημιουργήστε μια σύνδεση VPN σε ένα απομακρυσμένο NAS και αποκτήστε πρόσβαση στο περιεχόμενο/υπηρεσίες της από υπολογιστές και κινητά τηλέφωνα. Μπορείτε επίσης να χρησιμοποιήσετε το NAS ως διακομιστή VPN μέσω του QVPN.

Τι είναι το ransomware?

Οι επιθέσεις ransomware έχουν γίνει μια ολοένα και πιο επιβλητική απειλή για οργανισμούς με συνέπειες που φτάνουν πέρα από την ασφάλεια των πληροφοριών στη διακυβέρνηση, τις επιχειρήσεις, τη χρηματοδότηση, τους πελάτες και τις δημόσιες σχέσεις και πολλά άλλα.

Η αύξηση της δημοτικότητας αυτών των επιθέσεων και οι δυνατότητές τους για ζημιές, από το σχολικό κλείσιμο έως τις συμβιβασμένες κρίσιμες υποδομές και τις διακοπές στην παροχή υγειονομικής περίθαλψης, προκάλεσε ευρύτερες συνομιλίες για την καταπολέμηση αυτής της παγκοσμίως διαδεδομένη απειλή.

Για τους οργανισμούς που επιθυμούν να προστατευθούν από το ransomware, είναι χρήσιμο να κατανοήσουμε τι είναι, πώς και γιατί εξελίσσεται το ransomware και ποια μέτρα μπορούν να πάρουν οι οργανισμοί για να το σταματήσουν. Η λήψη προληπτικών μέτρων κατά των επιθέσεων ransomware βοηθά τις επιχειρήσεις να διασφαλίζουν τα πολύτιμα δεδομένα τους και να διασφαλίσουν τη συνέχεια των δραστηριοτήτων τους.

Τι είναι το ransomware?

Το Ransomware είναι κακόβουλο λογισμικό (κακόβουλο λογισμικό) που αξιοποιεί την κρυπτογράφηση δεδομένων σε οργανισμούς για σημαντικά λύτρα. Μόλις πληρωθούν, οι επιτιθέμενοι ransomware θεωρητικά αποκαθιστούν την πρόσβαση ή την μη κρυπτογράφηση δεδομένων χρησιμοποιώντας ένα κλειδί αποκρυπτογράφησης.

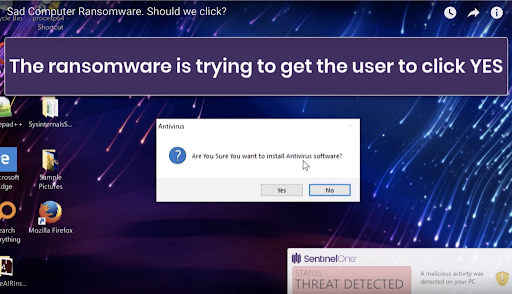

Οι επιθέσεις ransomware αρχίζουν συχνά με μια τακτική κοινωνικής μηχανικής, όπως τα μηνύματα ηλεκτρονικού ταχυδρομείου phishing ή οι επιθέσεις τρύπα, οι οποίες εξαπατούν τους χρήστες στη λήψη του κακόβουλου λογισμικού. Οι επιτιθέμενοι μπορούν στη συνέχεια να απαιτήσουν πληρωμή σε κρυπτογράφηση, πληρωμές με πιστωτικές κάρτες ή μεταφορές καλωδίων.

Στις περισσότερες επιθέσεις ransomware, η κρυπτογράφηση περιορίζει την πρόσβαση σε κρίσιμα πρόστιμα, συστήματα και εφαρμογές. Η άρνηση ή η αποτυχία να πληρώσει το απαιτούμενο ποσό μπορεί να οδηγήσει σε μόνιμα εμποδίζοντας αυτά τα περιουσιακά στοιχεία ή να διαρρεύσει πολύτιμα δεδομένα σε δημόσιους χώρους απογοήτευσης και σκοτεινές αγορές.

Σήμερα, οι επιθέσεις ransomware είναι η πιο οικονομικά και πληροφορική επιζήμια απειλή στον κυβερνοχώρο για επιχειρήσεις και οργανισμούς. Πρόσφατα στοιχεία για το ransomware από το Ομοσπονδιακό Γραφείο Ερευνών των Ηνωμένων Πολιτειών’Το Κέντρο Καταγγελίας Εγκλήματος στο Διαδίκτυο (IC3) εκτιμά ότι οι συνδυασμένες απώλειες από επιθέσεις ransomware που αναφέρθηκαν στο IC3 ανήλθαν σε 30 δισεκατομμύρια δολάρια το 2020 μόνο. Το 2021, οι απαιτήσεις ransomware στις Ηνωμένες Πολιτείες και ο Καναδάς τριπλασιάστηκαν από 450.000 σε $ 1.2 εκατομμύρια κατά μέσο όρο. Αυτοί οι αριθμοί συνεχίζουν να αυξάνονται καθώς οι επιθέσεις ransomware αναπτύσσονται σε πολυπλοκότητα και κλίμακα.

Πώς λειτουργεί το ransomware?

Για τους εγκληματίες στον κυβερνοχώρο, η δημιουργία και η διανομή ransomware δεν είναι περίπλοκη. Οι λειτουργίες κρυπτογράφησης που απαιτούνται για ransomware υπάρχουν εγγενώς σε παράθυρα και μηχανήματα που βασίζονται σε UNIX όπως το macOS και το Linus. Οι επιτιθέμενοι μπορούν επίσης να χρησιμοποιήσουν έργα ανοιχτού κώδικα ή να αγοράσουν κακόβουλο λογισμικό από το ransomware-as-a-service (RAAS) όπως το SMAUG RAAS και το Shifr RAAS. Αυτές οι πύλες γίνονται όλο και πιο ευρέως διαδεδομένες και εύκολα προσβάσιμες σε λιγότερο ισορροπημένους χάκερ.

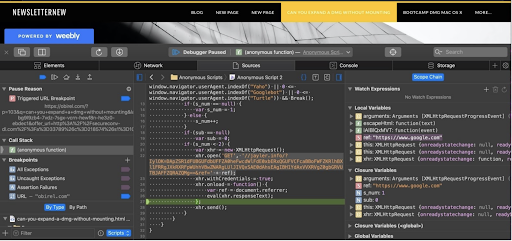

Μόλις οι επιτιθέμενοι έχουν το ransomware τους, χρειάζεται μόνο να αποφασίσουν πώς να το διανείμουν. Οι συνήθεις φορείς μόλυνσης περιλαμβάνουν τακτικές κοινωνικής μηχανικής όπως τα μηνύματα ηλεκτρονικού ταχυδρομείου phishing ή κακόβουλα αρχεία που έχουν ληφθεί από ιστότοπους. Οι επιτιθέμενοι μπορούν επίσης να παραδώσουν κακόβουλο λογισμικό μέσω ψεύτικων εγκαταστάτων λογισμικού ή μέσω σεναρίων σε ιστοσελίδες με κακομεταχείριση.

Μόλις ένα θύμα έχει εξουσιοδοτήσει το κακόβουλο αρχείο, η διαδικασία κρυπτογράφησης συμβαίνει σιωπηλά στο παρασκήνιο και το θύμα μπορεί να μην συνειδητοποιήσει’Επανείται για κάποιο χρονικό διάστημα. Ορισμένα ransomware μπορούν να καθυστερήσουν τη διαδικασία κρυπτογράφησης, δημιουργώντας ένα παράθυρο ευκαιρίας για εγκληματίες για να καλύψουν τις διαδρομές τους και καθιστώντας πιο δύσκολο για τους ερευνητές ασφαλείας να εντοπίσουν την επίθεση.

Ωστόσο, δεν είναι όλα τα ransomware απαιτούν αλληλεπίδραση χρήστη. Για παράδειγμα, το samsam ransomware που προέκυψε το 2016 στοχεύει τους αδύναμους κωδικούς πρόσβασης σε συνδεδεμένες συσκευές και ορισμένα στελέχη ransomware μπορούν να εκμεταλλευτούν ευπάθειες μηδενικής ημέρας για να εκτελεστούν χωρίς αλληλεπίδραση χρηστών.

Επιπλέον, ένα δημοφιλές Oracle Weblogic Server ευπάθεια επέτρεψε στους εισβολείς να στείλουν ransomware απευθείας σε υπολογιστές και να το τρέξουν χωρίς αλληλεπίδραση χρήστη. Η συχνότητα και η κλίμακα τέτοιων επιθέσεων συνεχίζουν να αυξάνονται, με ορισμένες εκτιμήσεις ότι το κόστος των επιθέσεων ransomware θα μπορούσε να φτάσει τα 265 δισεκατομμύρια δολάρια μέχρι το 2031.

Η σύντομη εξέλιξη του ransomware

Το Ransomware ξεκίνησε ως μια απλή μέθοδο εκβιασμού που στοχεύει μεμονωμένους χρήστες, αλλά από τότε έχει εξελιχθεί σε πολύπλοκη επιχείρηση επιχειρήσεων. Οι εγκληματίες του κυβερνοχώρου έχουν μετατοπίσει την εστίασή τους σε επιθέσεις μεγάλης κλίμακας εναντίον επιχειρήσεων και οργανισμών, χρησιμοποιώντας προηγμένες τακτικές, όπως εκμεταλλεύσεις μηδενικής ημέρας, πλατφόρμες ransomware-as-a-service (RAAS) και προγράμματα θυγατρικών και προγράμματα θυγατρικών. Το επόμενο στάδιο στην εξέλιξη του ransomware αφορούσε κλοπή δεδομένων και απειλές απελευθέρωσης ή πώλησης, καθιστώντας ακόμα πιο αποτελεσματική την εκβιασμό. Ορισμένα έθνη-κράτη έχουν αγκαλιάσει ακόμη και ransomware για να χρηματοδοτήσουν τις κυβερνήσεις τους και να διεξάγουν κατασκοπεία.

Ransomware στα Windows

Το Ransomware έχει ιστορικά βασισμένο σε παράθυρα, με επιτιθέμενους που στοχεύουν το λειτουργικό σύστημα’S Ενσωματωμένο μηχανισμό αντιγράφων ασφαλείας, αντίγραφα σκιάς όγκου (VSS). Αυτή η εστίαση στα Windows οφείλεται κυρίως στην ευρεία χρήση του και στην εύκολη εκμετάλλευση των τρωτών σημείων της.

Ransomware στο Linux

Καθώς επεκτείνεται το cloud computing, οι ομάδες ransomware έχουν όλο και περισσότερο στοχοθετημένες συσκευές Linux. Πρόσφατα παραδείγματα ransomware-στόχευσης Linux περιλαμβάνουν CL0P και ICEFIRE, και τα δύο έχουν ερευνηθεί εκτενώς από το Sentinellabs. Αν και αυτές οι επιθέσεις σε συστήματα Linux αυξάνονται, εξακολουθούν να αντιπροσωπεύουν μικρότερο ποσοστό συμβάντων ransomware από τα Windows.

Ransomware σε macOS

Ενώ η MacOS κερδίζει δημοτικότητα, οι επιθέσεις ransomware στην πλατφόρμα είναι σχετικά σπάνιες. Αντ ‘αυτού, οι εγκληματίες στον κυβερνοχώρο που στοχεύουν στο MACOS επικεντρώνονται συνήθως στην κλοπή πληροφοριών και την απόκτηση μη εξουσιοδοτημένης πρόσβασης. Μια αξιοσημείωτη εξαίρεση σε αυτή την τάση είναι το ransomware allquest, το οποίο συνδυάζει ransomware, spyware και κλοπή δεδομένων σε μία επίθεση. Ωστόσο, αυτός ο τύπος κακόβουλου λογισμικού δεν είναι ακόμα ένα ευρέως διαδεδομένο ζήτημα στο MacOS.

Ransomware στο σύννεφο

Η μετατόπιση στο cloud computing έχει προκαλέσει νέες προκλήσεις στις επιθέσεις ransomware. Πολλές καμπάνιες ransomware που βασίζονται σε Linux μπορούν ενδεχομένως να στοχεύσουν παρουσίες σύννεφων, αλλά η φύση των φόρτων εργασίας του cloud συχνά τους καθιστά λιγότερο ελκυστικούς στόχους για τους εγκληματίες στον κυβερνοχώρο. Αντ ‘αυτού, οι επιτιθέμενοι έχουν μετατραπεί σε άλλες μεθόδους για την εκμετάλλευση περιβάλλοντος cloud, όπως η αξιοποίηση των ισχυρών API που παρέχονται από τις υπηρεσίες cloud.

Πώς άλλαξε το ransomware

Μία από τις σημαντικότερες αλλαγές στο ransomware είναι η εμφάνιση νέων τακτικών στην εκβίαση του κυβερνοχώρου, συμπεριλαμβανομένης της διπλής και τριπλής εκβιασμού, πέρα από τα παραδοσιακά ransomware. Αυτές οι τακτικές περιλαμβάνουν τη διαφθορά δεδομένων, τις επιθέσεις Distributed Denial of Service (DDOS) και ακόμη και σωματικές απειλές.

Η διαφθορά των δεδομένων περιλαμβάνει απειλές που αποκτούν πρόσβαση σε έναν οργανισμό’συστήματα S και παραβίαση με κρίσιμα δεδομένα. Αντί να κρυπτογραφούν αρχεία, οι επιτιθέμενοι χειρίζονται ή διαγράφουν βασικές πληροφορίες, καθιστώντας την άχρηστη έως ότου ο στόχος πληρώνει το λύτρα. Αυτή η προσέγγιση μπορεί να είναι πιο επιζήμια και πιο δύσκολο να ανακάμψει από τις παραδοσιακές επιθέσεις ransomware.

Μια άλλη σημαντική αλλαγή είναι η στόχευση των αλυσίδων εφοδιασμού και των παρόχων υπηρεσιών cloud. Αυτές οι επιθέσεις στοχεύουν στη μόλυνση πολλών οργανισμών, υπονομεύοντας έναν ενιαίο πάροχο. Αυτή η προσέγγιση έχει οδηγήσει σε επιθέσεις μεγάλης κλίμακας που μπορούν να επηρεάσουν διάφορες επιχειρήσεις και να οδηγήσουν σε σημαντικές οικονομικές απώλειες.

Συνολικά, η εξέλιξη των τακτικών ransomware και cyber exportion έχει καταστήσει δύσκολο για τους οργανισμούς να προστατευθούν. Ως αποτέλεσμα, οι επιχειρήσεις πρέπει να εφαρμόσουν ισχυρά μέτρα ασφάλειας στον κυβερνοχώρο και να έχουν σχέδια έκτακτης ανάγκης για να ανταποκριθούν στις επιθέσεις.

Τι είναι το ransomware-as-a-service (RAAS)?

Το Ransomware-as-a-Service (RAAS) έχει γίνει ένα δημοφιλές επιχειρηματικό μοντέλο για τους εγκληματίες του κυβερνοχώρου για την έναρξη επιθέσεων ransomware χωρίς τεχνική εμπειρογνωμοσύνη. Σε ένα μοντέλο RAAS, οι προγραμματιστές ransomware πωλούν πλήρως διαμορφωμένες παραλλαγές σε μη τεχνικούς αγοραστές με κατ ‘αποκοπή ποσοστό ή ποσοστό κερδών. Οι συναλλαγές εμφανίζονται στον σκοτεινό ιστό με ελάχιστο ή καθόλου κίνδυνο για τους αγοραστές.

Οι προγραμματιστές που χρησιμοποιούν το μοντέλο RAAS επωφελούνται από την αποφυγή του κινδύνου μόλυνσης στόχων και κερδίζουν αυξημένη αποτελεσματικότητα και κερδοφορία μέσω της κατανομής της εργασίας και της τέχνης μεταξύ διαφορετικών συνόλων δεξιοτήτων. Αυτό το μοντέλο έχει κερδίσει σταθερά δημοτικότητα τα τελευταία χρόνια λόγω της ευρέως διαδεδομένης επιτυχίας των επιθέσεων ransomware και της διαθεσιμότητας υψηλής ποιότητας κιτ RAAS.

Ενώ το RAAS δεν είναι ένα νέο μοντέλο παράδοσης, η απαίτησή του έχει αυξηθεί λόγω του χαμηλού κόστους εκ των προτέρων σε σχέση με πιθανή απόδοση. Η RAAS επέτρεψε στους εγκληματίες με διαφορετικά επίπεδα εμπειρογνωμοσύνης να συνδυάσουν τις προσπάθειές τους, κάνοντας επιθέσεις πιο αποτελεσματικές και κερδοφόρες. Η άνοδος του RAAS συνέβαλε επίσης στην αυξανόμενη κλίμακα των επιθέσεων ransomware και αύξησε την πιθανή απειλή για τις επιχειρήσεις όλων των μεγεθών.

Πρόσφατα παραδείγματα επίθεσης ransomware

Οι επιθέσεις ransomware συνεχίζουν να απειλούν τις επιχειρήσεις παγκοσμίως, με τους επιτιθέμενους να εξελίσσουν συνεχώς την τακτική τους για να μεγιστοποιήσουν τον αντίκτυπό τους. Υπήρξαν αρκετές επιθέσεις ransomware υψηλού προφίλ τα τελευταία χρόνια που έχουν προκαλέσει σημαντικές ζημιές και διαταραχή. Ιδιαίτερα σχετικά και εκπαιδευτικά παραδείγματα πρόσφατων επιθέσεων ransomware περιλαμβάνουν:

- Colonial Pipeline: Τον Μάιο του 2021 υπήρξε μια επίθεση ransomware στον αποικιακό αγωγό, έναν από τους μεγαλύτερους αγωγούς καυσίμων στις Ηνωμένες Πολιτείες. Η επίθεση προκάλεσε σημαντικές διαταραχές στην προμήθεια καυσίμων σε όλη την ανατολική ακτή, οδηγώντας σε αγορές πανικού και ελλείψεις καυσίμων. Η συμμορία Darkside Ransomware ανέλαβε την ευθύνη για την επίθεση και η εταιρεία φέρεται να πληρώνει 4 $.4 εκατομμύρια για να ανακτήσουν την πρόσβαση στα συστήματά τους.

- Merseyrail: Επίσης, τον Μάιο του 2021, μια επίθεση ransomware που στοχεύει στον φορείς του Ηνωμένου Βασιλείου Merseyrail προκάλεσε σημαντικές διαταραχές των υπηρεσιών. Οι επιτιθέμενοι, που πιστεύεται ότι είναι ο εκβιασμός της ομάδας, ζήτησαν λύτρα 10 εκατομμυρίων δολαρίων σε αντάλλαγμα για ένα κλειδί αποκρυπτογράφησης. Η επίθεση οδήγησε στην ακύρωση εκατοντάδων αμαξοστοιχιών και επηρεάστηκε χιλιάδες επιβάτες.

- Kaseya: Τον Ιούλιο του 2021, μια επίθεση ransomware που στοχεύει στον πάροχο λογισμικού Kaseya επηρέασε πάνω από 1.000 επιχειρήσεις. Οι επιτιθέμενοι, που πιστεύεται ότι ήταν η ρωσική ομάδα Revil, εκμεταλλεύτηκαν μια ευπάθεια στην Kaseya’Το λογισμικό VSA για τη διανομή ransomware στους πελάτες του. Οι επιτιθέμενοι ζήτησαν λύτρα 70 εκατομμυρίων δολαρίων για ένα καθολικό κλειδί αποκρυπτογράφησης.

- Κόστα Κόστα Ρίκα: Τον Απρίλιο του 2022, η Κόστα Ρίκα κήρυξε εθνική έκτακτη ανάγκη μετά από πολλαπλά κυβερνητικά ιδρύματα που υπέστησαν επιθέσεις ransomware. Η ρωσική ομάδα ransomware Conti ανέλαβε την ευθύνη για την επίθεση και κρυπτογραφεί εκατοντάδες gigabytes ευαίσθητων πληροφοριών. Η Κόστα Ρίκα τελικά αρνήθηκε να πληρώσει τα λύτρα και οι επιτιθέμενοι απελευθέρωσαν το 50% των κρυπτογραφημένων δεδομένων στο κοινό.

- Optus: Τον Σεπτέμβριο του 2022, η αυστραλιανή εταιρεία τηλεπικοινωνιών Optus υπέστη επίθεση ransomware που κρυπτογραφήθηκε 11.2 εκατομμύρια πελάτες’ δεδομένα, συμπεριλαμβανομένων εξαιρετικά ευαίσθητων πληροφοριών όπως διευθύνσεις, στοιχεία διαβατηρίου και ημερομηνίες γέννησης. Ένας μοναχικός ηθοποιός απειλής τελικά ανέλαβε την ευθύνη για την επίθεση, δημοσίευσε 10.000 κλεμμένες καταχωρήσεις δεδομένων online και απείλησε να απελευθερώσει περισσότερα εάν η εταιρεία δεν πληρώνει το ransom $ 1 εκατομμυρίου. Ωστόσο, ο επιτιθέμενος απέκλεισε το λύτρα λίγο μετά και διέγραψε τα κλεμμένα δεδομένα.

- Royal Mail: Τον Ιανουάριο του 2023, η Royal Mail ανέφερε σύμφωνα με πληροφορίες μια επίθεση ransomware, που προσλήφθηκε έξω από τους εγκληματολογικούς εμπειρογνώμονες για να βοηθήσει στην έρευνα και ανέφερε το περιστατικό στις υπηρεσίες ασφαλείας του Ηνωμένου Βασιλείου. Τον Φεβρουάριο του 2023, η λειτουργία ransomware Lockbit ανέλαβε την ευθύνη για την επίθεση ransomware και δήλωσε ότι θα παράσχει μόνο έναν αποκρυπτογραφητή και να διαγράψει κλεμμένα δεδομένα αφού η εταιρεία πλήρωσε το ransom.

- Tallahassee Memorial Healthcare: Τον Φεβρουάριο του 2023, το Tallahassee Memorial Healthcare πήρε τα συστήματα πληροφορικής του εκτός σύνδεσης και αναστέλλεται διαδικασίες μη έκτακτης ανάγκης μετά από ύποπτη επίθεση ransomware. Ενώ το FBI επιβεβαίωσε ότι συνεργάζεται με το νοσοκομείο για να αξιολογήσει την κατάσταση, η πηγή της επίθεσης εξακολουθεί να είναι άγνωστη.

Πώς εξαπλώνεται το ransomware

Η κατανόηση του τρόπου με τον οποίο τα spreads ransomware είναι ζωτικής σημασίας για τις επιχειρήσεις να λάβουν τα απαραίτητα μέτρα για την προστασία των δικτύων, των συσκευών και των δεδομένων τους από πιθανές επιθέσεις.

1. Ψάχιμο και κοινωνική μηχανική

Οι επιθέσεις ransomware μπορούν να εξαπλωθούν μέσω τακτικών ηλεκτρονικού ψαρέματος και κοινωνικής μηχανικής. Οι εγκληματίες του κυβερνοχώρου χρησιμοποιούν εξελιγμένες μεθόδους για να εξαπατήσουν τα θύματα στη λήψη κακόβουλων συνημμένων ή κάνοντας κλικ σε συνδέσμους που οδηγούν σε λοιμώξεις κακόβουλου λογισμικού.

Τα μηνύματα ηλεκτρονικού ταχυδρομείου ηλεκτρονικού “ψαρέματος”, που έχουν σχεδιαστεί για να μοιάζουν με νόμιμη αλληλογραφία από αξιόπιστες πηγές, δελεάζουν ανυποψίαστους παραλήπτες σε κλικ σε έναν σύνδεσμο ή λήψη κακόβουλου συνημμένου. Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου μπορεί να φαίνονται να προέρχονται από τράπεζα, επιχειρηματικό εταίρο ή κυβερνητική υπηρεσία και συχνά χρησιμοποιούν τακτικές κοινωνικής μηχανικής για να δημιουργήσουν μια αίσθηση επείγουσας ανάγκης ή φόβου, προτρέποντας το θύμα να ενεργήσει γρήγορα.

Εκτός από το phishing, οι επιθέσεις κοινωνικής μηχανικής μπορούν επίσης να διαδώσουν ransomware. Οι επιθέσεις κοινωνικής μηχανικής μπορούν να λάβουν πολλές μορφές, όπως τηλεφωνήματα ή άμεσα μηνύματα, και συχνά περιλαμβάνουν χειρισμό του θύματος για να εγκαταλείψουν ευαίσθητες πληροφορίες ή να κατεβάζουν κακόβουλο λογισμικό. Αυτές οι επιθέσεις εκμεταλλεύονται τις ανθρώπινες αδυναμίες και συχνά περιλαμβάνουν την πλαστικοποίηση κάποιου με εξουσία ή εμπειρογνωμοσύνη, όπως ένας διαχειριστής πληροφορικής ή ένας προμηθευτής λογισμικού.

Οι επιχειρήσεις μπορούν να εκπαιδεύσουν τους υπαλλήλους τους για την αναγνώριση και την αποφυγή επιθέσεων ηλεκτρονικού ψαρέματος και κοινωνικής μηχανικής. Η εφαρμογή μέτρων ασφαλείας όπως ο έλεγχος ταυτότητας πολλαπλών παραγόντων, τα φίλτρα ανεπιθύμητης αλληλογραφίας και οι τακτικές ενημερώσεις λογισμικού μπορούν επίσης να βοηθήσουν στην πρόληψη λοιμώξεων ransomware.

2. Συμβιβασμένες ιστοσελίδες και δίσκους

Το ransomware μπορεί επίσης να εξαπλωθεί μέσω συμβιβασμένων ιστότοπων και δίσκου-bys. Αυτές οι επιθέσεις συμβαίνουν όταν οι επιτιθέμενοι εκμεταλλεύονται τα τρωτά σημεία στον κωδικό ιστότοπου ή διαφημίζουν κακόβουλους συνδέσμους σε ανυποψίαστους χρήστες. Οι επιθέσεις Drive-by χρησιμοποιήστε αυτήν την τεχνική για να κατεβάσετε αυτόματα και να εγκαταστήσετε κακόβουλο λογισμικό σε χρήστη’S Computer, συχνά χωρίς τη γνώση ή τη συγκατάθεσή τους.

Η διαδικασία αρχίζει με τους επιτιθέμενους που θέτουν σε κίνδυνο έναν ιστότοπο ή δημιουργώντας ένα ψεύτικο που φαίνεται νόμιμο. Στη συνέχεια εισάγουν κακόβουλο κώδικα στον ιστότοπο, ο οποίος μπορεί να μολύνει κάθε επισκέπτη που κάνει κλικ στο σύνδεσμο ή προσγειώνεται στη σελίδα. Σε ορισμένες περιπτώσεις, οι επιτιθέμενοι μπορούν επίσης να χρησιμοποιούν τεχνικές βελτιστοποίησης μηχανών αναζήτησης (SEO) για να αυξήσουν την πιθανότητα ενός χρήστη να βρει τον κακόβουλο ιστότοπο.

Μόλις ένας χρήστης επισκέπτεται τον ιστότοπο, ο κακόβουλος κώδικας μεταφορτώνει και εκτελεί το ωφέλιμο φορτίο ransomware στη συσκευή του. Συχνά, αυτό γίνεται χωρίς τον χρήστη’η γνώση, καθιστώντας δύσκολη την ανίχνευση της λοίμωξης μέχρι’πολύ αργά. Εκτός από την εξάπλωση μέσω συμβιβασμένων ιστότοπων, οι επιτιθέμενοι μπορούν επίσης να παραδώσουν ransomware μέσω λήψεων drive-by, οι οποίες συμβαίνουν όταν ένας χρήστης επισκέπτεται έναν ιστότοπο και ο κακόβουλος κώδικας έχει ληφθεί και εγκατασταθεί εν αγνοία της στη συσκευή τους.

Οι επιχειρήσεις μπορούν να ενημερώσουν όλα τα λογισμικά και τα συστήματα με τα πιο πρόσφατα μπαλώματα και να εκπαιδεύσουν τους χρήστες να αναγνωρίζουν και να αποφεύγουν ύποπτες συνδέσμους και λήψεις για να προστατεύσουν από το Ransomware Spread μέσω συμβιβασμένων ιστότοπων και Drive-Bys.

3. Κακομεταχείριση

Η Malvertising, ή κακόβουλη διαφήμιση, είναι μια τεχνική όπου οι εγκληματίες του κυβερνοχώρου εισάγουν κακόβουλο λογισμικό σε νόμιμες διαφημίσεις σε απευθείας σύνδεση. Όταν οι χρήστες κάνουν κλικ σε μια κακόβουλη διαφήμιση, τους ανακατευθύνει σε έναν ιστότοπο που κατεβάζει και εγκαθιστά το ransomware στον υπολογιστή τους. Οι εκστρατείες Malvertising συχνά στοχεύουν σε ιστότοπους υψηλής κυκλοφορίας και χρησιμοποιούν εξελιγμένες τεχνικές για να αποφύγουν την ανίχνευση και να μολύνουν όσο το δυνατόν περισσότερους χρήστες.

Μια τυποποιημένη μέθοδος είναι “πότισμα” επιθέσεις, όπου οι χάκερ θέτουν σε κίνδυνο μια νόμιμη ιστοσελίδα ότι το κοινό -στόχος πιθανότατα θα επισκεφθεί. Μόλις παραβιαστεί ο ιστότοπος, οι επιτιθέμενοι εισάγουν κακόβουλο κώδικα στις εμφανιζόμενες διαφημίσεις, οι οποίες μπορούν στη συνέχεια να μολύνουν τους χρήστες που κάνουν κλικ πάνω τους.

Μια άλλη μέθοδος που χρησιμοποιείται στην Malvertising είναι η χρήση “Λήψεις με κίνηση-από.” Σε αυτήν την τεχνική, οι επιτιθέμενοι χρησιμοποιούν ένα συμβιβασμένο δίκτυο διαφημίσεων για να παρέχουν κακόβουλες διαφημίσεις σε νόμιμους ιστότοπους. Όταν οι χρήστες επισκέπτονται τον ιστότοπο, η διαφήμιση κατεβάζει αυτόματα και εγκαθιστά το ransomware στον υπολογιστή τους χωρίς τη γνώση ή τη συγκατάθεσή τους.

Το Malvertising είναι ένας εξαιρετικά αποτελεσματικός τρόπος για τους εγκληματίες του κυβερνοχώρου να διαδώσουν ransomware, καθώς βασίζεται σε ανυποψίαστους χρήστες που κάνουν κλικ σε φαινομενικά νόμιμες διαφημίσεις. Οι επιχειρήσεις μπορούν να προστατεύσουν τον εαυτό τους εφαρμόζοντας αναστολείς διαφημίσεων, διατηρώντας μέχρι σήμερα το λογισμικό προστασίας από ιούς και την εκπαίδευση των εργαζομένων σχετικά με τους κινδύνους να κάνουν κλικ σε άγνωστους συνδέσμους και διαφημίσεις.

4. Κιτ κακόβουλου λογισμικού

Τα κιτ κακόβουλου λογισμικού είναι εργαλεία, σενάρια και άλλα εξαρτήματα που συσκευάζονται μαζί για να δημιουργήσουν προσαρμοσμένο κακόβουλο λογισμικό. Αυτά τα κιτ μπορούν να αγοραστούν στον σκοτεινό ιστό και συχνά είναι φιλικά προς το χρήστη, επιτρέποντας στους κυβερνοεγκαταστάσεις με περιορισμένες τεχνικές δεξιότητες για την ανάπτυξη και τη διανομή κακόβουλου λογισμικού, συμπεριλαμβανομένου του ransomware.

Οι επιτιθέμενοι χρησιμοποιούν συχνά κιτ κακόβουλου λογισμικού σε συνδυασμό με τακτικές κοινωνικής μηχανικής για να εξαπατήσουν τους χρήστες να κάνουν κλικ σε έναν κακόβουλο σύνδεσμο ή να ανοίξουν ένα κακόβουλο συνημμένο. Μόλις ένας χρήστης έχει κατεβάσει ακούσια το κακόβουλο λογισμικό, μπορεί γρήγορα να εξαπλωθεί σε όλο το σύστημά του και ενδεχομένως να μολύνει άλλες μηχανές στο ίδιο δίκτυο.

Τα κιτ κακόβουλου λογισμικού περιλαμβάνουν συχνά ενσωματωμένες τεχνικές συγκρούσεων για την αποφυγή ανίχνευσης από λογισμικό προστασίας από ιούς και ενδέχεται επίσης να έρθουν οδηγίες σχετικά με την αποφυγή μέτρων ασφαλείας όπως τα τείχη προστασίας και τα συστήματα ανίχνευσης εισβολών. Αυτά τα κιτ εξελίσσονται συνεχώς, με νέες εκδόσεις να κυκλοφορούν τακτικά με ενημερωμένα χαρακτηριστικά και βελτιωμένες δυνατότητες μυστικότητας.

5. Λήψεις μολυσμένων αρχείων και εφαρμογών

Οι επιτιθέμενοι μπορούν να ενσωματώσουν κακόβουλο κώδικα μέσα σε φαινομενικά νόμιμα αρχεία και εφαρμογές, εξαπατώντας τους χρήστες στη λήψη και την εγκατάστασή τους. Ένας εισβολέας μπορεί να διανείμει μια μολυσμένη έκδοση ενός δημοφιλούς λογισμικού ή εργαλείου που εμφανίζεται νόμιμο, αλλά όταν κατεβάσετε και εγκατασταθεί, εκτελεί το ransomware.

Οι επιτιθέμενοι χρησιμοποιούν συχνά τακτικές κοινωνικής μηχανικής για να πείσουν τους χρήστες να κατεβάσουν και να εγκαταστήσουν μολυσμένα αρχεία ή εφαρμογές. Αυτή η μέθοδος μπορεί να περιλαμβάνει τη μεταμφίεση των αρχείων ή των εφαρμογών ως απαραίτητες ενημερώσεις, τα ενημερωμένα μέσα ασφαλείας ή ακόμα και το δελεαστικό λογισμικό ή τις λήψεις μέσων ενημέρωσης.

Σε ορισμένες περιπτώσεις, οι επιτιθέμενοι μπορούν επίσης να χρησιμοποιούν πλατφόρμες κοινής χρήσης αρχείων ή δίκτυα peer-to-peer (P2P) για τη διανομή μολυσμένων αρχείων ή εφαρμογών. Οι χρήστες που κατεβάζουν αρχεία ή εφαρμογές από αυτές τις πλατφόρμες ενδέχεται να κατεβάσουν εν αγνοία τους ransomware και να μολύνουν τα συστήματά τους.

Οι επιχειρήσεις μπορούν να εφαρμόσουν ισχυρά μέτρα ασφαλείας για την προστασία από μολυσμένες λήψεις αρχείων και εφαρμογών, όπως η χρήση αξιόπιστων πηγών λήψης λογισμικού, η τακτική ενημέρωση του λογισμικού και των εφαρμογών και η κατάρτιση των υπαλλήλων για τον εντοπισμό και την αποφυγή ύποπτων λήψεων. Οι επιχειρήσεις μπορούν επίσης να χρησιμοποιήσουν λογισμικό προστασίας από ιούς και αντι-μαλλιού για να σαρώσουν και να εντοπίσουν πιθανές απειλές πριν από τη μόλυνση των συστημάτων.

6. Μηνύματα και κοινωνικά μέσα ενημέρωσης

Αυτή η μέθοδος περιλαμβάνει συχνά τους κυβερνοεγκαταστάσεις που εκμεταλλεύονται τους χρήστες’ Εμπιστοσύνη και περιέργεια για να τους προσελκύσετε για να κάνετε κλικ σε κακόβουλους συνδέσμους ή να κατεβάσετε μολυσμένα αρχεία. Αυτές οι επιθέσεις μπορούν να έρθουν ως άμεσο μήνυμα από μια επαφή ή έναν ψεύτικο λογαριασμό που φαίνεται νόμιμο.

Σε ορισμένες περιπτώσεις, οι επιτιθέμενοι συγκαλύπτουν το ransomware ως αβλαβές σύνδεσμο ή συνημμένο αρχείων, όπως φωτογραφία ή βίντεο, που φαίνεται να προέρχεται από φίλο ή συνάδελφο. Το Ransomware μπορεί να μεταμφιεσθεί ως κλιμακωτά γραφικά Vector (SVG) που, όταν ανοίξει, κατεβάζει ένα αρχείο που παρακάμπτει τα παραδοσιακά φίλτρα επέκτασης. Δεδομένου ότι το SVG βασίζεται σε XML, οι εγκληματίες του κυβερνοχώρου είναι σε θέση να ενσωματώνουν κάθε είδους περιεχόμενο που παρακαλώ. Μόλις προσβληθεί, το αρχείο μολυσμένης εικόνας κατευθύνει τα θύματα σε έναν φαινομενικά νόμιμο ιστότοπο. Μετά τη φόρτωση, το θύμα καλείται να αποδεχθεί μια εγκατάσταση, η οποία εάν ολοκληρωθεί διανέμεται το ωφέλιμο φορτίο και συνεχίζει στο θύμα’οι επαφές για να συνεχίσουν τον αντίκτυπο.

Οι επιτιθέμενοι μπορούν επίσης να χρησιμοποιήσουν πλατφόρμες κοινωνικών μέσων για να διαδώσουν ransomware μέσω απάτη phishing. Για παράδειγμα, ένας χρήστης μπορεί να λάβει ένα μήνυμα που ισχυρίζεται ότι είναι από μια γνωστή μάρκα ή οργανισμό, ζητώντας του να κάνουν κλικ σε έναν σύνδεσμο ή να κατεβάσετε ένα συνημμένο. Ο σύνδεσμος ή το συνημμένο μπορεί να περιέχει ransomware, το οποίο μπορεί στη συνέχεια να μολύνει τον χρήστη’S και εξαπλώθηκε σε όλο το δίκτυό τους.

Οι επιχειρήσεις μπορούν να εκπαιδεύσουν τους υπαλλήλους τους σχετικά με τους κινδύνους και να παρέχουν κατάρτιση για τον εντοπισμό και την αποφυγή κακόβουλων δεσμών και συνημμένων για να αποφευχθεί η πτώση του θύματος του Ransomware που διαδίδονται μέσω μηνυμάτων και κοινωνικών μέσων ενημέρωσης. Η διατήρηση του ενημερωμένου λογισμικού ασφαλείας και η τακτική δημιουργία αντιγράφων ασφαλείας κρίσιμων δεδομένων είναι επίσης χρήσιμη.

7. Ωμή δύναμη μέσω του RDP

Σε μια βίαιη επίθεση δύναμης, οι ηθοποιοί απειλών δοκιμάζουν πολλούς συνδυασμούς κωδικού πρόσβασης μέχρι να ανακαλύψουν το σωστό. Οι επιτιθέμενοι χρησιμοποιούν συχνά αυτή τη μέθοδο για να στοχεύουν τα τελικά σημεία του πρωτοκόλλου απομακρυσμένου επιτραπέζιου υπολογιστή (RDP), που συνήθως βρίσκονται σε διακομιστές ή σταθμούς εργασίας και χρησιμοποιούνται από τους υπαλλήλους για να συνδεθούν με ένα εταιρικό δίκτυο από απόσταση από απόσταση.

Ο εισβολέας πρέπει πρώτα να προσδιορίσει τον στόχο’S endpoint S RDP για να ξεκινήσει μια επίθεση βίαιης δύναμης. Στη συνέχεια χρησιμοποιούν το αυτοματοποιημένο λογισμικό για να δοκιμάσουν διαφορετικούς συνδυασμούς κωδικού πρόσβασης μέχρι να βρουν το σωστό, δίνοντάς τους πρόσβαση στον στόχο’δίκτυο.

Μια επίθεση βίαιης δύναμης μπορεί να είναι επιτυχής εάν ο στόχος χρησιμοποιεί αδύναμους κωδικούς πρόσβασης, όπως “κωδικός πρόσβασης123” ή “admin123.” Οι επιχειρήσεις μπορούν να επιβάλλουν ισχυρές πολιτικές κωδικού πρόσβασης, όπως η απαίτηση περίπλοκων κωδικών πρόσβασης με ένα μείγμα κεφαλαίων και πεζών γραμμάτων, αριθμών και συμβόλων και υλοποίηση ελέγχου ταυτότητας πολλαπλών παραγόντων για τον μετριασμό του κινδύνου μιας βίαιης επίθεσης δύναμης.

Το’Αξίζει να σημειωθεί ότι ορισμένες παραλλαγές ransomware έχουν σχεδιαστεί ρητά για να εκμεταλλευτούν τα τρωτά σημεία RDP και μπορούν γρήγορα να εξαπλωθούν μόλις αποκτήσουν πρόσβαση σε δίκτυο. Οι επιχειρήσεις μπορούν να διατηρήσουν τα τελικά σημεία RDP τους ασφαλή και ενημερωμένα με τα πιο πρόσφατα μπαλώματα ασφαλείας για να αποφύγουν τις επιθέσεις βίαιης δύναμης.

8. Cross-platform ransomware

Το cross-platform ransomware είναι κακόβουλο λογισμικό ικανό να μολύνει πολλαπλά λειτουργικά συστήματα όπως Windows, MacOS και Linux. Μόλις το ransomware μολύνει μια συσκευή, μπορεί να μετακινηθεί πλευρικά σε ολόκληρο το δίκτυο σε άλλες συνδεδεμένες συσκευές, κρυπτογραφώντας αρχεία καθώς πηγαίνει. Μπορεί να εξαπλωθεί σε διάφορες συσκευές, ανεξάρτητα από τον τύπο της συσκευής ή του λειτουργικού συστήματος που εκτελούνται.

Για να αποφευχθεί οι επιθέσεις ransomware cross-platform, οι επιχειρήσεις μπορούν να διασφαλίσουν ότι όλες οι συσκευές και τα λειτουργικά συστήματα ενημερώνονται και έχουν τα τελευταία patches ασφαλείας. Οι εταιρείες μπορούν επίσης να διεξάγουν τακτικά αντίγραφα ασφαλείας βασικών δεδομένων και να αποθηκεύουν με ασφάλεια τα αντίγραφα ασφαλείας, ώστε να μπορούν να ανακτήσουν δεδομένα χωρίς να πληρώνουν λύτρα σε περίπτωση επίθεσης.

Οι επιχειρήσεις μπορούν να εφαρμόσουν πολιτικές ελέγχου ελέγχου πολλαπλών παραγόντων και ισχυρών πολιτικών κωδικού πρόσβασης για την πρόληψη επιθέσεων ransomware cross-platform. Οι τακτικές εκστρατείες κατάρτισης και ευαισθητοποίησης των εργαζομένων μπορούν επίσης να βοηθήσουν στην πρόληψη των εργαζομένων από την ακούσια λήψη κακόβουλου λογισμικού και την πτώση του θύματος σε απάτες phishing που μπορούν να οδηγήσουν σε λοιμώξεις ransomware cross-platform.

Προστασία ransomware

Η προστασία ransomware περιλαμβάνει διάφορες μεθόδους και τεχνικές για την πρόληψη, την ανίχνευση και τον μετριασμό των επιπτώσεων των επιθέσεων ransomware. Τα μέτρα περιλαμβάνουν τακτικά αντίγραφα ασφαλείας, τμηματοποίηση δικτύου, λογισμικό προστασίας τελικού σημείου, εκπαίδευση εργαζομένων και σχέδια αντιμετώπισης περιστατικών.

Μια ολοκληρωμένη στρατηγική προστασίας ransomware είναι ζωτικής σημασίας για την ελαχιστοποίηση του κινδύνου πτώσης του θύματος μιας επίθεσης ransomware. Οι επιθέσεις μπορούν να οδηγήσουν σε δαπανηρό χρόνο διακοπής, απώλεια παραγωγικότητας και κλοπή ή συμβιβασμός ευαίσθητων πληροφοριών. Μπορεί επίσης να βλάψει έναν οργανισμό’φήμη και οδηγεί στην απώλεια της εμπιστοσύνης των πελατών.

Προστατέψτε τους κοινούς φορείς επίθεσης ransomware

Με την κατανόηση των διαφορετικών μεθόδων μετάδοσης, οι οργανισμοί μπορούν να προετοιμάσουν καλύτερα τις άμυνες τους και να εφαρμόσουν τα κατάλληλα μέτρα ασφαλείας για την πρόληψη ή τον μετριασμό των επιθέσεων ransomware.

Χωρίς σαφή κατανόηση του ransomware και του τρόπου με τον οποίο εξαπλώνεται, οι ευπάθειες κρίσιμου συστήματος μπορεί να περάσουν απαρατήρητα. Οι επιχειρήσεις ενδέχεται επίσης να μην είναι σε θέση να ανιχνεύσουν και να ανταποκριθούν αποτελεσματικά, επιτρέποντας στο κακόβουλο λογισμικό να προκαλέσει σημαντική ζημιά στις λειτουργίες, τη φήμη και τα οικονομικά τους.

Οι επιχειρήσεις πρέπει να προστατεύουν τους κοινούς φορείς επίθεσης, επειδή το ransomware μπορεί να εξαπλωθεί γρήγορα και σιωπηλά, συχνά αποφεύγοντας την ανίχνευση μέχρι να έχει ήδη προκαλέσει σημαντικές ζημιές. Με την προστασία των κοινών διανυσμάτων επίθεσης, οι επιχειρήσεις μπορούν να καταστήσουν πολύ πιο δύσκολο για το ransomware να κερδίσουν μια θέση στα συστήματά τους στην πρώτη θέση.

Προστασία τελικού σημείου

Η προστασία του τελικού σημείου είναι ένα κρίσιμο στοιχείο για τους οργανισμούς να προστατεύουν έναντι του CyberAttacks. Η προστασία του τελικού σημείου επικεντρώνεται στην εξασφάλιση τελικών σημείων, όπως επιτραπέζιους υπολογιστές, φορητούς υπολογιστές, κινητές συσκευές και διακομιστές, που μπορούν να έχουν πρόσβαση σε έναν οργανισμό’δίκτυο. Αυτά τα τελικά σημεία είναι συχνά το σημείο εισόδου για τους εγκληματίες στον κυβερνοχώρο να ξεκινήσουν επιθέσεις ransomware.

Το λογισμικό προστασίας από το τελικό σημείο χρησιμοποιεί διάφορες τεχνολογίες, όπως τα συστήματα ανίχνευσης προστασίας από ιούς, αντι-μαστίγια, τείχη προστασίας και ανίχνευσης εισβολών, για την πρόληψη, την ανίχνευση και την ανταπόκριση σε απειλές στον κυβερνοχώρο. Η προστασία του τελικού σημείου μπορεί να αποκλείσει ή να απομονώσει κακόβουλα αρχεία και να τα αποτρέψει από την εκτέλεση του τελικού σημείου.

Οι σύγχρονες λύσεις εκτεταμένης ανίχνευσης και απόκρισης (XDR) παρακολουθούν τις τοπικές διαδικασίες σε πραγματικό χρόνο και αναλύουν τις συμπεριφορές τους λεπτομερώς, καθιστώντας δυνατή την εντοπισμό κακόβουλου κώδικα με πολύ υψηλή εξειδίκευση και λαμβάνουν άμεση μέτρα μετριασμού. Μια προηγμένη λύση XDR, όπως η πλατφόρμα Sentinelone Singularity, κάνει αυτό το βήμα παραπέρα με τη μόχλευση στατικών και συμπεριφορικών μοντέλων AI – που ενημερώνονται από τη συνεχιζόμενη απειλή νοημοσύνης σε σύγχρονες εκστρατείες ransomware – για να εντοπίσουν την ανώμαλη δραστηριότητα και τα πρότυπα που μπορεί να είναι ενδεικτικά του ransomware’παρουσία.

Από εκεί, μια προηγμένη λύση XDR μπορεί να εξουδετερώσει την απειλή ransomware διαγράφοντας τον κωδικό’η πηγή, η θανάτωση όλων των σχετικών διαδικασιών, η καθοδήγηση των ύποπτων αρχείων ή η αποσύνδεση του θλιμμένου τελικού σημείου από το δίκτυο, ανάλογα με τις περιστάσεις και τις οργανωτικές πολιτικές.

Εγγύηση ransomware

Οι εγγυήσεις ransomware είναι ασφαλιστήρια συμβόλαια που προσφέρουν οικονομική αποζημίωση σε περίπτωση επίθεσης ransomware. Αυτό μπορεί να βοηθήσει στην άμβλυνση του κόστους που σχετίζονται με το χρόνο διακοπής, τα χαμένα δεδομένα και άλλες ζημιές

Οι εγγυήσεις ransomware μπορούν να παρέχουν ειρήνη σχετικά με τις πιθανές οικονομικές επιπτώσεις μιας επίθεσης ransomware. Μπορούν επίσης να βοηθήσουν στην κίνητρο των εταιρειών να επενδύσουν σε σταθερά μέτρα για την ασφάλεια στον κυβερνοχώρο, καθώς πολλές εγγυήσεις απαιτούν ότι υπάρχουν συγκεκριμένα πρωτόκολλα ασφαλείας για να είναι επιλέξιμα για αποζημίωση.

Αυτές οι εγγυήσεις μπορούν επίσης να βοηθήσουν στη μετατόπιση ορισμένων από τους κινδύνους που σχετίζονται με επιθέσεις ransomware από την επιχείρηση στον πάροχο εγγύησης. Αυτό μπορεί να είναι ιδιαίτερα επωφελές για μικρές και μεσαίες εταιρείες που μπορεί να χρειαστούν περισσότερους πόρους για να ανακάμψουν από μια επίθεση ransomware στη δική τους εξ ολοκλήρου. Ακόμα, αυτό’είναι πάντα σημαντικό να εξεταστούν οι όροι και οι προϋποθέσεις οποιασδήποτε εγγύησης πριν από την αγορά και να διασφαλιστεί ότι ευθυγραμμίζεται με τις συγκεκριμένες ανάγκες και κινδύνους του οργανισμού.

Αντίγραφα ασφαλείας δεδομένων

Τα αντίγραφα ασφαλείας δεδομένων παρέχουν έναν αποτελεσματικό τρόπο για να μετριάσουν τους κινδύνους που σχετίζονται με επιθέσεις ransomware. Με την τακτική αντίγραφα ασφαλείας σημαντικών αρχείων και συστημάτων, οι επιχειρήσεις μπορούν να αποκαταστήσουν τα δεδομένα τους σε κατάσταση πριν από την επίθεση σε περίπτωση επίθεσης. Τα αντίγραφα ασφαλείας μπορούν να ελαχιστοποιήσουν το χρόνο διακοπής, να μειώσουν την επίθεση’stacth στις επιχειρηματικές δραστηριότητες και βεβαιωθείτε ότι τα κρίσιμα δεδομένα δεν έχουν χαθεί μόνιμα.

Οι επιχειρήσεις πρέπει να εφαρμόσουν μια ολοκληρωμένη στρατηγική δημιουργίας αντιγράφων ασφαλείας που περιλαμβάνει τακτικά αντίγραφα ασφαλείας, ασφαλή αποθήκευση και δοκιμασμένες διαδικασίες ανάκτησης. Είναι σημαντικό να διασφαλιστεί ότι τα αντίγραφα ασφαλείας αποθηκεύονται εκτός τόπου και σε ασφαλείς τοποθεσίες για να τους εμποδίσουν να επηρεαστούν από την επίθεση ransomware.

Επιπλέον, οι επιχειρήσεις πρέπει να διασφαλίσουν ότι τα συστήματα δημιουργίας αντιγράφων ασφαλείας είναι ενημερωμένα και περιλαμβάνουν όλα τα κρίσιμα δεδομένα. Οι οργανισμοί μπορούν να δοκιμάζουν τα αντίγραφα ασφαλείας τακτικά για να εξασφαλίσουν ότι λειτουργούν σωστά και μπορούν να αποκατασταθούν γρήγορα και αποτελεσματικά κατά τη διάρκεια μιας επίθεσης.

Εκπαίδευση και κατάρτιση

Δεδομένου ότι οι επιτιθέμενοι ransomware συχνά χρησιμοποιούν τεχνικές κοινωνικής μηχανικής για να εξαπατήσουν τους υπαλλήλους, η ολοκληρωμένη κατάρτιση για τον εντοπισμό και την αποφυγή αυτών των τύπων επιθέσεων μπορεί να βοηθήσει στην πρόληψη της εξάπλωσης των ransomware. Οι τακτικές εκπαιδευτικές συνεδρίες και οι προσομοιωμένες επιθέσεις ηλεκτρονικού ψαρέματος μπορούν να βοηθήσουν στην ενίσχυση της σημασίας της παραμονής επαγρύπνησης κατά των επιθέσεων ransomware.

Ανίχνευση και αφαίρεση ransomware

Δυστυχώς, η πληρωμή του λύτρας δεν έχει πάντοτε να οδηγεί στην ασφαλή επιστροφή των δεδομένων και μπορεί να ενθαρρύνει περαιτέρω επιθέσεις. Η ανίχνευση και η απομάκρυνση ransomware είναι μια βασική πτυχή της ασφάλειας στον κυβερνοχώρο που οι επιχειρήσεις δεν μπορούν να αντέξουν οικονομικά να αγνοήσουν. Η αποτελεσματική απομάκρυνση είναι ένα κρίσιμο βήμα που επιτρέπει την ταχεία ανάκαμψη και βοηθά τις επιχειρήσεις να επιστρέψουν στο φυσιολογικό και να συνεχίσουν τις λειτουργίες τους ανεξάρτητα από την κλίμακα ή το βάθος της επίθεσης’stallout.

Απομονωθεί και αποσυνδέστε τη μόλυνση

Το Ransomware εξαπλώνεται γρήγορα και αποτελεσματικά μέσω ενός δικτύου, που σημαίνει ότι μπορεί γρήγορα να μετακινηθεί σε άλλους όταν μολύνει ένα σύστημα. Με την απομόνωση και την αποσύνδεση του μολυσμένου συστήματος, οι επιχειρήσεις μπορούν να αποτρέψουν την εξάπλωση των ransomware σε άλλα μέρη του δικτύου, να περιορίσουν τις ζημιές που προκαλούνται από την επίθεση και να μειώσουν τον αριθμό των συστημάτων που πρέπει να καθαριστούν και να αποκατασταθούν.

Η απομόνωση και η αποσύνδεση του μολυσμένου συστήματος επιτρέπει επίσης στις επιχειρήσεις να αναλύουν το ransomware για να αποκτήσουν πληροφορίες για το κακόβουλο λογισμικό’τη συμπεριφορά, καθορίστε την έκταση της λοίμωξης και αναπτύξτε πιο αποτελεσματικές στρατηγικές για την κατάργηση της.

Προσδιορίστε και αναφέρετε το ransomware

Ο προσδιορισμός του συγκεκριμένου τύπου ransomware μπορεί να βοηθήσει τις εταιρείες να καθορίσουν την καλύτερη πορεία δράσης για την κατάργηση του. Η αναφορά του ransomware σε σχετικές αρχές, όπως η επιβολή του νόμου ή οι βιομηχανικοί οργανισμοί, μπορεί να βοηθήσει στην πρόληψη μελλοντικών επιθέσεων. Αυτοί οι οργανισμοί μπορούν να χρησιμοποιήσουν τις πληροφορίες που παρέχονται για να διερευνήσουν την πηγή της επίθεσης και να αναλάβουν δράση για να αποτρέψουν παρόμοιες επιθέσεις σε άλλες επιχειρήσεις.

Η αναφορά του ransomware μπορεί επίσης να βοηθήσει τις επιχειρήσεις να παραμείνουν συμμορφωμένες με τους κανονισμούς που απαιτούν από τις επιχειρήσεις να αναφέρουν παραβιάσεις δεδομένων ή κυβερνοεπίνες.

Επαναφέρετε τα αντίγραφα ασφαλείας σας

Η επαναφορά αντιγράφων ασφαλείας είναι ζωτικής σημασίας για τις επιχειρήσεις να ανακτήσουν δεδομένα και να συνεχίσουν τις κανονικές λειτουργίες. Το Ransomware μπορεί να κρυπτογραφήσει ή να συμβιβαστεί με άλλο τρόπο πολύτιμα δεδομένα, καθιστώντας τα απρόσιτα έως ότου η εταιρεία πληρώνει τα λύτρα. Ωστόσο, η πληρωμή των λύτρων δεν συνιστάται καθώς δεν εγγυάται την ασφαλή επιστροφή των δεδομένων και μπορεί να ενθαρρύνει περαιτέρω επιθέσεις. Αντ ‘αυτού, οι επιχειρήσεις μπορούν τακτικά να δημιουργήσουν αντίγραφα ασφαλείας των δεδομένων τους και.

Η επαναφορά αντιγράφων ασφαλείας μπορεί επίσης να βοηθήσει τις επιχειρήσεις να εντοπίσουν και να αφαιρέσουν τυχόν υπόλοιπα ίχνη του ransomware. Η εξάλειψη του ransomware μπορεί να εμποδίσει το ransomware να μολύνει ξανά το σύστημα ή να εξαπλωθεί σε άλλα μέρη του δικτύου.

Το’είναι σημαντικό για τις επιχειρήσεις να δοκιμάζουν τακτικά τα αντίγραφα ασφαλείας τους για να εξασφαλίσουν ότι είναι πλήρεις και λειτουργικές. Εάν ένα αντίγραφο ασφαλείας είναι ελλιπής ή διεφθαρμένη, μπορεί να μην είναι σε θέση να αποκαταστήσει εξ ολοκλήρου τα δεδομένα, αφήνοντας την επιχείρηση ευάλωτη στην απώλεια δεδομένων ή παρατεταμένο χρόνο διακοπής.

Χρησιμοποιήστε εκτεταμένη ανίχνευση και απόκριση (XDR)

Η εκτεταμένη ανίχνευση και απόκριση (XDR) είναι μια ολοκληρωμένη λύση ασφαλείας που ενσωματώνει πολλαπλές τεχνολογίες ασφαλείας για την παροχή βελτιωμένης ορατότητας και προστασίας σε έναν οργανισμό’είναι η υποδομή. Οι λύσεις XDR μπορούν να βοηθήσουν τις επιχειρήσεις να ανιχνεύσουν και να ανταποκριθούν σε προηγμένες απειλές με την ανάλυση δεδομένων από πολλαπλές πηγές και τον εντοπισμό των προτύπων συμπεριφοράς που υποδεικνύουν πιθανή επίθεση.

Οι λύσεις XDR παρέχουν επίσης στην ορατότητα σε πραγματικό χρόνο σε πραγματικό χρόνο στο δίκτυό τους, επιτρέποντάς τους να εντοπίζουν γρήγορα και να ανταποκρίνονται σε ύποπτη δραστηριότητα. Οι επιχειρήσεις θα είναι καλύτερα εξοπλισμένες για να αποφευχθεί η εξάπλωση του ransomware σε άλλα μέρη του δικτύου και να περιορίσει τη ζημιά που προκαλείται από την επίθεση.

Η αυτόματη αναστροφή όλων των αλλαγών που εκτελούνται από κακόβουλο ή ύποπτο κώδικα, ανεξάρτητα από το πόσο μικρός, δίνει στους διαχειριστές ένα δίχτυ ασφαλείας, προστατεύοντας εσάς και ολόκληρο τον τομέα από τις πιθανές αλυσίδες των ransomware. Μια προηγμένη λύση XDR θα πρέπει να είναι σε θέση να επαναφέρει τυχόν προσβεβλημένα αρχεία που κρυπτογραφήθηκαν σε μια κατάσταση προηγουμένως ήχου, ανακουφίζοντας σας από το Tedium της αποκατάστασης από εξωτερικές λύσεις δημιουργίας αντιγράφων ασφαλείας ή πλήρως επανασχεδιασμού συστημάτων.

Ανίχνευση και αποτροπή με Sentinelone

Για τις επιχειρήσεις που αναζητούν μια ολοκληρωμένη και προληπτική λύση στον κυβερνοχώρο που μπορεί να ανιχνεύσει και να αποτρέψει τις επιθέσεις ransomware, η πλατφόρμα Sentinelone από την Sentinelone επεκτείνει την προστασία από το τελικό σημείο προς το Beyond με απεριόριστη ορατότητα, αποδεδειγμένη προστασία και απαράμιλλη απάντηση.

Η Singularity XDR είναι μια προηγμένη πλατφόρμα ασφαλείας που αξιοποιεί την τεχνητή νοημοσύνη και τη μηχανική μάθηση για να παρέχει στις επιχειρήσεις βελτιωμένη ορατότητα και προστασία σε ολόκληρη την υποδομή πληροφορικής τους. Μπορεί να ανιχνεύσει νωρίς το ransomware, προτού να προκαλέσει σημαντικές ζημιές και να απομονώσει αυτόματα τα μολυσμένα συστήματα και να αποκαταστήσει τα αντίγραφα ασφαλείας για να ελαχιστοποιηθεί ο αντίκτυπος στις εργασίες.

Η Singularity XDR επιτρέπει στις επιχειρήσεις να ανιχνεύουν και να ανταποκρίνονται γρήγορα σε ύποπτη δραστηριότητα. Μπορεί επίσης να παρακολουθεί προληπτικά το δίκτυο για τρωτά σημεία και πιθανούς φορείς επίθεσης, βοηθώντας τις επιχειρήσεις να αντιμετωπίσουν τα κενά ασφαλείας πριν οι κυβερνοεπικοινωνίες μπορούν να τους εκμεταλλευτούν.

Ανακαλύψτε μια ισχυρή και αποτελεσματική λύση για την προστασία από επιθέσεις ransomware και προγραμματίστε ένα demo σήμερα.