האם McAfee מסיר את Ransomware?

מנקה תוכנות זדוניות של McAfee יסיר את הנגיף במחשב Windows

השחיתות בנתונים כוללת שחקני איום המקבלים גישה לארגון’S מערכות והתייחסות לנתונים קריטיים. במקום להצפין קבצים, התוקפים מתמרנים או מוחקים מידע חיוני, מה שהופך אותו לבלתי שמיש עד שהמטרה משלמת את הכופר. גישה זו יכולה להיות מזיקה יותר וקשה יותר להתאושש מהתקפות Ransomware המסורתיות.

סיכום המאמר:

1. מקאפי מפיצה שלושה כלי תוכנה לא נתמכים יעד זה והסיר קבוצה ספציפית של זיהומים. הכלי הראשון נקרא McAfee Labs Stinger, שיכול לזהות ולהסיר כמעט 7,000 וירוסים של חלונות. הכלי השני הוא Mac Stinger, שנועד להסיר גרסאות OSX/Flashfake. הכלי השלישי, RootKitreMover, מסיר את משפחת Zeroaccess ו- TDSS של ערכות שורש. שים לב שכלים אלה לא יגידו לך אם מצאת והוצאת את כל התוכנה הזדונית מהמערכת שלך.

2. התראה על אפשרות לזיהום היא תפקיד תוכנת אנטי-וירוס. עם זאת, לאחר שהמערכת שלך נגועה, תוכנת אנטי-וירוס לא יכולה לעזור לך. מקאפי’S שלושה כלים בחינם עשויים למצוא ולהסיר את הזיהום הספציפי שלך. מחשבים נגועים לרוב פועלים באטיות או מציגים הודעות שגיאה. אם אתה חווה להפניה מחדש לאתרים לא מוכרים או לקופצים מדאיגים, המערכת שלך עשויה להיות זיהום בתוכנות זדוניות.

3. תוכנת מחשב זדונית מתייחס לתוכנה פולשנית או עוינת הנטענת על מערכת מחשב ללא הבעלים’S אישור. זה יכול לחשוף מידע אישי וכרטיסי אשראי, לגרום נזק מערכתי ולתקוף אתרים אחרים. מניעת זיהום בתוכנות זדוניות מחייבת הפעלת תוכנית נגד וירוס וחומת אש, הפעלת זהירות עם קבצים מצורפים בדוא”ל והימנעות מאתרים לא מוכרים.

4. ניקוי תוכנות זדוניות של McAfee הוא כלי חינם מ- McAfee זה סורק מחשב Windows עבור תוכנות פרסום, תוכנות ריגול, טרויאנים ואיומים אחרים. זה מסיר קבצים נגועים, מוחק את רשומות הרישום שהשתנו ומאפס את דפדפני האינטרנט להגדרות ברירת המחדל שלהם כדי למנוע גניבת זהות. ניתן להוריד את התוכנה מ- McAfee’אתר רשמי ואינו דורש התקנה.

15 שאלות ייחודיות:

- מהם שלושת כלי התוכנה הלא נתמכים המופצים על ידי מקאפי?

שלושת הכלים הם מעבדות McAfee Stinger, Mac Stinger ו- RootKitremover. - כמה וירוסים של חלונות יכולים לגלות מעבדות McAfee Stinger ולהסיר?

זה יכול לאתר ולהסיר כמעט 7,000 וירוסים של חלונות. - מה מיועד למק סטינגר?

Mac Stinger נועד להסיר גרסאות OSX/Flashfake. - איזה סוג של ערכות שורש מסיר את RootKitRemover?

RootKitreMover מסיר את משפחת Zeroaccess ו- TDSS של ערכות שורש. - מה תפקיד תוכנת אנטי-וירוס?

תפקידה של תוכנת אנטי-וירוס הוא להתריע בפניך על האפשרות של זיהום. - האם תוכנת אנטי-וירוס יכולה לעזור ברגע שהמערכת שלך נגועה?

לא, ברגע שהמערכת שלך נגועה, תוכנת אנטי-וירוס לא יכולה לעזור. - מהם כמה סימנים לזיהום בתוכנה זדונית?

הסימנים כוללים ביצועי מחשב איטי, הודעות שגיאה, הפניות מחדש לאתרים לא מוכרים, וקופצים מדאיגים. - מהי תוכנת מחשב זדונית?

תוכנת מחשב זדונית מתייחסת לתוכנה פולשנית או עוינת הנטענת על מערכת ללא אישור הבעלים. - מה יכולה תוכנה זדונית לעשות?

תוכנות זדוניות יכולות לחשוף מידע אישי ואשראי, לגרום נזק מערכתי ולתקוף אתרים אחרים. - איך אתה יכול למנוע זיהום זדוני?

אמצעי מניעה כוללים הפעלת תוכנית נגד וירוס וחומת אש, נזהרים בקבצים מצורפים בדוא”ל והימנעות מאתרים לא מוכרים. - מה עושה מנקה תוכנות זדוניות של מקאפי?

מנקה זדוני מקאפי סורק מחשב Windows עבור תוכנות מודעות, תוכנות ריגול, טרויאנים ואיומים אחרים. זה מסיר קבצים נגועים, מוחק את רשומות הרישום שהשתנו ומאפס את דפדפני האינטרנט להגדרות ברירת המחדל שלהם. - היכן ניתן להוריד מנקה זדוני מקאפי?

ניתן להוריד מנקה תוכנות זדוניות של מקאפי מהאתר הרשמי של מקאפי. - האם מנקה תוכנות זדוניות של McAfee דורש התקנה?

לא, זהו כלי נייד שאינו דורש התקנה. - מה מנקה תוכנות זדוניות של מקאפי משאיר ללא מגע תוך איפוס דפדפני אינטרנט?

בזמן איפוס דפדפני האינטרנט, מנקה תוכנות זדוניות מקאפי משאיר עוגיות, סיסמאות ופרטי כניסה לאתר ללא מגע. - איך תוכנה זדונית יכולה להיכנס למערכת?

תוכנות זדוניות יכולות להזין מערכת דרך אתרים נגועים, קבצים מצורפים בדוא”ל ויישומים אחרים וכלים מקוונים.

מנקה תוכנות זדוניות של McAfee יסיר את הנגיף במחשב Windows

השחיתות בנתונים כוללת שחקני איום המקבלים גישה לארגון’S מערכות והתייחסות לנתונים קריטיים. במקום להצפין קבצים, התוקפים מתמרנים או מוחקים מידע חיוני, מה שהופך אותו לבלתי שמיש עד שהמטרה משלמת את הכופר. גישה זו יכולה להיות מזיקה יותר וקשה יותר להתאושש מהתקפות Ransomware המסורתיות.

האם מקאפי יסיר תוכנה זדונית?

אם אתה’לא גורו מחשב ואתה לא’לא אכפת לשלם מעט תוספת, אתה יכול ליצור קשר עם טכנאי אבטחה דרך אתר מקאפי שיחבר מרחוק למחשב שלך וייתן לו ניקוי מקצועי. אם אתה מרגיש בטוח באמורות הטכנולוגיות שלך, ייתכן שתוכל לנקות מערכת משלך באמצעות אחד משלושת הכלים החינמיים-אך לא נתמכים-הסרת וירוסים באתר McAfee. אבל אם אתה רק ג’ו ממוצע, ייתכן שתרצה להשקיע בכמה תוכנה להסרת תוכנות זדוניות מסחריות.

תוֹכנָה

- מקאפי מפיצה שלושה כלי תוכנה לא נתמכים שמכוונים ומסירים קבוצה ספציפית של זיהומים. מקאפי לא מבטיחה את אלה לעבוד. הכלי הראשון נקרא McAfee Labs Stinger. לפי הכלי’כרטיסיית וירוסים ברשימה, היא יכולה לאתר ולהסיר כמעט 7,000 נגיפי חלונות. זה נראה כמו הרבה הגדרות וירוסים עד שתלמד שבשנת 2012 מספר ההגדרות של הנגיף שעוקב אחר סימנטק היה 17,702,868. מקאפי’כלי שני נקרא Mac Stinger, והוא נועד להסיר גרסאות OSX/Flashfake. הכלי השלישי, RootKitreMover, מסיר את משפחת Zeroaccess ו- TDSS של ערכות שורש. שים לב שכלים אלה לא יגידו לך אם באמת מצאת והסרת את כל התוכנה הזדונית מהמערכת שלך.

תַגלִית

- התראה על אפשרות לזיהום היא תפקיד תוכנת אנטי-וירוס. מוצרים אלה בוחנים תוכניות לחשודות למראה, מבודדים אותם ואומרים לך כך. עם זאת, לאחר שהמערכת שלך נגועה, תוכנת אנטי-וירוס לא יכולה לעזור לך. מקאפי’S שלושה כלים בחינם עשויים למצוא ולהסיר את הזיהום הספציפי שלך. יתכן שאתה אפילו לא בטוח שיש לך וירוס. מחשבים נגועים לרוב פועלים לאט יותר או מציגים הודעות שגיאה מוזרות. אבל השימוש בדיסק גבוה הוא לא תמיד סימן לזיהום. זה יכול פשוט להיות שהדיסק הקשיח שלך גוסס. אם כשאתה משתמש באינטרנט, אתה מוצא את עצמך מופנה לאתרים שלא ביקשת או שאתה נתון לקופצים מדאיגים ויוצא דופן, המערכת שלך אכן סובלת מזיהום זדוני.

תוכנה זדונית

- תוכנת מחשב זדונית היא מונח כללי לתוכנה פולשנית או עוינת הנטענת על מערכת מחשב ללא הבעלים’אישור מושכל. תוכנות זדוניות יכולות לחשוף את המידע האישי שלך ואת פרטי כרטיסי האשראי שלך לפושעים. זה יכול לשמש כדי לעורר נזק מערכתי בקבוצות מחשבים ולתקוף אתרים אחרים. תצוגה קפדנית של תוכנות זדוניות כוללת את הפרסומות והעוגיות הכלולות לפעמים בתוכנה בחינם. עם זאת, לא כולם מסכימים כי תוכנות פרסום יכולות להיחשב כבלתי רצויות או לא -שיניות. השאלה האולטימטיבית צריכה להיות האם המחשב שלך מציג בפניך סביבה בטוחה או לא.

מְנִיעָה

- ברגע שהמערכת שלך חופשית וירוסים, שמור על כך. לעולם אל תפתח קבצים מצורפים מאנשים שאתה לא’לא יודע. למעשה, לעולם אל תפתח שום קובץ מצורף אם אינך בטוח מה הקובץ המצורף מכיל. הפעל תמיד תוכנית נגד וירוס וחומת אש. קל יותר להימנע מבעיות מערכת מאשר להתאושש מהן.

מנקה תוכנות זדוניות של McAfee יסיר את הנגיף במחשב Windows

אם אתה חושד שהמחשב האישי שלך נדבק בתוכנה זדונית או וירוס, מנקה תוכנות זדוניות של מקאפי יסיר אותו ממחשב Windows שלך. McAfee Lainware Cleaner (MMC) הוא כלי להסרת תוכנות זדוניות בחינם מ- McAfee הסורק מחשב Windows עבור תוכנות מודעות, תוכנות ריגול, טרויאנים ואיומים אחרים, ושומר על זה ללא תוכנות זדוניות נפוצות.

כל מחשבי Windows חשופים להתקפות תוכנות זדוניות. תוכנות זדוניות יכולות להזין מערכת באמצעות אתרים נגועים, קבצים מצורפים בדוא”ל ויישומים אחרים וכלים מקוונים, כדי לחשוף נתונים פיננסיים ומידע רגיש אחר לפושעי רשת המשתמשים בה לרווחים אישיים. בפוסט זה נראה לך כיצד להשתמש במנקה תוכנות זדוניות של McAfee כדי להסיר תוכנה זדונית ממחשב Windows 11/10.

מנקה תוכנות זדוניות של McAfee יסיר את הנגיף במחשב Windows

ניקוי תוכנות זדוניות של McAfee הוא תוכנה פשוטה וקלה לשימוש. זה מסיר קבצים נגועים מהמחשב האישי שלך, מוחק את רשומות הרישום ששונו על ידי התוכנה הזדונית ומאפס דפדפני אינטרנט (Microsft Edge ו- Google Chrome) להגדרות ברירת המחדל שלהם כדי למנוע גניבת זהות. בזמן איפוס הדפדפנים, MMC משאיר את העוגיות, הסיסמאות ופרטי הכניסה לאתר שלך ללא מגע.

הורד מנקה תוכנות זדוניות של McAfee

ניתן להוריד מנקה תוכנות זדוניות של McAfee בחינם מ- McAfee’אתר רשמי או על ידי לחיצה על קישור זה.

לאחר סיום ההורדה, לחץ פעמיים על Mcafee_malware_cleaner.EXE קובץ להפעלת התוכנה. נְקִישָׁה ‘כן’ בשורת בקרת חשבון המשתמש שמופיעה.

מכיוון ש- MMC נייד, אתה לא’צריך להתקין אותו ותוכל גם להכניס אותו לכל מקום במערכת שלך לגישה מהירה.

- לפני השקת התוכנה, הקפד לשמור את כל העבודה שאתה עשוי לעשות בדפדפנים שלך. מקאפי יסגר אוטומטית את הדפדפנים שלך (ללא כל אזהרה) כדי לתקן בעיות ספציפיות לדפדפן.

- MMC לא’T תומך בעדכונים אוטומטיים כרגע. אז אתה צריך להוריד עותק טרי של הכלי אם ברצונך להשתמש בו לעתים קרובות, כדי לוודא שהוא תמיד מגלה את האיומים החדשים ביותר.

הפעל את מנקה תוכנות זדוניות של McAfee

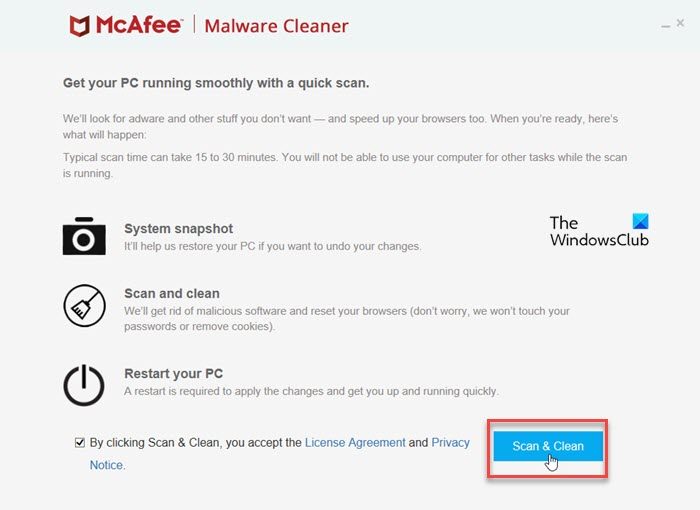

המסך הביתי של MMC מציג את הפעולות שתוכנה תנקוט במהלך הסריקה. בהתחלה זה לוקח ‘תמונת מצב של מערכת’, שהיא בעצם יצירת נקודת שחזור לביטול שינויים שנעשו על ידי MMC. ואז הוא סורק ומנקה את המחשב ולבסוף מיישם את השינויים במהלך אתחול מחדש.

כדי להריץ את מנקה תוכנות זדוניות של McAfee, בחר בתיבת הסימון לתנאי ההסכמה והודעת הפרטיות ולחץ על סרוק ונקי לַחְצָן.

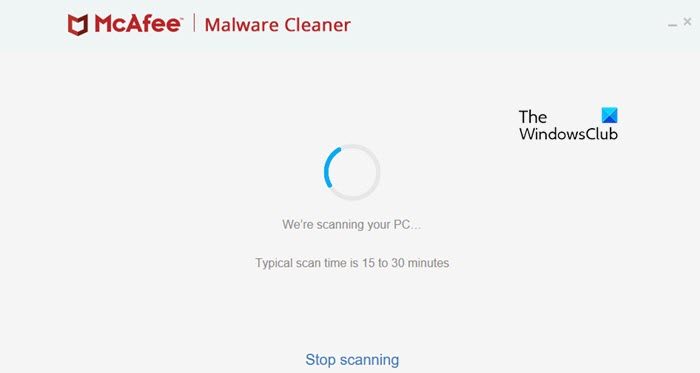

להיות סבלני בזמן שהסריקה מתבצעת, כפי שהיא עשויה קח בערך 15-30 דקות להשלים. במהלך הסריקה, הדפדפנים שלך ייסגרו בפתאומיות, וייתכן שלא תוכל לראות את שולחן העבודה שלך. עם זאת, אתה יכול לעבור לאפליקציות פתוחות אחרות ולהמשיך לעבוד עליהם.

בכל נקודת זמן בין הסריקה אם ברצונך לעצור אותה, לחץ על להפסיק לסרוק קישור.

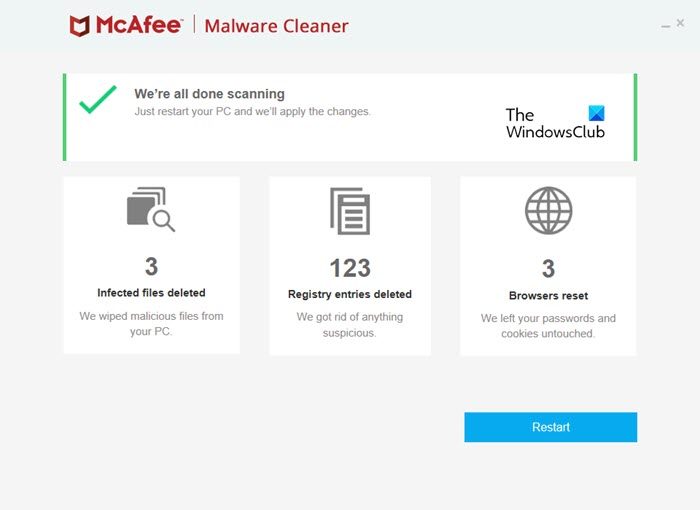

- מספר הקבצים הנגועים שנמחק

- מספר רשומות הרישום נמחקו, ו

- מספר האיפוס של הדפדפן

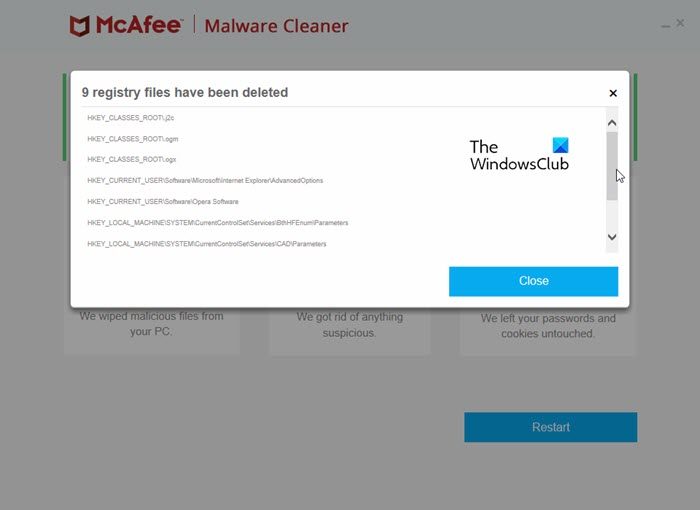

לצפייה בפרטי פעולות אלה, תוכל ללחוץ על הסמל המתאים למסך הסיכום. לדוגמה, כדי להציג אילו רשומות רישום נמחקו על ידי MMC, תוכל ללחוץ על הסמל השני על המסך.

הפעל מחדש את המחשב שלך

כדי לסיים את יישום השינויים MMC שנעשה במערכת שלך, עליך ללחוץ על איתחול לַחְצָן. אבל לפני שתעשה זאת, וודא שאתה’שמרת את כל הקבצים או הפרויקטים שאתה’נפתח על המחשב האישי.

המערכת שלך תיקח רגע לאתחל מחדש. ואז, מסך McAfee יופיע. המסך מציג 2 כפתורים הפעם. ה בטל שינויים הכפתור יחזיר אותך למצב כאשר המחשב שלך לא נסרק על ידי MMC. ה בוצע כפתור ייצא מהאפליקציה לניקוי תוכנות זדוניות של McAfee. אם ברצונך לבטל שינויים, MMC עשויה לקחת עד שעה כדי לסיים את כל התהליך.

זֶה’הכל על מנקה תוכנות זדוניות של McAfee. אני מקווה שתמצא את זה שימושי.

האם מקאפי טוב לתוכנה זדונית?

מקאפי הוא אחד ממותגי התוכנה האנטי-וירוס הידועים המשמשים ברחבי העולם. מוצרי הפרימיום שלה מסוגלים לאתר תוכנות זדוניות בזמן אמת. עם זאת, הוא מציע גם כלי ייעודי להסרת תוכנות זדוניות בחינם. המכונה גם מנקה תוכנות זדוניות של McAfee, הכלי עוזר לאתר ולתקן תוכנות זדוניות, תוכנות פרסום, תוכנות ריגול, וירוסים ואיומים אחרים במחשב Windows.

לקרוא: סריקות McAfee TechCheck לבעיות מחשב בחינם

כיצד אוכל לבדוק את המחשב שלי לקבלת תוכנה זדונית?

כאשר מחשב Windows נדבק בתוכנה זדונית, הוא מאט את כל הפתאום, מתרסק או מציג הודעות שגיאה חוזרות ונשנות. חפש סימנים כמו מודעות שצצים בכל מקום, כתובות אתרים לא מוכרות בסרגל הכתובות של הדפדפן שלך, סרגל כלים או סמלים של דפדפן לא מוכר, הרחבות שלא עשית’t התקנה בכוונה, מזויפים פוסטים או DMs במדיה חברתית, חוסר יכולת להסיר תוכנה וכו ‘.

האם McAfee מסיר את Ransomware?

הַנהָלָה

בדוק יומני אירועים

לחץ על יומני אירועים כדי להציג תוצאות סריקת מסיר תוכנות זדוניות. כאשר מתגלה תוכנות זדוניות, המערכת תתייג את היומן כ- “ אַזהָרָה” ולהראות אילו קבצים הוסרו.

עדכונים קבועים

קבל עדכוני הגדרת תוכנות זדוניות קבועות מבוססות ענן

הצפנת תוכנות כופר ותוכנות זדוניות כל הזמן משופצות ומשתנות, ומקשות עליהם להילחם נגד. מסיר תוכנות זדוניות מוריד אוטומטית את ההגדרות האחרונות של תוכנות זדוניות, וכאשר יחד עם סריקה אוטומטית, מאפשרת לך ליהנות מהגנה על נתונים רציפה.

שתף תוצאות סריקה

עזור לחזק את כולם’S אבטחת מידע

שלח את תוצאות הסירוג של מסיר תוכנות זדוניות ל- QNAP כדי לעזור לנו להאיץ עדכוני הגדרת תוכנות זדוניות ולשפר את הגנת המידע של NAS.

גישה רב-ממושכת

כלי הגנת נתונים מקיפים

QNAP מספקת מגוון כלי הגנת נתונים, כולל הצעות תצורת מכשירים, חומות אש, תוכנת אנטי-וירוס וחיבורי VPN מאובטחים, ומאפשרת לך להשיג הגנה על נתונים מלאה מפני היבטים מרובים.

יועץ אבטחה

בודק חולשות ומציע המלצות לאבטחת הנתונים שלך כנגד וקטורי התקפה מרובים. זה גם משלב תוכנת אנטי-וירוס ואנטי-תוכנות תוכנה כדי להבטיח הגנה מלאה של ה- QNAP NAS שלך.

למידע נוסף: יועץ אבטחה

Qufirewall

תומך ב- IPv6 ו- GeoIP, ומאפשר לך להגדיר את חומת האש שלך כדי לאפשר/להכחיש מנות ספציפיות וכתובות IP ממדינות מסוימות לצורך שמירה על נתונים ואבטחת שירות.

למידע נוסף: qufirewall

מקאפי אנטי -וירוס

עם אנטי -וירוס של מקאפי, אתה יכול להתחיל או לתאם סריקות לאיומי וירוסים, להסגר קבצים זדוניים, למנוע נגיפים להתפשט באמצעות שיתוף קבצים ולקבל את הגדרות הנגיף האחרונות למאבק באיומי וירוסים מתעוררים.

למידע נוסף: מקאפי אנטי -וירוס

Quwan Mesh VPN

Quwan SD-WAN תומך ב- IPSEC VPN, ומאפשר לפלטפורמות QNAP NAS ו- VMware Hypervisor לבנות רשתות VPN של רשת אוטומטית לחיבורים מרובי אתרים מאובטחים מאוד.

למידע נוסף: quwan sd-wan

QVPN

קבע חיבור VPN ל- NAS מרוחק וגישה לתוכן/שירותים שלו ממחשבים וטלפונים ניידים. אתה יכול גם להשתמש ב- NAS כשרת VPN דרך QVPN.

מהו תוכנת Ransomware?

התקפות Ransomware הפכו לאיום שהטיל יותר ויותר על ארגונים עם השלכות המגיעות מעבר לביטחון מידע על ממשל, פעולות, מימון, לקוחות ויחסי ציבור ועוד.

הפופולריות הגוברת של התקפות אלה ופוטנציאל הנזק שלהם, החל מהכיבוי של בתי הספר ועד תשתיות קריטיות והפרעות במתן שירותי בריאות, עוררה שיחות רחבות יותר על מאבק באיום החודר העולמי הזה.

עבור ארגונים המעוניינים להגן על עצמם מפני תוכנות כופר, מועיל להבין מה זה, איך ומדוע תוכנת כופר מתפתחת, ומה מודד שארגונים יכולים לנקוט כדי לעצור אותה. נקיטת אמצעים פרואקטיביים נגד התקפות תוכנות כופר מסייעת לעסקים לשמור על הנתונים היקרים שלהם ולהבטיח את המשכיות פעילותם.

מהו תוכנת Ransomware?

Ransomware היא תוכנה זדונית (תוכנה זדונית) שמנחית הצפנת נתונים לסחיטת ארגונים עבור כופר משמעותי. לאחר ששולמו, תוקפי Ransomware משחזרים באופן תיאורטי גישה לנתונים מושפעים או לא הצליחו באמצעות מפתח פענוח.

התקפות Ransomware לרוב מתחילות בטקטיקה הנדסית חברתית, כגון דוא”ל דיוג או התקפות חור השקיה, מה שמטריד משתמשים להוריד את התוכנה הזדונית. לאחר מכן התוקפים רשאים לדרוש תשלום בקריפטו, תשלומי כרטיסי אשראי או העברות חוט.

ברוב התקפות הכופר, הצפנה מגבילה את הגישה לקנסות, מערכות ויישומים קריטיים. סירוב או אי תשלום סכום שנדרש עלול לגרום לחסימה לצמיתות של אותם נכסים או לדלוף נתונים יקרי ערך לאתרי בושה ציבוריים ושווקים אפלים.

כיום, התקפות Ransomware הן האיום הסייבר המזיק כלכלי ומאוד מידע על ארגונים וסוכנויות. נתונים עדכניים על תוכנת כופר מהלשכה לחקירה הפדרלית של ארצות הברית’S מרכז תלונות פשע באינטרנט (IC3) העריך כי הפסדים משולבים מהתקפות Ransomware שדווחו ל- IC3 הסתכמו ב -30 מיליארד דולר בשנת 2020 בלבד. בשנת 2021, דרישות Ransomware בארצות הברית ובקנדה השתלשה מ -450,000 $ ל- $ 1.2 מיליון בממוצע. מספרים אלה ממשיכים לעלות כאשר התקפות תוכנות כופר גדלות בתחכום ובקנה מידה.

איך עובד Ransomware?

עבור פושעי רשת, יצירה והפצת תוכנות כופר אינה מסובכת. פונקציות ההצפנה הדרושות לתוכנת כופר מתקיימות באופן טבעי במכונות מבוססות Windows ו- UNIX כמו MacOS ו- Linus. התוקפים יכולים גם להשתמש בפרויקטים של קוד פתוח או לקנות תוכנות זדוניות מחוץ למדף מספקי Ransomware-as-A-Service (RAAS) כמו Smaug RAAS ו- SHIFR RAAS. פורטלים אלה הופכים נפוצים יותר ונגישים בקלות להאקרים פחות מתוחכמים.

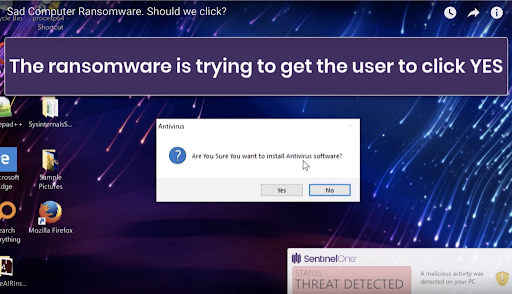

ברגע שהתוקפים יש את תוכנת הכופר שלהם, הם רק צריכים להחליט כיצד להפיץ אותה. וקטורי זיהום נפוצים כוללים טקטיקות הנדסיות חברתיות כמו דוא”ל דיוג או קבצים זדוניים שהורדו מאתרים. התוקפים יכולים גם לספק תוכנות זדוניות באמצעות מתקיני תוכנה מזויפים או באמצעות סקריפטים באתרי אינטרנט מעוצבים בזדון.

ברגע שקורבן אישר את הקובץ הזדוני, תהליך ההצפנה מתרחש בשקט ברקע והקורבן אולי לא יבין שהם’נדבק מחדש במשך זמן מה. תוכנות כופר מסוימות יכולות לעכב את תהליך ההצפנה, ליצור חלון הזדמנויות לפושעים לכסות את עקבותיהם ולהקשות על חוקרי האבטחה להתחקות אחר ההתקפה.

עם זאת, לא כל תוכנות הכופר דורשות אינטראקציה של משתמשים. לדוגמה, תוכנת הכופר של סמסאם שהופיעה בשנת 2016 מיקדה סיסמאות חלשות במכשירים מחוברים, וכמה זני כופר יכולים לנצל פגיעויות אפסיות כדי לבצע את עצמן ללא כל אינטראקציה של משתמשים.

בנוסף, פגיעות פופולרית ב- Oracle Weblogic Server אפשרה לתוקפים לשלוח תוכנת כופר ישירות למחשבים ולהריץ אותה ללא אינטראקציה של משתמשים. התדירות וההיקף של התקפות כאלה ממשיכות לעלות, עם כמה הערכות כי עלות התקפות הכופר עשויה להגיע ל -265 מיליארד דולר עד 2031.

ההתפתחות הקצרה של תוכנת כופר

Ransomware החלה כשיטת סחיטה פשוטה שממוקדת למשתמשים בודדים אך מאז התפתחה לפעולה ארגונית מורכבת. פושעי סייבר העבירו את המיקוד שלהם להתקפות בקנה מידה גדול נגד עסקים וארגונים, תוך שימוש בטקטיקות מתקדמות כמו ניצולי אפס יום, פלטפורמות Ransomware-as-A-Service (RAAS) ותוכניות שותפים. השלב הבא בהתפתחות תוכנת הכופר כרוך בגניבת נתונים ואיומים של שחרור או מכירתו, מה שהופך את הסחיטה ליעילה עוד יותר. כמה מדינות לאום אף אימצו תוכנות כופר למימון ממשלותיהן ולנהל ריגול.

Ransomware ב- Windows

Ransomware היסטורית הייתה בעיקר מבוססת חלונות, כאשר התוקפים מכוונים למערכת ההפעלה’S מנגנון גיבוי מובנה, עותקי צל עם נפח (VSS). התמקדות זו ב- Windows נובעת בעיקר מהשימוש הנרחב שלה וניצול קל של פגיעויותיו.

Ransomware ב- Linux

ככל שמחשוב ענן מתרחב, קבוצות תוכנות כופר ממוקדות יותר ויותר למכשירי לינוקס. דוגמאות אחרונות לתוכנות כופר-מיקוד לינוקס כוללות CL0P ו- ICEFIRE, שתיהן נחקרו בהרחבה על ידי SentinEllabs. למרות שהתקפות אלה על מערכות לינוקס נמצאות במגמת עלייה, הן עדיין מייצגות חלק קטן יותר של אירועי כופר מאשר Windows.

Ransomware ב- MacOS

בעוד ש- MacOS צובר פופולריות, התקפות Ransomware על הפלטפורמה נדירות יחסית. במקום זאת, פושעי רשת הממוקדים ל- MacOS מתמקדים בדרך כלל בגניבת מידע ובהשגת גישה לא מורשית. חריג בולט למגמה זו הוא תוכנת Ransomware EvilQuest, ששילבה תוכנות כופר, תוכנות ריגול וגניבת נתונים בהתקפה יחידה. עם זאת, סוג זה של תוכנות זדוניות הוא עדיין לא נושא נרחב ב- MacOS.

Ransomware בענן

המעבר למחשוב ענן הביא אתגרים חדשים בהתקפות תוכנות כופר. קמפיינים רבים של תוכנות Ransomware מבוססות לינוקס יכולות למקד למופעי ענן, אך אופי עומסי העבודה בענן הופך אותם לרוב ליעדים פחות אטרקטיביים עבור פושעי סייבר. במקום זאת, התוקפים פנו לשיטות אחרות לניצול סביבות ענן, כמו מינוף ממשקי ה- API החזקים המסופקים על ידי שירותי ענן.

כיצד השתנה Ransomware

אחד השינויים המשמעותיים ביותר בתוכנת Ransomware הוא הופעתן של טקטיקות חדשות בסחיטה ברשת, כולל סחיטה כפולה ומשולשת, מעבר לתוכנת כופר מסורתית. טקטיקות אלה כוללות שחיתות נתונים, התקפות שלילת שירות מופץ (DDOS) ואפילו איומים פיזיים.

השחיתות בנתונים כוללת שחקני איום המקבלים גישה לארגון’S מערכות והתייחסות לנתונים קריטיים. במקום להצפין קבצים, התוקפים מתמרנים או מוחקים מידע חיוני, מה שהופך אותו לבלתי שמיש עד שהמטרה משלמת את הכופר. גישה זו יכולה להיות מזיקה יותר וקשה יותר להתאושש מהתקפות Ransomware המסורתיות.

שינוי משמעותי נוסף הוא המיקוד של שרשראות האספקה וספקי שירותי ענן. התקפות אלה שואפות להדביק ארגונים מרובים על ידי פגיעה בספק יחיד. גישה זו הובילה להתקפות בקנה מידה גדול שיכולים להשפיע על עסקים שונים ולהביא להפסדים כספיים משמעותיים.

בסך הכל, ההתפתחות של תוכנות כופר וטקטיקות סחיטת סייבר הפכה את המאתגרים עבור ארגונים להגן על עצמם. כתוצאה מכך, על עסקים ליישם אמצעי אבטחת סייבר חזקים ויש להם תוכניות מגירה להגיב להתקפות.

מהו Ransomware-כשירות (RAAS)?

Ransomware-כשירות (RAAS) הפך למודל עסקי פופולרי עבור פושעי רשת להשקת התקפות תוכנות רנסומיות ללא מומחיות טכנית. במודל של RAAS, מפתחי Ransomware מוכרים גרסאות מעוצבות לחלוטין לקונים שאינם טכניים בשיעור קבוע או אחוז הרווחים. עסקאות מתרחשות באינטרנט האפל עם מעט סיכון לקונים.

מפתחים המשתמשים במודל RAAS נהנים מהימנעות מהסיכון להדבקה של יעדים ולקבל יעילות מוגברת ורווחיות באמצעות חלוקת העבודה והמלאכה בין מערכות מיומנות שונות. מודל זה צבר בהתמדה פופולריות בשנים האחרונות בגלל ההצלחה הנרחבת של התקפות תוכנות כופר וזמינות של ערכות RAAS באיכות גבוהה.

בעוד שראאס אינו מודל משלוח חדש, הביקוש שלו גדל בגלל העלות הנמוכה מראש ביחס לתשואה אפשרית. RAAS אפשרה לפושעים עם רמות מומחיות שונות לשלב את המאמצים שלהם, מה שהופך את ההתקפות ליעילות ורווחיות יותר. עליית RAAS תרמה גם לסולם ההולך וגובר של התקפות תוכנות כופר והגדילה את האיום הפוטנציאלי לעסקים בכל הגדלים.

דוגמאות להתקפות תוכנות כופר אחרונות

התקפות Ransomware ממשיכות לאיים על עסקים ברחבי העולם, כאשר התוקפים מתפתחים ללא הרף את הטקטיקות שלהם כדי למקסם את השפעתם. בשנים האחרונות היו כמה התקפות תוכנות כופר בעלות פרופיל גבוה שגרמו נזק ושיבוש משמעותי. דוגמאות רלוונטיות וחינוכיות במיוחד להתקפות Ransomware האחרונות כוללות:

- צינור קולוניאלי: במאי 2021 הייתה התקפת תוכנות כופר על צינור קולוניאלי, אחד מצינורות הדלק הגדולים בארצות הברית. ההתקפה גרמה לשיבושים משמעותיים באספקת דלק על חוף הים המזרחי, מה שהוביל לקניית פאניקה ומחסור בדלק. כנופיית Ransomware של דרקסייד טענה אחריות על הפיגוע והחברה שילמה על פי הדיווחים 4 דולר.4 מיליון כדי להחזיר גישה למערכות שלהם.

- Merseyrail: כמו כן, במאי 2021, התקפת תוכנות כופר המכוונת למפעיל הרכבות בבריטניה, גרמה לשיבושים משמעותיים בשירותים משמעותיים. התוקפים, שהאמינו כי הם הסחטנות הקבוצתית, דרשו כופר של 10 מיליון דולר בתמורה למפתח פענוח. ההתקפה הובילה לביטול מאות רכבות והשפיעה על אלפי נוסעים.

- קאסייה: ביולי 2021, התקפת תוכנות כופר המכוונת לספק התוכנה Kaseya השפיעה מעל 1,000 עסקים. התוקפים, שהאמינו שהם הקבוצה דוברת רוסיה Revil, ניצלו פגיעות בקאסייה’S VSA תוכנה להפצת תוכנות Ransomware ללקוחותיה. התוקפים דרשו כופר של 70 מיליון דולר עבור מפתח פענוח אוניברסלי.

- ממשלת קוסטה ריקה: באפריל 2022 הכריזה קוסטה ריקה על חירום לאומי לאחר שמוסדות ממשלתיים מרובים ספגו פיגועי כופר. קבוצת Ransomware הרוסית קונטי טענה אחריות להתקפה והצפנה מאות גיגה -בייט של מידע רגיש. קוסטה ריקה סירבה בסופו של דבר לשלם את הכופר, והתוקפים שיחררו 50% מהנתונים המוצפנים לציבור.

- אופטוס: בספטמבר 2022, חברת התקשורת האוסטרלית אופטוס ספגה מתקפת תוכנות כופר שהוצפנה 11.2 מיליון לקוחות’ נתונים, כולל מידע רגיש מאוד כגון כתובות, פרטי דרכון ותאריכי לידה. שחקן איום בודד נטען בסופו של דבר באחריות לפיגוע, הציג 10,000 ערכי נתונים גנובים באופן מקוון ואיים לשחרר יותר אם החברה לא תשלם את כופר של מיליון דולר. עם זאת, התוקף ביטל את הכופר זמן קצר לאחר מכן ומחק את הנתונים הגנובים.

- דואר מלכותי: בינואר 2023, על פי הדיווחים, רויאל מייל גילה פיגוע של תוכנות כופר, שכרה מחוץ למומחים משפטית כדי לעזור בחקירה ודיווחה על האירוע לסוכנויות האבטחה בבריטניה. בפברואר 2023, פעולת Lockbit Ransomware טענה באחריות להתקפת Ransomware והצהירה כי הם יספקו רק ריבוי וימחק נתונים גנובים לאחר שהחברה שילמה את הכופר.

- שירותי זיכרון טלהאסי: בפברואר 2023, Tallahassee Memorial Healthcare לקחה את מערכות ה- IT שלה במצב לא מקוון והושעה נהלים שאינם חירום בעקבות חשד להתקפת תוכנות. בעוד שה- FBI אישר שהוא עובד עם בית החולים כדי להעריך את המצב, מקור ההתקפה עדיין אינו ידוע.

כיצד מתפשט תוכנת כופר

הבנת האופן שבו התפשטות Ransomware היא מכריעה עבור עסקים לנקוט בצעדים הנדרשים כדי להגן על הרשתות, המכשירים והנתונים שלהם מפני התקפות פוטנציאליות.

1. דיוג והנדסה חברתית

ניתן להתפשט התקפות תוכנות כופר באמצעות דיוג וטקטיקות הנדסיות חברתיות. פושעי רשת משתמשים בשיטות מתוחכמות כדי להערים על הקורבנות להוריד קבצים מצורפים זדוניים או לחיצה על קישורים המובילים לזיהומים זדוניים.

דוא”ל דיוג, שנועד להיראות כמו התכתבויות לגיטימיות ממקורות מהימנים, לפתות מקבלי חסרי חשד ללחיצה על קישור או להוריד קובץ מצורף זדוני. מיילים אלה עשויים להיראות מבנק, שותף עסקי או סוכנות ממשלתית ולעתים קרובות משתמשים בטקטיקות הנדסיות חברתיות כדי ליצור תחושת דחיפות או פחד, מה שמניע את הקורבן לפעול במהירות.

בנוסף לדיוג, התקפות הנדסיות חברתיות יכולות גם להפיץ תוכנות כופר. התקפות הנדסיות חברתיות יכולות ללבוש צורות רבות, כגון שיחות טלפון או הודעות מיידיות, ולעתים קרובות כוללות מניפולציה של הקורבן לוותר על מידע רגיש או להוריד תוכנות זדוניות. התקפות אלה מנצלות חולשות אנושיות ולעתים קרובות כרוכות בהתחזות למישהו עם סמכות או מומחיות, כמו מנהל IT או ספק תוכנה.

עסקים יכולים לחנך את עובדיהם להכרה והימנעות מתקיפות דיוג והנדסה חברתית. יישום אמצעי אבטחה כמו אימות רב-גורמים, מסנני דואר זבל ועדכוני תוכנה רגילים יכול גם לסייע במניעת דלקות תוכנות כופר.

2. אתרים נפגעים & Drive-Bys

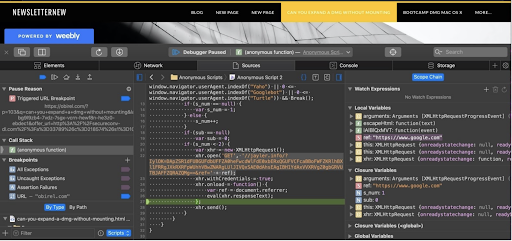

Ransomware יכול להתפשט גם דרך אתרים נפגעים וכונן-BYS. התקפות אלה מתרחשות כאשר התוקפים מנצלים את הפגיעויות בקוד האתר או מפרסמים קישורים זדוניים למשתמשים בלתי מעורערים. התקפות כונן באמצעות טכניקה זו כדי להוריד אוטומטית ולהתקין תוכנה זדונית על משתמש’מחשב, לעתים קרובות ללא ידיעתם או הסכמתם.

התהליך מתחיל בכך שתוקפים פוגעים באתר או יוצרים מזויף שנראה לגיטימי. לאחר מכן הם מזריקים קוד זדוני לאתר, שיכול להדביק כל מבקר אשר לוחץ על הקישור או נוחת בדף. במקרים מסוימים, התוקפים עשויים להשתמש גם בטכניקות אופטימיזציה למנועי חיפוש (SEO) כדי להגדיל את הסבירות למשתמש למצוא את האתר הזדוני.

ברגע שמשתמש יבקר באתר, הקוד זדוני מוריד ומבצע את המטען של Ransomware על המכשיר שלהם. לעתים קרובות זה נעשה ללא המשתמש’הידע, מקשה על גילוי הזיהום עד שהוא’זה מאוחר מדי. בנוסף להתפשטות באתרי אינטרנט נפגעים, התוקפים יכולים גם לספק תוכנות כופר באמצעות הורדות כונן, המתרחשות כאשר המשתמש מבקר באתר וקוד זדוני מוריד ומותקן ללא ידיעה במכשיר שלהם.

עסקים יכולים לעדכן את כל התוכנה והמערכות עם התיקונים האחרונים ולהכשיר משתמשים כדי לזהות ולהימנע מקישורים והורדות חשודות כדי להגן מפני תוכנת כופר המתפשטת באתרים נפגעים וכונן BYS.

3. מפלס

מלטה, או פרסום זדוני, היא טכניקה בה פושעי רשת מזריקים תוכנות זדוניות לפרסומות מקוונות לגיטימיות. כאשר משתמשים לוחצים על מודעה זדונית, היא מפנה אותם לאתר שמוריד ומתקין את תוכנת Ransomware למחשב שלהם. קמפיינים במלואסינג מכוונים לרוב לאתרי תנועה גבוהה ומשתמשים בטכניקות מתוחכמות כדי להתחמק מגילוי ולהדביק כמה שיותר משתמשים.

שיטה סטנדרטית אחת היא “חור השקיה” התקפות, בהן האקרים פוגעים באתר לגיטימי שקהל היעד ככל הנראה יבקר. ברגע שהאתר נפגע, התוקפים מזריקים קוד זדוני למודעות המוצגות, שיכולות להדביק משתמשים שלוחקים עליהם.

שיטה נוספת המשמשת במלון מרפה היא להשתמש “הורדות כונן על ידי.” בטכניקה זו, התוקפים משתמשים ברשת מודעות נפגעת כדי לספק מודעות זדוניות לאתרים לגיטימיים. כאשר משתמשים מבקרים באתר האינטרנט, המודעה מורידה אוטומטית ומתקנת את Ransomware למחשב שלהם ללא ידיעתם או הסכמתם.

Malvertising היא דרך יעילה ביותר עבור פושעי רשת להפיץ תוכנות כופר מכיוון שהיא מסתמכת על משתמשים בלתי מעורערים הלוחצים על מודעות לגיטימיות לכאורה. עסקים יכולים להגן על עצמם על ידי יישום חוסמי מודעות, שמירה על תוכנת האנטי -וירוס שלהם מעודכנת וחינוך עובדים לגבי הסיכונים ללחיצה על קישורים ומודעות לא ידועים.

4. ערכות תוכנות זדוניות

ערכות תוכנות זדוניות הן כלים, סקריפטים ורכיבים אחרים הנארזים יחד ליצירת תוכנות זדוניות בהתאמה אישית. ניתן לרכוש ערכות אלה באינטרנט האפל ולעתים קרובות הן ידידותיות למשתמש, ומאפשרות פושעי רשת עם כישורים טכניים מוגבלים לפיתוח והפצת תוכנות זדוניות, כולל Ransomware.

תוקפים משתמשים לעתים קרובות בערכות תוכנות זדוניות בשילוב עם טקטיקות הנדסיות חברתיות כדי להערים על המשתמשים ללחוץ על קישור זדוני או לפתוח קובץ מצורף זדוני. ברגע שמשתמש הוריד בשוגג את התוכנה הזדונית, הוא יכול להתפשט במהירות לאורך המערכת שלו ולהדביק מכונות אחרות באותה רשת.

ערכות תוכנות זדוניות כוללות לרוב טכניקות ערפול מובנות כדי למנוע גילוי על ידי תוכנת אנטי-וירוס ועלולות להגיע גם עם הוראות להתחמקות מאמצעי אבטחה כמו חומות אש ומערכות גילוי חדירות. ערכות אלה מתפתחות כל הזמן, כאשר גרסאות חדשות משוחררות באופן קבוע עם תכונות מעודכנות ויכולות התגנבות משופרות.

5. הורדות קבצים ויישומים נגועים

התוקפים יכולים להטמיע קוד זדוני בתוך קבצים ויישומים לגיטימיים לכאורה, ולהטריף את המשתמשים להוריד ולהתקין אותם. תוקף רשאי להפיץ גרסה נגועה של תוכנה או כלי פופולרי שנראה לגיטימי, אך כאשר הורד ומותקן הוא מבצע את Ransomware.

לעתים קרובות התוקפים משתמשים בטקטיקות הנדסיות חברתיות כדי לשכנע את המשתמשים להוריד ולהתקין קבצים או יישומים נגועים. שיטה זו יכולה לכלול הסמכה של הקבצים או היישומים לפי העדכונים הנדרשים, תיקוני אבטחה או אפילו הורדות תוכנה או מדיה מפתה.

במקרים מסוימים, התוקפים רשאים להשתמש גם בפלטפורמות לשיתוף קבצים או ברשתות עמיתים לעמית (P2P) כדי להפיץ קבצים או יישומים נגועים. משתמשים הורדת קבצים או יישומים מפלטפורמות אלה עשויים להוריד ללא ידיעה תוכנת Ransomware ולהדביק את המערכות שלהם.

עסקים יכולים ליישם אמצעי אבטחה חזקים להגנה מפני הורדות קבצים ויישומים נגועים, כגון שימוש במקורות הורדת תוכנה מכובדים, עדכון קבוע של תוכנה ויישומים, והדרכה של עובדי זיהוי ולהימנע מהורדות חשודות. עסקים יכולים גם להשתמש בתוכנות אנטי-וירוס ואנטי-תוכנות תוכנה כדי לסרוק ולזהות איומים פוטנציאליים לפני ההדבקה במערכות.

6. העברת הודעות ומדיה חברתית

שיטה זו כוללת לעתים קרובות פושעי רשת המנצלים משתמשים’ אמון וסקרנות כדי לפתות אותם ללחוץ על קישורים זדוניים או להוריד קבצים נגועים. התקפות אלה יכולות להגיע כהודעה ישירה מאיש קשר או כחשבון מזויף שנראה לגיטימי.

במקרים מסוימים, התוקפים מתחפשים לתוכנת Ransomware כקישור לא מזיק או קובץ מצורף לקבצים, כמו תמונה או סרטון, שנראה שהוא מגיע מחבר או עמית. ניתן להסווה את Ransomware כגרפיקה וקטורית מדרגית (SVG) שכאשר נפתח, מוריד קובץ העוקף מסנני סיומת מסורתיים. מכיוון ש- SVG מבוסס על XML, פושעי סייבר מסוגלים להטמיע כל סוג של תוכן שהם רוצים. לאחר הגישה, קובץ התמונה הנגוע מכוון את הקורבנות לאתר לגיטימי לכאורה. לאחר העמסה, הקורבן מתבקש לקבל התקנה, שאם הושלמה מפיצה את העומס וממשיכה לקורבן’אנשי קשר כדי להמשיך את ההשפעה.

התוקפים יכולים להשתמש גם בפלטפורמות מדיה חברתית כדי להפיץ תוכנות כופר באמצעות הונאות דיוג. לדוגמה, משתמש עשוי לקבל הודעה המתיימרת להיות ממותג או ארגון ידוע, לבקש מהם ללחוץ על קישור או להוריד קובץ מצורף. הקישור או הקובץ המצורף עשויים להכיל תוכנות כופר, שיכולות להדביק את המשתמש’מכשיר S and Spread ברחבי הרשת שלהם.

עסקים יכולים לחנך את עובדיהם לגבי הסיכונים ולספק הכשרה על זיהוי והימנעות מקישורים וקשרים זדוניים כדי להימנע מתפקידת קורבן לתוכנות כופר המתפשטות באמצעות העברת הודעות ומדיה חברתית. שמירה על תוכנת אבטחה עדכנית וגיבוי קבוע של נתונים קריטיים מועילה גם היא.

7. כוח ברוט דרך RDP

במתקפת כוח ברוט, שחקני איום מנסים שילובי סיסמאות רבים עד שהם יגלו את הנכון. תוקפים משתמשים לעתים קרובות בשיטה זו כדי למקד נקודות קצה של פרוטוקול שולחן עבודה מרוחק (RDP), שנמצאות בדרך כלל בשרתים או בתחנות עבודה ומשמשות עובדים כדי להתחבר לרשת ארגונית מרחוק.

על התוקף לזהות תחילה את היעד’נקודת הקצה של RDP לפתיחת מתקפת כוח ברורה. לאחר מכן הם משתמשים בתוכנה אוטומטית כדי לנסות שילובי סיסמאות שונים עד שהם ימצאו את הנכון, ומעניקים להם גישה למטרה’רשת S.

התקפת כוח ברוט יכולה להצליח אם היעד משתמש בסיסמאות חלשות, כגון “סיסמא 123” אוֹ “admin123.” עסקים יכולים לאכוף מדיניות סיסמא חזקה, כגון דרישת סיסמאות מורכבות עם תערובת של אותיות גדולות וקטנות, מספרים וסמלים ויישום אימות רב-גורמי כדי להפחית את הסיכון להתקפת כוח ברוט.

זה’שווה לציין כי גרסאות תוכנות כופר תוכננו במפורש לניצול פגיעויות של RDP ויכולות להתפשט במהירות ברגע שהן מקבלות גישה לרשת. עסקים יכולים לשמור על נקודות הקצה שלהם ב- RDP מאובטחות ומעודכנות עם תיקוני האבטחה האחרונים כדי להימנע מתקיפות כוח ברוט.

8. תוכנת כופר חוצה פלטפורמות

תוכנת כופר חוצה פלטפורמות היא תוכנה זדונית המסוגלת להדביק מערכות הפעלה מרובות כמו Windows, MacOS ו- Linux. ברגע ש- Ransomware מדביק מכשיר, הוא יכול לנוע לרוחב על פני הרשת למכשירים מחוברים אחרים, להצפין קבצים ככל שהוא הולך. זה יכול להתפשט על מכשירים שונים, ללא קשר לסוג המכשיר או מערכת ההפעלה שהם מפעילים.

כדי למנוע התקפות תוכנות כופר חוצה פלטפורמות, עסקים יכולים להבטיח שכל המכשירים ומערכות ההפעלה יתעדכנו ויש להם את תיקוני האבטחה האחרונים. חברות יכולות גם לערוך גיבויים קבועים של נתונים חיוניים ולאחסן באופן מאובטח גיבויים מחוץ לאתר, כך שיוכלו לשחזר נתונים מבלי לשלם כופר במקרה של התקפה.

עסקים יכולים ליישם אימות רב-גורמי ומדיניות סיסמא חזקה למניעת התקפות תוכנות כופר חוצה פלטפורמות. קמפיינים רגילים להכשרה ומודעות עובדים יכולים גם לסייע במניעת לעובדים להוריד שלא במתכוון תוכנות זדוניות ולהפיל קורבן להונאות דיוג שיכולות להוביל לזיהומי תוכנות חוצה פלטפורמות.

הגנה על תוכנות Ransomware

הגנה על תוכנות כופר כוללת שיטות וטכניקות שונות למניעה, גילוי והפחתת ההשפעות של התקפות תוכנות כופר. האמצעים כוללים גיבויים קבועים, פילוח רשת, תוכנת הגנת נקודות קצה, חינוך לעובדים ותוכניות תגובה לאירועים.

אסטרטגיית הגנה מקיפה של תוכנות כופר היא מכריעה כדי למזער את הסיכון ליפול קורבן להתקפת תוכנות כופר. התקפות יכולות לגרום לשבתה יקרה, אובדן תפוקה וגניבה או פשרה של מידע רגיש. זה יכול גם לפגוע בארגון’S מוניטין ולהוביל לאובדן אמון הלקוחות.

הגן על וקטורי התקפת תוכנות כופר נפוצות

על ידי הבנת שיטות ההעברה השונות, ארגונים יכולים להכין טוב יותר את ההגנות שלהם וליישם את אמצעי האבטחה המתאימים למניעה או הפחתת התקפות Ransomware.

ללא הבנה ברורה של תוכנות כופר וכיצד היא מתפשטת, פגיעויות מערכת קריטיות עשויות להתעלם. עסקים עשויים גם לא להיות מסוגלים לאתר ולהגיב ביעילות, ומאפשרים לתוכנה זדונית לגרום נזק משמעותי לפעילותם, למוניטין ובכספים שלהם.

על עסקים להגן על וקטורי התקפה נפוצים מכיוון ש- Ransomware עלול להתפשט במהירות ובשקט, ולעתים קרובות מתחמק מאיתור עד שהיא כבר גרמה נזק משמעותי. על ידי הגנה על וקטורי התקפה נפוצים, עסקים יכולים להקשות הרבה יותר על תוכנת כופר להשיג דריסת רגל על המערכות שלהם מלכתחילה.

הגנה על נקודת קצה

הגנה על נקודת קצה היא מרכיב קריטי עבור ארגונים להגן מפני התקפות סייבר. הגנה על נקודת קצה מתמקדת באבטחת נקודות קצה, כגון שולחנות עבודה, מחשבים ניידים, מכשירים ניידים ושרתים, שיכולים לגשת לארגון’רשת S. נקודות קצה אלה הן לרוב נקודת הכניסה לפושעי רשת להשיק התקפות Ransomware.

תוכנת הגנת נקודות קצה משתמשת בטכנולוגיות שונות, כגון אנטי-וירוס, אנטי-תוכנות, חומות אש ומערכות גילוי חדירות, כדי למנוע, לאתר ולהגיב לאיומי סייבר. הגנה על נקודת קצה יכולה לחסום או לבודד קבצים זדוניים ולמנוע מהם לבצע את ההפעלה בנקודת הקצה.

פתרונות גילוי ותגובה מורחבים מודרניים (XDR) עוקבים אחר תהליכים מקומיים בזמן אמת ומנתחים את התנהגויותיהם בפירוט, מה שמאפשר לזהות קוד זדוני עם ספציפיות גבוהה מאוד ולנקוט בצעדי הפחתה מיידיים. פיתרון XDR מתקדם כמו פלטפורמת הייחודיות של Sentinelone לוקח צעד אחד קדימה על ידי מינוף מודלים של AI סטטי והתנהגותי – המיודע על ידי אינטליגנציה של איום מתמשך לקמפיינים מודרניים של תוכנות כופר – כדי לאתר את הפעילות והדפוסים הלא תקינים שעשויים להעיד על תוכנת כופר’S נוכחות.

משם, פיתרון XDR מתקדם יכול לנטרל את איום הכופר על ידי מחיקת הקוד’S מקור, הרג את כל התהליכים הרלוונטיים, הסגר קבצים חשודה, או ניתוק נקודת הקצה הנגועה מהרשת לחלוטין, תלוי בנסיבות ובמדיניות ארגונית.

אחריות Ransomware

אחריות תוכנות כופר הן פוליסות ביטוח המציעות פיצוי כספי במקרה של פיגוע Ransomware. זה יכול לעזור להפחית את העלויות הכרוכות בהשבתה, נתונים שאבדו ונזקים אחרים

אחריות Ransomware יכולות לספק שקט נפשי לגבי ההשפעה הכספית הפוטנציאלית של התקפת תוכנות כופר. הם יכולים גם לעזור לתמרץ חברות להשקיע באמצעי אבטחת סייבר מוצקים מכיוון שהאחריות רבות מחייבות כי פרוטוקולי אבטחה ספציפיים קיימים כדי להיות זכאים לפיצוי.

אחריות זו יכולה גם לעזור להעביר חלק מהסיכון הקשור להתקפות תוכנות כופר מהעסק לספק האחריות. זה יכול להועיל במיוחד עבור חברות קטנות ובינוניות שעשויות להזדקק למשאבים רבים יותר כדי להתאושש מהתקפת תוכנות כופר בעצמם לחלוטין. ובכל זאת, זה’חשוב תמיד לשקול את התנאים וההגבלות של כל אחריות לפני הרכישה וכדי להבטיח שהיא תואמת את הצרכים והסיכונים הספציפיים של הארגון.

גיבויי נתונים

גיבויי נתונים מספקים דרך יעילה להפחית את הסיכונים הקשורים להתקפות Ransomware. על ידי גיבוי קבוע של קבצים ומערכות חשובים, עסקים יכולים להחזיר את הנתונים שלהם למצב של התקפה מראש במקרה של התקפה. גיבויים יכולים למזער את השבתה, להפחית את ההתקפה’ההשפעה על פעולות עסקיות, וודא כי נתונים קריטיים לא יאבדו לצמיתות.

על עסקים ליישם אסטרטגיית גיבוי נתונים מקיפה הכוללת גיבויים קבועים, אחסון מאובטח ונהלי התאוששות שנבדקו. חיוני להבטיח שהגיבויים מאוחסנים מחוץ לאתר ובמיקומים מאובטחים כדי למנוע את השפעתם מהתקפת הכופר.

יתר על כן, עסקים חייבים להבטיח שמערכות גיבוי הנתונים שלהם מעודכנות וכוללות את כל הנתונים הקריטיים. ארגונים יכולים לבדוק גיבוי נתונים באופן קבוע כדי להבטיח שהם עובדים כראוי וניתן לשחזר אותם במהירות וביעילות במהלך התקפה.

חינוך והדרכה

מכיוון שתוקפי תוכנות כופר משתמשים לעתים קרובות בטכניקות הנדסיות חברתיות כדי להערים על עובדים, הכשרה מקיפה כיצד לזהות ולהימנע מהתקפות מסוג זה יכולות לסייע במניעת התפשטות תוכנת כופר. אימונים רגילים והתקפות דיוג מדומות יכולות לעזור לחזק את החשיבות של להישאר ערניים נגד התקפות תוכנות כופר.

גילוי והסרה של תוכנות כופר

לרוע המזל, תשלום הכופר לא תמיד מביא להחזר הבטוח של הנתונים, והוא יכול לעודד התקפות נוספות. איתור והסרה של תוכנות כופר הוא היבט חיוני של אבטחת סייבר שעסקים אינם יכולים להרשות לעצמם להתעלם ממנו. הסרה אפקטיבית היא צעד קריטי המאפשר התאוששות מהירה ומסייע לעסקים לחזור לשגרה ולהמשיך בפעילותם ללא קשר לסולם או לעומק ההתקפה’S Fallout.

בידוד וניתוק זיהום

תוכנת כופר מתפשטת במהירות וביעילות דרך רשת, מה שאומר שהיא יכולה לעבור במהירות לאחרים ברגע שהיא מדביקה מערכת אחת. על ידי בידוד וניתוק של המערכת הנגועה, עסקים יכולים למנוע מתפיסת תוכנת כופר לחלקים אחרים של הרשת, להגביל את הנזק שנגרם על ידי ההתקפה ולהקטין את מספר המערכות שצריך לנקות ולשחזר אותה.

בידוד וניתוק המערכת הנגועה מאפשרת גם לעסקים לנתח את תוכנת Ransomware כדי לקבל תובנות על התוכנה הזדונית’התנהגות, קבעו את מידת הזיהום ופיתוח אסטרטגיות יעילות יותר להסרתו.

לזהות ולדווח על תוכנת Ransomware

זיהוי סוג תוכנת Ransomware יכול לעזור לחברות לקבוע את דרך הפעולה הטובה ביותר להסרתו. דיווח על תוכנת הכופר לרשויות רלוונטיות, כגון אכיפת חוק או ארגוני תעשיה, יכול לסייע במניעת התקפות עתידיות. ארגונים אלה יכולים להשתמש במידע שנמסר כדי לחקור את מקור ההתקפה ולנקוט בפעולה כדי למנוע התקפות דומות לקרות לעסקים אחרים.

דיווח על תוכנת הכופר יכול גם לעזור לעסקים להישאר תואמים לתקנות המחייבות עסקים לדווח על הפרות נתונים או על התקפות סייבר.

שחזר את הגיבוי שלך

שחזור גיבויים הוא קריטי עבור עסקים לשחזר נתונים ולחדש את הפעילות הרגילה. Ransomware יכול להצפין או להתפשר בדרך אחרת על נתונים יקרי ערך, מה שהופך אותם לבלתי נגישים עד שהחברה משלמת את הכופר. עם זאת, תשלום הכופר אינו מומלץ מכיוון שהוא אינו מבטיח את החזר הבטוח של הנתונים ויכול לעודד התקפות נוספות. במקום זאת, עסקים יכולים לגבות באופן קבוע את הנתונים שלהם ולשחזר אותם מגיבוי מאובטח במקרה של התקפת תוכנה.

שחזור גיבויים יכול לעזור גם לעסקים לזהות ולהסיר את כל העקבות שנותרו של תוכנת הכופר. מיגור תוכנות כופר יכול למנוע מתוכנת כופר להדביק שוב את המערכת או להתפשט לחלקים אחרים של הרשת.

זה’חשוב לעסקים לבדוק באופן קבוע את הגיבויים שלהם כדי להבטיח שהם שלמים ופונקציונליים. אם גיבוי אינו שלם או מושחת, יתכן שהוא לא יכול להחזיר את הנתונים לחלוטין, ולהשאיר את העסק פגיע לאובדן נתונים או השבתה ממושכת.

השתמש בזיהוי ותגובה מורחבים (XDR)

איתור ותגובה מורחבת (XDR) הוא פיתרון אבטחה מקיף המשלב טכנולוגיות אבטחה מרובות כדי לספק נראות והגנה משופרים על פני ארגון’תשתית IT. פתרונות XDR יכולים לעזור לעסקים לאתר ולהגיב לאיומים מתקדמים על ידי ניתוח נתונים ממקורות מרובים וזיהוי דפוסי התנהגות המעידים על התקפה פוטנציאלית.

פתרונות XDR מעניקים גם לעסקים נראות בזמן אמת ברשת שלהם, מה שמאפשר להם לאתר במהירות ולהגיב לפעילות חשודה. ארגונים יהיו מצוידים טוב יותר כדי למנוע את התפשטות תוכנת כופר לחלקים אחרים של הרשת ולהגביל את הנזק שנגרם על ידי ההתקפה.

היפוך אוטומטי של כל השינויים שבוצעו על ידי קוד זדוני או חשוד, לא משנה כמה קטן, מעניק למנהלים רשת ביטחון, ומגן עליכם ועל התחום כולו מפני השפעות השרשרת הפוטנציאליות של כופר. פיתרון XDR מתקדם אמור להיות מסוגל להחזיר את כל הקבצים המושפעים שהוצפנו למצב שנשמע בעבר, ולהקלה עלייך מהתיאדיום של שחזור מפתרונות גיבוי חיצוניים או הדמיה מחדש של מערכות מחדש לחלוטין.

לזהות ולמנוע עם סנטינלון

עבור עסקים המחפשים פיתרון אבטחת סייבר מקיף ופרואקטיבי שיכול לאתר ולמנוע התקפות תוכנות כופר, פלטפורמת ה- Singularity XDR של Sentinelone מרחיבה את ההגנה מנקודת הקצה מעבר לנראות בלתי מוגבלת, הגנה מוכחת ותגובה ללא תחרות.

Singularity XDR היא פלטפורמת אבטחה מתקדמת הממנפת בינה מלאכותית ולמידה מכונה כדי לספק לעסקים נראות והגנה משופרים בכל תשתיות ה- IT שלהם. זה יכול לזהות תוכנות כופר מוקדם, לפני שהיא עלולה לגרום נזק משמעותי, ולבודד אוטומטית מערכות נגועות ולהחזיר גיבויים כדי למזער את ההשפעה על הפעולות.

יחידות XDR מאפשרת לעסקים לאתר ולהגיב לפעילות חשודה במהירות. זה יכול גם לפקח באופן יזום על הרשת לפגיעויות וקטורי התקפה פוטנציאליים, לסייע לעסקים להתייחס לפערי אבטחה לפני פושעי רשת יכולים לנצל אותם.

גלה פיתרון רב עוצמה ויעיל להגנה מפני התקפות תוכנות כופר, ולתזמן הדגמה כיום.