האם אובונטו משתמש ב- nftables?

כיצד להתקין nftables באובונטו

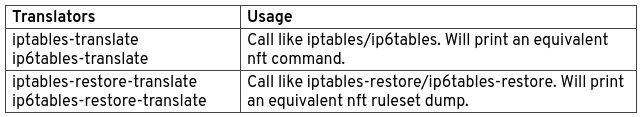

איור 1: Nftables TCP/IP מודל

התחל עם nftables

Estamos Traduciendo Nuestros Guías y Tutoriales al Español. Es posible que usted esté viendo una traducción generada automticamente. Estamos Trabajando con Traductores Profesionales para verificar las traducciones de nuestro sitio web. Este proyecto es un trabajo en curso.

צור חשבון Linode כדי לנסות מדריך זה עם אשראי $ .

זיכוי זה יוחל על כל השירותים התקפים המשמשים בימים הראשונים שלך.

Nftables מחליף את ה- iptabl. עם Nftables מגיעים שיפורים בביצועים ולשימושיות, אך גם שינויים משמעותיים בתחביר ושימוש. השתמש במדריך זה כדי להתחיל ללמוד מה זה nftables ואיך זה שונה מ- iptables. עקוב אחר הדוגמה של מדריך זה ליישום הכללים שלך ב- Nftables ולקבל רעיון מעשי מה זה יכול לעשות.

מהם nftables?

Nftabl. מסגרות המשתמשות בתשתית NetFilter Legacy נשלחות מתוך התפלגויות לינוקס העיקריות. מסגרות אלה החלו לאמץ Nftables כמסגרת סיווג המנות המוגדרת כברירת מחדל.

למרות הימצאותם של iptabl. עיצוב מחדש זה מה ש- nftables יצאו להשיג.

nftables vs. iptables

Nftabl. בדומה ל- iPtables, Nftabl. בעוד ש- nftables משנה את התחביר שורת הפקודה, הוא שומר על שכבת תאימות המאפשרת לך להריץ פקודות iptables מעל גרעין Nftables.

Nftables מציגים גם שינויים משמעותיים בשימוש מ- iptables. ראשית, כאמור לעיל, תחביר שורת הפקודה עבור Nftables שונה. להלן הבדלים בולטים נוספים בין nftables ו- iptables.

- בניגוד ל- iptables, ל- Nftabl.

- ב- Nftables, כללים יכולים לנקוט בפעולות מרובות, בניגוד להגבלת iptables לפעולה יחידה לכלל.

- Nftables מגיע עם משפחת כתובות INET המאפשרת לך ליצור בקלות טבלאות החלות על IPv4 וגם על IPv6.

- מערך הכללים של Nftables מיוצג על ידי רשימה מקושרת דינאמית, המשפרת את יכולת התחזוקה של מערך הכללים בהשוואה ל- IPTABLES.

בנוסף, התשתית הגנרית של NFTABLESENT. אתה יכול להשתמש בזה כדי להפחית משמעותית את מספר הכללים שנשאלו כדי לקבוע פעולה מתאימה למנה.

כיצד להתקין nftables

אינך צריך להתקין Nftables אם אתה משתמש באחד מהדורות ההפצה הבאות או מאוחר יותר:

- דביאן 10 (באסטר)

- אובונטו 20.10 (גורילה גרובי)

- סנטוס 8

- פדורה 32

אחרת, באפשרותך להתקין ידנית Nftables באמצעות השלבים הבאים. צעדים אלה עובדים עבור דביאן 9, אובונטו 18.04, ו- CentOS 7, ומאוחר יותר מהדורות של התפלגויות אלה.

לפני שאתה מתחיל

- אם עדיין לא עשית זאת, צור חשבון Linode וחישוב מופע. ראה את תחילתנו עם Linode ויוצר מדריכי מופע מחשוב.

- עקוב אחר הגדרתנו ואבטחת מדריך למופעי מחשב כדי לעדכן את המערכת שלך. ייתכן שתרצה להגדיר את אזור הזמן, להגדיר את שם המארח שלך, ליצור חשבון משתמש מוגבל ולהקשים את גישה SSH.

מדריך זה נכתב למשתמשים שאינם שורשים. פקודות הדורשות הרשאות מוגבהות מקודמות עם sudo . אם אינך מכיר את הפקודה SUDO, עיין במדריך למשתמשי לינוקס וקבוצות לינוקס.

שלבי התקנה

- התקן nftables.

- בהפצות דביאן ואובונטו, השתמש בפקודה:

sudo apt התקנה nftables sudo yum התקן nftables sudo systemctl אפשר nftables sudo systemctl התחל nftables sudo apt התקן iptables-nftables-compat sudo iptables-save> iptabl.dump sudo iptables-restore-translate -f iptables.dump> כללים.nft sudo nft -f כללים.nft אתה יכול לאמת את הייבוא על ידי קבלת רשימת טבלאות כעת ב- Nftables.

טבלאות רשימת sudo nft כיצד להשתמש ב- nftables

קטע זה מפרק כל אחד מהמרכיבים העיקריים ב- Nftables, ומספק את הפקודות השימושיות ביותר שלהם. בסוף מדריך זה תוכלו למצוא הדגמה כיצד להגדיר מערך חוקים עובד ולראות אותו בפעולה.

שולחנות

שולחנות הם הרמה הגבוהה ביותר בהיררכיית Nftables. טבלה נתונה מתאימה למשפחת כתובות יחידה ומכילה שרשראות המסננות מנות באותה משפחת כתובות.

- כדי ליצור טבלה, השתמש בפקודה לדוגמא. החלף דוגמה_טאבל למטה ובדוגמאות הבאות, עם שם תיאורי לטבלה.

sudo nft הוסף טבלה inet דוגמה_טאבל טבלאות רשימת sudo nft sudo nft מחק טבלה inet דוגמה_טאבל sudo nft שולחן סומק inet דוגמה_טאבל שרשראות

שַׁרשֶׁרֶת

כיצד להתקין nftables באובונטו

איור 1: Nftables TCP/IP מודל

התחל עם nftables

Estamos Traduciendo Nuestros Guías y Tutoriales al Español. Es posible que usted esté viendo una traducción generada automticamente. Estamos Trabajando con Traductores Profesionales para verificar las traducciones de nuestro sitio web. Este proyecto es un trabajo en curso.

צור חשבון Linode כדי לנסות מדריך זה עם אשראי $ .

זיכוי זה יוחל על כל השירותים התקפים המשמשים בימים הראשונים שלך.

nftables מחליף את ה- iptabl. עם Nftables מגיעים שיפורים בביצועים ולשימושיות, אך גם שינויים משמעותיים בתחביר ושימוש. השתמש במדריך זה כדי להתחיל ללמוד מה זה nftables ואיך זה שונה מ- iptables. עקוב אחר מדריך זה’דוגמה ליישום כללים משלך ב- nftables ולקבל רעיון מעשי מה זה יכול לעשות.

מהם nftables?

Nftables היא מסגרת סיווג מנות לינוקס המחליפה את Netfilter תשתיות מאחורי iptables, ip6tables, arptabl. מסגרות המשתמשות בתשתית NetFilter Legacy נשלחות מתוך התפלגויות לינוקס העיקריות. מסגרות אלה החלו לאמץ Nftables כמסגרת סיווג המנות המוגדרת כברירת מחדל.

למרות הימצאותם של iptabl. עיצוב מחדש זה מה ש- nftables יצאו להשיג.

nftables vs. iptables

Nftabl. בדומה ל- iPtables, Nftabl. בעוד ש- nftables משנה את התחביר שורת הפקודה, הוא שומר על שכבת תאימות המאפשרת לך להריץ פקודות iptables מעל גרעין Nftables.

Nftables מציגים גם שינויים משמעותיים בשימוש מ- iptables. ראשית, כאמור לעיל, תחביר שורת הפקודה עבור Nftables שונה. להלן הבדלים בולטים נוספים בין nftables ו- iptables.

- בניגוד ל- iptables, ל- Nftabl.

- ב- Nftables, כללים יכולים לנקוט בפעולות מרובות, לעומת iptables’ הגבלה לפעולה יחידה לכלל.

- Nftables מגיע עם משפחת כתובות INET המאפשרת לך ליצור בקלות טבלאות החלות על IPv4 וגם על IPv6.

- nftables’ מערך הכללים מיוצג על ידי רשימה מקושרת דינאמית, המשפרת את מערך הכללים’תחזוקה בהשוואה ל- iptables’ מערך הכללים של Blob Monolithic.

בנוסף, nftables’ תשתית סט גנרית פותחת אפשרויות חדשות לבניית מערך הכללים שלך, ואף מאפשרת רב ממדי “עֵץ” מבנים. אתה יכול להשתמש בזה כדי להפחית משמעותית את מספר הכללים שנשאלו כדי לקבוע פעולה מתאימה למנה.

כיצד להתקין nftables

אינך צריך להתקין Nftables אם אתה משתמש באחד מהדורות ההפצה הבאות או מאוחר יותר:

- דביאן 10 (באסטר)

- אובונטו 20.10 (גורילה גרובי)

- סנטוס 8

- פדורה 32

אחרת, באפשרותך להתקין ידנית Nftables באמצעות השלבים הבאים. צעדים אלה עובדים עבור דביאן 9, אובונטו 18.04, ו- CentOS 7, ומאוחר יותר מהדורות של התפלגויות אלה.

לפני שאתה מתחיל

- אם עדיין לא עשית זאת, צור חשבון Linode וחישוב מופע. ראה את תחילתנו עם Linode ויוצר מדריכי מופע מחשוב.

- עקוב אחר הגדרתנו ואבטחת מדריך למופעי מחשב כדי לעדכן את המערכת שלך. ייתכן שתרצה להגדיר את אזור הזמן, להגדיר את שם המארח שלך, ליצור חשבון משתמש מוגבל ולהקשים את גישה SSH.

מדריך זה נכתב למשתמשים שאינם שורשים. פקודות הדורשות הרשאות מוגבהות מקודמות עם sudo . אם אתה’לא מכיר את הפקודה SUDO, עיין במדריך למשתמשים וקבוצות לינוקס.

שלבי התקנה

- התקן nftables.

- בהפצות דביאן ואובונטו, השתמש בפקודה:

sudo apt התקנה nftables sudo yum התקן nftables sudo systemctl אפשר nftables sudo systemctl התחל nftables sudo apt התקן iptables-nftables-compat sudo iptables-save> iptabl.dump sudo iptables-restore-translate -f iptables.dump> כללים.nft sudo nft -f כללים.nft אתה יכול לאמת את הייבוא על ידי קבלת רשימת טבלאות כעת ב- Nftables.

טבלאות רשימת sudo nft כיצד להשתמש ב- nftables

קטע זה מפרק כל אחד מהמרכיבים העיקריים ב- Nftables, ומספק את הפקודות השימושיות ביותר שלהם. בסוף מדריך זה תוכלו למצוא הדגמה כיצד להגדיר מערך חוקים עובד ולראות אותו בפעולה.

שולחנות

שולחנות הם הרמה הגבוהה ביותר בהיררכיית Nftables. טבלה נתונה מתאימה למשפחת כתובות יחידה ומכילה שרשראות המסננות מנות באותה משפחת כתובות.

כדי ליצור טבלה, השתמש בפקודה לדוגמא. החלף דוגמה_טאבל למטה ובדוגמאות הבאות, עם שם תיאורי לטבלה.

sudo nft הוסף טבלה inet דוגמה_טאבל טבלאות רשימת sudo nft sudo nft מחק טבלה inet דוגמה_טאבל sudo nft שולחן סומק inet דוגמה_טאבל שרשראות

שרשראות מתגוררות מתחת לשולחנות ומנות פילטר. אתה מחבר כל כלל Nftables לשרשרת כך שהחבילות “נתפס” בשרשרת’לאחר מכן מועבר המסנן לשרשרת’חוקים.

שרשראות יכולות להיות משני סוגים. בסיס שרשראות פועלות כנקודות כניסה למנות המגיעות מערימת הרשת. רגיל שרשראות אינן משמשות כמסננים, אלא יכולות לשמש כיעדי קפיצה. הם יכולים לעזור בשליטה על הזרימה והארגון של Nftables שלך.

כדי ליצור שרשרת בסיס, השתמש בפקודה כמו הפקודה לדוגמה למטה. החלף דוגמה_צ’יין, כאן ואילך, בשם שרשרת תיאורי.

sudo nft הוסף שרשרת inet דוגמה_ table דוגמה_צ'אין '' sudo nft הוסף שרשרת inet דוגמה_ table דוגמה_צ'אין sudo nft מחק שרשרת inet דוגמה_טייבל דוגמה_ צ'יין sudo nft סומק שרשרת inet דוגמה_ table דוגמה_ צ'יין כללים

הכללים מקבלים את המנות המסוננות על ידי שרשראות וננקטים עליהם פעולות על סמך האם הן תואמות קריטריונים מסוימים. כל כלל מורכב משני חלקים, העוקבים אחר הטבלה והשרשרת בפקודה. ראשית, לכלל אפס ומעלה ביטויים שנותנים את הקריטריונים לכלל. שנית, לכלל יש אחד או יותר הצהרות שקובעים את הפעולה או הפעולות שננקטו כאשר מנות תואמות את הכלל’ביטויים. גם הביטויים וההצהרות מוערכים משמאל לימין. עיין בדוגמה הבאה להוסיף כלל כדי לקבל פירוט של שני החלקים הללו.

כדי ליצור כלל, השתמש בפקודה הדומה לדוגמה. כלל זה מוציא מנות מהדוגמה_שין ומאפשר לאלו המייצגים את תנועת TCP ביציאה 22:

sudo nft הוסף כלל inet דוגמה_טייבל דוגמה_צ'אין TCP DPTOR 22 מונה קבלת - כאן, החלק של TCP Dport 22 מכיל את הכלל’שני ביטויים. זה תואם מנות TCP ואז תואם כאשר המנות הללו מופנות לנמל 22.

- החלק הנגדי מכיל את הכלל’S שתי הצהרות. ראשית, מנות תואמות מוסיפות לכלל’דלפק, שמירה על ספירת ריצה של מנות שתואמות את הכלל. שנית, אז מתקבלות מנות תואמות.

- היה מודע לכך שפקודות פסק דין, כגון קבלת ושחרור, עיבוד סיום של הכלל, ולכן יש להציב אותן על הכלל’סוף.

sudo nft הוסף כלל inet דוגמה_ table דוגמה_צ'אין מיקום 3 TCP dport 22 Counter Counter Counter טבלת רשימת sudo nft inet דוגמה_טאבל באופן דומה, באפשרותך להשתמש בפקודה כמו הדוגמה כדי לרשום את כל הכללים בתוך דוגמה_ צ’יין ב- gusise_table .

Sudo Nft List Chain inet דוגמה_טייבל דוגמה_צ'אין sudo nft מחק את הכלל inet דוגמה_ table דוגמה_ Cchain ידית 2 כאן הידית היא מזהה לכלל שאתה מוחק. אתה יכול לקבל כלל’S ידית באמצעות אפשרות -A בעת הפעלת הפקודה לכללי רישום, כמו ב:

טבלת רשימת sudo nft inet דוגמה_טייבל -a דוגמה לשימוש Nftables

להלן, תוכלו לעקוב אחריהם כדי ליצור מערך כללים. מערך הכללים לדוגמה משתמש בטבלת אינץ ‘, בשתי שרשראות – האחת למנות נכנסות והשנייה ליוצאת – וכלל לכל שרשרת.

צור טבלה, שולחן inet .

sudo nft הוסף טבלה inet שולחן sudo nft הוסף שרשרת שרשרת inet-table-table-filter-shain '< type filter hook output priority 0; >' sudo nft הוסף כלל inet שולחן שולחן פלט-סנן-שרשרת ip daddr 8.8.8.8 מונה sudo nft הוסף שרשרת שרשרת inet שולחן קלט-פילר-שרשרת '< type filter hook input priority 0; >'sudo nft הוסף כלל inet שולחן קלט קלט-פילטר-שרשרת TCP Dport 3030 מונה טבלת רשימת sudo nft עליך לקבל פלט דומה לדברים הבאים:

שולחן שולחן IP של טבלה < chain output-filter-chain < type filter hook output priority 0; policy accept; ip daddr 8.8.8.8 counter packets 0 bytes 0 >שרשרת קלט-פילטר שרשרת < type filter hook input priority 0; policy accept; tcp dport 3030 counter packets 0 bytes 0 >> מהמכונה המריצה nftabl.

פינג -C 1 8.8.8.8 תלתל 192.0.2.0: 3030 שולחן שולחן IP של טבלה < chain output-filter-chain < type filter hook output priority 0; policy accept; ip daddr 8.8.8.8 counter packets 1 bytes 84 >שרשרת קלט-פילטר שרשרת < type filter hook input priority 0; policy accept; tcp dport 3030 counter packets 1 bytes 64 >> עוד מידע

ייתכן שתרצה להתייעץ במשאבים הבאים לקבלת מידע נוסף בנושא זה. אמנם אלה מסופקים בתקווה שהם יהיו מועילים, אנא שימו לב שאיננו יכולים להתחייב לדיוק או לזמניותם של חומרים המתארחים חיצונית.

- nftables

- Nftables פונים למשפחות

- קביעת תצורה של שרשראות ב- Nftables

דף זה פורסם במקור ביום שישי, 9 ביולי 2021.

כיצד להתקין nftables באובונטו

במאמר זה נלמד כיצד להחליף חומת אש של לינוקס מ- iptables ל- nftables באובונטו. Iptabl. זה מגן מפני וקטורי איום מרובים ומאפשר לשרת שלך לחסום תנועה לא רצויה על בסיס מערך כללים ספציפי.

Nftabl. שינויים אלה יושמו בגרעין גרעין 3.13. מודול זה משפר את הפונקציונליות הדומה לחומת האש של NetFilter לסינון תנועת רשת. המסגרת המתקדמת של Nftables מעוצבת על פי מערכת מסנן מנות ברקלי (BPF), המשתמשת במערכת ביטויים בסיסית לבניית כללי סינון מקובצים ומורכבים. זה’S שווה לציין שזה לא עדכון ל- iPtables, אלא החלפה. Iptables יוחלף בקרוב על ידי Nftabl.

במה שונה nftables מ- iptables?

ב- iPtabl.

ב- Nftables, אין שרשראות או שולחנות ברירת מחדל.

ב- iptables, יש רק יעד אחד לכל כלל.

ב- Nftables, אתה יכול לבצע פעולות מרובות בתוך כלל יחיד.

ב- Nftables, יש כלי בשם ipset. השימוש ב- IPSE.

במבנה iptables, ישנם ארבעה כלים למשפחה:

- iptables

- IP6Tables

- זריזות

- ebtables

Nftables מכיל שכבת תאימות המקיפה את כל הכלים הללו, המאפשרת שימוש בתחביר ה- IPTABLES Ordebles ישן.

מהם היתרונות של nftables?

היתרונות העיקריים של Nftables הם:

- אדריכלות שנבנית ממש בגרעין

- תחביר שמגבש כלי iptables לכלי שורת פקודה יחיד

- שכבת תאימות המאפשרת שימוש בתחביר כללי iptables.

- תחביר חדש וקל ללמוד.

- תהליך פשוט של הוספת כללי חומת אש.

- דיווח שגיאות משופר.

- הפחתה בשכפול הקוד.

- ביצועים כוללים טובים יותר, שמירה ושינויים הדרגתיים בסינון הכללים.

השוואת כלל

.ניתן לראות את כל פרטי חומת האש תוך שימוש בכלי שורת פקודה יחיד בשם NFT. NFT משתמש בכלל יחיד הן עבור כתובות IPv4 והן של IPv6 במקום להשתמש בכללים מרובים עבור כל משימה. זה לא מניח שליטה מלאה על ה- Backend של חומת האש ולא ימחק את כללי חומת האש המותקנים על ידי כלים או משתמשים אחרים. NFT משפר גם את מערך הכללים של חומת האש על ידי הוספת האפשרויות לרישום ושכחה פונקציות באותו כלל. לבסוף, ה- Backend החדש של NFT תואם כמעט 100% לתצורות חומת אש קיימות מראש.

להלן כלל ירידה פשוט עבור IP ב- Nftables:

nft הוסף כלל פלט מסנן ip ip daddr 10.10.10.10 טיפהב- iptables, הכלל יהיה:

iptables -a פלט -d 10.10.10.טיפה 10 -Jדוגמאות אלה להלן יוצרות ערכת כללים של חומת אש המאפשרת תעבורת IPv6 לשירותי נמל שונים.

ROOT@HORT < nd-echo-request, nd-router-advert, neighbor-solicit, nd-neighbor-advert >לְקַבֵּללהלן מספר דוגמאות נוספות:

# Review תצורה נוכחית: Root@Host [~]# NFT רשימת כללים# הגהו טבלה חדשה, עם "inet" משפחה וטבלה "פילטר": Root@Host [~]# nft הוסף טבלה inet Filter #add שרשרת חדשה, כדי לקבל את כל התעבורה הנכנסת: Root@Host [~]# nft add yen inhuce ingient inet \ \ \ \ \ \]# nft anet \ \ \ \ \ \ \ and \ \ \ \ \ \ < type filter hook input priority 0 \; policy accept \># הוסף כלל חדש, כדי לקבל מספר יציאות TCP: Root@Host [~]# nft הוסף כלל inet קלט מסנן TCP dport \ < ssh, telnet, https, http \>קבל # כדי להציג ידיות כלל: Root@Host [~] # nft -ידית -שרשרת רשימה נומרית שרשרת טבלה משפחתית # כדי למחוק כלל: Root@Host [~] # nft מחק כלל מסנן קלט מסנן.Confזוהי סקירה מהירה של תחליפי הירידה המשמשים:

התקנת דביאן/אובונטו

.השיטה להתקנת Nftables בשרת דביאן/אובונטו היא פשוטה מאוד. בסעיף להלן, שמרנו את מערך הכללים הנוכחי של iptables ל- a .קובץ TXT, סקר את הקובץ, תרגם אותו לפורמט קריא NFT ואז ייבא אותו למערך NFT החדש.

שורש@מארח: ~# iptables-save> fwrules.txt root@מארח: ~# חתול fwrules.txt root@מארח: ~# iptables-restore-translate -f fwrules.txt root@מארח: ~# iptables-restore-translate -f fwrules.txt> כללים.nftבחלק השני של התהליך אנו מתקינים NFTables, ואת הכלי IPTABLES-NFTABLES-COMPAT (שמטען את הכללים לתת המשנה של גרעין NF_TABLE), ולבסוף, אנו מאפשרים את השירות.

ROOT@מארח: ~# APT התקן NFTABLES ROOT@HORT: ~# APT התקן iptables-nftabl.שֵׁרוּתבחלק האחרון אנו מושכים את מערך הכללים הקודם ממערך הכללים.קובץ nft. לאחר מכן אנו בודקים את מערך הכללים עם ‘רשימה’ דֶגֶל.

שורש@מארח: ~# nft -f כללים.nft root@מארח: ~# nft רשימת כללים טבלה ip nat < chain PREROUTING < type nat hook prerouting priority 0; policy accept; >קלט שרשרת < type nat hook input priority 0; policy accept; >פלט שרשרת < type nat hook output priority 0; policy accept; >לאחר שרשרת < type nat hook postrouting priority 0; policy accept; >> טבלה ip mangle < chain PREROUTING < type filter hook prerouting priority 0; policy accept; >קלט שרשרת < type filter hook input priority 0; policy accept; >שרשרת קדימה < type filter hook forward priority 0; policy accept; >פלט שרשרת < type filter hook output priority 0; policy accept; >לאחר שרשרת < type filter hook postrouting priority 0; policy accept; >> טבלה IP RAW < chain PREROUTING < type filter hook prerouting priority 0; policy accept; >פלט שרשרת < type filter hook output priority 0; policy accept; >> מסנן IP טבלה < chain INPUT < type filter hook input priority 0; policy accept; >שרשרת קדימה < type filter hook forward priority 0; policy accept; >פלט שרשרת < type filter hook output priority 0; policy accept; >> מסנן טבלה < chain input < type filter hook input priority 0; policy accept; >שרשרת קדימה < type filter hook forward priority 0; policy accept; >פלט שרשרת < type filter hook output priority 0; policy accept; >> שורש@מארח: ~# NFT פקודה תקציר

#nft אפשרויות פקודה ושורש תחביר@מארח [~]# nft [-nnscaesupyj] [-i ספרייה] [-f קובץ שם | -I | CMD…] Root@Host [~]# nft -h שימוש: nft [אפשרויות] [CMDS. ] אפשרויות: -H, -עזרה מציגה עזרה זו -V, -Show Show Show מידע על גרסאות -C, -בדוק תוקף פקודות מבלי להחיל את השינויים בפועל. -F, -קובץ קלט קלט מ- -i, -קלט קריאה אינטראקטיבי מ- CLI -N אינטראקטיבי, -Numeric כאשר צוין פעם אחת, הצג את הרשת כתובות מספרית (התנהגות ברירת מחדל). ציין פעמיים כדי להציג גם שירותי אינטרנט (מספרי יציאה) מספרית. ציין שלוש פעמים כדי להציג גם פרוטוקולים, מזהי משתמש ומזהים קבוצתיים באופן מספרי. -S, -ללא תקינה להשמיט מידע על כללי הכללים. -N תרגם כתובות IP לשמות. -A, -ידית פלט של ידית פלט. -ה, -מהדהד מה שנוסף, הוכנס או הוחלף. -I, -includepath הוסף לנתיבים שחיפשו כולל קבצים. ברירת המחדל היא: /etc -debug ציין רמת ניפוי באגים (סורק, מנתח, הערכה, netlink, mnl, proto -ctx, segtree, הכל) שורש@מארח [~]# nft -v nftables v0.8.2 (ג'ו btfsplk)חומת אש ו- nftables

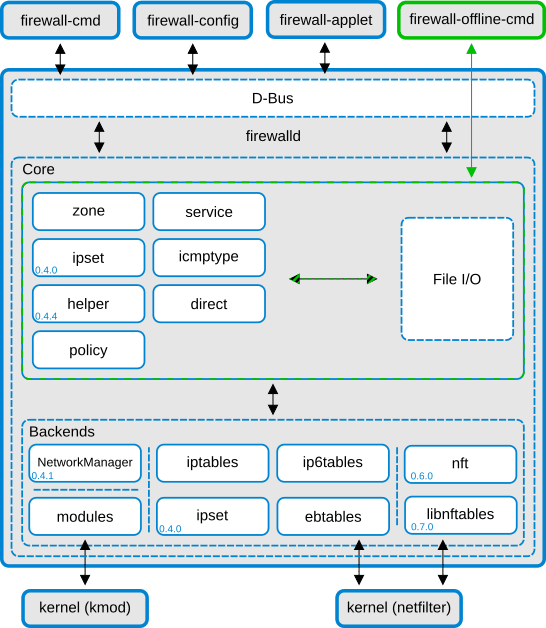

מה עם חומת אש? למרבה המזל, חומת האש מקיימת אינטראקציה בקלות עם Nftables דרך הפקודה NFT עצמה. בתמונת חומת האש למטה, אנו רואים כיצד iptables וחומת אש מתקשרים כרגע זה עם זה.

בעיה מוקדמת עם iptabl. כעת, בעת שימוש ב- Nftabl. זה נמנע מקונפליקטים רבים שניתן להיתקל בהם עם תוכנה אחרת שאינה מתקשרת ישירות עם חומת אש. במהדורות הקרובות, NFTables יתעדכן כדי להשתמש ב- Libnftables החדש.

לשחזר

אם מסיבה כלשהי, אתה צריך לחזור ל Backend הישן של iptables, אתה יכול לעשות זאת בקלות על ידי איפוס ‘Firewallbackend‘ כניסה פנימה /etc/חומת אש/חומת אש.Conf בחזרה ל ‘iptables‘, ואז הפעל מחדש את חומת האש.

למד כיצד שירות חדש זה יכול להשתלב בתוכנית האבטחה הכוללת שלך עבור השרת שלך. עדיין לא בטוח כיצד ליישם זאת בשרת אובונטו שלך או שיש לך שאלות נוספות? טכנאי התמיכה שלנו עומדים לצד כדי להציע את עזרתנו לענות על אלה וכל שאלות אחרות שיש לך לגבי טכנולוגיה זו.

מאמרים קשורים:

- איך לתקן “אתר זה יכול’לא לספק חיבור מאובטח” שְׁגִיאָה

- כיצד להתקין את MongoDB ב- Almalinux

- כיצד להתקין את PostgreSQL ב- Almalinux

- כיצד להשתמש ב- WP Toolkit כדי לאבטח ולעדכן את WordPress

- כיצד להתקין ולהגדיר את התצורה ב- Almalinux

- כיצד להתקין Redis בתוך מיכל EasyApache 4 ב- CPANEL

על המחבר: דייוויד זינגר

אני G33K, בלוגר לינוקס, מפתח, סטודנט וכותב טק לשעבר עבור LiquidWeb.com. התשוקה שלי לכל הדברים הטכנולוגיים מניעה את הציד שלי אחר כל הקולס. לעתים קרובות אני צריך חופשה אחרי שאחזור מהחופשה.

הצטרף לרשימת התפוצה שלנו כדי לקבל חדשות, טיפים, אסטרטגיות והשראה שאתה צריך כדי להגדיל את העסק שלך

מה’S חדש באבטחה לאובונטו 22.04 LTS?

Ubuntu Canonical 22.04 LTS הוא המהדורה האחרונה של התמיכה לטווח הארוך של אובונטו, אחד העולם’הפצות לינוקס הפופולריות ביותר. כהוצאת תמיכה לטווח הארוך, אובונטו 22.04 LTS יתמכו במשך 10 שנים, ותקבלו גם עדכוני אבטחה מורחבים וגם גרעין LivePatching באמצעות מנוי Advanta Advantage של Ubuntu (שהוא בחינם לשימוש אישי). זה ממשיך את אמת המידה של Ubuntu LT. בפוסט בבלוג זה אנו מסתכלים על תכונות האבטחה והשיפורים השונים שעברו לשחרור חדש זה מאז האובונטו 20.04 שחרור LTS. לבחינה מפורטת יותר של כמה מהתכונות הללו, הקפד לבדוק את המאמרים הקודמים בסדרה זו המכסים את השיפורים שנמסרו בכל שחרור ביניים של אובונטו בשנתיים האחרונות שבין 20.04 lts ו- 22.04 LTS.

גרעיני לינוקס אופטימליים

אובונטו 22.04 LTS מציגה גרסאות גרעינים אופטימליות לפלטפורמות שונות. עבור מכשירי שולחן עבודה מוסמכים על ידי OEM, ה- V5 במעלה הזרם.גרעין 17 משמש כקו הבסיס, בעוד שכל פלטפורמות השולחן והשרת האחרות מבוססות על ה- V5.15 גרעין. מספר עצום של שינויים ושיפורי אבטחה נכנסו לגרעין לינוקס מאז ה- V5.4 גרעין מאובונטו 20.04 LTS, כולל:

שיפורי אבטחה ספציפיים לחומרה

אינטל’S Software Software Horpensions (SGX) מספקת מובלעות מאובטחות מגובות חומרה, אשר יישומים יכולים להשתמש בהם כדי לאחסן נתונים רגישים או לבצע חישוב רגיש ללא סיכון להפרעה מרכיבים לא מהימנים. אובונטו 22.04 LTS מאפשר תמיכה בתכונה זו, שנמצאת במעבדי אינטל מזה מספר שנים. תוך כדי פלטפורמות זרועות, תמיכה ב- ARMV8.5 סיומת תיוג זיכרון זמינה כעת במכשירי ARM64. תכונה זו נועדה למנוע בעיות בטיחות זיכרון על ידי תיוג כתובות זיכרון עם מפתח שלא ניתן לזייף בקלות, ולכן מניעת התקפות בטיחות זיכרון משותפות כמו הצפת מאגר. תהליכי מרחב משתמשים יכולים כעת לאפשר לתיוג זיכרון עבור אזורי זיכרון שנבחרו לסייע במניעת התקפות שחיתות זיכרון. לבסוף, AMD Secure Virtualisation מוצפן (SEV) נתמך גם על ידי מערכת המשנה Virtualisation של KVM, כדי להגן.

שיפורי אבטחה של גרעין גנרי

ניתן להשיג גם מספר תכונות אבטחה גרעיניות אחרות, עצמאיות, פלטפורמות, כולל גם תכונות אבטחה חדשות כמו תזמון ליבה, כמו גם שיפורי התקשות שונים. מאז המקרים הראשונים של פגיעויות של ערוץ צדדי מיקרו-ארכיטקטוריות (כלומר. ספקטר וכו ‘) התגלו לראשונה לפני למעלה מ -4 שנים, מפתחים עובדים על אמצעי לתהליכים כדי לשלוט כיצד הם מתוזמנים על פני ליבות ריבוי עיבוד סימטרי (SMT). אחים SMT חולקים את משאבי החומרה של מעבד ביניהם, ולכן זה יכול להיות די קשה להימנע מתקיפות שונות של חומרה, כתוצאה מכך. תמיכה בתזמון ליבה ניתנת כעת, המאפשרת לתהליכים לשלוט באילו האשכולות יתוזמנו על פני אחים SMT וכך יכולים לאפשר להם להגן על מידע רגיש מפני דולפים לתהליכים לא אמינים אחרים במערכת.

ערימת גרעינים אקראית מספקת אמצעי התקשה לתסכול התוקפים המבקשים לבצע התקפות שחיתות זיכרון בתוך הגרעין. על ידי הצבת ערימת הגרעינים בקיזוז שונה בשיחות מערכת הבאות, התוקפים אינם מסוגלים לבצע התקפות על ידי תחילה הדלפת כתובת ערימת גרעינים ואז לאחר מכן להחליף זיכרון זה בשיחת מערכת מאוחרת יותר. על ידי סגירת וקטור ההתקפה הפוטנציאלית הזו אובונטו 22.04 LTS מספק פלטפורמה הגנתית יותר נגד התקפות גרעינים.

מערכת המשנה של BPF ראתה גם מספר שיפורי אבטחה כולל הגבלת השימוש בה לתהליכים מיוחסים בלבד כברירת מחדל, כמו גם לכלול את המאמצים הראשוניים לתמוך גם בתוכניות BPF חתומות גם כן. שני האמצעים הללו נועדו לעזור למזער את הסיכוי שניתן להשתמש במערכת המשנה המופיעה הזו לתקיפת הגרעין, תוך שהיא עדיין מאפשרת לשמש אותה על ידי מפתחים ומנהלי מערכות כאחד לפי הצורך.

לבסוף, הכללת מודול האבטחה החדש של Landlock Linux מספקת מנגנון נוסף לארגוני חול ליישום כדי לעבור עם השיטות המסורתיות יותר דרך Apparmor או Selinux. Landlock מאפשרת ליישומים לציין מדיניות משלהם (וכך גם יותר דומה למסנני SecComp) בניגוד ל- Apparmor ו- Selinux שנועדו לאפשר למנהל המערכת להגדיר את מדיניות המערכת הגלובלית על פני מגוון יישומים. בשילוב עם ערימת LSM, ניתן להשתמש ב- Landlock בשילוב עם Apparmor כדי לספק גישה מעמיקה לבידוד היישום.

שיפורי אבטחה של משתמשים

עם כל שחרור חדש של אובונטו, יש הזדמנות לרענן את מגוון חבילות התוכנה המסופקות בארכיון אובונטו למהדורות האחרונות שלהן במעלה הזרם. אובונטו 22.04 LTS אינו יוצא מן הכלל, מה שמביא עדכונים למספר חבילות רלוונטיות לאבטחה כולל OpenSSL, OpenSsh, Nftables, GCC ואפילו Shell Bash הצנוע.

OpenSSL 3

אובונטו 22.04 LTS נשלח עם המהדורה העיקרית האחרונה של ערכת הכלים הקריפטוגרפיה הנערצת, OpenSSL. ב- OpenSSL 3, אלגוריתמים רבים מדור קודם הושלמו והושבתו כברירת מחדל – כולל MD2 ו- DES. אלגוריתמים אלה שהוצאו ואחרים נמצאים במקום זאת בספק מדור קודם, שניתן לאפשר לפי הצורך באמצעות שינוי תצורה או תכנותי. על ידי השבתת אלה כברירת מחדל, משתמשים ויישומים מוגנים מפני התקפות קריפטוגרפיות כנגד אלגוריתמים פחות מאובטחים אלה.

שיפורי UX של OpenSsh עבור אסימוני FIDO/U2F

עמוד התווך נוסף של המערכת האקולוגית של לינוקס הוא OpenSsh, ומספק גישה מאובטחת של מעטפת מרחוק למערכות לינוקס. שבע שחרורים של OpenSsh התרחשו מאז גרסה 8.2 נכלל באובונטו הקודם 20.04 שחרור LTS, ומביא מגוון שיפורים למנהלי מערכת, מפתחים ומשתמשים כאחד. בפרט, השימוש באסימוני אבטחת חומרת חומרה U2F/FIDO שופר מאוד ב- OpenSsh 8.9, הבאת יתרונות משמעותיים של חוויית משתמש בעת שימוש במכשירי אימות גורמים שני אלה לגישה מרחוק.

nftables כ- Backend של חומת האש המוגדרת כברירת מחדל

חומת אש על לינוקס מורכבת משני רכיבים – מנגנון חומת האש בתוך גרעין לינוקס, והכלים המשמשים לתצורה ממרחב המשתמשים. גרעין לינוקס תמך באופן מסורתי בשתי מערכות משנה שונות למדיניות חומת אש – iptables / xtables ו- nftables חדשים יותר. Nftables מביא יתרונות משמעותיים הן מבחינת הביצועים והן בגמישות בעת יצירת ופריסה של כללי חומת אש, במיוחד עבור מערכות IPv4/IPv6 של ערימה כפולה. המסורתי iptables כלי ניהול Puserpace מגדיר כעת את התצורה nftables גרעין Backend, בעוד החדש nft כלי Puserspace קיים גם כדי לאפשר יצירת כללים גמישים יותר שאינם נתמכים על ידי המסורת iptables פרדיגמה.

GCC 11 ו- Bash 5.1

GCC 11.2 מביא יכולות ניתוח סטטיות משופרות, ומאפשר למפתחים לאתר ולתקן פגיעויות תוכנה פוטנציאליות ונושאים אחרים במהלך מחזור הפיתוח. זה כולל תמיכה בגילוי אפשרי לשימוש אחר, נטולת נטול מצביע, דליפת זיכרון ושיחות לא בטוחות מתוך תנאי מטפל האותות. על ידי שימוש באובונטו 22.04 LTS כבסיס לפלטפורמות הפיתוח שלהם, מפתחי תוכנה יכולים לעזור להבטיח שהקוד שהם כותבים הוא נכון ונטול פגמים בחינם ככל האפשר.

מפתחים ומערכות מערכות כאחד ייהנו גם מהכללת Bash 5.1. שחרור זה של הקליפה הנערצת כולל תמיכה מקורית לשיפור יצירת המספרים הפסאודו-אקראיים באמצעות משתנה $ srandom. בניגוד למשתנה האקראי ההיסטורי, $ srandom נגזר מהגרעין’מכשיר מקור אקראי מאובטח של S /Dev /Urandom, ומבטיח שלא ניתן לחזות בקלות את תפוקתו על ידי תוקפים פוטנציאליים.

ספריות ביתיות פרטיות

באופן מסורתי מערכות אובונטו בחרו בנוחיות של גישה משותפת למשתמש’ספריות ביתיות, תמיכה במקרי שימוש כמו מחשבים משותפים בסביבות אוניברסיטאיות ובבית. עם זאת, ככל שהנוף הטכנולוגי התפתח, ואובונטו הפך לדומיננטי בתחומים אחרים כמו מחשוב ענן ואינטרנט של הדברים (IoT), גישה הגנתית יותר נחשבת כעת כדי להגן על המשתמשים והנתונים שלהם. אובונטו 22.04 LTS מאפשרת כעת לספריות ביתיות פרטיות כברירת מחדל, ומבטיחה כי נתוני משתמשים אינם נגישים לאחרים ללא אישורם המפורש.

בסך הכל, מגוון שיפורי האבטחה באובונטו 22.04 LTS הופך אותו לשחרור האובונטו הבטוח ביותר עד כה על ידי מינוף ובנייה על תכונות ההתקשות והאבטחה השונות האחרות שהיו מזמן חלק מרכזי באובונטו. בנוסף, עדכוני אבטחה וגרעין LivePatching עבור 22.04 LTs מסופקים שניהם במשך עשר שנים באמצעות מנוי ליתרון אובונטו, וממשיכים את אמת המידה של שחרור אובונטו LT.

דבר איתנו היום

מעוניין לנהל את אובונטו בארגון שלך?

הגדרת חומת אש Nftables

מאת: ג’רואן ואן קסל

Nftabl. רוב התפלגויות לינוקס עוברות מ- iptables ל- nftables כמסגרת חומת האש המוגדרת כברירת מחדל שלה. Nftables הוא כעת ברירת המחדל ב- Debian 10, אובונטו 20.04, רל 8, סוזה 15 ופדורה 32. הגיע הזמן לנדוד!

פוסט בבלוג זה מרחיב כיצד להגדיר Nftables על בסיס מודל היקפי, שדמיין מטאפורי בתמונה 1. עיין במודל רשת אפס-אמון אם ברצונך למלא את הפערים של גישה מבוססת היקף. בדוק גם את PF אם אתה זקוק לפיתרון חומת אש חזק בקצה הרשת שלך.

תמונה 1: פורט בורטנג ‘, הולנד (צילום מאת אליז ואן האק)

תחילת העבודה עם nftables

ראשית אנו מתקינים nftables:

$ sudo apt -get התקנה nftables -y $ nft -v nftables v0.9.3 (טופסי) בשלב הבא אנו מאפשרים nftables באתחול ולהתחיל את הדמון:

$ sudo systemctl אפשר nftables $ sudo systemctl התחל nftabl.שירות - nftables טעון: טעון (/lib/systemd/system/nftables.שֵׁרוּת; נָכֶה; מוגדר מראש של הספק: מופעל) פעיל: פעיל (יציאה); לפני 1 מסמכים: גבר: nft (8) http: // wiki.nftables.תהליך org: 16565 Execstart =/usr/sbin/nft -f/etc/nftables.CONF (קוד = יציאה, סטטוס = 0/הצלחה) PID ראשי: 16565 (קוד = יציאה, סטטוס = 0/הצלחה) איך nftables עובד

Nftables הוא למעשה מסנן רשת, המכונה גם רשימת בקרת גישה לרשת (ACL) המאפשרת לך לשלוט על זרימת נתוני הרשת. מסנני רשת אלה הם היררכיים ותלויים בהזמנה. איור 1 מראה כיצד NFTables מתפקד על בסיס מודל TCP/IP:

איור 1: Nftables TCP/IP מודל

בואו נתחיל מלמטה בדגם TCP/IP. קישור הנתונים הוא הנקודה בה אתה יכול לייעל תנועה עבור NICs ספציפיים (וירטואליים) (כרטיסי ממשק רשת) על בסיס VNIC הנכנס (IIFNAME) ו- VNIC המתקרב (OIFName). בדרך זו תוכלו לפלח את תנועת הנתונים (ה.ז. Https) מתעבורת ניהול (ה.ז. SSH או VNC).

בקישור הנתונים, פרוטוקול ה- ARP (פרוטוקול רזולוציית כתובת) משמש לפיתרון כתובת IP לכתובת MAC. במהלך שידור ה- ARP הראשוני, גורם זדוני יכול לנסות לקשר את כתובת ה- MAC שלו לכתובת ה- IP של כתובת ה- IP המארחת המבוקשת, ולגרום לתעבורה שנועדה להשלחת כתובת ה- IP למארח התוקף במקום זאת. אתה יכול לשלוט בתעבורת ARP בסעיף מסנן ARP (1).

בשלב הבא הוא שכבת עבודות האינטרנט TCP/IP ושכבת ההובלה עם פילטר IP ומסנן IP6 (2). פילטרים אלה עוזרים לנו לעצב את תנועת הרשת מה- IP המארח שלנו (SADDR) לקטעי רשת או מארח אחר (DADDR). Nftables יכול לסנן מנות המבוססות על פרוטוקול רשת, יציאת יעד (DPORT), יציאת מקור (ספורט) ומדינת ההפעלה שלה (CT State). הערה קטנה – פרוטוקול ICMP הוא למעשה חלק מפרוטוקול ה- IP ולכן פועל טכנית בשכבת האינטרנט. באופן אידיאלי, טבלאות ה- IP וה- IP6 שלך צריכות לחסום כל תנועה ברשת (ירידה) אלא אם כן היא מותרת במפורש (לקבל).

Nftables הוא מסנן רשת ולא חומת אש יישום של שכבה 7 (L7) (3). יציאות רשת טעות לרוב בבקרות רשת יישומים. היה מודע לכך ששחקן זדוני יכול לנהור מעטפת הפוכה מעל יציאת TCP 443 (HTTPS) או יציאת UDP 53 (DNS). סינון יישום (L7) יכול למלא פערים אלה על ידי מינוף פרוקסי אינטרנט לתעבורת HTTPS, ומערכות למניעת חדירות (IPS) להפחתת תנועה מנהרת זדונית על פרוטוקולי רשת אחרים, אפילו על ICMP. DPI (בדיקת מנות עמוק) היא מילת המפתח כאן.

כיצד להגדיר NFTABLE

אנו נערוך ישירות את /etc /nftables.קובץ Conf Config במקום להשתמש ב- NFT CLI (nft add) ו- (מחיקת nft). קובץ config זה נטען כברירת מחדל באתחול. אתה צריך להיות שורש (sudo) כדי להגדיר מסנני חומת אש ביציאות מתחת ל 1024.

$ sudo cp /etc /nftables.conf /etc /nftables.Conf.Bak $ sudo vi /etc /nftables.Conf אנו מגדירים תחילה משתנים בהם אנו יכולים להשתמש בהמשך בערכת הכללים שלנו:

הגדר nic_name = "eth0" הגדר את nic_mac_gw = "de: ad: be: ef: 01: 01" הגדר nic_ip = "192.168.1.12 "הגדר local_inetw = < 192.168.0.0/16 >הגדר local_inetwv6 = < fe80::/10 >הגדר dns_servers = < 1.1.1.1, 8.8.8.8 >הגדר ntp_servers = < time1.google.com, time2.google.com, time3.google.com, time4.google.com >הגדר DHCP_SERVER = "192.168.1.1 " Nftables ממפה באופן אוטומטי שמות פרוטוקול רשת למספרי יציאה (ה.ז. Https <> 443). בדוגמה שלנו, אנו מאפשרים רק מפגשים נכנסים אותם יזמנו (CT State Comment Comment) מנמלים חלופיות (Dptor 32768-65535). שימו לב שאפליקציה או שרת אינטרנט אמורים לאפשר מפגשים יזומים חדשים (CT State חדש).

מסנן IP של טבלה < chain input < type filter hook input priority 0; policy drop; iifname "lo" accept iifname "lo" ip saddr != 127.0.0.0/8 drop iifname $NIC_NAME ip saddr 0.0.0.0/0 ip daddr $NIC_IP tcp sport < ssh, http, https, http-alt >TCP DPORT 32768-65535 CT STATE הוקמה לקבל IIFName $ nic_name ip saddr $ ntp_servers ip daddr $ nic_ip udp sport 5535 CT מצב מבוסס יומן קבלת קבלת iifname $ nic_name ip saddr $ dns_servers ip daddr $ nic_ip UDP DOMAIN SPORT DOMAIN UDP DPORT 32768-65535 CT STATE CT הוקמה לקבל IIFNAME $ RIC_NAME IP SADDR $ local_inetw ip DADD < type filter hook output priority 0; policy drop; oifname "lo" accept oifname "lo" ip daddr != 127.0.0.0/8 drop oifname $NIC_NAME ip daddr 0.0.0.0/0 ip saddr $NIC_IP tcp dport < ssh, http, https, http-alt >TCP Sport 32768-65535 CT מצב חדש, מבוסס קבל OifName $ nic_name ip daddr $ ntp_servers ip saddr $ nic_ip udp dport ntp udp sport 32768-65535 ct state new, הוקמה לקבל Oifname $ nic_mant 8-65535 CT State State חדש, יומן מבוסס, מקבלים את שם oifname $ nic_name ip daddr $ dns_servers ip saddr $ nic_ip udp dport תחום udp sport 32768-65535 ct מצב חדש, מבוסס על OifName $ nime ip daddr $ local_inetw ip atdd < type filter hook forward priority 0; policy drop; >> חסימת הקוד הבאה משמשת לחסימת תנועה נכנסת ויוצאת IPv6, למעט בקשות Ping (ICMPv6 מסוג Echo-Request) ו- IPv6 Discovery Network (ND-Router-Advert, ND-Neighbor-Solicit, ND-Neighbor-Advert). VNICs לרוב מועברים אוטומטית עם כתובות IPv6 ומשאירות ללא מגע. ניתן לנצל שימוש לממשקים אלה על ידי ישויות זדוניות כדי למנהור נתונים חסויים או אפילו מעטפת.

מסנן טבלה IP6 < chain input < type filter hook input priority 0; policy drop; iifname "lo" accept iifname "lo" ip6 saddr != ::1/128 drop iifname $NIC_NAME ip6 saddr $LOCAL_INETWv6 icmpv6 type < destination-unreachable, packet-too-big, time-exceeded, parameter-problem, echo-reply, nd-router-advert, nd-neighbor-solicit, nd-neighbor-advert >מדינת CT שהוקמה מקבלת> תפוקת שרשרת < type filter hook output priority 0; policy drop; oifname "lo" accept oifname "lo" ip6 daddr != ::1/128 drop oifname $NIC_NAME ip6 daddr $LOCAL_INETWv6 icmpv6 type echo-request ct state new,established accept >שרשרת קדימה < type filter hook forward priority 0; policy drop; >> בלוק הקוד האחרון משמש לתעבורת ARP המגביל את מסגרות הרשת של ARP שידור:

מסנן ARP טבלה < chain input < type filter hook input priority 0; policy accept; iif $NIC_NAME limit rate 1/second burst 2 packets accept >פלט שרשרת < type filter hook output priority 0; policy accept; >> $ sudo systemctl הפעל מחדש את Nftabl שיקולים

הקפד לבדוק את היציאות שלך באמת פתוחות או סגורות. אתה יכול להשתמש ב- NC, Telnet או TCPDUMP עבור זה.

nftables יכול לרשום פעולות ב-/var/log/syslog . עליך למנף את rsyslog כדי להעביר יומנים לפיתרון SIEM המועדף עליך כדי לקבל מושג טוב יותר של הרשת שלך.

עם השלד הנכון, Nftables מקל על מהנדסי DevOp. מהנדסי DEVOP. לאחר מכן נדחפים ונטענים נדחפים ונטענים על בסיס פונקציית הליבה של ה- VM או המכולה. לדוגמה, שרתי מסד נתונים צריכים לדבר רק עם תת קבוצה מוגבלת של שרתי אינטרנט. דרך זו של אספקת חומת אש ברמה המארחת צריכה להפחית את משטח ההתקפה לתנועה לרוחב על ידי שחקן זדוני.

פוסט בבלוג זה נגע רק ביכולות הליבה של חומת האש של Nftables. עיין בדף Wiki Nftables לטכניקות חומת אש נוספות. קחו בחשבון שפתרון חומת אש אחד אינו בהכרח מחליף אחר אחר. בדוק גם את חומת האש של קצה אם אין לך תחום רשת אפס-אמון.

דיון ושאלות

זכויות יוצרים 2019 – 2023 Cryptsus. כל הזכויות שמורות.

הקוד נמצא ברישיון חדש של ברקלי הפצת תוכנה (BSD) מכיוון שאכפת לנו מבניית עולם פתוח יותר.