האם גישה לאינטרנט פרטית עובדת עם OpenVPN?

כיצד להגדיר גישה לאינטרנט פרטי OpenVPN בנתב PCWRT

אם ברצונך לגשת בנוסף למכשירים ב- LAN שלך, תצטרך לאפשר להם במפורש. לדוגמה, כדי לאפשר גישה למכשירים ב- 192.0.0.0/24, הוסף את שני הכללים הבאים (לפני כל כלל דחייה):

גישה לאינטרנט פרטי

גישה לאינטרנט פרטי היא שירות VPN מבוסס מנוי. להלן כמה נקודות מפתח בנושא PIA:

- כל יישומי ה- PIA שוחררו כקוד פתוח: https: // github.com/pia-foss

- Wireguard הוסיף לשרתי VPN ואפליקציות VPN

- שרתי VPN נדדו מאובונטו 14.04 lts ל- Arch Linux

- כל שרתי ה- VPN כעת מוצפנים באמצעות DM-Crypt, בעקבות עצות של מפתחי Arch Linux

- כל שירותי VPN פועלים כעת בזיכרון באמצעות Ramdisk

מדריך ל

להלן מדריך שלב אחר שלב כיצד להגדיר גישה לאינטרנט פרטי באמצעות Applet NetworkManager:

גישת יישומון NetworkManager

הַתקָנָה

1. הורד קבצי תצורה OpenVPN מ- PIA וחלץ את קובץ ה- zip למיקום בלתי נשכח.

2. התקן והגדר תצורה של NetworkManager, NetworkManager Applet והתוסף OpenVPN.

תְצוּרָה

1. לחץ באמצעות לחצן העכבר הימני על היישומון של NetworkManager ובחר “ערוך חיבורים”.

2. לחץ על סימן הפלוס כדי ליצור חיבור חדש.

3. בחר “ייבא תצורת VPN שנשמרה” ולחץ על “Create”.

4. נווט אל הספרייה בה חולצו קבצי OpenVPN ופתחו את אחד הקבצים.

5. הזן את שם המשתמש והסיסמה שלך המסופקים על ידי גישה לאינטרנט פרטי.

6. לחץ על “מתקדם” וודא ש”שימוש בדחיסת נתונים של LZO “מוגדר כ”הסתגלות” ו”גדרת סוג המכשיר הווירטואלי “מוגדר כ-” TUN “.

7. עבור לכרטיסייה אבטחה ובחר “AES-128-CBC” כצופן ו- “SHA-1” כאימות HMAC.

8. לחץ על “אישור” כדי לשמור את השינויים.

9. עבור לכרטיסייה “הגדרות IPv6” ובחר “התעלם” עבור “השיטה” מכיוון ש- PIA חוסם כתובות IPv6.

10. לחץ על “שמור” כדי לשמור את התצורה.

נוֹהָג

1. לחץ לחיצה שמאל על היישומון של NetworkManager ובחר בחיבור VPN שיצרת.

2. לאחר מופיע מנעול הזהב, אתה מחובר בהצלחה לגישה לאינטרנט פרטית. אתה יכול לאשר את החיבור על ידי ביקור באתר PIA.

הערה: כדי להימנע מזנת הסיסמה בכל פעם, אתה יכול להגדיר את האישורים להיות נגישים על ידי כל המשתמשים.

גישה שורת הפקודה OpenVPN

הַתקָנָה

1. הורד תצורות OpenVPN מ- PIA והעביר את כל הקבצים ל-/etc/openvpn/לקוח.

2. שנה את תוספי הקבצים מ .opvn to .CONF והחליף רווחים בשמות הקבצים בשם תחתונים.

נוֹהָג

כדי להתחבר אוטומטית, הוסף את שם הקובץ המכיל את שם המשתמש והסיסמה שלך מיד לאחר “Auth-User-Pass” בקובץ התצורה (ים).

כדי לבדוק אם התחברת בהצלחה ל- VPN, אתה יכול להשתמש בכלים מומלצים.

אוֹטוֹמָטִי

סקריפט התקנה רשמי

גישה לאינטרנט פרטי מספקת סקריפט התקנה להגדרת NetworkManager. הורד והפעל את הסקריפט כדי להגדיר את ה- VPN.

הערה: התסריט דורש את Python 2, כך שתצטרך להתקין תחילה את Python2.

לקוח לינוקס רשמי

ל- PIA יש לקוח רשמי עבור לינוקס עם תמיכה בקשת. הורד והפעל את סקריפט ההתקנה.

חבילות

– “piavpn-bin”: אוטומציה של המתקין הרשמי.

– “גישה לאינטרנט פרטי/AUR”: מתקין פרופילים עבור NetworkManager, Connman ו- OpenVPN.

וופונו

Vopono הוא כלי המאפשר הפעלת יישומים ספציפיים באמצעות חיבור VPN עם מרחבי שמות רשת זמניים. הוא תומך בייצור תצורה אוטומטי לגישה לאינטרנט פרטי.

כיצד להגדיר גישה לאינטרנט פרטי OpenVPN בנתב PCWRT

אם ברצונך לגשת בנוסף למכשירים ב- LAN שלך, תצטרך לאפשר להם במפורש. לדוגמה, כדי לאפשר גישה למכשירים ב- 192.0.0.0/24, הוסף את שני הכללים הבאים (לפני כל כלל דחייה):

גישה לאינטרנט פרטי

גישה לאינטרנט פרטי היא שירות VPN מבוסס מנוי.

- כל יישומי ה- PIA שוחררו כקוד פתוח: https: // github.com/pia-foss

- Wireguard הוסיף לשרתי VPN ואפליקציות VPN

- שרתי VPN נדדו מאובונטו 14.04 lts ל- Arch Linux

- כל שרתי ה- VPN כעת מוצפנים באמצעות DM-Crypt, בעקבות עצות של מפתחי Arch Linux

- כל שירותי VPN פועלים כעת בזיכרון באמצעות Ramdisk

מדריך ל

- השבת IPv6 מכיוון שהוא אינו נתמך על ידי PIA.[1]

- ודא שאתה משתמש בשרתי ה- DNS של PIA, המופיעים באתר האינטרנט שלהם.

גישת יישומון NetworkManager

הַתקָנָה

הורד קבצי תצורה OpenVPN מ- PIA. חלץ את קובץ ה- zip למקום בספריה הביתית שלך למשתמש או במקום אחר שהוא בלתי נשכח לגישה עתידית. ראוי לציין כי גם כאשר ניתן להשתמש ב- WireGuard על הבינארי של לינוקס ובאפליקציה, PIA טרם סיפקה קבצי Wireguard לתצורה. במילים אחרות, ניתן להשתמש רק ב- OpenVPN בעת שימוש בגישה של NetworkManager.

התקן והגדר את NetworkManager יחד עם ה- NetworkManager Applet ו- OpenVPN Plugin.

תְצוּרָה

- לחץ באמצעות לחצן העכבר הימני על היישומון של NetworkManager מסביבת שולחן העבודה שלך ולחץ על ערוך חיבורים. לחץ על סימן הפלוס בפינה השמאלית התחתונה של חלון חיבורי הרשת שמופיע.

- כשאתה בוחר סוג חיבור, לחץ על התפריט הנפתח וגלול כל הדרך למטה עד שתגיע “לייבא תצורת VPN שנשמרה”. בחר באפשרות זו. עכשיו, לחץ על צור.

- נווט אל הספרייה שחילצת את כל קבצי OpenVPN מוקדם יותר, ואז פתח את אחד הקבצים מאותה תיקיה. באופן כללי, תרצה לפתוח את הקובץ המשויך לחיבור שאתה רוצה באופן ספציפי.

- לאחר שפתחת את אחד מקבצי OpenVPN, החלון שמופיע צריך להיות “עריכה”. הקלד את שם המשתמש והסיסמה שלך שקיבלת מגישה לאינטרנט פרטית. יש סמל בתיבת הסיסמה המציינת אישור משתמש של האישורים; שנה את ההגדרות כרצונך.

- עכשיו, לחץ על Advanced. לצד “השתמש בדחיסת נתוני LZO”, לחץ על התפריט הנפתח כדי לבחור “אדפטיבי” וליד כדי “להגדיר סוג מכשיר וירטואלי”, לחץ על התפריט וודא כי “TUN” נבחר.

- בשלב הבא, עבור לכרטיסייה אבטחה ובחר כצופן “AES-128-CBC” וכאימות HMAC “SHA-1”.

- לחץ על כפתור אישור בצד שמאל התחתון של החלון כדי לשמור שינוי זה.

- עבור לכרטיסייה “IPv6 הגדרות” ובחר עבור “שיטה” “התעלם” מכיוון ש- PIA חוסם כתובות IPv6 [2].

- לחץ על שמור בפינה השמאלית התחתונה של חלון “עריכה”.

נוֹהָג

לחיצה משמאל על היישומון של NetworkManager. יש תפריט חיבורי VPN. בפנים זה צריך להיות חיבור ה- VPN ששמרת. לחץ עליו כדי להתחבר לגישה לאינטרנט פרטית.

כאשר הופיע מנעול זהב דרך היישומון של NetworkManager, אתה מחובר בהצלחה לגישה לאינטרנט פרטית. בקר בגישה לאינטרנט פרטי ואשר שאתה מחובר על ידי התייחסות להודעת הסטטוס בראש דף הבית שלהם.

הערה: אם ה- VPN מבקש סיסמא, ורוצה להימנע מזנת הסיסמה בכל פעם שתנסה להתחבר, הקפד ללחוץ על הסמל בתיבת הסיסמה כאמור בנוגע להרשאת אישורים ולשנות אותו לכל המשתמשים.

גישה של שורת הפקודה OpenVPN

הַתקָנָה

הורד תצורות OpenVPN מ- PIA. פתח את הקובץ והעביר את כל הקבצים ל-/etc/openvpn/לקוח . ודא שלקבצים יש שורש כבעלים.

עֵצָה: כדי להיות מסוגל להשתמש בתצורת שירות OpenVPN#Systemd (E.g מתחיל openvpn-client@config ), שנה את שם כל הקבצים והחלף .סיומת OPVN עם .CONF והחלף רווחים בשמות קבצי תצורה עם BENDSCORES.

נוֹהָג

עֵצָה: כדי להתחבר אוטומטית, הוסף את שם הקובץ המכיל את שם המשתמש והסיסמה שלך מיד לאחר Auth-User-Pass בקובץ התצורה (ים). עיין באפשרות זו ב- OpenVPN (8) למידע נוסף.

כדי לבדוק אם התחברת בהצלחה ל- VPN, עיין במאמר זה שממליץ על ארבעת הכלים הבאים:

אוֹטוֹמָטִי

סקריפט התקנה רשמי

גישה לאינטרנט פרטי יש סקריפט התקנה המגדיר את NetworkManager לשימוש עם ה- VPN. הורד את התסריט כאן ואז רץ להתקנה.

הערה: דורש פייתון 2, שאינו ניתן עוד במאגרים הרשמיים. התקן את Python2 אור ראשית או טלאי את התסריט לפייתון 3.

לקוח לינוקס רשמי

גישה לאינטרנט פרטי יש כעת לקוח רשמי עבור לינוקס עם תמיכה ב- ARCH. הורד את הלקוח מדף זה, פתח את הקובץ (ה.ז. PIA-V81-Installer-Linux.זֶפֶת.gz) והפעל את סקריפט ההתקנה (.ה.ז. הִיכים ./PIA-V81-Installer-Linux.sh).

חבילות

- piavpn-bin – אוטומציה של המתקין הרשמי

- גישה לאינטרנט פרטי/AUR – מתקין פרופילים עבור NetworkManager, Connman ו- OpenVPN

וופונו

Vopono הוא כלי להפעלת יישומים ספציפיים באמצעות חיבור VPN עם מרחבי שמות רשת זמניים. יצירת תצורה אוטומטית נתמכת עבור PrivateInternetAccess.

זה כולל את תמיכת מתג Kill כברירת מחדל, ותמיכה ביציאות העברה ופרוקסיס ממרחב השמות לרשת למארח, כך שתוכלו להריץ דמונים ושרתים דרך ה- VPN בעוד שאר המערכת אינה מושפעת.

טיפים וטריקים

אינטרנט “Kill Switch”

כללי ה- iPtables הבאים מאפשרים רק תנועת רשת דרך ממשק TUN, למעט כי תנועה מותרת לשרתי ה- DNS של PIA ולפורט 1197, המשמשת להקמת חיבור ה- VPN:

/etc/iptables/iptables.כללים

: ירידת קלט [0: 0]: טיפה קדימה [0: 0]: ירידת פלט [0:10] -a קלט -M חיבור -ctstate קשור, מבוסס -j קבל -a קלט -i lo -j קבל -a קלט -I TUN+ -J קבל -A פלט -O lo -j קבל -A פלט -D 209.222.18.222/32 -J קבל -A פלט -D 209.222.18.218/32 -J קבל -A פלט -P UDP -M UDP -DPORT 1197 -J קבל -A פלט -O TUN+ -J קבל -A פלט -J דחייה -REAJERT -With ICMP -NET -INTRECT

זה מבטיח שאם אתה מנותק מה- VPN ללא ידיעה, אסור לתנועת רשת פנימה או החוצה.

אם ברצונך לגשת בנוסף למכשירים ב- LAN שלך, תצטרך לאפשר להם במפורש. לדוגמה, כדי לאפשר גישה למכשירים ב- 192.0.0.0/24, הוסף את שני הכללים הבאים (לפני כל כלל דחייה):

-קלט -192.168.0.0/24 -J קבל -פלט -D 192.168.0.0/24 -J קבל

בנוסף, הכללים לעיל חוסמים את פרוטוקול ה- ICMP, אשר ככל הנראה אינו רצוי. עיין בחוט זה לקבלת מלכודות פוטנציאליות של שימוש בכללי iptables אלה וכן פרטים נוספים.

הגדרת PIA DNS

אם אתה מגלה שמנהל הרשת שולט בהגדרות ה- DNS של המארח שלך, ולכן המארח שלך לא יכול לפתור כל כתובת, תצטרך להגדיר ידנית את שרת ה- DNS ותכונות. עליך לציין קישור סמלי בעת הפעלת הפקודה הבאה:

ls -l /etc /resolv.Conf

הסר את הקישור הסמלי עם RM /Etc /Resolv.ואז צור חדש /etc /resolv.conf והוסף את הדברים הבאים:

/etc/resolv.Conf

שרת שמות 209.222.18.222 שרת שמות 209.222.18.218

הדיוק העובדתי של מאמר או קטע זה חולק.

סיבה: באמצעות resolvConf לאחר עריכה /וכו ‘ /רזולוס.Conf לא הגיוני. אם משתמשים ב- OpenResolv, יש להגדיר את שרת השמות ב- /etc /resolvConf.conf, ו /etc /resolv.אסור לערוך את ה- CONP באופן ידני. (דון בשיחה: גישה לאינטרנט פרטי)

הבא התחדש ResolvConf על ידי הקלדה:

# resolvConf -u

מאמר או קטע זה זקוקים לשפה, תחביר ויקי או שיפורים בסגנון. ראה עזרה: סגנון לעיון.

לבסוף הפוך את הקובץ לבלתי ניתן לשינוי כך שאף יישום אחר לא יכול לשנות אותו:

chattr +i /etc /resolv.Conf

פתרון תקלות

אני לא יכול להתחבר ל- OpenVPN באמצעות PIA Manager, או OpenVPN אינו עובד

מנהל PIA עדיין משתמש ב- OpenVPN מתחת למכסה המנוע, כך שגם אם אינך משתמש ישירות באחת משיטות OpenVPN, אתה עדיין צריך את זה. ראשית, בדוק שהוא מותקן. אם השתמשת באחד מתסריטי ההתקנה, יש לעשות זאת עבורך.

אם אתה מקבל שגיאות כמו #, זה כנראה אומר TAP/TUN לא פועל כרגע. או שהגרעין שלך אין את זה, ובמקרה כזה התקן גרעין שכן (או מרכיב טרי), או שהוא לא פועל כרגע, ובמקרה כזה יש להתחיל:

# ModProbe Tun

נשלח מ- “https: // wiki.Archlinux.org/index.PHP?title = private_internet_access & oldid = 773021 “

- דפים או קטעים מסומנים בתבנית: סגנון

- דפים או קטעים מסומנים בתבנית: דיוק

כיצד להגדיר גישה לאינטרנט פרטי OpenVPN בנתב PCWRT

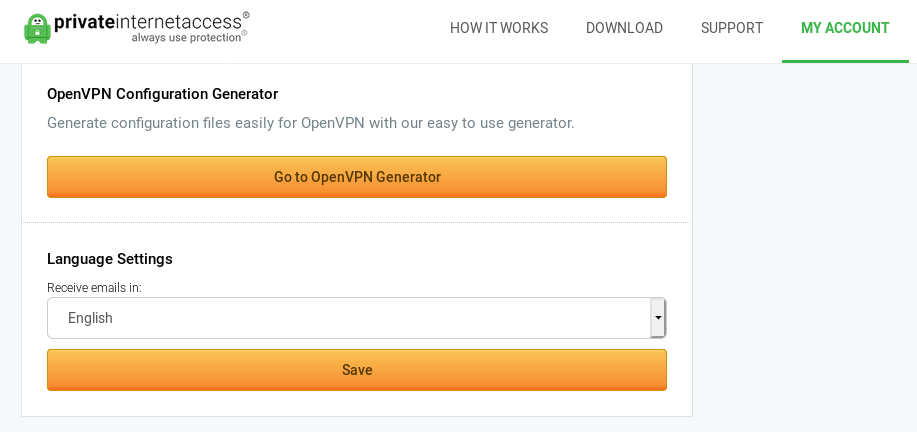

- היכנס לחשבון הגישה הפרטי שלך לאינטרנט.

- תחת הכרטיסייה החשבון שלי, לחץ על עבור לגנרטור OpenVPN

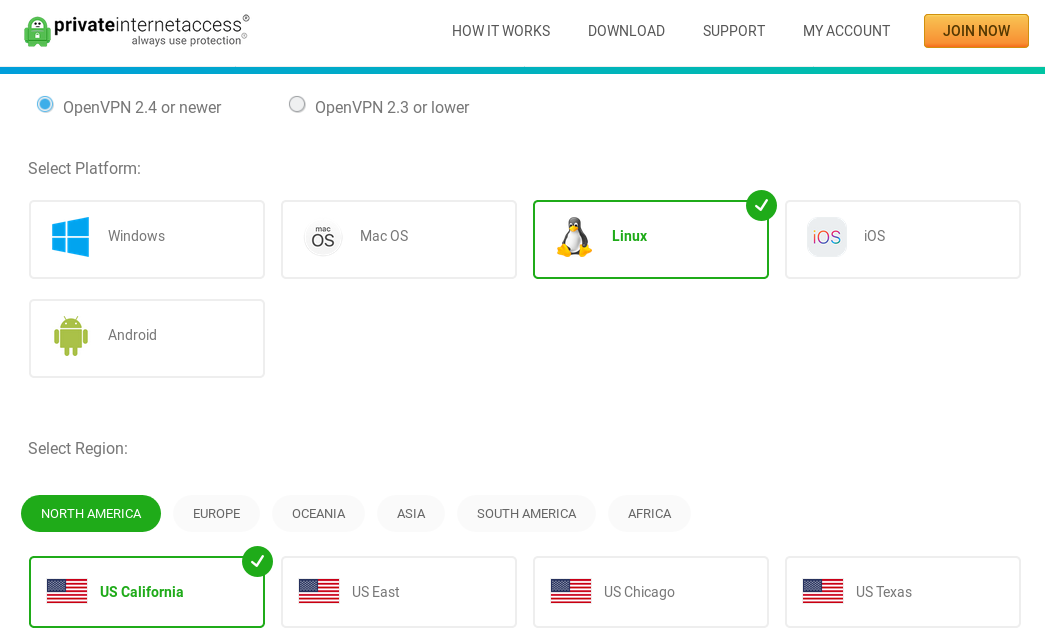

- בחר לינוקס והאזור לשרת שאליו תרצה להתחבר.

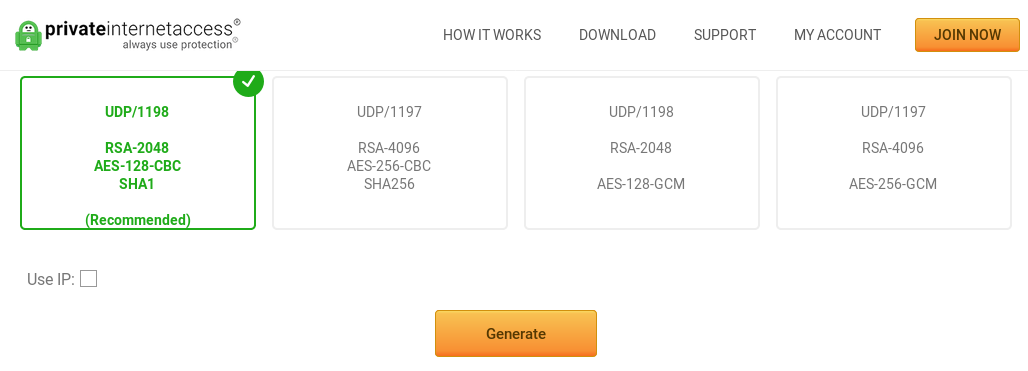

- בחר את פרמטר הפרוטוקול ש- Config שתרצה להשתמש בו ולחץ לִיצוֹר.

הוסף חיבור OpenVPN גישה לאינטרנט פרטי

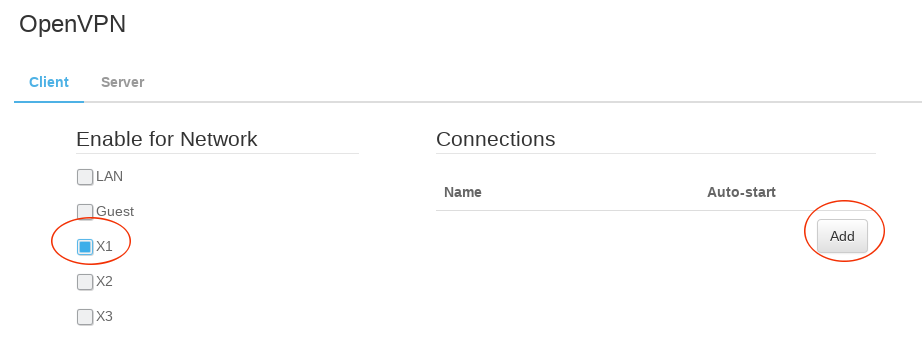

- התחבר למסוף PCWRT, פתח את OpenVPN דף מתחת אפליקציות.

- בכרטיסייה של הלקוח, בדוק את הרשת שברצונך לאפשר גישה לאינטרנט פרטי OpenVPN, ואז לחץ על לְהוֹסִיף כפתור כדי להוסיף חיבור VPN חדש.

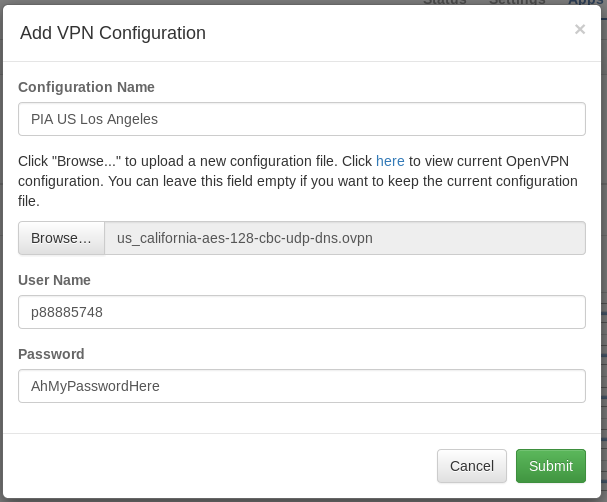

- בתוך ה “הוסף תצורת VPN” דיאלוג:

- הזן שם לחיבור

- בחר את .קובץ OVPN שהורדת למעלה

- הזן את שם המשתמש והסיסמה הפרטית שלך לאינטרנט

- נְקִישָׁה “שלח”

התחל חיבור OpenVPN גישה לאינטרנט פרטי

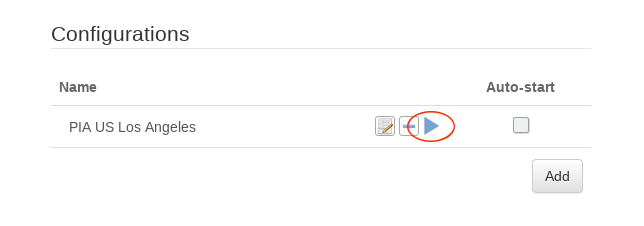

- לחץ על הכחול “לְשַׂחֵק” כפתור להפעלת חיבור OpenVPN של גישה לאינטרנט פרטי.

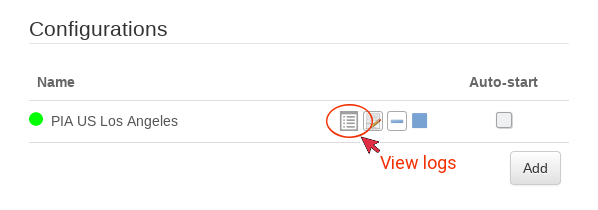

- אם החיבור מצליח, נקודה ירוקה תופיע משמאל לקו תצורת החיבור. במקרה של כשל בחיבור, לחץ על “עֵץ” סמל לצפייה ביומני OpenVPN.

אם נהנית מאמר זה אנא שקול לשתף אותו!

השאר תגובה בטל תגובה

אתה חייב להיות מחובר כדי לפרסם תגובה.

התחבר לגישה לאינטרנט פרטי (PIA) VPN עם OpenVPN באובונטו

פוסט זה יעבור באמצעות OpenVPN באובונטו 16.04 כדי להתחבר לשרת VPN גישה פרטית לאינטרנט (PIA). ל- PIA יש כאן קבצי תצורה שהוכנו מראש בהם נשתמש כבסיס לקובץ התצורה שלנו. אני אעבור בכל אפשרות כדי שתוכל להבין את כל הבעיות הפוטנציאליות שעשויות להתמודד איתן. הדבר הראשון שאנחנו צריכים לעשות הוא להתקין OpenVPN כדי לעשות זאת אנו מפעילים

sudo apt-get התקנה OpenVPN לאחר שהתקין את זה, עלינו להוריד את האישור בו אנו הולכים להשתמש כדי להתחבר לשרתי PIA. הורד את קובץ ה- zip שהוזכר לעיל בספריית OpenVPN עם CD /ETC /OpenVPN ואז הורד את ה- ZIP עם

ברגע שיש לנו את קובץ ה- zip נוכל לפתח אותו בתיקיה נפרדת כדי לשמור על הספרייה הראשית נקייה. כנראה שאנחנו צריכים להתקין את כלי השירות ש- Unzing Supping אז הפעל את sudo apt-get install unzip. כעת נרתק את הקובץ שהורד לספריה חדשה של PIA

sudo unzip openvpn.zip -d pia לחבר את כל זה אנו מקבלים:

sudo apt-get התקנה OpenVPNCD /ETC /OpenVPNsudo wget https: // www.PrivateInternetAccess.com/openvpn/openvpn.רוכסןsudo apt-get התקנה unzipsudo unzip openvpn.zip -d pia

מכיוון שאנו יוצרים קובץ תצורה משלנו עבור OpenVPN הקבצים היחידים שאנו צריכים מקובץ ה- zip הוא קובץ ההסמכה של עמיתים כדי להתחבר לשרתי VPN CA.RSA.2048.CRT וקובץ ה- CRL של רשימת ביטול ההסמכה.RSA.2048.PEM. ה- CRL משמש לרשימת כל מפתחות האישור שאסור להתחבר ל- PIA’שרתים. אנו יכולים להעביר קבצים אלה לספריית OpenVPN הראשית עם

sudo mv/etc/openvpn/pia/ca.RSA.2048.CRT/ETC/OpenVPN/CA.RSA.2048.CRTsudo mv/etc/openvpn/pia/crl.RSA.2048.PEM/ETC/OPENVPN/CRL.RSA.2048.PEM

עכשיו כשיש לנו את המפתחות’S צור את קובץ config שישמש על ידי OpenVPN כדי להתחבר לשרתי PIA. אנו יוצרים קובץ ריק עם

sudo touch/etc/openvpn/pia.Conf. עלינו גם ליצור קובץ נפרד לשם המשתמש והסיסמה עם

sudo touch/etc/openvpn/grids.Conf לפני שנעבור לתצורה בפועל תן’S סיכום מחדש את הפקודות:

sudo mv/etc/openvpn/pia/ca.RSA.2048.CRT/ETC/OpenVPN/CA.RSA.2048.CRTsudo mv/etc/openvpn/pia/crl.RSA.2048.PEM/ETC/OPENVPN/CRL.RSA.2048.PEMsudo touch/etc/openvpn/pia.Confsudo touch/etc/openvpn/grids.Conf

התצורה המלאה שנעבור עליו היא:

לָקוּחַDev Tunארה"ב מרוחקת.PrivateInternetAccess.com 1198 UDPארה"ב מרוחקת.PrivateInternetAccess.com 502 TCPResolv-Retry Infiniteנובינדמתמיד-מפתחמתמיד-טוןצופן AES-128-CBCAuth SHA1CRL-verify/etc/openvpn/crl.RSA.2048.PEMCa/etc/openvpn/ca.RSA.2048.CRTשרת מרחוק-CERT-TLSAuth-User-Pass/Etc/OpenVPN/CREDS.ConfAuth-Nocachecomp-lzoפועל 1RENEG-SEC 0השבת- OCC

האפשרות הראשונה שהועברה ל- OpenVPN היא לקוח שהוא קיצור דרך לשימוש במשיכה ו- TLS-ClientOptions. אפשרות המשיכה משמשת בלקוח כדי לאפשר לשרת שלקוחות רבים מתחברים אליו (או שרת רב-לקוח) כדי לדחוף נתיבים ללקוח. זה יאלץ את כל השאלות לעבור את שרתי ה- PIA. האפשרות TLS-Client מאפשרת הצפנת TLS (המכונה לעתים קרובות SSL). האפשרות הבאה של OpenVPN היא dev שניתן להגדיר כדי לכוונן או להקיש. קבענו כאן את TUN המאפשרת תקורה תנועה נמוכה יותר אך ניתן להשתמש בה רק בתנועה מבוססת IP ואיננו יכולים ליצור גשרי אתרנט. הקש מצד שני, תואם יותר למגוון רחב של פרוטוקולי רשת מכיוון שהוא מתנהג כמו מתאם רשת אמיתי (כמתאם וירטואלי). זה יכול לשמש גם כדי לגשר על מתאמי אתרנט, אך כל זה במחיר של יותר תקורה מכיוון שהוא מוסיף נתונים לכל מנות נתונים שנשלחות. 99% מהזמן צריך TUN אלא אם כן אתה מנסה להתחבר ל- PIA עם מגוון מכשירים כמו מדפסות, כוננים ברשת וכו ‘. האפשרות הבאה עבור OpenVPN היא מרוחקת שיש לנו שני עותקים, אחד עבור UDP שהוא פחות תקורה אך אין לה שחזור שגיאה, ואפשרות אחת עבור TCP וזה מה’זה משמש בדפדפן שלך. אנו מציינים את שם המארח של שרת ה- PIA שאליו אנו רוצים להתחבר, את היציאה המשמשת לסוג כזה של חיבור ואת פרוטוקול הרשת המשמש (UDP או TCP). שימוש בשתי אפשרויות מרחוק מאפשר אפשרות נפילה אם הראשון נכשל. השתמשתי בנו מזרח כשרת ה- VPN שלי אבל אתה צריך לבחור מבין הרשימה כאן המתאימה ביותר לצרכים שלך.

לָקוּחַDev Tunארה"ב מרוחקת.PrivateInternetAccess.com 1198 UDPארה"ב מרוחקת.PrivateInternetAccess.com 502 TCP

האפשרות הבאה היא resolv-retry שאנו קובעים לאינסוף. זה אומר שאנחנו רוצים להמשיך לנסות להתחבר מחדש לנצח. ניתן להגדיר את זה למספר, למשל 5 אשר ואז OpenVPN ינסה להתחבר מחדש 5 פעמים לפני שנכשל. אפשרות Nobind אומרת ל- OpenVPN לא להשתמש בכתובת ה- IP המקומית וביציאה. זה משמש עם האפשרות המרוחקת כך ששרתי ה- PIA יוכלו להקצות ערכים אלה באופן דינמי בעצמם. השניים הבאים, המפתח-מפתח ומתמיד טוענים ל- OpenVPN לא לפתוח מחדש/לטעון מחדש על הפעלה מחדש של OpenVPN. זה מאפשר הפעלה מחדש דרך האות SigusR1 מבלי לטעון מחדש את המפתחות וחיבור TUN. Sigusr1 (ו- sigusr2) הם אותות מוגדרים על ידי המשתמש שתוכלו להשתמש בהם לתסריטים משלכם. אלה אופציונליים אך נחמד שיש לך כשאתה רוצה לבצע חיבור מחדש אוטומטית.

Resolv-Retry Infiniteנובינדמתמיד-מפתחמתמיד-טון

האפשרויות הבאות הן ספציפיות לאבטחה. אפשרות הצופן מציינת את האלגוריתם לקבלת הצפנה לשימוש. PIA משתמשת ב- AES-128-CBC אך אם ברצונך לראות רשימה של אלגוריתמים נתמכים הפעל OpenVPN-Show-CIPHERS. אפשרות Auth מגדירה את אלגוריתם Digest ההודעות שהוא כמעט תמיד SHA-1. שתי האפשרויות הבאות משתמשות בשני הקבצים שהעתקנו עליהם. האפשרות CRL-Verify משמשת לאישור רשימת ביטול האישור. הערך של זה הוא המקום בו נמצא ה- CRL שהוא CRL-verify/etc/openvpn/crl.RSA.2048.PEM. כך גם באפשרות CA המציינת את ההסמכה המשמשת: CA/ETC/OpenVPN/CA.RSA.2048.CRT. האפשרות מרחוק-CERT היא אפשרות קיצור דרך והיא שווה ל-Remote-Cert-Ku A0 88-Remote-Cert-EKU “אימות לקוח אינטרנט של TLS”. האפשרות מרחוק-Cert-KU מחייבת שתעודת עמיתים נחתמת באופן ספציפי עם מקש. זה מקודד בהקסדצימאלי (החלק AO 88). האפשרות מרחוק-Cert-eku מחייבת שאותה תעודת עמיתים תחתום עם מקש מורחב. זה מקודד בייצוג סמלי של OpenSSL. זה מבטיח אימות TLS נכון עם שרתי ה- PIA.

צופן AES-128-CBCAuth SHA1CRL-verify/etc/openvpn/crl.RSA.2048.PEMCa/etc/openvpn/ca.RSA.2048.CRTשרת מרחוק-CERT-TLS

אני רוצה לעבור על האפשרות של Auth-User-Pass בפני עצמה מכיוון שכאן נשתמש ב-/etc/openvpn/נקודות זכות.קובץ CONF שיצרנו. לקובץ זה יהיו שתי שורות, שם המשתמש והסיסמה. הדבר החשוב שיש לזכור הוא שקובץ הטקסט הזה צריך להיות בפורמט UNIX ולא DOS. אם אתה יוצר וערוך את הקובץ מ- Linux, אתה טוב אבל אם אתה משתמש ב- Windows ו- SFTP הקובץ על אתה כנראה צריך להמיר את הקובץ לפורמט UNIX. אם אתה לא’t להמיר אותו, אתה יכול לקבל שגיאות לגבי קובץ Auth מעוצב בצורה לא נכונה. פתח את האשראי.קובץ CONF שיצרנו עם SUDO NANO/ETC/OPENVPN/CREDS.Conf. בתוך הקובץ יהיו לנו שני ערכי אפשרות: ‘שם המשתמש שלך’ האם שם המשתמש שלך ב- PIA ו ‘הסיסמה שלך’ האם סיסמת ה- PIA שלך. להמיר את האשראי.CONF FILE ל- UNIX פורמט אם אתה צריך להריץ את הפקודה

sudo dos2unix/etc/openvpn/crodys.Conf.שם המשתמש שלךהסיסמה שלך

שמור קובץ זה ומכיוון שיש לו את הסיסמה שלך בטקסט רגיל, אנו הולכים לשנות את ההרשאות לקריאה רק עבור משתמש השורש בלבד. הגדרנו את הבעלים לשורש איתו

Sudo Chown Root: שורש/etc/openvpn/grids.Conf ולהגדיר לקרוא רק עם

SUDO CHMOD 0400/ETC/OPENVPN/CREDS.Conf וודא שאתה מגדיר זאת לאחר שהוספת את שם המשתמש והסיסמה שלך ל- CREDS.קובץ CONF. כעת עלינו להתייחס לקובץ זה בקובץ התצורה הראשי של OpenVPN ואנחנו עושים זאת על ידי הוספת הנתיב לקובץ האישורים שלך לאפשרות Auth-User-Pass. אנו מוסיפים גם את האפשרות של Auth-Nocache כדי לא לאפשר שמירת שם המשתמש והסיסמה בזיכרון הווירטואלי. זוהי אמצעי זהירות אבטחה נוספים עבור האישורים שלך ל- PIA.

Auth-User-Pass/Etc/OpenVPN/CREDS.ConfAuth-Nocache

סיימנו עם הצד ההרשאה של הדברים, אז עכשיו אנו מוסיפים את האפשרות comp-lzo המאפשרת דחיסת LZO. אובונטו מגיע עם דחיסת LZO אבל אם אתה לא’לא תוכל להתקין אותו

sudo apt-get התקנה liblzo2–2 אפשרות הפועל מגדירה את כמות הרישום הרצויה עבור פעולות OpenVPN. ניתן להגדיר זאת משפל של 0 לגובה של 11. לניפוי באגים קבע ערך זה בטווח 6–11. 1–4 הוא פעולה רגילה שאני רוצה להגדיר 1 כשאני מקבל את הכל עובד. אפשרות הסטטוס הקשורה קובעת לאן היומנים הולכים ואני מגדיר את זה ל-/etc/openvpn/openvpn.עֵץ. בדרך כלל יומנים של מרבית התוכניות עוברים ל-/var/יומנים/ספרייה אם תרצו. האפשרות RENEG-SEC אומרת ל- OpenVPN לנהל משא ומתן מחדש על מקש ערוץ הנתונים לאחר N שניות. ברירת המחדל היא 3600 אך אנו הולכים להגדיר את זה ל- 0 מכיוון שאנו משתמשים באותו מקש כאשר אנו מתחברים לשרתי PIA. לבסוף, אפשרות ה- OCC-OCC אומרת ל- OpenVPN לא להציג אזהרות אם יש אפשרויות לא עקביות בין עמיתים. שרתי ה- PIA עשויים לעדכן את אפשרויות הצד של השרת שלהם אך אולי לא ישפיעו על החיבור ולכן אנו לא נוהגים’לא רוצה שגיאות לגבי זה. זהו שדה אופציונלי.

comp-lzoפועל 1סטטוס/etc/openvpn/openvpn.עֵץRENEG-SEC 0השבת- OCC

ברגע שיש לנו את כל האפשרויות שנקבעו, אנו פשוט מפעילים OpenVPN עם האפשרות –Config ומציין את התצורה שיצרנו. תוכלו לראות כמה מידע על אתחול ולבסוף תראו את רצף האתחול הושלם ואתם מחוברים לשרתי OpenVPN. כדי לוודא, נוכל לפתוח מסוף נוסף ולקלל את ה- ipinfo.IO/IP ואתר זה יחזיר לנו את כתובת ה- IP הציבורית שלנו שצריכה להיות PIA’S שרת שהגדרת באפשרות המרוחקת.

sudo openvpn - config/etc/openvpn/pia.ConfCurl ipinfo.IO/IP

עכשיו אנחנו רוצים ש- OpenVPN יתחבר תמיד לשרתי ה- PIA באתחול ברקע. אנו עושים זאת עם ה- init.תצורת D. OpenVPN כבר מגיע עם init.D סקריפט ולכן עלינו רק לשנות אילו קבצי תצורה OpenVP ישתמשו. יש לנו רק קובץ CONF אחד/ETC/OpenVPN/PIA.CONF כך שאנו פותחים את init.d קובץ config sudo nano/etc/default/openvpn וצור שורה חדשה מעל #AutoStart =’את כל’ קו עם AutoStart =’PIA’. המשתנה האוטומטי הזה יגיד את ה- init.D סקריפט כדי להפעיל אוטומטית את כל קבצי ה- CONP עבור כל חיתוך אוטומטי שאתה מגדיר. אתה יכול לקבל יותר מערך אוסטראט אחד. אנחנו לא’לא צריך להוסיף את .CONF מכיוון שזה משתמע כאשר הסקריפט טוען את קובץ התצורה שלנו. החלק הרלוונטי בסקריפט OpenVPN נראה כך:

# התחל רק VPNs אלה באופן אוטומטי באמצעות סקריפט init.# ערכים המותרים הם “את כל”, “אף אחד” או רשימה מופרדת בחלל של# שמות VPNS. אם ריק, “את כל” ההנחה היא.# שם ה- VPN מתייחס לשם קובץ configutation VPN.# אני.ה. “בית” יהיה/etc/openvpn/home.ConfהִיכיםAutoStart =’PIA’#AutoStart =”את כל”#AutoStart =”אף אחד”#AutoStart =”משרד ביתי”

עכשיו אתה צריך להריץ את ה- init.D קובץ וברגע ש- OpenVPN התחיל את קובץ ה- PIA Config תראה הודעה: Auto Start VPN ‘PIA’.

האם גישה לאינטרנט פרטית עובדת עם OpenVPN?

Б эой сранице

Ы зé. С помדיר. Почем эо мого?

Эа сраница о бображае тех сах, кога воматеשיים си сисלוח рmе рגות р רבות ш רבות р р рוהים р рוהים которые нé. Сраница пересанет ообрוחים. До эого момента д.

Исочником запросов может сmжж вредоносfte по, подаееые моди базלוח нилm mчnзnзnчnчnчnчnчnчnчnчnчnчnчnчnчnчnчзדי ы з запросов. Еи ы иололalty ощий дדיר. O. Подробнרבה.

Проверка по сов может тelte пояяе, еи ы водите сדיר еами, или же водите запроы ченн часо.