Υποστηρίζει το OpenVPN IKEV2?

Μετάβαση σε πρωτόκολλο OpenVPN ή IKEV2 από SSTP

Περίληψη:

Το OpenVPN προσθέτει έως και 20%, ενώ το Wireguard (και το Nordlynx) θα προσθέσει μόνο 4% περισσότερο. Το IKEV2 είναι στο μεταξύ, με προστιθέμενο 7%

Σε αυτό το άρθρο, θα συγκρίνουμε διάφορα πρωτόκολλα VPN και θα συζητήσουμε τα οφέλη, τις διαφορές και τις περιπτώσεις χρήσης τους.

1. Τι είναι ένα πρωτόκολλο VPN?

Ένα πρωτόκολλο VPN παρέχει σαφείς οδηγίες σχετικά με τον τρόπο χειρισμού μιας σύνδεσης VPN, συμπεριλαμβανομένων των ελέγχων ακεραιότητας δεδομένων και των μεθόδων κρυπτογράφησης.

2. Ποια είναι τα κύρια πρωτόκολλα VPN?

Τα κύρια πρωτόκολλα VPN περιλαμβάνουν το Nordlynx (WireGuard), το IKEV2, το OpenVPN και το L2TP.

3. Τι είναι το Nordlynx (wireguard)?

Το Nordlynx είναι ένα πρωτόκολλο σήραγγας ανοιχτού κώδικα που βασίζεται στο πρωτόκολλο Datagram User (UDP) για ταχύτερες ταχύτητες. Το Nordlynx επιλύει το ζήτημα της εκχώρησης διευθύνσεων IP στους χρήστες, εφαρμόζοντας ένα μοναδικό σύστημα μετάφρασης διευθύνσεων δικτύου.

4. Τι είναι το ikev2?

Το IKEV2 είναι ένα πρωτόκολλο κρυπτογράφησης VPN που χρησιμοποιεί ανταλλαγή κλειδιού Diffie-Hellman και x.509 πιστοποιητικά για έλεγχο ταυτότητας. Είναι γνωστό για τη χαμηλή καθυστέρηση και την ικανότητά του να διατηρεί συνδέσεις κατά την εναλλαγή μεταξύ Wi-Fi και κινητών δεδομένων.

5. Τι είναι το OpenVPN?

Το OpenVPN είναι ένα πρωτόκολλο σήραγγας ανοικτού κώδικα που υποστηρίζει τόσο τις λειτουργίες UDP όσο και TCP. Προσφέρει ασφαλείς συνδέσεις από σημείο σε σημείο και τοποθεσία σε τοποθεσία, παρέχοντας μια αξιόπιστη σύνδεση με την επιλογή για ταχύτητα ή σταθερότητα.

6. Τι είναι το L2TP?

Το L2TP είναι ένα πρωτόκολλο που συνδυάζει το πρωτόκολλο σημείων σήραγγας (PPTP) και το Layer 2 Forwarding (L2F). Χρησιμοποιείται συνήθως σε συνδυασμό με το iPsec για κρυπτογράφηση.

7. Ποια είναι τα οφέλη του Nordlynx?

Το Nordlynx παρέχει βελτιωμένη απόδοση και ασφάλεια, αναθέτοντας μοναδικές διευθύνσεις IP στους χρήστες και τις σήραγγες τους. Εξασφαλίζει την ιδιωτική ζωή των δεδομένων χωρίς καταγραφή ταυτότητας χρήστη.

8. Ποια είναι τα οφέλη του IKEV2?

Το IKEV2 προσφέρει χαμηλή καθυστέρηση και απρόσκοπτη εναλλαγή μεταξύ Wi-Fi και κινητής τηλεφωνίας. Έχει επίσης χαρακτηριστικά όπως αυτόματη σύνδεση όταν πέφτει η σύνδεση.

9. Ποια είναι τα οφέλη του OpenVPN?

Το OpenVPN χρησιμοποιείται ευρέως και εξαιρετικά προσαρμόσιμο. Προσφέρει τη δυνατότητα λειτουργίας UDP ή TCP, ανάλογα με τις προτεραιότητες ταχύτητας ή σταθερότητας.

10. Ποια είναι τα οφέλη του L2TP?

Το L2TP παρέχει ασφαλείς συνδέσεις και χρησιμοποιείται συνήθως σε συνδυασμό με το IPSEC για κρυπτογράφηση.

11. Ποιο πρωτόκολλο έχει τα χαμηλότερα γενικά έξοδα?

Το WireGuard (Nordlynx) έχει τα χαμηλότερα γενικά έξοδα δεδομένων, προσθέτοντας μόνο 4% περισσότερο στα δεδομένα που μεταδίδονται.

12. Ποιο πρωτόκολλο είναι κατάλληλο για κινητές συσκευές?

Το IKEV2 είναι κατάλληλο για κινητές συσκευές, καθώς μπορεί να διατηρήσει τη σύνδεση κατά την εναλλαγή μεταξύ Wi-Fi και κινητών δεδομένων.

13. Τι διακρίνει το Nordlynx από το Wireguard?

Το Nordlynx έχει προσθέσει ένα σύστημα μετάφρασης διπλής διεύθυνσης δικτύου για να εξασφαλίσει την ιδιωτική ζωή των χρηστών χωρίς καταγραφή ταυτότητες.

14. Μπορεί το OpenVPN να λειτουργεί τόσο σε τρόπους UDP όσο και TCP?

Ναι, το OpenVPN μπορεί να λειτουργεί τόσο σε λειτουργίες UDP όσο και TCP, παρέχοντας επιλογές για ταχύτητα ή σταθερότητα.

15. Ποια είναι τα χαρακτηριστικά ασφαλείας του IKEV2?

Το IKEV2 χρησιμοποιεί ανταλλαγή κλειδιού Diffie-Hellman και x.509 Πιστοποιητικά για έλεγχο ταυτότητας, εξασφαλίζοντας ασφαλείς συνδέσεις και κρυπτογράφηση υψηλού επιπέδου.

Μετάβαση σε πρωτόκολλο OpenVPN ή IKEV2 από SSTP

Ωστόσο, δεν έχουν όλα τα πρωτόκολλα τα ίδια γενικά έξοδα. Για παράδειγμα, Το OpenVPN προσθέτει έως και 20%, ενώ το Wireguard (και το Nordlynx) θα προσθέσει μόνο 4% περισσότερο. Το IKEV2 είναι στο μεταξύ, με προστιθέμενο 7%, που εξακολουθεί να είναι καλό αποτέλεσμα. Έτσι, αν θέλετε να ελαχιστοποιήσετε τα δεδομένα χρήστη σας, θα πρέπει να κολλήσετε με το Nordlynx.

Σύγκριση πρωτοκόλλων VPN

Ένα εικονικό ιδιωτικό δίκτυο (VPN) είναι ίσως η πιο δημοφιλής μέθοδος για τη δημιουργία συνδέσεων για να μοιράζεστε ευαίσθητα δεδομένα. Η τεχνολογία λειτουργεί συνδέοντας τη συσκευή σας με έναν διακομιστή VPN δημιουργώντας ασφαλή σήραγγα. Πριν από την έναρξη της σύνδεσης VPN, πρέπει να υπάρχει ένας κοινός ορισμός για το πώς πρέπει να φανεί.

Ένα πρωτόκολλο VPN παρέχει σαφείς οδηγίες για το πώς να χειριστείτε αυτήν τη σύνδεση. Καθορίζει όλες τις λεπτομέρειες που πρέπει να γνωρίζει η συσκευή και ο διακομιστής σας στο τέλος λήψης. Τα πρωτόκολλα έρχονται σε όλα τα σχήματα και τα μεγέθη. Μερικοί απαιτούν πρόσθετους ελέγχους ακεραιότητας δεδομένων, ενώ άλλοι προσθέτουν πιο ισχυρή κρυπτογράφηση. Η ποικιλία είναι τεράστια και υπάρχει αρκετός χώρος προσαρμογής.

Αυτό το άρθρο θα εισαγάγει τα πιο δημοφιλή πρωτόκολλα VPN και θα αξιολογήσει τα οφέλη, τις διαφορές και τις περιπτώσεις χρήσης τους.

Ποια είναι τα κύρια πρωτόκολλα VPN?

Τα δεδομένα που διέρχονται από ένα πρωτόκολλο σήραγγας χωρίζονται σε κομμάτια και τοποθετούνται μέσα σε κρυπτογραφημένα πακέτα δεδομένων. Αφού φτάσουν στον προορισμό τους, οι διακομιστές αποκρυπτογραφούν πακέτα με το διαμορφωμένο ιδιωτικό κλειδί και αποσυμπιέζει τα δεδομένα που αποστέλλονται. Η διαδικασία πηγαίνει εμπρός και πίσω μεταξύ της συσκευής σας και ενός διακομιστή VPN για ολόκληρη τη συνεδρίαση.

Ενώ η βασική αρχή του τρόπου με τον οποίο λειτουργεί η σήραγγα παραμένει σταθερή, Ειδικές ιδιότητες διακρίνουν τα πρωτόκολλα σήραγγας το ένα από το άλλο. Οι περισσότερες συσκευές υλικού τους υποστηρίζουν ειδικά, και μερικές θεωρούνται επίσης στάνταρ.

Ακολουθεί μια σύντομη κατάρρευση μερικών από τα πιο δημοφιλή πρωτόκολλα σήραγγας:

Nordlynx (wireguard)

Το Wireguard είναι ένα πρωτόκολλο σήραγγας ανοιχτού κώδικα με εξορθολογισμένο κώδικα για την ελαχιστοποίηση της επιφάνειας επίθεσης και βελτιώνει δραστικά τη συντήρηση. Βασίζεται στο πρωτόκολλο χρήστη Datagram (UDP), το οποίο παραλείπει τη χειραψία για να επωφεληθεί από σημαντικά αυξημένες ταχύτητες.

Το Wireguard δεν μπορεί να αντιστοιχίσει δυναμικά τις διευθύνσεις IP σε όλους συνδεδεμένους σε διακομιστή. Για να το χειριστεί αυτό και να κάνει δυνατές συνδέσεις, ο διακομιστής χρειάζεται ένα εσωτερικό βιβλίο. Αυτό καταγράφει κάθε χρήστη, διασφαλίζοντας ότι τα πακέτα του δεν είναι αναμεμειγμένα. Σε παραβίαση δεδομένων, αυτό θα μπορούσε να αντιστραφεί, καθώς θα ήταν εύκολο να προσδιοριστεί η ταυτότητα του χρήστη που εκχωρείται από τον διακομιστή.

Το Nordlynx δημιουργήθηκε από την ομάδα ασφαλείας NORD. Αντιπροσωπεύοντας μια βελτίωση στον πυρήνα του κώδικα του Wireguard, επιλύει το ζήτημα σχετικά με τις ταυτότητες των χρηστών.

Το Nordlynx διαφέρει από το wireguard προσθέτοντας ένα Σύστημα μετάφρασης διεύθυνσης διπλού δικτύου. Δημιουργεί μια τοπική διεπαφή για κάθε συνεδρία, αναθέτοντας μια μοναδική διεύθυνση IP στους χρήστες και τις σήραγγες τους. Αυτό λύνει το πρόβλημα του βιβλίου χωρίς καταγραφή των σημερινών χρηστών για να εντοπίσουν τον προορισμό κάθε πακέτου δεδομένων. Οι διευθύνσεις IP παραμένουν εκχωρούνται μόνο όταν η συνεδρία είναι ενεργή, παρέχοντας απαράμιλλη απόδοση και ασφάλεια όταν συνδέονται με διακομιστή VPN.

Μόνο προϊόντα ασφαλείας NORD όπως το NORDVPN και το Nordlayer έχουν αυτό το πρωτόκολλο σήραγγας.

Ikev2

Το Internet Key Exchange Version 2 είναι ένα πρωτόκολλο κρυπτογράφησης VPN που χειρίζεται ενέργειες αίτησης και απόκρισης. Βασίζεται σε δύο μηχανισμούς για έλεγχο ταυτότητας και κρυπτογράφηση. Για κρυπτογράφηση, χρησιμοποιεί πρωτόκολλο ανταλλαγής Diffie -Hellman για τη δημιουργία κοινής περιόδου σύνδεσης. Ο έλεγχος ταυτότητας του Ikev2 επεξεργάζεται το x.509 Πιστοποιητικό Υποδομής Δημόσιας Κλειδί, βασισμένο στο πρότυπο της Διεθνούς Ένωσης Τηλεπικοινωνιών (ITU).

Το IKEV2 ανήκει σε μια σουίτα πρωτοκόλλου ασφαλείας στο Διαδίκτυο που χειρίζεται τις ενώσεις ασφαλείας (SA). Η δουλειά τους είναι να βρουν αμοιβαία συμφωνημένες προϋποθέσεις για τη δημιουργία σήραγγας VPN. Καθώς το IKEV2 χρησιμοποιεί το UDP, έχει σχετικά χαμηλή λανθάνουσα κατάσταση και θα είναι μια γρήγορη επιλογή για τις περισσότερες περιπτώσεις χρήσης. Δεν είναι επίσης πολύ απαιτητικό για την απόδοση, οπότε λειτουργεί καλά σε πιο αδύναμες συσκευές υλικού.

Το πρωτόκολλο IKE VPN μπορεί επίσης να διατηρήσει τη σύνδεση κατά την εναλλαγή μεταξύ Wi-Fi και κινητών δεδομένων. Ως εκ τούτου, θα μπορούσε να είναι μια καλή επιλογή για κινητές συσκευές που βασίζονται σε κυτταρικά δεδομένα, αλλά μπορούν να μεταβούν σε Wi-Fi. Επιπλέον, το IKEV2 εφαρμόζει επίσης χαρακτηριστικά όπως αυτόματη σύνδεση όταν πέφτει η σύνδεση.

Openvpn

Το OpenVPN είναι το πιο ευρέως χρησιμοποιούμενο πρωτόκολλο VPN. Είναι ένα πρωτόκολλο σήραγγας ανοιχτού κώδικα και το σύστημα που επιτρέπει τη δημιουργία ασφαλών συνδέσεων από σημείο σε σημείο και τοποθεσία σε τοποθεσία. Η ασφάλεια των επιπέδων μεταφοράς, σε συνδυασμό με τους αλγόριθμους της κρυπτογραφικής βιβλιοθήκης OpenSSL, χειρίζεται ιδιωτική ανταλλαγή κλειδιών για την αύξηση της ασφάλειας των εικονικών ιδιωτικών δικτύων.

Από την άποψη της δικτύωσης, το Το πρωτόκολλο OpenVPN μπορεί να λειτουργήσει σε δύο τρόπους: πρωτόκολλο ελέγχου UDP ή ελέγχου μετάδοσης (TCP).

UDP – Δεν χρησιμοποιεί χειραψία, δηλαδή την αποστολή πακέτων δεδομένων χωρίς να λαμβάνει την επιβεβαίωση ότι έχουν φτάσει στον προορισμό τους. Είναι η ίδια μέθοδος που χρησιμοποιείται από το Wireguard, και το IKEV2 που δίνει προτεραιότητα στην ταχύτητα και όχι στη σταθερότητα σύνδεσης.

TCP -Χρησιμοποιεί χειραψία τριών δρόμων μεταξύ του εκκινητή και του δέκτη. Ο πελάτης στέλνει ένα αίτημα, ο διακομιστής αναγνωρίζει την απόδειξη και ο πελάτης απαντά με επιβεβαίωση. Ενώ αυτό μπορεί να φαίνεται σαν πολλά επιπλέον βήματα, αυτό βοηθά στην επίτευξη μιας αξιόπιστης σύνδεσης στο μειονέκτημα της πιο σημαντικής λανθάνουσας κατάστασης.

Τόσο το UDP όσο και το TCP κόβουν τα δεδομένα σας σε μικρότερα πακέτα κατά την αποστολή. Περιλαμβάνουν τα IPs του αποστολέα και του δέκτη, τα πραγματικά δεδομένα και άλλα δεδομένα διαμόρφωσης. Έτσι, ενώ είναι μια πολύ πιο προηγμένη επανάληψη, το OpenVPN εξακολουθεί να βασίζεται στις ίδιες αρχές σήραγγας.

L2TP

Το πρωτόκολλο σήραγγας Layer 2 (L2TP) Συνδυάζει το πρωτόκολλο σήραγγας σημείων (PPTP) και Layer 2 Fallinging Για να δημιουργήσετε σήραγγες VPN. Από μόνη της, το L2TP δεν παρέχει κρυπτογράφηση. Που παρέχεται γενικά από το IPSEC (βλ. Παρακάτω).

Αρχικά δημοσιεύθηκε το 1999, το L2TP δημιουργεί μια σύνδεση μεταξύ του συμπυκνωτή πρόσβασης (LAC) και του διακομιστή δικτύου (LNS). Αυτή η σύνδεση μπορεί να διαθέτει πολλαπλές συνεδρίες και λειτουργεί σε όλο το επίπεδο 2 του μοντέλου OSI.

Ένα από τα θετικά του πρωτοκόλλου είναι η συμβατότητα. Το PPTP είναι ενσωματωμένο σε Microsoft Windows και MacOS. Η ρύθμιση σήραγγων είναι εύκολη μέσω των δύο λειτουργικών συστημάτων, ενώ το L2TP είναι επίσης συμβατό με το Linux.

Στο κάτω μέρος, το πρωτόκολλο από μόνη της στερείται κρυπτογράφησης και συστήματα ελέγχου ταυτότητας. Για το λόγο αυτό υποστηρίζεται από λίγα σύγχρονα VPNs.

IPsec

Το Internet Protocol Security (IPSEC) συνεργάζεται με το L2TP με τη μορφή L2TP/IPSEC. Το IPSEC παρέχει τόσο έλεγχο ταυτότητας όσο και κρυπτογράφηση για δεδομένα που διέρχονται από σήραγγες L2TP. Αυτό έχει ως αποτέλεσμα έναν πολύ πιο ισχυρό τρόπο για να στείλετε δεδομένα με ασφάλεια στον ιστό.

Το IPSEC χρησιμοποιεί το AES Cipher για να κρυπτογραφήσει τα δεδομένα. Το πρωτόκολλο VPN εκτελεί μια λειτουργία σύνδεσης ασφαλείας χρησιμοποιώντας κοινά κλειδιά IKE. Όταν υπάρχει ασφαλής σύνδεση, το πρωτόκολλο δημιουργεί ένα ενθυλακωμένο ωφέλιμο φορτίο ασφαλείας (ESP). Αυτό περιτυλίγει πακέτα δεδομένων σε δύο στρώματα πληροφοριών, επιτρέποντας σε δύο συσκευές να επικοινωνούν. Κρύβει επίσης την ταυτότητα του αρχικού αποστολέα με ένα επιπλέον στρώμα δεδομένων διεύθυνσης IP.

Το iPsec κατηγοριοποιείται ως ασφαλές πρωτόκολλο. Ωστόσο, είναι γνωστό ότι η NSA προσπάθησε να συμβιβαστεί η κρυπτογράφηση AES 256 BIT ως μέρος του προγράμματος Bullrun της. Επομένως, η πραγματική κατάσταση ασφαλείας του κρυπτογράφου είναι αβέβαιη.

Οι ταχύτητες IPSEC μπορούν να διακυβευτούν με διπλή ενθυλάκωση. Και τόσο το L2TP όσο και το IPSEC αγωνίζονται να πλοηγηθούν σε τείχη προστασίας. Αυτό μπορεί να οδηγήσει σε προβλήματα απόδοσης.

TLS

Η ασφάλεια του στρώματος μεταφοράς (TLS) έχει δύο στοιχεία: το TLS Record Protocol και το πρωτόκολλο TLS Handshake. Το πρωτόκολλο εγγραφής δημιουργεί ασφαλείς συνδέσεις, ενώ η χειραψία ανώνυμα δεδομένα για μετάδοση.

Το TLS είναι ένα Ενημερωμένη επανάληψη του πρωτοκόλλου Secure Socket Layer (SSL). Υπερβαίνει το SSL, προσφέροντας έλεγχο ταυτότητας HMAC, γενιά κλειδιών PRF και τη χρήση κρυπτογράφων AES. Οι συνδέσεις λειτουργούν μέσω της θύρας 443, η οποία είναι διαθέσιμη στις περισσότερες περιπτώσεις. Αυτό κάνει επίσης το TLS ένα καλό πρωτόκολλο VPN για την πλοήγηση τείχη προστασίας.

Το TLS βασίζεται γενικά στο πρόγραμμα περιήγησης. Είναι τακτικά χρησιμοποιείται ως βάση για το πρωτόκολλο σήραγγας ασφαλούς υποδοχής (SSTP) – Το πρωτόκολλο επιλογής για πάντα VPN που βασίζονται στο διαδίκτυο.

Σε αυτό το πλαίσιο, το TLS χρησιμοποιείται για τη σύνδεση εφαρμογών ιστού και συσκευών χρηστών ή διακομιστών, αν και μπορεί επίσης να χρησιμοποιηθεί για την κρυπτογράφηση των συνδέσεων Voice-over-IP. Οι συνδέσεις με βάση το πρόγραμμα περιήγησης μπορεί επίσης να είναι χωρίς πελάτες, μείωση της ανάγκης για πρόσθετο λογισμικό VPN.

Το μειονέκτημα του TLS είναι ότι λειτουργεί μόνο μέσω προγραμμάτων περιήγησης ή υποστηριζόμενων εφαρμογών. Για το λόγο αυτό, οι χρήστες συνδυάζουν συχνά τα IPSEC και TLS VPNs για ολοκληρωμένη κάλυψη δικτύου.

Ποιες είναι οι βασικές διαφορές μεταξύ των πρωτοκόλλων VPN?

Είτε φιλοξενείτε έναν διακομιστή VPN είτε στρέφετε σε έναν πάροχο VPN, θα πρέπει να επιλέξετε ένα πρωτόκολλο VPN για τη σύνδεσή σας. Είναι ένα από τα βασικά συστατικά μιας σύνδεσης VPN.

Ακολουθεί μια επισκόπηση του τρόπου σύγκρισης των πιο συνηθισμένων πρωτοκόλλων. Η επιλογή του κατάλληλου πρωτοκόλλου VPN μπορεί να ωφελήσει τη δραστηριότητά σας στο Διαδίκτυο και δεν θα χάσει τους πόρους σας όταν δεν χρειάζεται.

Ταχύτατη σύγκριση

Η έρευνα από την NORD Security διαπιστώνει ότι το πρωτόκολλο Nordlynx VPN μπορεί να αυξήσει τα 1200 Mbps, ενώ το IKEV2 φτάνει μόνο τα 600 Mbps και το OpenVPN διαχειρίζεται την καλύτερη καταγεγραμμένη ταχύτητα 400 Mbps. Οι ίδιες τάσεις επαναλαμβάνονται σε όλο το σκάφος ανεξάρτητα από την απόσταση μεταξύ του διακομιστή VPN και της τοποθεσίας του πελάτη.

Με βάση αυτά τα ευρήματα, Αν ψάχνετε για το ταχύτερο ασφαλές πρωτόκολλο σήραγγας, θα πρέπει να πάτε με το Nordlynx (ή καλωδιακές). Το δεύτερο ταχύτερο θα είναι το IKEV2, το οποίο μπορεί να κρατήσει με σιγουριά τη δική του ακόμη και όταν συνδέεται με την άλλη πλευρά του κόσμου.

Όλα τα παραπάνω πρωτόκολλα τείνουν να υπερβαίνουν το L2TP/iPsec από την άποψη της ταχύτητας. Το TLS υποφέρει επίσης από μεγαλύτερους χρόνους διαπραγμάτευσης, τοποθετώντας το κάτω από το IKEV2/IPSEC, το OpenVPN και το Nordlynx.

Κρυπτογράφηση

Το OpenVPN προσφέρει την ισχυρότερη κρυπτογράφηση μέσω της βιβλιοθήκης OpenSSL. Υποστηρίζει διάφορους κρυπτογραφικούς αλγόριθμους όπως το AES, το Chacha20, το Poly1305, κλπ. Το OpenVPN μπορεί επίσης να χρησιμοποιήσει αλγόριθμους hashing για διαπιστευτήρια όπως MD5, Blake2 και άλλοι. Το RSA, το DSA και πολλοί άλλοι αλγόριθμοι μπορούν να επεξεργαστούν την ιδιωτική παραγωγή κλειδιού του πρωτοκόλλου. Η έκταση των επιλογών προσαρμογής καθιστά το OpenVPN ένα πολύ προσαρμόσιμο πρωτόκολλο VPN για πολλές περιπτώσεις χρήσης που θα μπορούσαν να είναι σχετικές με τη ρύθμιση VPN σας.

Το Nordlynx/Wireguard είναι λιγότερο ευέλικτο όσον αφορά την κρυπτογράφηση. Η κρυπτογράφηση της στηρίζεται αποκλειστικά στο Chacha20 (το οποίο θεωρείται ασφαλέστερο από το AES). Ο έλεγχος ταυτότητας επεξεργάζεται από την κρυπτογραφική συνάρτηση Poly1305 χρησιμοποιώντας το Blake2 για hashing. Το στρώμα μεταφοράς του παρέχει μόνο την επιλογή UDP.

Το IKEV2 παρέχει περισσότερες επιλογές από το Nordlynx αλλά ελαφρώς λιγότερο από το OpenVPN. Παρέχει μια ποικιλία από ισχυρούς αλγόριθμους κρυπτογράφησης για να διαλέξετε, όπως η κρυπτογράφηση AES 256, το Blowfish και άλλοι. Η κύρια διαφορά είναι ότι έχει μόνο μια ρύθμιση UDP.

Το OpenVPN, το Nordlynx και το IKEV2 θα πρέπει να θεωρούνται ασφαλή πρωτόκολλα σήραγγας. Αυτό ισχύει λιγότερο όσον αφορά το L2TP/IPSEC και το TLS.

Το πρωτόκολλο σήραγγας Layer 2 δεν προσφέρει κρυπτογράφηση, αλλά οι χρήστες μπορούν να προσθέσουν κρυπτογράφους over-the-top εάν επιθυμούν. Οι ειδικοί τώρα αμφιβάλλουν ότι το iPsec είναι απολύτως ασφαλές, ακολουθώντας τις πληροφορίες που αποκαλύπτονται από τον Edward Snowden. Το IPSEC δεν είναι επίσης ανοιχτό κώδικα και οι χρήστες πρέπει να εμπιστεύονται τα διαπιστευτήρια ασφαλείας των προγραμματιστών της.

Το SSL/TLS παρέχει ασφαλή κρυπτογράφηση AES μέσω κρυπτογραφίας δημόσιου κλειδιού. Ωστόσο, το πρωτόκολλο TLS είναι λιγότερο ευέλικτο από τις πιο προηγμένες εναλλακτικές λύσεις.

Ασφάλεια

Ενώ το Wireguard είναι ανοιχτό κώδικα, το Nordlynx είναι ιδιόκτητο, το οποίο μπορεί να είναι πρόβλημα εάν οι χρήστες χρειάζονται πάντα πλήρη συνειδητοποίηση του κώδικα εφαρμογής ασφαλείας. Παρόλα αυτά, Το Wireguard της Nordlynx δεν έχει γνωστά τρωτά σημεία ασφαλείας. Το ίδιο ισχύει για το OpenVPN.

Ωστόσο, δεδομένου ότι το OpenVPN ήταν περίπου περισσότερο, οι ανεξάρτητοι δοκιμαστές είχαν περισσότερο χρόνο για να σιδερώσουν τα περισσότερα από τα σφάλματα, πράγμα που σημαίνει ότι θα μπορούσε να θεωρηθεί η πιο ασφαλής επιλογή VPN. Το Wireguard εξακολουθεί να είναι ένα έργο σε εξέλιξη.

Το IKEV2 είναι ελαφρώς λιγότερο ασφαλές. Σύμφωνα με μια διαρροή παρουσίαση της NSA, η εκμετάλλευση των τρωτών σημείων του πρωτοκόλλου είχε ως αποτέλεσμα επιτυχή αποκρυπτογράφηση. Ενώ θεωρούνται ως εικασίες, το OpenVPN και το Wireguard θα είναι καλύτερες επιλογές όταν στοχεύετε στη μέγιστη ασφάλεια.

Το SSL/TLS έχει συνδεθεί με επιθέσεις Man-in-the-Middle μέσω μη αξιόπιστων πιστοποιητικών ασφαλείας. Οι χρήστες μπορούν να εκτεθούν με σφάλματα διαμόρφωσης. Αλλά η κρυπτογράφηση AES 256 bit που χρησιμοποιείται από το TLS θεωρείται ασφαλές από τους περισσότερους εμπειρογνώμονες.

Το L2TP/IPSEC πάσχει από τα ίδια προβλήματα με το IKEV2. Έχουν ανατραπεί αμφιβολίες σχετικά με τα διαπιστευτήρια ασφαλείας του πρωτοκόλλου και βρίσκεται κάτω από το OpenVPN και το Nordlynx στην ασφαλή κατάταξη VPN.

Απαιτήσεις θύρας δικτύου

Οι χρήστες VPN ενδέχεται να αντιμετωπίζουν προβλήματα συνδεσιμότητας εάν τα δίκτυα δεν υποστηρίζουν μια συγκεκριμένη θύρα που χρησιμοποιείται από το επιλεγμένο πρωτόκολλο VPN τους. Ορισμένοι διαχειριστές δικτύου ή ISP μπορούν να κλείσουν τις θύρες για να περιορίσουν την επιφάνεια επίθεσης. Στη διαδικασία, μπορούν να περιορίσουν την πρόσβαση σε πόρους εργασίας με ένα VPN.

Το Nordlynx και το Ikev2 χρησιμοποιούν το UDP – η τακτική κυκλοφορία στο διαδίκτυο δεν είναι. Ο διαχειριστής του δικτύου μπορεί επομένως να το απενεργοποιήσει. Εάν η θύρα είναι κλειστή, το πρωτόκολλο VPN δεν θα είναι σε θέση να ξεκινήσει μια σύνδεση, η οποία μπορεί να είναι πρόβλημα.

Το OpenVPN είναι μία από τις καλύτερες επιλογές σχετικά με τη συμβατότητα. Το πρωτόκολλο VPN χρησιμοποιεί θύρα TCP 443, το ίδιο με το HTTPS. Ακόμη και αν επιτρέπεται περιορισμένη περιήγηση στο διαδίκτυο, οι χρήστες θα πρέπει να μπορούν να περάσουν με το OpenVPN.

Το L2TP/IPSEC μπορεί να αντιμετωπίσει προβλήματα με τείχη προστασίας λόγω της χρήσης διπλής εγκλεισμού. Από μόνη της το πρωτόκολλο σήραγγας Layer 2 χειρίζεται καλά τείχη προστασίας, αλλά στερείται χαρακτηριστικά ασφαλείας. Από την άλλη πλευρά, το TLS χρησιμοποιεί τη θύρα 443. Αυτό επιτρέπει στις σήραγγες TLS να περάσουν εύκολα από τα περισσότερα τείχη προστασίας.

Χρήση δεδομένων

Η κατανάλωση δεδομένων συνήθως αυξάνεται όταν χρησιμοποιείτε πρωτόκολλο VPN. Αυτό οφείλεται στο γεγονός ότι κάθε πακέτο δεδομένων επανασυσκευάζεται. Η προσθήκη πρόσθετων δεδομένων πάνω από αυτό αυξάνει το μέγεθός του. Με την πάροδο του χρόνου αυτό προσθέτει, και όταν εργάζονται σε μια μετρημένη σύνδεση, οι χρήστες μπορούν να φτάσουν τα μηνιαία ανώτατα όρια δεδομένων γρηγορότερα.

Ωστόσο, δεν έχουν όλα τα πρωτόκολλα τα ίδια γενικά έξοδα. Για παράδειγμα, Το OpenVPN προσθέτει έως και 20%, ενώ το Wireguard (και το Nordlynx) θα προσθέσει μόνο 4% περισσότερο. Το IKEV2 είναι στο μεταξύ, με προστιθέμενο 7%, που εξακολουθεί να είναι καλό αποτέλεσμα. Έτσι, αν θέλετε να ελαχιστοποιήσετε τα δεδομένα χρήστη σας, θα πρέπει να κολλήσετε με το Nordlynx.

Το L2TP/IPSEC θα υπερβαίνει γενικά όλα αυτά τα πρωτόκολλα όσον αφορά τη χρήση δεδομένων. Η διπλή ενθυλάκωση προσθέτει επιπλέον γενικά έξοδα σε κάθε κιβώτιο ταχυτήτων. Το TLS χρησιμοποιεί περισσότερα δεδομένα από το IKEV2 και το Nordlynx, αλλά θα πρέπει να καταναλώνει λιγότερο από το OpenVPN.

Συμβατότητα συσκευής

Το IKEV2, το L2TP/IPSEC και το OpenVPN είναι γενικά καλύτεροι όταν πρόκειται για συμβατότητα.

Οι περισσότερες συσκευές υποστηρίζουν το IKEV2 και θα είναι σχετικά εύκολο να ρυθμίσετε χειροκίνητες συνδέσεις σε αυτές. Συνήθως, οι χρήστες πρέπει να επιλέξουν το πρωτόκολλο VPN από τη λίστα και να εισάγουν συγκεκριμένες διευθύνσεις και διαπιστευτήρια.

Το OpenVPN βασίζεται σε συμπληρωματικές κρυπτογραφικές βιβλιοθήκες. Οι περισσότεροι κατασκευαστές καταναλωτικών προϊόντων δεν τα συμπεριλάβουν από προεπιλογή, οπότε ίσως χρειαστεί να εξετάσετε το υλικολογισμικό που αναβοσβήνει εάν το ρυθμίζετε σε δρομολογητή.

Το Nordlynx και το Wireguard μπορούν να χρησιμοποιηθούν μόνο μέσω των εφαρμογών τους, πράγμα που σημαίνει ότι κάθε κύριο λειτουργικό σύστημα υποστηρίζεται – οι περισσότερες εφαρμογές των παρόχων VPN υποστηρίζουν τόσο το IKEV2 όσο και το OpenVPN.

Η εγγενής λειτουργικότητα L2TP/IPSEC περιλαμβάνεται στα MS Windows και MacOS και η συμβατότητα φτάνει μέχρι τα Windows 2000. Οι χρήστες πρέπει να αντιμετωπίζουν λίγα προβλήματα όταν συνδυάζουν το πρωτόκολλο VPN με υπολογιστές ή δρομολογητές.

Το TLS βασίζεται στο πρόγραμμα περιήγησης. Λειτουργεί με όλα τα μεγάλα προγράμματα περιήγησης ιστού, αλλά μπορεί να χρησιμοποιηθεί μόνο με συνδέσεις ιστού. Αυτό καθιστά λιγότερο χρήσιμο για την εγκατάσταση σε δρομολογητές ή για την προστασία των επιχειρηματικών δικτύων, αλλά κάνει το SSL/TLS χρήσιμο για απομακρυσμένες συνδέσεις εργασίας.

Ποιο πρωτόκολλο VPN θα πρέπει να χρησιμοποιήσετε και πότε?

Ακολουθεί μια περίληψη των παροχών και των μειονεκτήματα κάθε πρωτοκόλλου.

Μετάβαση σε πρωτόκολλο OpenVPN ή IKEV2 από SSTP

Μια σύνδεση VPN Gateway Point-to-Site (P2S) σας επιτρέπει να δημιουργήσετε μια ασφαλή σύνδεση με το εικονικό σας δίκτυο από έναν μεμονωμένο υπολογιστή-πελάτη. Μια σύνδεση P2S δημιουργείται ξεκινώντας από τον υπολογιστή -πελάτη. Αυτό το άρθρο ισχύει για το μοντέλο ανάπτυξης του διαχειριστή πόρων και μιλά για τρόπους για να ξεπεραστεί το 128 ταυτόχρονο όριο σύνδεσης του SSTP μεταβαίνει σε πρωτόκολλο OpenVPN ή IKEV2.

Τι πρωτόκολλο χρησιμοποιεί το P2S?

Το VPN από σημείο σε τοποθεσία μπορεί να χρησιμοποιήσει ένα από τα ακόλουθα πρωτόκολλα:

- Πρωτόκολλο OpenVPN®, ένα πρωτόκολλο VPN με βάση το SSL/TLS. Μια λύση SSL VPN μπορεί να διεισδύσει σε τείχη προστασίας, αφού τα περισσότερα τείχη ανοίγματος TCP Port 443 Outbound, που χρησιμοποιεί το SSL. Το OpenVPN μπορεί να χρησιμοποιηθεί για σύνδεση από το Android, iOS (εκδόσεις 11.0 και παραπάνω), Windows, Linux και Mac Devices (MACOS εκδόσεις 10.13 και άνω).

- Ασφαλίστε το πρωτόκολλο σήραγγας υποδοχής (SSTP), ένα ιδιόκτητο πρωτόκολλο VPN με βάση το SSL. Μια λύση SSL VPN μπορεί να διεισδύσει σε τείχη προστασίας, αφού τα περισσότερα τείχη ανοίγματος TCP Port 443 Outbound, που χρησιμοποιεί το SSL. Το SSTP υποστηρίζεται μόνο σε συσκευές Windows. Το Azure υποστηρίζει όλες τις εκδόσεις των Windows που έχουν SSTP (Windows 7 και αργότερα). Το SSTP υποστηρίζει έως και 128 ταυτόχρονες συνδέσεις ανεξάρτητα από την πύλη SKU.

- IKEV2 VPN, μια λύση IPSEC VPN που βασίζεται σε πρότυπα. Το IKEV2 VPN μπορεί να χρησιμοποιηθεί για σύνδεση από συσκευές MAC (MACOS Excoms 10.11 και άνω).

Το IKEV2 και το OpenVPN για P2s είναι διαθέσιμα μόνο για το μοντέλο ανάπτυξης των πόρων. Δεν είναι διαθέσιμα για το κλασικό μοντέλο ανάπτυξης. Το Basic Gateway SKU δεν υποστηρίζει πρωτόκολλα IKEV2 ή OpenVPN. Εάν χρησιμοποιείτε το βασικό SKU, θα πρέπει να διαγράψετε και να αναδημιουργήσετε μια παραγωγή SKU Virtual Network Gateway.

Μετανάστευση από SSTP σε IKEV2 ή OpenVPN

Μπορεί να υπάρχουν περιπτώσεις όταν θέλετε να υποστηρίξετε περισσότερα από 128 ταυτόχρονη σύνδεση P2S με πύλη VPN αλλά χρησιμοποιείτε SSTP. Σε μια τέτοια περίπτωση, πρέπει να μετακομίσετε στο πρωτόκολλο IKEV2 ή OpenVPN.

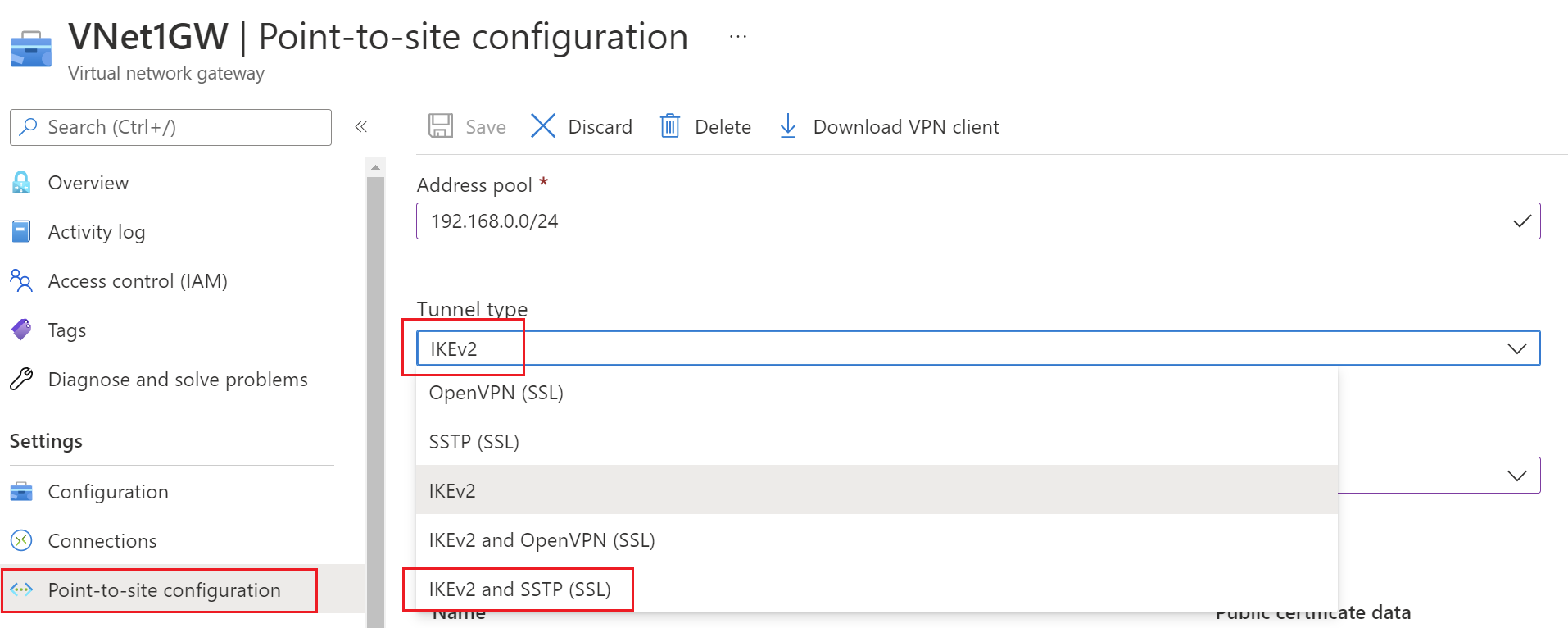

Επιλογή 1 – Προσθέστε το IKEV2 εκτός από το SSTP στην πύλη

Αυτή είναι η απλούστερη επιλογή. Το SSTP και το IKEV2 μπορούν να συνυπάρχουν στην ίδια πύλη και να σας δώσουν μεγαλύτερο αριθμό ταυτόχρονων συνδέσεων. Μπορείτε απλά να ενεργοποιήσετε το ikev2 στην υπάρχουσα πύλη και το redownload the -client.

Η προσθήκη IKEV2 σε μια υπάρχουσα πύλη SSTP VPN δεν θα επηρεάσει τους υπάρχοντες πελάτες και μπορείτε να τα διαμορφώσετε για να χρησιμοποιήσετε το IKEV2 σε μικρές παρτίδες ή απλώς να διαμορφώσετε τους νέους πελάτες για να χρησιμοποιήσουν το IKEV2. Εάν ένας πελάτης Windows έχει ρυθμιστεί τόσο για SSTP όσο και για IKEV2, θα προσπαθήσει να συνδεθεί με το IKEV2 πρώτα και αν αυτό αποτύχει, θα πέσει πίσω στο SSTP.

Το IKEV2 χρησιμοποιεί μη τυπικές θύρες UDP, ώστε να πρέπει να διασφαλίσετε ότι αυτές οι θύρες δεν έχουν αποκλειστεί στο τείχος προστασίας του χρήστη. Οι θύρες που χρησιμοποιούνται είναι UDP 500 και 4500.

Για να προσθέσετε το IKEV2 σε μια υπάρχουσα πύλη, μεταβείτε στην καρτέλα “Διαμόρφωση σημείου-τοποθεσίας” κάτω από την πύλη εικονικού δικτύου στην πύλη και επιλέξτε IKEV2 και SSTP (SSL) από το αναπτυσσόμενο κουτί.

Όταν έχετε ενεργοποιηθεί και οι δύο SSTP και IKEV2 στην πύλη, η δεξαμενή διευθύνσεων στο σημείο προς το σημείο θα χωριστεί στατικά μεταξύ των δύο, έτσι ώστε οι πελάτες που χρησιμοποιούν διαφορετικά πρωτόκολλα θα έχουν διευθύνσεις IP από κάθε υπο-εμβάδιο. Σημειώστε ότι η μέγιστη ποσότητα πελατών SSTP είναι πάντα 128 ακόμη και αν το εύρος διευθύνσεων είναι μεγαλύτερο από /24 με αποτέλεσμα μεγαλύτερη ποσότητα διευθύνσεων που διατίθενται για πελάτες IKEV2. Για μικρότερες σειρές, η πισίνα θα μειωθεί εξίσου στο ήμισυ. Οι επιλογείς κυκλοφορίας που χρησιμοποιούνται από την πύλη ενδέχεται να μην περιλαμβάνουν το σημείο της περιοχής διευθύνσεων του ιστότοπου CIDR, αλλά οι δύο υπο-εύρος CIDRs.

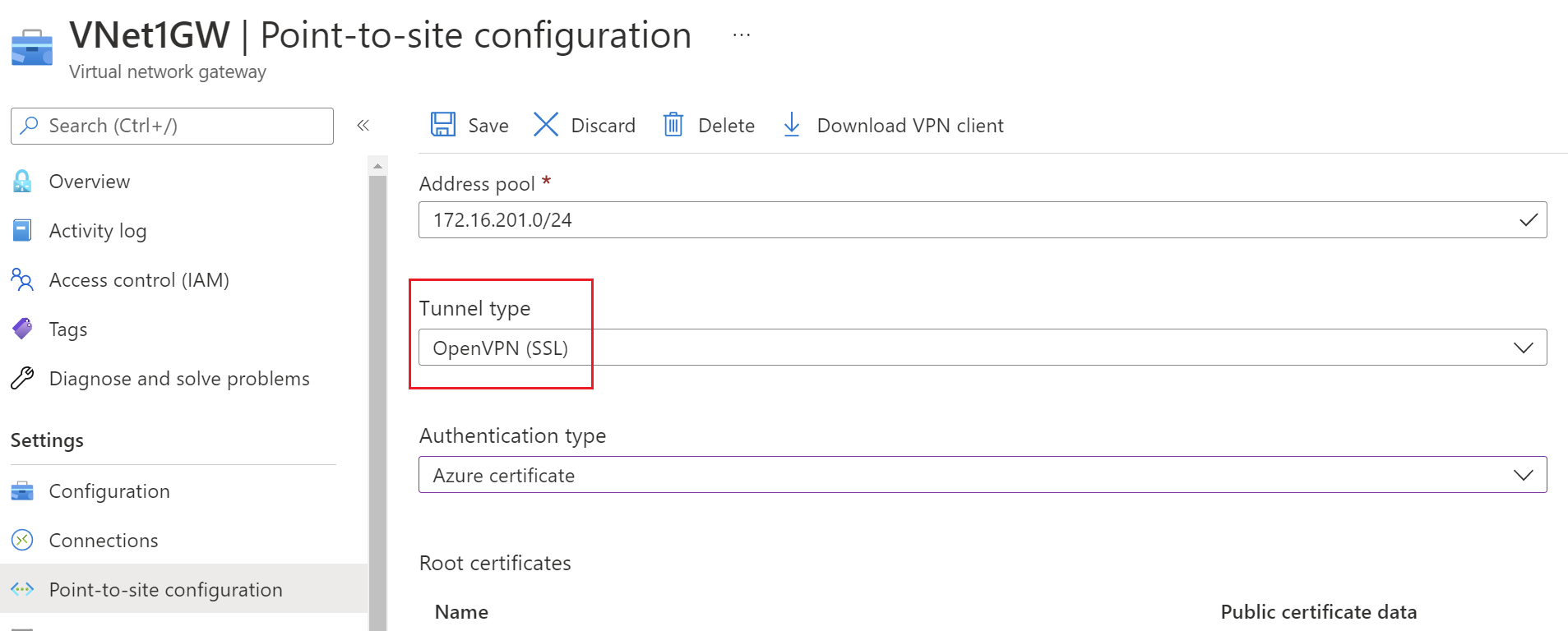

Επιλογή 2 – Αφαιρέστε το SSTP και ενεργοποιήστε το OpenVPN στην πύλη

Δεδομένου ότι το SSTP και το OpenVPN είναι και τα δύο πρωτόκολλο που βασίζονται σε TLS, δεν μπορούν να συνυπάρχουν στην ίδια πύλη. Εάν αποφασίσετε να απομακρυνθείτε από το SSTP στο OpenVPN, θα πρέπει να απενεργοποιήσετε το SSTP και να ενεργοποιήσετε το OpenVPN στην πύλη. Αυτή η λειτουργία θα προκαλέσει στους υπάρχοντες πελάτες να χάσουν τη συνδεσιμότητα με την πύλη VPN μέχρι να διαμορφωθεί το νέο προφίλ στον πελάτη.

Μπορείτε να ενεργοποιήσετε το OpenVPN μαζί με το IKEV2 εάν επιθυμείτε. Το OpenVPN βασίζεται σε TLS και χρησιμοποιεί τη τυπική θύρα TCP 443. Για να μεταβείτε στο OpenVPN, μεταβείτε στην καρτέλα “Διαμόρφωση σημείου σε τοποθεσία” κάτω από την πύλη εικονικού δικτύου στην πύλη και επιλέξτε OpenVPN (SSL) ή Ikev2 και openvpn (SSL) από το αναπτυσσόμενο κουτί.

Μόλις διαμορφωθεί η πύλη, οι υπάρχοντες πελάτες δεν θα μπορούν να συνδεθούν μέχρι να αναπτύξετε και να διαμορφώσετε τους πελάτες OpenVPN.

Εάν χρησιμοποιείτε τα Windows 10 ή αργότερα, μπορείτε επίσης να χρησιμοποιήσετε τον πελάτη Azure VPN.

Συχνές ερωτήσεις

Ποιες είναι οι απαιτήσεις διαμόρφωσης πελάτη?

Για τους πελάτες των Windows, πρέπει να έχετε δικαιώματα διαχειριστή στη συσκευή πελάτη για να ξεκινήσετε τη σύνδεση VPN από τη συσκευή πελάτη στο Azure.

Οι χρήστες χρησιμοποιούν τους εγγενείς πελάτες VPN σε συσκευές Windows και Mac για P2S. Το Azure παρέχει ένα αρχείο ZIP διαμόρφωσης πελάτη VPN που περιέχει ρυθμίσεις που απαιτούνται από αυτούς τους εγγενείς πελάτες για σύνδεση στο Azure.

- Για συσκευές Windows, η διαμόρφωση πελάτη VPN αποτελείται από ένα πακέτο εγκατάστασης που εγκαθιστούν οι χρήστες στις συσκευές τους.

- Για συσκευές MAC, αποτελείται από το αρχείο MobileConfig που εγκαθιστούν οι χρήστες στις συσκευές τους.

Το αρχείο zip παρέχει επίσης τις τιμές ορισμένων από τις σημαντικές ρυθμίσεις στην πλευρά Azure που μπορείτε να χρησιμοποιήσετε για να δημιουργήσετε το δικό σας προφίλ για αυτές τις συσκευές. Ορισμένες από τις τιμές περιλαμβάνουν τη διεύθυνση VPN Gateway, τους διαμορφωμένους τύπους σήραγγας, τις διαδρομές και το πιστοποιητικό ρίζας για την επικύρωση της πύλης.

Από την 1η Ιουλίου 2018, η υποστήριξη αφαιρείται για TLS 1.0 και 1.1 από Azure VPN Gateway. Το VPN Gateway θα υποστηρίξει μόνο το TLS 1.2. Επηρεάζονται μόνο οι συνδέσεις από το σημείο σε τοποθεσία. Οι συνδέσεις site-to-site δεν θα επηρεαστούν. Αν εσύ’χρησιμοποιώντας το TLS για VPN από σημείο σε τοποθεσία στα Windows 10 ή αργότερα πελάτες, εσείς Don’Δεν χρειάζεται να αναλάβει οποιαδήποτε ενέργεια. Εάν χρησιμοποιείτε το TLS για συνδέσεις από το σημείο σε τοποθεσία σε πελάτες Windows 7 και Windows 8, ανατρέξτε στις ερωτήσεις VPN Gateway για οδηγίες ενημέρωσης.

Ποια πύλη SKUS υποστηρίζει P2S VPN?

| VPN πύλη Γενιά | Σκι | S2S/VNET-to-VNET Σήραγγες | P2S Συνδέσεις SSTP | P2S Συνδέσεις IKEV2/OpenVPN | Σύνολο Σημείο αναφοράς παρακολούθησης | BGP | Περιττός |

|---|---|---|---|---|---|---|---|

| Γενιά1 | Βασικός | Μέγιστη. 10 | Μέγιστη. 128 | Δεν υποστηρίζεται | 100 Mbps | Δεν υποστηρίζεται | Οχι |

| Γενιά1 | VPNGW1 | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 250 | 650 Mbps | Υποστηριζόμενος | Οχι |

| Γενιά1 | VPNGW2 | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 500 | 1 Gbps | Υποστηριζόμενος | Οχι |

| Γενιά1 | VPNGW3 | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 1000 | 1.25 Gbps | Υποστηριζόμενος | Οχι |

| Γενιά1 | Vpngw1az | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 250 | 650 Mbps | Υποστηριζόμενος | Ναί |

| Γενιά1 | Vpngw2az | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 500 | 1 Gbps | Υποστηριζόμενος | Ναί |

| Γενιά1 | Vpngw3az | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 1000 | 1.25 Gbps | Υποστηριζόμενος | Ναί |

| Γενιά2 | VPNGW2 | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 500 | 1.25 Gbps | Υποστηριζόμενος | Οχι |

| Γενιά2 | VPNGW3 | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 1000 | 2.5 Gbps | Υποστηριζόμενος | Οχι |

| Γενιά2 | VPNGW4 | Μέγιστη. 100* | Μέγιστη. 128 | Μέγιστη. 5000 | 5 Gbps | Υποστηριζόμενος | Οχι |

| Γενιά2 | VPNGW5 | Μέγιστη. 100* | Μέγιστη. 128 | Μέγιστη. 10000 | 10 Gbps | Υποστηριζόμενος | Οχι |

| Γενιά2 | Vpngw2az | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 500 | 1.25 Gbps | Υποστηριζόμενος | Ναί |

| Γενιά2 | Vpngw3az | Μέγιστη. 30 | Μέγιστη. 128 | Μέγιστη. 1000 | 2.5 Gbps | Υποστηριζόμενος | Ναί |

| Γενιά2 | Vpngw4az | Μέγιστη. 100* | Μέγιστη. 128 | Μέγιστη. 5000 | 5 Gbps | Υποστηριζόμενος | Ναί |

| Γενιά2 | Vpngw5az | Μέγιστη. 100* | Μέγιστη. 128 | Μέγιστη. 10000 | 10 Gbps | Υποστηριζόμενος | Ναί |

(*) Χρησιμοποιήστε εικονική WAN εάν χρειάζεστε περισσότερες από 100 σήραγγες VPN S2S.

- Η αλλαγή μεγέθους του VPNGW SKU επιτρέπεται στην ίδια γενιά, εκτός από την αλλαγή μεγέθους του βασικού SKU. Το βασικό SKU είναι ένα κληρονομικό SKU και έχει περιορισμούς χαρακτηριστικών. Προκειμένου να μετακινηθείτε από το βασικό σε άλλο SKU, πρέπει να διαγράψετε τη βασική πύλη SKU VPN και να δημιουργήσετε μια νέα πύλη με την επιθυμητή γενιά και συνδυασμό μεγέθους SKU. (Δείτε την εργασία με κληρονομιά SKU).

- Αυτά τα όρια σύνδεσης είναι ξεχωριστά. Για παράδειγμα, μπορείτε να έχετε 128 συνδέσεις SSTP και επίσης 250 συνδέσεις IKEV2 σε ένα VPNGW1 SKU.

- Οι πληροφορίες τιμολόγησης μπορούν να βρεθούν στη σελίδα τιμολόγησης.

- Οι πληροφορίες SLA (Συμφωνία επιπέδου υπηρεσίας) μπορείτε να βρείτε στη σελίδα SLA.

- Εάν έχετε πολλές συνδέσεις P2S, μπορεί να επηρεάσει αρνητικά τις συνδέσεις S2S σας. Τα σημεία αναφοράς συνολικής απόδοσης δοκιμάστηκαν με μεγιστοποίηση ενός συνδυασμού συνδέσεων S2S και P2S. Μια ενιαία σύνδεση P2S ή S2S μπορεί να έχει πολύ χαμηλότερη απόδοση.

- Σημειώστε ότι όλα τα σημεία αναφοράς δεν είναι εγγυημένα λόγω των συνθηκών κυκλοφορίας του Διαδικτύου και των συμπεριφορών εφαρμογών σας

Για να βοηθήσουμε τους πελάτες μας να κατανοήσουν τη σχετική απόδοση των SKU χρησιμοποιώντας διαφορετικούς αλγόριθμους, χρησιμοποιήσαμε διαθέσιμα στο κοινό IPerf και CTSTraffic εργαλεία για τη μέτρηση των επιδόσεων για συνδέσεις site-to-site. Ο παρακάτω πίνακας παραθέτει τα αποτελέσματα των δοκιμών απόδοσης για το VPNGW SKU. Όπως μπορείτε να δείτε, η καλύτερη απόδοση επιτυγχάνεται όταν χρησιμοποιήσαμε τον αλγόριθμο GCMAES256 για κρυπτογράφηση και ακεραιότητα IPSEC. Έχουμε μέση απόδοση όταν χρησιμοποιήσαμε AES256 για IPSEC Encryption και Sha256 για ακεραιότητα. Όταν χρησιμοποιήσαμε το DES3 για κρυπτογράφηση IPSEC και Sha256 για ακεραιότητα, πήραμε τη χαμηλότερη απόδοση.

Μια σήραγγα VPN συνδέεται με μια εμφάνιση πύλης VPN. Κάθε απόδοση εμφανίσεων αναφέρεται στον παραπάνω πίνακα παραγωγής και είναι διαθέσιμη συγκεντρωμένη σε όλες τις σήραγγες που συνδέονται με αυτό το παράδειγμα.

Ο παρακάτω πίνακας δείχνει το παρατηρούμενο εύρος ζώνης και τα πακέτα ανά δευτερόλεπτο ανά σήραγγα για τις διαφορετικές πύλες SKU. Όλες οι δοκιμές πραγματοποιήθηκαν μεταξύ των πύλων (τελικά σημεία) εντός του Azure σε διάφορες περιοχές με 100 συνδέσεις και υπό συνθήκες τυποποιημένων συνθηκών φορτίου.

Το βασικό SKU δεν υποστηρίζει τον έλεγχο ταυτότητας IKEV2 ή RADIUS.

Οι πολιτικές IKE/IPSEC έχουν ρυθμιστεί σε πύλες VPN για P2S?

Ikev2

| Κρυπτογράφημα | Ακεραιότητα | PRF | Ομάδα DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | Sha384 | Ομάδα_24 |

| GCM_AES256 | GCM_AES256 | Sha384 | Ομάδα_14 |

| GCM_AES256 | GCM_AES256 | Sha384 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Sha384 | Group_ecp256 |

| GCM_AES256 | GCM_AES256 | Sha256 | Ομάδα_24 |

| GCM_AES256 | GCM_AES256 | Sha256 | Ομάδα_14 |

| GCM_AES256 | GCM_AES256 | Sha256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Sha256 | Group_ecp256 |

| AES256 | Sha384 | Sha384 | Ομάδα_24 |

| AES256 | Sha384 | Sha384 | Ομάδα_14 |

| AES256 | Sha384 | Sha384 | Group_ecp384 |

| AES256 | Sha384 | Sha384 | Group_ecp256 |

| AES256 | Sha256 | Sha256 | Ομάδα_24 |

| AES256 | Sha256 | Sha256 | Ομάδα_14 |

| AES256 | Sha256 | Sha256 | Group_ecp384 |

| AES256 | Sha256 | Sha256 | Group_ecp256 |

| AES256 | Sha256 | Sha256 | Ομάδα_2 |

IPsec

| Κρυπτογράφημα | Ακεραιότητα | Ομάδα PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | Ομαδικός |

| GCM_AES256 | GCM_AES256 | Ομάδα_24 |

| GCM_AES256 | GCM_AES256 | Ομάδα_14 |

| GCM_AES256 | GCM_AES256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Group_ecp256 |

| AES256 | Sha256 | Ομαδικός |

| AES256 | Sha256 | Ομάδα_24 |

| AES256 | Sha256 | Ομάδα_14 |

| AES256 | Sha256 | Group_ecp384 |

| AES256 | Sha256 | Group_ecp256 |

| AES256 | Sha1 | Ομαδικός |

Ποιες πολιτικές TLS έχουν ρυθμιστεί σε πύλες VPN για P2S?

TLS

| Πολιτικές |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Πώς μπορώ να διαμορφώσω μια σύνδεση P2S?

Μια διαμόρφωση P2S απαιτεί αρκετά συγκεκριμένα βήματα. Τα παρακάτω άρθρα περιέχουν τα βήματα για να σας καθοδηγήσουν μέσω της διαμόρφωσης P2S και συνδέσεις για να διαμορφώσετε τις συσκευές πελάτη VPN:

- Διαμορφώστε μια σύνδεση P2S – έλεγχος ελέγχου ακτίνας

- Διαμορφώστε μια σύνδεση P2S – Azure Native Certificate Authentication

- Διαμορφώστε το OpenVPN

Επόμενα βήματα

- Διαμορφώστε μια σύνδεση P2S – έλεγχος ελέγχου ακτίνας

- Διαμόρφωση σύνδεσης P2S – Έλεγχος επαλήθευσης πιστοποιητικού Azure

Το “OpenVPN” είναι ένα εμπορικό σήμα της OpenVPN Inc.

OpenVPN VS. Ikev2 vs. L2TP: Ποιο πρωτόκολλο VPN είναι το καλύτερο?

Ένα εικονικό ιδιωτικό δίκτυο (VPN) παρέχει στους χρήστες ιδιωτικό ιδιωτικό προσωπικό και ασφαλή δεδομένα όταν περιηγούνται στο Διαδίκτυο ή συμμετέχουν σε online δραστηριότητα. Ένα από τα πιο κρίσιμα στοιχεία ενός VPN είναι το πρωτόκολλο που προστατεύει την ανωνυμία του χρήστη από τους χάκερ, τις διαφημιστικές υπηρεσίες και τις κυβερνητικές οντότητες.

Το πρωτόκολλο καθορίζει τον τρόπο με τον οποίο το VPN θα εξασφαλίσει δεδομένα κατά τη διαμετακόμιση. Οι πάροχοι προσφέρουν ένα ευρύ φάσμα πρωτοκόλλων που βασίζονται σε λειτουργικά συστήματα υπολογιστών, συσκευές, επιδόσεις και άλλες πτυχές. Παρακάτω, εξετάζουμε τρία από τα πιο ευρέως χρησιμοποιούμενα πρωτόκολλα της βιομηχανίας: OpenVPN, IKEV2 και L2TP. Ποιο είναι το καλύτερο? Αφήνω’να ρίξω μια πιο προσεκτική ματιά.

Openvpn

Το OpenVPN είναι το πιο δημοφιλές και συνιστώμενο πρωτόκολλο από εμπειρογνώμονες VPN. Το OpenVPN είναι ευπροσάρμοστο και εξαιρετικά ασφαλές, καθιστώντας το στυλοβάτη της εικονικής βιομηχανίας ιδιωτικού δικτύου. Το VPN είναι εύστοχα ονομάζεται ανοιχτό επειδή βασίζεται σε τεχνολογίες ανοιχτού κώδικα όπως η βιβλιοθήκη κρυπτογράφησης OpenSSL ή το SSL V3/TLS V1 πρωτόκολλα.

Σε μια πλατφόρμα OpenVPN, οι πάροχοι διατηρούν, ενημερώνουν και αξιολογούν την τεχνολογία. Ένας από τους λόγους για τους οποίους ένα OpenVPN είναι τόσο αποτελεσματικό είναι επειδή προστατεύει τους χρήστες που ασχολούνται με την ηλεκτρονική δραστηριότητα με καθαρή θέα. Οι χρήστες είναι λιγότερο ευάλωτοι σε χάκερ και λιγότερο πιθανό να ανιχνευθούν από κυβερνητικούς οργανισμούς ή επιθετικούς εμπόρους.

Σύμφωνα με αυτήν την πηγή, όταν τα δεδομένα ταξιδεύουν μέσω των θεατών OpenVPN δεν μπορούν να διαφοροποιήσουν μεταξύ ενός HTTPS και της σύνδεσης SSL. Το πρωτόκολλο μπορεί να λειτουργεί σε οποιαδήποτε θύρα ενώ χρησιμοποιεί πρωτόκολλα UDP ή TCP. Αυτό διευκολύνει τους χρήστες να γίνουν τείχη προστασίας. Οι εταιρείες μπορούν να χρησιμοποιήσουν ένα ευρύ φάσμα στρατηγικών όπως η κρυπτογράφηση AES, HMAC ή OpenSLL κατά την προσθήκη του OpenVPN στις διαδικασίες τους.

Τα OpenVPNs απαιτούν εφαρμογή τρίτου μέρους επειδή δεν υποστηρίζονται από καμία πλατφόρμα. Ωστόσο, οι πάροχοι τρίτων όπως το iOS και το Android υποστηρίζονται. Παρόλο που οι περισσότερες εταιρείες προσφέρουν προσαρμοσμένες διαμορφώσεις OpenVPN, επιτρέπουν επίσης στους χρήστες να εξατομικεύουν τη δική τους διαμόρφωση.

Ας’Συγκεντρώστε:

Openvpn Πλεονεκτήματα:

- Παρακάμπτει τα περισσότερα τείχη προστασίας.

- Ελέγχτη από τρίτους.

- Προσφέρει ασφάλεια ανώτατου επιπέδου.

- Λειτουργεί με πολλαπλές μεθόδους κρυπτογράφησης.

- Μπορεί να ρυθμιστεί και να προσαρμοστεί ώστε να ταιριάζει σε οποιαδήποτε προτίμηση.

- Μπορεί να παρακάμψει τα τείχη προστασίας.

- Υποστηρίζει ένα ευρύ φάσμα κρυπτικών αλγορίθμων.

Openvpn Μειονεκτήματα:

- Εξαιρετικά τεχνική και πολύπλοκη εγκατάσταση.

- Βασίζεται σε λογισμικό τρίτου μέρους.

- Επιφάνειας εργασίας, αλλά το κινητό μπορεί να είναι αδύναμο.

Ikev2

Το IKEV2 σχεδιάστηκε ως κοινό έργο μεταξύ της Cisco Systems και της Microsoft. Λειτουργεί ως πραγματικό πρωτόκολλο και ελέγχει την ανταλλαγή κλειδιών IPSEC.

Το IKEV2 έχει τη διάκριση της λειτουργίας σε μη-mainstream πλατφόρμες όπως Linux, BlackBerry ή άλλες περιθωριακές πλατφόρμες. Ωστόσο, έρχεται επίσης με το λειτουργικό σύστημα των Windows 7. Λόγω της ικανότητάς του να προσαρμοστεί, το IKEV2 προσφέρει συνεπή σύνδεση σε διάφορα δίκτυα. Έτσι, εάν πέσει μια σύνδεση, το IKEV2 βοηθά τον χρήστη να διατηρήσει μια σύνδεση VPN.

Όπως τα περισσότερα πρωτόκολλα, το IKEV2 πληροί τις απαιτήσεις απορρήτου των χρηστών. Δεδομένου ότι προσφέρει υποστήριξη για το Mobike, μπορεί να προσαρμοστεί σε αλλαγές σε οποιοδήποτε δίκτυο. Επομένως, εάν ο χρήστης μεταβαίνει ξαφνικά από μια σύνδεση Wi-Fi σε μια σύνδεση δεδομένων, το IKEV2 μπορεί να το χειριστεί άψογα χωρίς να χάσει τη σύνδεση.

Ikev2 Πλεονεκτήματα:

- Υποστηρίζει ένα ευρύ φάσμα πρωτοκόλλων κρυπτογράφησης.

- Προσφέρει σταθερότητα υψηλού επιπέδου και συνεπή συνδεσιμότητα.

- Προσφέρει εύκολη ρύθμιση.

- Πρωτόκολλο Super-Fast VPN.

Ikev2 Μειονεκτήματα:

- Περιορισμένη υποστήριξη για πλατφόρμες.

- Όχι ανοσοποιητικό σε μπλοκ τείχη προστασίας.

L2TP

Το πιο αξιοσημείωτο χαρακτηριστικό του L2TP είναι η ανικανότητά του να λειτουργεί μόνος του. Για να προσφέρετε κρυπτογράφηση ή προστασία για δεδομένα κατά τη μεταφορά, πρέπει να συνδυαστεί με το iPsec.

Το L2TP είναι μια επέκταση του πρωτοκόλλου PPTP. Λειτουργεί σε μια διπλή ενθυλάκωση που περιλαμβάνει σύνδεση ΣΔΙΤ στο επίπεδο 1 και σε κρυπτογράφηση IPSEC στο δεύτερο επίπεδο. Ενώ το πρωτόκολλο L2TP υποστηρίζει το AES-256, τα ισχυρότερα πρωτόκολλα μπορούν να επιβραδύνουν την απόδοση.

Τα περισσότερα επιτραπέζια και κινητά λειτουργικά συστήματα περιέχουν L2TP, γεγονός που καθιστά την εφαρμογή σχετικά απλή. Ωστόσο, οι χρήστες και οι προγραμματιστές έχουν σημειώσει ότι το L2TP μπορεί να αποκλειστεί από τείχη προστασίας. Τι αγωνίζεται μπορεί να έχει με τείχη προστασίας, περισσότερο από ό, τι κάνει για την ιδιωτική ζωή του αποστολέα/δέκτη.

Ο σχεδιασμός L2TP εμποδίζει τους χάκερς να προβάλλουν ή να παρεμποδίζουν τα δεδομένα κατά τη διαμετακόμιση.

Ενώ η σύνδεση είναι ασφαλής, το πρωτόκολλο μπορεί να είναι αδύναμο και αργό. Η σύνδεση μπορεί να εμποδιστεί λόγω της μετατροπής της κυκλοφορίας στη μορφή L2TP. Οι προγραμματιστές και οι χρήστες πρέπει επίσης να αντιπροσωπεύουν το πρόσθετο επίπεδο κρυπτογράφησης.

Αφήνω’Κοιτάξτε τη σύνοψη:

L2TP Πλεονεκτήματα:

- Διατίθεται σε όλες σχεδόν τις συσκευές και τα λειτουργικά συστήματα.

- Εύκολη διαδικασία εγκατάστασης.

- Υψηλά επίπεδα ασφάλειας που εμφανίζουν κάποιες αδυναμίες.

- Το MultithReading βελτιώνει την απόδοση.

L2TP Μειονεκτήματα:

- Μπορεί να αποκλειστεί από τείχη προστασίας.

- Η απόδοση μπορεί να αποκλειστεί.

- Η διπλή ενθυλάκωση μπορεί να επιβραδύνει την απόδοση.

Ποιο πρωτόκολλο είναι το καλύτερο?

Με τα διαφορετικά στοιχεία κάθε πρωτοκόλλου και την ποικίλη εφαρμογή τους, το καλύτερο πρωτόκολλο εξαρτάται από τις ανάγκες του προγραμματιστή και των χρηστών. Ενώ το OpenVPN μπορεί να θεωρηθεί το πρωτόκολλο Go-to, υπάρχουν διάφοροι παράγοντες που πρέπει να λάβετε υπόψη.

Το OpenVPN είναι γρήγορο, ευπροσάρμοστο και ασφαλές. Το’S επίσης συμβατό με οποιοδήποτε λειτουργικό σύστημα τόσο επιτόπου όσο και απομακρυσμένο. Οι χρήστες που θέλουν ένα πρωτόκολλο υψηλής απόδοσης χωρίς προβλήματα θα πρέπει πιθανώς να κολλήσουν με το OpenVPN.

Θυμηθείτε, ωστόσο, ότι το OpenVPNS απαιτεί τρίτο μέρος. Οι προγραμματιστές που έχουν πρόβλημα με αυτό το είδος ρύθμισης μπορεί να θέλουν να στραφούν σε L2TP ή IKEV2. Ορισμένες βασικές εκτιμήσεις είναι η ασφάλεια, η ταχύτητα, η συνέπεια της συνδεσιμότητας και η συνολική υψηλή απόδοση. Έτσι, η υποστήριξη τρίτων μπορεί να μην είναι υψηλή στη λίστα προτεραιότητας.

Και τελευταίο, πώς θα επηρεάσει η διαμόρφωση με όλες τις πλατφόρμες και τις συσκευές να επηρεάσει τη συνολική απόδοση της υπηρεσίας και του δικτύου? Οι προγραμματιστές πρέπει να υποβάλουν αυτές τις ερωτήσεις από τον πελάτη τους’προοπτική. Μπορεί ένας προγραμματιστής να παράσχει εξαιρετική υπηρεσία με VPN που δεν το κάνει’να παρέχει την απόλυτη καλύτερη ασφάλεια ή εξαιρετικά γρήγορη ταχύτητα?

Λαμβάνοντας υπόψη τα πάντα, η πεποίθησή μας είναι ότι το OpenVPN εξακολουθεί να είναι το καλύτερο πρωτόκολλο για όλους τους τύπους λειτουργικών συστημάτων, συσκευών και πλατφορμών.

- ← Η απειλή προώθηση αυξάνει την απειλή Intelligence με αυτοματοποιημένη ταξινόμηση και κατηγοριοποίηση

- Τι είναι η τοπική συμπερίληψη αρχείου (LFI)? →

Naomi Hodges

Η Naomi Hodges είναι σύμβουλος στον κυβερνοχώρο και συνεισφέροντας συγγραφέας στο Surfshark. Η εστίασή της είναι κυρίως σε καινοτόμες τεχνολογίες, επικοινωνίες δεδομένων και σε απευθείας σύνδεση απειλές. Είναι δεσμευμένη να αγωνιστεί για ασφαλέστερο Διαδίκτυο και να προωθήσει την ατζέντα απορρήτου.

Η Naomi-Hodges έχει 1 θέσεις και μετρώντας.Δείτε όλες τις αναρτήσεις από τη Naomi-Hodges

Ikev2 vs openvpn

Θέλω να σας ζητήσω πληροφορίες σχετικά με το πρωτόκολλο IKEV2 για σύνδεση VPN. Δεν έχω βρει τόσα πολλά στοιχεία στον ιστό. Ενδιαφέρομαι ειδικά σχετικά με τη χρήση σε κινητό τηλέφωνο. Είναι τόσο ασφαλές όσο το πρωτόκολλο OpenVPN? Εάν ναι, θα μπορούσατε να μου προτείνετε μερικούς παρόχους VPN που επιτρέπουν τη χρήση του πρωτοκόλλου IKEV2?

2,743 8 8 χρυσά κονκάρδες 22 22 ασημένια κονκάρδες 35 35 χάλκινα κονκάρδες

ρώτησε 19 Νοεμβρίου 2015 στις 18:40

361 1 1 χρυσό σήμα 3 3 ασημένια κονκάρδες 3 3 χάλκινα κονκάρδες

3 Απαντήσεις 3

Openvpn εναντίον IPsec:

- IPsec χρειάζεται περισσότερο χρόνο για να διαπραγματευτεί τη σήραγγα

- Openvpn Χρησιμοποιεί ισχυρές κρυπτογράφους και TLS. (Αυτή τη στιγμή θεωρείται η ισχυρότερη κρυπτογράφηση)

- Μεμονωμένη και διαμορφωμένη θύρα για Openvpn και επιλογή επιλογής μεταξύ UDP ή TCP.

- Πολλαπλές θύρες/πρωτόκολλα για IPsec;

- IPsec Δεν είναι δυνατή η αντιμετώπιση του NAT. (χρειάζεται δημόσια διεύθυνση IP και στις δύο πλευρές διαφορετικά), απαιτείται L2TP. Openvpn μπορεί εύκολα να ενεργήσει πάνω από το NAT

- Openvpn μπορεί να έχει πολλαπλές περιπτώσεις και IPsec μπορεί να δημιουργηθεί μόνο για ένα ζεύγος διευθύνσεων IP.

- Openvpn Μπορεί να χρησιμοποιηθεί τόσο ως L2 όσο και ως L3 Class.

Χρησιμοποιώ και τα δύο IPsec και Openvpn συνδέσεις υποδομής, αλλά Openvpn δείχνει πολύ καλύτερη σταθερότητα και ευελιξία.

Το ίδιο το Ike είναι απλώς βασικό πρωτόκολλο ανταλλαγής, παρέχοντας ασφαλή κλειδιά συνεδρίας. Λειτουργεί μαζί με τις ενότητες κρυπτογράφησης και ελέγχου ταυτότητας. Έτσι, ο ίδιος ο Ike παρέχει μόνο συνεδρία με ασφαλή κλειδιά. Επιπλέον, αναπτύχθηκε το 2005. Χρησιμοποιείται συχνά μαζί με πρωτόκολλα ESP και AH.

Openvpn είναι ένα έργο ανοιχτού κώδικα που μεγαλώνει γρήγορα και αναπτύσσεται επίσης από την κοινότητα.

Οι κινητές συσκευές διαθέτουν φυσική υποστήριξη SSL/TLS και Openvpn Η υλοποίηση είναι προτιμότερη για τη χρήση κινητής τηλεφωνίας για τους ακόλουθους λόγους:

- Το κινητό Διαδίκτυο δεν παρέχει σταθερή διεύθυνση IP που είναι πρόβλημα για IPsec, έχοντας Ikev2 – πρέπει να χρησιμοποιήσετε DDN ή να αγοράσετε δημόσια διεύθυνση IP. L2TP που παρέχει επίπεδο μεταφοράς για IPsec Χρησιμοποιεί σταθερή θύρα και μπορεί να αποκλειστεί από ορισμένα τείχη προστασίας

- Openvpn είναι εύκολο στη διαμόρφωση και ευέλικτη στη χρήση του – σύγχρονες εκδόσεις (υψηλότερη από 2.2) Χρησιμοποιήστε το TLSV1.Χ. Είναι δυνατόν να χρησιμοποιήσετε τον έλεγχο ταυτότητας πολλαπλών επιπέδων με πιστοποιητικά πελατών, κωδικούς πρόσβασης και ασφαλές κλειδί εάν χρειαστεί. Ο διακομιστής μπορεί εύκολα να ρυθμιστεί για να ακούσει οποιαδήποτε θύρα

- Κινητές εφαρμογές για Openvpn υπάρχουν για το Android και το iOS – έχει περιορισμούς μόνο με συστήματα που βασίζονται σε Windows.

- Openvpn θεωρείται πιο αργή από IPsec. Ωστόσο, Openvpn δεν είναι ευαίσθητο στον συγχρονισμό χρόνου Hosts, δημόσια IP ύπαρξη, χρειάζεται μόνο ένα ελεύθερο να επιλέξει τη θύρα.

Απαντήθηκε στις 8 Μαρτίου 2016 στις 15:05

356 2 2 ασημένια κονκάρδες 4 4 χάλκινα κονκάρδες

Μπορώ να συστήσω να τροποποιήσετε ελαφρώς αυτή την απάντηση και να την κάνετε πιο οριστική σε αυτό που προσπαθείτε να πείτε. Έχετε δώσει στο OP μερικές πολύ καλές πληροφορίες, αλλά αν μπορούσατε να διευκρινίσετε με μια περίληψη για να στρογγυλοποιήσετε μια απάντηση στην ερώτηση, θα εκτιμηθεί.

8 Μαρτίου 2016 στις 16:53

Όσον αφορά τον αριθμό 4, το τελευταίο διάβασα το OpenVPN δεν είναι ταχύτερο από το iPsec κυρίως όταν πρέπει να κλιμακώσετε, επειδή το OpenVPN δεν είναι πολλαπλό. Το μόνο ήταν να κλιμακώσετε είναι να εκτελέσετε περισσότερες περιπτώσεις, αλλά αυτό σημαίνει επίσης ότι πρέπει να χρησιμοποιήσετε διαφορετικούς αριθμούς θύρας.

6 Μαΐου 2016 στις 11:07

Μπορείτε να αναμίξετε τη θύρα και το πρωτόκολλο. Κάθε διαδικασία γίνεται ξεχωριστή «συσκευή». Αλλά όλα αυτά μπορούν να υπάρχουν με μεμονωμένη εξωτερική IP ή ακόμα και πίσω από το NAT

2 Νοεμβρίου 2016 στις 5:37

2. Το Strongswan μπορεί να χρησιμοποιήσει όλα τα ίδια σύγχρονα πρωτόκολλα ασφαλείας που μπορεί το OpenVPN. 5. Το iPsec δεν έχει κανένα πρόβλημα με το Nat Traversal. 6. Επίσης, δεν είναι αλήθεια, μπορείτε να έχετε πολλαπλές περιπτώσεις ανά ζεύγος iPaddress (τουλάχιστον το Strongswan δεν έχει προβλήματα με αυτό). 7. Το L2TP/IPSEC (IKEV1) μπορεί να κάνει σήραγγα L2 και το IPSEC (IKEV2) μπορεί να κάνει σήραγγα L3.

3 Οκτωβρίου 2017 στις 18:37

Το IPSEC / IKEV2 είναι τόσο προσαρμόσιμο που δυσκολεύομαι να πιστέψω ότι το OpenVPN μπορεί να υποστηρίξει οποιαδήποτε σουίτα κρυπτογράφησης που για παράδειγμα το Strongswan δεν μπορεί, νομίζω ότι ο υποστηριζόμενος κατάλογος είναι αρκετά μεγάλος X’d. Υποθέτω ότι το πιο προβληματικό ζήτημα εδώ είναι οι ισχυρισμοί ότι η NSA προσπαθεί να αποδυναμώσει το πρότυπο από την αρχή.

Συμφωνώ με μερικές από τις πληροφορίες από το @Etech στην προηγούμενη απάντηση, ιδιαίτερα στο bummer που είναι η κυκλοφορία IPSEC που είναι τόσο εύκολα μπλοκαρισμένη, ειδικά σε σύγκριση με το OpenVPN, ακόμα και αν το Nat-Traversal βοηθά σε ορισμένες καταστάσεις (δεν είναι τόσο ασπρόμαυρο όπως το βάζετε, IMO)

Δεν έχω ιδέα τι εννοείς στο σημείο 6 μπορείτε να ρυθμίσετε σχεδόν οτιδήποτε μπορεί να φανταστεί με τόσα τελικά σημεία και πύλες όπως θέλετε.

Σχετικά με την κινητικότητα, μπορείτε να χρησιμοποιήσετε το mobike για ένα πολύ σταθερός Σύνδεση σε κινητές συσκευές, και ακόμη και δεν χρησιμοποιείτε Mobike, μπορείτε σίγουρα να έχετε μια δυναμική IP σε μία από τις πλευρές της σύνδεσης (π.χ. το τηλέφωνο). Έχω χρησιμοποιήσει και τα δύο και ειλικρινά αφού το ρυθμίσετε, λειτουργεί απλά (εκτός από τις πολλές φορές που βρίσκεστε με θέματα που σχετίζονται με το NAT/FW).

Ένα πιθανό παράδειγμα διαμόρφωσης με Τα αρχεία ρυθμίσεων, αν θέλετε να το δοκιμάσετε, μπορείτε να βρείτε στον επίσημο ιστότοπο Strongswan