האם OpenVPN תומך ב- IKEV2?

מעבר לפרוטוקול OpenVPN או IKEV2 מ- SSTP

סיכום:

OpenVPN מוסיף עד 20% ואילו Wireguard (ו- Nordlynx) יוסיפו רק 4% יותר. IKEV2 נמצא בין לבין, עם תוספת 7%

במאמר זה נשווה פרוטוקולי VPN שונים ונדון ביתרונותיהם, בהבדלים ובמקרים שלהם.

1. מהו פרוטוקול VPN?

פרוטוקול VPN מספק הוראות ברורות כיצד לטפל בחיבור VPN, כולל בדיקות שלמות נתונים ושיטות הצפנה.

2. מהם פרוטוקולי ה- VPN העיקריים?

פרוטוקולי ה- VPN העיקריים כוללים את Nordlynx (Wireguard), IKEV2, OpenVPN ו- L2TP.

3. מה זה Nordlynx (wireguard)?

Nordlynx הוא פרוטוקול מנהור קוד פתוח שנשען על פרוטוקול Datagram User (UDP) למהירויות מהירות יותר. Nordlynx פותר את הבעיה של הקצאת כתובות IP למשתמשים על ידי יישום מערכת תרגום ייחודית של כתובת רשת.

4. מה זה ikev2?

IKEV2 הוא פרוטוקול הצפנת VPN המשתמש בחילופי מפתח של Diffie-Hellman ו- X.509 תעודות לאימות. זה ידוע בזכות החביון הנמוך שלו ויכולתו לשמור על חיבורים בעת מעבר בין Wi-Fi לנתונים ניידים.

5. מה זה OpenVPN?

OpenVPN הוא פרוטוקול מנהור קוד פתוח התומך במצבי UDP וגם TCP. הוא מציע חיבורים מאובטחים נקודה לאתר לאתר, ומספק חיבור אמין עם האפשרות למהירות או יציבות.

6. מה זה L2TP?

L2TP הוא פרוטוקול המשלב את פרוטוקול המנהור נקודה לנקודה (PPTP) והעברת שכבה 2 (L2F). זה משמש בדרך כלל בשילוב עם ipsec לצורך הצפנה.

7. מהם היתרונות של נורדלינקס?

Nordlynx מספקת ביצועים ואבטחה משופרים על ידי הקצאת כתובות IP ייחודיות למשתמשים ולמנהרות שלהם. זה מבטיח פרטיות נתונים מבלי לרשום זהות משתמשים.

8. מהם היתרונות של IKEV2?

IKEV2 מציע חביון נמוך ומיתוג חלק בין Wi-Fi לנתונים ניידים. יש לו גם תכונות כמו חיבור אוטומטי כאשר החיבור יורד.

9. מהם היתרונות של OpenVPN?

OpenVPN נמצא בשימוש נרחב וניתן להתאמה אישית מאוד. הוא מציע אפשרות למצב UDP או TCP, תלוי בסדרי העדיפויות של המהירות או היציבות.

10. מהם היתרונות של L2TP?

L2TP מספק חיבורים מאובטחים ומשמש בדרך כלל בשילוב עם IPSEC לצורך הצפנה.

11. לאיזה פרוטוקול יש את התקורה הנמוכה ביותר?

ל- Wireguard (Nordlynx) יש את התקורה הנמוכה ביותר של הנתונים, מה שמוסיף רק 4% יותר לנתונים המועברים.

12. איזה פרוטוקול מתאים למכשירים ניידים?

IKEV2 מתאים למכשירים ניידים מכיוון שהוא יכול לשמור על החיבור בעת מעבר בין Wi-Fi לנתונים ניידים.

13. מה שמבדיל את נורדלינקס מ- Wireguard?

Nordlynx הוסיפה מערכת תרגום כתובת כפולה כדי להבטיח את פרטיות המשתמש ללא כניסה זהות.

14. יכול OpenVPN לפעול גם במצבי UDP וגם ב- TCP?

כן, OpenVPN יכול לפעול גם במצבי UDP וגם ב- TCP, לספק אפשרויות למהירות או ליציבות.

15. מהן תכונות האבטחה של IKEV2?

IKEV2 משתמש בחילופי מפתחות של דיפי-הלמן ו- X.509 תעודות לאימות, הבטחת חיבורים מאובטחים והצפנה ברמה גבוהה.

מעבר לפרוטוקול OpenVPN או IKEV2 מ- SSTP

עם זאת, לא לכל הפרוטוקולים יש את אותם נתונים תקורה. לדוגמה, OpenVPN מוסיף עד 20% ואילו Wireguard (ו- Nordlynx) יוסיפו רק 4% יותר. IKEV2 נמצא בין לבין, עם תוספת 7%, שזו עדיין תוצאה טובה. לכן, אם ברצונך למזער את נתוני המשתמש שלך, עליך להישאר עם nordlynx.

פרוטוקולי VPN השוואה

רשת פרטית וירטואלית (VPN) היא ככל הנראה השיטה הפופולרית ביותר להגדרת חיבורים לשיתוף נתונים רגישים. הטכנולוגיה עובדת על ידי קישור המכשיר לשרת VPN ויוצר מנהרה מאובטחת. לפני שתתחיל את חיבור ה- VPN, צריכה להיות הגדרה משותפת כיצד הוא צריך להיראות.

פרוטוקול VPN מספק הוראות ברורות כיצד לטפל בחיבור זה. זה מציין את כל הפרטים שהמכשיר והשרת שלך בקצה המקבל חייבים לדעת. פרוטוקולים מגיעים בכל הצורות והגדלים. חלקם דורשים בדיקות שלמות נתונים נוספות בעוד שאחרים מוסיפים הצפנה חזקה יותר. המגוון עצום, ויש הרבה מקום להתאמה אישית.

מאמר זה יציג את פרוטוקולי ה- VPN הפופולריים ביותר ויעריך את היתרונות, ההבדלים והשימוש בהם.

מהם פרוטוקולי ה- VPN העיקריים?

נתונים העוברים דרך פרוטוקול מנהרה מפוצלים לחתיכות ומונחים בתוך מנות נתונים מוצפנות. לאחר שהגיע ליעד המיועד שלהם, השרת מפענח מנות עם המפתח הפרטי המוגדר שלו ומפרק את הנתונים שנשלחו. התהליך הולך קדימה ואחורה בין המכשיר שלך לשרת VPN לכל ההפעלה.

ואילו עקרון הליבה של אופן הפעולה של מנהור נשאר קבוע, תכונות ספציפיות מבדילות בין פרוטוקולי מנהור זה מזה. מרבית מכשירי החומרה תומכים בהם באופן טבעי, וחלקם נחשבים גם הם לסטנדרטיים.

להלן סקירה קצרה של כמה מפרוטוקולי המנהור הפופולריים ביותר:

Nordlynx (wireguard)

Wireguard הוא פרוטוקול מנהור קוד פתוח עם קוד יעיל כדי למזער את משטח ההתקפה ולשיפור דרסטי. זה מסתמך על פרוטוקול Datagram User.

Wireguard לא יכול להקצות באופן דינמי כתובות IP לכל מי שמחובר לשרת. כדי לטפל בזה ולהפוך חיבורים, השרת זקוק לספלה פנימית. זה רושם כל משתמש, מוודא שהמנות שלהם לא מתערבבות. בהפרת נתונים, זה יכול להכות את האש מכיוון שיהיה קל לזהות את זהות המשתמש שהוקצה על ידי השרת.

Nordlynx נוצר על ידי צוות האבטחה של נורד. המייצג שיפור לליבת הקוד של Wireguard, הוא פותר את הבעיה בנוגע לזהות המשתמש.

נורדלינקס שונה מ- Wireguard על ידי הוספת א מערכת התרגום כפולה של כתובת רשת. זה יוצר ממשק מקומי לכל מפגש, מקצה כתובת IP ייחודית למשתמשים ולמנהרות שלהם. זה פותר את בעיית הספרים מבלי לרשום את המשתמשים הנוכחיים להתחקות אחר היעד של כל מנות נתונים. כתובות IP נותרות מוקצות רק כאשר ההפעלה פעילה, ומספקת ביצועים ואבטחה ללא תחרות כאשר היא מחוברת לשרת VPN.

רק למוצרי אבטחה של נורד כמו NordVPN ו- Nordlayer יש פרוטוקול מנהרה זה.

Ikev2

גרסת חילופי מפתח אינטרנט 2 היא פרוטוקול הצפנת VPN שמטפל בפעולות בקשה ותגובה. זה מסתמך על שני מנגנונים לאימות והצפנה. לצורך הצפנה הוא משתמש בפרוטוקול חילופי המפתח של Diffie – Hellman כדי להגדיר מפגש משותף. האימות של IKEV2 מעובד על ידי x.509 תעודת תשתית מפתח ציבורית, המבוססת על תקן איגוד התקשורת הבינלאומי (ITU).

IKEV2 שייך לחבילת פרוטוקול אבטחת אינטרנט שמטפל באסוציאציות אבטחה (SA). תפקידם למצוא תנאים מוסכמים הדדית להקמת מנהרת VPN. מכיוון ש- IKEV2 משתמש ב- UDP, יש לו חביון נמוך יחסית ויהיה אפשרות מהירה עבור רוב מקרי השימוש. זה גם לא תובעני מאוד לביצועים, אז עובד היטב על מכשירי חומרה חלשים יותר.

פרוטוקול ה- VPN IKE יכול גם לשמור על החיבור בעת מעבר בין Wi-Fi לנתונים ניידים. לכן זו יכולה להיות אפשרות טובה למכשירים ניידים הנשענים על נתונים סלולריים אך יכולים לעבור ל- Wi-Fi. בנוסף, IKEV2 מיישם גם תכונות כמו חיבור אוטומטי כאשר החיבור יורד.

OpenVPN

OpenVPN הוא פרוטוקול ה- VPN המשומש ביותר. זה פרוטוקול מנהור קוד פתוח ומערכת המאפשרת הקמת חיבורים מאובטחים נקודה לנקודה ואתר לאתר. אבטחת שכבת תובלה, בשילוב עם אלגוריתמים של ספריית קריפטוגרפיה של OpenSSL, מטפלת בחילופי מפתח פרטיים כדי להגדיל את הבטיחות של רשתות פרטיות וירטואליות.

מנקודת מבט רשתית, פרוטוקול OpenVPN יכול לפעול בשני מצבים: UDP או פרוטוקול בקרת הילוכים (TCP).

UDP – לא משתמש בלחיצת יד, כלומר שליחת מנות נתונים מבלי לקבל את האישור שהם הגיעו ליעדם. זו אותה שיטה המשמשת את Wireguard, ו- IKEV2 מתעדפים מהירות ולא יציבות חיבור.

TCP -משתמש בלחיצת יד תלת-כיוונית בין היוזם למקלט. הלקוח שולח בקשה, השרת מאשר קבלה והלקוח משיב באישור. אמנם זה אולי נראה כמו צעדים רבים נוספים, אך זה עוזר להשיג חיבור אמין בחיסרון של חביון ניכר יותר.

גם UDP וגם TCP פורסים את הנתונים שלך לחבילות קטנות יותר בעת שליחה. הם כוללים את ה- IPS של השולח והמקלט, את הנתונים בפועל ונתוני תצורה אחרים. לכן, למרות שמדובר באיטרציה הרבה יותר מתקדמת, OpenVPN עדיין מסתמך על אותם עקרונות מנהור.

L2TP

פרוטוקול המנהרה של שכבה 2 (L2TP) משלב את פרוטוקול המנהור נקודה לנקודה (PPTP) והעברת שכבה 2 ליצירת מנהרות VPN. בפני עצמו, L2TP אינו מספק הצפנה. זה בדרך כלל מסופק על ידי ipsec (ראה להלן).

L2TP, שפורסם במקור בשנת 1999, יוצר חיבור בין ריכוז הגישה (LAC) לשרת הרשת (LNS). חיבור זה יכול לכלול מספר מפגשים ופועל על פני שכבה 2 של מודל OSI.

אחת החיוביות של הפרוטוקול היא תאימות. PPTP מובנה ב- Microsoft Windows ו- MacOS. הגדרת מנהרות קלה באמצעות שתי מערכות ההפעלה, ואילו L2TP תואמת גם לינוקס.

על החיסרון, הפרוטוקול בפני עצמו חסר מערכות הצפנה ואימות. מסיבה זו הוא נתמך על ידי מעט VPNs מודרניים.

Ipsec

אבטחת פרוטוקול אינטרנט (IPSEC) עובדת עם L2TP בצורה של L2TP/IPSEC. IPSEC מספק אימות והצפנה הן לנתונים העוברים במנהרות L2TP. התוצאה היא דרך הרבה יותר חזקה לשלוח נתונים בצורה מאובטחת ברחבי האינטרנט.

Ipsec משתמש ב- AES Cipher כדי להצפין נתונים. פרוטוקול ה- VPN מנהל פעולת איגוד אבטחה באמצעות מפתחות ike משותפים. כאשר קיים חיבור מאובטח, הפרוטוקול יוצר עומס אבטחה מכוסה (ESP). זה עוטף מנות נתונים בשתי שכבות של מידע, ומאפשר לשני מכשירים לתקשר. זה גם מסתיר את זהותו של השולח המקורי עם שכבה נוספת של נתוני כתובת IP.

IPSEC מסווג כפרוטוקול מאובטח. עם זאת, ידוע כי ה- NSA ביקש להתפשר על הצפנת AES של 256 סיביות כחלק מתוכנית Bullrun שלה. לכן, מצב האבטחה בפועל של הצופן אינו בטוח.

ניתן להתפשר על מהירויות ipsec על ידי אנקפסולציה כפולה. וגם L2TP וגם IPSEC נאבקים לנווט בחומות אש. זה יכול לגרום לבעיות ביצועים.

TLS

אבטחת שכבת התחבורה (TLS) כוללת שני אלמנטים: פרוטוקול הקלטה של TLS ופרוטוקול לחיצת היד TLS. פרוטוקול הרשומה יוצר חיבורים מאובטחים, ואילו לחיצת יד אנונימי מונה נתונים להעברה.

TLS הוא AN איטרציה מעודכנת של פרוטוקול שכבת השקע המאובטח (SSL). זה מעבר ל- SSL, מציע אימות HMAC, ייצור מפתחות PRF ושימוש ב- AES CIPHERS. חיבורים פועלים באמצעות יציאה 443, הזמינה ברוב המצבים. זה גם הופך את TLS לפרוטוקול VPN טוב לניווט בחומות אש.

TLS הוא בדרך כלל מבוסס דפדפן. זה באופן קבוע משמש כבסיס לפרוטוקול מנהרות השקע המאובטח (SSTP) – פרוטוקול הבחירה עבור VPNs מבוססי אינטרנט תמיד.

בהקשר זה, TLS משמש לחיבור יישומי אינטרנט ומכשירי משתמש או שרתים, אם כי ניתן להשתמש בהם גם להצפנת חיבורי קול-על-IP. חיבורים מבוססי דפדפן עשויים גם להיות ללא לקוח, הפחתת הצורך בתוכנת VPN נוספת.

החיסרון של TLS הוא שהוא פועל רק באמצעות דפדפנים או אפליקציות נתמכות. מסיבה זו משתמשים לעתים קרובות משלבים VPNs IPSEC ו- TLS לכיסוי רשת מקיף.

מהם הבדלי המפתח בין פרוטוקולי VPN?

בין אם אתה מתארח בעצמו בשרת VPN או לפנות לספק VPN, תצטרך לבחור פרוטוקול VPN לחיבור שלך. זה אחד המרכיבים החיוניים של חיבור VPN.

להלן סקירה של האופן בו הפרוטוקולים הנפוצים ביותר משווים. בחירת פרוטוקול ה- VPN המתאים יכול להועיל לפעילות האינטרנט שלך ולא תבזבז את המשאבים שלך כשלא נחוץ.

השוואת מהירות

מחקרים מ- Nord Security מגלים כי פרוטוקול ה- VPN של Nordlynx יכול לרוץ עד 1200 מגהביט לשנייה, ואילו IKEV2 מגיע רק ל 600 מגהביט לשנייה, ו- OpenVPN מנהלת מהירות שהוקלטה ביותר של 400 מגהביט לשנייה. אותן נטיות חוזרות על פני הלוח לא משנה המרחק בין שרת VPN למיקום הלקוח.

מבוסס על ממצאים אלה, אם אתם מחפשים את פרוטוקול המנהרות המהיר ביותר, עליכם ללכת עם Nordlynx (או Wireguard). המהיר השני ביותר יהיה IKEV2, שיכול להחזיק בביטחון את עצמו גם כאשר מתחברים לצד השני של העולם.

כל הפרוטוקולים לעיל נוטים לבצע ביצועים L2TP/IPSEC מבחינת המהירות. TLS גם סובל מזמני משא ומתן ארוכים יותר, ומציב אותו מתחת ל- IKEV2/IPSEC, OpenVPN ו- Nordlynx.

הצפנה

OpenVPN מציע את ההצפנה החזקה ביותר דרך ספריית OpenSSL. זה תומך באלגוריתמים קריפטוגרפיים שונים כמו AES, Chacha20, Poly1305 וכו ‘. OpenVPN יכול להשתמש גם באלגוריתמים של Hashing לתעודות כמו MD5, Blake2 ואחרים. RSA, DSA, ואלגוריתמים רבים אחרים יכולים לעבד את נגזרת המפתח הפרטי של הפרוטוקול. היקף אפשרויות ההתאמה האישית הופך את OpenVPN לפרוטוקול VPN הניתן להתאמה מאוד עבור מקרי שימוש רבים שיכולים להיות רלוונטיים להגדרת ה- VPN שלך.

Nordlynx/Wireguard פחות גמיש ביחס להצפנה. ההצפנה שלו נשענת אך ורק על Chacha20, (שנחשבת לבטוחה יותר מ- AES). האימות מעובד על ידי הפונקציה הקריפטוגרפית Poly1305 באמצעות Blake2 עבור hashing. שכבת ההובלה שלה מספקת רק את אפשרות UDP.

IKEV2 מספק יותר בחירה מ- Nordlynx אבל מעט פחות מפתינה פתוחה. זה מספק מגוון של אלגוריתמי הצפנה חזקים לבחירה, כמו AES 256 הצפנה, Blowfish ואחרים. ההבדל העיקרי הוא שיש לו רק הגדרת UDP.

יש לראות ב- OpenVPN, Nordlynx ו- IKEV2 פרוטוקולי מנהור מאובטחים. זה פחות נכון ביחס ל- L2TP/IPSEC ו- TLS.

פרוטוקול מנהור שכבה 2 בפני עצמו אינו מציע שום הצפנה אך משתמשים יכולים להוסיף צופרים מעל אם רוצים. מומחים כעת בספק אם IPSEC מאובטחת לחלוטין, בעקבות המידע שנחשף על ידי אדוארד סנודן. IPSEC אינו גם קוד פתוח, ומשתמשים חייבים לסמוך על אישורי האבטחה של המפתחים שלה.

SSL/TLS מספק הצפנת AES מאובטחת באמצעות קריפטוגרפיה של מפתח ציבורי. עם זאת, פרוטוקול TLS פחות גמיש מאשר חלופות מתקדמות יותר.

בִּטָחוֹן

בעוד ש- Wireguard הוא קוד פתוח, Nordlynx הוא קנייני, שיכול להיות בעיה אם המשתמשים תמיד זקוקים למודעות מוחלטת לקוד אפליקציית האבטחה. למרות זאת, ל- Wireguard של Nordlynx אין פגיעויות ביטחוניות ידועות. הדבר תקף ל- OpenVPN.

עם זאת, מכיוון ש- OpenVPN היה ארוך יותר, לבוחנים עצמאיים היו יותר זמן לגהץ את מרבית החרקים, כלומר זה יכול להיחשב לאפשרות ה- VPN המאובטחת ביותר. Wireguard הוא עדיין עבודה שמתבצעת.

IKEV2 מעט פחות מאובטח. על פי מצגת NSA שהודלפה, ניצול פגיעויות הפרוטוקול שלה הביא לפענוח מוצלח. אמנם רואים בספקולציות, OpenVPN ו- Wireguard יהיו אפשרויות טובות יותר כאשר מכוונים לאבטחה מקסימאלית.

SSL/TLS נקשר להתקפות איש-באמצע באמצעות תעודות אבטחה לא אמינות. משתמשים עשויים להיחשף על ידי שגיאות תצורה. אבל הצפנת ה- AES של 256 סיביות המשמשת את TLS נחשבת מאובטחת על ידי מרבית המומחים.

L2TP/IPSEC סובל מאותן בעיות כמו IKEV2. הספקות הועלו לגבי תעודות האבטחה של הפרוטוקול, והיא נמצאת מתחת ל- OpenVPN ו- Nordlynx בדירוג ה- VPN המאובטח.

דרישות יציאת רשת

משתמשי VPN עשויים לחוות בעיות קישוריות אם רשתות אינן תומכות ביציאה ספציפית המשמשת את פרוטוקול ה- VPN שנבחר. יש מנהלי רשת או ספקי שירותי אינטרנט עשויים לסגור יציאות כדי להגביל את משטח ההתקפה. בתהליך הם עשויים להגביל את הגישה למשאבי עבודה עם VPN.

Nordlynx ו- Ikev2 משתמשים ב- UDP – תנועה קבועה באינטרנט לא. לכן מנהל הרשת יכול להשבית זאת. אם היציאה סגורה, פרוטוקול ה- VPN לא יוכל ליזום חיבור, שיכול להיות בעיה.

OpenVPN היא אחת האפשרויות הטובות ביותר לגבי תאימות. פרוטוקול ה- VPN משתמש ביציאת TCP 443, זהה ל- HTTPS. גם אם מותר לגלישה באינטרנט מוגבלת, המשתמשים צריכים להיות מסוגלים לעבור באמצעות OpenVPN.

L2TP/IPSEC יכולים להיתקל בבעיות עם חומות אש בגלל השימוש באקפסולציה כפולה. בפני עצמה פרוטוקול המנהרה של שכבה 2 מטפל היטב בחומות אש, אך חסר תכונות אבטחה. מצד שני, TLS משתמשת ביציאה 443. זה מאפשר למנהרות TLS לעבור ברוב חומות האש בקלות.

שימוש בנתונים

צריכת נתונים בדרך כלל עולה בעת שימוש בפרוטוקול VPN. הסיבה לכך היא שכל מנות נתונים נארקות מחדש. הוספת נתונים נוספים עליו מגדילה את גודלו. עם הזמן זה מסתכם, וכאשר עובדים על חיבור מדוד, המשתמשים יכולים להגיע לכובעי נתונים חודשיים מהר יותר.

עם זאת, לא לכל הפרוטוקולים יש את אותם נתונים תקורה. לדוגמה, OpenVPN מוסיף עד 20% ואילו Wireguard (ו- Nordlynx) יוסיפו רק 4% יותר. IKEV2 נמצא בין לבין, עם תוספת 7%, שזו עדיין תוצאה טובה. לכן, אם ברצונך למזער את נתוני המשתמש שלך, עליך להישאר עם nordlynx.

בדרך כלל L2TP/IPSEC יעלה על כל הפרוטוקולים הללו מבחינת השימוש בנתונים. אנקפסולציה כפולה מוסיפה תקורות נוספות לכל העברת מנות. TLS משתמש בנתונים רבים יותר מ- IKEV2 ו- NordlyNX, אך צריך לצרוך פחות מ- OpenVPN.

תאימות מכשירים

IKEV2, L2TP/IPSEC ו- OpenVPN הם בדרך כלל הטובים ביותר בכל מה שקשור לתאימות.

רוב המכשירים תומכים באופן טבעי ב- IKEV2, ויהיה קל יחסית להגדיר חיבורים ידניים עליהם. בדרך כלל, על המשתמשים לבחור את פרוטוקול ה- VPN מהרשימה ולהזין כתובות ותעודות ספציפיות.

OpenVPN מסתמך על ספריות קריפטוגרפיות משלימות. מרבית היצרנים של מוצרי צריכה אינם כוללים אותם כברירת מחדל, ולכן יתכן שתידרש לבחון את הקושחה המהבהבת אם אתה מגדיר אותה על נתב.

ניתן להשתמש ב- Nordlynx ו- Wireguard רק באמצעות האפליקציות שלהם, כלומר כל מערכת הפעלה ראשונית נתמכת – רוב האפליקציות של ספקי VPN תומכים הן ב- IKEV2 והן ב- OpenVPN.

פונקציונליות מקורית L2TP/IPSEC כלולה ב- MS Windows ו- MacOS, והתאימות מגיעה כל הדרך חזרה ל- Windows 2000. המשתמשים צריכים לחוות בעיות מעטות בעת שילוב של פרוטוקול VPN עם מחשבים או נתבים.

TLS מבוסס על דפדפן. זה עובד עם כל דפדפני האינטרנט העיקריים, אך ניתן להשתמש בו רק עם חיבורי אינטרנט. זה הופך את זה פחות שימושי להתקנה בנתבים או להגן על רשתות ארגוניות, אך אכן הופך את SSL/TLS שימושי לחיבורי עבודה מרוחקים.

באיזה פרוטוקול VPN אתה צריך להשתמש ומתי?

להלן סיכום היתרונות והחסרונות של כל פרוטוקול.

מעבר לפרוטוקול OpenVPN או IKEV2 מ- SSTP

חיבור VPN Gateway של נקודה לאתר (P2S) מאפשר לך ליצור חיבור מאובטח לרשת הווירטואלית שלך ממחשב לקוח בודד. חיבור P2S נקבע על ידי התחלתו ממחשב הלקוח. מאמר זה חל על מודל הפריסה של מנהל המשאבים ומדבר על דרכים להתגבר על מגבלת הקשר 128 של SSTP על ידי מעבר לפרוטוקול OpenVPN או IKEV2.

באיזה פרוטוקול משתמשים ב- P2?

VPN נקודה לאתר יכול להשתמש באחד מהפרוטוקולים הבאים:

- פרוטוקול OpenVPN®, פרוטוקול VPN מבוסס SSL/TLS. פיתרון VPN SSL יכול לחדור לחומות אש, מכיוון שרוב חומות האש פתוחות יציאת TCP 443 יוצאת, אשר SSL משתמשת בה. ניתן להשתמש ב- OpenVPN כדי להתחבר מאנדרואיד, iOS (גרסאות 11.0 ומעלה), מכשירי Windows, Linux ו- Mac (MacOS גרסאות 10.13 ומעלה).

- פרוטוקול מנהרת שקע מאובטח (SSTP), פרוטוקול VPN מבוסס SSL. פיתרון VPN SSL יכול לחדור לחומות אש, מכיוון שרוב חומות האש פתוחות יציאת TCP 443 יוצאת, אשר SSL משתמשת בה. SSTP נתמך רק במכשירי Windows. Azure תומך בכל הגרסאות של Windows עם SSTP (Windows 7 ואילך). SSTP תומך עד 128 חיבורים במקביל רק ללא קשר לשער SKU.

- IKEV2 VPN, פיתרון VPN מבוסס IPSEC מבוסס תקנים. ניתן להשתמש ב- IKEV2 VPN כדי להתחבר ממכשירי MAC (MACOS גרסאות 10.11 ומעלה).

IKEV2 ו- OpenVPN עבור P2S זמינים עבור מודל הפריסה של מנהל המשאבים בלבד. הם אינם זמינים למודל הפריסה הקלאסי. SKU בשער בסיסי אינו תומך בפרוטוקולי IKEV2 או OpenVPN. אם אתה משתמש ב- SKU הבסיסי, תצטרך למחוק ולשחזר שער רשת וירטואלית של SKU ייצור.

עוברים מ- SSTP ל- IKEV2 או OpenVPN

יתכנו מקרים שבהם ברצונך לתמוך ביותר מ- 128 חיבור P2S במקביל לשער VPN אך משתמשים ב- SSTP. במקרה כזה, אתה צריך לעבור לפרוטוקול IKEV2 או OpenVPN.

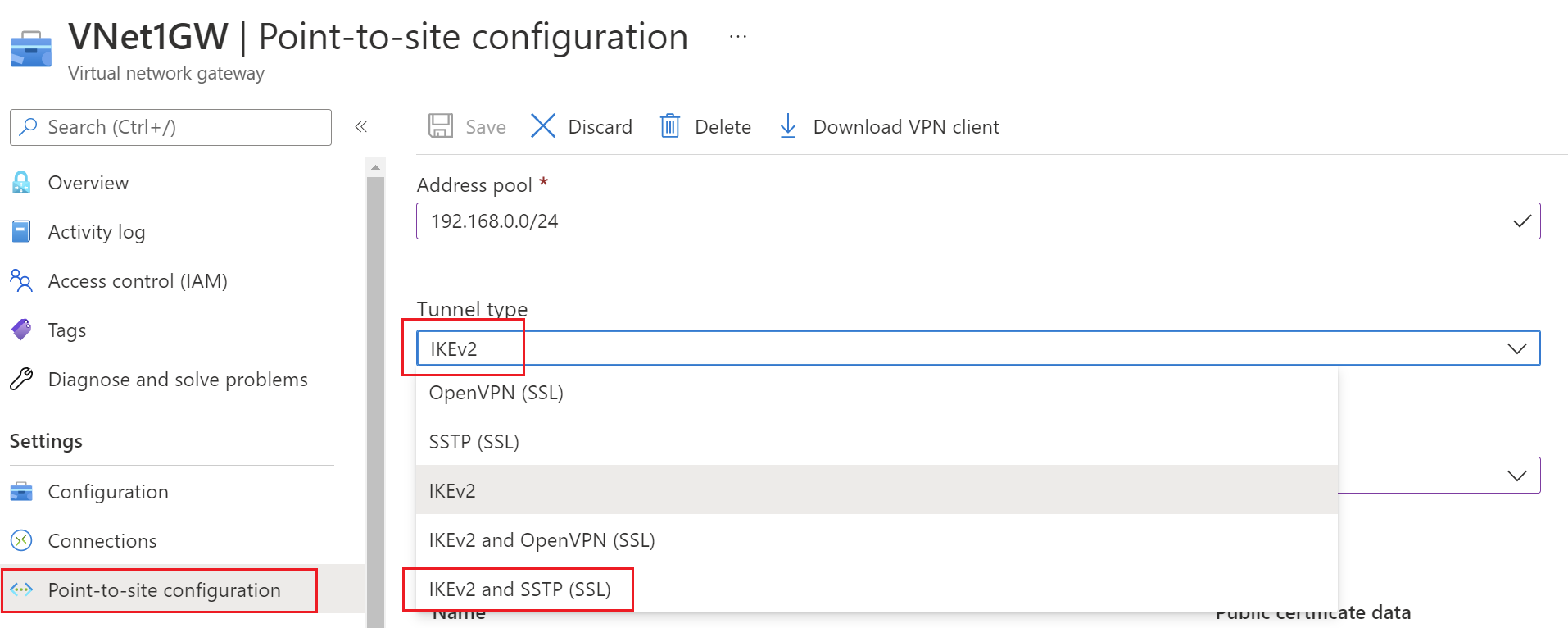

אפשרות 1 – הוסף IKEV2 בנוסף ל- SSTP בשער

זו האפשרות הפשוטה ביותר. SSTP ו- IKEV2 יכולים להתקיים יחד באותו שער ולתת לך מספר גבוה יותר של חיבורים במקביל. אתה יכול פשוט לאפשר IKEV2 בשער הקיים ולהעמיס מחדש את הלקוח.

הוספת IKEV2 ל- SSTP VPN Gateway קיים לא תשפיע על לקוחות קיימים ותוכל להגדיר אותם להשתמש ב- IKEV2 בקבוצות קטנות או פשוט להגדיר את התצורה של הלקוחות החדשים להשתמש ב- IKEV2. אם לקוח Windows מוגדר הן עבור SSTP והן ל- IKEV2, הוא ינסה להתחבר באמצעות IKEV2 תחילה ואם זה ייכשל, הוא ייפול ל- SSTP.

IKEV2 משתמש ביציאות UDP שאינן סטנדרטיות, כך שאתה צריך להבטיח כי יציאות אלה לא ייחסמו בחומת האש של המשתמש. היציאות הנמצאות בשימוש הן UDP 500 ו- 4500.

כדי להוסיף ikev2 לשער קיים, עבור לכרטיסייה “תצורה נקודה לאתר” מתחת לשער הרשת הווירטואלית בפורטל ובחר IKEV2 ו- SSTP (SSL) מהתיבה הנפתחת.

כאשר יש לך SSTP וגם IKEV2 מופעלים בשער, מאגר הכתובות נקודה לאתר יפוצל סטטי בין השניים, כך שלקוחות המשתמשים בפרוטוקולים שונים יוקצו כתובות IP משני טווח המשנה. שים לב שהכמות המרבית של לקוחות SSTP היא תמיד 128 גם אם טווח הכתובות גדול מ- /24 וכתוצאה מכך כמות גדולה יותר של כתובות זמינות עבור לקוחות IKEV2. לטווחים קטנים יותר, הבריכה תחוצה באותה מידה. בוחרי תנועה המשמשים את ה- Gateway עשויים לא לכלול את נקודת הכתובות של טווח כתובות האתר CIDR, אך שני ה- CIDR של תת-טווח.

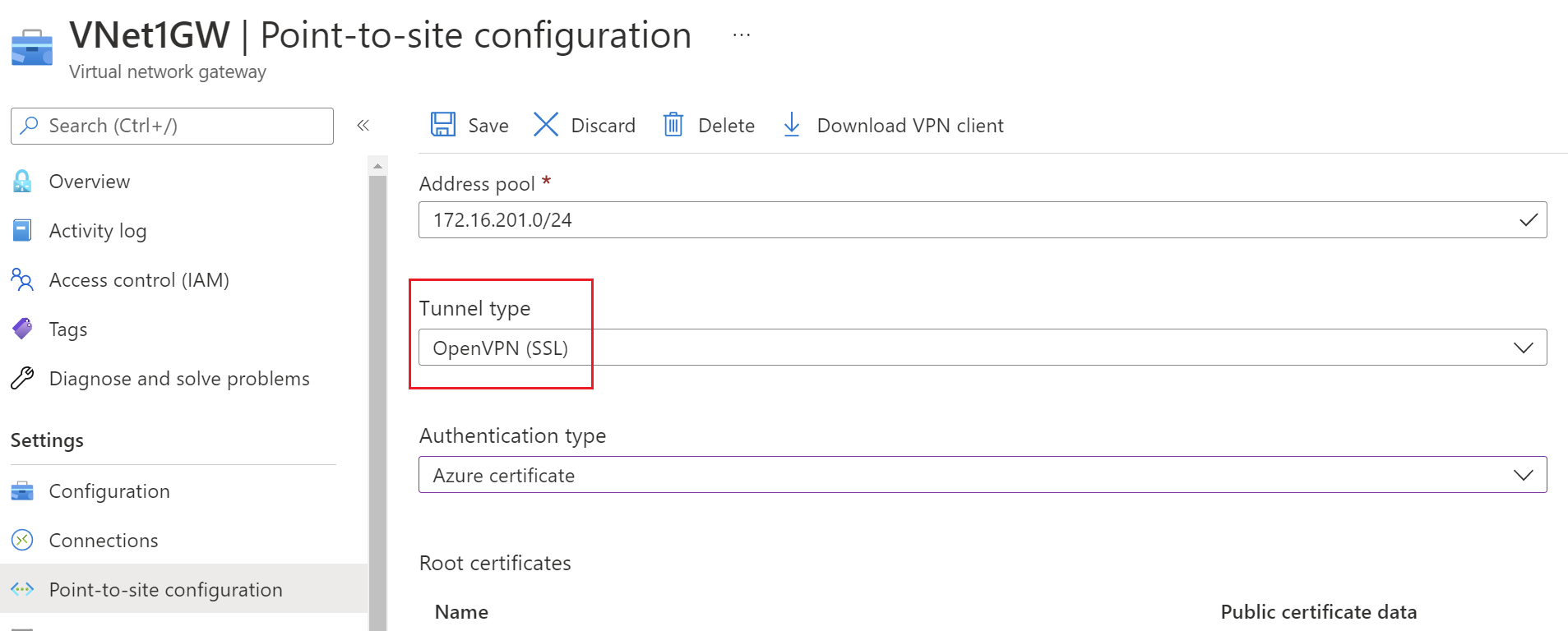

אפשרות 2 – הסר את SSTP ואפשר OpenVPN בשער

מכיוון ש- SSTP ו- OpenVPN הם שניהם פרוטוקול מבוסס TLS, הם לא יכולים להתקיים יחד באותו שער. אם תחליט להתרחק מ- SSTP ל- OpenVPN, תצטרך להשבית את SSTP ולאפשר OpenVPN בשער. פעולה זו תגרום ללקוחות הקיימים לאבד קישוריות לשער VPN עד שהפרופיל החדש יוגדר על הלקוח.

אתה יכול לאפשר OpenVpn לצד IKEV2 אם אתה רוצה. OpenVPN מבוסס TLS ומשתמש ביציאת TCP 443 הסטנדרטית. כדי לעבור ל- OpenVPN, עבור לכרטיסייה “תצורה נקודה לאתר” מתחת לשער הרשת הווירטואלית בפורטל ובחר OpenVPN (SSL) אוֹ IKEV2 ו- OPENVPN (SSL) מהתיבה הנפתחת.

לאחר הגדרת השער, לקוחות קיימים לא יוכלו להתחבר עד שתפרוס ותגדיר את התצורה של לקוחות OpenVPN.

אם אתה משתמש ב- Windows 10 ואילך, אתה יכול גם להשתמש בלקוח Azure VPN.

שאלות נפוצות

מהן דרישות תצורת הלקוח?

עבור לקוחות Windows, עליך להיות בעל זכויות מנהל מערכת במכשיר הלקוח על מנת ליזום את חיבור ה- VPN ממכשיר הלקוח ל- Azure.

משתמשים משתמשים בלקוחות VPN המקוריים במכשירי Windows ו- Mac עבור P2S. Azure מספקת קובץ zip תצורת לקוח VPN המכיל הגדרות הנדרשות על ידי לקוחות מקוריים אלה להתחבר ל- Azure.

- עבור מכשירי Windows, תצורת לקוח VPN מורכבת מחבילת מתקנים שמשתמשים מתקינים במכשירים שלהם.

- עבור מכשירי MAC, זה מורכב מקובץ MobileConfig שמשתמשים מתקינים במכשירים שלהם.

קובץ ה- ZIP מספק גם את הערכים של כמה מההגדרות החשובות בצד התכול בו תוכלו להשתמש כדי ליצור פרופיל משלכם עבור מכשירים אלה. חלק מהערכים כוללים את כתובת השער VPN, סוגי מנהרות מוגדרים, נתיבים ותעודת השורש לאימות Gateway.

החל מה -1 ביולי 2018, תמיכה מוסרת עבור TLS 1.0 ו -1.1 מ- Azure VPN Gateway. VPN Gateway יתמוך רק ב- TLS 1.2. רק חיבורי נקודה לאתר מושפעים; חיבורי אתר לאתר לא יושפעו. אם אתה’השימוש ב- TLS עבור VPNs נקודה לאתר על לקוחות Windows 10 ומאוחר יותר, אתה לא עושה’לא צריך לנקוט בפעולה כלשהי. אם אתה משתמש ב- TLS לחיבורי נקודה לאתר בלקוחות Windows 7 ו- Windows 8, עיין בשאלות הנפוצות של VPN Gateway לקבלת הוראות עדכון.

באיזה SKUs Gateway תומך ב- P2S VPN?

| VPN כְּנִיסָה דוֹר | Sku | S2S/VNET-TO-VNET מנהרות | P2S חיבורי SSTP | P2S חיבורי IKEV2/OpenVPN | לְקַבֵּץ מדד תפוקה | BGP | אזור-מפתח |

|---|---|---|---|---|---|---|---|

| דור 1 | בסיסי | מקס. 10 | מקס. 128 | אינו נתמך | 100 מגהביט לשנייה | אינו נתמך | לא |

| דור 1 | VPNGW1 | מקס. 30 | מקס. 128 | מקס. 250 | 650 מגהביט לשנייה | נתמך | לא |

| דור 1 | VPNGW2 | מקס. 30 | מקס. 128 | מקס. 500 | 1 ג’יגה -סיביות | נתמך | לא |

| דור 1 | VPNGW3 | מקס. 30 | מקס. 128 | מקס. 1000 | 1.25 ג’יגה -סיביות | נתמך | לא |

| דור 1 | Vpngw1az | מקס. 30 | מקס. 128 | מקס. 250 | 650 מגהביט לשנייה | נתמך | כן |

| דור 1 | Vpngw2az | מקס. 30 | מקס. 128 | מקס. 500 | 1 ג’יגה -סיביות | נתמך | כן |

| דור 1 | Vpngw3az | מקס. 30 | מקס. 128 | מקס. 1000 | 1.25 ג’יגה -סיביות | נתמך | כן |

| דור 2 | VPNGW2 | מקס. 30 | מקס. 128 | מקס. 500 | 1.25 ג’יגה -סיביות | נתמך | לא |

| דור 2 | VPNGW3 | מקס. 30 | מקס. 128 | מקס. 1000 | 2.5 ג’יגה -סיביות | נתמך | לא |

| דור 2 | VPNGW4 | מקס. 100* | מקס. 128 | מקס. 5000 | 5 ג’יגה -סיביות | נתמך | לא |

| דור 2 | VPNGW5 | מקס. 100* | מקס. 128 | מקס. 10000 | 10 ג’יגה -סיביות | נתמך | לא |

| דור 2 | Vpngw2az | מקס. 30 | מקס. 128 | מקס. 500 | 1.25 ג’יגה -סיביות | נתמך | כן |

| דור 2 | Vpngw3az | מקס. 30 | מקס. 128 | מקס. 1000 | 2.5 ג’יגה -סיביות | נתמך | כן |

| דור 2 | Vpngw4az | מקס. 100* | מקס. 128 | מקס. 5000 | 5 ג’יגה -סיביות | נתמך | כן |

| דור 2 | Vpngw5az | מקס. 100* | מקס. 128 | מקס. 10000 | 10 ג’יגה -סיביות | נתמך | כן |

(*) השתמש ב- WAN וירטואלי אם אתה זקוק ליותר מ- 100 מנהרות VPN S2S.

- שינוי גודל של SKUs VPNGW מותר באותו דור, למעט שינוי גודל של ה- SKU הבסיסי. ה- SKU הבסיסי הוא SKU מדור קודם ובעל מגבלות תכונות. על מנת לעבור מבסיס ל- SKU אחר, עליכם למחוק את שער ה- SKU VPN הבסיסי וליצור שער חדש עם הדור הרצוי ושילוב SKU גודל. (ראה עבודה עם SKUs Legacy).

- מגבלות החיבור הללו נפרדות. לדוגמה, אתה יכול לקבל 128 חיבורי SSTP וגם 250 חיבורי IKEV2 ב- VPNGW1 SKU.

- מידע על תמחור ניתן למצוא בדף התמחור.

- מידע SLA (הסכם רמת שירות) ניתן למצוא מידע בדף SLA.

- אם יש לך הרבה חיבורי P2S, זה יכול להשפיע לרעה על חיבורי ה- S2S שלך. מדדי התפוקה המצטברים נבדקו על ידי מקסום שילוב של חיבורי S2S ו- P2S. חיבור P2S או S2S יחיד יכול להיות בעל תפוקה נמוכה בהרבה.

- שים לב שכל המידה לא מובטחת בגלל תנאי התעבורה באינטרנט והתנהגויות היישום שלך

כדי לעזור ללקוחותינו להבין את הביצועים היחסיים של SKUs באמצעות אלגוריתמים שונים, השתמשנו בכלי IPERF ו- CTSTRAFFIC הזמינים לציבור כדי למדוד ביצועים לחיבורי אתר לאתר. הטבלה שלהלן מפרטת את תוצאות בדיקות הביצועים עבור SKUs VPNGW. כפי שאתה יכול לראות, הביצועים הטובים ביותר מתקבלים כאשר השתמשנו באלגוריתם GCMAES256 הן עבור הצפנת ipsec והן של יושרה. קיבלנו ביצועים ממוצעים בעת שימוש ב- AES256 עבור הצפנת IPSEC ו- SHA256 ליושרה. כאשר השתמשנו ב- DES3 להצפנת IPSEC ו- SHA256 ליושרה קיבלנו את הביצועים הנמוכים ביותר.

מנהרת VPN מתחברת למופע VPN Gateway. כל תפוקת מופע מוזכרת בטבלת התפוקה לעיל והיא זמינה המצטברת בכל המנהרות המתחברות לאותו מופע.

הטבלה שלהלן מציגה את רוחב הפס שנצפה ואת המנות לתפוקה שנייה למנהרה עבור SKUs השער השונים. כל הבדיקות בוצעו בין שערים (נקודות קצה) בתוך Azure באזורים שונים עם 100 חיבורים ובתנאי עומס סטנדרטיים.

ה- SKU הבסיסי אינו תומך באימות IKEV2 או רדיוס.

מה שמדיניות IKE/IPSEC מוגדרת בשערי VPN עבור P2S?

Ikev2

| צוֹפֶן | יושרה | PRF | קבוצת DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | קבוצה_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | קבוצה_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp256 |

| GCM_AES256 | GCM_AES256 | SHA256 | קבוצה_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | קבוצה_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ecp256 |

| AES256 | SHA384 | SHA384 | קבוצה_24 |

| AES256 | SHA384 | SHA384 | קבוצה_14 |

| AES256 | SHA384 | SHA384 | Group_ecp384 |

| AES256 | SHA384 | SHA384 | Group_ecp256 |

| AES256 | SHA256 | SHA256 | קבוצה_24 |

| AES256 | SHA256 | SHA256 | קבוצה_14 |

| AES256 | SHA256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | SHA256 | Group_ecp256 |

| AES256 | SHA256 | SHA256 | קבוצה_2 |

Ipsec

| צוֹפֶן | יושרה | קבוצת PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | Group_none |

| GCM_AES256 | GCM_AES256 | קבוצה_24 |

| GCM_AES256 | GCM_AES256 | קבוצה_14 |

| GCM_AES256 | GCM_AES256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Group_ecp256 |

| AES256 | SHA256 | Group_none |

| AES256 | SHA256 | קבוצה_24 |

| AES256 | SHA256 | קבוצה_14 |

| AES256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | Group_ecp256 |

| AES256 | SHA1 | Group_none |

אילו מדיניות TLS מוגדרת בשערי VPN עבור P2S?

TLS

| מדיניות |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

כיצד אוכל להגדיר חיבור P2S?

תצורת P2S דורשת לא מעט צעדים ספציפיים. המאמרים הבאים מכילים את הצעדים כדי להעביר אותך דרך תצורת P2S, וקישורים להגדרת תצורת מכשירי לקוח VPN:

- הגדר חיבור P2S – אימות רדיוס

- קבע את התצורה של חיבור P2S – אימות אישור מקורי Azure

- קבע את התצורה של OpenVPN

הצעדים הבאים

- הגדר חיבור P2S – אימות רדיוס

- קבע את התצורה של חיבור P2S – אימות תעודת Azure

“OpenVPN” הוא סימן מסחרי של OpenVPN Inc.

OpenVPN VS. IKEV2 VS. L2TP: איזה פרוטוקול VPN הוא הטוב ביותר?

רשת פרטית וירטואלית (VPN) מספקת למשתמשים פרטיות ונתונים מאובטחים כאשר הם גולשים באינטרנט או עוסקים בפעילות מקוונת. אחד המרכיבים המכריעים ביותר ב- VPN הוא הפרוטוקול המגן על אנונימיות משתמשים מפני האקרים, סוכנויות פרסומת וגופים ממשלתיים.

הפרוטוקול קובע כיצד ה- VPN יבטח נתונים במעבר. ספקים מציעים מגוון רחב של פרוטוקולים המבוססים על מערכות הפעלה ממוחשבות, מכשירים, ביצועים והיבטים אחרים. להלן, אנו בוחנים שלושה מהפרוטוקולים הנפוצים ביותר בענף: OpenVPN, IKEV2 ו- L2TP. איזה מהם הכי טוב? לתת’תסתכל מקרוב.

OpenVPN

OpenVPN הוא הפרוטוקול הפופולרי והמומלץ ביותר על ידי מומחי VPN. OpenVPN הוא תכליתי ומאובטח ביותר, מה שהופך אותו לעמוד התווך של ענף הרשת הפרטית הווירטואלית. ה- VPN נקרא בצורה נאותה Open מכיוון שהוא מסתמך על טכנולוגיות קוד פתוח כמו ספריית הצפנת OpenSSL או פרוטוקולי SSL V3/TLS V1.

בפלטפורמת OpenVPN, ספקים מתחזקים, מעדכנים ומעריכים את הטכנולוגיה. אחת הסיבות לכך ש- OpenVPN כל כך יעיל היא מכיוון שהוא מגן על משתמשים העוסקים בפעילות מקוונת באופק רגיל. המשתמשים פחות פגיעים להאקרים ופחות סביר להתגלות על ידי סוכנויות ממשלתיות או משווקים אגרסיביים.

על פי מקור זה, כאשר הנתונים עוברים דרך הצופים OpenVPN אינם יכולים להבדיל בין HTTPS לחיבור SSL. הפרוטוקול יכול לפעול בכל יציאה תוך שימוש בפרוטוקולי UDP או TCP. זה מקל על המשתמשים לעקוף חומות אש. חברות יכולות להשתמש במגוון רחב של אסטרטגיות כמו הצפנת AES, HMAC או OpenSll בעת הוספת OpenVPN לתהליכים שלהן.

OpenVPNs דורשים יישום של צד שלישי מכיוון שהם אינם נתמכים על ידי פלטפורמות כלשהן. עם זאת, ספקי צד ג ‘כמו iOS ו- Android, נתמכים. למרות שרוב החברות מציעות תצורות OpenVPN בהתאמה אישית, הן גם מאפשרות למשתמשים להתאים אישית את התצורה שלהם.

אז תן’S ummarize:

OpenVPN יתרונות:

- עוקף את מרבית חומות האש.

- הועבר על ידי צדדים שלישיים.

- מציע אבטחה ברמה העליונה.

- עובד עם מספר שיטות הצפנה.

- ניתן להגדיר ולהתאמה אישית להתאים לכל העדפה.

- יכול לעקוף חומות אש.

- תומך במגוון רחב של אלגוריתמים קריפטיים.

OpenVPN חסרונות:

- הגדרה טכנית ומורכבת ביותר.

- מסתמך על תוכנת צד שלישי.

- חזק בשולחן העבודה, אך נייד יכול להיות חלש.

Ikev2

IKEV2 תוכנן כפרויקט משותף בין סיסקו מערכות למיקרוסופט. זה פועל כפרוטוקול אמיתי ושולט על חילופי המפתח IPsec.

ל- IKEV2 ההבחנה של הפעלה בפלטפורמות שאינן מיינסטרים כמו לינוקס, BlackBerry או פלטפורמות שוליות אחרות. עם זאת, זה מגיע גם עם מערכת ההפעלה של Windows 7. בגלל יכולתו להסתגל, IKEV2 מציע חיבור עקבי ברשתות שונות. לכן, אם חיבור יורד, ה- IKEV2 עוזר למשתמש לשמור על חיבור VPN.

כמו רוב הפרוטוקולים, IKEV2 עומד בדרישות פרטיות המשתמש. מכיוון שהוא מציע תמיכה ב- Mobike, הוא יכול להסתגל לשינויים בכל רשת. לכן, אם המשתמש פתאום עובר מחיבור Wi-Fi לחיבור נתונים, IKEV2 יכול להתמודד עם זה ללא רבב מבלי לאבד את החיבור.

Ikev2 יתרונות:

- תומך במגוון רחב של פרוטוקולי הצפנה.

- מציע יציבות ברמה גבוהה וקישוריות עקבית.

- מציע הגדרה קלה.

- פרוטוקול VPN מהיר במיוחד.

Ikev2 חסרונות:

- תמיכה מוגבלת לפלטפורמות.

- לא חסין מפני חומת אש.

L2TP

המאפיין הבולט ביותר של L2TP הוא חוסר היכולת שלו לפעול לבד. כדי להציע הצפנה או הגנה על נתונים במעבר, זה חייב להיות משולב עם ipsec.

L2TP הוא הרחבה של פרוטוקול PPTP. זה פועל על אנקפסולציה כפולה הכוללת חיבור PPP ברמה הראשונה והצפנת IPSEC ברמה השנייה. בעוד שפרוטוקול L2TP אכן תומך ב- AES-256, פרוטוקולים חזקים יותר יכולים להאט את הביצועים.

רוב מערכות הפעולה השולחניות והנייד מכילות L2TP, מה שהופך את היישום לפשוט יחסית. עם זאת, משתמשים ומפתחים כאחד ציינו כי ניתן לחסום את L2TP על ידי חומות אש. מה שנאבק שיש לו עם חומות אש, זה יותר מאשר מפצה בפרטיות של שולח/מקלט.

עיצוב L2TP מונע מהאקרים לצפות או ליירט נתונים במעבר.

בעוד שהחיבור מאובטח, הפרוטוקול יכול להיות חלש ואיטי. ניתן להפריע לחיבור בגלל המרת התנועה בפורמט L2TP. על מפתחים ומשתמשים גם בחשבון את שכבת ההצפנה הנוספת.

לתת’S התבונן בסיכום:

L2TP יתרונות:

- זמין כמעט בכל המכשירים ומערכות ההפעלה.

- תהליך הגדרה קל.

- רמות אבטחה גבוהות המציגות כמה חולשות.

- ריבוי ריבוי משפר את הביצועים.

L2TP חסרונות:

- ניתן לחסום על ידי חומות אש.

- ניתן לחסום את הביצועים.

- אנקפסולציה כפולה יכולה להאט את הביצועים.

איזה פרוטוקול הוא הטוב ביותר?

עם האלמנטים השונים של כל פרוטוקול והיישום המשתנה שלהם, הפרוטוקול הטוב ביותר תלוי בצרכי היזם והמשתמשים. בעוד שה- OpenVPN עשוי להיחשב כפרוטוקול ה- Go-to, ישנם מספר גורמים שיש לקחת בחשבון.

ה- OpenVPN מהיר, רב -תכליתי ומאובטח. זה’S גם תואם לכל מערכת הפעלה הן באתר והן למרוחק. משתמשים שרוצים פרוטוקול ללא ביצועים ללא ביצועים צריכים כנראה להישאר עם OpenVPN.

עם זאת, זכור כי OpenVPNs דורש צד שלישי. מפתחים שיש להם בעיה עם סוג זה של הגדרה עשויים לרצות לפנות ל- L2TP או IKEV2. כמה שיקולים עיקריים הם אבטחה, מהירות, עקביות קישוריות וביצועים גבוהים כוללים. לכן, תמיכה של צד שלישי עשויה להיות לא גבוהה ברשימת העדיפות.

ואחרון, כיצד התצורה עם כל הפלטפורמות והמכשירים ישפיעו על הביצועים הכוללים של השירות והרשת? מפתחים צריכים לשאול שאלות אלה מהלקוח שלהם’נקודת מבט. האם מפתח יכול לספק שירות יוצא דופן עם VPN שאינו’לא לספק את האבטחה המוחלטת ביותר או מהירות סופר-מהירה?

אם לוקחים בחשבון את הכל, האמונה שלנו היא שה- OpenVPN הוא עדיין הפרוטוקול הטוב ביותר לכל סוגי מערכות ההפעלה, המכשירים והפלטפורמות.

- ← העברת איומים מגדילה את מודיעין האיומים עם שילוב אוטומטי וסיווג

- מהי הכללת קבצים מקומית (LFI)? →

נעמי הודג’ס

נעמי הודג’ס היא יועצת אבטחת סייבר וסופרת תורמת ב- Surfshark. ההתמקדות שלה היא בעיקר בטכנולוגיות חדשניות, תקשורת נתונים ואיומים מקוונים. היא מחויבת להילחם על אינטרנט בטוח יותר ולדחוף את סדר היום של פרטיות קדימה.

לנעמי-הודג’ס יש 1 פוסטים וספירה.ראה את כל הפוסטים של נעמי-הודג’ס

IKEV2 VS OPENVPN

אני רוצה לבקש ממך מידע על פרוטוקול IKEV2 לחיבור VPN. לא מצאתי כל כך הרבה מידע באינטרנט. מעניין אותי במיוחד לגבי השימוש בטלפון נייד. האם זה מאובטח כמו פרוטוקול OpenVPN? אם כן, האם היית יכול להציע לי כמה ספקי VPN המאפשרים להשתמש בפרוטוקול IKEV2?

2,743 8 8 תגי זהב 22 22 תגי כסף 35 35 תגי ברונזה

שאל 19 בנובמבר 2015 בשעה 18:40

361 1 1 תג זהב 3 3 תגי כסף 3 3 תגי ברונזה

3 תשובות 3

OpenVPN לעומת Ipsec:

- Ipsec זקוק ליותר זמן כדי לנהל משא ומתן על המנהרה;

- OpenVPN משתמש בציפנים חזקים ו- TLS; (כרגע זה נחשב להצפנה החזקה ביותר);

- יציאה יחידה וניתנת להגדרה עבור OpenVPN ואפשרות לבחור בין UDP או TCP.

- מספר יציאות/פרוטוקולים עבור Ipsec;

- Ipsec לא יכול להתמודד עם NAT. (זקוק לכתובת IP ציבורית משני הצדדים אחרת), L2TP נדרש. OpenVPN יכול בקלות לפעול על פני NAT;

- OpenVPN יכול לקבל מספר מקרים ו Ipsec ניתן לקבוע רק עבור זוג כתובות IP יחיד.

- OpenVPN יכול לשמש גם ככיתת L2 וגם L3.

אני משתמש בשניהם Ipsec וכן OpenVPN חיבורי תשתית, אבל OpenVPN מראה יציבות וגמישות הרבה יותר טובים.

אייק עצמו הוא רק פרוטוקול Exchange Key, ומספק משא ומתן על מפתחות מושב מאובטח. זה עובד יחד עם מודולי הצפנה ואימות. אז אייק עצמו פשוט מספק הפעלה עם מפתחות מאובטחים. יתר על כן, הוא פותח ב- FAR 2005. לעתים קרובות משתמשים בו יחד עם פרוטוקולי ESP ו- AH.

OpenVPN הוא פרויקט קוד פתוח הגדל במהירות ומפותח גם על ידי הקהילה.

למכשירים ניידים יש תמיכה ב- SSL/TLS מקומי ו OpenVPN יישום עדיף לשימוש נייד מסיבות הבאות:

- אינטרנט נייד אינו מספק כתובת IP קבועה שהיא בעיה עבור Ipsec, יש Ikev2 – צריך להשתמש ב- DDNs או לקנות כתובת IP ציבורית. L2TP המספק רמת הובלה עבור Ipsec משתמש ביציאה קבועה וניתן לחסום אותו על ידי חומות אש מסוימות;

- OpenVPN קל להגדיר ולגמיש בגרסאות המודרניות שלו (גבוה מ- 2.2) השתמש ב- TLSV1.איקס. ניתן להשתמש באימות רב-רמות עם תעודות לקוח, סיסמאות ומפתח מאובטח במידת הצורך. ניתן להגדיר בקלות את השרת להאזנה לכל יציאה;

- יישומים ניידים עבור OpenVPN קיימים עבור אנדרואיד ו- iOS – יש לו מגבלות רק עם מערכות מבוססות Windows.

- OpenVPN נחשב לאיטי יותר מ Ipsec. למרות זאת, OpenVPN אינו רגיש למארחים סנכרון זמן, קיום IP ציבורי, צריך רק אחד בחינם כדי לבחור יציאה.

ענה 8 במרץ, 2016 בשעה 15:05

356 2 2 תגי כסף 4 4 תגי ברונזה

האם אוכל להמליץ לך לשנות את התשובה הזו מעט ולהפוך אותה למוחלטת יותר על מה שאתה מנסה לומר. נתת ל- OP מידע טוב מאוד אבל אם היית יכול להבהיר עם סיכום סוגים כדי לאסוף תשובה לשאלה, זה היה מוערך.

8 במרץ, 2016 בשעה 16:53

ביחס למספר 4, האחרון שקראתי את OpenVPN אינו מהיר יותר מ- IPSEC בעיקר כשאתה צריך לקנה מידה, מכיוון ש- OpenVPN אינו רב -חריג. היחיד היה לקנה מידה הוא להפעיל מקרים נוספים אבל זה גם אומר שאתה צריך להשתמש במספרי יציאה שונים.

6 במאי 2016 בשעה 11:07

אתה יכול לערבב יציאה ופרוטו. כל תהליך הופך ל’מכשיר ‘נפרד. אבל כולם יכולים להתקיים עם IP חיצוני יחיד או אפילו מאחורי NAT

2 בנובמבר 2016 בשעה 5:37

2. Strongswan יכול להשתמש בכל אותם פרוטוקולי אבטחה מודרניים ש- OpenVPN יכולים. 5. ל- IPSEC אין שום בעיה עם Nat Traversal. 6. כמו כן לא נכון, אתה יכול לקבל מספר מקרים לכל זוג ipaddress (לפחות ל- Strongswan אין בעיות עם זה). 7. L2TP/IPSEC (IKEV1) יכול לעשות מנהור L2 ו- IPSEC (IKEV2) יכול לעשות מנהור L3.

3 באוקטובר 2017 בשעה 18:37

Ipsec / ikev2 כל כך ניתנים להתאמה אישית, אני מתקשה להאמין ש- OpenVPN יכול לתמוך בכל סוויטת צופן, למשל, Strongswan לא יכולה, אני חושב שרשימת החליפות הנתמכת גדולה מספיק x’d. אני מניח שהנושא הבעייתי יותר כאן הוא הטענות ש- NSA מנסה להחליש את הסטנדרט מההתחלה.

אני מסכים עם חלק מהמידע מ- @etech בתשובה הקודמת, במיוחד על הבמר שהוא תנועה של ipsec שנחסמת כל כך בקלות, במיוחד בהשוואה ל- OpenVPN, גם אם Nat-Traversal עוזר במצבים מסוימים (זה לא כל כך שחור ולבן כמו שאתה מנסח, IMO)

אין לי מושג למה אתה מתכוון בנקודה 6 אתה יכול להגדיר כמעט כל דבר שניתן להעלות על הדעת עם כמה שיותר נקודות קצה ושערים שאתה רוצה.

על ניידות, אתה יכול להשתמש ב- Mobike עבור א מאוד יציב חיבור במכשירים ניידים, ואפילו אינך משתמש ב- Mobike, אתה בהחלט יכול לקבל IP דינמי באחד מצדי החיבור (למשל הטלפון). השתמשתי בשניהם ובכנות אחרי שהגדרת את זה, זה פשוט עובד (מלבד הפעמים הרבות שאתה מוצא את עצמך עם בעיות הקשורות ל- NAT/FW).

דוגמה אפשרית אחת לתצורה עם קבצי התצורה אם ברצונך לבדוק אותם ניתן למצוא באתר הרשמי של Strongswan