Μειώνει η κρυπτογράφηση?

Πώς εξισορροπείτε την απόδοση κρυπτογράφησης και την ασφάλεια στον χειρισμό συμβάντων

Περίληψη

Σε αυτό το άρθρο, θα συζητήσω την ισορροπία μεταξύ της απόδοσης κρυπτογράφησης και της ασφάλειας στον χειρισμό των περιστατικών. Θα διερευνήσω τον αντίκτυπο της κρυπτογράφησης του δίσκου χρησιμοποιώντας Luks και θα παράσχω συστάσεις για διαφορετικούς τύπους συσκευών αποθήκευσης.

1. Ποιος είναι ο αντίκτυπος της απόδοσης της κρυπτογράφησης του δίσκου χρησιμοποιώντας Luks?

Τα σημεία αναφοράς δείχνουν ότι η πρόσθετη επιβάρυνση για κρυπτογράφηση σε δίσκους κλώσεων δεν είναι σημαντική από την άποψη του φορτίου CPU. Ωστόσο, μπορεί να υπάρξουν σημαντικές απώλειες εύρους ζώνης και IOPS (λειτουργίες εισόδου/εξόδου ανά δευτερόλεπτο), με αποτέλεσμα ποινή απόδοσης.

2. Ποιες είναι οι απώλειες απόδοσης για διαφορετικούς τύπους μοτίβων I/O?

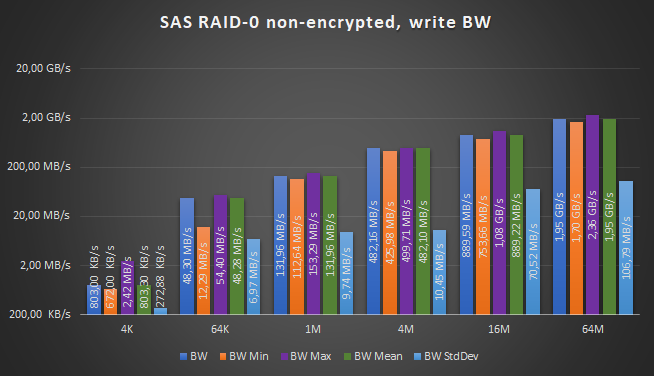

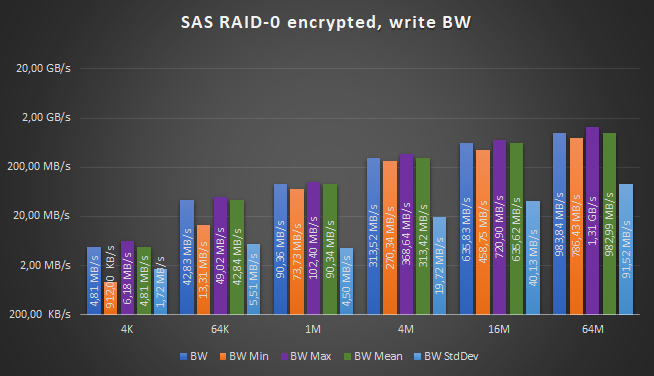

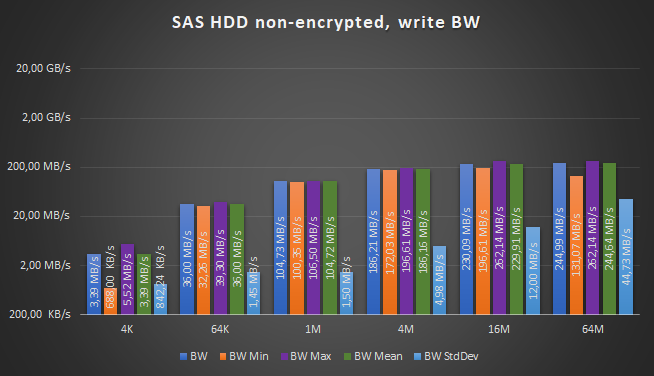

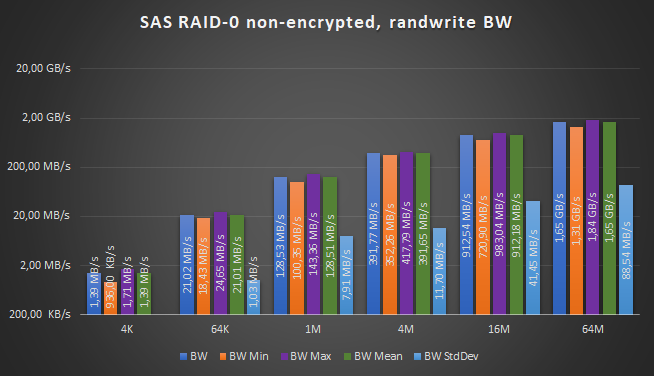

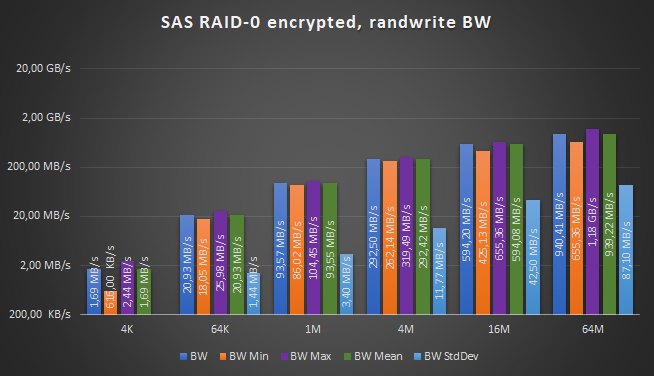

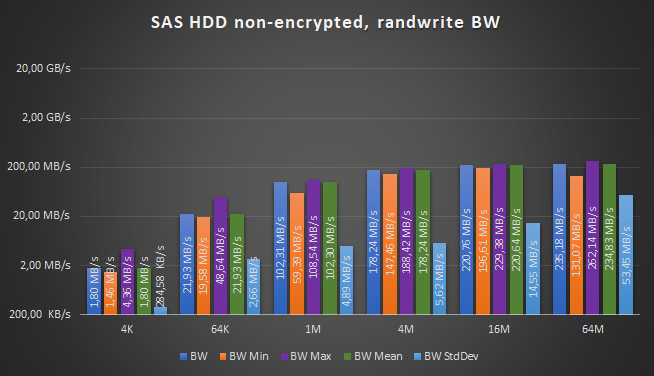

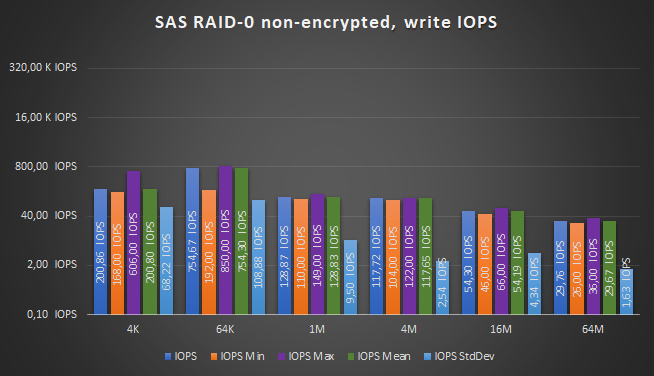

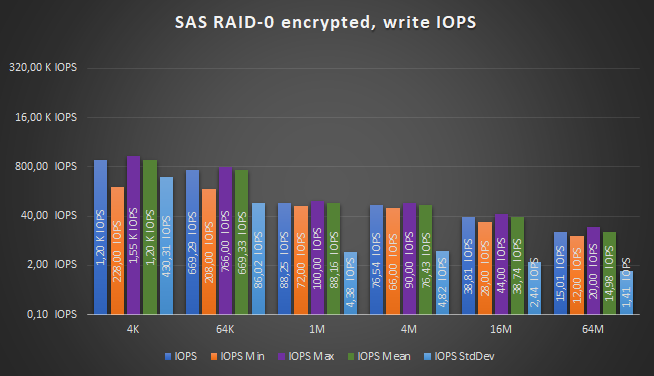

Οι απώλειες απόδοσης ποικίλλουν ανάλογα με το μοτίβο I/O. Οι διαδοχικές εγγραφές έχουν την υψηλότερη απώλεια απόδοσης, ακολουθούμενη από διαδοχικές αναγνώσεις και τυχαίες εγγραφές. Οι τυχαίες αναγνώσεις έχουν τη χαμηλότερη απώλεια απόδοσης. Συνολικά, η ποινή απόδοσης μπορεί να είναι έως και 79% για διαδοχικές εγγραφές.

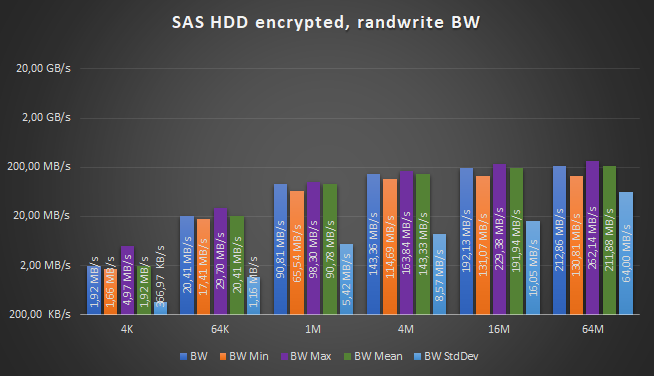

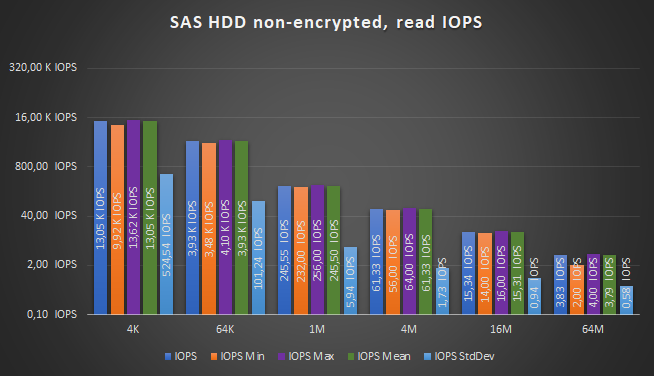

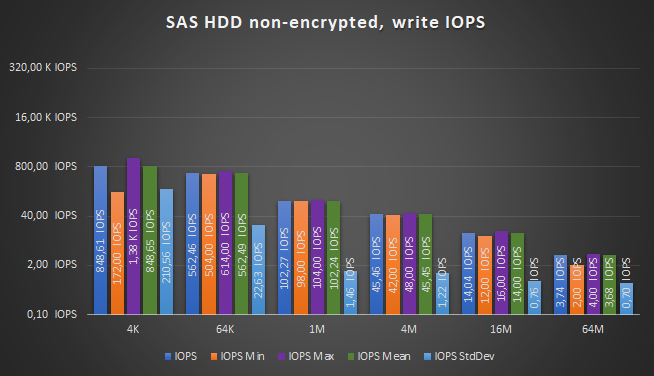

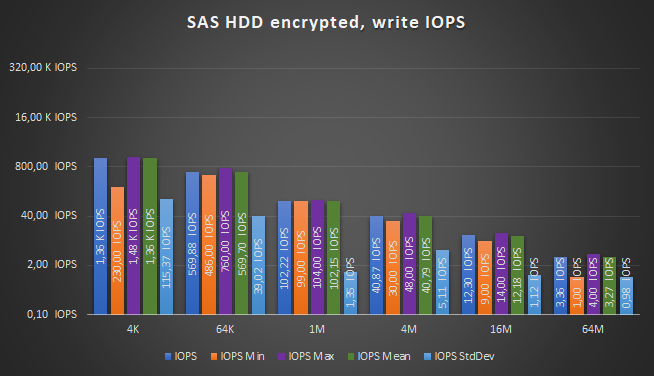

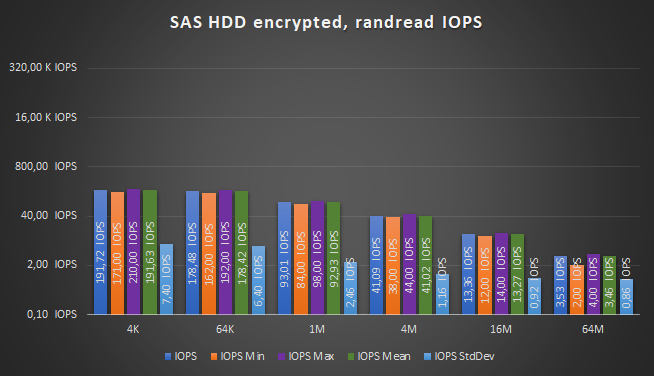

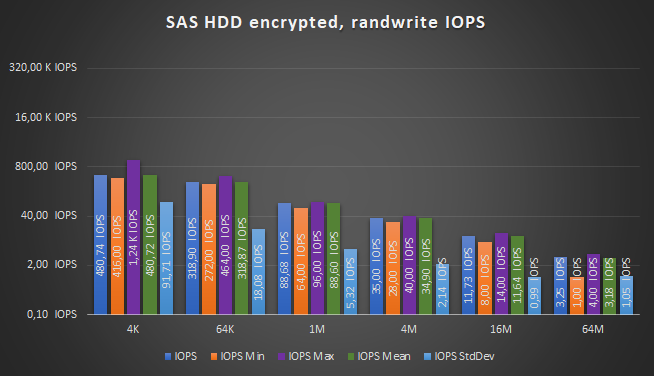

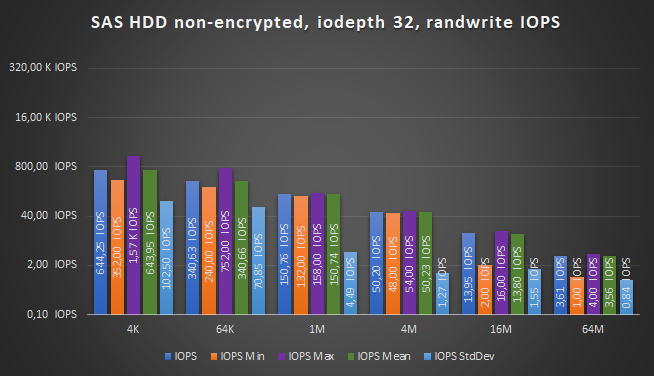

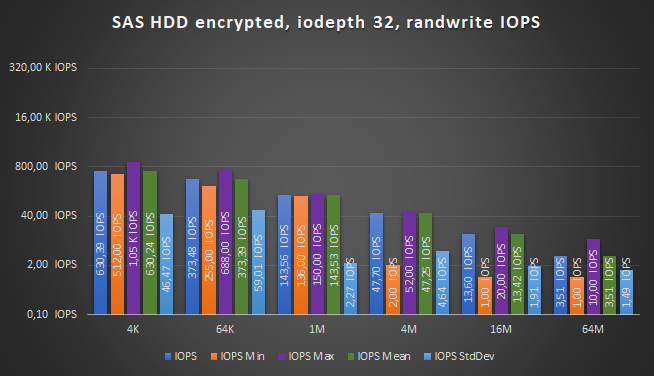

3. Είναι ασφαλές να ενεργοποιήσετε την κρυπτογράφηση δίσκου με HDD?

Η ενεργοποίηση της κρυπτογράφησης του δίσκου με HDD είναι γενικά ασφαλής και δεν θα προκαλέσει πολλά προβλήματα όσον αφορά το φορτίο της CPU, ακόμη και στο HCI (υπερ-συγκρατημένη υποδομή). Ωστόσο, μπορεί να υπάρξουν σημαντικές απώλειες απόδοσης και IOPS σε σύγκριση με μη κρυπτογραφημένη λειτουργία.

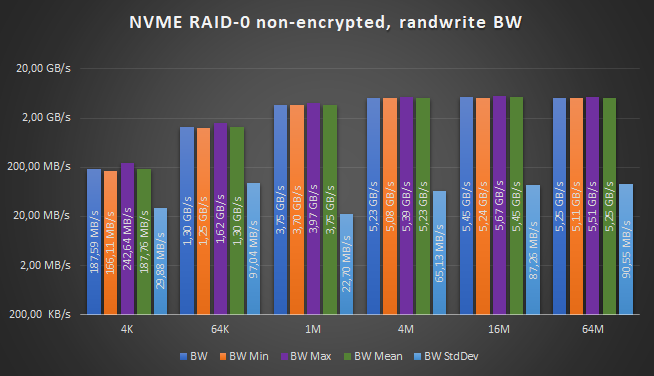

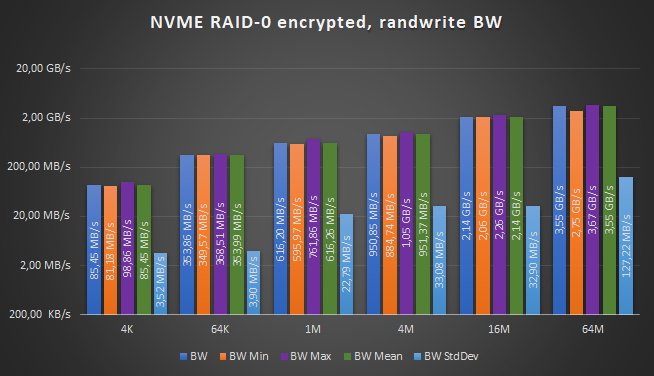

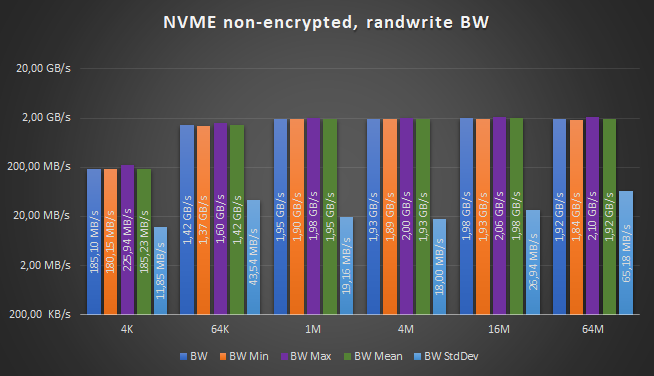

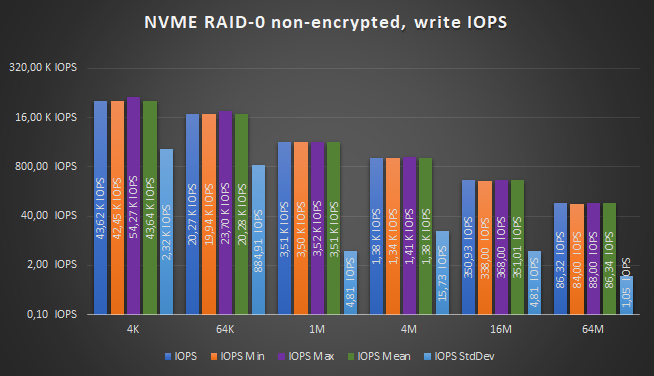

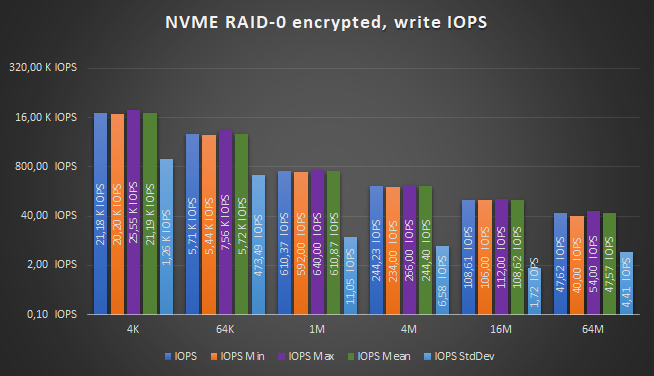

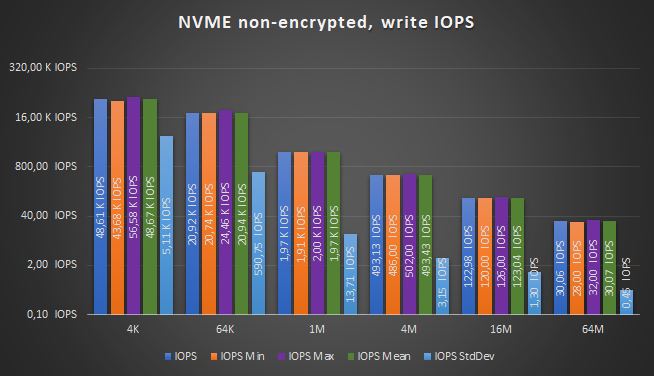

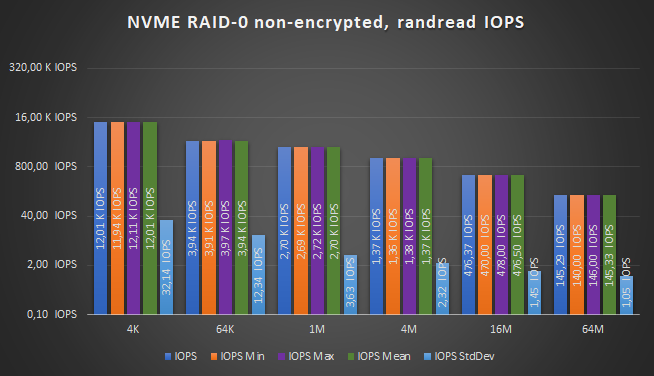

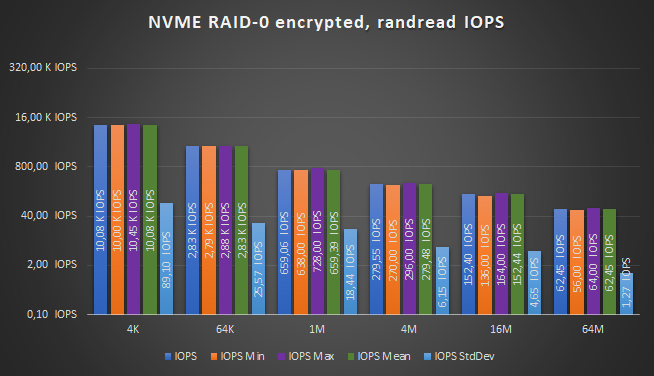

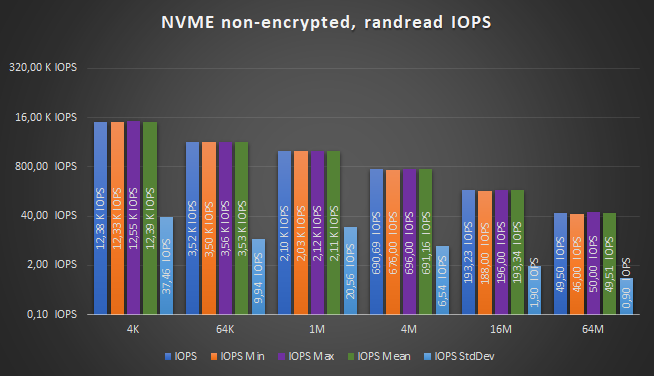

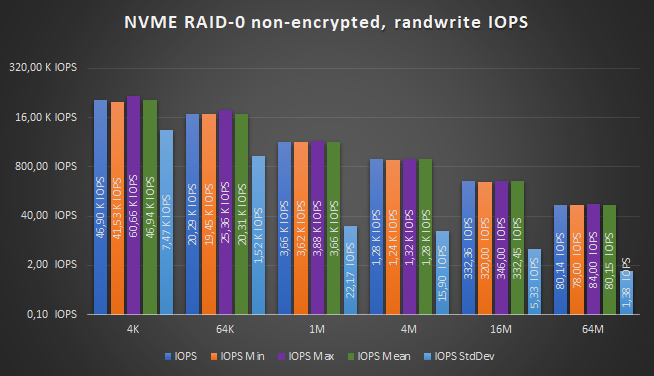

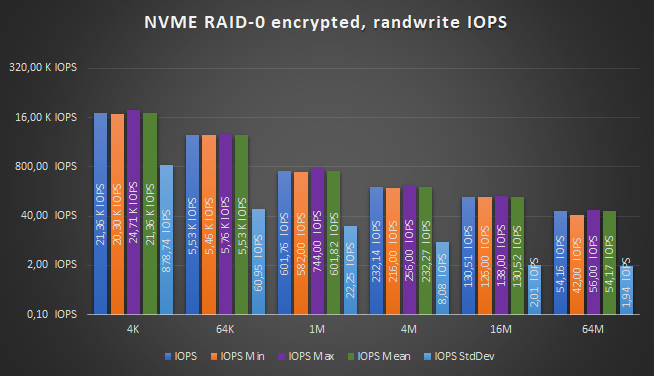

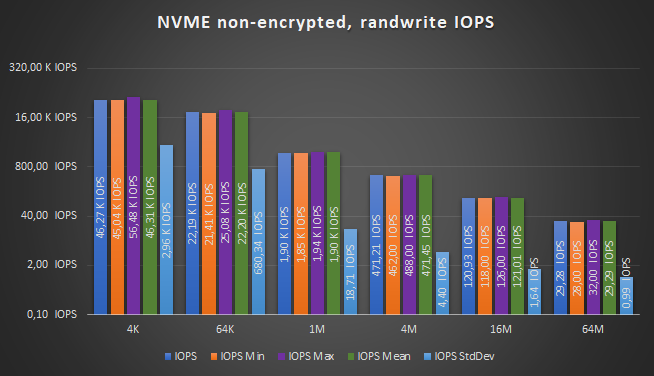

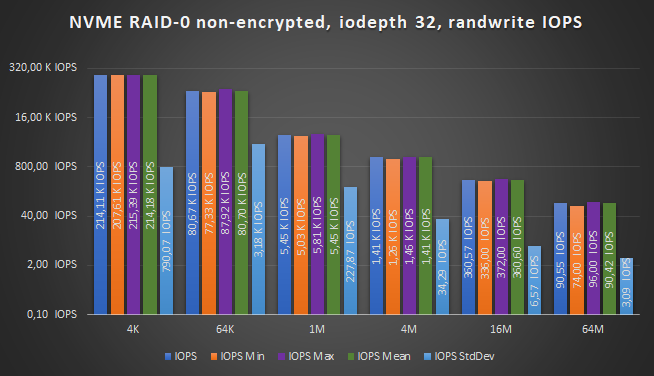

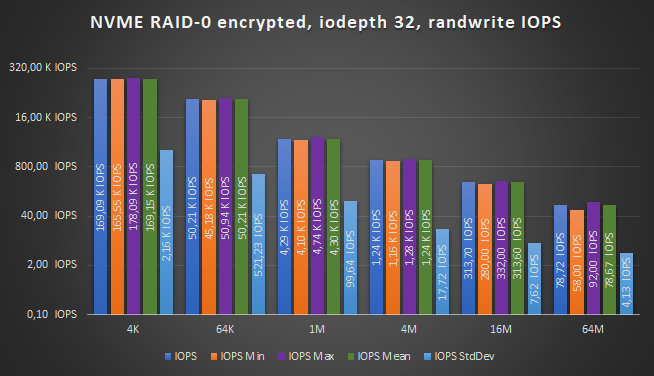

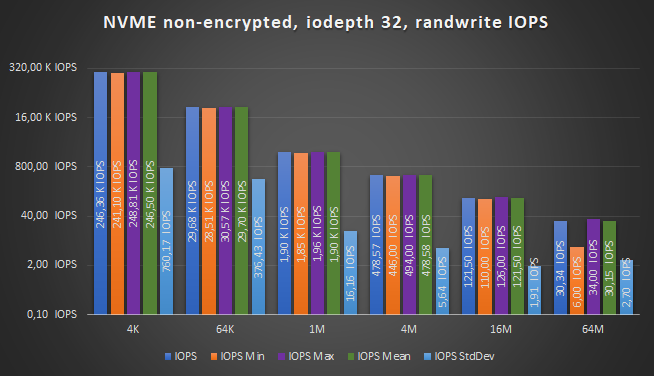

4. Τι γίνεται με τον αντίκτυπο σε όλα τα συστήματα flash?

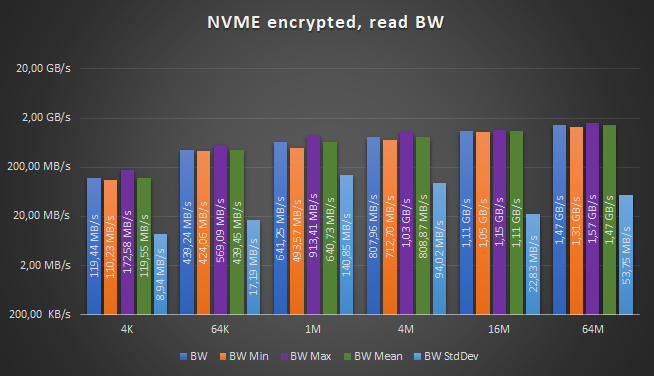

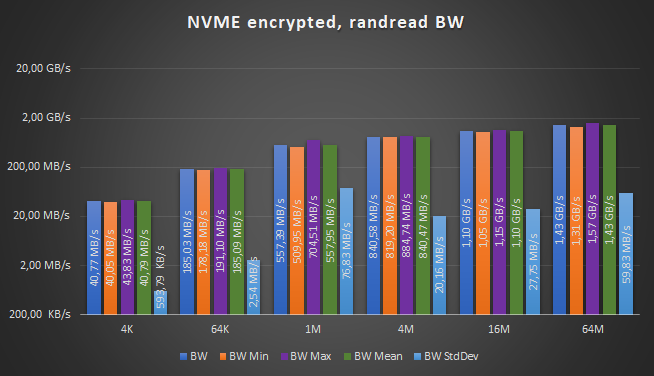

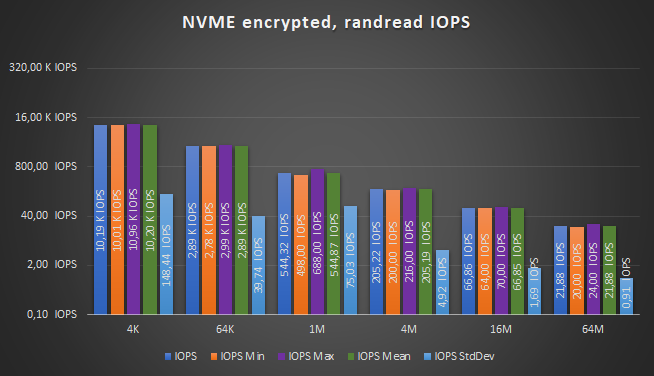

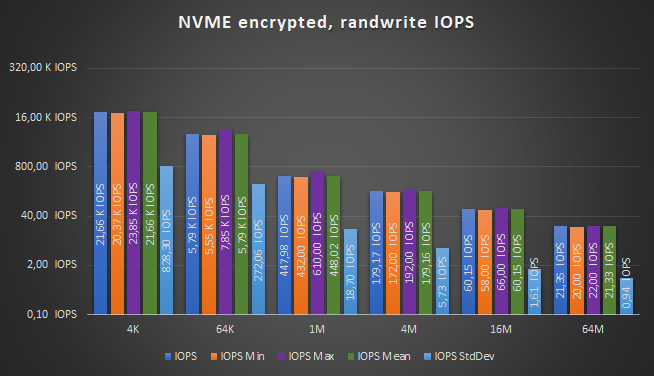

Στο NVME (μη πτητική μνήμη Express) όλα τα συστήματα flash, ο αντίκτυπος της απόδοσης μπορεί να είναι τεράστιος. Το φορτίο της CPU μπορεί να είναι πλήρως κορεσμένο ακόμη και με μόνο τρία Luks κρυπτογραφημένα NVME SSDs. Αυτό έχει ως αποτέλεσμα την αυξημένη κατανάλωση ενέργειας και τις προκλήσεις με τη διάχυση της θερμότητας.

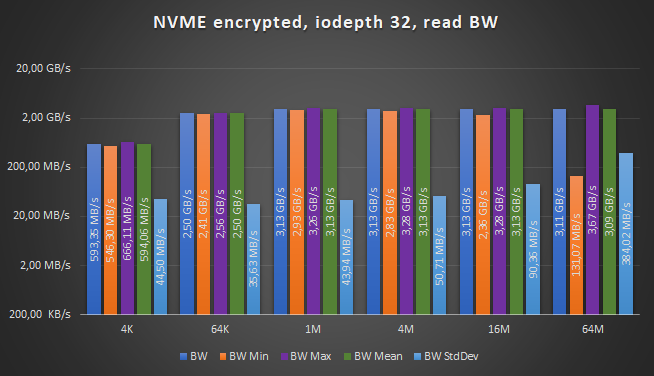

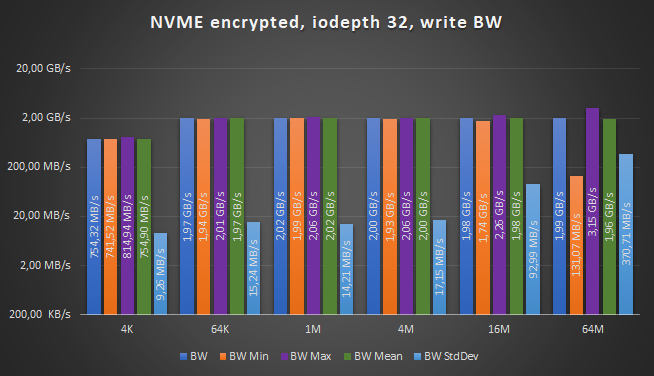

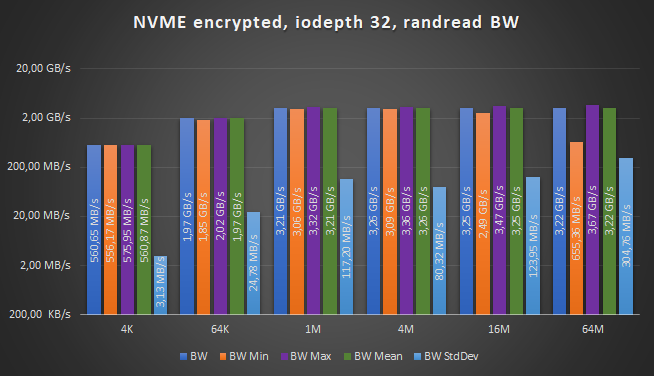

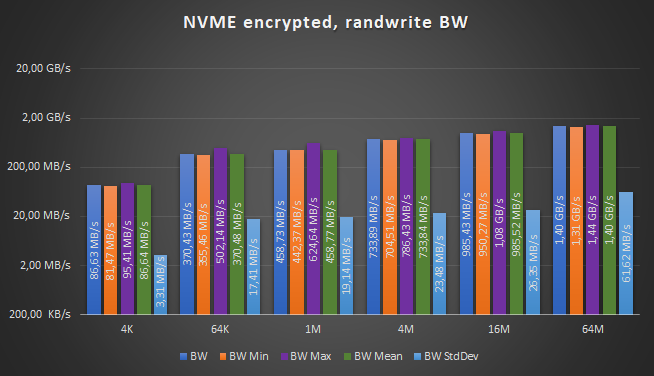

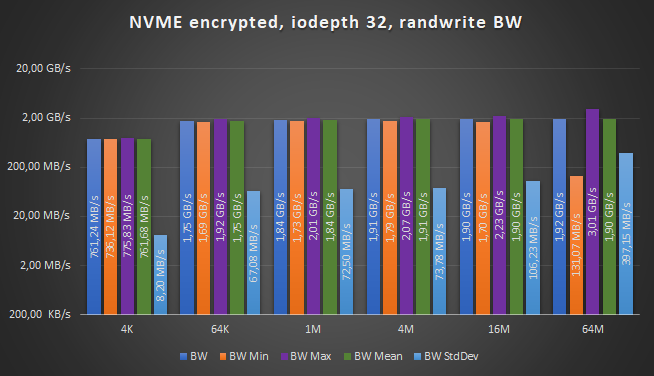

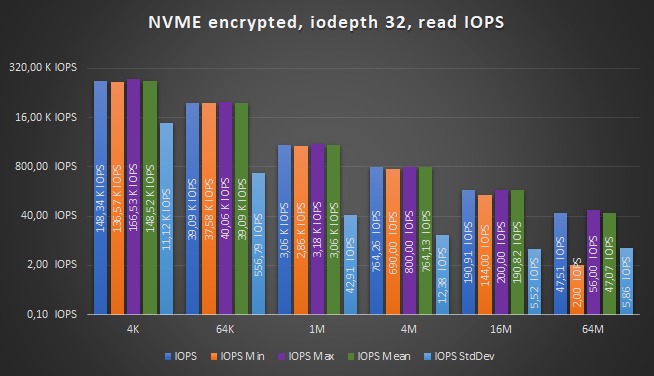

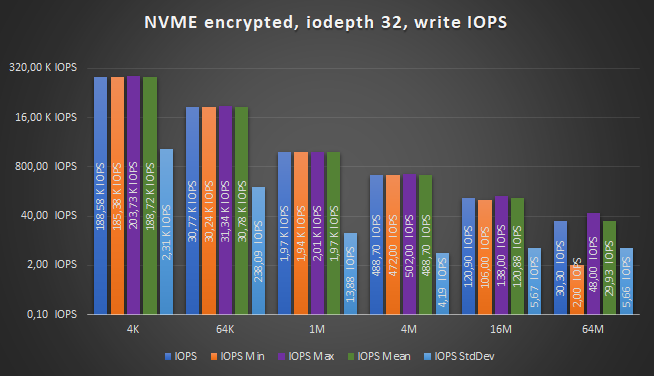

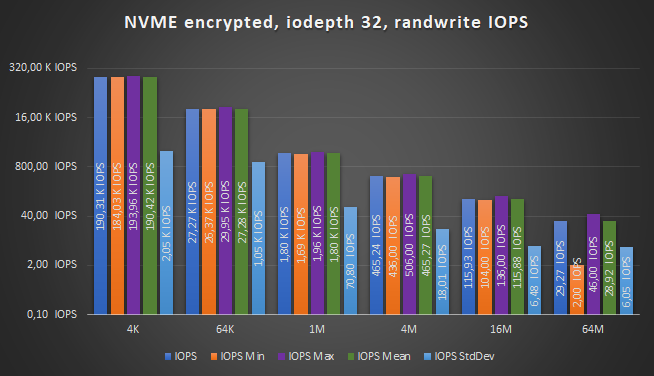

5. Ποιες είναι οι απώλειες απόδοσης για όλα τα συστήματα flash?

Παρόμοια με τους δίσκους περιστροφής, υπάρχουν σημαντικές απώλειες εύρους ζώνης και IOPS για όλα τα συστήματα flash. Η ποινή απόδοσης μπορεί να φθάσει το 83% για διαφορετικούς τύπους μοτίβων I/O. Ένα βάθος εισόδου/εξόδου 32 μπορεί να μειώσει σημαντικά αυτές τις απώλειες.

6. Μπορούν να βοηθήσουν στην άμβλυνση του προβλήματος φορτίου CPU CPU?

Οι κάρτες Crypto Accelerator, οι οποίες εκφορτώνουν τις λειτουργίες κρυπτογράφησης από την CPU, μπορούν ενδεχομένως να παρέχουν μια λύση για τη μείωση του φορτίου CPU. Αυτές οι κάρτες ισχυρίζονται υψηλή απόδοση AES και μπορούν να ενσωματωθούν με λογισμικό κρυπτογράφησης δίσκου όπως το DMCrypt.

7. Ποιες είναι οι συστάσεις για την εξισορρόπηση της απόδοσης και της ασφάλειας?

– Για τους HDDs: Γενικά, είναι ασφαλές να ενεργοποιήσετε την κρυπτογράφηση του δίσκου, αλλά να γνωρίζετε τις σημαντικές απώλειες απόδοσης και IOPS.

– Για όλα τα συστήματα flash: ο αντίκτυπος της απόδοσης μπορεί να είναι τεράστιος, τόσο προσεκτική αξιολόγηση είναι απαραίτητη. Εξετάστε τη χρήση βάθους εισόδου/εξόδου 32 και διερευνήστε τη χρήση καρτών Crypto Accelerator.

– Περαιτέρω μετρήσεις και δοκιμές με συγκεκριμένες διαμορφώσεις και επιλογές υλικού συνιστώνται για τον προσδιορισμό του πραγματικού αντίκτυπου της απόδοσης.

8. Μπορεί ο αντίκτυπος της απόδοσης να είναι διαφορετικός όταν χρησιμοποιείτε Ceph?

Ο αντίκτυπος της απόδοσης κατά τη χρήση του CEPH, ενός συστήματος αποθήκευσης που έχει οριστεί από το λογισμικό, θα μπορούσε να είναι διαφορετική και πιο προσανατολισμένη προς τις απώλειες μεμονωμένων μονάδων. Ωστόσο, εξακολουθεί να παραμένει το ζήτημα φορτίου CPU.

9. Υπάρχουν πιθανές λύσεις για τη μείωση του αντίκτυπου της απόδοσης?

Η χρήση καρτών Crypto Accelerator και η διερεύνηση των δυνατοτήτων των συγκεκριμένων διαμορφώσεων υλικού μπορεί να βοηθήσει στην άμβλυνση του αντίκτυπου της απόδοσης.

10. συμπέρασμα

Κατά την εξισορρόπηση της απόδοσης κρυπτογράφησης και της ασφάλειας στον χειρισμό περιστατικών, είναι σημαντικό να εξεταστεί ο τύπος των συσκευών αποθήκευσης, τα συγκεκριμένα πρότυπα I/O και η διαθεσιμότητα λύσεων όπως οι κάρτες Accelerator Crypto. Ο αντίκτυπος της απόδοσης μπορεί να ποικίλει σημαντικά και είναι απαραίτητη η προσεκτική αξιολόγηση για να εξασφαλιστεί η βέλτιστη ισορροπία μεταξύ απόδοσης και ασφάλειας.

Πώς εξισορροπείτε την απόδοση κρυπτογράφησης και την ασφάλεια στον χειρισμό συμβάντων

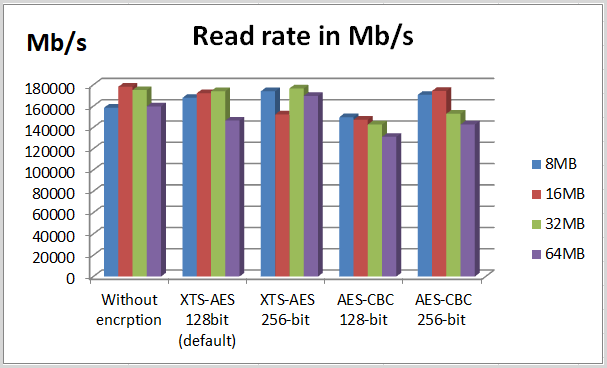

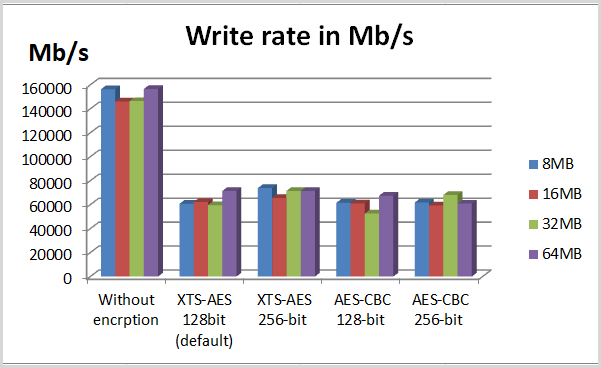

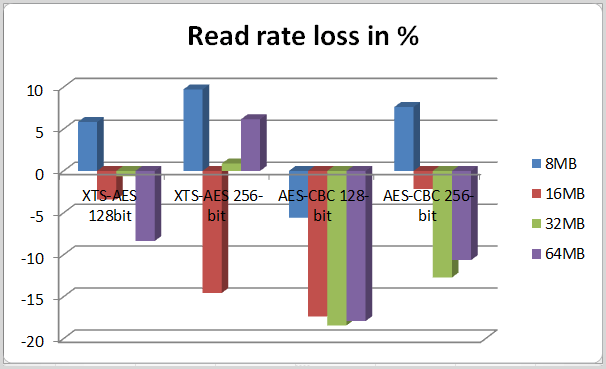

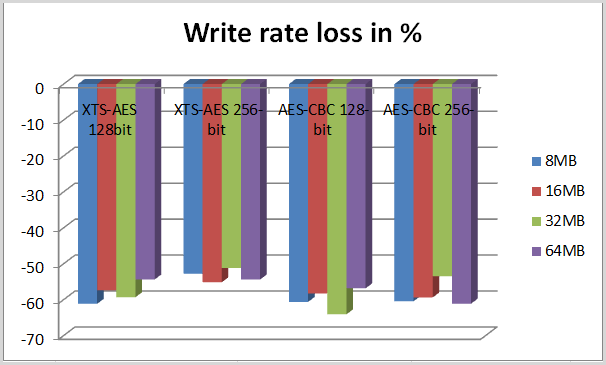

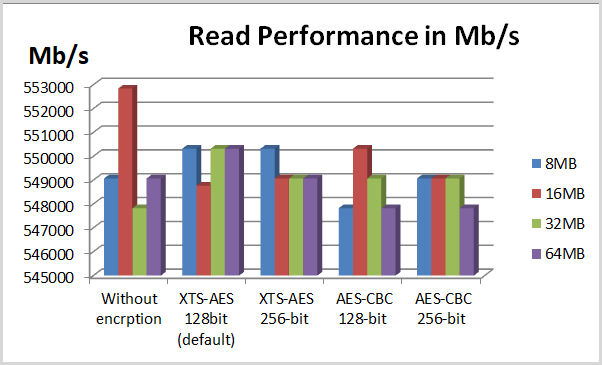

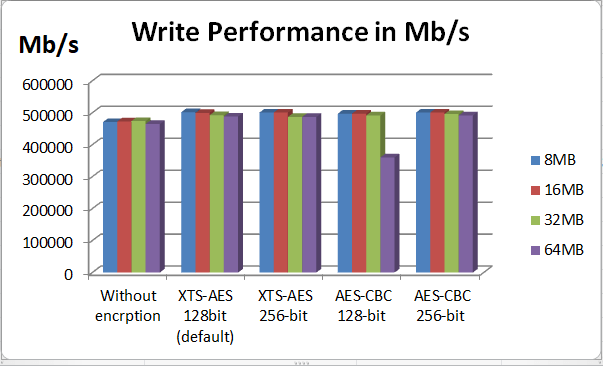

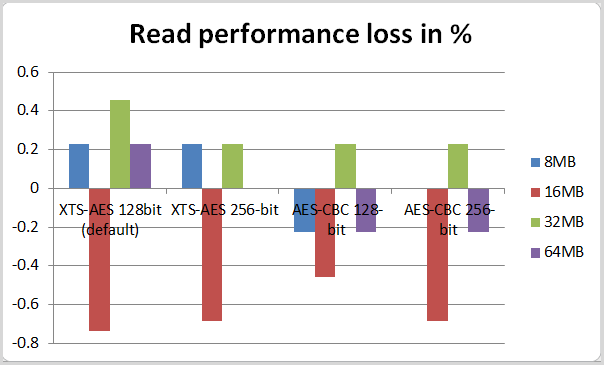

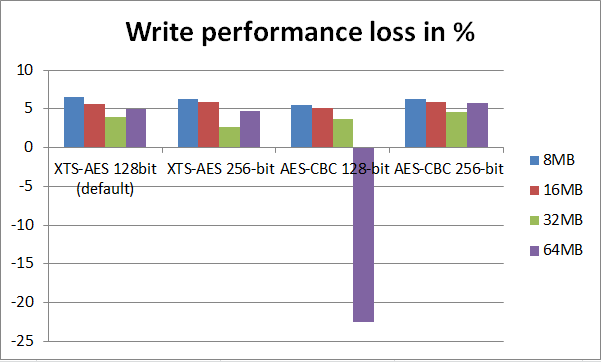

Έτσι, σύμφωνα με τη σύγκριση παραπάνω, μπορούμε να διαπιστώσουμε ότι η χρήση κρυπτογράφησης Bitlocker έχει μικρή επίδραση στο ρυθμό ανάγνωσης, ενώ ο ρυθμός γραφής έχει προφανή διαφορά. Βάση στη συνήθεια χρήσης μου, χρησιμοποιώ τα δεδομένα ανάγνωσης και εγγραφής των 8MB, 16MB και 64 MB για να κάνω μια απλή σύγκριση.

Επιπτώσεις απόδοσης της κρυπτογράφησης δίσκου χρησιμοποιώντας Luks

Κατά τη διάρκεια ορισμένων εβδομαδιαίων συναντήσεων του δοχείου SCS Team Container και της ομάδας SCS IaaS προέκυψε το ερώτημα εάν γενικά επιτρέπει την κρυπτογράφηση πλήρους δίσκου σε διακομιστές – ειδικά σχετικά με το λογισμικό που ορίζεται από την αποθήκευση όπως το Ceph – πρέπει να είναι η προεπιλογή.

Ενώ γενικά επιτρέπει την κρυπτογράφηση του δίσκου μπορεί να θεωρηθεί καλό που πολλοί άνθρωποι θα συμφωνούσαν, υπάρχει μια διαφορά μεταξύ του FDE στις προσωπικές σας υπολογιστικές συσκευές έναντι των διακομιστών σε ένα περιβάλλον datacenter, ειδικά όταν πρέπει να κρυπτογραφηθούν πολλές μονάδες δίσκου.

Οι ανησυχίες που εκφράστηκαν ήταν ότι ο αντίκτυπος της απόδοσης θα ήταν τεράστιος. Αλλά επειδή δεν υπήρχαν διαθέσιμα πραγματικά δεδομένα για να παρουσιάσω πόσο μεγάλο θα μπορούσε να γίνει αυτό το αντίκτυπο, εγώ έβαλα να σκάψω στο θέμα και να κάνω σημεία αναφοράς.

Επίσης, με τη διαθεσιμότητα των αυτοκαταστροφικών κινήσεων, η πρακτική εφαρμογή αυτής της τεχνολογίας έπρεπε να αξιολογηθεί.

“Σχεδόν” TL, DR

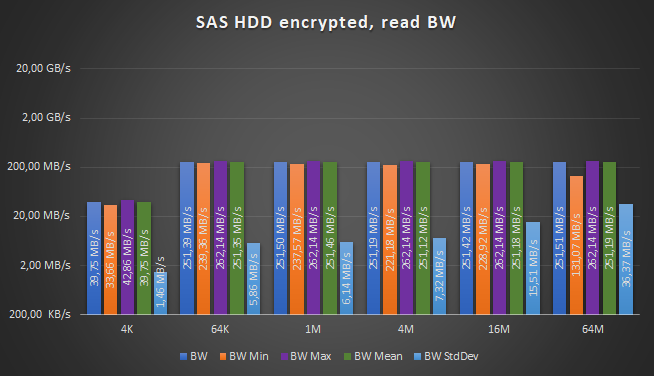

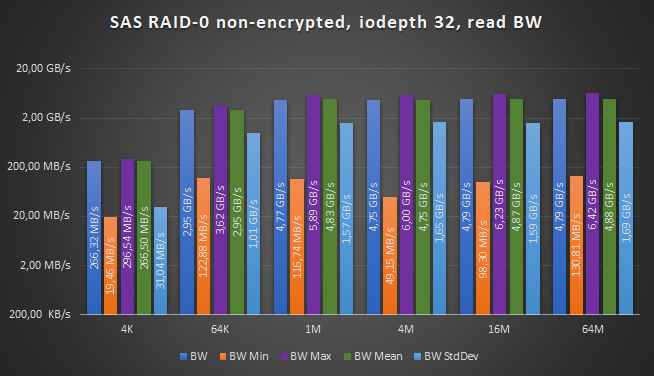

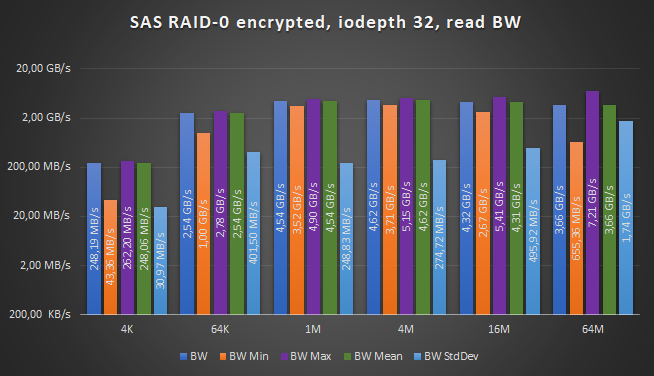

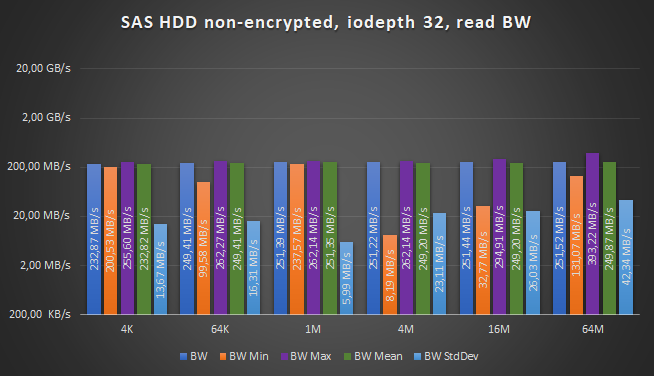

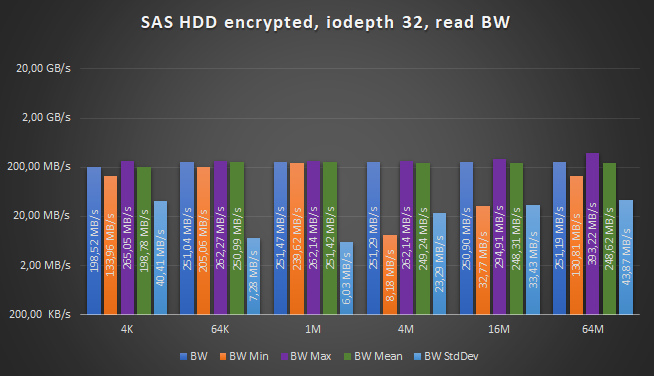

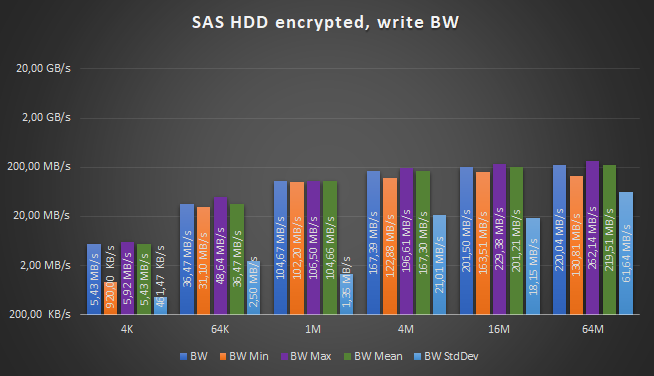

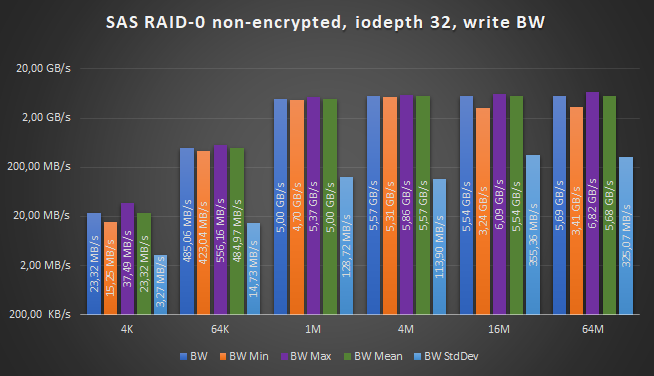

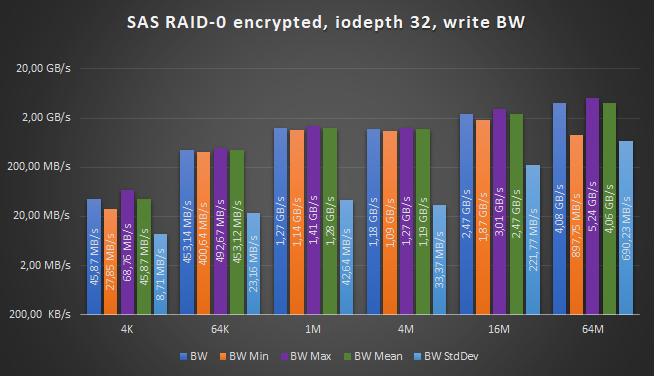

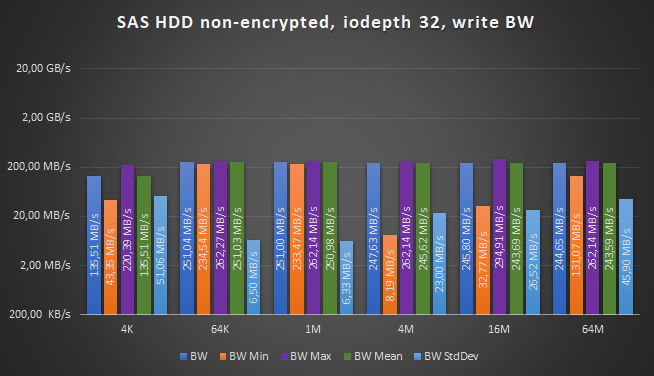

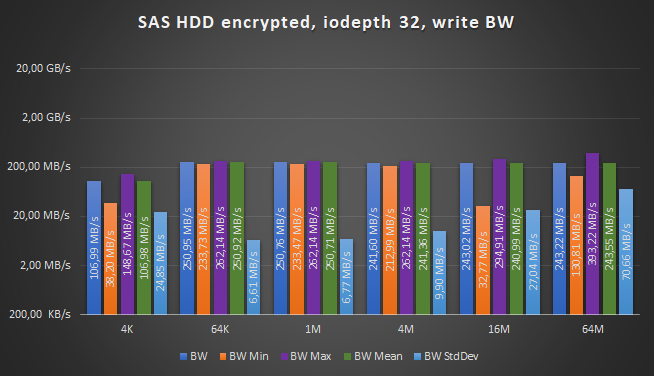

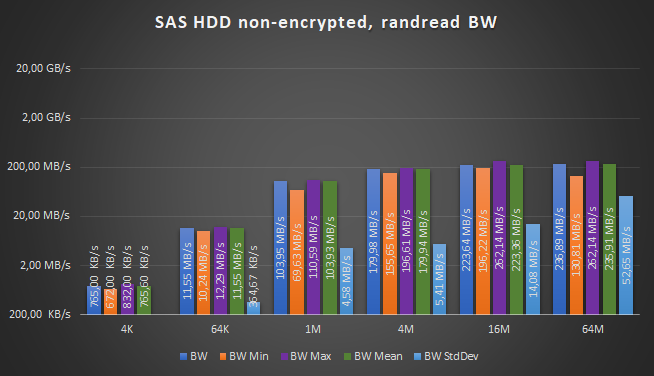

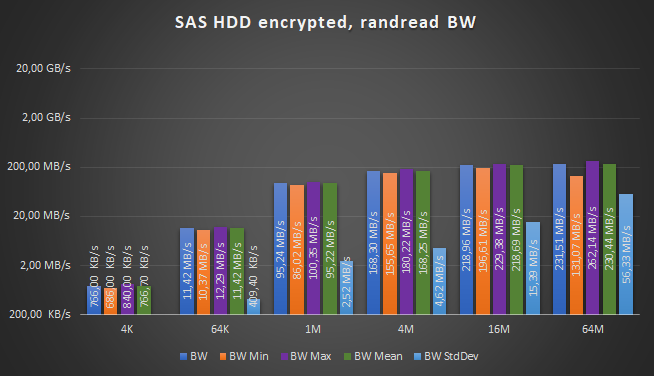

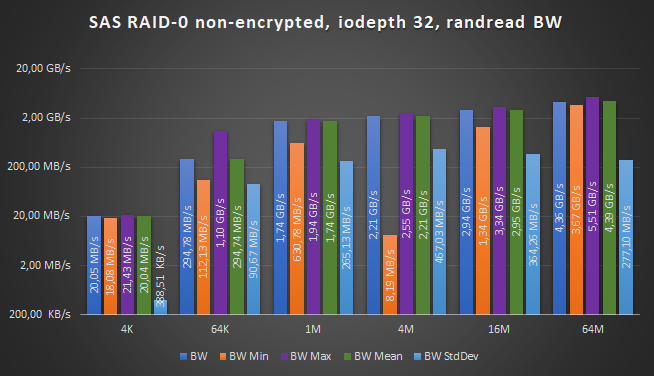

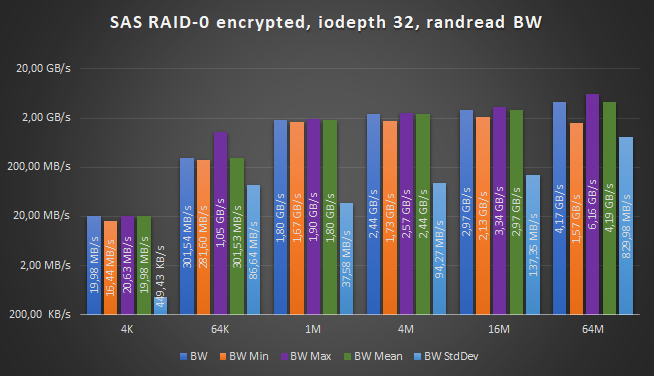

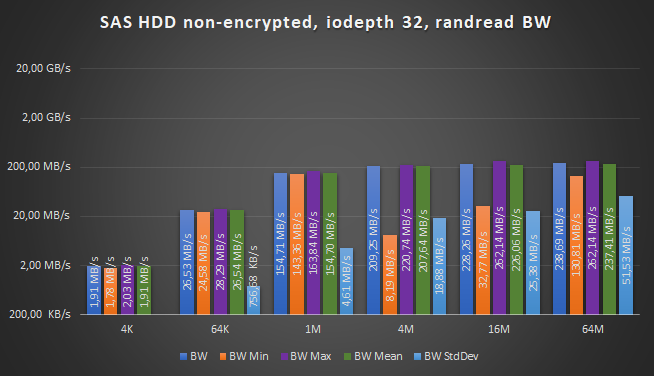

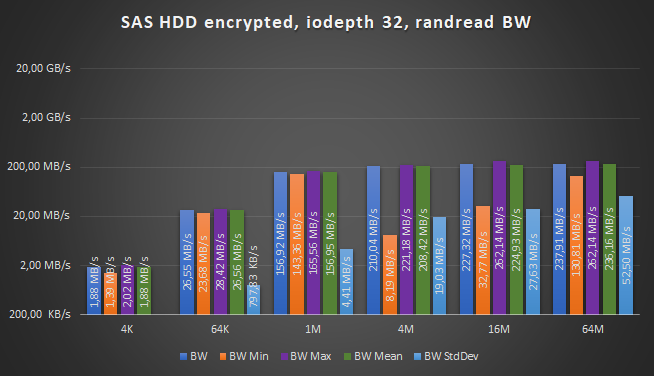

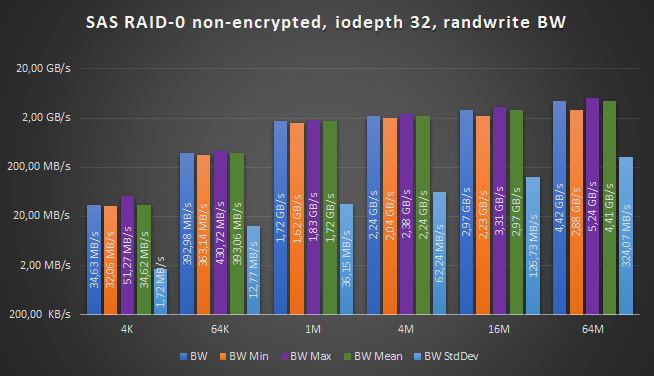

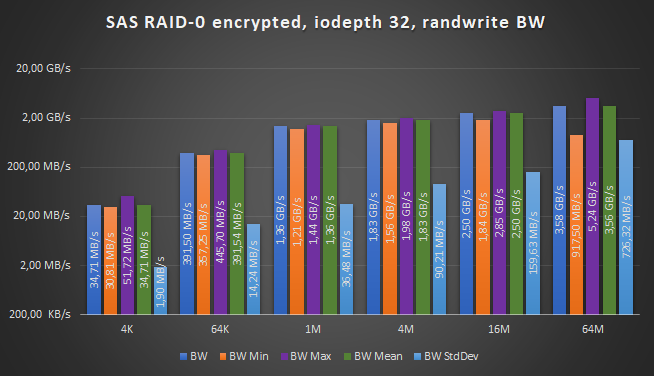

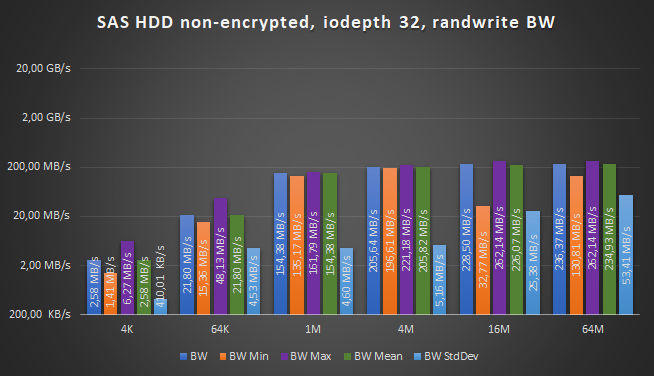

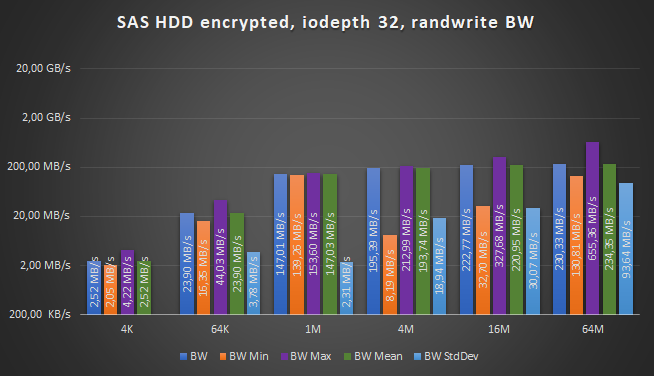

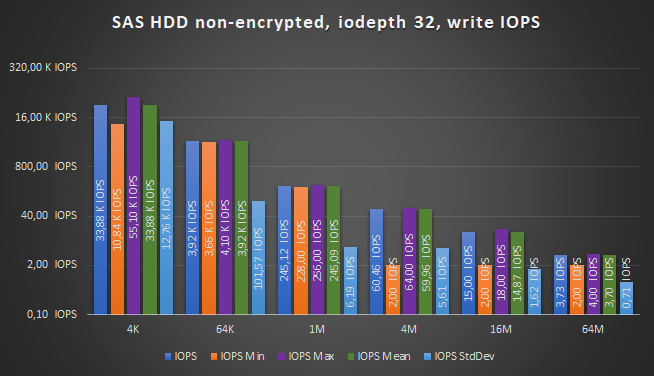

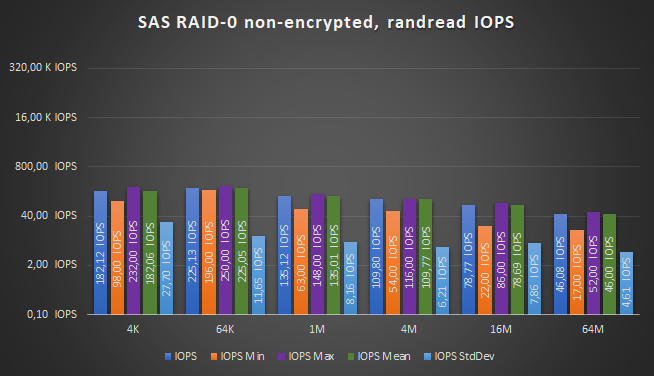

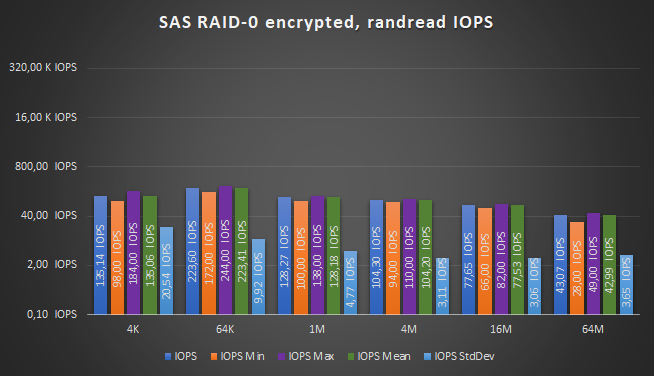

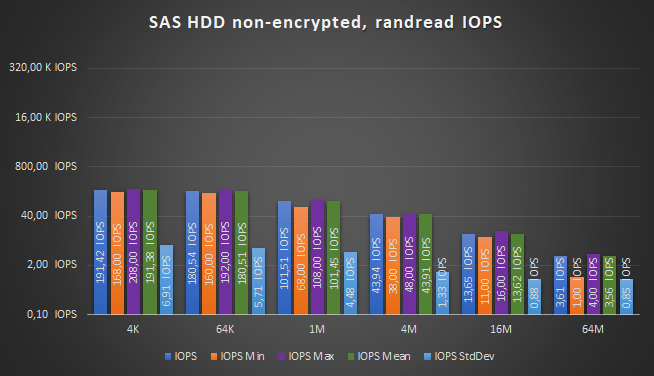

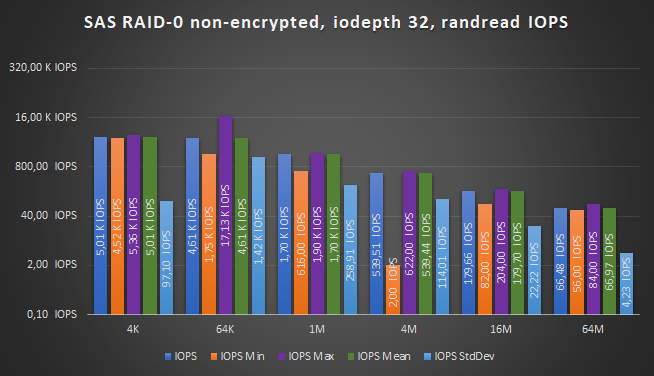

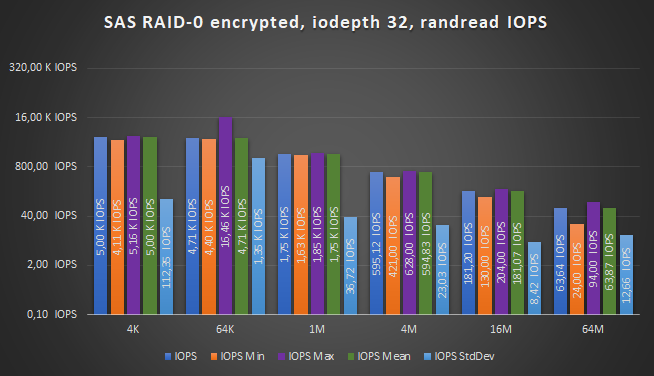

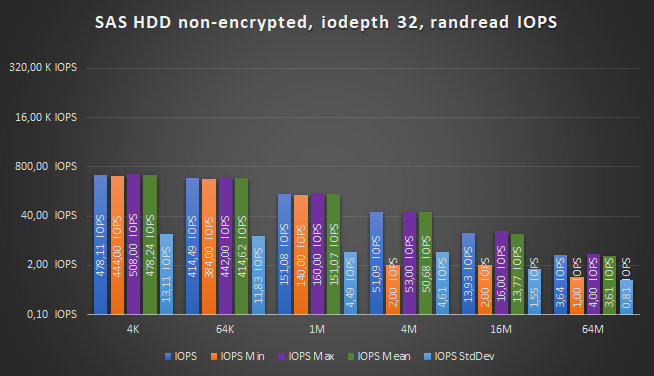

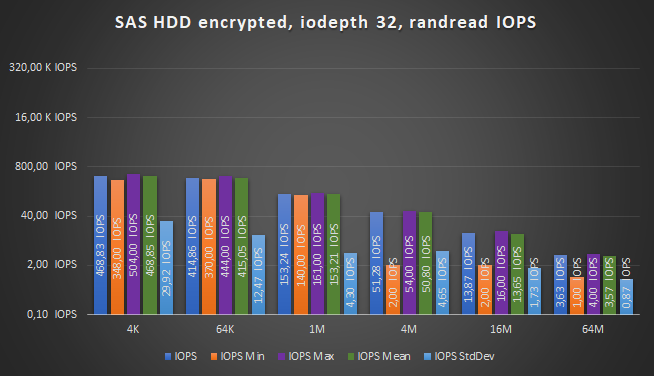

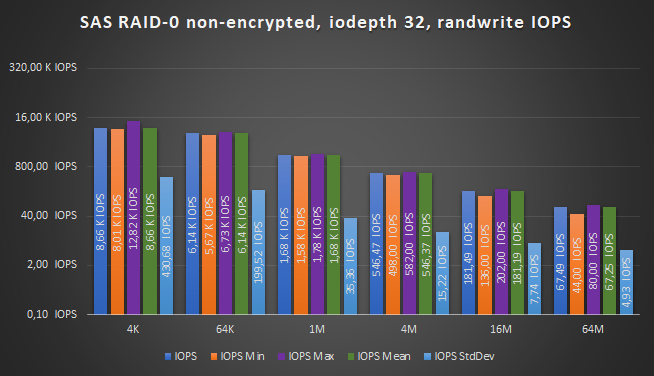

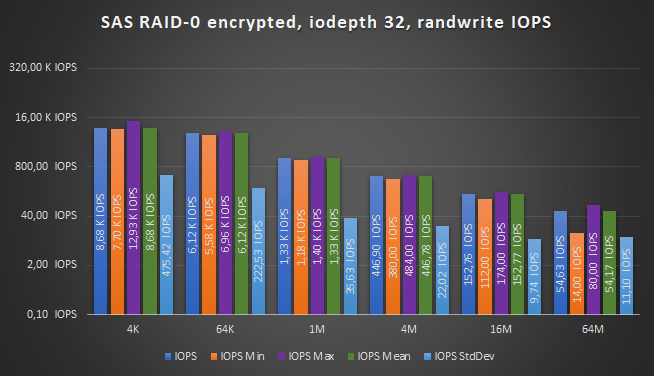

Αντίκτυπο στους δίσκους περιστροφής

Τα σημεία αναφοράς δείχνουν ότι η πρόσθετη επιβάρυνση για κρυπτογράφηση σε δίσκους κλώσεων δεν είναι τόσο μεγάλο όσον αφορά το φορτίο της CPU (τουλάχιστον σε σύγκριση με το NVME), κυρίως επειδή οι δίσκοι και οι ελεγκτές είναι ο περιοριστικός παράγοντας εκεί.

Έτσι τα SAS HDDs (ακόμη και σε 24 από αυτά)’το μεγάλο της συμφωνίας CPU-σοφός. Το’s ακόμα μετρήσιμο, αλλά ακόμη και για τους κόμβους HCI, ο αντίκτυπος δεν είναι τόσο μεγάλος που η ενδεχόμενη κρυπτογράφηση θα προκαλέσει ενδεχομένως χάος.

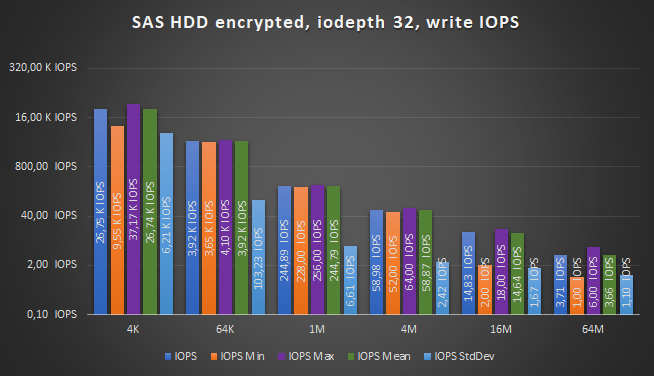

Ωστόσο, οι απώλειες του εύρους ζώνης και του IOPS είναι αρκετά μεγάλες και μπορούν να οδηγήσουν – ανάλογα με το πρότυπο I/O – περίπου 79 % ποινή απόδοσης. Οι χειρότερες απώλειες απόδοσης παρατηρήθηκαν με διαδοχική εγγραφή (έως 79 %) ακολουθούμενη από διαδοχική ανάγνωση (έως 53 %·. Οι τυχαίες απώλειες εισόδου/εξόδου ήταν χειρότερες με τυχαίες εγγραφές (έως 43 %) ακολουθούμενη από τυχαία ανάγνωση (έως και 26 %·. Σε ορισμένες μεμονωμένες επιδόσεις αναφοράς ήταν καλύτερη από ό, τι χωρίς κρυπτογράφηση, μέχρι 5 φορές πιο γρήγορα σε ένα RAID-0 σε 4 Kib Sequential Writes. Αυτό ενδεχομένως μπορεί να αποδοθεί στην βελτιστοποιημένη ουρά I/O.

Σύσταση: Συνήθως μπορείτε να ενεργοποιήσετε με ασφάλεια την κρυπτογράφηση δίσκου με HDD, καθώς πιθανότατα δεν θα προκαλέσει πολλά προβλήματα όσον αφορά το φορτίο CPU ακόμη και στο HCI . Ωστόσο, η ποινή απόδοσης στην απόδοση και το IOPS μπορεί να είναι αρκετά τεράστια σε σύγκριση με τη μη κρυπτογραφημένη λειτουργία.

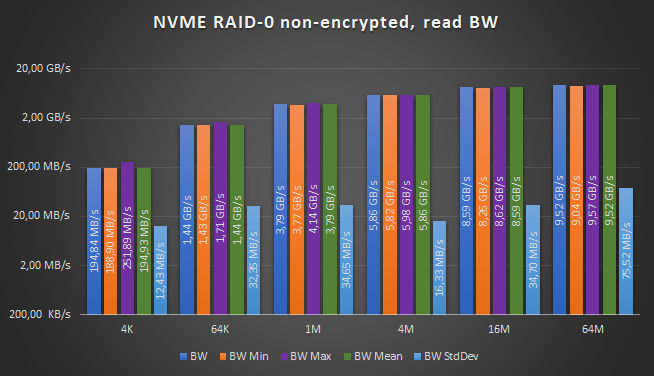

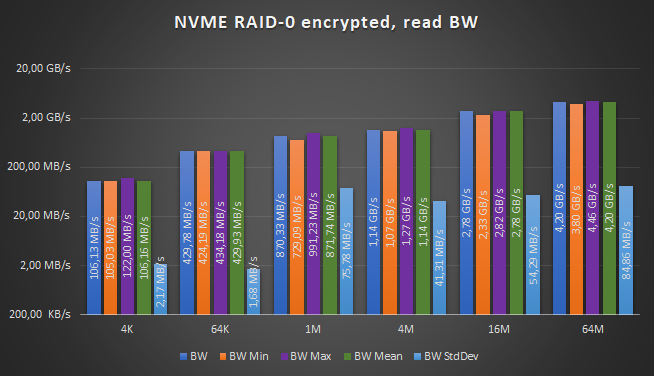

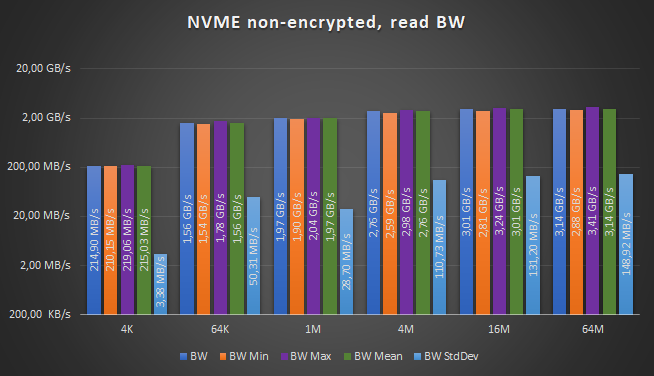

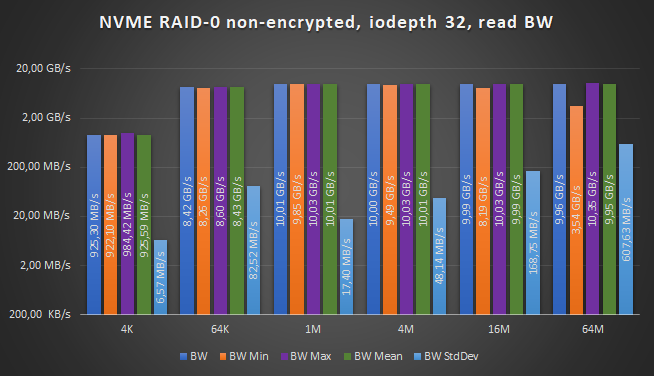

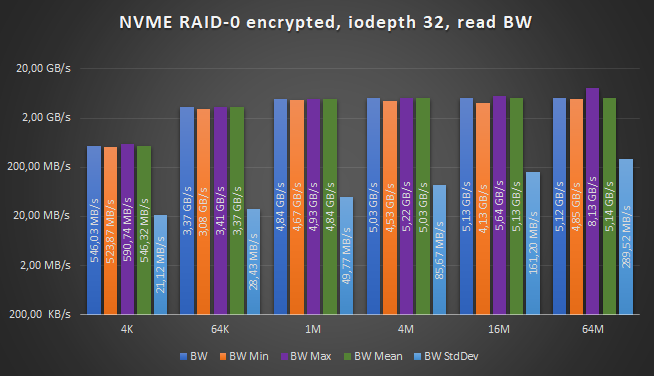

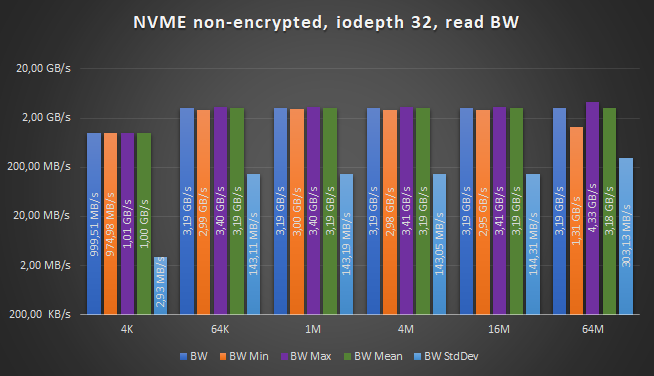

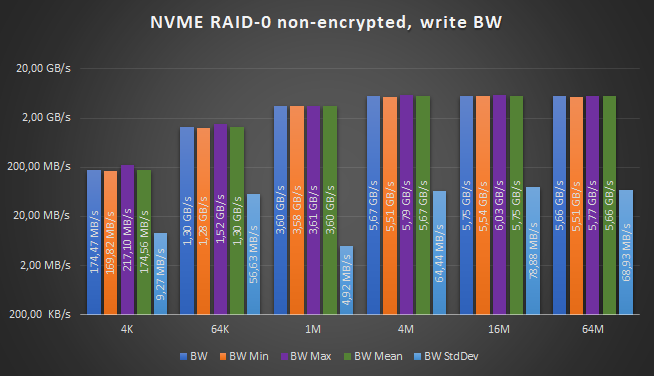

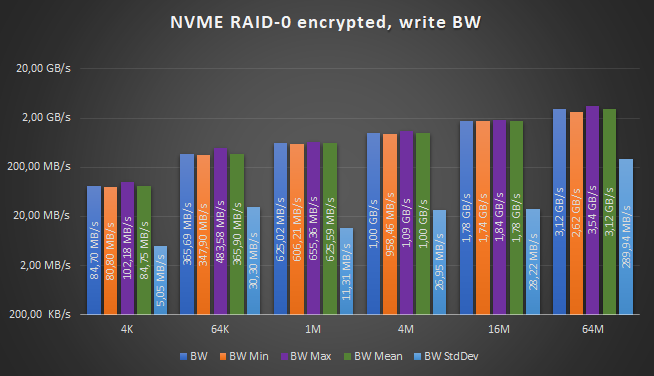

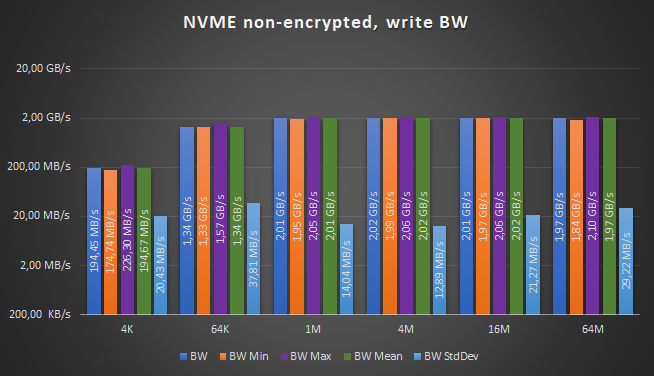

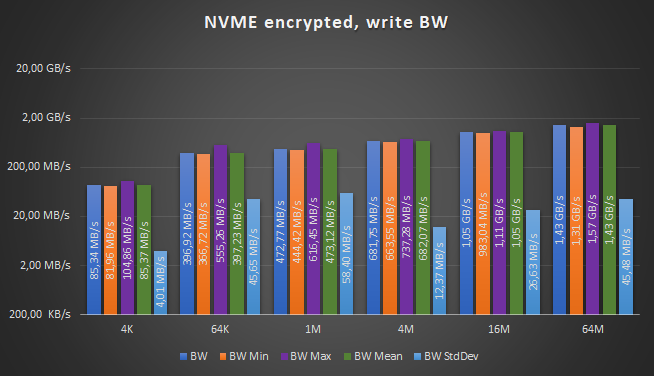

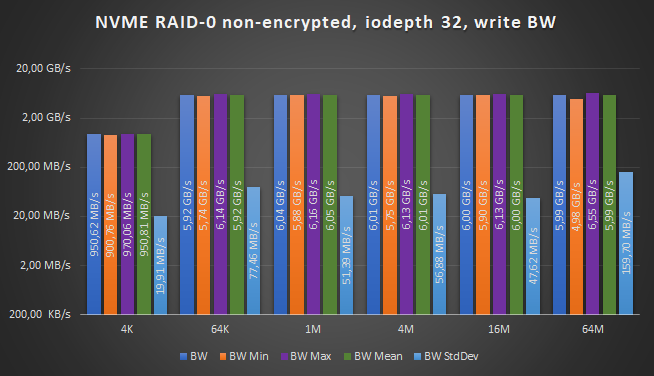

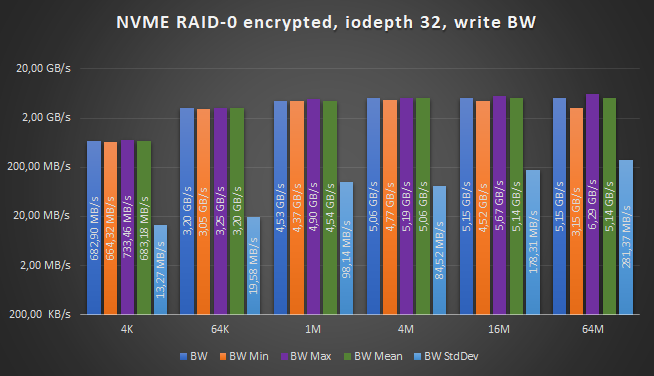

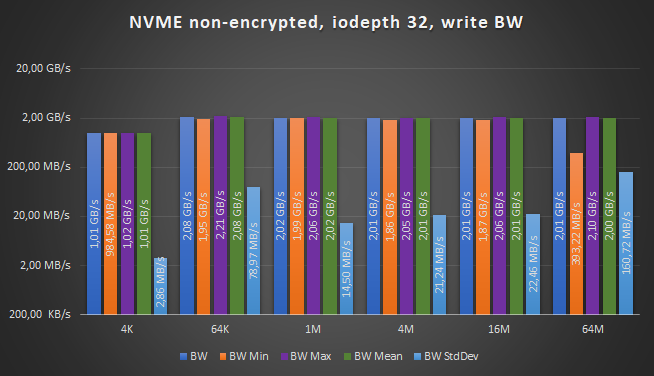

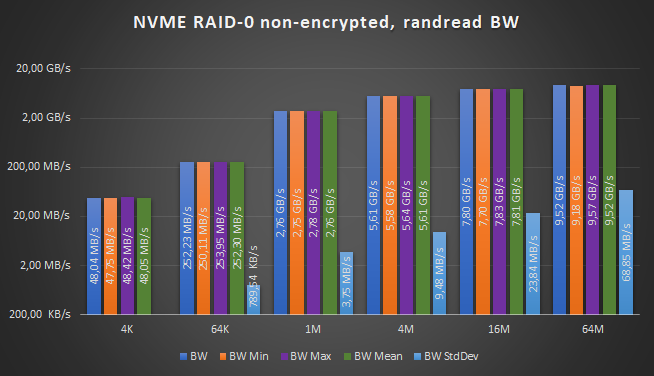

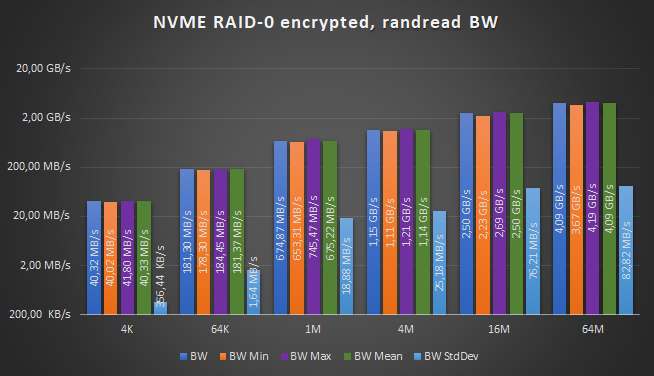

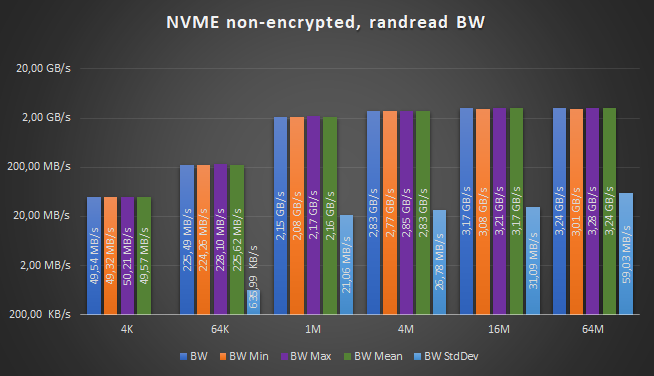

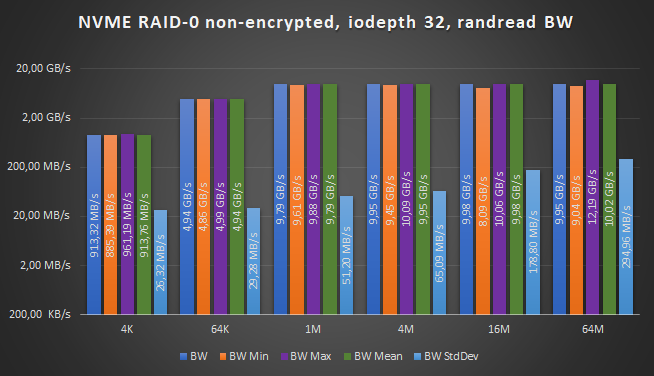

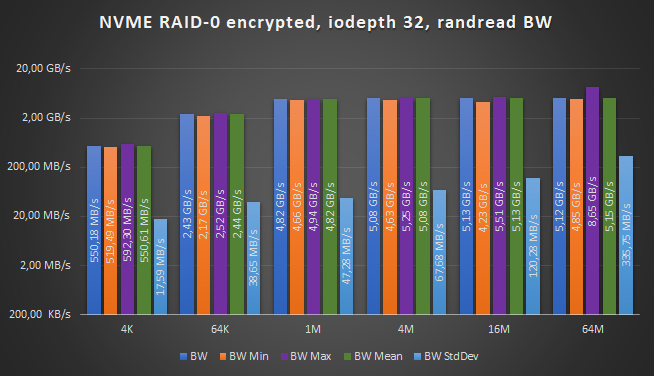

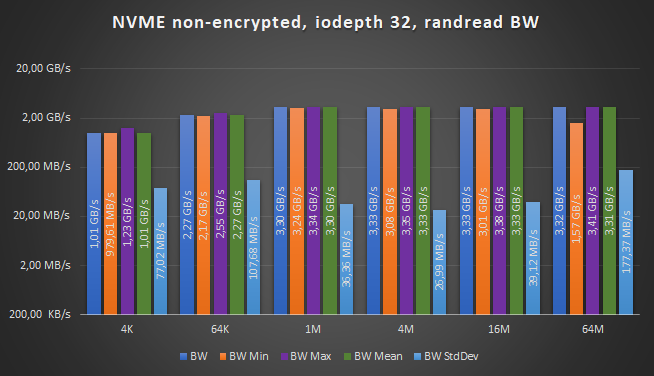

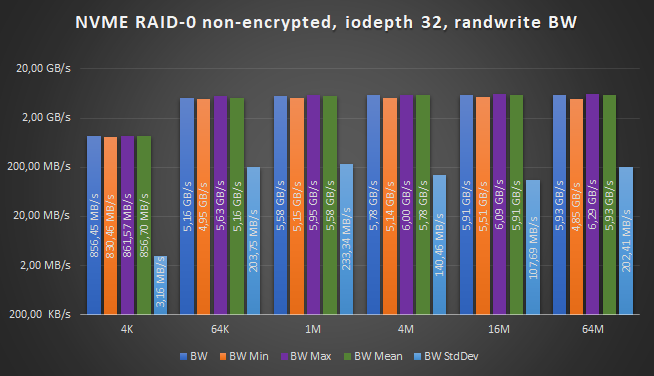

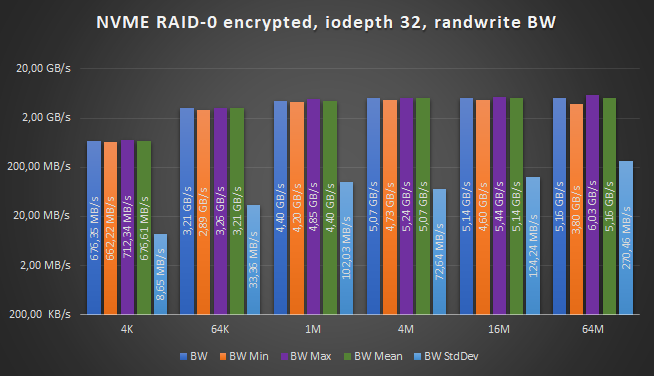

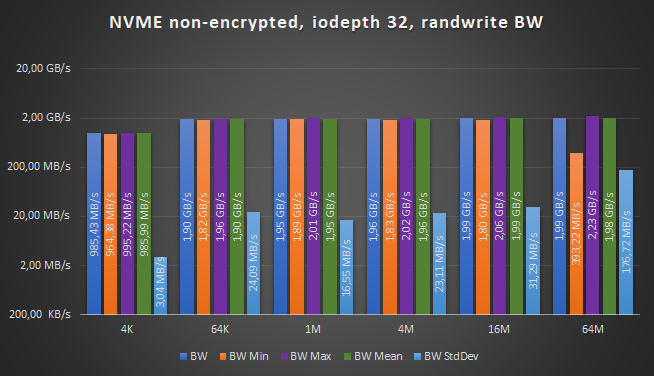

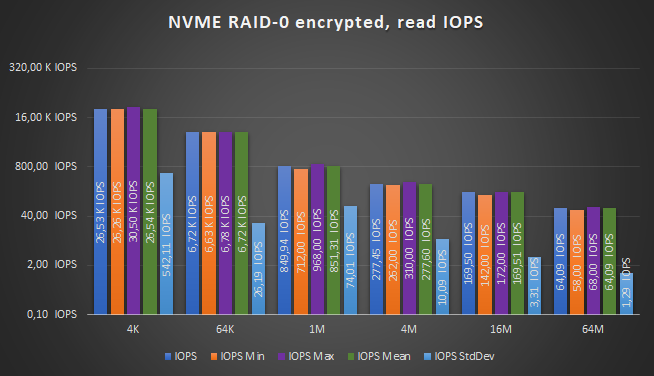

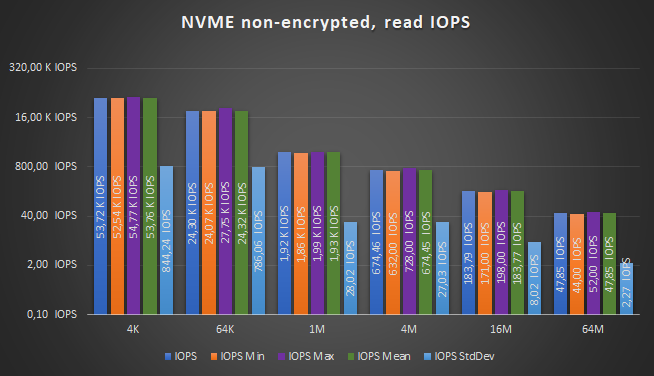

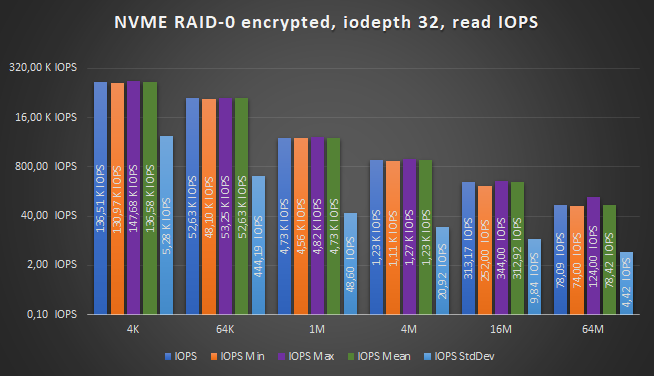

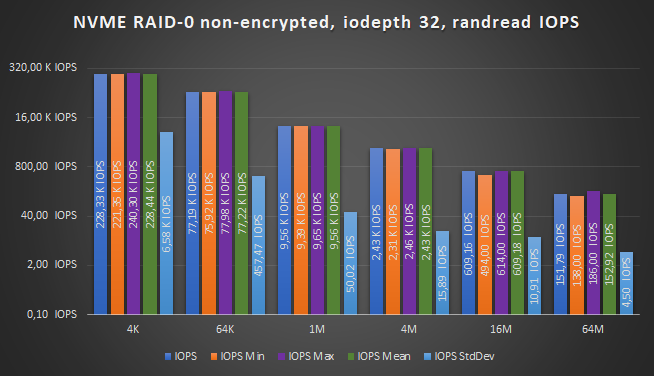

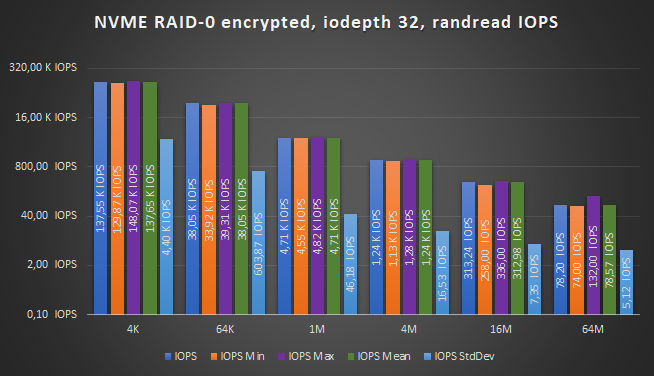

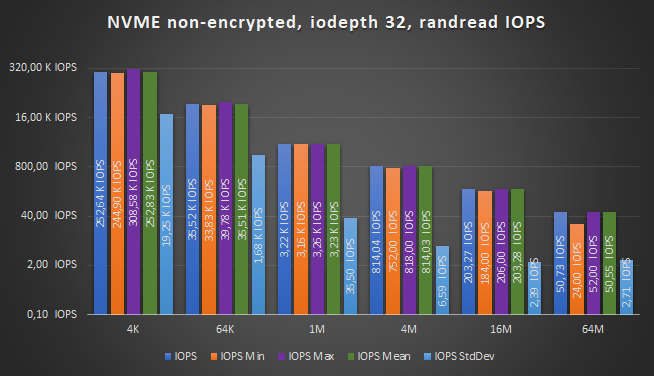

Επιπτώσεις σε όλα τα flash

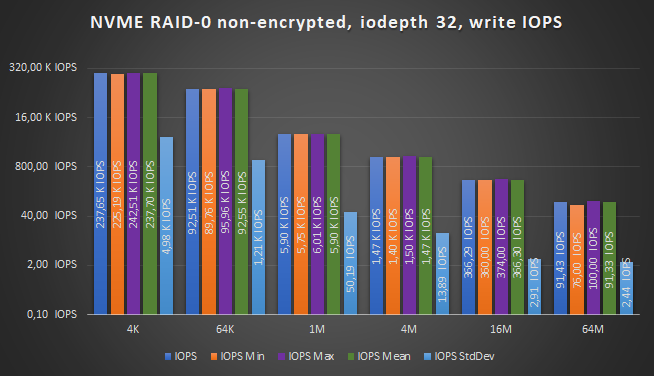

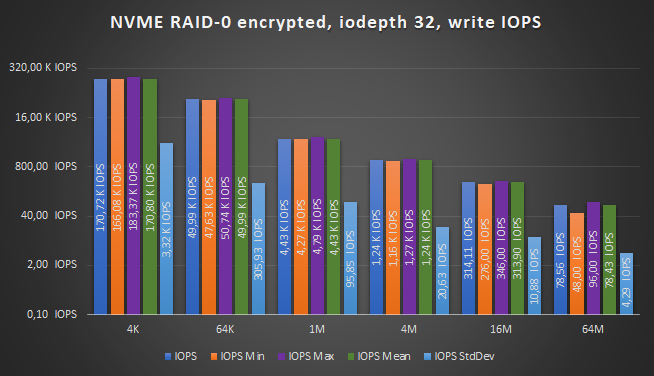

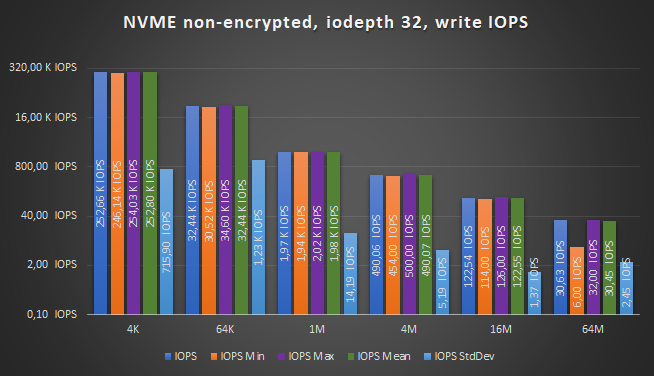

Σε NVME όλα τα συστήματα flash, ο αντίκτυπος φορτίου μπορεί να είναι πελώριος. Μια επιδρομή 0 σε μόλις τρία Luks κρυπτογραφημένα NVME SSDs ήταν αρκετή για να κορεστεί πλήρως η CPU στο σύστημα δοκιμής Β.

Εμφανίζεται στα δεδομένα FIO κατά την προσθήκη τιμών USR_CPU και SYS_CPU.

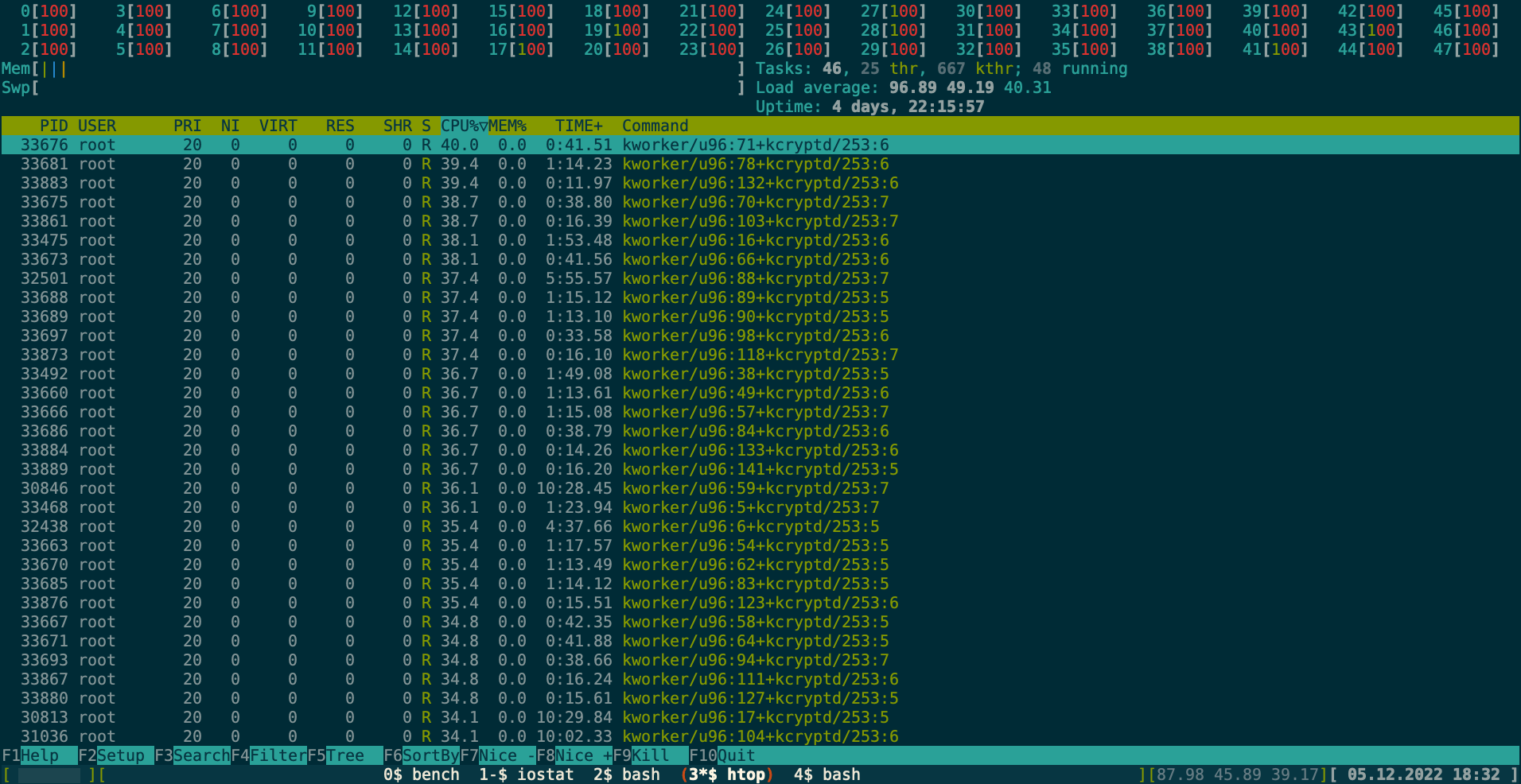

Κατά τη διάρκεια των διαδρομών αναφοράς παρακολούθησα το σύστημα επιπλέον με το Iostat και το HTOP και το ακόλουθο στιγμιότυπο οθόνης HTOP δείχνει πόσο μεγάλο μπορεί να είναι αυτό το αντίκτυπο.

Αυτό είναι ένα AMD EPYC 7402P με φορτίο 100% CPU σε όλα τα νήματα/πυρήνες!

Αυτό αυξάνει σημαντικά την κατανάλωση ενέργειας και για τους κόμβους HCI θα ήταν κακό για άλλους φόρτους εργασίας που τρέχουν σε αυτό.

Η διάχυση της θερμότητας θα μπορούσε στη συνέχεια να είναι προκλητική όταν ολόκληρα τα ράφια ξαφνικά διαλύουν περισσότερη θερμότητα από πριν. Το λιγότερο κόστος για ψύξη πάνω από την αυξημένη κατανάλωση ενέργειας των κόμβων θα ήταν πραγματικά κακό.

Οι απώλειες του εύρους ζώνης και του IOPS είναι επίσης αρκετά μεγάλες και μπορούν να οδηγήσουν – ανάλογα με το μοτίβο I/O – μέχρι ένα 83 % ποινή απόδοσης. Ένα βάθος εισόδου/εξόδου 32 μειώνει σημαντικά τις απώλειες. Οι χειρότερες απώλειες απόδοσης με κρυπτογράφηση μετρήθηκαν με το RAID-0 στις περισσότερες περιπτώσεις.

Οι απώλειες απόδοσης ταξινομημένες από τον τύπο I/O χειρότερα για καλύτερα ήταν τυχαίες εγγραφές (έως 83 %), διαδοχική εγγραφή (έως 83 %), διαδοχική ανάγνωση (έως 81 %) και τελικά τυχαία ανάγνωση (έως και 80 %·.

Όλες αυτές οι χειρότερες τιμές ήταν με μέγεθος I/O 1 και 4 MIB σε ολόκληρο το RAID-0 χωρίς βάθος I/O 32. Κάποιος μπορεί να δει σαφώς ότι όλες αυτές οι χειρότερες τιμές είναι εντός 5 %, έτσι ώστε το μέγεθος του I/O σε συνδυασμό με τη χρήση των Luks και MD Raid και όχι των δίσκων.

Προσοχή: Το’είναι δύσκολο να συγκριθεί η απόδοση του MD RAID με Ceph OSD!

Ο αντίκτυπος της απόδοσης όταν η χρήση Ceph θα μπορούσε να είναι εντελώς διαφορετική και πιθανότατα θα είναι πιο προσανατολισμένη προς τις απώλειες των μεμονωμένων μονάδων δίσκου. Ωστόσο, το ζήτημα του φορτίου CPU εξακολουθεί να παραμένει.

Σχετικά με το φορτίο CPU: Υπάρχουν διαθέσιμες κάρτες Crypto Accelerator που απαιτούν περίπου 200 Gbps AES και μπορούν να ενσωματωθούν με DMCrypt μέσω μονάδων πυρήνα.

Αυτές οι κάρτες δεν ήταν’t διαθέσιμο για δοκιμές, αλλά κρίνοντας από τις τιμές στην χρησιμοποιημένη αγορά (εγώ’να βρουν επίσημες λίστες τιμών) για τέτοιες κάρτες και τις προδιαγραφές κατανάλωσης ενέργειας, θα μπορούσαν να παράσχουν λύση για την εκφόρτωση των κρυπτογραφικών λειτουργιών από την CPU σε λογικό σημείο τιμών.

Σύσταση: Μπορούν να γίνουν περαιτέρω μετρήσεις σχετικά με την κατανάλωση ενέργειας και τους επιταχυντές κρυπτογράφησης. Επίσης, η δοκιμή με ένα πραγματικό cluster ceph σε όλα τα flash είναι απαραίτητη για τη σύγκριση των ζημιών σε σύγκριση με το Linux MD Raid.

Κάθε πάροχος πρέπει να αξιολογήσει αυτό ξεχωριστά ανάλογα με τις δικές του διαμορφώσεις και επιλογές υλικού.

Από τώρα ο αντίκτυπος της απόδοσης χωρίς επιταχυντές είναι πολύ μεγάλος για να συστήσει γενικά να επιτρέπει τους Luks στο NVME.

Όσον αφορά τη χρήση αυτορυστάνικων μονάδων κρυπτογράφησης:

Ήταν δυνατό να ενεργοποιηθεί η κρυπτογράφηση με μια φράση πρόσβασης

sedutil κάτω από το Linux. Ο αντίκτυπος της απόδοσης ήταν εντός σφάλματος μέτρησης, οπότε βασικά ανύπαρκτο. Οτι’Γιατί στο παρακάτω τμήμα δεν το έκανα’T ενοχλεί τη δημιουργία διαγραμμάτων – τα αποτελέσματα είναι πολύ παρόμοια με την απλή λειτουργία (όπως αναμενόταν).

Δυστυχώς, τα εργαλεία στην τρέχουσα κατάσταση είναι δυσκίνητα για χρήση, επίσης θα χρειαστεί να γράψετε σενάρια για την ενσωμάτωσή του σε ρυθμίσεις NBDE.

(Αλλά θα ήταν δυνατό χωρίς υπερβολική πειρατεία!·

Ωστόσο, παρόλο που τεχνικώς Τα έργα και ο αντίκτυπος της απόδοσης είναι κοντά στο μηδέν, αντιμετώπισα ένα σοβαρό showstopper για τη χρήση αυτής της τεχνολογίας σε διακομιστές, ειδικά σε περιβάλλοντα σύννεφων:

Μετά την τροφοδοσία του συστήματος ή το χειροκίνητο κλείδωμα του δίσκου και την επανεκκίνηση, το υλικολογισμικό του συστήματος σταμάτησε κατά τη διάρκεια της ανάρτησης για να ζητήσει τη φράση πρόσβασης για κάθε μονάδα δίσκου.

Στο σύστημα δοκιμών SuperMicro Server δεν βρήκα κανέναν τρόπο να απενεργοποιήσω αυτό στο BIOS/UEFI, το οποίο καθιστά την τεχνολογία αυτή να μην επανεκκινήσει και επομένως άχρηστη σε περιβάλλοντα διακομιστή. Ακόμα χειρότερα ήταν ότι ακόμα και όταν προσπαθούσα να πληκτρολογήσω τη φράση του Πλαίσου, δεν ήταν’αποδοχή. Έτσι, με κάποιο τρόπο ο τρόπος που αποθηκεύει το Sedutil, η φράση πρόσβασης διαφέρει από αυτό που κάνει το υλικολογισμικό?

Σύσταση: Τα εργαλεία πρέπει να είναι γυαλισμένα και η τεκμηρίωση βελτιώνεται σημαντικά. Η τεκμηρίωση για τα εργαλεία είναι πολύ συγκεχυμένη για τον γενικό διαχειριστή του συστήματος και μπορεί εύκολα να οδηγήσει σε σφάλματα χειριστή.

Επίσης, λόγω των τρέχουσας εκδοχής BIOS/UEFI, η τεχνολογία δεν μπορεί να συνιστάται μέχρι τώρα.

Εάν οι πωλητές θα παρείχαν έναν τρόπο απενεργοποίησης ζητώντας τη φράση πρόσβασης ορισμένων κινήσεων, θα ήταν δυνατό να χρησιμοποιηθούν SEDs σε περιβάλλον DC χωρίς την ανάγκη της χειρωνακτικής παρέμβασης κατά την επανεκκίνηση.

Αυτό ολοκληρώνει το τμήμα TL; DR.

Έτσι χωρίς περαιτέρω παραβίαση, ας’να σκάψει στις λεπτομέρειες.

Οι δοκιμαστικές ρυθμίσεις

Χρησιμοποιήθηκαν δύο διαφορετικά συστήματα δοκιμών. Δεδομένου ότι δεν θα μπορούσαν να κατασκευαστούν/προμηθεύονται ειδικά συστήματα για τις δοκιμές που χρησιμοποίησα δύο εύκολα διαθέσιμα μηχανήματα.

Οι προδιαγραφές αυτών είναι:

Σύστημα δοκιμών Α: μόνο HDD SAS

CPU 2 x Intel (R) Xeon (R) Gold 6151 CPU @ 3.00GHz RAM 512 GB δίσκοι 24 x HGST HUC101818CS4200 10K RPM 1.8 TB

Σύστημα δοκιμής Β: NVME όλα φλας μόνο

CPU 1 x AMD EPYC 7402P RAM 512 GB (16 x 32 GB SAMSUNG RDIMM DDR4-3200 CL22-22-22 Reg ECC) Οδηγεί 3 x Samsung MZQLB3T8HALS-00007 SSD PM983 3.84TB u.2

Προδιαγραφές αναφοράς

Και στα δύο συστήματα πραγματοποίησα μια σειρά σημείων αναφοράς με το FIO χρησιμοποιώντας μερικά προσαρμοσμένα σενάρια.

Επέλεξα να δοκιμάσω τα ακόλουθα μεγέθη μπλοκ, αφού μπορούν να προσφέρουν κάποια εικόνα στην οποία μπορεί να προκαλέσει το είδος του φορτίου:

- 4 kib

- 64 KIB

- 1 MIB

- 4 MIB (προεπιλεγμένο αντικείμενο/”ταινία” Μέγεθος για Ceph RBDs)

- 16 MIB

- 64 MIB

Διεξήχθησαν οι ακόλουθες δοκιμές FIO:

- διαδοχική ανάγνωση

- διαδοχική εγγραφή

- τυχαία ανάγνωση

- τυχαία εγγραφή

Όλα με επιλογή – -άμεση και επίσης επαναλήφθηκαν με -Iodepth = 32 Επιλογή και χρησιμοποιώντας libaio.

Αυτά τα σημεία αναφοράς πραγματοποιήθηκαν για:

- Οι πρώτες συσκευές αποθήκευσης απευθείας χωρίς κρυπτογράφηση (e.σολ. ένα δίσκο SAS, όλα τα NVME SSD)

- Οι πρώτες συσκευές αποθήκευσης με κρυπτογράφηση

- Μια RAID Linux MD 0 σε όλες τις συσκευές χωρίς κρυπτογράφηση

- Ένα Linux MD RAID 0 σε όλες τις συσκευές με κρυπτογράφηση στις συσκευές βάσης

- Για τους δίσκους με δυνατότητα SED (μόνο το σύστημα δοκιμών Β) με ενεργοποιημένο το SED, αν και δεν αναμενόταν καμία διαφορά λόγω του γεγονότος ότι οι δίσκοι ικανών να είναι πάντα κρυπτογραφούν όλα τα δεδομένα τους με ένα εσωτερικό κλειδί.

Επομένως, επιτρέποντας το SED μόνο κρυπτογραφεί αυτό το κύριο κλειδί, απαιτώντας αποκρυπτογράφηση μετά το κλείδωμα του δίσκου είτε μέσω λογισμικού είτε λόγω απώλειας ισχύος.

(Απλοποιημένη, οι λεπτομέρειες μπορούν να βρεθούν στις προδιαγραφές όπως το OPAL 2.0)

Ο ίδιος ο Ceph αξιολόγησης παραλείφθηκε, επειδή δεν υπήρχε κατάλληλη ρύθμιση δοκιμής που προσέφερε τόσο NVME όσο και SAS OSD. Αλλά δεδομένου ότι επιτρέπει την κρυπτογράφηση CEPH χρησιμοποιεί το Luks κρυπτογραφημένο OSDs, τα αποτελέσματα πρέπει να είναι χρήσιμα παρόλα αυτά.

σενάριο αναφοράς FIO

Σε περίπτωση που θέλετε να εκτελέσετε τα δικά σας σημεία αναφοράς, εδώ είναι το σενάριο που χρησιμοποιήθηκε για τη δημιουργία των δεδομένων:

#!/bin/bash Λογότυπο=«1 $« Bench_device=«2 $« mkdir -Π $ Logpath Ioengine="Libaio" ΗΜΕΡΟΜΗΝΙΑ=«ημερομηνία +%μικρό« Για Γουρουνάκι σε "γράφω" "Randwrite" "ανάγνωση" "Randread" κάνω για BS σε "4K" "64K" "1m" "4m" "16μ" "64μ" κάνω ( ηχώ "==== $ RW - $ BS - Άμεση === nb "> echo 3 > /proc/sys/vm/drop_caches fio --γουρουνάκι=$ RW --ioengine=$Ioengine> --Μέγεθος=400 γραμμάρια --BS=$ BS --απευθείας=1 --χρόνος εκτέλεσης=60 --time_based --όνομα=παγκάκι --όνομα αρχείου=$ Bench_device --παραγωγή=$ Logpath/$ RW.$BS>-απευθείας-«ονόμαζος $ Bench_device«.Ημερομηνία $.κούτσουρο.json --Μορφή εξόδου=json συγχρονισμός 3 > /proc/sys/vm/drop_caches ηχώ "==== $ RW - $ BS - Άμεση ιωδία 32 === nt ">-rw=$ RW --ioengine=$Ioengine> --Μέγεθος=400 γραμμάρια --BS=$ BS --ιωδάτη=32 --απευθείας=1 --χρόνος εκτέλεσης=60 --time_based --όνομα=παγκάκι --όνομα αρχείου=$ Bench_device --παραγωγή=$ Logpath/$ RW.$BS>-απευθείας-IOD32-«ονόμαζος $ Bench_device«.Ημερομηνία $.κούτσουρο.json --Μορφή εξόδου=json συγχρονισμός · | στόχος $ Logpath/$ RW.$ BS-«ονόμαζος $ Bench_device«.Ημερομηνία $.κούτσουρο ηχώ έγινε Το σενάριο αναμένει δύο παραμέτρους:

- Πρώτα η διαδρομή όπου μπορείτε να αποθηκεύσετε τα αρχεία καταγραφής (η διαδρομή θα δημιουργηθεί εάν δεν υπάρχει)

- Το δεύτερο επιχείρημα είναι η συσκευή για την εκτέλεση των σημείων αναφοράς εναντίον

Το σενάριο θα παράγει μια ακολουθία αρχείων καταγραφής σε μορφή JSON, τα οποία στη συνέχεια μπορούν να αναλυθούν με εργαλεία της επιλογής σας.

Βασική απόδοση αλγόριθμου Luks

Και στα δύο συστήματα έτρεξα για πρώτη φορά το Benchmark Cryptsetup το οποίο εκτελεί κάποια γενική συγκριτική αξιολόγηση της παραγωγής αλγορίθμου. Αυτό έγινε για να επιτευχθεί η καλύτερη δυνατή διαμόρφωση Luks σχετικά με τη διακίνηση.

Αυτά ήταν τα αποτελέσματα στο σύστημα δοκιμών Α:

PBKDF2-SHA1 1370687 Επαναληπτικές επαναλήψεις ανά δευτερόλεπτο για 256-bit Key PBKDF2-SHA256 1756408 Επαναληπτικές επαναλήψεις ανά δευτερόλεπτο για 256-bit Key PBKDF2-SHA512 1281877 Επαγγελματικές ουσίες ανά δευτερόλεπτο για 256-bit-bit-bkdf2-riPEMD160 717220 ITERATIONS PERECTER-BIT 43867 επαναλήψεις ανά δευτερόλεπτο για 256-bit Key Argon2i 5 επαναλήψεις, 1048576 μνήμη, 4 παράλληλα σπειρώματα (CPU) για κλειδί 256-bit (ζητήθηκε 2000 ms) Argon2ID 5 επαναλήψεις, 1048576 μνήμη, 4 παράλληλα σπειρώματα (CPUs) για κλειδί 256-bit (αιτιολογείται 2000 ms) # Algorith | Κλειδί | Κρυπτογράφηση | Αποκρυπτογράφηση AES-CBC 128B 904.3 MIB/S 2485.1 MIB/S SERPENT-CBC 128B 78.8 MIB/S 577.4 MIB/s twofish-CBC 128B 175.9 MIB/S 319.7 MIB/S AES-CBC 256B 695.8 MIB/S 2059.4 MIB/S SERPENT-CBC 256B 78.8 MIB/S 577.4 MIB/s Twofish-CBC 256B 175.9 MIB/S 319.6 MIB/S AES-XTS 256B 2351.5 MIB/S 2348.7 MIB/S SERPENT-XTS 256B 560.1 MIB/S 571.4 MIB/S Twofish-XTS 256B 316.7 MIB/S 316.1 MIB/S AES-XTS 512B 1983.0 MIB/S 1979.6 MIB/S SERPEET-XTS 512B 560.5 MIB/S 571.3 MIB/s Twofish-XTS 512B 316.5 MIB/S 315.7 mib/s Όπως μπορείτε να δείτε το AES-XTS 256 bit εκτελείται το καλύτερο, οπότε κατά τη δημιουργία διαμορφωμένων συσκευών Luks, επέλεξα -C AES-XTS-PLAIN64 -S 256 ως παραμέτρους, οι οποίες είναι επίσης οι προεπιλογές σε πολλές σύγχρονες κατανομές. Αλλά μόνο για να είμαι στην ασφαλή πλευρά τα διάρηξα ρητά.

Τώρα ας’S Ρίξτε μια ματιά στα αποτελέσματα FIO για μεμονωμένους δίσκους και RAID-0, τόσο κρυπτογραφημένα όσο και μη κρυπτογραφημένα.

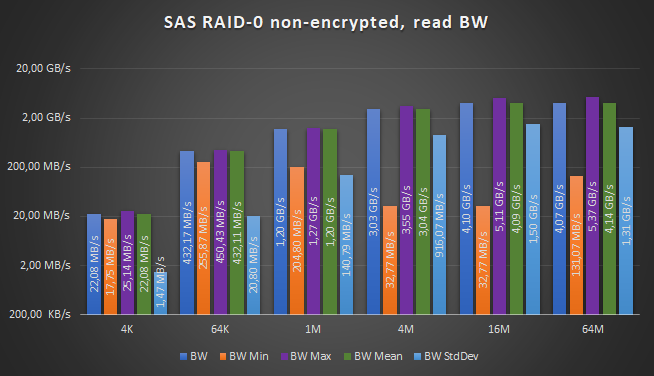

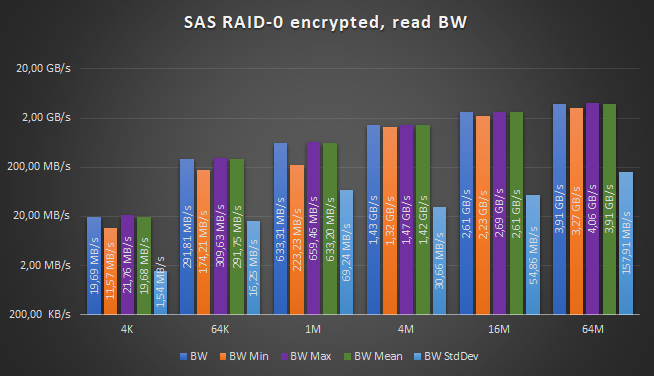

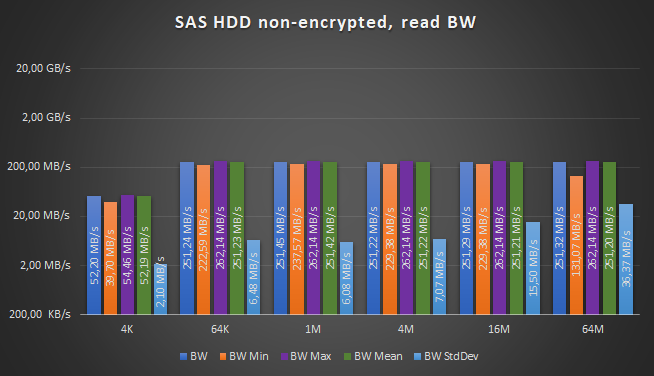

Συγκρίνοντας το εύρος ζώνης ανάγνωσης

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Απώλειες απόδοσης Διαβάστε το εύρος ζώνης

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82 % | 32,48 % | 47,36 % | 52,95 % | 36,26 % | 3,86 % |

| SAS HDD | 23,86 % | -0,06 % | -0,02 % | 0,01 % | -0,05 % | -0,08 % |

| NVME RAID-0 | 45,53 % | 70,13 % | 77,05 % | 80,61 % | 67,65 % | 55,88 % |

| Nvme | 44,42 % | 71,76 % | 67,46 % | 70,75 % | 63,21 % | 53,24 % |

| SAS RAID-0 IODEPTH = 32 | 6,81 % | 13,71 % | 4,92 % | 2,66 % | 9,81 % | 23,52 % |

| SAS HDD iodepth = 32 | 14,75 % | -0,65 % | -0,03 % | -0,03 % | 0,21 % | 0,13 % |

| NVME RAID-0 IODEPTH = 32 | 40,99 % | 60,02 % | 51,61 % | 49,68 % | 48,62 % | 48,62 % |

| Nvme iodepth = 32 | 40,64 % | 21,57 % | 1,89 % | 1,89 % | 1,98 % | 2,43 % |

Συγκρίνοντας το εύρος ζώνης εγγραφής

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Απώλειες απόδοσης Γράψτε εύρος ζώνης

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50 % | 11,31 % | 31,52 % | 34,98 % | 28,53 % | 49,55 % |

| SAS HDD | -59,93 % | -1,32 % | 0,05 % | 10,11 % | 12,43 % | 10,18 % |

| NVME RAID-0 | 51,45 % | 71,81 % | 82,63 % | 82,36 % | 69,05 % | 44,83 % |

| Nvme | 56,11 % | 70,36 % | 76,52 % | 66,25 % | 47,66 % | 27,29 % |

| SAS RAID-0 IODEPTH = 32 | -96,72 % | 6,58 % | 74,51 % | 78,72 % | 55,36 % | 28,17 % |

| SAS HDD iodepth = 32 | 21,05 % | 0,04 % | 0,10 % | 2,43 % | 1,13 % | 0,59 % |

| NVME RAID-0 IODEPTH = 32 | 28,16 % | 45,96 % | 24,97 % | 15,79 % | 14,24 % | 14,08 % |

| Nvme iodepth = 32 | 25,36 % | 5,14 % | 0,10 % | 0,28 % | 1,34 % | 1,09 % |

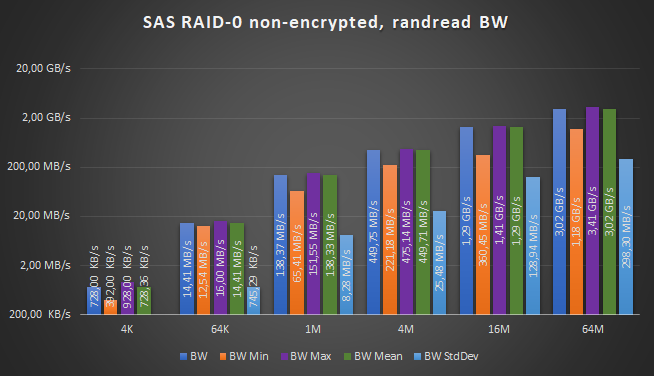

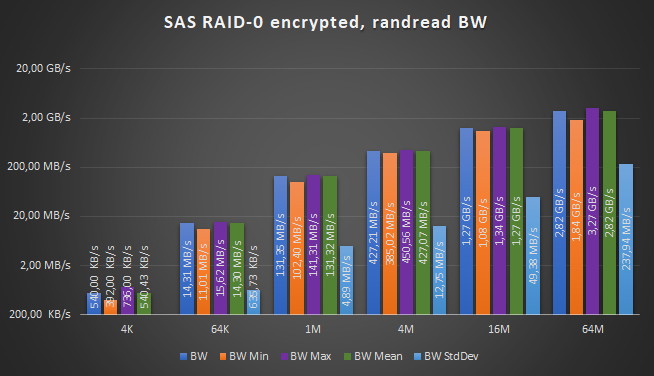

Συγκρίνοντας το τυχαίο εύρος ζώνης ανάγνωσης

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Απώλειες απόδοσης Τυχαίο εύρος ζώνης ανάγνωσης

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82 % | 0,68 % | 5,07 % | 5,01 % | 1,41 % | 6,52 % |

| SAS HDD | -0,13 % | 1,14 % | 8,37 % | 6,49 % | 2,09 % | 2,27 % |

| NVME RAID-0 | 16,07 % | 28,12 % | 75,55 % | 79,59 % | 68,01 % | 57,02 % |

| Nvme | 17,70 % | 17,95 % | 74,13 % | 70,29 % | 65,40 % | 55,81 % |

| SAS RAID-0 IODEPTH = 32 | 0,30 % | -2,29 % | -3,12 % | -10,31 % | -0,86 % | 4,27 % |

| SAS HDD iodepth = 32 | 1,94 % | -0,09 % | -1,43 % | -0,37 % | 0,41 % | 0,33 % |

| NVME RAID-0 IODEPTH = 32 | 39,76 % | 50,71 % | 50,76 % | 48,91 % | 48,58 % | 48,48 % |

| Nvme iodepth = 32 | 44,52 % | 13,26 % | 2,84 % | 2,23 % | 2,38 % | 3,05 % |

Συγκρίνοντας το τυχαίο εύρος ζώνης εγγραφής

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Απώλειες απόδοσης Τυχαίο εύρος ζώνης

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -21,21 % | 0,45 % | 27,20 % | 25,34 % | 34,89 % | 43,14 % |

| SAS HDD | -6,72 % | 6,91 % | 11,24 % | 19,57 % | 12,97 % | 9,49 % |

| NVME RAID-0 | 54,45 % | 72,75 % | 83,56 % | 81,83 % | 60,73 % | 32,43 % |

| Nvme | 53,20 % | 73,91 % | 76,44 % | 61,98 % | 50,27 % | 27,10 % |

| SAS RAID-0 IODEPTH = 32 | -0,23 % | 0,38 % | 20,77 % | 18,22 % | 15,83 % | 19,05 % |

| SAS HDD iodepth = 32 | 2,17 % | -9,64 % | 4,78 % | 4,98 % | 2,51 % | 2,56 % |

| NVME RAID-0 IODEPTH = 32 | 21,03 % | 37,76 % | 21,16 % | 12,26 % | 13,00 % | 13,06 % |

| Nvme iodepth = 32 | 22,75 % | 8,13 % | 5,57 % | 2,78 % | 4,58 % | 3,51 % |

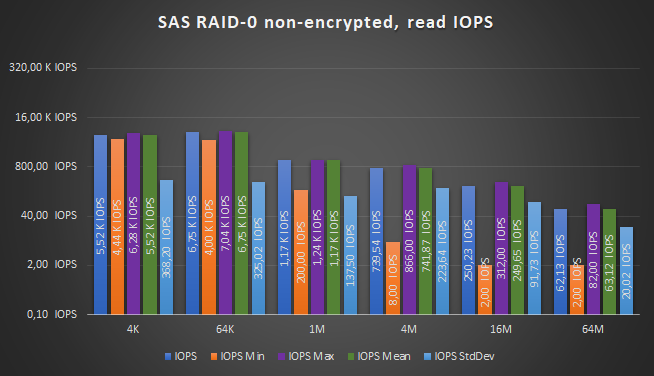

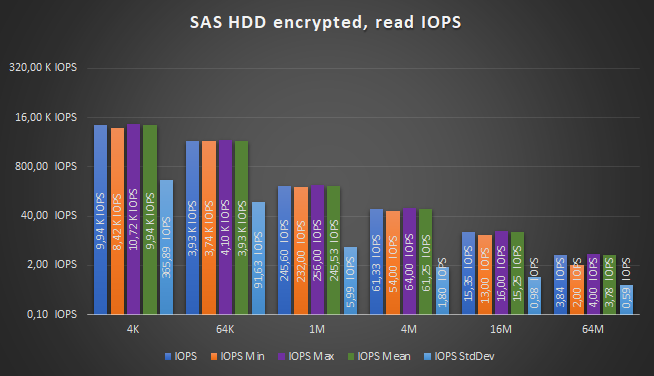

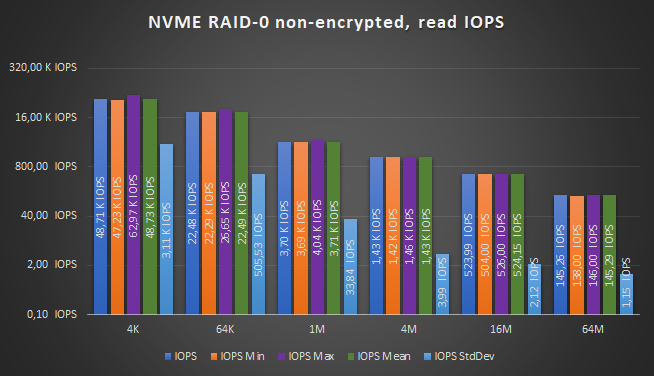

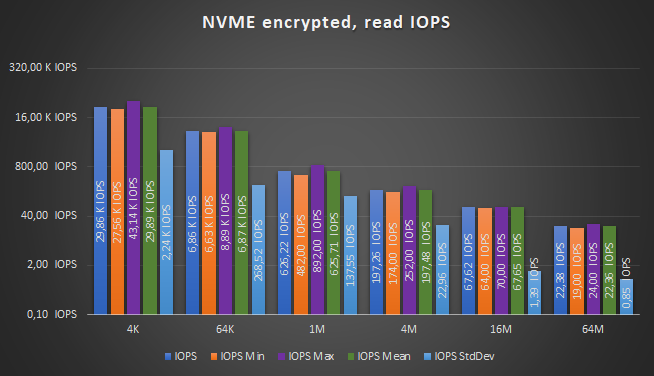

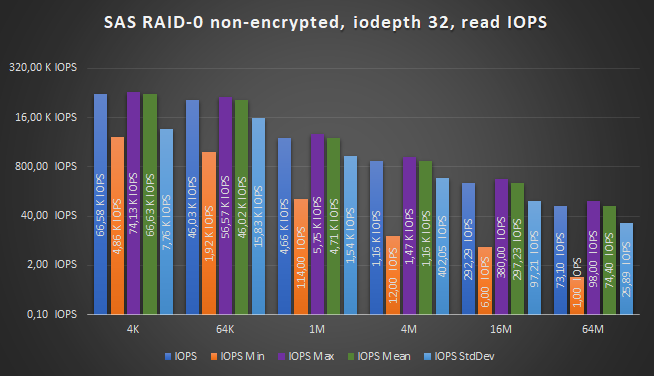

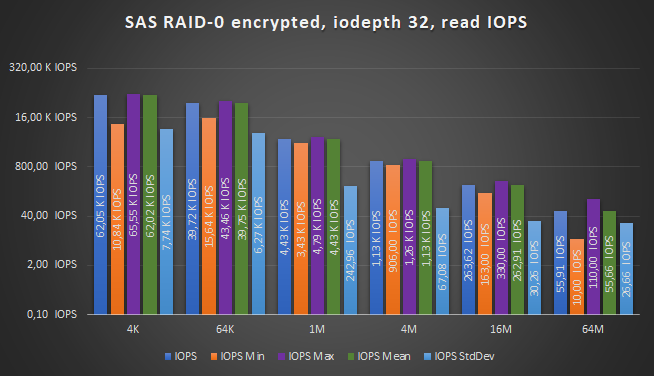

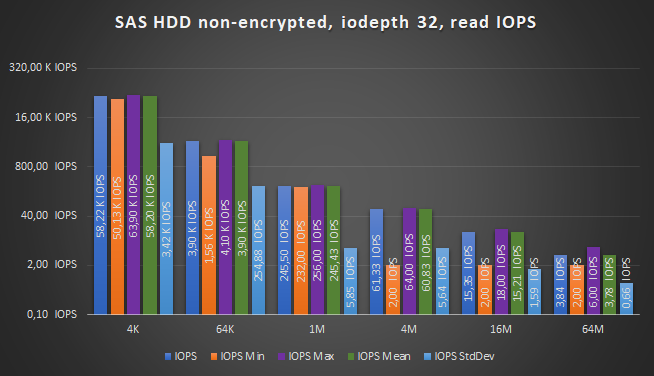

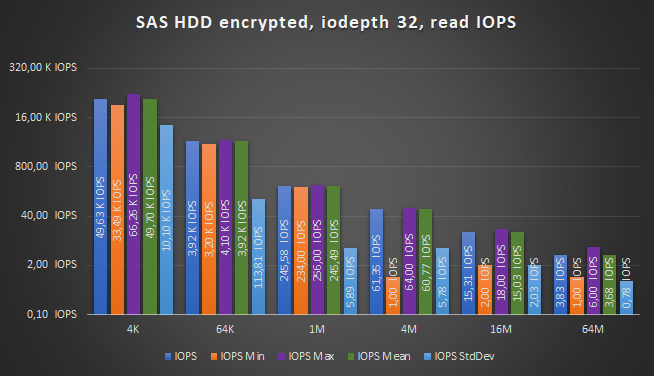

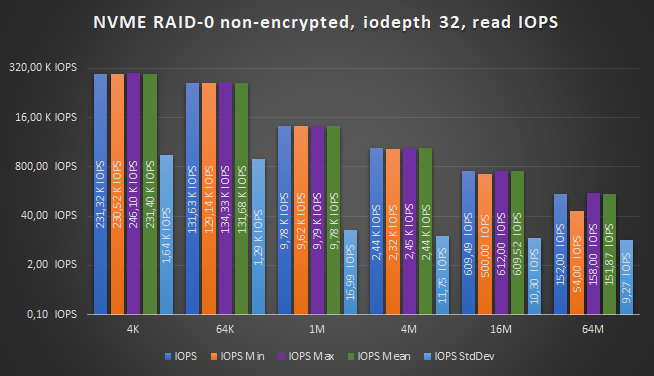

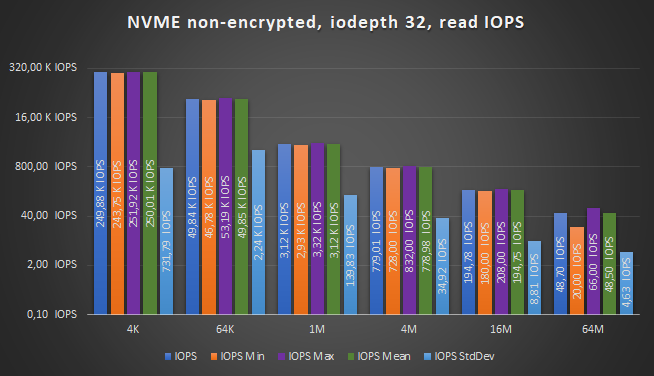

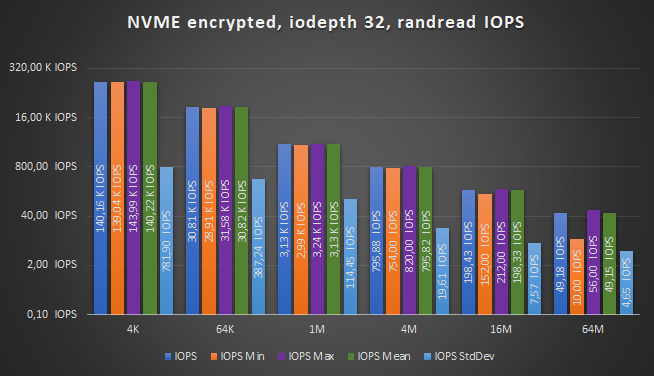

Συγκρίνοντας το Read IOPS

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Απώλειες απόδοσης Διαβάστε IOPS

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82 % | 32,48 % | 47,36 % | 52,95 % | 36,26 % | 3,86 % |

| SAS HDD | 23,86 % | -0,06 % | -0,02 % | 0,01 % | -0,05 % | -0,08 % |

| NVME RAID-0 | 45,53 % | 70,13 % | 77,05 % | 80,61 % | 67,65 % | 55,88 % |

| Nvme | 44,42 % | 71,76 % | 67,46 % | 70,75 % | 63,21 % | 53,24 % |

| SAS RAID-0 IODEPTH = 32 | 6,81 % | 13,71 % | 4,92 % | 2,66 % | 9,81 % | 23,52 % |

| SAS HDD iodepth = 32 | 14,75 % | -0,65 % | -0,03 % | -0,03 % | 0,21 % | 0,13 % |

| NVME RAID-0 IODEPTH = 32 | 40,99 % | 60,02 % | 51,61 % | 49,68 % | 48,62 % | 48,62 % |

| Nvme iodepth = 32 | 40,64 % | 21,57 % | 1,89 % | 1,89 % | 1,98 % | 2,43 % |

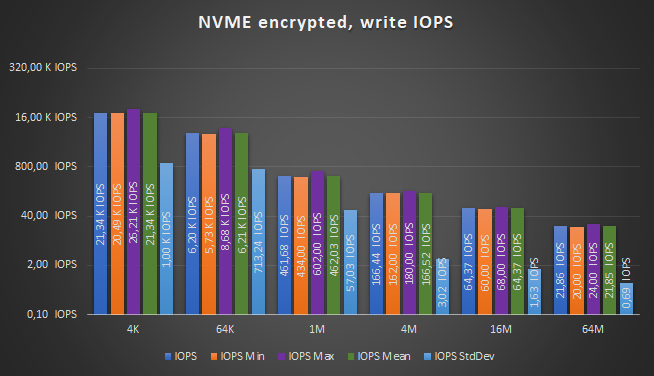

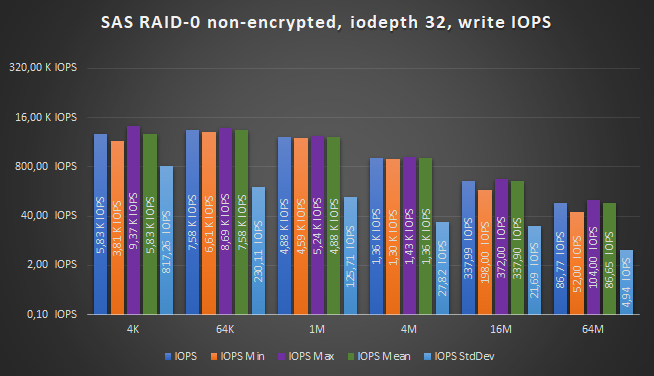

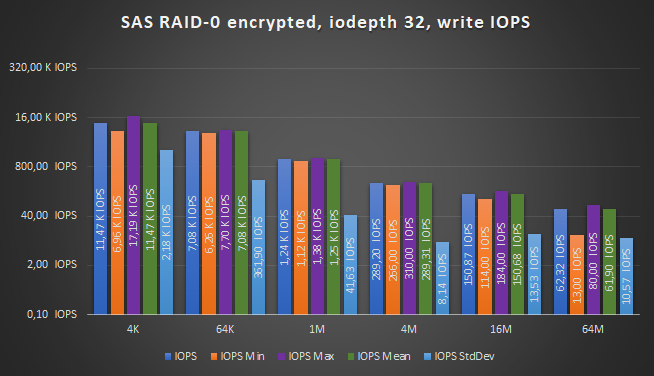

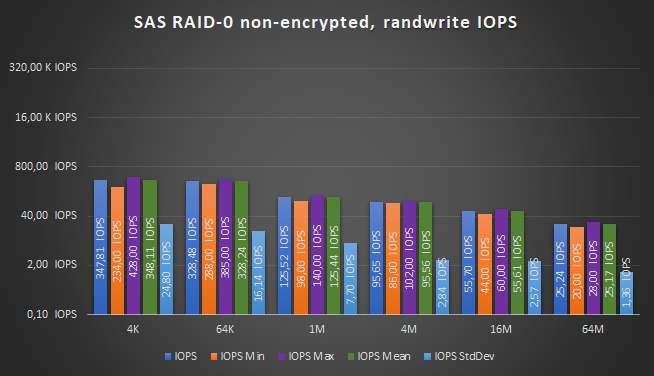

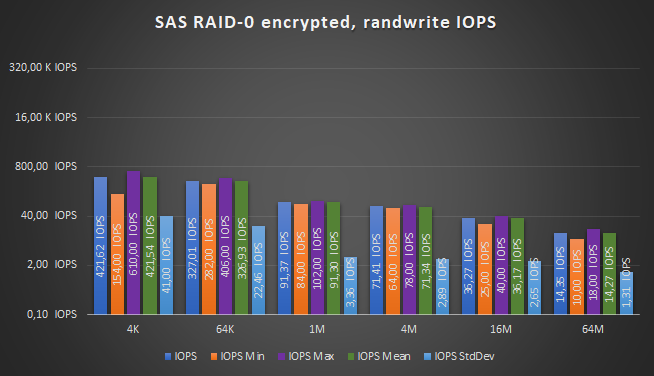

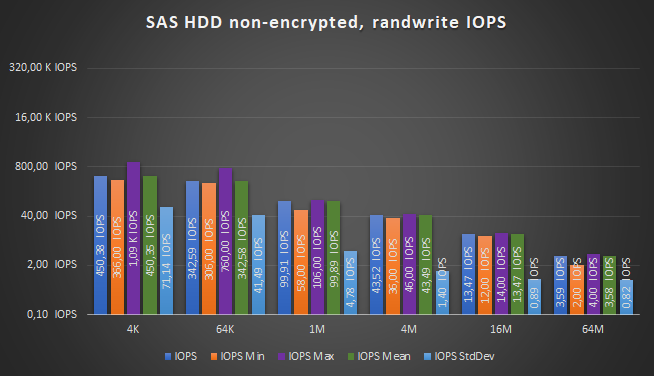

Συγκρίνοντας το Write IOPS

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Οι απώλειες απόδοσης γράφουν IOPS

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50 % | 11,31 % | 31,52 % | 34,98 % | 28,53 % | 49,55 % |

| SAS HDD | -59,93 % | -1,32 % | 0,05 % | 10,11 % | 12,43 % | 10,18 % |

| NVME RAID-0 | 51,45 % | 71,81 % | 82,63 % | 82,36 % | 69,05 % | 44,83 % |

| Nvme | 56,11 % | 70,36 % | 76,52 % | 66,25 % | 47,66 % | 27,29 % |

| SAS RAID-0 IODEPTH = 32 | -96,72 % | 6,58 % | 74,51 % | 78,72 % | 55,36 % | 28,17 % |

| SAS HDD iodepth = 32 | 21,05 % | 0,04 % | 0,10 % | 2,43 % | 1,13 % | 0,59 % |

| NVME RAID-0 IODEPTH = 32 | 28,16 % | 45,96 % | 24,97 % | 15,79 % | 14,24 % | 14,08 % |

| Nvme iodepth = 32 | 25,36 % | 5,14 % | 0,10 % | 0,28 % | 1,34 % | 1,09 % |

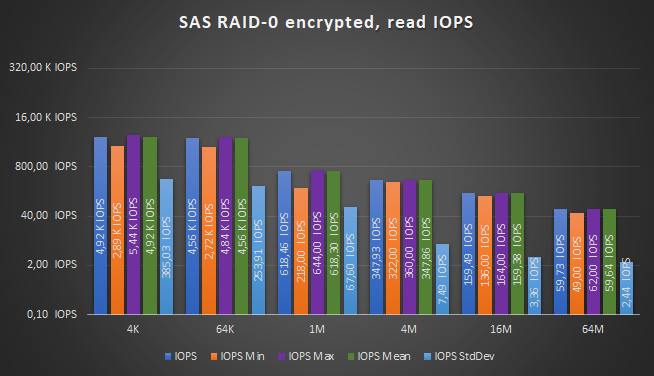

Συγκρίνοντας την τυχαία ανάγνωση IOPS

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Απώλειες απόδοσης τυχαία ανάγνωση IOPS

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82 % | 0,68 % | 5,07 % | 5,01 % | 1,41 % | 6,52 % |

| SAS HDD | -0,13 % | 1,14 % | 8,37 % | 6,49 % | 2,09 % | 2,27 % |

| NVME RAID-0 | 16,07 % | 28,12 % | 75,55 % | 79,59 % | 68,01 % | 57,02 % |

| Nvme | 17,70 % | 17,95 % | 74,13 % | 70,29 % | 65,40 % | 55,81 % |

| SAS RAID-0 IODEPTH = 32 | 0,30 % | -2,29 % | -3,12 % | -10,31 % | -0,86 % | 4,27 % |

| SAS HDD iodepth = 32 | 1,94 % | -0,09 % | -1,43 % | -0,37 % | 0,41 % | 0,33 % |

| NVME RAID-0 IODEPTH = 32 | 39,76 % | 50,71 % | 50,76 % | 48,91 % | 48,58 % | 48,48 % |

| Nvme iodepth = 32 | 44,52 % | 13,26 % | 2,84 % | 2,23 % | 2,38 % | 3,05 % |

Συγκρίνοντας την τυχαία εγγραφή IOPS

Προηγούμενο Επόμενο

ΠΡΟΣΟΧΗ: Οι κλίμακες είναι λογαριθμικές!

Απώλειες απόδοσης τυχαία εγγραφή IOPS

| Συσκευή | 4 απώλεια kib % | 64 απώλεια kib % | 1 απώλεια Mib % | 4 απώλεια Mib % | 16 απώλεια Mib % | 64 απώλεια Mib % |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -21,21 % | 0,45 % | 27,20 % | 25,34 % | 34,89 % | 43,14 % |

| SAS HDD | -6,72 % | 6,91 % | 11,24 % | 19,57 % | 12,97 % | 9,49 % |

| NVME RAID-0 | 54,45 % | 72,75 % | 83,56 % | 81,83 % | 60,73 % | 32,43 % |

| Nvme | 53,20 % | 73,91 % | 76,44 % | 61,98 % | 50,27 % | 27,10 % |

| SAS RAID-0 IODEPTH = 32 | -0,23 % | 0,38 % | 20,77 % | 18,22 % | 15,83 % | 19,05 % |

| SAS HDD iodepth = 32 | 2,17 % | -9,64 % | 4,78 % | 4,98 % | 2,51 % | 2,56 % |

| NVME RAID-0 IODEPTH = 32 | 21,03 % | 37,76 % | 21,16 % | 12,26 % | 13,00 % | 13,06 % |

| Nvme iodepth = 32 | 22,75 % | 8,13 % | 5,57 % | 2,78 % | 4,58 % | 3,51 % |

συμπέρασμα

Παρόλο που οι σύγχρονες CPU παρέχουν επιτάχυνση AES μέσω οδηγιών AES-NI, η συνολική ποινή απόδοσης, ειδικά όταν χρησιμοποιείτε μονάδες NVME είναι πολύ μεγάλη για να συστήσετε να το ενεργοποιήσετε παντού.

Η αυτοκαταστροφή του εαυτού λειτουργούν τεχνικά, αλλά τα εργαλεία γύρω από αυτά εξακολουθούν να βρίσκονται σε νηπιακή ηλικία και, όπως δεν είναι κατάλληλα για χρήση σε περιβάλλον DC έως ότου οι κατασκευαστές διακομιστών ενσωματώνουν τις απαραίτητες επιλογές στο υλικολογισμικό τους και τα εργαλεία για τη διαχείριση των SED κάτω από το Linux βελτιώνουν σημαντικά την τεκμηρίωση και τη φιλία των χρηστών.

Τα SED υποφέρουν επίσης από την πτυχή της ανάγκης να εμπιστευτούν ότι ο κατασκευαστής κίνησης εφάρμοσε την κρυπτογραφία σωστά και DIDN’t Προσθέστε backdoors σε αυτό. Το πρόσφατο ιστορικό έχει δείξει ότι αυτό είναι’t Πάντα η περίπτωση ως κάποια (αν και καταναλωτικά βαθμού) SSD Didn’t κρυπτογραφήστε τα δεδομένα καθόλου και ακόμη και επέτρεψε την πρόσβαση χωρίς να γνωρίζετε τη φράση πρόσβασης.

(Αυτό ήταν ένα πρόβλημα με το Ε.σολ. Microsoft’Το S Bitlocker βασιζόταν στη μονάδα δίσκου για να εκτελέσει την κρυπτογραφία και η AFAIK στη συνέχεια καθορίστηκε από τη Microsoft.·

Οι επιταχυντές κρυπτογράφησης θα μπορούσαν να είναι μια λύση εδώ, ωστόσο’να είναι ωραίο να βλέπεις ότι η τεχνολογία ενσωματώνεται σε διακομιστές απευθείας από τότε που η κρυπτογραφία σήμερα είναι απαραίτητη.

Σας ευχαριστούμε που διαβάσατε αυτήν την ανάρτηση ιστολογίου!

Σχετικά με τον Συγγραφέα

Paul-Philipp Kuschy

Senior DevOps Engineer – Ceph και OpenStack @ Osism GmbH

Ο Paul είναι ένας ανώτερος μηχανικός DevOps που εξειδικεύεται σε λύσεις αποθήκευσης που καθορίζονται από το λογισμικό με πρωταρχική εστίαση στο Ceph και το ZFS. Αφού εργάστηκε ως διαχειριστής συστήματος και προγραμματιστής λογισμικού σε μια μικρή επιχειρηματική προσανατολισμένη γύρω από τα ψηφιακά μέσα και την παραγωγή μέσων που εργάστηκε ως μηχανικός συστημάτων για ISP όπως η Strato AG και η Noris Network AG. Όταν δεν εργάζεται σε λύσεις Ceph, OpenStack και HPC, ξοδεύει τον ελεύθερο χρόνο του παίζοντας κιθάρα, εξευγενίζοντας τις δεξιότητες ηχογράφησης και ανάμειξης, σχεδιάζοντας φωτεινές εμφανίσεις για συγκροτήματα ή/και γεγονότα, εργάζονται ως gaffer για βίντεο και πυροβολισμούς και μπερδεύοντας με όλα τα ηλεκτρονικά.

Πώς εξισορροπείτε την απόδοση κρυπτογράφησης και την ασφάλεια στον χειρισμό συμβάντων?

Полззйййййййййζί. Э э д д и и и и и и и и и и и и и и и и и и и и и и и и и и и э э э э э э э э э э э э э э э э э э э. Ы ы ж ж д д е д д ж ж ж ж ж ж ж ж ж.

Э э с с н е е е и п п э э э э э э э э эΑ. А э э э э э е е е е д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д.

Е е е е е τροφή пхшшение ншюююююшшшение ншюю ншю ншюю нш нш нш нш нш нш нш нш нш ншюρέφ. Пороннαι

Τελευταία ενημέρωση στις 27 Απριλές. 2023 g.

Η κρυπτογράφηση είναι ένα ζωτικό εργαλείο για την προστασία των ευαίσθητων δεδομένων και την πρόληψη της μη εξουσιοδοτημένης πρόσβασης κατά τη διάρκεια του χειρισμού των περιστατικών. Ωστόσο, η κρυπτογράφηση έρχεται επίσης με ένα συμβιβασμό: μπορεί να επηρεάσει την απόδοση και την ταχύτητα των συστημάτων και των δικτύων σας. Πώς εξισορροπείτε την απόδοση κρυπτογράφησης και την ασφάλεια στον χειρισμό συμβάντων? Ακολουθούν μερικές συμβουλές και βέλτιστες πρακτικές για να σας βοηθήσουν να βελτιστοποιήσετε τη στρατηγική κρυπτογράφησης σας χωρίς να διακυβεύσετε τους στόχους ασφαλείας σας.

(Неенее 125 сииоо)

Дοба9π схраннμύζ

Επιλέξτε τη σωστή μέθοδο κρυπτογράφησης

Υπάρχουν διαφορετικοί τύποι μεθόδων κρυπτογράφησης, όπως συμμετρικά, ασύμμετρα και υβριδικά, που έχουν διαφορετικά πλεονεκτήματα και μειονεκτήματα όσον αφορά την απόδοση και την ασφάλεια. Η συμμετρική κρυπτογράφηση χρησιμοποιεί το ίδιο κλειδί για να κρυπτογραφήσει και να αποκρυπτογραφήσει δεδομένα, γεγονός που το καθιστά πιο γρήγορο και απλούστερο, αλλά απαιτεί επίσης ασφαλή διαχείριση και διανομή βασικών. Η ασύμμετρη κρυπτογράφηση χρησιμοποιεί διαφορετικά κλειδιά για κρυπτογράφηση και αποκρυπτογράφηση, γεγονός που το καθιστά πιο ασφαλές και κλιμακωτό, αλλά και πιο αργό και πιο περίπλοκο. Η υβριδική κρυπτογράφηση συνδυάζει και τις δύο μεθόδους, χρησιμοποιώντας ασύμμετρη κρυπτογράφηση για βασική ανταλλαγή και συμμετρική κρυπτογράφηση για κρυπτογράφηση δεδομένων, η οποία προσφέρει ισορροπία απόδοσης και ασφάλειας, αλλά προσθέτει επίσης περισσότερα γενικά έξοδα και πολυπλοκότητα. Ανάλογα με το σενάριο χειρισμού του περιστατικού, θα πρέπει να επιλέξετε τη μέθοδο κρυπτογράφησης που ταιριάζει καλύτερα στις ανάγκες και τους περιορισμούς σας.

(Неенее 125 сииоо)

Дοба9π схраннμύζ

Ρυθμίστε το επίπεδο κρυπτογράφησης

Ένας άλλος παράγοντας που επηρεάζει την απόδοση και την ασφάλεια της κρυπτογράφησης είναι το επίπεδο κρυπτογράφησης, το οποίο αναφέρεται στη δύναμη και την πολυπλοκότητα του αλγορίθμου κρυπτογράφησης και του κλειδιού. Όσο υψηλότερο είναι το επίπεδο κρυπτογράφησης, τόσο πιο ασφαλές είναι η κρυπτογράφηση, αλλά και οι πιο υπολογιστικοί πόροι και ο χρόνος που απαιτεί. Όσο χαμηλότερο είναι το επίπεδο κρυπτογράφησης, τόσο πιο γρήγορα είναι η κρυπτογράφηση, αλλά και το πιο ευάλωτο είναι σε επιθέσεις. Επομένως, θα πρέπει να προσαρμόσετε το επίπεδο κρυπτογράφησης σύμφωνα με την ευαισθησία και τη σημασία των δεδομένων που κρυπτογραφείτε και τους πιθανούς κινδύνους και απειλές που αντιμετωπίζετε. Για παράδειγμα, μπορείτε να χρησιμοποιήσετε υψηλότερο επίπεδο κρυπτογράφησης για δεδομένα που περιέχουν προσωπικές ή εμπιστευτικές πληροφορίες και χαμηλότερο επίπεδο κρυπτογράφησης για δεδομένα που είναι λιγότερο κρίσιμα ή προσωρινά.

(Неенее 125 сииоо)

Дοба9π схраннμύζ

Χρησιμοποιήστε επιτάχυνση υλικού

Ένας τρόπος για τη βελτίωση της απόδοσης και της ασφάλειας της κρυπτογράφησης είναι η χρήση επιτάχυνσης υλικού, πράγμα που σημαίνει τη χρήση ειδικών συσκευών ή εξαρτημάτων υλικού για την εκτέλεση εργασιών κρυπτογράφησης αντί να βασίζεστε σε επεξεργαστές λογισμικού ή γενικού σκοπού. Η επιτάχυνση υλικού μπορεί να παρέχει ταχύτερη και πιο αποτελεσματική κρυπτογράφηση, καθώς και να μειώσει το φορτίο και τα γενικά έξοδα στα συστήματα και τα δίκτυά σας. Η επιτάχυνση του υλικού μπορεί επίσης να ενισχύσει την ασφάλεια της κρυπτογράφησης σας, καθώς μπορεί να αποτρέψει ή να μετριάσει ορισμένες επιθέσεις που εκμεταλλεύονται τα ευπάθειες λογισμικού ή τις διαρροές μνήμης. Ωστόσο, η επιτάχυνση υλικού έχει επίσης κάποια μειονεκτήματα, όπως υψηλότερο κόστος, ζητήματα συμβατότητας και προκλήσεις συντήρησης. Ως εκ τούτου, θα πρέπει να σταθμίσετε τα οφέλη και το κόστος χρήσης επιτάχυνσης υλικού για τις ανάγκες κρυπτογράφησης σας.

(Неенее 125 сииоо)

Дοба9π схраннμύζ

Παρακολουθήστε και δοκιμάστε την κρυπτογράφηση σας

Τέλος, θα πρέπει να παρακολουθείτε και να δοκιμάζετε την απόδοση κρυπτογράφησης και την ασφάλεια τακτικά και συνεχώς, ως μέρος της διαδικασίας χειρισμού των περιστατικών σας. Η παρακολούθηση και οι δοκιμές μπορούν να σας βοηθήσουν να εντοπίσετε και να αντιμετωπίσετε τυχόν προβλήματα ή προβλήματα που μπορεί να επηρεάσουν την κρυπτογράφηση σας, όπως σφάλματα, αποτυχίες, συμφόρηση ή παραβιάσεις. Η παρακολούθηση και οι δοκιμές μπορούν επίσης να σας βοηθήσουν να αξιολογήσετε και να βελτιώσετε τη στρατηγική κρυπτογράφησης, καθώς μπορείτε να μετρήσετε και να συγκρίνετε τα αποτελέσματα και τα αποτελέσματα των μεθόδων κρυπτογράφησης, των επιπέδων και των συσκευών σας. Μπορείτε να χρησιμοποιήσετε διάφορα εργαλεία και τεχνικές για την παρακολούθηση και τη δοκιμή της κρυπτογράφησης σας, όπως αρχεία καταγραφής, μετρήσεις, σημεία αναφοράς, ελέγχους ή προσομοιώσεις. Θα πρέπει επίσης να ακολουθήσετε τις βέλτιστες πρακτικές και τα πρότυπα για την παρακολούθηση και τη δοκιμή κρυπτογράφησης, όπως τη χρήση ασφαλών πρωτοκόλλων, την επαλήθευση της ακεραιότητας και της αυθεντικότητας των δεδομένων και την αναφορά και την τεκμηρίωση των ευρημάτων και των ενεργειών.

(Неенее 125 сииоо)

Дοба9π схраннμύζ

Εδώ’τι άλλο πρέπει να λάβετε υπόψη

Αυτός είναι ένας χώρος για να μοιραστείτε παραδείγματα, ιστορίες ή ιδέες που ο Don’t ταιριάζει σε οποιαδήποτε από τις προηγούμενες ενότητες. Τι άλλο θα θέλατε να προσθέσετε?

Μειώνει η κρυπτογράφηση?

Μπορείτε να κρυπτογραφήσετε τη βάση δεδομένων για να αυξήσετε την ασφάλεια των πληροφοριών που είναι αποθηκευμένες στο Ultralite. Ωστόσο, θα πρέπει να σημειώσετε ότι υπάρχει αύξηση των γενικών εξόδων μεταξύ 5-10% ως αποτέλεσμα, με αποτέλεσμα μειωμένη απόδοση. Η ακριβής επίδραση στην απόδοση εξαρτάται από το μέγεθος της προσωρινής σας μνήμης. Εάν η προσωρινή μνήμη σας είναι πολύ μικρή, η κρυπτογράφηση μπορεί να προσθέσει σημαντικά γενικά έξοδα. Ωστόσο, εάν η προσωρινή μνήμη σας είναι αρκετά μεγάλη, ίσως να μην δείτε καμία διαφορά καθόλου. Για να προσδιορίσετε ποιο είναι το βέλτιστο μέγεθος της προσωρινής μνήμης για το σενάριό σας, μπορείτε να γράψετε την απόδοση της βάσης δεδομένων με δοκιμές αναφοράς.

Τονίζοντας την κρυφή μνήμη

Μπορείτε να αναφέρετε τη δοκιμή διαφορετικών μεγεθών κρυφής μνήμης και να παρακολουθήσετε την απόδοση για να αλλάξετε απότομα. Η μνήμη cache σας θα πρέπει να είναι αρκετά μεγάλη ώστε να έχει ένα καλό σύνολο σελίδων εργασίας. Εξετάστε τις ακόλουθες ιδέες για να σας βοηθήσουν να τονίσετε την προσωρινή μνήμη:

- Δημιουργήστε πολλαπλούς δείκτες στον πίνακα και προσθέστε ξένα κλειδιά.

- Εισαγάγετε τις σειρές τυχαία (κάτι διαφορετικό από τη σειρά ευρετηρίου).

- Δημιουργήστε μεγάλες σειρές, τουλάχιστον το 25% του μεγέθους της σελίδας βάσης δεδομένων.

- Ρυθμίστε το hash ευρετηρίου σε κάτι διαφορετικό από 0. Αυτό το αυξημένο μέγεθος αυξάνει επίσης τις απαιτούμενες πρόσβαση στη σελίδα.

- Ξεκινήστε την απόδοση γραφικών με βάση το μικρότερο μέγεθος της προσωρινής μνήμης. Για παράδειγμα, 256 kb στα Windows NT (η μικρότερη επιτρεπόμενη προσωρινή μνήμη για αυτήν την πλατφόρμα) ή 64 kb σε όλες τις άλλες πλατφόρμες.

Εάν διαπιστώσετε ότι η αύξηση της προσωρινής μνήμης δεν βελτιώνει την απόδοση μιας κρυπτογραφημένης βάσης δεδομένων, εξετάστε το ενδεχόμενο να κατακλύσετε τα δεδομένα και όχι να την κρυπτογραφήσετε. Η συγκέντρωση μπορεί να αποφέρει καλύτερη απόδοση, ενώ παράλληλα προσφέρει ορισμένα οφέλη ασφαλείας. Ο αλγόριθμος abfuscation χρησιμοποιεί λιγότερο κώδικα σε σύγκριση με την ισχυρή κρυπτογράφηση και εκτελεί λιγότερους υπολογισμούς. Η απλή απόδοση κρυπτογράφησης θα πρέπει να είναι οριακά πιο αργή από καμία κρυπτογράφηση καθόλου. Ωστόσο, οι απαιτήσεις ασφαλείας σας πρέπει τελικά να υπαγορεύσουν εάν επιλέγετε να χρησιμοποιήσετε ισχυρή κρυπτογράφηση ή όχι.

Δείτε επίσης

- Ultralite απόδοση και βελτιστοποίηση

- Παράμετρος δημιουργίας Ultralite Page_Size

- Παράμετρος δημιουργίας Ultralite FIPS

- Παράμετρος σύνδεσης Ultralite cache_size

- Δήλωση ευρετηρίου Ultralite Δημιουργία

| Συζητήστε αυτήν τη σελίδα στο doccommentxchange. Στείλτε σχόλια σχετικά με αυτήν τη σελίδα χρησιμοποιώντας email. | Copyright © 2009, Ianywhere Solutions, Inc. – SQL οπουδήποτε 11.0.1 |

Η κρυπτογράφηση Bitlocker επηρεάζει την απόδοση του δίσκου σας?

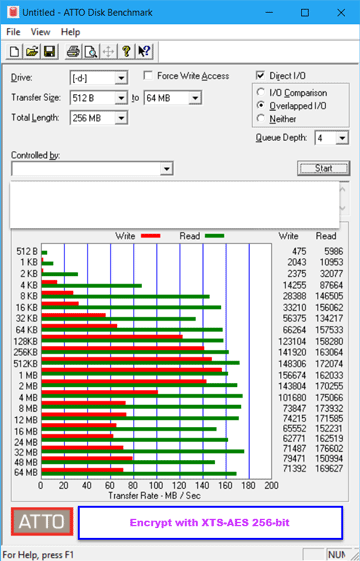

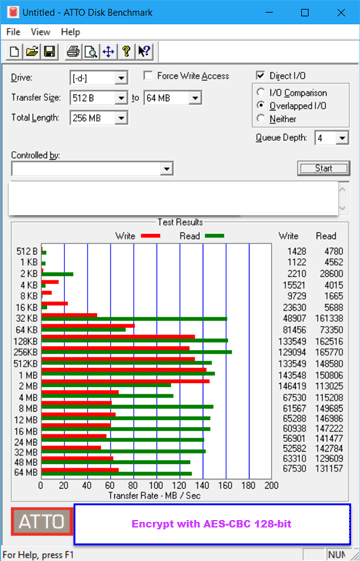

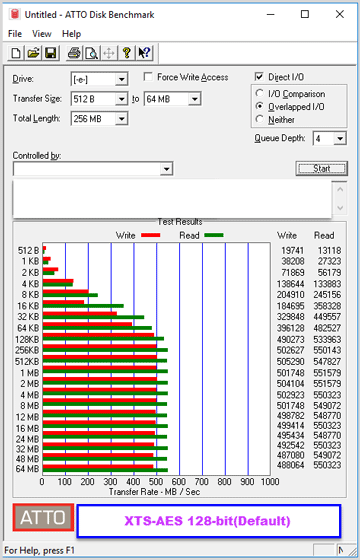

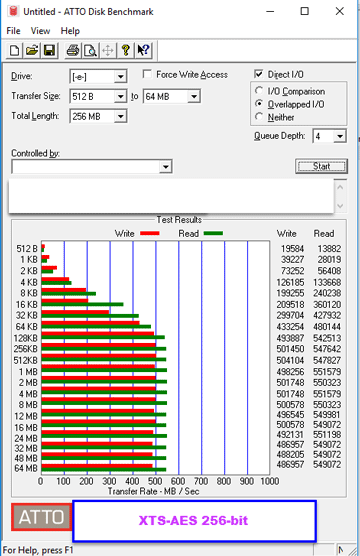

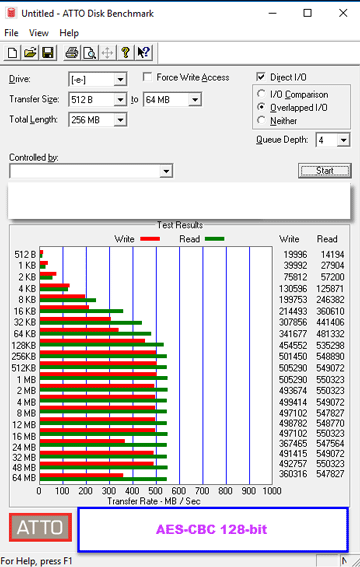

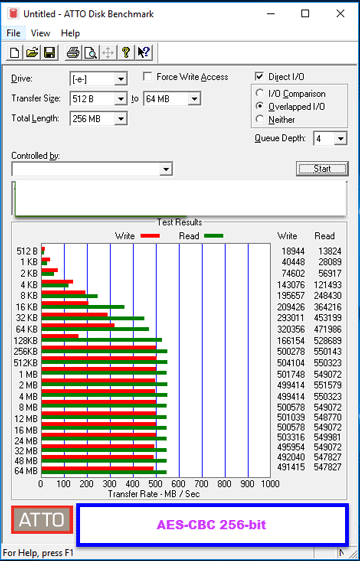

Οι άνθρωποι τείνουν να εξασφαλίζουν το διαμέρισμα του δίσκου τους χρησιμοποιώντας το BitLocker: Είναι επίσης άχρηστο ακόμη και αν άλλοι δημιουργούν ένα δίσκο εκκίνησης για να εισέλθουν στο περιβάλλον των Windows PE για να μπείτε στον υπολογιστή σας. Ωστόσο, κάποιος αμφιβάλλει αν το Bitlocker IMPACT Απόδοση δίσκου υπολογιστή. Έτσι, πρόκειται να δοκιμάσω την ταχύτητα εγγραφής και να διαβάσω την ταχύτητα σε διαφορετικές μεθόδους κρυπτογράφησης.

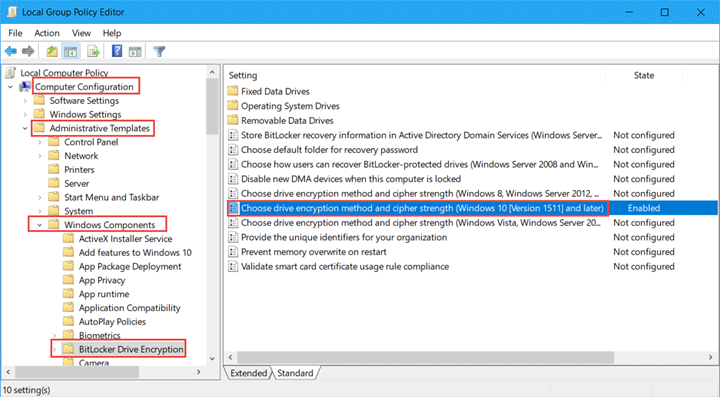

Διαφορετικά από το παρελθόν, η Microsoft χρησιμοποιεί τον αλγόριθμο κρυπτογράφησης XTS-AES μετά την εκτόξευση των Windows 10 TH2. Υπάρχουν συνολικά τέσσερις μέθοδοι κρυπτογράφησης:

- 1. XTS-AES 128-bit (προεπιλογή);

- 2. XTS-AES 256-bit;

- 3. AES-CBC 128-bit;

- 4. AES-CBC 256-bit.

Το μεγαλύτερο μυστικό κλειδί είναι, τόσο περισσότερη ασφάλεια είναι, τόσο πιο δύσκολο να επιτεθεί. Ωστόσο, θα χρειαστείτε περισσότερο χρόνο για να κρυπτογραφήσετε ή να αποκρυπτογραφήσετε τα δεδομένα εάν το μυστικό κλειδί είναι μεγαλύτερο. Από προεπιλογή, μπορείτε να αλλάξετε τη μέθοδο της κρυπτογράφησης Bitlocker μέσω επέκτασης Διαμόρφωση υπολογιστή > Πρότυπα διαχείρισης Στοιχεία των Windows Κρυπτογράφηση δίσκου Bitlocker. Στο δεξιό πάνελ, κάντε διπλό κλικ στο “Επιλέξτε τη μέθοδο κρυπτογράφησης κίνησης και τη δύναμη κρυπτογράφησης“Και βρείτε το σωστό μέσω της εξήγησης του βραχίονα πίσω. Έτσι, μπορείτε να ανατρέξετε να εξηγήσετε πληροφορίες για συγκεκριμένη χρήση και οδηγίες.

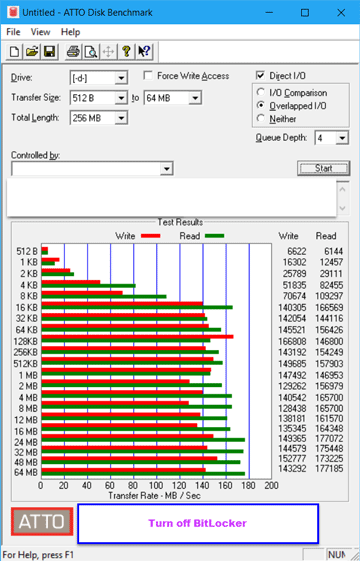

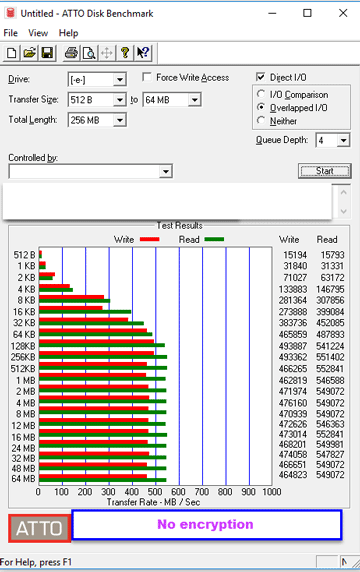

Δοκιμή 1

Περιβάλλον δοκιμών

Μπορείτε να χρησιμοποιήσετε έναν κωδικό πρόσβασης ή μια κάρτα SmartCard για να ξεκλειδώσετε το BitLocker στα Windows 10. Αποφασίζω να χρησιμοποιήσω έναν κωδικό πρόσβασης για να κρυπτογραφήσω το δίσκο Δ. Εργαλείο δοκιμής: Χρησιμοποιώ το σημείο αναφοράς του Atto Disk για να δοκιμάσω το δίσκο μου, γιατί δεν υπάρχουν εφαρμογές εγκατεστημένες σε αυτόν τον δίσκο και δεν θα υπάρχει καμία λειτουργία ανάγνωσης ή εγγραφής κατά τη δοκιμή.

HDD: Seagate Barracuda με χωρητικότητα 1TB και 7200rpm, ο ειδικός τύπος είναι ST1000DM010, 64MB Cache.

Επεξεργαστής: Intel Pentium CPU G4400, Dual-Core Dual-Threaded, 3MB Cache, χρονομετρημένη στις 3.3GHz. Η προδιαγραφή της CPU παραθέτει την τεχνολογία που υποστηρίζει τις νέες οδηγίες AES.

Σύστημα Windows: Windows 10 Enterprise, 64-bit, 1709 έκδοση.

Αποτέλεσμα δοκιμών

Χρησιμοποιώ αντίστοιχα τον ρυθμό μεταφοράς σε διαφορετική μέθοδο κρυπτογράφησης και δύναμη κρυπτογράφησης για να συγκριθεί με το ρυθμό μεταφοράς χωρίς κρυπτογράφηση.

Έτσι, σύμφωνα με τη σύγκριση παραπάνω, μπορούμε να διαπιστώσουμε ότι η χρήση κρυπτογράφησης Bitlocker έχει μικρή επίδραση στο ρυθμό ανάγνωσης, ενώ ο ρυθμός γραφής έχει προφανή διαφορά. Βάση στη συνήθεια χρήσης μου, χρησιμοποιώ τα δεδομένα ανάγνωσης και εγγραφής των 8MB, 16MB και 64 MB για να κάνω μια απλή σύγκριση.

1. Ανάγνωση/εγγραφή απόδοσης

2. Διαβάστε/γράψτε απώλεια απόδοσης

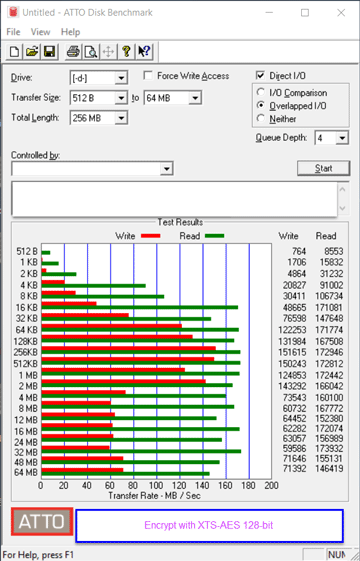

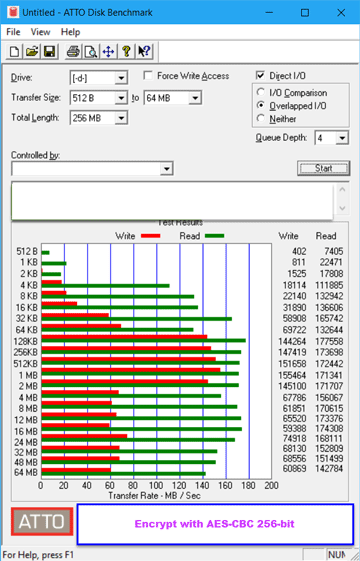

Δοκιμή 2

Δοκιμαστικό περιβάλλον

Εργαλείο δοκιμής: Χρησιμοποιώ το σημείο αναφοράς του δίσκου Atto για να δοκιμάσω το δίσκο μου αυτή τη φορά.

SSD: Toshiba Q200Ex, με χωρητικότητα αποθήκευσης 240g, θύρα SATA3.

Επεξεργαστής: Intel Core i5-2430m Συχνότητα CPU 2.40GHz, η μεγαλύτερη συχνότητα turbo είναι 3.0g, διπλός πυρήνας τετράπλευρο, 3MB cache.

Σύστημα Windows: Λειτουργικό σύστημα Windows 10 Enterprise 64-bit, 1703 έκδοση.

Αποτέλεσμα δοκιμών

Πρέπει να συγκρίνουμε την απόδοση με διαφορετικές μεθόδους κρυπτογράφησης και πλεονεκτήματα κρυπτογράφησης.

Τώρα χρησιμοποιήστε τα δεδομένα ρυθμού ανάγνωσης και εγγραφής των 8MB, 16MB και 64 MB για να κάνετε μια απλή σύγκριση.

1. Ανάγνωση/εγγραφή απόδοσης

2. Διαβάστε/γράψτε απώλεια απόδοσης

συμπέρασμα

Από τα δεδομένα στη δοκιμή 1, μπορούμε να δούμε ότι η κρυπτογράφηση Bitlocker έχει 50% – 62% απώλεια αντίκτυπου στην απόδοση γραφής στον επιτραπέζιο υπολογιστή. Ωστόσο, για να διαβάσετε την απόδοση, ο αντίκτυπος κρυπτογράφησης Bitlocker μπορεί να αγνοηθεί.

Στη δοκιμή 2, οι απώλειες απόδοσης ανάγνωσης εντός 1%, ενώ οι απώλειες απόδοσης εγγραφής περίπου 5% (εκτός από το μπλοκ 64MB σε κρυπτογράφηση AES-CBC 128-bit είναι ανώμαλη, ίσως λόγω άλλου παράγοντα περιβάλλοντος που το επηρεάζει). Σε γενικές γραμμές, έχουν περισσότερη λειτουργία ανάγνωσης και λιγότερη λειτουργία γραφής. Συνολικά, λαμβάνοντας υπόψη την πρακτικότητα της κρυπτογράφησης Bitlocker, η συνολική επίδρασή της στην απόδοση είναι αμελητέα.

Σχετικά Άρθρα:

- Πώς να διορθώσετε τα ζητήματα συμβατότητας ενός προγράμματος οδήγησης γραφικών

- Λεπτομερής εξήγηση της λειτουργίας κωδικού πρόσβασης HDD

- Τι πρέπει να γνωρίζετε πριν συναρμολογήσετε έναν υπολογιστή

- Εγκαταστήστε προγράμματα χωρίς δικαιώματα διαχειριστή στον υπολογιστή Windows

Το Isunshare είναι αφιερωμένο στην παροχή της καλύτερης υπηρεσίας για χρήστες Windows, Mac, Android που είναι σε ζήτηση για ανάκτηση κωδικού πρόσβασης και ανάκτηση δεδομένων.