האם לאובונטו יש חומת אש?

כיצד להגדיר את חומת האש המובנית של אובונטו

סיכום

במאמר זה נחקור כיצד להגדיר את התצורה של חומת האש המובנית של אובונטו באמצעות UFW (חומת אש לא מסובכת) ו- GUFW (קצה קדמי גרפי עבור UFW). נדון בחומת האש המותקנת מראש באובונטו, כיצד לאפשר זאת וכיצד לעבוד עם כללים כדי לאפשר או להכחיש תנועה ספציפית. בנוסף, אנו נסקור פרופילי יישומים וכיצד הם יכולים לפשט את תהליך קביעת התצורה של חומת האש.

נקודות מפתח

1. אובונטו מגיע עם חומת אש שהותקנה מראש המכונה UFW (חומת אש לא מסובכת).

2. UFW הוא חזית לפקודות IPTABL.

3. GUFW הוא קצה קדמי גרפי עבור UFW, מה שמקל על משתמשים רגילים להגדיר את חומת האש.

4. חומת האש מושבתת כברירת מחדל באובונטו.

5. כדי לאפשר את חומת האש, הפעל את הפקודה “sudo ufw הפעל” בטרמינל.

6. ניתן להוסיף כללים כדי לאפשר או להכחיש סוגים ספציפיים של תנועה.

7. פקודות דוגמה לאפשרות תנועת SSH ביציאה 22:

- “sudo ufw מאפשר 22” (מאפשר תנועת TCP וגם UDP, לא אידיאלי אם UDP אינו נחוץ)

- “sudo ufw מאפשר 22/TCP” (מאפשר רק תנועת TCP ביציאה 22)

- “sudo ufw לאפשר SSH” (בודק את קובץ /etc /שירותים עבור היציאה SSH דורש ומאפשר זאת)

8. ניתן לקבוע כללים לתנועה נכנסת ויוצאת.

9. ניתן לצפות בכללים באמצעות הפקודה “SUDO UFW Status”.

10. ניתן למחוק כללים באמצעות הפקודה “sudo ufw מחק [כלל]”.

11. ניתן לאפס את חומת האש למצב ברירת המחדל שלה באמצעות הפקודה “SUDO UFW RESET”.

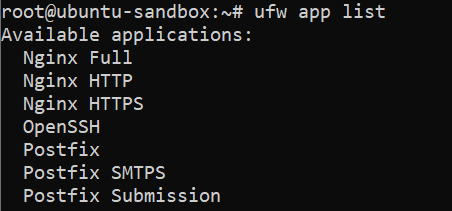

12. UFW תומך בפרופילי יישומים לתצורה קלה יותר.

13. ניתן לרשום פרופילי יישומים באמצעות הפקודה “רשימת אפליקציות UFW של SUDO”.

14. ניתן להשיג מידע נוסף על פרופיל יישום ספציפי באמצעות הפקודה “SUDO UFW APP INFO [NAME]”.

שאלות ותשובות

1. האם יש חומת אש שהותקנה מראש או אוטומטית באובונטו? האם אני צריך אחד?

כן, אובונטו מגיע עם חומת אש שהותקנה מראש המכונה UFW (חומת אש לא מסובכת). אמנם בדרך כלל נחשבת לינוקס מאובטחת יותר ממערכות הפעלה אחרות, אך עדיין חשוב להגן על המערכת שלך מפני גישה לא מורשית.

2. מה זה UFW ו- GUFW?

UFW הוא חזית לפקודות ה- IPTABL. לעומת זאת, GUFW הוא קצה קדמי גרפי עבור UFW, מה שהופך אותו לידידותי למשתמש יותר עבור משתמשים רגילים.

3. כיצד אוכל לאפשר את חומת האש?

כדי לאפשר את חומת האש באובונטו, פתח את הטרמינל והפעל את הפקודה “sudo ufw אפשר”. זה יפעיל את חומת האש ויתחיל ליישם את הכללים המוגדרים.

4. כיצד אוכל להוסיף כללים כדי לאפשר תנועה ספציפית?

באפשרותך להוסיף כללים כדי לאפשר תנועה ספציפית באמצעות הפקודה “sudo ufw אפשר [יציאה/פרוטוקול]”. לדוגמה, כדי לאפשר תנועת SSH ביציאה 22, באפשרותך להריץ את הפקודה “sudo ufw אפשר 22” או “sudo ufw לאפשר ssh”.

5. האם אוכל להציג את הכללים שיצרתי?

כן, אתה יכול להציג את הכללים שיצרת על ידי הפעלת הפקודה “SUDO UFW Status” בטרמינל. זה יציג רשימה של הכללים הפעילים.

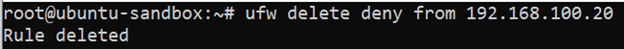

6. כיצד אוכל למחוק כלל?

כדי למחוק כלל, השתמש בפקודה “sudo ufw למחוק [כלל]”. לדוגמה, כדי להפסיק לדחות את תנועת ה- SSH היוצאת, הייתם מפעילים “sudo ufw למחוק את דחיית SSH”.

7. האם יש דרך לאפס את חומת האש למצב ברירת המחדל שלה?

כן, אתה יכול לאפס את חומת האש למצב ברירת המחדל שלה על ידי הפעלת הפקודה “Sudo UFW Reset”. זה יסיר את כל הכללים וההגדרות שהגדרת.

8. מהם פרופילי היישום?

פרופילי יישומים הם תצורות מוגדרות מראש המאפשרות תצורה קלה יותר של חומת האש ליישומים ספציפיים. באפשרותך לרשום את פרופילי היישומים הזמינים באמצעות הפקודה “רשימת אפליקציות UFW” SUDO “.

9. כיצד אוכל לקבל מידע נוסף על פרופיל יישום ספציפי?

כדי לקבל מידע נוסף על פרופיל יישומים ספציפי, השתמש בפקודה “SUDO UFW APP INFO [NAME]”. זה יספק פרטים על הפרופיל וכלליו הכלולים.

10. כיצד אוכל להכחיש תנועה ספציפית?

כדי להכחיש תנועה ספציפית, אתה יכול להשתמש בפקודה “sudo ufw Denyen [Port/Protocol]”. לדוגמה, כדי לשלול תנועת TCP מכתובת IP ספציפית ליציאה 22, הייתם מפעיל “sudo ufw Denhy Proto TCP מ- [IP] לכל יציאה 22”.

11. האם ניתן לנהל את חומת האש באמצעות ממשק גרפי?

כן, ניתן לנהל את חומת האש דרך ממשק גרפי באמצעות GUFW, הקצה הקדמי הגרפי עבור UFW. זה מספק דרך ידידותית למשתמש להגדיר את חומת האש.

12. האם חומת האש פועלת כברירת מחדל, גם אם היא מופיעה כמושבתת ב- GUFW?

כן, חומת האש פועלת כברירת מחדל באובונטו, גם אם היא מופיעה כמושבתת ב- GUFW. ההודעה האפשרת/השבתה ב- GUFW מתייחסת לכללים שנקבעו עם UFW ולא למצב האמיתי של חומת האש.

13. כיצד אוכל לבדוק אם חומת האש פועלת?

אתה יכול לבדוק אם חומת האש פועלת על ידי הפעלת הפקודה “sudo iptables -רשימת -verbose” בטרמינל. זה יציג את כללי חומת האש ויאשר כי חומת האש פעילה.

14. האם אוכל להגדיר את כללי חומת האש מבלי לאפשר תחילה את חומת האש?

כן, אתה יכול להגדיר את כללי חומת האש מבלי להפעיל את חומת האש. אתה יכול להוסיף כללים בזמן שחומת האש במצב לא מקוון ואז לאפשר זאת לאחר שתסיים להגדיר את הכללים.

15. האם אוכל להגדיר כללים מורכבים עם UFW?

כן, UFW תומך בכללים מורכבים. לדוגמה, באפשרותך להכחיש תנועה מכתובת IP ספציפית ליציאה ספציפית המשתמשת בפקודה “sudo ufw דחה את Proto TCP מ- [IP] לכל יציאה [יציאה]”. זה מאפשר שליטה עדינה על התנועה המותרת או נדחתה על ידי חומת האש.

כיצד לקבוע את התצורה של אובונטו’חומת אש מובנית

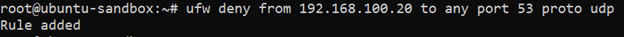

בדרך זו תחסמו את כל התנועה משנת 192.168.100.20 ליציאה 53 באמצעות פרוטוקול UDP, אשר בדרך כלל שמור לשירות DNS.

האם יש חומת אש שהותקנה מראש או אוטומטית?

האם אובונטו מגיע עם חומת אש שהותקנה מראש או אוטומטית? אם לא, האם אני צריך אחד כזה? קראתי כמה מאמרים על היתרונות של לינוקס על מערכות הפעלה אחרות בנושא אבטחה (אין צורך להיות אנטי -וירוס, . ) אבל הייתי רוצה להיות בטוח.

68.8K 55 55 תגי זהב 214 214 תגי כסף 325 325 תגי ברונזה

שאל 24 באוקטובר 2010 בשעה 14:55

פדרו פדרו

5 תשובות 5

לאובונטו יש חומת אש הכלולה בגרעין, והיא פועלת כברירת מחדל. מה שאתה צריך כדי לנהל את חומת האש הזו הוא iptables. אבל זה מסובך לניהול, כך שתוכל להשתמש UFW (חומת אש לא מסובכת) כדי להגדיר אותם. אבל UFW הוא עדיין משהו שקשה למשתמשים רגילים, אז מה שאתה יכול לעשות זה להתקין GUFW זה רק קצה קדמי גרפי עבור UFW.

אם אתה משתמש ב- GUFW, בפעם הראשונה שתראה בתחתית החלון ‘חומת אש נכה’. אבל זה לא נכון, חומת האש שלך כבר פועלת. הודעה זו הפעלה/השבתה מתייחסת לכללים שנקבעו עם UFW, ולא לחומת האש.

אם אתה לא מאמין לי פותח מסוף וכתוב

sudo iptables -רשימת -verbose נסה זאת עם GUFW מופעל וכן נָכֶה. תראה שההבדלים היחידים יהיו הכללים שתגדיר עם GUFW.

כיצד לקבוע את התצורה של אובונטו’חומת אש מובנית

כריס הופמן

כריס הופמן

עורך ראשי

כריס הופמן הוא עורך הראשי של חנון הוראות. הוא כתב על טכנולוגיה למעלה מעשור והיה בעל טור של PCWorld במשך שנתיים. כריס כתב עבור הניו יורק טיימס וכן העיכול של הקורא, התראיין כמומחה טכנולוגי בתחנות טלוויזיה כמו NBC 6 של מיאמי, ועבודתו מכוסה על ידי כלי חדשות כמו ה- BBC. מאז 2011, כריס כתב למעלה מ -2,000 מאמרים שנקראו יותר ממיליארד פעמים-וזה פשוט כאן ב- How to Geek. קרא עוד.

עודכן 10 ביולי, 2017, 16:11 אחר הצהריים EDT | קריאה של 2 דקות

אובונטו כולל חומת אש משלה, המכונה UFW – קיצור “חומת אש לא מסובכת.” UFW הוא חזית קלה יותר לשימוש עבור הפקודות הסטנדרטיות של לינוקס iptables. אתה יכול אפילו לשלוט ב- UFW מממשק גרפי. אובונטו’חומת האש S מיועדת כדרך קלה לבצע משימות חומת אש בסיסיות מבלי ללמוד iptables. זה לא’לא מציעים את כל הכוח של פקודות ה- iptables הסטנדרטיות, אבל זה’s פחות מורכב.

שימוש מסוף

חומת האש מושבתת כברירת מחדל. כדי לאפשר את חומת האש, הפעל את הפקודה הבאה ממסוף:

sudo ufw אפשר

אתה לא דון’אני בהכרח צריך לאפשר תחילה את חומת האש. אתה יכול להוסיף כללים בזמן שחומת האש במצב לא מקוון ואז לאפשר אותה אחריך’ביצע מחדש את התצורה.

עבודה עם כללים

לתת’אומר שאתה רוצה לאפשר תנועת SSH בנמל 22. לשם כך תוכלו להריץ אחת מכמה פקודות:

sudo ufw מאפשר 22 (מאפשר תנועת TCP וגם UDP – לא אידיאלי אם UDP ISN’לא הכרחי.) sudo ufw מאפשר 22/TCP (מאפשר רק תנועת TCP בנמל זה.) sudo ufw אפשר SSH (בודק את קובץ /etc /שירותים במערכת שלך עבור היציאה ש- SSH דורשת ומאפשר זאת. שירותים נפוצים רבים מופיעים בקובץ זה.)

UFW מניח שאתה רוצה להגדיר את הכלל לתנועה נכנסת, אך אתה יכול גם לציין כיוון. לדוגמה, כדי לחסום את תנועת ה- SSH היוצאת, הפעל את הפקודה הבאה:

sudo ufw דוחה את SSH

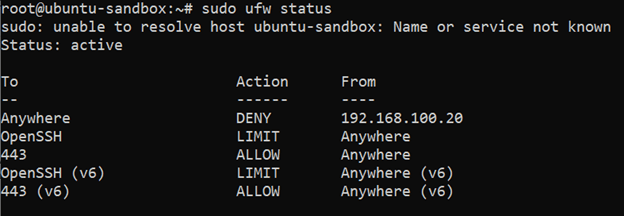

אתה יכול להציג את הכללים שאתה’נוצר עם הפקודה הבאה:

SUDO UFW סטטוס

כדי למחוק כלל, הוסף את המילה מחק לפני הכלל. לדוגמה, כדי להפסיק לדחות תנועת SSH יוצאת, הפעל את הפקודה הבאה:

sudo ufw מחק דחייה ssh

UFW’תחביר S מאפשר חוקים מורכבים למדי. לדוגמה, כלל זה מכחיש את תנועת TCP מה- IP 12.34.56.78 ליציאה 22 במערכת המקומית:

sudo ufw Deny Proto TCP מ- 12.34.56.78 לכל יציאה 22

כדי לאפס את חומת האש למצב ברירת המחדל שלה, הפעל את הפקודה הבאה:

Sudo UFW Reset

פרופילי יישומים

יישומים מסוימים הדורשים יציאות פתוחות מגיעות עם פרופילי UFW כדי להקל על זה עוד יותר. כדי לראות את פרופילי היישומים הזמינים במערכת המקומית שלך, הפעל את הפקודה הבאה:

רשימת האפליקציות של sudo ufw

צפה במידע על פרופיל וכללים הכלולים שלו בפקודה הבאה:

sudo ufw שם מידע

אפשר פרופיל יישום עם הפקודה האפשרות:

sudo ufw מאפשר שם

עוד מידע

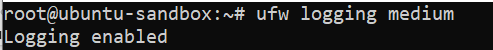

רישום כניסה מושבת כברירת מחדל, אך באפשרותך גם לאפשר רישום להדפיס הודעות חומת אש ליומן המערכת:

sudo ufw כניסה

למידע נוסף, הפעל את גבר UFW פקודה לקריאת UFW’S דף ידני.

ממשק גרפי של GUFW

GUFW הוא ממשק גרפי עבור UFW. אובונטו לא’לא לבוא עם ממשק גרפי, אבל GUFW כלול באובונטו’מאגרי תוכנה S. אתה יכול להתקין אותו עם הפקודה הבאה:

sudo apt-get התקנה gufw

GUFW מופיע ב- DASH כאפליקציה בשם תצורת חומת אש. כמו UFW עצמה, GUFW מספק ממשק פשוט וקל לשימוש. אתה יכול בקלות להפעיל או להשבית את חומת האש, לשלוט במדיניות ברירת המחדל לתעבורה נכנסת או יוצאת ולהוסיף כללים.

ניתן להשתמש בעורך הכללים כדי להוסיף כללים פשוטים או מסובכים יותר.

זכור, אתה יכול’לא לעשות הכל עם UFW – למשימות חומת אש מסובכות יותר, אתה’אני צריך ללכלך את הידיים שלך עם iptables.

| פקודות לינוקס | |

| קבצים | זֶפֶת · PV · חתול · טאק · צ’מוד · גרפ · diff · SED · Ar · איש · Pushd · פופד · FSCK · TestDisk · SEQ · FD · פנדוק · CD · נתיב $ · AWK · לְהִצְטַרֵף · JQ · לְקַפֵּל · יוניק · Journalctl · זָנָב · סטטוס · ls · fstab · הֵד · פָּחוֹת · CHGRP · Chown · לְהַאִיץ · תראה · מיתרים · סוּג · שנה שם · רוכסן · לִפְתוֹחַ · הר · אמונט · להתקין · fdisk · MKFS · RM · rmdir · rsync · df · GPG · VI · ננו · MKDIR · דו · ln · תיקון · להמיר · RCLONE · שמץ · SRM · SCP · gzip · Chattr · גזירה · למצוא · umask · שירותים · Tr |

| תהליכים | כינוי · מָסָך · חלק עליון · נֶחְמָד · נחמדים · התקדמות · סטריס · Systemd · TMUX · CHSH · הִיסטוֹרִיָה · בְּ- · קבוצה · חינם · איזה · dmesg · CHFN · usermod · נ.ב · Chroot · Xargs · tty · פינקי · LSOF · vmstat · פסק זמן · קִיר · כן · לַהֲרוֹג · לִישׁוֹן · sudo · SU · זְמַן · Groupadd · usermod · קבוצות · LSHW · לכבות · לְאַתחֵל · לַעֲצוֹר · כיבוי · Passwd · LSCPU · CRONTAB · תַאֲרִיך · bg · fg · PIDOF · נוח · pmap |

| רשת | Netstat · פינג · Traceroute · IP · SS · מי זה · fail2ban · BMON · לַחפּוֹר · אֶצבַּע · nmap · ftp · סִלְסוּל · Wget · WHO · מי אני · w · iptables · ssh-keygen · UFW · אריפינג · חומת אש |

קָשׁוּר: המחשבים הניידים הטובים ביותר של לינוקס למפתחים וחובבים

- › איך להתחיל עם חומת אש בלינוקס

- › כיצד לבנות סנכרון קובץ ענן משלך עם NextCloud

- › ה- Mac שלך’חומת האש של S כבוי כברירת מחדל: האם אתה צריך לאפשר זאת?

- › Samsung Galaxy Z Fold 4 מכים מחיר נמוך חדש בכל הזמנים, בתוספת עסקאות נוספות

- › סקירת USB פרופיל Sennheiser: מיקרופון סטרימינג מוצק עם בקרות ידיים

- › כעת תוכלו להתקשר למספר כדי לקבל נסיעה של Uber

- › אמזון חושפת חדש “הד פופ” ותצוגות חכמות מעודכנות

- › כיצד לתקן את “משהו לא עשה’לא ללכת כמתוכנן” שגיאה ב- Windows 11

כריס הופמן

כריס הופמן הוא עורך הראשי של חנון הוראות. הוא כתב על טכנולוגיה למעלה מעשור והיה בעל טור של PCWorld במשך שנתיים. כריס כתב עבור הניו יורק טיימס וכן העיכול של הקורא, התראיין כמומחה טכנולוגי בתחנות טלוויזיה כמו NBC 6 של מיאמי, ועבודתו מכוסה על ידי כלי חדשות כמו ה- BBC. מאז 2011, כריס כתב למעלה מ -2,000 מאמרים שנקראו יותר ממיליארד פעמים-וזה פשוט כאן ב- How to Geek.

קרא ביו מלא »

כיצד להגדיר חומת אש עם UFW באובונטו 22.04

UFW, או חומת אש לא מסובכת, הוא ממשק ניהול חומת אש מפושט שמסתיר את המורכבות של טכנולוגיות סינון מנות ברמה נמוכה יותר כמו iptables ו- nftables . אם אתה’מחפש מחדש להתחיל לאבטח את הרשת שלך, ואתה’לא בטוח באיזה כלי לשימוש, UFW עשוי להיות הבחירה הנכונה עבורך.

הדרכה זו תראה לך כיצד להגדיר חומת אש עם UFW ב- Ubuntu 22.04.

תנאים מוקדמים

כדי לעקוב אחר הדרכה זו, תצטרך:

- אובונטו אחד 22.שרת 04 עם משתמש SUDO שאינו שורש, שתוכל להגדיר על ידי ביצוע הגדרת השרת הראשונית שלנו עם Ubuntu 22.04 הדרכה.

UFW מותקן כברירת מחדל באובונטו. אם זה הסירר מסיבה כלשהי, אתה יכול להתקין אותו באמצעות sudo apt install ufw .

שלב 1 – באמצעות IPv6 עם UFW (אופציונלי)

הדרכה זו נכתבת עם IPv4 בראש, אך תעבוד עבור IPv6 כמו גם כל עוד אתה מאפשר זאת. אם שרת Ubuntu שלך מופעל ב- IPv6, ודא ש- UFW מוגדר לתמוך ב- IPv6 כך שהוא ינהל את כללי חומת האש עבור IPv6 בנוסף ל- IPv4. לשם כך, פתח את תצורת ה- UFW עם ננו או העורך המועדף עליך.

ואז וודא שהערך של IPv6 הוא כן . זה אמור להיראות כך:

/ETC/ברירת מחדל/קטע UFW

IPv6 =כן שמור וסגור את הקובץ. כעת, כאשר UFW מופעל, הוא יוגדר לכתוב גם כללי חומת האש של IPv4 וגם IPv6. עם זאת, לפני הפעלת UFW, אנו נרצה להבטיח כי חומת האש שלך מוגדרת כדי לאפשר לך להתחבר באמצעות SSH. לתת’S התחל בהגדרת מדיניות ברירת המחדל.

שלב 2 – הגדרת מדיניות ברירת מחדל

אם אתה’רק תחילת העבודה עם חומת האש שלך, הכללים הראשונים להגדיר הם מדיניות ברירת המחדל שלך. כללים אלה שולטים כיצד להתמודד עם תנועה שאינה תואמת במפורש כללים אחרים. כברירת מחדל, UFW מוגדר לשלול את כל החיבורים הנכנסים ולאפשר לכל החיבורים היוצאים. המשמעות היא שכל מי שמנסה להגיע לשרת שלך לא יוכל להתחבר, בעוד שכל יישום בשרת יוכל להגיע לעולם החיצון.

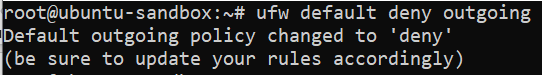

לתת’s הגדר את כללי ה- UFW שלך בחזרה לברירות המחדל כך שנוכל להיות בטוח שאתה’אני יוכל לעקוב אחר הדרכה זו. כדי להגדיר את ברירות המחדל המשמשות את UFW, השתמש בפקודות אלה:

תקבל פלט כמו הדברים הבאים:

תְפוּקָהמדיניות נכנסת ברירת מחדל השתנתה ל'הכחשה '(הקפד לעדכן את הכללים שלך בהתאם) המדיניות היוצאת ברירת המחדל שינה כדי' לאפשר '(הקפד לעדכן את הכללים שלך בהתאם)

פקודות אלה מגדירות את ברירת המחדל לשלול נכנסות ומאפשרות חיבורים יוצאים. ברירת מחדל של חומת האש בלבד עשויה להספיק למחשב אישי, אך בדרך כלל שרתים צריכים להגיב לבקשות נכנסות מהמשתמשים החיצוניים. אָנוּ’תסתכל על זה הבא.

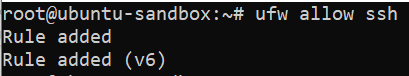

שלב 3 – מתן חיבורי SSH

אם היינו מאפשרים כעת את חומת האש של UFW, זה היה מכחיש את כל החיבורים הנכנסים. המשמעות היא שנצטרך ליצור כללים המאפשרים במפורש חיבורים נכנסים לגיטימיים – חיבורי SSH או HTTP, למשל – אם אנו רוצים שהשרת שלנו יגיב לסוגי בקשות אלה. אם אתה’מחדש באמצעות שרת ענן, סביר להניח שתרצה לאפשר חיבורי SSH נכנסים כדי שתוכל להתחבר לשרת ולנהל את השרת שלך.

כדי לקבוע את התצורה של השרת שלך כדי לאפשר חיבורי SSH נכנסים, אתה יכול להשתמש בפקודה זו:

זה ייצר כללי חומת אש שיאפשרו את כל החיבורים ביציאה 22, שהיא היציאה שעליו מקשיב דמון SSH כברירת מחדל. UFW יודע מה פירושו של יציאה SSH כי זה’s מופיע כשירות בקובץ /etc /שירותים.

עם זאת, אנו יכולים למעשה לכתוב את הכלל המקביל על ידי ציון היציאה במקום שם השירות. לדוגמה, פקודה זו עובדת זהה לזו שלמעלה:

אם הגדרת את Daemon SSH שלך לשימוש ביציאה אחרת, תצטרך לציין את היציאה המתאימה. לדוגמה, אם שרת ה- SSH שלך מקשיב ביציאה 2222, אתה יכול להשתמש בפקודה זו כדי לאפשר חיבורים ביציאה זו:

כעת, כאשר חומת האש שלך מוגדרת כדי לאפשר חיבורי SSH נכנסים, נוכל לאפשר זאת.

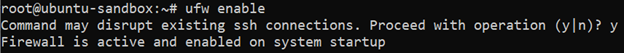

שלב 4 – הפעלת UFW

כדי לאפשר UFW, השתמש בפקודה זו:

תקבל אזהרה שאומרת שהפקודה עשויה לשבש את קשרי ה- SSH הקיימים. אתה כבר מגדיר כלל חומת אש המאפשר חיבורי SSH, ולכן זה אמור להיות בסדר להמשיך. להגיב להנחיה עם Y ולחץ על Enter .

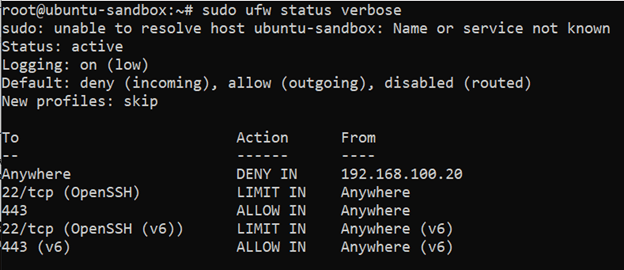

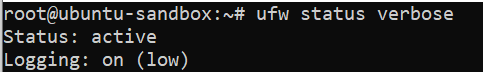

חומת האש פעילה כעת. הפעל את הפקודה המילולית של Sudo UFW כדי לראות את הכללים שנקבעו. שאר הדרכה זו מכסה כיצד להשתמש ב- UFW ביתר פירוט, כמו לאפשר או להכחיש סוגים שונים של קשרים.

שלב 5 – מתן חיבורים אחרים

בשלב זה, עליך לאפשר לכל החיבורים האחרים שהשרת שלך צריך להגיב אליהם. החיבורים שעליך לאפשר תלויים בצרכים הספציפיים שלך. למרבה המזל, אתה כבר יודע לכתוב כללים המאפשרים חיבורים המבוססים על שם שירות או יציאה; כבר עשינו זאת עבור SSH בנמל 22 . אתה יכול גם לעשות זאת עבור:

- HTTP ביציאה 80, וזה מה שמשתמשים בשרתי אינטרנט לא מוצפנים, באמצעות sudo ufw מאפשר HTTP או SUDO UFW מאפשר 80

- HTTPS ביציאה 443, וזה מה שמשתמשים בשרתי אינטרנט מוצפנים, באמצעות sudo ufw מאפשר https או sudo ufw מאפשר 443

ישנן מספר דרכים אחרות לאפשר חיבורים אחרים, מלבד ציון יציאה או שירות ידוע.

טווחי נמל ספציפיים

אתה יכול לציין טווחי יציאה עם UFW. יישומים מסוימים משתמשים ביציאות מרובות, במקום ביציאה אחת.

לדוגמה, כדי לאפשר חיבורי X11 המשתמשים ביציאות 6000 – 6007, השתמש בפקודות אלה:

בעת ציון היציאה טווחי UFW, עליך לציין את הפרוטוקול (TCP או UDP) על כך שהכללים צריכים לחול על כך. אנחנו מקלטים’T הזכיר זאת בעבר מכיוון שלא ציין את הפרוטוקול מאפשר אוטומטית את שני הפרוטוקולים, וזה בסדר ברוב המקרים.

כתובות IP ספציפיות

כשאתה עובד עם UFW, אתה יכול גם לציין כתובות IP. לדוגמה, אם ברצונך לאפשר חיבורים מכתובת IP ספציפית, כגון יצירה או כתובת IP ביתית של 203.0.113.4, עליך לציין מכתובת ה- IP: ואז כתובת ה- IP:

באפשרותך גם לציין יציאה ספציפית שכתובת ה- IP מורשית להתחבר אליה על ידי הוספת לכל יציאה ואחריה מספר היציאה. לדוגמה, אם אתה רוצה לאפשר 203.0.113.4 כדי להתחבר ליציאה 22 (SSH), השתמש בפקודה זו:

תת -רשתות

אם ברצונך לאפשר רשת משנה של כתובות IP, אתה יכול לעשות זאת באמצעות סימון CIDR כדי לציין מסכת NETMASM. לדוגמה, אם ברצונך לאפשר את כל כתובות ה- IP הנעות בין 203.0.113.1 עד 203.0.113.254 אתה יכול להשתמש בפקודה זו:

באופן דומה, תוכל גם לציין את יציאת היעד כי רשת המשנה 203.0.113.0/24 מותר להתחבר. שוב, אנחנו’ALL השתמש ביציאה 22 (SSH) כדוגמה:

חיבורים לממשק רשת ספציפי

אם ברצונך ליצור כלל חומת אש שחל רק על ממשק רשת ספציפי, תוכל לעשות זאת על ידי ציון “אפשר הלאה” ואחריו שם ממשק הרשת.

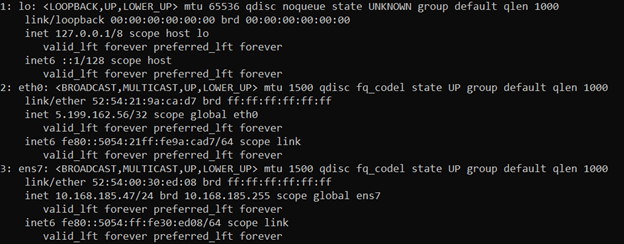

יתכן שתרצה לחפש את ממשקי הרשת שלך לפני שתמשיך. לשם כך השתמש בפקודה זו:

קטע פלט2: ENP0S3: MTU 1500 QDISC PFIFO_FAST STATE . . . 3: ENP0S4: MTU 1500 QDISC NOOP STATE DOWN קבוצת ברירת מחדל . . .

הפלט המודגש מציין את שמות ממשק הרשת. בדרך כלל הם נקראים משהו כמו Eth0, Ens1 או Enp3S2 .

לכן, אם לשרת שלך יש ממשק רשת ציבורי בשם ENS3, תוכל לאפשר לו תנועה HTTP (יציאה 80) באמצעות פקודה זו:

פעולה זו תאפשר לשרת שלך לקבל בקשות HTTP מהאינטרנט הציבורי.

לחלופין, אם אתה רוצה ששרת מסד הנתונים של MySQL (יציאה 3306) כדי להאזין לחיבורים בממשק הרשת הפרטי Eth1, למשל, תוכל להשתמש בפקודה זו:

זה יאפשר לשרתים אחרים ברשת הפרטית שלך להתחבר למסד הנתונים של MySQL שלך.

שלב 6 – הכחשת חיבורים

אם אתה מקלט’T שינה את מדיניות ברירת המחדל של חיבורים נכנסים, UFW מוגדר לשלול את כל החיבורים הנכנסים. באופן כללי, זה מפשט את תהליך יצירת מדיניות חומת אש מאובטחת בכך שהוא מחייב אותך ליצור כללים המאפשרים במפורש יציאות וכתובות IP ספציפיות.

עם זאת, לפעמים תרצו להכחיש חיבורים ספציפיים על בסיס כתובת ה- IP של המקור או רשת המשנה, אולי מכיוון שאתה יודע שהשרת שלך מותקף משם. כמו כן, אם ברצונך לשנות את המדיניות הנכנסת ברירת המחדל שלך ל להתיר (שלא מומלץ), תצטרך ליצור לְהַכּחִישׁ כללים לכל שירותים או כתובות IP שאתה לא תום’זה רוצה לאפשר חיבורים עבור.

לכתוב לְהַכּחִישׁ כללים, באפשרותך להשתמש בפקודות שתוארו לעיל, החלפת להתיר עם לְהַכּחִישׁ.

לדוגמה, כדי לשלול חיבורי HTTP, אתה יכול להשתמש בפקודה זו:

או אם אתה רוצה להכחיש את כל החיבורים מ- 203.0.113.4 אתה יכול להשתמש בפקודה זו:

עכשיו תן’תסתכל כיצד למחוק כללים.

שלב 7 – מחיקת כללים

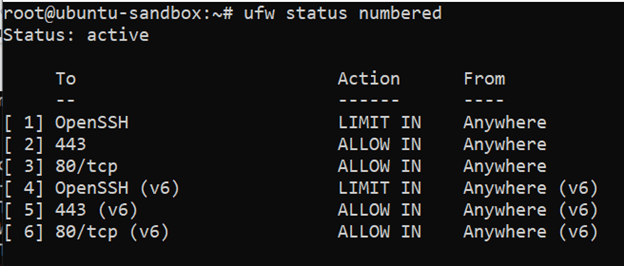

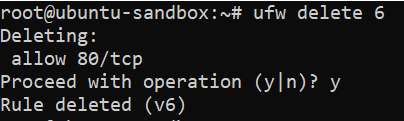

הידיעה כיצד למחוק כללי חומת אש חשובה לא פחות מאשר לדעת ליצור אותם. ישנן שתי דרכים שונות לציין אילו כללים למחיקה: לפי מספר כלל או על פי הכלל בפועל (בדומה לאופן בו צוינו הכללים בעת יצירתם). אָנוּ’תתחיל עם מחק לפי מספר כלל שיטה כי זה קל יותר.

לפי מספר כלל

אם אתה’השתמש מחדש במספר הכלל כדי למחוק כללי חומת אש, הדבר הראשון שאתה’אני רוצה לעשות זה לקבל רשימה של כללי חומת האש שלך. לפקודת סטטוס UFW יש אפשרות להציג מספרים לצד כל כלל, כפי שהודגם כאן:

פלט ממוספר:סטטוס: פעיל לפעולה מ------- ---- [1] 22 מאפשר 15.15.15.0/24 [2] 80 אפשר בכל מקום

אם תחליט שאתה רוצה למחוק את הכלל 2, זה שמאפשר חיבורי יציאה 80 (HTTP), תוכל לציין אותו בפקודה למחוק UFW כזו:

זה יציג בקשת אישור ואז למחוק את כלל 2, המאפשר חיבורי HTTP. שים לב שאם מופעלת IPv6, תרצה למחוק גם את כלל ה- IPv6 המתאים.

לפי כלל בפועל

האלטרנטיבה למספרי כלל היא לציין את הכלל בפועל למחיקה. לדוגמה, אם ברצונך להסיר את כלל אפשר HTTP, אתה יכול לכתוב את זה ככה:

תוכל גם לציין את הכלל על ידי אפשרות 80, במקום בשם שירות:

שיטה זו תמחק את כללי ה- IPv4 וגם IPv6, אם הם קיימים.

שלב 8 – בדיקת סטטוס UFW וכללים

בכל עת, אתה יכול לבדוק את הסטטוס של UFW עם פקודה זו:

אם UFW מושבת, וזה כברירת מחדל, אתה’לראות משהו כזה:

תְפוּקָהסטטוס: לא פעיל

אם UFW פעיל, מה שצריך להיות אם תעקוב אחר שלב 3, הפלט יגיד שזה’S פעיל והוא יפרט את כל הכללים שנקבעו. לדוגמה, אם חומת האש מוגדרת לאפשר חיבורי SSH (יציאה 22) מכל מקום, הפלט עשוי להיראות משהו כזה:

תְפוּקָהסטטוס: רישום פעיל: ON (נמוך) ברירת מחדל: דחה (נכנס), אפשר (יוצא), דחה (מנותב) פרופילים חדשים: דלג לפעולה מ-------- ---- 22/TCP אפשר בכל מקום 22 (v6) לאפשר בכל מקום (V6)

השתמש בפקודת הסטטוס אם ברצונך לבדוק כיצד UFW הגדיר את חומת האש.

שלב 9 – השבתה או איפוס UFW (אופציונלי)

אם תחליט שאתה לא’אני רוצה להשתמש ב- UFW, אתה יכול להשבית אותו עם הפקודה הזו:

כל כללים שיצרת עם UFW כבר לא יהיו פעילים. אתה תמיד יכול להריץ sudo ufw אפשר אם אתה צריך להפעיל אותו אחר כך.

אם כבר יש לך כללי UFW שהוגדרו אך אתה מחליט שאתה רוצה להתחיל מחדש, אתה יכול להשתמש בפקודת האיפוס:

זה ישבית את UFW וימחק את כל הכללים שהוגדרו בעבר. קחו בחשבון שמדיניות ברירת המחדל ניצחה’לא שינוי להגדרות המקוריות שלהם, אם שינית אותן בכל נקודה. זה אמור לתת לך התחלה חדשה עם UFW.

סיכום

חומת האש שלך מוגדרת כעת לאפשר (לפחות) חיבורי SSH. הקפד לאפשר חיבורים נכנסים אחרים שהשרת שלך זקוק.

כדי ללמוד על תצורות UFW נפוצות יותר, עיין במדריך ה- UFW Essentials: כללי חומת אש נפוצים ומדריך פקודות.

תודה שלמדת עם הקהילה הדיגיטלית. בדוק את ההצעות שלנו לקבלת מסדי נתונים מחשוב, אחסון, רשת ומנוהלים.

סדרת הדרכה: תחילת העבודה עם מחשוב ענן

תכנית לימודים זו מציגה מחשוב ענן קוד פתוח בפני קהל כללי יחד עם הכישורים הדרושים לפריסת יישומים ואתרי אינטרנט באופן מאובטח לענן.

סדרת עיון: 39 מאמרים

- 1/39 שרתי ענן: מבוא

- 2/39 מבוא כללי למחשוב ענן

- 3/39 הגדרת שרת ראשונית עם אובונטו 22.04

כיצד להגדיר את חומת האש של אובונטו עם UFW

חומת אש היא מערכת אבטחה לרשתות המפקחת על כל התנועה הנכנסת והיוצאת. זה מאפשר או חוסם מנות נתונים על בסיס כללי אבטחה מוגדרים מראש.

אם אתה מפעיל מערכת ייצור, חיוני שתבין כיצד להגדיר חומת אש. מערכות המוגנות על ידי חומת אש נוטות פחות להידבק במידע מזיק, מכיוון שהן חשופות פחות לאינטרנט, שכן תנועה נכנסת ויוצאת מסוננת בקפדנות על פי כללי האבטחה.

#מה זה UFW?

UFW, המכונה גם חומת האש הלא מסובכת, היא מסגרת חזיתית המספקת ממשק פשוט לשימוש בשירותי IPTABL. זוהי מערכת חומת אש מובנית לאובונטו 20.04 שמפשט פקודות iptables מורכבות ומאפשר לך ליצור תצורות חומת אש בסיסיות ביתר קלות.

UFW משתמש בממשק שורת פקודה עם מספר קטן של פקודות פשוטות. זה תומך בכל כללי חומת האש הבסיסיים, פרוטוקולי רשת שונים, רישום ותכונות רבות נוספות. אתה יכול לבדוק רשימה נרחבת של תכונות בתיעוד הרשמי של UFW.

#דרישות דרישות

כדי לקבוע את התצורה של UFW, עליך לקבל את הדברים הבאים מראש:

- אובונטו 20.04 מערכת עם הרשאות שורש

- ידע בסיסי בממשק שורת הפקודה (CLI)

הערה: הדרכה זו אינה חלה רק על אובונטו 20.04, אך גם גרסאות LTS אחרות. גרסאות מוקדמות של UFW היו זמינות מאז אובונטו 12.04.

#התקנת חומת אש של UFW

UFW מגיע המותקן מראש עם מערכת ההפעלה של אובונטו. עם זאת, אתה יכול לוודא שיש לך את הגרסה האחרונה של UFW על ידי ניסיון להתקין אותה באמצעות הפקודה הבאה:

APT התקן UFW

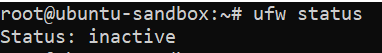

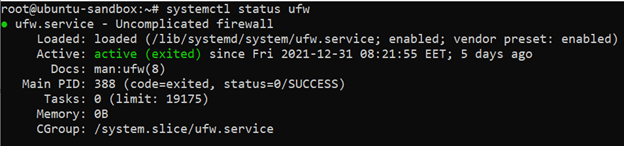

עכשיו כשיש את הגרסה האחרונה של UFW המותקנת, תן’S בדוק את הסטטוס שלה באמצעות הפקודה הבאה:

כפי שאתה יכול לראות, UFW אינו פעיל כברירת מחדל. אנו הולכים לאפשר זאת לאחר ביצוע כמה שינויים חשובים קודם.

#UFW מדיניות חומת אש ברירת מחדל

אם אתה מתחיל עם UFW בפעם הראשונה, כדאי לבדוק שוב את מדיניות חומת האש המוגדרת כברירת מחדל. לשם כך בדוק את קובץ התצורה המוגדר כברירת מחדל של UFW:

כברירת מחדל, UFW מוגדר לשלול את כל התנועה הנכנסת ולאפשר לכל תנועה יוצאת. המשמעות היא שאיש אינו מסוגל להגיע למערכת שלך, בעוד שאתה יכול להגיש בקשות יוצאות מכל יישום או שירות.

ניתן לשנות את מדיניות UFW ברירת המחדל עם דפוס הפקודה הבא:

לדוגמה, אם ברצונך לאפשר לכל התנועה הנכנסת להשתמש בפקודה הבאה:

ברירת המחדל של UFW מאפשרת נכנסת

ואילו הפקודה הבאה תכחיש את כל התנועה היוצאת:

UFW ברירת מחדל מכחיש את היציאה

הודעת אישור תוצג לאחר כל שינוי במדיניות, למשל:

#חיבורי SSH

כברירת מחדל UFW יחסום את כל התנועה הנכנסת כולל SSH ו- HTTP. אם אתה מאפשר את חומת האש לפני שתגדיר חריג, הפגישה המרוחקת הנוכחית שלך תסתיים וזכית’לא יוכל להתחבר יותר לשרת שלך.

כדי להימנע מכך עליכם לאפשר חיבורי SSH נכנסים באמצעות הפקודה הבאה:

היא תפתח יציאה 22 שהיא יציאת ברירת המחדל. כפי שאתה יכול לראות, נוספו שני כללי חומת אש חדשים לפרוטוקולי IPv4 ו- IPv6 בהתאמה:

אם הגדרת תצורה של SSH להשתמש ביציאה אחרת, אנא השתמש בפקודה ספציפית יותר כדי ליצור כלל אפשר לחיבורי SSH. לדוגמה, אם יש לך שירות SSH האזנה ליציאה 4422, השתמש בפקודה הבאה:

UFW אפשר 4422/TCP

כלל חומת אש זה מאפשר חיבורי TCP ליציאה 4422.

#Enable חומת אש של UFW

כעת, כאשר UFW שלך הוגדר, עליך לאפשר זאת באמצעות הפקודה הבאה:

זה הולך להתחיל מייד את Daemon UFW ולאפשר אותו בהפעלה של המערכת. קבל את ההנחיה הנתונה על ידי הקלדת y ולחץ על Enter כדי להמשיך.

אתה יכול לבדוק שוב כי הוא פועל באמצעות מנהל השירות SystemCTL:

SystemCtl STATUS UFW

#כללי חומת האש של UFW

ישנם כללי חומת אש שונים שתוכלו להחיל על המערכת שלכם באמצעות UFW:

- אפשר – אפשר תנועה

- דחה – השליך בשקט תנועה

- דחה – דחה תנועה ושלח בחזרה חבילת שגיאה לשולח

- הגבלה – הגבל חיבורים מכתובת IP ספציפית שניסתה ליזום 6 חיבורים או יותר ב -30 השניות האחרונות

אתה יכול ליישם את כללי חומת האש הללו בהיקף גנרי או בהיקף ספציפי יותר. ההיקף הגנרי מיישם את כלל UFW על תנועה נכנסת ויוצאת כאחד. אתה יכול להשתמש בו עם דפוס הפקודה הבא:

UFW [כלל] [יעד]

מצד שני, ייתכן שתרצה להחיל את הכלל על תנועה נכנסת או יוצאת באופן ספציפי. במקרה כזה עליכם להשתמש בדפוסי הפקודה הבאים בהתאם:

UFW [כלל] ב- [יעד]

UFW [כלל] [יעד]

אנו נעבור כמה דוגמאות מעשיות בהמשך, כך שתוכלו לראות כמה יישומים בחיים האמיתיים.

כללי חומת האש של UFW יכולים לפעול על יעדים רבים ושונים. אתה יכול למקד שמות שירות, כתובות IP, יציאות ואפילו ממשקי רשת. לתת’עכשיו עברו על כל אחד מדפוסי המיקוד הללו כדי לראות מה אפשרי.

#פרופילי יישומים #TARGET

כאשר מותקן UFW, מרבית היישומים המסתמכים על הרשת לתקשורת רשומים את הפרופיל שלהם עם UFW, ומאפשרים למשתמשים לאפשר במהירות או לשלול גישה חיצונית ליישום זה.

באפשרותך לבדוק אילו יישומים רשומים ב- UFW עם הפקודה הבאה:

כך נראה התפוקה שלך:

כדי לאפשר גישה נכנסת ויוצאת לכל אחד מהיישומים הללו השתמש בתבנית הפקודה הבאה:

UFW אפשר [שם אפליקציה]

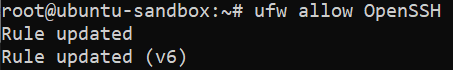

לדוגמה, אתה יכול לאפשר חיבורי OpenSsh עם הפקודה הבאה:

UFW לאפשר openssh

כלל חומת אש זה מאפשר את כל התעבורה הנכנסת והיוצאת ליישום OpenSsh. אתה יכול להיות ספציפי יותר ולאפשר רק תנועת SSH נכנסת עם הפקודה הבאה:

ufw לאפשר ב- Openssh

עם זאת, הנוהג הטוב ביותר להפעלת גישה ל- SSH בשרת מרוחק הוא להשתמש במערך הכללים של Limit. זה מאפשר רק 6 חיבורים מאותה כתובת IP בתוך חלון של 30 שניות, וחוסך אותך מהתקפת כוח ברוט פוטנציאלית. השתמש במגבלה במקום לאפשר כריתת כללים ליישום OpenSsh בסביבת הייצור:

UFW Limit OpenSsh

#Target כתובות IP

ב- UFW אתה יכול לאפשר או להכחיש כתובת IP ספציפית עם דפוס הפקודה הבא:

UFW [כלל] מ- [ip_address]

לדוגמה, אם ראית פעילות זדונית מכתובת IP 192.168.100.20, אתה יכול לחסום ממנה את כל התנועה באמצעות הפקודה הבאה:

UFW מכחיש משנת 192.168.100.20

למרות שחסמתם את כל התנועה הנכנסת מכתובת ה- IP הזדונית הזו, היא עדיין עשויה להגיע לשרת שלכם במקרים מסוימים. זה עשוי לקרות מכיוון ש- UFW מיישם את הכללים שלו מלמעלה על בוטום. לדוגמה, הכלל הראשון שלך עשוי לאפשר לכל התעבורה הנכנסת לנמל 22 ואת דחייתך משנת 192.168.100.20 הכלל עשוי להיות מכה של צעד אחד.

על מנת להימנע ממצבים כאלה השתמש באפשרות Prepend כדי להוסיף את כללי חומת האש הספציפיים ביותר לראש רשימת הכללים שלך. הפקודה הסופית תיראה כך:

UFW מכין מכחיש משנת 192.168.100.20

#יציאות TARGET

אתה יכול גם למקד יציאות או טווחי יציאה ספציפיים עם UFW. לדוגמה, אתה יכול לאפשר חיבורים ליציאה 8080 באמצעות כל פרוטוקול:

בדרך כלל, ייתכן שתרצה להיות ספציפי יותר ולאפשר רק חיבורים ליציאה ספציפית באמצעות פרוטוקול רשת מסוים. Forn, אתה יכול לאפשר חיבורי TCP ליציאה 8080 רק עם הפקודה הבאה:

UFW אפשר 8080/TCP

עם זאת, לפעמים היישום שלך עשוי להשתמש במגוון יציאות לפעילויות שונות. במקרה כזה, תוכל להשתמש בפקודה הבאה כדי לרשום רשימת רשימות נמל:

UFW אפשר 8080: 9090/TCP

זכור אפשרות למקד כתובות IP? אם אינך רוצה לחסום את כל התנועה מכתובת IP כלשהי, אתה יכול להיות קצת יותר ספציפי ורק לחסום תנועה ליציאה ספציפית:

UFW מכחיש משנת 192.168.100.20 לכל יציאה 53 פרוטו UDP

בדרך זו תחסמו את כל התנועה משנת 192.168.100.20 ליציאה 53 באמצעות פרוטוקול UDP, אשר בדרך כלל שמור לשירות DNS.

כך ייראה התפוקה שלך:

#ממשקי רשת TARGET

במערכות מסוימות יש ממשקי רשת מרובים המוגדרים שעשויים לדרוש כללי חומת אש ברורים. Forutnatelly, UFW מאפשר לך למקד לממשק רשת ספציפי ולהחיל עליו רק את כלל חומת האש. לתת’לנסות את זה.

ראשית, רשום את המערכת שלך’S רשת מתמשכת עם הפקודה הבאה:

כפי שאתה יכול לראות, ישנם כרגע שלושה ממשקי רשת המוגדרים ב- Ubuntu 20.מערכת 04. לתת’S למקד לשנייה בשם eth0 . לשם כך עליכם להשתמש באפשרות ON Eth0 בפקודה UFW שלכם:

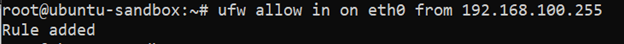

UFW מאפשר ב- ETH0 משנת 192.168.100.255

עכשיו כל התנועה משנת 192.168.100.255 מותר רק לממשק רשת ETH0:

#את כללי חומת האש של UFW

עכשיו לאחר שסיימת להוסיף את כללי חומת האש שלך, כדאי לבדוק שוב את טבלת הכללים כדי לראות את התוצאות. אתה יכול לבדוק את כללי ה- UFW הפעילים שלך באמצעות הפקודה הבאה:

כדי לראות גרסה מפורטת יותר של כללי חומת האש של UFW, השתמש באפשרות המילולית:

סטטוס UFW מילולי

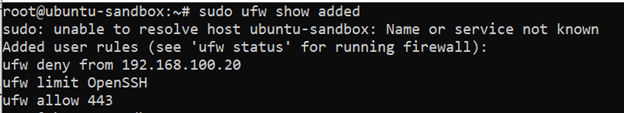

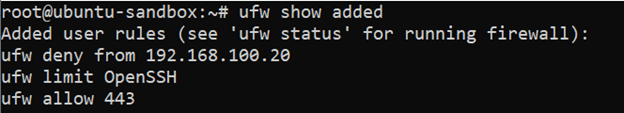

ואם אתה רוצה פשוט לראות רשימת כללים באופן שהקלדת אותם לראשונה, השתמש בפקודה הבאה:

בניגוד למצב UFW, UFW מציג את הפקודה מציגה כללי חומת אש גם כאשר UFW מושבת.

#חוקי חומת אש של UFW

עכשיו לאחר שסיימת להוסיף כללי חומת אש, מה אם היית רוצה להסיר חלק מהם? למטרה זו יש לנו שתי שיטות זמינות: אתה יכול למחוק כלל לפי מספרו, או למחוק אותו בשמו. לתת’עוברים כל אחד מהם.

#Delete לפי מספר

אתה יכול למחוק כללי UFW על ידי מספור טבלת הכללים שלך ואז למחוק כלל ספציפי באמצעות המספר המשויך אליו.

ראשית, בדוק רשימה ממוספרת של כללי UFW באמצעות הפקודה הבאה:

סטטוס UFW ממוספר

כפי שאתה יכול לראות, לכללי חומת האש שלך יש מספרים המועטים אליהם בהם תוכל להשתמש כדי למקד אותם. לדוגמה, תן’S הסר כעת את הכלל מספר 6 באמצעות הפקודה הבאה:

פשוט לחץ על y כדי לקבל את הנחתה לאישור וכלל 3 יימחק.

#Delete לפי שם כלל

השיטה השנייה למחוק כלל UFW היא לציין אותה בשמו. רשום תחילה את הכללים באופן שהקלדת אותם לראשונה:

לתת’אומר שאתה רוצה להסיר את הכלל שמכחיש את כל התנועה משנת 192.168.100.כתובת IP 20. לשם כך עליכם להשתמש בפקודה DELETE עם שם כלל דחה משנת 192.168.100.20 . הפקודה הסופית תיראה כך:

UFW מחק דחייה משנת 192.168.100.20

#יומני UFW

UFW תומך ברמות רישום מרובות, כך שתוכל לבדוק מקרוב את פעילות הרשת שלך. כברירת מחדל UFW יומנים כל המנות חסומות שאינן תואמות את המדיניות המוגדרת, כמו גם מנות שמתאימות לכללים המוגדרים שלך. זוהי רמת רישום נמוכה שתוכל לשנות במידת הצורך.

אתה יכול לבדוק שוב את פעילות הרישום שלך עם הפקודה הבאה:

סטטוס UFW מילולי

השורה השנייה של הפלט מראה כי רישום רישום עם רמת רישום מוגדרת עד נמוכה.

#הגדרת רמת רישום UFW

יש חמש רמות רישום UFW. לכל אחד מהם מדיניות רישום שונה ואוסף יותר ויותר נתונים. שימו לב שרמות יומן מעל המדיום עשויות לייצר פלט רישום רב, ועשויות למלא במהירות דיסק במערכת עמוסה, אז השתמשו בהם בזהירות.

- כבוי – מבטל את רישום ה- UFW המנוהל.

- נמוך – רושם את כל המנות החסומות שאינן תואמות את מדיניות ברירת המחדל, כמו גם מנות שמתאימות לכללים שהוגדרו מראש.

- בינוני – זהה לעיל, בתוספת כל המנות המותרות שלא תואמות את המדיניות המוגדרת, כל המנות הלא חוקיות וכל החיבורים החדשים.

- גבוה – זהה לעיל, רק בלי להגביל קצב, בתוספת כל המנות עם הגבלת קצב.

- מלא – זהה לעיל, רק בלי הגבלת קצב.

אתה יכול לשנות את רמת הרישום הנמוכה ברירת המחדל עם דפוס הפקודה הבא:

רישום UFW [רמה]

לדוגמה, השתמש בפקודה הבאה כדי לשנות את רמת הרישום לבינוני:

אמצעי רישום UFW

בדרך זו הפעלת רמת רישום בינונית עם היקף רישום מוגבר.

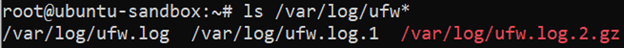

#בנה יומני UFW

קבצי יומן מאוחסנים ב-/var/log/directory. אתה יכול להשתמש בפקודה LS כדי לרשום את כל קבצי היומן שנוצרו על ידי UFW:

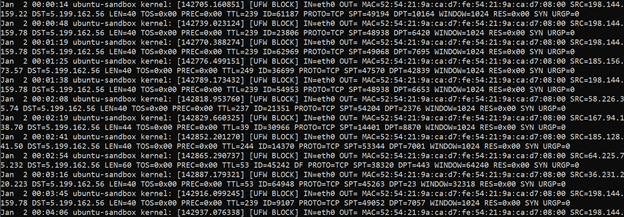

כעת תוכל לבדוק את קבצי היומן שלך כדי למצוא מידע רלוונטי על פעילות UFW, למשל:

כפי שאתה יכול לראות, יש כמות נרחבת של מידע העומד לבנתך כדי להבין את פעילות UFW. שורה אחת עשויה להיראות כך:

2 בינואר 00:00:14 גרעין אובונטו-סנדבוקס: [142705.160851] [בלוק UFW] ב = eth0 out = Mac = 52: 54: 21: 9a: Ca: D7: Fe: 54: 21: 9a: Ca: D7: 08: 00 Src = 198.144.159.22 DST = 5.199.162.56 LEN = 40 TOS = 0x00 prec = 0x00 ttl = 239 פרוטו = TCP SPT = 49194 DPT = 10164 חלון = 1024 RES = 0x00 syn urgp = 0

לתת’כעת יש להפיק קו זה של יומני UFW כדי להבין טוב יותר את משמעותו. המשתנים האינפורמטיביים ביותר הם ככל הנראה כתובות IP של SRC ו- DST עם מספרי היציאה המשויכים שלהם SPT ו- DPT, אך כדאי להבין את כולם:

- [בלוק UFW]: ציין כי המנה נחסמה

- ב = eth0: מכשיר תנועה נכנס.

- OUT =: מכשיר התנועה היוצא ריק, מכיוון שהתנועה הייתה נכנסת.

- Mac = 52: 54: 21: 9A: CA: D7: FE: 54: 21: 9A: CA: D7: 08: 00: המכשיר’כתובת מק.

- Src = 198.144.159.22: כתובת IP מקור של שולח מנות.

- Dst = 5.199.162.56: כתובת IP של יעד שנועדה לקבל חבילה. במקרה זה זו הייתה כתובת ה- IP שלי.

- Len = 40: אורך מנות.

- TOS = 0x00 ו- PREC = 0x00: משתנים שלא הושלמו שאינם רלוונטיים ומוגדרים ל- 0.

- TTL = 239: זמן לחיות למנה. כל מנות יכולות להקפיץ רק במספר הנתבים הנתון לפני שהיא מסתיימת.

- ID = 61187: מזהה ייחודי עבור ה- IP Datagram, המשותף לשברים של אותה מנות.

- Proto = TCP: פרוטוקול משמש.

- SPT = 49194: יציאת מקור של חיבור. יציאה זו עשויה להצביע על איזה שירות יזם את ניסיון החיבור.

- DPT = 10164: יציאת יעד של חיבור. יציאה זו עשויה להצביע על איזה שירות נועד לקבל את ניסיון החיבור.

- חלון = 1024: גודל המנות שהשולח מוכן לקבל.

- מילואים = 0x00: ביט זה שמור לשימוש עתידי. כרגע זה לא רלוונטי ומוגדר ל 0.

- Syn urgp = 0: syn ציין כי חיבור זה דורש לחיצת יד תלת-כיוונית, URGP מייצג רלוונטיות של מצביע דחוף שאינו רלוונטי ומוגדר כ- 0.

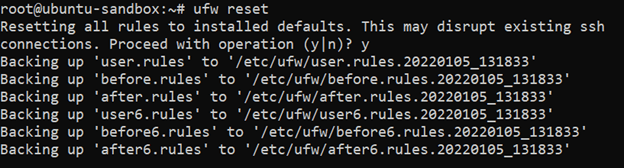

אפס את תצורת UFW

יש זמנים שאתה צריך להתחיל את התצורה שלך מאפס. במקרה שאתה רוצה לאפס את תצורת ה- UFW שלך להגדרות ברירת המחדל יש פקודה למטרה זו:

הזן y כאשר יתבקש ולחץ על Enter כדי לאפס את כל כללי חומת האש הפעילים ולכבות את הדמון UFW. כפי שאתה יכול לראות, UFW יוצר אוטומטית קבצי גיבוי עבור הכללים שאתה פשוט מאפס, למקרה שתשנה את דעתך או רוצה לבדוק אותם בעתיד.

#סיכום

עכשיו אתה יודע להגדיר ולנהל את מערכת חומת האש של UFW באובונטו 20.04. לעיון עתידי אל תהסס להשתמש בתיעוד הרשמי של אובונטו כדי לרענן את הזיכרון שלך על התכונות הבסיסיות וללמוד על פונקציונליות UFW מתקדמת: https: // wiki.אובונטו.com/uncompertedfirewall

מנטאס לוינס

עזרה למהנדסים ללמוד �� על טכנולוגיות חדשות ומקרי אוטומציה גאונית של IT כדי לבנות מערכות טובות יותר ��

הצטרף לקהילת שרתי הדובדבן

קבלו מדריכים מעשיים חודשיים על בניית מערכות מאובטחות, יעילות וקלות יותר לקנה מידה במערכת אקולוגית של ענן פתוח.