האם אייק משתמש באוקלי

האם ipsec משתמש ב- ike או isakmp

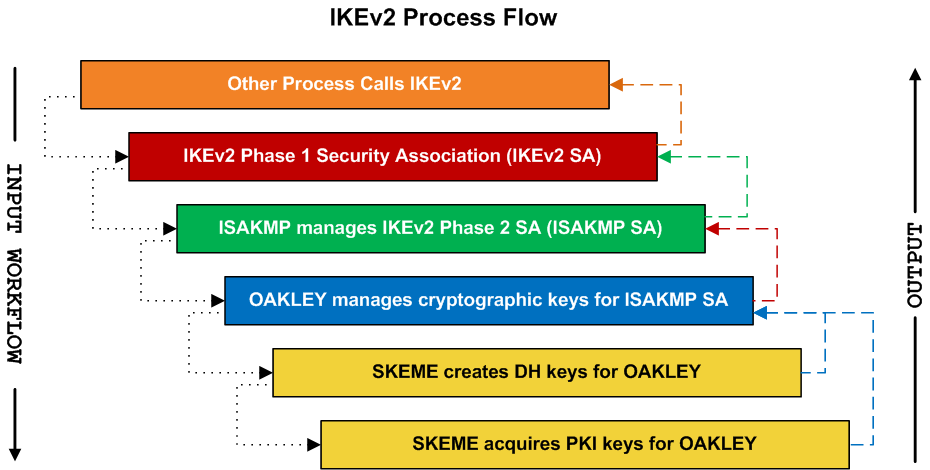

IKEV2 משתמש ב- ISAKMP כדי להתקשר לאוקלי בשלב 2, שם הוא צפוי לתאם קלט ל- SKEME (חומר מקשים) ולהחזיר את פלט ISAKMP (מפתחות). מדוע ISAKMP פשוט לא מתקשר עם SKEME ישירות? מדוע אין תהליך אחד הדואג לכל הצעדים הללו בבת אחת? שלוש מילים: סודיות קדימה מושלמת (PFS).

האם אייק משתמש באוקלי

[בית RFC] [טקסט | PDF | HTML] [Tracker] [IPR] [דף מידע]

מיושן על ידי: 4306 היסטורי

עודכן על ידי: 4109

סיכום:

1. IPSEC משתמש ב- ISAKMP (איגוד אבטחת אינטרנט ופרוטוקול ניהול מפתח) להחלפת מידע על מקשיות ואימות של עמיתים.

2. IKEV2, הגרסה האחרונה של IKE, משתמשת ב- ISAKMP כדי להפעיל את אוקלי, פרוטוקול חילופי מפתח, בשלב 2 של המשא ומתן של IPSEC.

3. ISAKMP מתאם קלט ל- SKEME, המייצר חומר מקשים, ומחזיר את התפוקה ל- ISAKMP, המטפל בניהול המפתחות.

4. הסיבה לכך ש- ISAKMP לא מתקשר ישירות עם SKEME היא בגלל סודיות קדימה מושלמת (PFS), מה שמבטיח כי פגיעה במפתחות הפגישה של אחד לא תפגע במפגשים בעבר או בעתיד.

נקודות מפתח:

- Ipsec משתמש ב- ISAKMP להחלפת מפתח ואימות מפתח.

- IKEV2 משתמש ב- ISAKMP כדי להתקשר לאוקלי בשלב 2 של המשא ומתן של IPSEC.

- ISAKMP מתאם קלט ל- SKEME ומחזיר את הפלט ל- ISAKMP.

- סודיות קדימה מושלמת (PFS) היא הסיבה לכך ש- ISAKMP לא מתקשר ישירות עם SKEME.

שאלות:

- מדוע IKEV2 משתמש ב- ISAKMP? IKEV2 משתמש ב- ISAKMP כדי להפעיל את אוקלי, האחראי לייצור חומר מקשים.

- מה המטרה של isakmp? ISAKMP משמש להחלפת מפתח ואימות ב- IPSEC.

- מה תפקיד Skeme במשא ומתן של IPsec? SKEME מייצר חומר מקשה על בסיס הקלט שהתקבל מ- ISAKMP.

- מדוע אין תהליך אחד שמטפל בכל השלבים של חילופי המפתח וייצור המפתח? סודיות קדימה מושלמת (PFS) דורשת הפרדת חילופי מפתח ותהליכי ייצור מפתח למניעת פשרה של מפגשים בעבר או עתידי.

- מה המטרה של אוקלי במשא ומתן של IPsec? אוקלי הוא פרוטוקול חילופי מפתח המשמש בשלב 2 של המשא ומתן של IPSEC ליצירת חומר מקשים.

- מה סודיות קדימה מושלמת (PFS)? סודיות קדימה מושלמת (PFS) מבטיחה כי פגיעה במפתחות הפגישה של אחד לא תפגע במפגשים בעבר או בעתיד.

- האם ISAKMP מתקשר ישירות עם SKEME? לא, ISAKMP מתאם קלט ל- SKEME ומחזיר את הפלט ל- ISAKMP לניהול מפתח.

- איזו גרסה של IKE משמשת ב- IPSEC? IKEV2 היא הגרסה האחרונה ששימשה ב- IPSEC.

- מה המטרה של ISAKMP ב- IPSEC? ISAKMP משמש להחלפת מפתח ואימות ב- IPSEC.

- מה קורה בשלב 2 במשא ומתן של IPSEC? אוקלי מופעל על ידי ISAKMP לייצור מפתח בשלב 2 של המשא ומתן של IPSEC.

- מדוע PFS חשוב ב- ipsec? PFS מבטיח כי פגיעה במפתחות הפגישה של אחד לא תפקד על מפגשים בעבר או בעתיד, תוך שיפור האבטחה.

- מדוע ISAKMP לא מתקשר ישירות עם SKEME? הפרדת חילופי מפתח ותהליכי ייצור מפתח נחוצה לסודיות קדימה מושלמת (PFS) ב- IPSEC.

- האם ניתן להשתמש ב- ISAKMP עבור עמותות אבטחה אחרות מלבד IPSEC? כן, ISAKMP יכול לשמש לאגודות אבטחה אחרות כמו AH ו- ESP עבור IETF IPSEC DOI.

- האם יש ליישם את כל פרוטוקולי אוקלי ו- SKEME עבור IPSEC? לא, יש ליישם רק תת קבוצה של אוקלי ו- SKEME הנחוצים למטרות IPSEC.

- בשביל מה ike עומד? אייק מייצג את חילופי המפתח באינטרנט.

תשובות מפורטות:

- מדוע IKEV2 משתמש ב- ISAKMP?

IKEV2 משתמש ב- ISAKMP כדי להפעיל את אוקלי בשלב 2 של המשא ומתן של IPSEC. ISAKMP אחראי על תיאום הקלט ל- SKEME (חומר מקלט) והחזרת הפלט ל- ISAKMP (מפתחות). חלוקת אחריות זו מאפשרת סודיות קדימה מושלמת (PFS), ומבטיחה את אבטחת המפגשים בעבר ובעתיד. - מה המטרה של isakmp?

ISAKMP (איגוד אבטחת אינטרנט ופרוטוקול ניהול מפתח) משמש להחלפת מידע על מקשים ואימות של עמיתים ב- IPSEC. זה מספק מסגרת למשא ומתן והקמת עמותות אבטחה (SAS) בין שני מכשירים. - מה תפקיד Skeme במשא ומתן של IPsec?

SKEME היא טכניקת חילופי מפתח המשמשת את ISAKMP ליצירת חומר מקשים לאגודות אבטחה. הוא מספק תכונות כמו אנונימיות, דחייה וכיבוד מקשים מהיר. SKEME לוקח קלט מ- ISAKMP ומייצר חומר מקשים, המוחזר אז ל- ISAKMP להמשך עיבוד. - מדוע אין תהליך אחד שמטפל בכל השלבים של חילופי המפתח וייצור המפתח?

הפרדת חילופי מפתח ותהליכי ייצור מפתח נחוצה לסודיות קדימה מושלמת (PFS) ב- IPSEC. PFS מבטיח כי פגיעה במפתחות הפגישה של אחד לא תפקד על מפגשי עבר או עתידי. על ידי הפרדת תהליכים אלה ותיאום אותם באמצעות ISAKMP, אבטחת IPSEC משופרת. - מה המטרה של אוקלי במשא ומתן של IPsec?

אוקלי הוא פרוטוקול חילופי מפתח המשמש בשלב 2 של המשא ומתן של IPSEC. הוא מתאר סדרה של חילופי מפתח, המכונה “מצבים”, המספקים תכונות כמו סודיות קדימה מושלמת למפתחות, הגנת זהות ואימות. אוקלי מופעל על ידי ISAKMP לייצר חומר מקשים עבור IPSEC. - מה סודיות קדימה מושלמת (PFS)?

סודיות קדימה מושלמת (PFS) היא מאפיין של פרוטוקולים קריפטוגרפיים המבטיחים להתפשר על מפתחות הפגישה של אחד לא יפגעו במפגשים בעבר או בעתיד. בהקשר של IPSEC, PFS מושגת על ידי הפרדת חילופי המפתח ותהליכי ייצור המפתח, כמתואמים על ידי ISAKMP ואוקלי, ומבטיחים את האבטחה של כל מפגשי ה- IPSEC. - האם ISAKMP מתקשר ישירות עם SKEME?

לא, ISAKMP לא מתקשר ישירות עם SKEME. ISAKMP מתאם קלט ל- SKEME ומחזיר את הפלט ל- ISAKMP. חלוקת אחריות זו מאפשרת אכיפת סודיות קדימה מושלמת (PFS) ומבטיחה את אבטחת חומר המקל המשמש ב- IPSEC. - איזו גרסה של IKE משמשת ב- IPSEC?

הגרסה האחרונה של IKE המשמשת ב- IPSEC היא IKEV2, שבונה על הפונקציונליות של גרסאות קודמות ומספקת תכונות אבטחה משופרות. - מה המטרה של ISAKMP ב- IPSEC?

מטרת ISAKMP ב- IPSEC היא לספק מסגרת לאימות וחילופי מפתח. ISAKMP הוא חילופי מפתח עצמאי ותומך בשיטות חילופי מפתח שונות. זה אחראי על משא ומתן והקמת עמותות אבטחה (SAS) בין עמיתים IPSEC. - מה קורה בשלב 2 במשא ומתן של IPSEC?

במהלך שלב 2 של המשא ומתן של IPSEC, ISAKMP קורא לאוקלי, פרוטוקול חילופי מפתח, ליצירת חומר מקשים. חומר מקשה זה משמש להקמת עמותות אבטחה (SAS) לתנועת IPSEC בין בני גילם. - מדוע PFS חשוב ב- ipsec?

סודיות קדימה מושלמת (PFS) חשובה ב- IPSEC מכיוון שהיא מבטיחה כי פגיעה במפתחות המשמשים בפגישה אחת לא תפגע במפתחות המשמשים במפגשים בעבר או בעתיד. על ידי הפרדת תהליכי חילופי המפתח ותהליכי ייצור המפתח, IPSEC משיג PFS ומשפר את האבטחה הכוללת של התקשורת. - מדוע ISAKMP לא מתקשר ישירות עם SKEME?

ISAKMP אינו מתקשר ישירות עם SKEME לאכיפת סודיות קדימה מושלמת (PFS). PFS דורש הפרדת חילופי המפתח ותהליכי ייצור המפתח, כמתואמים על ידי ISAKMP ואוקלי. הפרדה זו משפרת את האבטחה של IPSEC על ידי הגנה על חומר המפתח המשמש בתקשורת. - האם ניתן להשתמש ב- ISAKMP עבור עמותות אבטחה אחרות מלבד IPSEC?

כן, ISAKMP יכול לשמש לאגודות אבטחה אחרות מלבד IPSEC. זה יכול לשמש לאסוציאציות אבטחה כמו AH (כותרת אימות) ו- ESP (עומס אבטחה מכוסה) עבור IETF IPSEC DOI (תחום הפרשנות), ומספק מסגרת לאימות וחילופי מפתח בתרחישים שונים של תקשורת מאובטחת. - האם יש ליישם את כל פרוטוקולי אוקלי ו- SKEME עבור IPSEC?

לא, עבור ipsec, אין צורך ליישם את כל פרוטוקולי Oakley ו- Skeme. יש ליישם רק תת -קבוצה של פרוטוקולים אלה, הנחוצים להשגת יעדי IPSEC,. זה מאפשר גמישות בבחירת הפרוטוקולים והתכונות הספציפיות על סמך הדרישות הספציפיות של הפריסה. - בשביל מה ike עומד?

אייק מייצג את חילופי המפתח באינטרנט. זהו פרוטוקול ניהול מפתח המשמש ב- IPSEC כדי לנהל משא ומתן ולהקים אסוציאציות אבטחה בין עמיתים.

האם ipsec משתמש ב- ike או isakmp

IKEV2 משתמש ב- ISAKMP כדי להתקשר לאוקלי בשלב 2, שם הוא צפוי לתאם קלט ל- SKEME (חומר מקשים) ולהחזיר את פלט ISAKMP (מפתחות). מדוע ISAKMP פשוט לא מתקשר עם SKEME ישירות? מדוע אין תהליך אחד הדואג לכל הצעדים הללו בבת אחת? שלוש מילים: סודיות קדימה מושלמת (PFS).

האם אייק משתמש באוקלי

[בית RFC] [טקסט | PDF | HTML] [Tracker] [IPR] [דף מידע]

מיושן על ידי: 4306 היסטורי

עודכן על ידי: 4109

קבוצת עבודה ברשת D. בקשת הארקינס לתגובות: 2409 ד. קטגוריית קארל: סטנדרטים מסלולי מערכות סיסקו נובמבר 1998 חילופי המפתח באינטרנט (IKE) סטטוס של תזכיר זה מסמך זה מציין פרוטוקול עקוב אחר תקני אינטרנט עבור קהילת האינטרנט ומבקש דיון והצעות לשיפורים. אנא עיין במהדורה הנוכחית של "תקני הפרוטוקול הרשמי באינטרנט" (STD 1) למצב הסטנדרטיזציה ומצבו של פרוטוקול זה. הפצה של תזכיר זה אינה מוגבלת. הודעה על זכויות יוצרים זכויות יוצרים (ג) אגודת האינטרנט (1998). כל הזכויות שמורות. תוכן תוכן 1 מופשט. 2 2 דיון. 2 3 מונחים והגדרות. 3 3.1 דרישות טרמינולוגיה. 3 3.2 סימון. 3 3.3 סודות מושלמים קדימה. 5 3.4 איגוד אבטחה. 5 4 מבוא. 5 5 חילופי דברים. 8 5.אימות 1 עם חתימות דיגיטליות. 10 5.2 אימות עם הצפנת מפתח ציבורי. 12 5.3 שיטת אימות מתוקנת עם הצפנת מפתח ציבורי. 13 5.4 אימות עם מקש שותף מראש. 16 5.5 מצב מהיר. 16 5.6 מצב קבוצתי חדש. 20 5.7 חילופי מידע של ISAKMP. 20 6 קבוצות אוקלי. 21 6.1 קבוצת אוקלי ראשונה. 21 6.קבוצת אוקלי 2 שנייה. 22 6.3 קבוצת אוקלי שלישית. 22 6.4 קבוצת אוקלי הרביעית. 23 7 פיצוץ מטען של חילופי חילוף מלאים. 23 7.שלב 1 1 עם מצב ראשי. 23 7.2 שלב 2 עם מצב מהיר. 25 8 דוגמת סודיות מושלמת קדימה. 27 9 רמזים ליישום. 27 מסלול תקני Harkins & Carrel [עמוד 1]

RFC 2409 אייק נובמבר 1998 10 שיקולי אבטחה. 28 11 שיקולי IANA. 30 12 תודות. 31 13 הפניות. 31 נספח א. 33 נספח ב. 37 כתובות מחברים. 40 פתק מחברים. 40 הצהרת זכויות יוצרים מלאה. 41 1. תַקצִיר ISAKMP ([MSST98]) מספק מסגרת לאימות ולחליפת מפתח אך אינו מגדיר אותם. ISAKMP נועד להיות עצמאי חילופי מפתח; כלומר, הוא נועד לתמוך בחילופי מפתח רבים ושונים. אוקלי ([ORM96]) מתאר סדרה של חילופי מפתח- המכונה "מצבים"- ומפרט את השירותים שמספקים כל אחד מהם (ה.ז. סודיות קדימה מושלמת למפתחות, הגנת זהות ואימות). SKEME ([SKEME]) מתאר טכניקת חילופי מפתח רב -תכליתית המספקת אנונימיות, דחייה ורענון מקשים מהיר. מסמך זה מתאר פרוטוקול המשתמש בחלק מאוקלי וחלק מ- SKEME בשילוב עם ISAKMP כדי להשיג חומר מקשים מאומת לשימוש עם ISAKMP, ועל עמותות אבטחה אחרות כמו AH ו- ESP עבור IETF IPSEC DOI. 2. דִיוּן תזכיר זה מתאר פרוטוקול היברידי. המטרה היא לנהל משא ומתן, ולספק חומר מקשה מאומת עבור עמותות אבטחה באופן מוגן. תהליכים המיישמים תזכיר זה יכולים לשמש לצורך משא ומתן על רשתות פרטיות וירטואליות (VPNs) וגם לצורך מתן משתמש מרוחק מאתר מרוחק (שכתובת ה- IP שלו לא צריכה להיות ידועה מראש) גישה למארח או לרשת מאובטחים. משא ומתן על לקוחות נתמך. מצב לקוח הוא המקום בו הצדדים המשא ומתן אינם נקודות הקצה שלגביהם מתקיימים משא ומתן על איגוד האבטחה. כאשר משתמשים בו במצב לקוח, זהותם של הצדדים הקצה נשארים מוסתרים. מסלול תקני Harkins & Carrel [עמוד 2]

RFC 2409 אייק נובמבר 1998 זה לא מיישם את כל פרוטוקול אוקלי, אלא רק תת -קבוצה הנחוצה כדי לספק את יעדיו. זה לא טוען להתאמה או עמידה בפרוטוקול אוקלי כולו אינו תלוי בשום דרך בפרוטוקול אוקלי. באופן דומה, זה לא מיישם את כל פרוטוקול Skeme, אלא רק את שיטת הצפנת המפתח הציבורי לאימות והמושג שלה של מישור מחדש מהיר באמצעות חילופי נוטות. פרוטוקול זה אינו תלוי בשום דרך בפרוטוקול SKEME. 3. תנאים והגדרות 3.1 דרישות טרמינולוגיה מילות המפתח "חייבות", "אסור", "נדרש", "צריך", "לא צריך" ו"איש "המופיעים במסמך זה יש לפרש כמתואר ב- [BRA97]. 3.2 סימון הסימון הבא משמש לאורך תזכיר זה. HDR הוא כותרת ISAKMP שסוג ההחלפה שלה הוא המצב. כאשר כתוב כ- HDR* זה מציין הצפנת עומס. SA הוא מטען משא ומתן SA עם הצעה אחת או יותר. יוזם עשוי לספק הצעות מרובות למשא ומתן; מגיב חייב לענות עם אחד בלבד. _b מציין את גוף העומס. SAI_B הוא כל גוף המטען של SA (מינוס הכותרת הגנרית של ISAKMP)- אני.ה. ה- DOI, המצב, כל ההצעות וכל התמורות שמציע היוזם. CKY-I ו- CKY-R הם העוגיה של היוזם ועוגיית המגיב, בהתאמה, מכותרת ISAKMP. g^xi ו- g^xr הם הדיפי-הלמן ([DH]) ערכים ציבוריים של היוזם והמגיב בהתאמה. g^xy הוא הסוד המשותף של דיפי-הלמן. KE הוא עומס המפתח של חילופי המפתח המכיל את המידע הציבורי שהוחלף בבורסה של דיפי-הלמן. אין קידוד מיוחד (ה.ז. TLV) המשמש לנתוני מטען של KE. מסלול תקני Harkins & Carrel [עמוד 3]

RFC 2409 אייק נובמבר 1998 NX הוא העומס של NONCE; x יכול להיות: i או r עבור יוזם ISAKMP ומגיב בהתאמה. IDX הוא מטען המטען של "x". X יכול להיות: "II" או "IR" עבור יוזם ISAKMP ומגיב בהתאמה במהלך משא ומתן שלב ראשון; או "ממשק משתמש" או "ur" עבור יוזם המשתמש והגוב בהתאמה בשלב שני. פורמט העומס של ה- ID עבור DOI באינטרנט מוגדר ב- [PIP97]. SIG הוא עומס החתימה. הנתונים לחתימה הם חילופי דברים ספציפיים. CERT הוא עומס התעודה. Hash (וכל נגזר כמו hash (2) או hash_i) הוא עומס החשיש. תוכן החשיש ספציפי לשיטת האימות. PRF (KEY, MSG) הוא פונקציית הפסאודו-אקראית המוקדמת-לרוב פונקציית חשיש מפתח-המשמשת ליצירת פלט דטרמיניסטי שמופיע פסאודו-אקראית. PRF משמשים הן לנגזרות מפתח והן לאימות (i.ה. כ- Mac עם מפתח). (ראה [KBC96]). Skeyid הוא מחרוזת שמקורם בחומר סודי הידוע רק לשחקנים הפעילים בחילופי הדברים. Skeyid_e הוא חומר המפתח המשמש את ה- iSakmp SA כדי להגן על סודיות ההודעות שלו. Skeyid_a הוא חומר המפתח המשמש את ה- iSakmp SA כדי לאמת את ההודעות שלו. SKEYID_D הוא חומר המפתח המשמש לגזרת מפתחות עבור עמותות אבטחה שאינן ISAKMP. Y מציין ש- "x" מוצפן עם המפתח "y". --> מסמל תקשורת "יוזם למגיב" (בקשות). x] מציין ש- x הוא אופציונלי. מסלול תקני Harkins & Carrel [עמוד 4]

RFC 2409 אייק נובמבר 1998 הצפנת הודעה (כאשר מצוינת על ידי '*' לאחר כותרת ISAKMP) חייבת להתחיל מיד לאחר כותרת ISAKMP. כאשר התקשורת מוגנת, יש להצפין את כל העומסים בעקבות כותרת ISAKMP. מפתחות הצפנה נוצרים מ- skeyid_e באופן המוגדר עבור כל אלגוריתם. 3.3 סודיות קדימה מושלמת כאשר משתמשים בו בתזכיר סודיות קדימה מושלמת (PFS) מתייחס לתפיסה כי פשרה של מפתח יחיד תאפשר גישה לנתונים בלבד המוגנים על ידי מפתח יחיד. כדי ש- PFS יתקיים, אסור להשתמש במפתח המשמש להגנה על העברת נתונים כדי לגזור מפתחות נוספים, ואם המפתח המשמש להגנה על העברת נתונים נגזר מחומר מקשה אחר, אסור להשתמש בחומר זה כדי להפיק מפתחות נוספים. סודיות קדימה מושלמת הן למפתחות והן לזהויות ניתנת בפרוטוקול זה. (סעיפים 5.5 ו 8). 3.4 איגוד אבטחה איגוד אבטחה (SA) הוא קבוצה של מדיניות ומפתח (ים) המשמשים להגנה על מידע. ISAKMP SA היא המדיניות המשותפת והמפתח (ים) המשמשים את עמיתיהם המשא ומתן בפרוטוקול זה כדי להגן על התקשורת שלהם. 4. מבוא Oakley ו- Skeme מגדירים כל אחד שיטה להקמת חילופי מפתח מאומתים. זה כולל בניית עומסי המשא, עומסי המידע נושאים, את ההזמנה בה הם מעובדים ואיך הם משמשים. בעוד אוקלי מגדיר "מצבים", ISAKMP מגדירה "שלבים". הקשר בין השניים הוא פשוט מאוד ואייק מציג חילופי דברים שונים כמצבים הפועלים באחד משני שלבים. שלב 1 הוא המקום בו שני עמיתים ISAKMP מקימים ערוץ מאובטח ומאומת שאיתו ניתן לתקשר. זה נקרא איגוד האבטחה של ISAKMP (SA). "מצב ראשי" ו"מצב אגרסיבי "כל אחד משיג חילופי שלב 1. יש להשתמש ב"מצב ראשי "ו"מצב אגרסיבי" רק בשלב 1. שלב 2 הוא המקום בו עמותות אבטחה מנהלות משא ומתן מטעם שירותים כמו IPSEC או כל שירות אחר אשר זקוק לחומר מפתח ו/או משא ומתן על פרמטרים. "מצב מהיר" משיג חילופי שלב 2. יש להשתמש ב"מצב מהיר "רק בשלב 2. מסלול תקני Harkins & Carrel [עמוד 5]

RFC 2409 אייק נובמבר 1998 "מצב קבוצה חדש" הוא לא באמת שלב 1 או שלב 2. זה עוקב אחר שלב 1, אך משמש להקמת קבוצה חדשה שניתן להשתמש בה במשא ומתן עתידי. יש להשתמש "במצב קבוצה חדש" רק לאחר שלב 1. ה- ISAKMP SA הוא דו-כיווני. כלומר, לאחר שהוקם, כל אחד מהצדדים רשאי ליזום מצב מהיר, אינפורמטיבי וחילופי מצב קבוצתיים חדשים. לפי מסמך ה- iSakMP הבסיס, ISAKMP SA מזוהה על ידי העוגיה של היוזם ואחריה עוגיית המגיב- תפקידה של כל מפלגה בשלב 1 מכתיב איזו עוגיה היא היוזמת. צו העוגיות שהוקם על ידי חילופי השלב 1 ממשיך לזהות את ISAKMP SA ללא קשר לכיוון המצב המהיר, מידע או חילופי קבוצות חדשים. במילים אחרות, העוגיות אסור להחליף מקומות כאשר כיוון ה- iSakmp SA משתנה. בעזרת שלבי ISAKMP, יישום יכול להשיג מפתח מהיר מאוד במידת הצורך. משא ומתן שלב 1 יחיד עשוי לשמש ליותר ממשאנף שלב 2 אחד. בנוסף משא ומתן שלב 2 יחיד יכול לבקש עמותות אבטחה מרובות. בעזרת אופטימיזציות אלה, יישום יכול לראות פחות מנסיעה עגולה אחת לכל SA, כמו גם פחות ממספר DH אחד לכל SA. "מצב ראשי" לשלב 1 מספק הגנה על זהות. כאשר אין צורך בהגנת זהות, ניתן להשתמש ב"מצב אגרסיבי "כדי להפחית את הנסיעות הלוך ושוב עוד יותר. רמזים למפתחים לביצוע אופטימיזציות אלה כלולים להלן. יש לציין כי השימוש בהצפנת מפתח ציבורית לאימות חילופי מצב אגרסיביים עדיין יספק הגנה על זהות. פרוטוקול זה אינו מגדיר DOI משלו כשלעצמו. ה- ISAKMP SA, שהוקם בשלב 1, עשוי להשתמש ב- DOI ובמצב משירות שאינו ISAKMP (כמו IETF IPSEC DOI [PIP97]). במקרה זה יישום עשוי לבחור להגביל את השימוש ב- ISAKMP SA להקמת SAS לשירותים של אותו DOI. לחילופין, ניתן להקים ISAKMP SA עם האפס הערך הן ב- DOI והן במצב (ראה [MSST98] לתיאור של שדות אלה) ובמקרה זה יישומים יהיו חופשיים להקים שירותי אבטחה לכל DOI מוגדר באמצעות ISAKMP SA זה,. אם DOI של אפס משמש להקמת SA שלב 1, התחביר של עומסי המשא הזהות המשמשים בשלב 1 הוא זה שהוגדר ב- [MSST98] ולא מכל doi- e.ז. [PIP97]- שעשוי להרחיב עוד יותר את התחביר והסמנטיקה של זהויות. התכונות הבאות משמשות על ידי IKE ומנהלות משא ומתן כחלק מאיגוד האבטחה של ISAKMP. (תכונות אלה נוגעות רק לאיגוד האבטחה של ISAKMP ולא לאגודות אבטחה ש- ISAKMP עשויות לנהל משא ומתן מטעם שירותים אחרים.) מסלול תקני Harkins & Carrel [עמוד 6]

RFC 2409 אייק נובמבר 1998 - אלגוריתם הצפנה - אלגוריתם hash - שיטת אימות - מידע על קבוצה שעליה ניתן לעשות דיפי -הלמן. כל התכונות הללו הן חובה ויש לנהל משא ומתן עליה. בנוסף, ניתן לנהל משא ומתן אופציונלי על פונקציה של פסודו-אקראית ("PRF"). (נכון לעכשיו אין פונקציות פסאודו אקראיות סחירות המוגדרות במסמך זה. ניתן להשתמש בערכי תכונות לשימוש פרטי למשא ומתן על PRF בין צדדים מסכימים). אם "PRF" אינו משא ומתן, גרסת ה- HMAC (ראה [KBC96]) של אלגוריתם ה- hash המשא ומתן משמשת כפונקציה פסאודו-אקראית. תכונות אחרות שאינן חובה מתוארות בנספח א '. אלגוריתם ה- hash שנבחר חייב לתמוך במצבי ילידים וגם ב- HMAC. יש לציין את קבוצת Diffie-Hellman באמצעות תיאור קבוצתי מוגדר (סעיף 6) או על ידי הגדרת כל התכונות של קבוצה (סעיף 5.6). אסור להציע תכונות קבוצתיות (כגון סוג קבוצה או פריים- ראה נספח א). יישומי IKE חייבים לתמוך בערכי התכונה הבאים:-DES [DES] במצב CBC עם בדיקת מפתח חלשה וחצי-חלוקה (מקשים חלשים וחצי-חלוקים מוזמנים ב- [SCH96] ומופיעים בנספח א). המפתח נגזר על פי נספח ב '. - MD5 [MD5] ו- Sha [sha>. - אימות באמצעות מפתחות מראש. - MODP מעל לקבוצה ברירת מחדל מספר אחת (ראה להלן). בנוסף, יישומי IKE צריכים לתמוך: תלת מימד להצפנה; טייגר ([טייגר]) עבור חשיש; תקן החתימה הדיגיטלית, RSA [RSA] חתימות ואימות עם הצפנת מפתח ציבורי RSA; וקבוצת MODP מספר 2. יישומי IKE עשויים לתמוך בכל אלגוריתמי הצפנה נוספים המוגדרים בנספח א 'ועשויים לתמוך בקבוצות ECP ו- EC2N. יש ליישם את מצבי ה- IKE המתוארים כאן בכל פעם שמיושם IETF IPSEC DOI [PIP97]. DOIs אחרים עשויים להשתמש במצבים המתוארים כאן. מסלול תקני Harkins & Carrel [עמוד 7]

RFC 2409 אייק נובמבר 1998 5. חילופי דברים ישנן שתי שיטות בסיסיות המשמשות להקמת חילופי מקשים מאומתים: מצב ראשי ומצב אגרסיבי. כל אחד מייצר חומר מקש מאומת מחילופי דיפי-הלמן חלופי. יש ליישם את המצב הראשי; יש ליישם מצב אגרסיבי. בנוסף, יש ליישם מצב מהיר כמנגנון לייצור חומר מקש טרי ולנהל משא ומתן על שירותי אבטחה שאינם ISAKMP. בנוסף, יש ליישם מצב קבוצתי חדש כמנגנון להגדרת קבוצות פרטיות עבור חילופי דיפי-הלמן. אסור ליישומים להחליף סוגי החלפה באמצע חילופי דברים. חילופי דברים תואמים את תחביר העומס הסטנדרטי של ISAKMP, קידוד תכונות, פסק זמן ופסק זמן של הודעות והודעות מידע- E.g תגובה של הודעה נשלחת כאשר למשל, הצעה אינה מקובלת, או שאימות חתימה או פענוח לא צלחו וכו '. על העומס של SA להקדים את כל העומסים האחרים בבורסת שלב 1. למעט במקום שצוין אחרת, אין דרישות לעומסי המשא של ISAKMP בהודעה כלשהי להיות בסדר מסוים. הערך הציבורי של Diffie-Hellman שהועבר בעומס של KE, בשלב 1 או בשלב 2 שלב 2, חייב להיות אורך הקבוצה המשא ומתן דיפי-הלמן שנאכפה, במידת הצורך, על ידי הממתינה מראש לערך עם אפס. אורך העומס של NONCE חייב להיות בין 8 ל 256 בתים כולל. מצב עיקרי הוא הפעלה של זהות ISAKMP להגן על חילופי: שתי ההודעות הראשונות מנהלות משא ומתן על מדיניות; שני הבאים הבאים של דיפי-הלמן ערכים ציבוריים ונתונים נלווים (ה.ז. לא נדרשים) להחלפה; ושתי ההודעות האחרונות מאמתות את חילופי הדיפי-הלמן. שיטת האימות שניהלה משא ומתן כחלק מחילופי ה- ISAKMP הראשוני משפיעה על הרכב העומסים אך לא על מטרתם. ה- XCHG למצב הראשי הוא ISAKMP זהות הגנה. באופן דומה, מצב אגרסיבי הוא הפעלה של חילופי האגרסיביות של ISAKMP. שתי ההודעות הראשונות מנהלות משא ומתן על מדיניות, חילופי ערכים ציבוריים של דיפי-הלמן ונתונים נלווים הנחוצים להחלפה, וזהויות. בנוסף ההודעה השנייה מאמתת את המגיב. ההודעה השלישית מאמתת את היוזם ומספקת הוכחת השתתפות בחילופי. ה- XCHG למצב אגרסיבי הוא ISAKMP אגרסיבי. ייתכן שלא יישלח ההודעה הסופית בהגנה על ה- ISAKMP SA המאפשרת לכל צד מסלול תקני Harkins & Carrel [עמוד 8]

RFC 2409 אייק נובמבר 1998 דחייה של התפשטות, אם תרצה. התיאורים הגרפיים של מצב אגרסיבי מראים את העומס הסופי ב- Clear; זה לא צריך להיות. חילופי דברים ב- IKE אינם מסתיימים ויש להם מספר קבוע של הודעות. קבלת מטען לבקשת תעודה אסור להאריך את מספר ההודעות המועברות או צפויות. המשא ומתן על איגוד האבטחה מוגבל עם מצב אגרסיבי. בגלל דרישות בניית ההודעות, לא ניתן לנהל משא ומתן על הקבוצה בה מבצעת את חילופי ההבדל-הלמן. בנוסף, שיטות אימות שונות עשויות להגביל עוד יותר את משא ומתן על תכונות. לדוגמה, לא ניתן לנהל משא ומתן על אימות עם הצפנת מפתח ציבורית וכאשר משתמשים בשיטה המתוקנת של הצפנת מפתח ציבורי לאימות הצופן וחשיש לא ניתן לנהל משא ומתן. במצבים בהם נדרשות צורך במצב עיקרי של יכולות המשא ומתן על התכונה העשירה של IKE. למצב מהיר ומצב קבוצה חדש אין אנלוגי ב- ISAKMP. ערכי ה- XCHG למצב מהיר ומצב קבוצה חדש מוגדרים בנספח א '. מצב עיקרי, מצב אגרסיבי ומצב מהיר למשא ומתן על איגוד האבטחה. איגוד האבטחה מציע צורה של מטענים (ים) של מטען Tranform המועטים בעומס המטען (ים) העטופים בעומס אבטחה (SA) (ים). אם מבצעים הצעות מרובות עבור חילופי שלב 1 (מצב ראשי ומצב אגרסיבי), עליהם לקחת צורה של עומסי טרנספורמציה מרובים עבור מטען של הצעה יחידה בעומס SA יחיד. אם לומר זאת בדרך אחרת, עבור חילופי שלב 1 אסור להיות עומסי מטען של הצעה מרובה עבור עומס מטען SA יחיד ואסור שיהיה מספר מטעני SA של SA. מסמך זה אינו מעביר התנהגות כזו על הצעות בבורסות שלב 2. אין גבול למספר ההצעות שהיוזם עשוי לשלוח למגיב אך יישומים תואמים עשויים לבחור להגביל את מספר ההצעות שהוא יבדוק מסיבות ביצועים. במהלך משא ומתן עם איגוד האבטחה, יוזמים מציגים הצעות לעמותות אבטחה פוטנציאליות למגיבים. אסור למשיבים לשנות תכונות של הצעה כלשהי, תכונה קידוד למעט (ראה נספח א). אם יוזם של חילופי הבחנה מבקש שערכי התכונות השתנו או תכונות נוספו או נמחקו מהצעה שהוצעה, יש לדחות את התגובה הזו. ארבע שיטות אימות שונות מותרות למצב ראשי או במצב אגרסיבי-חתימה דיגיטלית, שתי צורות של אימות עם הצפנת מפתח ציבורי או מקש שותף מראש. הערך skeyid מחושב בנפרד עבור כל שיטת אימות. מסלול תקני Harkins & Carrel [עמוד 9]

RFC 2409 אייק נובמבר 1998 לחתימות: skeyid = prf (ni_b | nr_b, g^xy) להצפנת מפתח ציבורי: skeyid = prf (hash (ni_b | nr_b), cky-i | cky-r) עבור מקשים מקדים: skeyid = prf (טרום-שותף-מפתח, Ni_b | prf (skeyid, g^xy | cky-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g^xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g^xy | cky-i | cky-r. הערכים של 0, 1 ו -2 לעיל מיוצגים על ידי אוקטט יחיד. המפתח המשמש להצפנה נגזר מ- SKEYID_E באופן ספציפי לאלגוריתם (ראה נספח ב). כדי לאמת או להחליף את יוזם הפרוטוקול מייצר hash_i והמשיב מייצר hash_r היכן: hash_i = prf (skeyid, g^xi | g^xr | cky-i | cky-r | sai_b | idii_b) hash_r = prf (skeyid, g^xr_ xi | cky-r) sai-r עם sai-r עם sai-r עם sai-r | sai-r | sai-i-r עם sai-i , Hash_i ו- hash_r חתומים ומאומתים; לאימות עם הצפנת מפתח ציבורי או מפתחות שותפים מראש, hash_i ו- hash_r מאמתים ישירות את ההחלפה. כל העומס של ה- ID (כולל סוג מזהה, יציאה ופרוטוקול אך למעט הכותרת הגנרית) מושקע גם ב- hash_i וגם hash_r. כאמור, שיטת האימות המשא ומתן משפיעה על התוכן והשימוש בהודעות עבור מצבי שלב 1, אך לא על כוונתם. בעת שימוש במפתחות ציבוריים לצורך אימות, ניתן לבצע את חילופי השלב 1 באמצעות חתימות או באמצעות הצפנת מפתח ציבורי (אם האלגוריתם תומך בו). להלן חילופי שלב 1 עם אפשרויות אימות שונות. 5.1 IKE שלב 1 מאומת עם חתימות בעזרת חתימות, המידע הנוסף שהוחלף במהלך הנסיגה השנייה הם לא נושאים; ההחלפה מאומתת על ידי חתימה על חשיש שניתן להשיג הדדית. מצב ראשי עם אימות חתימה מתואר כדלקמן: מסלול תקני Harkins & Carrel [עמוד 10]

RFC 2409 אייק נובמבר 1998 מגיב יוזם ----------- ----------- HDR, SA-> בשני המצבים, הנתונים החתומים, SIG_I או SIG_R, הוא תוצאה של אלגוריתם החתימה הדיגיטלית המשא ומתן המיושם על hash_i או hash_r בהתאמה. באופן כללי החתימה תעבור על hash_i ו- hash_r כנ"ל באמצעות PRF המשא ומתן, או גרסת ה- HMAC של פונקציית החשיש המשא ומתן (אם לא משא ומתן על PRF). עם זאת, ניתן לבטל זאת לבניית החתימה אם אלגוריתם החתימה קשור לאלגוריתם חשיש מסוים (ה.ז. DSS מוגדר רק עם תפוקת 160 הסיביות של SHA). במקרה זה, החתימה תהיה מעל hash_i ו- hash_r כנ"ל, למעט שימוש בגרסת HMAC של אלגוריתם ה- hash המשויך לשיטת החתימה. פונקציית ה- PRF והחשיש המשא ומתן תמשיך לשמש לכל שאר פונקציות הפסאודו-אקראיות שנקבעו. מכיוון שאלגוריתם ה- hash המשמש כבר ידוע, אין צורך לקודד את ה- OID שלו לחתימה. בנוסף, אין קשר בין ה- OIDs המשמשים לחתימות RSA ב- PKCS #1 לבין אלה המשמשים במסמך זה. לפיכך, יש לקודד חתימות RSA כמצפנת מפתח פרטית בפורמט PKCS #1 ולא כחתימה בפורמט PKCS #1 (הכולל את ה- OID של אלגוריתם ה- hash). יש לקידוד חתימות DSS כ- R ואחריו S. ניתן להעביר מטען תעודה אחד או יותר. מסלול תקני Harkins & Carrel [עמוד 11]

RFC 2409 אייק נובמבר 1998 5.2 שלב 1 מאומת עם הצפנת מפתח ציבורי באמצעות הצפנת מפתח ציבורית לאימות ההחלפה, המידע הנוסף שהוחלף הוא מוצפן לא נושאים. היכולת של כל מפלגה לשחזר חשיש (להוכיח שהצד השני פענח את ה- NONCE) מאמת את ההחלפה. על מנת לבצע את הצפנת המפתח הציבורי, על היוזם כבר יהיה המפתח הציבורי של המגיב. במקרה בו למגיב יש מפתחות ציבוריים מרובים, חשיש של האישור בו משתמש היוזם כדי להצפין את המידע הנוסף מועבר כחלק מההודעה השלישית. בדרך זו המגיב יכול לקבוע באיזה מפתח פרטי תואם לשימוש כדי לפענח את העומסים המוצפנים והגנת הזהות נשמרת. בנוסף ל- NONCE, זהותם של הצדדים (IDII ו- IDIR) מוצפנים גם עם המפתח הציבורי של הצד השני. אם שיטת האימות היא הצפנת מפתח ציבורית, יש להצפין את העומס של הנוני והזהות עם המפתח הציבורי של הצד השני. רק גוף העומסים מוצפנים, כותרות העומס נותרות בברור. בעת שימוש בהצפנה לצורך אימות, המצב הראשי מוגדר כדלקמן. מגיב יוזם ----------- ----------- HDR, SA-> pubkey_r, pubkey_r-> HDR, KE, Pubkey_i, Pubkey_i HDR*, hash_i-> pubkey_r, pubkey_r-> HDR, SA, KE, Pubkey_i, Pubkey_, hash_r hdr, hash_i-> מסלול תקני Harkins & Carrel [עמוד 12]

RFC 2409 אייק נובמבר 1998 כאשר hash (1) הוא חשיש (באמצעות פונקציית החשיש המשא ומתן) של האישור בו משתמש היוזם כדי להצפין את החונך והזהות. יש לקידוד קידוד RSA בפורמט PKCS #1. בעוד שרק גוף המזהה והעומסים של NONCE מוצפן, יש להקדים את הנתונים המוצפנים על ידי כותרת גנרית תקפה של ISAKMP תקפה. אורך עומס המשא הוא אורך כל הכותרת המשאית המוצפנת בתוספת כותרת. קידוד ה- PKCS #1 מאפשר קביעת האורך בפועל של העומס של ClearText לאחר הפענוח. שימוש בהצפנה לאימות מספק חילופי הניתן להפחתה להפליא. אין הוכחה (כמו בחתימה דיגיטלית) שהשיחה התרחשה אי פעם מכיוון שכל צד יכול לשחזר לחלוטין את שני צידי ההחלפה. בנוסף, אבטחה מתווספת לדור הסודי מכיוון שתוקף יצטרך לשבור בהצלחה לא רק את חילופי הדיפי-הלמן אלא גם את שניהם בהצפנות RSA. חילופי דברים אלה הונעו על ידי [Skeme]. שים לב שבניגוד לשיטות אימות אחרות, אימות עם הצפנת מפתח ציבורי מאפשר הגנה על זהות עם מצב אגרסיבי. 5.3 שלב 1 מאומת עם מצב מתוקן של הצפנת מפתח ציבורי לאימות עם הצפנת מפתח ציבורי יש יתרונות משמעותיים על פני אימות עם חתימות (ראה סעיף 5.2 לעיל). לרוע המזל, זה במחיר של 4 פעולות מפתח ציבוריות- שני הצפנות מפתח ציבוריות ושני פענוח מפתח פרטי. מצב אימות זה שומר על היתרונות של אימות באמצעות הצפנת מפתח ציבורי אך עושה זאת עם מחצית פעולות המפתח הציבוריות. במצב זה, ה- NONCE עדיין מוצפן באמצעות המפתח הציבורי של העמית, אולם זהותו של העמית (והתעודה אם היא נשלחת) מוצפנת באמצעות אלגוריתם ההצפנה הסימטרי (מהעומס של SA) עם מפתח הנגזר מה- NONCE. פיתרון זה מוסיף מורכבות מינימלית ומדינה ועם זאת חוסך שתי פעולות מפתח ציבוריות יקרות מכל צד. בנוסף, עומס המפתח של חילופי המפתח מוצפן גם באמצעות אותו מפתח נגזר. זה מספק הגנה נוספת מפני קריפטנליזה של חילופי דיפי-הלמן. כמו בשיטת אימות ההצפנה של המפתח הציבורי (סעיף 5.2), ניתן לשלוח עומס חשיש כדי לזהות תעודה אם למגיב יש מספר תעודות המכילות מפתחות ציבוריים שמישים (ה.ז. אם האישור אינו מיועד לחתימות בלבד, לא בגלל מגבלות תעודות או מגבלות אלגוריתמיות). אם החשיש מסלול תקני Harkins & Carrel [עמוד 13]

RFC 2409 אייק נובמבר 1998 העומס נשלח זה חייב להיות העומס הראשון של חילופי ההודעות השני ועליהן להיות אחריו המוצפנים המוצפנים. אם עומס המשא לא נשלח, העומס הראשון של חילופי ההודעות השני חייב להיות ה- Nonce המוצפן. בנוסף, היוזם שלי שלי שולח מטען תעודה כדי לספק למגיב מפתח ציבורי איתו ניתן להגיב. בעת שימוש במצב הצפנה מתוקן לאימות, המצב הראשי מוגדר כדלקמן. מגיב יוזם ----------- ----------- HDR, SA-> pubkey_r, ke_i, ke_i, [ke_i]-> hdr, pubkey_i, ke_r, ke_r, hdr*, hash_i-> pubkey_r, ke_i, ke_i [, ke_]-> hdr, sa, pubkey, ke_r, ke_i, ke_i,.2. Ke_i ו- ke_r הם מפתחות לאלגוריתם ההצפנה הסימטרי המנשא במחלפת המטען של SA. רק גוף העומסים מוצפנים (הן במפתח הציבורי והן בפעולות סימטריות), כותרות העומס הגנריות נותרות בבירור. אורך העומס כולל את זה שנוסף לביצוע הצפנה. מפתחות הצופן הסימטרי נגזרים מהנושאים המפענחים כדלקמן. ראשית מחושבים הערכים ne_i ו- ne_r: מסלול תקני Harkins & Carrel [עמוד 14]

RFC 2409 אייק נובמבר 1998 Ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) המפתחות ke_i ו- ke_r נלקחים אז מ- ne_i ו- ne_r בהתאמה באופן המתואר בנספח B המשמשים להפיק מפתחות סימטריים לשימוש עם המשא ומתן על אלגוריטמיה של המשא ומתן על המשא ומתן על המשא ומתן. אם אורך התפוקה של ה- PRF המשא ומתן גדול או שווה לדרישות אורך המפתח של הצופן, KE_I ו- KE_R נגזרות מהקטעים המשמעותיים ביותר של NE_I ו- NE_R בהתאמה. אם האורך הרצוי של ke_i ו- ke_r עולה על אורך התפוקה של ה- PRF המספר הדרוש של ביטים מתקבל על ידי הזנת שוב ושוב את תוצאות ה- PRF בחזרה לעצמו ולשרשור התוצאה עד שהמספר הדרוש הושג. לדוגמה, אם אלגוריתם ההצפנה המשא ומתן דורש 320 ביטים של מפתח והתפוקה של ה- PRF היא רק 128 סיביות, KE_I הוא 320 הקטעים המשמעותיים ביותר של K, כאשר k = k1 | K2 | K3 ו- k1 = prf (ne_i, 0) k2 = prf (ne_i, k1) k3 = prf (ne_i, k2) לקצרה, מוצגת רק נגזרת של ke_i; Ke_r זהה. אורך הערך 0 בחישוב K1 הוא אוקטט יחיד. שים לב ש- NE_I, NE_R, KE_I ו- KE_R כולם חלופים ויש להשליך אותם לאחר השימוש. שמור את הדרישות במיקום של עומס החשיש האופציונלי והעומס החובה של Nonce אין דרישות עומס נוספות. יש להצפין את כל העומסים- בכל סדר- בעקבות העקבות המוצפנות המוצפנות עם KE_I או KE_R תלוי בכיוון. אם מצב CBC משמש להצפנה הסימטרית, וקטורי האתחול (IVs) מוגדרים כדלקמן. ה- IV להצפנת העומס הראשון בעקבות ה- NONCE מוגדר ל- 0 (אפס). ה- IV עבור עומסי המשא הבאים המוצפנים עם מקש הצופן הסימטרי האפרמי, KE_I, הוא חסימת הצופן האחרון של העומס הקודם. עומסים מוצפנים מרופדים עד גודל החסימה הקרוב ביותר. כל בתים הריפוד, למעט האחרון, מכילים 0x00. הבייט האחרון של הריפוד מכיל את מספר בתים הריפוד המשמשים, למעט האחרון. שימו לב שזה אומר שתמיד יהיה ריפוד. מסלול תקני Harkins & Carrel [עמוד 15]

RFC 2409 אייק נובמבר 1998 5.4 שלב 1 מאומת עם מקש שותף מראש מפתח הנגזר על ידי מנגנון כלשהו מחוץ ללהקה עשוי לשמש גם לאימות ההחלפה. הקמתו בפועל של מפתח זה היא מחוץ לתחום של מסמך זה. כאשר מבצעים אימות מפתח שותף מראש, המצב הראשי מוגדר כדלקמן: מגיב יוזם ----------------------- HDR, SA-> בעת שימוש באימות מפתח מקודם מראש עם מצב ראשי, המפתח ניתן לזהות רק את כתובת ה- IP של העמיתים מכיוון שיש לחשב את Hash_i לפני היוזם עיבד את idir. מצב אגרסיבי מאפשר להשתמש במגוון רחב יותר של מזהים של הסוד המשותף לפני כן. בנוסף, מצב אגרסיבי מאפשר לשני צדדים לשמור על מפתחות מרובים ושונים שותפים מראש ולזהות את הנכון להחלפה מסוימת. 5.5 שלב 2 - מצב מהיר מצב מהיר אינו חילופי דברים שלמים עצמו (בכך שהוא מחויב להחלפת שלב 1), אלא משמש כחלק מתהליך המשא ומתן של SA (שלב 2) כדי להפיק חומר מקשים ולנהל משא ומתן על מדיניות משותפת עבור SAS ללא ISAKMP. המידע שהוחלף יחד עם מצב מהיר חייב להיות מוגן על ידי ISAKMP SA-- I.ה. כל העומסים למעט כותרת ISAKMP מוצפנים. במצב מהיר, עומס חשיש חייב לעקוב מייד אחר כותרת ISAKMP ועומס SA צריך לעקוב מייד אחר ה- hash. חשיש זה מאמת את ההודעה ומספק גם הוכחות פרנסה. מסלול תקני Harkins & Carrel [עמוד 16]

RFC 2409 אייק נובמבר 1998 מזהה ההודעה בכותרת ISAKMP מזהה מצב מהיר המתבצע עבור ISAKMP SA מסוים אשר עצמו מזוהה על ידי העוגיות בכותרת ISAKMP. מכיוון שכל מופע של מצב מהיר משתמש בווקטור אתחול ייחודי (ראה נספח ב) ניתן לקבל מספר מצבים מהירים בו זמנית, המבוססים על ISAKMP SA יחיד, בתהליך בכל פעם אחת. מצב מהיר הוא בעצם משא ומתן של SA וחילופי נושאים המספקים הגנה חוזרת. הלא -תורניות משמשות לייצור חומר מפתח טרי ולמנוע התקפות חוזרות לייצר עמותות אבטחה מזויפות. ניתן להחליף עומס חילופי מפתח אופציונלי כדי לאפשר חילופי דיפי-הלמן נוספים ומצב של מצב מהיר. אמנם השימוש בעומס חילופי המפתח עם מצב מהיר הוא אופציונלי הוא חייב להיות נתמך. בסיס מהיר בסיס (ללא עומס ke) מרענן את חומר המפתח הנגזר מההפקה בשלב 1. זה לא מספק PFS. בעזרת עומס ה- KE האופציונלי, מתבצעת התרחשות נוספת ו- PFS מסופק עבור חומר המקל. זהותם של ה- SAS המשא ומתן במצב מהיר מניחים באופן מרומז ככתובות ה- IP של עמיתים ISAKMP, ללא אילוצים מרומזים על מספרי הפרוטוקול או היציאה המותרים, אלא אם כן מצויינים מזהים של לקוחות במצב מהיר. אם ISAKMP פועל כמשא ומתן של לקוחות מטעם צד אחר, יש להעביר את זהותם של הצדדים כ- IDCI ואז ל- IDCR. המדיניות המקומית תכתיב האם ההצעות מקובלות על זהויות שצוינו. אם זהות הלקוח אינה מקובלת על המגיב של המצב המהיר (בשל מדיניות או סיבות אחרות), יש לשלוח עומס על העומס עם סוג ההודעה הלא חוקי-דבר-מידע (18). זהות הלקוח משמשת לזיהוי והכרת תנועה למנהרה המתאימה במקרים בהם קיימות מנהרות מרובות בין שני עמיתים וגם כדי לאפשר SAS ייחודי ומשותף עם גרגרי שונים. כל ההצעות המוצעות במהלך מצב מהיר קשורות באופן לוגני וחייבות להיות עקביות. לדוגמה, אם נשלח עומס של KE, התכונה המתארת את קבוצת דיפי-הלמן (ראה סעיף 6.1 ו- [PIP97]) חייבים להיכלל בכל טרנספורמציה של כל הצעה של כל SA המשא ומתן. באופן דומה, אם משתמשים בזהויות לקוח, עליהם לחול על כל SA במשא ומתן. מצב מהיר מוגדר כדלקמן: מסלול תקני Harkins & Carrel [עמוד 17]

RFC 2409 אייק נובמבר 1998 מגיב יוזם ----------- ----------- hdr*, hash (1), sa, ni [, ke] [, idci, idcr]-> איפה: hash (1) הוא ה- PRF מעל מזהה ההודעה (M-ID) מכותרת ה- ISAKMP המורשת כל כך עם כל ההודעה שעוקבת אחר ה- HASH כולל כותרות העומס, אך מעידה על כל ההודעה המוסיפה עבור כל הכותרת של העומס על כל העומס,. Hash (2) זהה ל- hash (1) למעט Nonce של היוזם-ni, מינוס כותרת העומס-מתווסף לאחר ID אך לפני ההודעה המלאה. הוספת ה- NONCE ל- HASH (2) היא להוכחת פרנסה. חשיש (3)- למען פרנסות- האם ה- PRF על הערך האפס המיוצג כשלטון יחיד, ואחריו שרשור של מזהה ההודעה ושני הלא-נושאים- היוזם ואחריו המגיב- מינוס כותרת העומס. במילים אחרות, החשיש להחלפה לעיל הם: hash (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ke] [| idci | idcr) hash (3) עם prf (nr, nr, nr, nry | למעט העומס של ה- Hash, SA והעומסים האופציונליים של ID, אין מגבלות על הזמנת עומס על מצב מהיר. Hash (1) ו- hash (2) רשאים להיות שונים מהאיור שלמעלה אם סדר העומסים בהודעה שונה מהדוגמה המחייבת או אם עומסים אופציונליים, למשל, הודיעו על מטען, כבולים להודעה. אם אין צורך ב- PFS, ולא מחליפים עומסים של KE, חומר המפתח החדש מוגדר כ- keymat = prf (skeyid_d, פרוטוקול | spi | ni_b | nr_b). אם PFS רצוי והוחלפו עומסים של KE, חומר המקרה החדש מוגדר כ- keymat = prf (skeyid_d, g (qm)^xy | פרוטוקול | spi | ni_b | nr_b) כאשר g (qm)^xy הוא הסוד המשותף מהחליפין של דיפיי-הלמן של מצב זה מהיר. בשני המקרים, "פרוטוקול" ו- "SPI" הם מהעומס של הצעת ISAKMP שהכיל את הטרנספורמציה המשא ומתן. מסלול תקני Harkins & Carrel [עמוד 18]

RFC 2409 אייק נובמבר 1998 משא ומתן SA יחיד מביא לשתי עמותות אבטחה- אחת נכנסת ואחת יוצאת. SPIs שונים עבור כל SA (האחד שנבחר על ידי היוזם, השני על ידי המגיב) מבטיח מפתח שונה לכל כיוון. ה- SPI שנבחר על ידי יעד ה- SA משמש לגזרת Keymat עבור SA. במצבים שבהם כמות חומר המפתח הרצוי גדולה יותר מזו המסופקת על ידי ה- PRF, Keymat מורחבת על ידי הזנת תוצאות ה- PRF חזרה לעצמו ולשרשור תוצאות עד שהושג חומר המפתח הנדרש. במילים אחרות, Keymat = K1 | K2 | K3 | . כאשר k1 = prf (skeyid_d, [g (qm)^xy |] פרוטוקול | spi | ni_b | nr_b) k2 = prf (skeyid_d, k1 | [g (qm)^xy |] פרוטוקול | spi | ni_b | nr_b) k3 = prf (skeid_s, k2 r_b) וכו '. יש להשתמש בחומר מקשה זה (בין אם עם PFS או בלי, והאם נגזר ישירות או באמצעות שרשור) עם ה- SA המשא ומתן. על השירות להגדיר כיצד מפתחות נגזרים מחומר המקל. במקרה של חילופי דיפי-הלמן חלופי במצב מהיר, האקספוננציאלי (G (QM)^XY) מוסר באופן בלתי פוסק מהמצב הנוכחי ו- SKEYID_E ו- SKEYID_A (שמקורו במשא ומתן שלב 1) ממשיכים להגן על המפתח ולאמת את ה- ISAKMP SA ו- SKEYID_D כדי להגן על מפתחות. בעזרת מצב מהיר, ניתן לנהל משא ומתן על מספר מקשים של SA ומפתחות עם חילופי דברים אחד כדלקמן: מגיב יוזם ----------- ----------- hdr*, hash (1), sa0, sa1, ni, [, ke] [, idci, idcr]-> חומר המקרה נגזר זהה כמו במקרה של יחיד SA. במקרה זה (משא ומתן על שני עומסי מטען SA) התוצאה תהיה ארבע עמותות אבטחה- שני כל דרך עבור שני SAS. מסלול תקני Harkins & Carrel [עמוד 19]

RFC 2409 אייק נובמבר 1998 5.6 מצב קבוצתי חדש אסור להשתמש במצב קבוצתי חדש לפני הקמתה של ISAKMP SA. על התיאור של קבוצה חדשה לעקוב אחר משא ומתן שלב 1. (עם זאת, זה לא חילופי שלב 2). מגיב יוזם ----------- ----------- hdr*, hash (1), sa-> נספח א ', "תכונה שהוקצתה מספרים"). תיאורים קבוצתיים לקבוצות פרטיות חייבים להיות גדולים או שווה ל 2^15. אם הקבוצה אינה מקובלת, על המגיב לענות עם עומס המשא עם סוג ההודעה שנקבע לתכונות לא נתמכות (13). יישומי ISAKMP עשויים לדרוש מקבוצות פרטיות לפוג עם ה- SA שמתחתיו הוקמו. ניתן לנהל משא ומתן ישיר בהצעת SA עם מצב ראשי. לשם כך את חלקי הרכיב- עבור קבוצת MODP, הסוג, פריים וגנרטור; עבור קבוצת EC2N מהסוג, הפולינום הבלתי ניתן להפחתה, גנרטור קבוצתי אחד, מחולל קבוצתי שני, עקומת קבוצה A, עקומת קבוצה B וסדר קבוצתי- מועברים כתכונות SA (ראה נספח א). לחילופין, ניתן להסתיר את אופי הקבוצה באמצעות מצב קבוצתי חדש ורק מזהה הקבוצה מועבר בברור במהלך משא ומתן שלב 1. 5.7 חילופי מידע של ISAKMP פרוטוקול זה מגן על חילופי מידע של ISAKMP במידת האפשר. לאחר שהוקם איגוד האבטחה של ISAKMP (ו- SKEYID_E ו- SKEYID_A נוצרו) חילופי מידע של ISAKMP, כאשר משתמשים בהם בפרוטוקול זה, הם כדלקמן: מסלול תקני Harkins & Carrel [עמוד 20]

RFC 2409 אייק נובמבר 1998 מגיב יוזם ----------- ----------- hdr*, hash (1), n/d-> כאשר N/D הוא או ISAKMP להודיע על מטען המשא או על ISAKMP מחק עומס ומשאית חשיש (1) הוא תפוקת ה- PRF, תוך שימוש ב- SKEYID_A כמפתח, ו- M-ID ייחודי לחילופי זה המונע על ידי ה- Alload Allate (ASTIFY) כ- ADIFY או ADIFY). במילים אחרות, החשיש להחלפה לעיל הוא: hash (1) = prf (skeyid_a, m-id | n/d) כפי שצוין מזהה ההודעה בכותרת ISAKMP-ומשמש בחישוב PRF-הוא ייחודי להחלפה זו ואסור להיות זהה לזהות ההודעה של חילופי שלב 2 אחר אשר יצרו חילופי מידע זה. נגזרת וקטור האתחול, המשמש עם SkeyId_E להצפנת הודעה זו, מתוארת בנספח ב '. אם איגוד האבטחה של ISAKMP טרם הוקם בעת הבורסה המידע, ההחלפה נעשית בברור ללא עומס חשיש נלווה. 6 קבוצות אוקלי עם אייק, הקבוצה בה ניתן לבצע את החילוף של דיפי-הלמן. ארבע קבוצות- ערכים 1 עד 4-- מוגדרים להלן. קבוצות אלה מקורן בפרוטוקול אוקלי ולכן נקראות "קבוצות אוקלי". כיתת התכונות ל"קבוצה "מוגדרת בנספח א '. כל הערכים 2^15 ומעלה משמשים למזהים קבוצתיים פרטיים. לדיון על חוזק קבוצות ברירת המחדל של אוקלי אנא עיין בסעיף שיקולי האבטחה להלן. קבוצות אלה נוצרו על ידי ריצ'רד שרופל באוניברסיטת אריזונה. תכונות של קבוצות אלה מתוארות ב- [ORM96]. 6.קבוצת ברירת המחדל הראשונה של אוקלי יישומי אוקלי חייבים לתמוך בקבוצת MODP עם הפריים והגנרטור הבאים. לקבוצה זו מוקצה מזהה 1 (אחד). ראש הממשלה הוא: 2^768 - 2^704 - 1 + 2^64 * < [2^638 pi] + 149686 >הערך ההקסדצימלי שלה הוא מסלול תקני Harkins & Carrel [עמוד 21]

RFC 2409 אייק נובמבר 1998 Ffffffff ffffffff C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3A43A43AP6AP6A313B13B13B13B13B13B13B13B313B313B313B3 D 6D51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF FFFFFFFFF הגנרטור הוא: 2. 6.קבוצת אוקלי 2 שנייה יישומי IKE צריכים לתמוך בקבוצת MODP עם הפריים והגנרטור הבאים. לקבוצה זו מוקצה מזהה 2 (שניים). הפריים הוא 2^1024 - 2^960 - 1 + 2^64 * < [2^894 pi] + 129093 >. הערך הקסדצימלי שלו הוא fffffffff ffffffff c90fdaa2 2168c234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF95B6B4B2143A43193B219. 37 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F241111 B1FE6 4918fffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffl6 (עשרוני) 6.3 קבוצת אוקלי שלישית יישומי IKE צריכים לתמוך בקבוצת EC2N עם המאפיינים הבאים. לקבוצה זו מוקצה מזהה 3 (שלוש). העקומה מבוססת על שדה Galois GF [2^155]. גודל השדה הוא 155. הפולינום הבלתי ניתן להפחתה לשדה הוא: U^155 + U^62 + 1. המשוואה לעיקול האליפטי היא: y^2 + xy = x^3 + ax^2 + b. גודל שדה: 155 קבוצה ראשונית/פולינום בלתי ניתן לפנות פתרון (x, y), הנקודה על העקומה שנבחרה על ידי נטילת הסוד שנבחר באופן אקראי Ka ומחשוב ka * p, כאשר * הוא החזרה על התוספת הקבוצתית ופעולות כפולות, P הוא נקודת העקומה עם קואורדינטת x שווה לגנרטור 1 ו- y מסלול תקני Harkins & Carrel [עמוד 22]

RFC 2409 אייק נובמבר 1998 תיאום שנקבע מהמשוואה המגדירה. משוואת העקומה ידועה באופן מרומז על ידי סוג הקבוצה ומקדמי A ו- B. ישנם שני ערכים אפשריים לקואורדינטת Y; אחד מהם ניתן להשתמש בהצלחה (שני הצדדים לא צריכים להסכים על הבחירה). 6.4 קבוצת אוקלי הרביעית יישומי IKE צריכים לתמוך בקבוצת EC2N עם המאפיינים הבאים. לקבוצה זו מוקצה ID 4 (ארבע). העקומה מבוססת על שדה Galois GF [2^185]. גודל השדה הוא 185. הפולינום הבלתי ניתן להפחתה לשדה הוא: U^185 + U^69 + 1. המשוואה לעיקול האליפטי היא: y^2 + xy = x^3 + ax^2 + b. Field Size: 185 Group Prime/Irreducible Polynomial: 0x020000000000000000000000000000200000000000000001 Group Generator One: 0x18 Group Curve A: 0x0 Group Curve B: 0x1ee9 Group Order: 0X01ffffffffffffffffffffffdbf2f889b73e484175f94ebc The data in the KE payload when using this group will be identical to that as when using Oakley Group 3 (three). ניתן להגדיר קבוצות אחרות באמצעות מצב קבוצתי חדש. קבוצות ברירת מחדל אלה נוצרו על ידי ריצ'רד שרופל באוניברסיטת אריזונה. מאפיינים של ראשונים אלה מתוארים ב- [ORM96]. 7. פיצוץ עומס על חילופי IKE מלאים פרק זה ממחיש כיצד משתמשים בפרוטוקול IKE ל: - להקים ערוץ מאובטח ומאומת בין תהליכי ISAKMP (שלב 1); וכן - לייצר חומר מפתח ולנהל משא ומתן על IPSEC SA (שלב 2). 7.שלב 1 1 באמצעות מצב ראשי התרשים הבא ממחיש את העומסים שהוחלפו בין שתי המפלגות בחילופי הלואב הראשון. היוזם עשוי להציע מספר הצעות; המגיב חייב לענות עם אחד. מסלול תקני Harkins & Carrel [עמוד 23]

RFC 2409 אייק נובמבר 1998 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+- A ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! תחום הפרשנות ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! מַצָב ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! הצעה מספר 1 ! Proto_isakmp ! SPI גודל = 0 | # טרנספורמציה ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_TRANS ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! טרנספורמציה מספר 1 ! Key_oakley | שמור 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ תכונות SA מועדפות ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! טרנספורמציה מס '2 ! Key_oakley | שמור 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ תכונות SA חלופיות ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+המשיב תשובות בסוג אך בוחר, ומחזיר, טרנספורמציה אחת (תכונה של SA). ההחלפה השנייה מורכבת מהעומסים הבאים: 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ , ~ ~ והעומס הבא של ISA_KE ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_NONCE ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ D-h ערך ציבורי (g^xi מיוזם g^xr ממגיב) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ni (מיוזם) או nr (ממגיב) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ מסלול תקני Harkins & Carrel [עמוד 24]

RFC 2409 אייק נובמבר 1998 המפתחות המשותפים, SKEYID_E ו- SKEYID_A, משמשים כעת להגנה ולאמת כל התקשורת הנוספת. שימו לב ששני Skeyid_e וגם Skeyid_a אינם מאמינים. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+- וקטע ההצפנה ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_SIG ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ נתוני זיהוי של המשא ומתן של ISAKMP ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ חתימה מאומתת על ידי המפתח הציבורי של המזהה שלמעלה ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+המפתח חילופי המפתח מאומתים על ידי חתום כ- HASH כמתואר בסעיף 5 5 קטע 5 קטע 5 בסעיף in Sect Section Section 5 5 Sect 5 5 Sect 5 5 Sect 5 5 Sect 5 5 Sect 5 5 Sect 5 5 Sect 5 5 Sect 5 ath ash ath.1. לאחר אומת החתימה באמצעות אלגוריתם האימות המשא ומתן כחלק מ- ISAKMP SA, ניתן לסמן את המפתחות המשותפים, SKEYID_E ו- SKEYID_A כמאמתים. (עבור קיצור, עומסי תעודות לא הוחלפו). 7.2 שלב 2 באמצעות מצב מהיר העומסים הבאים מוחלפים בסיבוב הראשון של המצב המהיר עם משא ומתן של ISAKMP SA. בחילוף היפותטי זה, המשא ומתן של ISAKMP הם פרוקסי גורמים אחרים שביקשו אימות. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+- וקטע ההצפנה ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_SA ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ חשיש המפתח של ההודעה ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_NONCE ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! תחום הפרשנות ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! מַצָב ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ מסלול תקני Harkins & Carrel [עמוד 25]

RFC 2409 אייק נובמבר 1998 ! הצעה מספר 1 ! Proto_ipsec_ah! SPI גודל = 4 | # טרנספורמציה ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Spi (4 octets) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_TRANS ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! טרנספורמציה מספר 1 ! AH_SHA | שמור 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! תכונות אחרות של SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! טרנספורמציה מס '2 ! AH_MD5 | שמור 2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! תכונות אחרות של SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! אמרתי ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! אמרתי ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ מזהה מקור שעבורו isakmp הוא לקוח ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ מזהה היעד שעבורו isakmp הוא לקוח ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+כאשר התוכן של ה- hash מתוארים ב 5.5 לעיל. המגיב עונה בהודעה דומה שמכילה רק טרנספורמציה אחת- ה- AH שנבחר. עם הקבלה, היוזם יכול לספק למנוע המפתח את איגוד האבטחה המשא ומתן ואת חומר המפתח. כבדיקה נגד התקפות משחק חוזרים, המגיב ממתין עד לקבלת ההודעה הבאה. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+- וקטע ההצפנה ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! שמורות ! אורך העומס ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ נתוני hash ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+היכן מתוארים תוכן החשש ב 5.5 לעיל. מסלול תקני Harkins & Carrel [עמוד 26]

RFC 2409 אייק נובמבר 1998 8. דוגמת סודיות מושלמת קדימה פרוטוקול זה יכול לספק PFS של מפתחות וזהויות כאחד. זהותם של גם ה- ISAKMP המנהלת משא ומתן על עמית. כדי לספק סודיות קדימה מושלמת של שני המפתחות וכל זהויות, שתי מפלגות היו מבצעות את הדברים הבאים: o חילופי מצב עיקריים כדי להגן על זהותם של עמיתים ISAKMP. זה קובע isakmp sa. o חילופי מצב מהיר לניהול משא ומתן על הגנה אחרת על פרוטוקול אבטחה. זה קובע SA בכל קצה לפרוטוקול זה. o מחק את ISAKMP SA ואת מצבו המשויך. מכיוון שהמפתח לשימוש ב- Non-ISAKMP SA נגזר מה- PFS הבודד של Diffie-Hellman Exchange PFS נשמר. כדי לספק סודיות קדימה מושלמת של רק המפתחות של איגוד אבטחה שאינו ISAKMP, אין צורך לבצע חילופי שלב 1 אם קיים ISAKMP SA בין שני העמיתים. מצב מהיר יחיד בו מועבר העומס האופציונלי של KE, ומבוצע חילופי דיפידי-הלמן נוסף, הוא כל מה שנדרש. בשלב זה יש למחוק את המצב הנגזר ממצב מהיר זה מ- ISAKMP SA כמתואר בסעיף 5.5. 9. רמזים ליישום שימוש במשא ומתן שלב 1 של שלב 1 של ISAKMP הופך את המשא ומתן של שלב 2 לאחר מכן למהיר ביותר. כל עוד מצב שלב 1 נשאר במטמון, ואין צורך ב- PFS, שלב 2 יכול להמשיך ללא כל התמצאות. כמה משא ומתן שלב 2 ניתן לבצע עבור שלב 1 בודד הוא נושא מדיניות מקומי. ההחלטה תהיה תלויה בחוזק האלגוריתמים הנמצאים בשימוש וברמת אמון במערכת העמיתים. יישום עשוי לרצות לנהל משא ומתן על מגוון SAS בעת ביצוע מצב מהיר. בכך הם יכולים להאיץ את "המקל". מצב מהיר מגדיר כיצד מוגדר Keymat עבור מגוון SAS. כאשר עמית אחד מרגיש שהגיע הזמן לשנות את SAS הם פשוט משתמשים באחד הבא בטווח המוצהר. ניתן לקבוע מגוון של SA. מסלול תקני Harkins & Carrel [עמוד 27]

RFC 2409 אייק נובמבר 1998 אופטימיזציה שלעתים קרובות מועילה היא להקים עמותות אבטחה עם עמיתים לפני שהם נחוצים כך שכאשר הם יהיו נחוצים הם כבר קיימים. זה מבטיח שלא יהיו עיכובים בגלל ניהול מפתח לפני העברת הנתונים הראשונית. אופטימיזציה זו מיושמת בקלות על ידי הקמת יותר מאגודה לאבטחה אחת עם עמיתים עבור כל איגוד אבטחה מבוקש ומטמון אלה שלא נעשה בהם שימוש מייד. כמו כן, אם יופעל יישום ISAKMP כי בקרוב יהיה צורך ב- SA (ה (ה.ז. כדי להחליף SA קיים שיפוג בעתיד הקרוב), הוא יכול להקים את ה- SA החדש לפני שצריך SA חדש. מפרט ה- ISAKMP הבסיס מתאר תנאים שבהם צד אחד של הפרוטוקול עשוי ליידע את הצד השני על פעילות כלשהי- או מחיקה של איגוד אבטחה או בתגובה לשגיאה כלשהי בפרוטוקול כמו אימות חתימה נכשל או עומס לא הצליח לפענח. מוצע בחום כי חילופי מידע אלה לא יגיבו בשום פנים ואופן. תנאי כזה עלול לגרום ל"מלחמה מלחמה "בה אי -הבנת הודעה מביאה להודיע בפני העמיתים שאינם יכולים להבין אותה ושולח את הודעתו שלו בחזרה שגם לא מובן. 10. שיקולי אבטחה תזכיר כולו זה דן בפרוטוקול היברידי, המשלב חלקים של אוקלי וחלקים מ- Skeme עם ISAKMP, לנהל משא ומתן ולגזור חומר מקשים על עמותות אבטחה בצורה מאובטחת ומאומתת. סודיות מובטחת על ידי שימוש באלגוריתם הצפנה משא ומתן. אימות מובטח על ידי שימוש בשיטה משא ומתן: אלגוריתם חתימה דיגיטלי; אלגוריתם מפתח ציבורי התומך בהצפנה; או, מפתח שותף מראש. סודיות ואימותו של חילופי דברים אלה טובים בדיוק כמו התכונות המשא ומתן כחלק מאיגוד האבטחה של ISAKMP. מישור מחדש חוזר באמצעות מצב מהיר יכול לצרוך את האנטרופיה של הסוד המשותף של דיפי-הלמן. על היישומים לשים לב לעובדה זו ולגדיר מגבלה על חילופי מצב מהיר בין אקספקטואציות. תזכיר זה אינו קובע גבול כזה. סודיות קדימה מושלמת (PFS) של חומר מקשה וזהות אפשרית עם פרוטוקול זה. על ידי ציון קבוצת Diffie-Hellman, והעברת ערכים ציבוריים בעומסי המטען של KE, עמיתים ISAKMP יכולים להקים PFS של מפתחות-הזהויות יוגנו על ידי SKEYID_E מ- ISAKMP SA ולכן לא היו מוגנות על ידי PFS. אם רצוי PFS של חומר מקש וזהות, על עמית ISAKMP מסלול תקני Harkins & Carrel [עמוד 28]

RFC 2409 אייק נובמבר 1998 להקים רק איגוד אבטחה אחד שאינו ISAKMP (ה.ז. איגוד האבטחה של ipsec) לכל isakmp sa. PFS למפתחות וזהויות מתבצע על ידי מחיקת ה- ISAKMP SA (ובאופן אופציונלי הנפקת הודעה מחיקה) עם הקמת היחיד שאינו ISAKMP SA. בדרך זו משא ומתן שלב ראשון קשור באופן ייחודי למשא ומתן שלב שני בודד, וה- ISAKMP SA שהוקם במהלך המשא ומתן שלב ראשון לעולם לא משמש שוב. חוזקו של מפתח הנגזר מחילופי דיפי-הלמן באמצעות אחת מהקבוצות המוגדרות כאן תלוי בחוזקה המובנה של הקבוצה, בגודל המפתח המשמש ובאנטרופיה המסופקת על ידי מחולל המספרים האקראיים המשמשים. בשל תשומות אלה קשה לקבוע את חוזק המפתח לכל אחת מהקבוצות המוגדרות. קבוצת ברירת המחדל של Diffie-Hellman (מספר אחת) כאשר משתמשים בה עם מחולל מספר אקראי חזק ואקספקטנט לא פחות מ -160 ביטים, מספיק לשימוש עבור DES. קבוצות שתיים עד ארבע מספקות ביטחון גדול יותר. על יישומים לציין את הערכות השמרניות הללו בעת קביעת מדיניות ומשא ומתן על פרמטרי אבטחה. שים לב שמגבלות אלה הן על קבוצות הדיפי-הלמן עצמן. אין שום דבר באייק שאוסר על שימוש בקבוצות חזקות יותר וגם אין דבר שידלל את הכוח המתקבל מקבוצות חזקות יותר. למעשה, המסגרת הניתנת להרחבה של אייק מעודדת את ההגדרה של קבוצות נוספות; השימוש בקבוצות עקומות אליפטיות יגדיל מאוד את הכוח באמצעות מספרים קטנים בהרבה. במצבים שבהם קבוצות מוגדרות מספקות חוזק מספיק ניתן להשתמש במצב קבוצתי חדש כדי להחליף קבוצת דיפי-הלמן המספקת את הכוח הדרוש. הוא מוטל על יישומים כדי לבדוק את הקדמות בקבוצות המוצעות ומגיעות באופן עצמאי לאומדני חוזק. ההנחה היא שהמציגים של דיפי-הלמן בבורסה זו נמחקים מהזיכרון לאחר השימוש. בפרט, אסור להפיק אקספוננטים אלה מסודות ארוכות שנים כמו הזרע לגנרטור פסאודו אקראי. חילופי IKE שומרים על הפעלת וקטורי אתחול (IV) כאשר בלוק הצופן האחרון של ההודעה האחרונה הוא ה- IV להודעה הבאה. כדי למנוע משימות חוזרות (או הודעות מזויפות עם עוגיות תקפות) לגרום לחילופי דברים לצאת מיישומי סנכרון לא צריך לעדכן את הריצה IV שלהם עד שההודעה המפוצלת עברה בדיקת שפיות בסיסית ונחושה לקדם את מכונת המצב של ike- אני- אני.ה. זו לא העברה חוזרת. מסלול תקני Harkins & Carrel [עמוד 29]

RFC 2409 אייק נובמבר 1998 בעוד שהסיבוב האחרון של המצב הראשי (ובאופן אופציונלי ההודעה האחרונה של מצב אגרסיבי) מוצפנת, היא אינה מאומתת, בקפדנות,. התקפת החלפה פעילה על הצופן עלולה לגרום לשחיתות עומס המשא. אם התקפה כזו מושחתת עומסי חובה היא תתגלה על ידי כישלון אימות, אך אם היא משחיתת עומסים אופציונליים (ה.ז. להודיע על עומסי המשא המשורשרים על ההודעה האחרונה של חילופי מצב ראשי) יתכן וזה לא ניתן לגילוי. 11. שיקולי IANA מסמך זה מכיל הרבה "מספרי קסם" שיש לשמור על ידי ה- IANA. פרק זה מסביר את הקריטריונים שישמשו את ה- IANA כדי להקצות מספרים נוספים בכל אחת מהרשימות הללו. 11.1 שיעורי תכונה תכונות המשא ומתן בפרוטוקול זה מזוהות על ידי הכיתה שלהם. בקשות להקצאת שיעורים חדשים חייבות להיות מלוותות על ידי RFC מסלול סטנדרטים המתאר את השימוש בתכונה זו. 11.2 כיתת אלגוריתם הצפנה ערכים של מחלקת אלגוריתם ההצפנה מגדירים אלגוריתם הצפנה לשימוש כאשר הם נקראים במסמך זה. בקשות להקצאת ערכי אלגוריתם הצפנה חדשים חייבות להיות מלווה בהתייחסות למסלול סטנדרטים או RFC מידע או התייחסות לספרות קריפטוגרפית שפורסמה המתארת אלגוריתם זה. 11.3 אלגוריתם hash ערכי אלגוריתם ה- hash מגדירים אלגוריתם hash לשימוש כאשר הם נקראים במסמך זה. בקשות להקצאת ערכי אלגוריתמים חדשים של חשיש חייבות להיות מלוות בהתייחסות למסלול תקנים או RFC מידע או התייחסות לספרות קריפטוגרפית שפורסמה המתארת אלגוריתם זה. בשל נגזרת המפתח ושימושי הרחבת המפתח בצורות HMAC של אלגוריתמי חשיש ב- IKE, בקשות להקצאת ערכי אלגוריתם חשיש חדשים חייבות לקחת בחשבון את המאפיינים הקריפטוגרפיים- E.G זו ההתנגדות להתנגשות- של אלגוריתם החשיש עצמו. 11.4 תיאור קבוצתי וסוג קבוצתי ערכים של מחלקת התיאור הקבוצתי מזהים קבוצה לשימוש בחילופי דיפי-הלמן. ערכים של סוג הקבוצה מגדירים את סוג הקבוצה. בקשות להקצאת קבוצות חדשות חייבות להיות מלוות בהתייחסות למסלול תקנים או RFC מידע המתאר קבוצה זו. בקשות להקצאת קבוצה חדשה מסלול תקני Harkins & Carrel [עמוד 30]

RFC 2409 אייק נובמבר 1998 חייבים להיות מלווים בהתייחסות למסלול סטנדרטים או RFC מידע או על ידי התייחסות לספרות קריפטוגרפית או מתמטית שפורסמה המתארת את הסוג החדש. 11.5 סוג חיים ערכים של סוג סוג החיים מגדירים סוג של חיים שאליו חל על איגוד האבטחה של ISAKMP. בקשות להקצאת סוגי חיים חדשים חייבות להיות מלוות בתיאור מפורט של היחידות מסוג זה ותוםו. 12. תודות מסמך זה הוא תוצאה של התייעצות מקרוב עם הוגו קרווצ'יק, דאגלס מוהאן, הילרי אורמן, מארק שרטלר, מארק שניידר וג'ף טרנר. זה מסתמך על פרוטוקולים שנכתבו על ידיהם. ללא העניין והמסירות שלהם, זה לא היה נכתב. תודה מיוחדת רוב אדמס, שריל מדסון, דרל פייפר, הארי ורניס ואלפד וויבר על קלט טכני, עידוד ובדיקות שפיות שונות לאורך הדרך. ברצוננו להודות גם לחברים הרבים בקבוצת העבודה של IPSEC שתרמו להתפתחות פרוטוקול זה בשנה האחרונה. 13. הפניות [צוות] אדמס, ג., "אלגוריתם ההצפנה Cast-128", RFC 2144, מאי 1997. [מכה] שנייר, ב., "אלגוריתם ההצפנה של דגי המכה", DR. היומן של דוב, V. 19, נ. 4, אפריל 1994. [BRA97] Bradner, S., "מילות מפתח לשימוש ב- RFCs כדי לציין רמות דרישות", BCP 14, RFC 2119, מרץ 1997. [Des] ansi x3.106, "התקן הלאומי האמריקני למערכות מידע-נתונים-נתונים הצפנת קישור", מכון התקנים הלאומי האמריקני, 1983. [DH] Diffie, W., והלמן מ., "כיוונים חדשים בקריפטוגרפיה", עסקאות IEEE על תורת המידע, v. IT-22, n. 6, יוני 1977. מסלול תקני Harkins & Carrel [עמוד 31]

RFC 2409 אייק נובמבר 1998 [DSS] NIST, "תקן חתימה דיגיטלית", FIPS 186, המכון הלאומי לתקנים וטכנולוגיה, U.ג. מחלקת המסחר, מאי, 1994. [רעיון] לאי, x., "על תכנון ואבטחה של צ'יפס חסימות", סדרת ETH בעיבוד מידע, V. 1, Konstanz: Hartung- Gorre Verlag, 1992 [KBC96] Krawczyk, H., Bellare, m., ו- r. Canetti, "HMAC: Keyed- hashing לאימות הודעות", RFC 2104, פברואר 1997. [Skeme] Krawczyk, H., "Skeme: מנגנון חילופי מפתח מאובטח ומאובטח לאינטרנט", מהליכי IEEE בסימפוזיון 1996 בנושא רשת ואבטחת מערכות מבוזרת. [MD5] Rivest, R., "אלגוריתם ההודעות MD5 Digest", RFC 1321, אפריל 1992. [MSST98] Maughhan, D., שרטלר, מ., שניידר, מ., וג'. טרנר, "איגוד אבטחת אינטרנט ופרוטוקול ניהול מפתח (ISAKMP)", RFC 2408, נובמבר 1998. [ORM96] אורמן, ח., "פרוטוקול קביעת המפתח של אוקלי", RFC 2412, נובמבר 1998. [PKCS1] מעבדות RSA, "PKCS מס '1: תקן הצפנת RSA", נובמבר 1993. [PIP98] פייפר, ד., "תחום האבטחה של IP באינטרנט של פרשנות עבור ISAKMP", RFC 2407, נובמבר 1998. [RC5] Rivest, R., "אלגוריתם ההצפנה RC5", DR. היומן של דוב, V. 20, נ. 1, ינואר 1995. [RSA] Rivest, R., שמיר, א., ואדלמן, ל., "שיטה להשגת חתימות דיגיטליות ומערכות קריפטו-מפתח ציבוריות", תקשורת של ה- ACM, V. 21, נ. 2, פברואר 1978. [Sch96] שנייר, ב., "קריפטוגרפיה יישומית, פרוטוקולים, אלגוריתמים וקוד מקור ב- C", המהדורה השנייה. [SHA] NIST, "Secure Hash Standard", FIPS 180-1, מכון לאומי של סטנדרטים וטכנולוגיה, U.ג. מחלקת המסחר, מאי 1994. [טייגר] אנדרסון, R., וביאם, ה., "הצפנת תוכנה מהירה", Springer LNCS V. 1039, 1996. מסלול תקני Harkins & Carrel [עמוד 32]

RFC 2409 אייק נובמבר 1998 נספח א. זוהי רשימה של מפתחות חלשים וחצי-חלשות למחצה. המפתחות מגיעים מ- [Sch96]. כל המפתחות מופיעים בהקסידצימאלי. DES מפתחות חלשים 0101 0101 0101 0101 1f1f 1f1f e0e0 e0e0 e0e0 e0e0 1f1f 1f1f fefe fefe fefe fefe des semi-weak keys 01 fe 01fe 01fe 01fe 1fe0 1fe00 010 01fe 01fe 01fe 01fe 1fe0 1fe00 01fe 0 Efe 011f 011f 010e 010e e0fe e0fe f1fe f1fe fe01 fe01 fe01 fe01 e01f e01f f10e f10e e001 e001 f101 f10 fe1f fe1f fe0e fe0e 1f01 1f01 010101 fef1 feed feeped tape tape feed ope fef1 feed ope fef1 feed ope0 ההגדרות הבאות. תכונות שלב שני מוגדרות במפרט ה- DOI הרלוונטי (לדוגמה, תכונות IPSEC מוגדרות ב- IPSEC DOI), למעט תיאור קבוצתי כאשר מצב מהיר כולל חילופי דיפי-הלמן חלוף. סוגי התכונות יכולים להיות בסיסיים (b) או באורך משתנה (v). קידוד של תכונות אלה מוגדר במפרט ה- ISAKMP הבסיס כסוג/ערך (בסיסי) וסוג/אורך/ערך (משתנה). אסור לקידוד תכונות המתוארות כבסיסיות כמשתנה. תכונות אורך משתנות עשויות להיות מקודדות כתכונות בסיסיות אם הערך שלהם יכול להתאים לשתי אוקטטות. אם זה המקרה, תכונה המוצעת כמשתנה (או בסיסי) על ידי יוזם פרוטוקול זה עשויה להיות מוחזרת ליוזם כבסיסי (או משתנה). מסלול תקני Harkins & Carrel [עמוד 33]

RFC 2409 אייק נובמבר 1998 תכונה כיתות סוג כיתה סוג ----------------------------------------------------------------------- אלגוריתם הצפנה 1 B אלגוריתם חשיש 2 B שיטת אימות 3 B תיאור קבוצה 4 B קבוצה סוג 5 קבוצת קבוצה/בלתי ניתנת לניתוח פולינומי 6 V גירוש קבוצה 1 קבוצה אחת -16383 שמורים ל- IANA. ערכים 16384-32767 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. ערכי מחלקה-אלגוריתם הצפנה מוגדר ב- DES-CBC 1 RFC 2405 IDEA-CBC 2 Blowfish-CBC 3 RC5-R16-B64-CBC 4 3DES-CBC 5 CAST-CBC 6 ערכים 7-65000 שמורים ל- IANA. ערכים 65001-65535 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. - אלגוריתם hash מוגדר ב- MD5 1 RFC 1321 SHA 2 FIP. ערכים 65001-65535 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. מסלול תקני Harkins & Carrel [עמוד 34]

RFC 2409 אייק נובמבר 1998 - שיטת אימות מקש שותף מראש 1 חתימות DSS 2 חתימות RSA 3 הצפנה עם הצפנה מתוקנת RSA 4 עם ערכי RSA 5 6-65000 שמורים ל- IANA. ערכים 65001-65535 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. - תיאור קבוצה ברירת מחדל קבוצת MODP 768 סיביות (סעיף 6.1) 1 קבוצת MODP חלופית של 1024 סיביות (סעיף 6.2) 2 קבוצת EC2N ב- GP [2^155] (סעיף 6.3) 3 קבוצת EC2N ב- GP [2^185] (סעיף 6.4) 4 ערכים 5-32767 שמורים ל- IANA. ערכים 32768-65535 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. - סוג קבוצתי MODP (קבוצת אקספוניקטוריזציה מודולרית) 1 ECP (קבוצת עקומות אליפטיות מעל GF [P]) 2 EC2N (קבוצת עקומות אליפטיות מעל GF [2^n]) 3 ערכים 4-65000 שמורים ל- IANA. ערכים 65001-65535 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. - סוג חיים שניות 1 קילובייט 2 ערכים 3-65000 שמורים ל- IANA. ערכים 65001-65535 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. עבור "סוג חיים" נתון הערך של תכונה "משך החיים" מגדיר את האורך האמיתי של חיי SA- מספר שניות, או מספר קביטים המוגנים. - PRF אין כרגע פונקציות פסאודו אקראיות המוגדרות. ערכים 1-65000 שמורים ל- IANA. ערכים 65001-65535 מיועדים לשימוש פרטי בין צדדים בהסכמה הדדית. מסלול תקני Harkins & Carrel [עמוד 35]

RFC 2409 אייק נובמבר 1998 - אורך המפתח בעת השימוש באלגוריתם הצפנה שיש לו מקש אורך משתנה, תכונה זו מציינת את אורך המפתח בביסים. (חובה להשתמש בהזמנת בתים ברשת). אסור להשתמש בתכונה זו כאשר אלגוריתם ההצפנה שצוין משתמש במפתח אורך קבוע. - גודל שדה גודל השדה, בקטעים, של קבוצת דיפי-הלמן. - הזמינו קבוצה את הסדר הקבוצתי של קבוצת עקומות אליפטיות. שימו לב אורך תכונה זו תלוי בגודל השדה. חילופי דברים נוספים מוגדרים- ערכי XCHG מצב מהיר 32 מצב קבוצה חדש 33 מסלול תקני Harkins & Carrel [עמוד 36]

RFC 2409 אייק נובמבר 1998 נספח B נספח זה מתאר את פרטי הצפנה שישמשו רק בעת הצפנת הודעות ISAKMP. כאשר שירות (כגון טרנספורמציה IPSEC) משתמש ב- ISAKMP כדי לייצר חומר מקשים, כל הפרטים הספציפיים של אלגוריתם ההצפנה (כגון ייצור מפתח ו- IV, ריפוד וכו '. ) חייב להיות מוגדר על ידי אותו שירות. ISAKMP אינו מתיימר לייצר אי פעם מפתחות שמתאימים לכל אלגוריתם הצפנה. ISAKMP מייצר את הכמות המבוקשת של חומר המפתח ממנו על השירות לייצר מפתח מתאים. פרטים, כמו בדיקות מפתח חלשות, הם באחריות השירות. שימוש ב- PRFs המשא ומתן עשוי לדרוש את התפוקה של PRF להתרחב בגלל מנגנון המשוב של PRF המופעל במסמך זה. לדוגמה, אם ה- Doorak-Mac (Ficticious) דורש 24 בתים של מפתח אך מייצר רק 8 בתים של פלט, יש להרחיב את הפלט שלוש פעמים לפני שהוא משמש כמפתח למופע אחר של עצמו. התפוקה של PRF מורחבת על ידי הזנת תוצאות ה- PRF לעצמו ליצירת בלוקים רצופים. בלוקים אלה משרשמים עד למספר הבתים הנדרש. לדוגמה, עבור אימות מפתח משותף מראש עם Doorak-Mac כ- PRF המשא ומתן: block1-8 = prf (מפתח מקדים, Ni_B | nr_b) block9-16 = prf (מפתח מקדים-מקי, block1-8 | ni_b | nr_b) block17-24 = prf (prehardecey, block9-16 | nr_b) Block9-16 | BLOCK17-24 so therefore to derive SKEYID_d: BLOCK1-8 = prf(SKEYID, g^xy | CKY-I | CKY-R | 0) BLOCK9-16 = prf(SKEYID, BLOCK1-8 | g^xy | CKY-I | CKY-R | 0) BLOCK17-24 = prf(SKEYID, BLOCK9-16 | g^xy | CKY-I | CKY-R | 0) and SKEYID_d = BLOCK1-8 | Block9-16 | Block17-24 נגזרות PRF הבאות נעשות באופן דומה. מפתחות הצפנה המשמשים להגנה על ISAKMP SA נגזרים מ- SKEYID_E באופן ספציפי לאלגוריתם. כאשר SKEYID_E אינו מספיק ארוך כדי לספק את כל חומר המפתח הדרוש שאלגוריתם דורש, המפתח נגזר מהזנת תוצאות של פונקציה פסאודו-אקראית לעצמו, לשרשור את התוצאות ולקיחת החלקים הנחוצים ביותר הנחוצים ביותר. מסלול תקני Harkins & Carrel [עמוד 37]

RFC 2409 אייק נובמבר 1998 לדוגמה, אם אלגוריתם (פיקקט טעים) אקולה דורש 320 חתיכות מקש (ואין לו בדיקת מפתח חלשה) וה- PRF המשמש לייצור SKEYID_E מייצר רק 120 ביטים של חומר, המפתח לאקולה, יהיה 320 החתיכות הראשונות של KA, שם: ka = k1 | K2 | K3 ו- K1 = PRF (SKEYID_E, 0) K2 = PRF (SKEYID_E, K1) K3 = PRF (SKEYID_E, K2) כאשר PRF הוא ה- PRF המשא ומתן או גרסת ה- HMAC של פונקציית החשיש המשא ומתן (אם לא נשא משא ומתן) ו- 0 מיוצגת על ידי חנות יחידה. כל תוצאה של ה- PRF מספקת 120 ביטים של חומר בסך הכל 360 ביטים. אקולה ישתמש ב -320 הביטים הראשונים של מחרוזת 360 סיביות. בשלב 1, חומר לווקטור האתחול (חומר IV) לאלגוריתמי הצפנה של מצב CBC נגזר מחשיש של שרשור של ערך הדייפי-הלמן הציבורי של היוזם וערך ההפלמן הציבורי של המגיב באמצעות אלגוריטממו של המשא ומתן. זה משמש להודעה הראשונה בלבד. יש לרפד כל הודעה עד לגודל החסימה הקרוב ביותר באמצעות בתים המכילים 0x00. אורך ההודעה בכותרת חייב לכלול את אורך הכרית מכיוון שזה משקף את גודל הצופן. הודעות עוקבות חייבות להשתמש בחסימת ההצפנה האחרונה של CBC מההודעה הקודמת כווקטור האתחול שלהן. בשלב 2, חומר וקטור האתחול למצב CBC הצפנה של ההודעה הראשונה של חילופי מצב מהיר נגזר מחשיש של שרשור של חסימת הפלט האחרון של שלב 1 CBC ומזהה ההודעה שלב 2 באמצעות אלגוריתם ה- hash המשא ומתן. ה- IV להודעות הבאות בתוך חילופי מצב מהיר הוא חסימת הפלט של CBC מההודעה הקודמת. ריפוד ו- IVS להודעות הבאות נעשות כמו בשלב 1. לאחר אימות ה- ISAKMP SA כל חילופי ההסבר מוצפנים באמצעות SKEYID_E. וקטור היוזמה לחילופי דברים אלה נגזר באותה אופנה בדיוק כמו למצב מהיר- אני.ה. זה נגזר מחשיש של שרשור של חסימת הפלט האחרון שלב 1 שלב 1 ומזהה ההודעה מכותרת ISAKMP של חילופי ההסבר (לא מזהה ההודעה מההודעה שעשויה להניע את חילופי המידע). שים לב כי יש לשמור על חסימת הפלט הסופית של CBC שלב 1, תוצאה של הצפנה/פענוח של הודעת השלב 1 האחרונה, יש לשמור על מצב ISAKMP SA כדי לאפשר יצור של IVS ייחודי לכל מצב מהיר. כל החלפה שלאחר שלב 1 (מצבים מהירים ו מסלול תקני Harkins & Carrel [עמוד 38]

RFC 2409 אייק נובמבר 1998 חילופי מידע) מייצר IVS באופן עצמאי כדי למנוע IVS לצאת מסונכרן כאשר מתחילים בשתי חילופי דברים שונים בו זמנית. בכל המקרים, יש הקשר צופן דו כיווני יחיד. אם כל מצב מהיר וחילופי מידע שומרים על הקשר ייחודי מונע את IVS לצאת מסנכרון. המפתח עבור des-cbc נגזר משמונת (8) הראשונים שאינם חלוקים ולא-סמי-וואק (ראה נספח א) בתים של skeyid_e. ה- IV הוא 8 הבתים הראשונים של חומר ה- IV הנגזר לעיל. המפתח ל- IDEA-CBC נגזר משש עשרה (16) הבתים הראשונים של SKEYID_E. ה- IV הוא שמונה (8) הבתים הראשונים של חומר ה- IV הנגזר לעיל. המפתח ל- Blowfish-CBC הוא גודל המפתח המשא ומתן, או חמישים ושש הראשונים (56) בתים של מפתח (אם לא משא ומתן על גודל מפתח) הנגזר בשיטת המשוב של פונקציות פסאודו-אקראיות שהוזכרו לעיל. ה- IV הוא שמונה (8) הבתים הראשונים של חומר ה- IV הנגזר לעיל. המפתח עבור RC5-R16-B64-CBC הוא גודל המפתח המשא ומתן, או שש עשרה הבתים הראשונים (16) של מפתח (אם לא יש משא ומתן על גודל המפתח) שמקורו בשיטת המשוב של פונקציות פסאודו-אקראיות הנ"ל במידת הצורך במידת הצורך. ה- IV הוא שמונה (8) הבתים הראשונים של חומר ה- IV הנגזר לעיל. מספר הסיבובים חייב להיות 16 וגודל החסימה חייב להיות 64. המפתח ל- 3DE. 3DES-CBC הוא פעולה של הצפנת Decrypt-Entrypt באמצעות שמונה הבתים הראשונים, האמצעיים והאחרונים (8) של כל מקש ה- 3DES-CBC. ה- IV הוא שמונה (8) הבתים הראשונים של חומר ה- IV הנגזר לעיל. המפתח עבור CAST-CBC הוא גודל המפתח המשא ומתן, או שש עשרה (16) הבתים הראשונים של מפתח הנגזר בשיטת משוב פונקצית פונקציונלית שהוזכרה לעיל. ה- IV הוא שמונה (8) הבתים הראשונים של חומר ה- IV הנגזר לעיל. התמיכה באלגוריתמים שאינם DES-CBC היא אופציונלית גרידא. כמה אלגוריתמים אופציונליים עשויים להיות כפופים לתביעות קניין רוחני. מסלול תקני Harkins & Carrel [עמוד 39]

RFC 2409 אייק נובמבר 1998 כתובות מחברים דן הארקינס סיסקו מערכות 170 W. טסמן ד"ר. סן חוזה, קליפורניה, 95134-1706 ארצות הברית של אמריקה טלפון: +1 408 526 4000 דוא"ל: [email protected] דייב קארל 76 Lippard Ave. סן פרנסיסקו, CA 94131-2947 ארצות הברית של אמריקה טלפון: +1 415 337 8469 דוא"ל: carrel@ipsec.הערה מחברי אורג 'המחברים מעודדים יישום עצמאי ובדיקת יכולת פעולה הדדית, של פרוטוקול היברידי זה. מסלול תקני Harkins & Carrel [עמוד 40]

RFC 2409 אייק נובמבר 1998 הצהרת זכויות יוצרים מלאות זכויות יוצרים (ג) אגודת האינטרנט (1998). כל הזכויות שמורות. מסמך זה ותרגומים זה עשויים להיות מועתקים ולמרוהט לאחרים, ויצירות נגזרות המגיבות עליה או מסבירות אותו או מסייעות ביישומו עשויות להיות מוכנות, להעתיק, לפרסם ולהפיץ, כולן או חלקן, ללא הגבלה מכל סוג שהוא, בתנאי שהודעת זכויות היוצרים לעיל ופסקה זו כלולים על כל העותקים והעבודות הנגזרות כאלו. עם זאת, ייתכן שלא ישתנה מסמך זה עצמו בשום דרך, כמו למשל על ידי הסרת הודעת זכויות היוצרים או הפניות לחברה האינטרנטית או לארגוני אינטרנט אחרים, למעט לפי הצורך לצורך פיתוח תקני אינטרנט, ובמקרה זה יש לעקוב אחר הנהלים לזכויות יוצרים המוגדרים בתהליך התקנים באינטרנט, או כנדרש לתרגום לשפות שאינן אנגלית מאשר אנגלית אנגלית אנגלית. ההרשאות המוגבלות שהוענקו לעיל הן תמידיות ולא יבטלו על ידי חברת האינטרנט או ממשיכי דרכה או להקצות. מסמך זה והמידע הכלול כאן מסופק על בסיס "כמות שהוא" וחברת האינטרנט וכוח המשימה להנדסת אינטרנט שוללת את כל האחריות, מפורשת או משתמעת, לרבות אך לא מוגבלת לאחריות כלשהי לכך שהשימוש במידע כאן לא יפר את זכויות או כל אחריות מרומזת של סחירות או כושר למטרה מסוימת. מסלול תקני Harkins & Carrel [עמוד 41] האם ipsec משתמש ב- ike או isakmp?

האם חבילת הפרוטוקול IPsec משתמשת ב- IKE או ISAKMP? RFC 2828 מדינות ISAKMP הוא הפרוטוקול המשמש ב- IPSEC לטיפול ב- SAS, ניהול מפתח ואימות מערכת. מקורות אחרים אומרים כי אייק הוא הפרוטוקול ששימש. מ- RFC 2828:

איגוד אבטחת אינטרנט ופרוטוקול ניהול מפתח (ISAKMP) (i) פרוטוקול IPSEC באינטרנט [R2408] כדי לנהל משא ומתן, להקים, לשנות ולמחוק אסוציאציות אבטחה, ולהחליף נתוני ייצור ואימות מפתח, ללא תלות בפירוט של כל טכניקת ייצור מפתח ספציפי, מפעל מפתח, אלגוריטמיה של פרוטוקול או מנגנון אימות או אימות אימות או אימות אימות או מנגנון אימות או אימות אימות או אימות אימות אימות אימות אימות אימות אימות אימות אימות אימות אימות אימות.

נשאל ב- 14 במאי 2013 בשעה 6:13

511 2 2 תגי זהב 5 5 תגי כסף 9 9 תגי ברונזה

5 תשובות 5

בואו נבהיר קצת בלבול כאן קודם. Exchange Key Internet (IKE) הוא פרוטוקול היברידי, הוא מורכב משלושה “פרוטוקולים”

- ISAKMP: זה לא פרוטוקול חילופי מפתח כשלעצמו, זו מסגרת שעליה פועלים פרוטוקולי חילופי מפתח.

- אוקלי: מתאר את “מצבי” של חילופי המפתח (ה.ז. סודיות קדימה מושלמת למפתחות, הגנת זהות ואימות)

- SKEME: מספק תמיכה לחילופי מפתח מבוססי מפתח ציבורי, מרכזי הפצת מפתח והתקנה ידנית, היא מתווה גם שיטות של כיבוד מפתח מאובטח ומהיר.

אז כן, ipsec כן השתמש ב- ike, אבל isakmp הוא חלק מאייק.

DEMYSTIVITIVITIVE IKE/IKEV2

IKEV2 הוא פרוטוקול אבטחה המאפשר חילופי מפתח סימטריים קריפטוגרפיים בין נקודות קצה.

- Ike/ikev2

- מאפיינים

- IKEV2 ו- IPSEC

- המתודולוגיה הדו-פאזית של אייק

- שלב 1

- שלב 2

- ISAKMP

- אוקלי

- SKEME

- מצמצם את חשיפת הפגיעות של Skeme

Ike/ikev2

IKEV2 החליף את אייק בסוף 2005, ואינו תואם לאחור ל- IKE. המוגדר במקור ב- RFC 4306, הגרסה האחרונה של IKEV2 מפוצלת בין RFC 7296, 7427, 7670 ו- 8247.

כמה פורומים ומאמרים באינטרנט מתארים את IKE/IKEV2 כפרוטוקול VPN. זה לא נכון.

מובנה ב- ipsec, ikev2 מוגדר כאבטח פרוטוקול חילופי מפתח (סוג של פרוטוקול אבטחה). IPSEC משתמש ב- IKEV2 כדי להקים מנהרה מאובטחת זמנית לצורך החלפת פרמטרים של איגוד האבטחה בצורה מאובטחת ומפתחות מושב קריפטוגרפי של דיפי-הלמן בין שניים Ipsec נקודות קצה. עם זאת, באמת יש להתייחס אליו כאל מסגרת אבטחה. IKEV2 הוא ביסודו מיזוג של שלושה (3) פרוטוקולי אבטחה אחרים: ISAKMP, אוקלי, וכן SKEME.

IKEV2 הוא פרוטוקול IPSEC שמפיק את התנהגותו מפרוטוקולים אחרים, שאינם IPSEC ספציפיים: ISAKMP, OAKLEY ו- SKEME

מאפיינים

Ikev2 הוא לא פרוטוקול מנהור להחלפת נתונים. זהו פרוטוקול אבטחה שמקים מנהרה מאובטחת חלופית עבור מטרה יחידה של החלפת מפתחות הצפנה באופן מאובטח. Ike/ikev2 הוגדר ועוצב במיוחד לצורך השתלה עם ipsec. זה מגדיר כיצד נקודות קצה המשתמשות ב- IPSEC יאמתו זו את זו באמצעות עמותות אבטחה (SAS), ומבצעות את הפרמטרים של אותם SAS על ידי הקלה על חישובי מפתח אבטחה, משימות, חילופי דברים, החלפות וביטול.

המתודולוגיות של אייק הועתקו ויושמו בפרוטוקולי VPN אחרים (E.ז. Openswan, Strongswan).

Openike, OpenIkev2, Racoon ו- Racoon2 הם דוגמאות לפתרונות אלטרנטיביים, קוד פתוח IKE/IKEV2, שעשויים להיות מיושמים על ידי תהליכים אחרים כדי לנצל את ארכיטקטורת המפתח החזקה של IKE/IKEV2.

מאפיינים נבחרים של IKE:

- מנהל אימות IPSEC, מפתחות ואגודות אבטחה (SAS)

- פעולת שלב 2

- שלב 1: אימות הדדי באמצעות X- שותף מראש.509 מפתחות (הצפנה ויושרה) ותקשורת שלב 2 הגדרה

- שלב 2: משא ומתן על שיטות המשמשות להצפנת מידע משני נקודות הקצה של IPSEC; איגוד האבטחה (SA) למנהרת IPSEC הוקם

בעוד שתהליכי IKE/IKEV2 עשויים להיקרא כמעט על ידי כל תהליך מנהור או VPN, הם נקראים כמעט תמיד על ידי IPSEC.

IKEV2 ו- IPSEC

המטרה העיקרית של IKE/IKEV2 היא לספק מסגרת אסוציאציות מפתחות מודולריות עבור IPSEC. אייק היה בנוי למטרה להתייחס לחסרונות בניהול חומר המקל של IPSEC. Ikev2 הוא התפתחות של אייק.

Ipsec עשוי (ולעתים קרובות כן) להשתמש ב- IKEV2 כדי לנהל מפתחות קריפטוגרפיים. כאשר זה כן, IKEV2 נקרא בעקיפין באמצעות עמותות אבטחה של IPSEC. IKEV2 בתורו מתקשר ל- ISAKMP, מעביר לו הוראות IKEV2 SA (שנבנה בתורו על פי ה- IPSEC SA).

המתודולוגיה הדו-פאזית של אייק

הפילוסופיה של אייק מסתכמת במידה. אתה יכול לחשוב על זה כמו סילו טילים גרעיניים. אף אחד לא יכול לעורר השקה בעצמם. אמצעי הגנה מובנים שמשמעותם נדרש תהליך קולקטיבי. קונצנזוס חייב להתרחש או שלא קורה שום דבר.

זכור, התוצאה הסופית הרצויה של IKEV2 היא לשתף בצורה מאובטחת מפתח סימטרי בין שני (2) עמיתים לרשת שרוצים לתקשר באמצעות VPN IPSEC. 3 כדי להשיג זאת, IKEV2 משתמש בתהליך דו-פאזי המניח את נקודת המוצא של משא ומתן המפתח הוא מתרחש על פני חיבור רשת לא בטוחה. לפיכך, שלב 1 קובע מנהרה מאובטחת דרכה מנותב שלב 2. שלב 1 מאמת את עמיתים לרשת ומשא ומתן על SA בסגנון IPSEC (איגוד אבטחה) לשלב 2, כאשר חילופי המפתח האמיתיים מתרחשים.

IKEV2 שלב 1

שלב 1 הוא תהליך משא ומתן הקובע איגוד אבטחה IKEV2 מאובטח ומאומת (IKEV2 SA) בין שני (2) עמיתים לרשת. שלב 1 מנהל את האימות של שני עמיתים ברשת וקובע הסכם שעליו ישמשו שיטות הצפנה לשלב 2. מדיניות אבטחה נפרדת (בצורה של IKEV2 SA) מיושמת עבור כל עמית IKEV2. בדרך כלל, ישנם רק שני (2) עמיתים.

שלב 1 משתמש ב- x.509 תעודות לאימות וחילופי מפתח של דיפי-הלמן להצפנה. ה- x.509 תעודות חייבות להיות מסודרות לפני הזמן (שותף מראש) או שניתן להחליף אותם באמצעות DNS או DNSSEC.

שלב 1 מגדיר:

- פרמטרים גלובליים, כמו שמות של תעודות מפתח ציבוריות

- יש להשתמש בסודיות קדימה מושלמת (PFS)

- ממשקי רשת שנפגעו

- פרוטוקולי אבטחה והאלגוריתמים שלהם

- שיטת אימות

בשלב 1 יש שתי (2) שיטות יישום שונות. “מצב ראשי” הוא תצורת ברירת המחדל ומשתמש במפתחות קריפטוגרפיים כדי להגן על השידור בין השניים (2) עמיתים לרשת. “מצב אגרסיבי” הוא אופציונלי, ומקריב את האבטחה במהירות. אסור להשתמש באחרון ברחבי האינטרנט.

מצב ראשי

מצב ראשי שלב 1 שלב 1 (ברירת מחדל) משתמש במפתחות מבוססי PKI כדי לאמת את שני עמיתים לרשת.

מצב אגרסיבי

קדושת המפתחות הקריפטוגרפיים שלב IKEV2 היא קריטית במניעת אפקט מפל של פשרות מפתח.

אין להפעיל את שלב 1 של IKEV2 במצב אגרסיבי דרך רשת חסרת ביטחון, כמו האינטרנט.

מצב אגרסיבי שלב 1 IKEV2 מהיר יותר ממצב ראשי ברירת המחדל, אך מעביר את כל המידע ב- Clear (טקסט רגיל) ללא הגנה על אימות. יש להימנע מהמצב האגרסיבי במידת האפשר מכיוון שהוא פגיע במיוחד להתקפות אדם-בינוני (MITM), ומספק לתוקף אפשרות לשנות את פרמטרי איגוד האבטחה לשלב 2. לדוגמה, לאפשר לתוקף את ההזדמנות לכפות שיטת הצפנה ברמה התחתונה שקל יותר לשבור משמעותית.

העיצוב של IKEV2 מניח את הפעולה בסביבה עוינת בה הוא פגיע לאדם-בינוני (MITM) ולקטורי התקפה דומים.

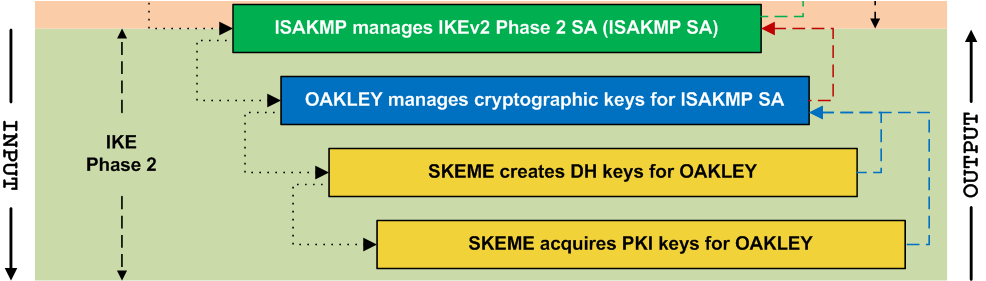

המטרה העיקרית של שלב 1 היא לעכב תוקף מספיק זמן כדי לבצע שלב 2. 4IKEV2 שלב 2

IKEV2 שלב 2 משא ומתן ומיישם את פרמטרים עבור איגוד אבטחה חדש של IKEV2, המנוהל על ידי ISAKMP (ISAKMP SA). שלב 2 הוא המקום בו מתרחש המשא ומתן של ה- SA הבסיסי (ה- SA שהפעיל את IKEV2 מלכתחילה; בדרך כלל, ipsec).

חלקים מסוימים מהמסמך הזה מתייחסים לשלב IKEV2 SA כ- ISAKMP SA.

בלי קשר, שלב 2 של IKEV2 מגלם את יישום תהליך ההורה SA (בדרך כלל IPSEC).השלב 1 IKEV2 SA והחיבור ננטשים ברגע שנקבע שלב 2. מדיניות האבטחה והמפתחות הקריפטוגרפיים של שלב 2 אינם תלויים באלה המיושמים בשלב 1. יישום ה- SA שלב 2 מנוהל על ידי ISAKMP, שמאפשר לפרמטרים שונים של אבטחה לאוקלי ו- SKEME.

שלושת המוסקטרים: Isakmp, Oakley ו- Skeme

נוהל Ike/ikev2

שלבפוּנקצִיָה ISAKMP 1 מגדיר מדיניות SA אוקלי 1 + 2 מקל על חלוקת המפתח SKEME 1 + 2 מנהל יצירת מפתח אם חקרת בעבר את IKE או IKEV2, סביר להניח ששמת לב שראשי תיבות אלה מופיעים לעתים קרובות בתיעוד IKE/IKEV2. הסיבה לכך היא ש- IKE/IKEV2 היא גמישות של מסגרות ופרוטוקולים אבטחה; מסגרת Uber המורכבת משלושה (3) פרוטוקולי אבטחה קשורים ותלויים.

ISAKMP מנהל אגודות אבטחה (SAS). אוקלי מנהל פרמטרים מרכזיים ומאפשר את תשלומי המפתח. SKEME יוצר מפתחות ומנהל משימות רענון מפתח.

קואורדינטות ISAKMP. אוקלי משמש ככוח תווך בין ISAKMP ל- SKEME. ו- Skeme מייצר מפתחות חדשים.

חומר מקשים מסופק על ידי אוקלי, ועבר ל- Skeme, שמייצר מפתחות חדשים. המפתחות מוחזרים מ- Skeme לאוקלי, המקצות תעודות זהות למפתחות (המכונה Keyids) ומאפשרת הפצת המפתחות לעמיתים ברשת באמצעות ISAKMP, לפי איגוד האבטחה המקביל IKEV2.

ISAKMP הוא תהליך הצינור שמקים ערוצי תקשורת מאובטחים בשני שלבי IKEV2. באמצעות ISAKMP, שלב 1 קובע את ה- SA עבור IKEV2 (IKEV2 SA) ומגדיר את הפרמטרים הדו-כיווניים הנחוצים ליצירת שלב 2 IKEV2 2.

במהלך שלב 2, ISAKMP יוצרת SA (ISAKMP SA) משלה האחראית לתיאום היצירה והיישום של ה- SA של התהליך הקורא ל- IKEV2 (בדרך כלל, IPSEC). גם שלב 1 וגם שלב 2 מסתמכים על אוקלי כדי להפיץ מפתחות קריפטוגרפיים, לנהל את Keyids עבור ISAKMP SA, להכתיב חומר מקשה למפתחות Diffie-Hellman (D-H), ולעקוב אחר כל מפתחות מקודמים. בקשות Oakley בתורו יוצרת מפתחות DH חדשים ומספקת מידע על תשתיות מפתח ציבוריות (PKI) מ- SKEME.

ISAKMP

ISAKMP מנהל עמותות אבטחה (יצירה, משא ומתן, שינוי והסרה), ניהול מפתח קריפטוגרפי ואימות מכשירי עמיתים.

ISAKMP (איגוד אבטחת אינטרנט ופרוטוקול ניהול מפתח) מנחה את היצירה וההתנחלות (תהליך ההסכם בין עמיתים ברשת) של עמותות אבטחה (SAS). כ מִסגֶרֶת לאימות ומפתחות קריפטוגרפיים, כאשר הם מופעלים, היא מקימה את איגוד האבטחה שלה (SA). ה- SAS של ISAKMP שונים מ- IPSEC SAS. ISAKMP SA הוא ערוץ מאובטח למשא ומתן על חומר מקשה, אם כי המהות של ה- IPSEC SA אכן מטפטפת ל- ISAKMP דרך IPSEC ו- IKEV2 SAS. כולם מטופלים ביעילות על ידי ISAKMP.

ISAKMP הוגדר במקור באופן עצמאי תחת RFC 2408. כאשר IKEV2 החליף את IKE (דרך RFC 4306 בסוף 2005) כמה RFC – כולל RFC 2408 – שולבו באחד. הגרסה הנוכחית של מסגרת IKEV2 היא RFC 7296 וכוללת פונקציונליות של ISAKMP. כמסגרת, ISAKMP מגדירה נהלים ופורמטים של מנות להקמת, לנהל משא ומתן, לשנות ולמחוק עמותות אבטחה. זה דורש חומר מקשה כקלט, אשר חייב להיות נגזר מתהליך אחר, כמו IKEV2, KINK, או פרוטוקול אבטחת הסכם מפתח דומה.

נעשה שימוש על ידי IKE/IKEV2 ו- KINK, ISAKMP לא דורש אף אחד מהם. זה, למעשה, חילופי מפתח עצמאיים. באופן דומה, ISAKMP אינו מוגבל בהיקף ל- IPSEC. זה אגנוסטי כלפי פרוטוקולי אבטחה. בהיותו בלתי מוגבל לכל אלגוריתם קריפטוגרפי ספציפי, טכניקת ייצור מפתח או מנגנון אבטחה, ISAKMP עשויה לעדכן אלגוריתמים ומנגנונים מבלי לשנות את הווים הקדמיים שלה המחוברים לתהליכים אחרים (ה.ז. Ikev2).

ל- ISAKMP קובץ מצורף ספציפי ליציאה 500. זה דורש חילופי נתונים דו כיווניים באמצעות מנות UDP על פני יציאה 500 (מארחי המקור וגם המטרה משתמשים ביציאה 500), אם כי הדבר עשוי להיות מיושם על פני כל פרוטוקול הובלה. 5

עמותות אבטחה של ISAKMP ו- IKEV2 אינן תלויות זו בזו.

ISAKMP ו- IKEV2

ISAKMP (איגוד אבטחת אינטרנט ופרוטוקול ניהול מפתח) הוא תהליך עצמאי. עם זאת, ikev2 מסתמך על זה מאוד כשומר סף. ISAKMP ממלאת תפקיד מרכזי בתיאום ניהול עמותות האבטחה של IKEV2.

ISAKMP, שהופעל במהלך תהליך אימות העמיתים של IKEV2 (IKEV2 שלב 1), יוצר ערוץ מאובטח בשיטות הצפנת מפתח ציבוריות כדי לאמת את עמית ה- IKEV2 המתנגד ולנהל משא ומתן על איגוד אבטחה חדש (ISAKMP SA). לאחר מכן Ikev2 משא ומתן על חומר מקשים עבור Datagrams IP שלו – המבוסס על SA של IKEV2 – ומשלב את זה ב- ISAKMP SA. לאחר מכן, IKEV2 שלב 2 מתחיל, וערוץ דו כיווני מאובטח נקבע על סמך הפרמטרים שהוסכמו להם במהלך שלב 1. ISAKMP שוב ממלא את התפקיד המרכזי בשלב 2. הפעם, ISAKMP קוראת לאוקלי ליצור מפתחות אבטחה המבוססים על הפרמטרים שצוינו ב- ISAKMP SA. אוקלי עובד עם SKEME ומחזיר את התוצאות ל- ISAKMP, ואז משלים את תצורת הערוץ המאובטח, הקמת ערוץ מאובטח חדש ומחזיר את השליטה לתהליך ההורה שלו (IKEV2). Ikev2 בתורו מחזיר את השליטה במעלה שרשרת הפקודה חזרה לתהליך שקרא לו (ה.ז., Ipsec).

אוקלי

אוקלי הוא א פרוטוקול קביעת מפתח: פרוטוקול אבטחה שמנהל משא ומתן, מפיץ, מחליף ומפקח על מפתחות קריפטוגרפיים בין עמיתים ברשת.

אוקלי הוא הסכין של הצבא השוויצרי של ניהול מפתח קריפטוגרפי עבור IKEV2. זה מתאם יצירת מפתח ואימות מפתח. בזמן לא אחראי לייצור המפתח, אוקלי מנהל את אספקת המפתחות. זהו תהליך ה- Go-to כאשר תהליך הורה (ה.ז. ISAKMP) זקוק למפתח. אוקלי צפוי ללכת ולקבל את זה. אתה עשוי לחשוב על אוקלי כתהליך גשר או תוכנת תווך. במסגרת הפעולות שלב 2 של IKEV2, אוקלי יושב בין ISAKMP ל- SKEME, והודעות הפלט שלה מקודדות לעומסי ISAKMP.

כתוכנות ביניים (ה.ז. בין ISAKMP ל- SKEME), אוקלי מגדיר:

- שיטת הצפנה

- שיטת נגזרת מפתח

- שיטת אימות

פונקציות הליבה של אוקלי הן:

- הקלה על משא ומתן על אלגוריתמי מפתח בין שני (2) עמיתים לרשת

- משמשת כמתווך כדי להקל על העברת מפתחות האבטחה בין תהליך הורה (כגון ISAKMP) המבקשת מפתח ותהליך ילד המספק מפתחות (כגון SKEME)

- ביצוע א שינוי צורה פעולה בקריטריוני אלגוריתם המפתח

- שילוב מטא נתונים של זיהוי מפתח בהודעה שהוחזרה לתהליך המבקש, שניתן לעקוב אחריהם על ידי עמותות אבטחה מסוג IPSEC (E.ז. פרוטוקולי AH או ESP)

אספקת מפתח קריפטוגרפית

אוקלי מסוגל לספק מגוון קטגוריות מפתח קריטוגרפיות: שותף מראש, ציבורי DNS, RSA ציבורי, RSA חתימה עצמית ו- x.מפתחות 509 (רשות תעודת מפלגה שלישית). מוגדר על ידי RFC 2142 [1998], אוקלי לא יוצר מפתחות חדשים. במקום זאת, זה מקל על יצירתם והעברתם, כולל המפרט של חומר מקשים.

למה אוקלי? IKE/IKEV2 עוצבו על פי חסרונות ב- IPSEC, ומכיוון ש- IPSEC משתמש במפתחות סימטריים, IKE/IKEV2 שלב 2 מניח את השימוש במפתחות סימטריים. התנהגות נפילה באוקלי ו- SKEME מאפשרת שימוש במפתחות סימטריים שאינם דיפי-הלמן (D-H), אך פרוטוקול IKE/IKEV2 מאובטח ביותר כאשר מיושמים מפתחות DH. מה עם תהליך ייצור המפתח בפועל? זה התפקיד של Skeme.

מאפייני אוקלי

האחריות של אוקלי כוללת:

- אימות עמיתים לרשת ומשחקים כשירות משלוח מסנג’ר

- ניהול הפצה (אך לא יצירה) של מפתחות לאימות והצפנה

- קביעת פרמטרים שבאמצעותם נבחרים מפתחות קריפטוגרפיים

- תוכנת ביניים בין יצירת מפתח (ה.ז. SKEME) ובקשת המפתח (ה.ז. Isakmp)

- ביקורת מבחר של חומר מקשים סודי כאשר מתבקשים מפתחות חדשים של דיפי-הלמן (D-H)

- להקל על סודיות קדימה מושלמת (PFS)

- הקצאת תעודת זהות לכל מפתח חדש (KeyID)

- משא ומתן על חילופי מפתח

- עדכון המפתחות הקיימים לתהליך ההורה

IKEV2 SAS ציין כי אוקלי מבקש מפתחות מ- SKEME ומפיץ אותם ל- ISAKMP

אוקלי ואיקב 2