האם אוקטה דורשת גישה אטלסית?

קבע את התצורה של אספקת משתמשים עם OKTA

אנו מספקים אוטומטית משתמשים וקבוצות לאתרי JIRA ומפגש בארגון שלך. עיין בדף אספקת המשתמש לפרטים נוספים על האופן בו המשתמשים והקבוצות שלך מסנכרנים לארגון שלך.

סיכום

1. ענן אטלסיאני יישום ב- OKTA תומך בהקצאת SSO ו- SCIM. ודא שיש לך מנוי גישה אטלסיאנית למלא יתרון. לצורך הגירה, עקוב אחר מדריך ההגירה האטלסית.

2. Atlassian לא יתמוך עוד יותר בעדכון תכונות משתמש ותכונת סיסמת סנכרון לאחר העברה לחשבון אטלסיאן. צור קשר עם תמיכה אטלסיאן בעדכונים על תמיכה ב- SCIM.

3. כבה את הפונקציונליות של סיסמת סנכרון ב- OKTA אך הבטיח עדכון תכונות תכונות משתמש מופעלות עבור דחיפה ומשימות של קבוצות כדי להמשיך לעבוד.

4. שילוב הענן של אטלסיאן אטלסיאן של אוקטה תומך ב- JIRA Core, Jira Software ו- JIRA Deskes.

שאלות ותשובות

ש 1: איזו פונקציונליות עושה את תמיכת היישום של ענן ג’ירה אטלסיאן?

A1: יישום ענן JIRA אטלסיאן תומך בתכונות כמו לדחוף משתמשים חדשים, לדחוף עדכוני פרופיל, ייבוא משתמשים חדשים, ייבוא עדכוני פרופיל וקבוצות דחיפה.

ש 2: אילו צעדים נדרשים כדי להגדיר את ההקצאה עבור ענן ג’ירה אטלסיאן?

A2: להגדרת התצורה של הענקה לענן ג’ירה אטלסיאן:

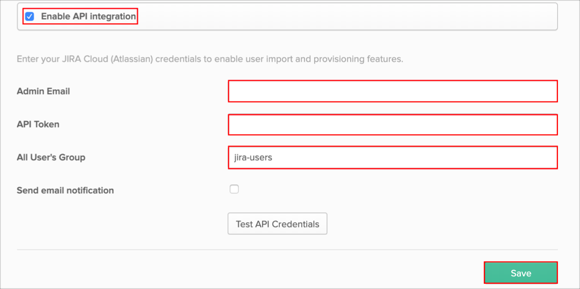

- אפשר שילוב API

- הזן אישורי API (אסימון אימייל וממשק API)

- קבע את התצורה של כל קבוצת המשתמש

- שמור את ההגדרות

Q3: האם תומך סכימת המשתמש של ענן ענן אטלסיאן?

A3: לא, ענן ג’ירה אטלסיאן אינו תומך בתגלית הסכימה של המשתמש.

Q4: כיצד אוכל לפתור בעיות עם הקצאת משתמשים באמצעות קבוצת OKTA ל- JIRA?

A4: אם אתה נתקל בשגיאות בו נכתב כי הקבוצה כבר לא קיימת ב- JIRA, בצע את הצעדים הבאים:

- באפליקציה

קבע את התצורה של אספקת משתמשים עם OKTA

אנו מספקים אוטומטית משתמשים וקבוצות לאתרי JIRA ומפגש בארגון שלך. עיין בדף אספקת המשתמש לפרטים נוספים על האופן בו המשתמשים והקבוצות שלך מסנכרנים לארגון שלך.

קביעת התצורה של הענקה לענן ג’ירה אטלסיאן

מדריך זה מספק את הצעדים הנדרשים להגדרת התצורה של הקצאה לענן ג’ירה אטלסיאן.

חדש ענן אטלסיאני האפליקציה פורסמה ברשת האינטגרציה של OKTA (OIN) התומכת הן ב- SSO והן בהקצאת SCIM. כדי לנצל באופן מלא את היישום הזה, עליך להיות מנוי גישה אטלסיאנית: ראה https: // www.אטלסיאן.com/תוכנה/גישה לפרטים.

אם כבר יש לך מנוי זה, אנו ממליצים להשתמש ב ענן אטלסיאני בקשה הן ל- SSO והן להקצאה. אם כבר יש לך מקרים קיימים של יישומי JIRA/Confluence הישנים ואתה רוצה להעביר את המשתמשים שלך ליישום הענן האטלסיאן החדש, עקוב אחר ההוראות במדריך ההגירה האטלסיאני.

חָשׁוּב: אטלסיאן כבר לא יתמוך ביכולת לדחוף עדכוני פרופיל (עדכן תכונות משתמש תכונה), כולל כל תכונות המשתמש שנתמכו בעבר, וסיסמאות סנכרון (סנכרון סיסמא תכונה) למשתמשים ברגע שאתה עובר לחשבון אטלסיאן.

דוחות אטלסיים הפועלים לתמיכה ב SCIM ביישומים שלהם אשר אמורים לאפשר פונקציונליות זו שוב, ומכוונים להשלים ליולי 2017 (ראה https: // jira.אטלסיאן.com/עיון/id-6305). אנא צור קשר עם התמיכה באטלסיאן לקבלת עדכונים ספציפיים יותר על מצב הפרויקט הזה.

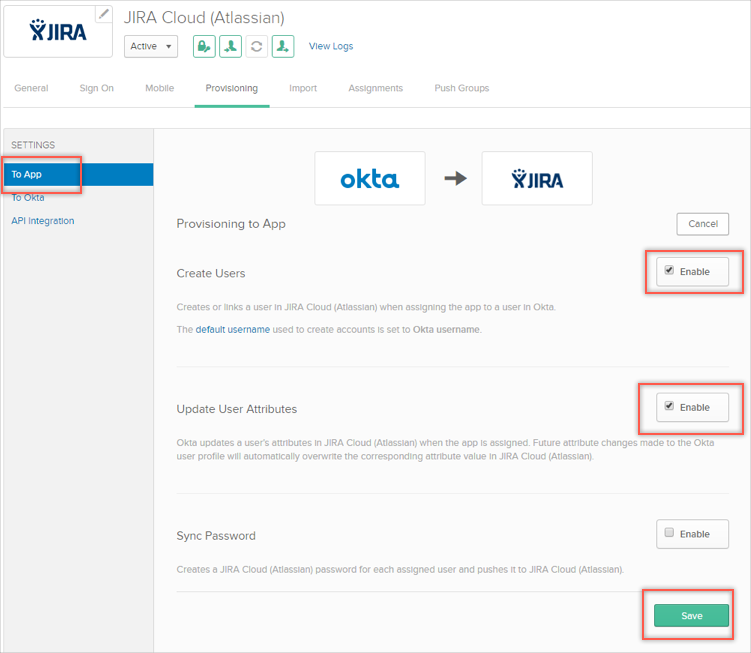

בינתיים אנו ממליצים לכבות סנכרון סיסמא פונקציונליות באוקטה מתחת אספקה כרטיסייה לאינטגרציות קיימות של JIRA ו- Confluence. שאר ההקצאה (צור משתמשים, מבטלים משתמשים, דחיפות קבוצות ומשימות קבוצתיות) ימשיכו לעבוד. על מנת שקבוצות דוחפות וקבוצות ימשיכו לעבוד, עליך לוודא שתכונת תכונות המשתמש של עדכון מופעלת (תחת אספקה TAB).

שילוב הענן של אטלסיאן אטלסיאן של אוקטה תומך במוצרי ה- JIRA גרסה 7 הבאים, בין אם אתה משתמש באחד, או בשילוב של מוצרי JIRA אלה:

- ג’ירה ליבה

- תוכנת JIRA

- דלפק שירות JIRA

תוכן

- מאפיינים

- שלבי תצורה

- גילוי סכימה

- פתרון תקלות

מאפיינים

אפליקציית ענן JIRA אטלסיאן תומכת בתכונות הבאות:

- דחף משתמשים חדשים משתמשים חדשים שנוצרו באמצעות OKTA נוצרים גם ביישום הצד השלישי.

- דחף עדכון פרופיל עדכוני פרופיל לדחוף יכולים לעדכן את החברות בקבוצה בלבד. לִרְאוֹת הערות בתחילת מסמך זה.

- לדחוף את עדכון הסיסמה אטלסיאן כבר לא תומך בפונקציונליות סיסמא סנכרון. לִרְאוֹת הערות בתחילת מסמך זה.

- ייבא משתמשים חדשים משתמשים חדשים שנוצרו באפליקציית הצד השלישי מורידים ומופנים לאובייקטים חדשים של Appuser, לצורך התאמה מול משתמשי OKTA קיימים.

- ייבא עדכוני פרופיל עדכונים שנעשו בפרופיל המשתמש באפליקציית הצד השלישי מורידים ומוחלים על שדות הפרופיל המאוחסנים באופן מקומי ב- OKTA. אם האפליקציה היא מערכת הרשומה של המשתמש, שינויים שנעשו בשדות פרופיל ליבה (דוא”ל, שם פרטי, שם משפחה וכו ‘) מיושמים על פרופיל המשתמש של OKTA. אם האפליקציה אינה מערכת הרשומה של המשתמש, רק שינויים שנעשו בשדות ספציפיים לאפליקציה מיושמים על פרופיל המשתמש המקומי.

- קבוצת דחיפה ניתן לדחוף קבוצות וחבריהם למערכות מרוחקות. תוכל למצוא מידע נוסף על שימוש בפעולות דחיפה קבוצתיות (כולל שיפורי דחיפה קבוצתיים) כאן: שימוש בדחיפה קבוצתית.

שלבי תצורה

- הגדר את התצורה שלך אספקה הגדרות לענן ג’ירה אטלסיאן כדלקמן:

- בדוק את ה אפשר שילוב API קופסא.

- הכנס את אישורי API:

- דוא”ל מנהל: הזן את דוא”ל הניהול שיש לו זכויות לניהול משתמשים.

- אסימון API (שימו לב שזה היה בעבר ה- סיסמת מנהל אשר הושלמה על ידי אטלסיאן): הזן את אסימון ה- API שנוצר באמצעות חשבון הניהול (ראה https: // confluence.אטלסיאן.com/cloud/api-tokens-938839638.HTML למידע נוסף כיצד להשיג אסימון API).

- כל משתמש’קבוצה: שם קבוצה, ממנו משתמשים מיובאים מהצד המרוחק. הערה: תלוי בהגדרות הארגון, כל קבוצת המשתמש רכוש עשוי להיות לא שמיש. כברירת מחדל, יבוא המשתמשים הוא מקבוצה שצוינה בלבד.

- נְקִישָׁה להציל:

גילוי סכימה

ענן ג’ירה אטלסיאן אינו תומך בתגלית הסכימה של המשתמש.

פתרון תקלות

אם אתה נתקל בבעיות בהקצאת משתמשים באמצעות קבוצת OKTA ל- JIRA, ומקבל שגיאה הקובעת שהקבוצה כבר לא קיימת ב- JIRA, כפי שמוצג להלן:

תעשה את הדברים הבאים:

- בדף רשימת היישומים, לחץ על רענן נתוני יישום.

- בחר את היישום שלך, פתח את קְבוּצָה כרטיסייה, ואז לחץ לַעֲרוֹך. שים לב שהקבוצה החסרה לא תוצג ברשימת הקבוצות. לאחר מכן הוסף קבוצה חדשה, או הסר כל קבוצה קיימת מרשימה זו.

- נְקִישָׁה להציל.

- פתח את לוח המחוונים ולנסות שוב את משימות ההקצאה הקשורות.

קבע את התצורה של אספקת משתמשים עם OKTA

אספקת משתמשים משלבת ספריית משתמשים חיצונית עם הארגון האטלסי שלך. דף זה מתאר כיצד להגדיר את התצורה של אספקת משתמשים כאשר OKTA הוא ספק הזהות שלך. עבור הפעולות בהן תומכים בהקצאת משתמשים, עיין בפרטים נוספים על תכונות אספקת משתמשים.

לאחר הגדרת תצורת מתן משתמשים, תוכל לנהל תכונות משתמשים וחברות קבוצתית מספק זהותך.

ההקצאה זמינה עבור כל החשבונות האטלסיים, מה שאומר שאתה יכול ליצור, לעדכן ולהשבית חשבונות מספק הזהות שלך. קבוצות סנכרון זמינות כרגע רק למוצרי JIRA ומפגש ואינן זמינות עדיין עבור Bitbucket ו- Trello.

לפני שאתה מתחיל

כאן’מה אתה חייב לעשות לפני שתוכל לספק משתמשים חיצוניים לאתרים ולמוצרים שלך:

הירשם לגישה אטלסית מהארגון שלך. ראה אבטחה עם גישה אטלסית

קבל את פונקציונליות אספקת המשתמש עבור חשבון OKTA שלך. ראה ניהול מחזור חיים לפרטים נוספים.

וודא שאתה מנהל לארגון אטלסיאן. ללמוד על ניהול הארגון

אמת אחד או יותר מהתחומים שלך בארגון שלך. למד על אימות דומיין

הוסף מדריך ספקי זהות לארגון שלך. למד כיצד להוסיף ספק זהות

קישור דומיינים מאומתים לספריית ספקי הזהות שלך. למד כיצד לקשר תחומים

וודא שאתה מנהל עבור לפחות JIRA או אתר Confluence כדי להעניק למשתמשים מסונכרנים גישה אליהם.

הגדר חשבונות מבחן

כדי להתחיל, אנו ממליצים לנסות את הוראות ההתקנה הללו עם חשבונות מבחן וקבוצות בדיקות ב- OKTA, E.ז. משתמשי אטלסיאן-טסט-ג’ירה ומשתמשים באטלסיאן-מבחן-משתנים.

התחלה מחשבונות מבחן יכולה לעזור להימנע מהפרעה כאשר מישהו לא מכוון את המשתמשים מהאפליקציה האטלסיאנית. כשאתה מבטל את המזכירות מהאפליקציה, אתה מבטל את חשבונותיהם, מה שמסיר גם את הגישה שלהם למוצרים אטלסיים.

חבר את אוקטה עם אספקת SCIM

- עבור למנהל.אטלסיאן.com. בחר את הארגון שלך אם יש לך יותר מאחד.

- בחר בִּטָחוֹן >ספקי זהות.

- בחר את ספריית ספקי הזהות שלך.

- בחר הגדרת אספקת משתמשים.

- העתק את הערכים עבור כתובת אתר בסיס Scim וכן מפתח API. תזדקק להם כשאתה מגדיר את OKTA.

- שמור את שלך תצורת SCIM.

הקפד לאחסן ערכים אלה במקום בטוח, מכיוון שלא נראה לך אותם שוב.

אנו מספקים אוטומטית משתמשים וקבוצות לאתרי JIRA ומפגש בארגון שלך. עיין בדף אספקת המשתמש לפרטים נוספים על האופן בו המשתמשים והקבוצות שלך מסנכרנים לארגון שלך.

אפשר שילוב API של SCIM ב- OKTA

כחלק מהצעד הזה, אתה זקוק לכתובת האתר של בסיס SCIM ולמפתח ה- API שהעתקת.

- התחבר לאוקטה והוסף את ענן אטלסיאני יישום.

- מהיישום, לחץ על אספקה לשונית ולחץ הגדר תצורה של שילוב API.

3. בחר אפשר שילוב API.

4.להיכנס ל כתובת אתר בסיס Scim וכן מפתח API יצרת בארגון האטלסיני שלך.

5. בחר מבחן API אישורים. אם המבחן עובר, בחר להציל.

6. בחר את לאפליקציה תַחַת הגדרות.

7. בחר לַעֲרוֹך ובחר לְאַפשֵׁר לאפשרויות שתרצה לקבל.

השתמש בשלב זה כדי למפות תכונות משתמש או להשאיר להם הגדרות ברירת מחדל. עבור הפעולות בהן תומך אטלסיאן, עיין בפרטים נוספים על תכונות אספקת משתמשים.

8. בחר להציל ליישום הגדרות האינטגרציה.

אמת את כתובת הדוא”ל ב- OKTA

אספקת משתמשים משתמשת בכתובת דוא”ל כדי לזהות משתמש באפליקציה Atlassian ואז ליצור חשבון אטלסיאן חדש או קישור לחשבון אטלסיאן קיים. כתוצאה מכך, אם תכונת כתובת הדוא”ל עבור משתמש אינה עולה בקנה אחד עם הגדרת SAML SSO לבין הגדרת ההקצאה של משתמשים SCIM באפליקציית OKTA, המשתמש יכול להסתיים בחשבונות אטלסיאניים כפולים.

כדי להימנע מחשבונות כפולים, וודא שתכונת כתובת הדוא”ל הממפה את חשבון המשתמש זהה עבור SAML SSO והקצאת משתמשים ב- SCIM:

- מ ה אספקת משתמשים כרטיסייה באוקטה, שימו לב לשדה שממפה ל דוא”ל עיקרי תְכוּנָה. ברירת המחדל היא דוא”ל, כפי שמוצג בתמונת המסך.

2. בחר את להרשם כרטיסייה. מ ה פרטי אישורים קטע, חפש את פורמט שם משתמש של אפליקציה הגדרה. OKTA מעביר שדה זה מחשבון המשתמש ככתובת הדוא”ל של SSO בעת יצירת חשבון אטלסיאן או קישור.

אם פורמט שם משתמש של אפליקציה מציין להעביר ערך ישן (ה.ז. כתובת הדוא”ל של user1@דוגמה.com עבור התכונה שצוינה הוא ישן ויש לך תכונה נוספת המאחסנת את כתובת הדוא”ל הנוכחית של המשתמש של user1+new@דוגמה.com), הנה מה שאתה יכול לעשות:

- בקש מהמשתמש להיכנס לחשבון האטלסיאני שלו פעם אחת לפני שתשלים שלב זה.

- אם המשתמש עדיין בסופו של דבר עם חשבונות כפולים, צור קשר עם התמיכה באטלסיאן בכתובות הדוא”ל של המשתמש.

3. לוודא פורמט שם משתמש של אפליקציה מוגדר לאותה תכונה שצוינה כ- דוא”ל עיקרי בשלב הקודם.

4. תוודא ש עדכן את שם המשתמש של יישום ב נקבע ל ליצור ולעדכן. בחר להציל כדי להחיל את השינויים שלך.

5. בחר עדכן כעת כדי לדחוף את השינוי מהר יותר מהעדכון האוטומטי של OKTA.

דחף קבוצות לארגון

אנו ממליצים להשתמש בתכונת הסנכרון הקבוצתית כדי לנהל באופן אוטומטי הרשאות ומשתמשים באמצעות הספרייה שלך, במקום לנהל ידנית אלה מהארגון. פרק זה מתאר כיצד להגדיר ניהול מבוסס קבוצות.

דחיפת קבוצה אינה מסונכרנת לאף משתמשים ורק דוחפת את הקבוצה לארגון האטלסי שלך.

- באוקטה, לחץ על קבוצות דחיפה Tab ואז לפי שם. בחר את שם הקבוצה (ה.ז. משתמשי אטלסיאן-טסט-ג’ירה אוֹ משתמשי אטלסיאן-מבחן-משתנים) ולחץ להציל.

בתמונת המסך שלמעלה אנו משתמשים ב משתמשי אטלסיאן-קוננס-משתנים קבוצה לניהול גישה למוצר למפגש.

דחיפת קבוצה אינה מסונכרנת לאף משתמשים ורק דוחפת את הקבוצה לארגון האטלסי שלך.

2. סקור כדי לוודא שכל הקבוצות הרצויות נדחפו.

הקצה משתמשים ליישום אטלסיאן ב- OKTA

- באוקטה, לחץ על משימות כרטיסיית היישום האטלסיאני:

2. בחר לְהַקְצוֹת, לאחר מכן קבוצות. בחר את הקבוצה שתרצה להקצות. בדוגמה שלנו, הקבוצה היא משתמשי אטלסיאן-קוננס-משתנים.

3. תראה תיבת דו -שיח זו כדי להגדיר ערכי ברירת מחדל. ערכי ברירת מחדל אלה ישמשו רק אם פרופיל המשתמש לא יגדיר אותם. כל השדות הללו הם אופציונליים וניתן להשאיר אותם ריקים. כשתסיים עם שלב זה, לחץ על שמור וחזור.

4. מהארגון האטלסיאני שלך, ודא שהמשתמשים מסונכרנים. אתה יכול לבדוק את יומני OKTA או שלך ספק זהות עמוד:

קבע את התצורה של גישה למוצר עבור הקבוצות והמשתמשים המוצגים

כדי להעניק גישה למוצרים למשתמשים המופעלים, עליך להגדיר גישה למוצרים לקבוצות קיימות.

- מהאתר (דוגמא.אטלסיאן.נֶטוֹ) הוספת, עבור אל גישה למוצר ולמצוא את המוצר שאתה’D אוהב להוסיף את הקבוצה ל.

- בחר הוסף קבוצה ובחר או הזן את שם הקבוצה המיוצרת אוטומטית המכילה את כל המשתמשים המסונכרנים ל- SCIM.

- בחר הוסף קבוצות כדי לתת למוצר הקבוצה גישה.

למידע נוסף על עדכון גישה למוצרים.

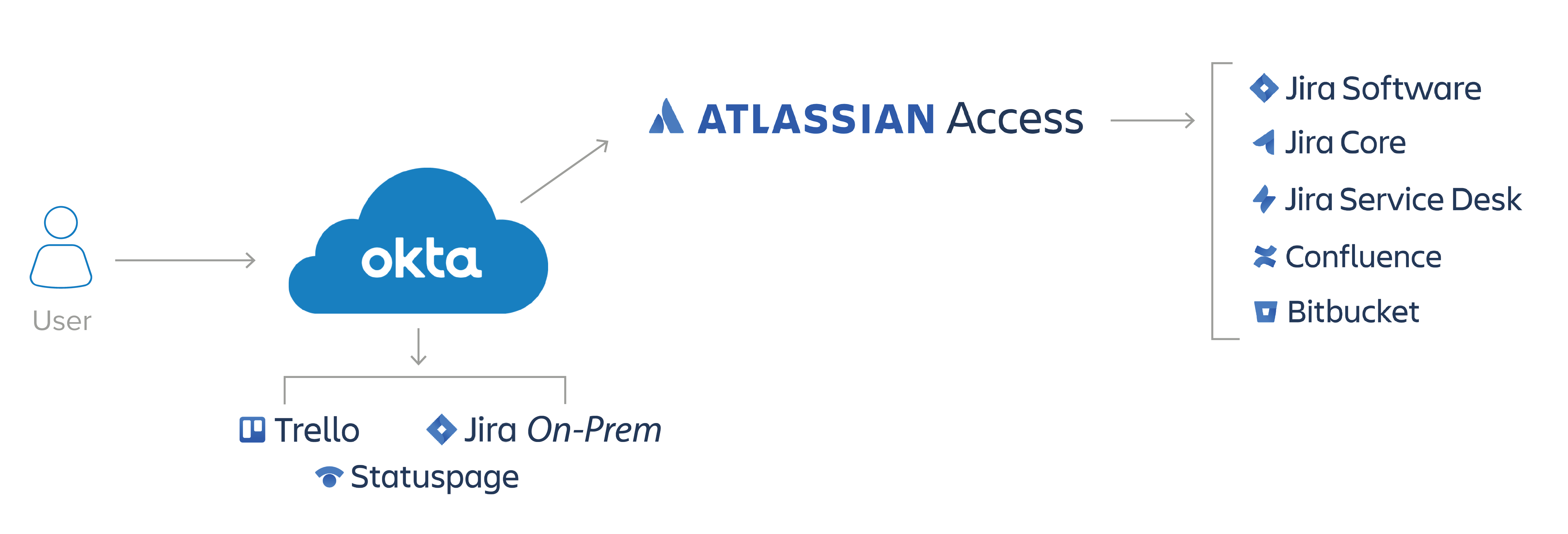

אוקטה + אטלסיאן

אוקטה’S כניסה יחידה (SSO) מאפשרת גישה בלחיצה אחת למוצרי ענן אטלסיאנים, כולל תוכנת JIRA, JIRA CORE, דלפק שירות JIRA, Confluence ו- Bitbucket. משתמשי קצה מקבלים חווית כניסה קלה ועקבית בכל אטלסיאן’S חבילה של מוצרי ענן, כמו גם יישומים אחרים המחוברים ל- OKTA. מנהלים מקבלים ניהול ריכוזי של משתמשי ענן ומדיניות אבטחה, ובקרות גישה עדינות, כולל אימות רב-גורמי (MFA).

אוטומציה של ניהול מחזור חיי משתמש

הקצאת SCIM זמינה דרך האינטגרציה של OKTA + Atlassian מאפשרת לצוות שלך לנהל את מחזור חיי המשתמש כולו בקלות, ביעילות ובמקום אחד, ולא על פני עשרות (או יותר) יישומים. אוטומציה על סיפונה וחילוף סיפון לא רק משחררת זמן IT יקר, אלא גם משפרת את האבטחה על ידי הסרת גישה מיידית למשתמשים שעוזבים את החברה או עוברים לתפקיד עם גישה שונה.

חבר הכל, מענן לקרקע

OKTA משתלבת ישירות עם אפליקציות וספריות ב- PREM, כולל ספריות Active Directory ו- LDAP, ועוזרות לאבטח את המשתמשים שלך’ זהויות בכל רחבי הלוח ומעניקות לו מנהלים את הכלים הדרושים להם כדי לנהל גישה בצורה מאובטחת ויעילה.

עדיין לא לקוח OKTA? לא בעיה.

לקוחות Atlassian Access לקוחות שעדיין אינם לקוחות OKTA יכולים לקבל OKTA משובץ בגישה, ללא תשלום נוסף. זה מביא לך את כל היתרונות של OKTA, כולל SSO, MFA, ניהול מחזור חיים ושילוב מדריך AD ו- LDAP, כדי לעזור לך להתחבר במהירות ובבטיחות למוצרי הענן האטלסי שלך. כאשר ברצונך להרחיב את היתרונות שלך ב- OKTA מעבר לגישה אטלסית, צור איתנו קשר.

הפוך את האפליקציות האטלסיאניות שלך לקלות יותר לגישה וניהול

- תן לעובדים גישה מאובטחת לאטלסיאן’אפליקציות ענן דרך OKTA’חוויית SSO מוכרת, המגובה על ידי אימות רב-גורמי חזק

- השתלב בקלות עם ספריות אפליקציות וספריות על סף כמו AD ו- LDAP לניהול מרכזי של משתמשים ולהעביר אוטומציה של אספקה בכל מחזור החיים של העובד

- להאיץ את המעבר שלך לענן בעזרת אבטחה מדרגית וממוקדת זהות שמגדילה את הביטחון

פרטי אינטגרציה

מוצרי ענן אטלסיאנים עוזרים לעסקים לחדש מהר יותר באמצעות שיתוף פעולה טוב יותר, אוטומציה וזרימות עבודה חכמות. צוותים ברחבי הארגון שלך יכולים לארגן, לשתף פעולה ולמסור מהר יותר.

קבל נראות, אבטחה ושליטה רחב של החברה על מוצרי הענן האטלסיאנים שלך ותאפשר למשתמשים גישה בלחיצה אחת לאפליקציות קריטיות למשימה.

ענן זהות של OKTA וגישה אטלסית משתלבים כדי לספק זהות חלקה וניהול גישה ליישומי הענן האטלסיאנים שלך. הכניסה היחידה של OKTA (SSO) מספקת למשתמשי קצה חווית כניסה קלה ועקבית בכל חבילת מוצרי הענן של אטלסיאן, כמו JIRA Software, Jira Core, JIRA Service Manage.

פונקציונליות

הוסף אינטגרציה זו כדי לאפשר יכולות אימות והקצאה.

אימות (SSO)

- API

- ווים אירועים

- הפדרציה הנכנסת

- ווים מקוונים

- הפדרציה היוצאת

- רַדִיוּס

- שפת סימון סימון אבטחה של SAML היא תקן פתוח להחלפת נתוני אימות ואישור בין ספק זהות (IDP) לבין ספק שירות (SP) שאינו מחייב להעביר אישורים לספק השירות.

- תבניות זרימת עבודה

- מחברי זרימות עבודה

- אימות אינטרנט מאובטח של SWA הוא מערכת יחידה למערכת (SSO) שפותחה על ידי OKTA כדי לספק SSO לאפליקציות שאינן תומכות בשיטות כניסה פדרטיות קנייניות, SAML או OIDC.

- OIDC OpenID Connect הוא הרחבה לתקן OAuth המספק להחלפת נתוני אימות בין ספק זהות (IDP) לבין ספק שירות (SP) ואינו דורש להעביר אישורים מספק זהות ליישום.

- פדרציה של WS

אספקה

- צור יוצר או קושר משתמש ביישום בעת הקצאת האפליקציה למשתמש ב- OKTA.

- עדכון OKTA מעדכן את תכונות המשתמש באפליקציה כאשר האפליקציה מוקצה. שינויים בתכונות עתידיות שנעשו בפרופיל המשתמש של OKTA יחליפו אוטומטית את ערך התכונה המתאים באפליקציה.

- ניתן להגדיר את תכונה המקור של היישום כמקור האמת לפרופיל משתמש מלא או כמקור האמת לתכונות ספציפיות בפרופיל משתמש.

- השבתה מבטלת את חשבון המשתמש באפליקציה כאשר הוא אינו מוזר באוקטה או בחשבון OKTA שלהם מושבת. ניתן להפעיל מחדש את החשבונות אם האפליקציה מועברת מחדש למשתמש ב- OKTA.

- סיסמת סנכרון לדחוף את הסיסמה של המשתמשים OKTA או סיסמא שנוצרה באופן אקראי לאפליקציה. תכונה זו אינה נדרשת עבור כל היישומים הפדרטיים שכן אימות משתמשים מתרחש ב- OKTA, אולם אפליקציות מסוימות עדיין דורשות סיסמה.

- דחיפה קבוצתית דחיפה קבוצות אוקטה קיימות וחברותן ליישום. לאחר מכן ניתן לנהל קבוצות ב- OKTA והשינויים באים לידי ביטוי ביישום.

- קבוצות קישור לקשר קבוצות OKTA לקבוצות קיימות ביישום. מפשט את האפליקציה לאפליקציה להקצאת OKTA כאשר לאפליקציה כבר מוגדרת קבוצות.

- סכימה גילוי ייבוא את סכימת תכונות המשתמש מהיישום ומשקף אותה בפרופיל המשתמש של אפליקציית OKTA. מאפשר ל- OKTA להשתמש בתכונות בהתאמה אישית שהגדרת ביישום שלא נכללו בסכימת האפליקציה הבסיסית.

- כתב כתיבת תכונות כאשר היישום משמש כאדון פרופיל, ניתן להגדיר תכונות ספציפיות שיועברו ממקום אחר ונכתב בחזרה לאפליקציה. לדוגמה, פרופיל המשתמש עשוי להגיע מ- Active Directory עם מספר טלפון שמקורו באפליקציה אחרת ונכתב בחזרה ל- Active Directory.

תיעוד

להלן קטע שכולו תיעוד, שילוב ויישום.

סקירה כללית של OKTA + אטלסיאן קרא

טופס מידע:

זרימות עבודה

הוסף מחבר יישום זה לזרימות העבודה שלך ב- OKTA, פלטפורמה מונעת ממשק ללא קוד ליצירת זרימות עבודה מותאמות אישית באמצעות ספרייה של יישומים ופונקציות של צד שלישי משולבים. אירועי פעולת רצף יחד לאוטומציה של תהליכים עסקיים ממוקדי זהות.

פעולות מחבר ענן אטלסיות

ניתן לקשר מגוון רחב של מחברים מאפליקציות שונות ליצירת זרימות עבודה אוטומטיות.

- פעולת API בהתאמה אישית

- הסר את המשתמש מהקבוצה

- ליצור קבוצה

- קבל משתמש

- קרא קבוצה

- חיפוש משתמשים

- עדכן קבוצה

- קבוצות חיפוש

- מחק קבוצה

- עדכן את המשתמש

- צור משתמש

- מבטל את המשתמש

- הוסף משתמש לקבוצה