האם Samsung Spy על המשתמשים שלה?

האם Samsung Spy על המשתמשים שלה?

על פי מחברי המחקר, אין ביטול הסכמה מקציר נתונים זה.

סיכום המאמר

מחקר שנערך על ידי אוניברסיטת אדינבורו ומכללת טריניטי דבלין מצא כי טלפונים אנדרואיד מסמסונג, שיאומי, Huawei ו- Realme, כמו גם טלפונים המריצים LineageOs ו- /E /OS, מעבירים כמויות משמעותיות של נתוני משתמשים למפתחים של מערכת הפעלה ולישויות של צד שלישי כמו Google, Microsoft, LINEDEDIN ו- FASICESSICE FASICE. גם כאשר הטלפונים סרק, הם ממשיכים לאסוף גיגה -בייט של נתונים. מכשירי סמסונג ו- Xiaomi נמצאו ככמויות משמעותיות של נתוני אירועי אינטראקציה של משתמשים, ואילו המכשירים האחרים התמקדו במזהים של משתמשים הניתנים להחלפה מחדש.

נקודות מפתח:

- טלפונים אנדרואיד מיצרנים שונים, כולל סמסונג, שיאומי, Huawei ו- Realme, אוספים ומעבירים נתוני משתמשים למפתחי מערכת הפעלה ולישויות של צד שלישי.

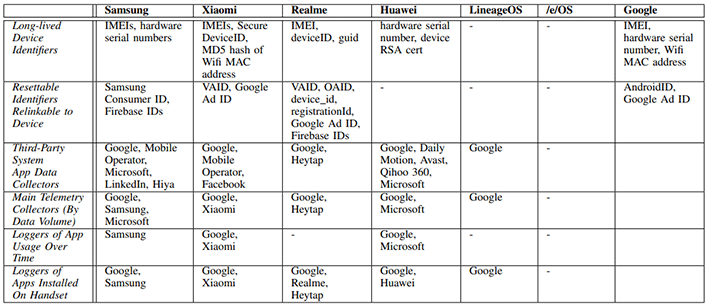

- מזהי מכשירים ומשתמש, מידע על תצורת מכשירים ורישום אירועי משתמש הם חלק מהנתונים הספציפיים שנאספו על ידי טלפונים אנדרואיד אלה.

- ניתן עדיין לקשר בין מזהי משתמש הניתנים להחלפה, כגון מזהי פרסום, למכשיר המקורי והמשתמש המקורי.

- שירותי Google Play וחנות Google Play אוספים נפחים גדולים של נתונים מכל המכשירים למעט אלה המשתמשים /E /OS.

- נוהלי איסוף נתונים של גוגל וגורמים אחרים מאופיינים בחוסר שקיפות ותיעוד.

- החוקרים מדגישים את הצורך בתשומת לב רבה יותר לדאגות הפרטיות במערכת ההפעלה עצמה, ולא רק להתמקד באפליקציות ספציפיות.

- חששות מפני קציר נתונים על ידי טלפונים אנדרואיד מדגישים את הסחר בין השימוש בסמארטפון לפרטיות.

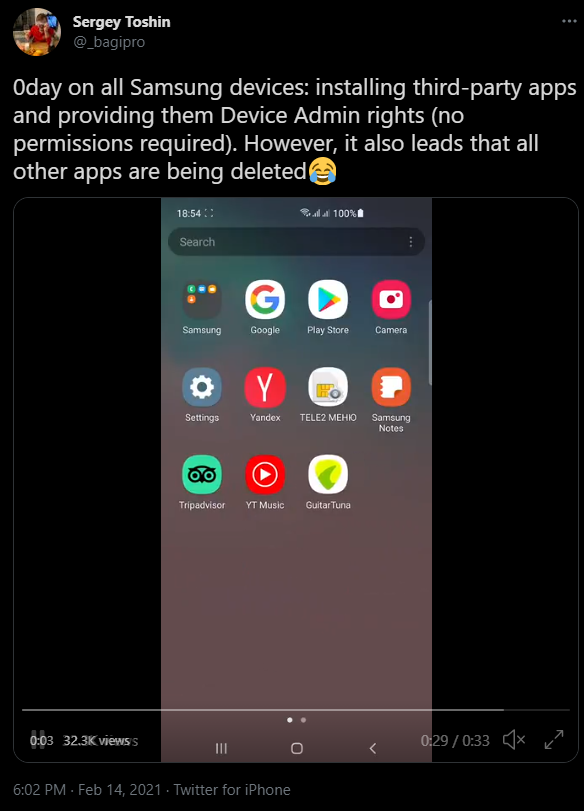

- האקרים מצאו פגיעויות באפליקציות המותקנות מראש במכשירי סמסונג, ומאפשרים להם לרגל את המשתמשים ולקבל שליטה על המערכת.

- סמסונג עבדה על תיקון פגיעויות אלה, אך הפרטים על האירועים והחלטותיהם מוגבלים.

- חוקר האבטחה סרגיי טושין גילה שתים עשרה פגיעויות המשפיעות על מכשירי סמסונג, כאשר שלושה סוגיות קריטיות הועלו כיום.

שאלות ותשובות מפורטות

Q1: אילו נתונים עושים טלפונים אנדרואיד מסמסונג, שיאומי, Huawei ו- Realme אוספים ומשדרים?

A1: טלפונים אלה אוספים ומעבירים מזהי מכשירים ומשתמשים, מידע על תצורת מכשירים ונתוני רישום אירועים של משתמשים. מכשירי Samsung ו- Xiaomi רושמים כמויות משמעותיות של נתוני אירועי אינטראקציה של משתמשים, בעוד שמכשירים אחרים מתמקדים בעיקר במזהים של משתמשים הניתנים להחלפה מחדש.

Q2: האם ניתן לקשר בין מזהי משתמש הניתנים להחלפה מחדש למכשיר המקורי ולמשתמש?

A2: כן, החוקרים מצאו כי עדיין ניתן לקשר בין מזהי משתמשים הניתנים להחלפה מחדש, כגון מזהי פרסום, למכשיר המקורי ולמשתמש המקורי.

Q3: אילו ישויות אוספות נפחים גדולים של נתונים מטלפונים אנדרואיד?

A3: שירותי Google Play וחנות Google Play אוספים נפחים גדולים של נתונים מכל מכשירי אנדרואיד למעט אלה המשתמשים /E /OS.

Q4: מהי רמת השקיפות ביחס לנוהלי איסוף נתונים?

A4: נוהלי איסוף הנתונים מאופיינים בחוסר שקיפות, מכיוון שגוגל אינה מספקת תיעוד לנתונים שנאספו, והעומסים מועברים כנתונים מקודדים בינאריים שנוצרו על ידי קוד מבוזל בכוונה.

Q5: אילו מערכות הפעלה נכללו במחקר?

A5: המחקר כלל טלפונים מבוססי אנדרואיד מסמסונג, Xiaomi, Huawei ו- Realme, כמו גם מכשירים המריצים Lineageos ו- /E /Os.

ש 6: מה הדאגות שמודגשות המחקר?

A6: המחקר מדגיש את חוסר תשומת הלב שניתן לדאגות הפרטיות במערכת ההפעלה עצמה ומדגיש את הצורך במודעות ובדיקה רבה יותר בתחום זה.

ש 7: מה המודגש מהדאגות על קציר הנתונים?

A7: החששות מפני קציר נתונים על ידי טלפונים אנדרואיד מעלים את נושא הסחר בין השימוש בסמארטפון לפרטיות.

Q8: אילו פגיעויות נמצאו האקרים שנמצאו באפליקציות שהותקנו מראש במכשירי סמסונג?

A8: האקרים מצאו פגיעויות המאפשרות להם לרגל את המשתמשים ולקבל שליטה מלאה על המערכת על ידי חבלה עם האפליקציות המותקנות מראש של סמסונג.

Q9: אילו פעולות ננקטה סמסונג כדי לטפל בפגיעויות?

A9: סמסונג עובדת על תיקון הפגיעויות, אך פרטים ספציפיים על האירועים והחלטותיהם לא נחשפו במלואם.

Q10: מה גילה חוקר האבטחה סרגיי טושין על הפגיעויות של סמסונג?

A10: סרגיי טושין גילה שתים עשרה פגיעויות המשפיעות על מכשירי סמסונג, כאשר שלושה סוגיות קריטיות הועלו כעת. פגיעויות אלה מציבות סיכוני אבטחה למשתמשים בסמסונג.

האם Samsung Spy על המשתמשים שלה

על פי מחברי המחקר, אין ביטול הסכמה מקציר נתונים זה.

המחקר מזהיר טלפונים אנדרואיד מסמסונג, שיאומי ואחרים מרגלים על המשתמשים

כל מי שמשתמש בטלפון אנדרואיד כנראה היה מכר מודע לאבטחה שאל, “אתה לא יודע כמה נתונים הטלפון שלך קוצר?”רובנו מושכים את זה כאחת הנסיבות הבלתי נמנעות של החיים המודרניים: אתה רוצה סמארטפון, אתה מתמודד עם קציר נתונים. ובכל זאת, אנשים מסוימים לא כל כך מוכנים להקריב את ההקרבה הזו.

מחקר שיתופי חדש מאוניברסיטת אדינבורו בסקוטלנד ובמכללת טריניטי דבלין באירלנד, בדק טלפונים מבוססי אנדרואיד מסמסונג, שיאומי, Huawei ו- Realme, כמו גם מכשירים המנהלים את השושלות וה- Open-Source, מידוד פרטיות /E /OS. המחקר מצא כי “גם כאשר מוגדר באופן מינימלי והמכשיר הוא סרק, גרסאות האנדרואיד המותאמות אישית של הספק מעבירות כמויות משמעותיות של מידע למפתח מערכת ההפעלה וגם צדדים שלישיים (גוגל, מיקרוסופט, לינקדאין, פייסבוק וכו ‘.) “

כפי שמציינים מחברי העיתון, למרות שנאמר הרבה על חששות הפרטיות סביב אפליקציות ספציפיות, מעט יחסית נכתב על חששות פרטיות במערכת ההפעלה עצמה. לאחר הבדיקה, המחברים מתלהבים כי נושא זה זקוק לתשומת לב רבה יותר, מכיוון שהם גילו כי מכשירים מבלבלים גיגה -בייט של נתונים גם כאשר הם סרק.

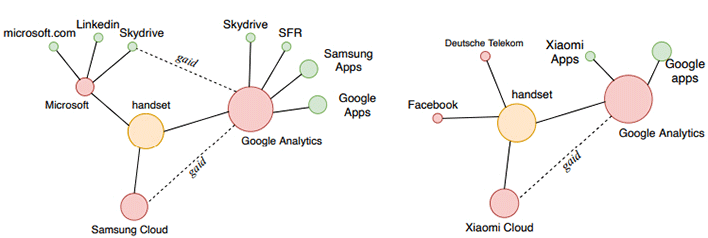

קרדיט: מכללת טריניטי דבלין

ליתר דיוק, החוקרים מצאו כי מכשירי סמסונג, Xiaomi, Huawei ו- Realme אוספים מכשירים ומזהים של משתמשים, מידע על תצורת מכשירים, וניתן לטעון כי רישום אירועי המשתמש ביותר (כצורה של “טלמטריה.”) רק מכשירי סמסונג ו- Xiaomi נמצאו ככמויות משמעותיות של נתוני אירועי אינטראקציה של משתמשים – עם זאת – המכשירים האחרים התמקדו בעיקר במזהים של משתמשים הניתנים להחלפה מחדש.

זה לא מנחם מדי בהתחשב בכך שהחוקרים מדגימים גם כיצד ניתן עדיין לקשר בין נתונים שנאספו המקושרים למזהים של משתמשים אלה (כגון מזהי פרסום) למכשיר המקורי למכשיר המקורי ולמשתמש. יתר על כן, החוקרים מעירים כי האשם הגדול ביותר מאחורי קציר הנתונים הוא למעשה גוגל עצמה. בעיתון הם אומרים כי “שירותי Google Play וחנות Google Play אוספים נפחים גדולים של נתונים מכל המכשירים”, למעט המכשיר /E /ES, מכיוון שמערכת ההפעלה אינה משתמשת בשירותי Google Play.

הכותבים ממשיכים לציין את “האופי האטום של איסוף נתונים זה”, והעיר כי גוגל אינה מספקת שום תיעוד, וכי העומסים מועברים כנתונים מקודדים בינאריים שנוצרו על ידי קוד מבוזל בכוונה. ככל הנראה, הם היו בדיונים עם גוגל כדי שיוצר אנדרואיד יפרסם תיעוד לאוסף/טלמטריה של נתונים זה, “אבל עד היום זה לא קרה.”

המחקר די מעמיק ומלא בז’רגון טכני, אבל עדיין שווה לקרוא אם אתה אפילו מתעניין באופן משיקי בנושא. תוכל למצוא את מסמך ה- PDF באתר Trinity College Dublin.

האקרים מצאו דרך לרגל אחר משתמשי סמסונג על ידי התעסקות עם אפליקציות המותקנות מראש

האקרים ממשיכים למטרה הבאה שלהם: סמסונג. על ידי התמודדות עם האפליקציות המותקנות מראש של סמסונג, האקרים יכולים כעת לרגל את המשתמשים.

האקרים יכולים לצפות במשתמשים, ואפילו לוקחים שליטה מלאה על המערכת כולה. מה שמדאיג יותר הוא שנראה כי הבאגים שייכים למערך נרחב הרבה יותר של אחד מנוצל. אחד מחוקרי האבטחה של סמסונג דיווח על האירוע לתוכנית Buty Buty של ענקית הטכנולוגיה.

סמסונג היא ענקית טכנולוגית דרום קוריאנית, אך זה לא הפריע להאקרים להתעסק במערכת שלהם. החברה עובדת כעת על תיקון פגיעויות אינסופיות שממשיכות להשפיע על הסמארטפונים הניידים שלה.

האקרים בשלושה סוגיות קריטיות של סמסונג

מחשב צמחים דיווח לאחרונה כי מאז תחילת 2021, מייסד החברה המובטחת יתר על המידה, סרגיי טושין, התגלה למעלה משנים עשר פגיעויות שהשפיעו כיום על כל המכשירים של סמסונג.

בגלל הסיכון האבטחה שהאגים הללו מציבים למשתמשים בסמסונג, החברה משחררת רק פרטי אור על האירוע. נכון לעכשיו, רק שלושה סוגיות הועלו.

על פי נתוני המדיה המקוונת, טושין ציין גם כי הסיכון הפחות מאיים שהנושא מציב הוא שהאקרים יכולים לגנוב את הודעות המשתמשים אם הם מרמים בהצלחה את הקורבן.

שני הנושאים מסובכים וחמורים יותר בגלל חומרת התגנבותם.

ניצול הבאגים אינו מחייב את משתמשי סמסונג לעשות דבר מכיוון שהם יכולים להשתמש בו כדי לקרוא ולכתוב קבצים שרירותיים כדי לגשת למכשירים.

סמסונג עדיין לא אישרה מתי האגים יתוקנו, בעיקר מכיוון שכל התהליך יכול לארוך עד חודשיים. החברה עדיין צריכה לבצע בדיקות טלאים רבות כדי להבטיח שהיא לא תגרום לבעיות נוספות.

טושין הוסיף כי הוא דיווח על כל שלושת איומי האבטחה, וכעת הוא מחכה לשים את היד על השפע.

האקר אסף כמעט 30,000 $

האקר אחד קיבל כמעט 30,000 דולר מאז תחילת 2021 מכיוון שהוא חשף בסך הכל 14 סוגיות במערכות מכשירי סמסונג.

ההאקר גילה שיש באגים ביישומים המותקנים מראש בסמארטפונים של סמסונג באמצעות סורק מבוטל יתר על המידה שהוא עשה כדי לעזור בבאג.

הוא הודיע לסמסונג על הפגמים בפברואר, ואפילו פרסם סרטון על איך אפליקציה של צד שלישי יכולה להעניק לו זכויות מנהל לכל מכשיר סמסונג. עם זאת, הייתה לה תופעת לוואי מאסיבית – כל היישומים במכשיר סמסונג נמחקו בזמן שניסו לקבל הרשאות מוגבהות.

הבאג טופח מאוחר יותר באפריל, אך עדיין הייתה לו השפעה משמעותית על אפליקציית ההקצאה המנוהלת, והיא מתויגת כעת כ- CVE-2021-25356.

כפרס, ההאקר קיבל 7,000 דולר עבור דיווח על הבאגים.

מחשב דופק ציין כי טושין גם קיבל 5,460 דולר על כך שהודיע לסמסונג על בעיה אחרת לגבי אפליקציית ההגדרות שלהם. זה נתן להאקרים גישה לקבצים שרירותיים כמשתמש במערכת בפועל. התווית שלו ידועה בשם CVE-2021-25393.

לבסוף, הוא קיבל עוד 4,850 דולר ממנה של באגים של פברואר שאיפשרו ליצור קבצים שרירותיים המחופשים כמשתמש טלפוני שיכול לגשת ל- SMS ולהתקשר לפרטים.

מאמר זה נמצא בבעלות טק טיימס

נכתב על ידי פראן סנדרס

כמה אתה סומך על סמארטפון אנדרואיד שלך? מחקר חדש מציע את הריגול שלך

האם חשבת שאתה יכול לסמוך על הטלפון החכם שלך באנדרואיד עם הנתונים והמידע האישי שלך? המחקר האחרון הזה יגרום לך לחשוב פעמיים.

כמה אתה סומך על הטלפון החכם שלך?

כמו אנשים רבים, אתה בטח נושא את הטלפון הנייד שלך בכיס בכל עת. יתכן שאולי אפילו חיבב את המכשיר שלך, אליו אתה מפקיד את כל הסודות והתמונות האינטימיים ביותר שלך.

עם זאת, סמארטפונים אנדרואיד רחוקים מלהיות אמינים, על פי מחקר שנערך לאחרונה.

המחקר – שנערכה על ידי צוותים מאוניברסיטת אדינבורו בסקוטלנד ו מכללת טריניטי דבלין באירלנד – חשפה שלל בעיות פרטיות הקשורות לשימוש בסמארטפונים המונעים על ידי אנדרואיד על ידי מותגים גדולים.

פרופסור דאג לית ‘במכללת טריניטי דבלין, יחד עם ד”ר פול פטראס והאיו ליו באוניברסיטת אדינבורו, בדקו את הנתונים שנשלחו על ידי שישה גרסאות של מערכת ההפעלה אנדרואיד שפותחה על ידי סמסונג, שיאומי, Huawei, Realme, Lineageos ו- E/Os.

מה שהם מצאו הוא כי “גם כאשר מוגדרים באופן מינימלי והמכשיר הוא סרק, גרסאות אנדרואיד המותאמות אישית של ספקים מעבירות כמויות משמעותיות של מידע למפתח מערכת ההפעלה וגם לצדדים שלישיים (גוגל, מיקרוסופט, לינקדאין, פייסבוק וכו ‘) שהתקנו מראש על אפליקציות מערכת”.

- ליטא יכול לאסור סמארטפונים סיניים ממוסדות המדינה ככל שנמשכת שורת צנזורה של Xiaomi

- פרטיות מקוונת קובצי WatchoG יותר מ -400 תלונות הקשורות לעוגיות אינטרנט

מה שיתוף הטלפון שלך עליך?

בין הנתונים שנאספו, החוקרים ציינו את מערכות הזיהוי הקבועות של הסמארטפונים, היסטוריית השימוש של יישומים ונתוני טלמטריה.

למעט E/OS, כל יצרני המכשירים שנבדקו אוספים רשימה של כל האפליקציות המותקנות במכשיר, המחקר מדגיש.

זהו מידע רגיש פוטנציאלי מכיוון שהוא יכול לחשוף תחומי עניין של משתמשים, כמו אפליקציית ההיכרויות האחרונה בה נעשה שימוש וכן הלאה.

על פי מחברי המחקר, אין ביטול הסכמה מקציר נתונים זה.

“אני חושב שפספסנו לחלוטין את איסוף הנתונים המסיבי והמתמשך של הטלפונים שלנו, שאין להם ביטול הסכמה,” לית ‘, שהוא גם יו”ר מערכות מחשב בטריניטי’בית הספר למדעי המחשב וסטטיסטיקה, אמר.

“אָנוּ’היה ממוקד מדי בעוגיות ברשת ובאפליקציות שהתנהגו בצורה לא טובה “.

פעולה משמעותית נדרשת בדחיפות בכדי לתת לאנשים שליטה אמיתית על הנתונים שעוזבים את הטלפון שלהם.

פרופסור דאג לית ‘

יו”ר מערכות מחשב, בית הספר למדעי המחשב וסטטיסטיקה במכללת טריניטי

הפרופסור מקווה שמחקר זה ישמש כ”שיחת השכמה “לציבור, לפוליטיקאים ולרגולטורים.

“פעולה משמעותית נדרשת בדחיפות כדי לתת לאנשים שליטה אמיתית על הנתונים שעוזבים את הטלפונים שלהם”, הוסיף.

- יותר ממחצית מתקפות הסייבר המגובות במדינה הגיעו מרוסיה, על פי מיקרוסופט

- תצורה שגויה של תוכנת מיקרוסופט חושפת נתונים של 38 מיליון אנשים

Xiaomi, Samsung ו- Huawei כדי להוביל את המירוץ לשיתוף הנתונים

על פי המחקר, מכשיר ה- Xiaomi שולח פרטים “של כל מסכי האפליקציה שנצפה על ידי משתמש ל- Xiaomi, כולל מתי וכמה זמן משתמשים בכל אפליקציה”.

העיתוי ומשך שיחות הטלפון הם חלק גדול מהנתונים שנחשפו, המחקר חושף.

במכשיר Huawei, זה’S המקלדת Swiftkey שמשתפת פרטים על שימוש באפליקציות לאורך זמן עם מיקרוסופט.

“האפקט דומה לשימוש בעוגיות כדי לעקוב אחר אנשים’הפעילות כאשר הם עוברים בין דפי אינטרנט, “לדברי ד”ר פול פטרס, פרופסור חבר בבית הספר לאינפורמטיקה באוניברסיטת אדינבורו.

ברמה אחרת, סמסונג, Xiaomi, Realme ו- Google אוספים “מזהי מכשירים ארוכי שנים”, כמו המספר הסידורי של החומרה, לצד “מזהי פרסום המקובלים למשתמש”.

לעתים קרובות בחלק התחתון או בחלק האחורי של המכשיר, המספר הסידורי של החומרה הוא מספר ייחודי המשמש למטרות זיהוי ומלאי. זה ייחודי למשתמש ולעתים קרובות מתבקש בעת דיווח על גניבת טלפון למשטרה.

באשר למשתמש’מזהה פרסום, מטרתו לאפשר למפרסמים לעקוב אחר פסאודו לעקוב אחר פעילות מודעות משתמשים. זה’s הוקצה על ידי המכשיר או סביבת ההפעלה ואוחסן ישירות במכשיר עצמו.

העובדה שמערכות אנדרואיד יכולות לאחסן נתונים אלה מרמזת על כך ש”המשתמש מאפס מזהה פרסום, ניתן לצמצם מחדש את ערך המזהה החדש בחזרה לאותו מכשיר, ועלולה לערער את השימוש במזהי פרסום מרותקים למשתמש “, אומר המחקר.

- יותר בטוח וטוב יותר בתיקון הקלדות בטלפון שלך, האם ההפעלה השוויצרית הזו יכולה לקחת על גוגל?

- רשמו רווחים עבור אפל, מיקרוסופט וגוגל בין Covid-19 Boost עבור Big Tech

כיצד לסיים את תרגילי ‘מתחת למכסה המנוע’ אלה?

על פי המחקר, קיימת רק דרך אחת להימנע מטרף נופל לאיסוף נתונים בקנה מידה גדול זה – גרסת ה- E/OS שנוצרה על ידי הצרפתי גאל דובל ונגזרת מ Lineageos.

גרסה זו של אנדרואיד מבוססת על מודול המאפשר שימוש בשירותי Google מבלי להעביר נתונים אישיים. הגישה למידע אישי חסומה עבור גוגל ולכל היישומים או השירותים של צד שלישי.

מלבד חריג זה, החוקרים מסיקים כי הוא הפך חיוני לספק נתונים אישיים על מנת ליהנות מהיתרונות של הסמארטפונים ושירותיהם.

“למרות שאנחנו’פטראס אמר כי נותרו חוקי הגנה למידע אישי שאומצו במספר מדינות בשנים האחרונות, כולל על ידי מדינות החברות באיחוד, קנדה ודרום קוריאה, נותרו נוהלי איסוף נתונים, “נותרו נרחבים”.

“מדאיג יותר, נוהגים כאלה מתרחשים ‘מתחת למכסת המנוע’ בסמארטפונים ללא ידיעת משתמשים וללא אמצעי נגיש להשבית פונקציונליות כזו. גרסאות אנדרואיד מודעות לפרטיות צוברות משיכה וממצאים שלנו צריכים לתמרץ ספקים מובילים בשוק כדי ללכת בעקבותיהם “.

שתף את המאמר הזה

אולי גם אתה אוהב

עכשיו משחק הבא

תוכנות ריגול אפשריות בטלפונים של סמסונג

[עוֹרֵך’הערה: שם’זה קדימה ואחורה על זה “תוכנות ריגול” עכשיו. אנחנו מקלטים’נראה כי באופן אישי בדק את זה בכל טלפונים, ופענוח כובעי Wireshark של מה שהתוכנה הנקייה שולחת הביתה נראית חסרה – זה יכול להיות תמים. אָנוּ’להשאיר מחדש את הטקסט המקורי שלנו כביכול למטה, אך אולי תרצה לקחת את זה עם גרגר מלח עד שיצאו ראיות נוספות. או לעדכן את כולנו בתגובות. אך היזהר מקפיצות למסקנות מהירות.]

לסמסונג אולי יש את האפשרויות הגבוהות ביותר לחומרה אם אתה רוצה סמארטפון אנדרואיד, אבל זה לא’לא עצר אותם לקבל כמה החלטות מפוקפקות בתוכנה שהם לפעמים נטענים עליה. לעתים קרובות הטלפונים האלה מגיעים עם “בְּרִירַת מֶחדָל” אפליקציות שיכולות’לא יוסר באמצעים רגילים, או יכול’אפילו להיות מושבת, והגילוי האחרון הקשור לתוכנה טעונה מראש בטלפונים של סמסונג נראה שהוא פגיעות אבטחה די גדולה.

תוכנה זו המדוברת היא א “מנקה אחסון” בתוך ה “טיפול במכשירים” קטע הטלפון, שאמור לטפל באופטימיזציה של קבצים ומחיקה. היישום הספציפי הזה נעשה על ידי חברה סינית בשם Qihoo 360 ויכולה’לא יוסר מהטלפון מבלי להשתמש ב- ADB או שיש לך שורש. החברה ידועה בפרקטיקות גרועות במיוחד הנוגעות לסריקת וירוסים, והתוכנה הואשמה בשליחת כל המידע על הקבצים בטלפון לשרתים בסין, מה שעלול להפוך את כל הנתונים שהיו להם לממשלה סין. כל זה התגלה באמצעות לכידת מנות ובאוסינט, שנדונו בפוסט.

גילויים אלה התרחשו לאחרונה ב- Reddit מ- [Kchaxcer] שהעלו את הטענות המקוריות. נראה שזה לגיטימי למדי בשלב זה, ומשתמש אחר בשם [GeorgePB] הצליח לספק פיתרון/דרך לעקיפת העקיפה בתגובות על הפוסט המקורי. זה’בעיה מעניינת שככל הנראה לא צריכה’לא קיים בכל טלפון, קל וחומר טלפון דגל המתמודד עם מכשירי אייפון שונים, אך הוא מדגיש כמה חששות אבטחה שכולנו צריכים להיות עם מכשירי השימוש היומיומי שלנו כשאנחנו יכולים’לא לשלוט בתוכנה בחומרה שלכאורה יש לנו. יש כמה אלטרנטיבות אם כי אם אתה מעוניין בטלפונים קוד פתוח.

תודה ל- [Kickaxe] על הטיפ!

פורסם באפליציית האבטחה המתויגת, סין, אוסינט, לכידת מנות, טלפון, הותקנה מראש, אבטחה, שרת, סמארטפון, וירוס

האקרים יכולים לנצל באגים באפליקציות המותקנות מראש של סמסונג כדי לרגל את המשתמשים

סמסונג עובדת על תיקון פגיעויות מרובות המשפיעות על המכשירים הניידים שלה שיכולים לשמש לריגול או לשליטה מלאה על המערכת.

החרקים הם חלק ממערך גדול יותר שהתגלה ודיווחו באחריות על ידי חוקר אבטחה אחד באמצעות החברה’תוכנית BUNTY BUNTY.

סוגיות רציניות במכשירי סמסונג

מתחילת השנה, סרגיי טושין – מייסד החברה המובטחת יתר על המידה באבטחת אפליקציות סלולריות, מצא יותר מתריסר פגיעויות המשפיעות על מכשירי סמסונג.

עבור שלושה מהם, הפרטים קלים כרגע בגלל הסיכון הגבוה שהם מהווים למשתמשים. מבלי להיכנס למיוחד, טושין אמר ל- BleepingComputer כי הפחות חמור מהנושאים הללו יכול לעזור לתוקפים לגנוב הודעות SMS אם הם יערים את הקורבן.

עם זאת, השניים האחרים רציניים יותר, מכיוון שהם התגנבו יותר. ניצולם אינו דורש שום פעולה ממשתמש מכשירי סמסונג. תוקף יכול להשתמש בו כדי לקרוא ו/או לכתוב קבצים שרירותיים עם הרשאות מוגברות.

לא ברור מתי התיקונים יידחפו למשתמשים, מכיוון שהתהליך נמשך בדרך כלל כחודשיים בגלל בדיקות שונות של התיקון כדי לוודא שהוא לא גורם לבעיות אחרות

טושין דיווח על כל שלוש פגיעויות האבטחה באחריות וכעת מחכה לקבל את השפע.

17 סוגיות שנחשפו באחריות

מסמסונג בלבד, האקר אסף קרוב ל -30,000 דולר מאז תחילת השנה, בגין חשיפת 14 סוגיות. שלושת הפגיעויות האחרות מחכות כעת לטלא

עבור שבעה מבין באגים טלאים שכבר טלאו, שהביאו 20,690 דולר בשפע, טושין מספק פרטים טכניים והוראות ניצול של הוכחת מושג בפוסט בבלוג היום.

ההאקר גילה את החרקים באפליקציות שהותקנו מראש במכשירי סמסונג באמצעות הסורק המובטח ביצרו באופן ספציפי כדי לעזור במשימה.

הוא דיווח על הפגמים בפברואר ופרסם גם סרטון שהדגים כיצד אפליקציה של צד שלישי השיגה זכויות מנהל מכשירים. עם זאת, לנצל, אפס-יום, היה תופעת לוואי לא רצויה: בתהליך קבלת הרשאות מוגבהות, נמחקו כל האפליקציות האחרות בטלפון האנדרואיד.

הבאג טופח באפריל. זה השפיע על אפליקציית ההקצאה המנוהלת וכעת היא עוקבת כ- CVE-2021-25356. ההאקר קיבל 7,000 דולר עבור דיווח על כך.

טושין קיבלה עוד שפע כבד (5,460 $) לשיתוף פרטים עם סמסונג על בעיה (CVE-2021-25393) באפליקציית ההגדרות שאיפשרו להשיג גישה לקריאה/כתיבה לקבצים שרירותיים עם הרשאות של משתמש מערכת.

הפגיעות השלישית בתשלום הטוב ביותר (4,850 $) מהצוות בפברואר זה אפשרה לכתוב קבצים שרירותיים כמשתמש טלפוני, שיש לו גישה לפרטי שיחה והודעות SMS/MMS.

סמסונג טלאה את מרבית הפגמים הללו בחודש מאי. עם זאת, טושין אמר ל- BleepingComputer כי סמסונג גם תיקנה קבוצה נוספת של שבעה באגים שחשפה באמצעות החברה’תוכנית BUNTY BUNTY.

אלה נשאו סיכונים כמו קריאה/כתיבת גישה לאנשי קשר של משתמשים, גישה לכרטיס ה- SD ומידע אישי דולף כמו מספר טלפון, כתובת ודוא”ל.

מומלץ למשתמשים ליישם את עדכוני הקושחה האחרונים של היצרן כדי למנוע סיכוני אבטחה פוטנציאליים.

טושין דיווח על יותר מ -550 פגיעויות בקריירה שלו, והרוויח יותר ממיליון דולר בשפע באגים, דרך פלטפורמת האקרון ותוכניות שפע של באגים שונים.