Το UAC προστατεύει από κακόβουλο λογισμικό

Σας προστατεύει το UAC από την οδήγηση με κακόβουλες επιθέσεις λογισμικού?

Το UAC ή ο έλεγχος λογαριασμού χρήστη είναι μια λειτουργία ασφαλείας των Windows που ζητά από τους χρήστες να εγκρίνουν ορισμένες ενέργειες, συμπεριλαμβανομένης της εγκατάστασης λογισμικού. Παρόλο που το UAC έχει επικριθεί στο παρελθόν, είναι σημαντικό να το κρατήσετε ενεργοποιημένο καθώς περισσότερο κακόβουλο λογισμικό απενεργοποιεί αυτό το εργαλείο για να κρύψει την παρουσία τους σε μολυσμένους υπολογιστές.

1. Τι είναι το UAC και γιατί είναι σημαντικό?

Το UAC είναι μια λειτουργία ασφαλείας των Windows που ζητά από τους χρήστες να εγκρίνουν ορισμένες ενέργειες, όπως η εγκατάσταση λογισμικού. Είναι σημαντικό επειδή βοηθά στην υπεράσπιση του υπολογιστή σας ενάντια στους χάκερς και το κακόβουλο λογισμικό.

2. Μισούσε το UAC παγκοσμίως στο παρελθόν?

Ναι, το UAC μισούσε παγκοσμίως όταν εισήχθη στο Vista. Τόσο από άποψη χρηστικότητας όσο και από άποψη ασφαλείας, δεν ήταν καλά δεκτό από τους χρήστες.

3. Γιατί το Microsoft Deplplay UAC στα Windows 7?

Η Microsoft υποβάθμισε το UAC στα Windows 7 αφού έλαβε ανατροφοδότηση που οι χρήστες ενοχλούσαν με συχνές προτροπές. Στόχος μας στόχευαν να επιτύχουν ισορροπία μεταξύ χρηστικότητας και ασφάλειας.

4. Πώς οι επιτιθέμενοι απενεργοποιούν το UAC?

Οι επιτιθέμενοι μπορούν να απενεργοποιήσουν το UAC, εκμεταλλευόμενοι τα τρωτά σημεία “Privilege Elevation” ή εξαπατώντας τους χρήστες να κάνουν κλικ στο “OK” στις προτροπές UAC. Αυτό μπορεί να επιτευχθεί με διάφορα μέσα.

5. Ποιες παραλλαγές κακόβουλου λογισμικού μπορούν να απενεργοποιήσουν το UAC?

Ορισμένες από τις πιο συνηθισμένες απειλές κακόβουλου λογισμικού, όπως η οικογένεια ιών Sality, ο Alureon Rootkits, ο Bancos Banking Trojan και το ψεύτικο λογισμικό προστασίας από ιούς, έχουν παραλλαγές που μπορούν να απενεργοποιήσουν το UAC.

6. Ποιος είναι ο επιπολασμός του UAC που απενεργοποιείται λόγω κακόβουλου λογισμικού?

Σχεδόν ένα σε τέσσερις υπολογιστές που ανέφεραν ανιχνεύσεις κακόβουλου λογισμικού στη Microsoft είχαν απενεργοποιηθεί, είτε λόγω κακόβουλου λογισμικού ή δράσης χρήστη.

7. Το UAC ήταν χωρίς προβλήματα από την τεχνική πλευρά?

Όχι, η UAC είχε το μερίδιό της σε τεχνικά προβλήματα. Πριν από την απελευθέρωση των Windows 7, ανακαλύφθηκε ένα σφάλμα που επέτρεψε στους χάκερ να αποκτήσουν πλήρη δικαιώματα πρόσβασης, εκμεταλλευόμενοι τον προκαταρκτικό κωδικό Microsoft. Η Microsoft απευθύνθηκε αργότερα σε αυτό το ζήτημα.

8. Μπορούν οι χρήστες να ενεργοποιήσουν ή να απενεργοποιήσουν το UAC σε παράθυρα Vista και Windows 7?

Ναι, οι χρήστες μπορούν να ενεργοποιήσουν ή να απενεργοποιήσουν τα Windows Vista και Windows 7. Οι οδηγίες για αυτό μπορούν να βρεθούν στον παρεχόμενο σύνδεσμο.

9. Γιατί οι χρήστες πρέπει να διατηρούν την UAC ενεργοποιημένη?

Οι χρήστες θα πρέπει να διατηρούν το UAC ενεργοποιημένο επειδή προσθέτει ένα επιπλέον στρώμα προστασίας από κακόβουλο λογισμικό και μη εξουσιοδοτημένες αλλαγές στο σύστημα.

10. Είναι UAC μια αλάνθαστη λύση έναντι όλων των τύπων επιθέσεων κακόβουλου λογισμικού?

Ενώ η UAC παρέχει ένα επιπλέον επίπεδο ασφάλεια. Είναι σημαντικό να χρησιμοποιείτε άλλα μέτρα ασφαλείας, όπως λογισμικό προστασίας από ιούς και ασφαλείς συνήθειες περιήγησης, σε συνδυασμό με το UAC.

Συνολικά, το UAC είναι ένα σημαντικό χαρακτηριστικό ασφαλείας στα Windows που πρέπει να διατηρείται ενεργοποιημένη για να προστατεύσει από κακόβουλες επιθέσεις λογισμικού. Είναι σημαντικό για τους χρήστες να παραμένουν σε επαγρύπνηση και να εξασκούν ασφαλείς συνήθειες υπολογιστών για να βελτιώσουν τη συνολική τους ασφάλεια.

Σας προστατεύει το UAC από την οδήγηση με κακόβουλες επιθέσεις λογισμικού

Αφήνω’Κοιτάξτε το ransomware Erebus ως παράδειγμα:

Το κακόβουλο λογισμικό απενεργοποιεί το UAC των Windows, προειδοποιεί τη Microsoft

Η Microsoft αυτή την εβδομάδα προέτρεψε τους χρήστες να διατηρούν ενεργοποιημένη τη δυνατότητα ασφαλείας των Windows Security, ακόμη και όταν είπε ότι περισσότερο κακόβουλο λογισμικό απενεργοποιεί το εργαλείο.

Ο έλεγχος λογαριασμού χρήστη (UAC) είναι το χαρακτηριστικό που έκανε το ντεμπούτο της στο Vista και αναθεωρείται στα Windows 7 που ζητά από τους χρήστες να εγκρίνουν ορισμένες ενέργειες, συμπεριλαμβανομένης της εγκατάστασης λογισμικού.

Το UAC ήταν “παγκοσμίως μίσος” στην Vista και ήταν μια σημαντική καταγγελία για το ανεπιτυχές λειτουργικό σύστημα, δήλωσε πριν από περισσότερα από δύο χρόνια περισσότερο από δύο χρόνια.

“Από την άποψη της χρηστικότητας, κανείς δεν ήταν ευτυχισμένος. Και από την άποψη της ασφάλειας, κανείς δεν ήταν ευτυχισμένος, επειδή γνωρίζαμε ότι οι άνθρωποι παίρνουν «κόπωση κλικ», δήλωσε ο John Pescatore του Gartner τους μήνες πριν από την εκτόξευση των Windows 7.

Η Microsoft πήρε τις καταγγελίες στην καρδιά και υποβαθμίστηκε το UAC στα Windows 7, αφού τα δεδομένα της έδειξαν ότι οι χρήστες ερεθίστηκαν όταν αντιμετώπισαν περισσότερες από δύο τέτοιες προτροπές σε μια συνεδρία στον υπολογιστή.

Αυτή την εβδομάδα, το Κέντρο Προστασίας κακόβουλου λογισμικού της Microsoft (MMPC) δήλωσε ότι το κακόβουλο λογισμικό απενεργοποιούσε όλο και περισσότερο το UAC ως έναν τρόπο να συγκαλύψει την παρουσία του σε μολυσμένους υπολογιστές.

Για να απενεργοποιήσετε το UAC, ο κώδικας επίθεσης πρέπει είτε να εκμεταλλευτεί ένα σφάλμα που επιτρέπει στον χάκερ να αποκτήσει διοικητικά δικαιώματα – η Microsoft καλεί αυτά τα ελαττώματα “Privilege Elevation” ευπάθειες – ή να ξεγελάσει τον χρήστη σε κλικ “OK” σε μια ερώτηση UAC.

Προφανώς, ούτε είναι δύσκολο.

Ορισμένες από τις πιο συνηθισμένες απειλές που κυκλοφορούν τώρα-συμπεριλαμβανομένης της οικογένειας ιών Sality, του Alureon Rootkits, του Bancos Banking Trojan και του ψεύτικου λογισμικού προστασίας από ιούς-έχουν παραλλαγές που μπορούν να απενεργοποιήσουν το UAC, δήλωσε ο Joe Faulhaber της ομάδας MMPC σε ένα post στο blog της ομάδας.

Ένας σκουλήκι, που ονομάζεται “Rorpian” από τη Microsoft, είναι ιδιαίτερα ερωτευμένη με την τακτική κατά του UAC: σε περισσότερο από το 90% των περιπτώσεων που αφορούν τον Ρορπίνα σε μία μόνο ημέρα, η MMPC παρατήρησε το σκουλήκι που απενεργοποιεί το UAC, εκμεταλλευόμενοι ένα τετραετές Windows ευπάθειας.

Σχεδόν ένα σε τέσσερις υπολογιστές που ανέφεραν ανίχνευση κακόβουλου λογισμικού στη Microsoft είχαν απενεργοποιηθεί, είτε λόγω των κακοήθων, είτε επειδή ο χρήστης το απενεργοποίησε.

Το UAC δεν ήταν χωρίς προβλήματα από την τεχνική πλευρά,. Μήνες πριν από το ντεμπούτο των Windows 7, ένα ζευγάρι ερευνητών αποκάλυψε ένα σφάλμα στο χαρακτηριστικό που οι χάκερ θα μπορούσαν να χρησιμοποιήσουν το piggyback στον προκαταρκτικό κώδικα της Microsoft για να εξαπατήσουν τα Windows 7 να χορηγήσουν κακόβουλο λογισμικό πλήρους πρόσβασης δικαιωμάτων.

Αν και η Microsoft απέρριψε αρχικά τις εκθέσεις τους, άλλαξε αργότερα το UAC.

Ο Faulhaber παρείχε έναν σύνδεσμο σε οδηγίες για την ενεργοποίηση ή απενεργοποίηση του UAC στο Vista. Μπορούν επίσης να χρησιμοποιηθούν στα Windows 7, αλλά το τελευταίο βήμα είναι να τραβήξει το ρυθμιστικό για να “ειδοποιήσει ποτέ” για να απενεργοποιήσει το UAC.

Gregg Keizer Καλύπτει τη Microsoft, τα θέματα ασφαλείας, την Apple, τα προγράμματα περιήγησης στο Web και τη γενική τεχνολογία που σπάει νέα για Υπολογιστής. Ακολουθήστε το Gregg στο Twitter στο @GKEIZER, στο Google+ ή εγγραφείτε στο RSS Feed του Gregg . Η διεύθυνση e-mail του είναι το [email protected].

- Ασφάλεια

- Κακόβουλο λογισμικό

- Παράθυρα

- Microsoft

- Μικρές και μεσαίες επιχειρήσεις

Copyright © 2011 IDG Communications, Inc.

Σας προστατεύει το UAC από τις “οδικές” κακόβουλες επιθέσεις λογισμικού?

Εγγραφείτε για έναν νέο λογαριασμό στην κοινότητά μας. Είναι εύκολο!

Συνδεθείτε

Εχετε ήδη λογαριασμό? Συνδεθείτε εδώ.

Περισσότερες επιλογές κοινής χρήσης.

Πρόσφατα περιήγηση 0 μέλη

- Δεν υπάρχουν εγγεγραμμένοι χρήστες που να βλέπουν αυτήν τη σελίδα.

Δραστηριότητα

Προσωπικός

- Πίσω

- Προσωπικός

- Malwarebytes για Windows

- Malwarebytes για Mac

- Malwarebytes Privacy VPN

- Malwarebytes Browser Guard

- Malwarebtyes adwcleaner

- Malwarebytes για Chromebook

- Malwarebytes για Android

- Malwarebytes για iOS

Επιχείρηση

- Πίσω

- Επιχείρηση

- Προστασία τελικού σημείου

- Προστασία τελικού σημείου για διακομιστές

- Προστασία και απάντηση τελικού σημείου

- Ανίχνευση και απόκριση τελικού σημείου για διακομιστές

- Συμβάντος

- Ασφάλεια τελικού σημείου

Επιχειρηματικές ενότητες

- Πίσω

- Επιχειρηματικές ενότητες

- Φιλτράρισμα DNS

- Ευπάθεια και διαχείριση patch

- Αποκατάσταση για crowdstrike®

Εταίροι

Μαθαίνω

Ξεκινήστε εδώ

Τύπος κακόβουλου λογισμικού/επιθέσεων

Πώς φτάνει στον υπολογιστή μου?

Απάτες και grifts

Υποστήριξη

- Πίσω

- Προσωπική υποστήριξη

- Υποστήριξη επιχείρησης

- Αποκάλυψη ευπάθειας

- Δημιουργία νέου.

Σημαντικές πληροφορίες

Αυτός ο ιστότοπος χρησιμοποιεί cookies – έχουμε τοποθετήσει cookies στη συσκευή σας για να βοηθήσετε να βελτιώσετε αυτόν τον ιστότοπο. Μπορείτε να προσαρμόσετε τις ρυθμίσεις cookie σας, διαφορετικά θα υποθέσουμε ότι είστε εντάξει για να συνεχίσετε.

Το νέο κακόβουλο λογισμικό εκμεταλλεύεται τον έλεγχο λογαριασμού χρήστη (UAC)

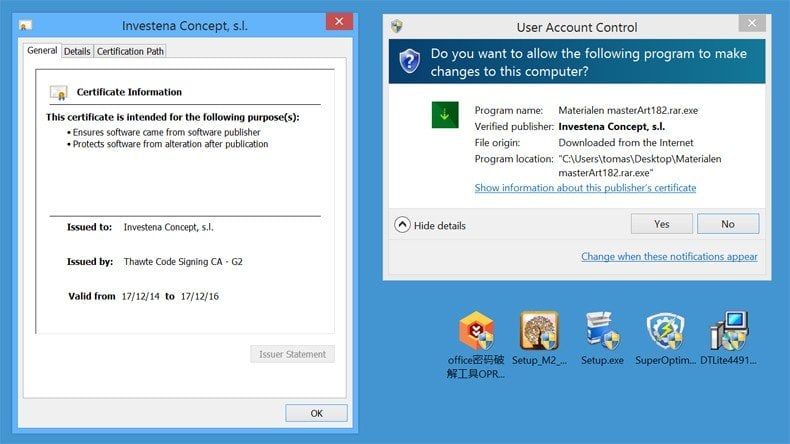

Σύμφωνα με τη Microsoft, η λειτουργία ασφαλείας ελέγχου λογαριασμού χρήστη (UAC) ενσωματωμένη σε όλα τα σύγχρονα Windows OS Release έχει σχεδιαστεί για να βοηθήσει στην υπεράσπιση του υπολογιστή σας έναντι των χάκερ και του κακόβουλου λογισμικού. Κάθε φορά που ένα πρόγραμμα προσπαθεί να κάνει μια αλλαγή στον υπολογιστή, το UAC ειδοποιεί τον χρήστη και ζητά άδεια. Όταν συμβεί αυτό, οι χρήστες μπορούν να επιτρέψουν τις αλλαγές, να μειώσουν τις αλλαγές ή να κάνουν κλικ σε ένα κουμπί που εμφανίζει πρόσθετες λεπτομέρειες σχετικά με το πρόγραμμα που προσπαθεί να κάνει την αλλαγή και ποιες συγκεκριμένες αλλαγές προσπαθεί να κάνει το πρόγραμμα. Δυστυχώς, πολλοί άνθρωποι απλά επιλέγουν ‘Ναί’ χωρίς να κάνετε κλικ στο ‘Δείξε λεπτομέρειες’ Πρώτα το κουμπί και αυτό είναι ακριβώς το πώς ένα νέο κακόβουλο λογισμικό απόδειξης που είναι γνωστό ως domeonuac εξαπατά τα θύματα. Στις περισσότερες περιπτώσεις, το UAC λειτουργεί πολύ καλά. Συχνά σταματά πιθανές απειλές κακόβουλου λογισμικού, επιτρέποντας στο εγκατεστημένο κακόβουλο λογισμικό να κάνει σημαντικές αλλαγές στον υπολογιστή χωρίς τη συγκατάθεση του χρήστη. Φυσικά, όπως και οι περισσότερες άλλες εκτιμήσεις ασφαλείας του υπολογιστή, η αποτελεσματική χρήση του UAC σημαίνει ότι ο χρήστης πρέπει να γνωρίζει πότε να επιτρέψει αλλαγές μέσω της προτροπής κλιμάκωσης προνομίων και πότε να μειώσει αυτές τις αλλαγές (i.μι. Όταν ένα άγνωστο πρόγραμμα προσπαθεί να κάνει αλλαγές μέσω της προτροπής UAC).

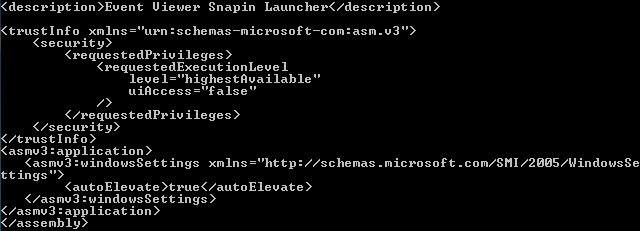

Το DrameOnuac αναπτύχθηκε από την ομάδα Cylance Spear, ενώ η ομάδα ερευνούσε πιθανούς τρόπους για να ανατρέψουν τα προγράμματα κατά τη διάρκεια της κλιμάκωσης των προνομίων μέσω του UAC. Για να κατανοήσουμε πώς λειτουργεί αυτό το κακόβουλο λογισμικό, βοηθά στην κατανόηση του τρόπου λειτουργίας του UAC όπως είχε αρχικά προοριζόταν από τη Microsoft:

1. Ένας χρήστης ζητά από το Windows Explorer να ξεκινήσει ένα πρόγραμμα χρησιμοποιώντας διοικητικά προνόμια.

2. Δεδομένου ότι ο Explorer τρέχει χωρίς δικαιώματα διαχειριστή, ζητά από την υπηρεσία AppInfo να ξεκινήσει το πρόγραμμα ως διαχειριστή.

3. Το AppInfo, σε όρο, ξεκινά τη συγκατάθεση, προτρέποντας το χρήστη να επιβεβαιώσει το πρόγραμμα χρησιμοποιώντας ένα ασφαλές περιβάλλον

4. Ο χρήστης καλείται να επιλέξει ‘Ναί’ ή ‘Οχι’

5. Εάν ναι, η συγκατάθεση λέει στην AppInfo να ξεκινήσει το πρόγραμμα με δικαιώματα διαχειριστή. Εάν όχι, η πρόσβαση απορρίπτεται και το πρόγραμμα δεν εκτελείται.

Μόλις εγκατασταθεί το κακόβουλο λογισμικό DrameOnuac στον υπολογιστή, το Exchange διαφέρει επειδή το κέλυφος DrameOnuac στο Windows Explorer ζητά από το AppInfo να ξεκινήσει ένα νόμιμο πρόγραμμα. Η διαφορά είναι ότι αυτό το αίτημα περιλαμβάνει επίσης αυθαίρετες εντολές που θα μπορούσαν να εκτελέσουν μια ποικιλία από κακές εργασίες. Ο μόνος τρόπος με τον οποίο ένα πιθανό θύμα μπορεί να πει τη διαφορά είναι να διαβάσει το ‘Δείξε λεπτομέρειες” κουμπί όταν εμφανιστεί η γραμμή UAC. Δηλαδή, φυσικά, εάν ο χρήστης κατανοεί πραγματικά τις εντολές Rogue που έχουν προστεθεί στο αίτημα για ένα νόμιμο πρόγραμμα που έγινε από το DrameOnuac.

Σύμφωνα με τη Microsoft, η υπηρεσία AppInfo σχεδιάστηκε για να διευκολύνει τη λειτουργία εφαρμογών με δικαιώματα διαχειριστή. Με άλλα λόγια, όταν ένα πρόγραμμα χρειάζεται διοικητικά προνόμια για να λειτουργήσει, το AppInfo ενεργοποιεί την προτροπή UAC που ζητά από τους χρήστες αν θέλουν το πρόγραμμα να κάνει αλλαγές ή όχι. Η Cylance σχεδίασε το UAC για να στοχεύσει CMD.exe (γραμμή εντολών Windows) και regedit.exe (επεξεργαστής μητρώου των Windows), αλλά ο Derek Soeder – ένας ερευνητής για την Cylance – δηλώνει ότι “Περισσότεροι στόχοι είναι σίγουρα δυνατοί.”

Όταν πρόκειται για την εκμετάλλευση της γραμμής εντολών των Windows, το DrameOnuac εξασφαλίζει ότι ο χρήστης εξακολουθεί να λαμβάνει την αναμενόμενη γραμμή εντολών διαχειριστή μία φορά ‘Ναί” έχει κλικ στη γραμμή UAC. Η διαφορά είναι ότι το κακόβουλο λογισμικό επιτρέπεται να εκτελέσει μια δική του εντολή πρώτα… με δικαιώματα διαχειριστή.

Το Rameonuac λειτουργεί ελαφρώς διαφορετικά όταν πρόκειται να εκμεταλλευτεί το Regedit.exe. Σε αυτή την περίπτωση, οι δυνάμεις κακόβουλου λογισμικού regedit.exe να εγκαταστήσετε ξεχωριστό .αρχείο reg πριν καλέσετε το appinfo. Αυτό έχει ως αποτέλεσμα ένα δεύτερο αίτημα ανύψωσης [κρυμμένου]. Σύμφωνα με το Soeder, αυτό το πρόσθετο αίτημα αναγκάζει την AppInfo να εκτελέσει ξεχωριστή παρουσία της συγκατάθεσης.exe διαδικασία. Αυτό το παράδειγμα, ωστόσο, λειτουργεί ως σύστημα. με άλλα λόγια, με διοικητικά προνόμια. Αυτό επιτρέπει στη βιβλιοθήκη DrameOnuac να τρέξει πριν από την προτροπή του χρήστη. Στη συνέχεια, η βιβλιοθήκη κακόβουλου λογισμικού τροποποιεί τις παραμέτρους που αποστέλλονται στο ‘κατεργάρης’ συγκατάθεση.exe παράδειγμα – με τη σειρά του καταστέλλει τη προτροπή συγκατάθεσης. Παρόλο που ο χρήστης εξακολουθεί να βλέπει το παράθυρο επεξεργασίας μητρώου, η DrameOnuac έχει ήδη εκτελέσει εντολές με προνόμια συστήματος. Αυτό σημαίνει ότι το κακόβουλο λογισμικό έχει ήδη κάνει τη ζημιά του χωρίς να χρειάζεται ο χρήστης να κάνει κλικ πραγματικά ‘Ναί’ Στη γραμμή UAC (διότι αυτή τη φορά το κακόβουλο λογισμικό έχει ήδη εκτελέσει κακόβουλο κώδικα με δικαιώματα διαχειριστή).

Αυτό που κάνει αυτό το κακόβουλο λογισμικό τόσο επικίνδυνη είναι ότι δεν υπάρχει τρόπος να μετριάσουμε την απειλή να γίνει θύμα αυτού του εκμεταλλεύματος επειδή το drameonuac isn’t μια ευπάθεια, αυτό’είναι ένα χαρακτηριστικό. Ως εκ τούτου, αυτό’είναι απίθανο ότι ένα έμπλαστρο θα διατεθεί οποιαδήποτε στιγμή στο εγγύς μέλλον. Εκτός αν η Microsoft επανεμφανιστεί πλήρως με τον τρόπο που εφαρμόζει το UAC σε διοικητικό επίπεδο.

Αυτή η απειλή αφορά επίσης, διότι αποδεικνύει ότι οι χρήστες θα μπορούσαν να ανυψώσουν ακούσια το κακόβουλο λογισμικό από ένα απλό επικίνδυνο “τέλος παιχνιδιού”, Σύμφωνα με το Soeder. Σε κάθε περίπτωση, οι πληροφορίες που θα προειδοποιήσουν έναν χρήστη για την απειλή είναι διαθέσιμες εάν μόνο οι χρήστες θα έρθουν στη συνήθεια να ελέγχουν το ‘Δείξε λεπτομέρειες’ κουτί για οποιοδήποτε αίτημα ανύψωσης UAC. Αν και το drameonuac αποτελεί απειλή για κακόβουλο λογισμικό που έχει υποστεί βλάβη που έχει’Το T έχει δει στην άγρια φύση, το γεγονός ότι οι ερευνητές ασφαλείας από την Cylance δημοσίευσαν μια λεπτομερή αναφορά σχετικά με τα ευρήματά τους σημαίνει ότι το drameonuac θα μπορούσε να εφαρμοστεί σε μια επικίνδυνη εκστρατεία κακόβουλου λογισμικού στο εγγύς μέλλον. Ο μόνος τρόπος για να προστατευθείτε από το drameonuac ή οποιαδήποτε άλλη απειλή κακόβουλου λογισμικού που εκμεταλλεύεται την υπηρεσία UAC είναι να ρίξετε μια καλή ματιά στις λεπτομέρειες οποιουδήποτε αιτήματος κλιμάκωσης προνομίων που εμφανίζεται. Εάν υπάρχουν εντολές που δεν είναι’φαίνεται να είναι εξοικειωμένο ή αν η προτροπή ζητά άδεια να εκτελέσει ένα νόμιμο πρόγραμμα που έχετε αποθηκεύσει’t explice -epaned, υπάρχει μια καλή πιθανότητα ότι αυτή η ευπάθεια εκμεταλλεύεται ακριβώς μπροστά στα μάτια σας. Πάντα να μειώνετε κάθε αίτημα κλιμάκωσης προνομίων UAC που φαίνεται ύποπτο, καθώς η μείωση του αιτήματος θα μπορούσε να είναι το ίδιο πράγμα που προστατεύει τον υπολογιστή σας από ακόμα άγνωστη εκμετάλλευση ως αποτέλεσμα αυτής της εγγενούς ευπάθειας των Windows.

Σχετικά με τον Συγγραφέα:

Karolis Liucveikis – Έμπειρος μηχανικός λογισμικού, παθιασμένος με τη συμπεριφορική ανάλυση των κακόβουλων εφαρμογών.

Συγγραφέας και γενικός χειριστής της ενότητας “Οδηγός απομάκρυνσης” του PCRISK. Συν-ερευνητής που εργάζεται παράλληλα με τον Tomas για να ανακαλύψει τις τελευταίες απειλές και τις παγκόσμιες τάσεις στον κόσμο της ασφάλειας στον κυβερνοχώρο. Ο Καρολίς έχει εμπειρία πάνω από πέντε χρόνια εργασίας σε αυτόν τον κλάδο. Παρακολούθησε το Πανεπιστήμιο KTU και αποφοίτησε με πτυχίο στην ανάπτυξη λογισμικού το 2017. Εξαιρετικά παθιασμένος με τις τεχνικές πτυχές και τη συμπεριφορά διαφόρων κακόβουλων εφαρμογών. Επικοινωνήστε με τον Karolis Liucveikis.

Η πύλη ασφαλείας PCRISK μεταφέρεται από μια εταιρεία RCS LT. Οι ενσωματωμένες δυνάμεις των ερευνητών ασφαλείας βοηθούν να εκπαιδεύσουν τους χρήστες των υπολογιστών σχετικά με τις τελευταίες απειλές για την ασφάλεια στο διαδίκτυο. Περισσότερες πληροφορίες σχετικά με την εταιρεία RCS LT.

Οι οδηγοί αφαίρεσης κακόβουλου λογισμικού είναι δωρεάν. Ωστόσο, εάν θέλετε να μας υποστηρίξετε, μπορείτε να μας στείλετε μια δωρεά.

Για το Pcrisk

Το PCRISK είναι μια πύλη ασφάλειας στον κυβερνοχώρο, ενημερώνοντας τους χρήστες του Διαδικτύου για τις τελευταίες ψηφιακές απειλές. Το περιεχόμενό μας παρέχεται από εμπειρογνώμονες ασφαλείας και επαγγελματίας ερευνητές κακόβουλου λογισμικού. Διαβάστε περισσότερα για εμάς.

Νέοι οδηγοί απομάκρυνσης

- Allhypefeed.COM διαφημίσεις

- Elitemaximus adware (Mac)

- Υποβρύχια.ανακατευθύνομαι

- Adware ViewpointTools (MAC)

- Οι σημειώσεις μου επέκτασης του προγράμματος περιήγησης

- Δισκοπότηρο.διαφημίσεις XYZ

Δραστηριότητα κακόβουλου λογισμικού

Παγκόσμιο επίπεδο δραστηριότητας κακόβουλου λογισμικού σήμερα:

Αυξημένο ποσοστό επίθεσης των λοιμώξεων που εντοπίστηκαν εντός των τελευταίων 24 ωρών.

Αφαίρεση ιού και κακόβουλου λογισμικού

Αυτή η σελίδα παρέχει πληροφορίες σχετικά με τον τρόπο αποφυγής λοιμώξεων από κακόβουλο λογισμικό ή ιούς και είναι χρήσιμο εάν το σύστημά σας πάσχει από κοινές επιθέσεις spyware και κακόβουλου λογισμικού.

Κορυφαίοι οδηγοί απομάκρυνσης

- Κ. Beast giveaway pop-up απάτη

- Ο επαγγελματίας χάκερ κατάφερε να χαράξει το λειτουργικό σας σύστημα email απάτη

- Απάτη ηλεκτρονικού ταχυδρομείου Geek Squad

- Έχουμε χάσει τον ιστότοπό σας απάτη email

- Hacker που έχει πρόσβαση στο λειτουργικό σας σύστημα email απάτη

- * Θα βλάψει τον υπολογιστή σας. Θα πρέπει να το μετακινήσετε στα σκουπίδια. Αναδυόμενο παράθυρο (MAC)

Spotlight On Ransomware: Πώς λειτουργεί το Ransomware Μέρος 1

inbuscated v unobfuscated πηγαίο κώδικα

Αυτή η μέθοδος γίνεται ακόμη ευκολότερη με τη χρήση του αυτόματου λογισμικού abfuscation. Αυτό το λογισμικό αλλάζει αυτόματα τα δεδομένα αρχείων με διάφορους τρόπους, έτσι δεν το κάνει’να μοιάζει πολύ με το πρωτότυπο. Ωστόσο, το αρχείο μπορεί ακόμα να εκτελέσει τέλεια.

Γρήγορα ορισμός: Το abfuscation είναι μια διαδικασία με την οποία το ransomware αλλάζει δεδομένα αρχείου με διάφορους τρόπους, έτσι δεν το κάνει’να μοιάζει με τον αρχικό πηγαίο κώδικα. Αυτό κρύβει τον πραγματικό σκοπό του αρχείου, επιτρέποντας παράλληλα στο αρχείο να εκτελεστεί.

Μόλις αρχίσει να τρέχει το αρχείο που ανατέθηκε στο σύστημά σας, το ransomware θα αποσυσκευάσει τη μνήμη.

Δεδομένου ότι οι συγκομιδές μπορούν να εφαρμοστούν πολλές φορές σε πολλά στρώματα, η αποσυσκευασία μπορεί να συμβεί επανειλημμένα, ανάλογα με τις διαμορφώσεις που χρησιμοποιούνται. Ένας τρόπος με τον οποίο τα έργα αποσυσκευασίας είναι μέσω της έγχυσης κώδικα που γίνεται σε μια πρόσφατα δημιουργημένη διαδικασία.

Παράκαμψη UAC

Ο έλεγχος λογαριασμού χρήστη (UAC) είναι ένα μέτρο ασφαλείας που εισήγαγε αρχικά η Microsoft με τα Windows Vista. Βασισμένο στο ‘Η αρχή του ελάχιστου προνομίου,’ Τα Windows από προεπιλογή περιορίζουν όλες τις εφαρμογές στον υπολογιστή σας σε τυπικά δικαιώματα χρήστη. Εάν μια αίτηση ζητήσει υψηλότερα προνόμια, θα δείτε το παρακάτω pop-up που εμφανίζεται στον υπολογιστή σας, απαιτώντας από έναν χρήστη τα δικαιώματα διαχειριστή για επιβεβαίωση για να συνεχίσετε.

Αναδυόμενη ειδοποίηση UAC

Αυτό είναι το τρομακτικό μέρος του τρόπου με τον οποίο λειτουργεί το ransomware σε αυτό το συγκεκριμένο σενάριο: με την παράκαμψη UAC, το ransomware μπορεί να σταματήσει αυτό το popup από ποτέ να εμφανιστεί. Με το UAC Bypass Ransomware λειτουργεί σε υψηλότερα προνόμια επιτρέποντάς του να κάνει αλλαγές στο σύστημά σας και να αλληλεπιδρά με άλλα προγράμματα χωρίς να συνειδητοποιείτε ακόμη.

Αλλά πώς το κάνει ακριβώς αυτό?

Αφήνω’Κοιτάξτε το ransomware Erebus ως παράδειγμα:

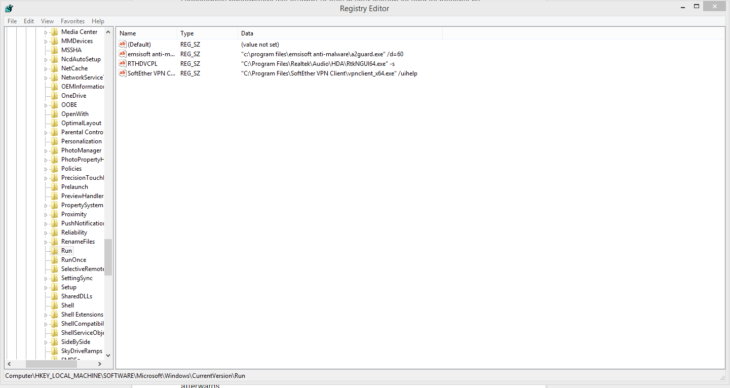

Όπως διερευνήθηκε σε βάθος από τον Matt Nelsen, ο Erebus αντιγράφεται σε ένα τυχαία ονομασμένο αρχείο στον ίδιο φάκελο με το UAC. Στη συνέχεια, τροποποιεί το μητρώο των Windows προκειμένου να καταλάβει την ένωση για το .Επέκταση αρχείου MSC. Αυτό βασικά σημαίνει ότι θα ξεκινήσει το τυχαίο όνομα Erebus εκτελεσμένο αρχείο (.exe) Αντί να προωθήσετε το αναδυόμενο παράθυρο δικαιωμάτων UAC.

Ο Erebus κόβει τον υπολογιστή σας να ανοίξει το αρχείο Erebus στο υψηλότερο επίπεδο δικαιωμάτων στον υπολογιστή σας. Αυτό σημαίνει ότι όλα συμβαίνουν στο παρασκήνιο χωρίς να σας ειδοποιούν ή να σας ζητήσουν να εγκρίνετε την εκκίνηση της αίτησης.

Καθώς ο θεατής συμβάντος εκτελείται με την ίδια αυξημένη λειτουργία (επίπεδο διαχειριστή), το εκτελέσιμο αρχείο EREBUS (EREBUS) (.exe) θα ξεκινήσει επίσης με τα ίδια προνόμια. Αυτό του επιτρέπει να παρακάμψει πλήρως τον έλεγχο λογαριασμού χρήστη.

Γρήγορος ορισμός: Η παράκαμψη του ελέγχου λογαριασμού χρήστη (UAC) είναι μια διαδικασία με την οποία το κακόβουλο λογισμικό μπορεί να ανυψώσει τα δικά του προνόμια σε επίπεδο διαχειριστή χωρίς την έγκρισή σας, επιτρέποντάς του να κάνει αλλαγές στο σύστημά σας, όπως κρυπτογράφηση όλων των αρχείων σας.

Αλλά πώς αποφεύγει την ανίχνευση παράκαμψης UAC?

Ενώ το ransomware χρησιμοποιώντας τη διαδικασία έγχυσης προσπαθεί να αποφευχθεί η ανίχνευση μέσω της χρήσης της τεχνολογίας obfuscation, η τελευταία τεχνική παράκαμψης UAC διαφέρει στην προσέγγισή της. Ο ερευνητής ασφαλείας Matt Nelson εξηγεί πώς στο blog του και συνοψίζεται παρακάτω:

- Οι περισσότεροι (αν όχι όλα) προηγούμενες τεχνικές παράκαμψης UAC απαιτούνται από την απόρριψη ενός αρχείου (συνήθως μια βιβλιοθήκη δυναμικής σύνδεσης ή, DLL) στο σύστημα αρχείων. Κάνοντας αυτό αυξάνει τον κίνδυνο ενός εισβολέα που αλιεύεται είτε στην πράξη είτε αργότερα, όταν διερευνάται ένα μολυσμένο σύστημα – ειδικά εάν ο πηγαίος κώδικας δεν έχει παραβιαστεί όπως εξηγείται παραπάνω. Δεδομένου ότι η τεχνική παράκαμψης UAC δεν’t ρίχνουν ένα παραδοσιακό αρχείο, ότι ο επιπλέον κίνδυνος για τον εισβολέα μετριάζεται.

- Αυτή η τεχνική παράκαμψης UAC δεν απαιτεί καμία έγχυση διεργασίας όπως η τυπική τεχνική ένεσης και έγχυσης διαδικασιών. Αυτό σημαίνει ότι η επίθεση κέρδισε’να επισημανθεί από λύσεις ασφαλείας που παρακολουθούν για αυτόν τον τύπο συμπεριφοράς. (Σημείωση: Οι λύσεις EMSISOFT παρακολουθούν για αυτόν τον τύπο συμπεριφοράς. Μπορείτε να μάθετε περισσότερα σχετικά με την τεχνολογία Blocker Behavior εδώ.·

Βασικά, αυτή η μέθοδος μειώνει σημαντικά τον κίνδυνο για τον εισβολέα επειδή μπορεί να κερδίσει δικαιώματα διαχειριστή χωρίς να χρειάζεται να διακινδυνεύσει τον χρήστη λέγοντας όχι. Ενώ η αρχή της παράκαμψης UAC είναι’T New, έχει κερδίσει έλξη και είναι τώρα ένα κοινό χαρακτηριστικό για ένα ransomware για να συμπεριλάβει. Δύο παραδείγματα κακόβουλου λογισμικού που έχουν χρησιμοποιήσει αυτό είναι το ransomware του Erebus (που συζητήθηκε παραπάνω) και το Dridex Banking Trojan, έχουν υιοθετήσει αυτή τη μέθοδο και κυκλοφορούν από τις αρχές του 2017.

Δημιουργία εμμονής: Το Ransomware γίνεται άνετο

Περιστασιακά, το ransomware θα προσπαθήσει να παραμείνει στο σύστημά σας όσο το δυνατόν περισσότερο, δημιουργώντας αυτό που ονομάζεται επιμονή. Αυτό εξασφαλίζει ότι το ransomware θα παραμείνει στο σύστημα, συνεχίζει να κρυπτογραφεί νέα αρχεία καθώς αντιγράφονται και μάλιστα μολύνει νέα θύματα με την εξάπλωση σε άλλους δίσκους.

Υπάρχουν πολλοί διαφορετικοί τρόποι με τους οποίους το ransomware μπορεί να επιτύχει επιμονή. Παρακάτω επισημαίνουμε τα πιο συνηθισμένα:

Φύτευση κλειδιά εκτέλεσης

Τα κλειδιά εκτέλεσης βρίσκονται στο μητρώο, οπότε κάθε φορά που καταγράφεται ένας χρήστης, εκτελούνται προγράμματα που αναφέρονται εκεί. Αυτά δεν τρέχουν σε ασφαλή λειτουργία εκτός εάν προτίθενται από έναν αστερίσκο, πράγμα που σημαίνει ότι το πρόγραμμα θα εκτελείται τόσο σε κανονική όσο και σε ασφαλή λειτουργία. Εάν έχετε επίμονα ransomware που φαίνεται να συνεχίζετε να επιστρέφετε ξανά και ξανά, ανεξάρτητα από το πόσες φορές νομίζετε’Το σκότωσε, αυτό θα μπορούσε να είναι το πρόβλημά σας.

Εκτέλεση βασικού παραδείγματος

Ένα τέτοιο παράδειγμα είναι το JavaScript RAA Ransomware, το οποίο εμφανίστηκε το 2016.

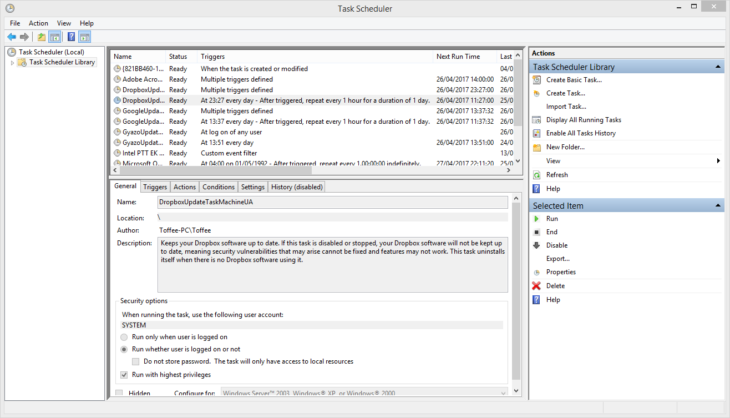

Προγραμματισμός μιας εργασίας

Οι προγραμματισμένες εργασίες είναι μια άλλη μέθοδος που έχουμε δει τη χρήση ransomware, επιτρέποντας μεγαλύτερη ευελιξία όταν ένα πρόγραμμα πρέπει να εκτελεστεί. Για παράδειγμα, μπορείτε να ορίσετε ένα πρόγραμμα για να εκτελείτε κάθε 30 λεπτά, πράγμα που σημαίνει ότι βλέπετε το ίδιο κακόβουλο λογισμικό κατά την εκκίνηση και κάθε 30 λεπτά μετά. Ορισμένες παραλλαγές του ransomware, όπως το CTB Locker ή το Crylocker, είναι γνωστό ότι χρησιμοποιούν αυτήν την τεχνική.

Οθόνη προγράμματος εργασίας

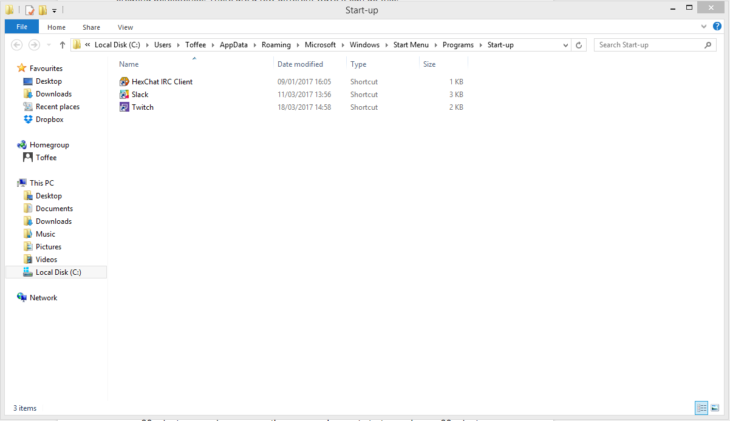

Ενσωμάτωση συντόμευσης

Εάν μια συντόμευση στο αρχείο κακόβουλου λογισμικού ή το αντίγραφο του αρχείου κακόβουλου λογισμικού βρίσκεται στο φάκελο εκκίνησης, θα εκτελεστεί όταν οι μπότες του υπολογιστή.

Μια πιο εξελιγμένη χρήση συντομεύσεων παρατηρήθηκε πρόσφατα σε ransomware όπως η Spora. Δανείζοντας τα χαρακτηριστικά ενός σκουληκιού, το ransomware θα ρυθμίσει το ‘κρυμμένος’ Χαρακτηριστικό σε αρχεία και φακέλους στη ρίζα όλων των μονάδων δίσκου. Στη συνέχεια θα δημιουργήσει συντομεύσεις (.LNK) με τα ίδια ονόματα με τα κρυμμένα και διαγράψτε το σχετικό σύμβολο βέλους στο μητρώο που συνήθως υποδεικνύουν ένα εικονίδιο συντόμευσης. Η ίδια η συντόμευση θα περιέχει τα επιχειρήματα για να ανοίξει το αρχικό αρχείο ή φάκελο καθώς και το αρχείο ransomware, εξασφαλίζοντας ότι το σύστημα εξακολουθεί να παραμένει άχρηστο μέχρι να απολυθεί.

Διακομιστές εντολών & ελέγχου: Κλήση στο σπίτι

Έχουμε δει πώς το ransomware λειτουργεί στο σύστημά σας. Μόλις το ransomware έχει δημιουργήσει μια σταθερή κατοχή, οι περισσότεροι από αυτούς θα επικοινωνήσουν με έναν διακομιστή εντολών και ελέγχου (επίσης γνωστό ως C2) από τον υπολογιστή σας για διάφορους σκοπούς.

Συνήθως θα χρησιμοποιούν είτε σκληρούς κωδικοποιημένους τομείς είτε διευθύνσεις IP, αλλά μπορούν επίσης να φιλοξενηθούν σε ιστοσελίδες που έχουν πειραχτεί. Πάρτε για παράδειγμα το Nemucod Ransomware. Αυτός ο ιστότοπος hacks οικογενειακής hacks hacks, προσθέτει ένα φάκελο στο FTP (συνήθως ονομάζεται Counter) και χρησιμοποιεί αυτόν τον ιστότοπο ως την ιστοσελίδα για να φιλοξενήσει όχι μόνο το κακόβουλο λογισμικό που παίρνει τη λήψη για μολυσματικά θύματα (πέφτει το δικό τους αδύναμο ransomware και το Trojan Kovter Trojan), αλλά και φιλοξενεί το The Heply Ransomware και το Trojan Kovter Banking), αλλά και φιλοξενεί το “πύλη πληρωμής”, Όπου το θύμα πηγαίνει στη συνέχεια να πάρει το αποκρυπτογράφημα εάν επέλεξαν να πληρώσουν.

Εναλλακτικά, χρησιμοποιείται ένας αλγόριθμος παραγωγής τομέα (DGA). Ένα DGA είναι ένα κομμάτι κώδικα στο ransomware που θα δημιουργήσει και θα επικοινωνήσει με πολλούς τομείς. Ο συγγραφέας κακόβουλου λογισμικού θα γνωρίζει με ποια σειρά είναι πιθανό να δημιουργηθεί και να επιλέξει ένα από αυτά για εγγραφή. Το πλεονέκτημα της DGA σε σκληρούς κώδικες είναι ότι καθιστά δύσκολο να κατεβάσουμε όλους τους τομείς ταυτόχρονα, έτσι ώστε να υπάρχει συχνά κάπου για το Ransomware και τις σελίδες πληρωμών λύτρας που πρέπει να φιλοξενηθούν.

Μόλις δημιουργηθεί η σύνδεση, το ransomware μπορεί να στείλει πληροφορίες σχετικά με το σύστημά σας στο διακομιστή, συμπεριλαμβανομένων;

- το λειτουργικό σύστημα που χρησιμοποιείτε,

- Το όνομα του υπολογιστή σας,

- το όνομα χρήστη σας,

- τη χώρα στην οποία βρίσκεστε,

- Το αναγνωριστικό χρήστη σας,

- μια διεύθυνση bitcoin που δημιουργήθηκε,

- Το κλειδί κρυπτογράφησης (εάν δημιουργείται από το κακόβουλο λογισμικό).

Αντίθετα, ο διακομιστής C2 μπορεί να στείλει πληροφορίες στο ransomware, όπως το κλειδί κρυπτογράφησης που δημιουργεί το διακομιστή για να χρησιμοποιήσετε για να κρυπτογραφήσετε τα αρχεία σας, μια διεύθυνση bitcoin που δημιουργείται από την οποία θα σας ζητηθεί να πληρώσετε το λύτρα, ένα αναγνωριστικό χρήστη για πρόσβαση στην πύλη και τη διεύθυνση URL του ιστότοπου πληρωμής (Σημείωση: Θα καλύψουμε αυτήν την πτυχή σε μια επερχόμενη ανάρτηση σε αυτή τη σειρά·.

Σε ορισμένες περιπτώσεις, το C2 μπορεί επίσης να δώσει εντολή στο ransomware να κατεβάσει άλλο κακόβουλο λογισμικό μόλις ολοκληρώσει την κρυπτογράφηση ή για να κάνει αντίγραφα των αρχείων σας για να χρησιμοποιηθεί για να σας εκβιάσει για περισσότερα χρήματα στο μέλλον.

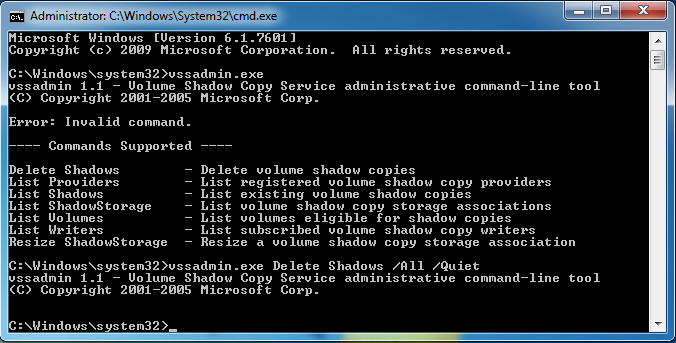

Αφαίρεση αντιγράφων σκιάς: Δεν επιστρέφετε (επάνω)

Το τελικό στάδιο σε ένα ransomware’Η εξαγορά του συστήματός σας πριν ξεκινήσει η κρυπτογράφηση είναι συνήθως η απομάκρυνση οποιωνδήποτε αντιγράφων σκιών (ή αυτόματων αντιγράφων αντιγράφων ασφαλείας) των αρχείων σας. Αυτό εμποδίζει τα θύματα να επιστρέψουν στις μη κρυπτογραφημένες εκδόσεις και να αποφύγουν να πληρώσουν τα λύτρα.

Η υπηρεσία αντιγραφής όγκου (VSS), η οποία αρχικά συμπεριλήφθηκε στο Windows XP Security Pack 2, είναι ένα σύνολο διεπαφών που μπορούν να ρυθμιστούν αυτόματα δημιουργία “αντίγραφα ασφαλείας” αρχείων, ακόμη και όταν χρησιμοποιούνται.

Αυτά τα αντίγραφα ασφαλείας δημιουργούνται συνήθως όταν δημιουργείται ένα σημείο δημιουργίας αντιγράφων ασφαλείας παραθύρων ή συστήματος. Σας επιτρέπουν να επαναφέρετε αρχεία σε προηγούμενες εκδόσεις.

Διαγραφή αντιγράφων σκιάς

Αυτό είναι κάτι που δεν θέλει το ransomware.

Αυτό έχει ως αποτέλεσμα το ransomware να διαγράφει συνήθως τα στιγμιότυπα χρησιμοποιώντας την εντολή άξονα.exe Διαγραφή σκιών /all /ήσυχο, Και θα το κάνει χωρίς προειδοποιήσεις που προειδοποιούν τον χρήστη. Για να γίνει αυτό, χρειάζεται δικαιώματα διαχειριστή και είναι ένας άλλος λόγος για τον οποίο το ransomware θα ήθελε να χρησιμοποιήσει μια παράκαμψη UAC.

συμπέρασμα

Όπως μπορείτε να δείτε, υπάρχουν διάφοροι τρόποι με τους οποίους το ransomware κρατάει το σύστημά σας και κάθε είδους αλλαγές που μπορεί να κάνει για να το καταστήσει άχρηστο. Από την απόκτηση δικαιωμάτων διαχειριστή ή την παράκαμψη τους εντελώς, δημιουργώντας επιμονή μεταβάλλοντας τις καταχωρήσεις μητρώου και δημιουργία συντομεύσεων, σε επικοινωνία με διακομιστή εντολών και ελέγχου: Πώς τα έργα ransomware γίνονται πιο εξελιγμένα την ημέρα.

Τώρα που καταλαβαίνετε πώς το ransomware εισβάλλει στο σύστημά σας, ετοιμαστείτε να βουτήξετε στο επόμενο βήμα της επίθεσης: κρυπτογράφηση των αρχείων σας. Μείνετε συντονισμένοι για την επόμενη θέση στη σειρά μας τις επόμενες εβδομάδες!

Ευχαριστώ πολύ το λογισμικό emsisoft Antimalware για αυτό το άρθρο. Επικοινωνήστε με το SWC για τα προϊόντα σας Emsisoft.

Καλώς ήλθατε στο South West Componable!

Το South West Complicable είναι ο αξιόπιστος προμηθευτής τεχνικής υποστήριξης, υλικού, λογισμικού και υπολογιστών και υπηρεσιών πληροφορικής, σε επιχειρήσεις, εκπαίδευση, πρωτογενείς βιομηχανίες και σπίτια σε όλη την περιοχή από το 1994.

Παρέχουμε τα υψηλότερα πρότυπα επαγγελματικών, έμπειρων, φιλικών, τοπικών πωλήσεων, υπηρεσιών και υποστήριξης για όλες τις ανάγκες σας πληροφορικής.

Προσφέρουμε λύσεις Windows και Apple.

Νέα

- Πέντε συμβουλές για τη διατήρηση των κωδικών πρόσβασης ασφαλή

- Πρόσβαση τιμολόγια στο MAC Mail

- Χρόνος φόρου 2021

- Το τεχνολογικό αφεντικό βγαίνει μετά από 27 χρόνια τοπικού εμπορίου

- Προστασία του εαυτού σας από λοιμώξεις κακόβουλου λογισμικού το 2021

- Εμείς’RE HIRING – Έχετε αυτό που χρειάζεται?