האם UAC מגן מפני תוכנות זדוניות

האם UAC מגן עליך מפני כונן על ידי התקפות תוכנה זדוניות?

UAC, או בקרת חשבון משתמש, היא תכונת אבטחת Windows המבקשת מהמשתמשים לאשר פעולות מסוימות, כולל התקנת תוכנה. אף על פי ש- UAC ספגה ביקורת בעבר, חשוב לשמור עליו מופעל ככל שיותר תוכנות זדוניות משביתה את הכלי הזה כדי להסתיר את נוכחותם במחשבים נגועים.

1. מה זה UAC ולמה זה חשוב?

UAC היא תכונת אבטחת Windows המבקשת מהמשתמשים לאשר פעולות מסוימות, כגון התקנת תוכנה. זה חשוב מכיוון שזה עוזר להגן על המחשב שלך מפני האקרים ותוכנה זדונית.

2. האם UAC שנאה אוניברסלית בעבר?

כן, UAC שונא באופן אוניברסלי כאשר הוצג בוויסטה. גם מבחינה שימושית וגם מבחינה אבטחה, היא לא התקבלה היטב על ידי המשתמשים.

3. מדוע מיקרוסופט הצמחה את UAC ב- Windows 7?

Microsoft צמצם את UAC ב- Windows 7 לאחר שקיבלו משוב שהמשתמשים מתעצבנים מהנחיות תכופות. הם כיוונו לנקוט באיזון בין שימושיות לאבטחה.

4. איך התוקפים מבטלים את UAC?

התוקפים יכולים להשבית את ה- UAC על ידי ניצול פגיעויות של “העלאת פריבילגיה” או להערים על המשתמשים ללחוץ על “אישור” על הנחיות UAC. ניתן להשיג זאת באמצעים שונים.

5. אילו גרסאות תוכנות זדוניות יכולות לכבות את UAC?

כמה מהאיומים הנפוצים ביותר של תוכנות זדוניות, כמו משפחת נגיף המשלי, ערכי השורש של אלורון, הטרויאני הבנקאי של בנקוס ותוכנת אנטי -וירוס מזויפת, יש גרסאות שיכולות להשבית את UAC.

6. מה השכיחות של UAC כבוי בגלל תוכנה זדונית?

כמעט מאחד מארבעה מחשבים שדיווחו על איתור תוכנה זדונית למיקרוסופט כיבוי UAC, אם בגלל תעלולים זדוניים או פעולת משתמש.

7. האם UAC היה ללא בעיות בצד הטכני?

לא, ל- UAC היה חלק מהבעיות הטכניות שלה. לפני שחרורו של Windows 7, התגלה באג שאיפשר להאקרים להשיג זכויות גישה מלאות על ידי ניצול קוד מיקרוסופט מאושר מראש. בהמשך התייחס מיקרוסופט בנושא זה.

8. האם משתמשים יכולים להפעיל או כבוי ב- Windows Vista ו- Windows 7?

כן, משתמשים יכולים להפעיל או לכבות את UAC בשני Windows Vista וגם ב- Windows 7. הוראות לכך ניתן למצוא בקישור המסופק.

9. מדוע המשתמשים צריכים להפעיל את UAC?

המשתמשים צריכים להפעיל את UAC מכיוון שהוא מוסיף שכבה נוספת של הגנה מפני תוכנה זדונית ושינויים לא מורשים במערכת.

10. האם UAC הוא פיתרון חסין תקלות כנגד כל סוגי ההתקפות זדוניות?

בעוד UAC מספקת שכבה נוספת של אבטחה, היא אינה פיתרון אטום כנגד כל סוגי ההתקפות זדוניות. חשוב להשתמש באמצעי אבטחה אחרים, כגון תוכנת אנטי -וירוס והרגלי גלישה בטוחים, בשילוב עם UAC.

בסך הכל, UAC היא תכונת אבטחה חשובה ב- Windows שיש להפעיל אותה כדי להגן מפני התקפות תוכנה זדוניות. זה חיוני למשתמשים להישאר ערניים ולתרגל הרגלי מחשוב בטוחים כדי לשפר את האבטחה הכללית שלהם.

האם UAC מגן עליך מפני כונן על ידי התקפות תוכנה זדוניות

לתת’S התבונן בתוכנת Ransomware של ארבוס כדוגמה:

תוכנה זדונית מכבה את ה- UAC של Windows, מזהירה מיקרוסופט

Microsoft השבוע הפצירה במשתמשים לשמור על תכונת אבטחה של Windows מבוקרת באופן לא נופל, אפילו שאמרה כי יותר תוכנות זדוניות משבכות את הכלי.

בקרת חשבון משתמש (UAC) היא התכונה שעלתה לראשונה ב- Vista ותוקנה ב- Windows 7 המבקשת מהמשתמשים לאשר פעולות מסוימות, כולל התקנת תוכנה.

UAC היה “שנא אוניברסלי” בוויסטה, והיה תלונה גדולה על מערכת ההפעלה הלא מוצלחת, אמר אנליסט אבטחה של גרטנר לפני יותר משנתיים.

“מבחינת שימושיות, אף אחד לא היה מאושר. ומבחינת אבטחה, אף אחד לא היה מאושר, מכיוון שידענו שאנשים מקבלים ‘עייפות קליקים’, “אמר ג’ון פסקאטור מגרטנר בחודשים שלפני ההשקה של Windows 7.

מיקרוסופט לקחה את התלונות ללב, והפחיתה את UAC ב- Windows 7 לאחר שהנתונים שלה הראו שהמשתמשים התרגזו כאשר הם התמודדו עם יותר משתי הנחיות כאלה בפגישה במחשב.

השבוע אמר המרכז להגנת תוכנות זדוניות של מיקרוסופט (MMPC) כי תוכנה זדונית מכבה יותר ויותר את UAC כדרך להסוות את נוכחותה במחשבים נגועים.

כדי להשבית UAC, קוד ההתקפה חייב לנצל באג המאפשר להאקר להשיג זכויות ניהוליות – מיקרוסופט מכנה פגיעות בפגמים אלה “העלאת פריבילגיה” – או להערים על המשתמש ללחוץ על “אישור” על הנחתה של UAC.

ככל הנראה, גם הם לא קשים.

כמה מהאיומים הנפוצים ביותר כעת במחזור-כולל משפחת נגיף המשלי, Alureon Rootkits, The Bancos Banking Trojan ותוכנת אנטי-וירוס מזויפת-יש גרסאות המסוגלות לכבות את UAC, אמר ג’ו פאולאבר של צוות MMPC בעמדת הבלוג של הקבוצה.

תולעת אחת, המכונה “רורפיאן” על ידי מיקרוסופט, מאוהבת במיוחד עם הטקטיקה האנטי- UAC: ביותר מ- 90% מהמקרים בהם היו מעורבים ב- RORPIAN ביום אחד, MMPC צפה בתולעת המשבית את UAC על ידי ניצול פגיעות של חלונות בת ארבע.

כמעט מאחד מארבעה מחשבים שדיווחו על גילוי תוכנות זדוניות למיקרוסופט, כיבוי UAC, בין אם בגלל התעלולים זדוניים, או בגלל שהמשתמש כיבוי אותו.

גם UAC לא היה נטול בעיות בצד הטכני. חודשים לפני הופעת הבכורה של Windows 7, זוג חוקרים חשפו באג בתכונה בה האקרים יוכלו להשתמש כדי ל- Piggyback בקוד של מיקרוסופט שאותה מראש כדי להערים את Windows 7 להעניק זכויות גישה מלאות לזדוניות.

למרות שמיקרוסופט דחתה בתחילה את הדוחות שלהם, היא שינה אחר כך את UAC.

Faulhaber סיפק קישור להוראות להחלפת UAC ON ON ON VISTA. ניתן להשתמש בהם גם ב- Windows 7, אך השלב האחרון הוא למשוך את המחוון כדי “לעולם לא להודיע” לכבות את UAC.

גרג קייזר מכסה את מיקרוסופט, בעיות אבטחה, אפל, דפדפני אינטרנט וטכנולוגיה כללית המפרצת חדשות עולם המחשב. עקוב אחר גרג בטוויטר ב- @gkeizer, ב- Google+ או הירשם לעדכון ה- RSS של גרג . כתובת הדואר האלקטרוני שלו היא [email protected].

- בִּטָחוֹן

- תוכנה זדונית

- חלונות

- מיקרוסופט

- עסק קטן ובינוני

זכויות יוצרים © 2011 IDG Communications, Inc.

האם UAC מגן עליך מפני התקפות תוכנה זדוניות של “Drive באמצעות”?

הירשם לחשבון חדש בקהילה שלנו. זה קל!

להתחבר

כבר יש לך חשבון? היכנס לכאן.

אפשרויות שיתוף נוספות.

לאחרונה גלישה ב -0 חברים

- אין משתמשים רשומים הצופים בדף זה.

פעילות

אישי

- חזור

- אישי

- MalwareBytes עבור Windows

- MalwareBytes עבור Mac

- MalwareBytes פרטיות VPN

- שומר דפדפן MalwareBytes

- AdwCleaner AdwCleaner

- MalwareBytes עבור Chromebook

- MalwareBytes עבור אנדרואיד

- MalwareBytes עבור iOS

עֵסֶק

- חזור

- עֵסֶק

- הגנה על נקודת קצה

- הגנת נקודת קצה לשרתים

- הגנה על נקודת קצה ותגובה

- גילוי ותגובה של נקודת קצה לשרתים

- תגובה לאירועים

- אבטחת נקודת קצה

מודולים עסקיים

- חזור

- מודולים עסקיים

- סינון DNS

- פגיעות וניהול תיקונים

- תיקון עבור CrowdsTrike®

שותפים

לִלמוֹד

התחל כאן

סוג תוכנות זדוניות/התקפות

איך זה מסתדר על המחשב שלי?

הונאות וחבורים

תמיכה

- חזור

- תמיכה אישית

- תמיכה עסקית

- גילוי פגיעות

- צור חדש.

מידע חשוב

אתר זה משתמש בעוגיות – הנחנו עוגיות במכשיר שלך כדי לעזור לשפר את האתר הזה. אתה יכול להתאים את הגדרות העוגיות שלך, אחרת נניח שאתה בסדר להמשיך.

תוכנות זדוניות חדשות מנצלות בקרת חשבון משתמש (UAC)

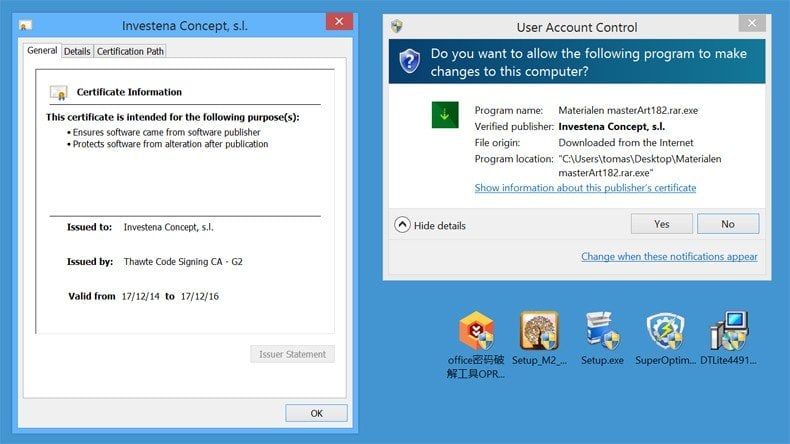

על פי מיקרוסופט, תכונת האבטחה של בקרת חשבון המשתמש (UAC) המובנית בכל שחרור מערכת ההפעלה המודרנית של Windows נועדה לעזור להגן על המחשב שלך מפני האקרים ותוכנה זדונית כאחד. בכל פעם שתוכנית מנסה לבצע שינוי במחשב האישי, UAC מודיעה למשתמש ומבקשת אישור. כאשר זה קורה, משתמשים יכולים לאפשר את השינויים, לדחות את השינויים או ללחוץ על כפתור המציג פרטים נוספים על התוכנית שמנסה לבצע את השינוי ואיזה שינויים ספציפיים התוכנית מנסה לבצע. למרבה הצער, אנשים רבים פשוט בוחרים ‘כן’ מבלי ללחוץ על ‘הראה פרטים’ ראשית כפתור וככה בדיוק תוכנה זדונית חדשה של הוכחת קונספט המכונה קורבנות שוללים של בושהונואק. ברוב המקרים, UAC עובד טוב מאוד. לעיתים קרובות זה מפסיק איומים פוטנציאליים לתוכנות זדוניות בכך שהוא לא מאפשר לתוכנה זדונית המותקנת לבצע שינויים משמעותיים במחשב ללא הסכמת המשתמש. כמובן, כמו רוב שיקולי אבטחת המחשבים האחרים, שימוש יעיל באמצעות UAC פירושו שהמשתמש צריך לדעת מתי לאפשר שינויים באמצעות הנחתה הסלמת הפריבילגיה ומתי לדחות את השינויים הללו (i.ה. כאשר תוכנית לא ידועה מנסה לבצע שינויים באמצעות הנחתה של UAC).

Subeonuac פותח על ידי צוות Cylance Spear בזמן שהקבוצה חקרת דרכים פוטנציאליות להחתית תוכניות במהלך הסלמת הפריבילגיה באמצעות UAC. כדי להבין כיצד תוכנה זדונית זו עובדת, היא עוזרת להבין כיצד UAC פועלת כפי שהיא נועדה במקור על ידי מיקרוסופט:

1. משתמש מבקש מ- Windows Explorer להפעיל תוכנית באמצעות הרשאות ניהול.

2. מכיוון ש- Explorer פועל ללא הרשאות מנהל, הוא מבקש ששירות AppInfo ישיק את התוכנית כמנהל.

3. AppInfo, בטווח, מפעיל את הסכמה, מה שמניע את המשתמש לאשר את התוכנית באמצעות ממשק מאובטח

4. המשתמש מתבקש לבחור ‘כן’ אוֹ ‘לא’

5. אם כן, הסכמה אומרת ל- AppInfo להפעיל את התוכנית עם הרשאות מנהל. אם לא, נדחתה גישה והתוכנית לא מבוצעת.

לאחר שהותקנה תוכנה זדונית של SubeOnuac במחשב האישי, החלפה שונה מכיוון שהקליפה של Subeonuac בתוך סייר Windows מבקשת מ- AppInfo להפעיל תוכנית לגיטימית. ההבדל הוא שבקשה זו כוללת גם פקודות שרירותיות שיכולות לבצע מגוון של משימות מזועזעות. הדרך היחידה שקורבן פוטנציאלי יכול לדעת את ההבדל הוא לקרוא את ‘הראה פרטים” כפתור כאשר מופיעה פקודת UAC. כלומר, כמובן, אם המשתמש באמת מבין את הפקודות הסוררות שנוספו לבקשה לתוכנית לגיטימית שנעשתה על ידי בושהונואק.

על פי מיקרוסופט, שירות AppInfo נועד להקל על הפעלת יישומים עם הרשאות מנהל. במילים אחרות, כאשר תוכנית זקוקה להרשאות ניהוליות להפעלה, AppInfo מפעילה את הנחיה של UAC ששואלת את המשתמשים אם הם רוצים שהתוכנית תבצע שינויים או לא. Cylance עיצב UAC למקד CMD.EXE (שורת פקודת Windows) ו- Regedit.EXE (עורך רישום Windows), אבל דרק סדר – חוקר Cylance – קובע זאת “יש בוודאי יעדים אפשריים.”

כשמדובר בניצול שורת הפקודה של Windows, Subeonuac מבטיח שהמשתמש עדיין יקבל את שורת הפקודה הצפויה של הניהול פעם אחת ‘כן” לוחצים על שפת UAC. ההבדל הוא שהתוכנה הזדונית מותרת להריץ פקודה ראשונה משלה … עם הרשאות מנהל.

בושהונואק עובד קצת אחרת בכל מה שקשור לניצול Regedit.EXE. במקרה זה, כוחות התוכנה הזדונית מתנהלים.exe להתקנת נפרד .קובץ reg לפני שמתקשר ל- AppInfo. התוצאה היא בקשת גובה שנייה [מוסתרת]. על פי Soeder, בקשה נוספת זו גורמת ל- AppInfo להפעיל מופע נפרד של ההסכמה.תהליך EXE. עם זאת, מופע זה פועל כמערכת; במילים אחרות, עם הרשאות ניהוליות. זה מאפשר לספריית Bushonuac לרוץ לפני להניע את המשתמש. לאחר מכן, ספריית התוכנה הזדונית משנה את הפרמטרים שנשלחו ל ‘נוכל’ הַסכָּמָה.מופע EXE – בתורו מדכא את הנחיה ההסכמה. למרות שהמשתמש עדיין רואה את חלון עורך הרישום, Subeonuac כבר ביצע פקודות עם הרשאות מערכת. המשמעות היא שהתוכנה הזדונית כבר גרמה לנזק שלה ללא הצורך של המשתמש ללחוץ בפועל ‘כן’ בשורת UAC (מכיוון שעד הזמן הזה התוכנה הזדונית כבר ביצעה קוד זדוני עם הרשאות מנהל).

מה שהופך את האיטרציה הזו לתוכנה זדונית כל כך למסוכנת הוא שאין דרך להפחית את האיום של הקורבן לניצול זה מכיוון שבויונואק הוא’זה פגיעות, זה’תכונה. ככזה, זה’לא סביר כי תיקון יהיה זמין בכל עת בעתיד הקרוב; אלא אם כן מיקרוסופט ממציאה מחדש את הדרך בה היא מיישמת את UAC ברמה הניהולית.

איום זה נוגע גם מכיוון שהוא מדגים שמשתמשים יכולים להעלות את התוכנה הזדונית שלא בכוונה מסוכנת בלבד “סוף המשחק”, לדברי Soeder. בכל מקרה, המידע שיזהיר את המשתמש על האיום זמין אם רק המשתמשים יגיעו להרגל לבדוק את ‘הראה פרטים’ תיבה לכל בקשת גובה UAC. אם כי בושהונואק הוא איום של תוכנות זדוניות של הוכחת קונספט’עדיין לא נראה בטבע, העובדה שחוקרי אבטחה מ- Cylance פרסמו דוח מפורט על ממצאיהם פירושה שאפשר היה ליישם את בושהונואק לקמפיין של תוכנות זדוניות מסוכנות בעתיד הקרוב. הדרך היחידה להגן על עצמך מפני בושהונואק או מכל איום אחר של תוכנות זדוניות המנצלות את שירות ה- UAC היא לבחון היטב את פרטי כל בקשת הסלמת פריבילגיה שמופיעה. אם יש פקודות שלא’לא נראה מוכר או אם ההנחיה מבקשת אישור להפעיל תוכנית לגיטימית שאתה מקיים’לא נפתח במפורש, יש סיכוי טוב שהפגיעות הזו מנוצלת ממש לנגד עיניך. דוחה תמיד כל בקשת הסלמת הפריבילגיה של UAC שנראית חשודה מכיוון שירידה של הבקשה יכולה להיות הדבר שמגן על המחשב האישי שלך מפני ניצול לא ידוע כתוצאה מפגיעות חלונות מובנית זו.

על הסופר:

Karolis liucveikis – מהנדס תוכנה מנוסה, נלהב מניתוח התנהגותי של אפליקציות זדוניות.

מחבר ומפעיל כללי של פרק “מדריכי ההסרה” של PCRISK. חוקר משותף העובד לצד תומס כדי לגלות את האיומים האחרונים והטרנדים העולמיים בעולם אבטחת הסייבר. לקרוליס ניסיון של למעלה מחמש שנים בעבודה בסניף זה. הוא למד באוניברסיטת KTU וסיים תואר בפיתוח תוכנה בשנת 2017. נלהב מאוד מההיבטים הטכניים והתנהגותם של יישומים זדוניים שונים. צור קשר עם קרוליס ליוקוויקיס.

פורטל האבטחה של PCRISK מובא על ידי חברת RCS LT. כוחות מחוברים של חוקרי אבטחה עוזרים לחנך למשתמשי מחשבים על איומי האבטחה המקוונים האחרונים. מידע נוסף על החברה RCS LT.

מדריכי הסרת התוכנה הזדונית שלנו הם בחינם. עם זאת, אם אתה רוצה לתמוך בנו אתה יכול לשלוח לנו תרומה.

אודות PCRISK

PCRISK הוא פורטל אבטחת סייבר, ומודיע למשתמשים באינטרנט על האיומים הדיגיטליים האחרונים. התוכן שלנו מסופק על ידי מומחי אבטחה ומקצועי חוקרי תוכנות זדוניות. קרא עוד עלינו.

מדריכי הסרה חדשים

- Allhypefeed.מודעות com

- AliteMaximus Adware (Mac)

- Underwaternewtab.com להפניה מחדש

- ViewPointTools תוכנת מודעה (MAC)

- חוטף דפדפנים של סיומת ההערות שלי

- Trunapol.מודעות XYZ

פעילות תוכנה זדונית

רמת פעילות זדונית גלובלית כיום:

שיעור ההתקפה המוגבר של זיהומים שהתגלה במהלך 24 השעות האחרונות.

הסרת וירוסים ותוכנות זדוניות

דף זה מספק מידע כיצד להימנע מזיהומים על ידי תוכנות זדוניות או וירוסים והוא שימושי אם המערכת שלך סובלת מהתקפות ריגול ותוכנות זדוניות נפוצות.

מדריכי הסרה עליונים

- מר חיה הונאה מוקפצת

- האקר מקצועי הצליח לפרוץ את הונאת הדוא”ל שלך למערכת ההפעלה

- הונאת דוא”ל של חוליות חנון

- פרצנו את הונאת הדוא”ל שלך באתר

- האקר שיש לו גישה להונאת הדוא”ל שלך למערכת ההפעלה

- * יפגע במחשב שלך. אתה צריך להעביר אותו לפח. מוקפץ (MAC)

זרקור על Ransomware: איך Ransomware עובד חלק 1

ערפול V

שיטה זו הופכת לקלה עוד יותר על ידי שימוש בתוכנת ערפול אוטומטית. תוכנה זו משנה אוטומטית את נתוני הקבצים בדרכים שונות כך שהיא לא עושה זאת’לא נראה כמו המקור. עם זאת, הקובץ עדיין יכול להופיע בסדר גמור.

מָהִיר הַגדָרָה: ערפול הוא תהליך שבאמצעותו תוכנת הכופר משנה את נתוני הקבצים בדרכים שונות כך שהוא לא עושה זאת’לא נראה כמו קוד המקור המקורי. זה מסיר את המטרה האמיתית של הקובץ תוך שהוא עדיין מאפשר לקובץ לבצע.

לאחר שהקובץ המעורב התחיל לרוץ במערכת שלך, תוכנת הכופר תפרק את עצמה לזיכרון.

מכיוון שניתן ליישם ציפורים מספר פעמים בשכבות רבות, פירוק עשוי אפילו לקרות שוב ושוב, תלוי בתצורות המשמשות. אחת הדרכים שפרקה זו עובדת היא באמצעות הזרקת קוד שנעשתה בתהליך שנוצר לאחרונה.

עוקף UAC

בקרת חשבון משתמש (UAC) היא מדד אבטחה שמיקרוסופט הציגה במקור עם Windows Vista. מבוסס על ‘העיקרון של הפחות הפחות,’ Windows כברירת מחדל מגביל את כל היישומים במחשב שלך לרשויות משתמש סטנדרטיות. אם יישום מבקש הרשאות גבוהות יותר, תראה את המוקפץ להלן המופיע במחשב שלך, ומחייב משתמש עם זכויות מנהל כדי לאשר כדי להמשיך.

הודעה מוקפצת של UAC

זה החלק המפחיד של האופן בו Ransomware עובד בתרחיש הספציפי הזה: עם עקיפת UAC, Ransomware יכול למנוע את הקופץ הזה מלהופיע אי פעם. עם תוכנת כופר עוקף של UAC פועלת בהרשאות גבוהות יותר המאפשרות לה לבצע שינויים במערכת שלך ולקיים אינטראקציה עם תוכניות אחרות בלעדיך אפילו להבין.

אבל איך זה עושה את זה בדיוק?

לתת’S התבונן בתוכנת Ransomware של ארבוס כדוגמה:

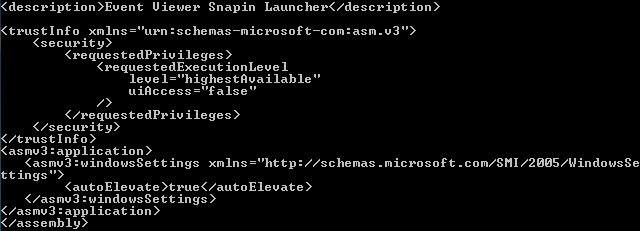

כפי שנחקר לעומק על ידי מאט נלסן, ארבוס מעתיק את עצמו לקובץ בשם אקראי באותה תיקיה כמו ה- UAC. לאחר מכן, זה משנה את רישום Windows על מנת לחטוף את האגודה עבור .סיומת קובץ MSC. זה בעצם פירושו שהוא ישיק את הקובץ המבוצע של השם האקראי (Erebus (.EXE) במקום להניע את קופץ הרשאות ה- UAC.

ארבוס מטריד את המחשב שלך לפתיחת קובץ ה- EREBUS ברמת ההרשאות הגבוהה ביותר במחשב שלך. המשמעות היא שהכל קורה ברקע מבלי להתריע לך או לבקש ממך לאשר את השקת היישום.

כאשר מציג האירועים פועל באותו מצב מוגבה (רמת הניהול), הקובץ ההפעלה של EREBUS שהושק (.EXE) ישיק גם עם אותן הרשאות. זה מאפשר לו לעקוף לחלוטין את בקרת חשבונות המשתמש.

הגדרה מהירה: מעקף בקרת חשבון משתמש (UAC) הוא תהליך שבו תוכנה זדונית יכולה להעלות את הרשאותיה שלה לרמת הניהול ללא אישורך, ומאפשרת לו לבצע שינויים במערכת שלך כמו הצפנת כל הקבצים שלך.

אבל איך עוקף UAC נמנע מגילוי?

בעוד ש- Ransomware המשתמשת בניסיונות הזרקת תהליכים להימנע מגילוי באמצעות טכנולוגיית ערפול, טכניקת העקיפה האחרונה של UAC שונה בגישתו. חוקר האבטחה מאט נלסון מסביר כיצד בבלוג שלו ומסכם להלן:

- רובם (אם לא כולם) טכניקות עקיפה קודמות של UAC דרשו להפיל קובץ (בדרך כלל ספריית קישור דינמי, או, DLL) למערכת הקבצים. פעולה זו מגדילה את הסיכון של תוקף להיתפס במעשה או במאוחר יותר כאשר נחקרת מערכת נגועה – במיוחד אם קוד המקור שלהם אינו מעורפל כמוסבר לעיל. מכיוון שטכניקת העוקף של UAC לא’t להפיל קובץ מסורתי, סיכון נוסף לתוקף מקלה.

- טכניקת מעקף UAC זו אינה דורשת הזרקת תהליכים כלשה. המשמעות היא שההתקפה ניצחה’לא מסומן על ידי פתרונות אבטחה המפקחים על סוג זה של התנהגות. (הערה: פתרונות EMSISOFT אכן עוקבים אחר סוג זה של התנהגות. תוכלו ללמוד עוד על טכנולוגיית חוסם ההתנהגות שלנו כאן.)

בעיקרון, שיטה זו מקטינה באופן משמעותי את הסיכון לתוקף מכיוון שהם יכולים להשיג זכויות מנהל מבלי שיצטרכו לסכן את המשתמש אומר לא. ואילו העיקרון של מעקף UAC הוא’לא חדש, זה צובר מתיחה וכעת הוא תכונה נפוצה של תוכנת כופר לכלול. שתי דוגמאות לתוכנות זדוניות שהשתמשו בהן הן תוכנות רנסומוס ארבוס (שנדונו לעיל) וה- Dridex Banking Trojan, אימצו שיטה זו והסתובבו מאז תחילת 2017.

ביסוס התמדה: תוכנת כופר הופכת את עצמה לנוחה

מדי פעם תוכנת כופר תנסה להישאר במערכת שלך זמן רב ככל האפשר על ידי יצירת מה שמכונה התמדה. זה מוודא כי תוכנת הכופר תישאר במערכת, תמשיך להצפין קבצים חדשים בזמן שהם מועתקים ואף להדביק קורבנות חדשים על ידי התפשטות לכוננים אחרים.

ישנן דרכים רבות ושונות שטרנסומס יכול להשיג התמדה. להלן אנו מדגישים את הנפוצים ביותר:

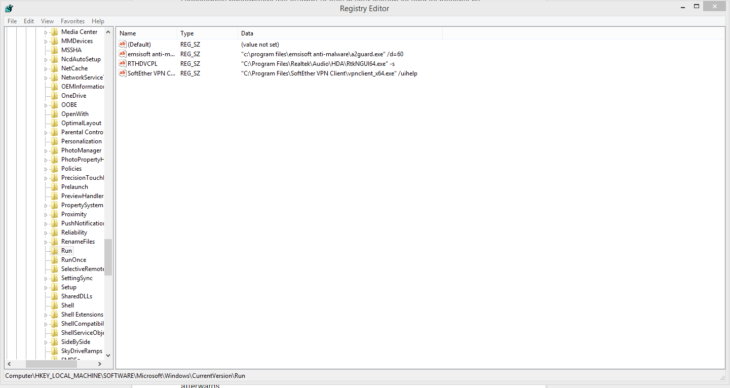

נטיעת מפתחות ריצה

מפתחות הפעלה ממוקמים ברישום כך שכל פעם שמשתמש מתחבר, תוכניות המופיעות שם מבוצעות. אלה אינם פועלים במצב בטוח אלא אם כן מקודמים על ידי כוכבית, כלומר התוכנית תפעל הן במצב רגיל ובטוח. אם יש לך תוכנת כופר מתמשכת שנראה שהיא פשוט ממשיכה לחזור שוב ושוב לא משנה כמה פעמים אתה חושב שאתה’הרגה את זה, זו יכולה להיות הבעיה שלך.

הפעל דוגמא מפתח

דוגמא אחת כזו היא JavaScript Raa Ransomware, שהופיע בשנת 2016.

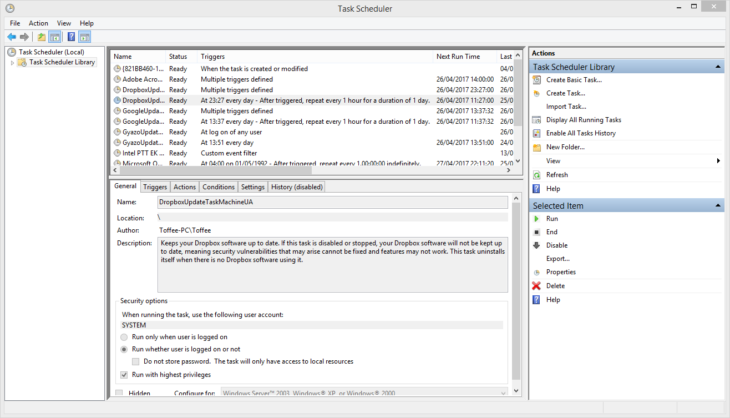

תזמון משימה

משימות מתוזמנות הן שיטה נוספת שראינו בשימוש ב- Ransomware, ומאפשרת גמישות רבה יותר של מתי התוכנית צריכה להפעיל. לדוגמה, אתה יכול להגדיר תוכנית להפעלה כל 30 דקות, כלומר אתה רואה את אותה תוכנות זדוניות בעת ההפעלה וכל 30 דקות אחר כך. ידוע כי גרסאות של תוכנות כופר, כמו CTB Locker או Crylocker, משתמשים בטכניקה זו.

מסך לוח הזמנים של המשימות

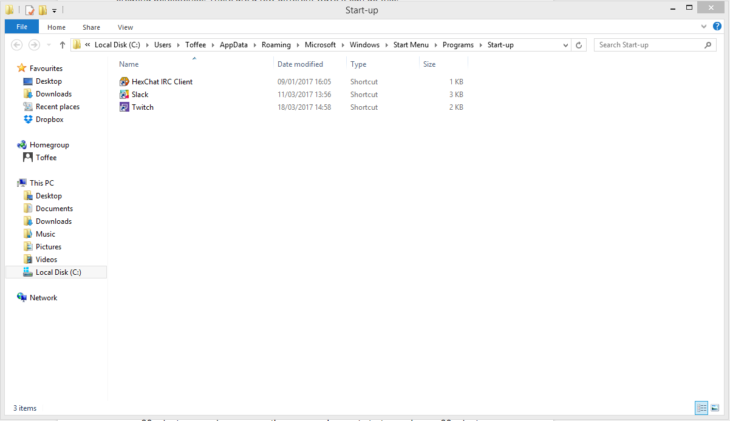

הטמעת קיצור דרך

אם קיצור דרך לקובץ התוכנה הזדונית או העתק של קובץ התוכנה הזדונית ממוקם בתיקיית ההפעלה, הוא יופעל כאשר מחשב מגפי.

לאחרונה נצפתה שימוש מתוחכם יותר בקיצורי דרך בתוכנות כופר כמו ספורה. בהשאלת המאפיינים של תולעת, תוכנת הכופר תקים את ‘מוּסתָר’ תכונה לקבצים ולתיקיות בשורש כל הכוננים. לאחר מכן הוא ייצור קיצורי דרך (.lnk) עם אותם שמות כמו הנסתרים ומחק את סמל החץ המשויך לרישום המציין בדרך כלל סמל קיצור דרך. קיצור הדרך עצמו יכיל את הטיעונים לפתיחת הקובץ או התיקיה המקוריים כמו גם את קובץ ה- Ransomware, מה שמבטיח שהמערכת תמשיך להישאר בלתי שמישה עד שהיא תיפטר.

שרתי פקודה ובקרה: התקשרות הביתה

ראינו כיצד Ransomware עובדת את דרכה למערכת שלך. לאחר ש- Ransomware קבע אחיזה של חברות, רובם יתקשרו עם שרת פקודה ובקרה (הידוע גם בשם C2) מהמחשב שלך למגוון מטרות.

בדרך כלל הם ישתמשו בתחומים עם קידוד קשה או בכתובות IP, אך ניתן להתארח גם באתרים פרוצים. קח לדוגמה את Nemucod Ransomware. משפחת תוכנה זדונית זו פורצת אתרים, מוסיפה תיקיה ל- FTP (בדרך כלל נקראת מונה) ומשתמשת באתר זה כאתר לאתר לא רק את התוכנה הזדונית שמורדת להדביק קורבנות (מפיל את תוכנת הכופר החלשה שלהם, ואת הטרויאני של קובטר בדרך כלל), אך גם מארח את ה- Ransomwari “פורטל התשלום”, איפה שהקורבן אז הולך להשיג את הפענוח אם הם בחרו לשלם.

לחלופין, מועסק אלגוריתם לייצור תחום (DGA). DGA הוא חתיכת קוד בתוכנת Ransomware שתייצר ותיצור קשר עם דומיינים רבים. מחבר התוכנה הזדונית יידע באיזה סדר תחומים אלה עשויים להיווצר ולבחור אחד מהם להירשם. היתרון של DGA על פני תחומים עם קידוד קשה הוא שזה מקשה על הורדת כל התחומים בבת אחת כך שלרוב יש איפשהו לתארח את תוכנת הכופר ולדפי התשלום של כופר.

לאחר הקמת החיבור, Ransomware יכול לשלוח מידע על המערכת שלך לשרת, כולל;

- מערכת ההפעלה בה אתה משתמש,

- שם המחשב שלך,

- שם המשתמש שלך,

- המדינה בה אתה נמצא,

- מזהה המשתמש שלך,

- כתובת ביטקוין שנוצרה,

- מקש ההצפנה (אם הוא נוצר על ידי התוכנה הזדונית).

לעומת זאת, שרת C2 עשוי לשלוח מידע חזרה לתוכנת Ransomware, כגון מפתח ההצפנה שנוצר על ידי השרת לשימוש כדי להצפין את הקבצים שלך, כתובת ביטקוין שנוצרה בה תתבקש לשלם את הכופר, מזהה משתמש כדי לגשת לפורטל וכתובת האתר של אתר התשלום (הערה: אנו נסקור היבט זה בפוסט הקרוב בסדרה זו).

במקרים מסוימים, ה- C2 עשוי להורות גם ל- Ransomware להוריד תוכנות זדוניות אחרות לאחר סיום הצפנה או להכין עותקים של הקבצים שלך שישמשו לסחיטתך לעוד כסף בעתיד.

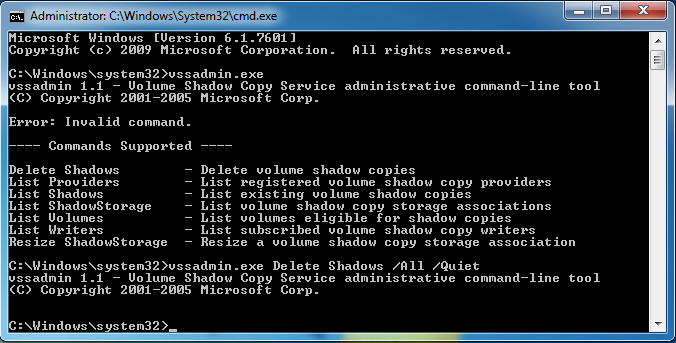

הסרת עותקי צל: אין לאחור (למעלה)

השלב האחרון בתוכנת כופר’ההשתלטות על המערכת שלך לפני תחילת ההצפנה היא בדרך כלל הסרת עותקי צל (או עותקי גיבוי אוטומטיים) של הקבצים שלך. זה מונע מהקורבנות לחזור חזרה לגרסאות הלא מוצפנות ולהימנע משלם את הכופר.

שירות עותק צל עם נפח (VSS), שנכלל במקור ב- Windows XP Security Pack 2, הוא קבוצה של ממשקים שניתן להגדיר כדי ליצור אוטומטית “גיבויים” של קבצים, גם כאשר הם בשימוש.

בדרך כלל נוצרים גיבויים אלה כאשר נוצרת גיבוי של חלונות או נקודת שחזור מערכת. הם מאפשרים לך להחזיר קבצים לגרסאות קודמות.

מחיקת עותקי צל

זה משהו ש- Ransomware לא רוצה.

התוצאה היא בדרך כלל מחיקה של תוכנות כופר במחיקת תמונות התצלום באמצעות הפקודה VSSADMIN.Exe מחק צללים /הכל /שקט, וזה יעשה זאת ללא כל הנחיות שמזהירות את המשתמש. לשם כך היא זקוקה להרשאות מנהלים וזו סיבה נוספת לכך ש- Ransomware תרצה להשתמש במעקף UAC.

סיכום

כפי שאתה יכול לראות, ישנן דרכים שונות בהן Ransomware תופס את המערכת שלך וכל מיני שינויים שהיא יכולה לעשות כדי להפוך אותה לבלתי נשמעת. מלהשיג זכויות מנהל או עקיפתן לחלוטין, קביעת התמדה על ידי שינוי רשומות הרישום והקמת קיצורי דרך, לתקשורת עם שרת פקודה ובקרה: כיצד עובד Ransomware מתוחכם יותר ביום.

עכשיו כשאתה מבין כיצד Ransomware פולש למערכת שלך, התכונן לצלול לשלב הבא של ההתקפה: הצפנת הקבצים שלך. הישאר מעודכן לפוסט הבא בסדרה שלנו בשבועות הקרובים!

תודה רבה לתוכנת Emsisoft Antimalware למאמר זה. צור קשר עם SWC עבור מוצרי EMSISOFT שלך.

ברוך הבא לדרום מערב Computable!

South West Computable הוא הספק האמינו של תמיכה טכנית, חומרה, תוכנה ושירותי מחשב, לעסקים, חינוך, תעשיות יסודיות ובתים ברחבי האזור מאז 1994.

אנו מספקים את הסטנדרטים הגבוהים ביותר של מכירות, שירות ותמיכה מקומיות, מנוסות, ידידותיות, ידידותיות, לכל צרכי ה- IT שלך.

אנו מציעים פתרונות חלונות ואפל.

חֲדָשׁוֹת

- חמישה טיפים לשמירה על סיסמאות

- גישה לחשבוניות ב- Mac Mail

- זמן המס 2021

- בוס טק יורד לאחר 27 שנים של סחר מקומי

- הגנה על עצמך מפני זיהומים בתוכנות זדוניות בשנת 2021

- אָנוּ’שכירה מחדש – האם יש לך את מה שצריך?