Το Ubuntu ενεργοποιεί το τείχος προστασίας από προεπιλογή

Πώς να ενεργοποιήσετε/απενεργοποιήσετε το τείχος προστασίας UFW στο Ubuntu 18.04 & 20.04

Περίληψη:

Σε αυτό το άρθρο, θα συζητήσουμε πώς να ενεργοποιήσουμε ή να απενεργοποιήσουμε το τείχος προστασίας UFW στο Ubuntu 18.04 και 20.04. Θα καλύψουμε τη διαδικασία βήμα προς βήμα για τη ρύθμιση ενός τείχους προστασίας με το UFW, συμπεριλαμβανομένης της διαμόρφωσης των προεπιλεγμένων πολιτικών, επιτρέποντας τις συνδέσεις SSH, την ενεργοποίηση του UFW και επιτρέποντας άλλους τύπους συνδέσεων.

Βήμα 1: Χρήση IPv6 με UFW (προαιρετικό)

Εάν χρησιμοποιείτε το IPv6, πρέπει να βεβαιωθείτε ότι το UFW έχει ρυθμιστεί ώστε να υποστηρίζει τόσο το IPv6 όσο και το IPv4. Ανοίξτε το αρχείο διαμόρφωσης UFW χρησιμοποιώντας την εντολή:

sudo nano/etc/default/ufw

Ελέγξτε εάν το IPv6 έχει οριστεί σε “Ναι”. Εάν όχι, αλλάξτε το σε “Ναι”.

Βήμα 2: Ρύθμιση προεπιλεγμένων πολιτικών

Οι προεπιλεγμένες πολιτικές στον έλεγχο του UFW Πώς να αντιμετωπίσετε την κυκλοφορία που δεν ταιριάζει με κανένα άλλο κανόνα. Από προεπιλογή, το UFW αρνείται όλες τις εισερχόμενες συνδέσεις και επιτρέπει όλες τις εξερχόμενες συνδέσεις. Για να ορίσετε αυτές τις προεπιλεγμένες πολιτικές, χρησιμοποιήστε τις ακόλουθες εντολές:

ufw προεπιλεγμένη άρνηση εισερχόμενου

Η προεπιλογή UFW επιτρέπει την εξερχόμενη

Βήμα 3: επιτρέποντας τις συνδέσεις SSH

Εάν θέλετε να επιτρέψετε τις συνδέσεις SSH στον διακομιστή σας, μπορείτε να χρησιμοποιήσετε την εντολή:

ufw επιτρέψτε ssh

Αυτή η εντολή δημιουργεί κανόνες τείχους προστασίας για να επιτρέψει όλες τις συνδέσεις στη θύρα 22, την προεπιλεγμένη θύρα για SSH. Εναλλακτικά, μπορείτε να καθορίσετε τον αριθμό θύρας:

Το UFW επιτρέπει 22

Εάν ο διακομιστής SSH ακούει σε διαφορετική θύρα, αντικαταστήστε 22 με τον κατάλληλο αριθμό θύρας.

Βήμα 4: Ενεργοποίηση UFW

Για να ενεργοποιήσετε το UFW, χρησιμοποιήστε την εντολή:

Ενεργοποίηση UFW

Θα σας ζητηθεί με μια ειδοποίηση ότι η UFW μπορεί να διακόψει τις υπάρχουσες συνδέσεις SSH. Δεδομένου ότι έχουμε ήδη επιτρέψει τις συνδέσεις SSH, μπορείτε να συνεχίσετε πληκτρολογώντας ‘Y’ και πατώντας Enter. Αυτό θα ενεργοποιήσει το τείχος προστασίας σας.

Βήμα 5: επιτρέποντας άλλες συνδέσεις

Ανάλογα με τις συγκεκριμένες ανάγκες του διακομιστή σας, ίσως χρειαστεί να επιτρέψετε σε άλλους τύπους συνδέσεων. Ακολουθούν μερικά παραδείγματα:

- Για να επιτρέψετε συνδέσεις HTTP στη θύρα 80:

ufw επιτρέπουν httpΤο UFW επιτρέπει 80- Για να επιτρέψετε συνδέσεις HTTPS στη θύρα 443:

Το UFW επιτρέπει το HTTPSΤο UFW επιτρέπει 443

Μπορείτε επίσης να καθορίσετε τις σειρές θύρας εάν είναι απαραίτητο. Αυτό μπορεί να γίνει χρησιμοποιώντας την ακόλουθη μορφή:

ufw επιτρέπουν [start_port]: [end_port]

Για παράδειγμα, για να επιτρέψετε συνδέσεις στις θύρες 3000 έως 4000:

Το UFW επιτρέπει 3000: 4000

Ερωτήσεις και απαντήσεις:

Ερώτηση 1: Μπορεί το UFW να χρησιμοποιηθεί τόσο με IPv6 όσο και με IPv4?

Απάντηση: Ναι, το UFW μπορεί να ρυθμιστεί για να υποστηρίξει τόσο το IPv6 όσο και το IPv4. Πρέπει να διασφαλίσετε ότι το IPv6 έχει οριστεί σε «ναι» στο αρχείο διαμόρφωσης UFW.

Ερώτηση 2: Ποιες είναι οι προεπιλεγμένες πολιτικές στο UFW?

Απάντηση: Από προεπιλογή, το UFW αρνείται όλες τις εισερχόμενες συνδέσεις και επιτρέπει όλες τις εξερχόμενες συνδέσεις.

Ερώτηση 3: Πώς μπορείτε να επιτρέψετε τις συνδέσεις SSH μέσω του UFW?

Απάντηση: Μπορείτε να επιτρέψετε τις συνδέσεις SSH χρησιμοποιώντας την εντολή ‘ufw επιτρέπουν ssh’ ή ‘ufw επιτρέπουν [port_number]’ εάν το SSH έχει ρυθμιστεί να ακούει σε διαφορετική θύρα.

Ερώτηση 4: Πώς μπορείτε να ενεργοποιήσετε το UFW?

Απάντηση: Το UFW μπορεί να ενεργοποιηθεί χρησιμοποιώντας την εντολή “UFW Enable”.

Ερώτηση 5: Μπορούν να επιτρέπονται άλλοι τύποι συνδέσεων μέσω του UFW?

Απάντηση: Ναι, μπορείτε να επιτρέψετε σε άλλους τύπους συνδέσεων με βάση τις συγκεκριμένες ανάγκες του διακομιστή σας. Αυτό μπορεί να γίνει χρησιμοποιώντας εντολές όπως το ‘UFW επιτρέπουν το HTTP’ ή το ‘UFW, επιτρέπουν [port_number]’ για συγκεκριμένες υπηρεσίες ή λιμένες.

Ερώτηση 6: Πώς μπορείτε να καθορίσετε ένα εύρος θύρας στο UFW?

Απάντηση: Οι σειρές θύρας μπορούν να καθοριστούν χρησιμοποιώντας τη μορφή ‘UFW επιτρέπουν [start_port]: [end_port]’. Για παράδειγμα, το «UFW επιτρέπει 3000: 4000» επιτρέπει συνδέσεις στις θύρες 3000 έως 4000.

Ερώτηση 7:

Απάντηση:

Ερώτηση 8:

Απάντηση:

Ερώτηση 9:

Απάντηση:

Ερώτηση 10:

Απάντηση:

Ερώτηση 11:

Απάντηση:

Ερώτηση 12:

Απάντηση:

Ερώτηση 13:

Απάντηση:

Ερώτηση 14:

Απάντηση:

Ερώτηση 15:

Απάντηση:

Πώς να ενεργοποιήσετε/απενεργοποιήσετε το τείχος προστασίας UFW στο Ubuntu 18.04 & 20.04

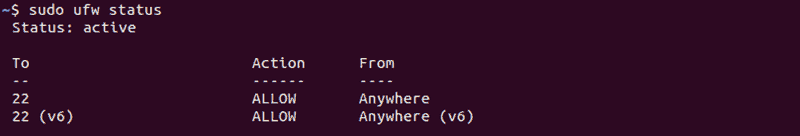

Σε αυτό το παρακάτω παράδειγμα, η έξοδος δείχνει ότι το τείχος προστασίας είναι ενεργό.

Πώς να ρυθμίσετε ένα τείχος προστασίας με UFW στο Ubuntu 18.04

Το απλό τείχος προστασίας, ή το UFW, είναι μια διεπαφή iPtables που στοχεύει στη διευκόλυνση της διαδικασίας διαμόρφωσης ενός τείχους προστασίας. Παρόλο που το iPtables είναι ένα στερεό και ευέλικτο εργαλείο, μπορεί να είναι δύσκολο για τους αρχάριους να μάθουν πώς να τα χρησιμοποιούν για να διαμορφώσουν σωστά ένα τείχος προστασίας. Εάν θέλετε να αρχίσετε να προστατεύετε το δίκτυό σας και το DON’να ξέρετε ποιο εργαλείο για χρήση, το UFW μπορεί να είναι η σωστή επιλογή για εσάς.

Σε αυτό το σεμινάριο θα μάθετε πώς να διαμορφώσετε ένα τείχος προστασίας με UFW στο Ubuntu 18.04.

Προϋποθέσεις

Για να ακολουθήσετε αυτό το σεμινάριο, θα χρειαστείτε:

- Ένα Ubuntu 18.04 διακομιστής.

- Το UFW είναι εγκατεστημένο από προεπιλογή στο Ubuntu. Εάν απεγκατασταθεί για κάποιο λόγο, μπορείτε να το εγκαταστήσετε με APT Install UFW .

Βήμα 1: Χρήση IPv6 με UFW (προαιρετικό)

Αν και αυτό το σεμινάριο γράφτηκε με IPv4, λειτουργεί επίσης για το IPv6. Αν εσύ’re χρησιμοποιώντας το IPv6, βεβαιωθείτε ότι το UFW έχει ρυθμιστεί ώστε να υποστηρίζει το IPv6, ώστε να μπορεί να διαχειριστεί τους κανόνες τείχους προστασίας σε IPv6 και IPv4. Για να το κάνετε αυτό, ανοίξτε τη διαμόρφωση UFW με το Nano στον επεξεργαστή σας.

$sudo nano/etc/default/ufw

Μετά, επαληθεύστε εάν το IPv6 είναι ναι . Θα πρέπει να είναι έτσι:

Αποθηκεύστε την πρόοδό σας και κλείστε το αρχείο. Τώρα, όταν το UFW είναι ενεργοποιημένο, έχει ρυθμιστεί να καταγράφει τους κανόνες τείχους προστασίας σε IPv4 και IPv6. Ωστόσο, πριν ενεργοποιήσετε το UFW, θέλουμε να βεβαιωθούμε ότι το τείχος προστασίας σας είναι εγκατεστημένο για να επιτρέψετε τη σύνδεση SSH. Θα ξεκινήσουμε καθορίζοντας τις προεπιλεγμένες πολιτικές.

Βήμα 2: Ρύθμιση προεπιλεγμένων πολιτικών

Αν εσύ’Ξεκινώντας μόνο με το τείχος προστασίας σας, οι πρώτοι κανόνες που πρέπει να ορίσετε είναι οι προεπιλεγμένες πολιτικές. Αυτοί οι κανόνες ελέγχουν τον τρόπο αντιμετώπισης της κυκλοφορίας που δεν κάνει’t αντιστοιχεί ρητά σε οποιονδήποτε άλλο κανόνα. Από προεπιλογή, το UFW έχει ρυθμιστεί ώστε να αρνείται όλες τις συνδέσεις εισόδου και να επιτρέψει σε όλες τις συνδέσεις εξόδου. Αυτό σημαίνει ότι κάθε άτομο που προσπαθεί να αποκτήσει πρόσβαση στον διακομιστή σας κέρδισε’να είναι σε θέση να συνδεθεί, ενώ οποιαδήποτε εφαρμογή στο διακομιστή θα είναι σε θέση να φτάσει στον εξωτερικό κόσμο.

Θα ορίσουμε τους κανόνες UFW πίσω στην προεπιλογή, ώστε να είμαστε σίγουροι ότι θα μπορείτε να ακολουθήσετε αυτό το σεμινάριο. Για να ορίσετε τα μοτίβα που χρησιμοποιούνται από το UFW, χρησιμοποιήστε τις εντολές:

$$ufw προεπιλεγμένη απορρόφηση εισερχόμενο ufw προεπιλογή επιτρέπει την εξερχόμενη

Αυτές οι εντολές καθορίζουν τα πρότυπα για να αρνηθούν την εισερχόμενη και να επιτρέψουν τις συνδέσεις εξόδου. Μόνο αυτά τα πρότυπα τείχους προστασίας μπορεί να είναι αρκετό σε έναν προσωπικό υπολογιστή, αλλά οι διακομιστές γενικά πρέπει να απαντήσουν στις απαιτήσεις που λαμβάνουν από εξωτερικούς χρήστες.

Βήμα 3: επιτρέποντας τις συνδέσεις SSH

Εάν ενεργοποιήσουμε το τείχος προστασίας UFW, θα αρνηθεί όλες τις συνδέσεις εισόδου. Αυτό σημαίνει ότι θα πρέπει να δημιουργήσουμε κανόνες που επιτρέπουν τις νόμιμες εισοδηματικές συνδέσεις – για παράδειγμα, αν θέλουμε να απαντήσει ο διακομιστής μας σε τέτοιου είδους αιτήσεις. Εάν χρησιμοποιείτε έναν διακομιστή σύννεφων, εσείς’Θα ήθελα πιθανώς να επιτρέψει τις συνδέσεις εισόδου SSH να είναι σε θέση να συνδεθεί και να διαχειριστεί το διακομιστή σας.

Για να ρυθμίσετε τον διακομιστή σας για να επιτρέψετε τις συνδέσεις εισόδου SSH, μπορείτε να χρησιμοποιήσετε αυτήν την εντολή:

$ufw επιτρέψτε ssh

Αυτό θα δημιουργήσει κανόνες τείχους προστασίας που θα επιτρέψουν όλες τις συνδέσεις στη θύρα 22, η οποία είναι η θύρα που ακούει ο δαίμονας SSH από προεπιλογή. Το UFW γνωρίζει ότι επιτρέπει στο SSH σημαίνει θύρα επειδή αναφέρεται ως υπηρεσία στο αρχείο /etc /υπηρεσιών.

Ωστόσο, μπορούμε πραγματικά να κάνουμε έναν ισοδύναμο κανόνα που καθορίζει τη θύρα αντί για το όνομα της υπηρεσίας. Για παράδειγμα, αυτή η εντολή λειτουργεί με τον ίδιο τρόπο παραπάνω:

$Το UFW επιτρέπει 22

Εάν ο δαίμονας σας έχει ρυθμιστεί σε διαφορετική θύρα, εσείς’Θα πρέπει να καθορίσω τη σωστή θύρα. Για παράδειγμα, εάν ο διακομιστής SSH ακούει τη θύρα 2222, μπορείτε να χρησιμοποιήσετε αυτήν την εντολή για να επιτρέψετε συνδέσεις σε αυτήν τη θύρα:

$ufw επιτρέπουν 2222

Τώρα που το τείχος προστασίας σας έχει ρυθμιστεί ώστε να επιτρέπει την είσοδο SSH Connections, μπορούμε να το ενεργοποιήσουμε.

Βήμα 4: Ενεργοποίηση UFW

Για να ενεργοποιήσετε το UFW, χρησιμοποιήστε αυτήν την εντολή:

$Ενεργοποίηση UFW

Εσείς’Λάβετε μια ειδοποίηση που λέει ότι η εντολή μπορεί να διακόψει τις υπάρχουσες συνδέσεις SSH. Δημιουργήσαμε ήδη έναν κανόνα τείχους προστασίας που επιτρέπει τις συνδέσεις SSH, οπότε ίσως είναι καλό να συνεχίσουμε. Απαντήστε στην ερώτηση με το y και πατήστε Enter .

Τώρα το τείχος προστασίας σας είναι ενεργό. Εκτελέστε την εντολή verbose κατάστασης UFW για να δείτε τους καθορισμένους κανόνες. Το υπόλοιπο αυτού του σεμιναρίου είναι για το πώς να χρησιμοποιήσετε το UFW με περισσότερες λεπτομέρειες, όπως επιτρέπουν ή αρνείται διαφορετικά είδη σύνδεσης.

Βήμα 5: επιτρέποντας άλλες συνδέσεις

Σε αυτό το σημείο, μπορεί να επιτρέψετε σε όλες τις άλλες συνδέσεις που χρειάζεται ο διακομιστής σας να απαντήσει. Οι συνδέσεις που πρέπει να επιτρέψετε εξαρτώνται από συγκεκριμένες ανάγκες. Ευτυχώς, γνωρίζετε ήδη πώς να γράφετε κανόνες που επιτρέπουν συνδέσεις που βασίζονται σε μια θύρα ονόματος ή υπηρεσίας. Το καταφέραμε ήδη μέσω του SSH στη θύρα 22 . Μπορείτε επίσης να το κάνετε για:

HTTP στη θύρα 80, που χρησιμοποιούν οι μη κρυπτογραφημένοι διακομιστές ιστού, μέσω του UFW επιτρέπουν το HTTP ή το UFW να επιτρέπουν 80 https στη θύρα 443, που είναι οι κρυπτογραφημένοι διακομιστές ιστού, μέσω του UFW επιτρέπουν το HTTPS ή το UFW να επιτρέπουν το 443

Υπάρχουν άλλοι τρόποι για να επιτρέψετε συνδέσεις, εκτός από τον προσδιορισμό μιας θύρας ή μιας υπηρεσίας. Το συγκεκριμένο λιμάνι το εύρος’είναι δυνατό να καθορίσετε τις σειρές θύρας με UFW. Ορισμένες εφαρμογές χρησιμοποιούν διαφορετικές θύρες, αντί για μια μόνη θύρα.

Για παράδειγμα, για να επιτρέψετε συνδέσεις X11, οι οποίες χρησιμοποιούν θύρες 6000 – 6007, χρησιμοποιήστε τις ακόλουθες εντολές:

$$ufw επιτρέπουν 6000:6007/tcp ufw επιτρέπουν 6000:6007/UDP

Όταν καθορίζετε τις κυμαίνεται με UFW, πρέπει να καθορίσετε το πρωτόκολλο (TCP ή UDP) στο οποίο πρέπει να ισχύουν οι κανόνες.

Συγκεκριμένες διευθύνσεις IP

Όταν εργάζεστε με το UFW, μπορείτε επίσης να καθορίσετε διευθύνσεις IP. Για παράδειγμα, εάν θέλετε να επιτρέψετε συνδέσεις μιας συγκεκριμένης διεύθυνσης IP, όπως η διεύθυνση IP του σπιτιού ή η εργασία σας 203.0.113.4, είναι απαραίτητο να καθορίσετε από τη διεύθυνση IP:

$Το UFW επιτρέπει από 203.0.113.4

Μπορείτε επίσης να καθορίσετε μια συγκεκριμένη θύρα στην οποία μπορεί να συνδεθεί η διεύθυνση IP, προσθέτοντας σε οποιαδήποτε θύρα ακολουθούμενη από τον αριθμό θύρας. Για παράδειγμα, εάν θέλετε να επιτρέψετε 203.0.113.4 Για να συνδεθείτε στη θύρα 22 (SSH), χρησιμοποιήστε αυτήν την εντολή:

$Το UFW επιτρέπει από 203.0.113.4 σε οποιοδήποτε λιμάνι 22

Υποδήματα

Εάν θέλετε να δώσετε άδεια σε ένα υποδίκτυο διευθύνσεων IP, μπορείτε να το κάνετε μέσω της σημείωσης CIDR για να καθορίσετε ένα netmask. Για παράδειγμα, εάν θέλετε να επιτρέψετε όλες τις διευθύνσεις IP από 203.0.113.1 έως 203.0.113.254 Μπορείτε να χρησιμοποιήσετε την εντολή:

$Το UFW επιτρέπει από 203.0.113.0/24

Μπορείτε επίσης να καθορίσετε τη θύρα προορισμού στην οποία το sub 203.0.113.0/4 – Το δίκτυο μπορεί να συνδεθεί. Και πάλι, εμείς’ll χρησιμοποιήστε τη θύρα 22 ως παράδειγμα.

$ufw επιτρέπουν 203.0.113.0/24 σε οποιαδήποτε θύρα 22

Συνδέσεις σε μια συγκεκριμένη διεπαφή δικτύου

Εάν θέλετε να δημιουργήσετε έναν κανόνα τείχους προστασίας για να εφαρμόσετε μόνο σε μια συγκεκριμένη διεπαφή δικτύου, μπορείτε να το κάνετε καθορίζοντας “επιτρέπω” ακολουθούμενο από το όνομα της διασύνδεσης.

Μπορείτε να αναζητήσετε τις διεπαφές σας πριν συνεχίσετε. Για αυτό, χρησιμοποιήστε την εντολή:

$IP addr

Εξαγωγή

2: ETH0: MTU 1500 QDISC PFIFO_fast State

. . .

3: ETH1: MTU 1500 Qdisc Noop State Down Default Group

. . .

Η επισημασμένη έξοδος υποδεικνύει τα ονόματα της διεπαφής δικτύου. Συνήθως ονομάζονται κάτι σαν Eth0 ή Enp3S2 .

Επομένως, εάν ο διακομιστής σας έχει ένα δημόσιο περιβάλλον δικτύου που ονομάζεται ETH0, εσείς’Θα μπορέσω να επιτρέψουμε την κυκλοφορία HTTP (θύρα 80) με αυτήν την εντολή:

$Το UFW επιτρέπει ETH0 σε οποιοδήποτε λιμάνι 80

Αυτό θα επέτρεπε σε άλλους διακομιστές στο δίκτυό σας να συνδεθούν με τη βάση δεδομένων MySQL.

Βήμα 6: Αρνήνοντας συνδέσεις

Εάν δεν έχετε αλλάξει την προεπιλεγμένη πολιτική για εισερχόμενες συνδέσεις, το UFW έχει ρυθμιστεί ώστε να αρνείται όλες τις εισερχόμενες συνδέσεις. Αυτό συνήθως απλοποιεί τη διαδικασία δημιουργίας μιας ασφαλούς πολιτικής τείχους προστασίας, απαιτώντας από εσάς να δημιουργήσετε κανόνες που επιτρέπουν ρητά συγκεκριμένες διευθύνσεις IP και θύρες.

Ωστόσο, μερικές φορές μπορεί να θέλετε να αρνηθείτε συγκεκριμένες συνδέσεις με βάση τη διεύθυνση IP προέλευσης ή το υποδίκτυο, ίσως επειδή γνωρίζετε ότι ο διακομιστής σας επιτίθεται από εκεί. Επίσης, εάν θέλετε να αλλάξετε την προεπιλεγμένη πολιτική εισόδου σας για να επιτρέψετε (η οποία δεν συνιστάται), θα πρέπει να δημιουργήσετε κανόνες άρνησης για οποιεσδήποτε υπηρεσίες ή διευθύνσεις IP για τις οποίες δεν θέλετε να επιτρέψετε συνδέσεις.

Για να γράψετε κανόνες αρνήσεων, μπορείτε να χρησιμοποιήσετε τις εντολές που περιγράφηκαν παραπάνω, η επικράτεια επιτρέπουν με την άρνηση.

Για παράδειγμα, για να αρνηθείτε τις συνδέσεις HTTP, μπορείτε να χρησιμοποιήσετε αυτήν την εντολή:

$ufw deny http

Ή αν θέλετε να αρνηθείτε όλες τις συνδέσεις από το 203.0.113.4, εκδίδει την εντολή:

$Το UFW αρνείται από 203.0.113.4

Βήμα 7: Διαγραφή κανόνων

Η γνώση του τρόπου αποκλεισμού των κανόνων του τείχους προστασίας είναι εξίσου σημαντική με τη γνώση πώς να τα δημιουργήσετε. Υπάρχουν δύο διαφορετικοί τρόποι για να καθορίσετε ποιοι κανόνες θα αποκλειστούν: ανά αριθμό κανόνων ή από τον πραγματικό κανόνα (παρόμοιοι με τον τρόπο με τον οποίο καθορίζονται οι κανόνες όταν δημιουργήθηκαν). Θα ξεκινήσουμε με τη μέθοδο διαγραφής ανά κανόνα επειδή είναι ευκολότερο.

Με αριθμό κανόνων

Εάν χρησιμοποιείτε τον αριθμό κανόνα για να αποκλείσετε τους κανόνες τείχους προστασίας, το πρώτο πράγμα που θα θελήσετε να κάνετε είναι να αποκτήσετε μια λίστα κανόνων τείχους προστασίας. Η εντολή κατάστασης UFW έχει την επιλογή να εμφανίζει αριθμούς δίπλα σε κάθε κανόνα, όπως φαίνεται εδώ:

$Αριθμός κατάστασης UFW

Κατάσταση: Ενεργός

Σε δράση από

[1] 22 Επιτρέψτε στις 15.15.15.0/24

[2] 80 επιτρέπουν οπουδήποτε

Εάν αποφασίσουμε ότι θέλουμε να διαγράψουμε τον κανόνα 2, ο οποίος επιτρέπει τις συνδέσεις θύρας 80 (HTTP), μπορούμε να την καθορίσουμε σε μια εντολή διαγραφής UFW όπως αυτό:

$ufw delete 2

Αυτό θα εμφανίζει μια γραμμή επιβεβαίωσης και στη συνέχεια διαγράφει τον κανόνα 2, ο οποίος επιτρέπει συνδέσεις HTTP. Σημειώστε ότι εάν έχετε ενεργοποιήσει το IPv6, μπορείτε επίσης να διαγράψετε τον αντίστοιχο κανόνα IPv6.

Με πραγματικό κανόνα

Η εναλλακτική λύση στους αριθμούς κανόνων είναι να καθορίσετε τον πραγματικό κανόνα για να αποκλείσετε. Για παράδειγμα, εάν θέλετε να καταργήσετε τον κανόνα επιτρέπουν το HTTP, μπορείτε να πληκτρολογήσετε ως εξής:

$ufw delete Επιτρέψτε το HTTP

Βήμα 8: Επαλήθευση της κατάστασης και των κανόνων UFW

Ανά πάσα στιγμή, μπορείτε να επαληθεύσετε την κατάσταση UFW με αυτήν την εντολή:

$Κατάσταση UFW verbose

Εάν το UFW είναι απενεργοποιημένο, το οποίο είναι προεπιλεγμένο, θα δείτε κάτι τέτοιο:

Κατάσταση: Αδρανές

Εάν το UFW είναι ενεργό, το οποίο θα πρέπει να συμβεί εάν ακολουθήσετε το βήμα 3, η έξοδος θα πει ότι είναι ενεργή και θα απαριθμήσει τους διαμορφωμένους κανόνες. Για παράδειγμα, εάν το τείχος προστασίας έχει ρυθμιστεί ώστε να επιτρέπει 22 συνδέσεις SSH (Port) από οπουδήποτε, η έξοδος μπορεί να μοιάζει με αυτό:

Κατάσταση: Ενεργός

Καταγραφή: ON (χαμηλό)

Προεπιλογή: DENY (εισερχόμενος), επιτρέψτε (εξερχόμενη), απενεργοποιημένη (δρομολόγηση)

Νέα προφίλ: Παράλειψη

Σε δράση από

22/TCP επιτρέπουν οπουδήποτε

Βήμα 9: Απενεργοποίηση ή αναδιάρθρωση του UFW

Εάν αποφασίσετε ότι δεν θέλετε να χρησιμοποιήσετε το UFW, μπορείτε να το απενεργοποιήσετε με αυτήν την εντολή:

$Απενεργοποίηση UFW

Οποιεσδήποτε κανόνες έχετε δημιουργήσει με το UFW δεν θα είναι πλέον ενεργοί. Μπορείτε πάντα να τρέξετε το Sudo UFW Enablese να χρειαστεί να το ενεργοποιήσετε αργότερα.

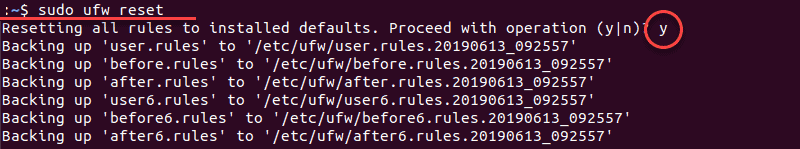

Εάν έχετε ήδη διαμορφώσει κανόνες UFW, αλλά αποφασίστε ότι θέλετε να ξεκινήσετε, μπορείτε να χρησιμοποιήσετε την εντολή επαναφοράς:

$Επαναφορά UFW

Αυτό θα απενεργοποιήσει το UFW και θα διαγράψει τυχόν κανόνες που είχαν οριστεί προηγουμένως. Λάβετε υπόψη ότι οι προεπιλεγμένες πολιτικές δεν θα αλλάξουν στις αρχικές τους ρυθμίσεις εάν τις έχετε τροποποιήσει ανά πάσα στιγμή. Που θα σας δώσει ένα νέο ξεκίνημα με το UFW.

συμπέρασμα

Το τείχος προστασίας σας έχει ρυθμιστεί τώρα για να επιτρέψει (τουλάχιστον) τις συνδέσεις SSH. Βεβαιωθείτε ότι επιτρέπετε σε οποιεσδήποτε άλλες εισερχόμενες συνδέσεις στον διακομιστή σας περιορίζοντας περιττές συνδέσεις, οπότε ο διακομιστής σας είναι λειτουργικός και ασφαλής.

- Πώς να εγκαταστήσετε την κονσόλα Web Cockpit στο Ubuntu 20.10 διακομιστής

- Πώς να ρυθμίσετε ένα nginx με certbot στο ubuntu

- Πώς να εγκαταστήσετε και να διαμορφώσετε το Firewall Config Server (CSF) στο CentOS 8

- Πώς να εγκαταστήσετε και να διαμορφώσετε το Firewall Config Server (CSF) στο CentOS 7

Πώς να ενεργοποιήσετε/απενεργοποιήσετε το τείχος προστασίας UFW στο Ubuntu 18.04 & 20.04

Το Ubuntu έρχεται προεγκατεστημένο με εργαλείο διαμόρφωσης τείχους προστασίας, Ufw (Απλό τείχος προστασίας). Το UFW είναι εύκολο στη χρήση για τη διαχείριση των ρυθμίσεων τείχους προστασίας διακομιστή.

Αυτό το σεμινάριο σας δείχνει πώς να απενεργοποιήσετε και να ενεργοποιήσετε ένα τείχος προστασίας UBUNTU UFW χρησιμοποιώντας τη γραμμή εντολών.

- Ένα μηχάνημα που τρέχει Ubuntu 18.04, 20.04, ή 22.04.

- Παράθυρο γραμμής εντολών / τερματικού

- Χρήστης με ρίζα ή ξιφία προνόμια

Ελέγξτε την κατάσταση τείχους προστασίας Ubuntu

Πριν από την απενεργοποίηση του τείχους προστασίας UFW, είναι καλή ιδέα να ελέγξετε πρώτα την κατάστασή του. Στο Ubuntu, το τείχος προστασίας είναι απενεργοποιημένο από προεπιλογή. Πώς ξέρετε εάν το τείχος προστασίας σας είναι ενεργοποιημένο?

Για να ελέγξετε την τρέχουσα κατάσταση του τείχους προστασίας, εκτελέστε την εντολή στον τερματικό εντολών σας:

Κατάσταση Sudo UFWΣε αυτό το παρακάτω παράδειγμα, η έξοδος δείχνει ότι το τείχος προστασίας είναι ενεργό.

Όπως έχουμε καθορίσει την τρέχουσα κατάσταση, τώρα μπορούμε να προχωρήσουμε στην απενεργοποίηση του τείχους προστασίας UFW.

Απενεργοποιήστε το τείχος προστασίας του Ubuntu

Ένα τείχος προστασίας είναι ένα ζωτικό στοιχείο σε μια ασφάλεια δικτύου και διακομιστή. Ωστόσο, κατά τη δοκιμή ή την αντιμετώπιση προβλημάτων, ίσως χρειαστεί να κλείσετε ή να σταματήσετε το τείχος προστασίας.

Για να απενεργοποιήσετε το τείχος προστασίας στο Ubuntu, εισάγετε:

Απενεργοποίηση Sudo UFWΤο τερματικό σας ενημερώνει ότι η υπηρεσία δεν είναι πλέον ενεργή.

Εάν απενεργοποιήσετε το τείχος προστασίας, λάβετε υπόψη ότι οι κανόνες τείχους προστασίας σας εξακολουθούν να υπάρχουν. Μόλις ενεργοποιήσετε ξανά το τείχος προστασίας, θα εφαρμοστούν οι ίδιοι κανόνες που δημιουργήθηκαν πριν από την απενεργοποίηση.

Ενεργοποίηση τείχους προστασίας

Η εκμάθηση πώς να ενεργοποιήσετε το τείχος προστασίας στο Ubuntu είναι ζωτικής σημασίας.

Για να ενεργοποιήσετε το τείχος προστασίας στο Ubuntu, χρησιμοποιήστε την εντολή:

Ενεργοποίηση Sudo UFWΌπως και με το ‘καθιστώ ανίκανο’ εντολή, η έξοδος επιβεβαιώνει ότι το τείχος προστασίας είναι και πάλι ενεργό.

Χρήση UFW για τον καθορισμό κανόνων τείχους προστασίας

Το UFW δεν παρέχει πλήρη λειτουργικότητα τείχους προστασίας μέσω της διεπαφής γραμμής εντολών. Ωστόσο, προσφέρει έναν εύκολο τρόπο προσθήκης ή κατάργησης απλών κανόνων.

Ένα καλό παράδειγμα είναι το άνοιγμα μιας θύρας SSH.

Το Sudo UFW επιτρέπει 22Μόλις το τερματικό επιβεβαιώσει ότι ο κανόνας είναι τώρα στη θέση του, ελέγξτε την κατάσταση του τείχους προστασίας με το ‘κατάσταση’ εντολή:

Κατάσταση Sudo UFWΗ έξοδος θα αντικατοπτρίζει το γεγονός ότι μια θύρα SSH είναι τώρα ανοιχτή.

Επαναφορά κανόνων τείχους προστασίας UFW

Εάν πρέπει να επαναφέρετε όλους τους κανόνες πίσω στις προεπιλεγμένες ρυθμίσεις, χρησιμοποιήστε το επαναφορά εντολή:

Επαναφορά Sudo UFWΜετά την επιβεβαίωση της δράσης, πληκτρολογώντας το Y, οι ρυθμίσεις τείχους προστασίας επανέρχονται στις προεπιλεγμένες τιμές τους.

Σε αυτόν τον οδηγό, μάθατε πώς να απενεργοποιήσετε και να σταματήσετε το τείχος προστασίας στο Ubuntu. Σας δείξαμε επίσης πώς να ενεργοποιήσετε τις ρυθμίσεις τείχους προστασίας και επαναφοράς.

Τώρα γνωρίζετε τις διαθέσιμες επιλογές με το εργαλείο UFW. Αυτές οι εντολές παρέχουν ένα εξαιρετικό θεμέλιο για να εξερευνήσετε τις λειτουργίες και τις ρυθμίσεις τείχους προστασίας.

Ηταν αυτό το άρθρο χρήσιμο?

Βλαντιμίρ Kaplarevic

Ο Βλαντιμίρ είναι συγγραφέας τεχνολογίας στο Phoenixnap. Έχει πάνω από 7 χρόνια εμπειρίας στην εφαρμογή λύσεων ηλεκτρονικού εμπορίου και ηλεκτρονικών πληρωμών με διάφορους παγκόσμιους παρόχους υπηρεσιών πληροφορικής. Τα άρθρα του στοχεύουν να ενσταλάξουν ένα πάθος για καινοτόμες τεχνολογίες σε άλλους, παρέχοντας πρακτικές συμβουλές και χρησιμοποιώντας ένα συναρπαστικό στυλ γραφής.

Στη συνέχεια θα πρέπει να διαβάσετε

1 Δεκεμβρίου 2022

Το UFW είναι μια απλή διεπαφή που εφαρμόζεται πάνω από τα iPtables που παρέχει έναν ευκολότερο τρόπο διαμόρφωσης ενός τείχους προστασίας. Χρησιμοποιήστε το για να καθορίσετε τους κανόνες επικοινωνίας από και προς έναν διακομιστή και να διασφαλίσετε το Ubuntu 18 σας.04 προστατεύεται.

4 Σεπτεμβρίου 2019

Αυτός ο οδηγός PhoenixNap καθοδηγεί τον τρόπο ενεργοποίησης και εκκίνησης του Firewalld στο Centos 7. Εξηγεί τις βασικές έννοιες της ζώνης τείχους προστασίας και σας διδάσκει πώς να εργαστείτε με προεπιλεγμένες ζώνες τείχους προστασίας.

2 Ιουλίου 2019

Το Apache Tomcat είναι ένας δωρεάν διακομιστής εφαρμογών ανοιχτού κώδικα που χρησιμοποιείται για εφαρμογές Web που βασίζονται σε Java. Οι προγραμματιστές το χρησιμοποιούν για την εφαρμογή Java Servlet και Javaserver.

6 Ιουνίου 2019

Το FTP σημαίνει πρωτόκολλο μεταφοράς αρχείων. Είναι παρόμοιο με το HTTP (πρωτόκολλο μεταφοράς HyperText), καθώς καθορίζει μια γλώσσα μεταφοράς δεδομένων μέσω δικτύου. Το FTP είναι.