Έχει το Ubuntu ένα τείχος προστασίας?

Πώς να διαμορφώσετε το ενσωματωμένο τείχος προστασίας του Ubuntu

Περίληψη

Σε αυτό το άρθρο, θα διερευνήσουμε τον τρόπο διαμόρφωσης του ενσωματωμένου τείχους προστασίας του Ubuntu χρησιμοποιώντας το UFW (απλό τείχος προστασίας) και το GUFW (γραφικό μπροστινό μέρος για UFW). Θα συζητήσουμε το προεγκατεστημένο τείχος προστασίας στο Ubuntu, πώς να το ενεργοποιήσουμε και πώς να εργαστούμε με κανόνες που επιτρέπουν ή να αρνούνται συγκεκριμένη κυκλοφορία. Επιπλέον, θα καλύψουμε τα προφίλ εφαρμογών και τον τρόπο με τον οποίο μπορούν να απλοποιήσουν τη διαδικασία διαμόρφωσης του τείχους προστασίας.

Βασικά σημεία

1. Το Ubuntu έρχεται με προεγκατεστημένο τείχος προστασίας γνωστό ως UFW (απλό τείχος προστασίας).

2. Το UFW είναι ένα frontend για τις τυπικές εντολές Linux Iptables.

3. Το GUFW είναι ένα γραφικό μπροστινό μέρος για το UFW, διευκολύνοντας τους κανονικούς χρήστες να διαμορφώνουν το τείχος προστασίας.

4. Το τείχος προστασίας είναι απενεργοποιημένο από προεπιλογή στο Ubuntu.

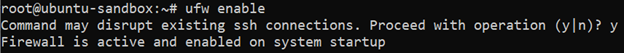

5. Για να ενεργοποιήσετε το τείχος προστασίας, εκτελέστε την εντολή “Sudo UFW Enable” στο τερματικό.

6. Μπορούν να προστεθούν κανόνες για να επιτρέψουν ή να αρνηθεί συγκεκριμένους τύπους κυκλοφορίας.

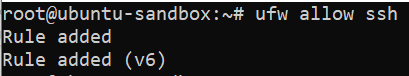

7. Παράδειγμα εντολών για την επιτρέποντας την κυκλοφορία SSH στη θύρα 22:

- Το “Sudo UFW επιτρέπει 22” (επιτρέπει την κυκλοφορία TCP και UDP, δεν είναι ιδανική εάν το UDP δεν είναι απαραίτητο)

- Το “Sudo UFW επιτρέπει 22/TCP” (επιτρέπει μόνο την κυκλοφορία TCP στη θύρα 22)

- “Το Sudo UFW επιτρέπει το SSH” (ελέγχει το αρχείο /κλπ /υπηρεσίες για τη θύρα SSH και το επιτρέπει)

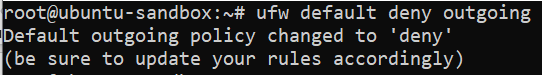

8. Μπορούν να οριστούν κανόνες για εισερχόμενη και εξερχόμενη κυκλοφορία.

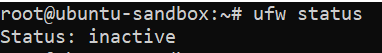

9. Οι κανόνες μπορούν να προβληθούν χρησιμοποιώντας την εντολή “Sudo UFW status”.

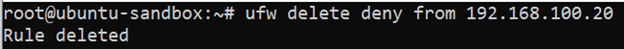

10. Οι κανόνες μπορούν να διαγραφούν χρησιμοποιώντας την εντολή “Sudo UFW Delete [Rule]”.

11. Το τείχος προστασίας μπορεί να επαναφερθεί στην προεπιλεγμένη του κατάσταση χρησιμοποιώντας την εντολή “Sudo UFW Reset”.

12. Το UFW υποστηρίζει προφίλ εφαρμογών για ευκολότερη διαμόρφωση.

13. Τα προφίλ εφαρμογών μπορούν να αναφέρονται χρησιμοποιώντας την εντολή “Sudo UFW List”.

14. Πρόσθετες πληροφορίες σχετικά με ένα συγκεκριμένο προφίλ εφαρμογής μπορούν να ληφθούν χρησιμοποιώντας την εντολή “Sudo UFW App Info [Όνομα]”.

Ερωτήσεις και απαντήσεις

1. Υπάρχει προεγκατεστημένο ή αυτόματο τείχος προστασίας στο Ubuntu? Χρειάζομαι ένα?

Ναι, το Ubuntu έρχεται με ένα προεγκατεστημένο τείχος προστασίας γνωστό ως UFW (απλό τείχος προστασίας). Ενώ το Linux θεωρείται γενικά πιο ασφαλές από άλλα λειτουργικά συστήματα, η κατοχή τείχους προστασίας εξακολουθεί να είναι σημαντική για την προστασία του συστήματός σας από μη εξουσιοδοτημένη πρόσβαση.

2. Τι είναι το UFW και το GUFW?

Το UFW είναι ένα frontend για τις τυπικές εντολές Linux Iptables και επιτρέπει ευκολότερη διαμόρφωση του τείχους προστασίας. Το GUFW, από την άλλη πλευρά, είναι ένα γραφικό μπροστινό μέρος για το UFW, καθιστώντας το πιο φιλικό προς το χρήστη για κανονικούς χρήστες.

3. Πώς μπορώ να ενεργοποιήσω το τείχος προστασίας?

Για να ενεργοποιήσετε το τείχος προστασίας στο Ubuntu, ανοίξτε το τερματικό και εκτελέστε την εντολή “Sudo UFW Enable”. Αυτό θα ενεργοποιήσει το τείχος προστασίας και θα αρχίσει να εφαρμόζει τους διαμορφωμένους κανόνες.

4. Πώς μπορώ να προσθέσω κανόνες για να επιτρέψω συγκεκριμένη κυκλοφορία?

Μπορείτε να προσθέσετε κανόνες για να επιτρέψετε συγκεκριμένη επισκεψιμότητα χρησιμοποιώντας την εντολή “sudo ufw επιτρέπουν [θύρα/πρωτόκολλο]”. Για παράδειγμα, για να επιτρέψετε την κυκλοφορία SSH στη θύρα 22, μπορείτε να εκτελέσετε την εντολή “Sudo UFW επιτρέψτε 22” ή “sudo ufw επιτρέπουν ssh”.

5. Μπορώ να δω τους κανόνες που έχω δημιουργήσει?

Ναι, μπορείτε να δείτε τους κανόνες που δημιουργήσατε εκτελώντας την εντολή “Sudo UFW Status” στο τερματικό. Αυτό θα εμφανίσει μια λίστα με τους ενεργούς κανόνες.

6. Πώς μπορώ να διαγράψω έναν κανόνα?

Για να διαγράψετε έναν κανόνα, χρησιμοποιήστε την εντολή “Sudo UFW DELETE [RUTE]”. Για παράδειγμα, για να σταματήσετε να απορρίπτετε την εξερχόμενη κυκλοφορία SSH, θα τρέξετε “Sudo UFW Delete Derpject Out SSH”.

7. Υπάρχει τρόπος να επαναφέρετε το τείχος προστασίας στην προεπιλεγμένη του κατάσταση?

Ναι, μπορείτε να επαναφέρετε το τείχος προστασίας στην προεπιλεγμένη του κατάσταση εκτελώντας την εντολή “Sudo UFW Reset”. Αυτό θα καταργήσει όλους τους κανόνες και τις ρυθμίσεις που έχετε ρυθμίσει.

8. Τι είναι τα προφίλ εφαρμογών?

Τα προφίλ εφαρμογών είναι προκαθορισμένες διαμορφώσεις που επιτρέπουν ευκολότερη διαμόρφωση του τείχους προστασίας για συγκεκριμένες εφαρμογές. Μπορείτε να απαριθμήσετε τα διαθέσιμα προφίλ εφαρμογών χρησιμοποιώντας την εντολή “Sudo UFW List”.

9. Πώς μπορώ να λάβω περισσότερες πληροφορίες σχετικά με ένα συγκεκριμένο προφίλ εφαρμογής?

Για να λάβετε περισσότερες πληροφορίες σχετικά με ένα συγκεκριμένο προφίλ εφαρμογής, χρησιμοποιήστε την εντολή “Sudo UFW App Info [Όνομα]”. Αυτό θα παρέχει λεπτομέρειες σχετικά με το προφίλ και τους κανόνες που περιλαμβάνονται.

10. Πώς μπορώ να αρνηθώ συγκεκριμένη κυκλοφορία?

Για να αρνηθείτε συγκεκριμένη κυκλοφορία, μπορείτε να χρησιμοποιήσετε την εντολή “Sudo UFW DENY [PORT/Protocol]”. Για παράδειγμα, για να αρνηθείτε την κυκλοφορία TCP από μια συγκεκριμένη διεύθυνση IP στη θύρα 22, θα τρέξετε “Sudo UFW Deny Proto TCP από [IP] σε οποιαδήποτε θύρα 22”.

11. Μπορεί το τείχος προστασίας να διαχειρίζεται μέσω γραφικής διεπαφής?

Ναι, το τείχος προστασίας μπορεί να αντιμετωπιστεί μέσω γραφικής διεπαφής χρησιμοποιώντας το GUFW, το γραφικό μπροστινό μέρος για το UFW. Παρέχει έναν φιλικό προς το χρήστη τρόπο διαμόρφωσης του τείχους προστασίας.

12. Το τείχος προστασίας λειτουργεί από προεπιλογή, ακόμη και αν εμφανίζεται ως απενεργοποιημένη στο GUFW?

Ναι, το τείχος προστασίας εκτελείται από προεπιλογή στο Ubuntu, ακόμη και αν εμφανίζεται ως απενεργοποιημένη στο GUFW. Το μήνυμα ενεργοποίησης/απενεργοποίησης στο GUFW αναφέρεται στους κανόνες που έχουν οριστεί με το UFW, όχι στην πραγματική κατάσταση του τείχους προστασίας.

13. Πώς μπορώ να ελέγξω αν λειτουργεί το τείχος προστασίας?

Μπορείτε να ελέγξετε αν το τείχος προστασίας εκτελείται εκτελώντας την εντολή “sudo iptables -list -Verbose” στον τερματικό σταθμό. Αυτό θα δείξει τους κανόνες τείχους προστασίας και θα επιβεβαιώσει ότι το τείχος προστασίας είναι ενεργό.

14. Μπορώ να διαμορφώσω τους κανόνες τείχους προστασίας χωρίς να επιτρέψω πρώτα στο τείχος προστασίας?

Ναι, μπορείτε να διαμορφώσετε τους κανόνες τείχους προστασίας χωρίς να ενεργοποιήσετε το τείχος προστασίας. Μπορείτε να προσθέσετε κανόνες ενώ το τείχος προστασίας είναι εκτός σύνδεσης και στη συνέχεια να το ενεργοποιήσετε αφού ολοκληρώσετε τη διαμόρφωση των κανόνων.

15. Μπορώ να διαμορφώσω πολύπλοκους κανόνες με το UFW?

Ναι, το UFW υποστηρίζει σύνθετους κανόνες. Για παράδειγμα, μπορείτε να αρνηθείτε την κυκλοφορία από μια συγκεκριμένη διεύθυνση IP σε μια συγκεκριμένη θύρα χρησιμοποιώντας την εντολή “Sudo UFW Deny Proto TCP από [IP] σε οποιαδήποτε θύρα [θύρα]”. Αυτό επιτρέπει τον λεπτό έλεγχο της κυκλοφορίας που επιτρέπεται ή απορρίπτεται από το τείχος προστασίας.

Πώς να διαμορφώσετε το Ubuntu’ΣΥΜΒΟΥΛΙΟ ΤΕΛΟΣ

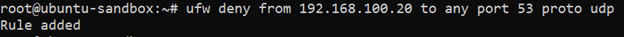

Με αυτόν τον τρόπο θα αποκλείσετε όλη την κυκλοφορία από το 192.168.100.20 στη θύρα 53 χρησιμοποιώντας το πρωτόκολλο UDP, το οποίο συνήθως προορίζεται για υπηρεσία DNS.

Υπάρχει προεγκατεστημένο ή αυτόματο τείχος προστασίας?

Το Ubuntu έρχεται με προεγκατάσταση ή αυτόματο τείχος προστασίας? Εάν όχι, χρειάζομαι ένα? Έχω διαβάσει κάποια άρθρα σχετικά με τα πλεονεκτήματα του Linux έναντι άλλων λειτουργικών συστημάτων σχετικά με την ασφάλεια (δεν χρειάζεται να έχετε αντιιροειδές, . ) αλλά θα ήθελα να είμαι σίγουρος.

68.8K 55 55 χρυσά κονκάρδες 214 214 ασημένια σήματα 325 325 χάλκινα κονκάρδες

ρώτησε 24 Οκτωβρίου 2010 στις 14:55

Pedroo Pedroo

5 απαντήσεις 5

Το Ubuntu έχει ένα τείχος προστασίας που περιλαμβάνεται στον πυρήνα και εκτελείται από προεπιλογή. Αυτό που χρειάζεστε για να διαχειριστείτε αυτό το τείχος προστασίας είναι το Iptables. Αλλά αυτό είναι περίπλοκο για τη διαχείριση, ώστε να μπορείτε να χρησιμοποιήσετε UFW (απλό τείχος προστασίας) Για να τα διαμορφώσετε. Αλλά το UFW εξακολουθεί να είναι κάτι δύσκολο για τους κανονικούς χρήστες, οπότε αυτό που μπορείτε να κάνετε είναι να εγκαταστήσετε Gufw Αυτό είναι απλώς ένα γραφικό μπροστινό μέρος για το UFW.

Εάν χρησιμοποιείτε το GUFW, την πρώτη φορά που θα δείτε στο κάτω μέρος του παραθύρου «Προστασία προστασίας με ειδικές ανάγκες». Αλλά αυτό δεν είναι αλήθεια, το τείχος προστασίας σας λειτουργεί ήδη. Αυτό το μήνυμα ενεργοποίησης/απενεργοποίησης αναφέρεται στους κανόνες που έχουν οριστεί με το UFW, όχι στο τείχος προστασίας.

Εάν δεν με πιστεύετε ότι ανοίξτε ένα τερματικό και γράψτε

sudo iptables -list -Verbose Δοκιμάστε αυτό με το gufw ενεργοποιημένος και άτομα με ειδικές ανάγκες. Θα δείτε ότι οι μόνες διαφορές θα είναι οι κανόνες που ορίσατε με το GUFW.

Πώς να διαμορφώσετε το Ubuntu’ΣΥΜΒΟΥΛΙΟ ΤΕΛΟΣ

Chris Hoffman

Chris Hoffman

Αρχισυντάκτης

Ο Chris Hoffman είναι αρχισυντάκτης του How-to Geek. Έχει γράψει για την τεχνολογία για πάνω από μια δεκαετία και ήταν αρθρογράφος PCWorld για δύο χρόνια. Ο Chris έχει γράψει για Οι Νιου Γιορκ Ταιμς και Η περίληψη του αναγνώστη, έχει πάρει συνέντευξη ως εμπειρογνώμονας τεχνολογίας σε τηλεοπτικούς σταθμούς όπως το NBC 6 του Μαϊάμι και είχε το έργο του που καλύπτεται από ειδησεογραφικά πρακτορεία όπως το BBC. Από το 2011, ο Chris έχει γράψει πάνω από 2.000 άρθρα που έχουν διαβάσει περισσότερα από ένα δισεκατομμύριο φορές — και αυτό είναι ακριβώς εδώ στο How-to Geek. Διαβάστε περισσότερα.

Ενημερωμένη Ιούλη 10, 2017, 4:11 μμ EDT | Διαβάστε 2 λεπτά

Το Ubuntu περιλαμβάνει το δικό του τείχος προστασίας, γνωστό ως UFW – σύντομο για “απλό τείχος προστασίας.” Το UFW είναι ένα ευκολότερο στη χρήση Frontend για τις τυπικές εντολές Linux Iptables. Μπορείτε ακόμη να ελέγξετε το UFW από μια γραφική διεπαφή. Ubuntu’Το τείχος προστασίας S έχει σχεδιαστεί ως ένας εύκολος τρόπος για να εκτελέσετε βασικές εργασίες τείχους προστασίας χωρίς να μαθαίνετε iptables. Δεν κάνει’να προσφέρει όλη τη δύναμη των τυποποιημένων εντολών iptables, αλλά αυτό’είναι λιγότερο περίπλοκο.

Χρήση τερματικού

Το τείχος προστασίας είναι απενεργοποιημένο από προεπιλογή. Για να ενεργοποιήσετε το τείχος προστασίας, εκτελέστε την ακόλουθη εντολή από ένα τερματικό:

Ενεργοποίηση Sudo UFW

Εσύ’t αναγκαστικά πρέπει να ενεργοποιήσετε πρώτα το τείχος προστασίας. Μπορείτε να προσθέσετε κανόνες ενώ το τείχος προστασίας είναι εκτός σύνδεσης και στη συνέχεια να το ενεργοποιήσετε μετά από εσάς’re ολοκληρώθηκε διαμόρφωση το.

Εργασία με κανόνες

Αφήνω’λένε ότι θέλετε να επιτρέψετε την κυκλοφορία SSH στη θύρα 22. Για να το κάνετε αυτό, μπορείτε να εκτελέσετε μία από τις διάφορες εντολές:

Το Sudo UFW επιτρέπει 22 (επιτρέπει την κυκλοφορία TCP και UDP – δεν είναι ιδανική εάν το UDP ISN’απαραίτητο.) Το Sudo UFW επιτρέπει 22/TCP (επιτρέπει μόνο την κυκλοφορία TCP σε αυτήν τη θύρα.) sudo ufw επιτρέπουν το SSH (ελέγχει το αρχείο /etc /services στο σύστημά σας για τη θύρα που απαιτεί η SSH και το επιτρέπει. Πολλές κοινές υπηρεσίες παρατίθενται σε αυτό το αρχείο.·

Το UFW υποθέτει ότι θέλετε να ορίσετε τον κανόνα για την εισερχόμενη κυκλοφορία, αλλά μπορείτε επίσης να καθορίσετε μια κατεύθυνση. Για παράδειγμα, για να μπλοκάρει την εξερχόμενη κυκλοφορία SSH, εκτελέστε την ακόλουθη εντολή:

Το Sudo UFW απορρίπτει το SSH

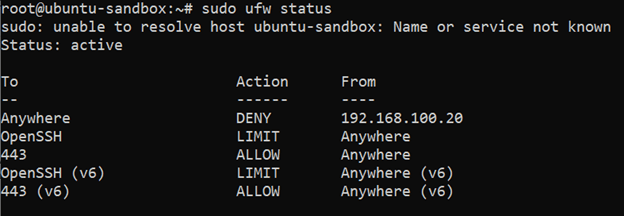

Μπορείτε να δείτε τους κανόνες σας’Δημιουργήθηκε με την ακόλουθη εντολή:

Κατάσταση Sudo UFW

Για να διαγράψετε έναν κανόνα, προσθέστε τη λέξη διαγραφή πριν από τον κανόνα. Για παράδειγμα, για να σταματήσετε να απορρίπτετε την εξερχόμενη κυκλοφορία SSH, εκτελέστε την ακόλουθη εντολή:

sudo ufw delete Απορρίψτε το SSH

Ufw’Η σύνταξη S επιτρέπει αρκετά περίπλοκους κανόνες. Για παράδειγμα, αυτός ο κανόνας αρνείται την κυκλοφορία TCP από το IP 12.34.56.78 στη θύρα 22 στο τοπικό σύστημα:

Sudo UFW DENY Proto TCP από 12.34.56.78 σε οποιαδήποτε θύρα 22

Για να επαναφέρετε το τείχος προστασίας στην προεπιλεγμένη του κατάσταση, εκτελέστε την ακόλουθη εντολή:

Επαναφορά Sudo UFW

Προφίλ εφαρμογής

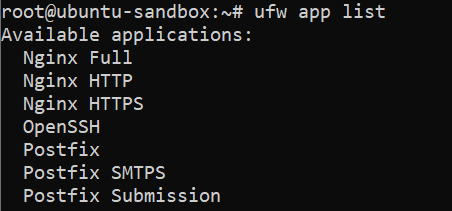

Ορισμένες εφαρμογές που απαιτούν ανοικτές θύρες έρχονται με προφίλ UFW για να το κάνουν ακόμα πιο εύκολο. Για να δείτε τα προφίλ εφαρμογής που είναι διαθέσιμα στο τοπικό σας σύστημα, εκτελέστε την ακόλουθη εντολή:

Λίστα εφαρμογών Sudo UFW

Προβολή πληροφοριών σχετικά με ένα προφίλ και τους κανόνες που περιλαμβάνονται με την ακόλουθη εντολή:

Όνομα πληροφοριών εφαρμογής Sudo UFW

Επιτρέψτε ένα προφίλ εφαρμογής με την εντολή επιτρέπει:

Sudo UFW επιτρέπει το όνομα

Περισσότερες πληροφορίες

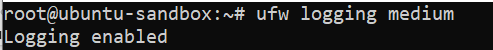

Η καταγραφή είναι απενεργοποιημένη από προεπιλογή, αλλά μπορείτε επίσης να ενεργοποιήσετε την καταγραφή για να εκτυπώσετε μηνύματα τείχους προστασίας στο αρχείο καταγραφής συστήματος:

Sudo UFW Ενεργοποίηση

Για περισσότερες πληροφορίες, εκτελέστε το Ο άνθρωπος ufw εντολή για να διαβάσετε ufw’Εγχειρίδιο Σελίδα.

GUFW γραφική διεπαφή

Το GUFW είναι μια γραφική διεπαφή για το UFW. Το Ubuntu δεν’να έρθει με γραφική διεπαφή, αλλά το GUFW περιλαμβάνεται στο Ubuntu’S Λογισμικού Softues. Μπορείτε να το εγκαταστήσετε με την ακόλουθη εντολή:

sudo apt-get εγκαταστήστε το gufw

Το GUFW εμφανίζεται στην παύλα ως εφαρμογή που ονομάζεται διαμόρφωση τείχους προστασίας. Όπως το ίδιο το UFW, το GUFW παρέχει μια απλή, εύκολη στη χρήση διεπαφή. Μπορείτε εύκολα να ενεργοποιήσετε ή να απενεργοποιήσετε το τείχος προστασίας, να ελέγξετε την προεπιλεγμένη πολιτική για εισερχόμενη ή εξερχόμενη κίνηση και να προσθέσετε κανόνες.

Ο επεξεργαστής κανόνων μπορεί να χρησιμοποιηθεί για την προσθήκη απλών κανόνων ή πιο περίπλοκων.

Θυμηθείτε, μπορείτε’να κάνουμε τα πάντα με το UFW – για πιο περίπλοκες εργασίες τείχους προστασίας, εσείς’Θα πρέπει να βγάλω τα χέρια σας βρώμικα με iptables.

| Εντολές Linux | |

| Αρχεία | πίσσα · φωτοβολίδα · Γάτα · tac · chmod · γροθιά · διαφορά · σαγόνια · AR · άνδρας · πιότος · σκάφος · FSCKK · τεστ τεστ · γαρύκη · FD · πανδρωτήρα · CD · Διαδρομή $ · awk · Συμμετοχή · jq · πτυχή · uniq · περιοδικό · ουρά · σταυρώ · LS · πτερύγιο · ηχώ · πιο λιγο · chgrp · κοροϊδεύω · στροφή μηχανής · Κοίτα · χορδές · τύπος · μετονομάζω · φερμουάρ · ανοίγω φερμουάρ · βουνό · ασβεστόλιθος · εγκαθιστώ · φουσκωτό · MKFS · rm · rmdir · λοξοτομώ · df · GPG · vi · νανο · mkdir · δούλος · LN · κηλίδα · μετατρέπω · ριψοκίνδυνος · κομματάκι · SRM · SCP · γουρουνάκι · chattr · Τομή · εύρημα · Umask · τουαλέτα · τυρός |

| Διαδικασίες | ψευδώνυμο · οθόνη · μπλουζα · όμορφη · Μνημάκια · πρόοδος · τρακενώ · σύστημα · Tmux · chsh · ιστορία · στο · σύνολο παραγωγής · Ελεύθερος · οι οποίες · dmesg · chfn · Usermod · ΥΣΤΕΡΟΓΡΑΦΟ · χυλός · Xargs · tty · ροζί · LSOF · VMSTAT · τέλος χρόνου · τείχος · Ναί · σκοτώνω · ύπνος · ξιφία · δοχείο · χρόνος · ομαδικός · Usermod · ομάδες · φουρκέτα · ΤΕΡΜΑΤΙΣΜΟΣ ΛΕΙΤΟΥΡΓΙΑΣ · επανεκκινώ · παύση · απενεργοποίηση · διαβάσεις · LSCPU · κροταλία · ημερομηνία · BG · FG · πύργος · ορχούπ · PMAP |

| Δικτύωση | ρώμα · πινγκόν · ιχνηλατώ · IP · SS · ποιος είναι · ατέλειος · βώνης · σκάβω · δάχτυλο · μαργαρίτα · FTP · μπούκλα · φουντζάρι · ΠΟΥ · ποιός είμαι · W · Iptables · ssh-keygen · ufw · εκτοξεύομαι · τείχος |

ΣΧΕΤΙΖΕΤΑΙ ΜΕ: Καλύτεροι φορητοί υπολογιστές Linux για προγραμματιστές και ενθουσιώδες

- › Πώς να ξεκινήσετε με το Firewalld στο Linux

- › Πώς να δημιουργήσετε το δικό σας συγχρονισμό αρχείων cloud με το NextCloud

- › Ο Mac σας’Το τείχος προστασίας είναι εκτός προεπιλογής: Πρέπει να το ενεργοποιήσετε?

- › Το Samsung Galaxy Z Fold 4 χτυπά νέα χαμηλή τιμή όλων των εποχών, καθώς και περισσότερες προσφορές

- › Sennheiser Profile USB Ανασκόπηση: Στερεό μικρόφωνο ροής με χειριστήρια χειριστή

- › Τώρα μπορείτε να καλέσετε έναν αριθμό για να πάρετε μια βόλτα uber

- › Το Amazon αποκαλύπτει νέα “Ηχώ Pop” και ενημερωμένες έξυπνες οθόνες

- › Πώς να διορθώσετε το “Κάτι’T Go όπως είχε προγραμματιστεί” Σφάλμα στα Windows 11

Chris Hoffman

Ο Chris Hoffman είναι αρχισυντάκτης του How-to Geek. Έχει γράψει για την τεχνολογία για πάνω από μια δεκαετία και ήταν αρθρογράφος PCWorld για δύο χρόνια. Ο Chris έχει γράψει για Οι Νιου Γιορκ Ταιμς και Η περίληψη του αναγνώστη, έχει πάρει συνέντευξη ως εμπειρογνώμονας τεχνολογίας σε τηλεοπτικούς σταθμούς όπως το NBC 6 του Μαϊάμι και είχε το έργο του που καλύπτεται από ειδησεογραφικά πρακτορεία όπως το BBC. Από το 2011, ο Chris έχει γράψει πάνω από 2.000 άρθρα που έχουν διαβάσει περισσότερα από ένα δισεκατομμύριο φορές — και αυτό είναι ακριβώς εδώ στο How-to Geek.

Διαβάστε το Full Bio »

Πώς να ρυθμίσετε ένα τείχος προστασίας με UFW στο Ubuntu 22.04

Το UFW, ή το απλό τείχος προστασίας, είναι μια απλοποιημένη διεπαφή διαχείρισης τείχους προστασίας που κρύβει την πολυπλοκότητα των τεχνολογιών φιλτραρίσματος πακέτων χαμηλότερου επιπέδου όπως τα iPtables και τα Nftables . Αν εσύ’Ψάχνετε να ξεκινήσετε να εξασφαλίζετε το δίκτυό σας και εσείς’Δεν είστε σίγουροι ποιο εργαλείο θα χρησιμοποιήσετε, το UFW μπορεί να είναι η σωστή επιλογή για εσάς.

Αυτό το σεμινάριο θα σας δείξει πώς να ρυθμίσετε ένα τείχος προστασίας με UFW στο Ubuntu 22.04.

Προϋποθέσεις

Για να ακολουθήσετε αυτό το σεμινάριο, θα χρειαστείτε:

- Ένα Ubuntu 22.04 διακομιστής με χρήστη μη ριζικής ρίζας Sudo, τον οποίο μπορείτε να ρυθμίσετε ακολουθώντας την αρχική ρύθμιση του διακομιστή με το Ubuntu 22.04 σεμινάριο.

Το UFW είναι εγκατεστημένο από προεπιλογή στο Ubuntu. Εάν έχει απεγκατασταθεί για κάποιο λόγο, μπορείτε να το εγκαταστήσετε με το Sudo Apt Install UFW .

Βήμα 1 – Χρήση IPv6 με UFW (Προαιρετικό)

Αυτό το σεμινάριο γράφεται με γνώμο. Εάν ο διακομιστής Ubuntu σας έχει ενεργοποιηθεί το IPv6, βεβαιωθείτε ότι το UFW έχει ρυθμιστεί ώστε να υποστηρίζει το IPv6 έτσι ώστε να διαχειρίζεται κανόνες τείχους προστασίας για το IPv6 εκτός από το IPv4. Για να το κάνετε αυτό, ανοίξτε τη διαμόρφωση UFW με το Nano ή τον αγαπημένο σας επεξεργαστή.

Στη συνέχεια, βεβαιωθείτε ότι η τιμή του IPv6 είναι ναι . Θα πρέπει να μοιάζει με αυτό:

/etc/default/ufw απόσπασμα

IPv6 =Ναί Αποθηκεύστε και κλείστε το αρχείο. Τώρα, όταν το UFW είναι ενεργοποιημένο, θα διαμορφωθεί για να γράψει τόσο τους κανόνες Firewall IPv4 όσο και IPv6. Ωστόσο, πριν ενεργοποιήσετε το UFW, θα θελήσουμε να διασφαλίσουμε ότι το τείχος προστασίας σας είναι διαμορφωμένο για να σας επιτρέψει να συνδεθείτε μέσω SSH. Αφήνω’Ξεκινήστε με τη ρύθμιση των προεπιλεγμένων πολιτικών.

Βήμα 2 – Δημιουργία προεπιλεγμένων πολιτικών

Αν εσύ’Απλώς ξεκινάτε με το τείχος προστασίας σας, οι πρώτοι κανόνες που πρέπει να ορίσετε είναι οι προεπιλεγμένες πολιτικές σας. Αυτοί οι κανόνες ελέγχουν τον τρόπο αντιμετώπισης της κυκλοφορίας που δεν ταιριάζει ρητά με άλλους κανόνες. Από προεπιλογή, το UFW έχει οριστεί για να αρνηθεί όλες τις εισερχόμενες συνδέσεις και να επιτρέψει σε όλες τις εξερχόμενες συνδέσεις. Αυτό σημαίνει ότι όποιος προσπαθεί να φτάσει στον διακομιστή σας δεν θα είναι σε θέση να συνδεθεί, ενώ οποιαδήποτε εφαρμογή εντός του διακομιστή θα είναι σε θέση να φτάσει στον έξω κόσμο.

Αφήνω’S Ορίστε τους κανόνες UFW πίσω στις προεπιλογές, ώστε να είμαστε σίγουροι ότι εσείς’Θα μπορέσω να ακολουθήσω μαζί με αυτό το σεμινάριο. Για να ορίσετε τις προεπιλογές που χρησιμοποιούνται από το UFW, χρησιμοποιήστε αυτές τις εντολές:

Θα λάβετε έξοδο όπως τα εξής:

ΠαραγωγήΗ προεπιλεγμένη πολιτική εισερχόμενων μεταβλήθηκε σε «άρνηση» (φροντίστε να ενημερώσετε τους κανόνες σας ανάλογα) η προεπιλεγμένη εξερχόμενη πολιτική άλλαξε για να «επιτρέψει» (φροντίστε να ενημερώσετε τους κανόνες σας ανάλογα)

Αυτές οι εντολές ρυθμίζουν τις προεπιλογές για να αρνηθούν τις εισερχόμενες και να επιτρέψουν εξερχόμενες συνδέσεις. Αυτές οι προεπιλογές τείχους προστασίας μόνο μπορεί να αρκούν για έναν προσωπικό υπολογιστή, αλλά οι διακομιστές συνήθως πρέπει να ανταποκρίνονται σε εισερχόμενα αιτήματα από εξωτερικούς χρήστες. Εμείς’Θα το εξετάσω στη συνέχεια.

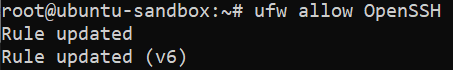

Βήμα 3 – επιτρέποντας τις συνδέσεις SSH

Εάν ενεργοποιήσαμε το τείχος προστασίας UFW τώρα, θα αρνείται όλες τις εισερχόμενες συνδέσεις. Αυτό σημαίνει ότι θα χρειαστεί να δημιουργήσουμε κανόνες που επιτρέπουν ρητά τις νόμιμες εισερχόμενες συνδέσεις – για παράδειγμα συνδέσεις SSH ή HTTP – αν θέλουμε ο διακομιστής μας να ανταποκριθεί σε αυτούς τους τύπους αιτημάτων. Αν εσύ’Χρησιμοποιώντας έναν διακομιστή Cloud, πιθανότατα θα θελήσετε να επιτρέψετε εισερχόμενες συνδέσεις SSH, ώστε να μπορείτε να συνδεθείτε και να διαχειριστείτε τον διακομιστή σας.

Για να διαμορφώσετε τον διακομιστή σας για να επιτρέψετε εισερχόμενες συνδέσεις SSH, μπορείτε να χρησιμοποιήσετε αυτήν την εντολή:

Αυτό θα δημιουργήσει κανόνες τείχους προστασίας που θα επιτρέψουν όλες τις συνδέσεις στη θύρα 22, η οποία είναι η θύρα που ακούει ο δαίμονας SSH από προεπιλογή. Το UFW ξέρει ποια θύρα επιτρέπει το SSH να σημαίνει επειδή’s που αναφέρεται ως υπηρεσία στο αρχείο /etc /υπηρεσιών.

Ωστόσο, μπορούμε πραγματικά να γράψουμε τον ισοδύναμο κανόνα καθορίζοντας τη θύρα αντί για το όνομα της υπηρεσίας. Για παράδειγμα, αυτή η εντολή λειτουργεί ίδια με την παραπάνω:

Εάν έχετε ρυθμίσει τον δαίμονα SSH για να χρησιμοποιήσετε μια διαφορετική θύρα, θα πρέπει να καθορίσετε την κατάλληλη θύρα. Για παράδειγμα, εάν ο διακομιστής SSH σας ακούει στη θύρα 2222, μπορείτε να χρησιμοποιήσετε αυτήν την εντολή για να επιτρέψετε συνδέσεις σε αυτήν τη θύρα:

Τώρα που το τείχος προστασίας σας έχει ρυθμιστεί ώστε να επιτρέπει εισερχόμενες συνδέσεις SSH, μπορούμε να το ενεργοποιήσουμε.

Βήμα 4 – Ενεργοποίηση UFW

Για να ενεργοποιήσετε το UFW, χρησιμοποιήστε αυτήν την εντολή:

Θα λάβετε μια προειδοποίηση που λέει ότι η εντολή μπορεί να διαταράξει τις υπάρχουσες συνδέσεις SSH. Έχετε ήδη ρυθμίσει έναν κανόνα τείχους προστασίας που επιτρέπει τις συνδέσεις SSH, οπότε θα πρέπει να είναι καλό να συνεχίσετε. Απαντήστε στην προτροπή με το y και πατήστε Enter .

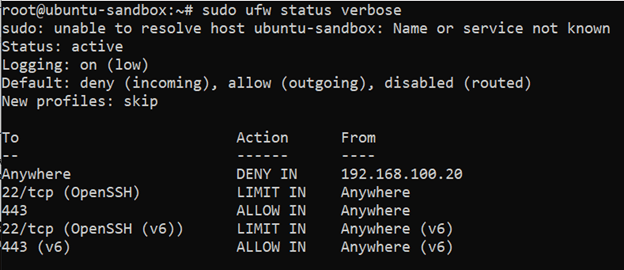

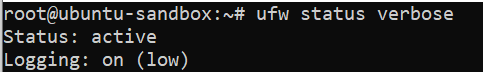

Το τείχος προστασίας είναι τώρα ενεργό. Εκτελέστε την κατάσταση Sudo UFW Verbose Command για να δείτε τους κανόνες που έχουν οριστεί. Το υπόλοιπο αυτού του σεμιναρίου καλύπτει τον τρόπο χρήσης του UFW με περισσότερες λεπτομέρειες, όπως επιτρέπει ή αρνείται διαφορετικά είδη συνδέσεων.

Βήμα 5 – Επιτρέποντας άλλες συνδέσεις

Σε αυτό το σημείο, θα πρέπει να επιτρέψετε σε όλες τις άλλες συνδέσεις που πρέπει να απαντήσει ο διακομιστής σας. Οι συνδέσεις που πρέπει να επιτρέψετε εξαρτάται από τις συγκεκριμένες ανάγκες σας. Ευτυχώς, γνωρίζετε ήδη πώς να γράφετε κανόνες που επιτρέπουν συνδέσεις με βάση το όνομα ή τη θύρα υπηρεσίας. Το κάναμε ήδη για το SSH στη θύρα 22 . Μπορείτε επίσης να το κάνετε αυτό για:

- HTTP στη θύρα 80, που χρησιμοποιούν οι μη κρυπτογραφημένοι διακομιστές ιστού, χρησιμοποιώντας το Sudo UFW επιτρέπουν το HTTP ή το Sudo UFW να επιτρέπουν το 80

- HTTPS στη θύρα 443, που χρησιμοποιούν οι κρυπτογραφημένοι διακομιστές ιστού, χρησιμοποιώντας το Sudo UFW επιτρέπουν το HTTPS ή το Sudo UFW να επιτρέπουν το 443

Υπάρχουν πολλοί άλλοι τρόποι για να επιτρέψετε σε άλλες συνδέσεις, εκτός από τον προσδιορισμό μιας θύρας ή γνωστής υπηρεσίας.

Συγκεκριμένες σειρές θύρας

Μπορείτε να καθορίσετε τις σειρές θύρας με UFW. Ορισμένες εφαρμογές χρησιμοποιούν πολλαπλές θύρες, αντί για μία θύρα.

Για παράδειγμα, για να επιτρέψετε συνδέσεις X11, οι οποίες χρησιμοποιούν θύρες 6000 – 6007, χρησιμοποιήστε αυτές τις εντολές:

Όταν καθορίζετε τις κυμαίνεται με UFW, πρέπει να καθορίσετε το πρωτόκολλο (TCP ή UDP) που πρέπει να ισχύουν οι κανόνες για. HAVE’Το T το ανέφερε προηγουμένως, επειδή δεν καθορίζουμε το πρωτόκολλο επιτρέπει αυτόματα και τα δύο πρωτόκολλα, τα οποία είναι εντάξει στις περισσότερες περιπτώσεις.

Συγκεκριμένες διευθύνσεις IP

Όταν εργάζεστε με το UFW, μπορείτε επίσης να καθορίσετε διευθύνσεις IP. Για παράδειγμα, εάν θέλετε να επιτρέψετε συνδέσεις από μια συγκεκριμένη διεύθυνση IP, όπως μια διεύθυνση εργασίας ή σπίτι IP 203.0.113.4, πρέπει να καθορίσετε, τότε η διεύθυνση IP:

Μπορείτε επίσης να καθορίσετε μια συγκεκριμένη θύρα στην οποία επιτρέπεται η διεύθυνση IP με την προσθήκη σε οποιαδήποτε θύρα ακολουθούμενη από τον αριθμό θύρας. Για παράδειγμα, εάν θέλετε να επιτρέψετε 203.0.113.4 Για να συνδεθείτε στη θύρα 22 (SSH), χρησιμοποιήστε αυτήν την εντολή:

Υποδήματα

Εάν θέλετε να επιτρέψετε ένα υποδίκτυο των διευθύνσεων IP, μπορείτε να το κάνετε χρησιμοποιώντας το CIDR NOTATION για να καθορίσετε ένα netmask. Για παράδειγμα, εάν θέλετε να επιτρέψετε όλες τις διευθύνσεις IP που κυμαίνονται από 203.0.113.1 έως 203.0.113.254 Θα μπορούσατε να χρησιμοποιήσετε αυτήν την εντολή:

Ομοίως, μπορείτε επίσης να καθορίσετε τη θύρα προορισμού ότι το υποδίκτυο 203.0.113.0/24 επιτρέπεται να συνδεθεί. Και πάλι, εμείς’LL Χρησιμοποιήστε τη θύρα 22 (SSH) ως παράδειγμα:

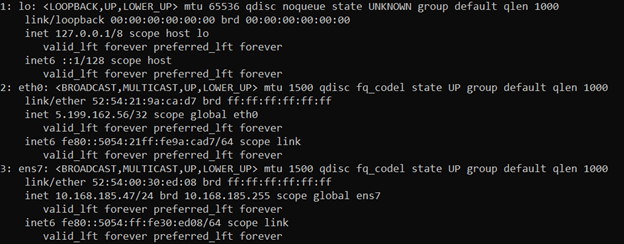

Συνδέσεις σε μια συγκεκριμένη διεπαφή δικτύου

Εάν θέλετε να δημιουργήσετε έναν κανόνα τείχους προστασίας που ισχύει μόνο για μια συγκεκριμένη διεπαφή δικτύου, μπορείτε να το κάνετε με καθορισμό “επιτρέπω” ακολουθούμενη από το όνομα της διεπαφής δικτύου.

Μπορεί να θέλετε να αναζητήσετε τις διεπαφές δικτύου σας πριν συνεχίσετε. Για να το κάνετε αυτό, χρησιμοποιήστε αυτήν την εντολή:

Απόσπασμα εξόδου2: ENP0S3: MTU 1500 QDISC PFIFO_fast State . . . 3: ENP0S4: MTU 1500 Qdisc Noop State Down Default Group . . .

Η επισημασμένη έξοδος υποδεικνύει τα ονόματα διεπαφής δικτύου. Συνήθως ονομάζονται κάτι σαν ETH0, ENS1 ή ENP3S2 .

Έτσι, εάν ο διακομιστής σας διαθέτει ένα δημόσιο περιβάλλον δικτύου που ονομάζεται ENS3, θα μπορούσατε να επιτρέψετε την κυκλοφορία HTTP (θύρα 80) σε αυτήν με αυτήν την εντολή:

Κάτι τέτοιο θα επέτρεπε στον διακομιστή σας να λαμβάνει αιτήματα HTTP από το δημόσιο διαδίκτυο.

Ή, αν θέλετε ο διακομιστής βάσης δεδομένων MySQL (θύρα 3306) για να ακούσετε συνδέσεις στο ιδιωτικό διεπαφή δικτύου ETH1, για παράδειγμα, θα μπορούσατε να χρησιμοποιήσετε αυτήν την εντολή:

Αυτό θα επέτρεπε σε άλλους διακομιστές στο ιδιωτικό σας δίκτυο να συνδεθούν με τη βάση δεδομένων MySQL.

ΒΗΜΑ 6 – ΑΝΤΙΜΕΤΩΠΙΣΗ ΣΥΝΕΝΤΕΥΞΕΙΣ

Εάν έχετε’T άλλαξε την προεπιλεγμένη πολιτική για εισερχόμενες συνδέσεις, το UFW έχει ρυθμιστεί ώστε να αρνείται όλες τις εισερχόμενες συνδέσεις. Γενικά, αυτό απλοποιεί τη διαδικασία δημιουργίας μιας ασφαλούς πολιτικής τείχους προστασίας απαιτώντας από εσάς να δημιουργήσετε κανόνες που επιτρέπουν ρητά συγκεκριμένες θύρες και διευθύνσεις IP μέσω.

Ωστόσο, μερικές φορές θα θελήσετε να αρνηθείτε συγκεκριμένες συνδέσεις με βάση τη διεύθυνση IP προέλευσης ή το υποδίκτυο, ίσως επειδή γνωρίζετε ότι ο διακομιστής σας επιτίθεται από εκεί. Επίσης, εάν θέλετε να αλλάξετε την προεπιλεγμένη σας πολιτική εισερχόμενης επιτρέπω (που δεν συνιστάται), θα πρέπει να δημιουργήσετε αρνούμαι κανόνες για οποιεσδήποτε υπηρεσίες ή διευθύνσεις IP που δεν είστε’δεν θέλω να επιτρέψω τις συνδέσεις για.

Να γράψω αρνούμαι κανόνες, μπορείτε να χρησιμοποιήσετε τις εντολές που περιγράφονται παραπάνω, αντικαθιστώντας επιτρέπω με αρνούμαι.

Για παράδειγμα, για να αρνηθείτε τις συνδέσεις HTTP, θα μπορούσατε να χρησιμοποιήσετε αυτήν την εντολή:

Ή αν θέλετε να αρνηθείτε όλες τις συνδέσεις από το 203.0.113.4 Θα μπορούσατε να χρησιμοποιήσετε αυτήν την εντολή:

Τώρα ας’ρίξτε μια ματιά στο πώς να διαγράψετε τους κανόνες.

Βήμα 7 – Διαγραφή κανόνων

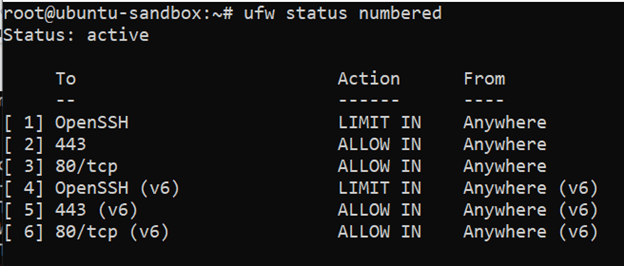

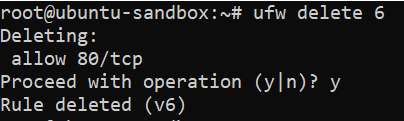

Η γνώση του τρόπου διαγραφής των κανόνων του τείχους προστασίας είναι εξίσου σημαντική με τη γνώση πώς να τα δημιουργήσετε. Υπάρχουν δύο διαφορετικοί τρόποι καθορισμού ποιοι κανόνες πρέπει να διαγράψουν: ανά αριθμό κανόνων ή από τον πραγματικό κανόνα (παρόμοιοι με τον τρόπο που καθορίζονται οι κανόνες όταν δημιουργήθηκαν). Εμείς’θα ξεκινήσω με το Διαγραφή ανά αριθμό κανόνων μέθοδος επειδή είναι ευκολότερο.

Με αριθμό κανόνων

Αν εσύ’χρησιμοποιώντας τον αριθμό κανόνα για τη διαγραφή κανόνων τείχους προστασίας, το πρώτο πράγμα που εσείς’Θα ήθελα να κάνω είναι να λάβετε μια λίστα με τους κανόνες τείχους προστασίας σας. Η εντολή κατάστασης UFW έχει την επιλογή να εμφανίζει αριθμούς δίπλα σε κάθε κανόνα, όπως αποδεικνύεται εδώ:

Αριθμητική έξοδος:Κατάσταση: Ενεργός στη δράση από------- ---- [1] 22 Επιτρέψτε στις 15.15.15.0/24 [2] 80 Επιτρέψτε οπουδήποτε

Εάν αποφασίσετε ότι θέλετε να διαγράψετε τον κανόνα 2, αυτό που επιτρέπει τη θύρα 80 (http) συνδέσεις, μπορείτε να την καθορίσετε σε μια εντολή διαγραφής UFW όπως αυτό:

Αυτό θα έδειχνε μια προτροπή επιβεβαίωσης και στη συνέχεια διαγράψτε τον κανόνα 2, ο οποίος επιτρέπει συνδέσεις HTTP. Σημειώστε ότι εάν έχετε ενεργοποιήσει το IPv6, θα θέλατε να διαγράψετε επίσης τον αντίστοιχο κανόνα IPv6.

Με πραγματικό κανόνα

Η εναλλακτική λύση στους αριθμούς κανόνων είναι να καθορίσετε τον πραγματικό κανόνα για διαγραφή. Για παράδειγμα, εάν θέλετε να καταργήσετε τον κανόνα HTTP, θα μπορούσατε να το γράψετε έτσι:

Θα μπορούσατε επίσης να καθορίσετε τον κανόνα με το επιτρέπετε 80, αντί για το όνομα της υπηρεσίας:

Αυτή η μέθοδος θα διαγράψει τόσο τους κανόνες IPv4 όσο και IPv6, αν υπάρχουν.

Βήμα 8 – Έλεγχος της κατάστασης και των κανόνων UFW

Ανά πάσα στιγμή, μπορείτε να ελέγξετε την κατάσταση του UFW με αυτήν την εντολή:

Εάν το UFW είναι απενεργοποιημένο, το οποίο είναι από προεπιλογή, εσείς’θα δω κάτι σαν αυτό:

ΠαραγωγήΚατάσταση: Αδρανές

Εάν το UFW είναι ενεργό, το οποίο θα πρέπει να είναι αν ακολουθήσετε το βήμα 3, η έξοδος θα το πει’είναι ενεργή και θα απαριθμήσει τους κανόνες που έχουν οριστεί. Για παράδειγμα, εάν το τείχος προστασίας έχει οριστεί για να επιτρέψει τις συνδέσεις SSH (Port 22) από οπουδήποτε, η έξοδος μπορεί να μοιάζει με αυτό:

ΠαραγωγήΚατάσταση: Ενεργός καταγραφής: σε (χαμηλή) Προεπιλογή: Deny (εισερχόμενος), επιτρέψτε (εξερχόμενη), αρνείται (δρομολογημένη) νέα προφίλ: Skip to Action από ---------22/TCP Επιτρέψτε σε οπουδήποτε 22 (V6) επιτρέπουν οπουδήποτε (V6)

Χρησιμοποιήστε την εντολή κατάστασης εάν θέλετε να ελέγξετε τον τρόπο με τον οποίο η UFW έχει διαμορφώσει το τείχος προστασίας.

Βήμα 9 – Απενεργοποίηση ή επαναφορά του UFW (προαιρετικό)

Εάν αποφασίσετε ότι δεν είστε’Δεν θέλω να χρησιμοποιήσω το UFW, μπορείτε να το απενεργοποιήσετε με αυτήν την εντολή:

Οποιεσδήποτε κανόνες δημιουργήσατε με το UFW δεν θα είναι πλέον ενεργοί. Μπορείτε πάντα να εκτελέσετε το Sudo UFW Enable εάν πρέπει να το ενεργοποιήσετε αργότερα.

Εάν έχετε ήδη διαμορφώσει κανόνες UFW, αλλά αποφασίζετε ότι θέλετε να ξεκινήσετε, μπορείτε να χρησιμοποιήσετε την εντολή επαναφοράς:

Αυτό θα απενεργοποιήσει το UFW και θα διαγράψει τυχόν κανόνες που είχαν οριστεί προηγουμένως. Λάβετε υπόψη ότι οι προεπιλεγμένες πολιτικές κέρδισαν’t Αλλαγή στις αρχικές ρυθμίσεις τους, αν τις τροποποιήσατε σε οποιοδήποτε σημείο. Αυτό θα σας δώσει ένα νέο ξεκίνημα με το UFW.

συμπέρασμα

Το τείχος προστασίας σας έχει ρυθμιστεί τώρα για να επιτρέψει (τουλάχιστον) τις συνδέσεις SSH. Βεβαιωθείτε ότι επιτρέπετε σε οποιεσδήποτε άλλες εισερχόμενες συνδέσεις που χρειάζεται ο διακομιστής σας, περιορίζοντας ενώ περιορίζουν τυχόν περιττές συνδέσεις, οπότε ο διακομιστής σας θα είναι λειτουργικός και ασφαλής.

Για να μάθετε για πιο συνηθισμένες διαμορφώσεις UFW, ανατρέξτε στα βασικά στοιχεία UFW: ΚΑΝΟΝΕΣ ΚΑΝΟΝΕΣ ΤΩΝ ΤΕΛΕΤΩΝ ΤΩΝ ΤΕΛΕΚΩΝ ΚΑΙ ΔΙΕΥΘΥΝΣΕΙΣ.

Ευχαριστούμε που μάθατε με την κοινότητα DigitalOcean. Ελέγξτε τις προσφορές μας για υπολογιστές, αποθήκευση, δικτύωση και διαχειριζόμενες βάσεις δεδομένων.

Σειρά Tutorial: Ξεκινώντας με cloud computing

Αυτό το πρόγραμμα σπουδών εισάγει computing cloud open-source σε ένα γενικό ακροατήριο μαζί με τις δεξιότητες που απαιτούνται για την ανάπτυξη εφαρμογών και ιστότοπων με ασφάλεια στο σύννεφο.

Σειρά περιήγησης: 39 άρθρα

- 1/39 Servers Cloud: Εισαγωγή

- 2/39 Μια γενική εισαγωγή στο cloud computing

- 3/39 αρχική ρύθμιση διακομιστή με Ubuntu 22.04

Πώς να διαμορφώσετε το τείχος προστασίας Ubuntu με UFW

Ένα τείχος προστασίας είναι ένα σύστημα ασφαλείας για δίκτυα που παρακολουθεί όλες τις εισερχόμενες και εξερχόμενη κυκλοφορία. Επιτρέπει ή αποκλείει πακέτα δεδομένων με βάση τους προκαθορισμένους κανόνες ασφαλείας.

Εάν εκτελείτε ένα σύστημα παραγωγής, είναι ζωτικής σημασίας να καταλάβετε πώς να διαμορφώσετε ένα τείχος προστασίας. Τα συστήματα που προστατεύονται από τείχη προστασίας είναι λιγότερο πιθανό να μολυνθούν από επιβλαβείς πληροφορίες, επειδή είναι λιγότερο εκτεθειμένα στο Διαδίκτυο, καθώς η εισερχόμενη και η εξερχόμενη κυκλοφορία φιλτράρονται αυστηρά σύμφωνα με τους κανόνες ασφαλείας.

#Τι είναι ufw?

Το UFW, που ονομάζεται επίσης το απλό τείχος προστασίας, είναι ένα πλαίσιο front -end που παρέχει μια απλή διεπαφή για τη χρήση του βοηθητικού προγράμματος Iptables για τη διαχείριση του NetFilter – ένα προεπιλεγμένο σύστημα φιλτραρίσματος πακέτων πυρήνα Linux. Πρόκειται για ένα ενσωματωμένο σύστημα τείχους προστασίας για το Ubuntu 20.04 που απλοποιεί τις περίπλοκες εντολές iptables και σας επιτρέπει να δημιουργείτε πιο εύκολα τις βασικές διαμορφώσεις τείχους προστασίας.

Το UFW χρησιμοποιεί μια διεπαφή γραμμής εντολών με μικρό αριθμό απλών εντολών. Υποστηρίζει όλους τους βασικούς κανόνες τείχους προστασίας, διάφορα πρωτόκολλα δικτύου, καταγραφή και πολλά άλλα χαρακτηριστικά. Μπορείτε να ελέγξετε μια εκτεταμένη λίστα χαρακτηριστικών στην επίσημη τεκμηρίωση UFW.

#Προϋποθέσεις

Για να διαμορφώσετε το UFW, πρέπει να έχετε τα ακόλουθα πράγματα εκ των προτέρων:

- Ubuntu 20.04 Σύστημα με προνόμια ρίζας

- Βασικές γνώσεις της διεπαφής γραμμής εντολών (CLI)

ΣΗΜΕΙΩΣΗ: Αυτό το σεμινάριο δεν ισχύει μόνο για το Ubuntu 20.04, αλλά και άλλες εκδόσεις LTS επίσης. Οι πρώτες εκδόσεις του UFW ήταν διαθέσιμες από το Ubuntu 12.04.

#Install firewall UFW

Το UFW έρχεται προεγκατεστημένο με το λειτουργικό σύστημα Ubuntu. Ωστόσο, μπορείτε να βεβαιωθείτε ότι έχετε την τελευταία έκδοση του UFW προσπαθώντας να το εγκαταστήσετε χρησιμοποιώντας την ακόλουθη εντολή:

Apt Εγκατάσταση UFW

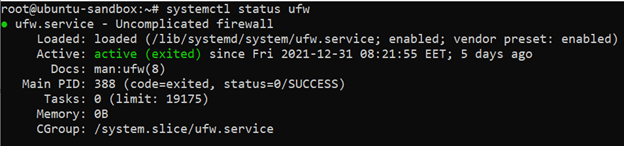

Τώρα που έχετε εγκαταστήσει την τελευταία έκδοση του UFW, ας’S Ελέγξτε την κατάστασή του χρησιμοποιώντας την ακόλουθη εντολή:

Όπως μπορείτε να δείτε, το UFW είναι ανενεργό από προεπιλογή. Θα το ενεργοποιήσουμε μετά από κάποιες σημαντικές αλλαγές πρώτα.

#UFW Προεπιλεγμένες πολιτικές τείχους προστασίας

Εάν ξεκινάτε με το UFW για πρώτη φορά, είναι καλή ιδέα να ελέγξετε διπλασιάστε τις προεπιλεγμένες πολιτικές τείχους προστασίας. Για να το κάνετε αυτό, ελέγξτε το προεπιλεγμένο αρχείο διαμόρφωσης του UFW:

Από προεπιλογή, το UFW έχει ρυθμιστεί ώστε να αρνείται κάθε εισερχόμενη κυκλοφορία και να επιτρέπει όλη την εξερχόμενη κυκλοφορία. Αυτό σημαίνει ότι κανείς δεν είναι σε θέση να φτάσει στο σύστημά σας, ενώ μπορείτε να κάνετε εξερχόμενα αιτήματα από οποιαδήποτε αίτηση ή υπηρεσία.

Οι προεπιλεγμένες πολιτικές UFW μπορούν να αλλάξουν με το ακόλουθο πρότυπο εντολών:

Για παράδειγμα, εάν θέλετε να επιτρέψετε σε όλες τις εισερχόμενες κυκλοφοριακές χρησιμοποιήστε την ακόλουθη εντολή:

Η προεπιλογή UFW επιτρέπει την εισερχόμενη

Ενώ η ακόλουθη εντολή θα αρνηθεί όλη την εξερχόμενη κίνηση:

ufw προεπιλεγμένη άρνηση εξερχόμενων

Για παράδειγμα, θα εμφανιστεί ένα μήνυμα επιβεβαίωσης μετά από κάθε αλλαγή πολιτικής:

#Παρακολούθηση συνδέσεων SSH

Από προεπιλογή, το UFW θα εμποδίσει όλες τις εισερχόμενες κυκλοφορία, συμπεριλαμβανομένων των SSH και HTTP. Εάν ενεργοποιήσετε το τείχος προστασίας πριν ρυθμίσετε μια εξαίρεση, η τρέχουσα απομακρυσμένη σας συνεδρία θα τερματιστεί και κερδίσατε’t να είναι σε θέση να συνδεθεί με το διακομιστή σας πια.

Για να αποφύγετε αυτό, πρέπει να επιτρέψετε εισερχόμενες συνδέσεις SSH χρησιμοποιώντας την ακόλουθη εντολή:

Θα ανοίξει τη θύρα 22 που είναι η προεπιλεγμένη θύρα. Όπως μπορείτε να δείτε, έχουν προστεθεί δύο νέοι κανόνες τείχους προστασίας για πρωτόκολλα IPv4 και IPv6 αντίστοιχα:

Εάν έχετε διαμορφώσει το SSH για να χρησιμοποιήσετε μια άλλη θύρα, χρησιμοποιήστε μια πιο συγκεκριμένη εντολή για να δημιουργήσετε έναν κανόνα επιτρέποντας για συνδέσεις SSH. Για παράδειγμα, εάν έχετε υπηρεσία SSH ακούγοντας τη θύρα 4422, χρησιμοποιήστε την ακόλουθη εντολή:

ufw επιτρέπουν 4422/tcp

Αυτός ο κανόνας τείχους προστασίας επιτρέπει τις συνδέσεις TCP στη θύρα 4422.

#Enable ufw τείχος προστασίας

Τώρα που το UFW έχει ρυθμιστεί, πρέπει να το ενεργοποιήσετε χρησιμοποιώντας την ακόλουθη εντολή:

Αυτό πρόκειται να ξεκινήσει αμέσως τον δαίμονα UFW και να το ενεργοποιήσει στην εκκίνηση του συστήματος. Αποδεχτείτε τη συγκεκριμένη προτροπή πληκτρολογώντας το y και πατήστε το Enter για να συνεχίσετε.

Μπορείτε να ελέγξετε διπλά ότι εκτελείται χρησιμοποιώντας το SystemCTL Service Manager:

systemctl κατάσταση ufw

#Add UFW κανόνες τείχους προστασίας

Υπάρχουν διάφοροι κανόνες τείχους προστασίας που μπορείτε να εφαρμόσετε στο σύστημά σας μέσω του UFW:

- Επιτρέψτε – επιτρέψτε την κυκλοφορία

- DENY – Απορρίψτε σιωπηλά την κυκλοφορία

- Απορρίψτε – Απορρίψτε την κυκλοφορία και στείλτε πίσω ένα πακέτο σφάλματος στον αποστολέα

- Όριο – Περιορίστε τις συνδέσεις από μια συγκεκριμένη διεύθυνση IP που προσπάθησε να ξεκινήσει 6 ή περισσότερες συνδέσεις τα τελευταία 30 δευτερόλεπτα

Μπορείτε να εφαρμόσετε αυτούς τους κανόνες τείχους προστασίας σε γενικό ή πιο συγκεκριμένο πεδίο εφαρμογής. Το γενικό πεδίο εφαρμόζει τον κανόνα UFW τόσο στην εισερχόμενη όσο και στην εξερχόμενη κυκλοφορία. Μπορείτε να το χρησιμοποιήσετε με το ακόλουθο μοτίβο εντολών:

ufw [κανόνας] [στόχος]

Από την άλλη πλευρά, ίσως θελήσετε να εφαρμόσετε τον κανόνα είτε σε εισερχόμενη είτε σε εξερχόμενη κυκλοφορία συγκεκριμένα. Σε αυτή την περίπτωση θα πρέπει να χρησιμοποιήσετε τα ακόλουθα πρότυπα εντολών ανάλογα:

UFW [κανόνας] στο [Target]

ufw [rule] out [Target]

Θα περάσουμε μερικά πρακτικά παραδείγματα αργότερα, έτσι ώστε να μπορείτε να δείτε κάποιες εφαρμογές πραγματικής ζωής.

Οι κανόνες Firewall UFW μπορούν να λειτουργούν σε πολλούς διαφορετικούς στόχους. Μπορείτε να στοχεύσετε ονόματα υπηρεσιών, διευθύνσεις IP, θύρες και ακόμη και διεπαφές δικτύου. Αφήνω’Τώρα περάστε από κάθε ένα από αυτά τα πρότυπα στόχευσης για να δείτε τι είναι δυνατόν.

#Προφίλ εφαρμογής

Όταν είναι εγκατεστημένο το UFW, οι περισσότερες εφαρμογές που βασίζονται στο δίκτυο για την επικοινωνία καταγράφουν το προφίλ τους στο UFW, επιτρέποντας στους χρήστες να επιτρέπουν γρήγορα ή να αρνούνται την εξωτερική πρόσβαση σε αυτήν την εφαρμογή.

Μπορείτε να ελέγξετε ποιες εφαρμογές είναι εγγεγραμμένες στο UFW με την ακόλουθη εντολή:

Δείτε πώς μπορεί να μοιάζει η έξοδος σας:

Για να επιτρέψετε την εισερχόμενη και εξερχόμενη πρόσβαση σε οποιαδήποτε από αυτές τις εφαρμογές χρησιμοποιήστε το ακόλουθο πρότυπο εντολών:

UFW επιτρέπουν [Όνομα εφαρμογής]

Για παράδειγμα, μπορείτε να επιτρέψετε το OpenSSH συνδέσεις με την ακόλουθη εντολή:

ufw επιτρέπουν το openssh

Αυτός ο κανόνας τείχους προστασίας επιτρέπει σε όλες τις εισερχόμενες και εξερχόμενες κυκλοφορίες για την εφαρμογή OpenSSH. Μπορείτε να είστε πιο συγκεκριμένοι και να επιτρέψετε μόνο την εισερχόμενη κυκλοφορία SSH με την ακόλουθη εντολή:

Το UFW επιτρέπει στο OpenSsh

Παρ ‘όλα αυτά, η βέλτιστη πρακτική για την ενεργοποίηση της πρόσβασης SSH σε έναν απομακρυσμένο διακομιστή είναι να χρησιμοποιήσετε το όριο κανόνων κανόνων. Επιτρέπει μόνο 6 συνδέσεις από την ίδια διεύθυνση IP εντός 30 δευτερολέπτων παραθύρου, εξοικονομώντας σας από μια πιθανή επίθεση βίαιης δύναμης. Χρησιμοποιήστε το όριο και όχι να επιτρέψετε το στοιχείο κανόνων για την εφαρμογή OpenSSH στο περιβάλλον παραγωγής:

Όριο UFW OpenSSH

#Διευθύνσεις IP

Στο UFW μπορείτε να επιτρέψετε ή να αρνηθείτε μια συγκεκριμένη διεύθυνση IP με το ακόλουθο πρότυπο εντολών:

ufw [κανόνας] από το [ip_address]

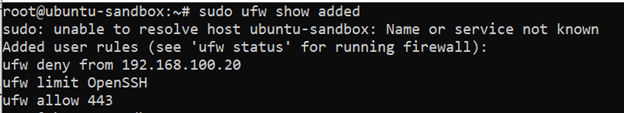

Για παράδειγμα, εάν είδατε κάποια κακόβουλη δραστηριότητα από τη διεύθυνση IP 192.168.100.20, μπορείτε να αποκλείσετε όλη την επισκεψιμότητα από αυτό χρησιμοποιώντας την ακόλουθη εντολή:

Το UFW αρνείται από το 192.168.100.20

Παρόλο που έχετε μπλοκάρει όλη την εισερχόμενη κυκλοφορία από αυτήν την κακόβουλη διεύθυνση IP, μπορεί να φτάσει ακόμα στον διακομιστή σας σε ορισμένες περιπτώσεις. Αυτό μπορεί να συμβεί επειδή η UFW εφαρμόζει τους κανόνες του από την κορυφή στο Buttom. Για παράδειγμα, ο πρώτος κανόνας σας μπορεί να επιτρέψει σε όλη την εισερχόμενη κυκλοφορία στη θύρα 22 και την άρνησή σας από 192.168.100.20 κανόνας μπορεί να είναι ένα βήμα χτύπημα.

Για να αποφύγετε τέτοιες καταστάσεις, χρησιμοποιήστε την επιλογή Prepend για να προσθέσετε τους πιο συγκεκριμένους κανόνες τείχους προστασίας στην κορυφή της λίστας κανόνων σας. Η τελική εντολή θα έμοιαζε με αυτό:

Το UFW Prepend Deny από το 192.168.100.20

#Target θύρες

Μπορείτε επίσης να στοχεύσετε συγκεκριμένες θύρες ή σειρές θύρας με UFW. Για παράδειγμα, μπορείτε να επιτρέψετε συνδέσεις στη θύρα 8080 χρησιμοποιώντας οποιοδήποτε πρωτόκολλο:

Συνήθως, ίσως θελήσετε να είστε πιο συγκεκριμένοι και να επιτρέπετε μόνο τις συνδέσεις σε μια συγκεκριμένη θύρα χρησιμοποιώντας ένα συγκεκριμένο πρωτόκολλο δικτύου. FORN περίπτωση, μπορείτε να επιτρέψετε τις συνδέσεις TCP στη θύρα 8080 μόνο με την ακόλουθη εντολή:

ufw επιτρέψτε 8080/TCP

Ωστόσο, μερικές φορές η αίτησή σας μπορεί να χρησιμοποιήσει μια σειρά θυρών για διαφορετικές δραστηριότητες. Σε αυτή την περίπτωση, μπορείτε να χρησιμοποιήσετε την ακόλουθη εντολή στο Whitelist ένα εύρος θύρας:

UFW επιτρέπουν 8080: 9090/TCP

Θυμηθείτε τη δυνατότητα να στοχεύσετε διευθύνσεις IP? Εάν δεν θέλετε να αποκλείσετε όλη την επισκεψιμότητα από μια διεύθυνση IP, μπορεί να είστε λίγο πιο συγκεκριμένοι και μόνο να αποκλείσετε την κυκλοφορία σε μια συγκεκριμένη θύρα:

Το UFW αρνείται από το 192.168.100.20 σε οποιαδήποτε θύρα 53 Proto UDP

Με αυτόν τον τρόπο θα αποκλείσετε όλη την κυκλοφορία από το 192.168.100.20 στη θύρα 53 χρησιμοποιώντας το πρωτόκολλο UDP, το οποίο συνήθως προορίζεται για υπηρεσία DNS.

Δείτε πώς θα μοιάζει η παραγωγή σας:

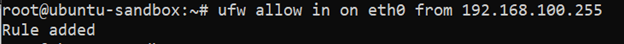

#Διεπαφές δικτύου

Ορισμένα συστήματα διαθέτουν πολλαπλές διεπαφές δικτύου που ενδέχεται να απαιτούν ξεχωριστούς κανόνες τείχους προστασίας. Forutnatelly, το UFW σας επιτρέπει να στοχεύσετε μια συγκεκριμένη διεπαφή δικτύου και να εφαρμόσετε μόνο τον κανόνα τείχους προστασίας σε αυτό. Αφήνω’Δοκιμάστε το.

Πρώτον, αναθέστε το σύστημά σας’S Δίκτυο διασυνδέεται με την ακόλουθη εντολή:

Όπως μπορείτε να δείτε, υπάρχουν σήμερα τρεις διεπαφές δικτύου σε διαμορφωμένες σε Ubuntu 20.04 Σύστημα. Αφήνω’S στοχεύστε το δεύτερο που ονομάζεται ETH0 . Για να το κάνετε αυτό θα πρέπει να χρησιμοποιήσετε την επιλογή OTH0 στην εντολή UFW:

Το UFW επιτρέπει στο Eth0 από το 192.168.100.255

Τώρα όλη η κυκλοφορία από το 192.168.100.255 επιτρέπεται μόνο στη διεπαφή δικτύου ETH0:

#Check ufw κανόνες τείχους προστασίας

Τώρα που έχετε τελειώσει προσθέτοντας τους κανόνες τείχους προστασίας, είναι καλή ιδέα να ελέγξετε τον πίνακα κανόνων για να δείτε τα αποτελέσματα. Μπορείτε να ελέγξετε τους ενεργούς σας κανόνες UFW χρησιμοποιώντας την ακόλουθη εντολή:

Για να δείτε μια πιο λεπτομερή έκδοση των κανόνων τείχους προστασίας UFW, χρησιμοποιήστε την Offose Option:

Κατάσταση UFW verbose

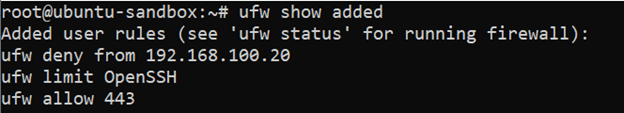

Και αν θέλετε να δείτε απλώς μια λίστα κανόνων με τρόπο που τους πληκτρολογήσατε για πρώτη φορά, χρησιμοποιήστε την ακόλουθη εντολή:

Σε αντίθεση με την κατάσταση UFW, η εντολή UFW Show εμφανίζει κανόνες τείχους προστασίας ακόμη και όταν η UFW είναι απενεργοποιημένη.

#Deelete ufw κανόνες τείχους προστασίας

Τώρα που ολοκληρώσατε την προσθήκη κανόνων τείχους προστασίας, τι εάν θέλετε να αφαιρέσετε μερικά από αυτά? Για το σκοπό αυτό διαθέτουμε δύο μεθόδους: μπορείτε είτε να διαγράψετε έναν κανόνα με τον αριθμό του είτε να το διαγράψετε με το όνομά του. Αφήνω’να περάσει από κάθε ένα από αυτά.

#Delete κατά αριθμό

Μπορείτε να διαγράψετε τους κανόνες UFW με την αρίθμηση του πίνακα κανόνων σας και στη συνέχεια διαγράφοντας έναν συγκεκριμένο κανόνα χρησιμοποιώντας τον σχετικό αριθμό του.

Πρώτον, ελέγξτε μια αριθμημένη λίστα κανόνων UFW χρησιμοποιώντας την ακόλουθη εντολή:

Αριθμός κατάστασης UFW

Όπως μπορείτε να δείτε, οι κανόνες του τείχους προστασίας σας έχουν τώρα αριθμούς με τους οποίους μπορείτε να χρησιμοποιήσετε για να τους στοχεύσετε. Για παράδειγμα, ας’S τώρα αφαιρέστε τον αριθμό κανόνα 6 χρησιμοποιώντας την ακόλουθη εντολή:

Απλά πατήστε το y για να αποδεχτείτε τη γραμμή επιβεβαίωσης και θα διαγραφεί ο κανόνας 3.

#Delete με όνομα κανόνα

Η δεύτερη μέθοδος για τη διαγραφή ενός κανόνα UFW είναι να τον καθορίσετε με το όνομά του. Πρώτα απαριθμήστε τους κανόνες με έναν τρόπο που τους πληκτρολογήσατε πρώτα:

Αφήνω’λένε ότι θέλετε να καταργήσετε τον κανόνα που αρνείται όλη την κυκλοφορία από το 192.168.100.20 διεύθυνση IP. Για να το κάνετε αυτό πρέπει να χρησιμοποιήσετε την εντολή διαγραφής με ένα όνομα κανόνα αρνείται από το 192.168.100.20 . Η τελική εντολή θα έμοιαζε με αυτό:

ufw delete deny από το 192.168.100.20

#Manage UFW αρχεία καταγραφής

Το UFW υποστηρίζει πολλαπλά επίπεδα καταγραφής, ώστε να μπορείτε να εξετάσετε προσεκτικά τη δραστηριότητα δικτύωσης σας. Από προεπιλογή, τα αρχεία καταγραφής UFW όλα τα μπλοκαρισμένα πακέτα δεν ταιριάζουν με την καθορισμένη πολιτική, καθώς και πακέτα που ταιριάζουν με τους καθορισμένους κανόνες σας. Αυτό είναι ένα χαμηλό επίπεδο καταγραφής που μπορείτε να τροποποιήσετε εάν χρειάζεται.

Μπορείτε να ελέγξετε διπλά τη δραστηριότητα καταγραφής με την ακόλουθη εντολή:

Κατάσταση UFW verbose

Η δεύτερη γραμμή της εξόδου δείχνει ότι η καταγραφή είναι ενεργοποιημένη με το επίπεδο καταγραφής σε χαμηλά.

#Set ufw επίπεδο καταγραφής

Υπάρχουν πέντε επίπεδα καταγραφής UFW. Κάθε ένα από αυτά έχει διαφορετική πολιτική καταγραφής και συλλέγει όλο και περισσότερα δεδομένα. Σημειώστε ότι τα επίπεδα καταγραφής πάνω από το μέσο μπορεί να δημιουργήσουν πολλή έξοδο καταγραφής και μπορεί γρήγορα να γεμίσει ένα δίσκο σε ένα πολυάσχολο σύστημα, οπότε χρησιμοποιήστε τα προσεκτικά.

- OFF – Απενεργοποιεί την καταγραφή του UFW.

- Χαμηλά – Αρχεία καταγραφής Όλα τα μπλοκαρισμένα πακέτα που δεν ταιριάζουν με την προεπιλεγμένη πολιτική, καθώς και πακέτα που ταιριάζουν με τους προκαθορισμένους κανόνες.

- Μεσαίο – ίδιο όπως παραπάνω, καθώς και όλα τα επιτρεπόμενα πακέτα που δεν ταιριάζουν με την καθορισμένη πολιτική, όλα τα άκυρα πακέτα και όλες τις νέες συνδέσεις.

- Υψηλή – ίδια όπως παραπάνω, μόνο χωρίς περιορισμό των επιτοκίων, καθώς και όλα τα πακέτα με περιορισμό του επιτοκίου.

- Πλήρης – Ίδια όπως παραπάνω, μόνο χωρίς περιορισμό των επιτοκίων.

Μπορείτε να αλλάξετε το προεπιλεγμένο χαμηλό επίπεδο καταγραφής με το ακόλουθο μοτίβο εντολών:

Καταγραφή UFW [Επίπεδο]

Για παράδειγμα, χρησιμοποιήστε την ακόλουθη εντολή για να αλλάξετε το επίπεδο καταγραφής στο μέσο:

Μέσο καταγραφής UFW

Με αυτόν τον τρόπο έχετε ενεργοποιήσει το μεσαίο επίπεδο καταγραφής με αυξημένο πεδίο καταγραφής.

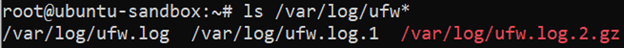

#Κατανοούν τα αρχεία καταγραφής UFW

Τα αρχεία καταγραφής αποθηκεύονται στον κατάλογο/log/log/log/log/. Μπορείτε να χρησιμοποιήσετε την εντολή LS για να αναφέρετε όλα τα αρχεία καταγραφής που δημιουργήθηκαν από το UFW:

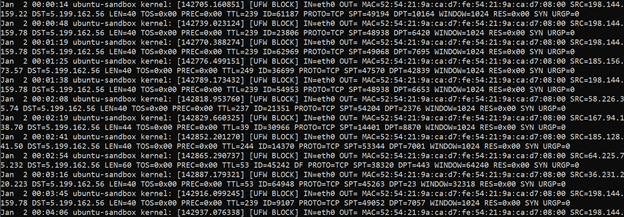

Μπορείτε τώρα να επιθεωρήσετε τα αρχεία καταγραφής για να βρείτε σχετικές πληροφορίες σχετικά με τη δραστηριότητα UFW, για παράδειγμα:

Όπως μπορείτε να δείτε, υπάρχουν εκτεταμένες διαθέσιμες πληροφορίες για να κατανοήσετε τη δραστηριότητα UFW. Μια ενιαία γραμμή μπορεί να μοιάζει με αυτό:

Ιαν 2 00:00:14 πυρήνας Ubuntu-Sandbox: [142705.160851] [ufw block] in = eth0 out = mac = 52: 54: 21: 9a: ca: d7: fe: 54: 21: 9a: ca: d7: 08: 00 src = 198.144.159.22 DST = 5.199.162.56 LEN = 40 TOS = 0x00 PREC = 0x00 TTL = 239 Proto = TCP SPT = 49194 DPT = 10164 Παράθυρο = 1024 res = 0x00 Syn UrgP = 0

Αφήνω’Τώρα διέθετε αυτή τη γραμμή καταγραφής UFW για να κατανοήσει καλύτερα το νόημά του. Οι πιο ενημερωτικές μεταβλητές είναι πιθανώς οι διευθύνσεις IP SRC και DST με τους σχετικούς αριθμούς θύρας SPT και DPT, αλλά είναι χρήσιμο να τα κατανοήσουμε όλα:

- [Block UFW]: έδειξε ότι το πακέτο μπλοκαρίστηκε

- In = eth0: εισερχόμενη συσκευή κυκλοφορίας.

- Out =: Η εξερχόμενη συσκευή κυκλοφορίας είναι κενή, αφού η κυκλοφορία ήταν εισερχόμενη.

- MAC = 52: 54: 21: 9Α: CA: D7: FE: 54: 21: 9Α: CA: D7: 08: 00: Η συσκευή’s MAC Διεύθυνση.

- Src = 198.144.159.22: Διεύθυνση IP προέλευσης ενός αποστολέα πακέτων.

- DST = 5.199.162.56: Διεύθυνση IP προορισμού που προορίζεται να λάβει ένα πακέτο. Σε αυτή την περίπτωση ήταν η διεύθυνση IP μου.

- Len = 40: Μήκος πακέτων.

- TOS = 0x00 και PREC = 0x00: Αποσυμπιεσμένες μεταβλητές που δεν είναι σχετικές και ρυθμίζονται στο 0.

- TTL = 239: Ώρα να ζήσετε για ένα πακέτο. Κάθε πακέτο μπορεί να αναπηδήσει μόνο μέσω του δεδομένου αριθμού δρομολογητών πριν τερματιστεί.

- ID = 61187: Μοναδικό αναγνωριστικό για το IP Datagram, που μοιράζονται με θραύσματα του ίδιου πακέτου.

- Proto = TCP: Χρησιμοποιείται το πρωτόκολλο.

- SPT = 49194: Θύρα προέλευσης μιας σύνδεσης. Αυτή η θύρα μπορεί να υποδεικνύει ποια υπηρεσία έχει ξεκινήσει την προσπάθεια σύνδεσης.

- DPT = 10164: θύρα προορισμού μιας σύνδεσης. Αυτή η θύρα μπορεί να υποδεικνύει ποια υπηρεσία προοριζόταν για να λάβει την προσπάθεια σύνδεσης.

- Παράθυρο = 1024: Το μέγεθος του πακέτου που ο αποστολέας είναι πρόθυμος να λάβει.

- Res = 0x00: Αυτό το bit είναι αποκλεισμένο για μελλοντική χρήση. Αυτή τη στιγμή είναι άσχετη και έχει οριστεί στο 0.

- Το Syn urgP = 0: Syn έδειξε ότι αυτή η σύνδεση απαιτεί χειραψία τριών δρόμων, το URGP αντιπροσωπεύει την επείγουσα σχετικότητα του δείκτη που είναι άσχετη και ρυθμίζεται στο 0.

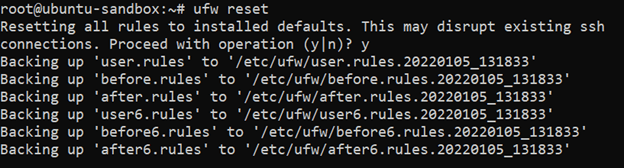

Επαναφορά διαμόρφωσης UFW

Υπάρχουν φορές που πρέπει να ξεκινήσετε τη διαμόρφωσή σας από το μηδέν. Σε περίπτωση που θέλετε να επαναφέρετε τη διαμόρφωση UFW σε προεπιλεγμένες ρυθμίσεις υπάρχει εντολή για το σκοπό αυτό:

Εισαγάγετε το Y όταν σας ζητηθεί και πατήστε Enter για να επαναφέρετε όλους τους κανόνες ενεργού τείχους προστασίας και απενεργοποιήστε τον δαίμονα UFW. Όπως μπορείτε να δείτε, το UFW δημιουργεί αυτόματα αρχεία αντιγράφων ασφαλείας για τους κανόνες που μόλις επαναφέρετε, σε περίπτωση που αλλάξετε γνώμη ή θέλετε να τα αναθεωρήσετε στο μέλλον.

#Συμπέρασμα

Τώρα ξέρετε πώς να ρυθμίσετε και να διαχειριστείτε το σύστημα τείχους προστασίας UFW στο Ubuntu 20.04. Για μελλοντική αναφορά, μη διστάσετε να χρησιμοποιήσετε την επίσημη τεκμηρίωση του Ubuntu για να ανανεώσετε τη μνήμη σας σχετικά με τα βασικά χαρακτηριστικά και να μάθετε για την προηγμένη λειτουργικότητα UFW: https: // wiki.ubuntu.com/απλή firewall

Μαντάς Λεβίνος

Βοηθώντας τους μηχανικούς να μάθουν �� σχετικά με τις νέες τεχνολογίες και τις έξυπνες περιπτώσεις αυτοματισμού πληροφορικής για την κατασκευή καλύτερων συστημάτων ��

Γίνετε μέλος της κοινότητας των διακομιστών Cherry

Λάβετε μηνιαίους πρακτικούς οδηγούς για την οικοδόμηση ασφαλέστερων, αποτελεσματικών και ευκολότερων συστημάτων σε ένα ανοιχτό οικοσύστημα σύννεφων.